EN ESTA PÁGINA

Configurar dispositivos de puerta de enlace para extender la capa subyacente a través de la WAN

Configurar dispositivos de puerta de enlace para ampliar la superposición a través de la WAN

Configuraciones de dispositivos de puerta de enlace para la extensión subyacente y de superposición

Verificar la extensión de superposición y subyacente a través de la WAN

Configurar DCI de unión VXLAN traslacional en la instancia predeterminada del conmutador

Verificar la unión de VXLAN traslacional en la instancia predeterminada del conmutador

Configuraciones de dispositivos de puerta de enlace para unión global de VXLAN con MAC-VRF

Verificar la unión global de VXLAN en una instancia de MAC-VRF

Optimización del tráfico de máquinas virtuales (VMTO) con unión VXLAN

Configurar la unión de VXLAN para la interconexión del centro de datos de capa 2

En este documento se describen los pasos de configuración y validación para implementar la interconexión del centro de datos (DCI) mediante la unión VXLAN en un dispositivo de puerta de enlace. La función de unión de VXLAN permite unir identificadores de red virtual VXLAN (VNI) específicos para proporcionar un estiramiento de capa 2 entre DC de forma granular.

Los dispositivos de conmutación y enrutamiento de Juniper Network admiten varias opciones de DCI diferentes. Por ejemplo, el DCI Over the Top (OTT) se puede usar para extender la superposición entre PODS. Consulte OTT DCI para obtener más detalles. Un inconveniente del método OTT es que extiende todas las VLAN entre los POD, ya sea en la capa 2 o en la capa 3. Además, OTT DCI requiere la importancia de VNI VXLAN de extremo a extremo. Esto puede ser un problema si se combinan dos DC/POD que no tienen asignaciones de VLAN a VNI superpuestas.

En algunos casos, desea un control más granular sobre qué VLAN se extienden entre POD. La función de unión de VXLAN de Junos le permite realizar DCI a nivel de VNI para ampliar la conectividad de capa 2 por VLAN. O bien, es posible que deba traducir VNI para adaptarse a instancias en las que los mismos VNI están asignados a VLAN diferentes en cada POD. Por ejemplo, tomemos el caso en el que a VLAN 1 se le asigna VNI 10001 en POD 1, mientras que en POD 2 se asigna la misma VLAN a VNI 20002. En este caso, debe volver a configurar uno de los POD para lograr una asignación global (superpuesta) de VLAN a VNI. Como alternativa, puede emplear la unión traslacional para asignar valores de VNI POD locales al VNI utilizado en la WAN.

Juniper Networks admite la unión VXLAN para estructuras IP de 3 y 5 etapas. Además, la unión VXLAN es compatible con la superposición de puentes de enrutamiento centralizado (CRB), la superposición de puentes de borde enrutado (ERB) y las arquitecturas de superposición de puente. En este caso de uso se supone que las estructuras del POD EVPN-VXLAN ya están configuradas con hojas y espinas mediante una o una combinación de las arquitecturas compatibles que se muestran en la tabla 1.

Para habilitar la conectividad con unión VXLAN entre los dos POD, agregue un nivel de enrutadores WAN para extender la capa subyacente. La extensión de la capa subyacente extiende la superposición entre los POD. A continuación, configure la unión de VXLAN en los dispositivos de puerta de enlace para extender las VLAN deseadas (ahora representadas como VNI VXLAN) entre los POD.

Utilizamos el término "enrutadores WAN" en este documento. Esto no implica que tenga una red WAN real entre los POD. Los enrutadores WAN pueden ser locales para ambos POD, como es el caso en este ejemplo. También puede usar la unión de VXLAN en una red WAN extendida cuando los POD son geográficamente remotos.

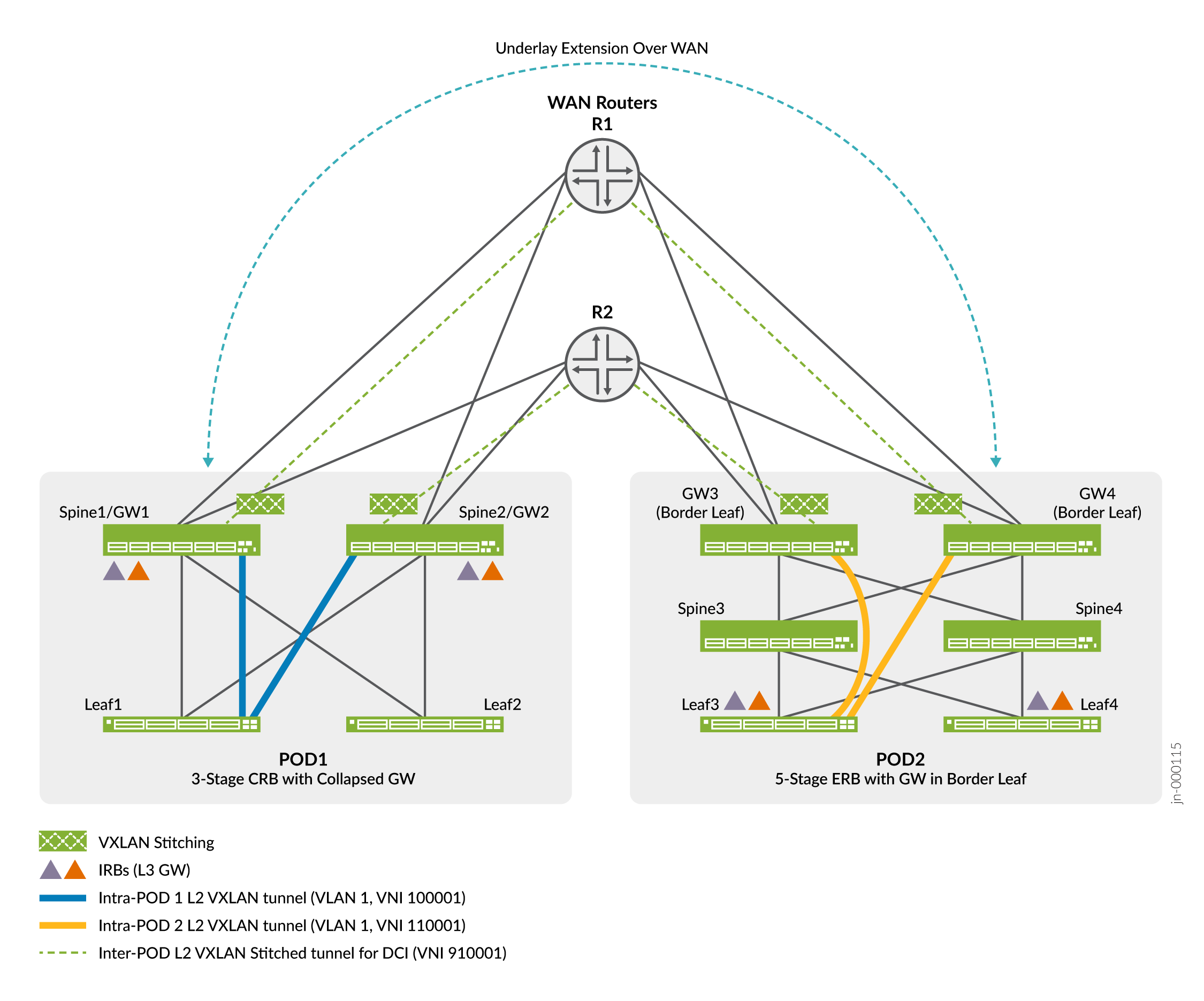

La Figura 1 proporciona un diagrama de alto nivel que muestra los tipos de estructura POD/DC que validamos en este diseño de referencia.

VXLAN

VXLAN

En la figura 1, cada enrutador WAN se conecta a cada dispositivo de puerta de enlace en ambos POD. Estas conexiones y las sesiones del mismo nivel de BGP relacionadas sirven para extender la capa subyacente entre los dos POD. En concreto, los dispositivos anuncian las direcciones de circuito cerrado de los dispositivos de puerta de enlace entre los POD. Esta accesibilidad de circuito cerrado establece una sesión de emparejamiento basada en EBGP para extender la superposición entre los dispositivos de puerta de enlace en ambos pods.

POD 1 representa una arquitectura CRB de 3 etapas con la función de puerta de enlace colapsada en los dispositivos spine. Por lo tanto, en POD 1 los términos spine y gateway son aplicables. En general, usaremos el término puerta de enlace al describir los dispositivos de columna vertebral, ya que el enfoque aquí está en su funcionalidad de puerta de enlace.

POD 2, por el contrario, es una arquitectura ERB de 5 etapas con espinas delgadas y dispositivos de puerta de enlace discretos. Los dispositivos de puerta de enlace en POD 2 también se pueden llamar dispositivos super-spine o border leaf. En el contexto de este ejemplo, realizan la funcionalidad de unión de VXLAN, por lo que nos referimos a ellos como dispositivos de puerta de enlace.

La Tabla 1 describe las arquitecturas POD que validamos como parte de este diseño de referencia.

| POD 1 |

Punto de vista 2 |

|---|---|

| Puentes con enrutamiento de borde |

Puentes con enrutamiento de borde |

| Puentes enrutados centralmente |

Puentes con enrutamiento de borde |

| Puentes enrutados centralmente |

Puentes enrutados centralmente |

| Superposición con puente |

Superposición con puente |

| Estructura de 3 o 5 etapas |

Estructura de 3 o 5 etapas |

Otros elementos a tener en cuenta al usar la costura VXLAN incluyen:

-

Puede combinar la función de lomo y puerta de enlace en un diseño contraído, como se muestra para POD 1.

-

El VNI unido puede tener el mismo valor (costura global) cuando los POD tienen asignaciones de VLAN a VNI superpuestas, o se puede traducir entre los dos POD. Esta última capacidad es útil cuando se combinan POD (DC) que no tienen asignaciones de VNI a VLAN superpuestas.

-

Admitimos la unión de VXLAN en la instancia de EVPN de conmutador predeterminado (EVI) y en las instancias de enrutamiento MAC-VRF.

-

Solo admitimos la costura de capa 2 para el tráfico de unidifusión y BUM. Con el tráfico BUM, el reenviador designado (DF) para el LAG ESI de la puerta de enlace local realiza la replicación de entrada y reenvía una copia del tráfico BUM a cada puerta de enlace remota. En los dispositivos de puerta de enlace remota, el DF del LAG ESI remoto realiza la replicación de entrada y envía una copia del tráfico BUM a todos los nodos leaf del pod local.

-

Se recomienda configurar las interfaces IRB en los dispositivos spine en una estructura CRB con la instrucción configuration

proxy-macip-advertisement. Esta opción garantiza el correcto funcionamiento del ARP en una estructura CRB EVPN-VXLAN y forma parte de la arquitectura de referencia CRB. Consulte proxy-mac-ip-advertisement para obtener más información sobre esta opción.

Tenga en cuenta lo siguiente sobre el diseño de referencia de estructura EVPN–VXLAN:

-

En este ejemplo se supone que los niveles de dispositivos de spine y leaf de los dos POD ya existen y están en funcionamiento. Como resultado, en este tema se proporciona la configuración del emparejamiento subyacente de EBGP del enrutador WAN, el emparejamiento de superposición de EBGP entre POD y la configuración necesaria para la unión de VXLAN.

Para obtener información acerca de cómo configurar los dispositivos spine y leaf en los dos POD, consulte lo siguiente:

-

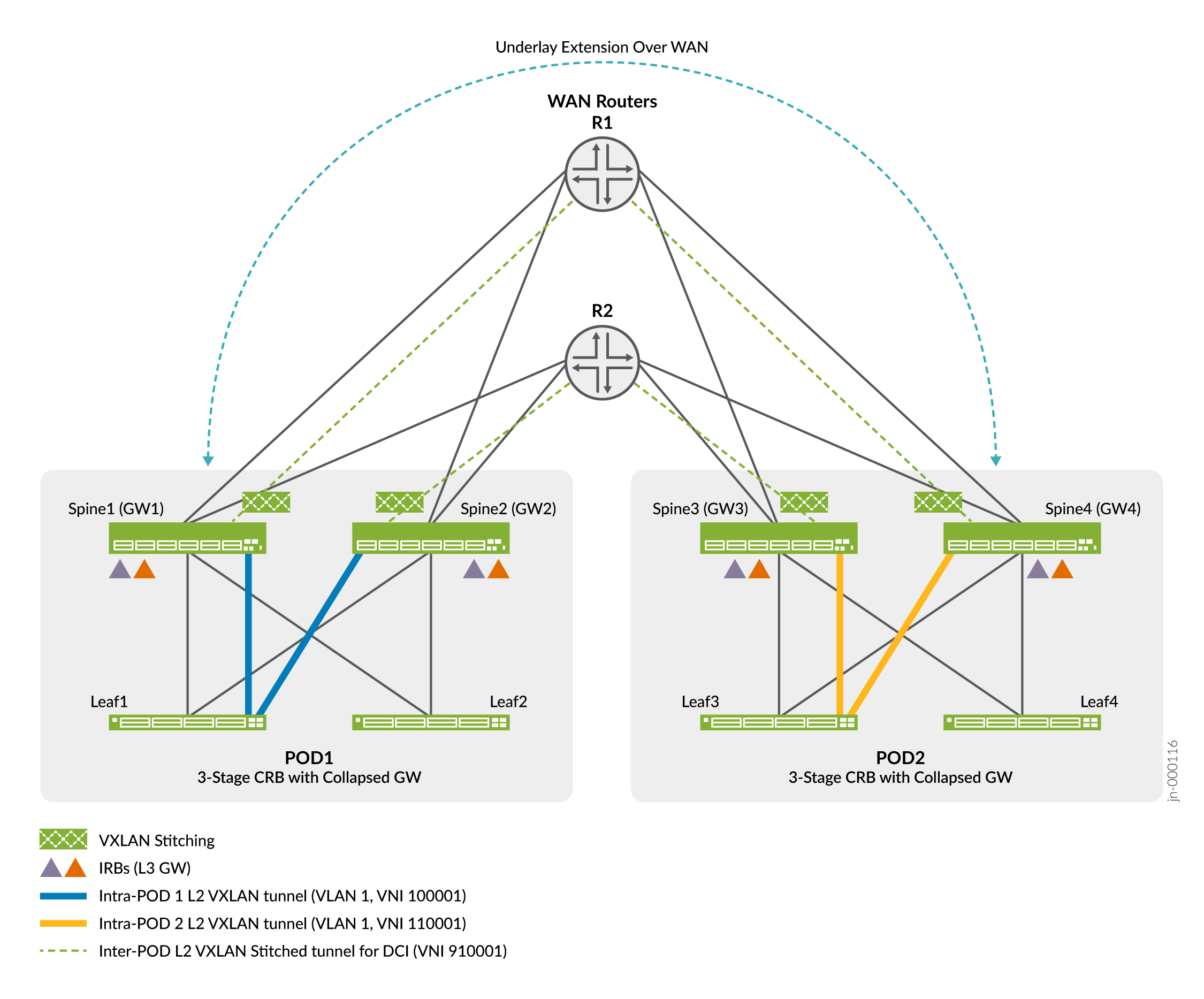

En este ejemplo se integran los enrutadores WAN en una estructura EVPN-VXLAN de dos pods existente. Para mantener el enfoque en la unión de VXLAN, ambos POD en el ejemplo usan la misma estructura Clos de 3 etapas basada en una arquitectura CRB. Además de su función como puertas de enlace VXLAN de capa 3, las espinas también realizan la función de unión VXLAN. El resultado es un ejemplo de una arquitectura de puerta de enlace colapsada.

La figura 2 muestra la topología de ejemplo de unión de VXLAN basada en VXLAN de puerta de enlace contraída.

Figura 2: Ejemplo de topología de unión de VXLAN

de unión de VXLAN

En este ejemplo, se agrega la funcionalidad de puerta de enlace a una configuración de spine de CRB preexistente. Como se señaló anteriormente, también admitimos arquitecturas de 5 etapas con la capa super-spine que realiza las funciones de emparejamiento y unión de puerta de enlace. Recomendamos utilizar un dispositivo de puerta de enlace discreta para obtener la máxima escala y rendimiento. Con una arquitectura ERB de 3 o 5 etapas, se agrega la configuración de puerta de enlace a los dispositivos lean spine o super spine, respectivamente.

-

Al configurar el emparejamiento BGP de superposición entre los POD, puede utilizar IBGP o EBGP. Normalmente, se usa IBGP si sus centros de datos (POD) usan el mismo número de sistema autónomo (AS) y EBGP si sus POD usan números de AS diferentes. Nuestro ejemplo usa números de AS diferentes en cada POD, por lo tanto, el emparejamiento EBGP se usa para extender la superposición entre los POD.

-

Después de integrar los enrutadores WAN para extender la capa subyacente y la superposición entre los dos POD, configure la unión VXLAN traslacional para extender una VLAN determinada entre los POD. La unión traslacional de VXLAN traduce el valor de VNI utilizado localmente en cada POD a un valor de VNI común utilizado en todo el segmento WAN. Tenga en cuenta que en nuestro ejemplo, asignamos a VLAN 1 un valor VNI diferente (no superpuesto) en cada POD. Es por eso que usamos costura traslacional en este caso. Normalmente, la unión en modo global se utiliza cuando el mismo valor de VNI se asigna a la misma VLAN en ambos PODS.

Configurar dispositivos de puerta de enlace para extender la capa subyacente a través de la WAN

En esta sección se muestra cómo configurar los dispositivos de puerta de enlace colapsados (una spine CRB con funcionalidad de puerta de enlace de unión VXLAN añadida) para que puedan comunicarse con los dispositivos WAN. Recuerde que cada POD ya tiene una superposición subyacente completamente funcional y una superposición CRB basada en la implementación de referencia para una arquitectura CRB de 3 etapas. Consulte Diseño e implementación de superposiciones de puente enrutadas centralmente para obtener más información.

Configure los dispositivos spine/gateway para emparejarse con los enrutadores WAN a fin de extender la capa subyacente entre los dos POD. Esto implica configurar el emparejamiento y la política de EBGP para etiquetar y anunciar las rutas de circuito cerrado desde cada puerta de enlace. Estas rutas establecen las sesiones de emparejamiento entre POD de EBGP que amplían la superposición de estructura en la siguiente sección.

La configuración de los enrutadores WAN está fuera del alcance de este documento. Simplemente necesitan admitir interfaces Ethernet agregadas y emparejamiento EBGP con los dispositivos de puerta de enlace. En este ejemplo, los enrutadores WAN deben volver a anunciar todas las rutas recibidas de un POD a otro. En el caso de un dispositivo Junos, esta es la política predeterminada para el emparejamiento subyacente de EBGP en este ejemplo.

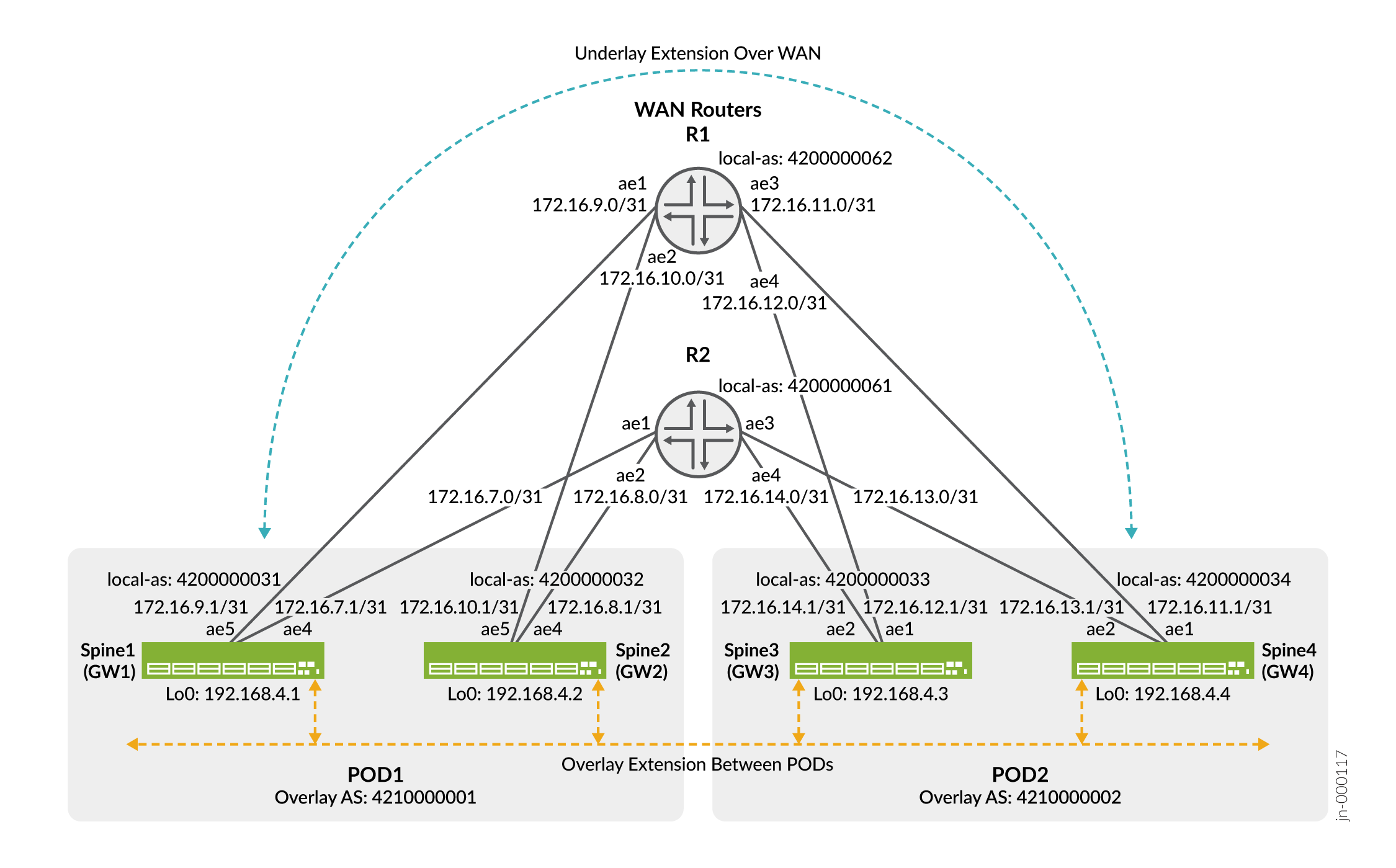

La figura 3 proporciona detalles sobre las interfaces, el direccionamiento IP y la numeración de AS para la parte DCI de las redes POD.

La configuración de todos los dispositivos de puerta de enlace es similar. Le guiaremos a través de la configuración del dispositivo de puerta de enlace 1 y, a continuación, le proporcionaremos el delta de configuración completo para las otras 3 puertas de enlace.

Gateway 1

Configurar dispositivos de puerta de enlace para ampliar la superposición a través de la WAN

En esta sección se muestra cómo extender la superposición de EVPN entre los dos POD mediante EBGP. Recuerde que en este ejemplo los dos POD tienen números de AS únicos, por lo que se usa EBGP.

Como es típico de la estructura CRB de 3 etapas, nuestros dispositivos de columna vertebral (puertas de enlace) funcionan como reflectores de ruta en la superposición de los dispositivos de hoja en sus respectivos POD. En esta sección se define un nuevo grupo de emparejamiento EBGP que extiende la superposición entre los POD. Consulte la figura 3 para obtener detalles sobre la numeración del AS y las direcciones de bucle invertido del dispositivo spine.

La configuración de todos los dispositivos de puerta de enlace es similar. Una vez más, le guiaremos a través de la configuración del dispositivo de puerta de enlace 1 y le proporcionaremos el delta de configuración completo para las otras 3 puertas de enlace.

Gateway 1

Configuraciones de dispositivos de puerta de enlace para la extensión subyacente y de superposición

En esta sección se proporciona el delta de configuración para los cuatro dispositivos de puerta de enlace. Agregue este delta a la línea base inicial de CRB para extender la capa subyacente y la superposición POD sobre la WAN.

Las dos últimas instrucciones modifican la política subyacente de estructura existente para bloquear la republicidad de rutas etiquetadas con la wan_underlay_comm comunidad desde los otros dispositivos leaf.

Puerta de enlace 1 (POD 1)

set interfaces et-0/0/1 ether-options 802.3ad ae4 set interfaces ae4 unit 0 family inet address 172.16.7.1/31 set interfaces et-0/0/2 ether-options 802.3ad ae5 set interfaces ae5 unit 0 family inet address 172.16.9.1/31 set protocols bgp group underlay-bgp-wan type external set protocols bgp group underlay-bgp-wan local-as 4200000031 set protocols bgp group underlay-bgp-wan neighbor 172.16.7.0 peer-as 4200000061 set protocols bgp group underlay-bgp-wan neighbor 172.16.9.0 peer-as 4200000062 set policy-options policy-statement wan_import from community wan_underlay_comm set policy-options policy-statement wan_import then local-preference subtract 10 set protocols bgp group underlay-bgp-wan import wan-import set policy-options policy-statement underlay-clos-export-wan term loopback from interface lo0.0 set policy-options policy-statement underlay-clos-export-wan term loopback then community add wan_underlay_comm set policy-options policy-statement underlay-clos-export-wan term loopback then accept set policy-options policy-statement underlay-clos-export-wan term def then reject set policy-options community wan_underlay_comm members 12345:12345 set protocols bgp group underlay-bgp-wan export underlay-clos-export-wan set protocols bgp group underlay-bgp-wan multipath multiple-as set protocols bgp group underlay-bgp-wan bfd-liveness-detection minimum-interval 1000 set protocols bgp group underlay-bgp-wan bfd-liveness-detection multiplier 3 set protocols bgp group underlay-bgp-wan bfd-liveness-detection session-mode automatic set protocols bgp group overlay-ebgp-extn-dci type external set protocols bgp group overlay-ebgp-extn-dci multihop no-nexthop-change set protocols bgp group overlay-ebgp-extn-dci local-address 192.168.4.1 set protocols bgp group overlay-ebgp-extn-dci family evpn signaling delay-route-advertisements minimum-delay routing-uptime 400 set protocols bgp group overlay-ebgp-extn-dci family route-target external-paths 2 set protocols bgp group overlay-ebgp-extn-dci local-as 4210000001 set protocols bgp group overlay-ebgp-extn-dci multipath multiple-as set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.3 peer-as 4210000002 set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.4 peer-as 4210000002 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection minimum-interval 4000 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection multiplier 3 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection session-mode automatic set policy-options policy-statement underlay-clos-export term from_wan from community underlay-clos-export set policy-options policy-statement underlay-clos-export term from_wan then reject

Puerta de enlace 2 (Pod 1)

set interfaces et-0/0/1 ether-options 802.3ad ae4 set interfaces ae4 unit 0 family inet address 172.16.8.1/31 set interfaces et-0/0/2 ether-options 802.3ad ae5 set interfaces ae5 unit 0 family inet address 172.16.10.1/31 set protocols bgp group underlay-bgp-wan type external set protocols bgp group underlay-bgp-wan local-as 4200000032 set protocols bgp group underlay-bgp-wan neighbor 172.16.8.0 peer-as 4200000061 set protocols bgp group underlay-bgp-wan neighbor 172.16.10.0 peer-as 4200000062 set policy-options policy-statement wan_import from community wan_underlay_comm set policy-options policy-statement wan_import then local-preference subtract 10 set protocols bgp group underlay-bgp-wan import wan-import set policy-options policy-statement underlay-clos-export-wan term loopback from interface lo0.0 set policy-options policy-statement underlay-clos-export-wan term loopback then community add wan_underlay_comm set policy-options policy-statement underlay-clos-export-wan term loopback then accept set policy-options policy-statement underlay-clos-export-wan term def then reject set policy-options community wan_underlay_comm members 12345:12345 set protocols bgp group underlay-bgp-wan export underlay-clos-export-wan set protocols bgp group underlay-bgp-wan multipath multiple-as set protocols bgp group underlay-bgp-wan bfd-liveness-detection minimum-interval 1000 set protocols bgp group underlay-bgp-wan bfd-liveness-detection multiplier 3 set protocols bgp group underlay-bgp-wan bfd-liveness-detection session-mode automatic set protocols bgp group overlay-ebgp-extn-dci type external set protocols bgp group overlay-ebgp-extn-dci multihop no-nexthop-change set protocols bgp group overlay-ebgp-extn-dci local-address 192.168.4.2 set protocols bgp group overlay-ebgp-extn-dci family evpn signaling delay-route-advertisements minimum-delay routing-uptime 400 set protocols bgp group overlay-ebgp-extn-dci family route-target external-paths 2 set protocols bgp group overlay-ebgp-extn-dci local-as 4210000001 set protocols bgp group overlay-ebgp-extn-dci multipath multiple-as set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.3 peer-as 4210000002 set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.4 peer-as 4210000002 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection minimum-interval 4000 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection multiplier 3 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection session-mode automatic set policy-options policy-statement underlay-clos-export term from_wan from community underlay-clos-export set policy-options policy-statement underlay-clos-export term from_wan then reject

Puerta de enlace 3 (POD 2)

set interfaces et-0/0/1 ether-options 802.3ad ae1 set interfaces ae1 unit 0 family inet address 172.16.12.1/31 set interfaces et-0/0/2 ether-options 802.3ad ae2 set interfaces ae2 unit 0 family inet address 172.16.14.1/31 set protocols bgp group underlay-bgp-wan type external set protocols bgp group underlay-bgp-wan local-as 4200000033 set protocols bgp group underlay-bgp-wan neighbor 172.16.12.0 peer-as 4200000062 set protocols bgp group underlay-bgp-wan neighbor 172.16.14.0 peer-as 4200000061 set policy-options policy-statement wan_import from community wan_underlay_comm set policy-options policy-statement wan_import then local-preference subtract 10 set protocols bgp group underlay-bgp-wan import wan-import set policy-options policy-statement underlay-clos-export-wan term loopback from interface lo0.0 set policy-options policy-statement underlay-clos-export-wan term loopback then community add wan_underlay_comm set policy-options policy-statement underlay-clos-export-wan term loopback then accept set policy-options policy-statement underlay-clos-export-wan term def then reject set policy-options community wan_underlay_comm members 12345:12345 set protocols bgp group underlay-bgp-wan export underlay-clos-export-wan set protocols bgp group underlay-bgp-wan multipath multiple-as set protocols bgp group underlay-bgp-wan bfd-liveness-detection minimum-interval 1000 set protocols bgp group underlay-bgp-wan bfd-liveness-detection multiplier 3 set protocols bgp group underlay-bgp-wan bfd-liveness-detection session-mode automatic set protocols bgp group overlay-ebgp-extn-dci type external set protocols bgp group overlay-ebgp-extn-dci multihop no-nexthop-change set protocols bgp group overlay-ebgp-extn-dci local-address 192.168.4.3 set protocols bgp group overlay-ebgp-extn-dci family evpn signaling delay-route-advertisements minimum-delay routing-uptime 400 set protocols bgp group overlay-ebgp-extn-dci family route-target external-paths 2 set protocols bgp group overlay-ebgp-extn-dci local-as 4210000002 set protocols bgp group overlay-ebgp-extn-dci multipath multiple-as set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.1 peer-as 4210000001 set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.2 peer-as 4210000001 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection minimum-interval 4000 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection multiplier 3 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection session-mode automatic set policy-options policy-statement underlay-clos-export term from_wan from community underlay-clos-export set policy-options policy-statement underlay-clos-export term from_wan then reject

Puerta de enlace 4 (POD 2)

set interfaces et-0/0/1 ether-options 802.3ad ae1 set interfaces ae1 unit 0 family inet address 172.16.11.1/31 set interfaces et-0/0/2 ether-options 802.3ad ae2 set interfaces ae2 unit 0 family inet address 172.16.13.1/31 set protocols bgp group underlay-bgp-wan type external set protocols bgp group underlay-bgp-wan local-as 4200000034 set protocols bgp group underlay-bgp-wan neighbor 172.16.11.0 peer-as 4200000062 set protocols bgp group underlay-bgp-wan neighbor 172.16.12.0 peer-as 4200000061 set policy-options policy-statement wan_import from community wan_underlay_comm set policy-options policy-statement wan_import then local-preference subtract 10 set protocols bgp group underlay-bgp-wan import wan-import set policy-options policy-statement underlay-clos-export-wan term loopback from interface lo0.0 set policy-options policy-statement underlay-clos-export-wan term loopback then community add wan_underlay_comm set policy-options policy-statement underlay-clos-export-wan term loopback then accept set policy-options policy-statement underlay-clos-export-wan term def then reject set policy-options community wan_underlay_comm members 12345:12345 set protocols bgp group underlay-bgp-wan export underlay-clos-export-wan set protocols bgp group underlay-bgp-wan multipath multiple-as set protocols bgp group underlay-bgp-wan bfd-liveness-detection minimum-interval 1000 set protocols bgp group underlay-bgp-wan bfd-liveness-detection multiplier 3 set protocols bgp group underlay-bgp-wan bfd-liveness-detection session-mode automatic set protocols bgp group overlay-ebgp-extn-dci type external set protocols bgp group overlay-ebgp-extn-dci multihop no-nexthop-change set protocols bgp group overlay-ebgp-extn-dci local-address 192.168.4.4 set protocols bgp group overlay-ebgp-extn-dci family evpn signaling delay-route-advertisements minimum-delay routing-uptime 400 set protocols bgp group overlay-ebgp-extn-dci family route-target external-paths 2 set protocols bgp group overlay-ebgp-extn-dci local-as 4210000002 set protocols bgp group overlay-ebgp-extn-dci multipath multiple-as set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.1 peer-as 4210000001 set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.2 peer-as 4210000001 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection minimum-interval 4000 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection multiplier 3 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection session-mode automatic set policy-options policy-statement underlay-clos-export term from_wan from community underlay-clos-export set policy-options policy-statement underlay-clos-export term from_wan then reject

Verificar la extensión de superposición y subyacente a través de la WAN

En esta sección se muestra cómo comprobar que los dispositivos de puerta de enlace estén integrados correctamente en la WAN para ampliar las redes subyacentes y superpuestas entre los dos POD.

Configurar DCI de unión VXLAN traslacional en la instancia predeterminada del conmutador

En esta sección, configurará la unión de VXLAN en los dispositivos de puerta de enlace para proporcionar un estiramiento de capa 2 entre los dos POD mediante la instancia de conmutador predeterminada. Admitimos la unión de VXLAN en la instancia predeterminada del conmutador y en las instancias de MAC-VRF. Comenzamos con la instancia de conmutador predeterminada y luego mostramos el delta para el caso de instancia de MAC-VRF.

La unión de VXLAN admite tanto un modo global como un modo de traslación. En el modo global, el VNI sigue siendo el mismo de extremo a extremo, es decir, tanto en los POD como en la red WAN. El modo global se utiliza cuando las asignaciones VLAN y VNI se superponen entre los POD. En el modo de traslación, se asigna un valor de VNI POD local a un VNI utilizado en toda la WAN.

La unión de VXLAN solo se configura en los dispositivos de puerta de enlace. Los dispositivos leaf no requieren ningún cambio. En las estructuras ERB, los dispositivos de columna delgada tampoco requieren ningún cambio si tiene una capa de supercolumna vertebral que realiza la función de puerta de enlace.

En la Tabla 2 se describen las asignaciones de POD, VLAN y VNI. En este ejemplo, los POD utilizan un VNI diferente para la misma VLAN. Esta es la razón por la que configura la costura traslacional en este caso. Con la costura de traducción, el VNI puede ser único para cada POD y aún así estar unido a una asignación de VNI compartida a través de la WAN.

| POD 1 |

Punto de vista 2 |

WAN DCI |

|---|---|---|

| VLAN 1 |

||

| VNI: 100001 |

VNI: 110001 |

VNI: 910001 |

| VLAN 2 |

||

| VNI: 100002 |

VNI: 110002 |

VNI: 910002 |

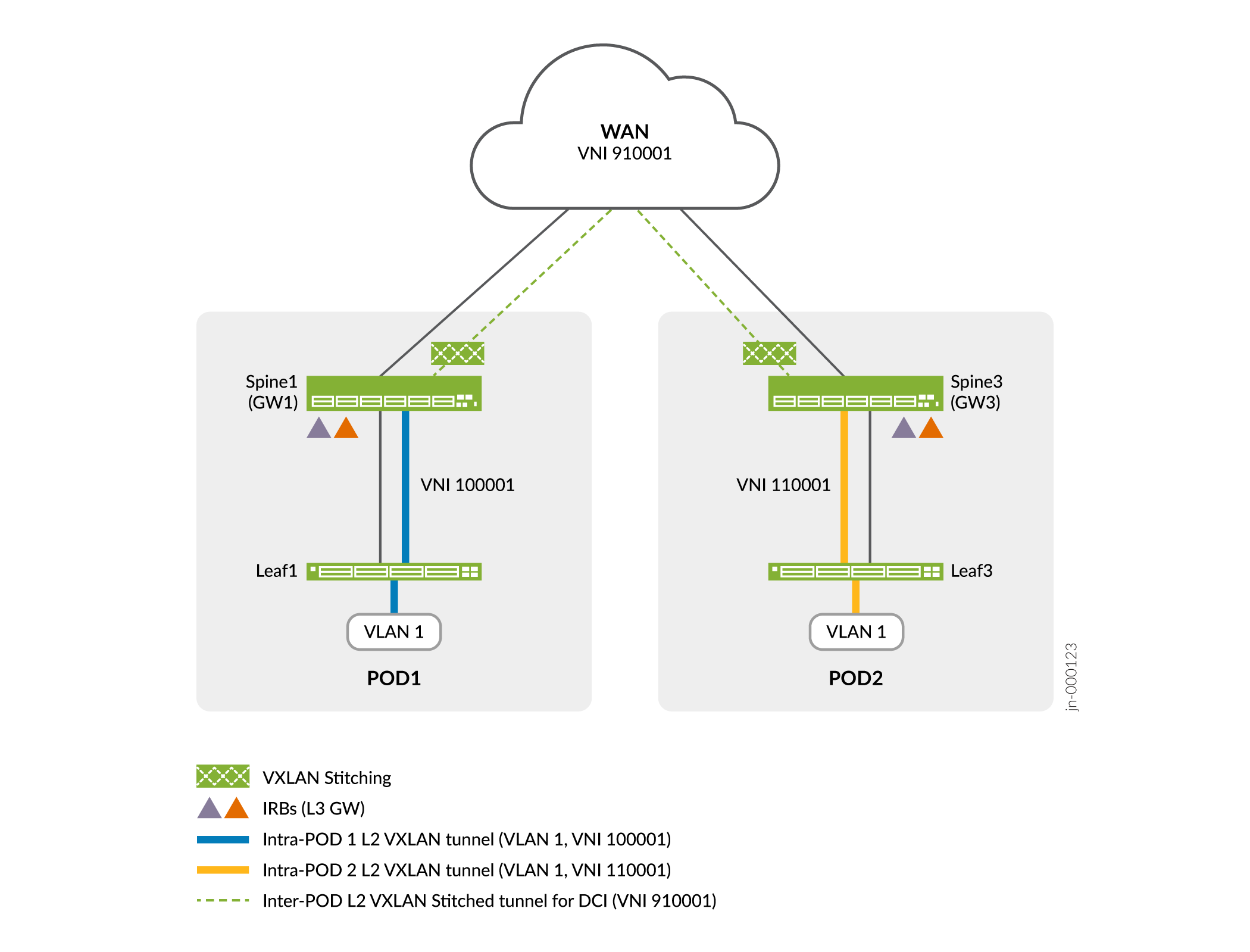

La Figura 4 proporciona una vista de alto nivel del plan de unión de VXLAN para VLAN 1 en nuestro ejemplo.

La Figura 4 muestra que la VLAN 1 en POD 1 usa VNI 100001, mientras que la misma VLAN en POD 2 se asigna a 11000. Ambas VLAN se unen a una 910001 VNI común para su transporte a través de la WAN. Cuando se recibe de la WAN, la puerta de enlace traduce el VNI cosido de nuevo al VNI utilizado localmente dentro de su POD.

Una vez más, la configuración en los dispositivos de puerta de enlace es similar. Le guiaremos a través de los pasos necesarios en el dispositivo de puerta de enlace 1 y le proporcionaremos el delta de configuración para los otros nodos de puerta de enlace.

Realice estos pasos para configurar la unión de VXLAN traslacional en la puerta de enlace 1.

Gateway 1

Configuraciones de dispositivo de puerta de enlace para la unión de VXLAN traslacional en la instancia predeterminada del conmutador

En esta sección se proporciona el delta de configuración para los cuatro dispositivos de puerta de enlace. Agregue este delta a la línea base de CRB que ha modificado para DCI a través de la WAN. Una vez que haya extendido la capa subyacente y la superposición, las siguientes configuraciones realizan la unión traslacional de VXLAN entre el VNI del POD local y el VNI en la WAN.

Puerta de enlace 1 (POD 1)

set protocols evpn interconnect vrf-target target:60001:60001 set protocols evpn interconnect route-distinguisher 192.168.4.1:30000 set protocols evpn interconnect esi 00:00:ff:ff:00:11:00:00:00:01 set protocols evpn interconnect esi all-active set protocols evpn interconnect interconnected-vni-list 910001 set protocols evpn interconnect interconnected-vni-list 910002 set vlans EP-TYPE-2-VLAN-1 vxlan translation-vni 910001 set vlans EP-TYPE-2-VLAN-2 vxlan translation-vni 910002

Puerta de enlace 2 (Pod 1)

set protocols evpn interconnect vrf-target target:60001:60001 set protocols evpn interconnect route-distinguisher 192.168.4.2:30000 set protocols evpn interconnect esi 00:00:ff:ff:00:11:00:00:00:01 set protocols evpn interconnect esi all-active set protocols evpn interconnect interconnected-vni-list 910001 set protocols evpn interconnect interconnected-vni-list 910002 set vlans EP-TYPE-2-VLAN-1 vxlan translation-vni 910001 set vlans EP-TYPE-2-VLAN-2 vxlan translation-vni 910002

Puerta de enlace 3 (POD 2)

set protocols evpn interconnect vrf-target target:60001:60001 set protocols evpn interconnect route-distinguisher 192.168.4.3:30000 set protocols evpn interconnect esi 00:00:ff:ff:00:22:00:00:00:01 set protocols evpn interconnect esi all-active set protocols evpn interconnect interconnected-vni-list 910001 set protocols evpn interconnect interconnected-vni-list 910002 set vlans EP-TYPE-2-VLAN-1 vxlan translation-vni 910001 set vlans EP-TYPE-2-VLAN-2 vxlan translation-vni 910002

Puerta de enlace 4 (POD 2)

set protocols evpn interconnect vrf-target target:60001:60001 set protocols evpn interconnect route-distinguisher 192.168.4.4:30000 set protocols evpn interconnect esi 00:00:ff:ff:00:22:00:00:00:01 set protocols evpn interconnect esi all-active set protocols evpn interconnect interconnected-vni-list 910001 set protocols evpn interconnect interconnected-vni-list 910002 set vlans EP-TYPE-2-VLAN-1 vxlan translation-vni 910001 set vlans EP-TYPE-2-VLAN-2 vxlan translation-vni 910002

Verificar la unión de VXLAN traslacional en la instancia predeterminada del conmutador

Unión de VXLAN en una instancia de enrutamiento MAC-VRF

Admitimos la unión VXLAN global y traslacional en instancias de enrutamiento MAC-VRF. Dado que hemos demostrado la costura de traducción para la instancia anterior del conmutador predeterminado, en el caso de MAC-VRF mostramos la unión VXLAN en modo global.

La cobertura de las instancias de enrutamiento MAC-VRF está fuera del alcance de este documento. Una vez más, asumimos que tiene una estructura CRB funcional con instancias MAC-VRF configuradas según la línea base de referencia. Para obtener más información sobre la configuración de MAC-VRF, consulte Descripción general del tipo de instancia de enrutamiento MAC-VRF y un caso de uso de ejemplo en Servicios L2 de MAC VRF de estructura IP de DC EVPN-VXLAN.

Para mantener el enfoque en la función de unión de VXLAN, llamamos al delta para agregar costura VXLAN a un MAC-VRF existente. Al igual que con la instancia predeterminada del conmutador, aplicamos la configuración de unión solo a los dispositivos de puerta de enlace. Sin embargo, en el caso de MAC-VRF, la asignación de VLAN a VNI se configura en la instancia de MAC-VRF, en lugar de en la [edit vlans] jerarquía. Otra diferencia en el caso de MAC-VRF es que la interconnected-vni-list instrucción se configura en la instancia de enrutamiento en lugar de en la [edit protocols evpn interconnect interconnected-vni-list] jerarquía.

El objetivo de este ejemplo es realizar la unión global de VXLAN para las VLAN 1201 y 1202, que se asignan a VNI VXLAN 401201 y 401201, respectivamente. Configure la misma asignación de VLAN a VNI en ambos PODS. Puede usar la unión en modo global porque las asignaciones de VLAN a VNI se superponen en ambos POD.

Agregue los siguientes comandos a los dispositivos de puerta de enlace para la instancia de MAC-VRF que realizará la unión. La configuración define el LAG de ESI utilizado entre las puertas de enlace locales y especifica la lista de VNI interconectados.

Necesita una configuración similar en todos los dispositivos de puerta de enlace. Como antes, revisamos los detalles de configuración del dispositivo de puerta de enlace 1 y, a continuación, proporcionamos el delta de configuración completo para las demás puertas de enlace.

En el ejemplo siguiente, se configuran VNI 401201 y 401202 para la unión de VXLAN a través del segmento WAN.

set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect vrf-target target:60005:60001 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect route-distinguisher 192.168.4.1:46000 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi 00:00:ff:ff:00:11:00:04:00:01 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi all-active set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401202

Al configurar la unión de VXLAN en un contexto MAC-VRF, debe incluir la set forwarding-options evpn-vxlan shared-tunnels opción en todos los nodos leaf de la línea QFX5000 de conmutadores que ejecuten Junos OS. Después de agregar esta instrucción, debe reiniciar el conmutador. No recomendamos usar la shared tunnels instrucción en los nodos de puerta de enlace de la línea QFX10000 de conmutadores que ejecutan Junos OS con unión VXLAN en instancias de enrutamiento MAC-VRF.

Los túneles compartidos están habilitados de forma predeterminada en dispositivos que ejecutan Junos OS Evolved (que solo admite EVPN-VXLAN con configuraciones MAC-VRF).

Como se ha señalado, una configuración completa de la instancia de enrutamiento MAC-VRF está fuera de nuestro alcance. El siguiente bloque de configuración utiliza una instancia de MAC-VRF preexistente basada en el diseño de referencia MAC-VRF. Mostramos este recorte de configuración para ilustrar mejor por qué este es un ejemplo de unión VXLAN en modo global (para una instancia de MAC-VRF). El ejemplo procede del dispositivo CRB spine 1, que también es una puerta de enlace en nuestra topología de ejemplo de puerta de enlace contraída. Para mayor brevedad, solo mostramos la configuración de VLAN 1201.

user@Spine-1> show configuration routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201

vlan-id 1201;

l3-interface irb.1201;

vxlan {

vni 401201;

}

En lo anterior, la definición de MAC-VRF para VLAN 1201 especifica el mismo VNI (401201) enumerado en la [edit routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list] jerarquía. Esto da como resultado una importancia de extremo a extremo (global) para ese VNI.

Al igual que con la instancia de conmutador predeterminada, es trivial invocar la unión traslacional de VXLAN en el contexto MAC-VRF.

Por ejemplo, para traducir de VNI local 300801 para VLAN 801 a WAN VNI de 920001, simplemente modifique la definición de VLAN en la instancia de MAC-VRF relacionada para incluir la translation-vni 920001 instrucción.

user@Spine-1>show routing-instances MACVRF-mac-vrf-ep-t2-stchd-transl-1 vlans EP-TYPE-2-VLAN-801

vlan-id 801;

l3-interface irb.801;

vxlan {

vni 300801;

translation-vni 920001

}

Al agregar la translation-vni 920001 instrucción a la configuración de VLAN de MAC-VRF, le indica al dispositivo de puerta de enlace que traduzca de 300801 VNI local a 920001 VNI cuando envíe a través de la WAN.

Configuraciones de dispositivos de puerta de enlace para unión global de VXLAN con MAC-VRF

En esta sección se proporciona el delta de configuración para que los cuatro dispositivos de puerta de enlace admitan la unión VXLAN en modo global en un contexto MAC-VRF. Este delta se agrega a la línea base de CRB que modificó para DCI a través de la WAN. Después de extender la capa subyacente y la superposición, las siguientes configuraciones realizan la unión global de VXLAN para VNI 401201 y 401202. Dado que este es un ejemplo de modo global, no se incluye la translation-vni instrucción. Los valores de VLAN y VNI de interconexión son los mismos.

Puerta de enlace 1 (POD 1)

set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect vrf-target target:60005:60001 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect route-distinguisher 192.168.4.1:46000 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi 00:00:ff:ff:00:11:00:04:00:01 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi all-active set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN- vlan-id 1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 l3-interface irb.1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 vxlan vni 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vlan-id 1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 l3-interface irb.1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vxlan vni 401202

Puerta de enlace 2 (Pod 1)

set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect vrf-target target:60005:60001 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect route-distinguisher 192.168.4.2:46000 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi 00:00:ff:ff:00:11:00:04:00:01 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi all-active set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN- vlan-id 1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 l3-interface irb.1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 vxlan vni 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vlan-id 1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 l3-interface irb.1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vxlan vni 401202

Puerta de enlace 3 (POD 2)

set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect vrf-target target:60005:60001 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect route-distinguisher 192.168.4.3:46000 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi 00:00:ff:ff:00:22:00:04:00:01 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi all-active set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN- vlan-id 1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 l3-interface irb.1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 vxlan vni 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vlan-id 1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 l3-interface irb.1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vxlan vni 401202

Puerta de enlace 4 (POD 2)

set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect vrf-target target:60005:60001 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect route-distinguisher 192.168.4.4:46000 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi 00:00:ff:ff:00:22:00:04:00:01 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi all-active set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN- vlan-id 1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 l3-interface irb.1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 vxlan vni 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vlan-id 1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 l3-interface irb.1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vxlan vni 401202

Al configurar la unión de VXLAN en un contexto MAC-VRF, debe incluir la set forwarding-options evpn-vxlan shared-tunnels opción en todos los nodos leaf de la línea de conmutadores QFX5000. Después de agregar esta instrucción, debe reiniciar el conmutador. No se recomienda configurar la instrucción de túnel compartido en nodos de puerta de enlace de la línea QFX10000 de conmutadores que ejecutan Junos OS con unión VXLAN en instancias de enrutamiento MAC-VRF.

Los túneles compartidos están habilitados de forma predeterminada en dispositivos que ejecutan Junos OS Evolved (que solo admite EVPN-VXLAN con configuraciones MAC-VRF).

Verificar la unión global de VXLAN en una instancia de MAC-VRF

Optimización del tráfico de máquinas virtuales (VMTO) con unión VXLAN

En algunos entornos, es posible que desee instalar rutas de host /32 o /128 para optimizar el tráfico a una máquina virtual específica. Cuando utilice la unión de VXLAN, configure lo siguiente en todos los nodos de puerta de enlace para habilitar la instalación de rutas de host.

El primer comando agrega compatibilidad de ruta de host a la instancia predeterminada del conmutador. El segundo agrega compatibilidad de ruta de host para una instancia específica de MAC-VRF. Debe configurar ambos si utiliza una combinación de tipos de instancia.

set protocols evpn remote-ip-host-routes set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn remote-ip-host-routes

Verificar la compatibilidad con rutas de host

Propósito

Confirme que las rutas de host /32 se importan a una tabla VRF de capa 3 cuando se utiliza la instancia de conmutador predeterminada o a una tabla MAC-VRF cuando se utiliza MAC-VRF.

Acción

Muestre la tabla de rutas de la instancia de enrutamiento relacionada y busque rutas con un prefijo de bits /32 (o /128). Comenzamos con la visualización de una tabla VRF de capa 3 utilizada con la unión VXLAN, la instancia predeterminada del conmutador:

user@Spine-1> show route table VRF-ep-t2-stchd-transl-1.inet.0 protocol evpn

VRF-ep-t2-stchd-transl-1.inet.0: 52 destinations, 56 routes (52 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.0.1.1/32 *[EVPN/7] 23:54:12

> via irb.1

10.0.1.11/32 *[EVPN/7] 23:54:12

> via irb.1

10.0.1.101/32 *[EVPN/7] 23:54:12

> via irb.1

10.0.1.111/32 *[EVPN/7] 23:54:12

. . .

A continuación, mostramos una tabla de enrutamiento de instancias MAC-VRF.

user@Spine-1> show route table VRF-mac-vrf-ep-t2-stchd-1.inet.0 protocol evpn

VRF-mac-vrf-ep-t2-stchd-1.inet.0: 52 destinations, 52 routes (52 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.4.177.1/32 *[EVPN/7] 20:39:31

> via irb.1201

10.4.177.11/32 *[EVPN/7] 23:57:20

> via irb.1201

10.4.177.101/32 *[EVPN/7] 23:57:20

. . .