NESTA PÁGINA

Exemplo: interconectar uma VPN de Camada 2 com uma VPN de Camada 3

Este exemplo fornece um procedimento passo a passo e comandos para interconectar e verificar uma VPN de Camada 2 com uma VPN de Camada 3. Ele contém as seguintes seções:

Requisitos

Este exemplo usa os seguintes componentes de hardware e software:

Junos OS Versão 9.3 ou posterior

Cinco roteadores da Série MX

Três roteadores da Série M

Dois roteadores da Série T

Visão geral e topologia

Uma VPN de Camada 2 é um tipo de VPN (Virtual Private Network, rede privada virtual) que usa rótulos MPLS para transportar dados. A comunicação ocorre entre os roteadores de borda (PE) do provedor.

As VPNs de Camada 2 usam o BGP como protocolo de sinalização e, consequentemente, têm um design mais simples e exigem menos sobrecarga de provisionamento do que as VPNs tradicionais em circuitos de Camada 2. A sinalização BGP também permite a recuperação automática dos pares de VPN de Camada 2. As VPNs de Camada 2 podem ter uma topologia de malha completa ou hub-and-spoke. O mecanismo de tunelamento na rede de núcleo é, normalmente, MPLS. No entanto, as VPNs de Camada 2 também podem usar outros protocolos de tunelamento, como o GRE.

As VPNs de Camada 3 são baseadas em RFC 2547bis, BGP/MPLS IP VPNs. O RFC 2547bis define um mecanismo pelo qual os provedores de serviços podem usar seus backbones IP para fornecer serviços VPN aos seus clientes. Uma VPN de Camada 3 é um conjunto de sites que compartilham informações comuns de roteamento e cuja conectividade é controlada por uma coleção de políticas. Os sites que compõem uma VPN de Camada 3 estão conectados pelo backbone da Internet pública existente de um provedor. As VPNs RFC 2547bis também são conhecidas como VPNs BGP/MPLS porque o BGP é usado para distribuir informações de roteamento VPN no backbone do provedor, e o MPLS é usado para encaminhar o tráfego de VPN através do backbone para sites vpn remotos.

As redes de clientes, por serem privadas, podem usar endereços públicos ou endereços privados, conforme definido no RFC 1918, alocação de endereços para Internets privadas. Quando as redes de clientes que usam endereços privados se conectam à infraestrutura de Internet pública, os endereços privados podem se sobrepor aos mesmos endereços privados usados por outros usuários da rede. As VPNs MPLS/BGP resolvem esse problema adicionando um diferencial de rota. Um diferencial de rota é um prefixo identificador de VPN que é adicionado a cada endereço a partir de um determinado site vpn, criando assim um endereço exclusivo tanto dentro da VPN quanto dentro da Internet.

Além disso, cada VPN tem sua própria tabela de roteamento específica para VPN que contém as informações de roteamento apenas para essa VPN. Para separar as rotas de uma VPN das rotas na Internet pública ou de outras VPNs, o roteador PE cria uma tabela de roteamento separada para cada VPN chamada tabela de roteamento e encaminhamento VPN (VRF). O roteador PE cria uma tabela VRF para cada VPN que tem uma conexão com um roteador de borda do cliente (CE). Qualquer cliente ou site que pertence à VPN pode acessar apenas as rotas nas tabelas VRF para essa VPN. Cada tabela VRF tem um ou mais atributos de comunidade estendidos associados a ela que identificam a rota como pertencente a uma coleção específica de roteadores. Um deles, o atributo alvo da rota , identifica uma coleção de sites (tabelas VRF) aos quais um roteador PE distribui rotas. O roteador PE usa o alvo de rota para restringir a importação de rotas remotas em suas tabelas VRF.

Quando um roteador PE de entrada recebe rotas anunciadas de um roteador CE conectado diretamente, ele verifica a rota recebida contra a política de exportação vrF para essa VPN.

Se for compatível, a rota é convertida em formato VPN-IPv4— ou seja, o distintivo de rotas é adicionado à rota. Em seguida, o roteador PE anuncia a rota no formato VPN-IPv4 para os roteadores PE remotos. Ele também anexa um alvo de rota a cada rota aprendida com os sites diretamente conectados. O alvo de rota conectado à rota baseia-se no valor da política de destino de exportação configurada da tabela VRF. As rotas são então distribuídas usando sessões de IBGP, que estão configuradas na rede principal do provedor.

Se a rota do roteador CE não for compatível, ela não é exportada para outros roteadores PE, mas ainda pode ser usada localmente para roteamento, por exemplo, se dois roteadores CE na mesma VPN estiverem diretamente conectados ao mesmo roteador PE.

Quando um roteador PE de saída recebe uma rota, ele verifica-a contra a política de importação na sessão do IBGP entre os roteadores PE. Se for aceito, o roteador coloca a rota em sua tabela bgp.l3vpn.0. Ao mesmo tempo, o roteador verifica a rota contra a política de importação de VRF para a VPN. Se for compatível, o distintivo de rota é removido da rota e a rota é colocada na tabela VRF (a routing-instance-nametabela .inet.0) em formato IPv4.

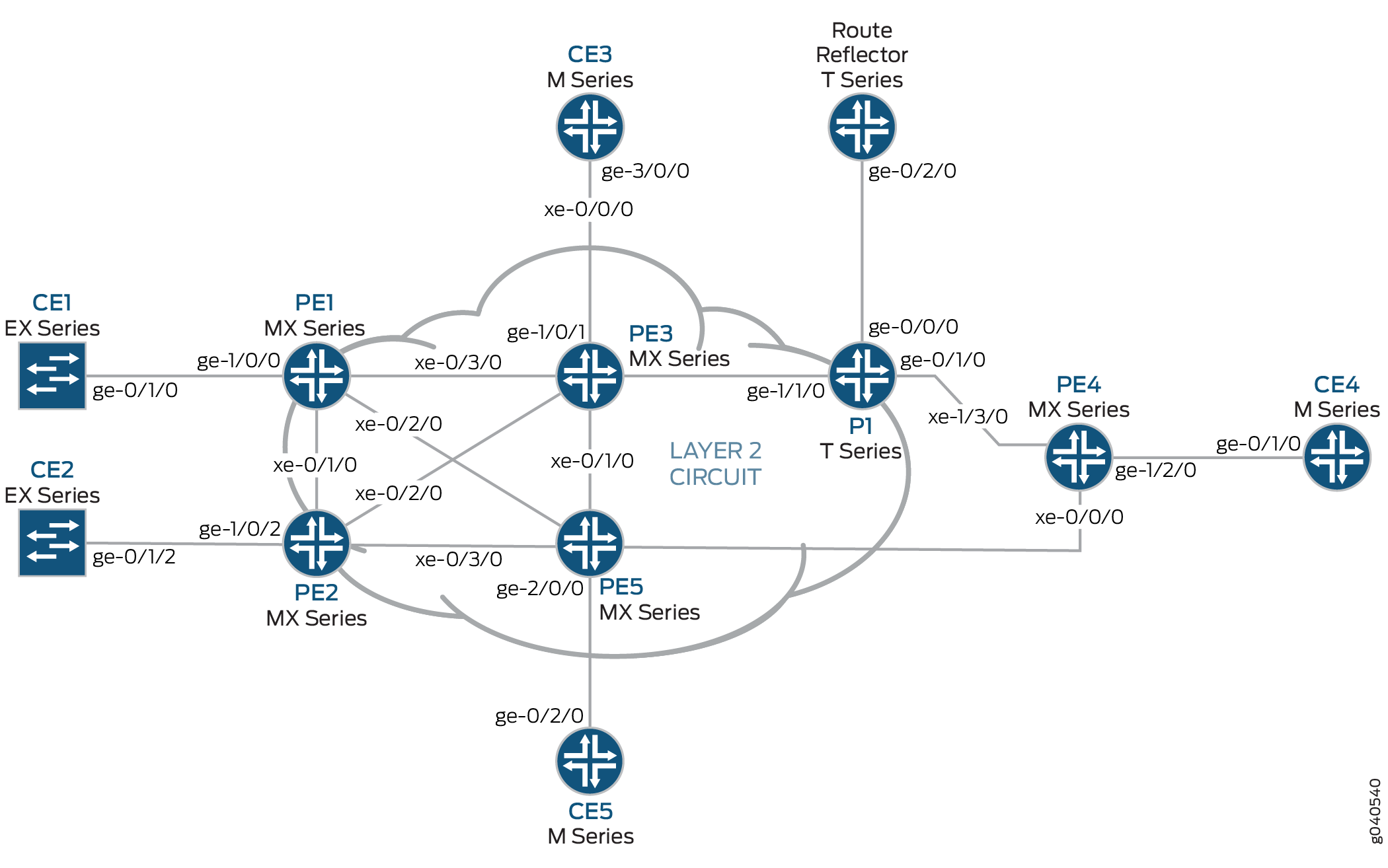

Topologia

A Figura 1 mostra a topologia física de uma interconexão VPN-to-Layer 3 de Camada 2.

de Camada 3

de Camada 3

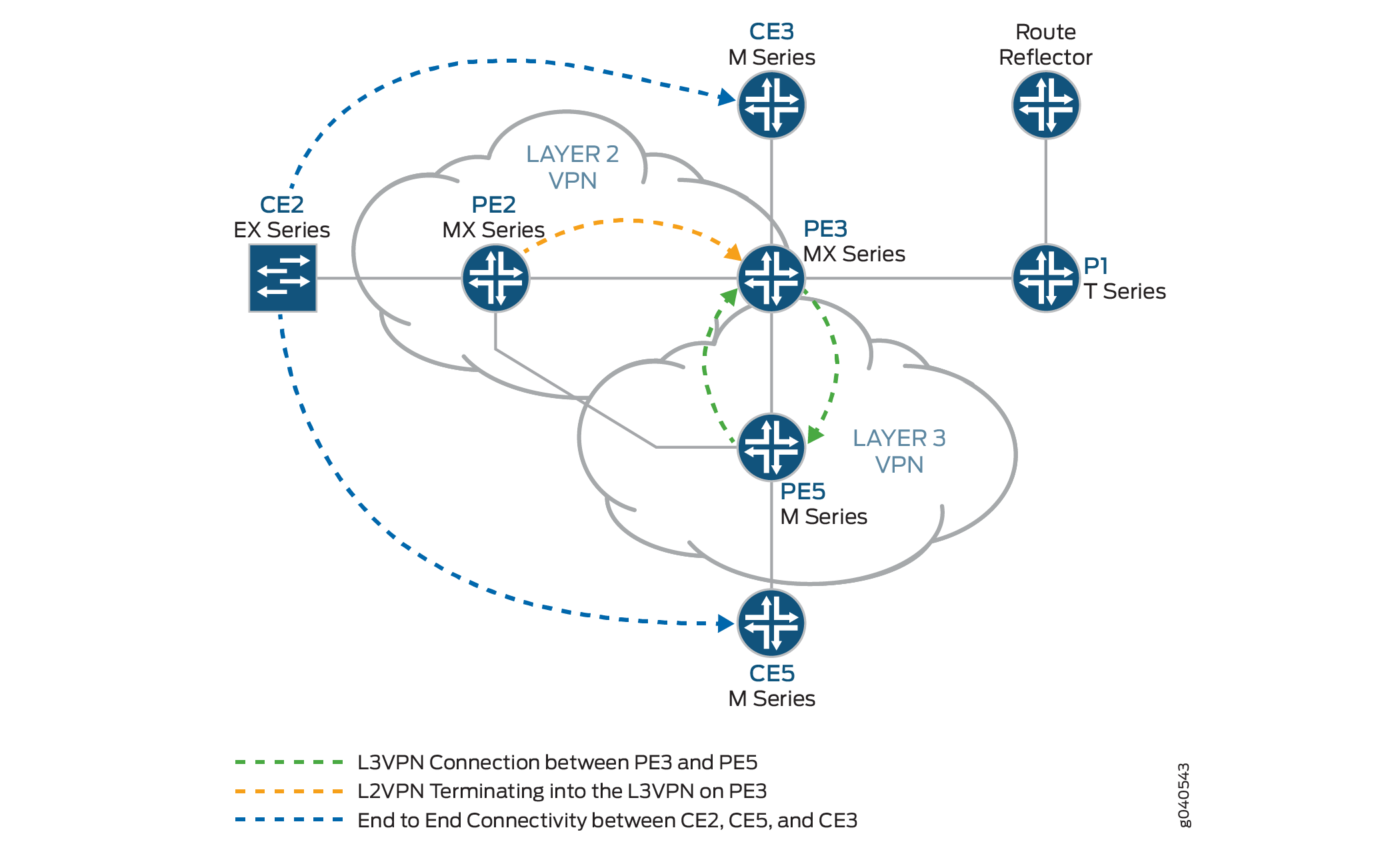

A topologia lógica de uma interconexão VPN de Camada 2 para Camada 3 é mostrada na Figura 2.

de Camada 3

de Camada 3

As definições a seguir descrevem o significado das abreviaturas do dispositivo usadas na Figura 1 e na Figura 2.

Dispositivo de borda do cliente (CE) — um dispositivo nas instalações do cliente que fornece acesso à VPN do provedor de serviços por meio de um link de dados para um ou mais roteadores de borda de provedor (PE).

Normalmente, o dispositivo CE é um roteador IP que estabelece uma adjacência com seus roteadores PE conectados diretamente. Depois que a adjacência é estabelecida, o roteador CE anuncia as rotas VPN locais do site para o roteador PE e aprende rotas VPN remotas do roteador PE.

Dispositivo de borda (PE) do provedor — um dispositivo ou conjunto de dispositivos na borda da rede do provedor que apresenta a visão do provedor do site do cliente.

Os roteadores PE trocam informações de roteamento com roteadores CE. Os roteadores PE estão cientes das VPNs que se conectam por elas, e os roteadores PE mantêm o estado vpn. Um roteador PE só é necessário para manter rotas VPN para essas VPNs às quais ele está diretamente conectado. Depois de aprender rotas VPN locais de roteadores CE, um roteador PE troca informações de roteamento VPN com outros roteadores PE usando IBGP. Por fim, ao usar o MPLS para encaminhar o tráfego de dados de VPN pelo backbone do provedor, o roteador PE de entrada funciona como o roteador de comutação de rótulos (LSR) de entrada e o roteador PE de saída funciona como o LSR de saída.

Dispositivo de provedor (P) — um dispositivo que opera dentro da rede principal do provedor e não interface diretamente com nenhum CE.

Embora o dispositivo P seja uma parte essencial da implementação de VPNs para os clientes do provedor de serviços e possa fornecer roteamento para muitos túneis operados por provedores que pertencem a diferentes VPNs, ele não está ciente de VPN e não mantém o estado VPN. Sua função principal é permitir que o provedor de serviços dimensione suas ofertas de VPN, por exemplo, atuando como um ponto de agregação para vários roteadores PE.

Os roteadores P funcionam como LSRs de trânsito MPLS ao encaminhar o tráfego de dados VPN entre roteadores PE. Os roteadores P são necessários apenas para manter rotas para os roteadores PE do provedor; eles não são obrigados a manter informações específicas de roteamento VPN para cada site do cliente.

Configuração

Para interconectar uma VPN de Camada 2 com uma VPN de Camada 3, execute essas tarefas:

Configuração dos protocolos e interfaces de base

Procedimento passo a passo

Em cada roteador PE e P, configure o OSPF com extensões de engenharia de tráfego em todas as interfaces. Desativar o OSPF na interface fxp0.0.

[edit protocols] ospf { traffic-engineering; area 0.0.0.0 { interface all; interface fxp0.0 { disable; } } }Em todos os roteadores de núcleo, habilite o MPLS em todas as interfaces. Desativar o MPLS na interface fxp0.0.

[edit protocols] mpls { interface all; interface fxp0.0 { disable; } }Em todos os roteadores principais, crie um grupo de peer BGP interno e especifique o endereço refletor de rota (192.0.2.7) como vizinho. Também permita que o BGP carregue mensagens de informações de alcance da camada de rede (NLRI) de camada 2 para esse grupo de pares, incluindo a

signalingdeclaração no nível de[edit protocols bgp group group-name family l2vpn]hierarquia.[edit protocols] bgp { group RR { type internal; local-address 192.0.2.2; family l2vpn { signaling; } neighbor 192.0.2.7; } }No Roteador PE3, crie um grupo de peer BGP interno e especifique o endereço IP do refletor de rota (192.0.2.7) como vizinho. Permita que o BGP carregue mensagens NLRI de VPLS de Camada 2 para esse grupo de pares e habilite o processamento de endereços VPN-IPv4, incluindo a

unicastdeclaração no nível de[edit protocols bgp group group-name family inet-vpn]hierarquia.[edit protocols] bgp { group RR { type internal; local-address 192.0.2.3; family inet-vpn { unicast; } family l2vpn { signaling; } neighbor 192.0.2.7; } }Para o domínio vpn de Camada 3 no Roteador PE3 e roteador PE5, habilite o RSVP em todas as interfaces. Desativar RSVP na interface fxp0.0.

[edit protocols] rsvp { interface all; interface fxp0.0 { disable; } }No Roteador PE3 e no Roteador PE5, crie caminhos comutados por rótulos (LSPs) até o refletor de rota e os outros roteadores PE. O exemplo a seguir mostra a configuração do Roteador PE5.

[edit protocols] mpls { label-switched-path to-RR { to 192.0.2.7; } label-switched-path to-PE2 { to 192.0.2.2; } label-switched-path to-PE3 { to 192.0.2.3; } label-switched-path to-PE4 { to 192.0.2.4; } label-switched-path to-PE1 { to 192.0.2.1; } }Nos roteadores PE1, PE2, PE3 e PE5, configure as interfaces de núcleo com um endereço IPv4 e habilite a família de endereços MPLS. O exemplo a seguir mostra a configuração da interface xe-0/1/0 no Roteador PE2.

[edit] interfaces { xe-0/1/0 { unit 0 { family inet { address 10.10.2.2/30; } family mpls; } } }No Roteador PE2 e no Roteador PE3, configure o LDP para o protocolo de sinalização VPN MPLS de Camada 2 para todas as interfaces. Desativar LDP na interface fxp0.0. (RSVP também pode ser usado.)

[edit protocols] ldp { interface all; interface fxp0.0 { disable; } }No refletor de rotas, crie um grupo de peer BGP interno e especifique os endereços IP dos roteadores PE como os vizinhos.

[edit] protocols { bgp { group RR { type internal; local-address 192.0.2.7; family inet { unicast; } family inet-vpn { unicast; } family l2vpn { signaling; } cluster 192.0.2.7; neighbor 192.0.2.1; neighbor 192.0.2.2; neighbor 192.0.2.4; neighbor 192.0.2.5; neighbor 192.0.2.3; } } }No refletor de rota, configure LSPs MPLS em direção aos roteadores PE3 e PE5 para resolver o BGP próximo hops da tabela de roteamento inet.3.

[edit] protocols { mpls { label-switched-path to-pe3 { to 192.0.2.3; } label-switched-path to-pe5 { to 192.0.2.5; } interface all; } }

Configurando as interfaces VPN

Procedimento passo a passo

O Roteador PE2 é uma das extremidades da VPN de Camada 2. O roteador PE3 está realizando a costura de VPN de Camada 2 entre a VPN de Camada 2 e a VPN de Camada 3. O roteador PE3 usa a interface lógica de túnel (interface lt) configurada com diferentes unidades de interface lógica aplicadas em duas instâncias VPN de Camada 2 diferentes. O pacote é looped embora a interface lt configurada no Roteador PE3. A configuração do Roteador PE5 contém a interface PE-CE.

No Roteador PE2, configure o encapsulamento da interface ge-1/0/2. Inclua a declaração de encapsulamento e especifique a opção

ethernet-ccc(vlan-cccencapsulamento também é suportado) no nível de[edit interfaces ge-1/0/2]hierarquia. O encapsulamento deve ser o mesmo em todo um domínio VPN de Camada 2 (Roteadores PE2 e PE3). Além disso, configure o lo0 da interface.[edit] interfaces { ge-1/0/2 { encapsulation ethernet-ccc; unit 0; } lo0 { unit 0 { family inet { address 192.0.2.2/24; } } } }No Roteador PE2, configure a instância de roteamento no nível [

edit routing-instances]hierarquia. Além disso, configure o protocolo VPN de Camada 2 no nível [edit routing-instances routing-instances-name protocols]hierarquia. Configure o ID do site remoto como 3. O Site ID 3 representa o Roteador PE3 (Hub-PE). A VPN de Camada 2 está usando o LDP como protocolo de sinalização. Esteja ciente de que, no exemplo a seguir, tanto a instância de roteamento quanto o protocolo são nomeadosl2vpn.[edit] routing-instances {l2vpn{ # routing instance instance-type l2vpn; interface ge-1/0/2.0; route-distinguisher 65000:2; vrf-target target:65000:2; protocols {l2vpn{ # protocol encapsulation-type ethernet; site CE2 { site-identifier 2; interface ge-1/0/2.0 { remote-site-id 3; } } } } } }No Roteador PE5, configure a interface Gigabit Ethernet para o enlace

ge-2/0/0PE-CE e configure alo0interface.[edit interfaces] ge-2/0/0 { unit 0 { family inet { address 198.51.100.8/24; } } } lo0 { unit 0 { } }No Roteador PE5, configure a instância de roteamento VPN de Camada 3 (

L3VPN) no nível de[edit routing-instances]hierarquia. Configure também o BGP no nível de[edit routing-instances L3VPN protocols]hierarquia.[edit] routing-instances { L3VPN { instance-type vrf; interface ge-2/0/0.0; route-distinguisher 65000:5; vrf-target target:65000:2; vrf-table-label; protocols { bgp { group ce5 { neighbor 198.51.100.2 { peer-as 200; } } } } } }Em um roteador da Série MX, como o Roteador PE3, você deve criar a interface de serviços de túnel para ser usada para serviços de túnel. Para criar a interface de serviço de túnel, inclua a

bandwidthdeclaração e especifique a quantidade de largura de banda para reservar para serviços de túnel em gigabits por segundo no nível de[edit chassis fpc slot-number pic slot-number tunnel-services]hierarquia.[edit] chassis { dump-on-panic; fpc 1 { pic 1 { tunnel-services { bandwidth 1g; } } } }No Roteador PE3, configure a interface Gigabit Ethernet.

Inclua a

addressdeclaração no nível da[edit interfaces ge-1/0/1.0 family inet]hierarquia e especifique198.51.100.9/24como o endereço IP.[edit] interfaces { ge-1/0/1 { unit 0 { family inet { address 198.51.100.9/24; } } } }No Roteador PE3, configure a interface lógica do

lt-1/1/10.0túnel no nível de[edit interfaces lt-1/1/10 unit 0]hierarquia. O roteador PE3 é o roteador que está costurando a VPN de Camada 2 à VPN de Camada 3 usando a interface lógica do túnel. A configuração das interfaces de unidade de peer é o que faz a interconexão.Para configurar a interface, inclua a

encapsulationdeclaração e especifique a opçãoethernet-ccc. Inclua apeer-unitdeclaração e especifique a unidade1de interface lógica como a interface de túnel de peer. Inclua afamilydeclaração e especifique a opçãoccc.[edit] interfaces { lt-1/1/10 { unit 0 { encapsulation ethernet-ccc; peer-unit 1; family ccc; } } }No Roteador PE3, configure a interface lógica do

lt-1/1/10.1túnel no nível de[edit interfaces lt-1/1/10 unit 1]hierarquia.Para configurar a interface, inclua a

encapsulationdeclaração e especifique a opçãoethernet. Inclua apeer-unitdeclaração e especifique a unidade0de interface lógica como a interface de túnel de peer. Inclua afamilydeclaração e especifique a opçãoinet. Inclua aaddressdeclaração no nível de[edit interfaces lt-1/1/10 unit 0]hierarquia e especifique198.51.100.7/24como o endereço IPv4.[edit] interfaces { lt-1/1/10 { unit 1 { encapsulation ethernet; peer-unit 0; family inet { address 198.51.100.7/24; } } } }No Roteador PE3, adicione a

ltunidade de interface 1 à instância de roteamento no nível de[edit routing-instances L3VPN]hierarquia. Configure o tipo de instância comovrfcomlta unidade peer 1 como uma interface PE-CE para encerrar a VPN de Camada 2 no Roteador PE2 na VPN de Camada 3 no Roteador PE3.[edit] routing-instances { L3VPN { instance-type vrf; interface ge-1/0/1.0; interface lt-1/1/10.1; route-distinguisher 65000:33; vrf-target target:65000:2; vrf-table-label; protocols { bgp { export direct; group ce3 { neighbor 198.51.100.10 { peer-as 100; } } } } } }No Roteador PE3, adicione a

ltunidade de interface 0 à instância de roteamento no nível de[edit routing-instances protocols l2vpn]hierarquia. Configure também o mesmo alvo vrf para as instâncias de roteamento VPN de Camada 2 e Camada 3, para que as rotas possam ser vazadas entre as instâncias. A configuração de exemplo na etapa anterior mostra o alvo vrf para aL3VPNinstância de roteamento. O exemplo a seguir mostra o alvo vrf para al2vpninstância de roteamento.[edit] routing-instances { l2vpn { instance-type l2vpn; interface lt-1/1/10.0; route-distinguisher 65000:3; vrf-target target:65000:2; protocols { l2vpn { encapsulation-type ethernet; site CE3 { site-identifier 3; interface lt-1/1/10.0 { remote-site-id 2; } } } } } }No Roteador PE3, configure a

policy-statementdeclaração para exportar as rotas aprendidas com a unidade de interface diretamente conectadalt1 para todos os roteadores CE para conectividade, se necessário.[edit] policy-options { policy-statement direct { term 1 { from protocol direct; then accept; } } }

Resultados

A saída a seguir mostra a configuração completa do Roteador PE2:

Roteador PE2

interfaces {

xe-0/1/0 {

unit 0 {

family inet {

address 10.10.2.2/30;

}

family mpls;

}

}

xe-0/2/0 {

unit 0 {

family inet {

address 10.10.5.1/30;

}

family mpls;

}

}

xe-0/3/0 {

unit 0 {

family inet {

address 10.10.4.1/30;

}

family mpls;

}

}

ge-1/0/2 {

encapsulation ethernet-ccc;

unit 0;

}

fxp0 {

apply-groups [ re0 re1 ];

}

lo0 {

unit 0 {

family inet {

address 192.0.2.2/24;

}

}

}

}

routing-options {

static {

route 172.0.0.0/8 next-hop 172.19.59.1;

}

autonomous-system 65000;

}

protocols {

mpls {

interface all;

interface fxp0.0 {

disable;

}

}

bgp {

group RR {

type internal;

local-address 192.0.2.2;

family l2vpn {

signaling;

}

neighbor 192.0.2.7;

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface all;

interface fxp0.0 {

disable;

}

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

}

}

routing-instances {

l2vpn {

instance-type l2vpn;

interface ge-1/0/2.0;

route-distinguisher 65000:2;

vrf-target target:65000:2;

protocols {

l2vpn {

encapsulation-type ethernet;

site CE2 {

site-identifier 2;

interface ge-1/0/2.0 {

remote-site-id 3;

}

}

}

}

}

}

A saída a seguir mostra a configuração final do Roteador PE5:

Roteador PE5

interfaces {

ge-0/0/0 {

unit 0 {

family inet {

address 10.10.4.2/30;

}

family mpls;

}

}

xe-0/1/0 {

unit 0 {

family inet {

address 10.10.6.2/30;

}

family mpls;

}

}

ge-1/0/0 {

unit 0 {

family inet {

address 10.10.9.1/30;

}

family mpls;

}

}

xe-1/1/0 {

unit 0 {

family inet {

address 10.10.3.2/30;

}

family mpls;

}

}

ge-2/0/0 {

unit 0 {

family inet {

address 198.51.100.8/24;

}

}

}

lo0 {

unit 0 {

family inet {

address 192.0.2.5/24;

}

}

}

}

routing-options {

static {

route 172.0.0.0/8 next-hop 172.19.59.1;

}

autonomous-system 65000;

}

protocols {

rsvp {

interface all {

link-protection;

}

interface fxp0.0 {

disable;

}

}

mpls {

label-switched-path to-RR {

to 192.0.2.7;

}

label-switched-path to-PE2 {

to 192.0.2.2;

}

label-switched-path to-PE3 {

to 192.0.2.3;

}

label-switched-path to-PE4 {

to 192.0.2.4;

}

label-switched-path to-PE1 {

to 192.0.2.1;

}

interface all;

interface fxp0.0 {

disable;

}

}

bgp {

group to-rr {

type internal;

local-address 192.0.2.5;

family inet-vpn {

unicast;

}

family l2vpn {

signaling;

}

neighbor 192.0.2.7;

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface all;

interface fxp0.0 {

disable;

}

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

}

}

routing-instances {

L3VPN {

instance-type vrf;

interface ge-2/0/0.0;

route-distinguisher 65000:5;

vrf-target target:65000:2;

vrf-table-label;

protocols {

bgp {

group ce5 {

neighbor 198.51.100.2 {

peer-as 200;

}

}

}

}

}

}

A saída a seguir mostra a configuração final do Roteador PE3:

Roteador PE3

chassis {

dump-on-panic;

fpc 1 {

pic 1 {

tunnel-services {

bandwidth 1g;

}

}

}

network-services ip;

}

interfaces {

ge-1/0/1 {

unit 0 {

family inet {

address 198.51.100.9/24;

}

}

}

lt-1/1/10 {

unit 0 {

encapsulation ethernet-ccc;

peer-unit 1;

family ccc;

}

unit 1 {

encapsulation ethernet;

peer-unit 0;

family inet {

address 198.51.100.7/24;

}

}

}

xe-2/0/0 {

unit 0 {

family inet {

address 10.10.20.2/30;

}

family mpls;

}

}

xe-2/1/0 {

unit 0 {

family inet {

address 10.10.6.1/30;

}

family mpls;

}

}

xe-2/2/0 {

unit 0 {

family inet {

address 10.10.5.2/30;

}

family mpls;

}

}

xe-2/3/0 {

unit 0 {

family inet {

address 10.10.1.2/30;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 192.0.2.3/24;

}

}

}

}

routing-options {

static {

route 172.0.0.0/8 next-hop 172.19.59.1;

}

autonomous-system 65000;

}

protocols {

rsvp {

interface all;

interface fxp0.0 {

disable;

}

}

mpls {

label-switched-path to-RR {

to 192.0.2.7;

}

label-switched-path to-PE2 {

to 192.0.2.2;

}

label-switched-path to-PE5 {

to 192.0.2.5;

}

label-switched-path to-PE4 {

to 192.0.2.4;

}

label-switched-path to-PE1 {

to 192.0.2.1;

}

interface all;

interface fxp0.0 {

disable;

}

}

bgp {

group RR {

type internal;

local-address 192.0.2.3;

family inet-vpn {

unicast;

}

family l2vpn {

signaling;

}

neighbor 192.0.2.7;

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface all;

interface fxp0.0 {

disable;

}

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

}

}

policy-options {

policy-statement direct {

term 1 {

from protocol direct;

then accept;

}

}

}

routing-instances {

L3VPN {

instance-type vrf;

interface ge-1/0/1.0;

interface lt-1/1/10.1;

route-distinguisher 65000:33;

vrf-target target:65000:2;

vrf-table-label;

protocols {

bgp {

export direct;

group ce3 {

neighbor 198.51.100.10 {

peer-as 100;

}

}

}

}

}

l2vpn {

instance-type l2vpn;

interface lt-1/1/10.0;

route-distinguisher 65000:3;

vrf-target target:65000:2;

protocols {

l2vpn {

encapsulation-type ethernet;

site CE3 {

site-identifier 3;

interface lt-1/1/10.0 {

remote-site-id 2;

}

}

}

}

}

}

Verificação

Verifique a interconexão VPN-to-Layer 3 de VPN de Camada 2:

- Verificação da interface VPN PE2 do roteador

- Verificação da interface VPN PE3 do roteador

- Verificando a conectividade de ponta a ponta desde o roteador CE2 até o roteador CE5 e o roteador CE3

Verificação da interface VPN PE2 do roteador

Propósito

Verifique se a VPN de Camada 2 está ativa e funcionando na interface PE2 do roteador e que todas as rotas estão lá.

Ação

Use o

show l2vpn connectionscomando para verificar se o ID do site de conexão é 3 para o Roteador PE3 e que o status éUp.user@PE2> show l2vpn connections Layer-2 VPN connections: Legend for connection status (St) EI -- encapsulation invalid NC -- interface encapsulation not CCC/TCC/VPLS EM -- encapsulation mismatch WE -- interface and instance encaps not same VC-Dn -- Virtual circuit down NP -- interface hardware not present CM -- control-word mismatch -> -- only outbound connection is up CN -- circuit not provisioned <- -- only inbound connection is up OR -- out of range Up -- operational OL -- no outgoing label Dn -- down LD -- local site signaled down CF -- call admission control failure RD -- remote site signaled down SC -- local and remote site ID collision LN -- local site not designated LM -- local site ID not minimum designated RN -- remote site not designated RM -- remote site ID not minimum designated XX -- unknown connection status IL -- no incoming label MM -- MTU mismatch MI -- Mesh-Group ID not available BK -- Backup connection ST -- Standby connection PF -- Profile parse failure PB -- Profile busy RS -- remote site standby Legend for interface status Up -- operational Dn -- down Instance: l2vpn Local site: CE2 (2) connection-site Type St Time last up # Up trans 3 rmt Up Jan 7 14:14:37 2010 1 Remote PE: 192.0.2.3, Negotiated control-word: Yes (Null) Incoming label: 800000, Outgoing label: 800001 Local interface: ge-1/0/2.0, Status: Up, Encapsulation: ETHERNETUse o

show route tablecomando para verificar se a rota VPN da Camada 2 está presente e que há um próximo salto através da10.10.5.2xe-0/2/0.0interface. A saída a seguir verifica se as rotas VPN de Camada 2 estão presentes na tabela l2vpn.l2vpn.0. Saída semelhante deve ser exibida para o Roteador PE3.user@PE2> show route table l2vpn.l2vpn.0 l2vpn.l2vpn.0: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 65000:2:2:3/96 *[L2VPN/170/-101] 02:40:35, metric2 1 Indirect 65000:3:3:1/96 *[BGP/170] 02:40:35, localpref 100, from 192.0.2.7 AS path: I > to 10.10.5.2 via xe-0/2/0.0Verifique se o Roteador PE2 tem um rótulo MPLS VPN de Camada 2 apontando para o rótulo LDP para o Roteador PE3 em ambas as direções (PUSH e POP).

user@PE2> show route table mpls.0 mpls.0: 13 destinations, 13 routes (13 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 0 *[MPLS/0] 1w3d 08:57:41, metric 1 Receive 1 *[MPLS/0] 1w3d 08:57:41, metric 1 Receive 2 *[MPLS/0] 1w3d 08:57:41, metric 1 Receive 300560 *[LDP/9] 19:45:53, metric 1 > to 10.10.2.1 via xe-0/1/0.0, Pop 300560(S=0) *[LDP/9] 19:45:53, metric 1 > to 10.10.2.1 via xe-0/1/0.0, Pop 301008 *[LDP/9] 19:45:53, metric 1 > to 10.10.4.2 via xe-0/3/0.0, Swap 299856 301536 *[LDP/9] 19:45:53, metric 1 > to 10.10.4.2 via xe-0/3/0.0, Pop 301536(S=0) *[LDP/9] 19:45:53, metric 1 > to 10.10.4.2 via xe-0/3/0.0, Pop 301712 *[LDP/9] 16:14:52, metric 1 > to 10.10.5.2 via xe-0/2/0.0, Swap 315184 301728 *[LDP/9] 16:14:52, metric 1 > to 10.10.5.2 via xe-0/2/0.0, Pop 301728(S=0) *[LDP/9] 16:14:52, metric 1 > to 10.10.5.2 via xe-0/2/0.0, Pop 800000 *[L2VPN/7] 02:40:35 > via ge-1/0/2.0, Pop Offset: 4 ge-1/0/2.0 *[L2VPN/7] 02:40:35, metric2 1 > to 10.10.5.2 via xe-0/2/0.0, Push 800001 Offset: -4

Significado

A l2vpn instância de roteamento está ativa na interface ge-1/0/2 e a rota VPN de Camada 2 é mostrada na tabela l2vpn.l2vpn.0. A tabela mpls.0 mostra as rotas VPN de Camada 2 usadas para encaminhar o tráfego usando um rótulo LDP.

Verificação da interface VPN PE3 do roteador

Propósito

Verifique se a conexão VPN de Camada 2 do Roteador PE2 e do Roteador PE3 está Up funcionando.

Ação

Verifique se a sessão BGP com o refletor de rota para a família

l2vpn-signalinge a famíliainet-vpnestá estabelecida.user@PE3> show bgp summary Groups: 2 Peers: 2 Down peers: 0 Table Tot Paths Act Paths Suppressed History Damp State Pending bgp.l2vpn.0 1 1 0 0 0 0 bgp.L3VPN.0 1 1 0 0 0 0 Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active /Received/Accepted/Damped... 192.0.2.7 65000 2063 2084 0 1 15:35:16 Establ bgp.l2vpn.0: 1/1/1/0 bgp.L3VPN.0: 1/1/1/0 L3VPN.inet.0: 1/1/1/0 l2vpn.l2vpn.0: 1/1/1/0

A saída a seguir verifica a rota VPN de Camada 2 e o rótulo associado a ela.

user@PE3> show route table l2vpn.l2vpn.0 detail l2vpn.l2vpn.0: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden) 65000:2:2:3/96 (1 entry, 1 announced) *BGP Preference: 170/-101 Route Distinguisher: 65000:2 Next hop type: Indirect Next-hop reference count: 4 Source: 192.0.2.7 Protocol next hop: 192.0.2.2 Indirect next hop: 2 no-forward State: <Secondary Active Int Ext> Local AS: 65000 Peer AS: 65000 Age: 2:45:52 Metric2: 1 Task: BGP_65000.192.0.2.7+60585 Announcement bits (1): 0-l2vpn-l2vpn AS path: I (Originator) Cluster list: 192.0.2.7 AS path: Originator ID: 192.0.2.2 Communities: target:65000:2 Layer2-info: encaps:ETHERNET, control flags:Control-Word, mtu: 0, site preference: 100 Accepted Label-base: 800000, range: 2, status-vector: 0x0 Localpref: 100 Router ID: 192.0.2.7 Primary Routing Table bgp.l2vpn.0A saída a seguir mostra a rota L2VPN MPLS.0 na tabela de rotas mpls.0.

user@PE3> show route table mpls.0 mpls.0: 21 destinations, 21 routes (21 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 0 *[MPLS/0] 1w3d 09:05:41, metric 1 Receive 1 *[MPLS/0] 1w3d 09:05:41, metric 1 Receive 2 *[MPLS/0] 1w3d 09:05:41, metric 1 Receive 16 *[VPN/0] 15:59:24 to table L3VPN.inet.0, Pop 315184 *[LDP/9] 16:21:53, metric 1 > to 10.10.20.1 via xe-2/0/0.0, Pop 315184(S=0) *[LDP/9] 16:21:53, metric 1 > to 10.10.20.1 via xe-2/0/0.0, Pop 315200 *[LDP/9] 01:13:44, metric 1 to 10.10.20.1 via xe-2/0/0.0, Swap 625297 > to 10.10.6.2 via xe-2/1/0.0, Swap 299856 315216 *[LDP/9] 16:21:53, metric 1 > to 10.10.6.2 via xe-2/1/0.0, Pop 315216(S=0) *[LDP/9] 16:21:53, metric 1 > to 10.10.6.2 via xe-2/1/0.0, Pop 315232 *[LDP/9] 16:21:45, metric 1 > to 10.10.1.1 via xe-2/3/0.0, Pop 315232(S=0) *[LDP/9] 16:21:45, metric 1 > to 10.10.1.1 via xe-2/3/0.0, Pop 315248 *[LDP/9] 16:21:53, metric 1 > to 10.10.5.1 via xe-2/2/0.0, Pop 315248(S=0) *[LDP/9] 16:21:53, metric 1 > to 10.10.5.1 via xe-2/2/0.0, Pop 315312 *[RSVP/7] 15:02:40, metric 1 > to 10.10.6.2 via xe-2/1/0.0, label-switched-path to-pe5 315312(S=0) *[RSVP/7] 15:02:40, metric 1 > to 10.10.6.2 via xe-2/1/0.0, label-switched-path to-pe5 315328 *[RSVP/7] 15:02:40, metric 1 > to 10.10.20.1 via xe-2/0/0.0, label-switched-path to-RR 315360 *[RSVP/7] 15:02:40, metric 1 > to 10.10.20.1 via xe-2/0/0.0, label-switched-path to-RR 316272 *[RSVP/7] 01:13:27, metric 1 > to 10.10.6.2 via xe-2/1/0.0, label-switched-path Bypass->10.10.9.1 316272(S=0) *[RSVP/7] 01:13:27, metric 1 > to 10.10.6.2 via xe-2/1/0.0, label-switched-path Bypass->10.10.9.1 800001 *[L2VPN/7] 02:47:33 > via lt-1/1/10.0, Pop Offset: 4 lt-1/1/10.0 *[L2VPN/7] 02:47:33, metric2 1 > to 10.10.5.1 via xe-2/2/0.0, Push 800000 Offset: -4Use o

show route table mpls.0comando com a opçãodetailde ver os atributos BGP da rota, como operações do tipo next-hop e rótulos.user@PE5> show route table mpls.0 detail lt-1/1/10.0 (1 entry, 1 announced) *L2VPN Preference: 7 Next hop type: Indirect Next-hop reference count: 2 Next hop type: Router, Next hop index: 607 Next hop: 10.10.5.1 via xe-2/2/0.0, selected Label operation: Push 800000 Offset: -4 Protocol next hop: 192.0.2.2 Push 800000 Offset: -4 Indirect next hop: 8cae0a0 1048574 State: <Active Int> Age: 2:46:34 Metric2: 1 Task: Common L2 VC Announcement bits (2): 0-KRT 2-Common L2 VC AS path: I Communities: target:65000:2 Layer2-info: encaps:ETHERNET, control flags:Control-Word, mtu: 0, site preference: 100

Verificando a conectividade de ponta a ponta desde o roteador CE2 até o roteador CE5 e o roteador CE3

Propósito

Verifique a conectividade entre roteadores CE2, CE3 e CE5.

Ação

Ping o endereço IP CE3 do roteador do roteador CE2.

user@CE2> ping 198.51.100.10 # CE3 IP address PING 198.51.100.10 (198.51.100.10): 56 data bytes 64 bytes from 198.51.100.10: icmp_seq=0 ttl=63 time=0.708 ms 64 bytes from 198.51.100.10: icmp_seq=1 ttl=63 time=0.610 ms

Ping o endereço IP CE5 do roteador do roteador CE2.

user@CE2> ping 198.51.100.2 # CE5 IP address PING 198.51.100.2 (198.51.100.2): 56 data bytes 64 bytes from 198.51.100.2: icmp_seq=0 ttl=62 time=0.995 ms 64 bytes from 198.51.100.2: icmp_seq=1 ttl=62 time=1.005 ms