Métodos de autenticación de Juniper Mist Access Assurance

Implemente Juniper Mist Access Assurance con autenticación 802.1X o no 802.1X. Compare las distintas opciones para seleccionar el mejor enfoque para su organización.

IEEE 802.1X es un estándar para el control de acceso a la red basado en puertos. Proporciona un mecanismo para autenticar dispositivos que se conectan a una LAN o WLAN a través de un conmutador o punto de acceso. Juniper Mist Access Assurance admite tanto la autenticación 802.1X como la autenticación no 802.1X, es decir, la omisión de autenticación MAC (MAB), para un control de acceso uniforme a través de redes cableadas e inalámbricas.

Admitimos los siguientes métodos para un acceso seguro con 802.1X:

- Protocolo de autenticación extensible-Seguridad de la capa de transporte (EAP-TLS) (basado en certificados digitales)

- EAP-TTLS/PAP (Seguridad de la capa de transporte tunelizada) (basada en credenciales)

Admitimos los siguientes métodos de autenticación que no son 802.1X:

- Anulación de autenticación MAC (MAB)

- Clave precompartida múltiple (MPSK)

Autenticación basada en certificados y autenticación basada en credenciales

El método de autenticación 802.1X admite la autenticación basada en credenciales (nombre de usuario y contraseña) y basada en certificados.

Autenticación basada en certificados

- La autenticación basada en certificados permite la autenticación mutua entre el servidor y los dispositivos cliente e implementa la criptografía para proporcionar un acceso seguro a la red.

- Los certificados digitales usan una infraestructura de clave pública (PKI) que requiere un par de claves privadas y públicas.

- Un proveedor de identidad (IdP) es opcional en la autenticación basada en certificados. Puede utilizar un IdP para comprobar la información del usuario o del dispositivo, como el estado de la cuenta y la información del grupo.

- Los certificados se almacenan en un almacenamiento seguro.

- La autenticación basada en certificados requiere el aprovisionamiento de dispositivos de cliente, para lo cual normalmente se usa la administración de dispositivos móviles (MDM).

Juniper Mist Access Assurance puede integrarse con cualquier PKI existente y IdP basado en la nube, como Microsoft Azure AD, Okta o Google Workspace, para garantizar que la autenticación basada en certificados se implemente en todos los casos de uso aplicables.

Autenticación basada en contraseña

- La autenticación basada en contraseña requiere un IdP para la autenticación. Como la mayoría de los IdP aplican la autenticación multifactor (MFA), la autenticación basada en contraseña se vuelve poco práctica en entornos 802.1X, particularmente en redes inalámbricas.

- El riesgo de ataques de persona en el medio es significativo, ya que 802.1X no administra bien MFA, especialmente en una red inalámbrica.

Se recomienda la autenticación basada en contraseña solo para casos en los que una implementación de PKI no sea factible de inmediato o durante las transiciones a la autenticación basada en certificados. Evite la autenticación 802.1X basada en contraseña en redes que admiten BYOD debido a posibles vectores de ataque MITM.

Métodos de autenticación 802.1X

El protocolo 802.1X es un estándar IEEE para el control de acceso a la red (NAC) basado en puertos en puntos de acceso cableados e inalámbricos. La función principal de 802.1X es definir controles de autenticación para cualquier usuario o dispositivo que intente acceder a una LAN o WLAN que proteja las LAN Ethernet del acceso de usuarios no autorizados. Además, 802.1X bloquea todo el tráfico hacia y desde un suplicante (cliente) en la interfaz hasta que el suplicante presente sus credenciales y el servidor de autenticación (un servidor RADIUS) las valide.

El mecanismo básico de autenticación 802.1X consta de tres componentes:

- Suplicante: dispositivos cliente con software de autenticación. El dispositivo cliente busca acceso a la red. Este dispositivo puede ser una computadora de escritorio o portátil, una tableta, un teléfono, etc.

- Autenticador: la puerta de enlace inicial, normalmente un conmutador o un punto de acceso (AP) que intercepta la solicitud de acceso del solicitante.

- Servidor de autenticación: compara el ID del solicitante con las credenciales almacenadas en una base de datos. Si las credenciales y el ID del suplicante coinciden, el suplicante puede acceder a la red.

Entendamos cómo Juniper Mist Access Assurance usa cada uno de los métodos de autenticación 802.1X. Consulte Casos de uso de Juniper Mist Access Assurance.

EAP-TLS

EAP-TLS aprovecha los certificados y la criptografía para proporcionar autenticación mutua entre el cliente y el servidor. Tanto el cliente como el servidor deben recibir un certificado digital firmado por una entidad de certificación (CA) en la que ambas entidades confíen. Este método utiliza certificados tanto en el lado del cliente como del servidor para la autenticación. Para esta autenticación, el cliente y el servidor deben confiar el certificado del otro.

Funciones

- Utiliza TLS para proporcionar transacciones de identidad seguras

- Un estándar IETF abierto y universalmente compatible

- Utiliza certificados X.509 para la autenticación

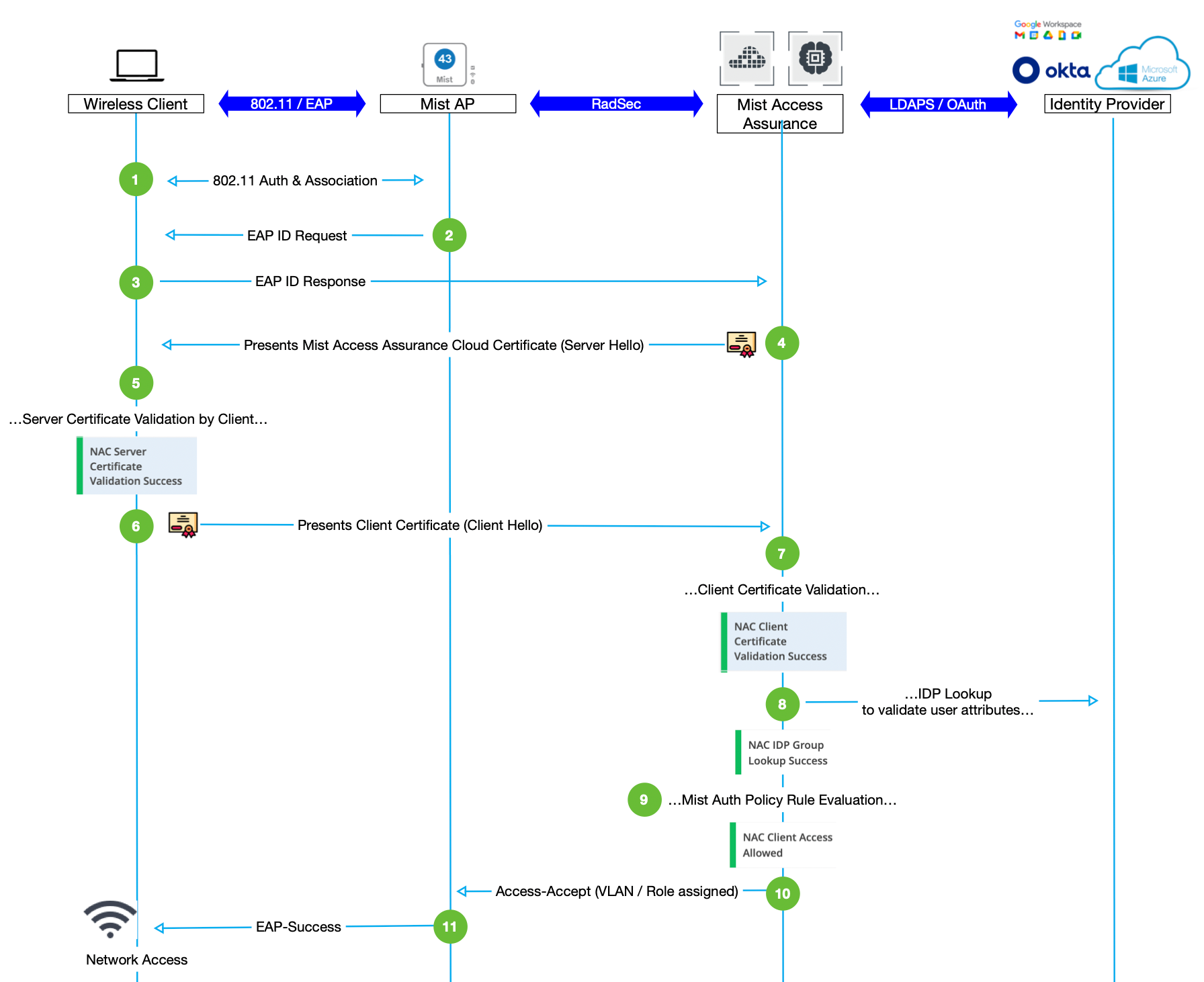

La figura 1 muestra la secuencia de autenticación EAP-TLS.

El estándar 802.1X especifica EAP como el formato de cifrado para la transmisión de datos entre un suplicante y un autenticador.

Este método realiza un protocolo de enlace de cuatro vías con los siguientes pasos:

- El autenticador (por ejemplo, un AP) inicia una solicitud de sesión o el suplicante (un dispositivo cliente inalámbrico) envía una solicitud de inicio de sesión al autenticador.

- El autenticador envía una solicitud EAP al suplicante solicitando la identidad del suplicante.

- El suplicante envía una respuesta EAP al servidor de autenticación (nube de Juniper Mist Access Assurance) a través del autenticador.

- El servidor de autenticación responde al dispositivo cliente con un mensaje "Server Hello" que incluye un certificado.

- El suplicante valida el certificado del servidor. Es decir, el suplicante verifica si el certificado de servidor está firmado por una CA de confianza.

- El suplicante envía un mensaje de "Hola al cliente" a través del autenticador para presentar el certificado de cliente al servicio Juniper Mist Access Assurance

- Juniper Mist Access Assurance valida que el certificado de cliente esté firmado por una CA de confianza.

- Juniper Mist Access Assurance busca los orígenes del proveedor de identidad (IDP) configurados y se conecta a un IdP para verificar el nombre del usuario y algunos atributos básicos.

- Juniper Mist Access Assurance realiza búsquedas de políticas y aplica acceso basado en roles y permisos al dispositivo cliente.

- Juniper Mist Access Assurance envía información sobre la VLAN y la función asignada al autenticador para que pueda asignar el suplicante a la red correcta.

- El autenticador envía un mensaje de éxito del EAP y proporciona acceso al solicitante.

Protocolo de autenticación extensible: TLS tunelizado (EAP-TTLS/PAP)

EAP-TTLS-PAP utiliza credenciales de usuario, como el nombre de usuario y la contraseña en el lado del cliente y el certificado del servidor en el lado del servidor para realizar la autenticación. Cuando un dispositivo cliente establece un túnel TLS seguro con servidor de autenticación, pasa las credenciales mediante el protocolo PAP dentro de un túnel cifrado.

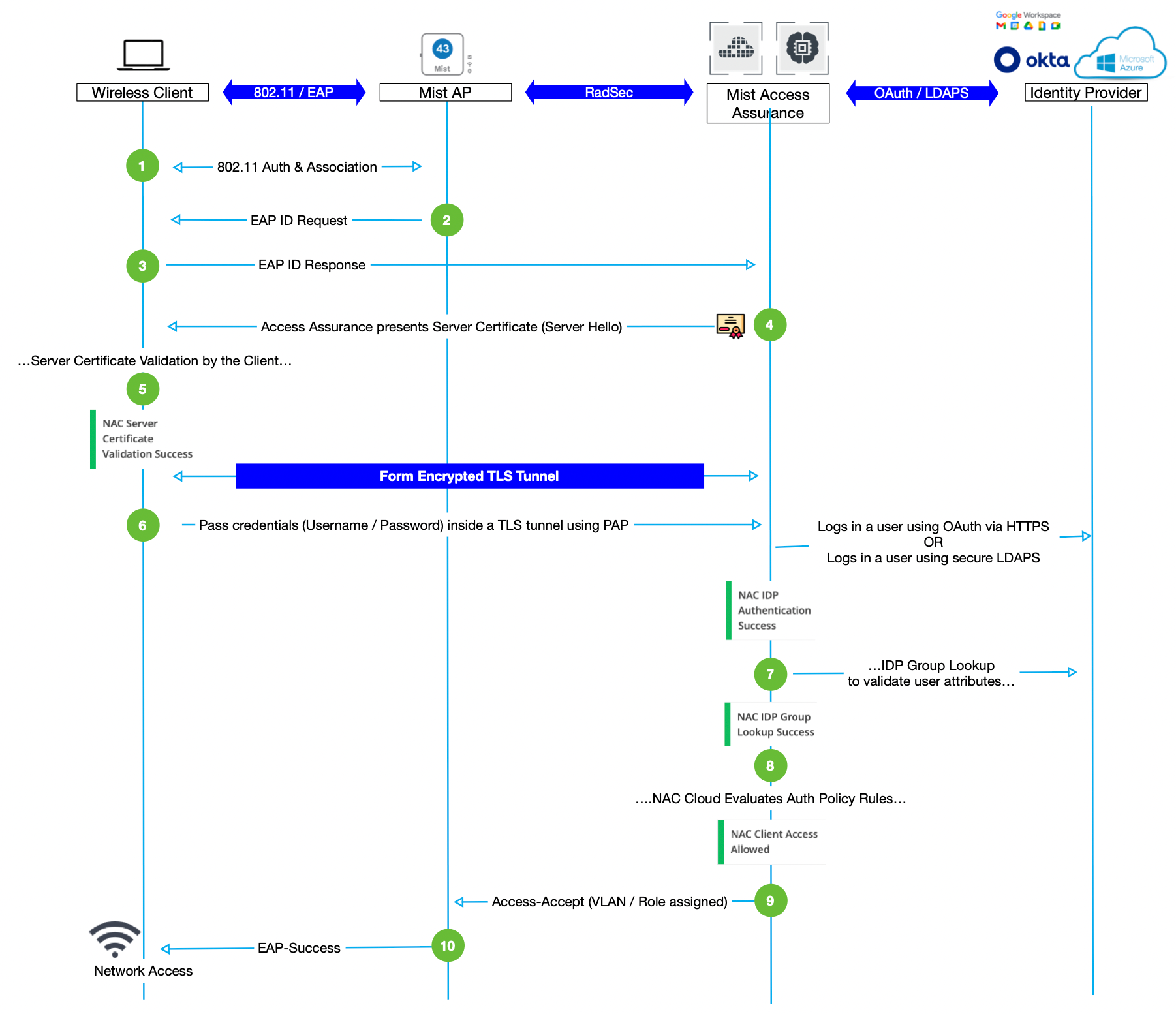

La figura 2 muestra la secuencia de autenticación EAP-TTLS/PAP.

La autenticación EAP-TTLS/PAP implica los siguientes pasos:

- El autenticador (por ejemplo, un AP) inicia una solicitud de sesión o el suplicante (un dispositivo cliente inalámbrico) envía una solicitud de inicio de sesión al autenticador.

- El autenticador envía una solicitud EAP solicitando información de identificación al suplicante.

- Un suplicante envía una respuesta EAP al servidor de autenticación (por ejemplo: la nube de Juniper Mist Access Assurance).

- El servidor de autenticación responde al dispositivo cliente con un mensaje "Server Hello" que incluye un certificado. El servidor envía el mensaje a través del autenticador.

- El suplicante valida el certificado del servidor. Es decir, el suplicante comprueba si el certificado de servidor está firmado por una CA de confianza. Esta validación configura un túnel TLS cifrado.

- El suplicante envía las credenciales de la cuenta, como el nombre de usuario y la contraseña, a través de un túnel TLS al servidor. El suplicante cifra la información con el Protocolo ligero de acceso a directorios a través de SSL (LDAPS) u OAuth (HTTPS).

- Juniper Mist Access Assurance realiza una búsqueda en sus orígenes de proveedores de identidad configurados para encontrar el nombre del usuario junto con algunos atributos básicos.

- Juniper Mist Access Assurance realiza búsquedas de políticas y aplica acceso basado en roles y permisos al dispositivo cliente.

- Juniper Mist Access Assurance envía información sobre la VLAN y la función asignada al autenticador para que pueda asignar el suplicante a la red correcta.

- El autenticador envía un mensaje de éxito del EAP y proporciona acceso al solicitante.