Configuración de vínculos falsos de OSPFv2

Descripción general de OSPFv2 Sham Links

Puede crear un vínculo dentro de área o un vínculo simulado entre dos dispositivos de enrutamiento perimetral de proveedor (PE) para que se prefiera la red troncal VPN sobre el vínculo de puerta trasera. Un vínculo de puerta trasera es un vínculo de respaldo que conecta los dispositivos de borde del cliente (CE) en caso de que la red troncal VPN no esté disponible. Cuando dicho vínculo de copia de seguridad está disponible y los dispositivos CE se encuentran en la misma área OSPF, el comportamiento predeterminado es preferir este vínculo de copia de seguridad sobre la red troncal VPN. Esto se debe a que el enlace de respaldo se considera un enlace intraárea, mientras que la red troncal VPN siempre se considera un enlace entre áreas. Los enlaces intraárea siempre son preferidos a los enlaces entre áreas.

El enlace simulado es un vínculo intraárea punto a punto no numerado entre dispositivos PE. Cuando la red troncal de VPN tiene un vínculo dentro de área falso, se puede preferir este vínculo falso sobre el vínculo de copia de seguridad si el vínculo falso tiene una métrica OSPF más baja que el vínculo de copia de seguridad.

El enlace falso se anuncia mediante anuncios de estado de enlace (LSA) de tipo 1. Los vínculos falsos solo son válidos para instancias de enrutamiento y OSPFv2.

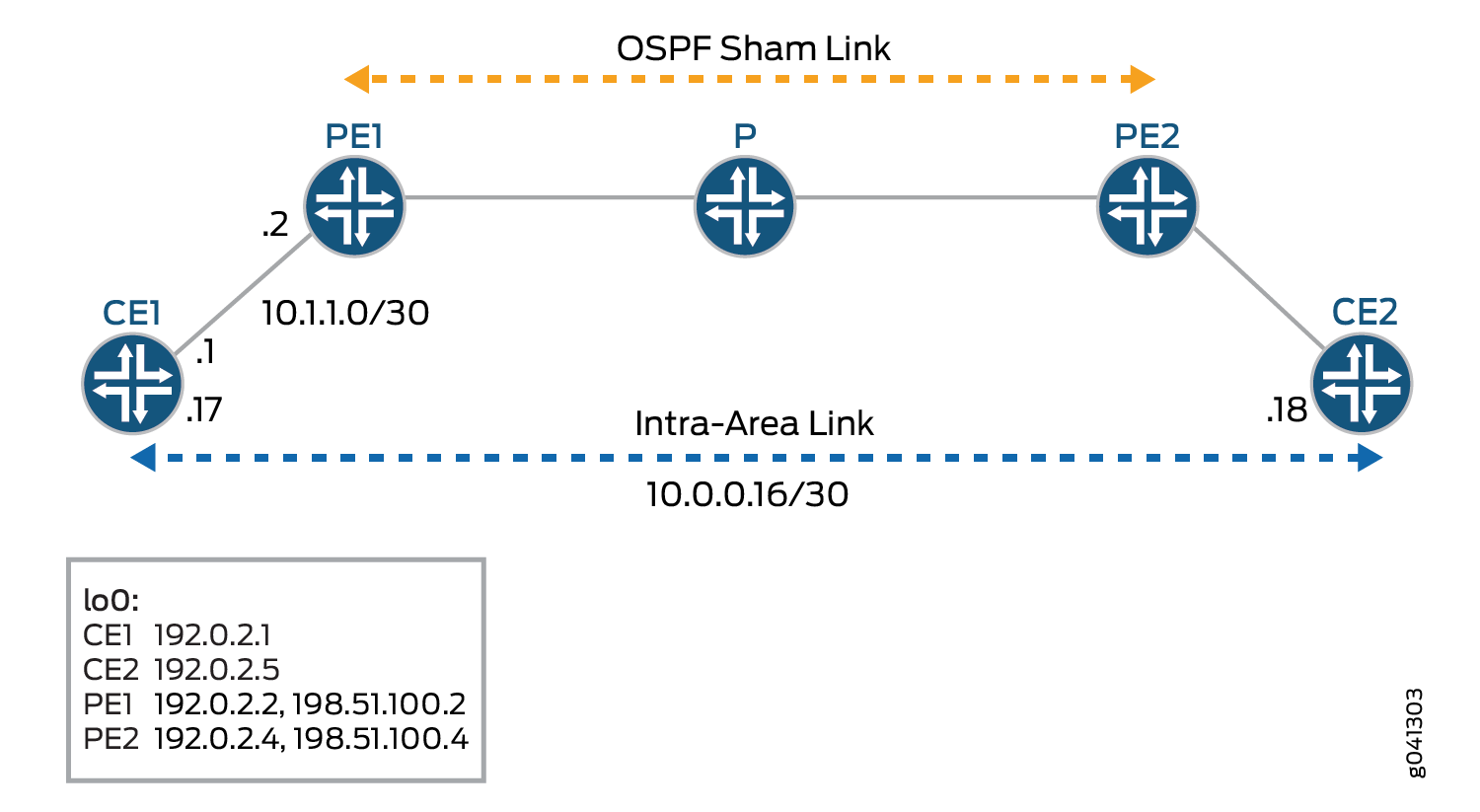

Cada vínculo falso se identifica mediante la combinación de una dirección de extremo local y una dirección de punto de conexión remota. La figura 1 muestra un vínculo falso de OSPFv2. Los enrutadores CE1 y CE2 se encuentran en la misma área de OSPFv2. Estos dispositivos de enrutamiento perimetral del cliente (CE) están vinculados entre sí por una VPN de capa 3 a través del enrutador PE1 y el enrutador PE2. Además, los enrutadores CE1 y CE2 están conectados por un vínculo intraárea que se utiliza como copia de seguridad.

falso de OSPFv2

falso de OSPFv2

OSPFv2 trata el vínculo a través de la VPN de capa 3 como un vínculo entre áreas. De forma predeterminada, OSPFv2 prefiere los vínculos dentro de área a los vínculos entre áreas, por lo que OSPFv2 selecciona el vínculo de área de respaldo como la ruta activa. Esto no es aceptable en una configuración en la que el vínculo intraárea no es la ruta principal esperada para el tráfico entre los dispositivos de enrutamiento CE. Puede configurar la métrica para el vínculo simulado a fin de asegurarse de que la ruta a través de la VPN de capa 3 sea preferible a una ruta de respaldo a través de un vínculo intraárea que conecte los dispositivos de enrutamiento CE.

Para el extremo remoto, puede configurar la interfaz OSPFv2 como un circuito de demanda, configurar la autenticación IPsec (puede configurar la autenticación IPsec real por separado) y definir el valor de la métrica.

Debe configurar un vínculo falso de OSPFv2 en las siguientes circunstancias:

Dos dispositivos de enrutamiento CE están unidos entre sí por una VPN de capa 3.

Estos dispositivos de enrutamiento CE se encuentran en la misma área OSPFv2.

Se configura un vínculo intraárea entre los dos dispositivos de enrutamiento CE.

Si no hay ningún vínculo intraárea entre los dispositivos de enrutamiento CE, no es necesario configurar un vínculo simulado OSPFv2.

En Junos OS versión 9.6 y posteriores, se instala un vínculo falso OSPFv2 en la tabla de enrutamiento como una ruta oculta. Además, una ruta BGP no se exporta a OSPFv2 si hay disponible un vínculo falso de OSPF correspondiente.

En Junos OS versión 16.1 y posteriores, los vínculos falsos de OSPF se admiten en las instancias predeterminadas. El costo del enlace simulado se establece dinámicamente en la métrica aigp de la ruta BGP si el usuario no configura ninguna métrica en el enlace simulado. Si la métrica aigp no está presente en la ruta BGP, el valor predeterminado del enlace simulado es 1.

Ejemplo: configuración de vínculos falsos de OSPFv2

En este ejemplo se muestra cómo habilitar vínculos simulados OSPFv2 en un dispositivo de enrutamiento PE.

Requisitos

No se requiere ninguna configuración especial más allá de la inicialización del dispositivo antes de configurar este ejemplo.

Visión general

El enlace falso es un enlace intraárea punto a punto no numerado y se anuncia mediante un anuncio de estado de enlace tipo 1 (LSA). Los vínculos falsos solo son válidos para instancias de enrutamiento y OSPFv2.

Cada vínculo simulado se identifica mediante una combinación de la dirección del punto de conexión local y una dirección de punto de conexión remota y el área OSPFv2 a la que pertenece. Puede configurar manualmente el vínculo simulado entre dos dispositivos PE, ambos dentro de la misma instancia de enrutamiento y reenvío VPN (VRF) y especificar la dirección para el extremo local del vínculo simulado. Esta dirección se utiliza como origen para los paquetes de vínculo simulado y también es utilizada por el dispositivo de enrutamiento de PE remoto como punto de conexión remoto de vínculo simulado. También puede incluir la opción opcional metric de establecer un valor de métrica para el punto de conexión remoto. El valor de la métrica especifica el costo de usar el vínculo. Las rutas con métricas de ruta total más bajas son preferibles a aquellas con métricas de ruta más altas.

Para habilitar vínculos falsos de OSPFv2 en un dispositivo de enrutamiento de PE:

Configure una interfaz de circuito cerrado adicional en el dispositivo de enrutamiento PE.

Configure la instancia de enrutamiento VRF que admita VPN de capa 3 en el dispositivo de enrutamiento PE y asocie el vínculo falso con un área OSPF existente. La configuración del vínculo simulado OSPFv2 también se incluye en la instancia de enrutamiento. Configure la dirección del extremo local del vínculo simulado, que es la dirección de circuito cerrado de la VPN local, y la dirección del extremo remoto, que es la dirección de circuito cerrado de la VPN remota. En este ejemplo, la instancia de enrutamiento VRF se denomina roja.

La figura 2 muestra un vínculo simulado de OSPFv2.

Topología

de vínculo falso OSPFv2

de vínculo falso OSPFv2

Los dispositivos de la figura representan las siguientes funciones:

CE1 y CE2 son los dispositivos perimetrales del cliente.

PE1 y PE2 son los dispositivos perimetrales del proveedor.

P es el dispositivo proveedor.

La Configuración rápida de CLI muestra la configuración de todos los dispositivos de la Figura 2. En la sección Procedimiento paso a paso se describen los pasos del dispositivo PE1.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, a continuación, copie y pegue los comandos en la CLI en el nivel de [edit] jerarquía.

CE1

set interfaces fe-1/2/0 unit 0 family inet address 10.1.1.1/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.0.0.17/30 set interfaces lo0 unit 0 family inet address 192.0.2.1/24 set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface fe-1/2/1.0 metric 100 set policy-options policy-statement send-direct from protocol direct set policy-options policy-statement send-direct then accept set routing-options router-id 192.0.2.1 set routing-options autonomous-system 1

PE1

set interfaces fe-1/2/0 unit 0 family inet address 10.1.1.2/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.1.1.5/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.0.2.2/24 set interfaces lo0 unit 1 family inet address 198.51.100.2/24 set protocols mpls interface fe-1/2/1.0 set protocols bgp group toR4 type internal set protocols bgp group toR4 local-address 192.0.2.2 set protocols bgp group toR4 family inet-vpn unicast set protocols bgp group toR4 neighbor 192.0.2.4 set protocols ospf area 0.0.0.0 interface fe-1/2/1.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ldp interface fe-1/2/1.0 set protocols ldp interface lo0.0 set policy-options policy-statement bgp-to-ospf term 1 from protocol bgp set policy-options policy-statement bgp-to-ospf term 1 then accept set policy-options policy-statement bgp-to-ospf term 2 then reject set routing-instances red instance-type vrf set routing-instances red interface fe-1/2/0.0 set routing-instances red interface lo0.1 set routing-instances red route-distinguisher 2:1 set routing-instances red vrf-target target:2:1 set routing-instances red protocols ospf export bgp-to-ospf set routing-instances red protocols ospf sham-link local 198.51.100.2 set routing-instances red protocols ospf area 0.0.0.0 sham-link-remote 198.51.100.4 metric 10 set routing-instances red protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set routing-instances red protocols ospf area 0.0.0.0 interface lo0.1 set routing-options router-id 192.0.2.2 set routing-options autonomous-system 2

P

set interfaces fe-1/2/0 unit 0 family inet address 10.1.1.6/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.1.1.9/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces lo0 unit 3 family inet address 192.0.2.3/24 set protocols mpls interface all set protocols ospf area 0.0.0.0 interface lo0.3 passive set protocols ospf area 0.0.0.0 interface all set protocols ldp interface all set routing-options router-id 192.0.2.3

PE2

set interfaces fe-1/2/0 unit 0 family inet address 10.1.1.10/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.1.1.13/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.0.2.4/32 set interfaces lo0 unit 1 family inet address 198.51.100.4/32 set protocols mpls interface fe-1/2/0.0 set protocols bgp group toR2 type internal set protocols bgp group toR2 local-address 192.0.2.4 set protocols bgp group toR2 family inet-vpn unicast set protocols bgp group toR2 neighbor 192.0.2.2 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ldp interface fe-1/2/0.0 set protocols ldp interface lo0.0 set policy-options policy-statement bgp-to-ospf term 1 from protocol bgp set policy-options policy-statement bgp-to-ospf term 1 then accept set policy-options policy-statement bgp-to-ospf term 2 then reject set routing-instances red instance-type vrf set routing-instances red interface fe-1/2/1.0 set routing-instances red interface lo0.1 set routing-instances red route-distinguisher 2:1 set routing-instances red vrf-target target:2:1 set routing-instances red protocols ospf export bgp-to-ospf set routing-instances red protocols ospf sham-link local 198.51.100.4 set routing-instances red protocols ospf area 0.0.0.0 sham-link-remote 198.51.100.2 metric 10 set routing-instances red protocols ospf area 0.0.0.0 interface fe-1/2/1.0 set routing-instances red protocols ospf area 0.0.0.0 interface lo0.1 set routing-options router-id 192.0.2.4 set routing-options autonomous-system 2

CE2

set interfaces fe-1/2/0 unit 14 family inet address 10.1.1.14/30 set interfaces fe-1/2/0 unit 14 family mpls set interfaces fe-1/2/0 unit 18 family inet address 10.0.0.18/30 set interfaces lo0 unit 5 family inet address 192.0.2.5/24 set protocols ospf area 0.0.0.0 interface fe-1/2/0.14 set protocols ospf area 0.0.0.0 interface lo0.5 passive set protocols ospf area 0.0.0.0 interface fe-1/2/0.18 set policy-options policy-statement send-direct from protocol direct set policy-options policy-statement send-direct then accept set routing-options router-id 192.0.2.5 set routing-options autonomous-system 3

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración. Para obtener información acerca de cómo navegar por la CLI, consulte Modificación de la configuración de Junos OS en la Guía del usuario de la CLI.

Para configurar vínculos falsos de OSPFv2 en cada dispositivo PE:

-

Configure las interfaces, incluidas dos interfaces de circuito cerrado.

[edit interfaces] user@PE1# set fe-1/2/0 unit 0 family inet address 10.1.1.2/30 user@PE1# set fe-1/2/0 unit 0 family mpls user@PE1# set fe-1/2/1 unit 0 family inet address 10.1.1.5/30 user@PE1# set fe-1/2/1 unit 0 family mpls user@PE1# set lo0 unit 0 family inet address 192.0.2.2/24 user@PE1# set lo0 unit 1 family inet address 198.51.100.2/24

-

Configure MPLS en la interfaz orientada al núcleo.

[edit protocols mpls] user@PE1# set interface fe-1/2/1.0

-

Configurar BGP interno (IBGP).

[edit ] user@PE1# set protocols bgp group toR4 type internal user@PE1# set protocols bgp group toR4 local-address 192.0.2.2 user@PE1# set protocols bgp group toR4 family inet-vpn unicast user@PE1# set protocols bgp group toR4 neighbor 192.0.2.4

-

Configure OSPF en la interfaz orientada al núcleo y en la interfaz de circuito cerrado que se utiliza en la instancia principal.

[edit protocols ospf area 0.0.0.0] user@PE1# set interface fe-1/2/1.0 user@PE1# set interface lo0.0 passive

-

Configure LDP o RSVP en la interfaz orientada al núcleo y en la interfaz de circuito cerrado que se utiliza en la instancia principal.

[edit protocols ldp] user@PE1# set interface fe-1/2/1.0 user@PE1# set interface lo0.0

-

Configure una política de enrutamiento para utilizarla en la instancia de enrutamiento.

[edit policy-options policy-statement bgp-to-ospf] user@PE1# set term 1 from protocol bgp user@PE1# set term 1 then accept user@PE1# set term 2 then reject

-

Configure la instancia de enrutamiento.

[edit routing-instances red] user@PE1# set instance-type vrf user@PE1# set interface fe-1/2/0.0 user@PE1# set route-distinguisher 2:1 user@PE1# set vrf-target target:2:1 user@PE1# set protocols ospf export bgp-to-ospf user@PE1# set protocols ospf area 0.0.0.0 interface fe-1/2/0.0

-

Configure el vínculo falso de OSPFv2.

Incluya la interfaz de circuito cerrado adicional en la instancia de enrutamiento y también en la configuración de OSPF.

Observe que la métrica en la interfaz de enlace simulado está establecida en 10. En el vínculo OSPF de respaldo del dispositivo CE1, la métrica se establece en 100. Esto hace que el enlace falso sea el enlace preferido.

[edit routing-instances red] user@PE1# set interface lo0.1 user@PE1# set protocols ospf sham-link local 198.51.100.2 user@PE1# set protocols ospf area 0.0.0.0 sham-link-remote 198.51.100.4 metric 10 user@PE1# set protocols ospf area 0.0.0.0 interface lo0.1

-

Configure el número de sistema autónomo (AS) y el ID del enrutador.

[edit routing-options] user@PE1# set router-id 192.0.2.2 user@PE1# set autonomous-system 2

-

Si ha terminado de configurar el dispositivo, confirme la configuración.

[edit] user@R1# commit

Resultados

Confirme la configuración introduciendo los show interfaces show routing-instances comandos y. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregir la configuración.

Salida para PE1:

user@PE1# show interfaces

fe-1/2/0 {

unit 0{

family inet {

address 10.1.1.2/30;

}

family mpls;

}

}

fe-1/2/1 {

unit 0 {

family inet {

address 10.1.1.5/30;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 192.0.2.2/24;

}

}

unit 1 {

family inet {

address 198.51.100.2/24;

}

}

}

user@PE1# show protocols

mpls {

interface fe-1/2/1.0;

}

bgp {

group toR4 {

type internal;

local-address 192.0.2.2;

family inet-vpn {

unicast;

}

neighbor 192.0.2.4;

}

}

ospf {

area 0.0.0.0 {

interface fe-1/2/1.0;

interface lo0.0 {

passive;

}

}

}

ldp {

interface fe-1/2/1.0;

interface lo0.0;

}

user@PE1# show policy-options

policy-statement bgp-to-ospf {

term 1 {

from protocol bgp;

then accept;

}

term 2 {

then reject;

}

}

user@PE1# show routing-instances

red {

instance-type vrf;

interface fe-1/2/0.0;

interface lo0.1;

route-distinguisher 2:1;

vrf-target target:2:1;

protocols {

ospf {

export bgp-to-ospf;

sham-link local 198.51.100.2;

area 0.0.0.0 {

sham-link-remote 198.51.100.4 metric 10;

interface fe-1/2/0.0;

interface lo0.1;

}

}

}

}

user@PE1# show routing-options router-id 192.0.2.2; autonomous-system 2;

Verificación

Confirme que la configuración funciona correctamente.

- Comprobación de las interfaces de vínculos simulados

- Comprobación de los puntos finales locales y remotos del vínculo falso

- Verificación de las adyacencias de vínculos falsos

- Verificación del anuncio de estado de vínculo

- Comprobación de la selección de ruta

Comprobación de las interfaces de vínculos simulados

Propósito

Compruebe la interfaz de vínculo falso. El vínculo simulado se trata como una interfaz en OSPFv2, con el nombre mostrado como shamlink.<unique identifier>, donde el identificador único es un número. Por ejemplo, shamlink.0. El vínculo falso aparece como una interfaz punto a punto.

Acción

Desde el modo operativo, ingrese el show ospf interface instance instance-name comando.

user@PE1> show ospf interface instance red Interface State Area DR ID BDR ID Nbrs lo0.1 DR 0.0.0.0 198.51.100.2 0.0.0.0 0 fe-1/2/0.0 PtToPt 0.0.0.0 0.0.0.0 0.0.0.0 1 shamlink.0 PtToPt 0.0.0.0 0.0.0.0 0.0.0.0 1

Comprobación de los puntos finales locales y remotos del vínculo falso

Propósito

Compruebe los extremos locales y remotos del vínculo falso. La MTU para la interfaz de vínculo simulado siempre es cero.

Acción

Desde el modo operativo, ingrese el show ospf interface instance instance-name detail comando.

user@PE1> show ospf interface shamlink.0 instance red Interface State Area DR ID BDR ID Nbrs shamlink.0 PtToPt 0.0.0.0 0.0.0.0 0.0.0.0 1 Type: P2P, Address: 0.0.0.0, Mask: 0.0.0.0, MTU: 0, Cost: 10 Local: 198.51.100.2, Remote: 198.51.100.4 Adj count: 1 Hello: 10, Dead: 40, ReXmit: 5, Not Stub Auth type: None Protection type: None, No eligible backup Topology default (ID 0) -> Cost: 10

Verificación de las adyacencias de vínculos falsos

Propósito

Compruebe las adyacencias entre los vínculos falsos configurados.

Acción

Desde el modo operativo, ingrese el show ospf neighbor instance instance-name comando.

user@PE1> show ospf neighbor instance red Address Interface State ID Pri Dead 10.1.1.1 fe-1/2/0.0 Full 192.0.2.1 128 35 198.51.100.4 shamlink.0 Full 198.51.100.4 0 31

Verificación del anuncio de estado de vínculo

Propósito

Verifique que el LSA del enrutador originado por la instancia lleve la adyacencia de vínculo simulado como un vínculo punto a punto no numerado. Los datos de enlace para enlaces falsos son un número que va del 0x80010000 al 0x8001ffff.

Acción

Desde el modo operativo, ingrese el show ospf database instance instance-name comando.

user@PE1> show ospf database instance red

OSPF database, Area 0.0.0.0

Type ID Adv Rtr Seq Age Opt Cksum Len

Router 192.0.2.1 192.0.2.1 0x80000009 1803 0x22 0x6ec7 72

Router 192.0.2.5 192.0.2.5 0x80000007 70 0x22 0x2746 72

Router *198.51.100.2 198.51.100.2 0x80000006 55 0x22 0xda6b 60

Router 198.51.100.4 198.51.100.4 0x80000005 63 0x22 0xb19 60

Network 10.0.0.18 192.0.2.5 0x80000002 70 0x22 0x9a71 32

OSPF AS SCOPE link state database

Type ID Adv Rtr Seq Age Opt Cksum Len

Extern 198.51.100.2 198.51.100.4 0x80000002 72 0xa2 0x343 36

Extern *198.51.100.4 198.51.100.2 0x80000002 71 0xa2 0xe263 36

Comprobación de la selección de ruta

Propósito

Compruebe que se utiliza la ruta VPN de capa 3 en lugar de la ruta de copia de seguridad.

Acción

Desde el modo operativo, ingrese el traceroute comando del dispositivo CE1 al dispositivo CE2.

user@CE1> traceroute 192.0.2.5

traceroute to 192.0.2.5 (192.0.2.5), 30 hops max, 40 byte packets

1 10.1.1.2 (10.1.1.2) 1.930 ms 1.664 ms 1.643 ms

2 * * *

3 10.1.1.10 (10.1.1.10) 2.485 ms 1.435 ms 1.422 ms

MPLS Label=299808 CoS=0 TTL=1 S=1

4 192.0.2.5 (192.0.2.5) 1.347 ms 1.362 ms 1.329 ms

Significado

La operación traceroute muestra que la VPN de capa 3 es la ruta preferida. Si tuviera que quitar el vínculo falso o si modificara la métrica OSPF para preferir esa ruta de copia de seguridad, traceroute mostraría que se prefiere la ruta de copia de seguridad.