EN ESTA PÁGINA

Configuración de políticas avanzadas de enrutamiento basadas en políticas

Ejemplo: configuración de políticas avanzadas de enrutamiento basadas en políticas

Ejemplo: configurar el enrutamiento basado en categorías de URL

Ejemplo: omitir servicios de aplicación mediante la regla APBR

Compatibilidad con la identidad de origen del usuario en las directivas de APBR

Configurar reglas APBR con valores DSCP como criterios de coincidencia

Deshabilitar el enrutamiento de midstream APBR para una regla APBR específica

Mecanismo predeterminado para reenviar el tráfico a través de la regla APBR

Enrutamiento avanzado basado en políticas

El enrutamiento avanzado basado en políticas (APBR), también conocido como enrutamiento basado en aplicaciones, una nueva incorporación al paquete de Juniper Networks, ofrece la capacidad de reenviar tráfico basado en aplicaciones. Para obtener más información, consulte los temas siguientes:

Descripción del enrutamiento avanzado basado en políticas

- Enrutamiento avanzado basado en políticas

- Beneficios de APBR

- Comprender cómo funciona APBR

- Flujo de trabajo de APBR

- Opciones avanzadas de enrutamiento basado en políticas

- Caso de uso

- Limitaciones

Enrutamiento avanzado basado en políticas

El crecimiento incesante del tráfico de voz, datos y video y de las aplicaciones que atraviesan la red requiere que las redes reconozcan los tipos de tráfico para priorizar, segregar y enrutar el tráfico de manera efectiva sin comprometer el rendimiento ni la disponibilidad.

A partir de Junos OS versión 15.1X49-D60, los firewalls serie SRX admiten el enrutamiento avanzado basado en políticas (APBR) para abordar estos desafíos.

El enrutamiento avanzado basado en políticas es un tipo de enrutamiento basado en sesiones y adaptado a las aplicaciones. Este mecanismo combina el enrutamiento basado en políticas y la solución de administración de tráfico consciente de las aplicaciones. APBR implica clasificar los flujos en función de los atributos de las aplicaciones y aplicar filtros basados en estos atributos para redirigir el tráfico. El mecanismo de clasificación de flujo se basa en paquetes que representan la aplicación en uso.

APBR implementa:

-

Capacidades de inspección profunda de paquetes y coincidencia de patrones de AppID para identificar el tráfico de aplicaciones o una sesión de usuario dentro de una aplicación

-

Busque en ASC el tipo de aplicación y la dirección IP de destino, el puerto de destino, el tipo de protocolo y el servicio correspondientes para una regla coincidente

Si se encuentra una regla coincidente, el tráfico se dirige a una ruta adecuada y a la interfaz o dispositivo correspondiente.

Beneficios de APBR

-

Permite definir el comportamiento del enrutamiento en función de las aplicaciones.

-

Ofrece capacidades de manejo de tráfico más flexibles y ofrece control granular para reenviar paquetes según los atributos de la aplicación.

Comprender cómo funciona APBR

Vamos a entender acerca de los componentes de APBR antes de discutir el trabajo de APBR:

-

Cree un perfil APBR (también denominado perfil de aplicación en este documento). El perfil incluye varias reglas APBR. Cada regla incluye varias aplicaciones o grupos de aplicaciones como criterios de coincidencia. Si el tráfico coincide con alguna de las aplicaciones o grupos de aplicaciones de una regla, la regla se considera una coincidencia y el perfil dirige el tráfico de la aplicación a la instancia de enrutamiento asociada.

-

El perfil APBR asocia una instancia de enrutamiento a la regla APBR. Cuando el tráfico coincide con un perfil de aplicación, la ruta estática asociada y el salto siguiente definidos en la instancia de enrutamiento se utilizan para enrutar el tráfico de la sesión en particular.

-

Asocie el perfil de aplicación al tráfico de entrada. Puede adjuntar un perfil APBR a una política APBR y aplicarlo como servicios de aplicación para la sesión.

Continuemos con la comprensión del flujo de trabajo de APBR y luego discutamos sobre el soporte de midstream de APBR y luego sobre la primera clasificación de paquetes en APBR.

Flujo de trabajo de APBR

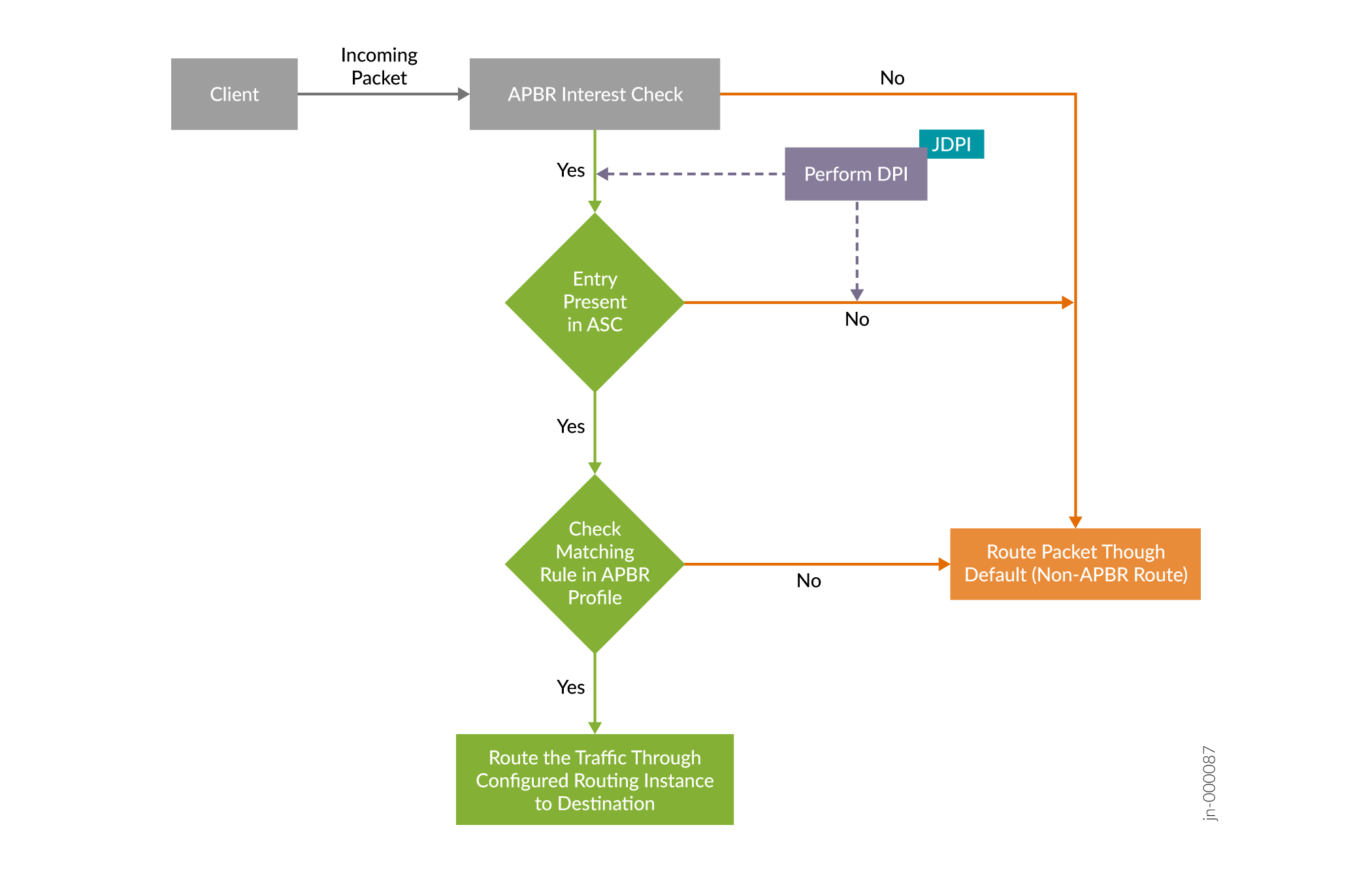

La figura 1 resume el comportamiento de APBR antes de Junos OS versión 21.3R1.

El dispositivo de seguridad utiliza DPI para identificar atributos de una aplicación y APBR para enrutar el tráfico a través de la red. En una cadena de servicios, el tráfico de la aplicación se somete a DPI antes de que el dispositivo aplique ABPR. El proceso de identificación de una aplicación mediante DPI requiere el análisis de varios paquetes. En tales casos, el tráfico inicial atraviesa una ruta predeterminada (ruta no APBR) para llegar al destino. El proceso continúa aún DPI identifica la aplicación. Una vez que DPI identifica la aplicación, APBR aplica reglas para el resto de la sesión. El tráfico atraviesa la ruta de acuerdo con la regla de perfil APBR.

Cuando se utilizan distintos grupos de NAT para la NAT de origen y se aplica APBR midstream, la dirección IP de origen de la sesión sigue siendo la misma con la que se utilizaba la sesión antes de la APBR de midstream.

- Soporte de APBR Midstream

- APBR con clasificación de primer paquete

- Beneficios de la clasificación de primeros paquetes

- Limitaciones

Soporte de APBR Midstream

A partir de Junos OS versión 15.1X49-D110 y Junos OS versión 17.4R1, los firewalls serie SRX admiten APBR en medio de una sesión (lo que también se conoce como soporte midstream). Con esta mejora, puede aplicar APBR para una aplicación que no se puede almacenar en caché y también para la primera sesión de la aplicación almacenable en caché. La mejora proporciona capacidades de manejo de tráfico más flexibles que ofrecen un control granular para el reenvío de paquetes.

El primer paquete de sesión pasa por el caso de reenrutamiento intermedio. Es decir, cuando la aplicación aún no está identificada, el tráfico atraviesa una ruta predeterminada (ruta no APBR) hasta el destino. Al mismo tiempo, DPI continúa hasta que se identifica la solicitud. Una vez que se identifica la aplicación, el dispositivo aplica el perfil APBR y el resto de los paquetes de sesión pasan por la ruta según las reglas definidas en el perfil APBR. El tráfico atraviesa una ruta que no es APBR hasta que las firmas de la aplicación o ALG identifican la aplicación.

Cuando se utilizan distintos grupos de NAT para la NAT de origen y se aplica APBR midstream, la dirección IP de origen de la sesión sigue siendo la misma con la que se utilizaba la sesión antes de la APBR de midstream.

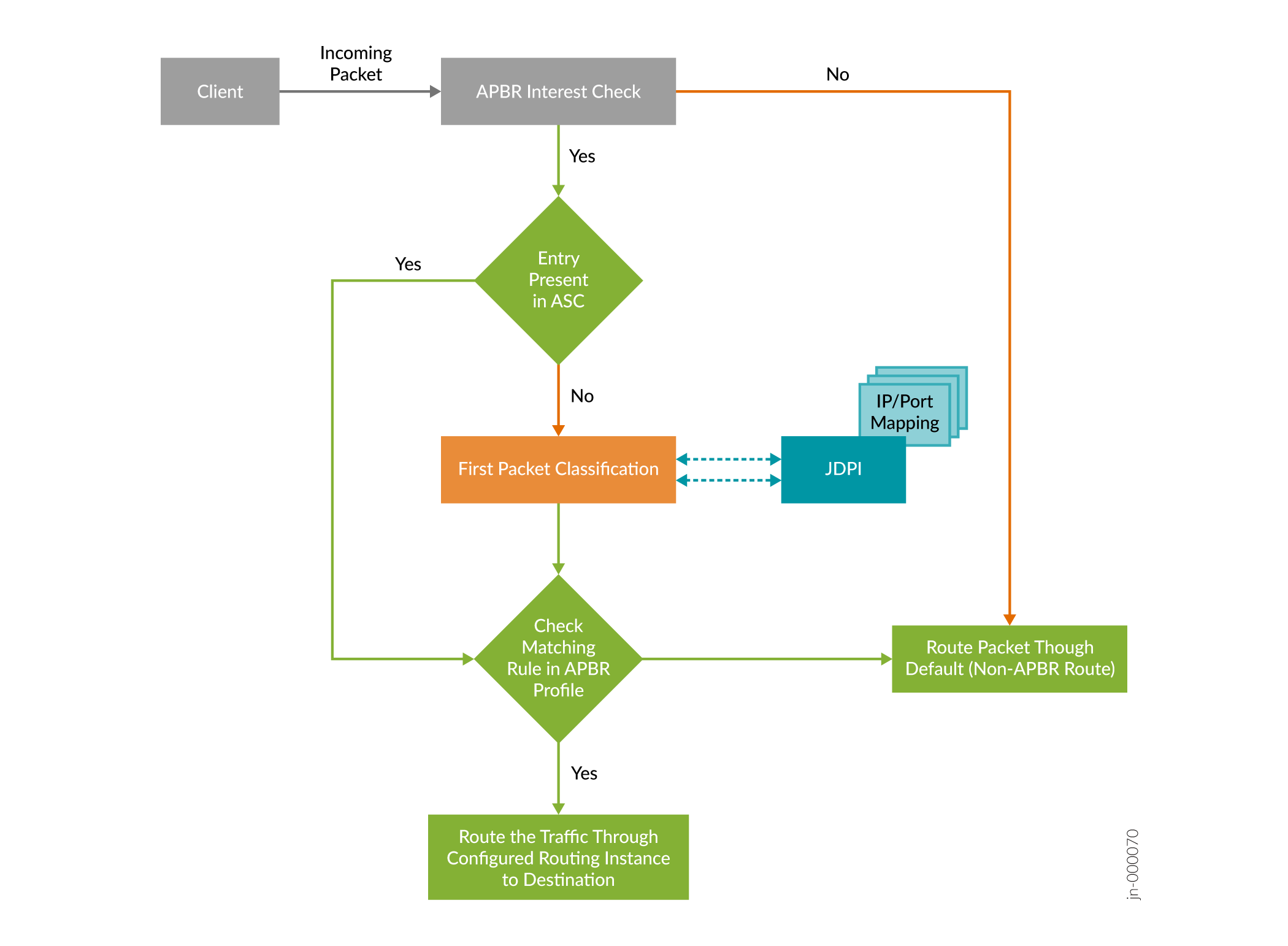

APBR con clasificación de primer paquete

A partir de Junos OS versión 21.3R1, APBR utiliza la clasificación de primer paquete para identificar las aplicaciones en el tráfico de red. APBR identifica las aplicaciones examinando el primer paquete del flujo de tráfico y, a continuación, aplica reglas específicas de la aplicación para reenviar el tráfico.

La característica de clasificación de primer paquete funciona en un subconjunto de aplicaciones almacenables en caché, teniendo en cuenta factores como la disponibilidad de caché DNS y la asignación de IP estática.

La figura 2 muestra cómo APBR usa la clasificación del primer paquete para obtener detalles de la aplicación.

de primer paquete

de primer paquete

La clasificación de primer paquete aprovecha el repositorio que incluye detalles como la asignación de IP estática y los detalles de puertos de las aplicaciones. El repositorio forma parte del paquete de firma de aplicaciones (JDPI).

Para la primera sesión de una aplicación almacenable en caché, APBR consulta al ASC para obtener detalles del flujo de la aplicación. Si la entrada de la aplicación no está disponible en el ASC, APBR consulta JDPI para obtener los detalles de la aplicación. APBR utiliza la dirección IP y los detalles del puerto del flujo para la consulta. Si la asignación de la aplicación está disponible, JDPI devuelve los detalles a APBR. Después de obtener los detalles de la aplicación, APBR busca el perfil configurado de la aplicación y enruta el paquete a través de la instancia de enrutamiento asignada.

Al mismo tiempo, JDPI continúa procesando los paquetes y actualiza el ASC (si está habilitado). Para los flujos posteriores, APBR realiza el enrutamiento del tráfico en función de la entrada de la aplicación presente en el ASC para el flujo.

Con la clasificación de primer paquete, puede usar diferentes grupos de NAT para NAT de origen en su configuración de APBR para aplicaciones almacenables en caché.

Beneficios de la clasificación de primeros paquetes

Con la clasificación del primer paquete, puede dirigir el tráfico de manera precisa y eficiente a través de la red, optimizando la utilización del vínculo de red y aumentando el rendimiento.

Limitaciones

-

Para las aplicaciones que no se pueden almacenar en caché, cuando se utilizan grupos NAT diferentes para la NAT de origen y se aplica APBR en medio de la sesión, la dirección IP de origen de la sesión sigue siendo la misma incluso después de aplicar la APBR en el midstream.

- Si la dirección IP y los detalles del intervalo de puertos de una aplicación cambian, es posible que el cambio no se refleje inmediatamente en el paquete de firmas de la aplicación. Debe instalar el paquete de firmas de aplicación para obtener las actualizaciones más recientes de la dirección IP y los intervalos de puertos.

- En el caso de los microservicios que alojan múltiples aplicaciones, como OFFICE365 en la nube, no es posible tener direcciones IP y rangos de puertos a nivel granular. Para tales casos, la primera clasificación de paquetes devuelve los detalles de la aplicación principal. Debe configurar la regla de perfil APBR para incluir la aplicación anidada y la aplicación principal. Ejemplo: cree una regla APBR con una aplicación dinámica como MS-TEAMS y agregue OFFICE365-CREATE-CONVERSATION en la misma regla para la clasificación del primer paquete.

Opciones avanzadas de enrutamiento basado en políticas

Puede simplificar la gestión del tráfico con APBR mediante las siguientes opciones:

Limit route change- Algunas sesiones pasan por una clasificación continua en la mitad de la sesión a medida que las firmas de la aplicación identifican la aplicación. Cada vez que una aplicación se identifica por las firmas de la aplicación, se aplica APBR, y esto da como resultado un cambio en la ruta del tráfico. Puede limitar el número de veces que una ruta puede cambiar para una sesión mediante la

max-route-changeopción de latunablesinstrucción.set security advance-policy-based-routing tunables max-route-change valueEjemplo:

[edit]set security advance-policy-based-routing tunables max-route-change 5En este ejemplo, desea limitar el número de cambios de ruta por sesión a 5. Cuando hay un cambio en la ruta en la mitad de la sesión, este recuento se reduce a 4. Este proceso continúa hasta que el recuento llega a 0. Después de eso, APBR no se aplica en medio de la sesión.

Si una aplicación identificada tiene una entrada en el ASC, el recuento no se reduce para esa sesión, ya que la sesión comenzó con la ruta especificada según la configuración de APBR.

Terminate session if APBR is bypassed–Puede finalizar la sesión si hay una discrepancia entre zonas cuando se aplica APBR en medio de la sesión. Cuando desee aplicar APBR en medio de una sesión, tanto la nueva interfaz de salida como la existente deben formar parte de la misma zona. Si cambia la zona de una interfaz en medio de una sesión, entonces, de forma predeterminada, APBR no se aplica y el tráfico continúa atravesando la interfaz existente. Para cambiar este comportamiento predeterminado, puede terminar la sesión por completo, en lugar de permitir que el tráfico pase por la misma ruta sin pasar por APBR, mediante la

drop-on-zone-mismatchopción de latunablesinstrucción.Ejemplo:

[edit]set security advance-policy-based-routing tunables drop-on-zone-mismatchEnable logging: puede habilitar el registro para registrar eventos que ocurren en el dispositivo, por ejemplo, cuando se omite APBR debido a un cambio en las zonas de las interfaces. Puede utilizar la

enable-loggingopción de latunablesinstrucción para configurar el registro.Ejemplo:

[edit]set security advance-policy-based-routing tunables enable-loggingEnable reverse reroute—Para despliegues que requieren simetría de tráfico para rutas ECMP y el tráfico entrante necesita cambiar en medio de la sesión, el reenrutamiento se puede lograr mediante la opción habilitar-invertir-reenrutamiento específica de una zona de seguridad de la siguiente manera:

Ejemplo:

[edit]set security zones security-zone zone-name enable-reverse-rerouteCuando la configuración anterior está habilitada para una zona de seguridad, donde un paquete entrante llega a una interfaz y tiene una interfaz de salida/retorno diferente, se detecta un cambio en la interfaz y desencadena un reenrutamiento. Se realiza una búsqueda de ruta para la ruta inversa y se dará preferencia a la interfaz a la que ha llegado el paquete.

El procesamiento adicional se detiene para una sesión determinada cuando se produce un error en una búsqueda de ruta para el tráfico en ruta inversa.

La compatibilidad con el reenrutamiento inverso está disponible a partir de Junos OS versión 15.1X49-D130 y versiones posteriores.

- Support for Layer 3 and Layer 4 Applications—A partir de Junos OS versión 20.2R1, APBR admite aplicaciones personalizadas de capa 3 y capa 4. Puede deshabilitar manualmente la búsqueda de aplicaciones personalizadas de capa 3 y capa 4 en APBR mediante la siguiente instrucción de configuración:

user@host# set security advance-policy-based-routing tunables no-l3l4-app-lookup

- Application Tracking—

Puede habilitar AppTrack para inspeccionar el tráfico y recopilar estadísticas para los flujos de aplicaciones en la zona especificada. Consulte Descripción del seguimiento de aplicaciones para obtener más información.

Caso de uso

Cuando se utilizan varios enlaces de ISP:

APBR se puede utilizar para seleccionar enlaces de alto ancho de banda y baja latencia para aplicaciones importantes, cuando hay más de un enlace disponible.

APBR se puede utilizar para crear un vínculo de reserva para tráfico importante en caso de fallo del vínculo. Cuando hay varios vínculos disponibles y el vínculo principal que lleva el tráfico importante de la aplicación sufre una interrupción, el otro vínculo configurado como vínculo de reserva se puede usar para transportar tráfico.

APBR se puede utilizar para segregar el tráfico para una inspección o análisis profundos. Con esta función, puede clasificar el tráfico en función de las aplicaciones que deben someterse a una inspección y auditoría profundas. Si es necesario, dicho tráfico se puede enrutar a un dispositivo diferente.

Limitaciones

APBR tiene las siguientes limitaciones:

La redirección de la ruta para el tráfico depende de la presencia de una entrada en la caché del sistema de aplicaciones (ASC). El enrutamiento solo se realizará correctamente si la búsqueda de ASC se realiza correctamente. Para la primera sesión, cuando el ASC no está presente para el tráfico, el tráfico atraviesa una ruta predeterminada (ruta no APBR) hasta el destino (esta limitación solo se aplica a las versiones anteriores a Junos OS 15.1X49-D110).

APBR no funciona si no está instalado un paquete de firmas de aplicación o la identificación de aplicaciones no está habilitada.

APBR con soporte midstream tiene las siguientes limitaciones:

APBR solo funciona para el tráfico de reenvío.

APBR no funciona para sesiones de datos iniciadas por una entidad desde la sesión de control, como FTP activo.

Cuando se aplican grupos NAT diferentes para NAT de origen y APBR midstream, la dirección IP de origen de la sesión sigue siendo la misma con la que la sesión se ha estado utilizando antes de aplicar la APBR midstream.

APBR con soporte intermedio solo funciona cuando todas las interfaces de salida se encuentran en la misma zona. Por este motivo, solo se pueden usar las instancias de enrutamiento y enrutamiento y reenvío virtual (VRF) para aprovechar la compatibilidad con APBR midstream.

Ver también

Ejemplo: Configuración de enrutamiento avanzado basado en políticas para una solución de administración de tráfico consciente de aplicaciones

En este ejemplo, se muestra cómo configurar APBR en un firewall de la serie SRX.

Requisitos

En este ejemplo se utilizan los siguientes componentes de hardware y software:

Licencia válida de la función de identificación de aplicaciones instalada en un firewall de la serie SRX.

Firewall serie SRX con Junos OS versión 15.1X49-D60 o posterior. Este ejemplo de configuración se ha probado para Junos OS versión 15.1X49-D60.

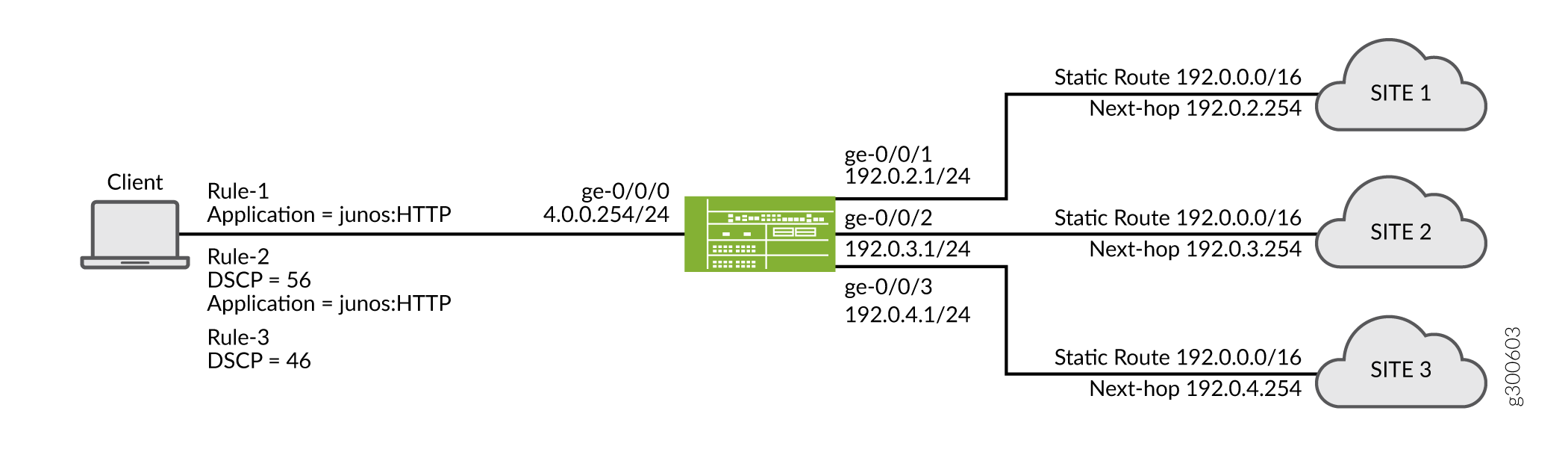

Visión general

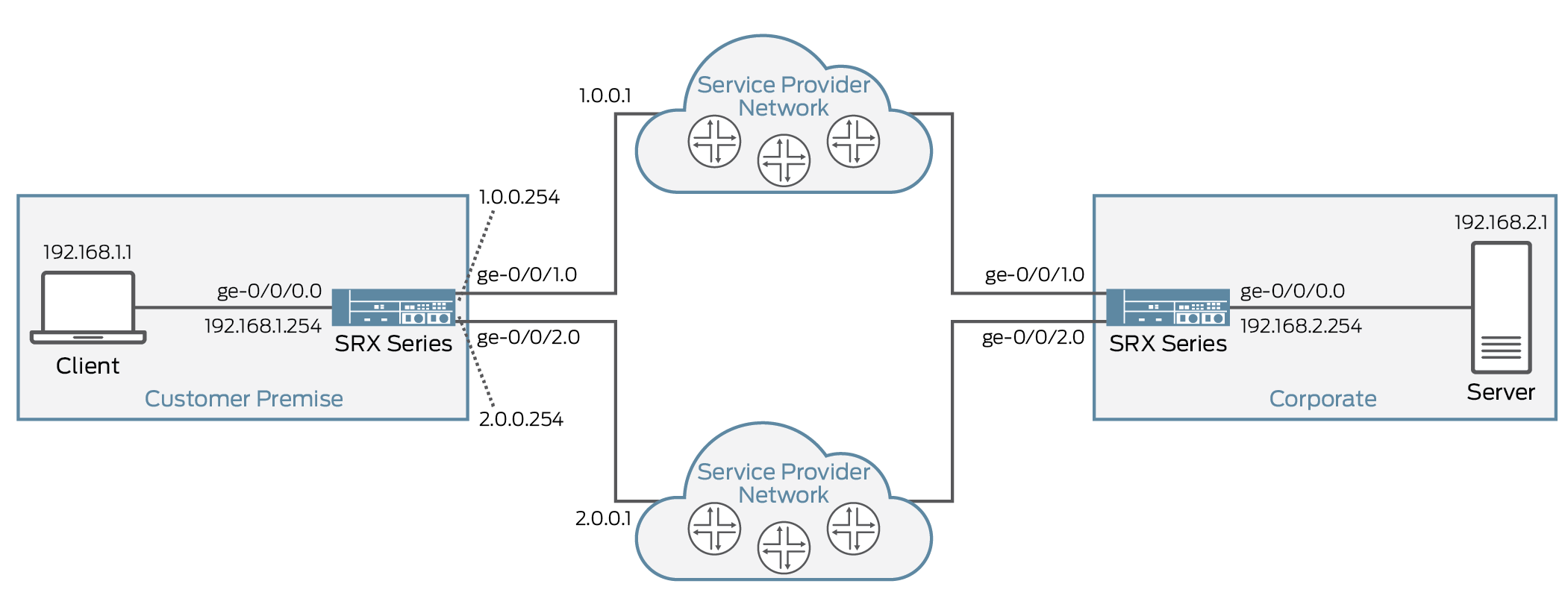

En este ejemplo, desea reenviar el tráfico de HTTP, redes sociales y Yahoo que llega a la zona de confianza a un dispositivo o interfaz específicos, según lo especificado por la dirección IP del próximo salto.

Cuando el tráfico llega a la zona de confianza, coincide con el perfil APBR y, si se encuentra una regla coincidente, los paquetes se reenvían a la ruta estática y al siguiente salto, tal como se especifica en la instancia de enrutamiento. La ruta estática configurada en la tabla de enrutamiento se inserta en la tabla de reenvío cuando se puede acceder a la dirección del salto siguiente. Todo el tráfico destinado a la ruta estática se transmite a la dirección del salto siguiente para su tránsito a un dispositivo o interfaz específicos.

La figura 3 muestra la topología utilizada en este ejemplo de configuración.

En la Tabla 1 se proporcionan los detalles de los parámetros utilizados en este ejemplo.

Parámetro |

Nombre |

Descripción |

|---|---|---|

Instancia de enrutamiento |

|

La instancia de enrutamiento de reenvío de tipo se utiliza para reenviar el tráfico. Todo el tráfico calificado destinado a la ruta estática (ejemplo: 192.168.0.0/16) se reenvía al dispositivo del próximo salto (ejemplo: con la dirección 1.0.0.1 en su interfaz). |

|

||

Grupo RIB |

apbr_group |

Nombre del grupo Base de información de enrutamiento (RIB) (también conocido como tabla de enrutamiento). Este grupo RIB está configurado para importar entradas de ruta de interfaz desde inet.0, RI1.inet.0, RI2.inet.0 y RI3.inet.0. |

Perfil APBR |

perfil-1 |

Nombre del perfil APBR. Este perfil hace coincidir las aplicaciones y los grupos de aplicaciones, y redirige el tráfico coincidente a la instancia de enrutamiento especificada (ejemplo: R1) para la búsqueda de ruta. El perfil incluye varias reglas. |

Regla |

|

Defina las reglas para el perfil APBR. Asocie la regla con una o más aplicaciones (ejemplo: para HTTP) o grupos de aplicaciones. Si la aplicación coincide con alguna de las aplicaciones o grupos de aplicaciones de una regla de un perfil, la regla de perfil de aplicación se considera coincidente y el tráfico se redirigirá a la instancia de enrutamiento (ejemplo: R1) para la búsqueda de ruta. |

|

||

Zona |

confianza |

Especifique la zona de origen a la que se puede aplicar el perfil APBR. |

Para utilizar el APBR para redirigir el tráfico basado en aplicaciones, es posible que sea necesario importar rutas de interfaz de una instancia de enrutamiento a otra. Puede utilizar uno de los siguientes mecanismos:

Grupos RIB para importar rutas de interfaz

Política de enrutamiento para importar rutas de interfaz

Cuando se usa la directiva de enrutamiento para importar rutas de interfaz, es posible que las rutas locales de administración (mediante fxp0) se filtren a una instancia de enrutamiento no predeterminada, si no se usa la acción adecuada para la directiva de enrutamiento. Cuando los dispositivos están en modo de clúster de chasis, estos escenarios pueden provocar una conmutación por error RG0 debido a limitaciones. Se recomienda no configurar la ruta local fxp0 en la tabla de enrutamiento de la instancia de enrutamiento no predeterminada. En el ejemplo siguiente se muestra una configuración de ejemplo de opciones de directiva. Tenga en cuenta que la acción de rechazo ayuda a eliminar las rutas que no son necesarias. Puede utilizar rutas específicas para rechazar las rutas fxp0.

policy-statement statement-name {

term 1 {

from {

instance master;

route-filter route-filter-ip-address exact;

}

then accept;

}

then reject;

}

APBR se utiliza para enrutar los paquetes en una ruta de reenvío. Para que el tráfico de retorno llegue por la misma ruta, se recomienda configurar el firewall remoto de la serie SRX con configuración ECMP junto con la directiva de enrutamiento de equilibrio de carga, tal como se muestra en la siguiente configuración de ejemplo:

user@host> set routing-options static route ip-address next-hop ip-address user@host> set routing-options static route ip-address next-hop ip-address user@host> set policy-options policy-statement load-balance-policy then load-balance per-packet user@host> set routing-options forwarding-table export load-balance-policy

Configuración

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set routing-instances R1 instance-type forwarding set routing-instances R1 routing-options static route 192.168.0.0/16 next-hop 1.0.0.1 set routing-instances R2 instance-type forwarding set routing-instances R2 routing-options static route 192.168.0.0/16 next-hop 2.0.0.1 set routing-options interface-routes rib-group inet apbr_group set routing-options rib-groups apbr_group import-rib inet.0 set routing-options rib-groups apbr_group import-rib RI1.inet.0 set routing-options rib-groups apbr_group import-rib RI2.inet.0 set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTP set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1 set security advance-policy-based-routing profile profile1 rule rule-app2 match dynamic-application-group junos:web:social-networking set security advance-policy-based-routing profile profile1 rule rule-app2 then routing-instance R2 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone trust advance-policy-based-routing-profile profile1

Configuración del enrutamiento avanzado basado en políticas

Procedimiento paso a paso

Para configurar APBR:

Crear instancias de enrutamiento.

[edit] user@host# set routing-instances R1 instance-type forwarding user@host# set routing-instances R1 routing-options static route 192.168.0.0/16 next-hop 1.0.0.1 user@host# set routing-instances R2 instance-type forwarding user@host# set routing-instances R2 routing-options static route 192.168.0.0/16 next-hop 2.0.0.1

Agrupe una o más tablas de enrutamiento para formar un grupo RIB denominado apbr_group e importe rutas en las tablas de enrutamiento.

[edit] set routing-options interface-routes rib-group inet apbr_group set routing-options rib-groups apbr_group import-rib inet.0 set routing-options rib-groups apbr_group import-rib RI1.inet.0 set routing-options rib-groups apbr_group import-rib RI2.inet.0

Cree el perfil APBR y defina las reglas.

[edit] user@host# set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTP user@host# set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1 user@host# set security advance-policy-based-routing profile profile1 rule rule-app2 match dynamic-application-group junos:web:social-networking user@host# set security advance-policy-based-routing profile profile1 rule rule-app2 then routing-instance R2

Aplique el perfil APBR a la zona de seguridad.

[edit] user@host# set security zones security-zone trust host-inbound-traffic system-services all user@host# set security zones security-zone trust host-inbound-traffic protocols all user@host# set security zones security-zone trust interfaces ge-0/0/0.0 user@host# set security zones security-zone trust advance-policy-based-routing-profile profile1

Resultados

Desde el modo de configuración, confirme la configuración introduciendo los show routing-instances comandos y show security zones . Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show routing-instances

R1 {

instance-type forwarding;

routing-options {

static {

route 192.168.0.0/16 next-hop 1.0.0.1;

}

}

}

R2 {

instance-type forwarding;

routing-options {

static {

route 192.168.0.0/16 next-hop 2.0.0.1;

}

}

}

[edit]

user@host# show routing-options

interface-routes {

rib-group inet apbr_group;

}

rib-groups {

apbr_group {

import-rib [ inet.0 RI1.inet.0 RI2.inet.0 ];

}

}

[edit]

user@host# show security advance-policy-based-routing

profile profile1 {

rule rule-app1 {

match {

dynamic-application junos:HTTP;

}

then {

routing-instance R1;

}

}

rule rule-app2 {

match {

dynamic-application-group junos:web:social-networking;

}

then {

routing-instance R2;

}

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

advance-policy-based-routing-profile {

profile1;

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

- Verificación de estadísticas avanzadas de enrutamiento basadas en políticas

- Verificación del enrutamiento avanzado basado en políticas

Verificación de estadísticas avanzadas de enrutamiento basadas en políticas

Propósito

Muestre las estadísticas de APBR, como el número de sesiones procesadas para el enrutamiento basado en aplicaciones, el número de veces que se aplica el APBR para la sesión, etc.

Acción

En el modo de configuración, escriba el show security advance-policy-based-routing statistics comando.

user@host> show security advance-policy-based-routing statistics Advance Profile Based Routing statistics: Sessions Processed 9 App rule hit on cache hit 0 App rule hit on HTTP Proxy/ALG 0 Midstream disabled rule hit on cache hit 2 URL cat rule hit on cache hit 0 DSCP rule hit on first packet 2 App and DSCP hit on first packet 0 App rule hit midstream 1 Default rule match 0 Midstream disabled rule hit midstream 1 URL cat rule hit midstream 0 App and DSCP rule hit midstream 0 DSCP rule hit midstream 0 Route changed on cache hits 2 Route changed on HTTP Proxy/ALG 0 Route changed midstream 0 Default rule applied 0 Zone mismatch 0 Drop on zone mismatch 0 Next hop not found 0 Application services bypass 0

Significado

El resultado del comando muestra los siguientes detalles:

Sesiones procesadas para el enrutamiento basado en aplicaciones.

El número de veces que el tráfico de la aplicación coincide con el perfil APBR y APBR se aplica a la sesión en función de diferentes criterios.

El número de veces que se consultó AppID para identificar el tráfico de la aplicación.

-

El número de instancias en las que hubo una discrepancia en la zona de seguridad de la ruta predeterminada y la ruta seleccionada por APBR y el tráfico se eliminó debido a esta discrepancia.

Consulte Mostrar estadísticas de enrutamiento basadas en políticas avanzadas de seguridad para obtener más detalles.

Verificación del enrutamiento avanzado basado en políticas

Propósito

Muestra información sobre las sesiones y los flujos de paquetes activos en el dispositivo, incluida información detallada sobre sesiones específicas.

Acción

Desde el modo de configuración, escriba el show security flow session comando para mostrar información sobre todas las sesiones de seguridad actualmente activas en el dispositivo.

Significado

El resultado del comando muestra los siguientes detalles:

Todas las sesiones activas y flujos de paquetes en su dispositivo

Lista de flujos IP entrantes y salientes, incluidos los servicios

Atributos de seguridad asociados a un flujo, por ejemplo, las políticas que se aplican al tráfico que pertenece a ese flujo

Valor de tiempo de espera de la sesión, cuándo se activó la sesión, cuánto tiempo ha estado activa la sesión y si hay tráfico activo en la sesión

Configuración de políticas avanzadas de enrutamiento basadas en políticas

A partir de Junos OS versión 18.2R1, puede configurar políticas avanzadas de enrutamiento basado en políticas (APBR) definiendo direcciones de origen, direcciones de destino y aplicaciones como condiciones coincidentes; y después de una coincidencia exitosa, el perfil APBR configurado se aplica como un servicio de aplicación para la sesión. En versiones anteriores de Junos OS, se podía adjuntar un perfil APBR a una zona de seguridad entrante del tráfico de entrada y el APBR se aplicaba por zona de seguridad. Ahora, con la compatibilidad con las políticas de APBR, puede aplicar diferentes conjuntos de reglas de APBR en el tráfico en función de la zona de seguridad entrante, la dirección de origen, la dirección de destino y la aplicación

Esta mejora proporciona capacidades de manejo de tráfico más flexibles que ofrecen un control granular para el reenvío de paquetes.

Los criterios de coincidencia admitidos incluyen direcciones de origen, direcciones de destino y aplicaciones. Las aplicaciones se pueden utilizar para admitir la condición de coincidencia basada en el protocolo y los puertos de capa 4.

Si se configura una o más políticas APBR para la zona de seguridad, la política se evalúa durante la fase de creación de la sesión. La búsqueda de directiva finaliza una vez que se selecciona la directiva que coincide con la sesión. Después de una coincidencia correcta, el perfil APBR configurado con la directiva APBR se utiliza para la sesión.

¿Cómo funciona la política APBR?

Las políticas de APBR se definen para una zona de seguridad. Si hay una o más políticas APBR asociadas a una zona, la sesión que se inicia desde la zona de seguridad pasa por la coincidencia de directivas.

Las siguientes secuencias están involucradas en la coincidencia del tráfico mediante una política APBR y en la aplicación de enrutamiento avanzado basado en políticas para reenviar el tráfico, según los parámetros o reglas definidos:

Cuando el tráfico llega a la zona de entrada, coincide con las reglas de política de APBR. La condición de coincidencia de directiva incluye la dirección de origen, la dirección de destino y la aplicación.

Cuando el tráfico coincide con las reglas de la política de seguridad, la acción de la política APBR se aplica al tráfico. Puede habilitar APBR como un servicio de aplicación en la acción de política APBR especificando el nombre del perfil APBR.

La configuración del perfil APBR incluye el conjunto de reglas que contiene el conjunto de aplicaciones dinámicas y grupos de aplicaciones dinámicas como condición de coincidencia. La parte de acción de esas reglas contiene la instancia de enrutamiento a través de la cual se debe reenviar el tráfico. La instancia de enrutamiento puede incluir la configuración de rutas estáticas o rutas dinámicas aprendidas.

Todo el tráfico destinado a la ruta estática se transmite a la dirección del salto siguiente para su tránsito a un dispositivo o interfaz específicos.

Las reglas de política de APBR son terminales, lo que significa que una vez que el tráfico coincide con una política, las otras políticas no lo procesan más.

Si una política APBR tiene el tráfico coincidente y el perfil APBR no tiene ningún tráfico que coincida con la regla, entonces el tráfico que coincide con la política APBR atraviesa una instancia de enrutamiento predeterminada [inet0] hasta el destino.

Compatibilidad con perfiles APBR heredados

Antes de Junos OS versión 18.2R1, el perfil APBR se aplicaba a nivel de zona de seguridad. Con la compatibilidad con la directiva APBR, la configuración de APBR en el nivel de zona de seguridad queda obsoleta en el futuro, en lugar de eliminarse inmediatamente para proporcionar compatibilidad con versiones anteriores y la oportunidad de que su configuración cumpla con la nueva configuración.

Sin embargo, si ha configurado un APBR basado en zona e intenta agregar una política APBR para la zona de seguridad en particular, es posible que se produzca un error en la confirmación. Debe eliminar la configuración basada en zona para configurar la directiva APBR para la zona. Del mismo modo, si se configura una directiva APBR para una zona de seguridad e intenta configurar APBR basada en zonas, se producirá un error de confirmación.

Limitación

Cuando se utilice una dirección específica o una dirección establecida en la regla de política APBR, se recomienda utilizar la libreta de direcciones global. Porque es posible que las reglas específicas de la zona no sean aplicables a la dirección de destino, ya que la zona de destino no se conoce en el momento de la evaluación de la directiva.

No se admite la configuración de la directiva APBR para la zona de seguridad junos-host.

Ejemplo: configuración de políticas avanzadas de enrutamiento basadas en políticas

En este ejemplo se muestra cómo configurar una directiva APBR y aplicar el perfil APBR en la sesión que coincide con las reglas de directiva APBR.

Requisitos

En este ejemplo se utilizan los siguientes componentes de hardware y software:

Firewall serie SRX con Junos OS versión 18.2R1 o posterior. Este ejemplo de configuración se ha probado en Junos OS versión 18.2R1.

Licencia válida de la función de identificación de aplicaciones instalada en un firewall de la serie SRX.

Visión general

En este ejemplo, desea reenviar el tráfico HTTP que llega a la zona de confianza a un dispositivo o interfaz específicos especificados por la dirección IP del próximo salto.

Cuando el tráfico llega a la zona de confianza, coincide con la política APBR. Cuando el tráfico coincide con la política, la regla APBR configurada se aplica al tráfico permitido como servicios de aplicación. Los paquetes se reenvían según la regla APBR a la ruta estática y al siguiente salto, tal como se especifica en la instancia de enrutamiento. La ruta estática configurada en la tabla de enrutamiento se inserta en la tabla de reenvío cuando se puede acceder a la dirección del salto siguiente. Todo el tráfico destinado a la ruta estática se transmite a la dirección del salto siguiente para su tránsito a un dispositivo o interfaz específicos.

En este ejemplo, debe completar las siguientes configuraciones:

Defina la instancia de enrutamiento y el grupo RIB.

Cree un perfil ABPR.

Cree una zona de seguridad.

Cree una política APBR y adjúntele el perfil APBR.

Configuración

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set routing-instances R1 instance-type forwarding set routing-instances R1 routing-options static route 5.0.0.0/24 next-hop 3.0.0.2 set routing-options interface-routes rib-group inet fbf-group set routing-options rib-groups fbf-group import-rib inet.0 set routing-options rib-groups fbf-group import-rib RI1.inet.0 set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTP set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/1.0 set security advance-policy-based-routing from-zone trust policy SLA1 match source-address any set security advance-policy-based-routing from-zone trust policy SLA1 match destination-address any set security advance-policy-based-routing from-zone trust policy SLA1 match application any set security advance-policy-based-routing from-zone trust policy SLA1 then application-services advance-policy-based-routing-profile profile1

Configuración del enrutamiento avanzado basado en políticas

Procedimiento paso a paso

Para aplicar APBR en el tráfico que coincida con la política APBR:

Crear instancias de enrutamiento.

[edit]

user@host#set routing-instances R1 instance-type forwardinguser@host#set routing-instances R1 routing-options static route 5.0.0.0/24 next-hop 3.0.0.2Agrupe una o más tablas de enrutamiento para formar un grupo RIB denominado apbr_group e importe rutas en las tablas de enrutamiento.

[edit]

user@host#set routing-options interface-routes rib-group inet fbf-groupuser@host#set routing-options rib-groups fbf-group import-rib inet.0user@host#set routing-options rib-groups fbf-group import-rib RI1.inet.0Cree el perfil APBR y defina las reglas.

[edit]

user@host#set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTPuser@host#set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1Cree una zona de seguridad.

[edit]

user@host#set security zones security-zone trust host-inbound-traffic system-services alluser@host#set security zones security-zone trust host-inbound-traffic protocols alluser@host#set security zones security-zone trust interfaces ge-0/0/1.0Cree una política APBR y aplique el perfil APBR a la zona de seguridad.

[edit]

user@host#set security advance-policy-based-routing from-zone trust policy SLA1 match source-address anyuser@host#set security advance-policy-based-routing from-zone trust policy SLA1 match destination-address anyuser@host#set security advance-policy-based-routing from-zone trust policy SLA1 match application anyuser@host#set security advance-policy-based-routing from-zone trust policy SLA1 then application-services advance-policy-based-routing-profile profile1

Resultados

Desde el modo de configuración, confirme la configuración introduciendo los show routing-instances comandos y show security zones . Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show routing-instances

R1 {

instance-type forwarding;

routing-options {

static {

route 5.0.0.0/24 next-hop 3.0.0.2;

}

}

}

[edit]

user@host# show routing-options

interface-routes {

rib-group inet fbf_group;

}

rib-groups {

fbf_group {

import-rib [ inet.0 RI1.inet.0];

}

}

[edit]

user@host# show security advance-policy-based-routing

from-zone trust {

policy SLA1 {

match {

source-address any;

destination-address any;

application any;

}

then {

application-services {

advanced-policy-based-routing-profile profile1;

}

}

}

}

profile profile1 {

rule rule-app1 {

match {

dynamic-application junos:HTTP;

}

then {

routing-instance R1;

}

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

- Verificación de estadísticas avanzadas de enrutamiento basadas en políticas

- Verificación de la configuración de la política APBR

Verificación de estadísticas avanzadas de enrutamiento basadas en políticas

Propósito

Muestre las estadísticas de APBR, como el número de sesiones procesadas para el enrutamiento basado en aplicaciones, el número de veces que se aplica el APBR para la sesión, etc.

Acción

En el modo de configuración, escriba el show security advance-policy-based-routing statistics comando.

Sessions Processed 18994 AppID cache hits 18994 AppID requested 0 Rule matches 0 Route changed on cache hits 0 Route changed midstream 0 Zone mismatch 0 Drop on zone mismatch 0 Next hop not found 0

Significado

El resultado del comando muestra los siguientes detalles:

Sesiones procesadas para el enrutamiento basado en aplicaciones.

El número de veces que el tráfico de la aplicación coincide con el perfil APBR y APBR se aplica a la sesión.

El número de veces que se consultó AppID para identificar el tráfico de la aplicación.

Consulte Mostrar estadísticas de enrutamiento basadas en políticas avanzadas de seguridad para obtener más detalles.

Verificación de la configuración de la política APBR

Propósito

Muestre información sobre la política APBR, el perfil APBR asociado y para mostrar información sobre el recuento de visitas de la política APBR.

Acción

En el modo de configuración, escriba el show security advanced-policy-based-routing comando.

user@host> show security advanced-policy-based-routing policy-name SLA1

From zone: trust

Policy: SLA1, State: enabled, Index: 7, Sequence number: 1

Source addresses: any

Destination addresses: any

Applications: any

APBR profile: profile1

En el modo de configuración, escriba el show security advanced-policy-based-routing hit-count comando.

user@host> show security advanced-policy-based-routing hit-count

Logical system: root-logical-system

Index From zone Name Hit count

1 trust SLA1 3

2 trust SLA2 0

3 trust SLA1 0

Number of policy: 3

Significado

El resultado del comando muestra los siguientes detalles:

Detalles como el estado de la política y el perfil APBR asociado.

Muestra la tarifa de utilidad de las pólizas según el número de visitas que reciben.

Descripción del enrutamiento basado en categorías de URL

A partir de Junos OS versión 18.3 R1, el enrutamiento basado en categorías de URL se admite en firewalls serie SRX e instancias de firewall virtual vSRX. El enrutamiento basado en categorías de URL permite utilizar categorías de URL como criterios de coincidencia en un perfil APBR. Las categorías de URL se basan en la dirección IP del servidor de destino y la identificación de la categoría se aprovecha del filtrado web mejorado (EWF) y de los resultados del filtrado web local obtenidos del módulo Seguridad de contenido.

El enrutamiento basado en categorías de URL permite identificar y enrutar selectivamente el tráfico web (HTTP y HTTPS) a un destino especificado.

El filtrado web clasifica los sitios web en las categorías según el host, la dirección URL o la dirección IP, y realiza el filtrado en función de esas categorías. Puede configurar perfiles APBR especificando una categoría de URL como condición de coincidencia en la regla. La regla de perfil APBR hace coincidir el tráfico con los criterios de coincidencia especificados y, después de una coincidencia correcta, el perfil APBR configurado se aplica como servicio de aplicación para la sesión. Por ejemplo, supongamos que desea enrutar todo el tráfico que pertenece a una categoría específica del sitio web, como las redes sociales, a través de un próximo salto específico. En este caso, puede crear un nuevo perfil APBR con la lista de categorías de URL como Enhanced_Social_Web_Facebook, Enhanced_Social_Web_Linkedin, Enhanced_Social_Web_Twitter o Enhanced_Social_Web_Youtube o cualquier otra URL personalizada como criterio de coincidencia en la política. El tráfico que coincide con una de las categorías de URL definidas en la regla se reenvía mediante las rutas de la instancia de enrutamiento específica.

Cuando un perfil APBR compara el tráfico con las categorías de URL incluidas en la regla, APBR consulta el módulo de filtrado web para obtener los detalles de la categoría de URL. Si la categoría de URL no está disponible en la caché de filtrado de URL, el dispositivo de seguridad envía una solicitud a la nube privada configurada con filtrado web para los detalles de categorización. Si el tráfico no coincide con ninguna categoría de URL, la solicitud no se categoriza y la sesión se somete a un procesamiento normal (ruta no APBR).

Si la nube privada configurada con EWF no responde a la solicitud de categoría de URL en un intervalo de 3 segundos, la sesión se procesa normalmente (ruta no APBR).

- Procesamiento de reglas en un perfil APBR

- Beneficios del enrutamiento basado en categorías de URL

- Limitaciones del enrutamiento basado en categorías de URL

Procesamiento de reglas en un perfil APBR

Puede proporcionar enrutamiento avanzado basado en políticas clasificando el tráfico en función de los atributos de las aplicaciones y aplicando políticas basadas en estos atributos para redirigir el tráfico. Para ello, debe definir el perfil APBR y asociarlo a una política APBR. Puede crear un perfil APBR para incluir varias reglas con aplicaciones dinámicas, grupos de aplicaciones o ambos, o una categoría de URL como criterios de coincidencia. Las reglas configuradas en el perfil APBR pueden incluir cualquiera de las siguientes opciones:

Una o más aplicaciones, aplicaciones dinámicas o grupos de aplicaciones

Categoría de URL (dirección de destino IP): filtrado web local o EWF.

En un perfil APBR, la búsqueda de reglas se realiza para ambos criterios de coincidencia. Si solo hay un criterio de coincidencia disponible, la búsqueda de reglas se realiza en función de los criterios de coincidencia disponibles.

El perfil APBR incluye las reglas para hacer coincidir el tráfico con aplicaciones o categorías de URL y la acción para redirigir el tráfico coincidente a la instancia de enrutamiento especificada para la búsqueda de ruta.

En Junos OS Release18.3R1, la coincidencia de categoría de URL se realiza en función de la dirección IP de destino; por este motivo, la coincidencia de reglas basada en categorías de URL finaliza en el primer paquete de la sesión. Como una aplicación dinámica puede identificarse en medio de la sesión, el proceso de coincidencia para las reglas de aplicación dinámica continúa hasta que se completa el proceso de identificación de la aplicación.

Beneficios del enrutamiento basado en categorías de URL

El uso de categorías basadas en URL permite tener un control granular sobre el tráfico web. El tráfico que pertenece a categorías específicas de sitios web se redirige a través de diferentes rutas y, según la categoría, se somete a un procesamiento de seguridad adicional, incluido el descifrado SSL para el tráfico HTTPS.

Las capacidades de gestión de tráfico basadas en categorías de URL le permiten utilizar diferentes rutas para sitios web seleccionados. El uso de diferentes rutas da como resultado una mejor calidad de experiencia (QoE) y también le permite utilizar el ancho de banda disponible de manera eficaz.

Las soluciones SD-WAN pueden utilizar el enrutamiento basado en categorías de URL además del enrutamiento dinámico basado en aplicaciones.

El enrutamiento basado en categorías de URL se puede usar para soluciones de ruptura de Internet local, ya que puede funcionar con cambios de configuración NAT de origen.

Limitaciones del enrutamiento basado en categorías de URL

El uso de categorías de URL en un perfil APBR tiene las siguientes limitaciones:

Solo se utiliza la dirección IP de destino para la identificación de la categoría de URL en un perfil APBR. No se admiten categorías de URL basadas en el host, ni en la URL ni en el campo SNI.

Puede configurar una aplicación dinámica o una categoría de URL como condición de coincidencia en una regla de perfil APBR. Al configurar una regla con la categoría de URL y la aplicación dinámica, se produce un error de confirmación.

Ejemplo: configurar el enrutamiento basado en categorías de URL

En este ejemplo se muestra cómo configurar el enrutamiento basado en categorías de URL.

- Requisitos

- Visión general

- Configuración del enrutamiento basado en categorías de URL mediante EWF

- Configuración del enrutamiento basado en URL mediante el filtrado web local

- Verificación

Requisitos

En este ejemplo se utilizan los siguientes componentes de hardware y software:

Firewall serie SRX con Junos OS versión 18.3 R1 o posterior. Este ejemplo de configuración se ha probado en Junos OS versión 18.3 R1.

Licencia válida de función de identificación de aplicaciones instalada en el firewall de la serie SRX.

La opción de filtrado web mejorado (EWF) requiere que compre una licencia de filtrado web de Juniper Networks. No se requiere ninguna licencia para el filtrado web local.

Visión general

En este ejemplo, se muestra cómo configurar APBR en el firewall de la serie SRX para reenviar el tráfico de redes sociales que llega a la zona de confianza a un dispositivo específico o a una interfaz mediante el enrutamiento basado en categorías de URL.

Cuando llega tráfico, coincide con el perfil APBR y, si se encuentra una regla coincidente, los paquetes se reenvían a la ruta estática y a la dirección IP del próximo salto, tal como se especifica en la instancia de enrutamiento. La ruta estática configurada en la tabla de enrutamiento se agrega a la tabla de reenvío cuando se puede acceder a la dirección del salto siguiente. Todo el tráfico destinado a la ruta estática se transmite a la dirección del salto siguiente para el tránsito a un dispositivo específico o a una interfaz.

En este ejemplo, se completan las siguientes configuraciones:

Habilite cualquiera de los siguientes tipos de filtrado web:

Filtrado web mejorado (EWF): cuando habilita EWF en el dispositivo, el motor EWF intercepta las solicitudes HTTP y HTTPS y categoriza la URL en una de las 95 o más categorías predefinidas y también proporciona información de reputación del sitio. Consulte Configuración del enrutamiento basado en categorías de URL mediante EWF.

Filtrado web local: al habilitar el filtrado web local, puede configurar categorías de URL personalizadas con varias listas de URL y aplicarlas a un perfil de filtrado web de Content Security con acciones como permitir, permitir y registrar, bloquear y poner en cuarentena. Para usar el filtrado web local, debe crear un perfil de filtrado web y asegurarse de que la categoría personalizada forma parte del perfil. Consulte Configuración del enrutamiento basado en URL mediante el filtrado web local.

Defina las instancias de enrutamiento y la base de información de enrutamiento (RIB; también conocida como grupo de tabla de enrutamiento).

Defina el perfil APBR y asócielo a una política APBR.

Configuración del enrutamiento basado en categorías de URL mediante EWF

En esta sección se proporcionan los pasos para configurar el enrutamiento basado en categorías de URL mediante EWF. En la Tabla 2 se proporcionan los detalles de los parámetros utilizados en este ejemplo.

Parámetros |

Nombre |

Descripción |

|---|---|---|

Perfil APBR |

APBR-PR1 |

Nombre del perfil APBR. |

Política de APBR |

p1 |

Nombre de la política APBR. |

Regla |

|

Nombre de la regla de perfil APBR. La regla de perfil APBR hace coincidir el tráfico con las categorías de URL definidas y redirige el tráfico coincidente a la instancia de enrutamiento especificada (ejemplo: RI1) para la búsqueda de ruta. |

Categoría |

Enhanced_Social_Web_Facebook |

Categoría definida en la regla de perfil APBR para hacer coincidir el tráfico. |

Instancia de enrutamiento |

|

La instancia de enrutamiento de reenvío de tipo se utiliza para reenviar el tráfico. Todo el tráfico cualificado destinado a la ruta estática (con dirección IP 1.0.0.254/8) se reenvía al dispositivo de salto siguiente (con la dirección IP 1.0.0.1). |

Grupo RIB |

apbr_group |

Nombre del grupo RIB. El grupo RIB comparte rutas de interfaz con las instancias de enrutamiento de reenvío. Para garantizar que el siguiente salto se pueda resolver, las rutas de interfaz de la tabla de enrutamiento principal se comparten a través de un grupo RIB con las tablas de enrutamiento especificadas en las instancias de enrutamiento. |

Para realizar un enrutamiento basado en categorías de URL mediante EWF, debe completar los procedimientos siguientes:

- Habilitación del filtrado web mejorado

- Definición de la instancia de enrutamiento y el grupo RIB

- Configuración del perfil APBR

- Configuración de la directiva APBR y adjuntación del perfil APBR

Habilitación del filtrado web mejorado

Procedimiento paso a paso

Para usar categorías de URL como criterios de coincidencia en un perfil APBR, debe habilitar EWF en Content Security.

La opción EWF requiere que compre una licencia de filtrado web de Juniper Networks. No se requiere ninguna licencia para el filtrado web local.

Active EWF especificando el tipo de filtrado Web como

juniper-enhanced.[edit]

user@host#set security utm feature-profile web-filtering type juniper-enhancedEstablezca el tamaño de caché en 500 y el tiempo de espera de caché en 1800 segundos para el motor EWF configurado.

[edit]

user@host#set security utm feature-profile web-filtering juniper-enhanced cache size 500user@host#set security utm feature-profile web-filtering juniper-enhanced cache timeout 1800Para obtener más información acerca de la configuración de EWF, consulte Filtrado web mejorado (EWF).

Definición de la instancia de enrutamiento y el grupo RIB

Procedimiento paso a paso

Defina la instancia de enrutamiento y el grupo RIB.

Cree la instancia de enrutamiento para reenviar el tráfico a los diferentes saltos siguientes. En este paso, configurará la ruta estática 1.0.0.254/8 y la dirección del salto siguiente como 1.0.0.1.

[edit]

user@host#set routing-instances RI1 instance-type forwardinguser@host#set routing-instances RI1 routing-options static route 1.0.0.254/8 next-hop 1.0.0.1Cree un grupo RIB.

[edit]

user@host#set routing-options interface-routes rib-group inet apbr_groupuser@host#set routing-options rib-groups apbr_group import-rib inet.0user@host#set routing-options rib-groups apbr_group import-rib RI1.inet.0Las rutas de interfaz de la tabla de enrutamiento principal (inet.0) se comparten a través de un grupo RIB con la tabla de enrutamiento especificada en la instancia de enrutamiento RI1.inet.0.

Configuración del perfil APBR

Procedimiento paso a paso

Cree una regla para las aplicaciones de Facebook y reenvíe el tráfico correspondiente a la instancia de enrutamiento RI1.

Cree el perfil APBR y defina los criterios de coincidencia para la categoría de URL.

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr1 rule rule-social-nw match category Enhanced_Social_Web_FacebookLa regla de perfil APBR hace coincidir el tráfico con la categoría de URL definida, es decir, la aplicación de Facebook en este ejemplo.

Especifique la acción para el tráfico que coincida con la categoría de URL.

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr1 rule rule-social-nw then routing-instance RI1En este paso, especificará que el tráfico que coincide con la regla apbr-pr1 se redirigirá a la instancia de enrutamiento RI1.

Configuración de la directiva APBR y adjuntación del perfil APBR

Procedimiento paso a paso

Asocie el perfil de aplicación a la política APBR para habilitar el enrutamiento basado en categorías de URL.

Defina la política APBR. Especifique la condición de coincidencia de directiva como

anypara la dirección de origen, la dirección de destino y la aplicación.[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p1 match source-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p1 match destination-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p1 match application anyCuando llega tráfico, coincide con las reglas de política de APBR.

Adjunte el perfil APBR a la política.

[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p1 then application-servicesadvance-policy-based-routing-profile apbr-pr1Cuando el tráfico coincide con las reglas de la política APBR (p1), el perfil APBR apbr-pr1 se aplica al tráfico como la acción de la política APBR. El tráfico que coincide con la aplicación de Facebook se redirige a la instancia de enrutamiento RI1 de acuerdo con la regla de perfil APBR rule-social-nw.

Resultados

Desde el modo de configuración, confirme su configuración introduciendo los show comandos. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit security]

user@host# show advance-policy-based-routing

profile apbr-pr1 {

rule rule-social-nw {

match {

category Enhanced_Social_Web_Facebook;

}

then {

routing-instance RI1;

}

}

}

from-zone trust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

}

then {

application-services {

advance-policy-based-routing-profile apbr-pr1;

}

}

}

}

[edit]

user@host# routing-options

interface-routes {

rib-group inet apbr_group;

}

rib-groups {

apbr_group {

import-rib [ inet.0 RI1.inet.0 ];

}

}

[edit]

user@host# show routing-instances

RRI1 {

instance-type forwarding;

routing-options {

static {

route 1.0.0.254/8 next-hop 1.0.0.1;

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Configuración del enrutamiento basado en URL mediante el filtrado web local

En esta sección se proporcionan los pasos para configurar el enrutamiento basado en categorías de direcciones URL mediante el filtrado web local.

En la tabla 3 se proporcionan los detalles de los parámetros utilizados en este ejemplo.

Parámetros |

Nombre |

Descripción |

|---|---|---|

Perfil APBR |

APBR-PR2 |

Nombre del perfil APBR. |

Política de APBR |

p2 |

Nombre de la política APBR. |

Regla |

|

Nombre de la regla de perfil APBR. La regla de perfil APBR hace coincidir el tráfico con las categorías de URL definidas y redirige el tráfico coincidente a la instancia de enrutamiento especificada (ejemplo: RI2) para la búsqueda de ruta. |

Categoría personalizada (patrón de URL) |

203.0.113.0 203.0.113.10 |

Categoría definida en la regla de perfil APBR para hacer coincidir el tráfico. |

Instancia de enrutamiento |

|

La instancia de enrutamiento de reenvío de tipo se utiliza para reenviar el tráfico. Todo el tráfico cualificado destinado a la ruta estática (con dirección IP 5.0.0.10) se reenvía al dispositivo del siguiente salto (con la dirección IP 9.0.0.1). |

Grupo RIB |

apbr_group2 |

Nombre del grupo RIB. El grupo RIB comparte rutas de interfaz con las instancias de enrutamiento de reenvío. Para garantizar que el siguiente salto se pueda resolver, las rutas de interfaz de la tabla de enrutamiento principal se comparten a través de un grupo RIB con las tablas de enrutamiento especificadas en las instancias de enrutamiento. |

Para realizar el enrutamiento basado en categorías de URL mediante el filtrado web local, debe completar los procedimientos siguientes:

- Habilitación del filtrado web local

- Definición de la instancia de enrutamiento y el grupo RIB

- Configuración del perfil APBR

- Configuración de la directiva APBR y adjuntación del perfil APBR

Habilitación del filtrado web local

Procedimiento paso a paso

Para usar categorías de URL como criterios de coincidencia en un perfil APBR, debe habilitar el filtrado web local en Seguridad de contenido.

Habilite el filtrado Web local especificando el tipo de filtrado Web como

juniper-local.[edit]

user@host#set security utm feature-profile web-filtering type juniper-localCrear objetos personalizados y listas de patrones de URL.

[edit]

user@host#set security utm custom-objects url-pattern local1 value 203.0.113.0user@host#set security utm custom-objects url-pattern local1 value 203.0.113.10En este paso, se crea un patrón que coincide con la dirección IP 203.0.113.0 o 203.0.113.10 en HTTP.

Configure la lista de categorías de URL personalizadas.

user@host#set security utm custom-objects custom-url-category custom value local1La categoría de URL especificada en este ejemplo es personalizada, donde puede agregar listas de direcciones URL. En este paso, agregará la lista

local1de direcciones URL , que incluye los patrones que coinciden con las direcciones 203.0.113.1 y 203.0.113.10 que se crean en el paso 2.Configure un perfil de filtrado web.

user@host#set security utm feature-profile web-filtering juniper-local profile P1 category custom action permitUn perfil de filtrado web incluye una categoría definida por el usuario con una acción de permiso.

Para obtener más información acerca de la configuración del filtrado web local, vea Filtrado web local.

Definición de la instancia de enrutamiento y el grupo RIB

Procedimiento paso a paso

Defina la instancia de enrutamiento y el grupo RIB.

Cree la instancia de enrutamiento para reenviar el tráfico a los diferentes saltos siguientes. En este ejemplo, se configura la ruta estática 5.0.0.0/10 utilizando la dirección de salto siguiente de 9.0.0.1.

[edit]

user@host#set routing-instances RI2 instance-type forwardinguser@host#set routing-instances RI2 routing-options static route 5.0.0.0/16 next-hop 9.0.0.1Cree un grupo RIB.

[edit]

user@host#set routing-options interface-routes rib-group inet apbr_group2user@host#set routing-options rib-groups apbr_group2 import-rib inet.0user@host#set routing-options rib-groups apbr_group2 import-rib RI2.inet.0Las rutas de interfaz de la tabla de enrutamiento principal (inet.0) se comparten a través de un grupo RIB con la tabla de enrutamiento especificada en la instancia de enrutamiento (RI2.inet.0).

Configuración del perfil APBR

Procedimiento paso a paso

Cree una regla para reenviar el tráfico que coincida con el patrón de URL personalizado a la instancia de enrutamiento RI2.

Cree el perfil APBR y defina los criterios de coincidencia para la categoría de URL.

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr2 rule rule2 match category customLa regla de perfil APBR hace coincidir el tráfico con la categoría de URL personalizada definida, es decir, el tráfico con patrones de URL que coinciden con las direcciones 203.0.113.1 y 203.0.113.10 en este ejemplo.

Especifique la acción para el tráfico que coincida con la categoría de URL.

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr2 rule rule2 then routing-instance RI2En este paso, especificará que el tráfico que coincide con la regla se redirigirá a la instancia de enrutamiento RI2.

Configuración de la directiva APBR y adjuntación del perfil APBR

Procedimiento paso a paso

Asocie el perfil APBR a la política APBR para habilitar el enrutamiento basado en categorías de URL.

Defina la política APBR. Especifique la condición de coincidencia de directiva como

anypara la dirección de origen, la dirección de destino y la aplicación.[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p2 match source-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p2 match destination-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p2 match application anyCuando llega el tráfico, se corresponde con las reglas de política de APBR.

Adjunte el perfil APBR a la política.

[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p2 then application-services advance-policy-based-routing-profile apbr-pr2Cuando el tráfico coincide con las reglas de la política APBR (p2), el perfil APBR apbr-pr2 se aplica al tráfico como la acción de la política APBR. El tráfico que coincide con la aplicación de Facebook se redirige a la instancia de enrutamiento RI2 de acuerdo con la regla de regla de perfil APBR2.

Resultados

Desde el modo de configuración, confirme su configuración introduciendo los show comandos. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit security]

user@host# show advance-policy-based-routing

profile apbr-pr2 {

rule rule2 {

match {

category custom;

}

then {

routing-instance RI2;

}

}

}

from-zone trust {

policy p2 {

match {

source-address any;

destination-address any;

application any;

}

then {

application-services {

advance-policy-based-routing-profile apbr-pr2;

}

}

}

}

[edit]

user@host# show routing-options

interface-routes {

rib-group inet apbr_group2;

}

rib-groups {

apbr_group2 {

import-rib [ inet.0 RI2.inet.0 ];

}

}

[edit]

user@host# show routing-instances

RI2 {

instance-type forwarding;

routing-options {

static {

route 5.0.0.0/10 next-hop 9.0.0.1;

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Verificación de estadísticas APBR

Propósito

Muestre las estadísticas de APBR, como el número de sesiones procesadas para el enrutamiento basado en aplicaciones, el número de veces que se aplica el APBR para la sesión, etc.

Acción

En el modo de configuración, escriba el show security advance-policy-based-routing statistics comando.

user@host> show security advance-policy-based-routing statistics

Advance Profile Based Routing statistics: Session Processed: 5529 ASC Success: 3113 Rule match success: 107 Route modified: 107 AppID Requested: 2416

Significado

El resultado del comando muestra los siguientes detalles:

Sesiones procesadas para el enrutamiento basado en aplicaciones

El número de veces que se encuentra la presencia de una entrada en la caché del sistema de aplicaciones (ASC)

El número de veces que el tráfico de la aplicación coincide con el perfil APBR y APBR se aplica a la sesión

El número de veces que se consultó la identificación de la aplicación (AppID) para identificar el tráfico de la aplicación

El número de veces que se aplica el APBR para la sesión

Omitir servicios de aplicación en una regla APBR

Puede crear un perfil APBR para incluir varias reglas con aplicaciones dinámicas, grupos de aplicaciones o ambos, o una categoría de URL como criterios de coincidencia en dispositivos de seguridad. El enrutamiento basado en categorías de URL permite identificar y enrutar selectivamente el tráfico web (HTTP y HTTPS) a un destino especificado o a otro dispositivo en el que se requiera una inspección adicional del tráfico web. En tales casos, puede optar por no aplicar u omitir los servicios de aplicación en la sesión que se va a reenviar al dispositivo para una inspección adicional.

A partir de Junos OS versión 19.1R1, puede omitir los servicios de la aplicación para una sesión que se reenruta mediante la regla APBR.

Las siguientes secuencias intervienen para omitir los servicios de la aplicación:

APBR utiliza los detalles de la aplicación para buscar una regla coincidente en el perfil APBR (perfil de aplicación).

Si se encuentra una regla APBR coincidente, el tráfico se redirige a la instancia de enrutamiento especificada para la búsqueda de ruta.

Si configura la opción para omitir los servicios de aplicación en las sesiones en una regla APBR, se intenta omitir los servicios de aplicación a la sesión.

Se genera o actualiza un mensaje de registro para indicar la omisión de los servicios de la aplicación en la sesión.

Puede omitir los servicios de la aplicación, incluidas las políticas de seguridad, la calidad de servicio de las aplicaciones (AppQoS), la nube ATP de Juniper, el protocolo IDP, la inteligencia de seguridad (SecIntel) y la seguridad de contenido mediante la regla APBR.

Para que la derivación sea efectiva, es necesario que la regla APBR coincida en el primer paquete. Si la regla coincide después del primer paquete y la regla tiene configurada una opción de derivación, la opción de omisión se omite y no se omiten los servicios de la aplicación.

El servicio ALG no se omite debido a esta característica, ya que omitir el ALG podría dar como resultado que la sesión correlacionada (datos) no coincida con la política de seguridad adecuada.

Ejemplo: omitir servicios de aplicación mediante la regla APBR

En este ejemplo se muestra cómo omitir los servicios de aplicación en la sesión mediante la regla APBR. Mediante el enrutamiento basado en categorías de URL, puede identificar y enrutar selectivamente el tráfico web (HTTP y HTTPS) a un destino especificado o a otro dispositivo. Aquí, puede configurar para omitir los servicios de aplicación en la sesión donde se podría realizar una inspección adicional en el tráfico web.

Requisitos

En este ejemplo se utilizan los siguientes componentes de hardware y software:

Firewall serie SRX con Junos OS versión 19.1R1 o posterior. Este ejemplo de configuración se ha probado en Junos OS versión 19.1R1.

Licencia válida de función de identificación de aplicaciones instalada en el firewall de la serie SRX.

Antes de empezar:

Defina la instancia de enrutamiento y el grupo RIB.

Políticas de seguridad adecuadas para aplicar reglas para el tráfico de tránsito, especificar qué tráfico puede pasar a través del dispositivo y las acciones que deben tener lugar en el tráfico a medida que pasa por el dispositivo.

Visión general

En este ejemplo se muestra cómo configurar APBR en el firewall de la serie SRX para reenviar el tráfico de redes sociales que llega a la zona de confianza a un dispositivo específico o a una interfaz mediante el enrutamiento basado en categorías de URL y omitir los servicios de la aplicación en la misma sesión.

En este ejemplo, se completan las siguientes configuraciones:

Defina el perfil APBR y asócielo a una política APBR. El perfil APBR incluye las reglas para hacer coincidir el tráfico con las aplicaciones y las categorías de URL.

A continuación, especifique la acción de la regla de perfil APBR. Es decir, para redirigir el tráfico coincidente a la instancia de enrutamiento especificada para la búsqueda de ruta.

Especifique la opción de omisión de aplicación para el tráfico coincidente.

Cuando llega el tráfico, coincide con el perfil APBR y, si se encuentra una regla coincidente, los paquetes se reenvían a la ruta estática. Todo el tráfico destinado a la ruta estática se transmite a la dirección del salto siguiente para el tránsito a un dispositivo específico o a una interfaz. Dado que configuró la opción de omisión de aplicaciones para el tráfico coincidente, el tráfico reenviado al dispositivo específico en la dirección del salto siguiente no se aplica con los servicios de la aplicación.

Configuración

En esta sección se proporcionan los pasos para configurar el enrutamiento basado en categorías de URL mediante el uso del filtrado web mejorado (EWF) y también habilitarlo al pasar servicios de aplicación en el tráfico.

- Habilitación del filtrado web mejorado

- Configuración de la regla APBR

- Configuración de la directiva APBR y adjuntación del perfil APBR

Habilitación del filtrado web mejorado

Procedimiento paso a paso

Para usar categorías de URL como criterios de coincidencia en un perfil APBR, debe habilitar EWF en Content Security.

La opción EWF requiere que compre una licencia de filtrado web de Juniper Networks. No se requiere ninguna licencia para el filtrado web local.

Active EWF especificando el tipo de filtrado Web como

juniper-enhanced.[edit]

user@host#set security utm feature-profile web-filtering type juniper-enhancedEstablezca el tamaño de caché en 500 y el tiempo de espera de caché en 1800 segundos para el motor EWF configurado.

[edit]

user@host#set security utm feature-profile web-filtering juniper-enhanced cache size 500user@host#set security utm feature-profile web-filtering juniper-enhanced cache timeout 1800Para obtener más información acerca de la configuración de EWF, consulte Filtrado web mejorado (EWF).

Configuración de la regla APBR

Procedimiento paso a paso

Cree una regla para las aplicaciones de Facebook y reenvíe el tráfico correspondiente a la instancia de enrutamiento RI1.

Cree el perfil APBR y defina los criterios de coincidencia para la categoría de URL.

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr1 rule rule-social-nw match category Enhanced_Social_Web_FacebookLa regla de perfil APBR hace coincidir el tráfico con la categoría de URL definida, es decir, la aplicación de Facebook en este ejemplo.

Especifique la acción para el tráfico que coincida con la categoría de URL.

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr1 rule rule-social-nw then routing-instance RI1En este paso, especificará que el tráfico que coincide con la regla apbr-pr1 se redirigirá a la instancia de enrutamiento RI1.

Especifique los servicios de aplicación de omisión para el tráfico que coincida con la regla APBR.

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr1 rule rule-social-nw then application-services-bypassEn este paso, especificará que el tráfico que coincide con la regla apbr-pr1 se debe omitir los servicios de la aplicación.

Configuración de la directiva APBR y adjuntación del perfil APBR

Procedimiento paso a paso

Asocie el perfil de aplicación a la política APBR para habilitar el enrutamiento basado en categorías de URL.

Defina la política APBR. Especifique la condición de coincidencia de directiva como

anypara la dirección de origen, la dirección de destino y la aplicación.[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p1 match source-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p1 match destination-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p1 match application anyCuando llega tráfico, coincide con las reglas de política de APBR.

Adjunte el perfil APBR a la política.

[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p1 then application-services advance-policy-based-routing-profile apbr-pr1Cuando el tráfico coincide con las reglas de la política APBR (p1), el perfil APBR apbr-pr1 se aplica al tráfico como la acción de la política APBR. El tráfico que coincide con la aplicación de Facebook se redirige a la instancia de enrutamiento RI1 de acuerdo con la regla de perfil APBR rule-social-nw. Además, los servicios de aplicación se omiten para la sesión, tal como se especifica en la regla de perfil APBR rule-social-nw.

Resultados

Desde el modo de configuración, confirme su configuración introduciendo los show comandos. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit security]

user@host# show advance-policy-based-routing

profile apbr-pr1 {

rule rule-social-nw {

match {

category Enhanced_Social_Web_Facebook;

}

then {

routing-instance RI1;

application-services-bypass;

}

}

}

from-zone trust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

}

then {

application-services {

advance-policy-based-routing-profile apbr-pr1;

}

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Verificación de estadísticas APBR

Propósito

Muestre las estadísticas de APBR, como el número de sesiones procesadas para el enrutamiento basado en aplicaciones, el número de veces que se aplica el APBR para la sesión, etc.

Acción

En el modo de configuración, escriba el show security advance-policy-based-routing statistics comando.

user@host> show security advance-policy-based-routing statistics

Advance Profile Based Routing statistics: Sessions Processed 110 AppID cache hits 110 AppID requested 0 Rule matches 2 Route changed on cache hits 1 Route changed midstream 1 Zone mismatch 0 Drop on zone mismatch 0 Next hop not found 0 Application Services Bypass 1

Significado