Junos OSを搭載したデバイスでのVPNの設定

このセクションでは、以下のIKE認証方法を使用したJunos OSデバイス上のIPsec VPNの構成例について説明します。

Junos OS を実行しているデバイスでの VPN の設定の概要

このセクションでは、以下のIKE認証方法を使用したJunos OSデバイス上のIPsec VPNの構成例について説明します。

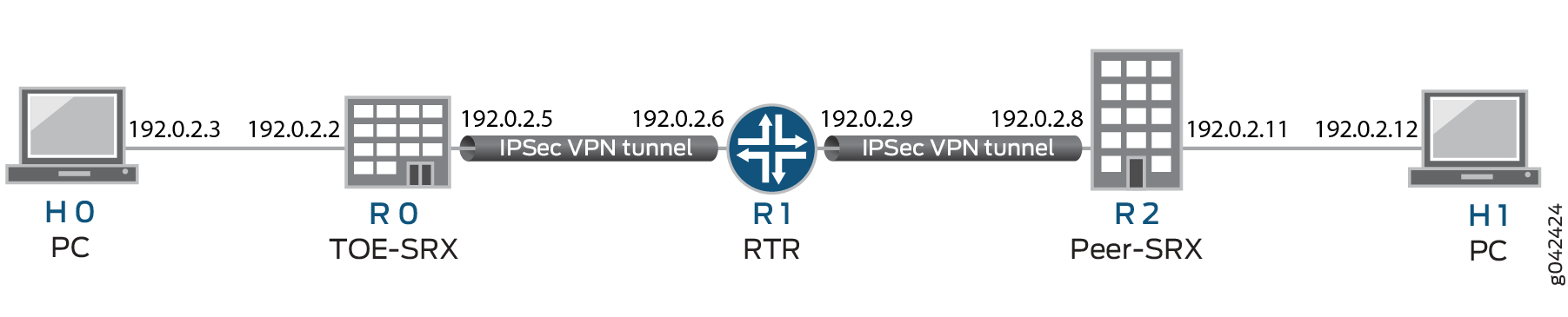

図 1 は、このセクションで説明するすべての例で使用されている VPN トポロジーを示しています。ここでは、H0 と H1 はホスト PC、R0 と R2 は IPsec VPN トンネルの 2 つのエンドポイント、R1 は 2 つの異なるネットワーク間でトラフィックをルーティングするルーターです。

ルーターR1は、Linuxベースのルーター、ジュニパーネットワークスのデバイス、またはその他のベンダーのルーターです。

表 1 は、サポートされている IKE プロトコル、トンネル モード、フェーズ 1 ネゴシエーション モード、認証方法またはアルゴリズム、暗号化アルゴリズム、IKE 認証と暗号化(フェーズ 1、IKE プロポーザル)および IPsec 認証と暗号化(フェーズ 2、IPsec プロポーザル)でサポートされる DH グループの完全なリストを示しています。記載されているプロトコル、モード、アルゴリズムは、22.2 R1 S1 コモン クライテリアでサポートされ、必要です。

| IKE プロトコル |

トンネル モード |

フェーズ 1 ネゴシエーション モード |

フェーズ 1 プロポーザル(P1、IKE) |

|||

|---|---|---|---|---|---|---|

| 認証方法 |

認証アルゴリズム |

DH グループ |

暗号化アルゴリズム |

|||

| IKEv1 |

メイン |

ルート |

事前共有キー |

SHA-256 |

グループ14 |

|

| IKEv2 |

RSAシグネチャ-2048 |

SHA-384 |

グループ19 |

AES-128-CBC |

||

| ECDSA-シグネチャ-256 |

グループ20 |

AES-128-GCM |

||||

| ECDSA-シグネチャ-384 |

グループ24 |

AES-192-CBC |

||||

| AES-256-CBC |

||||||

| AES-256-GCM |

||||||

| IKE プロトコル |

トンネル モード |

フェーズ 1 ネゴシエーション モード |

フェーズ 2 プロポーザル(P2、IPsec) |

|||

|---|---|---|---|---|---|---|

| 認証アルゴリズム |

DH グループ(PFS) |

暗号化方式 |

暗号化アルゴリズム |

|||

| IKEv1 |

メイン |

ルート |

hmac-sha1-96 |

グループ14 |

特に |

3des-cbc |

| IKEv2 |

hmac-sha-256-128 |

グループ19 |

AES-128-CBC |

|||

| グループ20 |

AES-128-GCM |

|||||

| グループ24 |

AES-192-CBC |

|||||

| AES-192-GCM |

||||||

| AES-256-CBC |

||||||

| AES-256-GCM |

||||||

以下のセクションでは、選択したアルゴリズムに対する IKEv1 IPsec VPN の設定例を示します。認証および暗号化アルゴリズムを構成内で置き換えて、ユーザーの望ましい構成を実現できます。IKEv2 IPsec VPN には コマンドを使用します set security ike gateway <gw-name> version v2-only 。

IKE認証用のRSA署名を使用したIPsec VPNの設定

次のセクションでは、IKE 認証方法として RSA 署名を使用して IPsec VPN 用に Junos OS デバイスを設定する例を示します。IKE/IPsec 認証/暗号化で使用されるアルゴリズムは、次の表に示します。このセクションでは、IKE 認証方法として RSA 署名を使用して、IPsec VPN 向けに Junos OS を実行するデバイスを構成します。IKE または IPsec 認証または暗号化で使用されるアルゴリズムを 表 3 に示します。

| IKE プロトコル |

トンネル モード |

フェーズ 1 ネゴシエーション モード |

フェーズ 1 プロポーザル(P1、IKE) |

|||

|---|---|---|---|---|---|---|

| 認証方法 |

認証アルゴリズム |

DH グループ |

暗号化アルゴリズム |

|||

| IKEv1 |

メイン |

ルート |

RSAシグネチャ-2048 |

SHA-256 |

グループ19 |

AES-128-CBC |

| IKE プロトコル |

トンネル モード |

フェーズ 1 ネゴシエーション モード |

フェーズ 2 プロポーザル(P2、IPsec) |

|||

|---|---|---|---|---|---|---|

| 認証アルゴリズム |

DH グループ(PFS) |

暗号化方式 |

暗号化アルゴリズム |

|||

| IKEv1 |

メイン |

ルート |

hmac-sha-256-128 |

グループ19 |

特に |

AES-128-CBC |

イニシエーターまたはレスポンダーでのIKE認証としてのRSA署名を使用したIPsec VPNの設定

イニシエーターでRSA署名IKE認証を使用するIPsec VPNを設定するには、次の手順に従います。

-

PKI を構成します。 「例:PKI の設定」を参照してください。

-

RSA キー ペアを生成します。 「例: 公開キーと秘密キーのペアの生成」を参照してください。

-

CA 証明書を生成して読み込みます。 例: CA 証明書とローカル証明書の手動ロードを参照してください。

-

CRL を読み込みます。 例:デバイスへのCRLの手動ロード を参照してください。

-

ローカル証明書を生成して読み込みます。 例: CA 証明書とローカル証明書の手動ロードを参照してください。

-

IKEプロポーザルを設定します。

[edit security ike] user@host# set proposal ike-proposal1 authentication-method rsa-signatures user@host# set proposal ike-proposal1 dh-group group19 user@host# set proposal ike-proposal1 authentication-algorithm sha-256 user@host# set proposal ike-proposal1 encryption-algorithm aes-128-cbc

メモ:ここでは、

ike-proposal1は権限のある管理者によって与えられた名前です。 -

IKEポリシーを設定します。

[edit security ike] user@host# set policy ike-policy1 mode main user@host# set policy ike-policy1 proposals ike-proposal1 user@host# set policy ike-policy1 certificate local-certificate cert1

メモ:ここでは、

ike-policy1権限のある管理者によって与えられたIKEポリシー名です。 -

IPsecプロポーザルを設定します。

[edit security ipsec] user@host# set proposal ipsec-proposal1 protocol esp user@host# set proposal ipsec-proposal1 authentication-algorithm hmac-sha-256-128 user@host# set proposal ipsec-proposal1 encryption-algorithm aes-128-cbc

メモ:ここでは、

ipsec-proposal1は権限のある管理者によって与えられた名前です。 -

IPsecポリシーを設定します。

[edit security ipsec] user@host# set policy ipsec-policy1 perfect-forward-secrecy keys group19 user@host# set policy ipsec-policy1 proposals ipsec-proposal1

メモ:ここでは、

ipsec-policy1は権限のある管理者によって与えられた名前です。 -

IKEを設定します。

[edit security ike] user@host# set gateway gw1 ike-policy ike-policy1 user@host# set gateway gw1 address 192.0.2.8 user@host# set gateway gw1 local-identity inet 192.0.2.5 user@host# set gateway gw1 external-interface fe-0/0/1

メモ:ここで、 はピアVPNエンドポイントIP、 はローカルVPNエンドポイントIP、

192.0.2.8192.0.2.5fe-0/0/1はVPNエンドポイントとしてのローカルアウトバウンドインターフェイスです。IKEv2 では、以下の構成も必要です。[edit security ike] user@host# set gateway gw1 version v2-only

-

VPN を構成します。

[edit security ipsec] user@host# set vpn vpn1 ike gateway gw1 user@host# set vpn vpn1 ike ipsec-policy ipsec-policy1 user@host# set vpn vpn1 bind-interface st0.0

メモ:ここでは、

vpn1は許可された管理者によって与えられたVPNトンネル名です。[edit] user@host# set routing-options static route 192.0.2.10/24 qualified-next-hop st0.0 preference 1

-

アウトバウンドフローポリシーを設定します。

[edit security policies] user@host# set from-zone trustZone to-zone untrustZone policy policy1 match source-address trustLan user@host# set from-zone trustZone to-zone untrustZone policy policy1 match destination-address untrustLan user@host# set from-zone trustZone to-zone untrustZone policy policy1 match application any user@host# set from-zone trustZone to-zone untrustZone policy policy1 then permit user@host# set from-zone trustZone to-zone untrustZone policy policy1 then log session-init user@host# set from-zone trustZone to-zone untrustZone policy policy1 then log session-close

メモ:ここで、 と

untrustZoneは事前設定されたセキュリティゾーンであり、trustZonetrustLanと はuntrustLan事前設定されたネットワークアドレスである。 -

インバウンドフローポリシーを設定します。

[edit security policies] user@host# set from-zone untrustZone to-zone trustZone policy policy1 match source-address untrustLan user@host# set from-zone untrustZone to-zone trustZone policy policy1 match destination-address trustLan user@host# set from-zone untrustZone to-zone trustZone policy policy1 match application any user@host# set from-zone untrustZone to-zone trustZone policy policy1 then permit user@host# set from-zone untrustZone to-zone trustZone policy policy1 then log session-init user@host# set from-zone untrustZone to-zone trustZone policy policy1 then log session-close

メモ:ここで、 と は事前設定されたセキュリティゾーンであり、

trustZonetrustLanとuntrustZoneはuntrustLan事前設定されたネットワークアドレスである。 -

設定をコミットします。

[edit] user@host# commit

IKE認証用のECDSA署名を使用したIPsec VPNの設定

このセクションでは、IKE 認証方法として ECDSA 署名を使用して、IPsec VPN 向けに Junos OS を実行するデバイスを構成します。IKE または IPsec 認証または暗号化で使用されるアルゴリズムを 表 4 に示します。

| IKE プロトコル |

トンネル モード |

フェーズ 1 ネゴシエーション モード |

フェーズ 1 プロポーザル(P1、IKE) |

|||

|---|---|---|---|---|---|---|

| 認証方法 |

認証アルゴリズム |

DH グループ |

暗号化アルゴリズム |

|||

| IKEv1 |

メイン |

ルート |

ECDSA-シグネチャ-256 |

SHA-384 |

グループ14 |

AES-256-CBC |

| IKE プロトコル |

トンネル モード |

フェーズ 1 ネゴシエーション モード |

フェーズ 2 プロポーザル(P2、IPsec) |

|||

|---|---|---|---|---|---|---|

| 認証アルゴリズム |

DH グループ(PFS) |

暗号化方式 |

暗号化アルゴリズム |

|||

| IKEv1 |

メイン |

ルート |

アルゴリズムなし |

グループ14 |

特に |

AES-256-GCM |

イニシエーターでのECDSA署名IKE認証を使用したIPsec VPNの設定

イニシエーターでECDSA署名IKE認証を使用するIPsec VPNを設定するには、次の手順に従います。

-

PKI を構成します。 「例:PKI の設定」を参照してください。

-

RSA キー ペアを生成します。 「例: 公開キーと秘密キーのペアの生成」を参照してください。

-

CA 証明書を生成して読み込みます。 例: CA 証明書とローカル証明書の手動ロードを参照してください。

-

CRL を読み込みます。 例:デバイスへのCRLの手動ロード を参照してください。

-

ローカル証明書を生成して読み込みます。 例: CA 証明書とローカル証明書の手動ロードを参照してください。

-

IKEプロポーザルを設定します。

[edit security ike] user@host# set proposal ike-proposal1 authentication-method ecdsa-signatures-256 user@host# set proposal ike-proposal1 dh-group group14 user@host# set proposal ike-proposal1 authentication-algorithm sha-384 user@host# set proposal ike-proposal1 encryption-algorithm aes-256-cbc

メモ:ここでは、

ike-proposal1権限のある管理者によって与えられたIKEプロポーザル名です。 -

IKEポリシーを設定します。

[edit security ike] user@host# set policy ike-policy1 mode main user@host# set policy ike-policy1 proposals ike-proposal1 user@host# set policy ike-policy1 certificate local-certificate cert1

-

IPsecプロポーザルを設定します。

[edit security ipsec] user@host# set proposal ipsec-proposal1 protocol esp user@host# set proposal ipsec-proposal1 encryption-algorithm aes-256-gcm

メモ:ここでは、

ipsec-proposal1は承認された管理者によって与えられた IPsec プロポーザル名です。 -

IPsecポリシーを設定します。

[edit security ipsec] user@host# set policy ipsec-policy1 perfect-forward-secrecy keys group14 user@host# set policy ipsec-policy1 proposals ipsec-proposal1

メモ:ここで、 は IPsec ポリシー名であり、

ipsec-policy1ipsec-proposal1は承認された管理者によって与えられた IPsec プロポーザル名です。 -

IKEを設定します。

[edit security ike] user@host# set gateway gw1 ike-policy ike-policy1 user@host# set gateway gw1 address 192.0.2.8 user@host# set gateway gw1 local-identity inet 192.0.2.5 user@host# set gateway gw1 external-interface ge-0/0/2

メモ:ここで、 は IKE ゲートウェイ名、

gw1192.0.2.8はピア VPN エンドポイント IP、 はローカル VPN エンドポイント IP、192.0.2.5ge-0/0/2は VPN エンドポイントとしてのローカルアウトバウンドインターフェイスです。IKEv2 では、以下の構成も必要です。[edit security ike] user@host# set gateway gw1 version v2-only

-

VPN を構成します。

[edit] user@host# set security ipsec vpn vpn1 ike gateway gw1 user@host# set security ipsec vpn vpn1 ike ipsec-policy ipsec-policy1 user@host# set security ipsec vpn vpn1 bind-interface st0.0 user@host# set routing-options static route 192.0.2.10/24 qualified-next-hop st0.0 preference 1

メモ:ここでは、

vpn1は許可された管理者によって与えられたVPNトンネル名です。 -

アウトバウンドフローポリシーを設定します。

[edit security policies] user@host# set from-zone trustZone to-zone untrustZone policy policy1 match source-address trustLan user@host# set from-zone trustZone to-zone untrustZone policy policy1 match destination-address untrustLan user@host# set from-zone trustZone to-zone untrustZone policy policy1 match application any user@host# set from-zone trustZone to-zone untrustZone policy policy1 then permit user@host# set from-zone trustZone to-zone untrustZone policy policy1 then log session-init user@host# set from-zone trustZone to-zone untrustZone policy policy1 then log session-close

メモ:ここで、 と は事前設定されたセキュリティゾーンであり、

trustZonetrustLanとuntrustZoneはuntrustLan事前設定されたネットワークアドレスである。 -

インバウンドフローポリシーを設定します。

[edit security policies] user@host# set from-zone untrustZone to-zone trustZone policy policy1 match source-address untrustLan user@host# set from-zone untrustZone to-zone trustZone policy policy1 match destination-address trustLan user@host# set from-zone untrustZone to-zone trustZone policy policy1 match application any user@host# set from-zone untrustZone to-zone trustZone policy policy1 then permit user@host# set from-zone untrustZone to-zone trustZone policy policy1 then log session-init user@host# set from-zone untrustZone to-zone trustZone policy policy1 then log session-close

メモ:ここで、 と は事前設定されたセキュリティゾーンであり、

trustZonetrustLanとuntrustZoneはuntrustLan事前設定されたネットワークアドレスである。 -

設定をコミットします。

user@host# commit

レスポンダーでのECDSA署名IKE認証を使用したIPsec VPNの設定

レスポンダーでECDSA署名IKE認証を使用するIPsec VPNを設定するには、次の手順に従います。

-

PKI を構成します。 「例:PKI の設定」を参照してください。

-

ECDSA キーペアを生成します。 「例: 公開キーと秘密キーのペアの生成」を参照してください。

-

CA 証明書を生成して読み込みます。 例: CA 証明書とローカル証明書の手動ロードを参照してください。

-

CRL を読み込みます。 例:デバイスへのCRLの手動ロード を参照してください。

-

IKEプロポーザルを設定します。

[edit security ike] user@host# set proposal ike-proposal1 authentication-method ecdsa-signatures-256 user@host# set proposal ike-proposal1 dh-group group14 user@host# set proposal ike-proposal1 authentication-algorithm sha-384 user@host# set proposal ike-proposal1 encryption-algorithm aes-256-cbc

メモ:ここでは、

ike-proposal1権限のある管理者によって与えられたIKEプロポーザル名です。 -

IKEポリシーを設定します。

[edit security ike] user@host# set policy ike-policy1 mode main user@host# set policy ike-policy1 proposals ike-proposal1 user@host# set policy ike-policy1 certificate local-certificate cert1

-

IPsecプロポーザルを設定します。

[edit security ipsec] user@host# set proposal ipsec-proposal1 protocol esp user@host# set proposal ipsec-proposal1 encryption-algorithm aes-256-gcm

メモ:ここでは、

ipsec-proposal1は承認された管理者によって与えられた IPsec プロポーザル名です。 -

IPsecポリシーを設定します。

[edit security ipsec] user@host# set policy ipsec-policy1 perfect-forward-secrecy keys group14 user@host# set policy ipsec-policy1 proposals ipsec-proposal1

メモ:ここで、 は IPsec ポリシー名であり、

ipsec-policy1ipsec-proposal1は承認された管理者によって与えられた IPsec プロポーザル名です。 -

IKEを設定します。

[edit security ike] user@host# set gateway gw1 ike-policy ike-policy1 user@host# set gateway gw1 address 192.0.2.5 user@host# set gateway gw1 local-identity inet 192.0.2.8 user@host# set gateway gw1 external-interface ge-0/0/1

メモ:ここで、 は IKE ゲートウェイ名、

gw1192.0.2.5はピア VPN エンドポイント IP、 はローカル VPN エンドポイント IP、192.0.2.8ge-0/0/1は VPN エンドポイントとしてのローカルアウトバウンドインターフェイスです。IKEv2 では、以下の構成も必要です。[edit security ike] user@host# set gateway gw1 version v2-only

-

VPN を構成します。

[edit] user@host# set security ipsec vpn vpn1 ike gateway gw1 user@host# set security ipsec vpn vpn1 ike ipsec-policy ipsec-policy1 user@host# set security ipsec vpn vpn1 bind-interface st0.0 user@host# set routing-options static route 192.0.2.1/24 qualified-next-hop st0.0 preference 1

メモ:ここでは、

vpn1は許可された管理者によって与えられたVPNトンネル名です。 -

アウトバウンドフローポリシーを設定します。

[edit security policies] user@host# set from-zone trustZone to-zone untrustZone policy policy1 match source-address trustLan user@host# set from-zone trustZone to-zone untrustZone policy policy1 match destination-address untrustLan user@host# set from-zone trustZone to-zone untrustZone policy policy1 match application any user@host# set from-zone trustZone to-zone untrustZone policy policy1 then permit user@host# set from-zone trustZone to-zone untrustZone policy policy1 then log session-init user@host# set from-zone trustZone to-zone untrustZone policy policy1 then log session-close

メモ:ここで、 と は事前設定されたセキュリティゾーンであり、

trustZonetrustLanとuntrustZoneはuntrustLan事前設定されたネットワークアドレスである。 -

インバウンドフローポリシーを設定します。

[edit security policies] user@host# set from-zone untrustZone to-zone trustZone policy policy1 match source-address untrustLan user@host# set from-zone untrustZone to-zone trustZone policy policy1 match destination-address trustLan user@host# set from-zone untrustZone to-zone trustZone policy policy1 match application any user@host# set from-zone untrustZone to-zone trustZone policy policy1 then permit user@host# set from-zone untrustZone to-zone trustZone policy policy1 then log session-init user@host# set from-zone untrustZone to-zone trustZone policy policy1 then log session-close

メモ:ここで、 と は事前設定されたセキュリティゾーンであり、

trustZonetrustLanとuntrustZoneはuntrustLan事前設定されたネットワークアドレスである。 -

設定をコミットします。

user@host# commit