ÉTUDE DE CAS

Verizon quadruple la capacité de son cœur de réseau avec Juniper 400G

Verizon suralimente son réseau central pour répondre à la demande de son service 5G Ultra Wideband et aux exigences numériques accrues des clients. En passant au routage Juniper 400G, Verizon pourra gérer en permanence 115 térabits par seconde de données.

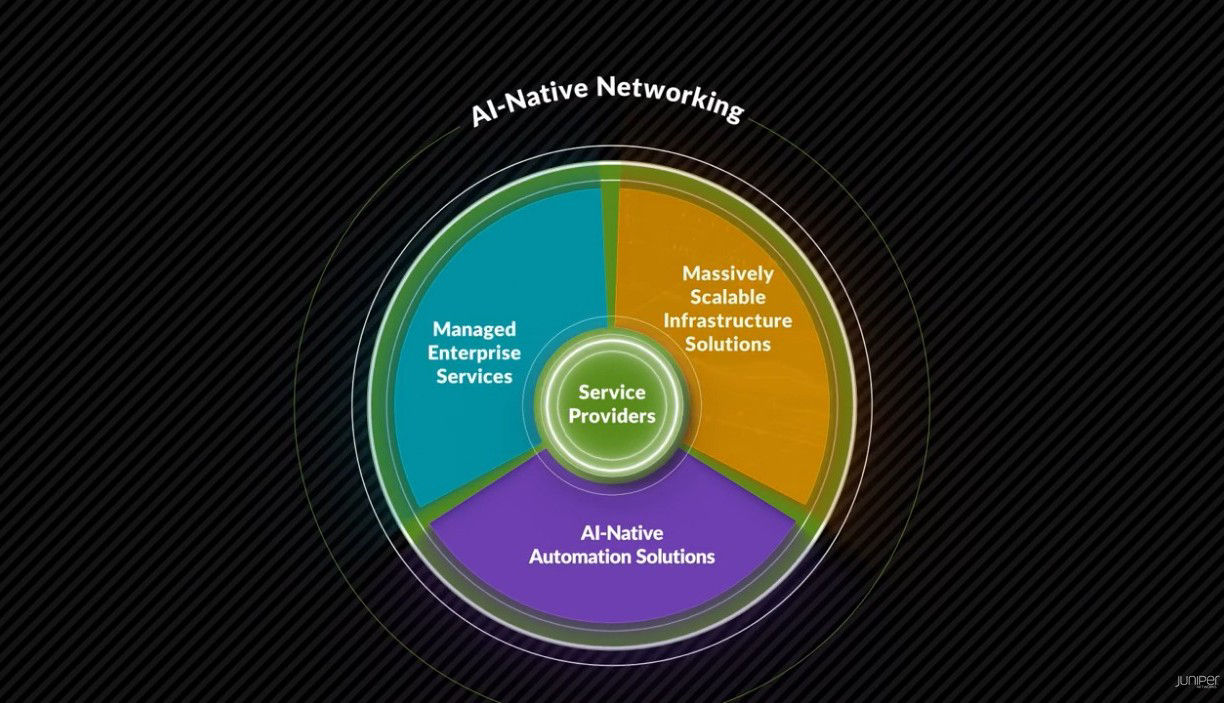

Solutions réseau IA natif pour les fournisseurs de services

Les réseaux IA natifs de Juniper, pensés pour les fournisseurs de services, offrent une expérience optimale aux opérateurs et à leurs clients. Ils s'appuient sur une infrastructure réseau durable et performante, sur l'automatisation AIOps pour réduire la complexité et sur des services gérés sur mesure qui favorisent la monétisation de la transformation numérique des entreprises.

Adaptez vos réseaux de confiance avec efficacité pour répondre à la demande tout en favorisant la durabilité. Nos solutions utilisent des puces personnalisées et commerciales, sélectionnées en fonction de chaque domaine réseau, afin d'optimiser la puissance, l'espace et la capacité. Le système d'exploitation programmable de Juniper, associé à des agents d'assurance actifs, offre une visibilité approfondie sur les performances de la plateforme à tous les niveaux. Grâce à une sécurité renforcée couvrant l'ensemble des points de connexion, nous protégeons vos utilisateurs, vos données et votre infrastructure.

NOS SOLUTIONS PHARES

- 400G et 800G

- Cloud Metro

- Architecture de routage optique convergente (CORA)

- Réseau de datacenter dédié à l'IA

- Sécurité pour les fournisseurs de services

- WAN pour fournisseurs de services

NOS PRODUITS PHARES

Simplifiez la gestion de votre réseau et assurez une prestation de services homogène sur l'ensemble du campus, des sites distants, du WAN et du datacenter. Grâce aux solutions d'automatisation IA native développées par Juniper, les fournisseurs de services administrent efficacement des réseaux complexes et étendus, tout en garantissant des niveaux de performance, de fiabilité et de sécurité exceptionnels.

NOS SOLUTIONS PHARES

NOS PRODUITS PHARES

Transformez la numérisation de votre entreprise en levier de croissance grâce aux solutions de services gérés sécurisées IA natives de Juniper. Notre plateforme AIOps propose des services personnalisés, simplifie les opérations et réduit le coût total de possession. Elle permet ainsi aux fournisseurs de services de saisir les opportunités offertes par la transformation numérique des entreprises.

NOS SOLUTIONS PHARES

Centre de ressources

Vidéos

Démos

Infographies

Communiqués de presse

Articles

Livres blancs

eBooks

Partenaires d'alliance stratégique

L'engagement de Juniper Networks envers ses partenaires clés inclut une intégration profonde des technologies et un alignement sectoriel. L'association des offres Juniper avec les produits et les services de ces leaders mondiaux de l'industrie permet de fournir les meilleures solutions du secteur dans le monde entier.