Produit

Juniper Access Assurance

Le service cloud Juniper Mist Access Assurance fournit un contrôle d'accès sécurisé aux réseaux filaires et sans fil basé sur les identités des utilisateurs et des appareils. Il applique pour cela des politiques d'accès réseau Zero Trust aux appareils invités, IoT, BYOD et d'entreprise. Hébergé dans le cloud et basé sur des microservices, ce système d'authentification facilite les opérations IT en offrant une suite complète de contrôles d'accès régis par un cadre de politiques d'autorisation à la fois simple et flexible. Grâce à ses intégrations avec de nombreuses solutions de gestion des terminaux, Access Assurance évalue la posture des utilisateurs et des appareils, vérifie les identifiants eduroam et valide ceux d'autres fournisseurs d'identité (IdP) afin de renforcer le contrôle de l’accès réseau.

Principales fonctionnalités

- Expérience centrée sur le client

- Fingerprinting précis des identités

- Application de politiques de sécurité Zero Trust

- Haute disponibilité et affinité géographique

- Gestion centralisée

- Mises à jour logicielles automatiques

- Architecture basée sur les API

Caractéristiques et avantages

Expérience centrée sur le client

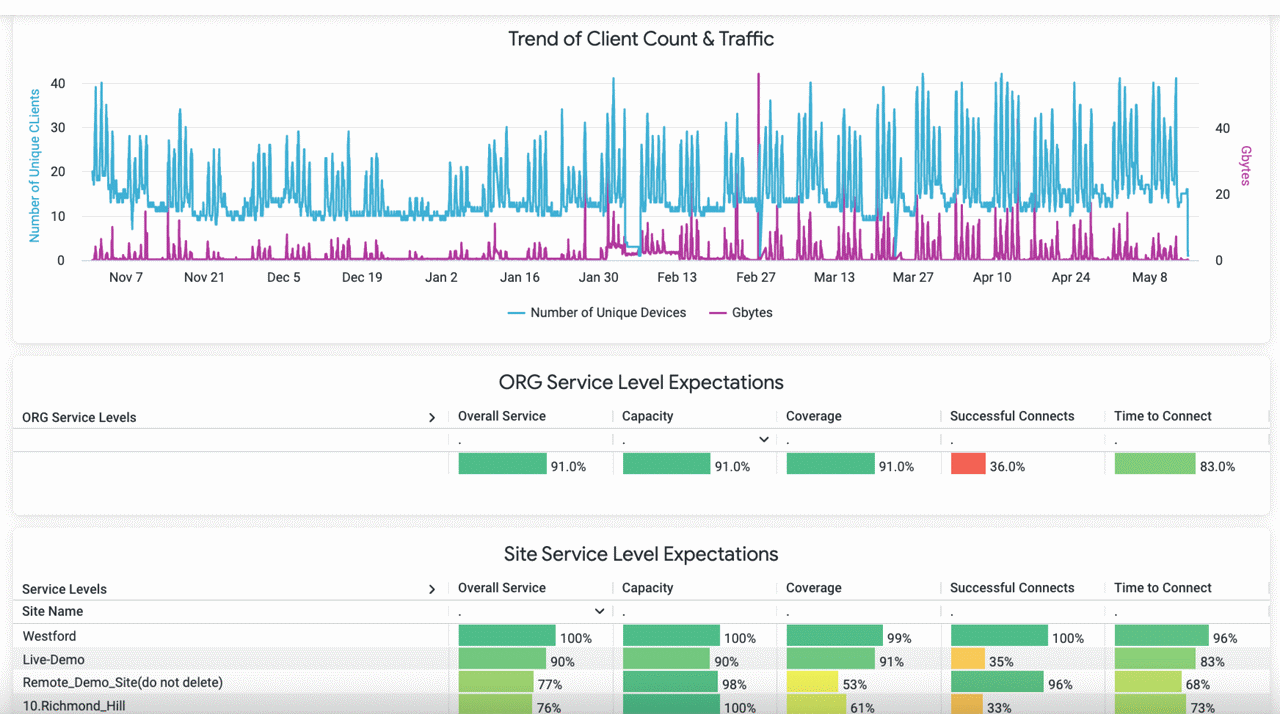

Access Assurance fournit une vue globale et centralisée de l'expérience de connectivité du client, identifie facilement les problèmes et en analyse les causes racines. Tous les événements clients, y compris les réussites et échecs de connexion et d'authentification, sont capturés par Juniper Mist Cloud, ce qui simplifie les opérations quotidiennes et permet d'identifier rapidement les problèmes de connectivité des utilisateurs finaux.

Fingerprinting précis des identités

Access Assurance effectue le fingerprinting des identités en fonction des attributs de certificat X.509. Pour affiner le fingerprinting, le service utilise également des informations IdP, telles que l'appartenance aux groupes, l'état du compte utilisateur, l'état de conformité à la gestion des appareils mobiles (MDM), la gestion unifiée des points de terminaison (UEM), l'état de la posture et de la conformité, les listes des clients et l'emplacement de l'utilisateur.

Application de politiques de sécurité Zero Trust

En se basant sur l'identité des utilisateurs et des appareils, Access Assurance permet au réseau d'attribuer des rôles spécifiques aux utilisateurs et de les regrouper en segments réseau à l'aide de VLAN ou de politiques de groupe (GBP). Le service peut alors appliquer les politiques de réseau associées à chaque segment.

Haute disponibilité et affinité géographique

Avec Access Assurance, les entreprises bénéficient d'un contrôle d'accès au réseau fiable, sécurisé et à faible latence, que leurs déploiements couvrent un ou plusieurs sites. Juniper a également déployé des instances cloud d'Access Assurance sur plusieurs sites régionaux pour diriger le trafic d'authentification vers l'instance la plus proche, garantissant ainsi un temps de réponse optimal.

Plateforme cloud native

En s'appuyant sur Mist, la plateforme de gestion réseau complète et cloud native de Juniper, Access Assurance élimine les contraintes d’infrastructure qu'imposent les solutions des autres fournisseurs d'accès réseau et garantit des expériences homogènes à tous les clients, où qu'ils soient.

Mises à jour logicielles automatiques

L'architecture cloud basée sur les microservices Juniper Mist optimise automatiquement Access Assurance en intégrant de nouvelles fonctionnalités, des correctifs de sécurité et des mises à jour toutes les deux semaines, sans interruption de service.

Intégration des services d'annuaire externes

Access Assurance fournit des services d'authentification en intégrant des services d'annuaire externes, tels que Google Workspace, Microsoft Azure Active Directory, Okta Workforce Identity et autres. Le service intègre également une infrastructure à clé publique (PKI) et des plateformes MDM/UEM externes.

API 100 % programmables

La plateforme Juniper Mist est entièrement programmable à l'aide d'API ouvertes, ce qui facilite son intégration avec les plateformes SIEM, les pare-feu, les systèmes XDR, l'ITSM et d'autres plateformes externes, tant pour la configuration que pour l'affectation des politiques.

Centre de ressources

Ressources pratiques

Documentation technique

Formation et communauté

Communauté

En savoir plus

Rapports d'analyse

Communiqués de presse

Articles

Vidéos

Infographie

Retrouvez Juniper Mist Access Assurance dans ces solutions

Accès sans fil

Prenez l'automatisation et les analyses IA natives, ajoutez-y l'agilité et la fiabilité d'un cloud de microservices, et vous obtenez des expériences d'accès sans fil optimisées et des opérations réseau simplifiées.

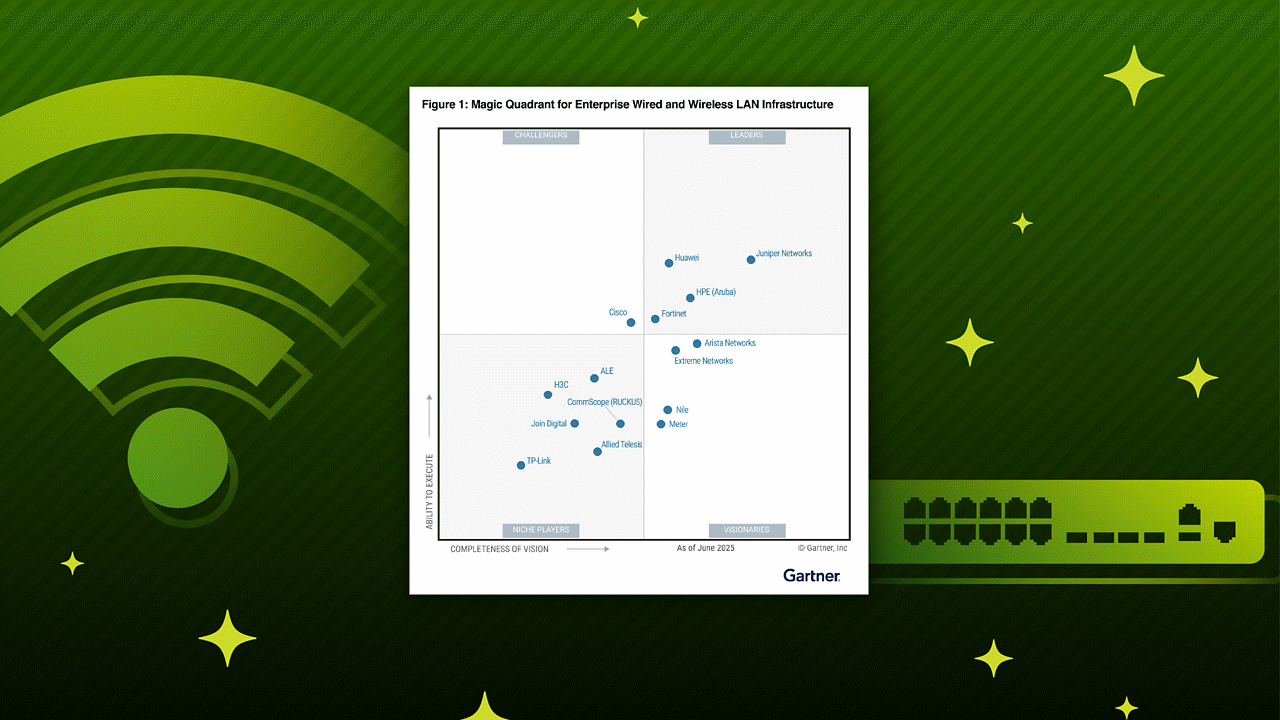

Explorez nos solutions sans filAccès filaire

Notre portefeuille de solutions filaires et sans fil allie performances et simplicité à grande échelle, tout en offrant des expériences optimisées aux utilisateurs et aux appareils grâce à des éclairages IA natifs et à l'automatisation.

Vers nos solutions filairesL'AIOps pilotée par l'IA Marvis

Juniper réinvente les opérations IT avec le moteur d'IA Marvis et l'assistant IA Marvis® pour offrir des fonctionnalités autonomes et un support IA natif. Le moteur d'IA Marvis optimise l'expérience utilisateur du client jusqu'au cloud et simplifie les opérations IT sur l'ensemble des domaines du réseau : LAN sans fil, LAN filaire et WAN.

En savoir plusFAQ sur Juniper Mist Access Assurance

Qui devrait déployer Juniper Mist Access Assurance ?

Le service cloud Juniper Mist Access Assurance est essentiel pour les entreprises de tous types et de toutes tailles qui souhaitent protéger leur réseau et leurs données contre les accès non autorisés. Toute entreprise ou institution disposant d'un réseau d'utilisateurs et d'appareils multiples, avec des collaborateurs, des invités, des sous-traitants et des appareils IoT, peut utiliser Access Assurance à son avantage pour améliorer sa sécurité.

Quelles sont les principales fonctions d'Access Assurance ?

Le service cloud natif Access Assurance contrôle qui peut accéder à votre réseau à l'aide d'une approche Zero Trust, applique vos politiques de sécurité et vous aide à vous protéger des logiciels malveillants et d'autres menaces de sécurité. Vous pouvez également l'utiliser pour garantir la conformité aux exigences réglementaires et améliorer la visibilité et le contrôle du réseau dans son ensemble.

Quels sont les avantages uniques de Juniper Mist Access Assurance ?

Access Assurance propose de nombreuses fonctionnalités qui aident les entreprises à renforcer la sécurité de leur réseau et de leurs données :

- Contrôle d'accès réseau sécurisé pour les appareils de l'entreprise, des invités, IoT et BYOD en fonction de l'identité des utilisateurs et des appareils : les fonctionnalités d'Access Assurance sont fournies par l'authentification 802.1X ou, pour les appareils non 802.1X, par le protocole MAB (MAC Authentication Bypass)

- Une architecture cloud basée sur des microservices pour une agilité, une évolutivité et des performances maximales : Les instances régionales du service réduisent la latence pour améliorer l'expérience des utilisateurs

- Programmabilité totale : Access Assurance prend en charge des API ouvertes pour offrir une automatisation complète et une intégration transparente avec les systèmes SIEM et ITSM externes, tant pour la configuration que pour l'attribution de politiques

- Visibilité complète de la connectivité de l'utilisateur et des niveaux d'expérience sur l'ensemble du réseau

- Optimisation des opérations du jour 0/1/2 grâce à une expérience de gestion informatique unifiée sur l'ensemble du réseau, y compris l'accès LAN avec et sans fil

Quels sont les appareils et connexions réseau pris en charge par Juniper Mist Access Assurance ?

Access Assurance fonctionne avec toute une variété d'appareils connectés au réseau local, avec ou sans fil, et permet aux administrateurs de les mettre en conformité. On peut notamment citer :

- Appareils traditionnellement gérés, tels que les ordinateurs portables, les tablettes et les smartphones appartenant à l'entreprise

- Appareils IoT et autres appareils M2M sans surveillance

- Appareils gérables, mais traditionnellement non gérés, tels que les ordinateurs et les téléphones appartenant à l'utilisateur (BYOD)

- Appareils Shadow IT

- Appareils invités

En quoi Juniper Mist Access Assurance diffère-t-il du contrôle d'accès réseau (NAC) traditionnel ?

Le contrôle d'accès réseau (NAC) est une technologie de sécurité vieille de plusieurs dizaines d'années qui permet d'intégrer les appareils au réseau et de gérer les politiques. Cependant, le NAC traditionnel souffre de problèmes architecturaux. Par exemple, l'explosion du nombre de différents types d'appareils non surveillés, la complexité des réseaux désagrégés et les implémentations NAC sur site exposent à des risques et à des vulnérabilités de plus en plus importants.

La solution cloud native Juniper Mist Access Assurance résout ces problèmes en vérifiant les informations suivantes avant d'autoriser un appareil à se connecter :

- L'identité de la personne qui tente de se connecter (déterminée à l'aide du fingerprinting d'identité et du contexte de l'utilisateur)

- L'origine de la connexion, par exemple un site ou un VLAN spécifique

- Les autorisations et autres politiques d'accès associées à l'utilisateur et à l'appareil qui tente de se connecter

- La manière dont l'utilisateur/l'appareil tente d'établir l'accès et le type de connexion réseau qu'il utilise

Qu'est-ce que l'authentification 802.1X ?

802.1X est un protocole d'authentification LAN Ethernet utilisé pour fournir un accès sécurisé à un réseau informatique. Il s'agit d'une norme définie par l'Institute of Electrical and Electronics Engineers (IEEE) pour le contrôle d'accès au réseau basé sur les ports. En tant que tel, son objectif principal est de vérifier qu'un appareil qui tente de se connecter au réseau est bien celui qu'il prétend être. La norme 802.1X est couramment utilisée dans les réseaux d'entreprise pour se protéger contre les accès non autorisés, appliquer des politiques de sécurité et s'assurer que les données transmises sur le réseau sont sécurisées.

Qu'est-ce que le contournement de l'authentification MAC (MAB) ?

Le MAB est un protocole de contrôle d'accès au réseau qui accorde ou refuse l'accès en fonction de l'adresse MAC du point d'extrémité uniquement. Il est souvent utilisé dans les contextes d'authentification 802.1X pour les appareils qui ne prennent pas en charge le logiciel client (ou supplicant) 802.1X tels que les appareils M2M/IoT et BYOD.