Produto

Garantia de acesso da Juniper

O serviço de nuvem Juniper Mist Access Assurance oferece controle seguro de acesso à rede com fio e sem fio baseado na identidade do usuário e do dispositivo. O serviço aplica políticas de acesso à rede Zero Trust para dispositivos convidados, IoT, BYOD e corporativos. A autenticação baseada em microsserviços hospedada na nuvem simplifica as operações de TI por oferecer um conjunto completo de controles de acesso em uma estrutura de política de autorização flexível e simples. As integrações com uma gama de soluções de gestão de endpoint permitem ao Access Assurance avaliar a postura do usuário e do dispositivo, verificar credenciais eduroam e validar outras credenciais de provedores de identidade (IDPs) para controlar o acesso à rede.

Recursos principais

- Experiência que prioriza o cliente

- Impressão digital para identidade granular

- Aplicação de políticas de segurança Zero Trust

- Alta disponibilidade e geoafinidade

- Gerenciamento em painel de controle único

- Atualizações automáticas de software

- Arquitetura orientada por API

Recursos + Benefícios

Experiência que prioriza o cliente

O Access Assurance oferece uma visão completa e unificada da experiência de conectividade do cliente e pode identificar facilmente um problema e realizar uma análise da causa-raiz. Todos os eventos do cliente, incluindo sucessos e falhas de conexão e autenticação, são capturados pelo Juniper Mist Cloud, simplificando as operações diárias e identificando rapidamente os problemas de conectividade do usuário final.

Impressão digital para identidade granular

O Access Assurance oferece sistema de impressão digital para identidade baseada em atributos de certificado X.509. Ela também usa informações IdP, como associação a grupos, estado da conta do usuário, gerenciamento de dispositivos móveis (MDM), conformidade e estado de postura unificado de gerenciamento de endpoints (UEM), listas de clientes e localização do usuário, para obter impressões digitais mais granulares.

Aplicação de políticas de segurança Zero Trust

Com base na identidade do usuário e do dispositivo, o Access Assurance pode instruir a rede a atribuir funções específicas aos usuários e agrupá-los em segmentos de rede usando VLAN ou tecnologia de política baseada em grupo (GBP). O serviço pode então aplicar políticas de rede associadas a cada segmento.

Alta disponibilidade e geoafinidade

Com o Access Assurance, as organizações ganham um controle de acesso à rede confiável e de baixa latência, não importa se precisam cobrir um único local ou implantações de vários locais. A Juniper implementou instâncias de nuvem do Access Assurance em vários locais regionais para direcionar o tráfego de autenticação para a instância mais próxima pensando em tempos de resposta ideais.

Plataforma nativa da nuvem

Utilizando a Network Management Platform de pilha completa nativa Juniper Mist, a Access Assurance remove os requisitos de infraestrutura de soluções de outros fornecedores de acesso à rede e permite experiências consistentes do cliente, independentemente da localização.

Atualizações automáticas de software

A arquitetura de nuvem baseada em microsserviços da Juniper Mist otimiza automaticamente o Access Assurance adicionando novos recursos, patches de segurança e atualizações quinzenais, sem interrupções ou tempo de inatividade do serviço.

Suporte a serviços externos de diretório

O Access Assurance oferece serviços de autenticação integrando serviços externos de diretório, como Google Workspace, Microsoft Azure Active Directory, Okta Workforce Identity, entre outros. Ele também integra plataformas externas de infraestrutura de chave pública (PKI) e MDM/UEM.

APIs 100% programáveis

A plataforma Juniper Mist é totalmente programável usando APIs abertas para facilitar a integração com o Gerenciamento e Correlação de Eventos de Segurança (SIEM) externa, firewalls, sistemas de detecção e resposta estendida (XDR), gerenciamento de serviços de TI (ITSM) e outras plataformas para configuração e atribuição de políticas.

Centro de recursos

Recursos práticos

Documentação técnica

Treinamento e comunidade

Comunidade

Saiba mais

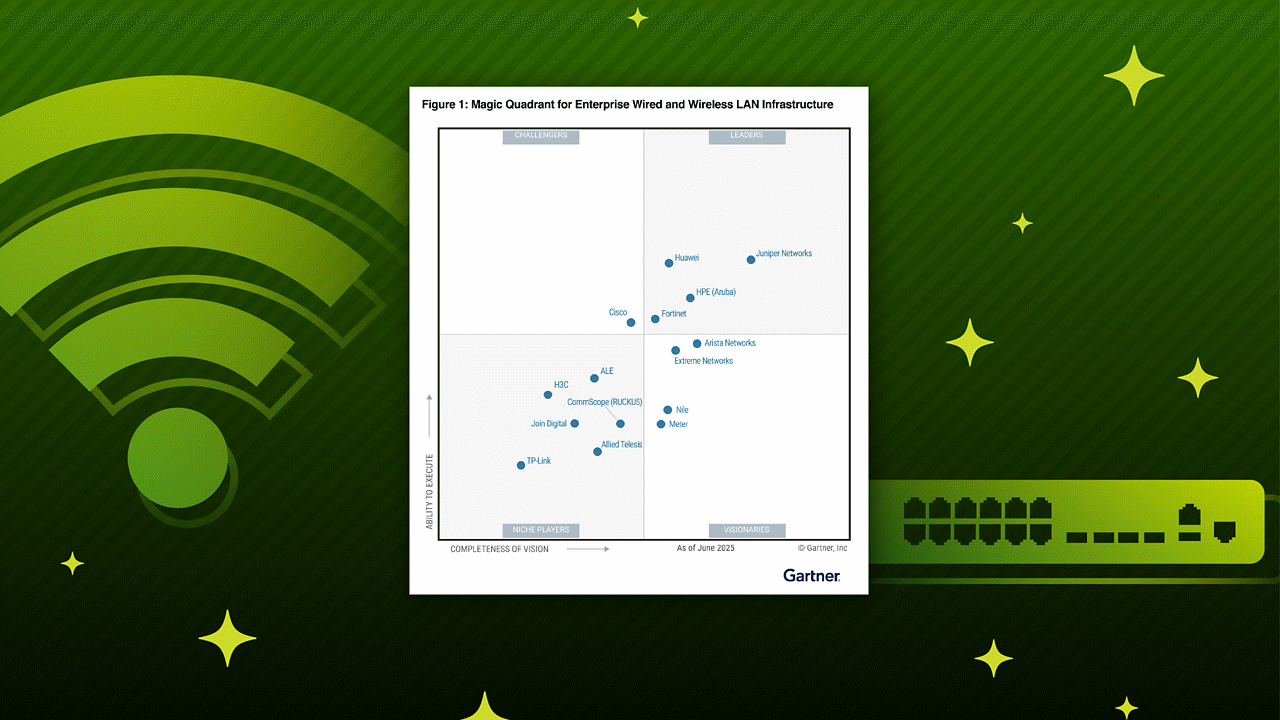

Relatórios de analistas

Comunicados à imprensa

Blogs

Videos

Infográficos

Encontre o Juniper Mist Access Assurance nessas soluções

Acesso com fio

Nosso portfólio com fio — em conjunto com os produtos sem fio — combina desempenho e simplicidade em escala e proporciona experiências otimizadas a usuários e dispositivos por meio de insights e automação nativos de IA.

Explore conexão com fioAIOps com inteligência artificial (IA) Marvis

A Juniper transforma as operações de TI com o mecanismo de inteligência artificial (IA) Marvis e o Assistente de IA Marvis® para oferecer recursos autônomos e suporte Nativo em IA. O mecanismo de inteligência artificial (IA) Marvis otimiza a experiência do cliente à nuvem e simplifica as operações de TI nas LANs sem fio, LANs e WANs.

ConfiraPerguntas frequentes sobre o Juniper Mist Access Assurance

Quem deve implementar o Juniper Mist Access Assurance?

O serviço de nuvem Juniper Mist Access Assurance é essencial para organizações de todos os tipos e tamanhos que querem proteger a rede e os dados de acesso não autorizado. Todas as empresas ou instituições que tenham uma rede com vários usuários e dispositivos, como funcionários, convidados, contratados e dispositivos IoT, podem se beneficiar com o uso do Access Assurance para ajudar a melhorar a postura de segurança.

Quais são as principais funções do Access Assurance?

O serviço Access Assurance nativo da nuvem controla quem pode acessar a rede usando uma abordagem zero trust, aplica políticas de segurança e ajuda na proteção contra malware e outras ameaças de segurança. Você também pode usá-lo para garantir conformidade com requisitos regulamentares e melhorar a visibilidade e o controle da rede em geral.

Quais são as vantagens exclusivas que o Juniper Mist Access Assurance oferece?

O Access Assurance oferece inúmeros recursos que ajudam as empresas a fortalecer a segurança da rede e dos dados:

- Controle de acesso de rede seguro para dispositivos convidados, IoT, BYOD e corporativos com base nas identidades de usuários e dispositivos: Os recursos do Access Assurance são possibilitados pelo uso da autenticação 802.1X ou, para dispositivos que não são 802.1X, pelo protocolo MAC Authentication Bypass (MAB)

- Uma arquitetura de nuvem baseada em microsserviços para máxima agilidade, escalabilidade e desempenho: Instâncias de serviço regionais minimizam a latência para experiências de usuário aprimoradas

- Programabilidade total: O Access Assurance aceita APIs abertas para automação completa e integração total com sistemas SIEM e ITSM externos para configuração e atribuição de políticas

- Visibilidade sobre a conectividade do usuário de ponta a ponta e os níveis de experiência em toda a pilha de rede

- Operações de dia 0/1/2 otimizadas por meio de uma experiência de gerenciamento de TI unificada em toda a pilha de rede, incluindo acesso de LAN com e sem fio

Com quais dispositivos de rede e conexões o Juniper Mist Access Assurance é compatível?

O Access Assurance trabalha com uma gama diversificada de dispositivos conectados por LAN com fio e sem fio e permite que os administradores os coloquem em conformidade. Entre eles estão:

- Dispositivos tradicionalmente gerenciados, como laptops, tablets ou smartphones de propriedade corporativa

- IoT e outros dispositivos M2M sem supervisão

- Dispositivos gerenciáveis, mas tradicionalmente não gerenciados, como computadores e telefones de propriedade do usuário (BYOD)

- Dispositivos Shadow IT

- Dispositivos convidados

Qual é a diferença entre o Juniper Mist Access Assurance e o controle de acesso à rede (NAC) tradicional?

O controle de acesso à rede (NAC) é uma tecnologia de segurança de décadas para integração de dispositivos de rede e gerenciamento de políticas. No entanto, o NAC tradicional apresenta desafios arquitetônicos. Por exemplo, a explosão de diferentes tipos de dispositivos sem supervisão, as complexidades das redes desagregadas e as implementações NAC no local expõem riscos e vulnerabilidades cada vez maiores.

A solução nativa da nuvem Mist Access Assurance da Juniper resolve esses problemas verificando as seguintes informações antes de permitir que um dispositivo se conecte:

- Quem está tentando se conectar (determinado usando impressão digital de identidade e contexto do usuário)

- Qual é a origem da conexão, como um local específico ou VLAN

- Quais permissões e outras políticas de acesso estão associadas ao usuário e ao dispositivo que está tentando se conectar

- Como o usuário/dispositivo está tentando estabelecer o acesso e que tipo de conexão de rede eles estão usando

O que é autenticação 802.1X?

O 802.1X é um protocolo de autenticação de LAN Ethernet usado para fornecer acesso seguro a uma rede informática. Trata-se de um padrão definido pelo Institute of Electrical and Electronics Engineers (IEEE) para controle de acesso à rede baseado em porta. Sendo assim, a principal finalidade é verificar se um dispositivo que está tentando se conectar à rede é realmente o que alega ser. O 802.1X é comumente usado em redes empresariais para proteção contra acesso não autorizado, aplicação de políticas de segurança e garantia de que os dados transmitidos pela rede são seguros.

O que é MAC Authentication Bypass (MAB)?

MAB é um protocolo de controle de acesso à rede que serve de base para uma decisão de concessão ou negação exclusivamente no endereço de controle de acesso ao meio (MAC) do endpoint. Costuma ser usado dentro do contexto de um framework de autenticação 802.1X padrão maior para o subconjunto de dispositivos que não são compatíveis com o software cliente ou suplicante 802.1X, como os dispositivos BYOD e M2M/IoT.