Producto

Juniper Access Assurance

El servicio en la nube Juniper Mist Access Assurance proporciona un control de acceso a la red seguro por cable e inalámbrico con base en las identidades de usuarios y dispositivos. El servicio aplica políticas de acceso de red de confianza cero en dispositivos invitados, IoT, BYOD y corporativos. La autentificación basada en microservicios y alojada en la nube simplifica las operaciones de TI al ofrecer un conjunto completo de controles de acceso dentro de un marco de políticas de autorización flexible y sencillo. Con integraciones para una variedad de soluciones de gestión de puntos de conexión, Access Assurance puede evaluar la postura del usuario y del dispositivo, verificar las credenciales de eduroam y validar las credenciales de otros proveedores de identidad (DPI) para controlar el acceso de red.

Características clave

- La experiencia del cliente es lo primero

- Huellas de identidad detalladas

- Aplicación de políticas de seguridad de confianza cero

- Alta disponibilidad y geoafinidad

- Administración de panel único

- Actualizaciones automáticas de software

- Arquitectura basada en API

Características y ventajas

La experiencia del cliente es lo primero

Access Assurance proporciona una visión completa y unificada de la experiencia de conectividad del cliente y puede identificar fácilmente un problema y realizar un análisis de la causa raíz. La nube de Juniper Mist captura todos los eventos del cliente, incluidos los éxitos y fracasos de conexión y autentificación, lo que simplifica las operaciones diarias e identifica rápidamente los problemas de conectividad del usuario final.

Huellas de identidad detalladas

Access Assurance proporciona huellas de identidad basadas en atributos de certificados X.509. También usa información de DPI, como la pertenencia al grupo, el estado de la cuenta del usuario, la administración de dispositivos móviles (MDM), el cumplimiento y el estado de la postura de la administración unificada de puntos de conexión, listas de clientes y la ubicación del usuario, para obtener huellas digitales más granulares.

Aplicación de políticas de seguridad de confianza cero

Según la identidad de dispositivos y usuarios, Access Assurance puede solicitar a la red que asigne a los usuarios roles específicos y los agrupe en segmentos de red a través de la VLAN o la tecnología de políticas basadas en grupos (GBP). Luego, el servicio puede cumplir las políticas de red asociadas con cada segmento.

Alta disponibilidad y geoafinidad

Con Access Assurance, las organizaciones obtienen un control de acceso a la red confiable y de baja latencia, ya sea que necesiten abarcar una sola ubicación o un despliegue de diversos sitios. Juniper ha implementado instancias de nube de Access Assurance en varias ubicaciones regionales para dirigir el tráfico de autentificación a la instancia más cercana, a fin de obtener tiempos de respuesta óptimos.

Plataforma nativa de la nube

Al aprovechar la plataforma de administración de red de pila completa y nativa de la nube de Juniper Mist, Access Assurance elimina los requisitos de infraestructura de las soluciones de otros proveedores de acceso de red y permite experiencias coherentes del cliente, independientemente de la ubicación.

Actualizaciones automáticas de software

La arquitectura de nube basada en microservicios de Juniper Mist optimiza Access Assurance automáticamente, ya que agrega nuevas características, parches de seguridad y actualizaciones cada dos semanas sin interrupciones ni tiempo de inactividad del servicio.

Soporte de servicios de directorio externo

Access Assurance ofrece servicios de autentificación mediante la integración de servicios de directorio externos, como Google Workspace, Microsoft Azure Active Directory, Okta Workforce Identity y otros. También integra la infraestructura de clave pública (PKI) externa y las plataformas MDM/UEM.

API 100 % programables

La plataforma de Juniper Mist es completamente programable con API abiertas para una fácil integración en la gestión de eventos e información de seguridad (SIEM) externa, firewalls, sistemas de detección y respuesta extendida (XDR), administración de servicios de TI (ITSM) y otras plataformas tanto para la configuración como para la asignación de políticas.

Centro de recursos

Recursos prácticos

Documentación técnica

Soporte

Capacitación y comunidad

Comunidad

Más información

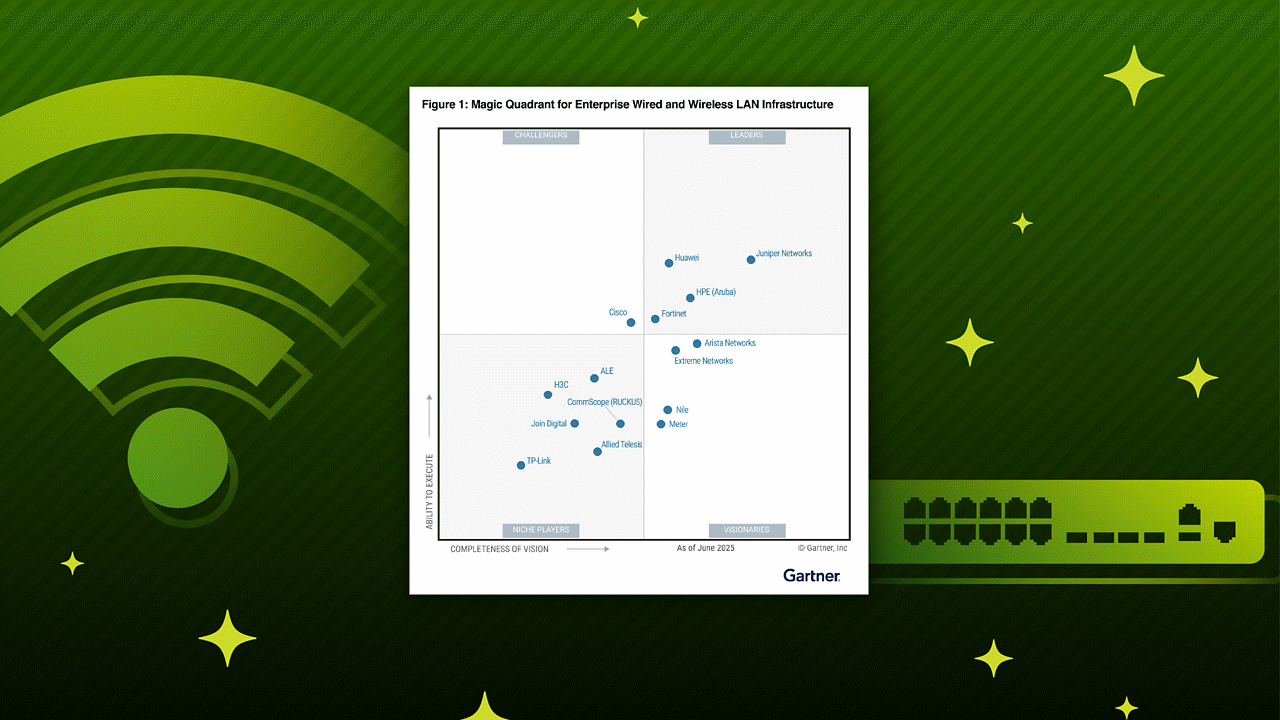

Informes de analistas

Comunicados de prensa

Blogs

Videos

Encuentre Juniper Mist Access Assurance en estas soluciones

Acceso inalámbrico

La automatización e información clave nativas de IA, junto con la agilidad y confiabilidad de una nube de microservicios, ofrecen experiencias de acceso inalámbrico optimizadas y operaciones de red simplificadas.

Explore la tecnología inalámbricaAcceso por cable

Nuestra cartera de productos por cable —junto con la tecnología inalámbrica— combina el rendimiento y la simplicidad a escala, mientras ofrece experiencias optimizadas a los usuarios y dispositivos a través de insights y automatización nativos de la IA.

Explore la tecnología por cableAIOps, con la IA de Marvis

Juniper transforma las operaciones de TI con el motor de IA de Marvis y Marvis® AI Assistant para capacidades de conducción autónoma y soporte nativo de IA. El motor de IA de Marvis optimiza la experiencia de los usuarios desde el cliente hasta la nube y simplifica las operaciones de TI en la LAN inalámbrica, LAN y WAN.

Échele un vistazoPreguntas frecuentes de Juniper Mist Access Assurance

¿Quién debería implementar Juniper Mist Access Assurance?

El servicio en la nube de Juniper Mist Access Assurance es esencial para organizaciones de todo tipo y tamaño que deseen proteger su red y sus datos de accesos no autorizados. Cualquier empresa o institución con una red de múltiples usuarios y dispositivos, como empleados, invitados, contratistas y dispositivos IoT, puede beneficiarse del uso de Access Assurance para mejorar su condición de seguridad.

¿Cuáles son las principales funciones de Access Assurance?

El servicio nativo de la nube controla quién puede acceder a su red utilizando un enfoque de confianza cero, aplica políticas de seguridad y le ayuda a protegerse contra malware y otras amenazas a la seguridad. También puede utilizarlo para garantizar el cumplimiento de los requisitos normativos y mejorar la visibilidad y el control generales de la red.

¿Qué ventajas exclusivas ofrece Juniper Mist Access Assurance?

Access Assurance ofrece numerosas características que ayudan a las empresas a fortalecer la seguridad de la red y los datos:

- Control de acceso seguro a la red para dispositivos invitados, IoT, BYOD y corporativos basado en identidades de usuario y dispositivo: Las capacidades de garantía de acceso se entregan mediante autentificación 802.1X o, para dispositivos que no son 802.1X, el protocolo de bypass de autentificación MAC (MAB).

- Una arquitectura de nube basada en microservicios para obtener la máxima agilidad, escalabilidad y rendimiento: Las instancias de servicio regionales minimizan la latencia para mejorar la experiencia del usuario.

- Programabilidad del 100 %: Access Assurance admite API abiertas para una automatización completa y una integración perfecta en sistemas SIEM e ITSM externos, tanto para la configuración como para la asignación de políticas.

- Visibilidad de la conectividad y los niveles de experiencia del usuario integral en toda la pila de la red.

- Operaciones de día 0/1/2 optimizadas gracias a una experiencia de administración de TI unificada en toda la pila de la red, incluido el acceso LAN inalámbrico y por cable.

¿Qué dispositivos de red y conexiones admite Juniper Mist Access Assurance?

Access Assurance funciona con una amplia gama de dispositivos LAN inalámbricos y por cable, y permite a los administradores hacer que cumplan la normativa. Entre ellas se encuentran:

- Dispositivos administrados tradicionalmente, como computadoras portátiles, tabletas y teléfonos inteligentes propiedad de la empresa.

- IoT desatendida y otros dispositivos M2M

- Dispositivos administrables pero tradicionalmente no gestionados, como computadoras y teléfonos propiedad de los usuarios (BYOD).

- Dispositivos informáticos ocultos

- Dispositivos invitados

¿En qué se diferencia Juniper Mist Access Assurance del control de acceso a la red (NAC) tradicional?

El control de acceso a la red (NAC) es una tecnología de seguridad con décadas de antigüedad para la incorporación de dispositivos de red y la administración de políticas. Sin embargo, el NAC tradicional tiene problemas arquitectónicos. Por ejemplo, la explosión de diferentes tipos de dispositivos desatendidos, las complejidades de las redes desagregadas y las implantaciones de NAC en las instalaciones exponen a riesgos y vulnerabilidades cada vez mayores.

La solución Juniper Mist Access Assurance nativa de la nube resuelve estos problemas al verificar la siguiente información antes de permitir que un dispositivo se conecte:

- Quién está tratando de conectarse (determinado mediante huellas digitales de identificación y el contexto del usuario)

- Dónde se origina la conexión, como un sitio específico o VLAN

- Qué permisos y otras políticas de acceso están asociadas al usuario y al dispositivo que intenta conectarse.

- Cómo intenta establecer el acceso el usuario/dispositivo y qué tipo de conexión de red está utilizando.

¿Qué es la autenticación 802.1X?

802.1X es un protocolo de autentificación de LAN Ethernet utilizado para proporcionar acceso seguro a una red informática. Es una norma definida por el Instituto de Ingeniería Eléctrica y Electrónica (IEEE) para el control de acceso a la red basado en puertos. Como tal, su propósito principal es verificar que un dispositivo que intenta conectarse a la red sea realmente lo que dice ser. 802.1X se utiliza, por lo general, en redes empresariales para ofrecer protección frente a accesos no autorizados, aplicar políticas de seguridad y garantizar que los datos transmitidos a través de la red estén seguros.

¿Qué es la anulación de autenticación MAC (MAB)?

MAB es un protocolo de control de acceso a la red que basa la decisión de otorgamiento o denegación exclusivamente en la dirección del control de acceso de medios (MAC) del punto de conexión. Suele utilizarse en el contexto de un marco de autenticación 802.1X estándar más amplio para el subconjunto de dispositivos que no son compatibles con el software de cliente 802.1X o solicitante, como los dispositivos M2M/IoT y BYOD.