Opciones de configuración del conmutador

Utilice esta información para configurar los conmutadores.

Descripción general

Puede introducir la configuración del conmutador en el nivel de la organización o del sitio.

-

Para configurar opciones para toda la organización, seleccione Plantillas de conmutador de > de organización en el menú izquierdo del portal de Mist Juniper. A continuación, cree la plantilla y aplíquela a uno o varios sitios o grupos de sitios.

Para configurar las opciones del conmutador a nivel de sitio, seleccione Configuración del conmutador de sitio > en el menú izquierdo del portal de Mist Juniper. Luego, seleccione el sitio que desea configurar e ingrese la configuración del conmutador.

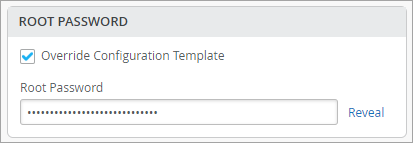

Si se asignó una plantilla de conmutador de nivel de organización al sitio, la configuración del sitio aparecerá en modo de solo lectura. Puede conservar la configuración de la plantilla o realizar ajustes. En cada sección de la página, puede seleccionar Anular plantilla de configuración y, luego, escribir los cambios. Estos cambios se aplicarán solo a este sitio, no a la plantilla.

En el siguiente ejemplo, se muestra cómo anular una plantilla y establecer una contraseña raíz específica del sitio.

Los campos que admiten la configuración a través de la variable de sitio tienen un texto de ayuda que muestra el formato de configuración de la variable de sitio debajo de ellos. Para configurar variables de sitio, siga los pasos proporcionados en Configurar variables de sitio. Para obtener más información sobre el proceso de configuración del conmutador y las plantillas de conmutador, consulte Configurar conmutadores mediante plantillas.

Tanto a nivel de organización como de sitio, la configuración del conmutador se agrupa en secciones como se describe a continuación.

Todos los conmutadores

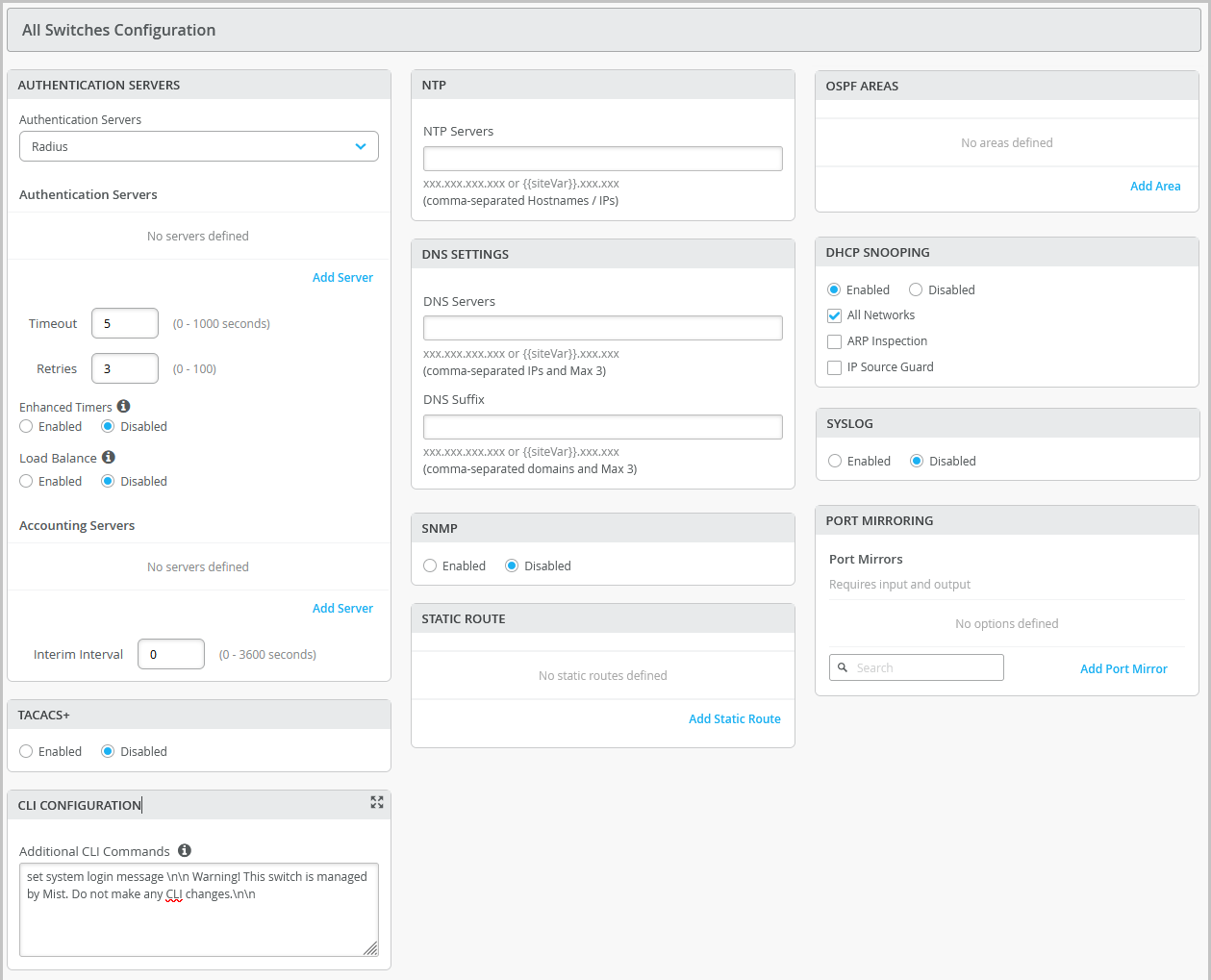

Configure estas opciones en la sección Todos los Conmutadores de la página Plantillas de conmutador > organización y en la página Configuración de sitio > conmutador.

| Descripción de campo/sección | |

|---|---|

| SERVIDORES DE AUTENTICACIÓN | Elija un servidor de autenticación para validar nombres de usuario y contraseñas, certificados u otros factores de autenticación proporcionados por los usuarios.

Después de seleccionar un servidor de autentificación, configure detalles adicionales para el servidor seleccionado según sea necesario. Puede configurar información que incluya:

Nota:

Si desea configurar la autenticación RADIUS para el acceso de administración del conmutador (para el inicio de sesión de CLI del conmutador), debe incluir los siguientes comandos de CLI en la sección Comandos adicionales de CLI de la plantilla: set system authentication-order radius set system radius-server radius-server-IP port 1812 set system radius-server radius-server-IP secret secret-code set system radius-server radius-server-IP source-address radius-Source-IP set system login user remote class class Para la autenticación local RADIUS o TACACS+ en el conmutador, es necesario crear una cuenta de usuario remota o una clase de inicio de sesión diferente. Para utilizar distintas clases de inicio de sesión para distintos usuarios autenticados por RADIUS, cree varias plantillas de usuario en la configuración de Junos OS mediante los siguientes comandos de CLI en la sección Comandos adicionales de CLI: set system login user RO class read-only set system login user OP class operator set system login user SU class super-user set system login user remote full-name "default remote access user template" set system login user remote class read-only |

| TACACS+ | Active TACACS+ para la autenticación centralizada de usuarios en dispositivos de red. Para utilizar la autenticación TACACS+ en el dispositivo, debe configurar la información sobre uno o varios servidores TACACS+ en la red. También puede configurar la contabilidad TACACS+ en el dispositivo para recopilar datos estadísticos sobre los usuarios que inician o cierran sesión en una LAN y enviar los datos a un servidor de contabilidad TACACS+. Además, puede especificar una función de usuario para los usuarios autenticados TACACS+ dentro de la configuración del conmutador. Están disponibles los siguientes roles de usuario: Ninguno, Administrador, Lector, Helpdesk. Cuando los usuarios autenticados TACAC+ no tienen una cuenta de usuario configurada en el dispositivo local, Junos les asigna una cuenta de usuario llamada "remota" de forma predeterminada. El intervalo de puertos admitido para TACACS+ y servidores de contabilidad es de 1 a 65535.

Nota:

Para que TACACS+ se autentique en el conmutador, se debe crear un usuario de inicio de sesión similar al definido en la sección RADIUS anterior. |

| NTP | Especifique la dirección IP o el nombre de host del servidor de protocolo de tiempo de red (NTP). NTP se utiliza para sincronizar los relojes del conmutador y otros dispositivos de hardware en Internet. |

| CONFIGURACIÓN DE DNS | Configure las opciones del servidor de nombres de dominio (DNS). Puede configurar hasta tres direcciones IP DNS y sufijos separados por comas. |

| SNMP | Configure el protocolo simple de administración de red (SNMP) en el conmutador para que admita la administración y el monitoreo de red. Puede configurar SNMPv2 o SNMPv3. Estas son las opciones de SNMP que puede configurar:

Para obtener más información, consulte Configurar SNMP en conmutadores. |

| RUTA ESTÁTICA | Configure rutas estáticas. El conmutador utiliza rutas estáticas cuando:

Mist admite direcciones IPv4 e IPv6 para rutas estáticas. La compatibilidad con IPv6 está disponible para direcciones de destino y de próximo salto. Tipos de rutas estáticas compatibles:

Después de especificar los detalles, haga clic en la marca de verificación (✓) en la parte superior derecha de la ventana Agregar ruta estática para agregar la configuración a la plantilla. |

| CONFIGURACIÓN DE CLI | Para configurar cualquier configuración adicional que no esté disponible en la GUI de la plantilla, puede usar comandos set CLI. Por ejemplo, puede configurar un mensaje de inicio de sesión personalizado para mostrar una advertencia a los usuarios y aconsejarles que no realicen cambios en la CLI directamente en el conmutador. Aquí hay un ejemplo de cómo puedes hacerlo: set system login message \n\n Warning! This switch is managed by Mist. Do not make any CLI changes. Para eliminar un comando de CLI que ya se agregó, utilice el delete system login message \n\n Warning! This switch is managed by Mist. Do not make any CLI changes.

Nota:

Asegúrese de ingresar el comando CLI completo para que la configuración se realice correctamente. Si las configuraciones introducidas con los comandos de CLI adicionales contienen errores, aparecerá una advertencia en la página de detalles del conmutador (Conmutadores > nombre del conmutador). Para obtener más información, consulte .. /topic-map/manage-template-settings-wired-assurance.html#id_ppv_5hg_hzb. |

| OSPF | Desde este mosaico, puede:

Para obtener más información sobre cómo configurar OSPF a través de Mist, consulte Configuración de OSPF para conmutadores. |

| VRRP | Desde este mosaico, puede agregar un grupo VRRP asignando un número de grupo, tipo de autenticación y red(es). Para obtener más información, consulte Agregar un grupo VRRP a una configuración. |

| SUPERVISIÓN DE DHCP | Los conmutadores de las series EX y QFX de Juniper ofrecen una excelente seguridad de puertos, incluyendo espionaje de DHCP, inspección del Protocolo de resolución de direcciones (ARP) y Protección de origen de IP. Puede habilitar estas opciones para todas las VLAN o para algunas de las VLAN en el conmutador desde el portal de Mist. La supervisión de DHCP debe estar habilitada para que los problemas de DHCP se incluyan en la SLE de conexión por cable exitosa. DHCP Snooping supervisa los mensajes DHCP de dispositivos que no son de confianza conectados al conmutador. Cuando está habilitada, la supervisión de DHCP extrae la dirección IP y la información de concesión de los paquetes DHCP y las almacena en una base de datos de supervisión de la inspección. La seguridad de puertos en los conmutadores EX utiliza esta información para comprobar las solicitudes DHCP y bloquear los DHCPOFFER recibidos en puertos que no son de confianza (DHCP DISCOVER y DHCP REQUEST no se ven afectados).

De forma predeterminada, el protocolo DHCP considera todos los puertos de troncalización como de confianza y todos los puertos de acceso como no confiables. Recomendamos que solo conecte un servidor DHCP al conmutador mediante un puerto de troncalización o, si debe usar un puerto de acceso, asegúrese de configurar explícitamente ese puerto como de confianza en el perfil de puerto o DHCP no funcionará. Tenga en cuenta que si conecta un dispositivo configurado con una dirección IP estática a un puerto que no es de confianza en el conmutador, es posible que el enlace MAC-IP no exista en la base de datos de espionaje DHCP; Los paquetes se eliminarán. Puede utilizar este comando |

| SYSLOG | Configure los ajustes de SYSLOG para configurar cómo se manejan los mensajes de registro del sistema. Puede configurar las opciones para enviar los mensajes de registro del sistema a archivos, destinos remotos, terminales de usuario o a la consola del sistema. Para obtener ayuda con las opciones de configuración, consulte Configurar el registro del sistema. |

| IMITACIÓN DE PUERTO |

Configure la duplicación de puertos. La duplicación de puertos es la capacidad de un enrutador de enviar una copia de un paquete a una dirección de host externa o a un analizador de paquetes para su análisis. Mist admite la duplicación de puertos locales y remotos. En la replicación de puertos locales, los puertos de origen y los puertos de destino (puerto de monitorización) se encuentran en el mismo conmutador de red. En la duplicación de puertos remotos, los puertos de origen y de destino no se encuentran en el mismo conmutador. En este caso, el puerto de origen reenvía la copia del paquete al puerto de destino remoto a través de la conexión lograda por los puertos entre los dos conmutadores. En la configuración de la duplicación de puertos, puede especificar lo siguiente:

|

| Política de enrutamiento |

Configure políticas de enrutamiento para toda la organización (plantillas de conmutador de > de organización) o para un sitio (configuración de conmutador de sitio >). Estas políticas de enrutamiento solo se insertarán en la configuración del conmutador si está vinculada al protocolo de enrutamiento BGP. Las políticas de enrutamiento que ya están definidas en la pestaña BGP de un conmutador ahora aparecerán en la pestaña Política de enrutamiento. Las políticas de enrutamiento están vinculadas a protocolos como BGP u OSPF. Un marco de política de enrutamiento se compone de reglas predeterminadas para cada protocolo de enrutamiento. Estas reglas determinan qué rutas coloca el protocolo en la tabla de enrutamiento y anuncia desde la tabla de enrutamiento. La configuración de una política de enrutamiento implica definir términos, que consisten en condiciones y acciones de coincidencia que se aplican a las rutas coincidentes. Para configurar una política de enrutamiento:

|

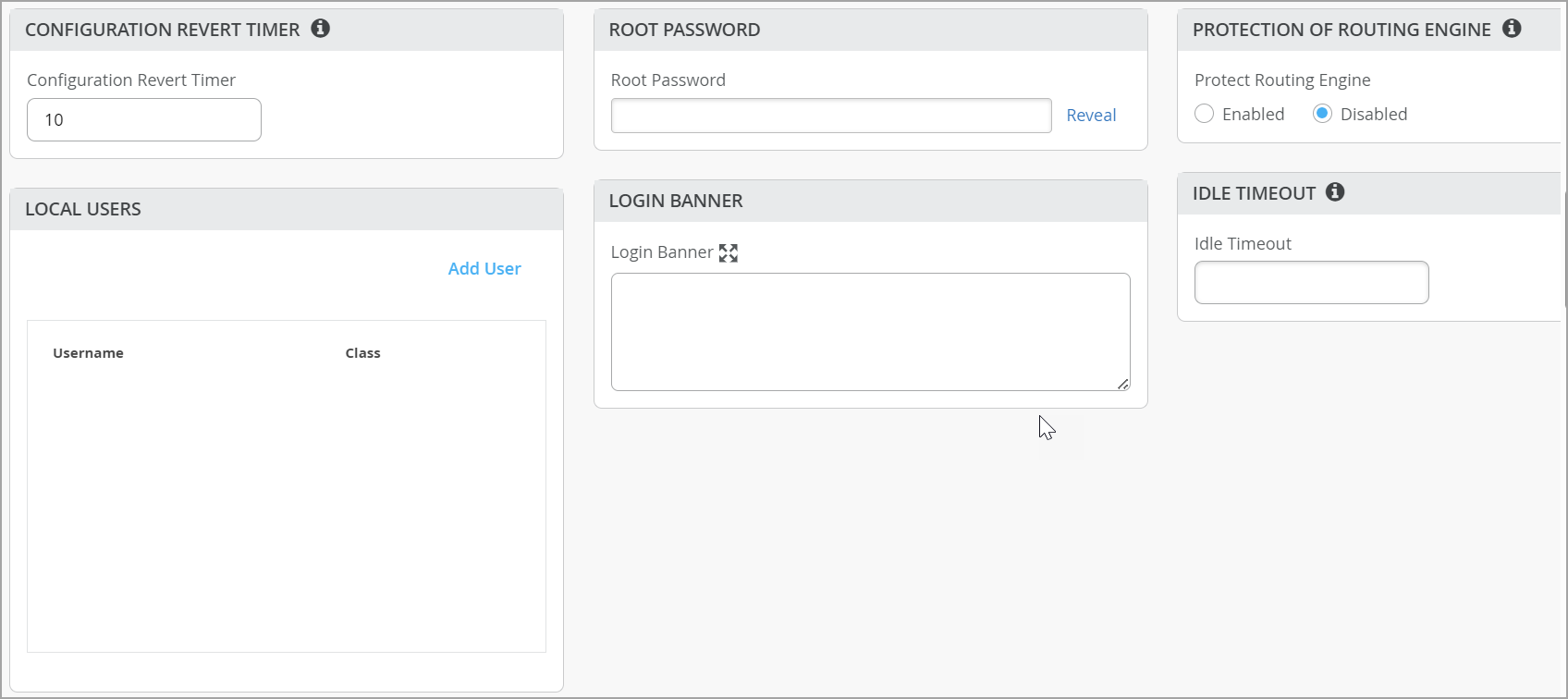

Administración

Configure estas opciones en la sección Administración de la página Plantillas de conmutador > organización y en la página Configuración del sitio > conmutador.

| Notas de opción | |

|---|---|

| Temporizador de reversión de configuración |

Esta función ayuda a restaurar la conectividad entre un conmutador y la nube de Mist si un cambio de configuración hace que el conmutador pierda la conexión. Revierte automáticamente los cambios realizados por un usuario y se vuelve a conectar a la nube dentro de un tiempo específico. De forma predeterminada, esta duración se establece en 10 minutos para los conmutadores de la serie EX. Puede especificar una duración de tiempo diferente. Rango: 3 a 30 minutos. En caso de un evento de reversión de configuración, puede consultar la página de eventos del conmutador para obtener información específica sobre por qué se revirtió la configuración del conmutador. |

| Contraseña raíz |

Una contraseña de texto sin formato para el usuario de nivel raíz (cuyo nombre de usuario es root). |

| Protección del motor de enrutamiento |

Active esta característica para asegurarse de que el motor de enrutamiento solo acepta tráfico de sistemas de confianza. Esta configuración crea un filtro de firewall sin estado que descarta todo el tráfico destinado al motor de enrutamiento, excepto los paquetes de fuentes de confianza especificadas. La protección del motor de enrutamiento implica filtrar el tráfico entrante en la interfaz lo0 del enrutador. Se sugiere como práctica recomendada habilitar la protección del motor de enrutamiento en los conmutadores de Juniper. Cuando la protección del motor de enrutamiento está habilitada, Mist garantiza de forma predeterminada que los siguientes servicios (si están configurados) tengan permiso para comunicarse con el conmutador: BGP, BFD, NTP, DNS, SNMP, TACACS y RADIUS. Si necesita servicios adicionales que necesitan acceso al conmutador, puede usar la sección Redes o servicios de confianza. Si desea configurar el acceso al conmutador a través de ssh, seleccione la opción ssh en Servicios de confianza. Si necesita permitir que el conmutador responda a los pings, seleccione la opción icmp en Servicios de confianza. Si tiene otros segmentos desde los que desea comunicarse con el conmutador, puede agregarlos en Redes de confianza o IP/puerto/protocolo de confianza. Para obtener más información, consulte Ejemplo: Configuración de un filtro de firewall sin estado para aceptar tráfico de fuentes de confianza y Ejemplo: Configuración de un filtro de firewall sin estado para proteger contra inundaciones TCP e ICMP. |

| Usuarios locales |

Cree una cuenta de usuario local en el conmutador para fines de administración de dispositivos. Para crear una cuenta de usuario, haga clic en Agregar usuario y, a continuación, defina un nombre de usuario, una clase de inicio de sesión (Operador, Solo lectura, Superusuario o No autorizado) y una contraseña. |

| Tiempo de espera de inactividad |

Número máximo de minutos que puede estar inactiva una sesión de shell remoto. Cuando se alcanza este límite, se cierra la sesión de los usuarios. (Rango válido: 1-60). |

| Banner de inicio de sesión |

Ingrese el texto que desea que los usuarios vean cuando inicien sesión en el conmutador. Ejemplo: "¡Advertencia! Juniper Mist administra este conmutador. No realice ningún cambio en la CLI". Puede ingresar hasta 2048 caracteres. |

| Opción 81 de DHCP (para DNS dinámico) |

Habilite conmutadores con compatibilidad con la opción 81 de DHCP. Cuando esta opción está habilitada en un conmutador, los clientes conectados a ese conmutador pueden enviar su nombre de dominio completo (FQDN) al servidor DHCP mientras solicitan una dirección IP. Esto permite que el servidor DHCP actualice los registros DNS en consecuencia. También puede habilitar la opción 81 de DHCP en el nivel del sitio (configuración del conmutador > del sitio) y del dispositivo (Conmutadores > nombre del conmutador). |

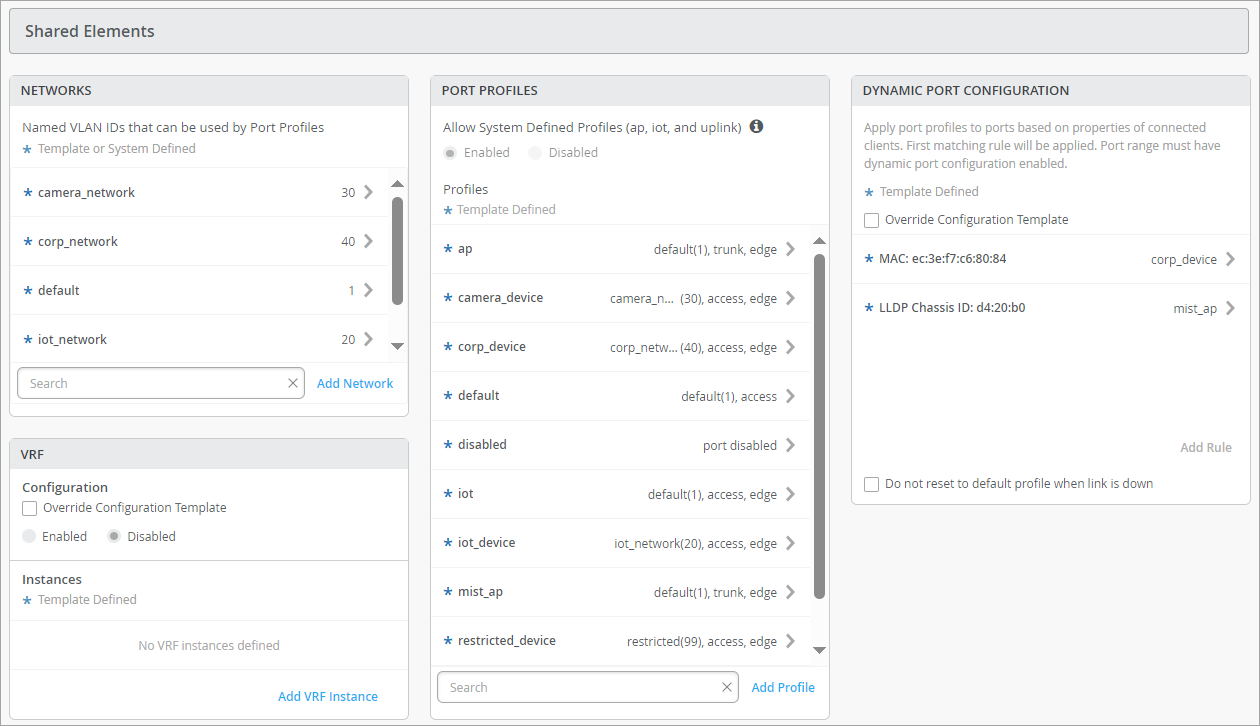

Elementos compartidos

Configure estas opciones en la sección Elementos compartidos de la página Plantillas de conmutador de > de organización y en la página Configuración de conmutadores de sitio >.

| Notas de opción | |

|---|---|

| Redes |

Agregue o actualice las VLAN, que luego podrá utilizar en sus perfiles de puerto. Para cada VLAN, escriba el nombre, el ID de VLAN y la subred. Puede especificar una dirección IPv4 o IPv6 para la subred. Consulte la información en pantalla para obtener más consejos. En este icono, tiene la opción de ocultar las redes que no se utilizan en un perfil de puerto definido por el usuario o en subinterfaces L3. Esta función le ayuda a identificar rápidamente las redes que están en uso y las que no lo están. |

| Perfiles de puertos |

Agregue o actualice perfiles de puertos. Para obtener ayuda con las opciones de perfil, consulte las sugerencias en pantalla y Elementos compartidos: perfiles de puerto. En este icono, tiene la opción de ocultar los perfiles de puerto que no se usan en ninguna configuración de puerto estática o dinámica definida por los usuarios. Esta función le ayuda a identificar rápidamente los perfiles de puerto que están en uso y los que no lo están. |

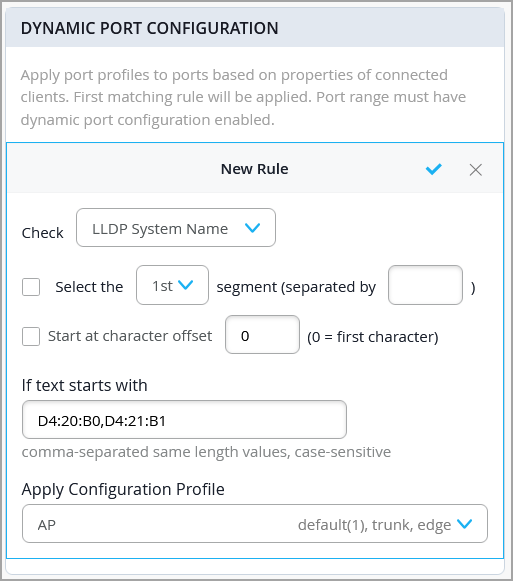

| Configuración de puerto dinámico |

El perfilado dinámico de puertos utiliza un conjunto de propiedades del dispositivo cliente conectado para asociar automáticamente ajustes de puerto y red preconfigurados a la interfaz. La configuración del perfil de puerto dinámico implica los dos pasos siguientes a un nivel alto:

Puede configurar reglas de perfil de puerto dinámico mediante los siguientes parámetros:

En este ejemplo, el perfil de puerto especificado en el campo Aplicar perfil de configuración se asignará a un puerto de conmutador habilitado con configuración dinámica cuando esté conectado a cualquier dispositivo con un nombre de sistema LLDP que coincida con los parámetros configurados.

Nota:

Para obtener más información, consulte Configurar asignación dinámica de perfiles de puerto. |

| VRF |

Con VRF, puede dividir un conmutador de la serie EX en varias instancias de enrutamiento virtual, aislando efectivamente el tráfico dentro de la red. Puede definir un nombre para el VRF, especificar las redes asociadas con él e incluir las rutas adicionales necesarias. Puede especificar direcciones IPv4 o IPv6 para la ruta adicional.

Nota:

|

Elementos compartidos: perfiles de puerto

En la sección Elementos compartidos , puede configurar perfiles de puertos. Estas opciones aparecen al hacer clic en Agregar perfil o al hacer clic en un perfil para editarlo.

-

Para obtener información general sobre los perfiles, consulte Perfiles de puerto.

-

Si está trabajando a nivel de sitio, es posible que vea asteriscos (*) junto a los nombres de perfil de puerto. Estos perfiles de puerto se crearon en la plantilla del conmutador. Si hace clic en ellos, verá la configuración en modo de solo lectura. Para realizar cambios específicos del sitio (que afecten solo a este sitio y no a la propia plantilla del conmutador), seleccione Anular perfil definido por plantilla y, a continuación, edite la configuración.

| Notas de opción | |

|---|---|

| Nombre, puerto habilitado y descripción | Configuración básica para identificar y habilitar el puerto. |

| Modo |

|

| Red de puertos (VLAN nativa/no etiquetada) | Especifique la red de puertos o VLAN nativa. |

| Red VoIP | Especifique la red VoIP (si corresponde). |

| Redes troncales | Especifique una red troncal si eligió el modo Troncalización. Puede seleccionar todas las redes o redes específicas. |

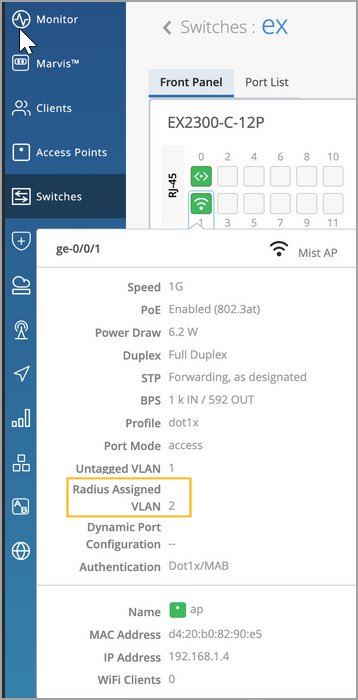

| Utilice la autenticación dot1x | Seleccione esta opción para habilitar la autenticación IEEE 802.1X para el control de acceso a la red basado en puertos. La autenticación 802.1X se admite en interfaces que son miembros de VLAN privadas (PVLAN). Las siguientes opciones están disponibles si habilita la autenticación dot1x en un puerto:

También debe hacer lo siguiente para que funcione la autenticación dot1x:

|

| Velocidad |

Mantenga la configuración predeterminada, Automático, o seleccione una velocidad |

| Dúplex |

Mantenga la configuración predeterminada, Automático, o seleccione Medio o Completo. |

| Límite de MAC | Configure la cantidad máxima de direcciones MAC que una interfaz puede aprender dinámicamente. Cuando la interfaz supera el límite de MAC configurado, elimina las tramas. Un límite de MAC también da como resultado una entrada de registro. El valor configurado permanece activo hasta que se reemplaza o borra, y persiste hasta el reinicio del dispositivo. El valor predeterminado: 0 Rango admitido: de 0 a 16383 |

| PoE | Habilite el puerto para que admita alimentación por Ethernet (PoE). |

| Por STP de VLAN | Configure un conmutador con el protocolo de árbol de expansión de VLAN (VSTP) o el árbol de expansión por VLAN. VSTP ayuda a prevenir bucles en redes de capa 2 por VLAN. Un árbol de expansión por VLAN permite el equilibrio de carga de grano fino. Mist recomienda habilitar esta función para los dispositivos de otros proveedores (por ejemplo, Cisco) que operan el árbol de expansión por VLAN de forma predeterminada. Esta configuración también está disponible a nivel de sitio y conmutador. |

| Borde STP | Configure el puerto como un puerto perimetral del protocolo de árbol de expansión (STP) si desea habilitar la protección de la unidad de datos del protocolo de puente (BPDU) en un puerto. STP Edge está habilitado en los puertos a los que están conectados los clientes que no participan en STP. Esta configuración garantiza que el puerto se trate como un puerto de borde y proteja contra la recepción de BPDU. Si conecta un dispositivo que no es de borde a un puerto configurado con STP Edge, el puerto se deshabilita. Además, la página Información del conmutador genera un evento Puerto BPDU bloqueado. El panel frontal de los detalles del conmutador también mostrará un error de BPDU para este puerto. Para borrar el puerto del error de BPDU, seleccione el puerto en el panel frontal y, a continuación, haga clic en Borrar errores de BPDU. No debe habilitar STP Edge en el puerto de vínculo ascendente. También puede configurar STP Edge en el nivel del conmutador, desde la sección Perfil de puerto en la página de detalles del conmutador. |

| STP punto a punto |

Esta configuración cambia el modo de interfaz a punto a punto. Los vínculos punto a punto son vínculos dedicados entre dos nodos de red, o conmutadores, que conectan un puerto con otro. |

| STP sin puerto raíz |

Esta configuración impide que la interfaz se convierta en un puerto raíz. |

| Bloquee las BPDU de STP |

Normalmente se habilita en puertos de borde o de acceso donde no se esperan BPDU. Cuando esta opción está habilitada, el puerto se apaga inmediatamente si se recibe una BPDU, lo que ayuda a prevenir posibles bucles o configuraciones incorrectas. Si STP Edge está habilitado, Bloquear BPDU STP se deshabilita automáticamente. Sin embargo, la comprobación de vivacidad de BPDU aún se puede configurar. Si Bloquear BPDU de STP está habilitado, tanto el borde de STP como la comprobación de vivacidad de BPDU se deshabilitan automáticamente. |

| Comprobación de vivacidad de STP BPDU | Normalmente se habilita en puertos de enlace ascendente o troncal donde se esperan BPDU. Esta función monitorea la recepción de BPDU y bloquea el puerto, y activa una alarma si no se reciben BPDU dentro de los 20 segundos, lo que ayuda a detectar fallas o configuraciones incorrectas rápidamente. |

| QoS | Habilite la calidad de servicio (QoS) para que el puerto priorice el tráfico sensible a la latencia, como la voz, sobre otro tráfico en un puerto.

Nota:

Para obtener resultados óptimos, es importante habilitar la calidad de servicio (QoS) tanto para el tráfico descendente (entrante) como para el ascendente (saliente). Esto garantiza que la red pueda priorizar y administrar eficazmente el tráfico en ambas direcciones, lo que conduce a un mejor rendimiento y una mejor calidad general del servicio. Tiene la opción de anular la configuración del QoS en la página de configuración del WLAN (WLAN del sitio > > WLAN nombre). Para anular la configuración de QoS, seleccione la casilla de verificación Anular QoS y elija una clase de acceso inalámbrico. El tráfico descendente (AP > cliente) se marca con el valor de clase de acceso de anulación especificado. La configuración de anulación no admite tráfico ascendente (cliente > AP). Consulte también: Configuración de QoS. |

| Control de tormentas | Habilite el control de tormentas para monitorear los niveles de tráfico y descartar automáticamente paquetes de difusión, multidifusión y unidifusión desconocida cuando el tráfico exceda un nivel de tráfico (especificado en porcentaje). Este nivel de tráfico especificado se conoce como nivel de control de tormentas. Esta característica evita activamente la proliferación de paquetes y mantiene el rendimiento de la LAN. Cuando activa Control de tormentas, también puede optar por excluir de la supervisión los paquetes de difusión, multidifusión y unidifusión desconocidos. También puede configurar un conmutador para que apague automáticamente un puerto cuando el tráfico supere el umbral de control de tormentas definido por el usuario seleccionando la casilla de verificación Apagar puerto en Acción en el umbral. Para obtener más información, consulte Descripción del control de tormentas. |

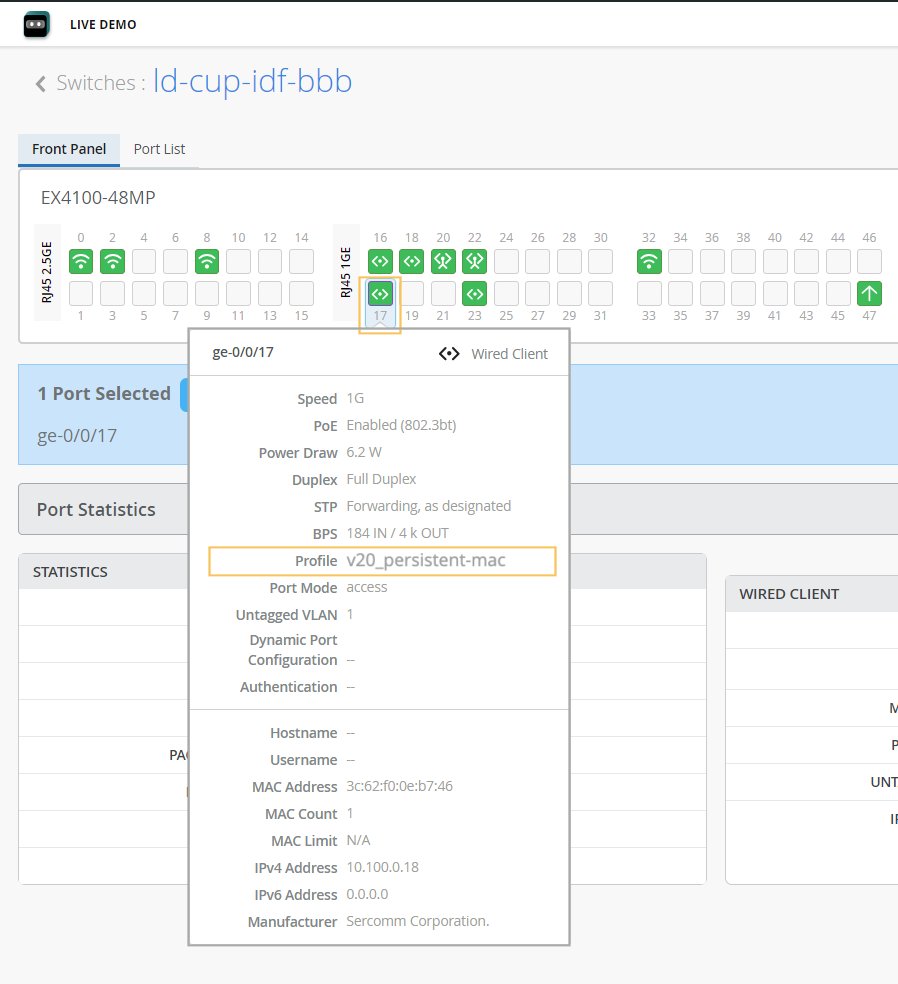

| Aprendizaje de MAC persistente (pegajoso) | Habilite MAC persistente (adhesiva) para conservar las direcciones MAC de estaciones de trabajo y servidores de confianza aprendidas por la interfaz, incluso después de reiniciar un dispositivo. Puede configurar MAC adhesiva para clientes cableados estáticos. Sticky MAC no está diseñado para usarse en interfaces de AP de Juniper Mist, ni es compatible con puertos de troncalización o aquellos configurados con autenticación 802.1X. Usado junto con los límites de MAC (explicados anteriormente), Sticky MAC protege contra ataques de denegación de servicio (DS) de capa 2, ataques de desbordamiento en la tabla de conmutación Ethernet y ataques de inanición de DHCP, a la vez que permite que la interfaz aprenda dinámicamente direcciones MAC. En el portal de Mist, la página Información informa de estos eventos como MAC Limit Exceeded . Puede configurar tanto la MAC fija como los límites de MAC como parte del perfil de puerto del conmutador. El procedimiento general se muestra en este video: Port profiles provide a convenient way to manually or automatically provision EX switch interfaces. Going into the EX4300, we'll first create VLANs. We'll make a camera network with VLAN ID 30 and an IoT network with VLAN ID 29. You can create as many networks as needed. You can create the profiles, for example, a camera, and map it to the camera network that we just created. Customize the settings as desired, such as PoE and STP. We'll repeat this process to create profiles for a corporate device enabling 802.1x authentication, an IoT device configured with PoE, and an access point configured as a trunk port. It's very simple to modify profiles to meet your specific requirements. Then we go into the port configuration section to associate the configurations with port profiles. Here we map ports 1 through 5 to be with an AP profile, ports 6 through 10 with a corporate device profile, ports 11 through 15 with IoT profiles, and ports 16 to 20 with the camera profile. This is how to create port profiles. We can also create port aggregation uplinks to be associated with the appropriate profiles. When you save all of your changes, this pushes the configuration to the particular switch. This covers how EX switches are manually provisioned with port profiles from the Juniper MIST Cloud. Debe habilitar explícitamente la opción Aprendizaje de MAC persistente (fijo), ubicada en la parte inferior del bloque de configuración Perfil de puerto, para incluir MAC fijo como parte del perfil de puerto que asocie con la interfaz. Para los límites de MAC, el valor predeterminado es 0 (ilimitado, es decir, deshabilitado), pero puede habilitarlo estableciendo un valor de hasta 16383 direcciones MAC únicas permitidas. Para ver en el portal de Mist qué valor se ha establecido para el límite de MAC o el recuento de MAC, seleccione un conmutador en la página Conmutadores y pase el mouse sobre un puerto de conmutador. Puede ver qué perfil (puerto) se aplica a la interfaz y, por extensión, conocer su estado de MAC fijo.

Figura 2: Detalles del puerto que muestran MAC

pegajosa pegajosa

El límite de MAC configurado y la cantidad de MAC aprendidas aparecerán después de unos minutos, a medida que avance el aprendizaje dinámico en la interfaz. En el panel de control de Mist, solo se muestra el recuento máximo de direcciones MAC. Sin embargo, puede ver todas las direcciones MAC que una interfaz determinada ha aprendido abriendo un shell remoto en el conmutador y ejecutando los siguientes comandos de la CLI de Junos:

El recuento de MAC es un valor persistente que permanece hasta que se borra la dirección MAC (o hasta que se deshabilita en el perfil de puerto y luego se inserta esa configuración en el conmutador). Para borrar las direcciones MAC de una interfaz determinada desde el panel de control de Mist, debe iniciar sesión como administrador de red o superusuario. Luego, simplemente seleccione el puerto que desee en el panel frontal del conmutador (como se muestra en la Figura 1) y haga clic en el botón Borrar MAC [dinámico/persistente] que aparece. En la página Información del conmutador, el evento aparece como un MAC Limit Reset evento. Para obtener más información sobre el panel frontal, consulte Detalles del conmutador. |

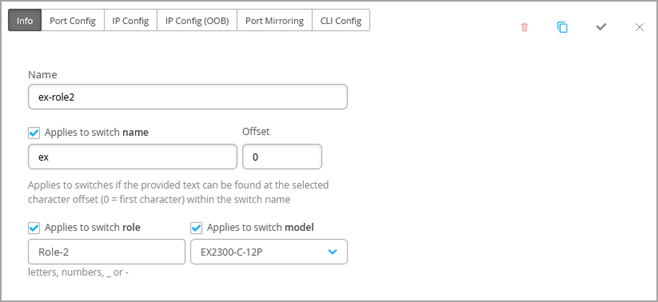

Seleccionar configuración de conmutadores

Cree reglas para aplicar ajustes de configuración basados en el nombre, la función o el modelo del conmutador.

Haga clic en una regla para editarla o haga clic en Agregar regla. Luego complete cada página con pestañas. Al ingresar a la configuración, haga clic en la marca de verificación en la parte superior derecha para guardar los cambios. También puede crear una entrada de regla de conmutación clonando una regla existente. Para hacer eso, solo necesita hacer clic en el botón de clonar y nombrar la nueva regla.

Las distintas pestañas se describen en tablas separadas a continuación.

| Notas de opción | |

|---|---|

| Nombre |

Escriba un nombre para identificar esta regla. |

| Se aplica al nombre del conmutador |

Active esta opción si desea que esta regla se aplique a todos los conmutadores que coincidan con el nombre especificado. A continuación, introduzca el texto y el número de caracteres de desplazamiento. Por ejemplo, si introduce abc con un desplazamiento de 0, la regla se aplica a los conmutadores cuyos nombres empiecen por abc. Si el desplazamiento es 5, la regla omite los primeros 5 caracteres del nombre del conmutador. |

| Se aplica al rol de conmutador |

Active esta opción si desea que esta regla se aplique a todos los conmutadores que tengan la misma función. Introduzca el rol con letras minúsculas, números, guiones bajos (_) o guiones (-). |

| Se aplica al modelo de conmutador |

Active esta opción si desea que esta regla se aplique a todos los conmutadores que tengan el mismo modelo. A continuación, seleccione el modelo. |

| Notas de opción | |

|---|---|

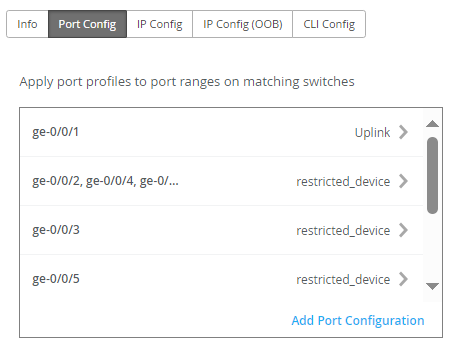

| Lista de configuración | Haga clic en Agregar configuración de puerto o seleccione una configuración de puerto para editarla.  |

| ID de puerto |

Ingrese los puertos que desea configurar. |

| Perfil de configuración | Seleccione el perfil de configuración que desea aplicar a los puertos especificados.

Nota:

Si desea configurar puertos de conmutador con tunelización Q-in-Q, elija Q-in-Q en esta lista desplegable. Para obtener más información, consulte Configurar la tunelización Q-in-Q en un puerto de conmutador. |

| Red de puertos (S-VLAN) |

Especifique una VLAN de servicio (S-VLAN) si el puerto usa tunelización Q-in-Q. S-VLAN es una etiqueta VLAN externa y adicional que se utiliza para extender las conexiones Ethernet de capa 2 entre los sitios de los clientes. Esto es especialmente útil cuando los clientes tienen ID de VLAN superpuestos. |

| Velocidad |

Nota:

Aplicable solo si seleccionó Q-in-Q como perfil de configuración. Mantenga la configuración predeterminada, Automático, o seleccione una velocidad. |

| Dúplex |

Nota:

Aplicable solo si seleccionó Q-in-Q como perfil de configuración. Mantenga la configuración predeterminada, Automático, o seleccione Medio o Completo. |

| PoE |

Nota:

Aplicable solo si seleccionó Q-in-Q como perfil de configuración. Habilite el puerto para que admita alimentación por Ethernet (PoE). |

| UMT |

Nota:

Aplicable solo si seleccionó Q-in-Q como perfil de configuración. Especifique la unidad máxima de transmisión (UMT) del medio para el puerto. Predeterminado: 1514. Alcance: 256 - 9216. La unidad máxima de transmisión de medios (UMT) de una interfaz es la unidad de datos más grande que se puede reenviar a través de esa interfaz sin fragmentación. |

| Control de tormentas |

Nota:

Aplicable solo si seleccionó Q-in-Q como perfil de configuración. Habilite el control de tormentas para monitorear los niveles de tráfico y descartar automáticamente paquetes de difusión, multidifusión y unidifusión desconocida cuando el tráfico exceda un nivel de tráfico (especificado en porcentaje). Este nivel de tráfico especificado se conoce como nivel de control de tormentas. Esta característica evita activamente la proliferación de paquetes y mantiene el rendimiento de la LAN. Cuando activa Control de tormentas, también puede optar por excluir de la supervisión los paquetes de difusión, multidifusión y unidifusión desconocidos. También puede configurar un conmutador para que apague automáticamente un puerto cuando el tráfico supere el umbral de control de tormentas definido por el usuario seleccionando la casilla de verificación Apagar puerto en Acción en el umbral. Para obtener más información, consulte Descripción del control de tormentas. |

| Descripción | Proporcione una descripción del puerto. |

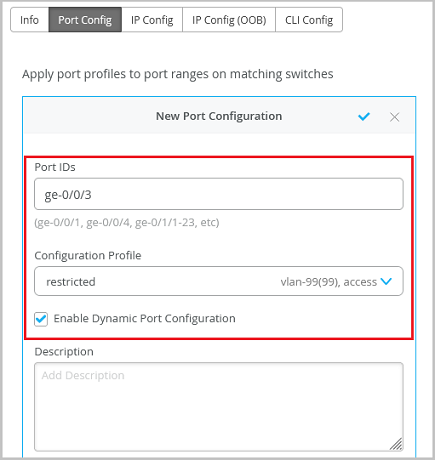

| Habilitar configuración dinámica |

(Este ajuste no se aplica si seleccionó Q-in-Q como perfil de configuración.)

Nota:

Asegúrese de haber creado una VLAN restringida y un perfil de red que se puedan asignar a dispositivos desconocidos que estén conectados a un puerto de conmutación habilitado con la configuración de puerto dinámico, pero que no coincidan con las reglas de asignación de puertos dinámicos. Esta configuración permite que un puerto de conmutación funcione como un puerto dinámico, que utiliza las reglas de asignación de puertos dinámicos (descritas en la fila Configuración de puerto dinámico en la tabla 3). Cuando un dispositivo está conectado a un puerto de conmutación habilitado con configuración de puerto dinámico, se le asigna dinámicamente un perfil de puerto en función de los atributos del dispositivo conectado. Si el dispositivo coincide con los atributos, Mist le asigna un perfil dinámico coincidente. Pero, si el dispositivo no coincide con los atributos, se le asigna una VLAN especificada, idealmente una VLAN restringida (perfil de puerto). En el siguiente ejemplo, el puerto se habilita con asignación dinámica de puertos y se asigna con una VLAN restringida. En este caso, si el dispositivo conectado no coincide con los atributos de perfil dinámico, se colocará en una VLAN restringida, como una VLAN no enrutable o una VLAN invitada. Las interfaces habilitadas con agregación de puertos no admiten la configuración de puertos dinámicos.  Un perfil de puerto tarda un par de minutos en aplicarse a un puerto después de reconocer un cliente, y un par de minutos después de eso para que aparezca el estado de asignación del perfil de puerto en el portal de Mist. En caso de que el conmutador se reinicie o de que un vínculo masivo esté activo o inactivo y que afecte a todos los puertos de un conmutador, todos los puertos tardan aproximadamente 20 minutos en asignarse al perfil correcto (suponiendo que la configuración dinámica de puertos esté habilitada en todos los puertos). La configuración de puerto dinámico en un conmutador está diseñada para establecer conexión con dispositivos de IoT, puntos de acceso y puntos de conexión de puertos de usuario. No lo utilice para crear conexiones entre conmutadores, conmutadores y enrutadores, y conmutadores y firewalls. Además, no debe habilitar la configuración dinámica de puertos en el puerto de vínculo superior.

Nota:

Para obtener más información, consulte Configurar asignación dinámica de perfiles de puerto. |

| Alertas de puerto arriba/abajo |

Cuando habilita esta función, Juniper Mist monitorea las transiciones entre los estados ascendente y descendente en estos puertos. Si habilita esta característica, habilite también Puerto crítico del conmutador arriba/abajo en la página Monitorear alertas > > Configuración de alertas. |

| Agregación de puertos |

Nota:

No aplica si seleccionó Q-in-Q como perfil de configuración. Cuando se habilita esta característica, las interfaces Ethernet especificadas se agrupan para formar una interfaz de capa de vínculo única. Esta interfaz también se conoce como grupo de agregación de vínculos (LAG) o paquete. La cantidad de interfaces que puede agrupar en un LAG y la cantidad total de LAG que admite un conmutador varían según el modelo de conmutador. Puede usar LAG con o sin LACP habilitado. Si el dispositivo en el otro extremo no es compatible con LACP, puede deshabilitar LACP aquí. También puede especificar lo siguiente:

Para obtener más información sobre cómo configurar el grupo de agregación de vínculos (LAG) con Wired Assurance, vea el siguiente video: |

| Permitir que el operador de puerto de conmutación modifique el perfil de puerto |

Cuando se habilita esta característica, los usuarios con el rol de administrador de operador de puerto de conmutación pueden ver y administrar esta configuración. |

| Notas de opción | |

|---|---|

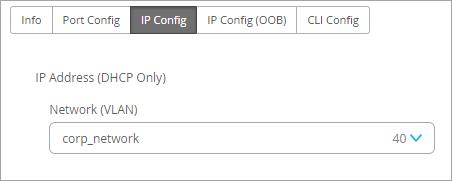

| Lista de redes (VLAN) |

Seleccione una red para el tráfico de administración en banda. O haga clic en Agregar red y complete los campos Nueva red como se describe en las filas restantes de esta tabla.  |

| Nombre |

Ingrese un nombre para identificar esta red. |

| VLAN ID |

Ingrese el ID de VLAN del 1 al 4094 o ingrese una variable de sitio para ingresar un ID dinámicamente. |

| Subred |

Introduzca la subred o la variable de sitio. |

- Seleccione Conmutadores—pestaña Configuración de IP (OOB)

- Seleccione Conmutadores—ficha Duplicación de puerto

- Seleccione Conmutadores—pestaña Configuración de CLI

Seleccione Conmutadores—pestaña Configuración de IP (OOB)

Habilite o deshabilite VRF de administración dedicada (fuera de banda). Para todos los dispositivos independientes o chasis virtual que ejecuten la versión 21.4 o posterior de Junos, esta función limita la interfaz de administración a instancias de enrutamiento y reenvío virtual (VRF) no predeterminadas. El tráfico de administración ya no tiene que compartir una tabla de enrutamiento con otro tráfico de control o tráfico de protocolo.

Seleccione Conmutadores—ficha Duplicación de puerto

Esta pestaña muestra la lista de configuraciones de imitación de puerto ya agregadas. Haga clic en una entrada para editarla. O haga clic en Agregar espejo de puerto para habilitar la duplicación de puertos. Esta función le permite aplicar dinámicamente la duplicación de puertos en conmutadores en función de parámetros como el rol del conmutador, el nombre del conmutador y el modelo de conmutador, según se especifica en las reglas. Esta función se usa normalmente para el monitoreo y la resolución de problemas. Cuando se habilita la duplicación de puertos, el conmutador envía una copia del paquete de red desde los puertos reflejados al puerto de monitor.

Mist admite la duplicación de puertos locales y remotos. En la replicación de puertos locales, los puertos de origen y los puertos de destino (puerto de monitorización) se encuentran en el mismo conmutador de red. En la duplicación de puertos remotos, los puertos de origen y de destino no se encuentran en el mismo conmutador. En este caso, el puerto de origen reenvía la copia del paquete al puerto de destino remoto a través de la conexión lograda por los puertos entre los dos conmutadores.

Las opciones de configuración incluyen lo siguiente:

-

Entrada: el origen (una interfaz o red) del tráfico que se va a monitorear. Junto con la entrada, puede especificar si desea que Mist supervise el tráfico de entrada o el tráfico de salida de una interfaz. Si desea supervisar tanto el tráfico de entrada como el de salida, agregue dos entradas de entrada para la misma interfaz: una con el indicador de entrada y la otra con el indicador de salida.

-

Salida: el destino al que desea reflejar el tráfico. Puede especificar una interfaz, una red o una dirección IP (en caso de un destino remoto). No puede especificar la misma interfaz o red en los campos de entrada y salida.

Las reglas de Configuración de seleccionar conmutadores tienen prioridad sobre la configuración global de duplicación de puertos. Además, si la duplicación de puerto global está configurada, se muestra como la regla predeterminada en la sección de configuración Seleccionar conmutadores y se muestra como de solo lectura. Puede editarlo a nivel global.

Seleccione Conmutadores—pestaña Configuración de CLI

Ingrese comandos de CLI adicionales, según sea necesario.

Etiquetas de políticas de conmutador, etiquetas GBP y políticas de conmutador

Utilice esta sección para crear listas de control de acceso (ACL) (también conocidas como filtros de firewall) y políticas basadas en grupos (GBP).

-

Etiquetas de origen/destino: cree etiquetas para identificar las direcciones IP de origen/destino para las políticas de la lista de control de acceso (ACL) (filtros de firewall basados en RADIUS). Para obtener más información, consulte Filtros de firewall.

-

Etiquetas GBP: (para implementaciones IP-Clos de estructura de campus) Cree etiquetas para políticas basadas en grupos (GBP), que aprovechan la tecnología VXLAN. GBP simplifica la configuración y proporciona control de acceso de puntos de conexión en todo su campus. Para obtener más información, consulte Políticas basadas en grupos.