스위치 구성 옵션

이 정보를 사용하여 스위치를 구성하십시오.

개요

조직 수준 또는 사이트 수준에서 스위치 설정을 입력할 수 있습니다.

-

조직 전체 설정을 구성하려면 주니퍼 Mist 포털의 왼쪽 메뉴에서 조직 > 스위치 템플릿 을 선택합니다. 그런 다음 서식 파일을 만들어 하나 이상의 사이트 또는 사이트 그룹에 적용합니다.

사이트 수준에서 스위치 설정을 구성하려면 주니퍼 Mist 포털의 왼쪽 메뉴에서 사이트 > 스위치 구성을 선택합니다. 그런 다음 설정할 사이트를 선택하고 스위치 설정을 입력합니다.

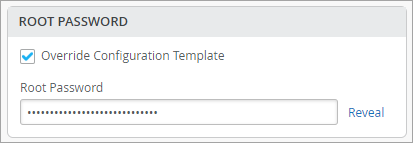

조직 수준 스위치 템플릿이 사이트에 할당된 경우 사이트 구성이 보기 전용 모드로 나타납니다. 템플릿의 설정을 유지하거나 조정할 수 있습니다. 페이지의 각 섹션에서 구성 템플릿 재정의를 선택한 다음 변경 내용을 입력할 수 있습니다. 이러한 변경 내용은 템플릿이 아닌 이 사이트에만 적용됩니다.

다음 예제는 템플릿을 재정의하고 사이트별 루트 암호를 설정하는 방법을 보여줍니다.

사이트 변수를 통한 구성을 지원하는 필드에는 그 아래에 사이트 변수 구성 형식을 보여주는 도움말 텍스트가 있습니다. 사이트 변수를 구성하려면 사이트 변수 구성에 제공된 단계를 따릅니다. 스위치 구성 프로세스 및 스위치 템플릿에 대한 자세한 내용은 템플릿을 사용하여 스위치 구성을 참조하십시오.

조직 및 사이트 수준 모두에서 스위치 설정은 아래에 설명된 대로 섹션으로 그룹화됩니다.

모든 스위치

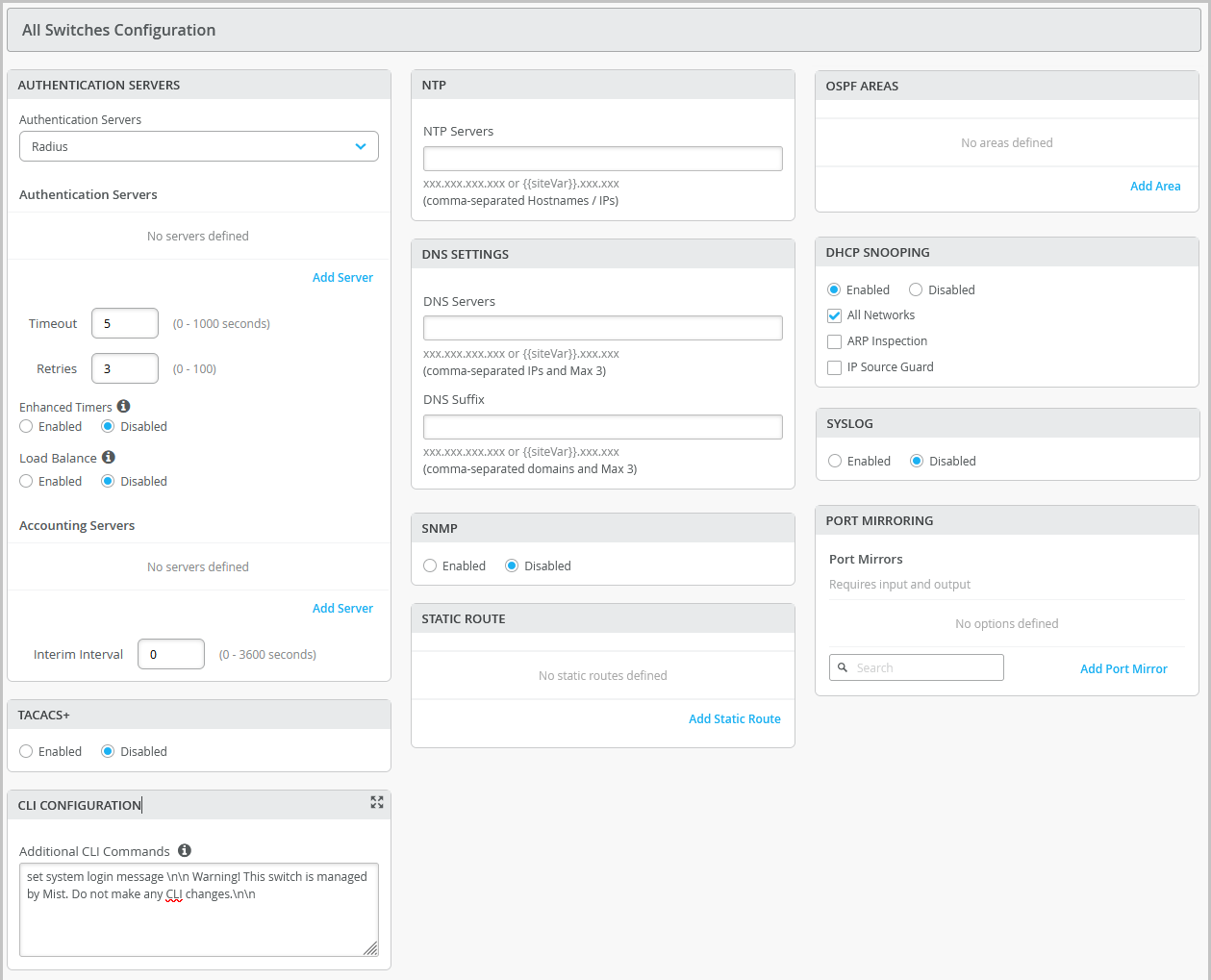

조직 > 스위치 템플릿 페이지의 모든 스위치 섹션과 사이트 > 스위치 구성 페이지에서 이러한 옵션을 구성합니다.

| 필드/섹션 | 설명 |

|---|---|

| 인증 서버 | 사용자가 제공한 사용자 이름과 비밀번호, 인증서 또는 기타 인증 요소의 유효성을 검사하기 위한 인증 서버를 선택합니다.

인증 서버를 선택한 후 필요에 따라 선택한 서버에 대한 추가 세부 정보를 구성합니다. 다음과 같은 정보를 구성할 수 있습니다.

메모:

스위치 관리 액세스(스위치 CLI 로그인용)에 대한 RADIUS 인증을 설정하려면 템플릿의 추가 CLI 명령 섹션에 다음 CLI 명령을 포함해야 합니다. set system authentication-order radius set system radius-server radius-server-IP port 1812 set system radius-server radius-server-IP secret secret-code set system radius-server radius-server-IP source-address radius-Source-IP set system login user remote class class 스위치에 대한 RADIUS 또는 TACACS+ 로컬 인증의 경우 원격 사용자 계정 또는 다른 로그인 클래스를 생성해야 합니다. 다른 RADIUS 인증 사용자에 대해 다른 로그인 클래스를 사용하려면 추가 CLI 명령 섹션에서 다음 CLI 명령을 사용하여 Junos OS 구성에서 여러 사용자 템플릿을 생성합니다. set system login user RO class read-only set system login user OP class operator set system login user SU class super-user set system login user remote full-name "default remote access user template" set system login user remote class read-only |

| TACACS+ | 네트워크 디바이스에서 중앙 집중식 사용자 인증을 위해 TACACS+를 활성화합니다. 디바이스에서 TACACS+ 인증을 사용하려면 네트워크에 있는 하나 이상의 TACACS+ 서버에 대한 정보를 구성해야 합니다. 또한 디바이스에 TACACS+ 계정을 구성하여 LAN에 로그인 또는 로그아웃하는 사용자에 대한 통계 데이터를 수집하여 TACACS+ 계정 서버로 전송할 수 있습니다. 또한 스위치 구성 내에서 TACACS+ 인증 사용자에 대한 사용자 역할을 지정할 수 있습니다. 사용할 수 있는 사용자 역할은 없음, 관리자, 읽기, 헬프데스크입니다. TACACs+ 인증 사용자에게 로컬 디바이스에 구성된 사용자 계정이 없는 경우 Junos는 기본적으로 '원격'이라는 사용자 계정을 할당합니다. TACACS+ 및 계정 서버에 지원되는 포트 범위는 1에서 65535까지입니다.

메모:

TACACS+가 스위치에 인증하려면 위의 RADIUS 섹션에 정의된 것과 유사한 로그인 사용자를 생성해야 합니다. |

| NTP | NTP(Network Time Protocol) 서버의 IP 주소 또는 호스트 이름을 지정합니다. NTP는 인터넷에서 스위치 및 기타 하드웨어 디바이스의 클럭을 동기화하는 데 사용됩니다. |

| DNS 설정 | DNS(도메인 이름 서버) 설정을 구성합니다. 쉼표로 구분된 형식으로 최대 3개의 DNS IP 주소와 접미사를 구성할 수 있습니다. |

| SNMP | 네트워크 관리 및 모니터링을 지원하도록 스위치에 SNMP(Simple Network Management Protocol)를 구성합니다. SNMPv2 또는 SNMPv3를 구성할 수 있습니다. 구성할 수 있는 SNMP 옵션은 다음과 같습니다.

자세한 정보는 스위치에서 SNMP 구성을 참조하십시오. |

| 정적 경로 | 정적 경로를 구성합니다. 스위치는 다음과 같은 경우에 정적 경로를 사용합니다.

Mist는 정적 경로에 대해 IPv4 및 IPv6 주소를 지원합니다. IPv6 지원은 목적지 및 다음 홉 주소에 사용할 수 있습니다. 지원되는 정적 경로 유형:

세부 정보를 지정한 후 고정 경로 추가 창의 오른쪽 상단에 있는 확인 표시(✓)를 클릭하여 템플릿에 구성을 추가합니다. |

| CLI 구성 | 템플릿의 GUI에서 사용할 수 없는 추가 설정을 구성하기 위해 set CLI 명령을 사용할 수 있습니다. 예를 들어, 사용자에게 경고를 표시하도록 사용자 지정 로그인 메시지를 설정하여 스위치에서 직접 CLI를 변경하지 말라고 조언할 수 있습니다. 다음은 수행 방법의 예입니다. set system login message \n\n Warning! This switch is managed by Mist. Do not make any CLI changes. 이미 추가된 CLI 명령을 삭제하려면 다음 예와 같이 명령을 사용합니다 delete system login message \n\n Warning! This switch is managed by Mist. Do not make any CLI changes.

메모:

성공적으로 구성을 위해서는 전체 CLI 명령을 입력해야 합니다. |

| 최단 경로 우선(OSPF) | 이 타일에서 다음을 수행할 수 있습니다.

Mist를 통해 최단 경로 우선(OSPF)을 구성하는 방법에 대한 자세한 내용은 스위치에 대한 최단 경로 우선(OSPF) 구성을 참조하십시오. |

| VRRP | 이 타일에서 그룹 번호, 인증 유형 및 네트워크를 할당하여 VRRP 그룹을 추가할 수 있습니다. 자세한 내용은 구성에 VRRP 그룹 추가를 참조하십시오. |

| DHCP 스누핑 | 주니퍼 EX 시리즈 및 QFX 시리즈 스위치는 DHCP 스누핑, ARP(Address Resolution Protocol) 검사 및 IP Source Guard를 비롯한 탁월한 포트 보안을 제공합니다. Mist 포털에서 스위치의 모든 VLAN 또는 선택한 VLAN에 대해 이러한 옵션을 활성화할 수 있습니다. DHCP 문제가 유선 연결 성공 SLE에 포함되려면 DHCP 스누핑을 사용하도록 설정해야 합니다. DHCP 스누핑은 스위치에 연결된 신뢰할 수 없는 디바이스의 DHCP 메시지를 모니터링합니다. DHCP 스누핑이 활성화되면 DHCP 패킷에서 IP 주소와 리스 정보를 추출하여 스누핑 데이터베이스에 저장합니다. EX 스위치의 포트 보안은 이 정보를 사용하여 DHCP 요청을 확인하고 신뢰할 수 없는 포트에서 수신된 DHCPOFFER를 차단합니다(DHCP DISCOVER 및 DHCP REQUEST는 영향을 받지 않음).

기본적으로 DHCP 프로토콜은 모든 트렁크 포트를 신뢰할 수 있는 것으로 간주하고 모든 액세스 포트를 신뢰할 수 없는 것으로 간주합니다. 트렁크 포트를 사용해서만 DHCP 서버를 스위치에 연결하는 것이 좋으며, 액세스 포트를 사용해야 하는 경우 포트 프로필에서 해당 포트를 신뢰할 수 있는 것으로 명시적으로 구성하지 않으면 DHCP가 작동하지 않습니다. 정적 IP 주소로 구성된 디바이스를 스위치의 신뢰할 수 없는 포트에 연결하는 경우 DHCP 스누핑 데이터베이스에 MAC-IP 바인딩이 존재하지 않을 수 있습니다. 패킷이 삭제됩니다. CLI 셸에서 이 명령을 |

| SYSLOG | SYSLOG 설정을 구성하여 시스템 로그 메시지가 처리되는 방식을 설정합니다. 시스템 로그 메시지를 파일, 원격 대상, 사용자 터미널 또는 시스템 콘솔로 전송하도록 설정을 구성할 수 있습니다. 구성 옵션에 대한 도움말은 시스템 로그 구성을 참조하십시오. |

| 포트 미러링 |

포트 미러링을 구성합니다. 포트 미러링은 분석을 위해 패킷 사본을 외부 호스트 주소 또는 패킷 분석기로 보내는 라우터의 기능입니다. Mist는 로컬 및 원격 포트 미러링을 모두 지원합니다. 로컬 포트 미러링에서 소스 포트와 대상 포트(모니터 포트)는 동일한 네트워크 스위치에 있습니다. 원격 포트 미러링에서 소스 포트와 대상 포트는 동일한 스위치에 있지 않습니다. 이 경우 소스 포트는 두 스위치 간의 포트에 의해 달성된 연결을 통해 패킷 사본을 원격 대상 포트로 전달합니다. 포트 미러링 구성에서 다음을 지정할 수 있습니다.

|

| 라우팅 정책 |

전체 조직(조직 > 스위치 템플릿) 또는 사이트(사이트 > 스위치 구성)에 대한 라우팅 정책을 구성합니다. 이러한 라우팅 정책은 BGP 라우팅 프로토콜에 연결된 경우에만 스위치 구성에 푸시됩니다. 스위치의 BGP 탭 내에서 이미 정의된 라우팅 정책이 이제 라우팅 정책 탭에 나타납니다. 라우팅 정책은 BGP 또는 OSPF와 같은 프로토콜에 연결됩니다. 라우팅 정책 프레임워크는 각 라우팅 프로토콜에 대한 기본 규칙으로 구성됩니다. 이러한 규칙은 프로토콜이 라우팅 테이블에 배치하고 라우팅 테이블에서 보급하는 경로를 결정합니다. 라우팅 정책 구성에는 일치하는 경로에 적용할 일치 조건 및 작업으로 구성된 용어 정의가 포함됩니다. 라우팅 정책 구성하기:

|

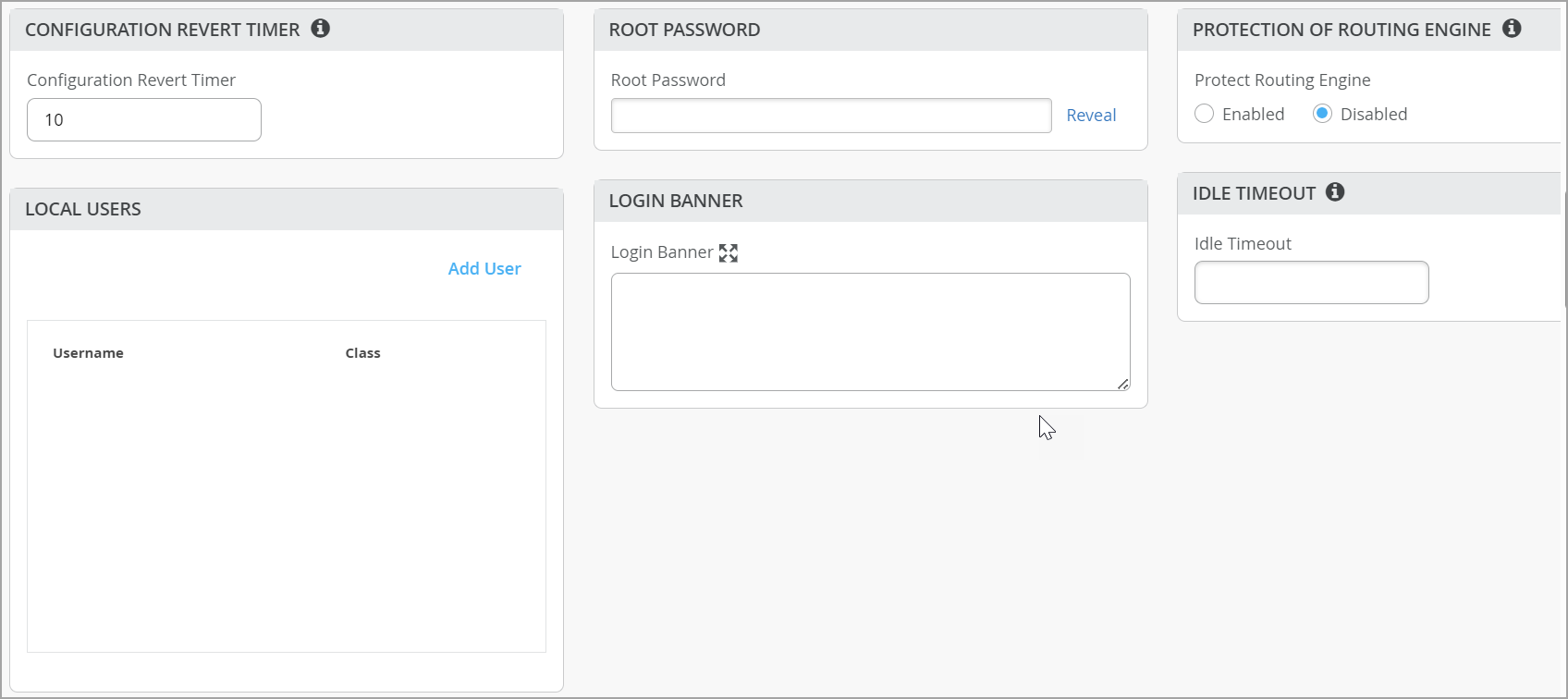

경영

조직 > 스위치 템플릿 페이지의 관리 섹션과 사이트 > 스위치 구성 페이지에서 이러한 옵션을 구성합니다.

| 옵션 | 참고 사항 |

|---|---|

| 구성 되돌리기 타이머 |

구성 변경으로 인해 스위치 연결이 끊어지는 경우 이 기능은 스위치와 Mist 클라우드 간의 연결을 복원하는 데 도움이 됩니다. 사용자가 변경한 내용을 자동으로 되돌리고 지정된 시간 내에 클라우드에 다시 연결합니다. 기본적으로 이 시간은 EX 시리즈 스위치의 경우 10분으로 설정됩니다. 다른 기간을 지정할 수 있습니다. 범위: 3분에서 30분. 구성 되돌리기 이벤트의 경우, 스위치 이벤트 페이지를 확인하여 스위치 구성이 되돌려진 이유에 대한 구체적인 인사이트를 얻을 수 있습니다. |

| 루트 암호 |

루트 수준 사용자(사용자 이름이 루트)에 대한 일반 텍스트 암호입니다. |

| 라우팅 엔진 보호 |

이 기능을 활성화하면 라우팅 엔진이 신뢰할 수 있는 시스템의 트래픽만 수락할 수 있습니다. 이 구성은 지정된 신뢰할 수 있는 소스의 패킷을 제외하고 라우팅 엔진으로 향하는 모든 트래픽을 폐기하는 무상태 방화벽 필터를 생성합니다. 라우팅 엔진을 보호하려면 라우터의 lo0 인터페이스에서 수신 트래픽을 필터링해야 합니다. 주니퍼 스위치에서 라우팅 엔진 보호 활성화가 모범 사례로 제안됩니다. 라우팅 엔진 보호가 활성화되면 Mist는 기본적으로 BGP, BFD, NTP, DNS, SNMP, TACACS 및 RADIUS 서비스(구성된 경우)가 스위치와 통신할 수 있도록 합니다. 스위치에 액세스해야 하는 추가 서비스가 필요한 경우 신뢰할 수 있는 네트워크 또는 서비스 섹션을 사용할 수 있습니다. ssh를 통해 스위치에 대한 액세스를 설정하려면 신뢰할 수 있는 서비스에서 ssh 옵션을 선택합니다. 스위치가 ping에 응답하도록 허용해야 하는 경우 신뢰할 수 있는 서비스에서 icmp 옵션을 선택합니다. 스위치에 연결하려는 다른 세그먼트가 있는 경우 신뢰할 수 있는 네트워크 또는 신뢰할 수 있는 IP/포트/프로토콜 아래에 추가할 수 있습니다. 자세한 내용은 예: 신뢰할 수 있는 소스의 트래픽을 허용하도록 무상태 방화벽 필터 구성 및 예: TCP 및 ICMP 플러드로부터 보호하기 위한 무상태 방화벽 필터 구성을 참조하십시오. |

| 로컬 사용자 |

디바이스 관리를 위해 스위치에서 로컬 사용자 계정을 생성합니다. 사용자 계정을 생성하려면 사용자 추가 를 클릭한 다음 사용자 이름, 로그인 클래스(운영자, 읽기 전용, 슈퍼 사용자 또는 권한 없음) 및 암호를 정의합니다. |

| 유휴 시간 초과 |

원격 쉘 세션이 유휴 상태일 수 있는 최대 시간(분)입니다. 이 제한에 도달하면 사용자는 로그아웃됩니다. (유효 범위: 1-60). |

| 로그인 배너 |

사용자가 스위치에 로그인할 때 보길 원하는 텍스트를 입력합니다. 예: "경고! 이 스위치는 주니퍼 Mist에서 관리합니다. CLI를 변경하지 마십시오." 최대 2048자까지 입력할 수 있습니다. |

| DHCP 옵션 81(동적 DNS용) |

DHCP 옵션 81을 지원하는 스위치를 활성화합니다. 스위치에서 이 옵션을 사용하도록 설정하면 해당 스위치에 연결된 클라이언트는 IP 주소를 요청하는 동안 DHCP 서버에 정규화된 도메인 이름(FQDN)을 보낼 수 있습니다. 이를 통해 DHCP 서버는 그에 따라 DNS 레코드를 업데이트할 수 있습니다. 사이트 수준(사이트 > 스위치 구성) 및 디바이스 수준(스위치 이름 스위치>)에서도 DHCP 옵션 81을 활성화할 수 있습니다. |

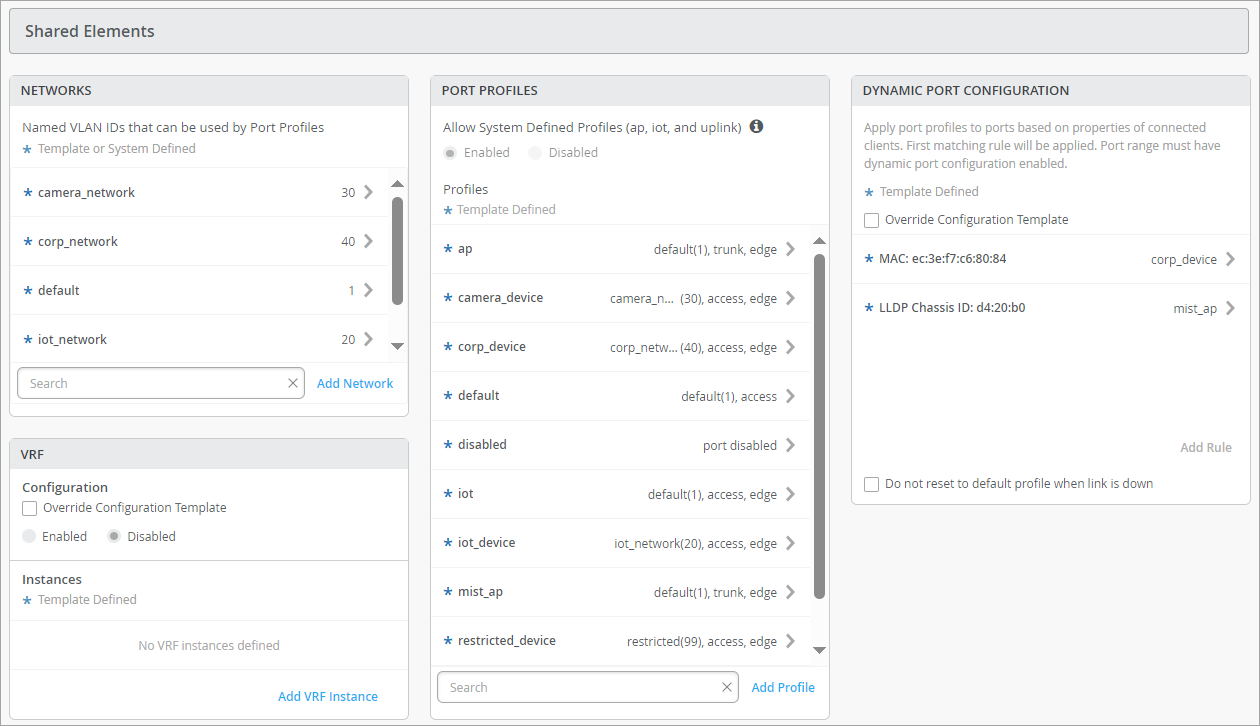

공유 요소

조직 > 스위치 템플릿 페이지의 공유 요소 섹션과 사이트 > 스위치 구성 페이지에서 이러한 옵션을 구성합니다.

| 옵션 | 참고 사항 |

|---|---|

| 네트워크 |

포트 프로필에서 사용할 수 있는 VLAN을 추가하거나 업데이트합니다. 각 VLAN에 대해 이름, VLAN ID 및 서브넷을 입력합니다. 서브넷의 IPv4 또는 IPv6 주소를 지정할 수 있습니다. 더 많은 팁은 화면의 정보를 참고하세요. 이 타일에서는 사용자 정의 포트 프로파일 또는 L3 하위 인터페이스에 사용되지 않는 네트워크를 숨길 수 있는 옵션이 있습니다. 이 기능을 사용하면 사용 중인 네트워크와 사용되지 않는 네트워크를 빠르게 식별할 수 있습니다. |

| 포트 프로파일 |

포트 프로필을 추가하거나 업데이트합니다. 프로필 옵션에 대한 도움말은 화면 팁 및 공유 요소 - 포트 프로필을 참조하십시오. 이 타일에서는 사용자가 정의한 정적 또는 동적 포트 구성에 사용되지 않는 포트 프로필을 숨길 수 있는 옵션이 있습니다. 이 기능을 사용하면 사용 중인 포트 프로필과 사용되지 않는 포트 프로필을 신속하게 식별할 수 있습니다. |

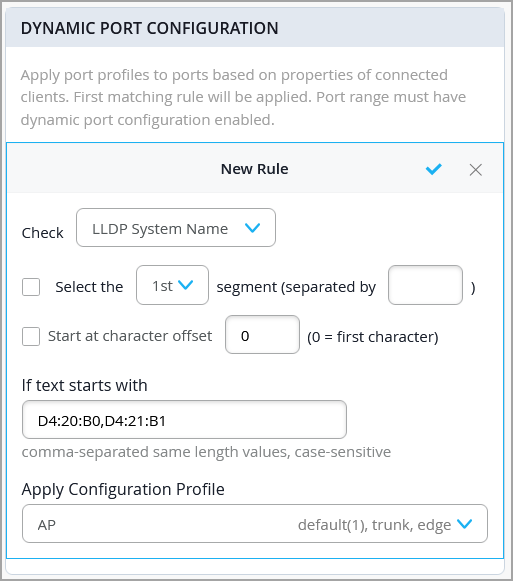

| 동적 포트 구성 |

동적 포트 프로파일링은 연결된 클라이언트 디바이스의 디바이스 속성 집합을 사용하여 사전 구성된 포트 및 네트워크 설정을 인터페이스에 자동으로 연결합니다. 동적 포트 프로필 구성은 높은 수준에서 다음 두 단계를 포함합니다.

다음 매개 변수를 사용하여 동적 포트 프로필 규칙을 구성할 수 있습니다.

이 예에서 구성 프로필 적용 필드에 지정된 포트 프로필은 구성된 매개 변수와 일치하는 LLDP 시스템 이름을 가진 모든 디바이스에 연결될 때 동적 구성이 활성화된 스위치 포트에 할당됩니다.

메모:

자세한 정보는 동적 포트 프로필 할당 구성을 참조하십시오. |

| VRF |

VRF를 사용하면 EX 시리즈 스위치를 여러 가상 라우팅 인스턴스로 분할하여 네트워크 내의 트래픽을 효과적으로 격리할 수 있습니다. VRF의 이름을 정의하고, VRF와 연결된 네트워크를 지정하고, 필요한 추가 경로를 포함할 수 있습니다. 추가 경로에 대해 IPv4 또는 IPv6 주소를 지정할 수 있습니다.

메모:

|

공유 요소 - 포트 프로파일

공유 요소 섹션에서 포트 프로필을 구성할 수 있습니다. 프로필 추가를 클릭하거나 편집할 프로필을 클릭할 때 이러한 옵션이 나타납니다.

-

프로필에 대한 일반 정보는 포트 프로필을 참조하십시오.

-

사이트 수준에서 작업하는 경우 포트 프로필 이름 옆에 별표(*)가 표시될 수 있습니다. 이러한 포트 프로필은 스위치 템플릿에서 생성되었습니다. 클릭하면 보기 전용 모드로 설정이 표시됩니다. 사이트별로 변경하려면(스위치 템플릿 자체에는 영향을 주지 않고 이 사이트에만 영향을 미침) 템플릿 정의 프로파일 재정의 를 선택한 다음 설정을 편집합니다.

| 옵션 | 참고 사항 |

|---|---|

| 이름, 포트 활성화 및 설명 | 포트를 식별하고 활성화하기 위한 기본 설정입니다. |

| 모드 |

|

| 포트 네트워크(태그 지정되지 않음/네이티브 VLAN) | 포트 네트워크 또는 네이티브 VLAN을 지정합니다. |

| VoIP 네트워크 | VoIP 네트워크를 지정합니다(해당하는 경우). |

| 트렁크 네트워크 | 트렁크 모드를 선택한 경우 트렁크 네트워크를 지정합니다. |

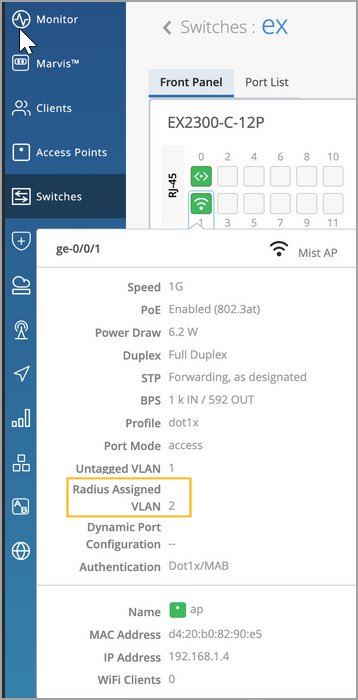

| dot1x 인증 사용 | 포트 기반 네트워크 액세스 제어에 대한 IEEE 802.1X 인증을 사용하도록 설정하려면 이 옵션을 선택합니다. 802.1X 인증은 프라이빗 VLAN(PVLAN)의 구성원인 인터페이스에서 지원됩니다. 포트에서 dot1x 인증을 활성화하는 경우 다음 옵션을 사용할 수 있습니다.

dot1x 인증이 작동하려면 다음 작업도 수행해야 합니다.

|

| 속도 |

기본 설정인 자동을 유지하거나 속도를 선택합니다 |

| 이중 |

기본 설정인 자동을 유지하거나 절반 또는 전체를 선택합니다. |

| MAC 제한 | 인터페이스에서 동적으로 학습할 수 있는 MAC 주소의 최대 수를 구성합니다. 인터페이스가 구성된 MAC 제한을 초과하면 프레임이 삭제됩니다. MAC 제한으로 인해 로그 항목도 발생합니다. 구성된 값은 교체되거나 지워질 때까지 활성 상태로 유지되며 디바이스 재부팅 후에도 유지됩니다. 기본값: 0 지원되는 범위: 0에서 16383까지 |

| PoE | 포트가 PoE(Power over Ethernet)를 지원하도록 활성화합니다. |

| VLAN STP당 | VLAN 스패닝 트리 프로토콜(VSTP) 또는 VLAN별 스패닝 트리를 사용하여 스위치를 구성합니다. VSTP는 VLAN별로 레이어 2 네트워크에서 루프를 방지하는 데 도움이 됩니다. VLAN당 하나의 스패닝 트리는 미세한 세분화된 로드 밸런싱을 지원합니다. Mist는 기본적으로 VLAN별 스패닝 트리를 작동하는 다른 벤더의 디바이스(예: Cisco)에 대해 이 기능을 활성화할 것을 권장합니다. 이 설정은 사이트 및 스위치 수준에서도 사용할 수 있습니다. |

| STP 에지 | 포트에서 BPDU(Bridge Protocol Data Unit) 가드를 활성화하려는 경우 포트를 STP(스패닝 트리 프로토콜) 에지 포트로 구성합니다. STP Edge는 STP에 참여하지 않는 클라이언트가 연결된 포트에서 사용하도록 설정됩니다. 이 설정은 포트가 에지 포트로 취급되고 BPDU의 수신을 방지하도록 보장합니다. 비에지 디바이스를 STP Edge로 구성된 포트에 연결하면 포트가 비활성화됩니다. 또한 스위치 인사이트 페이지는 포트 BPDU 차단됨 이벤트를 생성합니다. 스위치 세부 정보 의 전면 패널에도 이 포트에 대한 BPDU 오류가 표시됩니다. 전면 패널에서 포트를 선택한 다음 Clear BPDU Errors(BPDU 오류 삭제)를 클릭하여 BPDU 오류의 포트를 삭제할 수 있습니다. 업링크 포트에서 STP Edge를 활성화해서는 안 됩니다. 스위치 세부 정보 페이지의 포트 프로파일(Port Profile) 섹션에서 스위치 수준에서 STP Edge를 구성할 수도 있습니다. |

| STP 포인트 투 포인트 |

이 구성은 인터페이스 모드를 포인트 투 포인트로 변경합니다. 포인트 투 포인트 링크는 한 포트를 다른 포트에 연결하는 두 네트워크 노드 또는 스위치 간의 전용 링크입니다. |

| STP 루트 포트 없음 |

이 구성은 인터페이스가 루트 포트가 되지 않도록 합니다. |

| STP BPDU 차단 |

일반적으로 BPDU가 예상되지 않는 에지 또는 액세스 포트에서 활성화됩니다. 이 옵션을 활성화하면 BPDU가 수신될 경우 포트가 즉시 종료되어 잠재적인 루프나 잘못된 구성을 방지하는 데 도움이 됩니다. STP Edge가 활성화되면 STP BPDU 차단이 자동으로 비활성화됩니다. 그러나 BPDU 활성도 검사는 여전히 구성할 수 있습니다. STP BPDU 차단이 활성화되면 STP Edge 및 BPDU 활성도 검사가 모두 자동으로 비활성화됩니다. |

| STP BPDU 활성도 점검 | 일반적으로 BPDU가 예상되는 업링크 또는 트렁크 포트에서 활성화됩니다. 이 기능은 BPDU 수신을 모니터링하고 포트를 차단하고 20초 이내에 BPDU가 수신되지 않으면 알람을 발생시켜 장애나 잘못된 구성을 신속하게 감지하는 데 도움이 됩니다. |

| QoS | 포트의 QoS(Quality of Service)를 활성화하여 포트의 다른 트래픽보다 음성과 같은 지연 시간에 민감한 트래픽의 우선 순위를 지정합니다.

메모:

최적의 결과를 얻으려면 다운스트림(수신) 및 업스트림(발신) 트래픽 모두에 대해 QoS(Quality of Service)를 활성화하는 것이 중요합니다. 이를 통해 네트워크는 양방향의 트래픽에 효과적으로 우선순위를 지정하고 관리할 수 있어 성능이 향상되고 전반적인 서비스 품질이 향상됩니다. WLAN 설정 페이지(사이트 > WLAN > WLAN 이름)에서 QoS 구성을 재정의할 수 있는 옵션이 있습니다. QoS 구성을 재정의하려면 QoS 재정의 확인란을 선택하고 무선 액세스 클래스를 선택합니다. 다운스트림 트래픽(AP > 클라이언트)은 지정된 재정의 액세스 클래스 값으로 표시됩니다. 재정의 구성은 업스트림 트래픽(클라이언트 > AP)을 지원하지 않습니다. 참조 항목: QoS 구성. |

| 스톰 컨트롤 | 스톰 제어를 활성화하여 트래픽 수준을 모니터링하고 트래픽이 트래픽 수준(백분율로 지정)을 초과하면 브로드캐스트, 멀티캐스트 및 알 수 없는 유니캐스트 패킷을 자동으로 삭제합니다. 이렇게 지정된 트래픽 수준을 스톰 제어 수준이라고 합니다. 이 기능은 패킷 확산을 적극적으로 방지하고 LAN의 성능을 유지합니다. 스톰 제어를 활성화하면 브로드캐스트, 멀티캐스트 및 알 수 없는 유니캐스트 패킷을 모니터링에서 제외하도록 선택할 수도 있습니다. 또한 트래픽이 사용자 정의 스톰 제어 임계값을 초과할 때 임계값에 대한 작업 아래의 포트 종료 확인란을 선택하여 포트를 자동으로 종료하도록 스위치를 구성할 수도 있습니다. 자세한 내용은 스톰 컨트롤 이해를 참조하십시오. |

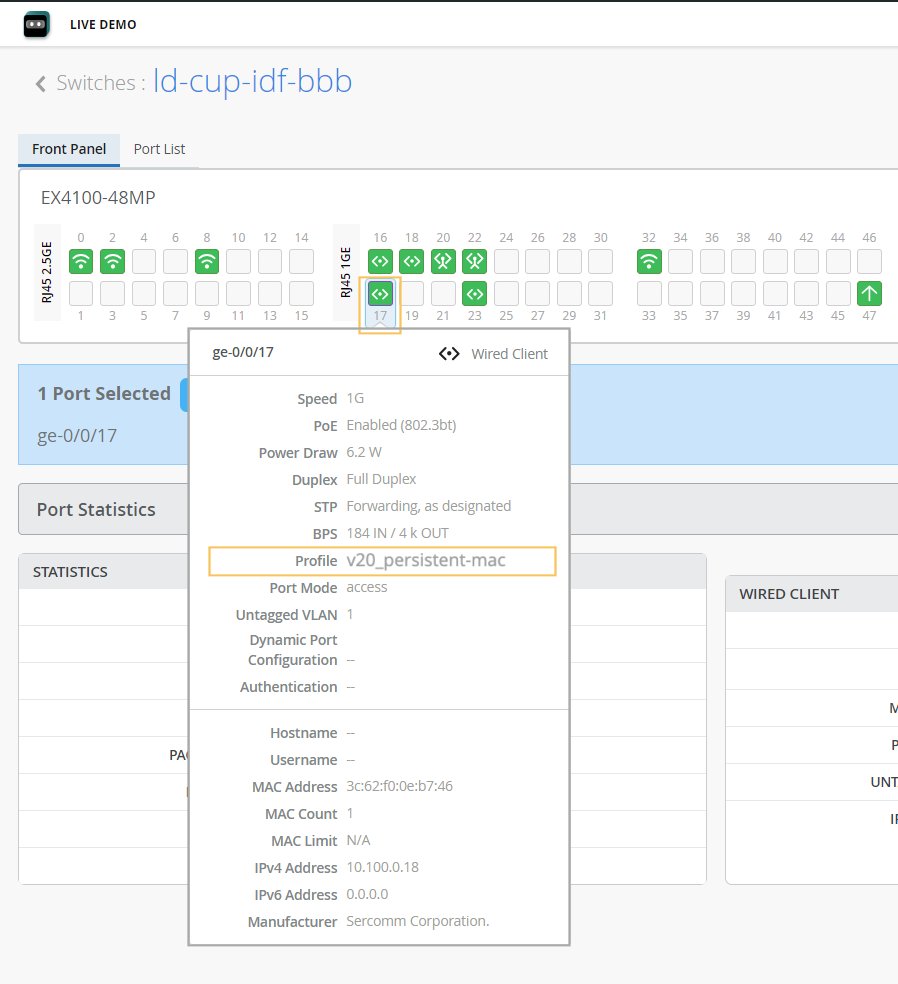

| 지속적(고정) MAC 학습 | 디바이스 재시작 후에도 인터페이스에서 학습한 신뢰할 수 있는 워크스테이션 및 서버에 대한 MAC 주소를 유지하려면 영구(고정) MAC 를 활성화합니다. 정적 유선 클라이언트에 대해 고정 MAC를 구성할 수 있습니다. 스티키 MAC는 주니퍼 Mist AP 인터페이스에서 사용할 수 없으며, 트렁크 포트 또는 802.1X 인증으로 구성된 인터페이스에서도 지원되지 않습니다. MAC 제한(위에서 설명)과 함께 사용되는 스티키 MAC는 레이어 2 서비스 거부(DoS) 공격, 이더넷 스위칭 테이블에 대한 오버플로 공격 및 DHCP 기아 공격으로부터 보호하는 동시에 인터페이스가 MAC 주소를 동적으로 학습할 수 있도록 합니다. Mist 포털의 인사이트 페이지는 이러한 이벤트를 MAC Limit Exceeded . 스위치에 대한 포트 프로필의 일부로 고정 MAC 및 MAC 제한을 모두 구성합니다. 일반적인 절차는 이 비디오에 나와 있습니다. Port profiles provide a convenient way to manually or automatically provision EX switch interfaces. Going into the EX4300, we'll first create VLANs. We'll make a camera network with VLAN ID 30 and an IoT network with VLAN ID 29. You can create as many networks as needed. You can create the profiles, for example, a camera, and map it to the camera network that we just created. Customize the settings as desired, such as PoE and STP. We'll repeat this process to create profiles for a corporate device enabling 802.1x authentication, an IoT device configured with PoE, and an access point configured as a trunk port. It's very simple to modify profiles to meet your specific requirements. Then we go into the port configuration section to associate the configurations with port profiles. Here we map ports 1 through 5 to be with an AP profile, ports 6 through 10 with a corporate device profile, ports 11 through 15 with IoT profiles, and ports 16 to 20 with the camera profile. This is how to create port profiles. We can also create port aggregation uplinks to be associated with the appropriate profiles. When you save all of your changes, this pushes the configuration to the particular switch. This covers how EX switches are manually provisioned with port profiles from the Juniper MIST Cloud. 인터페이스와 연결하는 포트 프로필의 일부로 고정 MAC를 포함하려면 포트 프로필 구성 블록의 하단에 있는 영구(고정) MAC 학습 옵션을 명시적으로 활성화해야 합니다. MAC 제한의 경우, 기본값은 0(무제한, 즉 비활성화)이지만, 허용되는 최대 16383개의 고유 MAC 주소 값을 설정하여 활성화할 수 있습니다. Mist 포털에서 MAC 제한 또는 MAC 수에 대해 설정된 값을 보려면 스위치 페이지에서 스위치를 선택하고 스위치 포트 위에 마우스를 놓습니다. 인터페이스에 적용된 (포트) 프로필을 확인할 수 있으며, 더 나아가 해당 Sticky MAC 상태를 알 수 있습니다.

그림 2: 고정 MAC

를 보여주는 포트 세부 정보 를 보여주는 포트 세부 정보

구성된 MAC 제한 및 학습된 MAC 수는 인터페이스에서 동적 학습이 진행됨에 따라 몇 분 후에 나타납니다. Mist 대시보드에는 최대 MAC 주소 수만 표시됩니다. 그러나 스위치에 대한 원격 셸 을 열고 다음 Junos CLI 명령을 실행하면 주어진 인터페이스가 학습한 모든 MAC 주소 볼 수 있습니다.

MAC 수는 MAC 주소가 지워질 때까지(또는 포트 프로필에서 비활성화된 다음 해당 구성이 스위치로 푸시될 때까지) 유지되는 영구 값입니다. Mist 대시보드에서 지정된 인터페이스의 MAC 주소를 지우려면 네트워크 관리자 또는 슈퍼 사용자로 로그인해야 합니다. 그런 다음 스위치 전면 패널에서(그림 1 참조) 원하는 포트를 선택하고 나타나는 MAC 지우기[동적/영구] 버튼을 클릭하기만 하면 됩니다. 스위치 인사이트 페이지에서 이벤트가 이벤트로 MAC Limit Reset 표시됩니다. 전면 패널에 대한 자세한 내용은 스위치 세부 정보를 참조하십시오. |

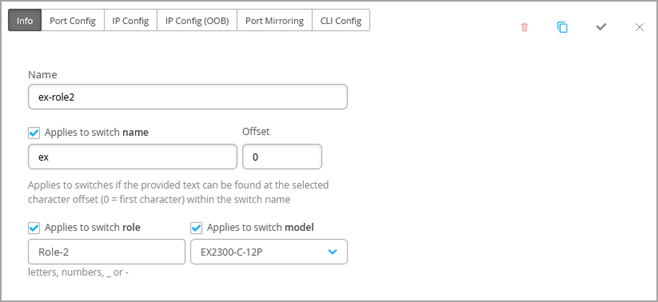

스위치 구성 선택

스위치의 이름, 역할 또는 모델을 기반으로 구성 설정을 적용하는 규칙을 만듭니다.

규칙을 클릭하여 편집하거나 규칙 추가를 클릭합니다. 그런 다음 각 탭 페이지를 완료합니다. 설정을 입력할 때 오른쪽 상단의 확인 표시를 클릭하여 변경사항을 저장합니다. 기존 규칙을 복제하여 스위치 규칙 항목을 생성할 수도 있습니다. 이렇게 하려면 복제 버튼을 클릭하고 새 규칙의 이름을 지정하기만 하면 됩니다.

다양한 탭은 아래의 별도 표에 설명되어 있습니다.

| 옵션 | 참고 사항 |

|---|---|

| 이름 |

이 규칙을 식별하는 이름을 입력합니다. |

| 스위치 이름에 적용됩니다. |

이 규칙이 지정된 이름과 일치하는 모든 스위치에 적용되도록 하려면 이 옵션을 활성화합니다. 그런 다음 텍스트와 오프셋 문자 수를 입력합니다. 예를 들어, 오프셋이 0인 abc 를 입력하면 이름이 abc로 시작하는 스위치에 규칙이 적용됩니다. 오프셋이 5인 경우, 규칙은 스위치 이름의 처음 5자를 무시합니다. |

| 스위치 역할에 적용됩니다. |

이 규칙이 동일한 역할을 가진 모든 스위치에 적용하려면 이 옵션을 활성화합니다. 소문자, 숫자, 밑줄(_) 또는 대시(-)를 사용하여 역할을 입력합니다. |

| 스위치 모델에 적용 |

이 규칙이 동일한 모델을 가진 모든 스위치에 적용되도록 하려면 이 옵션을 활성화합니다. 그런 다음 모델을 선택합니다. |

| 옵션 | 참고 사항 |

|---|---|

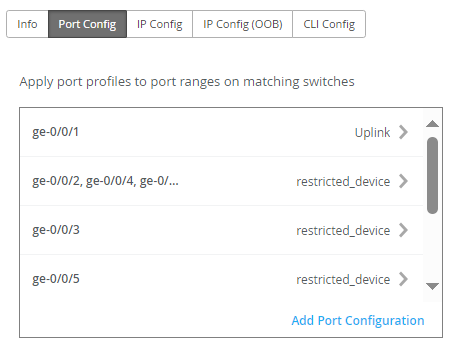

| 구성 목록 | 포트 구성 추가를 클릭하거나 편집할 포트 구성을 선택합니다.  |

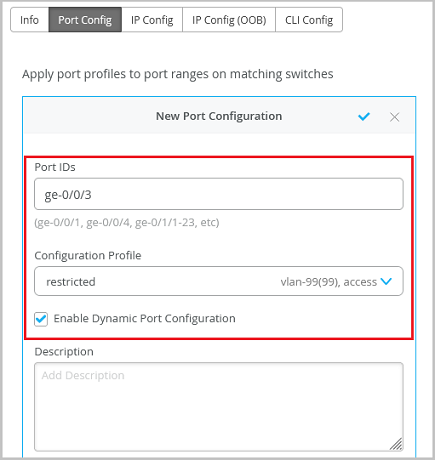

| 포트 ID |

구성할 포트를 입력합니다. |

| 구성 프로필 | 지정된 포트에 적용할 구성 프로필을 선택합니다.

메모:

Q-in-Q 터널링으로 스위치 포트를 구성하려면 이 드롭다운 목록에서 Q-in-Q를 선택합니다. 자세한 정보는 스위치 포트에서 Q-in-Q 터널링 구성을 참조하십시오. |

| 포트 네트워크(S-VLAN) |

포트가 Q-in-Q 터널링을 사용하는 경우 서비스 VLAN(S-VLAN)을 지정합니다. S-VLAN은 고객 사이트 간의 레이어 2 이더넷 연결을 확장하는 데 사용되는 외부 추가 VLAN 태그입니다. 이는 고객이 중첩 VLAN ID를 보유하고 있는 경우 특히 유용합니다. |

| 속도 |

메모:

구성 프로필로 Q-in-Q를 선택한 경우에만 적용됩니다. 기본 설정인 자동을 유지하거나 속도를 선택합니다. |

| 이중 |

메모:

구성 프로필로 Q-in-Q를 선택한 경우에만 적용됩니다. 기본 설정인 자동을 유지하거나 절반 또는 전체를 선택합니다. |

| PoE |

메모:

구성 프로필로 Q-in-Q를 선택한 경우에만 적용됩니다. 포트가 PoE(Power over Ethernet)를 지원하도록 활성화합니다. |

| 최대 전송 단위(MTU) |

메모:

구성 프로필로 Q-in-Q를 선택한 경우에만 적용됩니다. 포트의 미디어 최대 전송 단위(MTU)를 지정합니다. 기본값: 1514. 범위: 256 - 9216. 인터페이스의 미디어 최대 전송 단위(MTU)는 단편화 없이 해당 인터페이스를 통해 전달될 수 있는 가장 큰 데이터 단위 입니다. |

| 스톰 컨트롤 |

메모:

구성 프로필로 Q-in-Q를 선택한 경우에만 적용됩니다. 스톰 제어를 활성화하여 트래픽 수준을 모니터링하고 트래픽이 트래픽 수준(백분율로 지정)을 초과하면 브로드캐스트, 멀티캐스트 및 알 수 없는 유니캐스트 패킷을 자동으로 삭제합니다. 이렇게 지정된 트래픽 수준을 스톰 제어 수준이라고 합니다. 이 기능은 패킷 확산을 적극적으로 방지하고 LAN의 성능을 유지합니다. 스톰 제어를 활성화하면 브로드캐스트, 멀티캐스트 및 알 수 없는 유니캐스트 패킷을 모니터링에서 제외하도록 선택할 수도 있습니다. 또한 트래픽이 사용자 정의 스톰 제어 임계값을 초과할 때 임계값에 대한 작업 아래의 포트 종료 확인란을 선택하여 포트를 자동으로 종료하도록 스위치를 구성할 수도 있습니다. 자세한 내용은 스톰 컨트롤 이해를 참조하십시오. |

| 묘사 | 포트에 대한 설명을 제공합니다. |

| 동적 구성 활성화 |

(구성 프로필로 Q-in-Q를 선택한 경우에는 이 설정이 적용되지 않습니다.)

메모:

동적 포트 구성으로 활성화된 스위치 포트에 연결되어 있지만 동적 포트 할당 규칙과 일치하지 않는 알 수 없는 디바이스에 할당할 수 있는 제한된 VLAN 및 네트워크 프로필을 생성했는지 확인합니다. 이 설정을 사용하면 스위치 포트가 동적 포트 할당 규칙(표 3의 동적 포트 구성 행에 설명)을 사용하는 동적 포트로 작동할 수 있습니다. 디바이스가 동적 포트 구성으로 활성화된 스위치 포트에 연결되면 포트 프로필은 연결된 디바이스의 속성에 따라 동적으로 할당됩니다. 디바이스가 속성과 일치하는 경우 Mist는 일치하는 동적 프로필을 디바이스에 할당합니다. 그러나 디바이스가 속성과 일치하지 않으면 지정된 VLAN, 이상적으로는 제한된 VLAN(포트 프로필)이 할당됩니다. 다음 예에서는 포트가 동적 포트 할당으로 활성화되고 제한된 VLAN이 할당됩니다. 이 경우 연결된 디바이스가 동적 프로파일링 속성과 일치하지 않으면 라우팅할 수 없는 VLAN 또는 게스트 VLAN과 같은 제한된 VLAN에 배치됩니다. 포트 어그리게이션으로 활성화된 인터페이스는 동적 포트 구성을 지원하지 않습니다.  클라이언트가 인식된 후 포트 프로필이 포트에 적용되기까지 몇 분 정도 걸리고, 그 후 포트 프로필 할당 상태가 Mist 포털에 나타나기까지 몇 분 정도 걸립니다. 스위치 재부팅 또는 스위치의 모든 포트에 영향을 미치는 대량 링크 업 또는 다운 이벤트의 경우, 모든 포트가 올바른 프로파일에 할당되는데 약 20분이 걸립니다(모든 포트에서 동적 포트 구성이 활성화되었다고 가정). 스위치의 동적 포트 구성은 IoT 디바이스, AP 및 사용자 포트 엔드포인트에 대한 연결을 설정하기 위한 것입니다. 스위치, 스위치와 라우터, 스위치와 방화벽 간의 연결을 만드는 데 사용하지 마십시오. 또한 업링크 포트에서 동적 포트 구성을 활성화해서는 안 됩니다.

메모:

자세한 정보는 동적 포트 프로필 할당 구성을 참조하십시오. |

| 업/다운 포트 경고 |

이 기능을 활성화하면 주니퍼 Mist는 이러한 포트에서 작동 상태와 작동 상태 간 전환을 모니터링합니다. 이 기능을 사용하는 경우 모니터링 > 경고 > 경고 구성 페이지에서 중요 스위치 포트 업/다운도 활성화합니다. |

| 포트 어그리게이션 |

메모:

구성 프로필로 Q-in-Q를 선택한 경우에는 적용되지 않습니다. 이 기능을 활성화하면 지정된 이더넷 인터페이스가 단일 링크 레이어 인터페이스를 형성하도록 그룹화됩니다. 이 인터페이스는 LAG(Link Aggregation Group) 또는 번들이라고도 합니다. LAG로 그룹화할 수 있는 인터페이스의 수와 스위치가 지원하는 LAG의 총 수는 스위치 모델에 따라 다릅니다. LACP를 활성화하거나 활성화하지 않은 상태에서 LAG를 사용할 수 있습니다. 다른 쪽 끝의 디바이스가 LACP를 지원하지 않는 경우 여기에서 LACP를 비활성화할 수 있습니다. 또한 다음을 지정할 수 있습니다.

Wired Assurance를 사용하여 LAG(Link Aggregation Group)를 구성하는 방법에 대한 자세한 내용은 다음 비디오를 시청하십시오. |

| 스위치 포트 운영자가 포트 프로필을 수정하도록 허용 |

이 기능을 활성화하면 스위치 포트 운영자 관리자 역할이 있는 사용자가 이 구성을 보고 관리할 수 있습니다. |

| 옵션 | 참고 사항 |

|---|---|

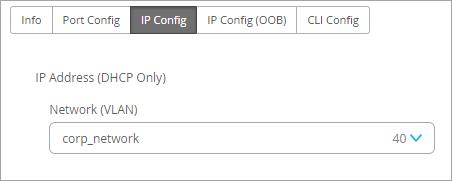

| 네트워크(VLAN) 목록 |

대역 내 관리 트래픽을 위한 네트워크를 선택합니다. 또는 네트워크 추가를 클릭하고 이 표의 나머지 행에 설명된 대로 새 네트워크 필드를 완료합니다.  |

| 이름 |

이 네트워크를 식별할 이름을 입력합니다. |

| VLAN ID |

1-4094 사이의 VLAN ID를 입력하거나 사이트 변수를 입력하여 ID를 동적으로 입력합니다. |

| 서브넷 |

서브넷 또는 사이트 변수를 입력합니다. |

스위치 선택 - IP 구성(OOB) 탭

전용 관리 VRF(대역 외)를 활성화 또는 비활성화합니다. Junos 버전 21.4 이상을 실행하는 모든 독립형 디바이스 또는 Virtual Chassis의 경우, 이 기능은 관리 인터페이스를 기본이 아닌 가상 라우팅 및 포워딩(VRF) 인스턴스로 제한합니다. 관리 트래픽은 더 이상 다른 제어 트래픽 또는 프로토콜 트래픽과 라우팅 테이블을 공유할 필요가 없습니다.

스위치 선택 - 포트 미러링 탭

이 탭에는 이미 추가된 포트 미러링 구성 목록이 표시됩니다. 항목을 클릭하여 편집합니다. 또는 포트 미러링 추가 를 클릭하여 포트 미러링을 활성화합니다. 이 기능을 사용하면 규칙에 지정된 대로 스위치 역할, 스위치 이름 및 스위치 모델과 같은 매개 변수를 기반으로 스위치에 포트 미러링을 동적으로 적용할 수 있습니다. 이 기능은 일반적으로 모니터링 및 문제 해결에 사용됩니다. 포트 미러링이 활성화되면 스위치는 미러링된 포트에서 모니터 포트로 네트워크 패킷의 사본을 보냅니다.

Mist는 로컬 및 원격 포트 미러링을 모두 지원합니다. 로컬 포트 미러링에서 소스 포트와 대상 포트(모니터 포트)는 동일한 네트워크 스위치에 있습니다. 원격 포트 미러링에서 소스 포트와 대상 포트는 동일한 스위치에 있지 않습니다. 이 경우 소스 포트는 두 스위치 간의 포트에 의해 달성된 연결을 통해 패킷 사본을 원격 대상 포트로 전달합니다.

구성 옵션은 다음과 같습니다.

-

입력 - 모니터링할 트래픽의 소스(인터페이스 또는 네트워크)입니다. 입력과 함께 Mist가 인터페이스의 수신 트래픽 또는 송신 트래픽을 모니터링할지 여부를 지정할 수 있습니다. 수신 및 송신 트래픽을 모두 모니터링하려면 동일한 인터페이스에 대해 두 개의 입력 항목을 추가합니다. 하나는 수신 플래그가 있고 다른 하나는 송신 플래그가 있습니다.

-

출력—트래픽을 미러링하려는 대상입니다. 인터페이스, 네트워크 또는 IP 주소를 지정할 수 있습니다(원격 대상의 경우). 입력 및 출력 필드 모두에서 동일한 인터페이스나 네트워크를 지정할 수 없습니다.

스위치 구성 선택 아래의 규칙은 글로벌 포트 미러링 구성보다 우선합니다. 또한 글로벌 포트 미러링이 구성된 경우, 스위치 구성 선택 섹션에 기본 규칙으로 표시되고 읽기 전용으로 표시됩니다. 전역 수준에서 편집할 수 있습니다.

스위치 선택 - CLI 구성 탭

필요에 따라 추가 CLI 명령을 입력합니다.

스위치 정책 레이블, GBP 태그 및 스위치 정책

이 섹션을 사용하여 액세스 제어 목록(ACL)(방화벽 필터라고도 함) 및 그룹 기반 정책(GBP)을 생성할 수 있습니다.