交换机配置选项

使用此信息配置交换机。

概述

您可以在组织级别或站点级别输入交换机设置。

-

若要配置组织范围的设置,请从 瞻博网络 Mist 门户的左侧菜单中选择 组织 > 交换机模板 。然后创建模板并将其应用到一个或多个网站或网站组。

要在站点级别配置交换机设置,请从 瞻博网络 Mist门户 的左侧菜单中选择站点> 交换机配置 。然后选择要设置的站点,然后输入交换机设置。

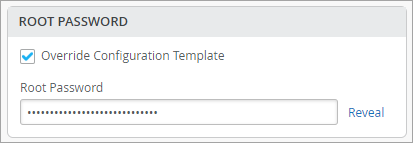

如果已将组织级交换机模板分配给站点,则站点配置将以仅查看模式显示。您可以保留模板中的设置或进行调整。在页面的每个部分中,您可以选择“ 覆盖配置模板” ,然后输入更改。这些更改仅适用于此站点,不适用于模板。

以下示例说明如何覆盖模板并设置特定于站点的 root 密码。

在组织和站点级别,交换机设置都按多个部分分组,如下所述。

所有交换机

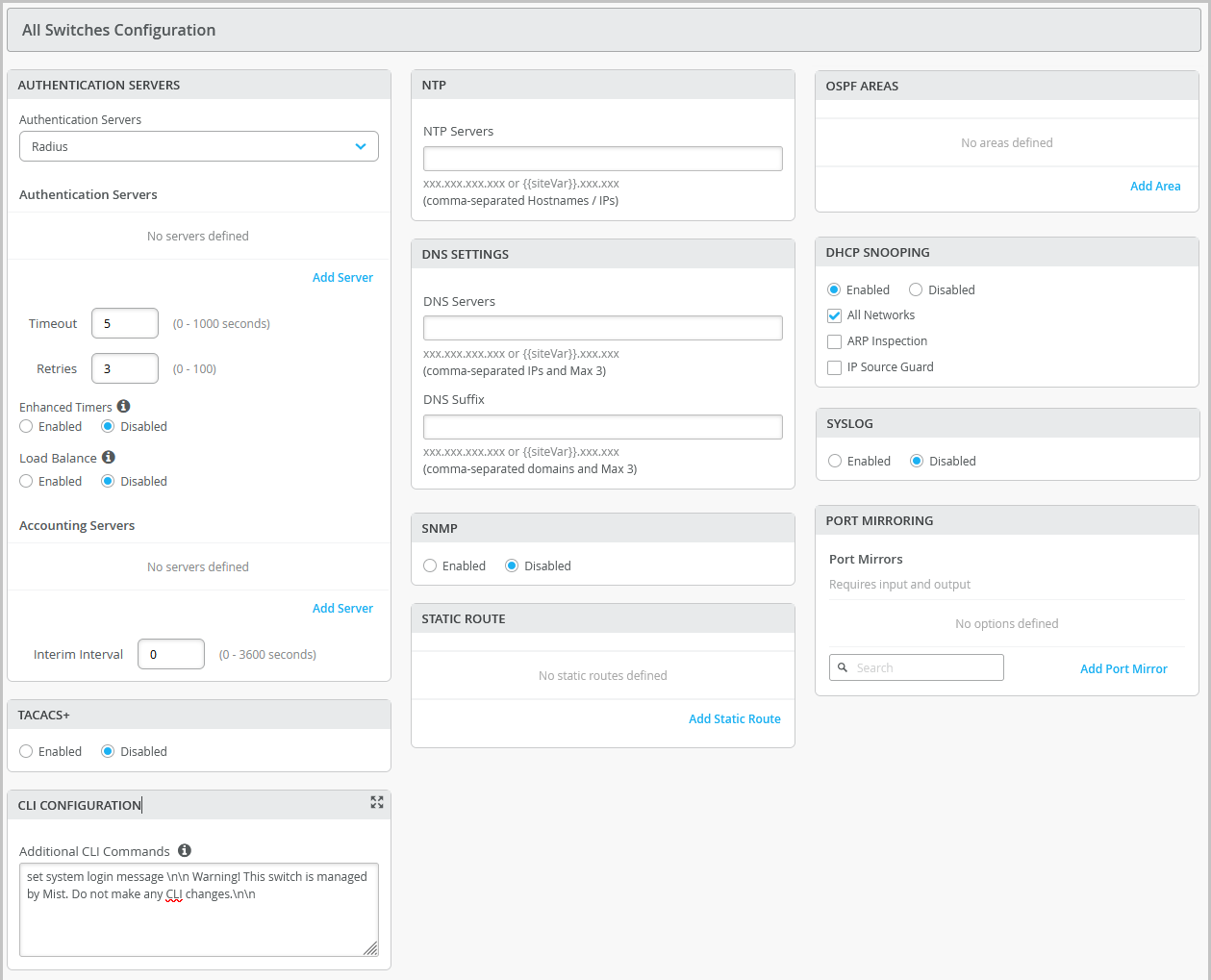

在 “组织 > 交换机模板 ”页面和“ 站点 > 交换机配置 ”页面的所有交换机部分中配置这些选项。

| 字段/部分 | 说明 |

|---|---|

| 认证服务器 | 选择一个身份验证服务器来验证用户提供的用户名和密码、证书或其他身份验证因素。

选择身份验证服务器后,根据需要为所选服务器配置其他详细信息。您可以配置以下信息:

注意:

如果要为交换机管理访问(用于交换机 CLI 登录)设置 RADIUS 身份验证,则需要在模板的“其他 CLI 命令”部分中包含以下 CLI 命令: set system authentication-order radius set system radius-server radius-server-IP port 1812 set system radius-server radius-server-IP secret secret-code set system radius-server radius-server-IP source-address radius-Source-IP set system login user remote class class 要对交换机进行RADIUS或TACACS+本地身份验证,需要创建远程用户帐户或其他登录类。要为不同的 RADIUS 身份验证用户使用不同的登录等级,请在“其他 CLI 命令”部分中使用以下 CLI 命令,在 Junos OS 配置中创建多个用户模板: set system login user RO class read-only set system login user OP class operator set system login user SU class super-user set system login user remote full-name "default remote access user template" set system login user remote class read-only |

| TACACS+ | 启用 TACACS+ 在网络设备上进行集中式用户身份验证。 要在设备上使用 TACACS+ 身份验证,必须配置有关网络上一个或多个 TACACS+ 服务器的信息。您还可以在设备上配置 TACACS+ 计费,以收集有关登录或注销 LAN 的用户的统计数据,并将数据发送到 TACACS+ 计费服务器。 此外,您还可以在交换机配置中为 TACACS+ 身份验证用户指定用户角色。以下用户角色可用:无、管理员、已读、帮助台。当经过 TACAC+ 身份验证的用户没有在本地设备上配置用户帐户时,Junos 会默认为他们分配一个名为“远程”的用户帐户。 TACACS+和计费服务器支持的端口范围为1到65535。

注意:

要使TACACS+对交换机进行身份验证,需要创建与上述RADIUS部分中定义的类似登录用户。 |

| NTP | 指定网络时间协议 (NTP) 服务器的 IP 地址或主机名。NTP 用于同步交换机和互联网上其他硬件设备的时钟。 |

| DNS 设置 | 配置域名服务器 (DNS) 设置。您最多可以配置三个 DNS IP 地址和后缀,格式以逗号分隔。 |

| SNMP | 在交换机上配置简单网络管理协议 (SNMP) 以支持网络管理和监控。您可以配置 SNMPv2 或 SNMPv3。以下是您可以配置的 SNMP 选项:

有关更多信息,请参阅 在交换机上配置 SNMP。 |

| 静态路由 | 配置静态路由。在以下情况下,交换机使用静态路由:

Mist 支持静态路由的 IPv4 和 IPv6 地址。IPv6 支持适用于目标地址和下一跳地址。 支持的静态路由类型:

指定详细信息后,单击“ 添加静态路由 ”窗口右上角的复选标记(✓),将配置添加到模板中。 |

| CLI 配置 | 要配置模板 GUI 中不可用的任何其他设置,可以使用 set CLI 命令。 例如,您可以设置自定义登录消息以向用户显示警告,建议他们不要直接在交换机上进行任何 CLI 更改。下面是一个示例,说明如何做到这一点: set system login message \n\n Warning! This switch is managed by Mist. Do not make any CLI changes. 要删除已添加的 CLI 命令,请使用命令 delete system login message \n\n Warning! This switch is managed by Mist. Do not make any CLI changes.

注意:

确保输入完整的 CLI 命令才能使配置成功。 |

| OSPF | 通过此磁贴,您可以:

有关如何通过 Mist 配置 OSPF 的更多信息,请参阅 交换机的 OSPF 配置。 |

| VRRP | 在此磁贴中,可以通过分配组号、身份验证类型和网络来添加 VRRP 组。有关更多信息,请参阅 将 VRRP 组添加到配置。 |

| DHCP 侦听 | 瞻博网络 EX 系列和 QFX 系列交换机提供出色的端口安全性,包括 DHCP 侦听、地址解析协议 (ARP) 检测和 IP 源保护。您可以从 Mist 门户为交换机上的所有或选定 VLAN 启用这些选项。必须启用 DHCP 侦听,才能将 DHCP 问题包含在有线成功连接 SLE 中。 DHCP 侦听会监控来自连接到交换机的不受信任设备的 DHCP 消息。启用后,DHCP 侦听从 DHCP 数据包中提取 IP 地址和租用信息,并将其存储在侦听数据库中。EX 交换机上的端口安全使用此信息来验证 DHCP 请求,并阻止在不受信任端口上接收的 DHCPOFFER(DHCP DISCOVER 和 DHCP REQUEST 不受影响)。

默认情况下,DHCP 协议会将所有中继端口视为受信任端口,将所有接入端口视为不受信任端口。建议仅使用中继端口将 DHCP 服务器连接到交换机,或者,如果必须使用接入端口,请务必在端口配置文件中将该端口显式配置为受信任,否则 DHCP 将无法正常工作。 请注意,如果将配置了静态 IP 地址的设备连接到交换机上不受信任的端口,则 DHCP 侦听数据库中可能不存在 MAC-IP 绑定;数据包将被丢弃。您可以在 CLI shell 中使用此命令 |

| 系统日志 | 配置 SYSLOG 设置以设置如何处理系统日志消息。您可以配置设置以将系统日志消息发送到文件、远程目标、用户终端或系统控制台。 有关配置选项的帮助,请参阅 配置系统日志。 |

| 端口镜像 |

配置端口镜像。 端口镜像是路由器将数据包副本发送到外部主机地址或数据包分析器进行分析的能力。 Mist 支持本地和远程端口镜像。在本地端口镜像中,源端口和目的端口(监控端口)位于同一网络交换机上。在远程端口镜像中,源端口和目标端口不在同一交换机上。在这种情况下,源端口通过两个交换机之间的端口实现的连接将数据包副本转发到远程目标端口。 在端口镜像配置中,您可以指定以下内容:

|

| 路由策略 |

为整个组织(组织>交换机模板)或站点(站点>交换机配置)配置路由策略。只有当交换机配置与 BGP 路由协议绑定时,这些路由策略才会被推送到交换机配置。交换机的 BGP 选项卡中已定义的路由策略现在将显示在路由策略选项卡上。路由策略与 BGP 或 OSPF 等协议相关联。路由策略框架由每个路由协议的默认规则组成。这些规则确定协议在路由表中放置哪些路由,并从路由表播发哪些路由。路由策略的配置涉及定义术语,这些术语包括应用于匹配路由的匹配条件和作。 要配置路由策略,请执行以下作:

|

管理

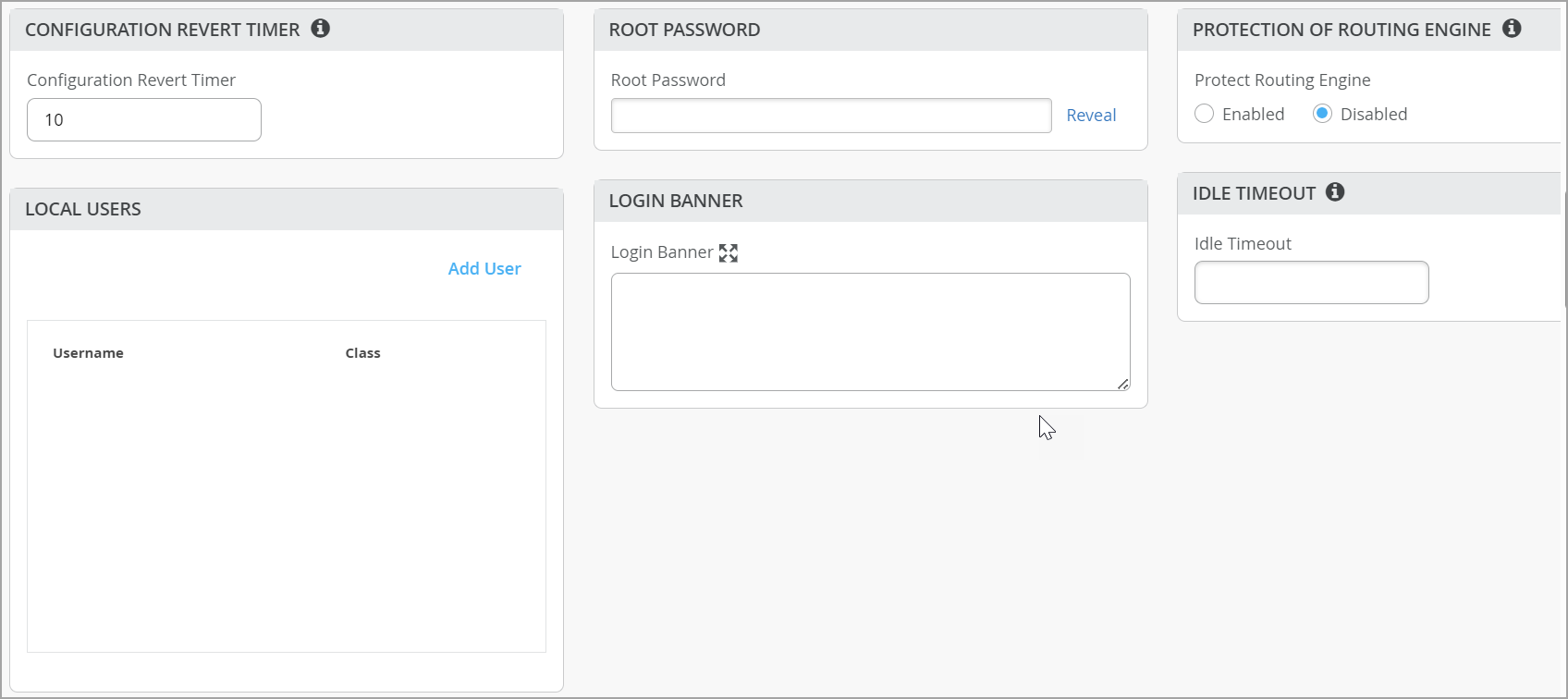

在 “组织 > 交换机模板 ”页面的“管理”部分和“ 站点 > 交换机配置” 页面中配置这些选项。

| 选项 | 说明 |

|---|---|

| 配置恢复计时器 |

如果配置更改导致交换机断开连接,此功能有助于恢复交换机与 Mist 云之间的连接。它会自动还原用户所做的更改,并在指定的时间内重新连接到云。默认情况下,对于 EX 系列交换机,此持续时间设置为 10 分钟。您可以指定不同的持续时间。 范围:3 至 30 分钟。 如果发生配置恢复事件,可以查看交换机事件页面,具体了解恢复交换机配置的原因。 |

| Root 密码 |

root 用户(其用户名为 root)的纯文本密码。 |

| 保护路由引擎 |

启用此功能可确保路由引擎仅接受来自可信系统的流量。此配置可创建无状态防火墙过滤器,丢弃发往路由引擎的所有流量,但来自指定可信来源的数据包除外。保护路由引擎涉及过滤路由器 lo0 接口上的传入流量。建议在瞻博网络交换机上启用路由引擎保护作为最佳实践。 启用路由引擎保护后,Mist 默认确保允许以下服务(如果已配置)与交换机通信:BGP、BFD、NTP、DNS、SNMP、TACACS 和 RADIUS。 如果您需要需要访问交换机的其他服务,可以使用“可信网络”或“服务”部分。如果要设置通过 SSH 访问交换机,请选择“受信任的服务”下的 ssh 选项。如果需要允许交换机响应 ping,请选择“可信服务”下的 icmp 选项。 如果您希望从其他网段访问交换机,可以在“可信网络”或“可信 IP/端口/协议”下添加这些网段。 有关更多信息,请参阅 示例:配置无状态防火墙过滤器以接受来自可信来源的流量 和 示例:配置无状态防火墙过滤器以防止 TCP 和 ICMP 泛洪。 |

| 本地用户 |

在交换机上创建本地用户帐户以进行设备管理。要创建用户帐户,请单击添加 用户 ,然后定义用户名、登录类(操作员、只读、超级用户或未经授权)和密码。 |

| 空闲超时 |

远程 shell 会话可以空闲的最大分钟数。达到此限制时,用户将注销。(有效范围:1-60)。 |

| 登录横幅 |

输入您希望用户在登录交换机时看到的文本。示例:“警告!此交换机由瞻博网络 Mist 托管。请勿进行任何 CLI 更改。您最多可以输入 2048 个字符。 |

| DHCP Option 81(用于动态 DNS) |

启用支持 DHCP option 81 的交换机。在交换机上启用此选项后,连接到该交换机的客户端可以在请求 IP 地址的同时将其全限定域名 (FQDN) 发送到 DHCP 服务器。这允许 DHCP 服务器相应地更新 DNS 记录。 您也可以在站点级别(“站点>交换机配置”)和设备级别(交换机>交换机名称)启用 DHCP 选项 81。 |

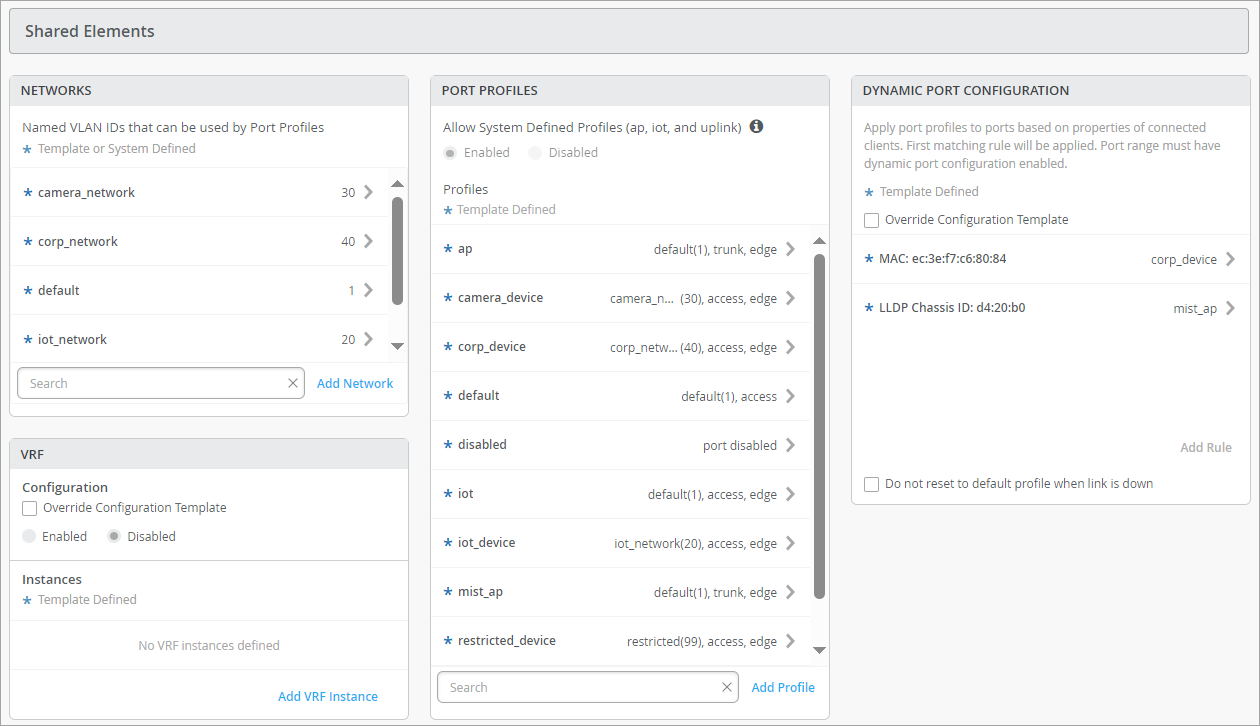

共享元素

在 “组织 > 交换机模板 ”页面的“共享元素”部分和“ 站点 > 交换机配置” 页面中配置这些选项。

| 选项 | 说明 |

|---|---|

| 网络 |

添加或更新 VLAN,然后可以在端口配置文件中使用。 对于每个 VLAN,输入名称、VLAN ID 和子网。您可以为子网指定 IPv4 或 IPv6 地址。有关更多提示,请参阅屏幕上的信息。 在此磁贴上,您可以选择隐藏用户定义的端口配置文件或 L3 子接口中未使用的网络。此功能可帮助您快速识别正在使用和未使用的网络。 |

| 端口配置文件 |

添加或更新端口配置文件。有关配置文件选项的帮助,请参阅屏幕上的提示和 共享元素 - 端口配置文件。 在此磁贴上,您可以选择隐藏用户定义的任何静态或动态端口配置中未使用的端口配置文件。此功能可帮助您快速识别正在使用和未使用的端口配置文件。 |

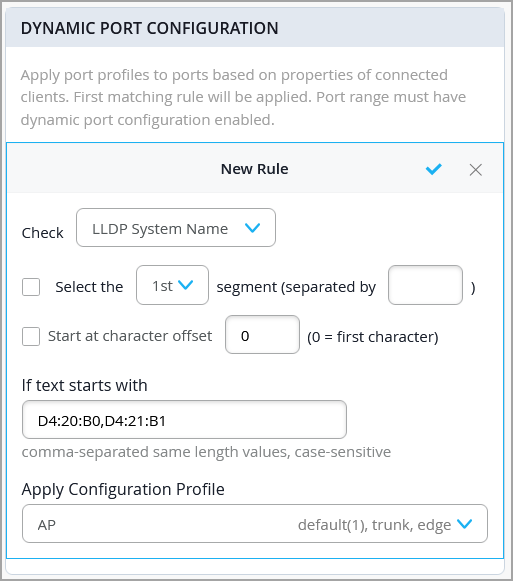

| 动态端口配置 |

动态端口分析使用所连接客户端设备的一组设备属性,自动将预配置的端口和网络设置与接口关联。 动态端口配置文件配置概括包括以下两个步骤:

您可以使用以下参数配置动态端口配置文件规则:

在此示例中,当连接到具有与配置参数匹配的 LLDP 系统名称的任何设备时,在应用 配置文件 字段中指定的端口配置文件将被分配给启用了动态配置的交换机端口。

注意:

有关更多信息,请参阅 配置动态端口配置文件分配。 |

| VRF |

借助 VRF,您可以将 EX 系列交换机划分为多个虚拟路由实例,从而有效地隔离网络中的流量。您可以为 VRF 定义一个名称,指定与之关联的网络,并包括所需的任何其他路由。您可以为附加路由指定 IPv4 或 IPv6 地址。

注意:

|

共享元素 - 端口配置文件

在 共享元素 部分中,您可以配置端口配置文件。单击“ 添加配置文件” 或单击要编辑的配置文件时,将显示这些选项。

-

有关配置文件的常规信息,请参阅 端口配置文件。

-

如果您在站点级别工作,则可能会在端口配置文件名称旁边看到星号 (*)。这些端口配置文件是在交换机模板中创建的。如果单击它们,您将在仅查看模式下看到设置。要进行特定于站点的更改(仅影响此站点,而不影响交换机模板本身),请选择覆盖 模板定义的配置文件 ,然后编辑设置。

| 选项 | 说明 |

|---|---|

| 名称、已启用的端口和说明 | 用于识别和启用端口的基本设置。 |

| 模式 |

|

| 端口网络(未标记/本机 VLAN) | 指定端口网络或本机 VLAN。 |

| VoIP 网络 | 指定 VoIP 网络(如果适用)。 |

| 中继网络 | 如果您选择了模式,请指定中继网络 中继。 |

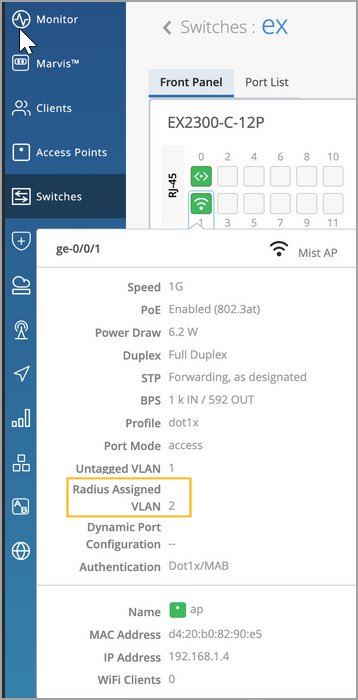

| 使用 dot1x 身份验证 | 选择此选项可为基于端口的网络访问控制启用 IEEE 802.1X 身份验证。属于专用 VLAN (PVLAN) 成员的接口支持 802.1X 身份验证。 如果在端口上启用 dot1x 身份验证,则可以使用以下选项:

您还需要执行以下作才能使 dot1x 身份验证正常工作:

|

| 速度 |

保留默认设置“自动”或选择速度 |

| 双工 |

保留默认设置“自动”,或选择“半”或“满”。 |

| MAC 限制 | 配置接口可动态获知的最大 MAC 地址数。当接口超过配置的 MAC 限制时,将丢弃帧。MAC 限制还会导致日志条目。配置的值在被替换或清除之前一直处于活动状态,并在设备重新启动后一直保持不变。 默认值:0 支持范围:0 到 16383 |

| 坡 | 使端口支持以太网供电 (PoE)。 |

| 按 VLAN STP | 使用 VLAN 生成树协议 (VSTP) 或按 VLAN 生成树配置交换机。VSTP 有助于基于每个 VLAN 防止第 2 层网络中的环路。每个 VLAN 一个生成树可实现细粒度负载平衡。Mist 建议为其他供应商的设备(例如 Cisco)启用此功能,这些设备默认运行按 VLAN 生成树。 此设置也可用于站点和交换机级别。 |

| STP 边缘 | 如果要在端口上启用网桥协议数据单元 (BPDU) 保护,请将端口配置为生成树协议 (STP) 边缘端口。在未加入 STP 的客户端连接到的端口上启用 STP Edge。此设置可确保将端口视为边缘端口,并防止接收 BPDU。如果将非边缘设备插入配置了 STP 边缘的端口,则该端口将被禁用。此外,Switch Insights 页面还会生成端口 BPDU 阻止事件。 交换机详细信息 上的前面板还将显示此端口的BPDU错误。 您可以通过在前面板上选择端口,然后单击清除 BPDU错误来清除BPDU错误的端口。 您不应在上行链路端口上启用 STP Edge。 您还可以从交换机详细信息页面上的端口配置文件部分在交换机级别配置 STP Edge。 |

| STP 点对点 |

此配置会将接口模式更改为点对点。点对点链路是两个网络节点(或交换机)之间的专用链路,用于将一个端口连接到另一个端口。 |

| STP 无根端口 |

此配置可防止接口变为根端口。 |

| 块 STP BPDU |

通常在不需要 BPDU 的边缘或接入端口上启用。启用此选项后,如果收到 BPDU,端口将立即关闭,有助于防止潜在的环路或配置错误。 如果启用 STP Edge,则会自动禁用阻止 STP BPDU。但是,仍可配置BPDU活跃度检查。如果启用阻止 STP BPDU,则 STP Edge 和 BPDU 活跃度检查都会自动禁用。 |

| STP BPDU 活跃度检查 | 通常在需要 BPDU 的上行链路或中继端口上启用。此功能会监控 BPDU 接收并阻止端口,如果在 20 秒内未收到 BPDU,则会发出告警,帮助快速检测故障或配置错误。 |

| QoS | 为端口启用服务质量 (QoS),以便将延迟敏感型流量(例如语音)优先于端口上的其他流量。

注意:

为获得最佳结果,必须为下游(传入)和上游(传出)流量启用服务质量 (QoS)。这样可以确保网络能够有效地双向流量优先级排序和管理,从而提高性能和改善整体服务质量。 您可以选择覆盖 WLAN 设置页面上的QoS配置(站点 > WLAN > WLAN名称)。要覆盖 QoS 配置,请选中 覆盖 QoS 复选框,然后选择无线接入等级。下行流量(接入点>客户端)将使用指定的覆盖访问类值进行标记。覆盖配置不支持上游流量(客户端>接入点)。 另请参阅: QoS 配置。 |

| 风暴控制 | 启用风暴控制以监控流量级别,并在流量超过流量级别(以百分比指定)时自动丢弃广播、组播和未知单播数据包。此指定的流量级别称为风暴控制级别。此功能可主动防止数据包扩散并保持 LAN 的性能。 启用风暴控制后,您还可以选择从监控中排除广播、组播和未知单播数据包。 您还可以选中“对阈值采取行动”下的“ 关闭端口 ”复选框,将交换机配置为在流量超过用户定义的风暴控制阈值时自动关闭端口。 有关详细信息,请参阅 了解风暴控制。 |

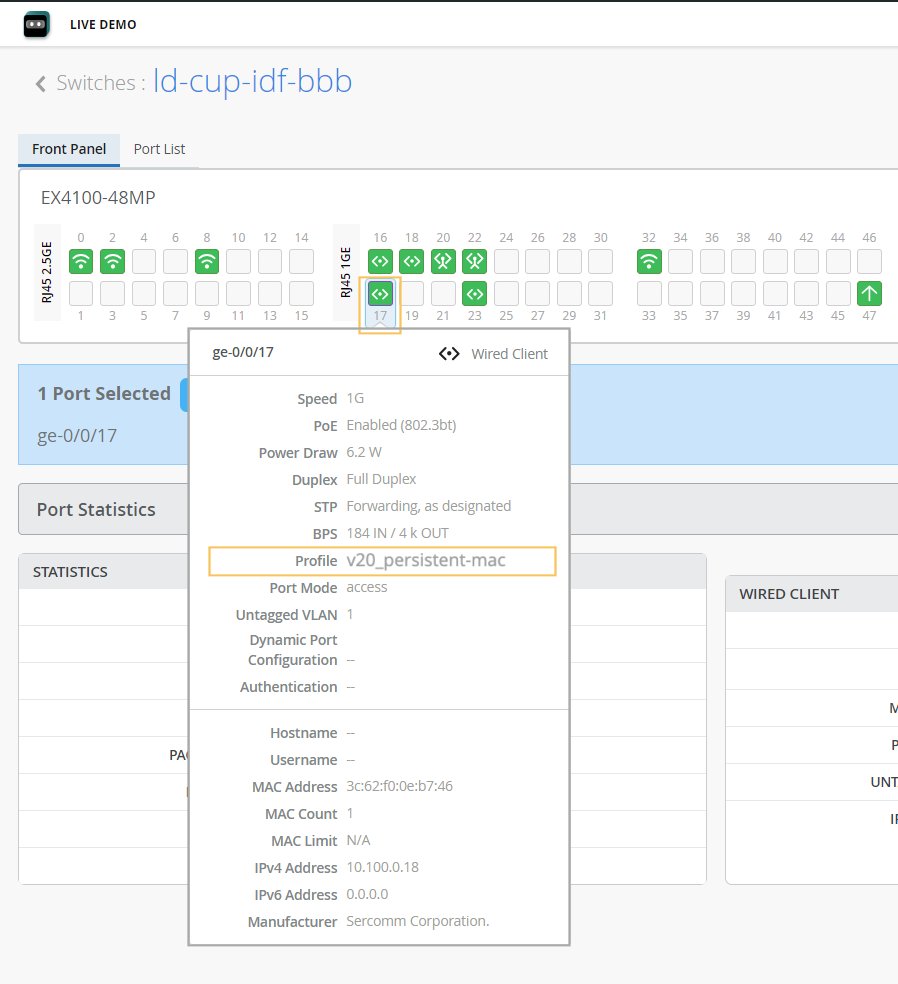

| 持久(粘性)MAC 学习 | 启用 持久(粘性)MAC 以保留接口获知的可信工作站和服务器的 MAC 地址,即使在设备重新启动后也是如此。您可以为静态有线客户端配置粘性 MAC。粘性 MAC 不适用于瞻博网络 Mist 接入点接口,也不支持中继端口或配置了 802.1X 身份验证的端口。 粘性 MAC 与 MAC 限制(如上文所述)结合使用,可防止第 2 层拒绝服务 (DoS) 攻击、对以太网交换表的溢出攻击和 DHCP 饥饿攻击,同时仍允许接口动态学习 MAC 地址。在 Mist 门户中,“洞察”页面会将这些事件报告为 MAC Limit Exceeded 。 您可以将粘性 MAC 和 MAC 限制配置为交换机端口配置文件的一部分。此视频演示了一般过程: Port profiles provide a convenient way to manually or automatically provision EX switch interfaces. Going into the EX4300, we'll first create VLANs. We'll make a camera network with VLAN ID 30 and an IoT network with VLAN ID 29. You can create as many networks as needed. You can create the profiles, for example, a camera, and map it to the camera network that we just created. Customize the settings as desired, such as PoE and STP. We'll repeat this process to create profiles for a corporate device enabling 802.1x authentication, an IoT device configured with PoE, and an access point configured as a trunk port. It's very simple to modify profiles to meet your specific requirements. Then we go into the port configuration section to associate the configurations with port profiles. Here we map ports 1 through 5 to be with an AP profile, ports 6 through 10 with a corporate device profile, ports 11 through 15 with IoT profiles, and ports 16 to 20 with the camera profile. This is how to create port profiles. We can also create port aggregation uplinks to be associated with the appropriate profiles. When you save all of your changes, this pushes the configuration to the particular switch. This covers how EX switches are manually provisioned with port profiles from the Juniper MIST Cloud. 您必须显式启用位于端口配置文件配置文件底部的 持久(粘性)MAC 学习 选项,才能将粘性 MAC 包含在与接口关联的端口配置文件中。对于 MAC 限制,默认值为 0(无限制,即禁用),但您可以通过设置最多允许 16383 个唯一 MAC 地址的值来启用它。 要在 Mist 门户中查看为 MAC 限制或 MAC 计数设置的值,请从 交换机 页面选择一台交换机,然后将鼠标悬停在交换机端口上。您可以查看将哪个(端口)配置文件应用于接口,并通过扩展了解其粘性MAC状态。

图 2:显示粘性 MAC

的端口详细信息 的端口详细信息

配置的 MAC 限制和已学习的 MAC 数将在几分钟后显示,因为接口上的动态学习正在进行。在 Mist 仪表板中,仅显示最大 MAC 地址计数。但是,通过打开交换机的 远程 Shell 并运行以下 Junos CLI 命令,您可以看到给定接口已获知的每个 MAC 地址:

MAC 计数是一个持久值,一直保留到清除 MAC 地址为止(或直到在端口配置文件中禁用该值,然后将该配置推送到交换机)。 要从 Mist 仪表板清除给定接口上的 MAC 地址,您需要以网络管理员或超级用户的身份登录。然后,只需从交换机前面板中选择所需的端口(如图 1 所示),然后单击出现的 清除 MAC [动态/持久] 按钮。 在 Switch Insights 页面上,该事件显示为一个 MAC Limit Reset 事件。 有关前面板的更多信息,请参阅 交换机详细信息。 |

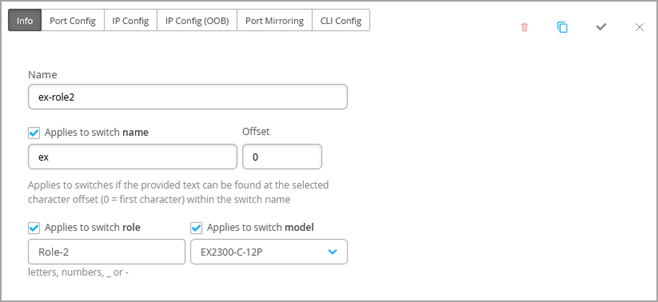

选择交换机配置

创建规则以根据交换机的名称、角色或型号应用配置设置。

单击规则进行编辑,或单击 添加规则。然后完成每个选项卡式页面。输入设置时,单击右上角的复选标记以保存更改。您还可以通过克隆现有规则来创建交换机规则条目。为此,您只需单击克隆按钮并为新规则命名。

下面的单独表中介绍了各种选项卡。

| 选项 | 说明 |

|---|---|

| 名字 |

输入名称以标识此规则。 |

| 适用于交换机名称 |

如果您希望此规则应用于与指定名称匹配的所有交换机,请启用此选项。然后输入文本和偏移字符数。例如,如果输入偏移量为 0 的 abc ,则规则适用于名称以 abc 开头的交换机。如果偏移量为 5,则规则将忽略交换机名称的前 5 个字符。 |

| 适用于交换机角色 |

如果您希望此规则应用于具有相同角色的所有交换机,请启用此选项。使用小写字母、数字、下划线 (_) 或破折号 (-) 输入角色。 |

| 适用于 交换机型号 |

如果您希望此规则应用于具有相同型号的所有交换机,请启用此选项。然后选择模型。 |

| 选项 | 说明 |

|---|---|

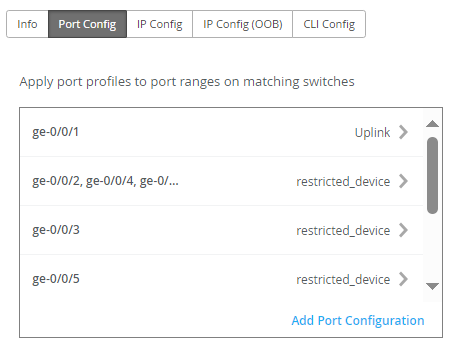

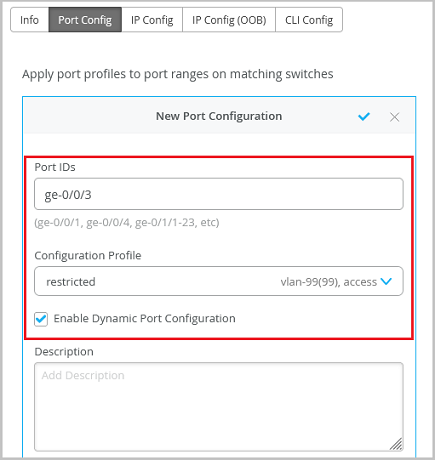

| 配置列表 | 单击 添加端口配置,或选择要编辑的端口配置。  |

| 端口 ID |

输入要配置的端口。 |

| 配置文件 | 选择要应用于指定端口的配置文件。

注意:

如果要使用 Q-in-Q 隧道配置交换机端口,请从此下拉列表中选择 Q-in-Q。有关更多信息,请参阅 在交换机端口上配置 Q-in-Q 隧道。 |

| 端口网络 (S-VLAN) |

如果端口使用 Q-in-Q 隧道,请指定服务 VLAN (S-VLAN)。S-VLAN 是一个外部附加 VLAN 标记,用于在客户站点之间扩展第 2 层以太网连接。当客户的 VLAN ID 重叠时,此功能特别有用。 |

| 速度 |

注意:

仅当已选择 Q-in-Q 作为配置文件时才适用。 保留默认设置“自动”或选择速度。 |

| 双工 |

注意:

仅当已选择 Q-in-Q 作为配置文件时才适用。 保留默认设置“自动”,或选择“半”或“满”。 |

| 坡 |

注意:

仅当已选择 Q-in-Q 作为配置文件时才适用。 使端口支持以太网供电 (PoE)。 |

| MTU |

注意:

仅当已选择 Q-in-Q 作为配置文件时才适用。 指定端口的介质最大传输单元 (MTU)。默认值:1514。范围:256 - 9216。 接口的介质最大传输单元 (MTU) 是可以通过 该接口转发而 不会发生分段的最大数据单元。 |

| 风暴控制 |

注意:

仅当已选择 Q-in-Q 作为配置文件时才适用。 启用风暴控制以监控流量级别,并在流量超过流量级别(以百分比指定)时自动丢弃广播、组播和未知单播数据包。此指定的流量级别称为风暴控制级别。此功能可主动防止数据包扩散并保持 LAN 的性能。 启用风暴控制后,您还可以选择从监控中排除广播、组播和未知单播数据包。 您还可以选中“对阈值采取行动”下的“ 关闭端口 ”复选框,将交换机配置为在流量超过用户定义的风暴控制阈值时自动关闭端口。 有关详细信息,请参阅 了解风暴控制。 |

| 描述 | 提供端口的描述。 |

| 启用动态配置 |

(如果您已选择 Q-in-Q 作为配置文件,则此设置不适用。

注意:

确保已创建受限 VLAN 和网络配置文件,可将其分配给连接到启用了动态端口配置但与动态端口分配规则不匹配的交换机端口的未知设备。 此设置使交换机端口能够用作使用动态端口分配规则的动态端口(在表 3 中的“动态端口配置”行中进行了描述)。 将设备连接到启用了动态端口配置的交换机端口时,系统会根据所连接设备的属性动态为其分配端口配置文件。如果设备与属性匹配,Mist 会为设备分配匹配的动态配置文件。但是,如果设备与属性不匹配,则会为其分配指定的 VLAN,最好是受限 VLAN(端口配置文件)。 在以下示例中,端口启用了动态端口分配,并分配了受限 VLAN。在这种情况下,如果连接的设备与动态分析属性不匹配,则会将其放入受限 VLAN(如不可路由 VLAN 或访客 VLAN)中。启用了端口聚合的接口不支持动态端口配置。  识别客户端后,端口配置文件需要几分钟才能应用到端口中,端口配置文件分配状态才会显示在 Mist 门户上。 如果交换机重新启动或大规模链路启动或关闭事件影响交换机上的所有端口,则大约需要 20 分钟才能将所有端口分配到正确的配置文件(假设所有端口都启用了动态端口配置)。 交换机上的动态端口配置用于建立与 IoT 设备、接入点和用户端口端点的连接。请勿使用它在交换机、交换机和路由器以及交换机和防火墙之间建立连接。此外,不应在上行链路端口上启用动态端口配置。

注意:

有关更多信息,请参阅 配置动态端口配置文件分配。 |

| 端口上/下机警报 |

启用此功能后,瞻博网络 Mist 会监控这些端口上的正常和关闭状态之间的转换。如果启用此功能,还要在“监控>警报”>“警报配置”页面上启用关键交换机端口正常/关闭。 |

| 端口聚合 |

注意:

如果已选择 Q-in-Q 作为配置文件,则不适用。 启用此功能后,指定的以太网接口将分组形成单个链路层接口。此接口也称为链路聚合组 (LAG) 或捆绑包。 可分组到 LAG 中的接口数和交换机支持的 LAG 总数因交换机型号而异。您可以在启用或不启用 LACP 的情况下使用 LAG。如果另一端的设备不支持 LACP,您可以在此处禁用 LACP。 您还可以指定以下内容:

有关如何使用 Wired Assurance 配置链路聚合组 (LAG) 的更多信息,请观看以下视频: |

| 允许交换机端口操作员修改端口配置文件 |

启用此功能后,具有交换机端口操作员管理员角色的用户可以查看和管理此配置。 |

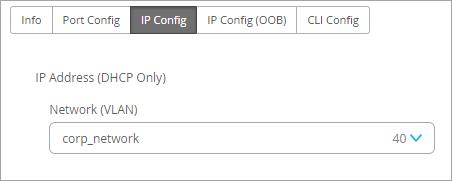

| 选项 | 说明 |

|---|---|

| 网络 (VLAN) 列表 |

选择带内管理流量的网络。或者单击添加网络并填写新建网络字段,如此表的其余行中的说明。  |

| 名字 |

输入名称以标识此网络。 |

| VLAN ID |

输入 1-4094 之间的 VLAN ID,或输入站点变量以动态输入 ID。 |

| 子 |

输入子网或站点变量。 |

选择交换机 — IP 配置 (OOB) 选项卡

启用或禁用 专用管理 VRF (带外)。对于运行 Junos 21.4 或更高版本的所有独立设备或虚拟机箱,此功能会将管理接口限制为非默认虚拟路由和转发 (VRF) 实例。管理流量不再需要与其他控制流量或协议流量共享一个路由表。

选择交换机 — 端口镜像选项卡

此选项卡显示已添加的端口镜像配置列表。单击条目进行编辑。或者,单击 添加端口镜像 以启用端口镜像。此功能允许您根据规则中指定的参数(例如交换机角色、交换机名称和交换机型号)在交换机上动态应用端口镜像。此功能通常用于监控和故障排除。启用端口镜像后,交换机会将网络数据包的副本从镜像端口发送到监控端口。

Mist 支持本地和远程端口镜像。在本地端口镜像中,源端口和目的端口(监控端口)位于同一网络交换机上。在远程端口镜像中,源端口和目标端口不在同一交换机上。在这种情况下,源端口通过两个交换机之间的端口实现的连接将数据包副本转发到远程目标端口。

配置选项包括:

-

输入 — 要监控的流量的源(接口或网络)。除了输入,您还可以指定是希望 Mist 监控某个接口的入口流量还是出口流量。如果您希望同时监控入口和出口流量,请为同一接口添加两个输入条目 - 一个带有入口标志,另一个带有出口标志。

-

输出 — 要将流量镜像到的目标。您可以指定接口、网络或 IP 地址(如果是远程目标)。您不能在输入和输出字段中指定相同的接口或网络。

选择交换机配置下的规则优先于全局端口镜像配置。此外,如果配置了全局端口镜像,则该镜像将作为默认规则显示在“选择交换机配置”部分中,并显示为只读。您可以在全局级别对其进行编辑。

选择交换机 — CLI Config 选项卡

根据需要输入其他 CLI 命令。