EN ESTA PÁGINA

Descripción general de los sistemas lógicos primarios

Los sistemas lógicos primarios pueden crear un sistema lógico de usuario y configurar los recursos de seguridad del sistema lógico de usuario. Los sistemas lógicos primarios asignan las interfaces lógicas a los sistemas lógicos del usuario. Para obtener más información, consulte los temas siguientes:

Descripción de los sistemas lógicos primarios y el rol del administrador principal

Cuando, como administrador principal, inicializa un firewall de la serie SRX que ejecuta sistemas lógicos, se crea un sistema lógico principal en el nivel raíz. Puede iniciar sesión en el dispositivo como raíz y cambiar la contraseña de raíz.

De forma predeterminada, todos los recursos del sistema se asignan al sistema lógico principal y el administrador principal los asigna a los sistemas lógicos del usuario.

Como administrador principal, usted administra el dispositivo y todos sus sistemas lógicos. También puede administrar el sistema lógico principal y configurar sus recursos asignados. Puede haber más de un administrador principal administrando un dispositivo que ejecute sistemas lógicos.

La función y las principales responsabilidades del administrador principal incluyen:

Creación de sistemas lógicos de usuario y configuración de sus administradores. Puede crear uno o varios administradores del sistema lógico de usuario para cada sistema lógico de usuario.

Crear cuentas de inicio de sesión para los usuarios de todos los sistemas lógicos y asignarlas a los sistemas lógicos adecuados.

Configurar un sistema lógico de interconexión si desea permitir la comunicación entre sistemas lógicos en el dispositivo. El sistema lógico de interconexión actúa como un conmutador interno. No requiere un administrador.

Para configurar un sistema lógico de interconexión, configure interfaces lt-0/0/0 entre el sistema lógico de interconexión y cada sistema lógico. Estas interfaces par permiten efectivamente el establecimiento de túneles.

Configuración de perfiles de seguridad para aprovisionar partes de los recursos de seguridad del sistema a los sistemas lógicos de usuario y al sistema lógico primario.

Solo el administrador principal puede crear, cambiar y eliminar perfiles de seguridad y vincularlos a sistemas lógicos.

Nota:Un administrador de sistema lógico de usuario puede configurar los recursos de interfaz, enrutamiento y seguridad asignados a su sistema lógico.

Crear interfaces lógicas para asignar a sistemas lógicos de usuario. (El administrador del sistema lógico del usuario configura las interfaces lógicas asignadas a su sistema lógico).

Ver y administrar sistemas lógicos de usuario, según sea necesario, y eliminar sistemas lógicos de usuario. Cuando se elimina un sistema lógico de usuario, sus recursos reservados asignados se liberan para su uso por otros sistemas lógicos.

Configuración de funciones de DPI, AppTrack, identificación de aplicaciones y firewall de aplicaciones. El administrador principal también puede usar el rastreo y la depuración en el nivel raíz, y puede realizar reversiones de confirmación. El administrador principal administra el sistema lógico principal y configura todas las funciones que un administrador de sistema lógico de usuario puede configurar para sus propios sistemas lógicos, incluidas las instancias de enrutamiento, las rutas estáticas, los protocolos de enrutamiento dinámico, las zonas, las políticas de seguridad, las pantallas y la autenticación de firewall.

Ver también

Descripción general de las tareas de configuración del administrador principal de sistemas lógicos de la serie SRX

En este tema se describen las tareas del administrador principal en el orden en que se realizan.

Un firewall de la serie SRX que ejecuta sistemas lógicos es administrado por un administrador principal. El administrador principal tiene las mismas capacidades que el administrador raíz de un firewall de la serie SRX que no ejecuta sistemas lógicos. Sin embargo, la función y las responsabilidades del administrador principal van más allá de las de otros administradores de firewalls de la serie SRX, ya que un firewall de la serie SRX que ejecuta sistemas lógicos se divide en sistemas lógicos discretos, cada uno con sus propios recursos, configuración y problemas de administración. El administrador principal es responsable de crear estos sistemas lógicos de usuario y de aprovisionarlos con recursos.

Para obtener una descripción general de la función y las responsabilidades del administrador principal, consulte Descripción de los sistemas lógicos primarios y la función del administrador principal.

Como administrador principal, debe realizar las siguientes tareas para configurar un firewall de la serie SRX que ejecute sistemas lógicos:

Ver también

Ejemplo: configuración de varios conmutadores VPLS e interfaces LT para sistemas lógicos

En este ejemplo, se muestra cómo interconectar varios sistemas lógicos. Esto se logra mediante la configuración de varios sistemas lógicos con una conexión punto a punto de interfaz de túnel lógico (LT) (Ethernet de encapsulación, Frame-Relay de encapsulación y conmutador de servicio LAN privado virtual). Más de una interfaz LT bajo un sistema lógico y varios conmutadores VPLS están configurados para pasar el tráfico sin salir de un firewall de la serie SRX. La encapsulación de frame-relay agrega información del identificador de conexión de vínculo de datos (DLCI) a la trama dada.

Requisitos

En este ejemplo, se utiliza un firewall de la serie SRX que ejecuta Junos OS con un sistema lógico.

Antes de empezar:

-

Lea la Descripción general de las tareas de configuración del administrador principal de sistemas lógicos de la serie SRX para comprender cómo y dónde encaja este procedimiento en el proceso general de configuración del administrador principal.

-

Lea la Descripción del sistema lógico de interconexión y las interfaces de túnel lógico

Descripción general

En este ejemplo, configuramos varias interfaces LT y varios conmutadores VPLS bajo un sistema lógico.

En este ejemplo, también configuramos la interconexión de varios sistemas lógicos con conexión punto a punto con interfaz LT (Ethernet de encapsulación y Frame-Relay de encapsulación).

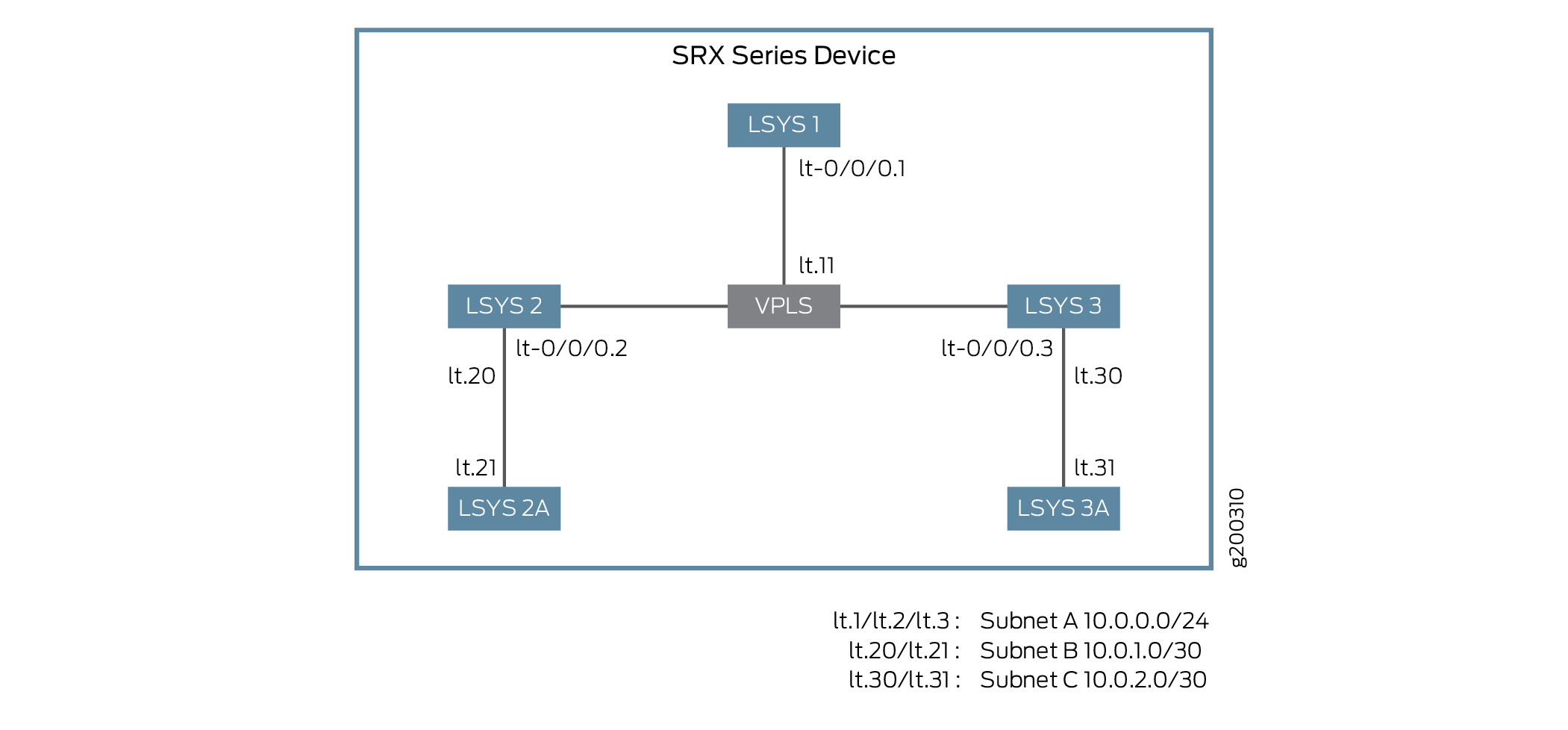

La Figura 1 muestra la topología para interconectar sistemas lógicos.

lógicos de interconexión

lógicos de interconexión

-

Para el sistema lógico de interconexión con conexión punto a punto de interfaz LT (Ethernet de encapsulación), en el ejemplo se configuran interfaces de túnel lógico lt-0/0/0. En este ejemplo, se configura la zona de seguridad y se asignan interfaces a los sistemas lógicos.

Las interfaces de sistemas lógicos de interconexión lt-0/0/0 se configuran con Ethernet como tipo de encapsulación. Las interfaces pares lt-0/0/0 correspondientes en los sistemas lógicos se configuran con Ethernet como tipo de encapsulación. Se asigna un perfil de seguridad a los sistemas lógicos.

-

Para los sistemas lógicos de interconexión con conexión punto a punto de interfaz LT (encapsulación frame-relay), en este ejemplo se configuran las interfaces de túnel lógico lt-0/0/0. En este ejemplo, se configura la zona de seguridad y se asignan interfaces a los sistemas lógicos.

Las interfaces lt-0/0/0 de los sistemas lógicos de interconexión están configuradas con frame-relay como tipo de encapsulación. Las interfaces pares lt-0/0/0 correspondientes en los sistemas lógicos se configuran con frame-relay como tipo de encapsulación. Se asigna un perfil de seguridad a los sistemas lógicos.

-

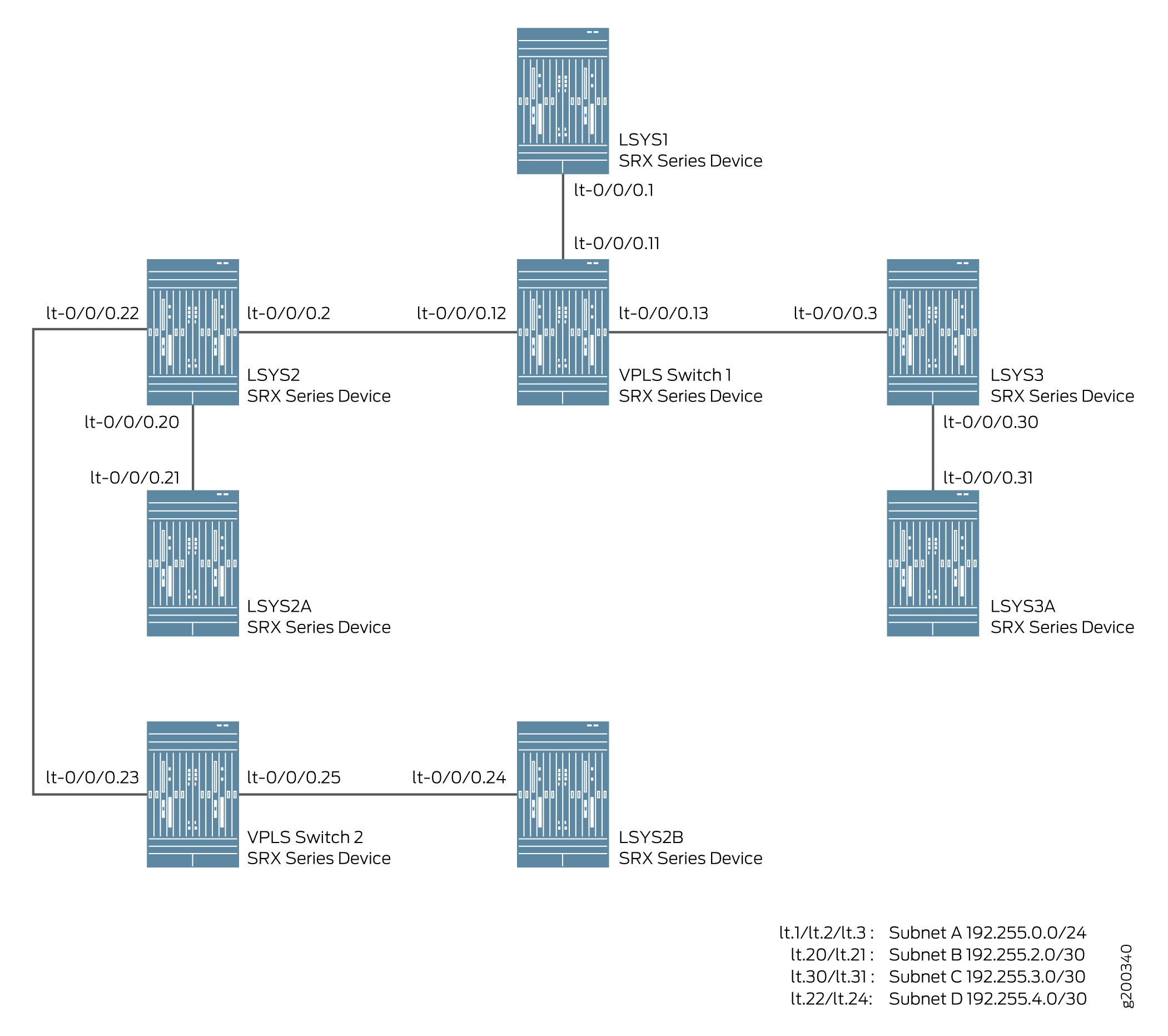

Para interconectar sistemas lógicos con varios conmutadores VPLS, en este ejemplo se configuran interfaces de túnel lógico lt-0/0/0 con ethernet-vpls como tipo de encapsulación. Las interfaces par lt-0/0/0 correspondientes y los perfiles de seguridad se asignan a los sistemas lógicos. La instancia de enrutamiento para el conmutador VPLS-1 y el conmutador-2 VPLS también se asignan a los sistemas lógicos.

La Figura 2 muestra la topología para interconectar sistemas lógicos con conmutadores VPLS.

Figura 2: Configuración de los sistemas lógicos de interconexión con conmutadores VPLS

Nota:

VPLS

Nota:Se pueden configurar varias interfaces LT en un sistema lógico.

Configuración

Para configurar interfaces para el sistema lógico, realice estas tareas:

- Configuración de interconexión de sistemas lógicos con conexión punto a punto de interfaz de túnel lógico (Ethernet de encapsulación)

- Configuración de interconexión de sistemas lógicos con interfaz de túnel lógico Conexión punto a punto (Encapsulation Frame-Relay)

- Configuración de interconexiones de sistemas lógicos con varios conmutadores VPLS

Configuración de interconexión de sistemas lógicos con conexión punto a punto de interfaz de túnel lógico (Ethernet de encapsulación)

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set system security-profile SP-user logical-system LSYS2 set logical-systems LSYS2 interfaces lt-0/0/0 unit 20 encapsulation ethernet set logical-systems LSYS2 interfaces lt-0/0/0 unit 20 peer-unit 21 set logical-systems LSYS2 interfaces lt-0/0/0 unit 20 family inet address 192.255.2.1/30 set logical-systems LSYS2 security zones security-zone LT interfaces lt-0/0/0.20 set system security-profile SP-user logical-system LSYS2A set logical-systems LSYS2A interfaces lt-0/0/0 unit 21 encapsulation ethernet set logical-systems LSYS2A interfaces lt-0/0/0 unit 21 peer-unit 20 set logical-systems LSYS2A interfaces lt-0/0/0 unit 21 family inet address 192.255.2.2/30 set logical-systems LSYS2A security policies from-zone LT to-zone LT policy LT match source-address any set logical-systems LSYS2A security policies from-zone LT to-zone LT policy LT match destination-address any set logical-systems LSYS2A security policies from-zone LT to-zone LT policy LT match application any set logical-systems LSYS2A security policies from-zone LT to-zone LT policy LT then permit set logical-systems LSYS2A security policies default-policy permit-all set logical-systems LSYS2A security zones security-zone LT host-inbound-traffic system-services all set logical-systems LSYS2A security zones security-zone LT host-inbound-traffic protocols all set logical-systems LSYS2A security zones security-zone LT interfaces lt-0/0/0.21

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de la CLI de Junos OS.

-

Defina un perfil de seguridad y asígnelo a un sistema lógico.

[edit] user@host# set system security-profile SP-user logical-system LSYS2

-

Establezca la interfaz LT como Ethernet de encapsulación en el sistema lógico.

[edit] user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 20 encapsulation ethernet

-

Configure una relación par para sistemas lógicos LSYS2.

[edit] user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 20 peer-unit 21

-

Especifique la dirección IP de la interfaz LT.

[edit] user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 20 family inet address 192.255.2.1/30

-

Establezca la zona de seguridad para la interfaz LT.

[edit] user@host# set logical-systems LSYS2 security zones security-zone LT interfaces lt-0/0/0.20

-

Defina un perfil de seguridad y asígnelo a un sistema lógico.

[edit] user@host# set system security-profile SP-user logical-system LSYS2A

-

Establezca la interfaz LT como Ethernet de encapsulación en el sistema lógico 2A.

[edit] user@host# set logical-systems LSYS2A interfaces lt-0/0/0 unit 21 encapsulation ethernet

-

Configure una relación par para sistemas lógicos LSYS2A.

[edit] user@host# set logical-systems LSYS2A interfaces lt-0/0/0 unit 21 peer-unit 20

-

Especifique la dirección IP de la interfaz LT.

[edit] user@host# set logical-systems LSYS2A interfaces lt-0/0/0 unit 21 family inet address 192.255.2.2/30

-

Configure una política de seguridad que permita el tráfico desde la zona LT a la zona LT de la política LT.

[edit] user@host# set logical-systems LSYS2A security policies from-zone LT to-zone LT policy LT match source-address any user@host# set logical-systems LSYS2A security policies from-zone LT to-zone LT policy LT match destination-address any user@host# set logical-systems LSYS2A security policies from-zone LT to-zone LT policy LT match application any user@host# set logical-systems LSYS2A security policies from-zone LT to-zone LT policy LT then permit

-

Configure una política de seguridad que permita el tráfico desde default-policy.

[edit] user@host# set logical-systems LSYS2A security policies default-policy permit-all

-

Configure las zonas de seguridad.

[edit] user@host# set logical-systems LSYS2A security zones security-zone LT host-inbound-traffic system-services all user@host# set logical-systems LSYS2A security zones security-zone LT host-inbound-traffic protocols all user@host# set logical-systems LSYS2A security zones security-zone LT interfaces lt-0/0/0.21

Resultados

-

Desde el modo de configuración, ingrese el comando para confirmar la

show logical-systems LSYS2configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.[edit] user@host# show logical-systems LSYS2 interfaces { lt-0/0/0 { unit 20 { encapsulation ethernet; peer-unit 21; family inet { address 192.255.2.1/30; } } unit 22 { encapsulation ethernet; peer-unit 23; family inet { address 192.255.4.1/30; } } } } security { zones { security-zone LT { interfaces { lt-0/0/0.22; lt-0/0/0.20; } } } }

-

Desde el modo de configuración, ingrese el comando para confirmar la

show logical-systems LSYS2Aconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.[edit] user@host# show logical-systems LSYS2A interfaces { lt-0/0/0 { unit 21 { encapsulation ethernet; peer-unit 20; family inet { address 192.255.2.2/30; } } } } security { policies { from-zone LT to-zone LT { policy LT { match { source-address any; destination-address any; application any; } then { permit; } } } default-policy { permit-all; } } zones { security-zone LT { host-inbound-traffic { system-services { all; } protocols { all; } } interfaces { lt-0/0/0.21; } } } }

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Configuración de interconexión de sistemas lógicos con interfaz de túnel lógico Conexión punto a punto (Encapsulation Frame-Relay)

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set system security-profile SP-user logical-system LSYS3A set logical-systems LSYS3 interfaces lt-0/0/0 unit 30 encapsulation frame-relay set logical-systems LSYS3 interfaces lt-0/0/0 unit 30 dlci 16 set logical-systems LSYS3 interfaces lt-0/0/0 unit 30 peer-unit 31 set logical-systems LSYS3 interfaces lt-0/0/0 unit 30 family inet address 192.255.3.1/30 set logical-systems LSYS3 security zones security-zone LT interfaces lt-0/0/0.30 set logical-systems LSYS3A interfaces lt-0/0/0 unit 31 encapsulation frame-relay set logical-systems LSYS3A interfaces lt-0/0/0 unit 31 dlci 16 set logical-systems LSYS3A interfaces lt-0/0/0 unit 31 peer-unit 30 set logical-systems LSYS3A interfaces lt-0/0/0 unit 31 family inet address 192.255.3.2/30 set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match source-address any set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match destination-address any set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match application any set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT then permit set logical-systems LSYS3A security policies default-policy permit-all set logical-systems LSYS3A security zones security-zone LT host-inbound-traffic system-services all set logical-systems LSYS3A security zones security-zone LT host-inbound-traffic protocols all set logical-systems LSYS3A security zones security-zone LT interfaces lt-0/0/0.31

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración.

-

Defina un perfil de seguridad y asígnelo a un sistema lógico.

[edit] user@host# set system security-profile SP-user logical-system LSYS3A

-

Establezca la interfaz LT como frame-relay de encapsulación en el sistema lógico.

[edit] user@host# set logical-systems LSYS3 interfaces lt-0/0/0 unit 30 encapsulation frame-relay

-

Configure la interfaz de túnel lógico incluyendo el dlci.

[edit] user@host# set logical-systems LSYS3 interfaces lt-0/0/0 unit 30 dlci 16

-

Configure una relación de unidad par entre interfaces LT, creando así una conexión punto a punto.

[edit] user@host# set logical-systems LSYS3 interfaces lt-0/0/0 unit 30 peer-unit 31

-

Especifique la dirección IP de la interfaz LT.

[edit] user@host# set logical-systems LSYS3 interfaces lt-0/0/0 unit 30 family inet address 192.255.3.1/30

-

Establezca la zona de seguridad para la interfaz LT.

[edit] user@host# set logical-systems LSYS3 security zones security-zone LT interfaces lt-0/0/0.30

-

Establezca la interfaz LT como frame-relay de encapsulación en el sistema lógico.

[edit] user@host# set logical-systems LSYS3A interfaces lt-0/0/0 unit 31 encapsulation frame-relay

-

Configure la interfaz de túnel lógico incluyendo el dlci.

[edit] user@host# set logical-systems LSYS3A interfaces lt-0/0/0 unit 31 dlci 16

-

Configure una relación de unidad par entre interfaces LT, creando así una conexión punto a punto.

[edit] user@host# set logical-systems LSYS3A interfaces lt-0/0/0 unit 31 peer-unit 30

-

Especifique la dirección IP de la interfaz LT.

[edit] user@host# set logical-systems LSYS3A interfaces lt-0/0/0 unit 31 family inet address 192.255.3.2/30

-

Configure una política de seguridad que permita el tráfico desde la zona LT a la zona LT de la política LT.

[edit] user@host# set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match source-address any user@host# set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match destination-address any user@host# set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match application any user@host# set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT then permit

-

Configure una política de seguridad que permita el tráfico desde default-policy.

[edit] user@host# set logical-systems LSYS3A security policies default-policy permit-all

-

Configure las zonas de seguridad.

[edit] user@host# set logical-systems LSYS3A security zones security-zone LT host-inbound-traffic system-services all user@host# set logical-systems LSYS3A security zones security-zone LT host-inbound-traffic protocols all user@host# set logical-systems LSYS3A security zones security-zone LT interfaces lt-0/0/0.31

Resultados

-

Desde el modo de configuración, ingrese los comandos para confirmar la

show logical-systems LSYS3configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.[edit] user@host# show logical-systems LSYS3 interfaces { lt-0/0/0 { unit 30 { encapsulation frame-relay; dlci 16; peer-unit 31; family inet { address 192.255.3.1/30; } } } } security { zones { security-zone LT { interfaces { lt-0/0/0.30; } } } }

-

Desde el modo de configuración, ingrese los comandos para confirmar la

show logical-systems LSYS3Aconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.[edit] user@host# show logical-systems LSYS3A

interfaces { lt-0/0/0 { unit 31 { encapsulation frame-relay; dlci 16; peer-unit 30; family inet { address 192.255.3.2/30; } } } } security { policies { from-zone LT to-zone LT { policy LT { match { source-address any; destination-address any; application any; } then { permit; } } } default-policy { permit-all; } } zones { security-zone LT { host-inbound-traffic { system-services { all; } protocols { all; } } interfaces { lt-0/0/0.31; } } } }

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Configuración de interconexiones de sistemas lógicos con varios conmutadores VPLS

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set interfaces lt-0/0/0 unit 11 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 11 peer-unit 1 set interfaces lt-0/0/0 unit 12 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 12 peer-unit 2 set interfaces lt-0/0/0 unit 13 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 13 peer-unit 3 set interfaces lt-0/0/0 unit 23 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 23 peer-unit 22 set interfaces lt-0/0/0 unit 25 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 25 peer-unit 24 set routing-instances vpls-switch-1 instance-type vpls set routing-instances vpls-switch-1 interface lt-0/0/0.11 set routing-instances vpls-switch-1 interface lt-0/0/0.12 set routing-instances vpls-switch-1 interface lt-0/0/0.13 set routing-instances vpls-switch-2 instance-type vpls set routing-instances vpls-switch-2 interface lt-0/0/0.23 set routing-instances vpls-switch-2 interface lt-0/0/0.25 set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 encapsulation ethernet set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 peer-unit 11 set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 family inet address 192.255.0.1/24 set logical-systems LSYS2 interfaces lt-0/0/0 unit 2 encapsulation ethernet set logical-systems LSYS2 interfaces lt-0/0/0 unit 2 peer-unit 12 set logical-systems LSYS2 interfaces lt-0/0/0 unit 2 family inet address 192.255.0.2/24 set logical-systems LSYS2 interfaces lt-0/0/0 unit 22 encapsulation ethernet set logical-systems LSYS2 interfaces lt-0/0/0 unit 22 peer-unit 23 set logical-systems LSYS2 interfaces lt-0/0/0 unit 22 family inet address 192.255.4.1/30 set logical-systems LSYS3 interfaces lt-0/0/0 unit 3 encapsulation ethernet set logical-systems LSYS3 interfaces lt-0/0/0 unit 3 peer-unit 13 set logical-systems LSYS3 interfaces lt-0/0/0 unit 3 family inet address 192.255.0.3/24 set logical-systems LSYS2B interfaces lt-0/0/0 unit 24 encapsulation ethernet set logical-systems LSYS2B interfaces lt-0/0/0 unit 24 peer-unit 25 set logical-systems LSYS2B interfaces lt-0/0/0 unit 24 family inet address 192.255.4.2/30 set system security-profile SP-user policy maximum 100 set system security-profile SP-user policy reserved 50 set system security-profile SP-user zone maximum 60 set system security-profile SP-user zone reserved 10 set system security-profile SP-user flow-session maximum 100 set system security-profile SP-user flow-session reserved 50 set system security-profile SP-user logical-system LSYS1 set system security-profile SP-user logical-system LSYS2 set system security-profile SP-user logical-system LSYS3 set system security-profile SP-user logical-system LSYS2B

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración.

-

Configure las interfaces lt-0/0/0.

[edit] user@host# set interfaces lt-0/0/0 unit 11 encapsulation ethernet-vpls user@host# set interfaces lt-0/0/0 unit 11 peer-unit 1 user@host# set interfaces lt-0/0/0 unit 12 encapsulation ethernet-vpls user@host# set interfaces lt-0/0/0 unit 12 peer-unit 2 user@host# set interfaces lt-0/0/0 unit 13 encapsulation ethernet-vpls user@host# set interfaces lt-0/0/0 unit 13 peer-unit 3 user@host# set interfaces lt-0/0/0 unit 23 encapsulation ethernet-vpls user@host# set interfaces lt-0/0/0 unit 23 peer-unit 22 user@host# set interfaces lt-0/0/0 unit 25 encapsulation ethernet-vpls user@host# set interfaces lt-0/0/0 unit 25 peer-unit 24

-

Configure la instancia de enrutamiento para los conmutadores VPLS y agréguele interfaces.

[edit] user@host# set routing-instances vpls-switch-1 instance-type vpls user@host# set routing-instances vpls-switch-1 interface lt-0/0/0.11 user@host# set routing-instances vpls-switch-1 interface lt-0/0/0.12 user@host# set routing-instances vpls-switch-1 interface lt-0/0/0.13 user@host# set routing-instances vpls-switch-2 instance-type vpls user@host# set routing-instances vpls-switch-2 interface lt-0/0/0.23 user@host# set routing-instances vpls-switch-2 interface lt-0/0/0.25

-

Configure LSYS1 con la interfaz lt-0/0/0.1 y empareje lt-0/0/0.11.

[edit] user@host# set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 encapsulation ethernet user@host# set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 peer-unit 11 user@host# set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 family inet address 192.255.0.1/24

-

Configure LSYS2 con la interfaz lt-0/0/0.2 y el par lt-0/0/0.12.

[edit] user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 2 encapsulation ethernet user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 2 peer-unit 12 user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 2 family inet address 192.255.0.2/24 user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 22 encapsulation ethernet user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 22 peer-unit 23 user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 22 family inet address 192.255.4.1/30

-

Configure LSYS3 con la interfaz lt-0/0/0.3 y el par lt-0/0/0.13

[edit] user@host# set logical-systems LSYS3 interfaces lt-0/0/0 unit 3 encapsulation ethernet user@host# set logical-systems LSYS3 interfaces lt-0/0/0 unit 3 peer-unit 13 user@host# set logical-systems LSYS3 interfaces lt-0/0/0 unit 3 family inet address 192.255.0.3/24

-

Configure LSYS2B con la interfaz lt-0/0/0 y la unidad par 24.

[edit] user@host# set logical-systems LSYS2B interfaces lt-0/0/0 unit 24 encapsulation ethernet user@host# set logical-systems LSYS2B interfaces lt-0/0/0 unit 24 peer-unit 25 user@host# set logical-systems LSYS2B interfaces lt-0/0/0 unit 24 family inet address 192.255.4.2/30

-

Asigne un perfil de seguridad para los sistemas lógicos.

[edit] user@host# set system security-profile SP-user policy maximum 100 user@host# set system security-profile SP-user policy reserved 50 user@host# set system security-profile SP-user zone maximum 60 user@host# set system security-profile SP-user zone reserved 10 user@host# set system security-profile SP-user flow-session maximum 100 user@host#set system security-profile SP-user flow-session reserved 50 user@host# set system security-profile SP-user logical-system LSYS1 user@host# set system security-profile SP-user logical-system LSYS2 user@host# set system security-profile SP-user logical-system LSYS3 user@host# set system security-profile SP-user logical-system LSYS2B

Resultados

-

Desde el modo de configuración, ingrese el comando , para confirmar la

show interfaces lt-0/0/0configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla[edit] user@host# show interfaces lt-0/0/0 unit 11 { encapsulation ethernet-vpls; peer-unit 1; } unit 12 { encapsulation ethernet-vpls; peer-unit 2; } unit 13 { encapsulation ethernet-vpls; peer-unit 3; } unit 23 { encapsulation ethernet-vpls; peer-unit 22; } unit 25 { encapsulation ethernet-vpls; peer-unit 24; } -

Desde el modo de configuración, ingrese el comando , para confirmar la

show routing-instancesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.[edit] user@host# show routing-instances vpls-switch-1 { instance-type vpls; interface lt-0/0/0.11; interface lt-0/0/0.12; interface lt-0/0/0.13; } vpls-switch-2 { instance-type vpls; interface lt-0/0/0.23; interface lt-0/0/0.25; } -

Desde el modo de configuración, ingrese el comando , para confirmar la

show logical-systems LSYS1configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.[edit] user@host# show logical-systems LSYS1 interfaces { lt-0/0/0 { unit 1 { encapsulation ethernet; peer-unit 11; family inet { address 192.255.0.1/24; } } } } -

Desde el modo de configuración, ingrese el comando , para confirmar la

show logical-systems LSYS2configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.[edit] user@host# show logical-systems LSYS2 interfaces { lt-0/0/0 { unit 2 { encapsulation ethernet; peer-unit 12; family inet { address 192.255.0.2/24; } } unit 22 { encapsulation ethernet; peer-unit 23; family inet { address 192.255.4.1/30; } } } } -

Desde el modo de configuración, ingrese el comando , para confirmar la

show logical-systems LSYS3configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.[edit] user@host# show logical-systems LSYS3 interfaces { lt-0/0/0 { unit 3 { encapsulation ethernet; peer-unit 13; family inet { address 192.255.0.3/24; } } } } -

Desde el modo de configuración, ingrese el comando , para confirmar la

show logical-systems LSYS2Bconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.[edit] user@host# show logical-systems LSYS2B interfaces { lt-0/0/0 { unit 24 { encapsulation ethernet; peer-unit 25; family inet { address 192.255.4.2/30; } } } } -

Desde el modo de configuración, ingrese el comando , para confirmar la

show system security-profileconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.[edit] user@host# show system security-profile SP-user { policy { maximum 100; reserved 50; } zone { maximum 60; reserved 10; } flow-session { maximum 100; reserved 50; } logical-system [ LSYS1 LSYS2 LSYS3 LSYS2B ]; }

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Para confirmar que la configuración funcione correctamente, realice las siguientes tareas:

- Verificación del perfil de seguridad para todos los sistemas lógicos

- Comprobación de las interfaces LT para todos los sistemas lógicos

Verificación del perfil de seguridad para todos los sistemas lógicos

Propósito

Compruebe el perfil de seguridad de cada sistema lógico.

Acción

Desde el modo operativo, introduzca el show system security-profile security-log-stream-number logical-system all comando.

user@host> show system security-profile security-log-stream-number logical-system all

logical system name security profile name usage reserved maximum root-logical-system Default-Profile 2 0 2000 LSYS1 SP-user 1 10 60 LSYS2 SP-user 1 10 60 LSYS2B SP-user 1 10 60 LSYS3 SP-user 1 10 60

Significado

El resultado proporciona los valores de uso y reservados para los sistemas lógicos cuando se configura security-log-stream.

Comprobación de las interfaces LT para todos los sistemas lógicos

Propósito

Compruebe las interfaces de los sistemas lógicos.

Acción

Desde el modo operativo, introduzca el show interfaces lt-0/0/0 terse comando.

user@host> show interfaces lt-0/0/0 terse

Interface Admin Link Proto Local Remote lt-0/0/0 up up lt-0/0/0.1 up up inet 192.255.0.1/24 lt-0/0/0.2 up up inet 192.255.0.2/24 lt-0/0/0.3 up up inet 192.255.0.3/24 lt-0/0/0.11 up up vpls lt-0/0/0.12 up up vpls lt-0/0/0.13 up up vpls lt-0/0/0.22 up up inet 192.255.4.1/30 lt-0/0/0.23 up up vpls lt-0/0/0.24 up up inet 192.255.4.2/30 lt-0/0/0.25 up up vpls lt-0/0/0.32767 up up

Significado

El resultado proporciona el estado de las interfaces LT. Todas las interfaces LT están activas.