Certificados SSL

El firewall de la serie SRX que actúa como proxy SSL administra las conexiones SSL entre el cliente en un extremo y el servidor en el otro extremo. El servidor proxy SSL garantiza la transmisión segura de datos con tecnología de cifrado. SSL se basa en certificados y pares de intercambio de claves privadas-públicas para proporcionar una comunicación segura. En este tema, aprenderá a generar e instalar un certificado SSL en su dispositivo de seguridad para conexiones SSL.

Configuración y carga de certificados SSL

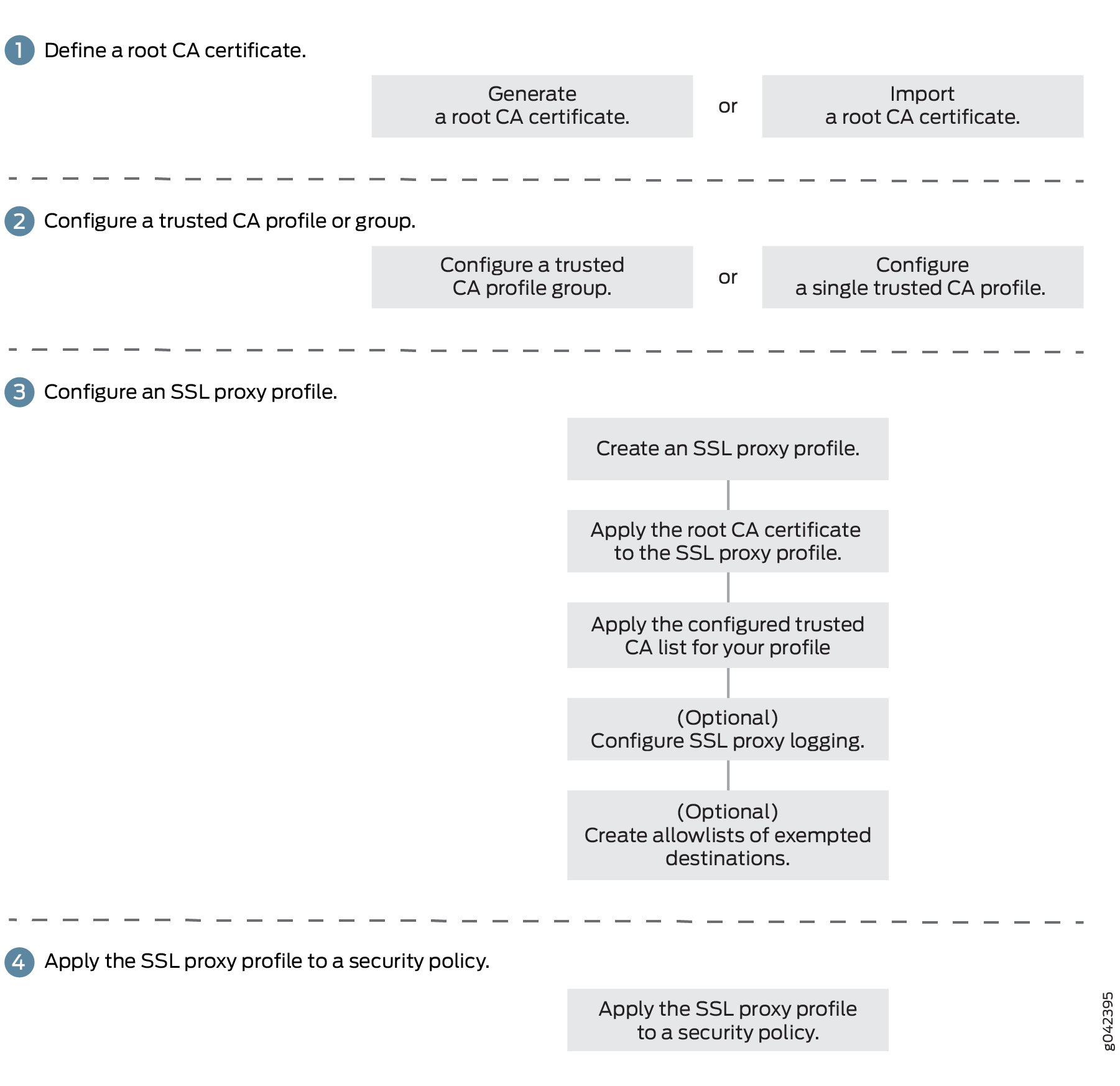

La figura 1 muestra una descripción general de cómo se configura el proxy SSL. La configuración del proxy SSL incluye:

-

Configuración del certificado de CA raíz

-

Carga de un grupo de perfiles de CA

-

Configurar el perfil de proxy SSL y asociar el certificado de CA raíz y el grupo de perfiles de CA

-

Aplicación de un perfil de proxy SSL a una directiva de seguridad

la configuración del proxy SSL

la configuración del proxy SSL

Para configurar el certificado de CA raíz, consulte Inscribir un certificado.

Analicemos estos procedimientos en detalle en las siguientes secciones:

Omitir error de autenticación del servidor

Autenticación del servidor

La confianza implícita entre el cliente y el dispositivo (porque el cliente acepta el certificado generado por el dispositivo) es un aspecto importante del proxy SSL. Es extremadamente importante que la autenticación del servidor no se vea comprometida; Sin embargo, en realidad, los certificados autofirmados y los certificados con anomalías abundan. Las anomalías pueden incluir certificados caducados, instancias de nombre común que no coinciden con un nombre de dominio, etc.

La autenticación del servidor se rige mediante la configuración de la ignore-server-auth-failure opción en el perfil de proxy SSL. Los resultados de establecer esta opción están disponibles en la Tabla 1.

[edit]user@host#set services ssl proxy profile profile-name actions ignore-server-auth-failure

| Acción de perfil de proxy SSL |

Resultados |

|---|---|

| La ignore-server-auth-failure opción no está definida (opción predeterminada) |

|

| La ignore-server-auth-failure opción está configurada |

|

Autenticación de cliente

Actualmente, la autenticación de cliente no se admite en el proxy SSL. Si un servidor solicita autenticación de cliente, se emite una advertencia de que no hay un certificado disponible. La advertencia permite al servidor determinar si continuar o salir.

Listas de revocación de certificados para proxy SSL

Consulte Descripción del protocolo de estado de certificado en línea y Listas de revocación de certificados.

Trabajar con las listas de revocación de certificados para proxy SSL

La autoridad de certificación (CA) publica periódicamente una lista de certificados revocados mediante una lista de revocación de certificados (CRL). El dispositivo de seguridad descarga y almacena en caché la CRL emitida más recientemente. La CRL contiene la lista de certificados digitales con números de serie que se han cancelado antes de su fecha de caducidad.

CA revoca el certificado emitido si existe alguna posibilidad de que el certificado se vea comprometido. Algunas otras razones para revocar un certificado son:

-

No especificado (no se da ninguna razón en particular).

-

La clave privada asociada con el certificado o la CA que emitió el certificado se vio comprometida.

-

El propietario del certificado ya no está afiliado con el emisor del certificado

-

Otro certificado reemplaza al certificado original.

-

La CA que emitió el certificado ha dejado de funcionar.

-

El certificado está en espera de nuevas acciones. Se trata como revocado, pero podría aceptarse en el futuro.

Cuando un dispositivo participante utiliza un certificado digital, comprueba la firma y la validez del certificado. De forma predeterminada, la verificación de CRL está habilitada en el perfil de proxy SSL.

A partir de Junos OS versión 15.1X49-D30 y Junos OS versión 17.3R1, los firewalls serie SRX admiten la lista de revocación de certificados (CRL). La validación de CRL en el firewall de la serie SRX implica la comprobación de los certificados revocados de los servidores.

En el firewall de la serie SRX, la comprobación de revocación de certificados está habilitada de forma predeterminada para el perfil de proxy SSL. Puede habilitar o deshabilitar la validación de CRL para satisfacer sus requisitos de seguridad específicos.

Puede permitir o eliminar las sesiones cuando la información de CRL no esté disponible por motivos como una descarga de CRL fallida o la falta de disponibilidad de la ruta de acceso de CRL en el certificado raíz o intermedio.

-

Permita las sesiones cuando la información de CRL no esté disponible.

[edit] user@host# set services ssl proxy profile profile-name actions crl if-not-present allow -

Elimine las sesiones cuando la información de CRL no esté disponible.

[edit] user@host# set services ssl proxy profile profile-name actions crl if-not-present drop -

Configure un firewall de la serie SRX para aceptar un certificado sin una confirmación confiable disponible sobre el estado de revocación y permitir las sesiones cuando se revoca un certificado y el motivo de la revocación está en espera.

[edit] user@host# set services ssl proxy profile profile-name actions crl ignore-hold-instruction-code

Mejoras de rendimiento de SSL

La mejora del rendimiento de SSL en el firewall de la serie SRX incluye las siguientes características:

- Optimización del rendimiento de SSL

- Reanudación de la sesión

- Renegociación de la sesión

- Negociación de StartTLS para sesiones SMTP

- Resolución dinámica de nombres de dominio

Optimización del rendimiento de SSL

El protocolo de enlace SSL/TLS es un proceso que requiere mucho CPU. Dado que SSL / TLS es el protocolo de seguridad más utilizado en la web, su rendimiento tiene un impacto significativo en el rendimiento de la web.

A partir de Junos OS versión 15.1X49-D120, puede utilizar las siguientes opciones para optimizar el rendimiento:

-

Usar intercambios de claves RSA optimizados

-

Usar cifrado autenticado con datos asociados (AEAD): AES128-CBC-SHA, AES256-CBC-SHA

-

Mantenimiento de caché de certificados: la caché de certificados almacena el certificado de servidor interceptado junto con los detalles del certificado de servidor. Durante el protocolo de enlace SSL/TLS, el proxy SSL puede presentar el certificado interceptado en caché al cliente en lugar de generar el nuevo certificado interceptado.

Mejorar el rendimiento de SSL da como resultado un mejor rendimiento del sitio web sin comprometer la seguridad y maximizar la experiencia del usuario.

Opcionalmente, puede configurar las siguientes opciones para la caché de certificados. Sin embargo, recomendamos conservar los valores predeterminados.

Ejemplo:

-

(Opcional) Establezca el valor de tiempo de espera de la caché de certificados (ejemplo: 300 segundos).

[edit]user@host# set services ssl proxy global-config certificate-cache-timeout 300En este ejemplo, la caché de certificados almacena los detalles del certificado durante 300 segundos. El valor predeterminado del tiempo de espera es 600 segundos.

-

(Opcional) Deshabilite la memoria caché de certificados.

[edit]user@host# set services ssl proxy global-config disable-cert-cacheCuando deshabilita la caché de certificados, el dispositivo permite el protocolo de enlace completo SSL para una nueva conexión. De forma predeterminada, la caché de certificados está habilitada.

-

(Opcional) Invalide la memoria caché de certificados existente.

[edit]user@host# set services ssl proxy global-config invalidate-cache-on-crl-updateEn este ejemplo, el dispositivo invalida la caché de certificados existente cuando se actualiza la lista de revocación de certificados (CRL). De forma predeterminada, la opción invalidar caché de certificados al actualizar la CRL está deshabilitada.

Reanudación de la sesión

La reanudación de sesión SSL proporciona un mecanismo para reanudar una sesión anterior utilizando identificadores de sesión ya negociados. La reanudación de la sesión ahorra al cliente y al servidor la sobrecarga computacional de un protocolo de enlace SSL completo y la generación de nuevas claves primarias.

La reanudación de la sesión acorta el proceso de protocolo de enlace y acelera las transacciones SSL, lo que resulta en un rendimiento mejorado a la vez que se mantiene el nivel adecuado de seguridad.

TLS 1.2 admite la reanudación de la sesión con identificadores de sesión y mecanismos de tickets de sesión. La reanudación de la sesión SSL incluye los siguientes pasos:

-

Un mecanismo de almacenamiento en caché de sesión almacena en caché la información de la sesión, como la clave secreta premaestra y los cifrados acordados tanto para el cliente como para el servidor.

-

El ID de sesión identifica la información almacenada en caché.

-

En conexiones posteriores, ambas partes acuerdan usar el ID de sesión para recuperar la información en lugar de crear una clave secreta premaestra.

A partir de Junos OS versión 22.1R1, TLS 1.3 admite la reanudación de la sesión mediante una clave previamente compartida (PSK) en el proxy SSL. La reanudación de la sesión mediante PSK permite reanudar una sesión con una clave secreta compartida previamente establecida para reducir la sobrecarga del protocolo de enlace SSL.

PSK es una clave de cifrado única derivada del protocolo de enlace TLS inicial. Después de un protocolo de enlace TLS correcto, el servidor envía una identidad PSK al cliente. El cliente utiliza esa identidad de PSK en los protocolos de enlace futuros para negociar el uso de PSK asociado para reanudar la sesión.

La reanudación de la sesión SSL con TLS1.3 incluye los siguientes pasos:

-

Después de un protocolo de enlace TLS inicial, el servidor envía un nuevo mensaje de ticket de sesión al cliente, que contiene la identidad PSK (copia cifrada del PSK).

- La próxima vez, cuando el cliente intente reanudar la sesión, enviará el mismo vale de sesión al servidor en el mensaje Hello.

- El servidor descifra el mensaje, identifica el PSK y recupera la información de la sesión de su caché para reanudarla.

Una SSL-I (iniciación SSL) utiliza PSK con modo de intercambio de claves ECDHE, y SSL-T (terminación SSL) utiliza PSK y PSK con modos de intercambio ECDHE.

La sesión de proxy SSL admite la interoperabilidad entre TLS1.3 y TLS1.2 y versiones anteriores en dos extremos de una conexión para la reanudación de la sesión.

De forma predeterminada, la reanudación de sesión está habilitada para el proxy SSL. Puede borrar la reanudación de la sesión o volver a habilitarla según sus requisitos.

- Para borrar la reanudación de la sesión:

[edit] user@host# set services ssl proxy profile ssl actions disable-session-resumption

- Para volver a habilitar la reanudación de la sesión:

[edit] user@host# delete services ssl proxy profile ssl actions disable-session-resumption

Utilice el siguiente comando para configurar el valor del tiempo de espera de la sesión.

[edit]

user@host# set services ssl proxy global-config session-cache-timeout session-cache-timeout

Renegociación de la sesión

El firewall de la serie SRX admite la renegociación de sesiones. Después de crear una sesión y establecer el transporte de túnel SSL, un cambio en los parámetros SSL requiere renegociación. El proxy SSL admite la renegociación segura (RFC 5746) y no segura (TLS v1.0, TLS v1.1 y TLS v1.2). Cuando la reanudación de la sesión está habilitada, la renegociación de la sesión es útil en las siguientes situaciones:

-

Las claves de cifrado deben actualizarse después de una sesión SSL prolongada.

-

Es necesario aplicar cifrados más fuertes para una conexión más segura.

Si modifica el perfil de proxy SSL cambiando un certificado, una intensidad de cifrado o una lista de CA de confianza, el sistema vaciará las entradas de caché cuando confirme la directiva modificada. En este caso, se requiere un protocolo de enlace completo para establecer los nuevos parámetros SSL. (Las sesiones que no son SSL no afectan a las sesiones que no son SSL).

Si no se modifica el perfil de proxy SSL, las entradas de caché correspondientes a ese perfil no se vacían y la sesión continúa.

Negociación de StartTLS para sesiones SMTP

StartTLS habilita una sesión SMTP desde una conexión TCP simple inicial a una conexión TLS más segura. StartTLS permite la sesión SMTP entre el servidor y el cliente a través de la capa TLS después de una negociación exitosa entre los pares. StartTLS actualiza una conexión SMTP simple insegura existente a una conexión SSL/TLS segura.

Puede establecer umbrales que le permitan decidir cuánto tiempo esperar antes de ignorar la sesión si no se recibe StartTLS del cliente.

Puede configurar las siguientes opciones:

- byte-threshold: bytes mínimos de sesión sin cifrar permitidos antes de ignorar la sesión si no se recibe StartTLS del cliente. Rango de 100 a 300.

- packet-threshold: Número de paquetes sin cifrar permitidos en la dirección de cliente a servidor antes de ignorar la sesión si no se recibe StartTLS del cliente. Rango 1 a 15.

Ejemplo:

[edit] user@host# set services ssl proxy global-config mail-threshold byte-threshold 100

En este ejemplo, el proxy SSL permite 100 bytes de tráfico SMTP simple (sin cifrar). Después de alcanzar los 100 bytes, ignora la sesión si no se recibe StartTLS del cliente.

[edit] user@host# set services ssl proxy global-config mail-threshold packet-threshold 2

En este ejemplo, el proxy SSL permite 2 paquetes de tráfico SMTP simple (sin cifrar). Después de llegar a 2 paquetes, ignora la sesión si no se recibe StartTLS del cliente.

Resolución dinámica de nombres de dominio

Las direcciones IP asociadas con los nombres de dominio son dinámicas y pueden cambiar en cualquier momento. Cada vez que cambia una dirección IP de dominio, se propaga a la configuración de proxy SSL (similar a lo que se hace en la configuración de directiva de firewall).

Tabla de historial de cambios

La compatibilidad con las funciones viene determinada por la plataforma y la versión que esté utilizando. Utilice el Explorador de características para determinar si una característica es compatible con su plataforma.