SSL 프록시 및 TLS를 사용하여 트래픽 암호화

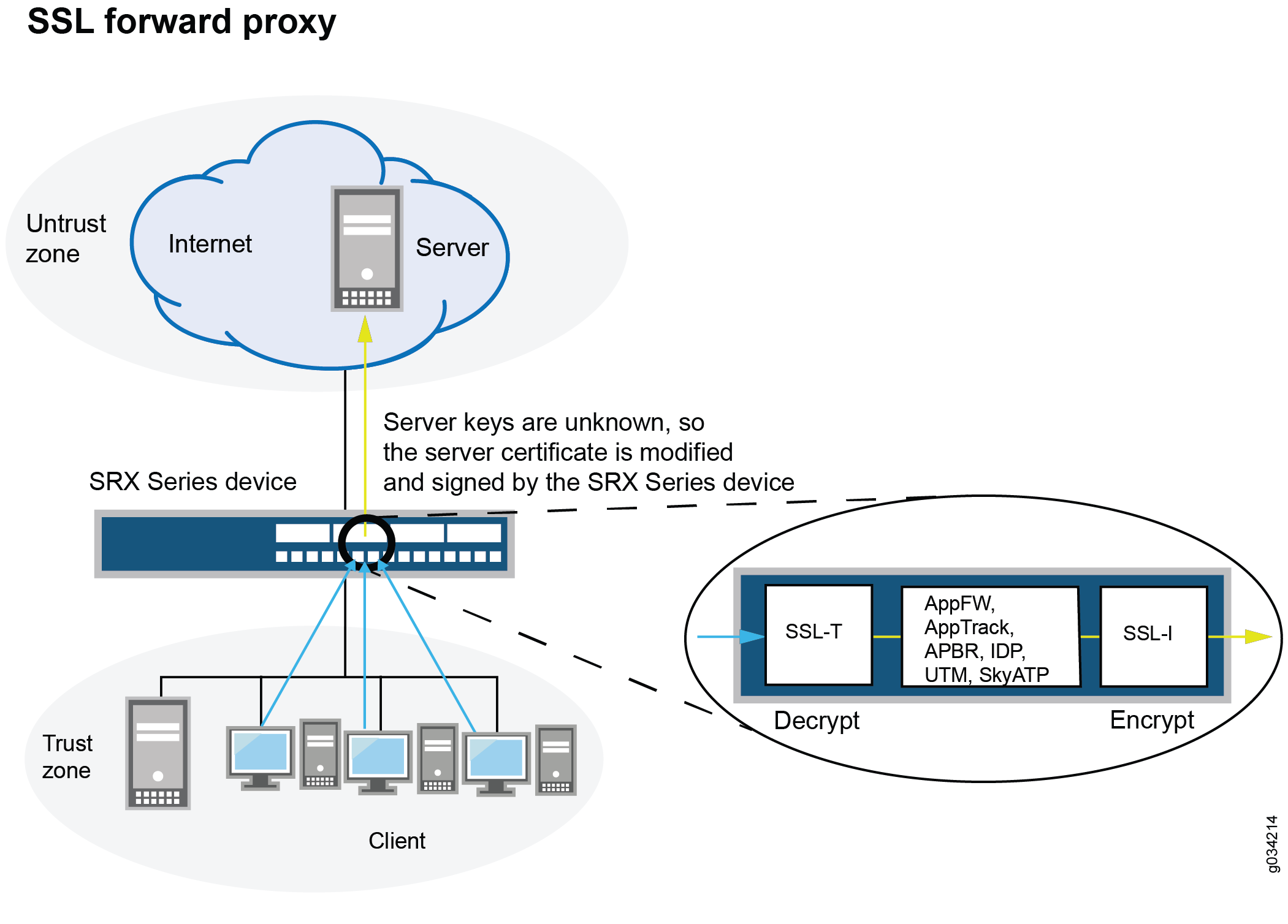

SSL 프록시는 클라이언트와 서버 간에 SSL 암호화 및 복호화를 수행하는 중개자 역할을 합니다. SSL 포워드 프록시가 사용 가능한 경우 응용 프로그램 사용에 대한 더 나은 가시성을 사용할 수 있습니다.

SSL 프록시 개요

SSL 프록시는 SRX 시리즈 방화벽에서만 지원됩니다.

SSL(Secure Sockets Layer)은 인터넷에 암호화 기술을 제공하는 응용 프로그램 수준의 프로토콜입니다. TLS(전송 계층 보안)라고도 하는 SSL은 개인 정보 보호, 인증, 기밀성 및 데이터 무결성의 조합을 통해 클라이언트와 서버 간의 안전한 데이터 전송을 보장합니다. SSL은 이 보안 수준을 위해 인증서 및 개인-공개 키 교환 쌍에 의존합니다.

SSL 프록시는 클라이언트와 서버 간에 SSL 암호화 및 복호화를 수행하는 투명 프록시입니다.

SSL 프록시는 어떻게 작동합니까?

SSL 프록시는 다음과 같은 조합을 통해 클라이언트와 서버 간에 데이터를 안전하게 전송합니다.

인증 서버 인증은 웹 브라우저가 웹 서버 ID의 유효성을 검사할 수 있도록 하여 사기성 전송을 방지합니다.

기밀성 - SSL은 권한이 없는 사용자가 전자 통신을 도청하는 것을 방지하기 위해 데이터를 암호화하여 기밀성을 강화합니다. 따라서 통신의 프라이버시를 보장합니다.

무결성 - 메시지 무결성은 통신 내용이 변조되지 않도록 합니다.

SSL 프록시 역할을 하는 SRX 시리즈 방화벽은 한쪽 끝에서 클라이언트와 다른 쪽 끝에서 서버 간의 SSL 연결을 관리하고 다음 작업을 수행합니다.

클라이언트와 SRX 시리즈 간의 SSL 세션 - SSL 세션이 클라이언트에서 서버로 시작될 때 클라이언트에서 SSL 연결을 종료합니다. SRX 시리즈 방화벽은 트래픽을 복호화하고, 공격(양방향)이 있는지 검사하며, 클라이언트를 대신하여 서버에 대한 연결을 시작합니다.

서버와 SRX 시리즈 간의 SSL 세션 - SSL 세션이 외부 서버에서 로컬 서버로 시작될 때 서버로부터의 SSL 연결을 종료합니다. SRX 시리즈 방화벽은 클라이언트로부터 일반 텍스트를 수신하고 데이터를 암호화하여 SSL 서버에 암호문으로 전송합니다. 반면에 SRX 시리즈는 SSL 서버의 트래픽을 해독하고 공격이 있는지 검사한 후 데이터를 일반 텍스트로 클라이언트에 보냅니다.

암호화된 트래픽을 검사할 수 있습니다.

SSL 프록시 서버는 암호화 기술로 데이터의 안전한 전송을 보장합니다. SSL은 인증서 및 개인-공개 키 교환 쌍을 사용하여 보안 통신을 제공합니다. 자세한 내용은 SSL 인증서를 참조하십시오.

SRX 시리즈 방화벽과 클라이언트/서버 간에 SSL 세션을 설정하고 유지하기 위해 SRX 시리즈 방화벽은 수신하는 트래픽에 보안 정책을 적용합니다. 트래픽이 보안 정책 기준과 일치하면 SSL 프록시가 보안 정책 내에서 애플리케이션 서비스로 활성화됩니다.

애플리케이션 보안 서비스를 사용하는 SSL 프록시

그림 1 은 SSL 프록시가 암호화된 페이로드에서 작동하는 방식을 보여줍니다.

의 SSL 프록시

의 SSL 프록시

AppFW(Application Firewall), IDP(Intrusion Detection and Prevention), AppTrack(Application Tracking), Content Security 및 ATP Cloud와 같은 고급 보안 서비스가 구성된 경우 SSL 프록시는 클라이언트에서 SSL 세션을 종료하고 서버에 대한 새 SSL 세션을 설정하여 SSL 서버 역할을 합니다. SRX 시리즈 방화벽은 모든 SSL 프록시 트래픽을 복호화한 다음 다시 암호화합니다.

IDP, AppFW, AppTracking, 고급 정책 기반 라우팅(APBR), 콘텐츠 보안, ATP 클라우드 및 ICAP 서비스 리디렉션은 SSL 프록시에서 해독된 콘텐츠를 사용할 수 있습니다. 이러한 서비스가 구성되지 않은 경우 SSL 프록시 프로파일이 방화벽 정책에 연결되어 있더라도 SSL 프록시 서비스가 우회됩니다.

SSL 프록시의 유형

SSL 프록시는 클라이언트와 서버 간에 SSL 암호화 및 복호화를 수행하는 투명 프록시입니다. SRX는 클라이언트의 관점에서 서버 역할을 하며 서버의 관점에서 클라이언트 역할을 합니다. SRX 시리즈 방화벽에서 클라이언트 보호(정방향 프록시) 및 서버 보호(역방향 프록시)는 동일한 에코 시스템 SSL-T-SSL[클라이언트 측 터미네이터] 및 SSL-I-SSL[서버 측 이니시에이터])을 사용하여 지원됩니다.

SRX 시리즈 방화벽은 다음과 같은 유형의 SSL 프록시를 지원합니다.

포워드 프록시라고도 하는 클라이언트 보호 SSL 프록시 - SRX 시리즈 방화벽은 내부 클라이언트와 외부 서버 사이에 상주합니다. 아웃바운드 세션, 즉 로컬에서 시작된 SSL 세션을 인터넷에 프록시합니다. 내부 사용자에서 웹으로의 트래픽을 해독하고 검사합니다.

역방향 프록시라고도 하는 서버 보호 SSL 프록시—SRX 시리즈 방화벽은 내부 서버와 외부 클라이언트 사이에 상주합니다. 인바운드 세션, 즉 외부에서 시작된 SSL 세션을 인터넷에서 로컬 서버로 프록시합니다.

SSL 정방향 프록시 및 역방향 프록시에 대한 자세한 내용은 SSL 프록시 구성을 참조하십시오.

지원되는 SSL 프로토콜

다음 SSL 프로토콜은 SSL 시작 및 종료 서비스를 위해 SRX 시리즈 방화벽에서 지원됩니다.

TLS 버전 1.0 - 통신 애플리케이션 간에 인증 및 보안 통신을 제공합니다.

TLS 버전 1.1 - 이 향상된 TLS 버전은 CBC(암호 블록 체인) 공격에 대한 보호를 제공합니다.

TLS 버전 1.2 — 이 향상된 TLS 버전은 암호화 알고리즘 협상을 위한 향상된 유연성을 제공합니다.

-

TLS 버전 1.3 — 이 향상된 TLS 버전은 향상된 보안과 더 나은 성능을 제공합니다.

Junos OS 릴리스 15.1X49-D30 및 Junos OS 릴리스 17.3R1부터 TLS 버전 1.1 및 TLS 버전 1.2 프로토콜은 TLS 버전 1.0과 함께 SRX 시리즈 방화벽에서 지원됩니다.

Junos OS 릴리스 15.1X49-D20 및 Junos OS 릴리스 17.3R1부터는 SSL 프로토콜 3.0(SSLv3) 지원이 더 이상 사용되지 않습니다.

Junos OS 릴리스 21.2R1부터 SRX 시리즈 방화벽에서 SSL 프록시는 TLS 버전 1.3을 지원합니다.

TLS 1.3을 사용할 경우 SRX 시리즈 방화벽은 서버와의 연결을 설정하기 위한 키 교환을 위한 secp256r1 그룹을 지원합니다. 서버가 secp384r1만 지원하면 연결이 종료됩니다.

SSL 프록시의 이점

SSL 트래픽을 복호화하여 세분화된 애플리케이션 정보를 획득하고 고급 보안 서비스 보호를 적용하고 위협을 탐지할 수 있도록 지원합니다.

클라이언트와 서버에서 강력한 프로토콜 및 암호 사용을 적용합니다.

SSL 암호화 트래픽에 내장된 위협에 대한 가시성과 보호를 제공합니다.

선택적 SSL 프록시를 사용하여 암호를 해독해야 하는 항목을 제어합니다.

논리적 시스템 지원

논리적 시스템을 사용하여 구성된 방화벽 정책에서 SSL 프록시를 활성화할 수 있습니다. 그러나 다음과 같은 제한 사항이 있습니다.

"서비스" 범주는 현재 논리적 시스템 구성에서 지원되지 않습니다. SSL 프록시는 "서비스" 아래에 있기 때문에 논리 시스템별로 SSL 프록시 프로파일을 구성할 수 없습니다.

글로벌 수준에서 구성된 프록시 프로파일("서비스 SSL 프록시" 내)은 논리적 시스템 구성 전반에 걸쳐 보이기 때문에 글로벌 수준에서 프록시 프로파일을 구성한 다음 하나 이상의 논리적 시스템의 방화벽 정책에 연결할 수 있습니다.

제한

모든 SRX 시리즈 방화벽에서 현재 SSL 프록시 구현에는 다음과 같은 연결 제한이 있습니다.

SSLv3.0 프로토콜 지원은 더 이상 사용되지 않습니다.

SSLv2 프로토콜은 지원되지 않습니다. SSLv2를 사용하는 SSL 세션은 삭제됩니다.

X.509v3 인증서만 지원됩니다.

SSL 핸드셰이크의 클라이언트 인증은 지원되지 않습니다.

클라이언트 인증서 인증이 필수인 SSL 세션은 삭제됩니다.

재협상이 요청된 SSL 세션은 삭제됩니다.

SRX 시리즈 방화벽에서는 특정 세션에서 SSL 트래픽과 관련된 관련 기능이 활성화된 경우에만 SSL 프록시가 활성화됩니다. SSL 트래픽과 관련된 기능에는 IDP, 애플리케이션 식별, 애플리케이션 방화벽, 애플리케이션 추적, 고급 정책 기반 라우팅, 콘텐츠 보안, ATP 클라우드 및 ICAP 리디렉션 서비스가 있습니다. 세션에서 이러한 기능이 활성화되지 않은 경우 SSL 프록시는 세션을 우회하며 이 시나리오에서는 로그가 생성되지 않습니다.

또한보십시오

SSL 전달 프록시 구성

- SSL 프록시 구성 개요

- 루트 CA 인증서 구성

- CLI를 사용하여 루트 CA 인증서 생성

- CA 프로필 그룹 구성

- 루트 CA 인증서를 브라우저로 가져오기

- 보안 정책에 SSL 프록시 프로파일 적용

- SSL 프록시 로깅 구성

- 인증 기관 프로파일 구성

- 지정된 위치로 인증서 내보내기

- 서버 인증 무시

SSL 프록시 구성 개요

SSL 전달 프록시 구성에는 SSL 프록시 구성 방법에 대한 개요가 표시됩니다. SSL 프록시 구성에는 다음이 포함됩니다.

-

루트 CA 인증서 구성

-

CA 프로파일 그룹 로드

-

SSL 프록시 프로파일을 구성하고 루트 CA 인증서와 CA 프로파일 그룹 연결

-

입력 트래픽 일치 기준을 정의하여 보안 정책을 생성합니다

-

보안 정책에 SSL 프록시 프로파일 적용

-

허용 목록 및 SSL 프록시 로깅 만들기와 같은 선택적 단계

루트 CA 인증서 구성

CA는 트리 구조의 형태로 여러 인증서를 발급할 수 있습니다. 루트 인증서는 트리의 최상위 인증서이며, 개인 키는 다른 인증서에 sign 사용됩니다. 루트 인증서 바로 아래의 모든 인증서는 루트 인증서의 서명 또는 신뢰성을 상속합니다. 이것은 아이덴티티와 다소 비슷합니다 notarizing .

먼저 루트 CA 인증서를 얻은 다음(자체 서명된 인증서를 생성하거나 가져와서) SSL 프록시 프로파일에 적용하여 루트 CA 인증서를 구성할 수 있습니다. Junos OS CLI를 사용하여 루트 CA 인증서를 얻을 수 있습니다

CLI를 사용하여 루트 CA 인증서 생성

CLI에서 자체 서명 인증서를 정의하려면 다음 세부 정보를 제공해야 합니다.

인증서 식별자(이전 단계에서 생성됨)

인증서의 FQDN(정규화된 도메인 이름)

인증서를 소유한 엔터티의 전자 메일 주소

일반 이름 및 관련 조직

Junos OS CLI를 사용하여 루트 CA 인증서를 생성합니다.

CA 프로필 그룹 구성

CA 프로필은 인증을 위한 인증서 정보를 정의합니다. 여기에는 SSL 프록시가 새 인증서를 생성할 때 사용하는 공개 키가 포함됩니다. Junos OS를 사용하면 CA 프로필 그룹을 생성하고, 한 번의 작업으로 여러 인증서를 로드하고, 그룹 내 모든 인증서에 대한 정보를 보고, 원치 않는 CA 그룹을 삭제할 수 있습니다.

신뢰할 수 있는 CA 인증서 목록을 확보하고, CA 그룹을 정의하고, CA 그룹을 SSL 프록시 프로파일에 연결하여 CA 프로파일 그룹을 로드할 수 있습니다.

CA 프로필 그룹의 모든 인증서에 대한 정보를 쉽게 표시할 수 있습니다.

user@host> show security pki ca-certificates ca-profile-group group-name

CA 프로필 그룹을 삭제할 수 있습니다. CA 프로필 그룹을 삭제하면 해당 그룹에 속한 모든 인증서가 삭제됩니다.

user@host> clear security pki ca-certificates ca-profile-group group-name

루트 CA 인증서를 브라우저로 가져오기

브라우저 또는 시스템이 SSL 프록시 프로파일에 구성된 루트 CA가 서명한 모든 인증서를 자동으로 신뢰하도록 하려면 플랫폼 또는 브라우저가 CA 루트 인증서를 신뢰하도록 지시해야 합니다.

루트 CA 인증서를 가져오려면 다음을 수행합니다.

보안 정책에 SSL 프록시 프로파일 적용

SSL 프록시는 보안 정책 내에서 애플리케이션 서비스로 활성화됩니다. 보안 정책에서 일치 기준으로 SSL 프록시를 사용할 트래픽을 지정한 다음 트래픽에 적용할 SSL 프록시 CA 프로파일을 지정합니다. 그림 2 는 SSL 프록시 프로파일 및 보안 정책 구성을 그래픽으로 나타낸 것입니다.

보안 정책에서 SSL 프록시를 활성화하려면,

이 예에서는 이미 보안 영역, 트러스트 및 언트러스트를 생성하고 트러스트 영역에서 언트러스트 영역으로 트래픽에 대한 보안 정책을 생성했다고 가정합니다.

SSL 프록시 로깅 구성

SSL 프록시를 구성할 때 로그의 일부 또는 전부를 수신하는 옵션을 설정하도록 선택할 수 있습니다. SSL 프록시 로그에는 논리적 시스템 이름, SSL 프록시 허용 목록, 정책 정보, SSL 프록시 정보 및 오류 발생 시 문제를 해결하는 데 도움이 되는 기타 정보가 포함됩니다.

오류, 경고 및 정보 이벤트와 같은 특정 이벤트의 로깅 all 을 구성할 수 있습니다. 또한 허용 목록에 추가되거나, 삭제되거나, 무시되거나, 오류가 발생한 후 허용되는 세션의 로깅을 구성할 수 있습니다.

[edit] user@host# set services ssl proxy profile profile-name actions log all user@host# set services ssl proxy profile profile-name actions log sessions-whitelisted user@host# set services ssl proxy profile profile-name actions log sessions-allowed user@host# set services ssl proxy profile profile-name actions log errors

옵션을 사용하여 enable-flow-tracing 디버그 추적을 활성화할 수 있습니다.

인증 기관 프로파일 구성

인증 기관(CA) 프로파일 구성에는 CA와 관련된 정보가 포함되어 있습니다. SRX 시리즈 방화벽에는 여러 CA 프로필이 있을 수 있습니다. 예를 들어 orgA에 대한 프로필과 orgB에 대한 프로필이 있을 수 있습니다. 각 프로필은 CA 인증서와 연결됩니다. 이전 인증서를 제거하지 않고 새 CA 인증서를 로드하려면 새 CA 프로필(예: Microsoft-2008)을 만듭니다. 지정된 토폴로지에 대해 하나의 신뢰할 수 있는 CA 그룹에서 여러 CA 프로필을 그룹화할 수 있습니다.

이 예제에서는 CA ID가 microsoft-2008인 ca-profile-security라는 CA 프로필을 만듭니다. 그런 다음 CA 프로필에 대한 프록시 프로필을 만듭니다.

지정된 위치로 인증서 내보내기

PKI 명령을 사용하여 자체 서명된 인증서를 생성하면 새로 생성된 인증서가 미리 정의된 위치(var/db/certs/common/local)에 저장됩니다.

다음 명령을 사용하여 인증서를 특정 위치(디바이스 내)로 내보냅니다. 인증서 ID, 파일 이름 및 파일 형식 유형(DER/PEM)을 지정할 수 있습니다.

user@host> request security pki local-certificate export certificate-id certificate-id filename filename type der

서버 인증 무시

Junos OS를 사용하면 서버 인증을 완전히 무시하는 옵션을 구성할 수 있습니다. 인증을 무시하도록 시스템을 구성하는 경우, SSL 핸드쉐이크 시 서버 인증서 확인 중에 발생한 모든 오류는 무시됩니다. 일반적으로 무시되는 오류에는 CA 서명을 확인할 수 없음, 잘못된 인증서 만료 날짜 등이 포함됩니다. 이 옵션을 설정하지 않으면 오류가 발생할 때 서버가 자체 서명된 인증서를 보내는 모든 세션이 삭제됩니다.

이 옵션을 구성하면 웹 사이트가 전혀 인증되지 않으므로 인증에 사용하지 않는 것이 좋습니다. 그러나 이 옵션을 사용하여 손실된 SSL 세션의 근본 원인을 효과적으로 식별할 수 있습니다.

구성 모드에서 서버 인증을 무시하도록 지정합니다.

[edit] user@host# set services ssl proxy profile profile-name actions ignore-server-auth-failure

SSL 프록시에 대한 디버깅 및 추적 사용

라우팅 엔진과 패킷 전달 엔진 모두에서 디버그 추적은 다음 구성을 설정하여 SSL 프록시에 대해 활성화할 수 있습니다.

user@host# set services ssl traceoptions file file-name

SSL 프록시는 SRX340, SRX345, SRX380, SRX550M, SRX1500, SRX4100, SRX4200, SRX5400, SRX5600, SRX5800 디바이스 및 vSRX 가상 방화벽 인스턴스에서 지원됩니다. 표 1 에는 추적 옵션에 대해 지원되는 수준이 표시되어 있습니다.

원인 유형 |

설명 |

|---|---|

간단한 |

라우팅 엔진과 패킷 전달 엔진 모두에서 오류 추적만 가능합니다. |

세부 사항 |

패킷 전달 엔진 – 핸드셰이크까지의 이벤트 세부 정보만 추적해야 합니다. 라우팅 엔진–커밋과 관련된 추적입니다. 라우팅 엔진에 대한 주기적인 추적은 제공되지 않습니다 |

광범위 |

패킷 전달 엔진–데이터 전송 요약을 사용할 수 있습니다. 라우팅 엔진–커밋과 관련된 추적(더 광범위함). 라우팅 엔진에서 주기적인 추적은 사용할 수 없습니다. |

자세한 |

모든 흔적을 사용할 수 있습니다. |

표 2 에는 지원되는 플래그가 표시되어 있습니다.

원인 유형 |

설명 |

|---|---|

cli 구성 |

구성 관련 추적만 해당됩니다. |

개시 |

SSL-I 플러그인에서 추적을 사용 가능하게 하십시오. |

프록시 |

SSL-Proxy-Policy 플러그인에서 추적을 활성화합니다. |

종료 |

SSL-T 플러그인에서 추적을 활성화합니다. |

선택된 프로필 |

설정된 프로필에 enable-flow-tracing 대해서만 추적을 활성화합니다. |

SSL 프록시 프로파일에서 로그를 활성화하여 삭제의 근본 원인을 파악할 수 있습니다. 다음은 가장 일반적인 오류 중 일부입니다.

서버 인증 유효성 검사 오류입니다. 신뢰할 수 있는 CA 구성을 확인하여 구성을 확인합니다.

메모리 할당 오류와 같은 시스템 오류입니다.

암호가 일치하지 않습니다.

SSL 버전이 일치하지 않습니다.

SSL 옵션은 지원되지 않습니다.

루트 CA가 만료되었습니다. 새 루트 CA를 로드해야 합니다.

SSL 프록시 프로파일에서 옵션을 활성화 ignore-server-auth-failure 하여 인증서 검증, 루트 CA 만료 날짜 및 기타 이러한 문제가 무시되도록 할 수 있습니다. 옵션을 활성화한 후 ignore-server-auth-failure 세션을 검사하면 문제가 현지화됩니다.

또한보십시오

TLS(전송 계층 보안) 개요

TLS(전송 계층 보안)는 인터넷에 암호화 기술을 제공하는 애플리케이션 수준 프로토콜입니다. TLS는 이 보안 수준을 위해 인증서 및 프라이빗-공개 키 교환 쌍을 사용합니다. 파일 전송, VPN 연결, 인스턴트 메시징 및 VoIP(Voice over IP)와 같이 네트워크를 통해 데이터를 안전하게 교환해야 하는 애플리케이션에 가장 널리 사용되는 보안 프로토콜입니다.

TLS 프로토콜은 잠재적인 변조 및 도청으로부터 스트림을 보호하기 위해 인증서 교환, 상호 인증 및 암호 협상에 사용됩니다. TLS는 SSL(Secure Sockets Layer)이라고도 합니다. TLS와 SSL은 상호 운용되지 않지만 TLS는 현재 일부 이전 버전과의 호환성을 제공합니다.

SRX 시리즈 방화벽은 다양한 TLS 버전, 암호 및 키 교환 방법으로 구성된 TLS 프로토콜 제품군을 사용하는 TLS 검사 기능을 제공합니다. TLS 검사 기능을 사용하면 SRX 시리즈 방화벽이 모든 포트의 TLS에서 암호화된 HTTP 트래픽을 검사할 수 있습니다.

TLS의 이점

TLS는 개인 정보 보호, 인증, 기밀성 및 데이터 무결성의 조합을 통해 클라이언트와 서버 간의 안전한 데이터 전송을 보장합니다.

TLS 버전

다음은 TLS의 버전입니다.

TLS 버전 1.0—통신 애플리케이션 간에 개인 정보 보호 및 데이터 무결성을 제공하여 네트워크를 통한 보안 통신을 제공합니다

TLS 버전 1.1 - 이 향상된 TLS 버전은 CBC(Cipher-Block Chaining) 공격에 대한 보호를 제공합니다.

TLS 버전 1.2 — 이 향상된 TLS 버전은 암호화 알고리즘 협상을 위한 향상된 유연성을 제공합니다.

Junos OS 릴리스 12.3X48-D30부터 SRX 시리즈 방화벽은 TLS 버전 1.2를 지원합니다. 12.3X48-D30의 이전 릴리스를 실행하는 SRX 시리즈 방화벽은 TLS 버전 1.0을 지원합니다.

TLS의 세 가지 필수 서비스

TLS 프로토콜은 위에서 실행되는 애플리케이션에 암호화, 인증 및 데이터 무결성이라는 세 가지 필수 서비스를 제공하도록 설계되었습니다.

암호화 - 암호화된 보안 데이터 채널을 설정하려면 서버와 클라이언트가 사용되는 암호 그룹과 데이터를 암호화하는 데 사용되는 키에 동의해야 합니다. TLS 프로토콜은 이 교환을 수행하기 위해 잘 정의된 핸드셰이크 시퀀스를 지정합니다. TLS는 클라이언트와 서버가 서로에 대한 사전 지식을 설정하지 않고도 공유 비밀 키를 협상하고 암호화되지 않은 채널을 통해 협상할 수 있도록 하는 공개 키 암호화를 사용합니다.

인증 - TLS 핸드셰이크의 일부로, 이 프로토콜을 통해 서버와 클라이언트 모두 ID를 인증할 수 있습니다. 클라이언트와 서버 간의 암시적 신뢰(클라이언트가 서버에서 생성된 인증서를 수락하기 때문에)는 TLS의 중요한 측면입니다. 서버 인증이 손상되지 않는 것이 매우 중요합니다. 그러나 실제로는 자체 서명 인증서와 변칙이 있는 인증서가 풍부합니다. 이상에는 만료된 인증서, 도메인 이름과 일치하지 않는 일반 이름의 인스턴스 등이 포함될 수 있습니다.

무결성 - 암호화 및 인증을 통해 TLS 프로토콜은 메시지 프레이밍 메커니즘을 수행하고 MAC(메시지 인증 코드)로 각 메시지에 서명합니다. MAC 알고리즘은 유효 체크섬을 수행하며 키는 클라이언트와 서버 간에 협상됩니다.

TLS 핸드셰이크

각 TLS 세션은 클라이언트와 서버가 해당 세션에 사용할 특정 보안 키와 암호화 알고리즘에 동의하는 핸드셰이크로 시작됩니다. 이때 클라이언트는 서버도 인증합니다. 선택적으로 서버가 클라이언트를 인증할 수 있습니다. 핸드셰이크가 완료되면 암호화된 데이터의 전송을 시작할 수 있습니다.

TLS를 사용하여 Syslog 트래픽 암호화

TLS 프로토콜은 syslog 메시지가 네트워크를 통해 안전하게 송수신되도록 합니다. TLS는 인증서를 사용하여 통신을 인증하고 암호화합니다. 클라이언트는 인증서와 공개 키를 요청하여 서버를 인증합니다. 선택적으로 서버는 클라이언트로부터 인증서를 요청할 수도 있으므로 상호 인증도 가능합니다.

서버를 식별하는 서버의 인증서와 서버에서 발급한 인증 기관(CA)의 인증서를 TLS가 syslog 트래픽을 암호화하려면 클라이언트에서 사용할 수 있어야 합니다.

클라이언트와 서버의 상호 인증을 위해서는 클라이언트를 식별하는 클라이언트와의 인증서와 클라이언트가 발급한 CA의 인증서가 서버에서 사용 가능해야 합니다. 상호 인증은 syslog 서버가 인증된 클라이언트의 로그 메시지만 수락하도록 합니다.

또한보십시오

SRX 시리즈 방화벽에서 TLS Syslog 프로토콜 구성

이 예에서는 TLS syslog 이벤트 전달을 지원하는 네트워크 디바이스로부터 암호화된 syslog 이벤트를 수신하도록 SRX 시리즈 방화벽에서 TLS(Transport Layer Security) syslog 프로토콜을 구성하는 방법을 보여줍니다.

요구 사항

시작하기 전에 서버 인증서 확인 및 암호화 또는 암호 해독 기능을 사용하도록 설정합니다.

개요

TLS syslog 프로토콜을 사용하면 로그 소스가 TLS syslog 이벤트 전달을 지원하는 네트워크 디바이스에서 암호화된 syslog 이벤트를 수신할 수 있습니다. 로그 소스는 수신 TLS syslog 이벤트에 대한 수신 포트를 생성하고 네트워크 디바이스에 대한 인증서 파일을 생성합니다.

이 예에서는 하나의 SSL-I 프로파일과 연결된 syslog 수집기를 구성합니다. 각 SSL-I 프로필을 통해 사용자는 기본 암호 그룹 및 신뢰할 수 있는 CA 인증서와 같은 항목을 지정할 수 있습니다. 여러 SSL-I 프로파일을 구성하고 다른 콜렉터 서버에 연관시킬 수 있습니다.

구성

절차

CLI 빠른 구성

이 예의 섹션을 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일에 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성과 일치시키는 데 필요한 세부 사항을 변경하고, 계층 수준에서 명령을 복사하여 CLI [edit] 에 붙여 넣은 다음, 구성 모드에서 을 입력합니다 commit .

set security log mode stream set security log format sd-syslog set security log source-interface ge-0/0/1.0 set security log transport protocol tls set security log transport tls-profile ssl-i-tls set security log stream server1 format sd-syslog set security log stream server1 category all set security log stream server1 host 192.0.2.100 set services ssl initiation profile ssl-i-tls protocol-version all set services ssl initiation profile ssl-i-tls trusted-ca all set services ssl initiation profile ssl-i-tls actions ignore-server-auth-failure

단계별 절차

다음 예제에서는 구성 계층의 다양한 수준을 탐색해야 합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

TLS syslog 프로토콜을 구성하려면 다음을 수행합니다.

로그 모드를 스트리밍으로 설정합니다.

[edit security] user@host# set log mode stream

원격 보안 메시지 로깅 형식을 sd-syslog(구조화된 시스템 로그)로 설정합니다.

[edit security] user@host# set log format sd-syslog

호스트 소스 인터페이스 번호를 설정합니다.

[edit security] user@host# set log source-interface ge-0/0/1.0

데이터를 기록하는 데 사용할 보안 로그 전송 프로토콜 tls를 설정합니다.

[edit security] user@host# set log transport protocol tls

TLS 프로파일 이름을 지정하십시오.

[edit security] user@host# set log transport tls-profile ssl-i-tls

서버 1에 로그를 전송하기 위해 구조화된 syslog 형식을 사용하도록 로그 스트림을 설정합니다.

[edit security] user@host# set log stream server1 format sd-syslog

서버 1 로깅의 범주를 all로 설정합니다.

[edit security] user@host# set log stream server1 category all

서버 이름 또는 IP 주소를 입력하여 서버 호스트 매개 변수를 설정합니다.

[edit security] user@host# set log stream server1 host 192.0.2.100

SSL 시작 액세스 프로파일에 대한 프로토콜 버전 모두를 정의합니다.

[edit services] user@host# set ssl initiation profile ssl-i-tls protocol-version all

피어에서 인증서를 요청할 때 사용할 SSL 시작 프로필에 모든 CA 프로필 그룹을 연결합니다.

[edit services] user@host# set ssl initiation profile ssl-i-tls trusted-ca all

서버 인증 실패를 무시하도록 SSL 시작 액세스 프로파일을 정의합니다.

[edit services] user@host# set ssl initiation profile ssl-i-tls actions ignore-server-auth-failure

결과

구성 모드에서 명령을 입력하여 show security log 구성을 확인합니다. 출력이 의도한 구성을 표시하지 않으면 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security log

mode stream;

format sd-syslog;

source-interface ge-0/0/1.0;

transport {

protocol tls;

tls-profile ssl-i-tls;

}

stream server1 {

format sd-syslog;

category all;

host {

192.0.2.100;

}

}

}

[edit]

user@host# run show configuration services ssl initiation

profile ssl-i-tls {

protocol-version all;

trusted-ca all;

actions {

ignore-server-auth-failure;

}

}

디바이스 구성을 마쳤으면 구성 모드에서 을 입력합니다 commit .

확인

구성이 제대로 작동하는지 확인하려면 syslog 서버에서 명령을 입력합니다 show log .