SSLプロキシとTLSを使用したトラフィックの暗号化

SSLプロキシは仲介者として機能し、クライアントとサーバー間でSSL暗号化と復号化を実行します。SSL 転送プロキシーが使用可能になっている場合、アプリケーションの使用状況の可視性が向上します。

SSL プロキシの概要

SSLプロキシは、SRXシリーズファイアウォールでのみサポートされています。

セキュア ソケット レイヤー (SSL) は、インターネットに暗号化テクノロジを提供するアプリケーション レベルのプロトコルです。SSLはトランスポート層セキュリティ(TLS)とも呼ばれ、プライバシー、認証、機密性、およびデータ整合性の組み合わせを通じて、クライアントとサーバー間のデータの安全な送信を保証します。SSL は、このレベルのセキュリティで証明書と秘密キーと公開キーの交換ペアに依存します。

SSLプロキシは、クライアントとサーバー間でSSL暗号化と復号化を実行する透過プロキシです。

- SSLプロキシはどのように機能しますか?

- SSLプロキシーとアプリケーションセキュリティサービス

- SSLプロキシのタイプ

- サポートされている SSL プロトコル

- SSLプロキシの利点

- 論理システムのサポート

- 制限

SSLプロキシはどのように機能しますか?

SSL プロキシーは、以下の組み合わせにより、クライアントとサーバー間でデータを安全に伝送します。

認証サーバー認証は、Web ブラウザーが Web サーバーの ID を検証できるようにすることで、不正な送信から保護します。

機密性 - SSLは、データを暗号化して機密性を強制し、権限のないユーザーが電子通信を盗聴するのを防ぎます。したがって、通信のプライバシーが確保されます。

整合性-メッセージの整合性により、通信の内容が改ざんされないことが保証されます。

SSLプロキシとして機能するSRXシリーズファイアウォールは、一方の端にあるクライアントともう一方の端にあるサーバー間のSSL接続を管理し、次のアクションを実行します。

クライアントとSRXシリーズ間のSSLセッション:クライアントからサーバーへのSSLセッションが開始されたときに、クライアントからのSSL接続を終了します。SRXシリーズファイアウォールは、トラフィックを復号化し、攻撃がないか(双方向)検査し、クライアントに代わってサーバーへの接続を開始します。

サーバーとSRXシリーズ間のSSLセッション - 外部サーバーからローカルサーバーにSSLセッションが開始されたときに、サーバーからのSSL接続を終了します。SRXシリーズファイアウォールは、クライアントからクリアテキストを受信し、データを暗号化してSSLサーバーに送信します。一方、SRXシリーズは、SSLサーバーからのトラフィックを復号化し、攻撃がないか検査して、データをクリアテキストとしてクライアントに送信します。

暗号化されたトラフィックの検査を許可します。

SSLプロキシサーバーは、暗号化技術を使用してデータの安全な送信を保証します。SSL は、証明書と秘密キーと公開キーの交換ペアに依存して、セキュリティで保護された通信を提供します。詳細については、「 SSL 証明書」を参照してください。

SRXシリーズファイアウォールとそのクライアント/サーバー間のSSLセッションを確立して維持するために、SRXシリーズファイアウォールは受信するトラフィックにセキュリティポリシーを適用します。トラフィックがセキュリティ ポリシーの基準に一致する場合、SSL プロキシはセキュリティ ポリシー内のアプリケーション サービスとして有効になります。

SSLプロキシーとアプリケーションセキュリティサービス

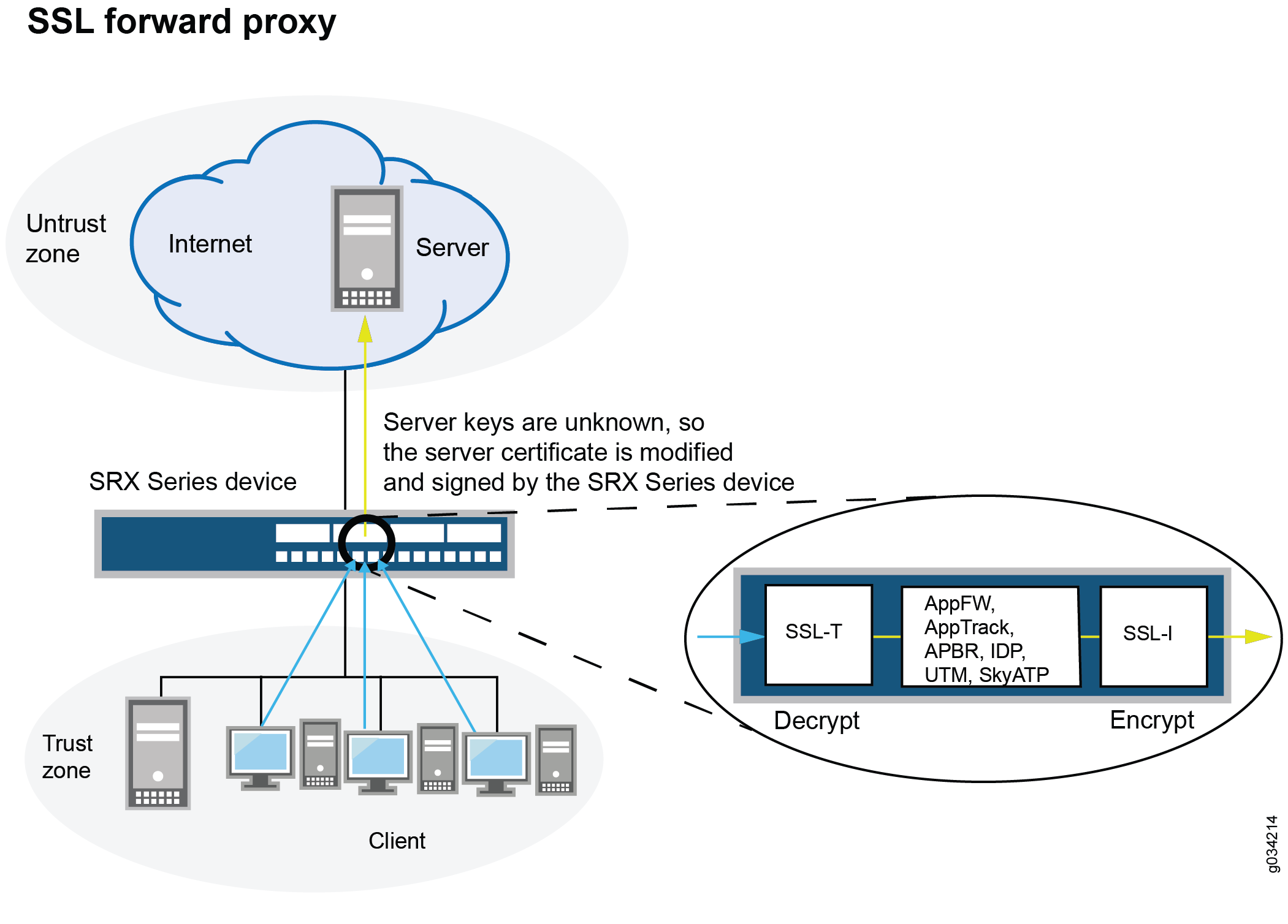

図 1 は、SSL プロキシーが暗号化されたペイロードでどのように機能するかを示しています。

上の SSL プロキシ

上の SSL プロキシ

アプリケーションファイアウォール(AppFW)、侵入検出と防御(IDP)、アプリケーショントラッキング(AppTrack)、コンテンツセキュリティ、ATPクラウドなどの高度なセキュリティサービスが設定されている場合、SSLプロキシはクライアントからのSSLセッションを終了させ、サーバーへの新しいSSLセッションを確立することでSSLサーバーとして機能します。SRXシリーズファイアウォールは、すべてのSSLプロキシトラフィックを復号化してから再暗号化します。

IDP、AppFW、AppTracking、APBR(Advanced Policy Based Routing)、Content Security、ATPクラウド、ICAPサービスリダイレクトでは、SSLプロキシから復号化されたコンテンツを使用できます。これらのサービスのいずれも構成されていない場合、SSL プロキシー・プロファイルがファイアウォール・ポリシーにアタッチされていても、SSL プロキシー・サービスはバイパスされます。

SSLプロキシのタイプ

SSLプロキシは、クライアントとサーバー間でSSL暗号化と復号化を実行する透過プロキシです。SRX は、クライアントの視点からはサーバーとして機能し、サーバーの視点からはクライアントとして機能します。SRXシリーズファイアウォールでは、クライアント保護(フォワードプロキシ)とサーバー保護(リバースプロキシ)は、同じエコーシステムSSL-T-SSL[クライアント側のターミネーター]およびSSL-I-SSL[サーバー側のイニシエータ])を使用してサポートされています。

SRXシリーズファイアウォールは、以下のタイプのSSLプロキシをサポートしています。

クライアント保護SSLプロキシ、別名フォワードプロキシ—SRXシリーズファイアウォールは、内部クライアントと外部サーバーの間に存在します。アウトバウンド・セッション、つまりローカルで開始された SSL セッションをインターネットにプロキシーする。内部ユーザーから Web へのトラフィックを復号化して検査します。

リバースプロキシとしても知られるサーバー保護SSLプロキシー - SRXシリーズファイアウォールは、内部サーバーと外部クライアントの間に存在します。インバウンドセッション、つまり、インターネットからローカルサーバーへの外部で開始されたSSLセッションのプロキシ。

SSL フォワード プロキシとリバース プロキシの詳細については、 SSL プロキシの設定を参照してください。

サポートされている SSL プロトコル

SRXシリーズファイアウォールでは、SSLの開始および終了サービス向けに、以下のSSLプロトコルがサポートされています。

TLS バージョン 1.0 - 通信するアプリケーション間の認証とセキュアな通信を提供します。

TLS バージョン 1.1 - TLS のこの拡張バージョンは、暗号ブロック連鎖(CBC)攻撃に対する保護を提供します。

TLS バージョン 1.2 — TLS のこの拡張バージョンは、暗号化アルゴリズムのネゴシエーションの柔軟性を向上させます。

-

TLS バージョン 1.3 — TLS のこの拡張バージョンは、セキュリティの向上とパフォーマンスの向上を提供します。

Junos OSリリース15.1X49-D30およびJunos OSリリース17.3R1以降、TLSバージョン1.1およびTLSバージョン1.2プロトコルは、TLSバージョン1.0とともにSRXシリーズファイアウォールでサポートされています。

Junos OSリリース15.1X49-D20およびJunos OSリリース17.3R1以降、SSLプロトコル3.0(SSLv3)のサポートは非推奨です。

Junos OSリリース21.2R1以降、SRXシリーズファイアウォールでは、SSLプロキシーがTLSバージョン1.3をサポートしています。

TLS 1.3を使用する場合、SRXシリーズのファイアウォールは、サーバーとの接続を確立するための鍵交換用のsecp256r1グループをサポートします。サーバーが secp384r1 のみをサポートしている場合、接続は終了します。

SSLプロキシの利点

SSLトラフィックを復号化して詳細なアプリケーション情報を取得し、高度なセキュリティサービス保護を適用して脅威を検出できるようにします。

クライアントとサーバーによる強力なプロトコルと暗号の使用を強制します。

SSL暗号化トラフィックに埋め込まれた脅威に対する可視化と防御を提供します。

選択的 SSL プロキシを使用して復号化する必要があるものを制御します。

論理システムのサポート

論理システムを使用して設定されたファイアウォールポリシーでSSLプロキシを有効にすることができます。ただし、次の制限事項に注意してください。

「サービス」カテゴリは、現在、論理システム設定ではサポートされていません。SSL プロキシは「サービス」の下にあるため、論理システムごとに SSL プロキシプロファイルを設定することはできません。

グローバル レベル(「サービス SSL プロキシ」内)で設定されたプロキシ プロファイルは、論理システム構成全体に表示されるため、プロキシ プロファイルをグローバル レベルで設定し、1 つ以上の論理システムのファイアウォール ポリシーにアタッチできます。

制限

すべてのSRXシリーズファイアウォールで、現在のSSLプロキシ実装には以下の接続制限があります。

SSLv3.0 プロトコルのサポートは非推奨です。

SSLv2 プロトコルはサポートされていません。SSLv2 を使用する SSL セッションは削除されます。

X.509v3 証明書のみがサポートされています。

SSL ハンドシェークのクライアント認証はサポートされていません。

クライアント証明書認証が必須の SSL セッションはドロップされます。

再ネゴシエーションが要求された SSL セッションはドロップされます。

SRXシリーズファイアウォールでは、SSLトラフィックに関連する関連機能も有効になっている場合にのみ、特定のセッションでSSLプロキシが有効になります。SSL トラフィックに関連する機能は、IDP、アプリケーション識別、アプリケーション・ファイアウォール、アプリケーション・トラッキング、拡張ポリシー・ベース・ルーティング、コンテンツ・セキュリティー、ATP クラウド、ICAP リダイレクト・サービスです。これらの機能のいずれもセッションでアクティブでない場合、SSL プロキシーはセッションをバイパスし、このシナリオではログは生成されません。

関連項目

SSL フォワードプロキシの設定

- SSL プロキシ構成の概要

- ルート CA 証明書の設定

- CLI を使用したルート CA 証明書の生成

- CA プロファイル グループの設定

- ルート CA 証明書のブラウザへのインポート

- セキュリティ ポリシーへの SSL プロキシ プロファイルの適用

- SSL プロキシ ロギングの設定

- 認証局プロファイルの設定

- 指定した場所への証明書のエクスポート

- サーバー認証の無視

SSL プロキシ構成の概要

SSL フォワードプロキシの設定では、SSL プロキシの設定方法の概要が表示されます。SSLプロキシの構成には以下が含まれます。

-

ルート CA 証明書の構成

-

CA プロファイル・グループのロード

-

SSLプロキシプロファイルを設定し、ルートCA証明書とCAプロファイルグループを関連付けます

-

入力トラフィックの一致条件を定義して、セキュリティ ポリシーを作成します

-

セキュリティー・ポリシーへの SSL プロキシー・プロファイルの適用

-

許可リストの作成や SSL プロキシのログ記録などのオプションの手順

ルート CA 証明書の設定

CA は、ツリー構造の形式で複数の証明書を発行できます。ルート証明書はツリーの最上位の証明書であり、その秘密キーは他の証明書に使用されます sign 。ルート証明書のすぐ下にあるすべての証明書は、ルート証明書の署名または信頼性を継承します。これはアイデンティティのようなものです notarizing 。

ルート CA 証明書を設定するには、まずルート CA 証明書を取得し(自己署名証明書を生成するかインポートして)、SSL プロキシ プロファイルに適用します。ルート CA 証明書は、Junos OS CLI を使用して取得できます

CLI を使用したルート CA 証明書の生成

CLI で自己署名証明書を定義するには、次の詳細を指定する必要があります。

証明書識別子 (前の手順で生成)

証明書の完全修飾ドメイン名 (FQDN)

証明書を所有するエンティティの電子メール アドレス

共通名と関係する組織

Junos OS CLI を使用してルート CA 証明書を生成します。

CA プロファイル グループの設定

CA プロファイルは、認証用の証明書情報を定義します。これには、SSLプロキシが新しい証明書を生成するときに使用する公開キーが含まれています。Junos OSでは、CAプロファイルのグループを作成して1回の操作で複数の証明書をロードしたり、グループ内のすべての証明書に関する情報を表示したり、不要なCAグループを削除することができます。

CA プロファイルのグループをロードするには、信頼できる CA 証明書のリストを取得し、CA グループを定義し、CA グループを SSL プロキシー・プロファイルにアタッチします。

CA プロファイル グループ内のすべての証明書に関する情報を簡単に表示できます。

user@host> show security pki ca-certificates ca-profile-group group-name

CA プロファイル グループを削除できます。CA プロファイル グループを削除すると、そのグループに属するすべての証明書が削除されることに注意してください。

user@host> clear security pki ca-certificates ca-profile-group group-name

ルート CA 証明書のブラウザへのインポート

SSLプロキシープロファイルで設定されたルートCAによって署名されたすべての証明書をブラウザまたはシステムが自動的に信頼ようにするには、CAルート証明書を信頼するようにプラットフォームまたはブラウザに指示する必要があります。

ルート CA 証明書をインポートするには:

セキュリティ ポリシーへの SSL プロキシ プロファイルの適用

SSLプロキシーは、セキュリティー・ポリシー内のアプリケーション・サービスとして使用可能です。セキュリティ ポリシーでは、SSL プロキシを有効にするトラフィックを一致条件として指定し、トラフィックに適用する SSL プロキシ CA プロファイルを指定します。 図 2 に、SSL プロキシー・プロファイルおよびセキュリティー・ポリシー構成のグラフィカル・ビューを示します。

セキュリティポリシーでSSLプロキシを有効にするには:

この例では、すでにセキュリティゾーン「trust and untrust」を作成し、trustゾーンからuntrustゾーンへのトラフィックに対するセキュリティポリシーを作成していることを前提としています。

SSL プロキシ ロギングの設定

SSL プロキシを構成するときに、ログの一部またはすべてを受信するオプションを設定できます。SSL プロキシ ログには、論理システム名、SSL プロキシ許可リスト、ポリシー情報、SSL プロキシ情報、およびエラー発生時のトラブルシューティングに役立つその他の情報が含まれています。

エラー、警告、情報イベントなどの特定のイベントのログ記録 all を構成できます。また、許可リストに登録、ドロップ、無視、またはエラー発生後に許可されるセッションのロギングを設定することもできます。

[edit] user@host# set services ssl proxy profile profile-name actions log all user@host# set services ssl proxy profile profile-name actions log sessions-whitelisted user@host# set services ssl proxy profile profile-name actions log sessions-allowed user@host# set services ssl proxy profile profile-name actions log errors

オプションを使用して enable-flow-tracing 、デバッグ トレースを有効にできます。

認証局プロファイルの設定

認証局(CA)プロファイル構成には、CA に固有の情報が含まれています。SRXシリーズファイアウォールでは、複数のCAプロファイルを持つことができます。たとえば、orgA 用に 1 つのプロファイルがあり、orgB 用に 1 つのプロファイルがあるとします。各プロファイルは CA 証明書に関連付けられています。古い CA 証明書を削除せずに新しい CA 証明書を読み込む場合は、新しい CA プロファイル (Microsoft-2008 など) を作成します。特定のトポロジーに対して、複数の CA プロファイルを 1 つの信頼できる CA グループにグループ化できます。

この例では、マイクロソフト-2008 の CA ID を持つ ca-profile-security という CA プロファイルを作成します。次に、CA プロファイルへのプロキシ プロファイルを作成します。

指定した場所への証明書のエクスポート

PKI コマンドを使用して自己署名証明書を生成すると、新しく生成された証明書は事前定義された場所(var/db/certs/common/local)に保存されます。

次のコマンドを使用して、証明書を特定の場所(デバイス内)にエクスポートします。証明書 ID、ファイル名、およびファイル形式の種類 (DER/PEM) を指定できます。

user@host> request security pki local-certificate export certificate-id certificate-id filename filename type der

サーバー認証の無視

Junos OSでは、サーバー認証を完全に無視するオプションを設定することができます。認証を無視するようにシステムを構成すると、SSL ハンドシェークの時点でサーバー証明書の検証中に発生したエラーはすべて無視されます。一般的に無視されるエラーには、CA 署名を検証できない、証明書の有効期限が正しくないなどがあります。このオプションが設定されていない場合、エラーが発生したときに、サーバーが自己署名証明書を送信するすべてのセッションがドロップされます。

このオプションを設定すると Web サイトがまったく認証されないため、認証にこのオプションを使用することはお勧めしません。ただし、このオプションを使用すると、SSL セッションがドロップされた根本原因を効果的に特定できます。

設定モードから、サーバー認証を無視するように指定します。

[edit] user@host# set services ssl proxy profile profile-name actions ignore-server-auth-failure

SSLプロキシーのデバッグとトレースの有効化

ルーティング エンジンとパケット転送エンジンの両方でデバッグ トレースを有効にするには、次の構成を行います。

user@host# set services ssl traceoptions file file-name

SSLプロキシは、SRX340、SRX345、SRX380、SRX550M、SRX1500、SRX4100、SRX4200、SRX5400、SRX5600、SRX5800デバイスおよびvSRX仮想ファイアウォールインスタンスでサポートされています。 表 1 は、トレース・オプションでサポートされているレベルを示しています。

原因の種類 |

説明 |

|---|---|

短い |

ルーティング エンジンとパケット転送エンジンの両方のエラー トレースのみ。 |

詳細 |

パケット転送エンジン - ハンドシェイクまでのイベントの詳細のみトレースする必要があります。 ルーティングエンジン - コミットに関連するトレース。ルーティング エンジンの定期的なトレースは利用できません |

広範囲 |

パケット転送エンジン - データ転送の概要が利用可能です。 ルーティングエンジン - コミットに関連するトレース(より広範囲)。ルーティング エンジンの定期的なトレースは利用できません。 |

詳細 |

すべてのトレースが利用可能です。 |

表 2 に、サポートされるフラグを示します。

原因の種類 |

説明 |

|---|---|

CLI設定 |

構成関連のトレースのみ。 |

開始 |

SSL-I プラグインでトレースを有効にします。 |

プロキシ |

SSL プロキシー・ポリシー・プラグインでトレースを有効にします。 |

終了 |

SSL-T プラグインでトレースを有効にします。 |

選択されたプロファイル |

設定されたプロファイル enable-flow-tracing に対してのみトレースを有効にします。 |

SSL プロキシー・プロファイルでログを有効にして、ドロップの根本原因を突き止めることができます。次のエラーは、最も一般的なエラーの一部です。

サーバー証明書の検証エラー。信頼できる CA の構成を確認して、構成を確認します。

メモリ割り当てエラーなどのシステム障害。

暗号が一致しません。

SSL のバージョンが一致しません。

SSL オプションはサポートされていません。

ルート CA の有効期限が切れています。新しいルート CA を読み込む必要があります。

SSL プロキシー・プロファイルで オプションを有効に ignore-server-auth-failure して、証明書の検証、ルート CA の有効期限、およびその他のそのような問題が無視されるようにすることができます。オプションを有効にした後に ignore-server-auth-failure セッションを検査すると、問題は局所的です。

関連項目

トランスポート層セキュリティ (TLS) の概要

トランスポート層セキュリティ (TLS) は、インターネットに暗号化テクノロジを提供するアプリケーション レベルのプロトコルです。TLS は、このレベルのセキュリティで証明書と秘密キーと公開キーの交換ペアに依存します。これは、ファイル転送、VPN接続、インスタントメッセージング、ボイスオーバーIP(VoIP)など、ネットワークを介してデータを安全に交換する必要があるアプリケーションで最も広く使用されているセキュリティプロトコルです。

TLSプロトコルは、証明書の交換、相互認証、および暗号のネゴシエーションに使用され、潜在的な改ざんや盗聴からストリームを保護します。TLS は、セキュア ソケット レイヤー (SSL) と呼ばれることもあります。TLS と SSL は相互運用できませんが、TLS は現在下位互換性を提供しています。

SRXシリーズファイアウォールは、異なるTLSバージョン、暗号方式、鍵交換方法で構成されるTLSプロトコルスイートを使用するTLSインスペクションを提供します。TLSインスペクション機能により、SRXシリーズファイアウォールは、TLSで暗号化されたHTTPトラフィックを任意のポートで検査できます。

TLS のメリット

TLS は、プライバシー、認証、機密性、およびデータ整合性の組み合わせを通じて、クライアントとサーバー間のデータの安全な送信を保証します。

TLS バージョン

TLS のバージョンは次のとおりです。

TLS バージョン 1.0 - 通信するアプリケーション間にプライバシーとデータ整合性を提供することで、ネットワーク上でセキュアな通信を提供します。

TLS バージョン 1.1 - TLS のこの拡張バージョンは、暗号ブロック連鎖(CBC)攻撃に対する保護を提供します。

TLS バージョン 1.2 — TLS のこの拡張バージョンは、暗号化アルゴリズムのネゴシエーションの柔軟性を向上させます。

Junos OSリリース12.3X48-D30以降、SRXシリーズファイアウォールはTLSバージョン1.2をサポートしています。以前のリリースの12.3X48-D30を実行しているSRXシリーズファイアウォールは、TLSバージョン1.0をサポートしています。

TLSの3つの必須サービス

TLSプロトコルは、その上で実行されているアプリケーションに暗号化、認証、およびデータ整合性という3つの重要なサービスを提供するように設計されています。

暗号化:暗号的に安全なデータチャネルを確立するには、サーバーとクライアントが、使用する暗号スイートとデータの暗号化に使用する鍵について合意する必要があります。TLS プロトコルは、この交換を実行するために明確に定義されたハンドシェイク シーケンスを指定します。TLS は公開キー暗号化を使用するため、クライアントとサーバーは、互いの事前知識を確立することなく、暗号化されていないチャネルを介して共有秘密キーをネゴシエートできます。

認証—TLSハンドシェイクの一部として、プロトコルはサーバーとクライアントの両方がIDを認証することを許可します。クライアントとサーバー間の暗黙的な信頼 (クライアントがサーバーによって生成された証明書を受け入れるため) は、TLS の重要な側面です。サーバー認証が侵害されないことが非常に重要です。ただし、実際には、自己署名証明書と異常のある証明書が豊富にあります。異常には、期限切れの証明書、ドメイン名と一致しない共通名のインスタンスなどが含まれます。

整合性 - 暗号化と認証が行われると、TLS プロトコルはメッセージ フレーミング メカニズムを実行し、各メッセージにメッセージ認証コード(MAC)で署名します。MAC アルゴリズムが有効なチェックサムを行い、鍵がクライアントとサーバーの間でネゴシエートされます。

TLS ハンドシェイク

各 TLS セッションはハンドシェイクで始まり、その間にクライアントとサーバーは、そのセッションに使用する特定のセキュリティ キーと暗号化アルゴリズムについて合意します。このとき、クライアントはサーバーも認証します。オプションで、サーバーはクライアントを認証できます。ハンドシェイクが完了すると、暗号化されたデータの転送を開始できます。

TLS を使用した Syslog トラフィックの暗号化

TLSプロトコルは、syslogメッセージがネットワーク上で安全に送受信されることを保証します。TLS は、証明書を使用して通信の認証と暗号化を行います。クライアントは、証明書と公開キーを要求してサーバーを認証します。オプションで、サーバーはクライアントから証明書を要求することもできるため、相互認証も可能です。

サーバを識別するサーバ上の証明書と、サーバが発行する認証局(CA)の証明書は、syslog トラフィックを暗号化するために TLS に対してクライアントで使用できる必要があります。

クライアントとサーバーの相互認証は、クライアントを識別するクライアントとの証明書と、クライアントが発行するCAの証明書がサーバー上で利用可能である必要があります。相互認証により、syslog サーバは許可されたクライアントからのログ メッセージのみを受け入れるようになります。

関連項目

SRXシリーズファイアウォールでTLSsyslogプロトコルを設定する

この例では、SRXシリーズファイアウォールでトランスポート層セキュリティ(TLS)syslogプロトコルを構成して、TLS syslogイベント転送をサポートするネットワークデバイスから暗号化されたsyslogイベントを受信する方法を示しています。

要件

開始する前に、サーバー証明書の検証と暗号化または復号化機能を有効にします。

概要

TLS syslog プロトコルを使用すると、ログ・ソースは、TLS syslog イベント転送をサポートするネットワーク・デバイスから暗号化された syslog イベントを受信できます。ログ・ソースは、着信 TLS syslog イベントのリスニング・ポートを作成し、ネットワーク・デバイスの証明書ファイルを生成します。

この例では、1 つの SSL-I プロファイルに関連付けられた syslog コレクターを設定します。各SSL-Iプロファイルを使用すると、ユーザーは優先暗号スイートや信頼できるCA証明書などを指定できます。複数の SSL-I プロファイルを構成して、異なるコレクター・サーバーに関連付けることができます。

構成

手順

CLIクイック構成

この例のセクションを迅速に設定するには、以下のコマンドをコピーして、テキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを 階層レベルで CLI [edit] にコピー アンド ペーストして、設定モードから を入力します commit 。

set security log mode stream set security log format sd-syslog set security log source-interface ge-0/0/1.0 set security log transport protocol tls set security log transport tls-profile ssl-i-tls set security log stream server1 format sd-syslog set security log stream server1 category all set security log stream server1 host 192.0.2.100 set services ssl initiation profile ssl-i-tls protocol-version all set services ssl initiation profile ssl-i-tls trusted-ca all set services ssl initiation profile ssl-i-tls actions ignore-server-auth-failure

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、 CLIユーザー ガイドの 設定モードでのCLIエディターの使用を参照してください。

TLS syslog プロトコルを設定するには、次の手順を実行します。

ログ モードをストリーミングに設定します。

[edit security] user@host# set log mode stream

リモート セキュリティ メッセージ ロギングの形式を sd-syslog(構造化システム ログ)に設定します。

[edit security] user@host# set log format sd-syslog

ホスト送信元インターフェイス番号を設定します。

[edit security] user@host# set log source-interface ge-0/0/1.0

データのログ記録に使用するセキュリティ ログ トランスポート プロトコルの tls を設定します。

[edit security] user@host# set log transport protocol tls

TLS プロファイル名を指定します。

[edit security] user@host# set log transport tls-profile ssl-i-tls

サーバー 1 にログを送信するために構造化された syslog 形式を使用するようにログ・ストリームを設定します。

[edit security] user@host# set log stream server1 format sd-syslog

サーバ 1 のロギングのカテゴリを all に設定します。

[edit security] user@host# set log stream server1 category all

サーバー名または IP アドレスを入力して、サーバー ホストのパラメーターを設定します。

[edit security] user@host# set log stream server1 host 192.0.2.100

SSL 開始アクセス プロファイルのプロトコル バージョン all を定義します。

[edit services] user@host# set ssl initiation profile ssl-i-tls protocol-version all

ピアから証明書を要求するときに使用する SSL 開始プロファイルに、すべての CA プロファイル・グループを付加します。

[edit services] user@host# set ssl initiation profile ssl-i-tls trusted-ca all

サーバー認証の失敗を無視するように SSL 開始アクセス・プロファイルを定義します。

[edit services] user@host# set ssl initiation profile ssl-i-tls actions ignore-server-auth-failure

結果

設定モードから、 コマンドを入力して show security log 設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show security log

mode stream;

format sd-syslog;

source-interface ge-0/0/1.0;

transport {

protocol tls;

tls-profile ssl-i-tls;

}

stream server1 {

format sd-syslog;

category all;

host {

192.0.2.100;

}

}

}

[edit]

user@host# run show configuration services ssl initiation

profile ssl-i-tls {

protocol-version all;

trusted-ca all;

actions {

ignore-server-auth-failure;

}

}

デバイスの設定が完了したら、設定モードから を入力します commit 。

検証

設定が正しく機能していることを確認するには、syslogサーバーで コマンドを入力します show log 。