Übersicht über primäre logische Systeme

Primäre logische Systeme können ein benutzerlogisches System erstellen und die Sicherheitsressourcen des logischen Benutzersystems konfigurieren. Primäre logische Systeme ordnen die logischen Schnittstellen den logischen Systemen des Benutzers zu. Weitere Informationen finden Sie in den folgenden Themen:

Grundlegendes zu den primären logischen Systemen und der Rolle des primären Administrators

Wenn Sie als primärer Administrator eine Firewall der SRX-Serie initialisieren, auf der logische Systeme ausgeführt werden, wird ein primäres logisches System auf der Stammebene erstellt. Sie können sich als root am Gerät anmelden und das Root-Passwort ändern.

Standardmäßig werden alle Systemressourcen dem primären logischen System zugewiesen, und der primäre Administrator weist sie den logischen Benutzersystemen zu.

Als primärer Administrator verwalten Sie das Gerät und alle seine logischen Systeme. Sie verwalten auch das primäre logische System und konfigurieren die zugeordneten Ressourcen. Es kann mehr als einen primären Administrator geben, der ein Gerät verwaltet, auf dem logische Systeme ausgeführt werden.

Die Rolle und die Hauptaufgaben des primären Administrators umfassen:

Erstellen von logischen Benutzersystemen und Konfigurieren ihrer Administratoren. Sie können für jedes logische Benutzersystem einen oder mehrere logische Systemadministratoren anlegen.

Anlegen von Anmeldekonten für Benutzer für alle logischen Systeme und Zuweisen zu den entsprechenden logischen Systemen.

Konfigurieren eines logischen Interconnect-Systems, wenn Sie die Kommunikation zwischen logischen Systemen auf dem Gerät zulassen möchten. Das logische Interconnect-System fungiert als interner Switch. Es ist kein Administrator erforderlich.

Um ein logisches Interconnect-System zu konfigurieren, konfigurieren Sie lt-0/0/0-Schnittstellen zwischen dem logischen Interconnect-System und jedem logischen System. Diese Peer-Schnittstellen ermöglichen effektiv den Aufbau von Tunneln.

Konfigurieren von Sicherheitsprofilen zur Bereitstellung von Teilen der Sicherheitsressourcen des Systems für logische Benutzersysteme und das primäre logische System.

Nur der primäre Administrator kann Sicherheitsprofile erstellen, ändern und löschen und sie an logische Systeme binden.

Hinweis:Ein Administrator des logischen Benutzersystems kann Schnittstellen-, Routing- und Sicherheitsressourcen konfigurieren, die seinem logischen System zugewiesen sind.

Erstellen logischer Schnittstellen für die Zuordnung zu logischen Benutzersystemen. (Der Administrator des logischen Systems des Benutzers konfiguriert logische Schnittstellen, die seinem logischen System zugeordnet sind.)

Anzeigen und Verwalten von logischen Benutzersystemen nach Bedarf und Löschen von logischen Benutzersystemen. Wenn ein logisches Benutzersystem gelöscht wird, werden die zugeordneten reservierten Ressourcen für die Verwendung durch andere logische Systeme freigegeben.

Konfigurieren von IDP-, AppTrack-, Anwendungsidentifikations- und Anwendungs-Firewall-Funktionen. Der primäre Administrator kann auch Ablaufverfolgung und Debuggen auf der Stammebene verwenden und Commit-Rollbacks durchführen. Der primäre Administrator verwaltet das primäre logische System und konfiguriert alle Funktionen, die ein logischer Systemadministrator für seine eigenen logischen Systeme konfigurieren kann, einschließlich Routing-Instanzen, statische Routen, dynamische Routing-Protokolle, Zonen, Sicherheitsrichtlinien, Bildschirme und Firewall-Authentifizierung.

Siehe auch

Logische Systeme der SRX-Serie Primärer Administrator – Überblick über Konfigurationsaufgaben

In diesem Thema werden die Aufgaben des primären Administrators in der Reihenfolge beschrieben, in der sie ausgeführt werden.

Eine Firewall der SRX-Serie, auf der logische Systeme ausgeführt werden, wird von einem primären Administrator verwaltet. Der primäre Administrator verfügt über die gleichen Fähigkeiten wie der Root-Administrator einer Firewall der SRX-Serie, auf der keine logischen Systeme ausgeführt werden. Die Rolle und die Verantwortlichkeiten des primären Administrators gehen jedoch über die anderer Firewall-Administratoren der SRX-Serie hinaus, da eine Firewall der SRX-Serie, auf der logische Systeme ausgeführt werden, in separate logische Systeme unterteilt ist, von denen jedes seine eigenen Ressourcen, Konfigurations- und Verwaltungsbelange hat. Der primäre Administrator ist dafür verantwortlich, diese benutzerlogischen Systeme zu erstellen und sie mit Ressourcen bereitzustellen.

Eine Übersicht über die Rolle und die Zuständigkeiten des primären Administrators finden Sie unter Grundlegendes zu den primären logischen Systemen und der Rolle des primären Administrators.

Als primärer Administrator führen Sie die folgenden Aufgaben aus, um eine Firewall der SRX-Serie mit logischen Systemen zu konfigurieren:

Siehe auch

Beispiel: Konfiguration mehrerer VPLS-Switches und LT-Schnittstellen für logische Systeme

Dieses Beispiel zeigt, wie mehrere logische Systeme miteinander verbunden werden. Dies wird durch die Konfiguration mehrerer logischer Systeme mit einer Punkt-zu-Punkt-Verbindung über die logische Tunnelschnittstelle (LT) erreicht (Encapsulation Ethernet, Encapsulation Frame-Relay und Virtual Private LAN Service Switch). Mehr als eine LT-Schnittstelle unter einem logischen System und mehrere VPLS-Switches sind so konfiguriert, dass der Datenverkehr weitergeleitet wird, ohne eine Firewall der SRX-Serie zu verlassen. Die Frame-Relay-Kapselung fügt dem angegebenen Frame Informationen über den Data-Link Connection Identifier (DLCI) hinzu.

Anforderungen

In diesem Beispiel wird eine Firewall der SRX-Serie mit Junos OS und logischem System verwendet.

Bevor Sie beginnen:

-

Lesen Sie die Übersicht über die Konfigurationsaufgaben des primären Administrators der SRX-Serie , um zu verstehen, wie und wo dieses Verfahren in den gesamten Konfigurationsprozess des primären Administrators passt.

-

Lesen Sie das Beispiel: Erstellen logischer Benutzersysteme, ihrer Administratoren, ihrer Benutzer und eines logischen Interconnect-Systems

-

Lesen Sie den Grundsatz: Grundlegendes zum logischen System und zu logischen Tunnelschnittstellen

Überblick

In diesem Beispiel konfigurieren wir mehrere LT-Schnittstellen und mehrere VPLS-Switches unter einem logischen System.

In diesem Beispiel konfigurieren wir auch die Verbindung mehrerer logischer Systeme mit einer Punkt-zu-Punkt-Verbindung der LT-Schnittstelle (Encapsulation Ethernet und Encapsulation Frame-Relay).

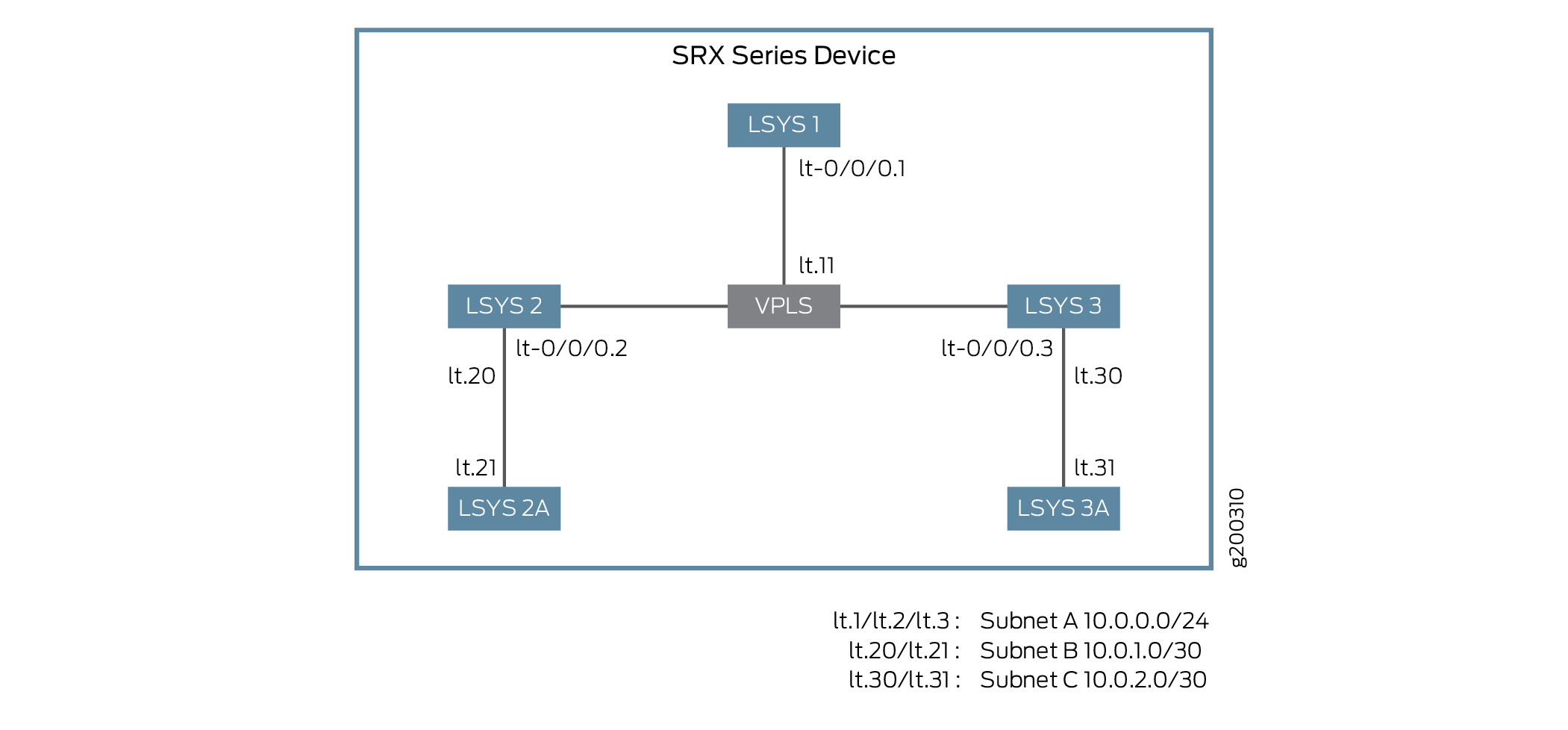

Abbildung 1 zeigt die Topologie für die Vernetzung logischer Systeme.

-

Für das logische Interconnect-System mit Punkt-zu-Punkt-Verbindung der LT-Schnittstelle (Encapsulation Ethernet) werden im Beispiel logische Tunnel-Schnittstellen lt-0/0/0 konfiguriert. In diesem Beispiel wird die Sicherheitszone konfiguriert und den logischen Systemen Schnittstellen zugewiesen.

Die Schnittstellen der logischen Systeme lt-0/0/0 sind mit Ethernet als Verkapselungstyp konfiguriert. Die entsprechenden Peer-LT-0/0/0-Schnittstellen in den logischen Systemen sind mit Ethernet als Kapselungstyp konfiguriert. Den logischen Systemen ist ein Sicherheitsprofil zugeordnet.

-

Für die Verbindung logischer Systeme mit Punkt-zu-Punkt-Verbindung der LT-Schnittstelle (Kapselungs-Frame-Relay) werden in diesem Beispiel logische Tunnel-Schnittstellen lt-0/0/0 konfiguriert. In diesem Beispiel wird die Sicherheitszone konfiguriert und den logischen Systemen Schnittstellen zugewiesen.

Die Schnittstellen für logische Systeme lt-0/0/0 sind mit Frame-Relay als Verkapselungstyp konfiguriert. Die entsprechenden Peer-LT-0/0/0-Schnittstellen in den logischen Systemen sind mit Frame-Relay als Kapselungstyp konfiguriert. Den logischen Systemen ist ein Sicherheitsprofil zugeordnet.

-

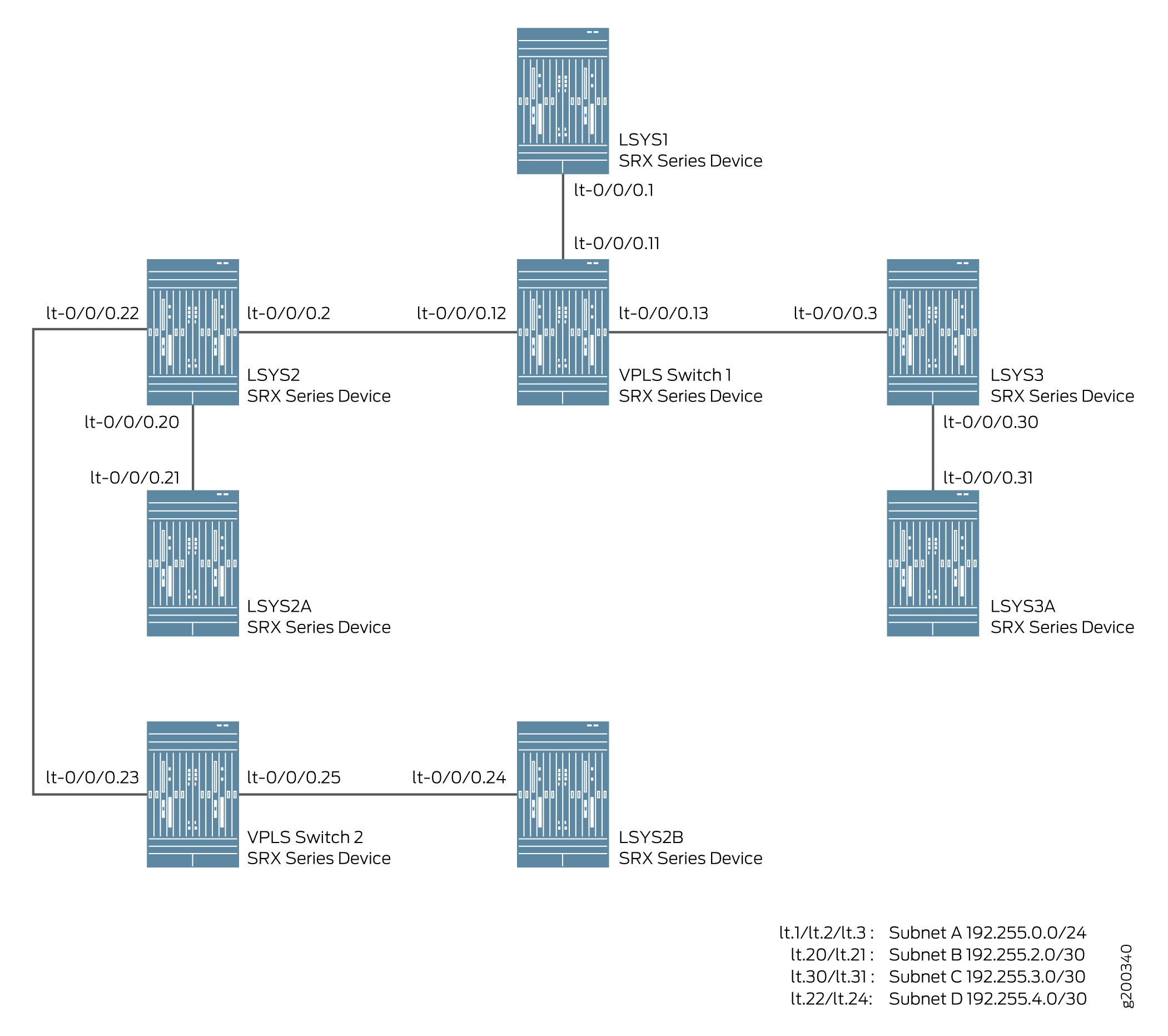

Für die Verbindung logischer Systeme mit mehreren VPLS-Switches werden in diesem Beispiel logische Tunnel-Schnittstellen lt-0/0/0 mit ethernet-vpls als Verkapselungstyp konfiguriert. Die entsprechenden Peer lt-0/0/0 Schnittstellen und Sicherheitsprofile sind den logischen Systemen zugeordnet. Die Routing-Instanz für den VPLS-Switch-1 und den VPLS-Switch-2 sind ebenfalls den logischen Systemen zugeordnet.

Abbildung 2 zeigt die Topologie für die Verbindung logischer Systeme mit VPLS-Switches.

Abbildung 2: Konfiguration der logischen Interconnect-Systeme mit VPLS-Switches Hinweis:

Hinweis:Innerhalb eines logischen Systems können mehrere LT-Schnittstellen konfiguriert werden.

Konfiguration

Führen Sie die folgenden Aufgaben aus, um Schnittstellen für das logische System zu konfigurieren:

- Konfiguration logischer Systeme Verbindung mit logischer Tunnelschnittstelle Punkt-zu-Punkt-Verbindung (Encapsulation Ethernet)

- Konfiguration logischer Systeme Verbindung mit logischer Tunnelschnittstelle Punkt-zu-Punkt-Verbindung (Encapsulation Frame-Relay)

- Konfiguration der Verbindung logischer Systeme mit mehreren VPLS-Switches

Konfiguration logischer Systeme Verbindung mit logischer Tunnelschnittstelle Punkt-zu-Punkt-Verbindung (Encapsulation Ethernet)

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, damit sie mit Ihrer Netzwerkkonfiguration übereinstimmen, kopieren Sie die Befehle, fügen Sie sie [edit] in die CLI auf Hierarchieebene ein und geben Sie sie dann im Konfigurationsmodus ein commit .

set system security-profile SP-user logical-system LSYS2 set logical-systems LSYS2 interfaces lt-0/0/0 unit 20 encapsulation ethernet set logical-systems LSYS2 interfaces lt-0/0/0 unit 20 peer-unit 21 set logical-systems LSYS2 interfaces lt-0/0/0 unit 20 family inet address 192.255.2.1/30 set logical-systems LSYS2 security zones security-zone LT interfaces lt-0/0/0.20 set system security-profile SP-user logical-system LSYS2A set logical-systems LSYS2A interfaces lt-0/0/0 unit 21 encapsulation ethernet set logical-systems LSYS2A interfaces lt-0/0/0 unit 21 peer-unit 20 set logical-systems LSYS2A interfaces lt-0/0/0 unit 21 family inet address 192.255.2.2/30 set logical-systems LSYS2A security policies from-zone LT to-zone LT policy LT match source-address any set logical-systems LSYS2A security policies from-zone LT to-zone LT policy LT match destination-address any set logical-systems LSYS2A security policies from-zone LT to-zone LT policy LT match application any set logical-systems LSYS2A security policies from-zone LT to-zone LT policy LT then permit set logical-systems LSYS2A security policies default-policy permit-all set logical-systems LSYS2A security zones security-zone LT host-inbound-traffic system-services all set logical-systems LSYS2A security zones security-zone LT host-inbound-traffic protocols all set logical-systems LSYS2A security zones security-zone LT interfaces lt-0/0/0.21

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen dazu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im Junos OS CLI-Benutzerhandbuch.

-

Definieren Sie ein Sicherheitsprofil und ordnen Sie es einem logischen System zu.

[edit] user@host# set system security-profile SP-user logical-system LSYS2

-

Legen Sie die LT-Schnittstelle im logischen System als Kapselungsethernet fest.

[edit] user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 20 encapsulation ethernet

-

Konfigurieren Sie eine Peer-Beziehung für logische Systeme LSYS2.

[edit] user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 20 peer-unit 21

-

Geben Sie die IP-Adresse für die LT-Schnittstelle an.

[edit] user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 20 family inet address 192.255.2.1/30

-

Legen Sie die Sicherheitszone für die LT-Schnittstelle fest.

[edit] user@host# set logical-systems LSYS2 security zones security-zone LT interfaces lt-0/0/0.20

-

Definieren Sie ein Sicherheitsprofil und ordnen Sie es einem logischen System zu.

[edit] user@host# set system security-profile SP-user logical-system LSYS2A

-

Stellen Sie die LT-Schnittstelle als Kapselungsethernet im logischen System 2A ein.

[edit] user@host# set logical-systems LSYS2A interfaces lt-0/0/0 unit 21 encapsulation ethernet

-

Konfigurieren Sie eine Peer-Beziehung für logische Systeme LSYS2A.

[edit] user@host# set logical-systems LSYS2A interfaces lt-0/0/0 unit 21 peer-unit 20

-

Geben Sie die IP-Adresse für die LT-Schnittstelle an.

[edit] user@host# set logical-systems LSYS2A interfaces lt-0/0/0 unit 21 family inet address 192.255.2.2/30

-

Konfigurieren Sie eine Sicherheitsrichtlinie, die Datenverkehr von der LT-Zone zur LT-Richtlinien-LT-Zone zulässt.

[edit] user@host# set logical-systems LSYS2A security policies from-zone LT to-zone LT policy LT match source-address any user@host# set logical-systems LSYS2A security policies from-zone LT to-zone LT policy LT match destination-address any user@host# set logical-systems LSYS2A security policies from-zone LT to-zone LT policy LT match application any user@host# set logical-systems LSYS2A security policies from-zone LT to-zone LT policy LT then permit

-

Konfigurieren Sie eine Sicherheitsrichtlinie, die Datenverkehr aus der Standardrichtlinie zulässt.

[edit] user@host# set logical-systems LSYS2A security policies default-policy permit-all

-

Konfigurieren Sie Sicherheitszonen.

[edit] user@host# set logical-systems LSYS2A security zones security-zone LT host-inbound-traffic system-services all user@host# set logical-systems LSYS2A security zones security-zone LT host-inbound-traffic protocols all user@host# set logical-systems LSYS2A security zones security-zone LT interfaces lt-0/0/0.21

Ergebnisse

-

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe des

show logical-systems LSYS2Befehls. Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.[edit] user@host# show logical-systems LSYS2 interfaces { lt-0/0/0 { unit 20 { encapsulation ethernet; peer-unit 21; family inet { address 192.255.2.1/30; } } unit 22 { encapsulation ethernet; peer-unit 23; family inet { address 192.255.4.1/30; } } } } security { zones { security-zone LT { interfaces { lt-0/0/0.22; lt-0/0/0.20; } } } }

-

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe des

show logical-systems LSYS2ABefehls. Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.[edit] user@host# show logical-systems LSYS2A interfaces { lt-0/0/0 { unit 21 { encapsulation ethernet; peer-unit 20; family inet { address 192.255.2.2/30; } } } } security { policies { from-zone LT to-zone LT { policy LT { match { source-address any; destination-address any; application any; } then { permit; } } } default-policy { permit-all; } } zones { security-zone LT { host-inbound-traffic { system-services { all; } protocols { all; } } interfaces { lt-0/0/0.21; } } } }

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfiguration logischer Systeme Verbindung mit logischer Tunnelschnittstelle Punkt-zu-Punkt-Verbindung (Encapsulation Frame-Relay)

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, damit sie mit Ihrer Netzwerkkonfiguration übereinstimmen, kopieren Sie die Befehle, fügen Sie sie [edit] in die CLI auf Hierarchieebene ein und geben Sie sie dann im Konfigurationsmodus ein commit .

set system security-profile SP-user logical-system LSYS3A set logical-systems LSYS3 interfaces lt-0/0/0 unit 30 encapsulation frame-relay set logical-systems LSYS3 interfaces lt-0/0/0 unit 30 dlci 16 set logical-systems LSYS3 interfaces lt-0/0/0 unit 30 peer-unit 31 set logical-systems LSYS3 interfaces lt-0/0/0 unit 30 family inet address 192.255.3.1/30 set logical-systems LSYS3 security zones security-zone LT interfaces lt-0/0/0.30 set logical-systems LSYS3A interfaces lt-0/0/0 unit 31 encapsulation frame-relay set logical-systems LSYS3A interfaces lt-0/0/0 unit 31 dlci 16 set logical-systems LSYS3A interfaces lt-0/0/0 unit 31 peer-unit 30 set logical-systems LSYS3A interfaces lt-0/0/0 unit 31 family inet address 192.255.3.2/30 set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match source-address any set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match destination-address any set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match application any set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT then permit set logical-systems LSYS3A security policies default-policy permit-all set logical-systems LSYS3A security zones security-zone LT host-inbound-traffic system-services all set logical-systems LSYS3A security zones security-zone LT host-inbound-traffic protocols all set logical-systems LSYS3A security zones security-zone LT interfaces lt-0/0/0.31

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen dazu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus.

-

Definieren Sie ein Sicherheitsprofil und ordnen Sie es einem logischen System zu.

[edit] user@host# set system security-profile SP-user logical-system LSYS3A

-

Legen Sie die LT-Schnittstelle im logischen System als Kapselungs-Frame-Relay fest.

[edit] user@host# set logical-systems LSYS3 interfaces lt-0/0/0 unit 30 encapsulation frame-relay

-

Konfigurieren Sie die logische Tunnel-Schnittstelle, indem Sie die DLCI einschließen.

[edit] user@host# set logical-systems LSYS3 interfaces lt-0/0/0 unit 30 dlci 16

-

Konfigurieren Sie eine Peer-Einheitenbeziehung zwischen LT-Schnittstellen und erstellen Sie so eine Punkt-zu-Punkt-Verbindung.

[edit] user@host# set logical-systems LSYS3 interfaces lt-0/0/0 unit 30 peer-unit 31

-

Geben Sie die IP-Adresse für die LT-Schnittstelle an.

[edit] user@host# set logical-systems LSYS3 interfaces lt-0/0/0 unit 30 family inet address 192.255.3.1/30

-

Legen Sie die Sicherheitszone für die LT-Schnittstelle fest.

[edit] user@host# set logical-systems LSYS3 security zones security-zone LT interfaces lt-0/0/0.30

-

Legen Sie die LT-Schnittstelle im logischen System als Kapselungs-Frame-Relay fest.

[edit] user@host# set logical-systems LSYS3A interfaces lt-0/0/0 unit 31 encapsulation frame-relay

-

Konfigurieren Sie die logische Tunnel-Schnittstelle, indem Sie die DLCI einschließen.

[edit] user@host# set logical-systems LSYS3A interfaces lt-0/0/0 unit 31 dlci 16

-

Konfigurieren Sie eine Peer-Einheitenbeziehung zwischen LT-Schnittstellen und erstellen Sie so eine Punkt-zu-Punkt-Verbindung.

[edit] user@host# set logical-systems LSYS3A interfaces lt-0/0/0 unit 31 peer-unit 30

-

Geben Sie die IP-Adresse für die LT-Schnittstelle an.

[edit] user@host# set logical-systems LSYS3A interfaces lt-0/0/0 unit 31 family inet address 192.255.3.2/30

-

Konfigurieren Sie eine Sicherheitsrichtlinie, die Datenverkehr von der LT-Zone zur LT-Richtlinien-LT-Zone zulässt.

[edit] user@host# set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match source-address any user@host# set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match destination-address any user@host# set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match application any user@host# set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT then permit

-

Konfigurieren Sie eine Sicherheitsrichtlinie, die Datenverkehr aus der Standardrichtlinie zulässt.

[edit] user@host# set logical-systems LSYS3A security policies default-policy permit-all

-

Konfigurieren Sie Sicherheitszonen.

[edit] user@host# set logical-systems LSYS3A security zones security-zone LT host-inbound-traffic system-services all user@host# set logical-systems LSYS3A security zones security-zone LT host-inbound-traffic protocols all user@host# set logical-systems LSYS3A security zones security-zone LT interfaces lt-0/0/0.31

Ergebnisse

-

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe der

show logical-systems LSYS3Befehle. Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.[edit] user@host# show logical-systems LSYS3 interfaces { lt-0/0/0 { unit 30 { encapsulation frame-relay; dlci 16; peer-unit 31; family inet { address 192.255.3.1/30; } } } } security { zones { security-zone LT { interfaces { lt-0/0/0.30; } } } }

-

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe der

show logical-systems LSYS3ABefehle. Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.[edit] user@host# show logical-systems LSYS3A

interfaces { lt-0/0/0 { unit 31 { encapsulation frame-relay; dlci 16; peer-unit 30; family inet { address 192.255.3.2/30; } } } } security { policies { from-zone LT to-zone LT { policy LT { match { source-address any; destination-address any; application any; } then { permit; } } } default-policy { permit-all; } } zones { security-zone LT { host-inbound-traffic { system-services { all; } protocols { all; } } interfaces { lt-0/0/0.31; } } } }

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfiguration der Verbindung logischer Systeme mit mehreren VPLS-Switches

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, damit sie mit Ihrer Netzwerkkonfiguration übereinstimmen, kopieren Sie die Befehle, fügen Sie sie [edit] in die CLI auf Hierarchieebene ein und geben Sie sie dann im Konfigurationsmodus ein commit .

set interfaces lt-0/0/0 unit 11 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 11 peer-unit 1 set interfaces lt-0/0/0 unit 12 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 12 peer-unit 2 set interfaces lt-0/0/0 unit 13 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 13 peer-unit 3 set interfaces lt-0/0/0 unit 23 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 23 peer-unit 22 set interfaces lt-0/0/0 unit 25 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 25 peer-unit 24 set routing-instances vpls-switch-1 instance-type vpls set routing-instances vpls-switch-1 interface lt-0/0/0.11 set routing-instances vpls-switch-1 interface lt-0/0/0.12 set routing-instances vpls-switch-1 interface lt-0/0/0.13 set routing-instances vpls-switch-2 instance-type vpls set routing-instances vpls-switch-2 interface lt-0/0/0.23 set routing-instances vpls-switch-2 interface lt-0/0/0.25 set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 encapsulation ethernet set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 peer-unit 11 set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 family inet address 192.255.0.1/24 set logical-systems LSYS2 interfaces lt-0/0/0 unit 2 encapsulation ethernet set logical-systems LSYS2 interfaces lt-0/0/0 unit 2 peer-unit 12 set logical-systems LSYS2 interfaces lt-0/0/0 unit 2 family inet address 192.255.0.2/24 set logical-systems LSYS2 interfaces lt-0/0/0 unit 22 encapsulation ethernet set logical-systems LSYS2 interfaces lt-0/0/0 unit 22 peer-unit 23 set logical-systems LSYS2 interfaces lt-0/0/0 unit 22 family inet address 192.255.4.1/30 set logical-systems LSYS3 interfaces lt-0/0/0 unit 3 encapsulation ethernet set logical-systems LSYS3 interfaces lt-0/0/0 unit 3 peer-unit 13 set logical-systems LSYS3 interfaces lt-0/0/0 unit 3 family inet address 192.255.0.3/24 set logical-systems LSYS2B interfaces lt-0/0/0 unit 24 encapsulation ethernet set logical-systems LSYS2B interfaces lt-0/0/0 unit 24 peer-unit 25 set logical-systems LSYS2B interfaces lt-0/0/0 unit 24 family inet address 192.255.4.2/30 set system security-profile SP-user policy maximum 100 set system security-profile SP-user policy reserved 50 set system security-profile SP-user zone maximum 60 set system security-profile SP-user zone reserved 10 set system security-profile SP-user flow-session maximum 100 set system security-profile SP-user flow-session reserved 50 set system security-profile SP-user logical-system LSYS1 set system security-profile SP-user logical-system LSYS2 set system security-profile SP-user logical-system LSYS3 set system security-profile SP-user logical-system LSYS2B

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen dazu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus.

-

Konfigurieren Sie die lt-0/0/0-Schnittstellen.

[edit] user@host# set interfaces lt-0/0/0 unit 11 encapsulation ethernet-vpls user@host# set interfaces lt-0/0/0 unit 11 peer-unit 1 user@host# set interfaces lt-0/0/0 unit 12 encapsulation ethernet-vpls user@host# set interfaces lt-0/0/0 unit 12 peer-unit 2 user@host# set interfaces lt-0/0/0 unit 13 encapsulation ethernet-vpls user@host# set interfaces lt-0/0/0 unit 13 peer-unit 3 user@host# set interfaces lt-0/0/0 unit 23 encapsulation ethernet-vpls user@host# set interfaces lt-0/0/0 unit 23 peer-unit 22 user@host# set interfaces lt-0/0/0 unit 25 encapsulation ethernet-vpls user@host# set interfaces lt-0/0/0 unit 25 peer-unit 24

-

Konfigurieren Sie die Routing-Instanz für die VPLS-Switches und fügen Sie Schnittstellen hinzu.

[edit] user@host# set routing-instances vpls-switch-1 instance-type vpls user@host# set routing-instances vpls-switch-1 interface lt-0/0/0.11 user@host# set routing-instances vpls-switch-1 interface lt-0/0/0.12 user@host# set routing-instances vpls-switch-1 interface lt-0/0/0.13 user@host# set routing-instances vpls-switch-2 instance-type vpls user@host# set routing-instances vpls-switch-2 interface lt-0/0/0.23 user@host# set routing-instances vpls-switch-2 interface lt-0/0/0.25

-

Konfigurieren Sie LSYS1 mit lt-0/0/0.1-Schnittstelle und Peer lt-0/0/0.11.

[edit] user@host# set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 encapsulation ethernet user@host# set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 peer-unit 11 user@host# set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 family inet address 192.255.0.1/24

-

Konfigurieren Sie LSYS2 mit lt-0/0/0.2-Schnittstelle und Peer lt-0/0/0.12.

[edit] user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 2 encapsulation ethernet user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 2 peer-unit 12 user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 2 family inet address 192.255.0.2/24 user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 22 encapsulation ethernet user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 22 peer-unit 23 user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 22 family inet address 192.255.4.1/30

-

Konfiguration von LSYS3 mit lt-0/0/0.3-Schnittstelle und Peer lt-0/0/0.13

[edit] user@host# set logical-systems LSYS3 interfaces lt-0/0/0 unit 3 encapsulation ethernet user@host# set logical-systems LSYS3 interfaces lt-0/0/0 unit 3 peer-unit 13 user@host# set logical-systems LSYS3 interfaces lt-0/0/0 unit 3 family inet address 192.255.0.3/24

-

Konfigurieren Sie LSYS2B mit lt-0/0/0-Schnittstelle und Peer-Unit 24.

[edit] user@host# set logical-systems LSYS2B interfaces lt-0/0/0 unit 24 encapsulation ethernet user@host# set logical-systems LSYS2B interfaces lt-0/0/0 unit 24 peer-unit 25 user@host# set logical-systems LSYS2B interfaces lt-0/0/0 unit 24 family inet address 192.255.4.2/30

-

Weisen Sie ein Sicherheitsprofil für logische Systeme zu.

[edit] user@host# set system security-profile SP-user policy maximum 100 user@host# set system security-profile SP-user policy reserved 50 user@host# set system security-profile SP-user zone maximum 60 user@host# set system security-profile SP-user zone reserved 10 user@host# set system security-profile SP-user flow-session maximum 100 user@host#set system security-profile SP-user flow-session reserved 50 user@host# set system security-profile SP-user logical-system LSYS1 user@host# set system security-profile SP-user logical-system LSYS2 user@host# set system security-profile SP-user logical-system LSYS3 user@host# set system security-profile SP-user logical-system LSYS2B

Ergebnisse

-

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe des

show interfaces lt-0/0/0Befehls . Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren[edit] user@host# show interfaces lt-0/0/0 unit 11 { encapsulation ethernet-vpls; peer-unit 1; } unit 12 { encapsulation ethernet-vpls; peer-unit 2; } unit 13 { encapsulation ethernet-vpls; peer-unit 3; } unit 23 { encapsulation ethernet-vpls; peer-unit 22; } unit 25 { encapsulation ethernet-vpls; peer-unit 24; } -

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe des

show routing-instancesBefehls . Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.[edit] user@host# show routing-instances vpls-switch-1 { instance-type vpls; interface lt-0/0/0.11; interface lt-0/0/0.12; interface lt-0/0/0.13; } vpls-switch-2 { instance-type vpls; interface lt-0/0/0.23; interface lt-0/0/0.25; } -

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe des

show logical-systems LSYS1Befehls . Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.[edit] user@host# show logical-systems LSYS1 interfaces { lt-0/0/0 { unit 1 { encapsulation ethernet; peer-unit 11; family inet { address 192.255.0.1/24; } } } } -

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe des

show logical-systems LSYS2Befehls . Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.[edit] user@host# show logical-systems LSYS2 interfaces { lt-0/0/0 { unit 2 { encapsulation ethernet; peer-unit 12; family inet { address 192.255.0.2/24; } } unit 22 { encapsulation ethernet; peer-unit 23; family inet { address 192.255.4.1/30; } } } } -

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe des

show logical-systems LSYS3Befehls . Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.[edit] user@host# show logical-systems LSYS3 interfaces { lt-0/0/0 { unit 3 { encapsulation ethernet; peer-unit 13; family inet { address 192.255.0.3/24; } } } } -

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe des

show logical-systems LSYS2BBefehls . Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.[edit] user@host# show logical-systems LSYS2B interfaces { lt-0/0/0 { unit 24 { encapsulation ethernet; peer-unit 25; family inet { address 192.255.4.2/30; } } } } -

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe des

show system security-profileBefehls . Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.[edit] user@host# show system security-profile SP-user { policy { maximum 100; reserved 50; } zone { maximum 60; reserved 10; } flow-session { maximum 100; reserved 50; } logical-system [ LSYS1 LSYS2 LSYS3 LSYS2B ]; }

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Verifizierung

Führen Sie die folgenden Aufgaben aus, um zu bestätigen, dass die Konfiguration ordnungsgemäß funktioniert:

- Überprüfung des Sicherheits-Profils für alle logischen Systeme

- Überprüfung der LT-Schnittstellen für alle logischen Systeme

Überprüfung des Sicherheits-Profils für alle logischen Systeme

Zweck

Überprüfen Sie das Sicherheitsprofil für jedes logische System.

Aktion

Geben Sie im Betriebsmodus den show system security-profile security-log-stream-number logical-system all Befehl ein.

user@host> show system security-profile security-log-stream-number logical-system all

logical system name security profile name usage reserved maximum root-logical-system Default-Profile 2 0 2000 LSYS1 SP-user 1 10 60 LSYS2 SP-user 1 10 60 LSYS2B SP-user 1 10 60 LSYS3 SP-user 1 10 60

Bedeutung

Die Ausgabe liefert die Nutzungs- und reservierten Werte für die logischen Systeme, wenn security-log-stream konfiguriert ist.

Überprüfung der LT-Schnittstellen für alle logischen Systeme

Zweck

Schnittstellen für logische Systeme verifizieren.

Aktion

Geben Sie im Betriebsmodus den show interfaces lt-0/0/0 terse Befehl ein.

user@host> show interfaces lt-0/0/0 terse

Interface Admin Link Proto Local Remote lt-0/0/0 up up lt-0/0/0.1 up up inet 192.255.0.1/24 lt-0/0/0.2 up up inet 192.255.0.2/24 lt-0/0/0.3 up up inet 192.255.0.3/24 lt-0/0/0.11 up up vpls lt-0/0/0.12 up up vpls lt-0/0/0.13 up up vpls lt-0/0/0.22 up up inet 192.255.4.1/30 lt-0/0/0.23 up up vpls lt-0/0/0.24 up up inet 192.255.4.2/30 lt-0/0/0.25 up up vpls lt-0/0/0.32767 up up

Bedeutung

Die Ausgabe liefert den Status der LT-Schnittstellen. Alle LT-Schnittstellen sind verfügbar.