Visão geral dos sistemas lógicos primários

Os sistemas lógicos primários podem criar um sistema lógico do usuário e configurar os recursos de segurança do sistema lógico do usuário. Os sistemas lógicos primários atribuem as interfaces lógicas aos sistemas lógicos do usuário. Para obter mais informações, consulte os seguintes tópicos:

Entendendo os sistemas lógicos primários e a função de administrador primário

Quando, como administrador principal, você inicializa um firewall da Série SRX executando sistemas lógicos, um sistema lógico primário é criado no nível raiz. Você pode fazer login no dispositivo como root e alterar a senha de root.

Por padrão, todos os recursos do sistema são atribuídos ao sistema lógico primário e o administrador primário os aloca aos sistemas lógicos do usuário.

Como administrador principal, você gerencia o dispositivo e todos os seus sistemas lógicos. Você também gerencia o sistema lógico primário e configura seus recursos atribuídos. Pode haver mais de um administrador primário gerenciando um dispositivo que executa sistemas lógicos.

O papel e as principais responsabilidades do administrador principal incluem:

Criação de sistemas lógicos de usuário e configuração de seus administradores. É possível criar um ou mais administradores de sistema lógico de usuário para cada sistema lógico de usuário.

Criar contas de login para usuários para todos os sistemas lógicos e atribuí-los aos sistemas lógicos apropriados.

Configurando um sistema lógico de interconexão se você deseja permitir a comunicação entre sistemas lógicos no dispositivo. O sistema lógico de interconexão atua como um interruptor interno. Não requer um administrador.

Para configurar um sistema lógico de interconexão, você configura interfaces lt-0/0/0 entre o sistema lógico de interconexão e cada sistema lógico. Essas interfaces peer permitem efetivamente o estabelecimento de túneis.

Configurar perfis de segurança para provisionar partes dos recursos de segurança do sistema para sistemas lógicos de usuário e o sistema lógico primário.

Somente o administrador principal pode criar, alterar e excluir perfis de segurança e vinculá-los a sistemas lógicos.

Observação:Um administrador de sistema lógico de usuário pode configurar recursos de interface, roteamento e segurança alocados para seu sistema lógico.

Criação de interfaces lógicas para atribuir a sistemas lógicos de usuário. (O administrador do sistema lógico do usuário configura interfaces lógicas atribuídas ao seu sistema lógico.)

Visualizar e gerenciar sistemas lógicos de usuário, conforme necessário, e excluir sistemas lógicos de usuário. Quando um sistema lógico de usuário é excluído, seus recursos reservados alocados são liberados para uso por outros sistemas lógicos.

Configuração de recursos de IDP, AppTrack, identificação de aplicativos e firewall de aplicativos. O administrador primário também pode usar trace e debug no nível raiz e pode executar reversões de confirmação. O administrador primário gerencia o sistema lógico primário e configura todos os recursos que um administrador de sistema lógico do usuário pode configurar para seus próprios sistemas lógicos, incluindo instâncias de roteamento, rotas estáticas, protocolos de roteamento dinâmico, zonas, políticas de segurança, telas e autenticação de firewall.

Veja também

Visão geral das tarefas de configuração do administrador primário dos sistemas lógicos da Série SRX

Este tópico descreve as tarefas do administrador primário na ordem em que são executadas.

Um firewall da Série SRX que executa sistemas lógicos é gerenciado por um administrador principal. O administrador primário tem os mesmos recursos que o administrador raiz de um firewall da Série SRX que não executa sistemas lógicos. No entanto, o papel e as responsabilidades do administrador principal vão além dos de outros administradores de firewall da Série SRX, porque um firewall da Série SRX que executa sistemas lógicos é particionado em sistemas lógicos discretos, cada um com seus próprios recursos, configuração e preocupações de gerenciamento. O administrador primário é responsável por criar esses sistemas lógicos de usuário e provisioná-los com recursos.

Para obter uma visão geral da função e das responsabilidades do administrador principal, consulte Noções básicas sobre os sistemas lógicos primários e a função de administrador principal.

Como administrador principal, você executa as seguintes tarefas para configurar um firewall da Série SRX executando sistemas lógicos:

Veja também

Exemplo: configuração de vários switches VPLS e interfaces LT para sistemas lógicos

Este exemplo mostra como interconectar vários sistemas lógicos. Isso é obtido configurando vários sistemas lógicos com uma conexão ponto a ponto de interface de túnel lógico (LT) (Ethernet de encapsulamento, Frame-Relay de encapsulamento e switch de serviço de LAN privada virtual). Mais de uma interface LT em um sistema lógico e vários switches VPLS são configurados para passar o tráfego sem sair de um firewall da Série SRX. O encapsulamento do frame-relay adiciona informações de identificador de conexão de link de dados (DLCI) ao quadro fornecido.

Requerimentos

Este exemplo usa um firewall da Série SRX executando o Junos OS com sistema lógico.

Antes de começar:

-

Leia a Visão geral das tarefas de configuração do administrador primário dos sistemas lógicos da Série SRX para entender como e onde esse procedimento se encaixa no processo geral de configuração do administrador primário.

-

Leia o Entendendo o Sistema Lógico de Interconexão e as Interfaces Lógicas de Túnel

Visão geral

Neste exemplo, configuramos várias interfaces LT e vários switches VPLS em um sistema lógico.

Neste exemplo, também configuramos a interconexão de vários sistemas lógicos com conexão ponto a ponto da interface LT (Encapsulation Ethernet e Encapsulation Frame-Relay).

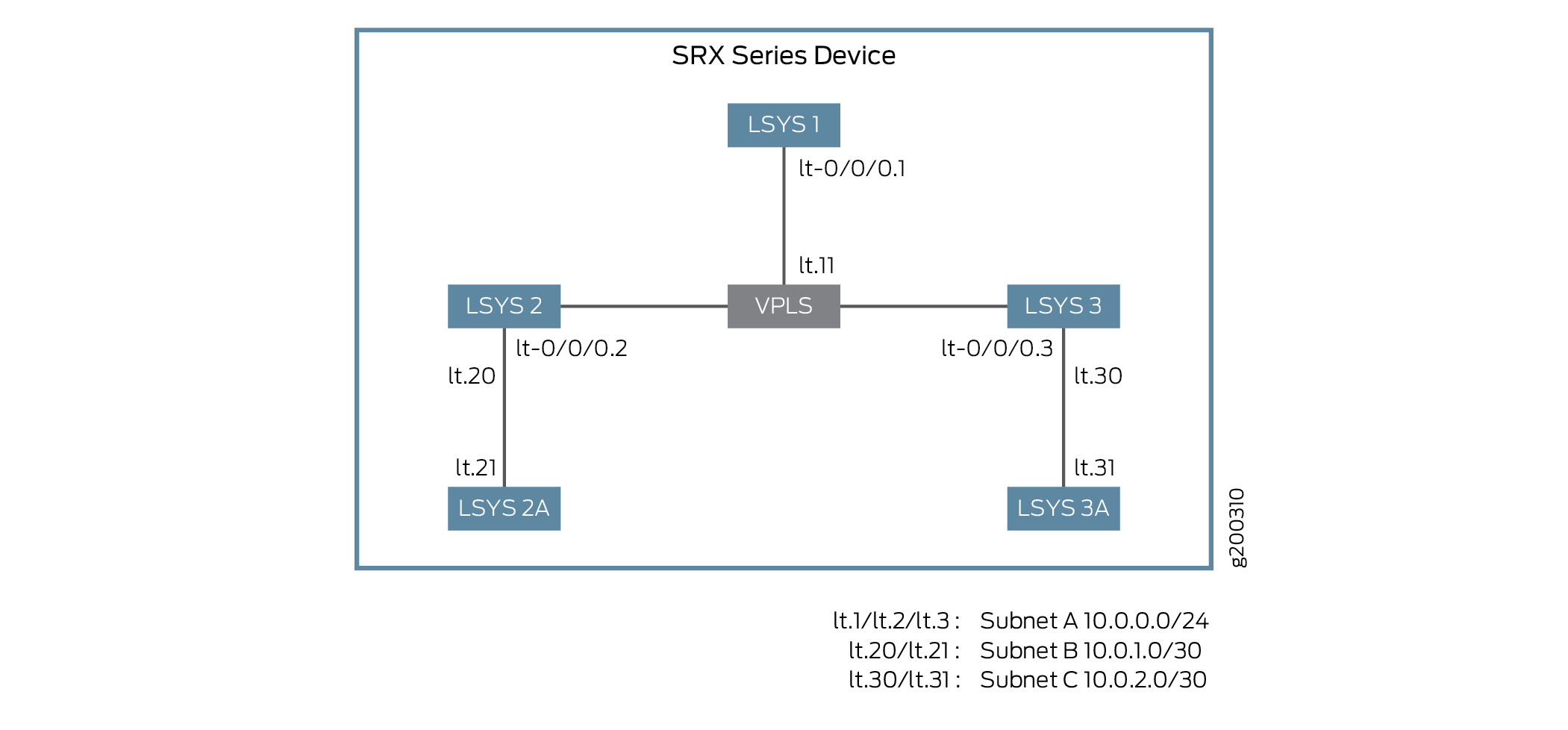

A Figura 1 mostra a topologia para interconectar sistemas lógicos.

lógicos de interconexão

lógicos de interconexão

-

Para o sistema lógico de interconexão com conexão ponto a ponto da interface LT (ethernet de encapsulamento), o exemplo configura interfaces lógicas de túnel lt-0/0/0. Este exemplo configura a zona de segurança e atribui interfaces aos sistemas lógicos.

As interfaces lt-0/0/0 dos sistemas lógicos de interconexão são configuradas com Ethernet como o tipo de encapsulamento. As interfaces lt-0/0/0 peer correspondentes nos sistemas lógicos são configuradas com Ethernet como o tipo de encapsulamento. Um perfil de segurança é atribuído aos sistemas lógicos.

-

Para os sistemas lógicos de interconexão com conexão ponto a ponto de interface LT (encapsulamento frame-relay), este exemplo configura interfaces lógicas de túnel lt-0/0/0. Este exemplo configura a zona de segurança e atribui interfaces aos sistemas lógicos.

As interfaces lt-0/0/0 dos sistemas lógicos de interconexão são configuradas com frame-relay como o tipo de encapsulamento. As interfaces lt-0/0/0 peer correspondentes nos sistemas lógicos são configuradas com frame-relay como o tipo de encapsulamento. Um perfil de segurança é atribuído aos sistemas lógicos.

-

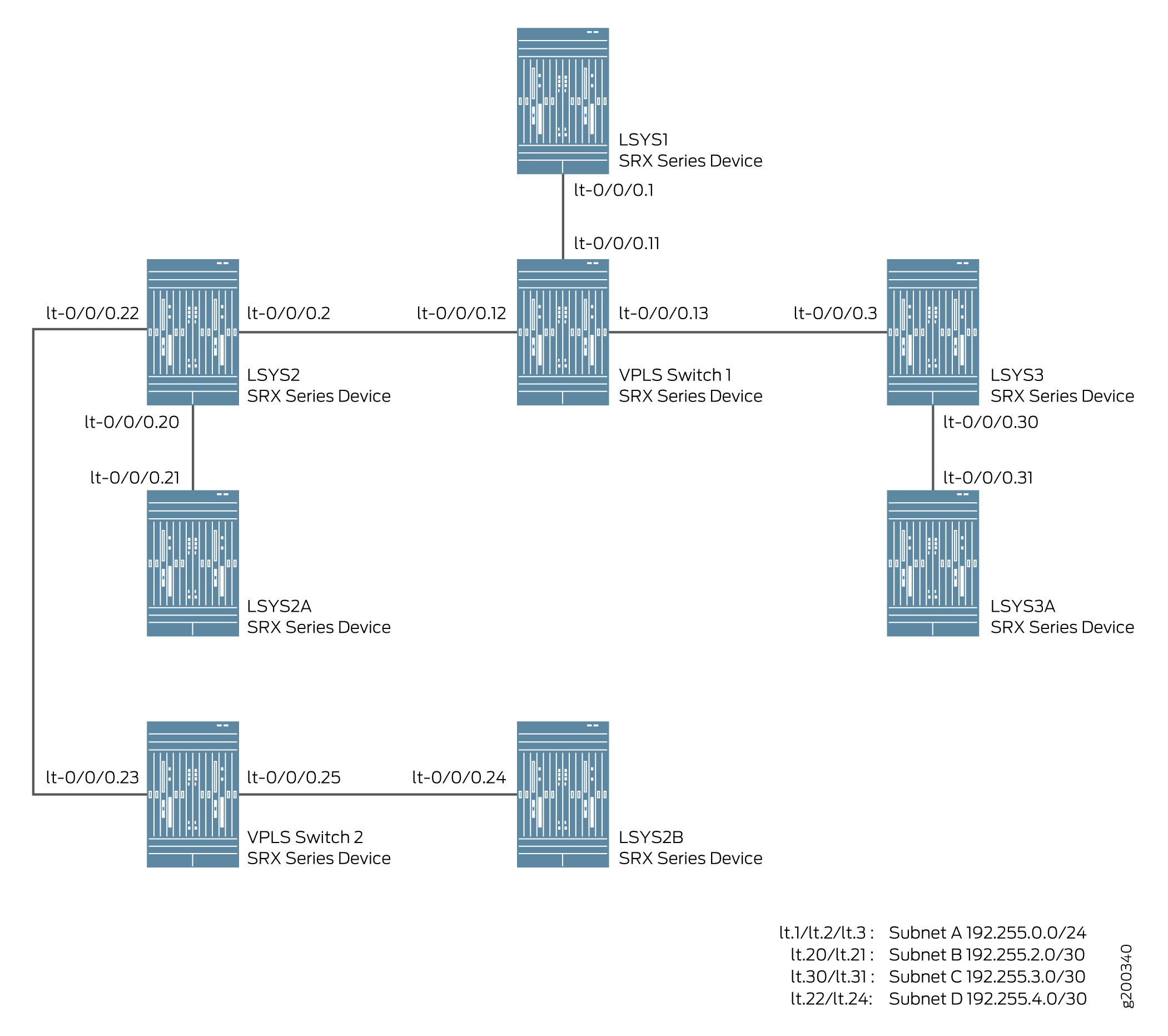

Para sistemas lógicos de interconexão com vários switches VPLS, este exemplo configura interfaces lógicas de túnel lt-0/0/0 com ethernet-vpls como o tipo de encapsulamento. As interfaces lt-0/0/0 peer correspondentes e os perfis de segurança são atribuídos aos sistemas lógicos. A instância de roteamento para o VPLS switch-1 e VPLS switch-2 também é atribuída aos sistemas lógicos.

A Figura 2 mostra a topologia para sistemas lógicos de interconexão com switches VPLS.

Figura 2: Configuração dos sistemas lógicos de interconexão com switches VPLS

Observação:

VPLS

Observação:Várias interfaces LT podem ser configuradas em um sistema lógico.

Configuração

Para configurar interfaces para o sistema lógico, execute estas tarefas:

- Configuração da interconexão de sistemas lógicos com a conexão ponto a ponto da interface lógica de túnel (Ethernet de encapsulamento)

- Configuração da interconexão lógica de sistemas com a conexão ponto a ponto da interface lógica de túnel (Encapsulation Frame-Relay)

- Configuração da interconexão de sistemas lógicos com vários switches VPLS

Configuração da interconexão de sistemas lógicos com a conexão ponto a ponto da interface lógica de túnel (Ethernet de encapsulamento)

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede, copie e cole os comandos na CLI no nível de [edit] hierarquia e, em seguida, entre commit no modo de configuração.

set system security-profile SP-user logical-system LSYS2 set logical-systems LSYS2 interfaces lt-0/0/0 unit 20 encapsulation ethernet set logical-systems LSYS2 interfaces lt-0/0/0 unit 20 peer-unit 21 set logical-systems LSYS2 interfaces lt-0/0/0 unit 20 family inet address 192.255.2.1/30 set logical-systems LSYS2 security zones security-zone LT interfaces lt-0/0/0.20 set system security-profile SP-user logical-system LSYS2A set logical-systems LSYS2A interfaces lt-0/0/0 unit 21 encapsulation ethernet set logical-systems LSYS2A interfaces lt-0/0/0 unit 21 peer-unit 20 set logical-systems LSYS2A interfaces lt-0/0/0 unit 21 family inet address 192.255.2.2/30 set logical-systems LSYS2A security policies from-zone LT to-zone LT policy LT match source-address any set logical-systems LSYS2A security policies from-zone LT to-zone LT policy LT match destination-address any set logical-systems LSYS2A security policies from-zone LT to-zone LT policy LT match application any set logical-systems LSYS2A security policies from-zone LT to-zone LT policy LT then permit set logical-systems LSYS2A security policies default-policy permit-all set logical-systems LSYS2A security zones security-zone LT host-inbound-traffic system-services all set logical-systems LSYS2A security zones security-zone LT host-inbound-traffic protocols all set logical-systems LSYS2A security zones security-zone LT interfaces lt-0/0/0.21

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte Uso do Editor de CLI no Modo de Configuração no Guia do Usuário da CLI do Junos OS.

-

Definir um perfil de segurança e atribuí-lo a um sistema lógico.

[edit] user@host# set system security-profile SP-user logical-system LSYS2

-

Defina a interface LT como ethernet de encapsulamento no sistema lógico.

[edit] user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 20 encapsulation ethernet

-

Configure uma relação de peer para sistemas lógicos LSYS2.

[edit] user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 20 peer-unit 21

-

Especifique o endereço IP para a interface LT.

[edit] user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 20 family inet address 192.255.2.1/30

-

Defina a zona de segurança para a interface LT.

[edit] user@host# set logical-systems LSYS2 security zones security-zone LT interfaces lt-0/0/0.20

-

Definir um perfil de segurança e atribuí-lo a um sistema lógico.

[edit] user@host# set system security-profile SP-user logical-system LSYS2A

-

Defina a interface LT como ethernet de encapsulamento no sistema lógico 2A.

[edit] user@host# set logical-systems LSYS2A interfaces lt-0/0/0 unit 21 encapsulation ethernet

-

Configure uma relação de peer para sistemas lógicos LSYS2A.

[edit] user@host# set logical-systems LSYS2A interfaces lt-0/0/0 unit 21 peer-unit 20

-

Especifique o endereço IP para a interface LT.

[edit] user@host# set logical-systems LSYS2A interfaces lt-0/0/0 unit 21 family inet address 192.255.2.2/30

-

Configure uma política de segurança que permita o tráfego da zona LT para a zona LT da política LT.

[edit] user@host# set logical-systems LSYS2A security policies from-zone LT to-zone LT policy LT match source-address any user@host# set logical-systems LSYS2A security policies from-zone LT to-zone LT policy LT match destination-address any user@host# set logical-systems LSYS2A security policies from-zone LT to-zone LT policy LT match application any user@host# set logical-systems LSYS2A security policies from-zone LT to-zone LT policy LT then permit

-

Configure uma política de segurança que permita o tráfego da política padrão.

[edit] user@host# set logical-systems LSYS2A security policies default-policy permit-all

-

Configure zonas de segurança.

[edit] user@host# set logical-systems LSYS2A security zones security-zone LT host-inbound-traffic system-services all user@host# set logical-systems LSYS2A security zones security-zone LT host-inbound-traffic protocols all user@host# set logical-systems LSYS2A security zones security-zone LT interfaces lt-0/0/0.21

Resultados

-

No modo de configuração, confirme sua configuração digitando o

show logical-systems LSYS2comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.[edit] user@host# show logical-systems LSYS2 interfaces { lt-0/0/0 { unit 20 { encapsulation ethernet; peer-unit 21; family inet { address 192.255.2.1/30; } } unit 22 { encapsulation ethernet; peer-unit 23; family inet { address 192.255.4.1/30; } } } } security { zones { security-zone LT { interfaces { lt-0/0/0.22; lt-0/0/0.20; } } } }

-

No modo de configuração, confirme sua configuração digitando o

show logical-systems LSYS2Acomando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.[edit] user@host# show logical-systems LSYS2A interfaces { lt-0/0/0 { unit 21 { encapsulation ethernet; peer-unit 20; family inet { address 192.255.2.2/30; } } } } security { policies { from-zone LT to-zone LT { policy LT { match { source-address any; destination-address any; application any; } then { permit; } } } default-policy { permit-all; } } zones { security-zone LT { host-inbound-traffic { system-services { all; } protocols { all; } } interfaces { lt-0/0/0.21; } } } }

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração da interconexão lógica de sistemas com a conexão ponto a ponto da interface lógica de túnel (Encapsulation Frame-Relay)

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede, copie e cole os comandos na CLI no nível de [edit] hierarquia e, em seguida, entre commit no modo de configuração.

set system security-profile SP-user logical-system LSYS3A set logical-systems LSYS3 interfaces lt-0/0/0 unit 30 encapsulation frame-relay set logical-systems LSYS3 interfaces lt-0/0/0 unit 30 dlci 16 set logical-systems LSYS3 interfaces lt-0/0/0 unit 30 peer-unit 31 set logical-systems LSYS3 interfaces lt-0/0/0 unit 30 family inet address 192.255.3.1/30 set logical-systems LSYS3 security zones security-zone LT interfaces lt-0/0/0.30 set logical-systems LSYS3A interfaces lt-0/0/0 unit 31 encapsulation frame-relay set logical-systems LSYS3A interfaces lt-0/0/0 unit 31 dlci 16 set logical-systems LSYS3A interfaces lt-0/0/0 unit 31 peer-unit 30 set logical-systems LSYS3A interfaces lt-0/0/0 unit 31 family inet address 192.255.3.2/30 set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match source-address any set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match destination-address any set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match application any set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT then permit set logical-systems LSYS3A security policies default-policy permit-all set logical-systems LSYS3A security zones security-zone LT host-inbound-traffic system-services all set logical-systems LSYS3A security zones security-zone LT host-inbound-traffic protocols all set logical-systems LSYS3A security zones security-zone LT interfaces lt-0/0/0.31

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte Usando o Editor de CLI no Modo de Configuração.

-

Definir um perfil de segurança e atribuí-lo a um sistema lógico.

[edit] user@host# set system security-profile SP-user logical-system LSYS3A

-

Defina a interface LT como frame-relay de encapsulamento no sistema lógico.

[edit] user@host# set logical-systems LSYS3 interfaces lt-0/0/0 unit 30 encapsulation frame-relay

-

Configure a interface lógica do túnel incluindo o dlci.

[edit] user@host# set logical-systems LSYS3 interfaces lt-0/0/0 unit 30 dlci 16

-

Configure uma relação de unidade peer entre interfaces LT, criando assim uma conexão ponto a ponto.

[edit] user@host# set logical-systems LSYS3 interfaces lt-0/0/0 unit 30 peer-unit 31

-

Especifique o endereço IP para a interface LT.

[edit] user@host# set logical-systems LSYS3 interfaces lt-0/0/0 unit 30 family inet address 192.255.3.1/30

-

Defina a zona de segurança para a interface LT.

[edit] user@host# set logical-systems LSYS3 security zones security-zone LT interfaces lt-0/0/0.30

-

Defina a interface LT como frame-relay de encapsulamento no sistema lógico.

[edit] user@host# set logical-systems LSYS3A interfaces lt-0/0/0 unit 31 encapsulation frame-relay

-

Configure a interface lógica do túnel incluindo o dlci.

[edit] user@host# set logical-systems LSYS3A interfaces lt-0/0/0 unit 31 dlci 16

-

Configure uma relação de unidade peer entre interfaces LT, criando assim uma conexão ponto a ponto.

[edit] user@host# set logical-systems LSYS3A interfaces lt-0/0/0 unit 31 peer-unit 30

-

Especifique o endereço IP para a interface LT.

[edit] user@host# set logical-systems LSYS3A interfaces lt-0/0/0 unit 31 family inet address 192.255.3.2/30

-

Configure uma política de segurança que permita o tráfego da zona LT para a zona LT da política LT.

[edit] user@host# set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match source-address any user@host# set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match destination-address any user@host# set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT match application any user@host# set logical-systems LSYS3A security policies from-zone LT to-zone LT policy LT then permit

-

Configure uma política de segurança que permita o tráfego da política padrão.

[edit] user@host# set logical-systems LSYS3A security policies default-policy permit-all

-

Configure zonas de segurança.

[edit] user@host# set logical-systems LSYS3A security zones security-zone LT host-inbound-traffic system-services all user@host# set logical-systems LSYS3A security zones security-zone LT host-inbound-traffic protocols all user@host# set logical-systems LSYS3A security zones security-zone LT interfaces lt-0/0/0.31

Resultados

-

No modo de configuração, confirme sua configuração digitando os

show logical-systems LSYS3comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.[edit] user@host# show logical-systems LSYS3 interfaces { lt-0/0/0 { unit 30 { encapsulation frame-relay; dlci 16; peer-unit 31; family inet { address 192.255.3.1/30; } } } } security { zones { security-zone LT { interfaces { lt-0/0/0.30; } } } }

-

No modo de configuração, confirme sua configuração digitando os

show logical-systems LSYS3Acomandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.[edit] user@host# show logical-systems LSYS3A

interfaces { lt-0/0/0 { unit 31 { encapsulation frame-relay; dlci 16; peer-unit 30; family inet { address 192.255.3.2/30; } } } } security { policies { from-zone LT to-zone LT { policy LT { match { source-address any; destination-address any; application any; } then { permit; } } } default-policy { permit-all; } } zones { security-zone LT { host-inbound-traffic { system-services { all; } protocols { all; } } interfaces { lt-0/0/0.31; } } } }

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração da interconexão de sistemas lógicos com vários switches VPLS

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede, copie e cole os comandos na CLI no nível de [edit] hierarquia e, em seguida, entre commit no modo de configuração.

set interfaces lt-0/0/0 unit 11 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 11 peer-unit 1 set interfaces lt-0/0/0 unit 12 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 12 peer-unit 2 set interfaces lt-0/0/0 unit 13 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 13 peer-unit 3 set interfaces lt-0/0/0 unit 23 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 23 peer-unit 22 set interfaces lt-0/0/0 unit 25 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 25 peer-unit 24 set routing-instances vpls-switch-1 instance-type vpls set routing-instances vpls-switch-1 interface lt-0/0/0.11 set routing-instances vpls-switch-1 interface lt-0/0/0.12 set routing-instances vpls-switch-1 interface lt-0/0/0.13 set routing-instances vpls-switch-2 instance-type vpls set routing-instances vpls-switch-2 interface lt-0/0/0.23 set routing-instances vpls-switch-2 interface lt-0/0/0.25 set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 encapsulation ethernet set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 peer-unit 11 set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 family inet address 192.255.0.1/24 set logical-systems LSYS2 interfaces lt-0/0/0 unit 2 encapsulation ethernet set logical-systems LSYS2 interfaces lt-0/0/0 unit 2 peer-unit 12 set logical-systems LSYS2 interfaces lt-0/0/0 unit 2 family inet address 192.255.0.2/24 set logical-systems LSYS2 interfaces lt-0/0/0 unit 22 encapsulation ethernet set logical-systems LSYS2 interfaces lt-0/0/0 unit 22 peer-unit 23 set logical-systems LSYS2 interfaces lt-0/0/0 unit 22 family inet address 192.255.4.1/30 set logical-systems LSYS3 interfaces lt-0/0/0 unit 3 encapsulation ethernet set logical-systems LSYS3 interfaces lt-0/0/0 unit 3 peer-unit 13 set logical-systems LSYS3 interfaces lt-0/0/0 unit 3 family inet address 192.255.0.3/24 set logical-systems LSYS2B interfaces lt-0/0/0 unit 24 encapsulation ethernet set logical-systems LSYS2B interfaces lt-0/0/0 unit 24 peer-unit 25 set logical-systems LSYS2B interfaces lt-0/0/0 unit 24 family inet address 192.255.4.2/30 set system security-profile SP-user policy maximum 100 set system security-profile SP-user policy reserved 50 set system security-profile SP-user zone maximum 60 set system security-profile SP-user zone reserved 10 set system security-profile SP-user flow-session maximum 100 set system security-profile SP-user flow-session reserved 50 set system security-profile SP-user logical-system LSYS1 set system security-profile SP-user logical-system LSYS2 set system security-profile SP-user logical-system LSYS3 set system security-profile SP-user logical-system LSYS2B

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte Usando o Editor de CLI no Modo de Configuração.

-

Configure as interfaces lt-0/0/0.

[edit] user@host# set interfaces lt-0/0/0 unit 11 encapsulation ethernet-vpls user@host# set interfaces lt-0/0/0 unit 11 peer-unit 1 user@host# set interfaces lt-0/0/0 unit 12 encapsulation ethernet-vpls user@host# set interfaces lt-0/0/0 unit 12 peer-unit 2 user@host# set interfaces lt-0/0/0 unit 13 encapsulation ethernet-vpls user@host# set interfaces lt-0/0/0 unit 13 peer-unit 3 user@host# set interfaces lt-0/0/0 unit 23 encapsulation ethernet-vpls user@host# set interfaces lt-0/0/0 unit 23 peer-unit 22 user@host# set interfaces lt-0/0/0 unit 25 encapsulation ethernet-vpls user@host# set interfaces lt-0/0/0 unit 25 peer-unit 24

-

Configure a instância de roteamento para os switches VPLS e adicione interfaces a ela.

[edit] user@host# set routing-instances vpls-switch-1 instance-type vpls user@host# set routing-instances vpls-switch-1 interface lt-0/0/0.11 user@host# set routing-instances vpls-switch-1 interface lt-0/0/0.12 user@host# set routing-instances vpls-switch-1 interface lt-0/0/0.13 user@host# set routing-instances vpls-switch-2 instance-type vpls user@host# set routing-instances vpls-switch-2 interface lt-0/0/0.23 user@host# set routing-instances vpls-switch-2 interface lt-0/0/0.25

-

Configure o LSYS1 com a interface lt-0/0/0.1 e o peer lt-0/0/0.11.

[edit] user@host# set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 encapsulation ethernet user@host# set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 peer-unit 11 user@host# set logical-systems LSYS1 interfaces lt-0/0/0 unit 1 family inet address 192.255.0.1/24

-

Configure o LSYS2 com a interface lt-0/0/0.2 e o peer lt-0/0/0.12.

[edit] user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 2 encapsulation ethernet user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 2 peer-unit 12 user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 2 family inet address 192.255.0.2/24 user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 22 encapsulation ethernet user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 22 peer-unit 23 user@host# set logical-systems LSYS2 interfaces lt-0/0/0 unit 22 family inet address 192.255.4.1/30

-

Configure o LSYS3 com a interface lt-0/0/0.3 e o peer lt-0/0/0.13

[edit] user@host# set logical-systems LSYS3 interfaces lt-0/0/0 unit 3 encapsulation ethernet user@host# set logical-systems LSYS3 interfaces lt-0/0/0 unit 3 peer-unit 13 user@host# set logical-systems LSYS3 interfaces lt-0/0/0 unit 3 family inet address 192.255.0.3/24

-

Configure o LSYS2B com a interface lt-0/0/0 e a unidade de peer 24.

[edit] user@host# set logical-systems LSYS2B interfaces lt-0/0/0 unit 24 encapsulation ethernet user@host# set logical-systems LSYS2B interfaces lt-0/0/0 unit 24 peer-unit 25 user@host# set logical-systems LSYS2B interfaces lt-0/0/0 unit 24 family inet address 192.255.4.2/30

-

Atribua perfil de segurança para sistemas lógicos.

[edit] user@host# set system security-profile SP-user policy maximum 100 user@host# set system security-profile SP-user policy reserved 50 user@host# set system security-profile SP-user zone maximum 60 user@host# set system security-profile SP-user zone reserved 10 user@host# set system security-profile SP-user flow-session maximum 100 user@host#set system security-profile SP-user flow-session reserved 50 user@host# set system security-profile SP-user logical-system LSYS1 user@host# set system security-profile SP-user logical-system LSYS2 user@host# set system security-profile SP-user logical-system LSYS3 user@host# set system security-profile SP-user logical-system LSYS2B

Resultados

-

No modo de configuração, confirme sua configuração digitando o

show interfaces lt-0/0/0comando , . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la[edit] user@host# show interfaces lt-0/0/0 unit 11 { encapsulation ethernet-vpls; peer-unit 1; } unit 12 { encapsulation ethernet-vpls; peer-unit 2; } unit 13 { encapsulation ethernet-vpls; peer-unit 3; } unit 23 { encapsulation ethernet-vpls; peer-unit 22; } unit 25 { encapsulation ethernet-vpls; peer-unit 24; } -

No modo de configuração, confirme sua configuração digitando o

show routing-instancescomando , . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.[edit] user@host# show routing-instances vpls-switch-1 { instance-type vpls; interface lt-0/0/0.11; interface lt-0/0/0.12; interface lt-0/0/0.13; } vpls-switch-2 { instance-type vpls; interface lt-0/0/0.23; interface lt-0/0/0.25; } -

No modo de configuração, confirme sua configuração digitando o

show logical-systems LSYS1comando , . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.[edit] user@host# show logical-systems LSYS1 interfaces { lt-0/0/0 { unit 1 { encapsulation ethernet; peer-unit 11; family inet { address 192.255.0.1/24; } } } } -

No modo de configuração, confirme sua configuração digitando o

show logical-systems LSYS2comando , . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.[edit] user@host# show logical-systems LSYS2 interfaces { lt-0/0/0 { unit 2 { encapsulation ethernet; peer-unit 12; family inet { address 192.255.0.2/24; } } unit 22 { encapsulation ethernet; peer-unit 23; family inet { address 192.255.4.1/30; } } } } -

No modo de configuração, confirme sua configuração digitando o

show logical-systems LSYS3comando , . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.[edit] user@host# show logical-systems LSYS3 interfaces { lt-0/0/0 { unit 3 { encapsulation ethernet; peer-unit 13; family inet { address 192.255.0.3/24; } } } } -

No modo de configuração, confirme sua configuração digitando o

show logical-systems LSYS2Bcomando , . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.[edit] user@host# show logical-systems LSYS2B interfaces { lt-0/0/0 { unit 24 { encapsulation ethernet; peer-unit 25; family inet { address 192.255.4.2/30; } } } } -

No modo de configuração, confirme sua configuração digitando o

show system security-profilecomando , . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.[edit] user@host# show system security-profile SP-user { policy { maximum 100; reserved 50; } zone { maximum 60; reserved 10; } flow-session { maximum 100; reserved 50; } logical-system [ LSYS1 LSYS2 LSYS3 LSYS2B ]; }

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Para confirmar se a configuração está funcionando corretamente, execute estas tarefas:

- Verificando o perfil de Segurança para todos os sistemas lógicos

- Verificando as interfaces LT para todos os sistemas lógicos

Verificando o perfil de Segurança para todos os sistemas lógicos

Finalidade

Verifique o perfil de segurança para cada sistema lógico.

Ação

Do modo operacional, insira o show system security-profile security-log-stream-number logical-system all comando.

user@host> show system security-profile security-log-stream-number logical-system all

logical system name security profile name usage reserved maximum root-logical-system Default-Profile 2 0 2000 LSYS1 SP-user 1 10 60 LSYS2 SP-user 1 10 60 LSYS2B SP-user 1 10 60 LSYS3 SP-user 1 10 60

Significado

A saída fornece o uso e os valores reservados para os sistemas lógicos quando security-log-stream é configurado.

Verificando as interfaces LT para todos os sistemas lógicos

Finalidade

Verifique as interfaces para sistemas lógicos.

Ação

Do modo operacional, insira o show interfaces lt-0/0/0 terse comando.

user@host> show interfaces lt-0/0/0 terse

Interface Admin Link Proto Local Remote lt-0/0/0 up up lt-0/0/0.1 up up inet 192.255.0.1/24 lt-0/0/0.2 up up inet 192.255.0.2/24 lt-0/0/0.3 up up inet 192.255.0.3/24 lt-0/0/0.11 up up vpls lt-0/0/0.12 up up vpls lt-0/0/0.13 up up vpls lt-0/0/0.22 up up inet 192.255.4.1/30 lt-0/0/0.23 up up vpls lt-0/0/0.24 up up inet 192.255.4.2/30 lt-0/0/0.25 up up vpls lt-0/0/0.32767 up up

Significado

A saída fornece o status das interfaces LT. Todas as interfaces LT estão ativas.