Criptografar tráfego usando proxy SSL e TLS

O proxy SSL atua como um intermediário, realizando criptografia SSL e descriptografia entre o cliente e o servidor. Uma melhor visibilidade do uso do aplicativo pode ser disponibilizada quando o proxy de encaminhamento SSL estiver habilitado.

Visão geral do proxy SSL

O proxy SSL é suportado apenas em firewalls da Série SRX.

Secure Sockets Layer (SSL) é um protocolo de nível de aplicativo que fornece tecnologia de criptografia para a Internet. A SSL, também chamada de Segurança de Camada de Transporte (TLS), garante a transmissão segura de dados entre um cliente e um servidor por meio de uma combinação de privacidade, autenticação, confidencialidade e integridade dos dados. A SSL conta com certificados e pares de troca de chaves públicos privados para esse nível de segurança.

O proxy SSL é um proxy transparente que executa criptografia SSL e descriptografia entre o cliente e o servidor.

- Como funciona o proxy SSL?

- Proxy SSL com serviços de segurança de aplicativos

- Tipos de proxy SSL

- Protocolos SSL suportados

- Benefícios do proxy SSL

- Suporte para sistemas lógicos

- Limitações

Como funciona o proxy SSL?

O proxy SSL oferece transmissão segura de dados entre um cliente e um servidor através de uma combinação de seguintes:

A autenticação do servidor de autenticação protege contra transmissões fraudulentas, permitindo que um navegador da Web valide a identidade de um webserver.

Confidencialidade — A SSL aplica a confidencialidade criptografando dados para evitar que usuários não autorizados façam espionagem em comunicações eletrônicas; garante assim a privacidade das comunicações.

Integridade- A integridade da mensagem garante que o conteúdo de uma comunicação não seja adulterado.

O firewall da Série SRX atua como proxy SSL gerencia conexões SSL entre o cliente em uma extremidade e o servidor na outra extremidade e executa as seguintes ações:

Sessão SSL entre o cliente e a Série SRX- Encerra uma conexão SSL de um cliente, quando as sessões de SSL são iniciadas do cliente para o servidor. O firewall da Série SRX descriptografa o tráfego, inspeciona-o para ataques (ambas as direções) e inicia a conexão em nome dos clientes com o servidor.

Sessão SSL entre servidor e Série SRX — encerra uma conexão SSL de um servidor, quando as sessões de SSL são iniciadas do servidor externo para o servidor local. O firewall da Série SRX recebe texto claro do cliente, criptografa e transmite os dados como texto cifrado para o servidor SSL. Por outro lado, a Série SRX descriptografa o tráfego do servidor SSL, inspeciona-o para ataques e envia os dados para o cliente como texto claro.

Permite a inspeção do tráfego criptografado.

O servidor proxy SSL garante uma transmissão segura de dados com tecnologia de criptografia. A SSL conta com certificados e pares de troca de chaves públicos privados para fornecer a comunicação segura. Para obter mais informações, veja Certificados SSL.

Para estabelecer e manter uma sessão SSL entre o firewall da Série SRX e seu cliente/servidor, o firewall da Série SRX aplica política de segurança ao tráfego que recebe. Quando o tráfego corresponde aos critérios de política de segurança, o proxy SSL é habilitado como um serviço de aplicativo dentro de uma política de segurança.

Proxy SSL com serviços de segurança de aplicativos

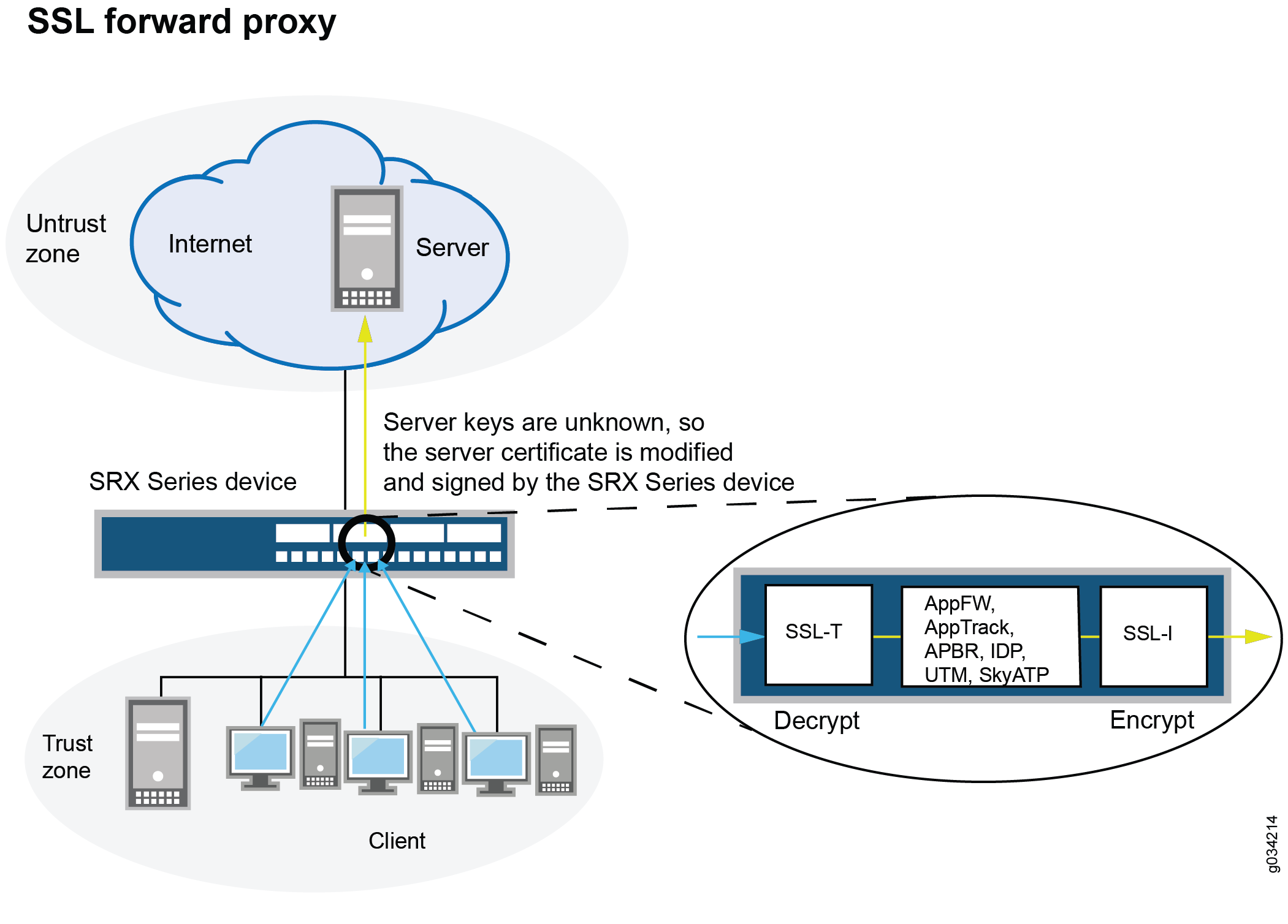

A Figura 1 mostra como o proxy SSL funciona em uma carga criptografada.

criptografada

criptografada

Quando serviços avançados de segurança, como firewall de aplicativos (AppFW), detecção e prevenção de intrusões (IDP), rastreamento de aplicativos (AppTrack), segurança de conteúdo e ATP Cloud são configurados, o proxy SSL age como um servidor SSL, encerrando a sessão de SSL do cliente e estabelecendo uma nova sessão SSL para o servidor. O firewall da Série SRX descriptografa e depois reencrita todo o tráfego proxy SSL.

IDP, AppFW, AppTracking, roteamento avançado baseado em políticas (APBR), segurança de conteúdo, atp cloud e redirecionamento de serviço ICAP podem usar o conteúdo descriptografado do proxy SSL. Se nenhum desses serviços estiver configurado, os serviços de proxy SSL serão ignorados mesmo se um perfil de proxy SSL for anexado a uma política de firewall.

Tipos de proxy SSL

O proxy SSL é um proxy transparente que executa criptografia SSL e descriptografia entre o cliente e o servidor. O SRX atua como servidor da perspectiva do cliente e atua como o cliente da perspectiva do servidor. Nos firewalls da Série SRX, a proteção do cliente (proxy avançado) e a proteção do servidor (proxy reverso) são suportadas usando o mesmo sistema de eco SSL-T-SSL [terminator do lado do cliente] e SSL-I-SSL [iniciador no lado do servidor]).

Suporte para firewall da Série SRX após tipos de proxy SSL:

Proxy SSL de proteção ao cliente também conhecido como proxy avançado — o firewall da Série SRX reside entre o cliente interno e o servidor externo. Sessão de saída por proxy, ou seja, sessão de SSL iniciada localmente para a Internet. Ele descriptografa e inspeciona o tráfego de usuários internos para a web.

Proxy SSL de proteção de servidor também conhecido como proxy reverso — o firewall da Série SRX reside entre o servidor interno e o cliente externo. Sessão de entrada por proxy, ou seja, sessões de SSL iniciadas externamente da Internet para o servidor local.

Para obter mais informações sobre proxy de encaminhamento SSL e proxy reverso, consulte Configuração do Proxy SSL.

Protocolos SSL suportados

Os seguintes protocolos SSL são suportados em firewalls da Série SRX para o serviço de iniciação e rescisão de SSL:

TLS versão 1.0 — fornece autenticação e comunicações seguras entre aplicativos de comunicação.

Versão 1.1 do TLS — Esta versão aprimorada do TLS oferece proteção contra ataques de encadeamento de blocos de cifra (CBC).

Versão 1.2 do TLS — Esta versão aprimorada do TLS oferece maior flexibilidade para a negociação de algoritmos criptográficos.

-

TLS versão 1.3 — Esta versão aprimorada do TLS oferece segurança aprimorada e melhor desempenho.

A partir do Junos OS Release 15.1X49-D30 e Junos OS Release 17.3R1, os protocolos TLS versão 1.1 e TLS versão 1.2 são suportados em firewalls da Série SRX, juntamente com a versão 1.0 TLS.

Começando pelo Junos OS Release 15.1X49-D20 e Junos OS Release 17.3R1, o suporte ao protocolo SSL 3.0 (SSLv3) é preterido.

A partir do Junos OS Release 21.2R1, em firewalls da Série SRX, o proxy SSL oferece suporte ao TLS versão 1.3.

Quando você usa o TLS 1.3, o firewall da Série SRX oferece suporte ao grupo secp256r1 para troca de chaves para estabelecer conexão com o servidor. Se o servidor suportar apenas o secp384r1, a conexão será terminada.

Benefícios do proxy SSL

Descriptografa o tráfego SSL para obter informações granulares de aplicativos e permitir que você aplique proteção avançada de serviços de segurança e detecte ameaças.

Aplica o uso de protocolos e cifras fortes pelo cliente e pelo servidor.

Oferece visibilidade e proteção contra ameaças incorporadas no tráfego criptografado SSL.

Controla o que precisa ser descriptografado usando proxy SSL seletivo.

Suporte para sistemas lógicos

É possível habilitar o proxy SSL em políticas de firewall que estão configuradas usando sistemas lógicos; no entanto, observe as seguintes limitações:

A categoria "serviços" atualmente não é suportada na configuração de sistemas lógicos. Como o proxy SSL está em "serviços", você não pode configurar perfis de proxy SSL por sistema lógico.

Como os perfis de proxy configurados em nível global (dentro de "proxy ssl de serviços") são visíveis em configurações lógicas do sistema, é possível configurar perfis de proxy em nível global e depois anexá-los às políticas de firewall de um ou mais sistemas lógicos.

Limitações

Em todos os firewalls da Série SRX, a implementação de proxy SSL atual tem as seguintes limitações de conectividade:

O suporte ao protocolo SSLv3.0 está preterido.

O protocolo SSLv2 não é suportado. As sessões de SSL usando SSLv2 são descartadas.

Apenas o certificado X.509v3 é compatível.

A autenticação do cliente do SSL não é suportada.

Sessões de SSL em que a autenticação do certificado do cliente é obrigatória são descartadas.

Sessões de SSL em que a renegociação é solicitada são descartadas.

Em firewalls da Série SRX, para uma sessão específica, o proxy SSL só é habilitado se um recurso relevante relacionado ao tráfego SSL também estiver habilitado. Os recursos relacionados ao tráfego SSL são IDP, identificação de aplicativos, firewall de aplicativos, rastreamento de aplicativos, roteamento avançado baseado em políticas, segurança de conteúdo, ATP Cloud e serviço de redirecionamento ICAP. Se nenhum desses recursos estiver ativo em uma sessão, o proxy SSL ignora a sessão e os logs não serão gerados neste cenário.

Veja também

Configuração do proxy de encaminhamento SSL

- Visão geral da configuração de proxy SSL

- Configuração de um certificado de CA raiz

- Gere um certificado de CA raiz com CLI

- Configuração de um grupo de perfil de CA

- Importação de um certificado de CA raiz em um navegador

- Aplicar um perfil de proxy SSL a uma política de segurança

- Configuração do registro de proxy SSL

- Configuração de perfis de autoridade de certificados

- Certificados de exportação para um local especificado

- Ignorando a autenticação do servidor

Visão geral da configuração de proxy SSL

A configuração do proxy SSL Forward exibe uma visão geral de como o proxy SSL está configurado. A configuração do proxy SSL inclui:

-

Configuração do certificado de CA raiz

-

Carregando um grupo de perfil de CA

-

Configure o perfil de proxy SSL e o certificado de CA raiz associado e grupo de perfil de CA

-

Crie uma política de segurança definindo critérios de correspondência de tráfego de entrada

-

Aplicar um perfil de proxy SSL a uma política de segurança

-

Etapas opcionais, como a criação de listas de acesso e registro de proxy SSL

Configuração de um certificado de CA raiz

Um CA pode emitir vários certificados na forma de uma estrutura de árvore. Um certificado raiz é o certificado mais alto da árvore, sendo a chave privada usada para sign outros certificados. Todos os certificados imediatamente abaixo do certificado raiz herdam a assinatura ou confiabilidade do certificado raiz. Isso é um pouco como a notarizing de uma identidade.

Você pode configurar um certificado ca raiz obtendo primeiro um certificado de CA raiz (gerando um auto-assinado ou importando um) e depois aplicando-o a um perfil de proxy SSL. Você pode obter um certificado de CA raiz usando o Junos OS CLI

Gere um certificado de CA raiz com CLI

Para definir um certificado autoassinado na CLI, você deve fornecer os seguintes detalhes:

Identificador de certificado (gerado na etapa anterior)

Nome de domínio totalmente qualificado (FQDN) para o certificado

endereço de e-mail da entidade que possui o certificado

Nome comum e a organização envolvida

Gere um certificado de CA raiz usando o Junos OS CLI:

Configuração de um grupo de perfil de CA

O perfil da CA define as informações do certificado para autenticação. Ele inclui a chave pública que o proxy SSL usa ao gerar um novo certificado. O Junos OS permite que você crie um grupo de perfis de CA e carregue vários certificados em uma ação, visualize informações sobre todos os certificados em um grupo e exclua grupos de CA indesejados.

Você pode carregar um grupo de perfis de CA obtendo uma lista de certificados de CA confiáveis, definindo um grupo de CA e anexando o grupo ca ao perfil de proxy SSL.

Você pode exibir facilmente informações sobre todos os certificados em um grupo de perfil da CA:

user@host> show security pki ca-certificates ca-profile-group group-name

Você pode excluir um grupo de perfil da CA. Lembre-se que excluir um grupo de perfil da CA exclui todos os certificados que pertencem a esse grupo:

user@host> clear security pki ca-certificates ca-profile-group group-name

Importação de um certificado de CA raiz em um navegador

Para que seu navegador ou sistema confie automaticamente em todos os certificados assinados pelo CA raiz configurado no perfil de proxy SSL, você deve instruir sua plataforma ou navegador a confiar no certificado raiz do CA.

Para importar um certificado de CA raiz:

Aplicar um perfil de proxy SSL a uma política de segurança

O proxy SSL é habilitado como um serviço de aplicativo dentro de uma política de segurança. Em uma política de segurança, você especifica o tráfego que deseja que o proxy SSL seja habilitado como critério de correspondência e depois especifique o perfil de CA proxy SSL a ser aplicado ao tráfego. A Figura 2 exibe uma visão gráfica do perfil do proxy SSL e da configuração da política de segurança.

Para habilitar o proxy SSL em uma política de segurança:

Este exemplo pressupõe que você já cria zonas de segurança confiáveis e não confiáveis e cria uma política de segurança para o tráfego da zona de confiança até a zona não confiável.

Configuração do registro de proxy SSL

Ao configurar o proxy SSL, você pode optar por definir a opção de receber alguns ou todos os logs. Os logs de proxy SSL contêm o nome do sistema lógico, listas de permitidores de proxy SSL, informações de políticas, informações de proxy SSL e outras informações que ajudam você a solucionar problemas quando há um erro.

Você pode configurar o registro de all eventos ou eventos específicos, como erros, avisos e eventos de informações. Você também pode configurar o registro de sessões que são permitidas listadas, descartadas, ignoradas ou permitidas após a ocorrência de um erro.

[edit] user@host# set services ssl proxy profile profile-name actions log all user@host# set services ssl proxy profile profile-name actions log sessions-whitelisted user@host# set services ssl proxy profile profile-name actions log sessions-allowed user@host# set services ssl proxy profile profile-name actions log errors

Você pode usar enable-flow-tracing a opção para permitir o rastreamento de depuração.

Configuração de perfis de autoridade de certificados

Uma configuração de perfil de autoridade de certificado (CA) contém informações específicas para um CA. Você pode ter vários perfis de CA em um firewall da Série SRX. Por exemplo, você pode ter um perfil para orgA e outro para orgB. Cada perfil está associado a um certificado ca. Se você quiser carregar um novo certificado de CA sem remover o antigo, crie um novo perfil de CA (por exemplo, Microsoft-2008). Você pode agrupar vários perfis de CA em um grupo de CA confiável para uma determinada topologia.

Neste exemplo, você cria um perfil de CA chamado ca-profile-security com identidade CA microsoft-2008. Em seguida, você cria um perfil de proxy para o perfil ca.

Certificados de exportação para um local especificado

Quando um certificado auto-assinado é gerado usando um comando PKI, o certificado recém-gerado é armazenado em um local predefinido (var/db/certs/comum/local).

Use o comando a seguir para exportar o certificado para um local específico (dentro do dispositivo). Você pode especificar o ID do certificado, o nome do arquivo e o tipo de formato de arquivo (DER/PEM):

user@host> request security pki local-certificate export certificate-id certificate-id filename filename type der

Ignorando a autenticação do servidor

O Junos OS permite que você configure uma opção de ignorar completamente a autenticação do servidor. Se você configurar o seu sistema para ignorar a autenticação, então quaisquer erros encontrados durante a verificação do certificado do servidor no momento do aperto de mão da SSL são ignorados. Os erros comumente ignorados incluem a incapacidade de verificar a assinatura da CA, datas de validade incorretas do certificado e assim por diante. Se essa opção não for definida, todas as sessões em que o servidor envia certificados autografados são descartadas quando os erros são encontrados.

Não recomendamos usar essa opção para autenticação porque configurá-la resulta em sites que não estão sendo autenticados. No entanto, você pode usar essa opção para identificar efetivamente a causa raiz das sessões de SSL perdidas.

A partir do modo de configuração, especifique para ignorar a autenticação do servidor:

[edit] user@host# set services ssl proxy profile profile-name actions ignore-server-auth-failure

Habilitação de depuração e rastreamento para proxy SSL

O rastreamento de debug tanto no mecanismo de roteamento quanto no mecanismo de encaminhamento de pacotes pode ser habilitado para proxy SSL configurando a seguinte configuração:

user@host# set services ssl traceoptions file file-name

O proxy SSL é compatível com SRX340, SRX345, SRX380, SRX550M, SRX1500, SRX4100, SRX4200, SRX5400, SRX5600, dispositivos de SRX5800 e instâncias de firewall virtual vSRX. A Tabela 1 mostra os níveis suportados para opções de rastreamento.

Tipo de causa |

Descrição |

|---|---|

Breve |

Apenas vestígios de erro no mecanismo de roteamento e no mecanismo de encaminhamento de pacotes. |

Detalhe |

Mecanismo de encaminhamento de pacotes — somente os detalhes do evento até o momento devem ser rastreados. Mecanismo de roteamento — vestígios relacionados ao comprometimento. Nenhum vestígio periódico no mecanismo de roteamento estará disponível |

Extensa |

Mecanismo de encaminhamento de pacotes — resumo da transferência de dados disponível. Mecanismo de roteamento — vestígios relacionados ao comprometimento (mais extenso). Nenhum vestígio periódico no mecanismo de roteamento estará disponível. |

Verbose |

Todos os vestígios estão disponíveis. |

A Tabela 2 mostra as bandeiras que são apoiadas.

Tipo de causa |

Descrição |

|---|---|

configuração de cli |

Somente vestígios relacionados à configuração. |

Iniciação |

Habilite o rastreamento no plug-in SSL-I. |

Proxy |

Habilite o rastreamento no plug-in da política de proxy SSL. |

Terminação |

Habilite o rastreamento no plug-in SSL-T. |

perfil selecionado |

Habilite o rastreamento apenas para perfis que tenham enable-flow-tracing definido. |

Você pode habilitar logs no perfil de proxy SSL para chegar à causa raiz da queda. Os seguintes erros são alguns dos mais comuns:

Erro de validação de certificação de servidor. Verifique a configuração confiável da CA para verificar sua configuração.

Falhas no sistema, como falhas de alocação de memória.

Cifras não combinam.

As versões SSL não são compatíveis.

As opções de SSL não são suportadas.

O ROOT CA venceu. Você precisa carregar um novo CA raiz.

Você pode habilitar a opção ignore-server-auth-failure no perfil de proxy SSL para garantir que a validação do certificado, as datas de expiração do CA raiz e outros problemas desse tipo sejam ignorados. Se as sessões forem inspecionadas após a opção ignore-server-auth-failure ser habilitada, o problema será localizado.

Veja também

Visão geral da segurança da camada de transporte (TLS)

Segurança de camada de transporte (TLS) é um protocolo de nível de aplicativo que fornece tecnologia de criptografia para a Internet. O TLS conta com certificados e pares de troca de chaves públicos privados para esse nível de segurança. É o protocolo de segurança mais usado para os aplicativos que exigem que os dados sejam trocados com segurança por uma rede, como transferências de arquivos, conexões vpn, mensagens instantâneas e voz sobre IP (VoIP).

O protocolo TLS é usado para troca de certificados, autenticação mútua e cifras de negociação para proteger o fluxo de possíveis adulterações e espionagens. O TLS é às vezes chamado de Camada de Tomada Segura (SSL). TLS e SSL não são interoperáveis, embora o TLS atualmente forneça alguma compatibilidade retrógrada.

Os firewalls da Série SRX oferecem inspeção TLS que usa o pacote de protocolo TLS que consiste em diferentes versões TLS, cifras e métodos de troca chave. O recurso de inspeção TLS permite que os firewalls da Série SRX inspecionem o tráfego HTTP criptografado em TLS em qualquer porta.

- Benefícios do TLS

- Versões TLS

- Três serviços essenciais do TLS

- Aperto de mão na TLS

- Criptografando o tráfego Syslog com TLS

Benefícios do TLS

O TLS garante a transmissão segura de dados entre um cliente e um servidor por meio de uma combinação de privacidade, autenticação, confidencialidade e integridade dos dados.

Versões TLS

A seguir, as versões do TLS:

TLS versão 1.0 — fornece comunicação segura em redes, fornecendo privacidade e integridade de dados entre aplicativos de comunicação

Versão 1.1 do TLS — Esta versão aprimorada do TLS oferece proteção contra ataques de encadeamento de blocos de cifras (CBC).

Versão 1.2 do TLS — Esta versão aprimorada do TLS oferece maior flexibilidade para a negociação de algoritmos criptográficos.

Começando pelo Junos OS Release 12.3X48-D30, os firewalls da Série SRX oferecem suporte à versão 1.2 do TLS. Os firewalls da Série SRX que executam o lançamento anterior do 12.3X48-D30 oferecem suporte à versão 1.0 TLS.

Três serviços essenciais do TLS

O protocolo TLS foi projetado para fornecer três serviços essenciais aos aplicativos em execução acima dele: criptografia, autenticação e integridade dos dados.

Criptografia — Para estabelecer um canal de dados criptograficamente seguro, o servidor e o cliente devem concordar em quais suítes cifradas são usadas e as chaves usadas para criptografar os dados. O protocolo TLS especifica uma sequência de aperto de mão bem definida para realizar essa troca. O TLS usa criptografia de chave pública, que permite que o cliente e o servidor negociem uma chave secreta compartilhada sem precisar estabelecer qualquer conhecimento prévio uns dos outros, e fazê-lo por um canal não criptografado.

Autenticação — Como parte do aperto de mão do TLS, o protocolo permite que o servidor e o cliente autenticassem sua identidade. A confiança implícita entre o cliente e o servidor (porque o cliente aceita o certificado gerado pelo servidor) é um aspecto importante do TLS. É extremamente importante que a autenticação do servidor não seja comprometida; no entanto, na realidade, certificados auto-assinados e certificados com anomalias estão em abundância. Anomalias podem incluir certificados expirados, instâncias de nome comum que não correspondem a um nome de domínio e assim por diante.

Integridade — Com a criptografia e a autenticação em vigor, o protocolo TLS faz mecanismo de estruturação de mensagens e assina cada mensagem com um Código de Autenticação de Mensagens (MAC). O algoritmo MAC faz o checksum eficaz, e as chaves são negociadas entre o cliente e o servidor.

Aperto de mão na TLS

Cada sessão de TLS começa com um aperto de mão durante o qual o cliente e o servidor concordam com a chave de segurança específica e os algoritmos de criptografia a serem usados para essa sessão. Neste momento, o cliente também autentica o servidor. Opcionalmente, o servidor pode autenticar o cliente. Assim que o aperto de mão estiver concluído, a transferência de dados criptografados pode começar.

Criptografando o tráfego Syslog com TLS

O protocolo TLS garante que as mensagens de syslog sejam enviadas e recebidas com segurança pela rede. O TLS usa certificados para autenticar e criptografar a comunicação. O cliente autentica o servidor solicitando seu certificado e chave pública. Opcionalmente, o servidor também pode solicitar um certificado ao cliente, portanto, a autenticação mútua também é possível.

Um certificado no servidor que identifica o servidor e o certificado de autoridade de certificado (CA) emitido pelo servidor deve estar disponível com o cliente para que o TLS criptografe o tráfego de syslog.

Para autenticação mútua do cliente e do servidor, um certificado com o cliente que identifica o cliente e o certificado de CA emitido pelo cliente deve estar disponível no servidor. A autenticação mútua garante que o servidor do syslog aceite mensagens de log apenas de clientes autorizados.

Veja também

Configuração do protocolo de syslog TLS no firewall da Série SRX

Este exemplo mostra como configurar o protocolo de syslog de segurança de camada de transporte (TLS) em firewalls da Série SRX para receber eventos de syslog criptografados de dispositivos de rede que oferecem suporte ao encaminhamento de eventos de syslog TLS.

Requisitos

Antes de começar, habilite recursos de verificação e criptografia ou descriptografia de certificados de servidor.

Visão geral

O protocolo de syslog TLS permite que fontes de log recebam eventos de syslog criptografados de dispositivos de rede que oferecem suporte ao encaminhamento de eventos de syslog TLS. A fonte de log cria uma porta de escuta para eventos de syslog TLS de entrada e gera um arquivo de certificado para os dispositivos de rede.

Neste exemplo, você configurará um coletor de syslog associado a um perfil SSL-I. Cada perfil SSL-I permitirá que o usuário especifique coisas como suíte de cifras preferidas e certificados de CA confiáveis. Vários perfis SSL-I podem ser configurados e associados a diferentes servidores de coletor.

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente esta seção do exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere quaisquer detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos no CLI no nível de hierarquia e, em seguida, entrar no [edit] commit modo de configuração.

set security log mode stream set security log format sd-syslog set security log source-interface ge-0/0/1.0 set security log transport protocol tls set security log transport tls-profile ssl-i-tls set security log stream server1 format sd-syslog set security log stream server1 category all set security log stream server1 host 192.0.2.100 set services ssl initiation profile ssl-i-tls protocol-version all set services ssl initiation profile ssl-i-tls trusted-ca all set services ssl initiation profile ssl-i-tls actions ignore-server-auth-failure

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar o protocolo de syslog TLS:

Defina o modo de log para transmitir.

[edit security] user@host# set log mode stream

Defina o formato para registro remoto de mensagens de segurança no sd-syslog (log de sistema estruturado).

[edit security] user@host# set log format sd-syslog

Definir o número da interface de origem do host.

[edit security] user@host# set log source-interface ge-0/0/1.0

Definir tls de protocolo de transporte de log de segurança para ser usado para registrar os dados.

[edit security] user@host# set log transport protocol tls

Especifique o nome do perfil do TLS.

[edit security] user@host# set log transport tls-profile ssl-i-tls

Configure o fluxo de log para usar o formato de syslog estruturado para enviar logs ao servidor 1.

[edit security] user@host# set log stream server1 format sd-syslog

Definir a categoria de registro de servidor 1 para todos.

[edit security] user@host# set log stream server1 category all

Definir parâmetros de host de servidor digitando o nome do servidor ou endereço IP.

[edit security] user@host# set log stream server1 host 192.0.2.100

Defina a versão de protocolo para o perfil de acesso de iniciação SSL.

[edit services] user@host# set ssl initiation profile ssl-i-tls protocol-version all

Conecte todos os grupos de perfil de CA ao perfil de iniciação SSL para usar ao solicitar um certificado do peer.

[edit services] user@host# set ssl initiation profile ssl-i-tls trusted-ca all

Defina o perfil de acesso de iniciação SSL para ignorar a falha de autenticação do servidor.

[edit services] user@host# set ssl initiation profile ssl-i-tls actions ignore-server-auth-failure

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security log comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security log

mode stream;

format sd-syslog;

source-interface ge-0/0/1.0;

transport {

protocol tls;

tls-profile ssl-i-tls;

}

stream server1 {

format sd-syslog;

category all;

host {

192.0.2.100;

}

}

}

[edit]

user@host# run show configuration services ssl initiation

profile ssl-i-tls {

protocol-version all;

trusted-ca all;

actions {

ignore-server-auth-failure;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Para verificar se a configuração está funcionando corretamente, insira o show log comando no servidor do syslog.