Alta disponibilidad de múltiples nodos en despliegues de AWS

Lea este tema para conocer la compatibilidad con alta disponibilidad multinodo para instancias de firewall virtual vSRX en despliegues de Amazon Web Services (AWS).

Alta disponibilidad de múltiples nodos en AWS

Puede configurar la alta disponibilidad multinodo en los firewalls del firewall virtual vSRX implementados en AWS. Los nodos participantes ejecutan planos de control activos y de datos al mismo tiempo, y los nodos se respaldan entre sí para garantizar una tolerancia a fallos rápida y sincronizada en caso de falla del sistema o del hardware. La conexión del vínculo de interchasis (ICL) entre los dos dispositivos sincroniza y mantiene la información de estado y maneja escenarios de tolerancia a fallos del dispositivo.

Comencemos por familiarizarnos con los términos de alta disponibilidad multinodo específicos de la implementación de AWS.

Terminología

| Descripción del término | |

|---|---|

| Dirección IP elástica |

Dirección IPv4 pública que se puede enrutar desde una red especificada o desde Internet. Las direcciones IP elásticas se enlazan dinámicamente a una interfaz de cualquier nodo en una configuración de alta disponibilidad de múltiples nodos. En un momento dado, estas direcciones están enlazadas a una sola interfaz y también al mismo nodo. La configuración de alta disponibilidad multinodo utiliza direcciones IP elásticas para controlar el tráfico en los despliegues de AWS. La dirección IP elástica actúa de manera similar a la dirección IP flotante en la implementación de capa 3 o a una dirección IP virtual como en la implementación de puerta de enlace predeterminada. El nodo con un SRG1 activo posee la dirección IP elástica y atrae el tráfico hacia ella. |

| Vínculo de interchasis (ICL) |

Vínculo basado en IP (vínculo lógico) que conecta nodos a través de una red enrutada en un sistema de alta disponibilidad de múltiples nodos. El dispositivo de seguridad usa la ICL para sincronizar y mantener la información de estado y manejar escenarios de tolerancia a fallos del dispositivo. Solo puede utilizar la interfaz ge-0/0/0 para configurar una ICL. La ICL utiliza la dirección MAC asignada por AWS (no la MAC virtual creada por el firewall virtual vSRX). Cuando configure la ICL, asegúrese de que la dirección IP sea una subred de la nube privada virtual (VPC). Tenga en cuenta que la alta disponibilidad de múltiples puertos no admite el despliegue entre VPC |

| Proceso del Protocolo de redundancia de servicios de Juniper (JSRPD) | Proceso que gestiona la actividad, la determinación y el cumplimiento, y proporciona protección del cerebro dividido. |

Compatibilidad con VPN IPsec

A partir de la versión 24.4R1 de Junos OS, admitimos VPN IPsec para alta disponibilidad multinodo activa o de respaldo en despliegues de AWS.

Limitación

La alta disponibilidad de múltiples nodos no admite múltiples configuraciones de SRG (activo/activo) en despliegues de nube pública. El modo activo/de copia de seguridad admite SRG0 y SRG1. El túnel VPN IPsec se ancla en el SRG1, que funciona en modo activo/de copia de seguridad con estado. Todos los túneles VPN terminan en el dispositivo en el que está activo el SRG1.

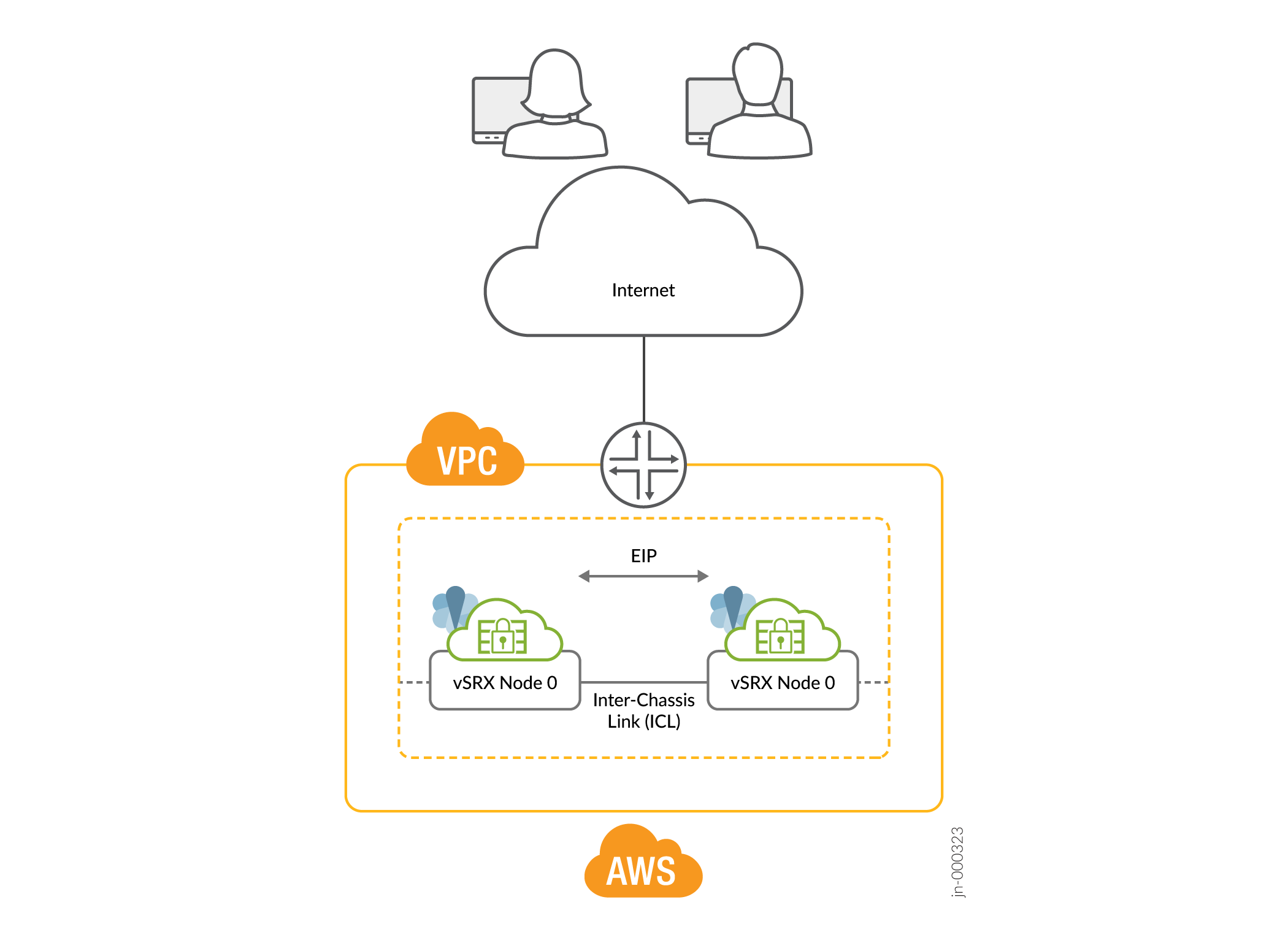

Arquitectura

La figura 1 muestra dos instancias de firewall virtual vSRX que forman un par de alta disponibilidad en el despliegue de alta disponibilidad multinodo en AWS. Una instancia de firewall virtual vSRX actúa como nodo activo y la otra como nodo de respaldo.

de la nube pública

de la nube pública

En una configuración de alta disponibilidad multinodo, una ICL conecta los dos nodos (instancias de firewall virtual vSRX) y ayuda a sincronizar los estados del plano de control y del plano de datos.

En la configuración de alta disponibilidad multinodo, dos instancias de firewall virtual vSRX funcionan en modo activo/de respaldo. Ambos nodos se conectan entre sí mediante una ICL para sincronizar los estados de control y plano de datos. La instancia de firewall virtual vSRX en la que está activo el SRG1 aloja la dirección IP elástica. El nodo activo dirige el tráfico hacia él mediante la dirección IP elástica. El nodo de copia de seguridad permanece en modo de espera y asume el control en caso de tolerancia a fallos.

El proceso del Protocolo de redundancia de servicios de Juniper (JSRPD) se comunica con la infraestructura de AWS para llevar a cabo la determinación de la actividad y el cumplimiento, y proporciona protección de cerebro dividido.

Durante una conmutación por tolerancia a fallos, la dirección IP elástica se mueve del nodo activo antiguo al nuevo nodo activo mediante la activación de la API del SDK de AWS y atrae tráfico hacia el nuevo nodo activo. AWS actualiza las tablas de enrutamiento para desviar el tráfico al nuevo nodo activo. Este mecanismo permite a los clientes comunicarse con los nodos mediante una única dirección IP. Configure la dirección IP elástica en la interfaz que se conecta a las redes o segmentos participantes.

- Protección de cerebro dividido

- Interfaz ICL flexible en AWS

- Compatibilidad con la interfaz de circuito cerrado en AWS

Protección de cerebro dividido

Cuando la ICL entre dos nodos deja de funcionar, cada nodo comienza a hacer ping a la dirección IP de la interfaz del nodo par mediante los sondeos. Si el nodo par está en buen estado, responde a los sondeos. De lo contrario, el proceso jsrpd se comunica con la infraestructura de AWS para aplicar el rol activo para el nodo en buen estado.

Interfaz ICL flexible en AWS

Puede configurar cualquier interfaz ge-0/0/x para ICL en AWS. Esto es similar a la interfaz ICL en Azure y GCP, donde puede usar ge-0/0/x para ICL. Anteriormente, la interfaz ICL en AWS era fija y solo podía usar ge-0/0/0 para ICL.

En el caso de las instancias vSRX que funcionan en una configuración de MNHA, AWS utiliza etiquetas específicas para garantizar la identificación y administración adecuadas de los pares de alta disponibilidad. Inicialmente, se utilizan dos etiquetas:

- LocalNodeID: esta etiqueta identifica la instancia como el nodo local dentro del par de alta disponibilidad.

- PeerNodeID: esta etiqueta identifica la instancia como nodo par.

Además de estas dos etiquetas, presentamos cuatro etiquetas adicionales para mejorar la configuración y administración de las configuraciones de MNHA mediante la especificación de detalles de interfaz para nodos locales y pares:

- LocalTrustInterface: interfaz en la instancia local de vSRX que se conecta a la subred privada (a menudo se usa para la comunicación interna de confianza).

- LocalUntrustInterface: interfaz en la instancia local de vSRX que se conecta a la subred pública (normalmente se usa para comunicaciones externas que no son de confianza).

- PeerTrustInterface: interfaz en la instancia de vSRX par que se conecta a la subred privada.

- PeerUntrustInterface: interfaz en la instancia de par de vSRX que se conecta a la subred pública,

Compatibilidad con la interfaz de circuito cerrado en AWS

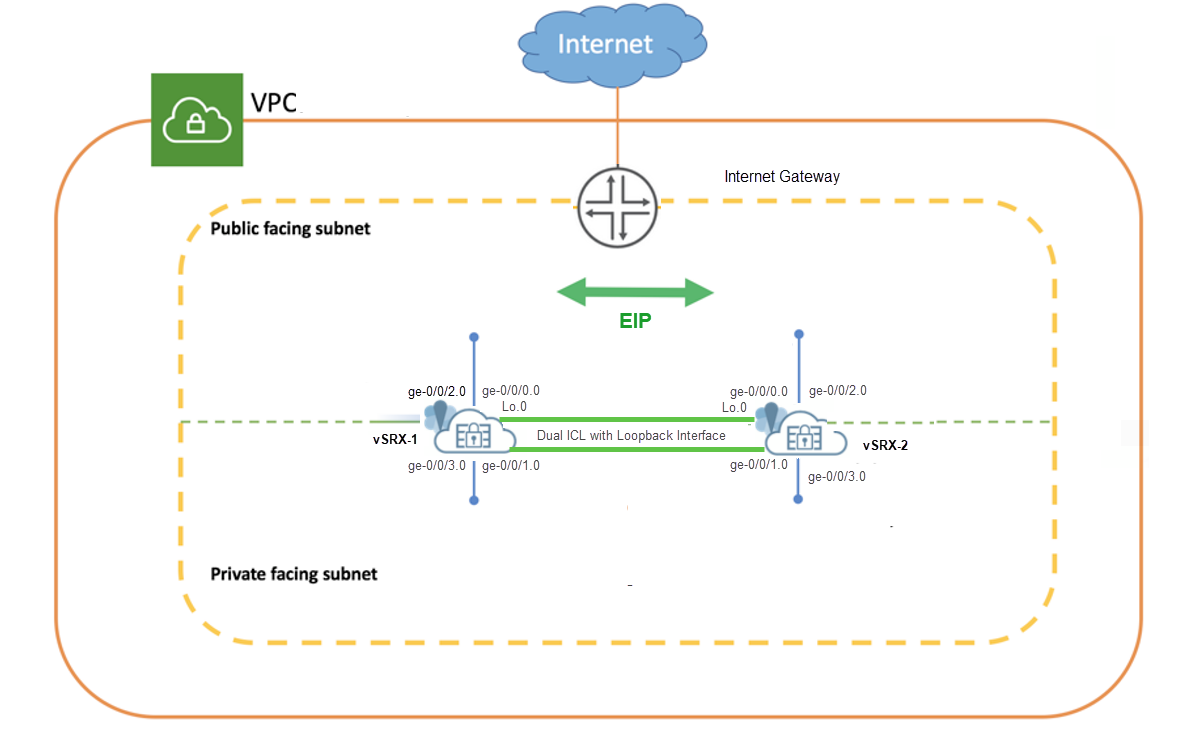

Como la interfaz de AE es incompatible con plataformas de nube pública como AWS, GCP y Azure, la interfaz de circuito cerrado se utiliza como parte de la solución ICL de ruta dual. Azure y GCP admiten interfaces de circuito cerrado. Ahora, también puede utilizar la interfaz de circuito cerrado para configurar ICL de ruta dual en AWS. AWS requiere que la comunicación de circuito cerrado se establezca a través de dos o más interfaces físicas (ejemplo: ge-0/0/x).

La siguiente ilustración proporciona la topología de los firewalls vSRX en la configuración de MNHA implementada en AWS.

de doble ruta

de doble ruta

Como se muestra en la topología, se despliegan dos instancias de firewall virtual vSRX (firewall virtual vSRX-1 y firewall virtual vSRX-2) en la VPC de Amazon. Los nodos se comunican entre sí mediante una dirección IP enrutable (dirección IP elástica). El lado de no confianza se conecta a una red pública, mientras que el lado de confianza se conecta a los recursos protegidos

La topología utiliza interfaces de circuito cerrado para implementar el vínculo entre chasis (ICL) de doble ruta entre dos firewalls vSRX dentro de una VPC. Los dispositivos vSRX utilizan dos interfaces (ge-0/0/0 y ge-0/0/1) para la conectividad ICL dual. Aquí, la interfaz de circuito cerrado se utiliza como el punto de conexión lógico para la comunicación ICL. Las interfaces físicas (ge-0/0/0 y ge-0/0/1) sirven como rutas de transporte subyacentes para la comunicación de circuito cerrado.

Ejemplo: Configurar alta disponibilidad multinodo en AWS Deployment

En este ejemplo, le mostraremos cómo configurar la alta disponibilidad multinodo en dos instancias de firewall virtual vSRX en Amazon Virtual Private Cloud (Amazon VPC).

Requisitos

En este ejemplo, se utilizan los siguientes componentes:

-

Dos instancias de firewall virtual vSRX

-

Junos OS versión 22.3R1

-

Una cuenta de Amazon Web Services (AWS) y un rol de administración de identidades y acceso (IAM), con todos los permisos necesarios para acceder, crear, modificar y eliminar objetos de Amazon Elastic Compute Cloud (Amazon EC2), Amazon Simple Storage Service (S3) y Amazon Virtual Private Cloud (Amazon VPC). Consulte Configurar una nube privada virtual de Amazon para vSRX para obtener más información.

-

Una Amazon VPC configurada con su puerta de enlace de Internet, subredes, tabla de enrutamiento y grupos de seguridad asociados. Consulte Configurar una nube privada virtual de Amazon para vSRX.

-

Una instancia de firewall virtual vSRX lanzada y configurada en Amazon VPC. Consulte Lanzamiento de una instancia vSRX en una nube privada virtual de Amazon.

Topología

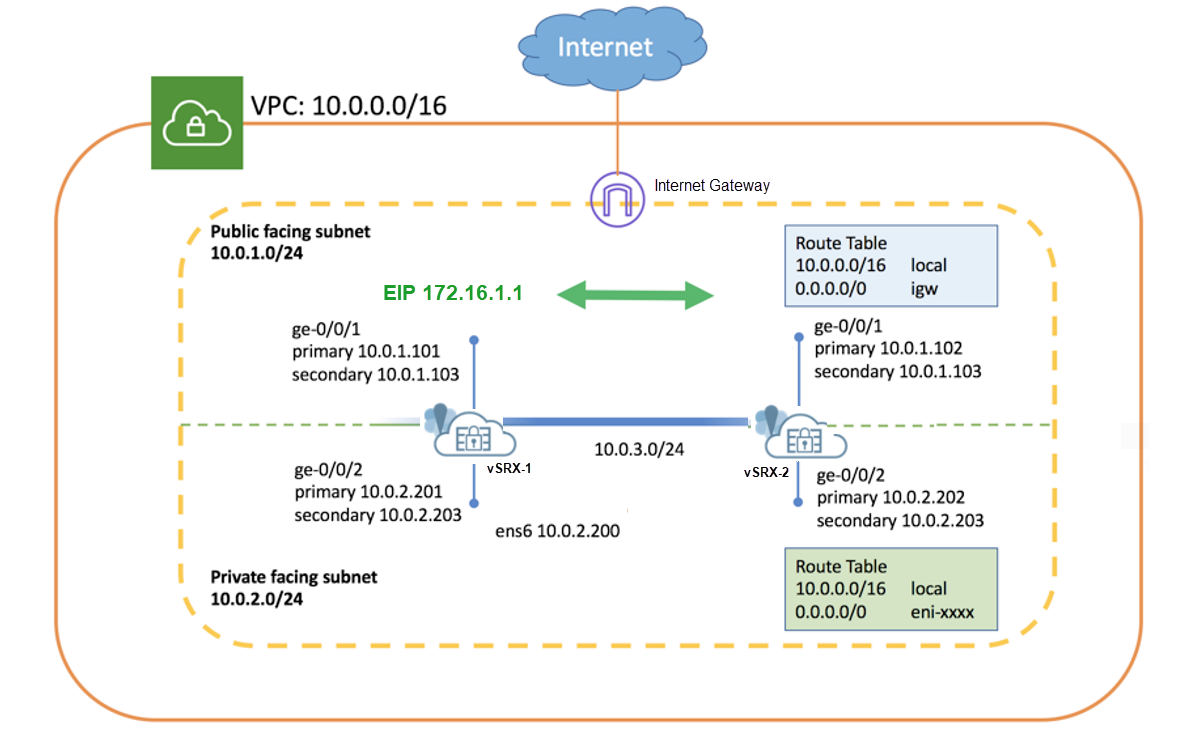

En la figura 3 se muestra la topología utilizada en este ejemplo.

de AWS

de AWS

Como se muestra en la topología, se despliegan dos instancias de firewall virtual vSRX (firewall virtual vSRX-1 y firewall virtual vSRX-2) en la VPC de Amazon. Los nodos se comunican entre sí mediante una dirección IP enrutable (dirección IP elástica). El lado de no confianza se conecta a una red pública, mientras que el lado de confianza se conecta a los recursos protegidos.

Complete las siguientes configuraciones antes de configurar la alta disponibilidad multinodo en las instancias del firewall virtual vSRX:

-

Utilice instance tag en AWS para identificar las dos instancias de firewall virtual vSRX como pares de alta disponibilidad de múltiples nodos. Por ejemplo, puede usar vsrx-node-1 como el nombre de un par (opción Name ) y vsrx-node-2 como el par de alta disponibilidad (opción ha-peer ).

- Implemente ambas instancias de Firewall virtual vSRX en la misma zona de disponibilidad y VPC de Amazon.

- Asigne un rol de IAM tanto para las instancias de firewall virtual vSRX como para las instancias de firewall virtual vSRX como una instancia de Amazon Elastic Compute Cloud (EC2) con todos los permisos.

- Habilite la comunicación a Internet colocando instancias de firewall virtual vSRX en la subred pública. En Amazon VPC, las subredes públicas tienen acceso a la puerta de enlace de Internet.

- Configure una VPC con varias subredes para alojar el par de alta disponibilidad. Las subredes se utilizan para conectar los dos nodos del firewall virtual vSRX mediante una conexión lógica (similar a los puertos de conexión del cable físico). En este ejemplo, definimos CIDR para VPC como 10.0.0.0/16 y creamos un total de cuatro subredes para alojar el tráfico del firewall virtual vSRX. Necesita un mínimo de cuatro interfaces para ambas instancias de firewall virtual vSRX. En la tabla 1 se proporcionan los detalles de la subred y la interfaz.

Tabla 1: Configuraciones de subredes Número de puerto defunción Conexión de interfaz Tipo de tráfico Subred Administración 0 fxp0 Interfaz de administración Tráfico de administración 10.0.254.0/24 ICL 1 GE-0/0/0 ICL a nodo par Tráfico relacionado con RTO, sincronización y sondeos 10.0.253.0/24 Público 2 GE-0/0/1 Conéctese a la red pública. (Interfaz de ingresos) Tráfico externo 10.0.1.0/24 Privado 3 GE-0/0/2 Conéctese a una red privada. (Interfaz de ingresos) Tráfico interno 10.0.2.0/24 Tenga en cuenta que la asignación de interfaz con funcionalidad mencionada en la tabla es para la configuración predeterminada. Recomendamos usar la misma asignación en la configuración.

- Configure interfaces con direcciones IP primarias y secundarias. Puede asignar direcciones IP elásticas como direcciones IP secundarias para una interfaz. Necesita la dirección IP principal al iniciar la instancia. La dirección IP secundaria se puede transferir de un nodo de firewall virtual vSRX a otro durante una conmutación por tolerancia a fallos. En la tabla 2 se muestran las asignaciones de interfaz y dirección IP utilizadas en este ejemplo.

Tabla 2: Asignaciones de interfaz y direcciones IP Interfaz de instancia Dirección IP principal Dirección IP secundaria (dirección IP elástica) Firewall virtual vSRX-1 GE-0/0/1 10.0.1.101 10.0.1.103 GE-0/0/2 10.0.2.201 10.0.2.203 Firewall virtual vSRX-2 GE-0/0/1 10.0.1.102 10.0.1.103 GE-0/0/2 10.0.2.202 10.0.2.203 -

Configure los enrutadores vecinos para que incluyan el firewall virtual vSRX en la ruta de datos y marque el firewall virtual vSRX como el siguiente salto para el tráfico. Puede utilizar una dirección IP elástica para configurar la ruta. Por ejemplo, utilice el comando

sudo ip route x.x.x.x/x dev ens6 via 10.0.2.203, donde la dirección 10.0.2.203 es una dirección IP elástica.

Configuración

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

Estas configuraciones se capturan en un entorno de laboratorio y se proporcionan únicamente como referencia. Las configuraciones reales pueden variar en función de los requisitos específicos de su entorno.

En el Firewall virtual vSRX-1

set chassis high-availability local-id 1 set chassis high-availability local-id local-ip 10.0.3.10 set chassis high-availability peer-id 2 peer-ip 10.0.3.11 set chassis high-availability peer-id 2 interface ge-0/0/0.0 set chassis high-availability peer-id 2 liveness-detection minimum-interval 400 set chassis high-availability peer-id 2 liveness-detection multiplier 5 set chassis high-availability services-redundancy-group 1 deployment-type cloud set chassis high-availability services-redundancy-group 1 peer-id 2 set chassis high-availability services-redundancy-group 1 preemption set chassis high-availability services-redundancy-group 1 activeness-priority 200 set security policies default-policy permit-all set security zones security-zone fab host-inbound-traffic system-services all set security zones security-zone fab host-inbound-traffic protocols all set security zones security-zone fab interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/2.0 set security cloud high-availability aws eip-based set security cloud high-availability aws peer-liveliness probe-ip 10.0.1.102 set security cloud high-availability aws peer-liveliness probe-ip routing-instance s1-router set interfaces ge-0/0/0 mtu 9192 set interfaces ge-0/0/0 unit 0 family inet address 10.0.3.10/24 set interfaces ge-0/0/1 mtu 9192 set interfaces ge-0/0/1 unit 0 family inet address 10.0.1.101/24 primary set interfaces ge-0/0/1 unit 0 family inet address 10.0.1.103/24 set interfaces ge-0/0/2 mtu 9192 set interfaces ge-0/0/2 unit 0 family inet address 10.0.2.201/24 primary set interfaces ge-0/0/2 unit 0 family inet address 10.0.2.203/24 set routing-instances s1-router instance-type virtual-router set routing-instances s1-router routing-options static route 0.0.0.0/0 next-hop 10.0.1.1 set routing-instances s1-router interface ge-0/0/1.0 set routing-instances s1-router interface ge-0/0/2.0

En: Firewall virtual vSRX-2

set chassis high-availability local-id 2 set chassis high-availability local-id local-ip 10.0.3.11 set chassis high-availability peer-id 1 peer-ip 10.0.3.10 set chassis high-availability peer-id 1 interface ge-0/0/0.0 set chassis high-availability peer-id 1 liveness-detection minimum-interval 400 set chassis high-availability peer-id 1 liveness-detection multiplier 5 set chassis high-availability services-redundancy-group 1 deployment-type cloud set chassis high-availability services-redundancy-group 1 peer-id 1 set chassis high-availability services-redundancy-group 1 preemption set chassis high-availability services-redundancy-group 1 activeness-priority 100 set security policies default-policy permit-all set security zones security-zone fab host-inbound-traffic system-services all set security zones security-zone fab host-inbound-traffic protocols all set security zones security-zone fab interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/2.0 set security cloud high-availability aws eip-based set security cloud high-availability aws peer-liveliness probe-ip 10.0.1.101 set security cloud high-availability aws peer-liveliness probe-ip routing-instance s1-router set interfaces ge-0/0/0 mtu 9192 set interfaces ge-0/0/0 unit 0 family inet address 10.0.3.11/24 set interfaces ge-0/0/1 mtu 9192 set interfaces ge-0/0/1 unit 0 family inet address 10.0.1.102/24 primary set interfaces ge-0/0/1 unit 0 family inet address 10.0.1.103/24 set interfaces ge-0/0/2 mtu 9192 set interfaces ge-0/0/2 unit 0 family inet address 10.0.2.202/24 primary set interfaces ge-0/0/2 unit 0 family inet address 10.0.2.203/24 set routing-instances s1-router instance-type virtual-router set routing-instances s1-router routing-options static route 0.0.0.0/0 next-hop 10.0.1.1 set routing-instances s1-router interface ge-0/0/1.0 set routing-instances s1-router interface ge-0/0/2.0

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

-

Configure ge-0/0/0 como la interfaz para la ICL

[edit] user@host# set interfaces ge-0/0/0 mtu 9192 user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.0.3.11/24

- Configure interfaces para el tráfico interno y externo.

[edit] user@host# set interfaces ge-0/0/1 mtu 9192 user@host# set interfaces ge-0/0/1 unit 0 family inet address 10.0.1.102/24 primary user@host# set interfaces ge-0/0/1 unit 0 family inet address 10.0.1.103/24 user@host# set interfaces ge-0/0/2 mtu 9192 user@host# set interfaces ge-0/0/2 unit 0 family inet address 10.0.2.202/24 primary user@host# set interfaces ge-0/0/2 unit 0 family inet address 10.0.2.203/24

Usaremos la dirección IP secundaria asignada a ge-0/0/1 y ge-0/0/2 como dirección IP elástica.

-

Configure zonas de seguridad, asigne interfaces a las zonas y especifique los servicios del sistema permitidos para las zonas de seguridad.

[edit] user@host# set security zones security-zone fab host-inbound-traffic system-services all user@host# set security zones security-zone fab host-inbound-traffic protocols all user@host# set security zones security-zone fab interfaces ge-0/0/0.0 user@host# set security zones security-zone untrust host-inbound-traffic system-services all user@host# set security zones security-zone untrust host-inbound-traffic protocols all user@host# set security zones security-zone untrust interfaces ge-0/0/1.0 user@host# set security zones security-zone trust host-inbound-traffic system-services all user@host# set security zones security-zone trust host-inbound-traffic protocols all user@host# set security zones security-zone trust interfaces ge-0/0/2.0

-

Configure las opciones de enrutamiento.

[edit] user@host# set routing-instances s1-router instance-type virtual-router user@host# set routing-instances s1-router routing-options static route 0.0.0.0/0 next-hop 10.0.1.1 user@host# set routing-instances s1-router interface ge-0/0/1.0 user@host# set routing-instances s1-router interface ge-0/0/2.0

Aquí, necesitará un tipo

virtual routerde instancia de enrutamiento independiente para separar el tráfico de administración y el tráfico de ingresos. -

Configure los detalles del nodo local y del nodo par.

[edit] user@host# set chassis high-availability local-id 1 user@host# set chassis high-availability local-id local-ip 10.0.3.10 user@host# set chassis high-availability peer-id 2 peer-ip 10.0.3.11

-

Asocie la interfaz al nodo par para la supervisión de la interfaz y configure los detalles de detección de ejecución.

[edit] user@host# set chassis high-availability peer-id 2 interface ge-0/0/0.0 user@host# set chassis high-availability peer-id 2 liveness-detection minimum-interval 400 user@host# set chassis high-availability peer-id 2 liveness-detection multiplier 5

-

Configure SRG1 con el tipo de despliegue como nube, asigne un ID y establezca prioridad de preferencia y actividad.

[edit] user@host# set chassis high-availability services-redundancy-group 1 deployment-type cloud user@host# set chassis high-availability services-redundancy-group 1 peer-id 2 user@host# set chassis high-availability services-redundancy-group 1 preemption user@host# set chassis high-availability services-redundancy-group 1 activeness-priority 200

-

Configure las opciones relacionadas con el despliegue de AWS. Por ejemplo, especifique eip based como el tipo de servicio y también configure las opciones de monitoreo, como AWS peer liveness.

[edit] user@host# set security cloud high-availability aws eip-based user@host# set security cloud high-availability aws peer-liveliness probe-ip 10.0.1.101 user@host# set security cloud high-availability aws peer-liveliness probe-ip routing-instance s1-router

En la alta disponibilidad multinodo para instancias de Firewall virtual vSRX en un entorno ESXi de VMWare con VMXNET3 vNIC, la configuración de dirección MAC virtuales no se admite en la siguiente instrucción:

[set chassis high-availability services-redundancy-group <number> virtual-ip <id> use-virtual-mac

Resultados

Firewall virtual vSRX-1

Desde el modo de configuración, ingrese los siguientes comandos para confirmar la configuración.

Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

[edit]

user@host# show chassis high-availability

local-id 1 local-ip 10.0.3.10;

peer-id 2 {

peer-ip 10.0.3.11;

interface ge-0/0/0.0;

liveness-detection {

minimum-interval 400;

multiplier 5;

}

}

services-redundancy-group 1 {

deployment-type cloud;

peer-id {

2;

}

preemption;

activeness-priority 200;

}

[edit]

user@host# show routing-instances

s1-router {

instance-type virtual-router;

routing-options {

static {

route 0.0.0.0/0 next-hop 10.0.1.1;

}

}

interface ge-0/0/1.0;

interface ge-0/0/2.0;

}

[edit]

user@host# show security zones security-zone

security-zone fab {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/2.0;

}

}

[edit]

user@host# show interfaces

ge-0/0/0 {

mtu 9192;

unit 0 {

family inet {

address 10.0.3.10/24;

}

}

}

ge-0/0/1 {

mtu 9192;

unit 0 {

family inet {

address 10.0.1.101/24 {

primary;

}

address 10.0.1.103/24;

}

}

}

ge-0/0/2 {

mtu 9192;

unit 0 {

family inet {

address 10.0.2.201/24 {

primary;

}

address 10.0.2.203/24;

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Firewall virtual vSRX-2

Desde el modo de configuración, ingrese los siguientes comandos para confirmar la configuración.

Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

[edit]

user@host# show chassis high-availability

local-id 2 local-ip 10.0.3.11;

peer-id 1 {

peer-ip 10.0.3.10;

interface ge-0/0/0.0;

liveness-detection {

minimum-interval 400;

multiplier 5;

}

}

services-redundancy-group 1 {

deployment-type cloud;

peer-id {

1;

}

preemption;

activeness-priority 100;

}

[edit]

user@host# show routing-instances

s1-router {

instance-type virtual-router;

routing-options {

static {

route 0.0.0.0/0 next-hop 10.0.1.1;

}

}

interface ge-0/0/1.0;

interface ge-0/0/2.0;

}

[edit]

user@host# show security zones

security-zone fab {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/2.0;

}

}

[edit]

user@host# show interfaces

ge-0/0/0 {

mtu 9192;

unit 0 {

family inet {

address 10.0.3.11/24;

}

}

}

ge-0/0/1 {

mtu 9192;

unit 0 {

family inet {

address 10.0.1.102/24 {

primary;

}

address 10.0.1.103/24;

}

}

}

ge-0/0/2 {

mtu 9192;

unit 0 {

family inet {

address 10.0.2.202/24 {

primary;

}

address 10.0.2.203/24;

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

- Compruebe los detalles de alta disponibilidad de multinodo

- Compruebe la información de alta disponibilidad de múltiples nodos en AWS

- Compruebe el estado del nodo par de alta disponibilidad de múltiples nodos

- Comprobar la alta disponibilidad de múltiples nodos SRG

- Comprobar el estado de alta disponibilidad de múltiples nodos antes y después de la conmutación por error

Compruebe los detalles de alta disponibilidad de multinodo

Propósito

Vea y verifique los detalles de la configuración de alta disponibilidad multinodo configurada en la instancia de firewall virtual vSRX.

Acción

Desde el modo operativo, ejecute el siguiente comando:

Firewall virtual vSRX-1

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 1

Local-IP: 10.0.3.10

HA Peer Information:

Peer Id: 2 IP address: 10.0.3.11 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: NO Conn State: UP

Cold Sync Status: COMPLETE

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: ACTIVE

Activeness Priority: 200

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 2

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: NOT READY

Firewall virtual vSRX-2

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.0.3.11

HA Peer Information:

Peer Id: 1 IP address: 10.0.3.10 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: NO Conn State: UP

Cold Sync Status: COMPLETE

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: BACKUP

Activeness Priority: 100

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: NOT READY

System Integrity Check: COMPLETE

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : ACTIVE

Health Status: HEALTHY

Failover Readiness: N/A

Significado

Compruebe estos detalles en el resultado del comando:

-

Detalles del nodo local y del nodo par, como la dirección IP y el ID.

-

El campo

Deployment Type: CLOUDindica que la configuración es para el despliegue en la nube. -

El campo

Services Redundancy Group: 1indica el estado del SRG1 (ACTIVE o BACKUP) en ese nodo.

Compruebe la información de alta disponibilidad de múltiples nodos en AWS

Propósito

Compruebe si la alta disponibilidad multinodo está implementada en la nube de AWS.

Acción

Desde el modo operativo, ejecute el siguiente comando:

user@host> show security cloud high-availability information

Cloud HA Information:

Cloud Type Cloud Service Type Cloud Service Status

AWS EIP Bind to Local Node

Significado

Compruebe estos detalles en el resultado del comando:

-

El campo

Cloud Type: AWSindica que la implementación es para AWS. -

El campo

Cloud Service Type: EIPindica que la implementación de AWS utiliza el tipo de servicio EIP (para Dirección IP elástica) para controlar el tráfico. -

El campo

.Cloud Service Status: Bind to Local Nodeindica el enlace de la dirección IP elástica al nodo local. Para el nodo de copia de seguridad, este campo muestraBind to Peer Node.

Compruebe el estado del nodo par de alta disponibilidad de múltiples nodos

Propósito

Compruebe el estado del nodo par de alta disponibilidad de múltiples nodos.

Acción

Desde el modo operativo, ejecute el siguiente comando:

Firewall virtual vSRX-1

user@host> show chassis high-availability peer-info

HA Peer Information:

Peer-ID: 2 IP address: 10.0.3.11 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: NO Conn State: UP

Cold Sync Status: COMPLETE

Internal Interface: N/A

Internal Local-IP: N/A

Internal Peer-IP: N/A

Internal Routing-instance: N/A

Packet Statistics:

Receive Error : 0 Send Error : 0

Packet-type Sent Received

SRG Status Msg 7 6

SRG Status Ack 6 7

Attribute Msg 2 1

Attribute Ack 1 1

Firewall virtual vSRX-2

user@host> show chassis high-availability peer-info

HA Peer Information:

Peer-ID: 1 IP address: 10.0.3.10 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: NO Conn State: UP

Cold Sync Status: COMPLETE

Internal Interface: N/A

Internal Local-IP: N/A

Internal Peer-IP: N/A

Internal Routing-instance: N/A

Packet Statistics:

Receive Error : 0 Send Error : 0

Packet-type Sent Received

SRG Status Msg 9 9

SRG Status Ack 9 9

Attribute Msg 3 2

Attribute Ack 2 2

Significado

Compruebe estos detalles en el resultado del comando:

-

Detalles del nodo par, como el ID, la dirección IP y la interfaz.

-

Estadísticas de paquetes en todo el nodo.

Comprobar la alta disponibilidad de múltiples nodos SRG

Propósito

Vea y verifique los detalles de SRG en alta disponibilidad multinodo.

Acción

Desde el modo operativo, ejecute el siguiente comando:

user@host> show chassis high-availability services-redundancy-group 1

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: ACTIVE

Activeness Priority: 200

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 2

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: READY

Split-brain Prevention Probe Info:

DST-IP: 10.0.1.102

SRC-IP: 0.0.0.0

Routing Instance: s1-router

Status: NOT RUNNING

Result: N/A Reason: N/A

Significado

Compruebe estos detalles en el resultado del comando:

-

SRG detalla dicho tipo de despliegue. El campo

Status: ACTIVEindica que el SRG1 en particular está en rol activo. También puede ver la prioridad de actividad y el estado de preferencia en la salida. -

Detalles del nodo par.

-

Detalles de la investigación de prevención de cerebro dividido.

Comprobar el estado de alta disponibilidad de múltiples nodos antes y después de la conmutación por error

Propósito

Compruebe el cambio en el estado del nodo antes y después de una conmutación por tolerancia a fallos en una configuración de alta disponibilidad multinodo.

Acción

Compruebe el estado de alta disponibilidad multinodo en el nodo de copia de seguridad (SRX-2).

Desde el modo operativo, ejecute el siguiente comando:

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.0.3.11

HA Peer Information:

Peer Id: 1 IP address: 10.0.3.10 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: NO Conn State: UP

Cold Sync Status: COMPLETE

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: BACKUP

Activeness Priority: 100

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: NOT READY

System Integrity Check: COMPLETE

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : ACTIVE

Health Status: HEALTHY

Failover Readiness: N/A

Significado

En Services Redundancy Group: 1 la sección, puede ver el Status: BACKUParchivo . Este campo indica que el SRG-1 está en modo de copia de seguridad.

Acción

Inicie la tolerancia a fallos en el nodo activo (Firewall virtual vSRX-1) y vuelva a ejecutar el comando en el nodo de respaldo (Firewall virtual vSRX-2).

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.0.3.11

HA Peer Information:

Peer Id: 1 IP address: 10.0.3.10 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: NO Conn State: UP

Cold Sync Status: COMPLETE

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: ACTIVE

Activeness Priority: 100

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: NOT READY

Significado

En la Services Redundancy Group: 1 sección, el estado de SRG1 cambia de BACKUP a ACTIVE. El cambio en el valor del campo indica que el nodo ha pasado a la función activa y el otro nodo (anteriormente activo) ha pasado a la función de respaldo. Puede ver el estado del otro nodo en la Peer Information opción, que muestra BACKUP.

Ver también

Tabla de historial de cambios

La compatibilidad de la función depende de la plataforma y la versión que utilice. Utilice el Explorador de características para determinar si una característica es compatible con su plataforma.