EN ESTA PÁGINA

Descripción de la implementación activa/pasiva de clústeres de chasis

Ejemplo: configuración de un clúster de chasis activo/pasivo en firewalls SRX5800

Ejemplo: configuración de un par de clústeres de chasis activo/pasivo (SRX1500 o SRX1600)

Ejemplo: configuración de un par de clústeres de chasis activo/pasivo (J-Web)

Descripción de la implementación activa/pasiva de clústeres de chasis con un túnel IPsec

Ejemplo: configuración de un par de clústeres de chasis activo/pasivo con un túnel IPsec

Ejemplo: configuración de un par de clústeres de chasis activo/pasivo con un túnel IPsec (J-Web)

Despliegues de clúster de chasis activo/pasivo

Descripción de la implementación activa/pasiva de clústeres de chasis

En este caso, se usa un único dispositivo del clúster para enrutar todo el tráfico, mientras que el otro dispositivo solo se usa en caso de error (consulte la figura 1). Cuando se produce un error, el dispositivo de copia de seguridad se convierte en el principal y controla todo el reenvío.

de clúster de chasis activo/pasivo

de clúster de chasis activo/pasivo

Se puede lograr un clúster de chasis activo/pasivo mediante interfaces Ethernet redundantes (reth) asignadas al mismo grupo de redundancia. Si se produce un error en alguna de las interfaces de un grupo activo de un nodo, el grupo se declara inactivo y todas las interfaces del grupo conmutan por error al otro nodo.

Esta configuración minimiza el tráfico a través del vínculo de estructura, ya que solo un nodo del clúster reenvía el tráfico en un momento dado.

Ver también

Ejemplo: configuración de un clúster de chasis activo/pasivo en firewalls SRX5800

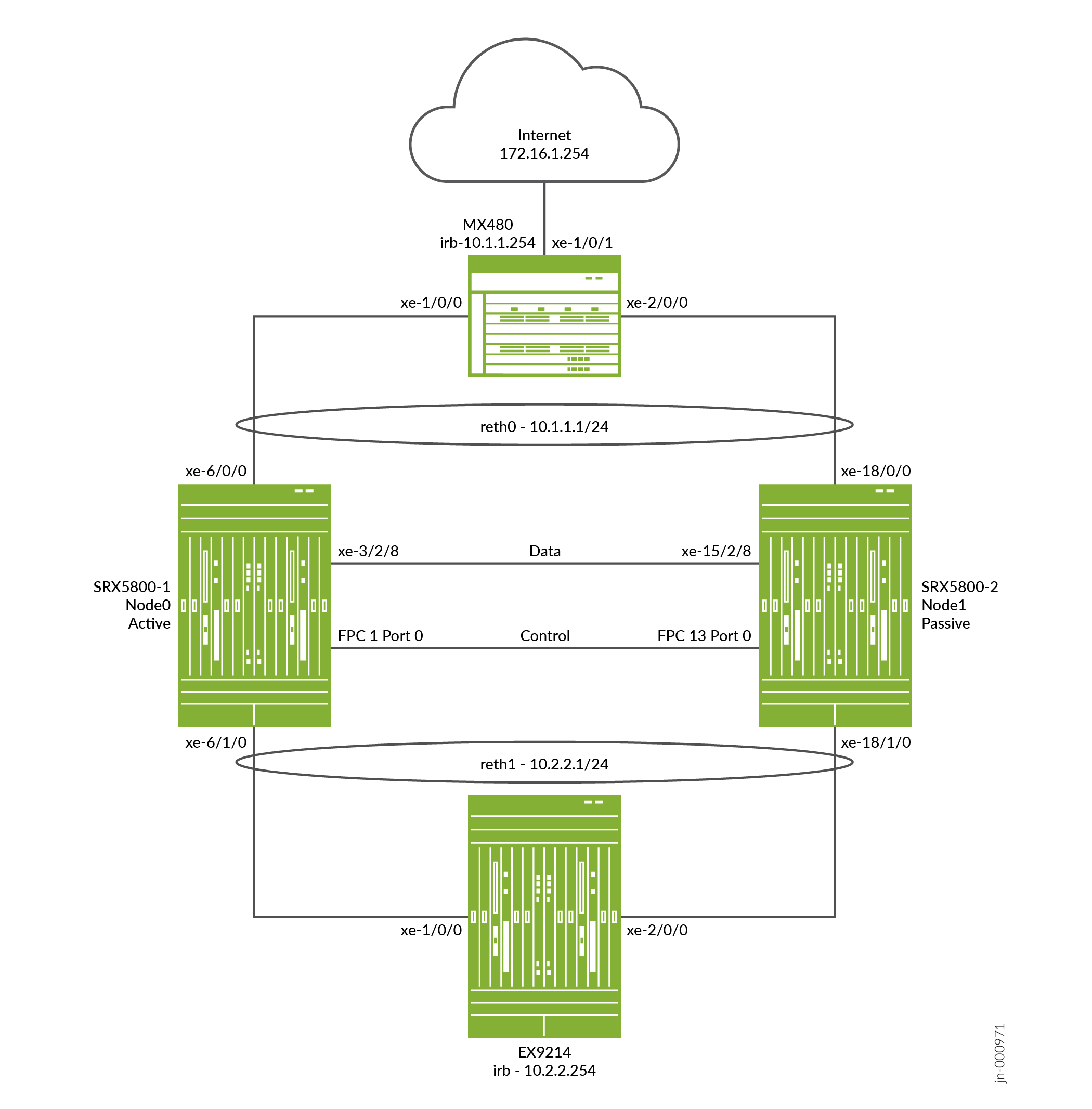

En este ejemplo se muestra cómo configurar clústeres básicos de chasis activo/pasivo en una SRX5800 firewalls.

Requisitos

Antes de empezar:

-

Necesita dos firewalls SRX5800 con configuraciones de hardware idénticas y, opcionalmente, un enrutador de borde MX480 y un conmutador Ethernet EX9214 para enviar tráfico de datos de extremo a extremo.

-

Conecte físicamente los dos dispositivos (espalda con espalda para la estructura y los puertos de control) y asegúrese de que sean los mismos modelos.

-

Antes de formar el clúster, debe configurar los puertos de control para cada dispositivo, así como asignar un ID de clúster y un ID de nodo a cada dispositivo y, a continuación, reiniciar. Cuando el sistema arranca, ambos nodos aparecen como un clúster.

La configuración del puerto de control es necesaria para los firewalls SRX5400, SRX5600 y SRX5800.

Ahora los dispositivos son un par. A partir de este momento, la configuración del clúster se sincroniza entre los miembros del nodo y los dos dispositivos independientes funcionan como un solo dispositivo.

Visión general

En este ejemplo, se muestra cómo configurar clústeres básicos de chasis activo/pasivo en un firewall serie SRX. El ejemplo activo/pasivo básico es el tipo más común de clúster de chasis.

El clúster básico de chasis activo/pasivo consta de dos dispositivos:

-

Un dispositivo proporciona activamente servicios de enrutamiento, firewall, NAT, VPN y seguridad, además de mantener el control del clúster de chasis.

-

El otro dispositivo mantiene pasivamente su estado para las capacidades de conmutación por error del clúster en caso de que el dispositivo activo se vuelva inactivo.

Este ejemplo de modo activo/pasivo para el firewall SRX5800 no describe en detalle diversas configuraciones, como la forma de configurar NAT, las políticas de seguridad o las VPN. Son esencialmente los mismos que serían para configuraciones independientes. Sin embargo, si está realizando ARP de proxy en configuraciones de clúster de chasis, debe aplicar las configuraciones de ARP de proxy a las interfaces reth en lugar de a las interfaces miembro, ya que las interfaces RETH contienen las configuraciones lógicas. Consulte Configuración de ARP de proxy para NAT (procedimiento de CLI). También puede configurar configuraciones de interfaz lógica independientes mediante VLAN e interfaces troncalizadas en el firewall SRX5800. Estas configuraciones son similares a las implementaciones independientes que utilizan VLAN e interfaces troncalizadas.

La figura 2 muestra la topología utilizada en este ejemplo.

Configuración

Configuración de los puertos de control y habilitación del modo de clúster

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

En {principal:node0}

[edit]

set groups node0 system host-name hostA

set groups node0 system backup-router 10.52.63.254

set groups node0 system backup-router destination 10.0.0.0/8

set groups node0 interfaces fxp0 unit 0 family inet address 10.52.43.57/19

set groups node1 system host-name hostB

set groups node1 system backup-router 10.52.63.254

set groups node1 system backup-router destination 10.0.0.0/8

set groups node1 interfaces fxp0 unit 0 family inet address 10.52.52.27/19

set apply-groups “${node}”

set chassis cluster control-ports fpc 1 port 0

set chassis cluster control-ports fpc 13 port 0

set chassis cluster control-link-recovery

set chassis cluster reth-count 2

set chassis cluster redundancy-group 0 node 0 priority 254

set chassis cluster redundancy-group 0 node 1 priority 1

set chassis cluster redundancy-group 1 node 0 priority 254

set chassis cluster redundancy-group 1 node 1 priority 1

set chassis cluster redundancy-group 1 interface-monitor xe-6/0/0 weight 255

set chassis cluster redundancy-group 1 interface-monitor xe-18/0/0 weight 255

set chassis cluster redundancy-group 1 interface-monitor xe-6/1/0 weight 255

set chassis cluster redundancy-group 1 interface-monitor xe-18/1/0 weight 255

set security policies from-zone trust to-zone untrust policy allow match source-address any

set security policies from-zone trust to-zone untrust policy allow match destination-address any

set security policies from-zone trust to-zone untrust policy allow match application any

set security policies from-zone trust to-zone untrust policy allow then permit

set security policies from-zone untrust to-zone trust policy allow match source-address any

set security policies from-zone untrust to-zone trust policy allow match destination-address any

set security policies from-zone untrust to-zone trust policy allow match application any

set security policies from-zone untrust to-zone trust policy allow then permit

set security zones security-zone trust host-inbound-traffic system-services ping

set security zones security-zone trust interfaces reth1.50

set security zones security-zone untrust host-inbound-traffic system-services ping

set security zones security-zone untrust interfaces reth0.51

set interfaces xe-6/1/0 gigether-options redundant-parent reth1

set interfaces xe-6/0/0 gigether-options redundant-parent reth0

set interfaces xe-18/1/0 gigether-options redundant-parent reth1

set interfaces xe-18/0/0 gigether-options redundant-parent reth0

set interfaces fab0 fabric-options member-interfaces xe-3/2/8

set interfaces fab1 fabric-options member-interfaces xe-15/2/8

set interfaces reth0 vlan-tagging

set interfaces reth0 redundant-ether-options redundancy-group 1

set interfaces reth0 unit 51 vlan-id 51

set interfaces reth0 unit 51 family inet address 10.1.1.1/24

set interfaces reth1 vlan-tagging

set interfaces reth1 redundant-ether-options redundancy-group 1

set interfaces reth1 unit 50 vlan-id 50

set interfaces reth1 unit 50 family inet address 10.2.2.1/24

set routing-options static route 10.0.0.0/8 next-hop 10.52.63.254

set routing-options static route 172.16.1.0/24 next-hop 10.1.1.254

(Opcional) Para configurar rápidamente un conmutador central EX9214, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

En el dispositivo EX

[edit]

set interfaces xe-1/0/0 unit 0 family ethernet-switching interface-mode trunk

set interfaces xe-1/0/0 unit 0 family ethernet-switching vlan members v50

set interfaces xe-2/0/0 unit 0 family ethernet-switching interface-mode trunk

set interfaces xe-2/0/0 unit 0 family ethernet-switching vlan members v50

set interfaces irb unit 50 family inet address 10.2.2.254/24

set routing-options static route 10.1.1.0/24 next-hop 10.2.2.1

set routing-options static route 172.16.1.0/24 next-hop 10.2.2.1

set vlans v50 vlan-id 50

set vlans v50 l3-interface irb.50

(Opcional)Para configurar rápidamente un enrutador perimetral MX480, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

En el dispositivo MX

[edit]

set interfaces xe-1/0/0 encapsulation ethernet-bridge

set interfaces xe-1/0/0 unit 0 family bridge interface-mode trunk

set interfaces xe-1/0/0 unit 0 family bridge vlan-id 51

set interfaces xe-1/0/1 unit 0 family inet address 172.16.1.1/24

set interfaces xe-2/0/0 encapsulation ethernet-bridge

set interfaces xe-2/0/0 unit 0 family bridge interface-mode trunk

set interfaces xe-2/0/0 unit 0 family bridge vlan-id 51

set interfaces irb unit 0 family inet address 10.1.1.254/24

set routing-options static route 10.2.2.0/24 next-hop 10.1.1.1

set bridge-domains v51 domain-type bridge

set bridge-domains v51 vlan-id 51

set bridge-domains v51 routing-interface irb.0

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración.

Para configurar un clúster de chasis en un firewall serie SRX:

En el modo de clúster, la configuración se sincroniza a través del vínculo de control entre los nodos cuando se ejecuta un commit comando. Todos los comandos se aplican a ambos nodos, independientemente del dispositivo desde el que se configure el comando.

-

Dado que la configuración del clúster de chasis del firewall de SRX5000 se encuentra dentro de una única configuración común, para asignar algunos elementos de la configuración solo a un miembro específico, debe utilizar el método de configuración específico del nodo de Junos OS denominado grupos. El

set apply-groups ${node}comando utiliza la variable de nodo para definir cómo se aplican los grupos a los nodos; cada nodo reconoce su número y acepta la configuración en consecuencia. También debe configurar la administración fuera de banda en la interfaz fxp0 del firewall de SRX5000 utilizando direcciones IP independientes para los planos de control individuales del clúster.No se permite configurar la dirección de destino del enrutador de reserva como x.x.x.0/0.

user@hostA# set groups node0 system host-name hostA user@hostA# set groups node0 system backup-router 10.52.63.254 user@hostA# set groups node0 system backup-router destination 10.0.0.0/8 user@hostA# set groups node0 interfaces fxp0 unit 0 family inet address 10.52.43.57/19user@hostB# set groups node1 system host-name hostB user@hostB# set groups node1 system backup-router 10.52.63.254 user@hostB# set groups node1 system backup-router destination 10.0.0.0/8 user@hostB# set groups node1 interfaces fxp0 unit 0 family inet address 10.52.52.27/19La configuración de los grupos anteriores node0 y node1 se confirma, pero no se aplica. Una vez que el dispositivo está configurado en clúster, estos comandos se aplican mediante

set apply-groups “${node}”. -

Utilice los siguientes comandos para configurar el nodo 0, que es principal. No se puede acceder al nodo 1 hasta que se confirme la configuración del nodo. El nodo 0 sincronizará automáticamente la configuración a través del puerto de control con el nodo 1 y no es necesario configurar explícitamente el nodo 1.

user@hostA# set apply-groups “${node}” -

Configure el puerto de control para cada dispositivo y confirme la configuración.

Asegúrese de tener la conexión de vínculo de control físico entre las tarjetas SPC en ambos nodos según la configuración.

Los puertos de control se derivan en función de la ubicación de SPC en el chasis y el valor de desplazamiento se basa en la plataforma. En el ejemplo siguiente, el SPC está presente en la ranura de ingresos 1 y, dado que el desplazamiento de SRX5800 es 12, los puertos de control son 1, 13. Puede ver el valor de Desplazamiento para una plataforma concreta mediante

“jwhoami -c”el comando en modo de shell. Debe introducir los siguientes comandos en ambos dispositivos. Por ejemplo:-

En el nodo 0:

user@hostA# set chassis cluster control-ports fpc 1 port 0 user@hostA# set chassis cluster control-ports fpc 13 port 0 user@hostA# commit -

En el nodo 1:

user@hostB# set chassis cluster control-ports fpc 1 port 0 user@hostB# set chassis cluster control-ports fpc 13 port 0 user@hostB# commit

-

-

Establezca los dos dispositivos en modo de clúster. Es necesario reiniciar para entrar en modo de clúster después de establecer el ID de clúster y el ID de nodo. Puede hacer que el sistema se inicie automáticamente incluyendo el

rebootparámetro en la línea de comandos de la CLI. Debe introducir los comandos del modo operativo en ambos dispositivos. Por ejemplo:-

En el nodo 0:

user@hostA> set chassis cluster cluster-id 1 node 0 reboot -

En el nodo 1:

user@hostB> set chassis cluster cluster-id 1 node 1 reboot

El ID de clúster debe ser el mismo en ambos dispositivos de un clúster, pero el ID de nodo debe ser diferente porque un dispositivo es el nodo 0 y el otro dispositivo es el nodo 1. El intervalo para el ID de clúster es de 1 a 255. Establecer un ID de clúster en 0 equivale a deshabilitar un clúster. Pero se recomienda usar

set chassis cluster disablepara romper los nodos del clúster. -

-

Configure grupos de redundancia para clústeres de chasis. Cada nodo tiene interfaces en un grupo de redundancia donde las interfaces están activas en grupos de redundancia activos (pueden existir varias interfaces activas en un grupo de redundancia). El grupo de redundancia 0 controla el plano de control y el grupo de redundancia 1+ controla el plano de datos e incluye los puertos del plano de datos. Para este ejemplo de modo activo/pasivo, solo hay un miembro del clúster de chasis activo a la vez, por lo que solo debe definir los grupos de redundancia 0 y 1. Además de los grupos de redundancia, también debe definir:

-

Grupos Ethernet redundantes: configure cuántas interfaces Ethernet redundantes (vínculos miembro) estarán activas en el dispositivo para que el sistema pueda asignar los recursos adecuados para él.

-

Prioridad para el plano de control y el plano de datos: defina qué dispositivo tiene prioridad (para el clúster de chasis, se prefiere prioridad alta) para el plano de control y qué dispositivo se prefiere que esté activo para el plano de datos.

-

En el modo activo/pasivo o activo/activo, el plano de control (grupo de redundancia 0) puede estar activo en un chasis diferente del chasis del plano de datos (grupo de redundancia 1+ y grupos). Sin embargo, para este ejemplo, recomendamos tener activo tanto el plano de control como el plano de datos en el mismo miembro del chasis. Cuando el tráfico pasa a través del vínculo de estructura para ir a otro nodo miembro, se introduce latencia (tráfico en modo de línea z).

-

En los firewalls de la serie SRX (línea SRX5000), la VPN IPsec no se admite en la configuración de clúster de chasis activo/activo (es decir, cuando hay varios grupos de redundancia RG1+) en modo Z.

-

user@hostA# set chassis cluster reth-count 2 user@hostA# set chassis cluster redundancy-group 1 node 0 priority 254 user@hostA# set chassis cluster redundancy-group 1 node 1 priority 1 user@hostA# set chassis cluster redundancy-group 0 node 0 priority 254 user@hostA# set chassis cluster redundancy-group 0 node 1 priority 1 -

-

Configure los puertos de estructura (datos) del clúster que se utilizan para pasar RTO en modo activo/pasivo. Para este ejemplo, utilice uno de los puertos de ingresos. Defina dos interfaces de estructura, una en cada chasis, para conectarlas entre sí.

Configure las interfaces de datos en la plataforma para que, en caso de conmutación por error del plano de datos, el otro miembro del clúster de chasis pueda hacerse cargo de la conexión sin problemas. La transición fluida a un nuevo nodo activo se producirá con la conmutación por error del plano de datos. En caso de conmutación por error del plano de control, todos los demonios se reinician en el nuevo nodo, lo que permite un reinicio elegante para evitar perder la vecindad con los pares (ospf, bgp). Esto promueve una transición sin problemas al nuevo nodo sin pérdida de paquetes.

Debe definir los siguientes elementos:

-

Defina la información de pertenencia de las interfaces miembro a la interfaz reth.

-

Defina a qué grupo de redundancia pertenece la interfaz reth. Para este ejemplo activo/pasivo, siempre es 1.

-

Defina la información de la interfaz real, como la dirección IP de la interfaz.

{primary:node0}[edit]user@hostA# set interfaces xe-6/1/0 gigether-options redundant-parent reth1 user@hostA# set interfaces xe-6/0/0 gigether-options redundant-parent reth0 user@hostA# set interfaces xe-18/1/0 gigether-options redundant-parent reth1 user@hostA# set interfaces xe-18/0/0 gigether-options redundant-parent reth0 user@hostA# set interfaces reth0 vlan-tagging user@hostA# set interfaces reth0 redundant-ether-options redundancy-group 1 user@hostA# set interfaces reth0 unit 51 vlan-id 51 user@hostA# set interfaces reth0 unit 51 family inet address 10.1.1.1/24 user@hostA# set interfaces reth1 vlan-tagging user@hostA# set interfaces reth1 redundant-ether-options redundancy-group 1 user@hostA# set interfaces reth1 unit 50 vlan-id 50 user@hostA# set interfaces reth1 unit 50 family inet address 10.2.2.1/24 user@hostA# set interfaces fab0 fabric-options member-interfaces xe-3/2/8 user@hostA# set interfaces fab1 fabric-options member-interfaces xe-15/2/8 -

-

(Opcional) Configure el comportamiento del clúster de chasis en caso de que se produzca un error. Para el firewall SRX5800, el umbral de conmutación por error se establece en 255. Puede modificar los pesos para determinar el impacto en la conmutación por error del chasis. También debe configurar la recuperación de vínculos de control. La recuperación hace que el nodo secundario se reinicie automáticamente en caso de que se produzca un error en el vínculo de control y, a continuación, vuelva a estar en línea. Introduzca estos comandos en el nodo 0.

{primary:node0}[edit]user@hostA# set chassis cluster redundancy-group 1 interface-monitor xe-6/0/0 weight 255 user@hostA# set chassis cluster redundancy-group 1 interface-monitor xe-6/1/0 weight 255 user@hostA# set chassis cluster redundancy-group 1 interface-monitor xe-18/0/0 weight 255 user@hostA# set chassis cluster redundancy-group 1 interface-monitor xe-18/1/0 weight 255 user@hostA# set chassis cluster control-link-recoveryEste paso completa la parte de configuración del clúster de chasis del ejemplo de modo activo/pasivo para el firewall SRX5800. El resto de este procedimiento describe cómo configurar la zona, el enrutador virtual, el enrutamiento, el conmutador central EX9214 y el enrutador perimetral MX480 para completar el escenario de implementación.

-

(Opcional) Configure y conecte las interfaces reth a las zonas y enrutadores virtuales adecuados. Para este ejemplo, deje las interfaces reth0 y reth1 en el enrutador virtual predeterminado inet.0, que no requiere ninguna configuración adicional.

{primary:node0}[edit]user@hostA# set security zones security-zone trust host-inbound-traffic system-services ping user@hostA# set security zones security-zone trust interfaces reth1.50 user@hostA# set security zones security-zone untrust host-inbound-traffic system-services ping user@hostA# set security zones security-zone untrust interfaces reth0.51 -

Cree la política de seguridad para permitir el tráfico desde la zona de confianza a la zona que no es de confianza.

user@hostA# set security policies from-zone trust to-zone untrust policy allow match source-address any user@hostA# set security policies from-zone trust to-zone untrust policy allow match destination-address any user@hostA# set security policies from-zone trust to-zone untrust policy allow match application any user@hostA# set security policies from-zone trust to-zone untrust policy allow then permit user@hostA# set security policies from-zone untrust to-zone trust policy allow match source-address any user@hostA# set security policies from-zone untrust to-zone trust policy allow match destination-address any user@hostA# set security policies from-zone untrust to-zone trust policy allow match application any user@hostA# set security policies from-zone untrust to-zone trust policy allow then permit -

(Opcional) Para el conmutador Ethernet EX9214, los siguientes comandos proporcionan solo un esquema de la configuración aplicable en lo que respecta a este ejemplo de modo activo/pasivo para el firewall SRX5800; especialmente las VLAN, el enrutamiento y la configuración de la interfaz.

[edit]user@switch# set interfaces xe-1/0/0 unit 0 family ethernet-switching interface-mode trunk user@switch# set interfaces xe-1/0/0 unit 0 family ethernet-switching vlan members v50 user@switch# set interfaces xe-2/0/0 unit 0 family ethernet-switching interface-mode trunk user@switch# set interfaces xe-2/0/0 unit 0 family ethernet-switching vlan members v50 user@switch# set interfaces irb unit 50 family inet address 10.2.2.254/24 user@switch# set routing-options static route 10.1.1.0/24 next-hop 10.2.2.1 user@switch# set routing-options static route 172.16.1.0/24 next-hop 10.2.2.1 user@switch# set vlans v50 vlan-id 50 user@switch# set vlans v50 l3-interface irb.50 -

(Opcional) Para el enrutador perimetral MX480, los siguientes comandos proporcionan solo un esquema de la configuración aplicable en lo que respecta a este ejemplo de modo activo/pasivo para el firewall SRX5800; lo más notable es que debe utilizar una interfaz IRB dentro de una instancia de conmutador virtual en el conmutador.

[edit]user@router# set interfaces xe-1/0/0 encapsulation ethernet-bridge user@router# set interfaces xe-1/0/0 unit 0 family bridge interface-mode trunk user@router# set interfaces xe-1/0/0 unit 0 family bridge vlan-id 51 user@router# set interfaces xe-1/0/1 unit 0 family inet address 172.16.1.1/24 user@router# set interfaces xe-2/0/0 encapsulation ethernet-bridge user@router# set interfaces xe-2/0/0 unit 0 family bridge interface-mode trunk user@router# set interfaces xe-2/0/0 unit 0 family bridge vlan-id 51 user@router# set interfaces irb unit 0 family inet address 10.1.1.254/24 user@router# set routing-options static route 10.2.2.0/24 next-hop 10.1.1.1 user@router# set bridge-domains v51 domain-type bridge user@router# set bridge-domains v51 vlan-id 51 user@router# set bridge-domains v51 routing-interface irb.0

Verificación

Confirme que la configuración funciona correctamente.

- Comprobar el estado del clúster de chasis

- Comprobar las interfaces del clúster de chasis

- Verificar las estadísticas del clúster de chasis

- Comprobar las estadísticas del plano de control del clúster de chasis

- Comprobar las estadísticas del plano de datos del clúster de chasis

- Verificar ping desde el dispositivo EX

- Comprobar el estado del grupo de redundancia del clúster de chasis

- Solución de problemas con registros

Comprobar el estado del clúster de chasis

Propósito

Compruebe el estado del clúster de chasis, el estado de conmutación por error y la información del grupo de redundancia.

Acción

Desde el modo operativo, ingrese el show chassis cluster status comando.

{primary:node0}

user@hostA> show chassis cluster status

Monitor Failure codes:

CS Cold Sync monitoring FL Fabric Connection monitoring

GR GRES monitoring HW Hardware monitoring

IF Interface monitoring IP IP monitoring

LB Loopback monitoring MB Mbuf monitoring

NH Nexthop monitoring NP NPC monitoring

SP SPU monitoring SM Schedule monitoring

CF Config Sync monitoring RE Relinquish monitoring

IS IRQ storm

Cluster ID: 1

Node Priority Status Preempt Manual Monitor-failures

Redundancy group: 0 , Failover count: 1

node0 254 primary no no None

node1 1 secondary no no None

Redundancy group: 1 , Failover count: 1

node0 254 primary no no None

node1 1 secondary no no None

Comprobar las interfaces del clúster de chasis

Propósito

Compruebe la información sobre las interfaces de clúster de chasis.

Acción

Desde el modo operativo, ingrese el show chassis cluster interfaces comando.

{primary:node0}

user@hostA> show chassis cluster interfaces

Control link status: Up

Control interfaces:

Index Interface Monitored-Status Internal-SA Security

0 em0 Up Disabled Disabled

Fabric link status: Up

Fabric interfaces:

Name Child-interface Status Security

(Physical/Monitored)

fab0 xe-3/2/8 Up / Up Disabled

fab0

fab1 xe-15/2/8 Up / Up Disabled

fab1

Redundant-ethernet Information:

Name Status Redundancy-group

reth0 Up 1

reth1 Up 1

Redundant-pseudo-interface Information:

Name Status Redundancy-group

lo0 Up 0

Interface Monitoring:

Interface Weight Status Redundancy-group

(Physical/Monitored)

xe-18/1/0 255 Up / Up 1

xe-6/1/0 255 Up / Up 1

xe-18/0/0 255 Up / Up 1

xe-6/0/0 255 Up / Up 1

Verificar las estadísticas del clúster de chasis

Propósito

Verifique la información sobre los servicios de clúster de chasis y las estadísticas de vínculos de control (latidos enviados y recibidos), estadísticas de vínculos de estructura (sondeos enviados y recibidos) y el número de RTO enviados y recibidos por servicios.

Acción

Desde el modo operativo, ingrese el show chassis cluster statistics comando.

{primary:node0}

user@hostA> show chassis cluster statistics

Control link statistics:

Control link 0:

Heartbeat packets sent: 229414

Heartbeat packets received: 229385

Heartbeat packet errors: 0

Fabric link statistics:

Child link 0

Probes sent: 459691

Probes received: 459679

Child link 1

Probes sent: 0

Probes received: 0

Services Synchronized:

Service name RTOs sent RTOs received

Translation context 0 0

Incoming NAT 0 0

Resource manager 0 0

DS-LITE create 0 0

Session create 0 0

IPv6 session create 0 0

IPv4/6 session RTO ACK 0 0

Session close 0 0

IPv6 session close 0 0

Session change 0 0

IPv6 session change 0 0

ALG Support Library 0 0

Gate create 0 0

Session ageout refresh requests 0 0

IPv6 session ageout refresh requests 0 0

Session ageout refresh replies 0 0

IPv6 session ageout refresh replies 0 0

IPSec VPN 0 0

Firewall user authentication 0 0

MGCP ALG 0 0

H323 ALG 0 0

SIP ALG 0 0

SCCP ALG 0 0

PPTP ALG 0 0

JSF PPTP ALG 0 0

RPC ALG 0 0

RTSP ALG 0 0

RAS ALG 0 0

MAC address learning 0 0

GPRS GTP 0 0

GPRS SCTP 0 0

GPRS FRAMEWORK 0 0

JSF RTSP ALG 0 0

JSF SUNRPC MAP 0 0

JSF MSRPC MAP 0 0

DS-LITE delete 0 0

JSF SLB 0 0

APPID 0 0

JSF MGCP MAP 0 0

JSF H323 ALG 0 0

JSF RAS ALG 0 0

JSF SCCP MAP 0 0

JSF SIP MAP 0 0

PST_NAT_CREATE 0 0

PST_NAT_CLOSE 0 0

PST_NAT_UPDATE 0 0

JSF TCP STACK 0 0

JSF IKE ALG 0 0

Packet stats Pkts sent Pkts received

ICD Data 0 0

Comprobar las estadísticas del plano de control del clúster de chasis

Propósito

Verifique la información sobre las estadísticas del plano de control del clúster del chasis (latidos enviados y recibidos) y las estadísticas del vínculo de estructura (sondeos enviados y recibidos).

Acción

Desde el modo operativo, ingrese el show chassis cluster control-plane statistics comando.

{primary:node0}

user@hostA> show chassis cluster control-plane statistics

Control link statistics:

Control link 0:

Heartbeat packets sent: 229474

Heartbeat packets received: 229445

Heartbeat packet errors: 0

Fabric link statistics:

Child link 0

Probes sent: 459809

Probes received: 459797

Child link 1

Probes sent: 0

Probes received: 0

Comprobar las estadísticas del plano de datos del clúster de chasis

Propósito

Verifique la información sobre la cantidad de RTO enviados y recibidos por servicios.

Acción

Desde el modo operativo, ingrese el show chassis cluster data-plane statistics comando.

{primary:node0}

user@hostA> show chassis cluster data-plane statistics

Services Synchronized:

Service name RTOs sent RTOs received

Translation context 0 0

Incoming NAT 0 0

Resource manager 0 0

DS-LITE create 0 0

Session create 0 0

IPv6 session create 0 0

Session close 0 0

IPv6 session close 0 0

Session change 0 0

IPv6 session change 0 0

ALG Support Library 0 0

Gate create 0 0

Session ageout refresh requests 0 0

IPv6 session ageout refresh requests 0 0

Session ageout refresh replies 0 0

IPv6 session ageout refresh replies 0 0

IPSec VPN 0 0

Firewall user authentication 0 0

MGCP ALG 0 0

H323 ALG 0 0

SIP ALG 0 0

SCCP ALG 0 0

PPTP ALG 0 0

JSF PPTP ALG 0 0

RPC ALG 0 0

RTSP ALG 0 0

RAS ALG 0 0

MAC address learning 0 0

GPRS GTP 0 0

GPRS SCTP 0 0

GPRS FRAMEWORK 0 0

JSF RTSP ALG 0 0

JSF SUNRPC MAP 0 0

JSF MSRPC MAP 0 0

DS-LITE delete 0 0

JSF SLB 0 0

APPID 0 0

JSF MGCP MAP 0 0

JSF H323 ALG 0 0

JSF RAS ALG 0 0

JSF SCCP MAP 0 0

JSF SIP MAP 0 0

PST_NAT_CREATE 0 0

PST_NAT_CLOSE 0 0

PST_NAT_UPDATE 0 0

JSF TCP STACK 0 0

JSF IKE ALG 0 0

Verificar ping desde el dispositivo EX

Propósito

Verifique el estado de la conexión desde el dispositivo EX.

Acción

Desde el modo operativo, ingrese el ping 172.16.1.254 count 2 comando.

user@EX9214> ping 172.16.1.254 count 2 PING 172.16.1.254 (172.16.1.254): 56 data bytes 64 bytes from 172.16.1.254: icmp_seq=0 ttl=62 time=4.599 ms 64 bytes from 172.16.1.254: icmp_seq=1 ttl=62 time=3.192 ms --- 172.16.1.254 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 3.192/3.896/4.599/0.704 ms

Comprobar el estado del grupo de redundancia del clúster de chasis

Propósito

Compruebe el estado y la prioridad de ambos nodos en un clúster e información acerca de si el nodo principal ha tenido preferencia o si ha habido una conmutación por error manual.

Acción

Desde el modo operativo, ingrese el chassis cluster status redundancy-group comando.

{primary:node0}

user@hostA> show chassis cluster status redundancy-group 1

Monitor Failure codes:

CS Cold Sync monitoring FL Fabric Connection monitoring

GR GRES monitoring HW Hardware monitoring

IF Interface monitoring IP IP monitoring

LB Loopback monitoring MB Mbuf monitoring

NH Nexthop monitoring NP NPC monitoring

SP SPU monitoring SM Schedule monitoring

CF Config Sync monitoring RE Relinquish monitoring

Cluster ID: 1

Node Priority Status Preempt Manual Monitor-failures

Redundancy group: 1 , Failover count: 1

node0 254 primary no no None

node1 1 secondary no no None

Solución de problemas con registros

Propósito

Utilice estos registros para identificar cualquier problema del clúster del chasis. Debe ejecutar estos registros en ambos nodos.

Acción

Desde el modo operativo, ingrese estos show log comandos.

user@hostA> show log jsrpd

user@hostA> show log chassisd

user@hostA> show log messages

user@hostA> show log dcd

user@hostA> show traceoptions

Ejemplo: configuración de un par de clústeres de chasis activo/pasivo (SRX1500 o SRX1600)

En este ejemplo, se muestra cómo configurar la agrupación en clústeres de chasis activo/pasivo para SRX1500 o SRX1600 dispositivo.

Requisitos

Antes de empezar:

Conecte físicamente un par de dispositivos entre sí, asegurándose de que sean los mismos modelos.

Cree un vínculo de estructura conectando una interfaz Gigabit Ethernet en un dispositivo a otra interfaz Gigabit Ethernet en el otro dispositivo.

Cree un vínculo de control conectando el puerto de control de los dos dispositivos SRX1500.

Conéctese a uno de los dispositivos mediante el puerto de consola. (Este es el nodo que forma el clúster). y establezca el ID de clúster y el número de nodo.

user@host> set chassis cluster cluster-id 1 node 0 reboot

Conéctese al otro dispositivo mediante el puerto de consola y establezca el ID de clúster y el número de nodo.

user@host> set chassis cluster cluster-id 1 node 1 reboot

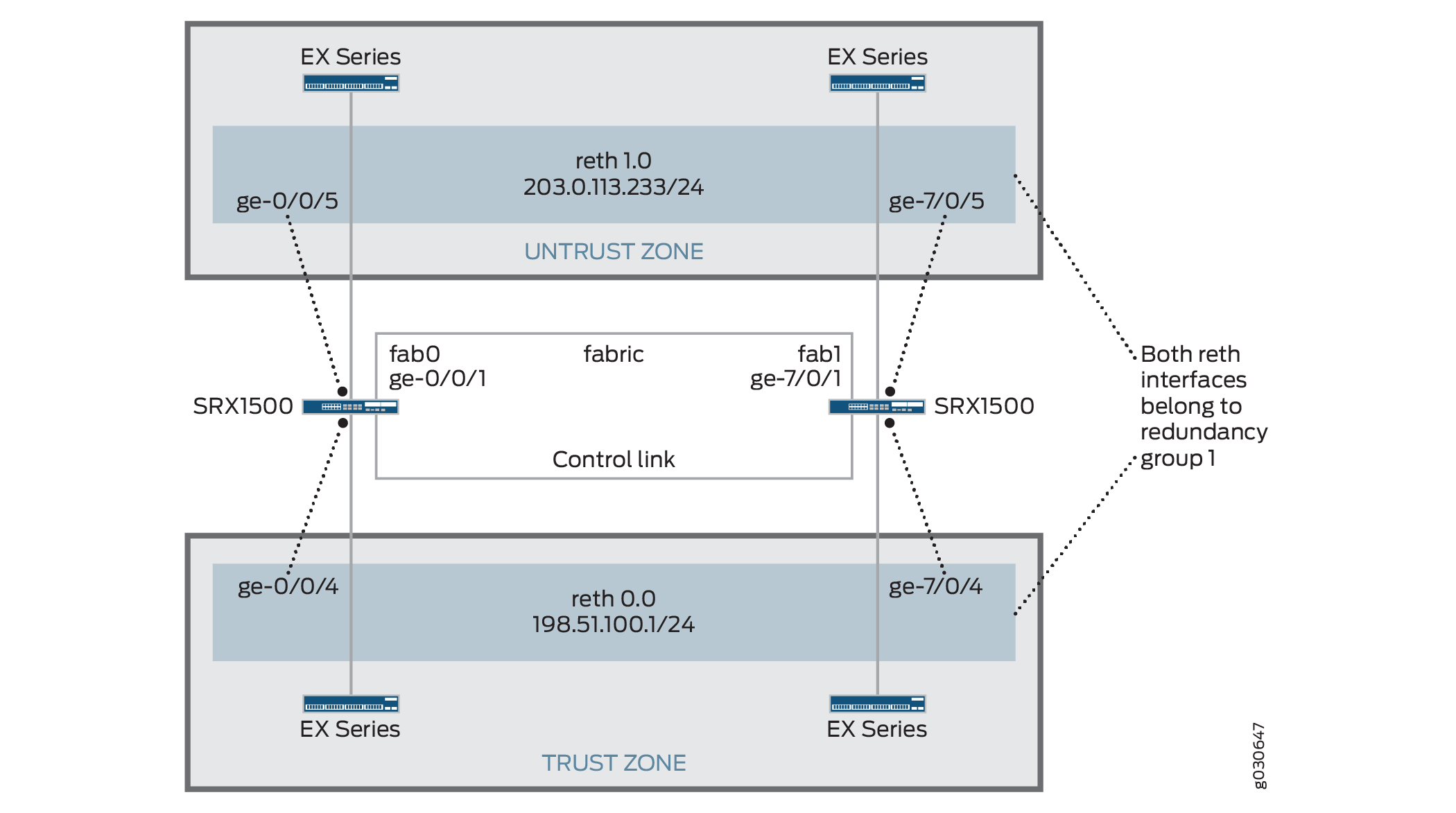

Visión general

En este ejemplo, se usa un único dispositivo del clúster para enrutar todo el tráfico y el otro dispositivo solo se usa en caso de error. (Consulte la figura 3.) Cuando se produce un error, el dispositivo de copia de seguridad se convierte en el principal y controla todo el reenvío.

de clúster de chasis activo/pasivo

de clúster de chasis activo/pasivo

Puede crear un clúster de chasis activo/pasivo configurando interfaces Ethernet redundantes (reth) que estén asignadas al mismo grupo de redundancia. Esta configuración minimiza el tráfico a través del vínculo de estructura, ya que solo un nodo del clúster reenvía el tráfico en un momento dado.

En este ejemplo, se configura la información del grupo (aplicando la configuración con el comando) y del clúster del apply-groups chasis. A continuación, se configuran las zonas de seguridad y las políticas de seguridad. Consulte la Tabla 1 a la Tabla 4.

Característica |

Nombre |

Parámetros de configuración |

|---|---|---|

Grupos |

nodo0 |

|

nodo1 |

|

Característica |

Nombre |

Parámetros de configuración |

|---|---|---|

Vínculos de estructura |

fab0 |

Interfaz: ge-0/0/1 |

fab1 |

Interfaz: ge-7/0/1 |

|

Intervalo de latidos |

– |

1000 |

Umbral de latidos cardíacos |

– |

3 |

Grupo de redundancia |

0 |

|

1 |

|

|

Monitoreo de interfaz

|

||

Número de interfaces Ethernet redundantes |

– |

2 |

Interfaces |

ge-0/0/4 |

Padre redundante: reth0 |

GE-7/0/4 |

Padre redundante: reth0 |

|

GE-0/0/5 |

Padre redundante: reth1 |

|

GE-7/0/5 |

Padre redundante: reth1 |

|

reth0 |

Grupo de redundancia: 1 |

|

|

||

reth1 |

Grupo de redundancia: 1 |

|

|

Nombre |

Parámetros de configuración |

|---|---|

confianza |

La interfaz reth1.0 está enlazada a esta zona. |

desconfianza |

La interfaz reth0.0 está enlazada a esta zona. |

Propósito |

Nombre |

Parámetros de configuración |

|---|---|---|

Esta política de seguridad permite el tráfico desde la zona de confianza a la zona de no confianza. |

CUALQUIER |

|

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

[edit]

set groups node0 system host-name srx1500-A

set groups node0 interfaces fxp0 unit 0 family inet address 192.0.2.110/24

set groups node1 system host-name srx1500-B

set groups node1 interfaces fxp0 unit 0 family inet address 192.0.2.111/24

set apply-groups “${node}”

set interfaces fab0 fabric-options member-interfaces ge-0/0/1

set interfaces fab1 fabric-options member-interfaces ge-7/0/1

set chassis cluster heartbeat-interval 1000

set chassis cluster heartbeat-threshold 3

set chassis cluster redundancy-group 0 node 0 priority 100

set chassis cluster redundancy-group 0 node 1 priority 1

set chassis cluster redundancy-group 1 node 0 priority 100

set chassis cluster redundancy-group 1 node 1 priority 1

set chassis cluster redundancy-group 1 interface-monitor ge-0/0/4 weight 255

set chassis cluster redundancy-group 1 interface-monitor ge-7/0/4 weight 255

set chassis cluster redundancy-group 1 interface-monitor ge-0/0/5 weight 255

set chassis cluster redundancy-group 1 interface-monitor ge-7/0/5 weight 255

set chassis cluster reth-count 2

set interfaces ge-0/0/5 gigether-options redundant-parent reth1

set interfaces ge-7/0/5 gigether-options redundant-parent reth1

set interfaces ge-0/0/4 gigether-options redundant-parent reth0

set interfaces ge-7/0/4 gigether-options redundant-parent reth0

set interfaces reth0 redundant-ether-options redundancy-group 1

set interfaces reth0 unit 0 family inet address 198.51.100.1/24

set interfaces reth1 redundant-ether-options redundancy-group 1

set interfaces reth1 unit 0 family inet address 203.0.113.233/24

set security zones security-zone untrust interfaces reth1.0

set security zones security-zone trust interfaces reth0.0

set security policies from-zone trust to-zone untrust policy ANY match source-address any

set security policies from-zone trust to-zone untrust policy ANY match destination-address any

set security policies from-zone trust to-zone untrust policy ANY match application any

set security policies from-zone trust to-zone untrust policy ANY then permit

Procedimiento paso a paso

Para configurar un clúster de chasis activo/pasivo:

Configure la interfaz de administración.

{primary:node0}[edit] user@host# set groups node0 system host-name srx1500-A user@host# set groups node0 interfaces fxp0 unit 0 family inet address 192.0.2.110/24 user@host# set groups node1 system host-name srx1500-B user@host# set groups node1 interfaces fxp0 unit 0 family inet address 192.0.2.111/24 user@host# set apply-groups “${node}”Configure la interfaz de estructura.

{primary:node0}[edit] user@host# set interfaces fab0 fabric-options member-interfaces ge-0/0/1 user@host# set interfaces fab1 fabric-options member-interfaces ge-7/0/1Configure los ajustes de latido.

{primary:node0}[edit] user@host# set chassis cluster heartbeat-interval 1000 user@host# set chassis cluster heartbeat-threshold 3Configurar grupos de redundancia.

{primary:node0}[edit] user@host# set chassis cluster redundancy-group 0 node 0 priority 100 user@host# set chassis cluster redundancy-group 0 node 1 priority 1 user@host# set chassis cluster redundancy-group 1 node 0 priority 100 user@host# set chassis cluster redundancy-group 1 node 1 priority 1 user@host# set chassis cluster redundancy-group 1 interface-monitor ge-0/0/4 weight 255 user@host# set chassis cluster redundancy-group 1 interface-monitor ge-7/0/4 weight 255 user@host# set chassis cluster redundancy-group 1 interface-monitor ge-0/0/5 weight 255 user@host# set chassis cluster redundancy-group 1 interface-monitor ge-7/0/5 weight 255Configure interfaces Ethernet redundantes.

{primary:node0}[edit] user@host# set chassis cluster reth-count 2 user@host# set interfaces ge-0/0/5 gigether-options redundant-parent reth1 user@host# set interfaces ge-7/0/5 gigether-options redundant-parent reth1 user@host# set interfaces ge-0/0/4 gigether-options redundant-parent reth0 user@host# set interfaces ge-7/0/4 gigether-options redundant-parent reth0 user@host# set interfaces reth0 redundant-ether-options redundancy-group 1 user@host# set interfaces reth0 unit 0 family inet address 198.51.100.1/24 user@host# set interfaces reth1 redundant-ether-options redundancy-group 1 user@host# set interfaces reth1 unit 0 family inet address 203.0.113.233/24Configure zonas de seguridad.

{primary:node0}[edit] user@host# set security zones security-zone untrust interfaces reth1.0 user@host# set security zones security-zone trust interfaces reth0.0Configurar políticas de seguridad.

{primary:node0}[edit] user@host# set security policies from-zone trust to-zone untrust policy ANY match source-address any user@host# set security policies from-zone trust to-zone untrust policy ANY match destination-address any user@host# set security policies from-zone trust to-zone untrust policy ANY match application any user@host# set security policies from-zone trust to-zone untrust policy ANY then permit

Resultados

Desde el modo de configuración, confirme la configuración introduciendo el show configuration comando. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

Para abreviar, este show resultado del comando solo incluye la configuración relevante para este ejemplo. Cualquier otra configuración en el sistema ha sido reemplazada por puntos suspensivos (...).

user@host> show configuration

version x.xx.x;

groups {

node0 {

system {

host-name srx1500-A;

}

interfaces {

fxp0 {

unit 0 {

family inet {

address 192.0.2.110/24;

}

}

}

}

}

node1 {

system {

host-name srx1500-B;

interfaces {

fxp0 {

unit 0 {

family inet {

address 192.0.2.110/24;

}

}

}

}

}

}

apply-groups "${node}";

chassis {

cluster {

reth-count 2;

heartbeat-interval 1000;

heartbeat-threshold 3;

redundancy-group 0 {

node 0 priority 100;

node 1 priority 1;

}

redundancy-group 1 {

node 0 priority 100;

node 1 priority 1;

interface-monitor {

ge–0/0/4 weight 255;

ge–7/0/4 weight 255;

ge–0/0/5 weight 255;

ge–7/0/5 weight 255;

}

}

}

}

interfaces {

ge–0/0/4 {

gigether–options {

redundant–parent reth0;

}

}

ge–7/0/4{

gigether–options {

redundant–parent reth0;

}

}

ge–0/0/5 {

gigether–options {

redundant–parent reth1;

}

}

ge–7/0/5 {

gigether–options {

redundant–parent reth1;

}

}

fab0 {

fabric–options {

member–interfaces {

ge–0/0/1;

}

}

}

fab1 {

fabric–options {

member–interfaces {

ge–7/0/1;

}

}

}

reth0 {

redundant–ether–options {

redundancy–group 1;

}

unit 0 {

family inet {

address 198.51.100.1/24;

}

}

}

reth1 {

redundant–ether–options {

redundancy–group 1;

}

unit 0 {

family inet {

address 203.0.113.233/24;

}

}

}

}

...

security {

zones {

security–zone untrust {

interfaces {

reth1.0;

}

}

security–zone trust {

interfaces {

reth0.0;

}

}

}

policies {

from-zone trust to-zone untrust {

policy ANY {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Confirme que la configuración funciona correctamente.

- Verificación del estado del clúster de chasis

- Comprobación de interfaces de clúster de chasis

- Verificación de estadísticas de clúster de chasis

- Verificación de estadísticas del plano de control del clúster de chasis

- Comprobación de estadísticas de plano de datos del clúster de chasis

- Comprobación del estado del grupo de redundancia del clúster de chasis

- Solución de problemas con registros

Verificación del estado del clúster de chasis

Propósito

Compruebe el estado del clúster de chasis, el estado de conmutación por error y la información del grupo de redundancia.

Acción

Desde el modo operativo, ingrese el show chassis cluster status comando.

{primary:node0}

user@host> show chassis cluster status

Cluster ID: 1

Node Priority Status Preempt Manual failover

Redundancy group: 0 , Failover count: 1

node0 100 primary no no

node1 1 secondary no no

Redundancy group: 1 , Failover count: 1

node0 100 primary no no

node1 1 secondary no no

Comprobación de interfaces de clúster de chasis

Propósito

Compruebe la información sobre las interfaces de clúster de chasis.

Acción

Desde el modo operativo, ingrese el show chassis cluster interfaces comando.

{primary:node0}

user@host> show chassis cluster interfaces

Control link status: Up

Control interfaces:

Index Interface Monitored-Status Security

0 em0 Up Disabled

1 em1 Down Disabled

Fabric link status: Up

Fabric interfaces:

Name Child-interface Status Security

fab0 ge-0/0/1 Up Disabled

fab0

fab1 ge-7/0/1 Up Disabled

fab1

Redundant-ethernet Information:

Name Status Redundancy-group

reth0 Up 1

reth1 Up 1

Redundant-pseudo-interface Information:

Name Status Redundancy-group

lo0 Up 1

Interface Monitoring:

Interface Weight Status Redundancy-group

ge-0/0/4 255 Up 1

ge-7/0/4 255 Up 1

ge-0/0/5 255 Up 1

ge-7/0/5 255 Up 1

Verificación de estadísticas de clúster de chasis

Propósito

Verifique la información sobre las estadísticas de los distintos objetos que se sincronizan, los saludos de la estructura y la interfaz de control, y el estado de las interfaces supervisadas en el clúster.

Acción

Desde el modo operativo, ingrese el show chassis cluster statistics comando.

{primary:node0}

user@host> show chassis cluster statistics

Control link statistics:

Control link 0:

Heartbeat packets sent: 2276

Heartbeat packets received: 2280

Heartbeat packets errors: 0

Fabric link statistics:

Child link 0

Probes sent: 2272

Probes received: 597

Services Synchronized:

Service name RTOs sent RTOs received

Translation context 0 0

Incoming NAT 0 0

Resource manager 6 0

Session create 161 0

Session close 148 0

Session change 0 0

Gate create 0 0

Session ageout refresh requests 0 0

Session ageout refresh replies 0 0

IPSec VPN 0 0

Firewall user authentication 0 0

MGCP ALG 0 0

H323 ALG 0 0

SIP ALG 0 0

SCCP ALG 0 0

PPTP ALG 0 0

RPC ALG 0 0

RTSP ALG 0 0

RAS ALG 0 0

MAC address learning 0 0

GPRS GTP 0 0

Verificación de estadísticas del plano de control del clúster de chasis

Propósito

Verifique la información sobre las estadísticas del plano de control del clúster del chasis (latidos enviados y recibidos) y las estadísticas del vínculo de estructura (sondeos enviados y recibidos).

Acción

Desde el modo operativo, ingrese el show chassis cluster control-plane statistics comando.

{primary:node0}

user@host> show chassis cluster control-plane statistics

Control link statistics:

Control link 0:

Heartbeat packets sent: 258689

Heartbeat packets received: 258684

Heartbeat packets errors: 0

Fabric link statistics:

Child link 0

Probes sent: 258681

Probes received: 258681

Comprobación de estadísticas de plano de datos del clúster de chasis

Propósito

Verifique la información sobre la cantidad de RTO enviados y recibidos por servicios.

Acción

Desde el modo operativo, ingrese el show chassis cluster data-plane statistics comando.

{primary:node0}

user@host> show chassis cluster data-plane statistics

Services Synchronized:

Service name RTOs sent RTOs received

Translation context 0 0

Incoming NAT 0 0

Resource manager 6 0

Session create 161 0

Session close 148 0

Session change 0 0

Gate create 0 0

Session ageout refresh requests 0 0

Session ageout refresh replies 0 0

IPSec VPN 0 0

Firewall user authentication 0 0

MGCP ALG 0 0

H323 ALG 0 0

SIP ALG 0 0

SCCP ALG 0 0

PPTP ALG 0 0

RPC ALG 0 0

RTSP ALG 0 0

RAS ALG 0 0

MAC address learning 0 0

GPRS GTP 0 0

Comprobación del estado del grupo de redundancia del clúster de chasis

Propósito

Compruebe el estado y la prioridad de ambos nodos en un clúster e información acerca de si el nodo principal ha tenido preferencia o si ha habido una conmutación por error manual.

Acción

Desde el modo operativo, ingrese el chassis cluster status redundancy-group comando.

{primary:node0}

user@host> show chassis cluster status redundancy-group 1

Cluster ID: 1

Node Priority Status Preempt Manual failover

Redundancy-Group: 1, Failover count: 1

node0 100 primary no no

node1 1 secondary no no

Solución de problemas con registros

Propósito

Utilice estos registros para identificar cualquier problema del clúster del chasis. Debe ejecutar estos registros en ambos nodos.

Acción

Desde el modo operativo, ingrese estos show comandos.

user@host> show log jsrpd user@host> show log chassisd user@host> show log messages user@host> show log dcd user@host> show traceoptions

Ejemplo: configuración de un par de clústeres de chasis activo/pasivo (J-Web)

Habilite la agrupación en clústeres. Consulte Paso 1 en Ejemplo: Configuración de un par de clústeres de chasis (CLI) activo/pasivo.

Configure la interfaz de administración. Consulte Paso 2 en Ejemplo: Configuración de un par de clústeres de chasis (CLI) activo/pasivo.

Configure la interfaz de estructura. Consulte Paso 3 en Ejemplo: Configuración de un par de clústeres de chasis (CLI) activo/pasivo.

Configure los grupos de redundancia.

Seleccione

Configure>Chassis Cluster.Escriba la información siguiente y, a continuación, haga clic en

Apply:Número de interfaces de éter redundantes:

2Intervalo de latidos:

1000Umbral de latidos del corazón:

3Nodos:

0Número de grupo:

0Prioridades:

100

Escriba la información siguiente y, a continuación, haga clic en

Apply:Nodos:

0Número de grupo:

1Prioridades:

1

Escriba la información siguiente y, a continuación, haga clic en

Apply:Nodos:

1Número de grupo:

0Prioridades:

100

Configure las interfaces Ethernet redundantes.

Seleccione

Configure>Chassis Cluster.Seleccione

ge-0/0/4.Ingrese

reth1en el cuadro Padre redundante.Haga clic en

Apply.Seleccione

ge-7/0/4.Ingrese

reth1en el cuadro Padre redundante.Haga clic en

Apply.Seleccione

ge-0/0/5.Ingrese

reth0en el cuadro Padre redundante.Haga clic en

Apply.Seleccione

ge-7/0/5.Ingrese

reth0en el cuadro Padre redundante.Haga clic en

Apply.Consulte el paso 5 en Ejemplo: Configuración de un par de clústeres de chasis (CLI) activo/pasivo para conocer las cuatro últimas opciones de configuración.

Configure las zonas de seguridad. Consulte el paso 6 en Ejemplo: Configuración de un par de clústeres de chasis (CLI) activo/pasivo.

Configure las políticas de seguridad. Consulte el paso 7 en Ejemplo: Configuración de un par de clústeres de chasis (CLI) activo/pasivo.

Haga clic

OKpara comprobar su configuración y guardarla como configuración candidata y, a continuación, haga clic enCommit Options>Commit.

Ver también

Descripción de la implementación activa/pasiva de clústeres de chasis con un túnel IPsec

En este caso, un único dispositivo del clúster termina en un túnel IPsec y se usa para procesar todo el tráfico, mientras que el otro dispositivo solo se usa en caso de que se produzca un error (consulte la figura 4). Cuando se produce un error, el dispositivo de copia de seguridad se convierte en el principal y controla todo el reenvío.

Se puede lograr un clúster de chasis activo/pasivo mediante interfaces Ethernet redundantes (reth) asignadas al mismo grupo de redundancia. Si se produce un error en alguna de las interfaces de un grupo activo de un nodo, el grupo se declara inactivo y todas las interfaces del grupo conmutan por error al otro nodo.

Esta configuración proporciona una manera para que un túnel IPsec de sitio a sitio termine en un clúster activo/pasivo donde se usa una interfaz Ethernet redundante como punto de conexión del túnel. En caso de fallo, la interfaz Ethernet redundante en el firewall de la serie SRX de respaldo se activa, lo que obliga al túnel a cambiar los puntos de conexión para terminar en el nuevo firewall de la serie SRX activo. Dado que las claves de túnel y la información de sesión se sincronizan entre los miembros del clúster de chasis, no es necesario renegociar el túnel y mantener todas las sesiones establecidas.

En caso de fallo de RG0 (motor de enrutamiento), los protocolos de enrutamiento deben restablecerse en el nuevo nodo principal. Si se configura la supervisión de VPN o la detección de pares muertos, y su temporizador expira antes de que el enrutamiento vuelva a converger en el nuevo primario RG0, el túnel VPN se derribará y se renegociará.

Los túneles dinámicos no pueden equilibrar la carga en diferentes SPC.

Ver también

Ejemplo: configuración de un par de clústeres de chasis activo/pasivo con un túnel IPsec

En este ejemplo, se muestra cómo configurar clústeres de chasis activo/pasivo con un túnel IPsec para firewalls serie SRX.

Requisitos

Antes de empezar:

-

Obtenga dos modelos SRX5000 con configuraciones de hardware idénticas, un dispositivo SRX1500 o SRX1600 y cuatro conmutadores Ethernet de la serie EX.

-

Conecte físicamente los dos dispositivos (espalda con espalda para la estructura y los puertos de control) y asegúrese de que sean los mismos modelos. Puede configurar tanto la estructura como los puertos de control en la línea SRX5000.

-

Establezca los dos dispositivos en modo de clúster y reinicie los dispositivos. Debe introducir los siguientes comandos del modo operativo en ambos dispositivos, por ejemplo:

-

En el nodo 0:

user@host> set chassis cluster cluster-id 1 node 0 reboot -

En el nodo 1:

user@host> set chassis cluster cluster-id 1 node 1 reboot

El ID de clúster es el mismo en ambos dispositivos, pero el ID de nodo debe ser diferente porque un dispositivo es el nodo 0 y el otro dispositivo es el nodo 1. El intervalo para el ID de clúster es de 1 a 255. Establecer un ID de clúster en 0 equivale a deshabilitar un clúster.

El ID de clúster mayor que 15 solo se puede establecer cuando la estructura y las interfaces de vínculo de control están conectadas de forma consecutiva.

-

-

Obtenga dos modelos SRX5000 con configuraciones de hardware idénticas, un enrutador de borde SRX1500 y cuatro conmutadores Ethernet de la serie EX.

-

Conecte físicamente los dos dispositivos (espalda con espalda para la estructura y los puertos de control) y asegúrese de que sean los mismos modelos. Puede configurar tanto la estructura como los puertos de control en la línea SRX5000.

A partir de este momento, la configuración del clúster se sincroniza entre los miembros del nodo y los dos dispositivos independientes funcionan como un solo dispositivo. Las configuraciones específicas de cada miembro (como la dirección IP del puerto de administración de cada miembro) se introducen mediante grupos de configuración.

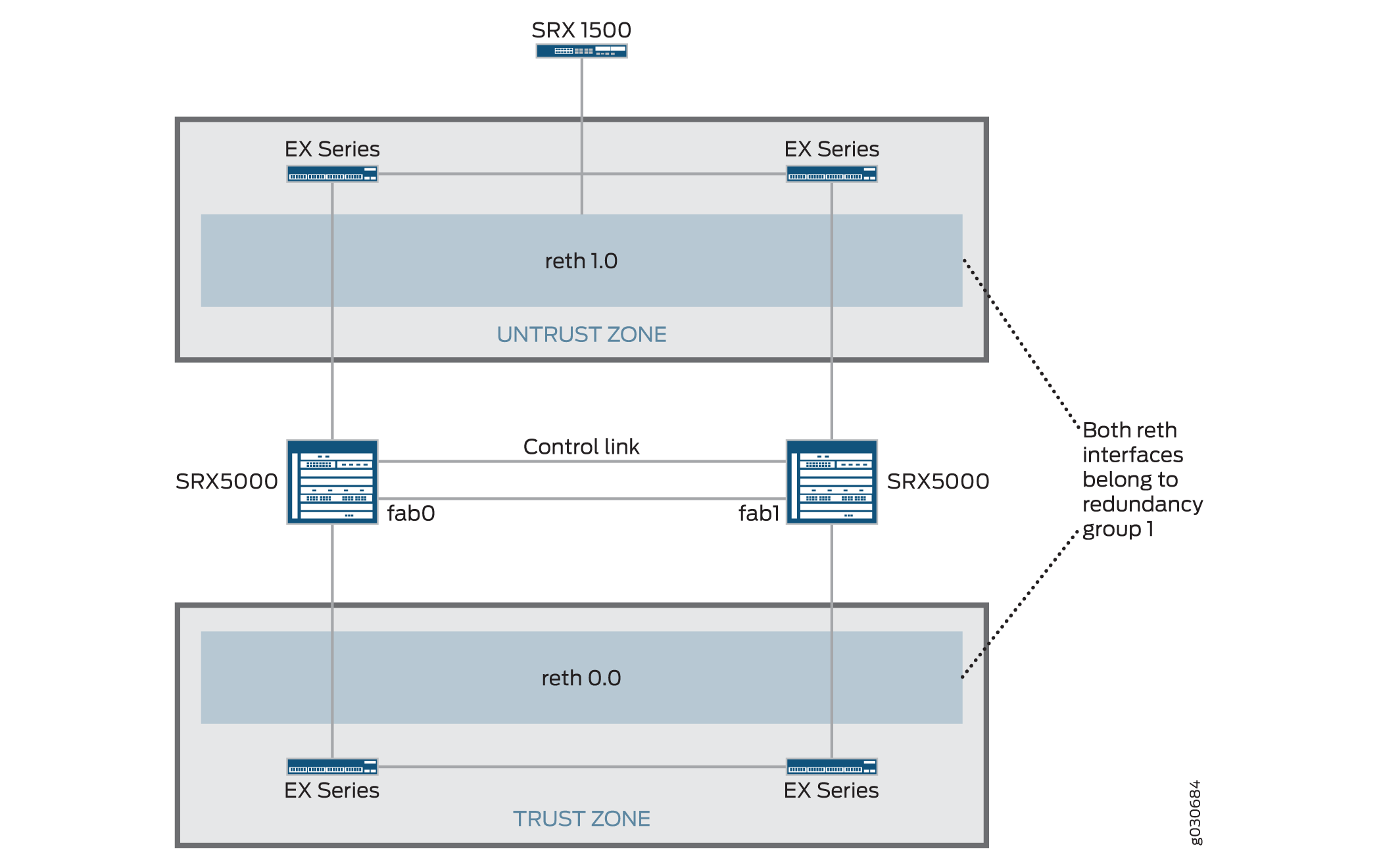

Visión general

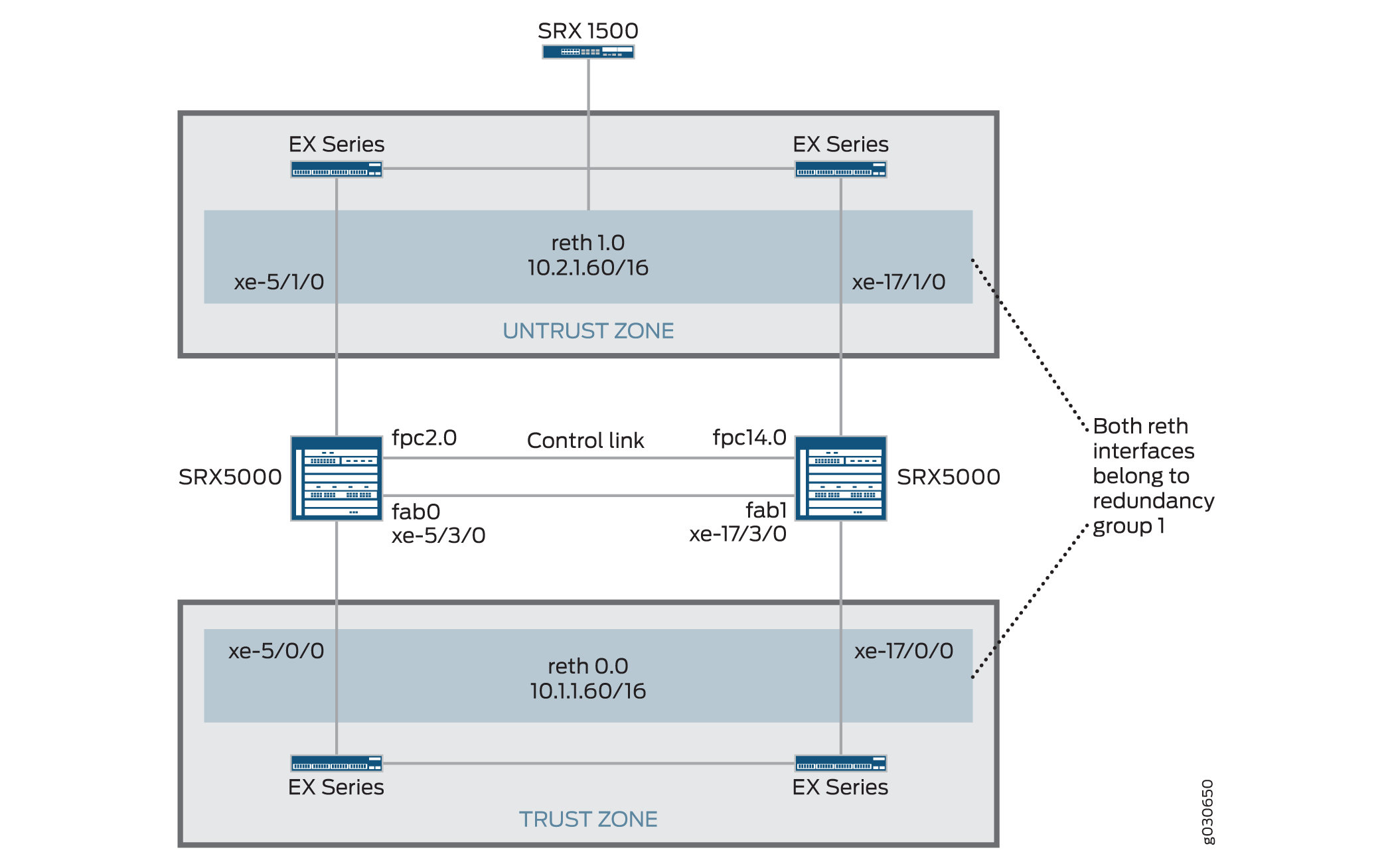

En este ejemplo, un único dispositivo del clúster termina en un túnel IPsec y se usa para procesar todo el tráfico, mientras que el otro dispositivo solo se usa en caso de que se produzca un error. (Consulte la figura 5.) Cuando se produce un error, el dispositivo de copia de seguridad se convierte en el principal y controla todo el reenvío.

En este ejemplo, se configura la información del grupo (aplicando la configuración con el comando) y del clúster del apply-groups chasis. A continuación, configure IKE, IPsec, ruta estática, zona de seguridad y parámetros de política de seguridad. Véanse los cuadros 5 a 11.

| Característica |

Nombre |

Parámetros de configuración |

|---|---|---|

| Grupos |

nodo0 |

|

| nodo1 |

|

| Característica |

Nombre |

Parámetros de configuración |

|---|---|---|

| Vínculos de estructura |

fab0 |

Interfaz: xe-5/3/0 |

| fab1 |

Interfaz: xe-17/3/0 |

|

| Número de interfaces Ethernet redundantes |

– |

2 |

| Intervalo de latidos |

– |

1000 |

| Umbral de latidos cardíacos |

– |

3 |

| Grupo de redundancia |

0 |

|

| 1 |

|

|

| Monitoreo de interfaz

|

||

| Interfaces |

xe-5/1/0 |

Padre redundante: reth1 |

| xe-5/1/0 |

Padre redundante: reth1 |

|

| xe-5/0/0 |

Padre redundante: reth0 |

|

| xe-17/0/0 |

Padre redundante: reth0 |

|

| reth0 |

Grupo de redundancia: 1 |

|

|

||

| reth1 |

Grupo de redundancia: 1 |

|

|

||

| st0 |

||

|

| Característica |

Nombre |

Parámetros de configuración |

|---|---|---|

| Propuesta |

Estándar establecido por la propuesta |

- |

| Política |

Preshared |

|

| Entrada |

SRX1500-1 |

Nota:

En la agrupación en clústeres de chasis SRX, solo se admiten las interfaces reth y lo0 para la configuración de la interfaz externa IKE. Se pueden configurar otros tipos de interfaz, pero es posible que la VPN IPsec no funcione. Si se utiliza una interfaz lógica lo0 como interfaz externa de puerta de enlace IKE, no se puede configurar con RG0. |

| Característica |

Nombre |

Parámetros de configuración |

|---|---|---|

| Propuesta |

Estándar establecido por la propuesta |

– |

| Política |

ETS |

– |

| VPN |

SRX1500-1 |

Nota:

El nombre de VPN manual y el nombre de puerta de enlace de sitio a sitio no pueden ser los mismos. |

Una interfaz de túnel seguro (st0) de st0.16000 a st0.16385 está reservada para la alta disponibilidad de múltiples nodos y para el cifrado de vínculos de control de alta disponibilidad en el clúster de chasis. Estas interfaces no son interfaces configurables por el usuario. Sólo puede utilizar interfaces de st0.0 a st0.15999.

| Nombre |

Parámetros de configuración |

|---|---|

| 0.0.0.0/0 |

Siguiente salto: 10.2.1.1 |

| 10.3.0.0/16 |

Siguiente salto: 10.10.1.2 |

| Nombre |

Parámetros de configuración |

|---|---|

| confianza |

|

| desconfianza |

|

| VPN |

|

| Propósito |

Nombre |

Parámetros de configuración |

|---|---|---|

| Esta política de seguridad permite el tráfico desde la zona de confianza a la zona de no confianza. |

CUALQUIER |

|

| Esta política de seguridad permite el tráfico desde la zona de confianza a la zona VPN. |

vpn-cualquiera |

|

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

{primary:node0}[edit]

set chassis cluster control-ports fpc 2 port 0

set chassis cluster control-ports fpc 14 port 0

set groups node0 system host-name SRX5800-1

set groups node0 interfaces fxp0 unit 0 family inet address 172.19.100.50/24

set groups node1 system host-name SRX5800-2

set groups node1 interfaces fxp0 unit 0 family inet address 172.19.100.51/24

set apply-groups “${node}”

set interfaces fab0 fabric-options member-interfaces xe-5/3/0

set interfaces fab1 fabric-options member-interfaces xe-17/3/0

set chassis cluster reth-count 2

set chassis cluster heartbeat-interval 1000

set chassis cluster heartbeat-threshold 3

set chassis cluster node 0

set chassis cluster node 1

set chassis cluster redundancy-group 0 node 0 priority 254

set chassis cluster redundancy-group 0 node 1 priority 1

set chassis cluster redundancy-group 1 node 0 priority 254

set chassis cluster redundancy-group 1 node 1 priority 1

set chassis cluster redundancy-group 1 preempt

set chassis cluster redundancy-group 1 interface-monitor xe-5/0/0 weight 255

set chassis cluster redundancy-group 1 interface-monitor xe-5/1/0 weight 255

set chassis cluster redundancy-group 1 interface-monitor xe-17/0/0 weight 255

set chassis cluster redundancy-group 1 interface-monitor xe-17/1/0 weight 255

set interfaces xe-5/1/0 gigether-options redundant-parent reth1

set interfaces xe-17/1/0 gigether-options redundant-parent reth1

set interfaces xe-5/0/0 gigether-options redundant-parent reth0

set interfaces xe-17/0/0 gigether-options redundant-parent reth0

set interfaces reth0 redundant-ether-options redundancy-group 1

set interfaces reth0 unit 0 family inet address 10.1.1.60/16

set interfaces reth1 redundant-ether-options redundancy-group 1

set interfaces reth1 unit 0 family inet address 10.2.1.60/16

set interfaces st0 unit 0 multipoint family inet address 10.10.1.1/30

set security ike policy preShared mode main

set security ike policy preShared proposal-set standard

set security ike policy preShared pre-shared-key ascii-text "$ABC123"## Encrypted password

set security ike gateway SRX1500-1 ike-policy preShared

set security ike gateway SRX1500-1 address 10.1.1.90

set security ike gateway SRX1500-1 external-interface reth0.0

set security ipsec policy std proposal-set standard

set security ipsec vpn SRX1500-1 bind-interface st0.0

set security ipsec vpn SRX1500-1 vpn-monitor optimized

set security ipsec vpn SRX1500-1 ike gateway SRX1500-1

set security ipsec vpn SRX1500-1 ike ipsec-policy std

set security ipsec vpn SRX1500-1 establish-tunnels immediately

set routing-options static route 0.0.0.0/0 next-hop 10.2.1.1

set routing-options static route 10.3.0.0/16 next-hop 10.10.1.2

set security zones security-zone untrust host-inbound-traffic system-services all

set security zones security-zone untrust host-inbound-traffic protocols all

set security zones security-zone untrust interfaces reth1.0

set security zones security-zone trust host-inbound-traffic system-services all

set security zones security-zone trust host-inbound-traffic protocols all

set security zones security-zone trust interfaces reth0.0

set security zones security-zone vpn host-inbound-traffic system-services all 144

set security zones security-zone vpn host-inbound-traffic protocols all

set security zones security-zone vpn interfaces st0.0

set security policies from-zone trust to-zone untrust policy ANY match source-address any

set security policies from-zone trust to-zone untrust policy ANY match destination-address any

set security policies from-zone trust to-zone untrust policy ANY match application any

set security policies from-zone trust to-zone vpn policy vpn-any then permit

Procedimiento paso a paso

Para configurar un par de clústeres de chasis activo/pasivo con un túnel IPsec:

-

Configure los puertos de control.

{primary:node0}[edit] user@host# set chassis cluster control-ports fpc 2 port 0 user@host# set chassis cluster control-ports fpc 14 port 0 -

Configure la interfaz de administración.

{primary:node0}[edit] user@host# set groups node0 system host-name SRX5800-1 user@host# set groups node0 interfaces fxp0 unit 0 family inet address 172.19.100.50/24 user@host#set groups node1 system host-name SRX5800-2 user@host# set groups node1 interfaces fxp0 unit 0 family inet address 172.19.100.51/24 user@host# set apply-groups “${node}” -

Configure la interfaz de estructura.

{primary:node0}[edit] user@host# set interfaces fab0 fabric-options member-interfaces xe-5/3/0 user@host# set interfaces fab1 fabric-options member-interfaces xe-17/3/0 -

Configurar grupos de redundancia.

{primary:node0}[edit] user@host# set chassis cluster reth-count 2 user@host# set chassis cluster heartbeat-interval 1000 user@host# set chassis cluster heartbeat-threshold 3 user@host# set chassis cluster node 0 user@host# set chassis cluster node 1 user@host# set chassis cluster redundancy-group 0 node 0 priority 254 user@host# set chassis cluster redundancy-group 0 node 1 priority 1 user@host# set chassis cluster redundancy-group 1 node 0 priority 254 user@host# set chassis cluster redundancy-group 1 node 1 priority 1 user@host# set chassis cluster redundancy-group 1 preempt user@host# set chassis cluster redundancy-group 1 interface-monitor xe-5/0/0 weight 255 user@host# set chassis cluster redundancy-group 1 interface-monitor xe-5/1/0 weight 255 user@host# set chassis cluster redundancy-group 1 interface-monitor xe-17/0/0 weight 255 user@host# set chassis cluster redundancy-group 1 interface-monitor xe-17/1/0 weight 255 -

Configure interfaces Ethernet redundantes.

{primary:node0}[edit] user@host# set interfaces xe-5/1/0 gigether-options redundant-parent reth1 user@host# set interfaces xe-17/1/0 gigether-options redundant-parent reth1 user@host# set interfaces xe-5/0/0 gigether-options redundant-parent reth0 user@host# set interfaces xe-17/0/0 gigether-options redundant-parent reth0 user@host# set interfaces reth0 redundant-ether-options redundancy-group 1 user@host# set interfaces reth0 unit 0 family inet address 10.1.1.60/16 user@host# set interfaces reth1 redundant-ether-options redundancy-group 1 user@host# set interfaces reth1 unit 0 family inet address 10.2.1.60/16 -

Configure los parámetros IPsec.

{primary:node0}[edit] user@host# set interfaces st0 unit 0 multipoint family inet address 10.10.1.1/30 user@host# set security ike policy preShared mode main user@host# set security ike policy preShared proposal-set standard user@host# set security ike policy preShared pre-shared-key ascii-text "$ABC123"## Encrypted password user@host# set security ike gateway SRX1500-1 ike-policy preShared user@host# set security ike gateway SRX1500-1 address 10.1.1.90 user@host# set security ike gateway SRX1500-1 external-interface reth0.0 user@host# set security ipsec policy std proposal-set standard user@host# set security ipsec vpn SRX1500-1 bind-interface st0.0 user@host# set security ipsec vpn SRX1500-1 vpn-monitor optimized user@host# set security ipsec vpn SRX1500-1 ike gateway SRX1500-1 user@host# set security ipsec vpn SRX1500-1 ike ipsec-policy std user@host# set security ipsec vpn SRX1500-1 establish-tunnels immediately -

Configurar rutas estáticas.

{primary:node0}[edit] user@host# set routing-options static route 0.0.0.0/0 next-hop 10.2.1.1 user@host# set routing-options static route 10.3.0.0/16 next-hop 10.10.1.2 -

Configure zonas de seguridad.

{primary:node0}[edit] user@host# set security zones security-zone untrust host-inbound-traffic system-services all user@host# set security zones security-zone untrust host-inbound-traffic protocols all user@host# set security zones security-zone untrust interfaces reth1.0 user@host# set security zones security-zone trust host-inbound-traffic system-services all user@host# set security zones security-zone trust host-inbound-traffic protocols all user@host# set security zones security-zone trust interfaces reth0.0 user@host# set security zones security-zone vpn host-inbound-traffic system-services all user@host# set security zones security-zone vpn host-inbound-traffic protocols all user@host# set security zones security-zone vpn interfaces st0.0 -

Configurar políticas de seguridad.

{primary:node0}[edit] user@host# set security policies from-zone trust to-zone untrust policy ANY match source-address any user@host# set security policies from-zone trust to-zone untrust policy ANY match destination-address any user@host# set security policies from-zone trust to-zone untrust policy ANY match application any user@host# set security policies from-zone trust to-zone vpn policy vpn-any then permit

Resultados

Desde el modo operativo, ingrese el comando para confirmar la show configuration configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

Para abreviar, este show resultado del comando solo incluye la configuración relevante para este ejemplo. Cualquier otra configuración en el sistema ha sido reemplazada por puntos suspensivos (...).

user@host> show configuration

version x.xx.x;

groups {

node0 {

system {

host-name SRX58001;

}

interfaces {

fxp0 {

unit 0 {

family inet {

address 172.19.100.50/24;

}

}

}

}

}

node1 {

system {

host-name SRX58002;

}

interfaces {

fxp0 {

unit 0 {

family inet {

address 172.19.100.51/24;

}

}

}

}

}

}

apply-groups "${node}";

system {

root-authentication {

encrypted-password "$ABC123";

}

}

chassis {

cluster {

reth-count 2;

heartbeat-interval 1000;

heartbeat-threshold 3;

control-ports {

fpc 2 port 0;

fpc 14 port 0;

}

redundancy-group 0 {

node 0 priority 254;

node 1 priority 1;

}

redundancy-group 1 {

node 0 priority 254;

node 1 priority 1;

preempt;

interface-monitor {

xe–6/0/0 weight 255;

xe–6/1/0 weight 255;

xe–18/0/0 weight 255;

xe–18/1/0 weight 255;

}

}

}

}

interfaces {

xe–5/0/0 {

gigether–options {

redundant–parent reth0;

}

}

xe–5/1/0 {

gigether–options {

redundant–parent reth1;

}

}

xe–17/0/0 {

gigether–options {

redundant–parent reth0;

}

}

xe–17/1/0 {

gigether–options {

redundant–parent reth1;

}

}

fab0 {

fabric–options {

member–interfaces {

xe–5/3/0;

}

}

}

fab1 {

fabric–options {

member–interfaces {

xe–17/3/0;

}

}

}

reth0 {

redundant–ether–options {

redundancy–group 1;

}

unit 0 {

family inet {

address 10.1.1.60/16;

}

}

}

reth1 {

redundant–ether–options {

redundancy–group 1;

}

unit 0 {

family inet {

address 10.2.1.60/16;

}

}

}

st0 {

unit 0 {

multipoint;

family inet {

address 5.4.3.2/32;

}

}

}

}

routing–options {

static {

route 0.0.0.0/0 {

next–hop 10.2.1.1;

}

route 10.3.0.0/16 {

next–hop 10.10.1.2;

}

}

}

security {

zones {

security–zone trust {

host–inbound–traffic {

system–services {

all;

}

}

interfaces {

reth0.0;

}

}

security–zone untrust

host-inbound-traffic {

system-services {

all;

}

}

protocols {

all;

}

interfaces {

reth1.0;

}

}

security-zone vpn {

host-inbound-traffic {

system-services {

all;

}

}

protocols {

all;

}

interfaces {

st0.0;

}

}

}

policies {

from–zone trust to–zone untrust {

policy ANY {

match {

source–address any;

destination–address any;

application any;

}

then {

permit;

}

}

}

from–zone trust to–zone vpn {

policy vpn {

match {

source–address any;

destination–address any;

application any;

}

then {

permit;

}

}

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Confirme que la configuración funciona correctamente.

- Verificación del estado del clúster de chasis

- Comprobación de interfaces de clúster de chasis

- Verificación de estadísticas de clúster de chasis

- Verificación de estadísticas del plano de control del clúster de chasis

- Comprobación de estadísticas de plano de datos del clúster de chasis

- Comprobación del estado del grupo de redundancia del clúster de chasis

- Solución de problemas con registros

Verificación del estado del clúster de chasis

Propósito

Compruebe el estado del clúster de chasis, el estado de conmutación por error y la información del grupo de redundancia.

Acción

Desde el modo operativo, ingrese el show chassis cluster status comando.

{primary:node0}

show chassis cluster status

Cluster ID: 1

Node Priority Status Preempt Manual failover

Redundancy group: 0 , Failover count: 1

node0 1 primary no no

node1 254 secondary no no

Redundancy group: 1 , Failover count: 1

node0 1 primary yes no

node1 254 secondary yes no

Comprobación de interfaces de clúster de chasis

Propósito

Compruebe las interfaces del clúster de chasis.

Acción

Desde el modo operativo, ingrese el show chassis cluster interfaces comando.

{primary:node0}

user@host> show chassis cluster interfaces

Control link name: fxp1

Redundant-ethernet Information:

Name Status Redundancy-group

reth0 Up 1

reth1 Up 1

Interface Monitoring:

Interface Weight Status Redundancy-group

xe-5/0/0 255 Up 1

xe-5/1/0 255 Up 1

xe-17/0/0 255 Up 1

xe-17/1/0 255 Up 1

Verificación de estadísticas de clúster de chasis

Propósito

Verifique la información sobre los servicios de clúster de chasis y las estadísticas de vínculos de control (latidos enviados y recibidos), estadísticas de vínculos de estructura (sondeos enviados y recibidos) y el número de RTO enviados y recibidos por servicios.

Acción

Desde el modo operativo, ingrese el show chassis cluster statistics comando.

{primary:node0}

user@host> show chassis cluster statistics

Control link statistics:

Control link 0:

Heartbeat packets sent: 258689

Heartbeat packets received: 258684

Heartbeat packets errors: 0

Fabric link statistics:

Child link 0

Probes sent: 258681

Probes received: 258681

Services Synchronized:

Service name RTOs sent RTOs received

Translation context 0 0

Incoming NAT 0 0

Resource manager 6 0

Session create 161 0

Session close 148 0

Session change 0 0

Gate create 0 0

Session ageout refresh requests 0 0

Session ageout refresh replies 0 0

IPSec VPN 0 0

Firewall user authentication 0 0

MGCP ALG 0 0

H323 ALG 0 0

SIP ALG 0 0

SCCP ALG 0 0

PPTP ALG 0 0

RPC ALG 0 0

RTSP ALG 0 0

RAS ALG 0 0

MAC address learning 0 0

GPRS GTP 0 0

Verificación de estadísticas del plano de control del clúster de chasis

Propósito

Verifique la información sobre las estadísticas del plano de control del clúster del chasis (latidos enviados y recibidos) y las estadísticas del vínculo de estructura (sondeos enviados y recibidos).

Acción

Desde el modo operativo, ingrese el show chassis cluster control-panel statistics comando.

{primary:node0}

user@host> show chassis cluster control-plane statistics

Control link statistics:

Control link 0:

Heartbeat packets sent: 258689

Heartbeat packets received: 258684

Heartbeat packets errors: 0

Fabric link statistics:

Child link 0

Probes sent: 258681

Probes received: 258681

Comprobación de estadísticas de plano de datos del clúster de chasis

Propósito

Verifique la información sobre la cantidad de RTO enviados y recibidos por servicios.

Acción