SSL Proxy

El proxy SSL actúa como intermediario, realizando el cifrado y descifrado SSL entre el cliente y el servidor. Se puede ofrecer una mejor visibilidad del uso de la aplicación cuando el proxy de reenvío SSL está habilitado.

Descripción general del proxy SSL

Para obtener la lista completa de características y plataformas compatibles, consulte Proxy SSL en el Explorador de características.

Secure Sockets Layer (SSL) es un protocolo de nivel de aplicación que proporciona tecnología de cifrado para Internet. SSL, también llamado Seguridad de la capa de transporte (TLS), garantiza la transmisión segura de datos entre un cliente y un servidor a través de una combinación de privacidad, autenticación, confidencialidad e integridad de datos. SSL se basa en certificados y pares de intercambio de claves privadas y públicas para este nivel de seguridad.

El proxy SSL es un proxy transparente que realiza el cifrado y descifrado SSL entre el cliente y el servidor.

- ¿Cómo funciona el proxy SSL?

- Proxy SSL con servicios de seguridad de aplicaciones

- Tipos de proxy SSL

- Protocolos SSL compatibles

- Beneficios del proxy SSL

- Soporte de sistemas lógicos

- Limitaciones

¿Cómo funciona el proxy SSL?

El proxy SSL proporciona una transmisión segura de datos entre un cliente y un servidor a través de una combinación de lo siguiente:

La autenticación del servidor de autenticación protege contra transmisiones fraudulentas al permitir que un navegador web valide la identidad de un servidor web.

Confidencialidad - SSL impone la confidencialidad mediante el cifrado de datos para evitar que usuarios no autorizados escuchen las comunicaciones electrónicas; de este modo garantiza la privacidad de las comunicaciones.

Integridad: la integridad del mensaje garantiza que el contenido de una comunicación no se altere.

El firewall de la serie SRX que actúa como proxy SSL administra las conexiones SSL entre el cliente en un extremo y el servidor en el otro extremo y realiza las siguientes acciones:

Sesión SSL entre el cliente y la serie SRX: termina una conexión SSL desde un cliente, cuando las sesiones SSL se inician desde el cliente al servidor. El firewall de la serie SRX descifra el tráfico, lo inspecciona en busca de ataques (en ambas direcciones) e inicia la conexión con el servidor en nombre de los clientes.

Sesión SSL entre el servidor y la serie SRX: finaliza una conexión SSL desde un servidor cuando las sesiones SSL se inician desde el servidor externo al servidor local. El firewall de la serie SRX recibe texto sin cifrar del cliente, cifra y transmite los datos como texto cifrado al servidor SSL. Por otro lado, la serie SRX descifra el tráfico del servidor SSL, lo inspecciona en busca de ataques y envía los datos al cliente como texto sin cifrar.

Permite la inspección de tráfico cifrado.

El servidor proxy SSL garantiza la transmisión segura de datos con tecnología de cifrado. SSL se basa en certificados y pares de intercambio de claves privadas-públicas para proporcionar una comunicación segura. Para obtener más información, consulte Certificados SSL.

Para establecer y mantener una sesión SSL entre el firewall de la serie SRX y su cliente/servidor, el firewall de la serie SRX aplica una política de seguridad al tráfico que recibe. Cuando el tráfico coincide con los criterios de la política de seguridad, el proxy SSL se habilita como un servicio de aplicación dentro de una política de seguridad.

Proxy SSL con servicios de seguridad de aplicaciones

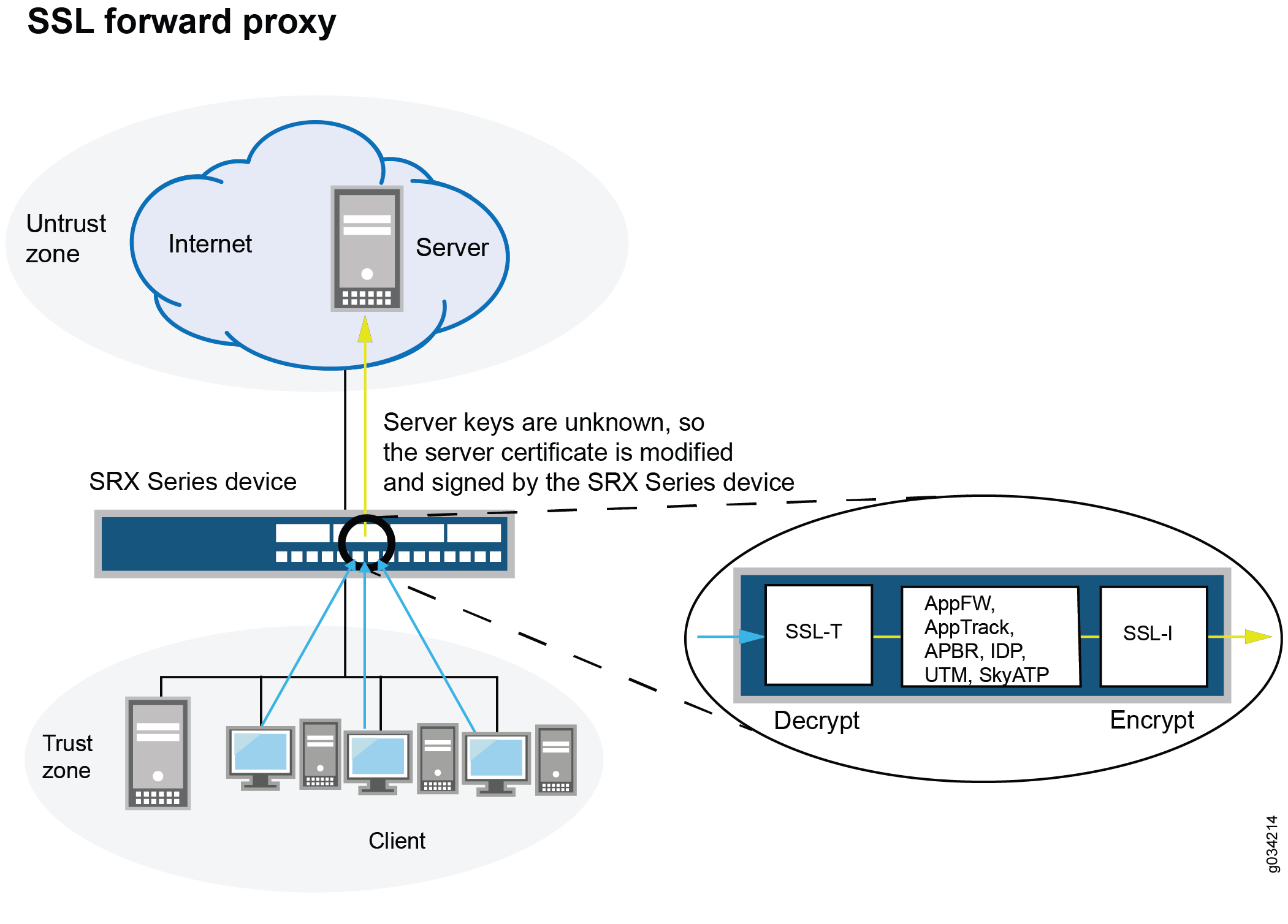

La figura 1 muestra cómo funciona el proxy SSL en una carga cifrada.

cifrada

cifrada

Cuando se configuran servicios de seguridad avanzada como firewall de aplicaciones (AppFW), detección y prevención de intrusiones (IDP), seguimiento de aplicaciones (AppTrack), seguridad de contenido y ATP Cloud, el proxy SSL actúa como un servidor SSL terminando la sesión SSL del cliente y estableciendo una nueva sesión SSL en el servidor. El firewall de la serie SRX descifra y vuelve a cifrar todo el tráfico proxy SSL.

IDP, AppFW, AppTracking, enrutamiento avanzado basado en políticas (APBR), seguridad de contenido, ATP Cloud y redireccionamiento de servicio ICAP pueden usar el contenido descifrado del proxy SSL. Si no se configura ninguno de estos servicios, se omiten los servicios de proxy SSL incluso si un perfil de proxy SSL está asociado a una directiva de firewall.

Tipos de proxy SSL

El proxy SSL es un proxy transparente que realiza el cifrado y descifrado SSL entre el cliente y el servidor. SRX actúa como servidor desde la perspectiva del cliente y actúa como cliente desde la perspectiva del servidor. En los firewalls de la serie SRX, la protección del cliente (proxy de reenvío) y la protección del servidor (proxy inverso) se admiten mediante el mismo sistema de eco SSL-T-SSL [terminador en el lado del cliente] y SSL-I-SSL [iniciador en el lado del servidor]).

El firewall serie SRX admite los siguientes tipos de proxy SSL:

Proxy SSL de protección del cliente, también conocido como proxy de reenvío: el firewall de la serie SRX reside entre el cliente interno y el servidor externo. Proxy de la sesión saliente, es decir, la sesión SSL iniciada localmente a Internet. Descifra e inspecciona el tráfico de los usuarios internos a la web.

Proxy SSL de protección del servidor, también conocido como proxy inverso: el firewall de la serie SRX reside entre el servidor interno y el cliente externo. Proxy de sesión entrante, es decir, sesiones SSL iniciadas externamente desde Internet al servidor local.

Para obtener más información sobre el proxy de reenvío SSL y el proxy inverso, consulte Configuración del proxy SSL.

Protocolos SSL compatibles

Los siguientes protocolos SSL son compatibles con los firewalls de la serie SRX para el servicio de inicio y finalización de SSL:

-

TLS versión 1.0: proporciona autenticación y comunicaciones seguras entre las aplicaciones que se comunican.

-

TLS versión 1.1: esta versión mejorada de TLS proporciona protección contra ataques de encadenamiento de bloques de cifrado (CBC).

-

TLS versión 1.2 — Esta versión mejorada de TLS proporciona una flexibilidad mejorada para la negociación de algoritmos criptográficos.

-

TLS versión 1.3: esta versión mejorada de TLS proporciona seguridad mejorada y mejor rendimiento.

A partir de Junos OS versión 15.1X49-D30 y Junos OS versión 17.3R1, los protocolos TLS versión 1.1 y TLS versión 1.2 son compatibles con los firewalls serie SRX junto con TLS versión 1.0.

A partir de Junos OS versión 15.1X49-D20 y Junos OS versión 17.3R1, la compatibilidad con el protocolo SSL 3.0 (SSLv3) está en desuso.

A partir de Junos OS versión 21.2R1, en los firewalls de la serie SRX, el proxy SSL admite TLS versión 1.3.

Cuando se utiliza TLS 1.3, el firewall de la serie SRX admite el grupo secp256r1 para el intercambio de claves con el fin de establecer la conexión con el servidor. Si el servidor solo admite secp384r1, la conexión finalizará.

A partir de Junos OS versión 24.2R1, los firewalls serie SRX admiten SNI para el proceso de iniciación SSL (SSL-I). La indicación de nombre de servidor (SNI) es una extensión del encabezado SSL/TLS, que lleva el nombre de host del servidor de destino durante el intercambio HTTPS "Client Hello" en texto sin cifrar antes de que se complete el protocolo de enlace SSL.

Beneficios del proxy SSL

Desencripta el tráfico SSL para obtener información granular de la aplicación y permitirle aplicar protección avanzada de servicios de seguridad y detectar amenazas.

Impone el uso de protocolos y cifrados fuertes por parte del cliente y el servidor.

Proporciona visibilidad y protección contra amenazas integradas en el tráfico cifrado SSL.

Controla lo que se debe descifrar mediante el proxy SSL selectivo.

Soporte de sistemas lógicos

Es posible habilitar el proxy SSL en políticas de firewall que se configuran mediante sistemas lógicos; Sin embargo, tenga en cuenta las siguientes limitaciones:

La categoría "servicios" no se admite actualmente en la configuración de sistemas lógicos. Dado que el proxy SSL se encuentra en "servicios", no puede configurar perfiles de proxy SSL por sistema lógico.

Dado que los perfiles de proxy configurados a nivel global (dentro del "proxy SSL de servicios") son visibles en todas las configuraciones del sistema lógico, es posible configurar perfiles de proxy a nivel global y, a continuación, adjuntarlos a las políticas de firewall de uno o más sistemas lógicos.

Limitaciones

En todos los firewalls de la serie SRX, la implementación actual del proxy SSL tiene las siguientes limitaciones de conectividad:

La compatibilidad con el protocolo SSLv3.0 está en desuso.

No se admite el protocolo SSLv2. Las sesiones SSL que utilizan SSLv2 se eliminan.

Solo se admite el certificado X.509v3.

No se admite la autenticación de cliente del protocolo de enlace SSL.

Se eliminan las sesiones SSL en las que la autenticación de certificados de cliente es obligatoria.

Las sesiones SSL en las que se solicita la renegociación se eliminan.

- En los firewalls de la serie SRX, para una sesión determinada, el proxy SSL solo se habilita si también está habilitada una característica relevante relacionada con el tráfico SSL. Las características relacionadas con el tráfico SSL son IDP, identificación de aplicaciones, firewall de aplicaciones, seguimiento de aplicaciones, enrutamiento avanzado basado en políticas, seguridad de contenido, ATP Cloud y servicio de redireccionamiento ICAP. Si ninguna de estas características está activa en una sesión, el proxy SSL omite la sesión y no se generan registros en este escenario.

- Los firewalls de la serie SRX que funcionan en la configuración de alta disponibilidad de varios nodos no admiten la funcionalidad de proxy SSL.