自動検知 VPN

自動検出 VPNの概要と、SRXシリーズファイアウォールでの設定方法について説明します。

自動検出VPN(ADVPN)は、スポーク間にVPNトンネルを動的に確立し、ハブを介したトラフィックのルーティングを回避します。

特定の機能のプラットフォームおよびリリースサポートを確認するには、機能エクスプローラーを使用します。

プラットフォームに関連する注意点については、ADVPN動作におけるプラットフォーム固有のマルチキャストセクションを参照してください。

自動検出VPNについて

自動検出VPN(ADVPN)は、中央ハブが2つのスポーク間のトラフィックのより良いパスをスポークに動的に通知できるようにするテクノロジーです。両方のスポークがハブからの情報を確認すると、ショートカット トンネルを確立し、ハブを介してトラフィックを送信せずに反対側に到達するようにホストのルーティング トポロジを変更します。

- ADVPN プロトコル

- ショートカットの確立

- ショートカットイニシエーターとレスポンダーの役割

- ショートカット属性

- ショートカットの終了

- PIM を使用したマルチキャストのサポート

- ADVPN 設定の制限事項

ADVPN プロトコル

ADVPN は、IKEv2 プロトコルの拡張機能を使用して 2 つのピア間でメッセージを交換し、スポークが互いの間にショートカット トンネルを確立できるようにします。ADVPN 拡張をサポートするデバイスは、最初の IKE 交換時に、その機能情報と ADVPN バージョン番号を含む ADVPN_SUPPORTED 通知を IKEv2 通知 ペイロードに送信します。ADVPN をサポートするデバイスは、 ショートカット サジェスター またはショートカット パートナーのいずれかとして機能しますが、両方として機能することはできません。

ショートカットの確立

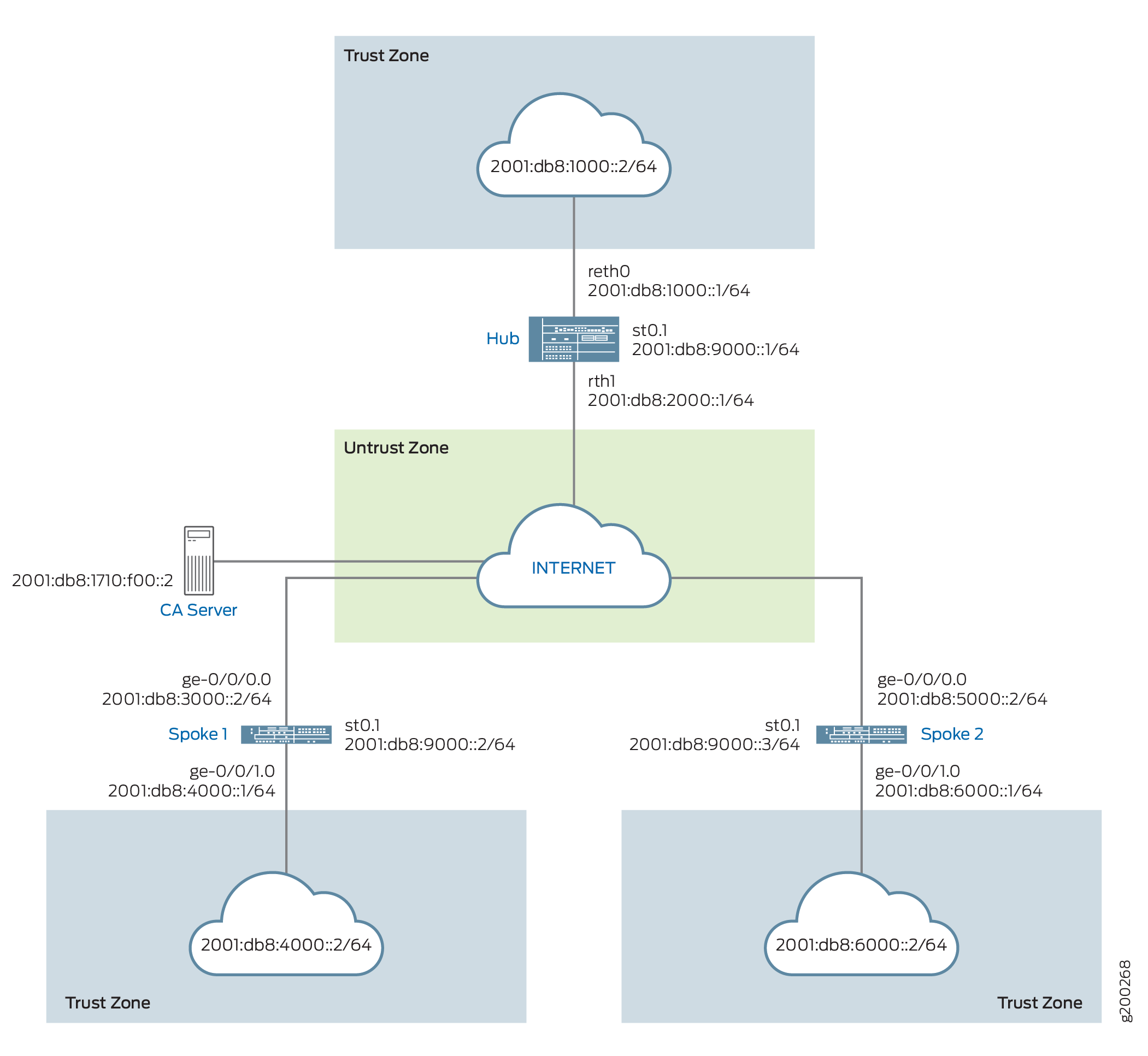

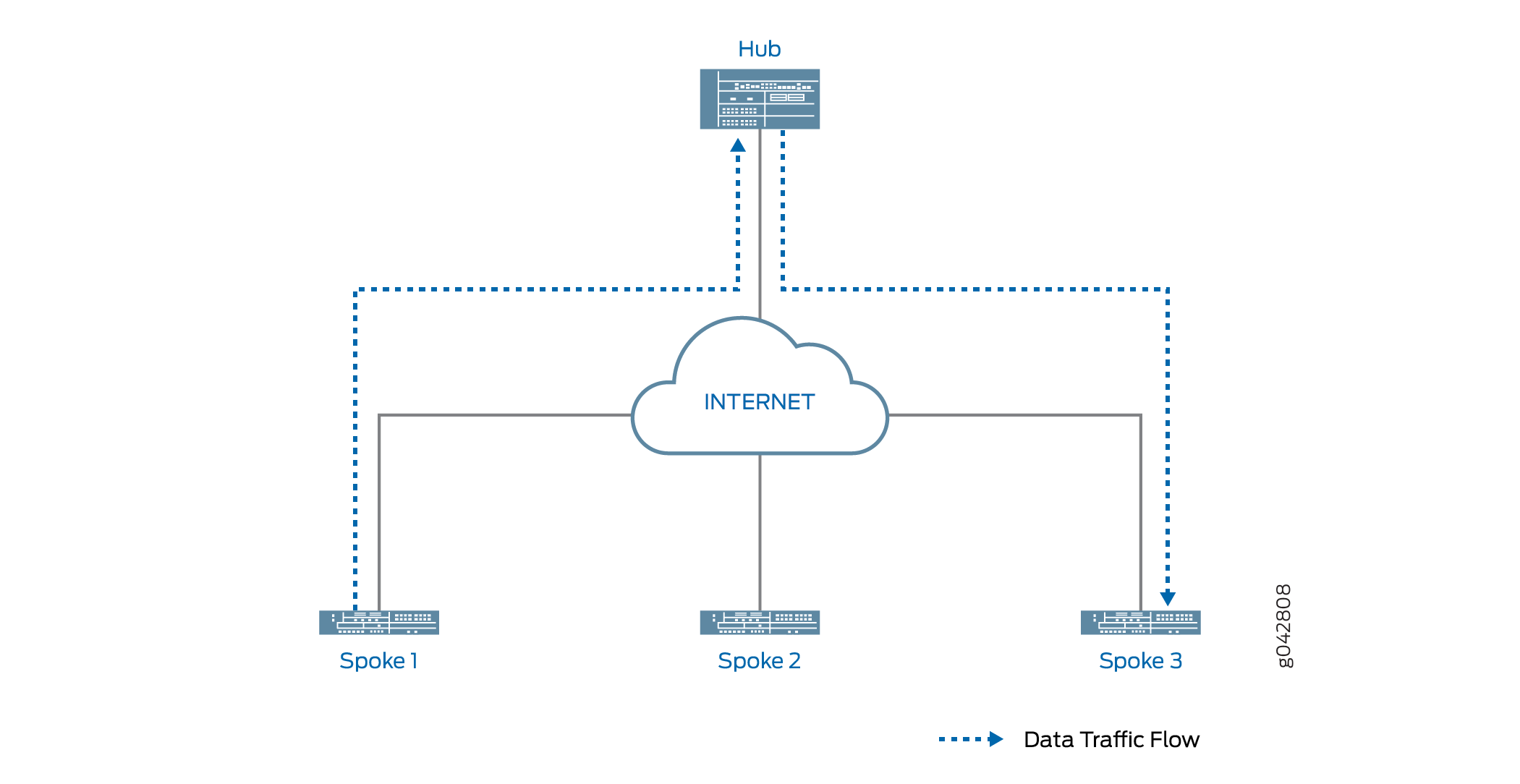

IPsec VPNゲートウェイは、トラフィックがピアの1つと一緒にトンネルを出て、別のピアと一緒にトンネルに入ることを認識したときの ショートカットサジェストとして機能する ことができます。 図 1 、ハブを通過するスポーク1からスポーク3へのトラフィックを示しています。

デバイスで ADVPN が設定されている場合、ADVPN ショートカット機能情報がハブとスポークの間で交換されます。スポーク 1 とス 3 が以前に ADVPN ショートカット パートナー機能をハブにアドバタイズしている限り、ハブはスポーク 1 と 3 が互いにショートカットを確立することを提案できます。

ショートカット suggester は、ピアと既に確立されている IKEv2 SA を使用して、2 つのピアのいずれかとのショートカット交換を開始します。ピアがショートカット交換を受け入れると、ショートカット サジェスターは他のピアとのショートカット交換を開始します。ショートカット交換には、ピア( ショートカット パートナーと呼ばれる)が相互に IKE および IPsec SA を確立できるようにするための情報が含まれています。ショートカットパートナー間のショートカットの作成は、両方のピアがショートカット交換を受け入れた後にのみ開始されます。

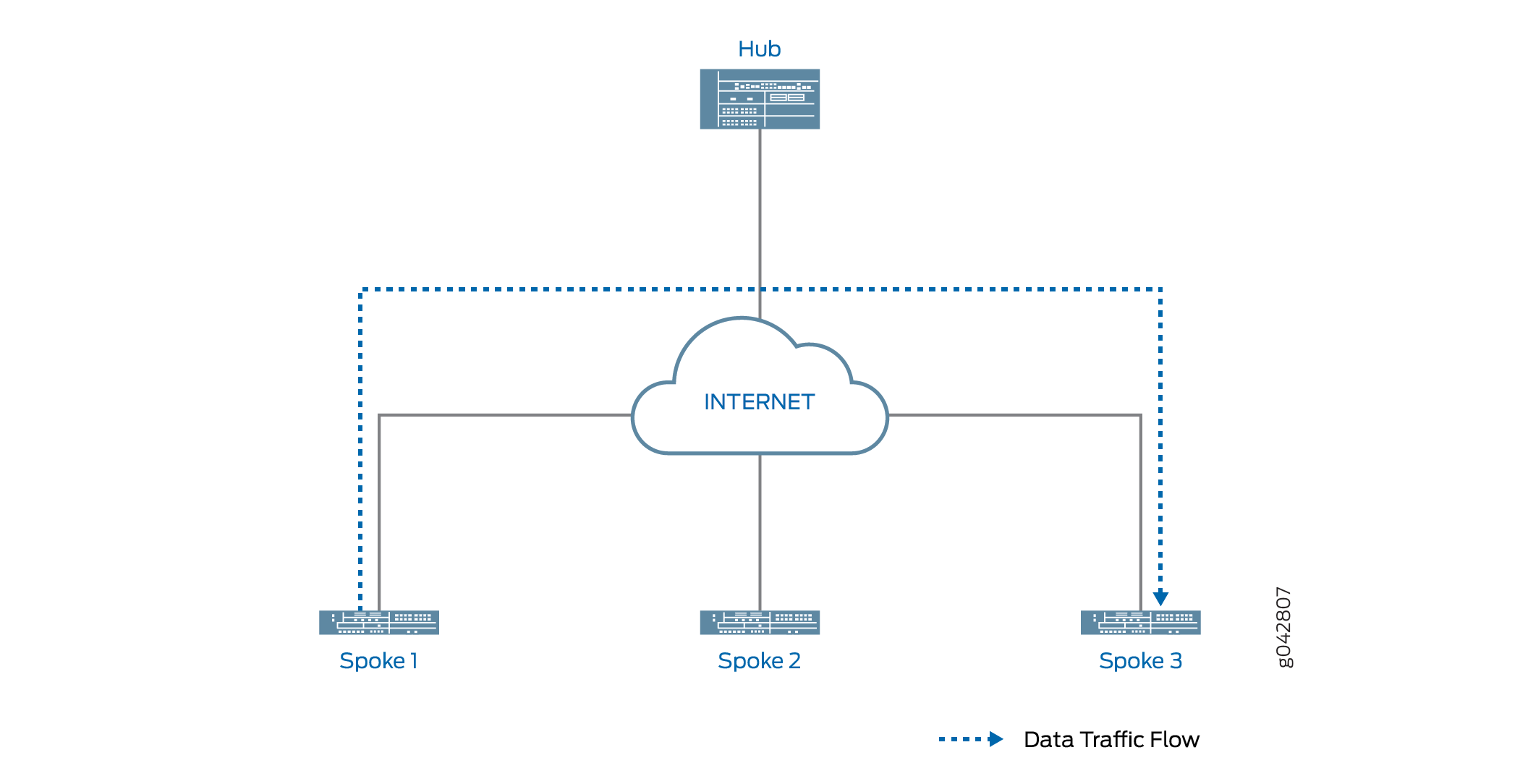

図 2 は、スポーク 1 と 3 の間のショートカットを通過するトラフィックを示しています。スポーク 1 からスポーク 3 へのトラフィックは、ハブを通過する必要はありません。

ショートカットイニシエーターとレスポンダーの役割

ショートカット提案者は、ショートカットのイニシエーターとして機能するショートカットパートナーの 1 つを選択します。もう一方のパートナーはレスポンダーとして機能します。パートナーの1つがNATデバイスの背後にある場合、NATデバイスの背後にあるパートナーがイニシエーターとして選択されます。どのパートナーも NAT デバイスの背後にある場合、サジェスターはパートナーの 1 つをイニシエーターとしてランダムに選択します。もう一方のパートナーはレスポンダーとして機能します。両方のパートナーがNATデバイスの背後にある場合、それらの間にショートカットを作成することはできません。suggester は、どのピアにもショートカット交換を送信しません。

ショートカット サジェスターは、最初にレスポンダーとのショートカット交換を開始します。レスポンダがショートカットの提案を受け入れると、サジェスタはイニシエーターに通知します。

ショートカット イニシエーターは、ショートカット サジェスターの通知に含まれる情報を使用して、レスポンダとの IKEv2 交換を確立し、2 つのパートナー間で新しい IPsec SA を確立します。各パートナーで、パートナーの背後にあるネットワークへのルートが、パートナーと提案者の間のトンネルではなく、ショートカットを指すようになりました。一方のパートナーの背後で発信されたトラフィックは、もう一方のショートカット パートナーの背後にあるネットワークを宛先とし、ショートカット上を流れます。

パートナーがショートカットの提案を拒否した場合、パートナーは拒否の理由を提案者に通知します。この場合、パートナー間のトラフィックは引き続きショートカット サジェスターを通過します。

ショートカット属性

ショートカットはその属性の一部をショートカット サジェスターから受け取りますが、その他の属性はサジェスターパートナー VPN トンネル構成から継承されます。 表 1 は、ショートカットのパラメータを示しています。

|

属性 |

受信元/継承元 |

|---|---|

|

ADVPN |

設定 |

|

アンチリプレイ |

設定 |

|

認証アルゴリズム |

設定 |

|

デッドピア検出 |

設定 |

|

DF ビット |

設定 |

|

暗号化アルゴリズム |

設定 |

|

トンネルの確立 |

サジェスタ |

|

外部インターフェイス |

設定 |

|

ゲートウェイポリシー |

設定 |

|

一般的な IKE ID |

設定 |

|

IKE バージョン |

設定 |

|

インストール間隔 |

設定 |

|

ローカルアドレス |

設定 |

|

ローカルID |

サジェスタ |

|

NAT トラバーサル |

設定 |

|

完全転送機密保持 |

設定 |

|

プロトコル |

設定 |

|

プロキシー ID |

適用外 |

|

リモート アドレス |

サジェスタ |

|

リモートID |

サジェスタ |

|

不適切な SPI への対応 |

設定 |

|

トラフィックセレクター |

適用外 |

ショートカットの終了

デフォルトでは、ショートカットは無期限に続きます。ショートカットパートナーは、指定された時間にトラフィックが指定されたレートを下回った場合にショートカットを終了します。デフォルトでは、トラフィックが300秒間毎秒5パケットを下回ると、ショートカットは終了します。アイドル時間とアイドルしきい値は、パートナーが構成できます。clear security ike security-association または clear security ipsec security-association コマンドを使用していずれかのショートカット パートナーのショートカットを手動で削除し、対応する IKE または IPsec SA をクリアできます。いずれかのショートカット パートナーは、IKEv2 削除ペイロードをもう一方のショートカット パートナーに送信することで、いつでもショートカットを終了できます。

ショートカットが終了すると、対応するIKE SAとすべての子IPsec SAが削除されます。ショートカットが終了すると、対応するルートが両方のショートカット パートナーから削除され、2 つのピア間のトラフィックが再びサジェスターを通過します。ショートカットの終了情報は、パートナーから提案者に送信されます。

ショートカットの有効期間は、ショートカット サジェスターとショートカット パートナー間のトンネルとは無関係です。ショートカットは、単にサジェスターとパートナー間のトンネルが終了したからといって終了することはありません。

PIM を使用したマルチキャストのサポート

SRXシリーズファイアウォールは、ADVPNインフラストラクチャのポイントツーマルチポイント(P2MP)モードでPIM(プロトコル独立マルチキャスト)をサポートします。P2MP モードでは、ファイアウォールのセキュア トンネル インターフェイス st0 で PIM を有効にすることができます。ADVPN での PIM を使用したマルチキャスト トラフィックのサポートは、AutoVPN で提供されるサポートと似ています。ADVPN は、マルチキャスト サポートを設定する際に AutoVPN と同じ考慮事項に従います。P2MP インフラストラクチャでの PIM を使用したマルチキャスト サポートの詳細については、次を参照してください: Auto VPN について。st0 P2MP インターフェイスで PIM を有効にするには

-

マルチノード高可用性環境では、P2MPマルチキャストはノードローカルトンネルを使用して実現されます。st0インターフェイス上のルーティングプロトコルは、同期状態トンネルをサポートしていません。マルチノード高可用性におけるIPsec VPNのサポートを参照してください。

SRXシリーズファイアウォールの1つはショートカットサジェスターであり、残りのファイアウォールはショートカットパートナーです。通常、マルチキャスト送信者はショートカット サジェスターの背後に存在し、マルチキャスト受信者はショートカット パートナーの背後にあります。マルチキャスト サポートの場合、サジェスターとパートナー デバイスのセキュア トンネル インターフェイス st0 は PIM P2MP モードで設定されます。これらの各デバイスで、st0 P2MP インターフェイスはネイバーごとのすべての PIM ジョイン を追跡し、マルチキャストの転送または複製がジョイン 状態のネイバーに対してのみ行われるようにします。

SRXシリーズファイアウォールは、st0 P2MPインターフェイスを介したPIMスパースモードでIPマルチキャストトラフィックをサポートします。サジェスターは、ファーストホップルーター(FHR)またはランデブーポイント(RP)として機能します。パートナーは、P2MP ネットワークで LHR(ラストホップ ルーター)として機能します。ネットワーク内のデバイスは、マルチキャスト グループ に参加しているネイバーにマルチキャスト データ パケットを複製します。

P2MP インフラストラクチャで PIM を設定する方法の詳細については、次を参照してください: P2MP インフラストラクチャでマルチキャスト サポートを設定する。

ADVPN 設定の制限事項

ADVPN を設定する際は、以下の制限事項に注意してください。

-

ADVPN は、サイト間の通信でのみサポートされます。ADVPN サジェスターの設定は、AutoVPN ハブでのみ許可されています。

-

提案者ロールとパートナー ロールの両方を設定することはできません。ゲートウェイで ADVPN が有効になっている場合、ゲートウェイでサジェスター ロールとパートナー ロールの両方を無効にすることはできません。

-

NAT デバイスの背後にあるパートナー間にショートカットを作成することはできません。サジェスターがショートカット交換を開始できるのは、パートナーの 1 つが NAT デバイスの背後にある場合、またはパートナーが NAT デバイスの背後にある場合のみです。

- ADVPN に IPv6 アドレスを使用するには、次の手順を実行します。

-

すべてのハブおよびスポーク デバイスで P2MP をサポートする st0 インターフェイスを設定する必要があります。

-

OSPFv3などの動的ルーティングプロトコル(DRP)を実行して、ルーティング設定をスタティックトンネル経由のショートカットトンネルに更新する必要があります。

-

IPv6 P2MP st0インターフェイスベースのADVPNではVPNモニター機能を設定できないことに注意してください。

-

-

ADVPN サービスは、IPv6 アドレスまたは IPv4 アドレスのいずれかをサポートする DRP で実行できますが、両方を同時にサポートすることはできません。

-

有効、無効化、役割の変更など、パートナーの構成変更の場合、ikedは以下を行います。

静的IKE SAとIPsec SAを破棄して再ネゴシエートし、新しい機能を交換します。

ショートカットIKE SAとIPsec SA、および存在する候補情報を消去します。

-

次のような ADVPN 以外の設定変更の場合:

静的IKE SAとIPsec SAの両方のクリアにつながる静的トンネル構成の変更により、ikedはショートカットIKE SAとIPsec SAを破棄します。ikedは提案情報をクリーンアップします。ショートカット トンネルは、提案者からショートカットの提案を受け取るまで、再度再ネゴシエートしません。

静的トンネルIPsec SAのみのクリアにつながる静的トンネル構成の変更により、ikedはショートカットIKE SAとIPsec SAを破棄します。ikedは提案情報をクリーンアップします。ショートカット トンネルは、提案者からショートカットの提案を受け取るまで、再度再ネゴシエートしません。

ADVPN では、kmd プロセスと iked プロセスの両方で、以下の設定はサポートされていません。

-

IKEv1

-

ポリシーベース VPN

-

IKEv2 構成ペイロード

-

トラフィックセレクター

-

ポイントツーポイントのセキュアなトンネルインターフェイス

-

シードされた事前共有鍵

-

共有事前共有鍵 - kmd プロセスには対応していません

ショートカットトンネルによるトラフィックルーティングについて

トンネルのフラップや致命的な変更により、静的トンネルとショートカット トンネルの両方がダウンする可能性があります。この場合、特定の宛先へのトラフィックが、予期されるスタティック トンネルではなく、予期しないショートカット トンネルを介してルーティングされる可能性があります。

図 3では、ハブと各スポークの間にスタティック トンネルが存在します。OSPF 隣接関係は、ハブとスポークの間に確立されます。また、スポーク A にはスポーク B とのショートカット トンネルがあり、スポーク間で OSPF 隣接関係が確立されています。ハブ(ショートカットサジェスター)は、ハブとスポークA間の接続がダウンした場合、スポークBとスポークAの間のショートカットトンネルを介してスポークAのネットワークに到達できることを認識します。

図 4では、ハブとスポーク A 間の静的トンネルがダウンしています。スポーク C からスポーク A への新しいトラフィックがある場合、スポーク C にはスポーク A とのショートカット トンネルがないため、スポーク C はトラフィックをハブに転送します。ハブにはスポーク A とのアクティブな静的トンネルはありませんが、スポーク A とスポーク B の間にショートカット トンネルがあることを認識し、スポーク C からスポーク B にトラフィックを転送します。

スポーク B とスポーク C の両方が ADVPN(自動検出 VPN)パートナー機能をサポートしている限り、ハブはスポークが相互に直接ショートカットを確立することを提案できます。これは、2 つのスポーク間に直接トラフィックがない場合でも発生します。スポーク C からスポーク A へのトラフィックは、スポーク C とスポーク B の間のショートカット トンネルを経由し、次にスポーク B とスポーク A の間のショートカット トンネルを通過します( 図 5 を参照)。

ハブとスポーク A 間の静的トンネルが再確立されると、トンネルはすべてのスポークにアドバタイズされます。スポーク C は、スポーク A に到達するためのより良いルートがあることを学習します。トラフィックをスポーク B に通す代わりに、スポーク A のトラフィックをハブに転送します。ハブは、スポーク C とスポーク A の間にショートカット トンネルを確立することを提案しています。スポーク C とスポーク A の間にショートカット トンネルが確立されると、トラフィックはショートカット トンネルを通過します( 図 6 を参照)。スポーク C とスポーク A 間のトラフィックはスポーク B を経由しなくなり、スポーク B とスポーク C の間のショートカット トンネルは最終的に消えます。

[edit security ike gateway gateway-name advpn partner] 階層レベルで [connection-limit] オプションを使用すると、特定のゲートウェイを使用して異なるショートカット パートナーで作成できるショートカット トンネルの最大数を設定できます。デフォルトでもある最大数は、プラットフォームによって異なります。

関連項目

例:自動検出 VPN 動的トンネルによるネットワーク リソース使用率の向上

AutoVPN ネットワークを展開する場合は、自動検出 VPN(ADVPN)を設定することで、ネットワーク リソースの使用率を高めることができる場合があります。AutoVPN ネットワークでは、トラフィックがスポーク間で移動している場合でも、VPN トラフィックはハブを通過します。ADVPN を使用すると、スポーク間で VPN トンネルを動的に確立できるため、ネットワーク リソースの使用率が向上します。この例では、AutoVPN ネットワークで動的なスポークツースポーク VPN トンネルを有効にするように ADVPN を設定するには、この例を使用します。

要件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

AutoVPNハブおよびスポークとしてサポートされる3つのSRXシリーズファイアウォール。

ADVPN をサポートする Junos OS リリース 12.3X48-D10 以降のリリース。

ハブに登録されているデジタル証明書と、デバイスが相互に認証できるようにするスポーク。

始める前に:

ローカル証明書の要求を送信するときに、認証局 (CA) のアドレスと必要な情報 (チャレンジ・パスワードなど) を取得します。

各デバイスにデジタル証明書を登録します。

「 証明書の登録」を参照してください。

この例では、OSPF ダイナミック ルーティング プロトコルとスタティック ルート構成を使用して、VPN トンネル経由でパケットを転送します。VPN トンネルを介してパケットを転送するために使用される OSPF 動的ルーティング プロトコルについて理解している必要があります。

概要

この例では、ADVPN用のAutoVPNハブと2つのスポークの設定を示します。スポークはハブへのIPsec VPN接続を確立することで、相互の通信やハブ上のリソースへのアクセスを可能にします。トラフィックは最初にハブを介して一方のスポークから他方のスポークに渡されますが、ADVPNを使用すると、スポークは互いに直接セキュリティアソシエーションを確立できます。ハブはショートカットサジェスターとして機能します。ハブでは、ADVPN 設定によって partner ロールが無効になります。スポークでは、ADVPN 設定によって suggester ロールが無効になります。

AutoVPN ハブとスポークで設定された特定のフェーズ 1 およびフェーズ 2 IKE トンネル オプションは、同じ値を持つ必要があります。 表 2 に、この例で使用されている値を示します。

オプション |

値 |

|---|---|

IKEプロポーザル: |

|

認証方法 |

rsa-signatures |

Diffie-Hellman(DH)グループ |

group5 |

認証アルゴリズム |

sha1 |

暗号化アルゴリズム |

aes-256-cbc |

IKEポリシー: |

|

証書 |

ローカル証明書 |

IKEゲートウェイ: |

|

バージョン |

v2 のみ |

IPsecプロポーザル: |

|

プロトコル |

esp |

認証アルゴリズム |

hmac-sha1-96 |

暗号化アルゴリズム |

aes-256-cbc |

IPsecポリシー: |

|

完全転送機密保持(PFS)グループ |

group5 |

ハブおよびスポークのIKEゲートウェイ設定には、VPNピアを識別するリモートおよびローカルの値が含まれます。 表 3 に、この例でのハブとスポークのIKEゲートウェイ設定を示します。

オプション |

ハブ |

スポーク |

|---|---|---|

リモート IP アドレス |

動的 |

スポーク1: 11.1.1.1 スポーク2: 11.1.1.1 |

ローカルIPアドレス |

11.1.1.1 |

スポーク1: 21.1.1.2 スポーク2: 31.1.1.2 |

リモート IKE ID |

スポークの証明書の組織 (O) フィールドに文字列 "XYZ"、組織単位 (OU) フィールドに "Sales" が含まれる識別名 (DN) |

ハブの証明書の OU フィールドに文字列 "Sales" が含まれる DN |

ローカルIKE ID |

ハブの証明書の DN |

スポーク証明書のDN |

ハブは、スポークの証明書のサブジェクト フィールドに O フィールドに文字列 "XYZ" が含まれ、OU フィールドに "Sales" が含まれている場合、スポークの IKE ID を認証します。

この例では、すべてのトラフィックを許可するデフォルトのセキュリティポリシーがすべてのデバイスで使用されています。実稼働環境では、より制限の厳しいセキュリティポリシーを設定する必要があります。「セキュリティポリシーの概要」を参照してください。

設定

サジェスターの設定 (ハブ)

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set interfaces ge-0/0/3 gigether-options redundant-parent reth0 set interfaces ge-0/0/4 gigether-options redundant-parent reth1 set interfaces ge-7/0/3 gigether-options redundant-parent reth0 set interfaces ge-7/0/4 gigether-options redundant-parent reth1 set interfaces reth0 redundant-ether-options redundancy-group 1 set interfaces reth0 unit 0 family inet address 10.1.1.1/24 set interfaces reth1 redundant-ether-options redundancy-group 1 set interfaces reth1 unit 0 family inet address 11.1.1.1/24 set interfaces st0 unit 1 multipoint set interfaces st0 unit 1 family inet address 172.16.1.1/24 set protocols ospf graceful-restart restart-duration 300 set protocols ospf graceful-restart notify-duration 300 set protocols ospf graceful-restart no-strict-lsa-checking set protocols ospf area 0.0.0.0 interface st0.1 interface-type p2mp set protocols ospf area 0.0.0.0 interface st0.1 metric 10 set protocols ospf area 0.0.0.0 interface st0.1 retransmit-interval 1 set protocols ospf area 0.0.0.0 interface st0.1 dead-interval 40 set protocols ospf area 0.0.0.0 interface st0.1 demand-circuit set protocols ospf area 0.0.0.0 interface st0.1 dynamic-neighbors set protocols ospf area 0.0.0.0 interface reth0.0 set routing-options graceful-restart set routing-options static route 21.1.1.0/24 next-hop 11.1.1.2 set routing-options static route 31.1.1.0/24 next-hop 11.1.1.2 set routing-options router-id 172.16.1.1 set security ike proposal IKE_PROP authentication-method rsa-signatures set security ike proposal IKE_PROP dh-group group5 set security ike proposal IKE_PROP authentication-algorithm sha1 set security ike proposal IKE_PROP encryption-algorithm aes-256-cbc set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL certificate local-certificate Suggester_Certificate_ID set security ike gateway SUGGESTER_GW ike-policy IKE_POL set security ike gateway SUGGESTER_GW dynamic distinguished-name wildcard O=XYZ, OU=Sales set security ike gateway SUGGESTER_GW dynamic ike-user-type group-ike-id set security ike gateway SUGGESTER_GW dead-peer-detection set security ike gateway SUGGESTER_GW local-identity distinguished-name set security ike gateway SUGGESTER_GW external-interface reth1.0 set security ike gateway SUGGESTER_GW local-address 11.1.1.1 set security ike gateway SUGGESTER_GW advpn partner disable set security ike gateway SUGGESTER_GW advpn suggester set security ike gateway SUGGESTER_GW version v2-only set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha1-96 set security ipsec proposal IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec policy IPSEC_POL perfect-forward-secrecy keys group5 set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn SUGGESTER_VPN bind-interface st0.1 set security ipsec vpn SUGGESTER_VPN ike gateway SUGGESTER_GW set security ipsec vpn SUGGESTER_VPN ike ipsec-policy IPSEC_POL set security pki ca-profile advpn ca-identity advpn set security pki ca-profile advpn enrollment url http://10.157.92.176:8080/scep/advpn/ set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces st0.1 set security zones security-zone trust interfaces reth0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces reth1.0 set security policies default-policy permit-all

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

サジェスターを設定するには:

インターフェイスを設定します。

[edit interfaces] user@host# set ge-0/0/3 gigether-options redundant-parent reth0 user@host# set ge-0/0/4 gigether-options redundant-parent reth1 user@host# set ge-7/0/3 gigether-options redundant-parent reth0 user@host# set ge-7/0/4 gigether-options redundant-parent reth1 user@host# set reth0 redundant-ether-options redundancy-group 1 user@host# set reth0 unit 0 family inet address 10.1.1.1/24 user@host# set reth1 redundant-ether-options redundancy-group 1 user@host# set reth1 unit 0 family inet address 11.1.1.1/24 user@host# set st0 unit 1 multipoint user@host# set st0 unit 1 family inet address 172.16.1.1/24

ルーティング プロトコルとスタティック ルートを設定します。

[edit protocols ospf] user@host# set graceful-restart restart-duration 300 user@host# set graceful-restart notify-duration 300 user@host# set graceful-restart no-strict-lsa-checking user@host# set area 0.0.0.0 interface st0.1 interface-type p2mp user@host# set area 0.0.0.0 interface st0.1 metric 10 user@host# set area 0.0.0.0 interface st0.1 retransmit-interval 1 user@host# set area 0.0.0.0 interface st0.1 dead-interval 40 user@host# set area 0.0.0.0 interface st0.1 demand-circuit user@host# set area 0.0.0.0 interface st0.1 dynamic-neighbors user@host# set area 0.0.0.0 interface reth0.0 [edit routing-options] user@host# set graceful-restart user@host# set static route 21.1.1.0/24 next-hop 11.1.1.2 user@host# set static route 31.1.1.0/24 next-hop 11.1.1.2 user@host# set router-id 172.16.1.1

フェーズ1のオプションを設定します。

[edit security ike proposal IKE_PROP] user@host# set authentication-method rsa-signatures user@host# set dh-group group5 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-256-cbc [edit security ike policy IKE_POL] user@host# set proposals IKE_PROP user@host# set certificate local-certificate Suggester_Certificate_ID [edit security ike gateway SUGGESTER_GW] user@host# set ike-policy IKE_POL user@host# set dynamic distinguished-name wildcard O=XYZ, OU=Sales user@host# set dynamic ike-user-type group-ike-id user@host# set dead-peer-detection user@host# set local-identity distinguished-name user@host# set external-interface reth1.0 user@host# set local-address 11.1.1.1 user@host# set advpn partner disable user@host# set advpn suggester user@host# set version v2-only

フェーズ2のオプションを設定します。

[edit security ipsec proposal IPSEC_PROP] user@host# set protocol esp user@host# set authentication-algorithm hmac-sha1-96 user@host# set encryption-algorithm aes-256-cbc [edit security ipsec policy IPSEC_POL] user@host# set perfect-forward-secrecy keys group5 user@host# set proposals IPSEC_PROP [edit security isec vpn SUGGESTER_VPN] user@host# set bind-interface st0.1 user@host# set ike gateway SUGGESTER_GW user@host# set ike ipsec-policy IPSEC_POL

証明書情報を構成します。

[edit security pki] user@host# set ca-profile advpn ca-identity advpn user@host# set ca-profile advpn enrollment url http://10.157.92.176:8080/scep/advpn/

ゾーンを設定します。

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces st0.1 user@host# set interfaces reth0.0 [edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces reth1.0

デフォルトのセキュリティポリシーを設定します。

[edit security policies] user@host# set default-policy permit-all

結果

設定モードから、 show interfaces、 show protocols、 show routing-options、 show security ike、 show security ipsec、 show security pki、 show security zones、および show security policies コマンドを入力して、設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host# show interfaces

ge-0/0/3 {

gigether-options {

redundant-parent reth0;

}

}

ge-0/0/4 {

gigether-options {

redundant-parent reth1;

}

}

ge-7/0/3 {

gigether-options {

redundant-parent reth0;

}

}

ge-7/0/4 {

gigether-options {

redundant-parent reth1;

}

}

reth0 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 10.1.1.1/24;

}

}

}

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 11.1.1.1/24;

}

}

}

st0 {

unit 1 {

multipoint;

family inet {

address 172.16.1.1/24;

}

}

}

[edit]

user@host# show protocols

ospf {

graceful-restart {

restart-duration 300;

notify-duration 300;

no-strict-lsa-checking;

}

area 0.0.0.0 {

interface st0.1 {

interface-type p2mp;

metric 10;

retransmit-interval 1;

dead-interval 40;

demand-circuit;

dynamic-neighbors;

}

interface reth0.0;

}

}

[edit]

user@host# show routing-options

graceful-restart;

static {

route 21.1.1.0/24 next-hop 11.1.1.2;

route 31.1.1.0/24 next-hop 11.1.1.2;

}

router-id 172.16.1.1;

[edit]

user@host# show security ike

proposal IKE_PROP {

authentication-method rsa-signatures;

dh-group group5;

authentication-algorithm sha1;

encryption-algorithm aes-256-cbc;

}

policy IKE_POL {

proposals IKE_PROP;

certificate {

local-certificate Suggester_Certificate_ID;

}

}

gateway SUGGESTER_GW {

ike-policy IKE_POL;

dynamic {

distinguished-name {

wildcard O=XYZ, OU=Sales;

}

ike-user-type group-ike-id;

}

dead-peer-detection {

}

local-identity distinguished-name;

external-interface reth1.0

local-address 11.1.1.1;

advpn {

partner {

disable;

}

suggester {

]

}

version v2-only;

}

[edit]

user@host# show security ipsec

proposal IPSEC_PROP {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-256-cbc;

}

policy IPSEC_POL {

perfect-forward-secrecy {

keys group5;

}

proposals IPSEC_PROP;

}

vpn SUGGESTER_VPN {

bind-interface st0.1;

ike {

gateway SUGGESTER_GW;

ipsec-policy IPSEC_POL;

}

}

[edit]

user@host# show security pki

ca-profile advpn {

ca-identity advpn;

enrollment {

url http://10.157.92.176:8080/scep/advpn/;

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

st0.1;

reth0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

reth1.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

デバイスの設定が完了したら、設定モードから commit を入力します。

パートナーの設定(スポーク1)

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set interfaces ge-0/0/3 gigether-options redundant-parent reth0 set interfaces ge-0/0/4 gigether-options redundant-parent reth1 set interfaces ge-7/0/3 gigether-options redundant-parent reth0 set interfaces ge-7/0/4 gigether-options redundant-parent reth1 set interfaces reth0 redundant-ether-options redundancy-group 1 set interfaces reth0 unit 0 family inet address 25.1.1.1/24 set interfaces reth1 redundant-ether-options redundancy-group 1 set interfaces reth1 unit 0 family inet address 21.1.1.2/24 set interfaces st0 unit 1 multipoint set interfaces st0 unit 1 family inet address 172.16.1.2/24 set protocols ospf graceful-restart restart-duration 300 set protocols ospf graceful-restart notify-duration 300 set protocols ospf graceful-restart no-strict-lsa-checking set protocols ospf area 0.0.0.0 interface st0.1 interface-type p2mp set protocols ospf area 0.0.0.0 interface st0.1 metric 15 set protocols ospf area 0.0.0.0 interface st0.1 retransmit-interval 1 set protocols ospf area 0.0.0.0 interface st0.1 dead-interval 40 set protocols ospf area 0.0.0.0 interface st0.1 demand-circuit set protocols ospf area 0.0.0.0 interface st0.1 dynamic-neighbors set protocols ospf area 0.0.0.0 interface reth0.0 set routing-options graceful-restart set routing-options static route 11.1.1.0/24 next-hop 21.1.1.1 set routing-options static route 31.1.1.0/24 next-hop 21.1.1.1 set routing-options router-id 172.16.1.2 set security ike proposal IKE_PROP authentication-method rsa-signatures set security ike proposal IKE_PROP dh-group group5 set security ike proposal IKE_PROP authentication-algorithm sha1 set security ike proposal IKE_PROP encryption-algorithm aes-256-cbc set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL certificate local-certificate Partner1_Certificate_ID set security ike gateway PARTNER_GW ike-policy IKE_POL set security ike gateway PARTNER_GW address 11.1.1.1 set security ike gateway PARTNER_GW local-identity distinguished-name set security ike gateway PARTNER_GW remote-identity distinguished-name container OU=Sales set security ike gateway PARTNER_GW external-interface reth1 set security ike gateway PARTNER_GW local-address 21.1.1.2 set security ike gateway PARTNER_GW advpn suggester disable set security ike gateway PARTNER_GW advpn partner set security ike gateway PARTNER_GW version v2-only set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha1-96 set security ipsec proposal IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec policy IPSEC_POL perfect-forward-secrecy keys group5 set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn PARTNER_VPN bind-interface st0.1 set security ipsec vpn PARTNER_VPN ike gateway PARTNER_GW set security ipsec vpn PARTNER_VPN ike ipsec-policy IPSEC_POL set security ipsec vpn PARTNER_VPN establish-tunnels immediately set security pki ca-profile advpn ca-identity advpn set security pki ca-profile advpn enrollment url http://10.157.92.176:8080/scep/advpn/ set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces st0.1 set security zones security-zone trust interfaces reth0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces reth1.0 set security policies default-policy permit-all

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

スポーク 1 を設定するには:

インターフェイスを設定します。

[edit interfaces] user@host# set ge-0/0/3 gigether-options redundant-parent reth0 user@host# set ge-0/0/4 gigether-options redundant-parent reth1 user@host# set ge-7/0/3 gigether-options redundant-parent reth0 user@host# set ge-7/0/4 gigether-options redundant-parent reth1 user@host# set reth0 redundant-ether-options redundancy-group 1 user@host# set reth0 unit 0 family inet address 25.1.1.1/24 user@host# set reth1 redundant-ether-options redundancy-group 1 user@host# set reth1 unit 0 family inet address 21.1.1.2/24 user@host# set st0 unit 1 multipoint user@host# set st0 unit 1 family inet address 172.16.1.2/24

ルーティング プロトコルとスタティック ルートを設定します。

[edit protocols ospf] user@host# set graceful-restart restart-duration 300 user@host# set graceful-restart notify-duration 300 user@host# set graceful-restart no-strict-lsa-checking user@host# set area 0.0.0.0 interface st0.1 interface-type p2mp user@host# set area 0.0.0.0 interface st0.1 metric 15 user@host# set area 0.0.0.0 interface st0.1 retransmit-interval 1 user@host# set area 0.0.0.0 interface st0.1 dead-interval 40 user@host# set area 0.0.0.0 interface st0.1 demand-circuit user@host# set area 0.0.0.0 interface st0.1 dynamic-neighbors user@host# set protocols ospf area 0.0.0.0 interface reth0.0 [edit routing-options] user@host# set graceful-restart user@host# set static route 11.1.1.0/24 next-hop 21.1.1.1 user@host# set static route 31.1.1.0/24 next-hop 21.1.1.1 user@host# set router-id 172.16.1.2

フェーズ1のオプションを設定します。

[edit security ike proposal IKE_PROP] user@host# set authentication-method rsa-signatures user@host# set dh-group group5 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-256-cbc [edit security ike policy IKE_POL] user@host# set proposals IKE_PROP user@host# set certificate local-certificate Partner1_Certificate_ID [edit security ike gateway PARTNER_GW] user@host# set ike-policy IKE_POL user@host# set address 11.1.1.1 user@host# set local-identity distinguished-name user@host# set remote-identity distinguished-name container OU=Sales user@host# set external-interface reth1 user@host# set local-address 21.1.1.2 user@host# set advpn suggester disable user@host# set advpn partner user@host# set version v2-only

フェーズ2のオプションを設定します。

[edit security ipsec proposal IPSEC_PROP] user@host# set protocol esp user@host# set authentication-algorithm hmac-sha1-96 user@host# set encryption-algorithm aes-256-cbc [edit security ipsec policy IPSEC_POL] user@host# set perfect-forward-secrecy keys group5 user@host# set proposals IPSEC_PROP [edit security isec vpn PARTNER_VPN] user@host# set bind-interface st0.1 user@host# set ike gateway PARTNER_GW user@host# set ike ipsec-policy IPSEC_POL user@host# set establish-tunnels immediately

証明書情報を構成します。

[edit security pki] user@host# set ca-profile advpn ca-identity advpn user@host# set ca-profile advpn enrollment url http://10.157.92.176:8080/scep/advpn/

ゾーンを設定します。

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces st0.1 user@host# set interfaces reth0.0 [edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces reth1.0

デフォルトのセキュリティポリシーを設定します。

[edit security policies] user@host# set default-policy permit-all

結果

設定モードから、 show interfaces、 show protocols、 show routing-options、 show security ike、 show security ipsec、 show security pki、 show security zones、および show security policies コマンドを入力して、設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host# show interfaces

ge-0/0/3 {

gigether-options {

redundant-parent reth0;

}

}

ge-0/0/4 {

gigether-options {

redundant-parent reth1;

}

}

ge-7/0/3 {

gigether-options {

redundant-parent reth0;

}

}

ge-7/0/4 {

gigether-options {

redundant-parent reth1;

}

}

reth0 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 25.1.1.1/24;

}

}

}

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 21.1.1.2/24;

}

}

}

st0 {

unit 1 {

multipoint;

family inet {

address 172.16.1.2/24;

}

}

}

[edit]

user@host# show protocols

ospf {

graceful-restart {

restart-duration 300;

notify-duration 300;

no-strict-lsa-checking;

}

area 0.0.0.0 {

interface st0.1 {

interface-type p2mp;

metric 15;

retransmit-interval 1;

dead-interval 40;

demand-circuit;

dynamic-neighbors;

}

interface reth0.0;

}

}

[edit]

user@host# show routing-options

graceful-restart;

static {

route 11.1.1.0/24 next-hop 21.1.1.1;

route 31.1.1.0/24 next-hop 21.1.1.1;

}

router-id 172.16.1.2;

[edit]

user@host# show security ike

proposal IKE_PROP {

authentication-method rsa-signatures;

dh-group group5;

authentication-algorithm sha1;

encryption-algorithm aes-256-cbc;

}

policy IKE_POL {

proposals IKE_PROP;

certificate {

local-certificate Partner1_Certificate_ID;

}

}

gateway PARTNER_GW {

ike-policy IKE_POL;

address 11.1.1.1;

local-identity distinguished-name;

remote-identity distinguished-name container OU=Sales;

external-interface reth1;

local-address 21.1.1.2;

advpn {

suggester {

disable;

}

partner {

}

}

version v2-only;

}

[edit]

user@host# show security ipsec

proposal IPSEC_PROP {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-256-cbc;

}

policy IPSEC_POL {

perfect-forward-secrecy {

keys group5;

}

proposals IPSEC_PROP;

}

vpn PARTNER_VPN {

bind-interface st0.1;

ike {

gateway PARTNER_GW;

ipsec-policy IPSEC_POL;

}

establish-tunnels immediately;

}

[edit]

user@host# show security pki

ca-profile advpn {

ca-identity advpn;

enrollment {

url http://10.157.92.176:8080/scep/advpn/;

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

st0.1;

reth0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

reth1.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

デバイスの設定が完了したら、設定モードから commit を入力します。

パートナーの設定(スポーク2)

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set interfaces ge-0/0/2 unit 0 family inet address 31.1.1.2/24 set interfaces ge-0/0/4 unit 0 family inet address 36.1.1.1/24 set interfaces st0 unit 1 multipoint set interfaces st0 unit 1 family inet address 172.16.1.3/24 set protocols ospf graceful-restart restart-duration 300 set protocols ospf graceful-restart notify-duration 300 set protocols ospf graceful-restart no-strict-lsa-checking set protocols ospf area 0.0.0.0 interface st0.1 interface-type p2mp set protocols ospf area 0.0.0.0 interface st0.1 metric 15 set protocols ospf area 0.0.0.0 interface st0.1 retransmit-interval 1 set protocols ospf area 0.0.0.0 interface st0.1 dead-interval 40 set protocols ospf area 0.0.0.0 interface st0.1 demand-circuit set protocols ospf area 0.0.0.0 interface st0.1 dynamic-neighbors set protocols ospf area 0.0.0.0 interface ge-0/0/4.0 set routing-options graceful-restart set routing-options static route 11.1.1.0/24 next-hop 31.1.1.1 set routing-options static route 21.1.1.0/24 next-hop 31.1.1.1 set routing-options router-id 172.16.1.3 set security ike proposal IKE_PROP authentication-method rsa-signatures set security ike proposal IKE_PROP dh-group group5 set security ike proposal IKE_PROP authentication-algorithm sha1 set security ike proposal IKE_PROP encryption-algorithm aes-256-cbc set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL certificate local-certificate Partner2_Certificate_ID set security ike gateway PARTNER_GW ike-policy IKE_POL set security ike gateway PARTNER_GW address 11.1.1.1 set security ike gateway PARTNER_GW dead-peer-detection set security ike gateway PARTNER_GW local-identity distinguished-name set security ike gateway PARTNER_GW remote-identity distinguished-name container OU=Sales set security ike gateway PARTNER_GW external-interface ge-0/0/2.0 set security ike gateway PARTNER_GW local-address 31.1.1.2 set security ike gateway PARTNER_GW advpn suggester disable set security ike gateway PARTNER_GW advpn partner set security ike gateway PARTNER_GW version v2-only set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha1-96 set security ipsec proposal IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec policy IPSEC_POL perfect-forward-secrecy keys group5 set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn PARTNER_VPN bind-interface st0.1 set security ipsec vpn PARTNER_VPN ike gateway PARTNER_GW set security ipsec vpn PARTNER_VPN ike ipsec-policy IPSEC_POL set security ipsec vpn PARTNER_VPN establish-tunnels immediately set security pki ca-profile advpn ca-identity advpn set security pki ca-profile advpn enrollment url http://10.157.92.176:8080/scep/advpn/ set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/4.0 set security zones security-zone trust interfaces st0.1 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/2.0 set security policies default-policy permit-all

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

スポーク 2 を設定するには:

インターフェイスを設定します。

[edit interfaces] user@host# set ge-0/0/2 unit 0 family inet address 31.1.1.2/24 user@host# set ge-0/0/4 unit 0 family inet address 36.1.1.1/24 user@host# set st0 unit 1 multipoint user@host# set st0 unit 1 family inet address 172.16.1.3/24

ルーティング プロトコルとスタティック ルートを設定します。

[edit protocols ospf user@host# set graceful-restart restart-duration 300 user@host# set graceful-restart notify-duration 300 user@host# set graceful-restart no-strict-lsa-checking user@host# set area 0.0.0.0 interface st0.1 interface-type p2mp user@host# set area 0.0.0.0 interface st0.1 metric 15 user@host# set area 0.0.0.0 interface st0.1 retransmit-interval 1 user@host# set area 0.0.0.0 interface st0.1 dead-interval 40 user@host# set area 0.0.0.0 interface st0.1 demand-circuit user@host# set area 0.0.0.0 interface st0.1 dynamic-neighbors user@host# set area 0.0.0.0 interface ge-0/0/4.0 [edit routing-options] user@host# set graceful-restart user@host# set static route 11.1.1.0/24 next-hop 31.1.1.1 user@host# set static route 21.1.1.0/24 next-hop 31.1.1.1 user@host# set router-id 172.16.1.3

フェーズ1のオプションを設定します。

[edit security ike proposal IKE_PROP] user@host# set authentication-method rsa-signatures user@host# set dh-group group5 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-256-cbc [edit security ike policy IKE_POL] user@host# set proposals IKE_PROP user@host# set certificate local-certificate Partner2_Certificate_ID [edit security ike gateway PARTNER_GW] user@host# set ike-policy IKE_POL user@host# set address 11.1.1.1 user@host# set local-identity distinguished-name user@host# set remote-identity distinguished-name container OU=Sales user@host# set external-interface ge-0/0/2.0 user@host# set local-address 31.1.1.2 user@host# set advpn suggester disable user@host# set advpn partner user@host# set version v2-only

フェーズ2のオプションを設定します。

[edit security ipsec proposal IPSEC_PROP] user@host# set protocol esp user@host# set authentication-algorithm hmac-sha1-96 user@host# set encryption-algorithm aes-256-cbc [edit security ipsec policy IPSEC_POL] user@host# set perfect-forward-secrecy keys group5 user@host# set proposals IPSEC_PROP [edit security isec vpn PARTNER_VPN] user@host# set bind-interface st0.1 user@host# set ike gateway PARTNER_GW user@host# set ike ipsec-policy IPSEC_POL user@host# set establish-tunnels immediately

証明書情報を構成します。

[edit security pki] user@host# set ca-profile advpn ca-identity advpn user@host# set ca-profile advpn enrollment url http://10.157.92.176:8080/scep/advpn/

ゾーンを設定します。

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/4.0 user@host# set interfaces st0.1 [edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/2.0

デフォルトのセキュリティポリシーを設定します。

[edit security policies] user@host# set default-policy permit-all

結果

設定モードから、 show interfaces、 show protocols、 show routing-options、 show security ike、 show security ipsec、 show security pki、 show security zones、および show security policies コマンドを入力して、設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host# show interfaces

ge-0/0/2 {

unit 0 {

family inet {

address 31.1.1.2/24;

}

}

}

ge-0/0/4{

unit 0 {

family inet {

address 36.1.1.1/24;

}

}

}

st0 {

unit 1 {

multipoint;

family inet {

address 172.16.1.3/24;

}

}

}

[edit]

user@host# show protocols

ospf {

graceful-restart {

restart-duration 300;

notify-duration 300;

no-strict-lsa-checking;

}

area 0.0.0.0 {

interface st0.1 {

interface-type p2mp;

metric 15;

retransmit-interval 1;

dead-interval 40;

demand-circuit;

dynamic-neighbors;

}

interface ge-0/0/4.0;

}

}

[edit]

user@host# show routing-options

graceful-restart;

static {

route 11.1.1.0/24 next-hop 31.1.1.1;

route 21.1.1.0/24 next-hop 31.1.1.1;

}

router-id 172.16.1.3;

[edit]

user@host# show security ike

proposal IKE_PROP {

authentication-method rsa-signatures;

dh-group group5;

authentication-algorithm sha1;

encryption-algorithm aes-256-cbc;

}

policy IKE_POL {

proposals IKE_PROP;

certificate {

local-certificate Partner2_Certificate_ID

}

}

gateway PARTNER_GW {

ike-policy IKE_POL;

address 11.1.1.1;

local-identity distinguished-name;

remote-identity distinguished-name container OU=Sales;

external-interface ge-0/0/2.0;

local-address 31.1.1.2;

advpn {

suggester{

disable;

}

partner {

}

}

version v2-only;

}

[edit]

user@host# show security ipsec

proposal IPSEC_PROP {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-256-cbc;

}

policy IPSEC_POL {

perfect-forward-secrecy {

keys group5;

}

proposals IPSEC_PROP;

}

vpn PARTNER_VPN {

bind-interface st0.1;

ike {

gateway PARTNER_GW;

ipsec-policy IPSEC_POL;

}

establish-tunnels immediately;

}

[edit]

user@host# show security pki

ca-profile advpn {

ca-identity advpn;

enrollment {

url http://10.157.92.176:8080/scep/advpn/;

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/4.0;

st0.1;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/2.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認します。まず、AutoVPN ハブとスポークの間にトンネルが確立されていることを確認します。トラフィックがハブを介してあるスポークから別のスポークに渡される場合、スポーク間にショートカットを確立できます。ショートカットパートナーがショートカットパートナー間にトンネルを確立していること、およびピアへのルートがパートナーにインストールされていることを確認します。

ハブとスポーク間のトンネルの確認

目的

AutoVPN ハブとスポークの間にトンネルが確立されていることを確認します。あるスポークから別のスポークへの最初のトラフィックは、ハブを通過する必要があります。

アクション

動作モードから、ハブとスポークで show security ike security-associations コマンドと show security ipsec security-associations コマンドを入力します。

ハブで次のコマンドを入力します。

user@host> show security ike security-associations node1: -------------------------------------------------------------------------- Index State Initiator cookie Responder cookie Mode Remote Address 10957048 UP 2d58d8fbc396762d 46145be580c68be0 IKEv2 31.1.1.2 10957049 UP fa05ee6d0f2cfb22 16f5ca836b118c0e IKEv2 21.1.1.2

user@host> show security ike security-associations detail

node1:

--------------------------------------------------------------------------

IKE peer 31.1.1.2, Index 10957048, Gateway Name: SUGGESTER_GW

Auto Discovery VPN:

Type: Static, Local Capability: Suggester, Peer Capability: Partner

Suggester Shortcut Suggestions Statistics:

Suggestions sent : 0

Suggestions accepted: 0

Suggestions declined: 0

Role: Responder, State: UP

Initiator cookie: 2d58d8fbc396762d, Responder cookie: 46145be580c68be0

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 11.1.1.1:500, Remote: 31.1.1.2:500

Lifetime: Expires in 28196 seconds

Peer ike-id: DC=XYZ, CN=partner2, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 2030

Output bytes : 2023

Input packets: 4

Output packets: 4

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 11.1.1.1:500, Remote: 31.1.1.2:500

Local identity: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Remote identity: DC=XYZ, CN=partner2, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Flags: IKE SA is created

IKE peer 21.1.1.2, Index 10957049, Gateway Name: SUGGESTER_GW

Auto Discovery VPN:

Type: Static, Local Capability: Suggester, Peer Capability: Partner

Suggester Shortcut Suggestions Statistics:

Suggestions sent : 0

Suggestions accepted: 0

Suggestions declined: 0

Role: Responder, State: UP

Initiator cookie: fa05ee6d0f2cfb22, Responder cookie: 16f5ca836b118c0e

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 11.1.1.1:500, Remote: 21.1.1.2:500

Lifetime: Expires in 28219 seconds

Peer ike-id: DC=XYZ, CN=partner1, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 2030

Output bytes : 2023

Input packets: 4

Output packets: 4

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 11.1.1.1:500, Remote: 21.1.1.2:500

Local identity: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Remote identity: DC=XYZ, CN=partner1, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Flags: IKE SA is created

user@host> show security ipsec security-associations node1: -------------------------------------------------------------------------- Total active tunnels: 2 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <201326593 ESP:aes-cbc-256/sha1 44ccf265 2999/ unlim - root 500 31.1.1.2 >201326593 ESP:aes-cbc-256/sha1 a9d301b0 2999/ unlim - root 500 31.1.1.2 <201326594 ESP:aes-cbc-256/sha1 98a2b155 3022/ unlim - root 500 21.1.1.2 >201326594 ESP:aes-cbc-256/sha1 de912bcd 3022/ unlim - root 500 21.1.1.2

user@host> show security ipsec security-associations detail

node1:

--------------------------------------------------------------------------

ID: 201326593 Virtual-system: root, VPN Name: SUGGESTER_VPN

Local Gateway: 11.1.1.1, Remote Gateway: 31.1.1.2

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear, Bind-interface: st0.1

Port: 500, Nego#: 2, Fail#: 0, Def-Del#: 0 Flag: 0x608a29

Tunnel events:

Tue Jan 13 2015 12:57:48 -0800: IPSec SA negotiation successfully completed (1 times)

Tue Jan 13 2015 12:57:48 -0800: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Tue Jan 13 2015 12:57:48 -0800: IKE SA negotiation successfully completed (1 times)

Direction: inbound, SPI: 44ccf265, AUX-SPI: 0

Hard lifetime: Expires in 2991 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2414 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: a9d301b0, AUX-SPI: 0

Hard lifetime: Expires in 2991 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2414 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

ID: 201326594 Virtual-system: root, VPN Name: SUGGESTER_VPN

Local Gateway: 11.1.1.1, Remote Gateway: 21.1.1.2

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear, Bind-interface: st0.1

Port: 500, Nego#: 3, Fail#: 0, Def-Del#: 0 Flag: 0x608a29

Tunnel events:

Tue Jan 13 2015 12:58:11 -0800: IPSec SA negotiation successfully completed (1 times)

Tue Jan 13 2015 12:58:11 -0800: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Tue Jan 13 2015 12:58:11 -0800: IKE SA negotiation successfully completed (1 times)

Direction: inbound, SPI: 98a2b155, AUX-SPI: 0

Hard lifetime: Expires in 3014 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2436 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: de912bcd, AUX-SPI: 0

Hard lifetime: Expires in 3014 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2436 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

user@host> show route protocol ospf

inet.0: 28 destinations, 28 routes (27 active, 0 holddown, 1 hidden)

Restart Complete

+ = Active Route, - = Last Active, * = Both

25.1.1.0/24 *[OSPF/10] 00:00:27, metric 11

> to 172.16.1.2 via st0.1

36.1.1.0/24 *[OSPF/10] 00:00:27, metric 11

> to 172.16.1.3 via st0.1

172.16.1.2/32 *[OSPF/10] 00:00:27, metric 10

> to 172.16.1.2 via st0.1

172.16.1.3/32 *[OSPF/10] 00:00:27, metric 10

> to 172.16.1.3 via st0.1

224.0.0.5/32 *[OSPF/10] 00:00:48, metric 1

MultiRecv

user@host> show ospf neighbor Address Interface State ID Pri Dead 172.16.1.3 st0.1 Full 172.16.1.3 128 - 172.16.1.2 st0.1 Full 172.16.1.2 128 -

以下のコマンドがスポーク 1 で入力されます。

user@host> show security ike security-associations node0: -------------------------------------------------------------------------- Index State Initiator cookie Responder cookie Mode Remote Address 578872 UP fa05ee6d0f2cfb22 16f5ca836b118c0e IKEv2 11.1.1.1

user@host> show security ike security-associations detail

node0:

--------------------------------------------------------------------------

IKE peer 11.1.1.1, Index 578872, Gateway Name: PARTNER_GW

Auto Discovery VPN:

Type: Static, Local Capability: Partner, Peer Capability: Suggester

Partner Shortcut Suggestions Statistics:

Suggestions received: 0

Suggestions accepted: 0

Suggestions declined: 0

Role: Initiator, State: UP

Initiator cookie: fa05ee6d0f2cfb22, Responder cookie: 16f5ca836b118c0e

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 21.1.1.2:500, Remote: 11.1.1.1:500

Lifetime: Expires in 28183 seconds

Peer ike-id: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 2023

Output bytes : 2030

Input packets: 4

Output packets: 4

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Initiator, Message ID: 0

Local: 21.1.1.2:500, Remote: 11.1.1.1:500

Local identity: DC=XYZ, CN=partner1, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Remote identity: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Flags: IKE SA is created

user@host> show security ipsec security-associations node0: -------------------------------------------------------------------------- Total active tunnels: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <67108866 ESP:aes-cbc-256/sha1 de912bcd 2985/ unlim - root 500 11.1.1.1 >67108866 ESP:aes-cbc-256/sha1 98a2b155 2985/ unlim - root 500 11.1.1.1

user@host> show security ipsec security-associations detail

node0:

--------------------------------------------------------------------------

ID: 67108866 Virtual-system: root, VPN Name: PARTNER_VPN

Local Gateway: 21.1.1.2, Remote Gateway: 11.1.1.1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear, Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0x8608a29

Tunnel events:

Tue Jan 13 2015 12:58:11 -0800: IPSec SA negotiation successfully completed (1 times)

Tue Jan 13 2015 12:58:11 -0800: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Tue Jan 13 2015 12:58:11 -0800: IKE SA negotiation successfully completed (1 times)

Direction: inbound, SPI: de912bcd, AUX-SPI: 0

Hard lifetime: Expires in 2980 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2358 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 98a2b155, AUX-SPI: 0

Hard lifetime: Expires in 2980 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2358 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

user@host> show route protocol ospf

inet.0: 29 destinations, 29 routes (28 active, 0 holddown, 1 hidden)

Restart Complete

+ = Active Route, - = Last Active, * = Both

10.1.1.0/24 *[OSPF/10] 00:11:46, metric 16

> to 172.16.1.1 via st0.1

36.1.1.0/24 *[OSPF/10] 00:11:46, metric 26

> to 172.16.1.1 via st0.1

172.16.1.1/32 *[OSPF/10] 00:11:46, metric 15

> to 172.16.1.1 via st0.1

172.16.1.3/32 *[OSPF/10] 00:11:46, metric 25

> to 172.16.1.1 via st0.1

224.0.0.5/32 *[OSPF/10] 00:16:52, metric 1

MultiRecv

user@host> show ospf neighbor Address Interface State ID Pri Dead 172.16.1.1 st0.1 Full 172.16.1.1 128 -

以下のコマンドがスポーク 2 で入力されます。

user@host> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 2299162 UP 2d58d8fbc396762d 46145be580c68be0 IKEv2 11.1.1.1

user@host> show security ike security-associations detail

IKE peer 11.1.1.1, Index 2299162, Gateway Name: PARTNER_GW

Auto Discovery VPN:

Type: Static, Local Capability: Partner, Peer Capability: Suggester

Partner Shortcut Suggestions Statistics:

Suggestions received: 0

Suggestions accepted: 0

Suggestions declined: 0

Role: Initiator, State: UP

Initiator cookie: 2d58d8fbc396762d, Responder cookie: 46145be580c68be0

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 31.1.1.2:500, Remote: 11.1.1.1:500

Lifetime: Expires in 28135 seconds

Peer ike-id: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 2023

Output bytes : 2030

Input packets: 4

Output packets: 4

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Initiator, Message ID: 0

Local: 31.1.1.2:500, Remote: 11.1.1.1:500

Local identity: DC=XYZ, CN=partner2, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Remote identity: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Flags: IKE SA is created

user@host> show security ipsec security-associations Total active tunnels: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <67108866 ESP:aes-cbc-256/sha1 a9d301b0 2936/ unlim - root 500 11.1.1.1 >67108866 ESP:aes-cbc-256/sha1 44ccf265 2936/ unlim - root 500 11.1.1.1

user@host> show security ipsec security-associations detail

ID: 67108866 Virtual-system: root, VPN Name: PARTNER_VPN

Local Gateway: 31.1.1.2, Remote Gateway: 11.1.1.1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear, Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0x8608a29

Tunnel events:

Tue Jan 13 2015 12:57:48 -0800: IPSec SA negotiation successfully completed (1 times)

Tue Jan 13 2015 12:57:48 -0800: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Tue Jan 13 2015 12:57:48 -0800: IKE SA negotiation successfully completed (1 times)

Direction: inbound, SPI: a9d301b0, AUX-SPI: 0

Hard lifetime: Expires in 2933 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2311 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 44ccf265, AUX-SPI: 0

Hard lifetime: Expires in 2933 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2311 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

user@host> show route protocol ospf

inet.0: 36 destinations, 36 routes (35 active, 0 holddown, 1 hidden)

Restart Complete

+ = Active Route, - = Last Active, * = Both

10.1.1.0/24 *[OSPF/10] 00:00:09, metric 16

> to 172.16.1.1 via st0.1

25.1.1.0/24 *[OSPF/10] 00:00:09, metric 26

> to 172.16.1.1 via st0.1

172.16.1.1/32 *[OSPF/10] 00:00:09, metric 15

> to 172.16.1.1 via st0.1

172.16.1.2/32 *[OSPF/10] 00:00:09, metric 25

> to 172.16.1.1 via st0.1

224.0.0.5/32 *[OSPF/10] 00:17:52, metric 1

MultiRecv

user@host> show ospf neighbor Address Interface State ID Pri Dead 172.16.1.1 st0.1 Full 172.16.1.1 128 -

意味

show security ike security-associationsコマンドは、すべてのアクティブなIKEフェーズ1のSAを一覧表示します。show security ipsec security-associations コマンドは、すべてのアクティブなIKEフェーズ2のSAを一覧表示します。ハブには、各スポークに1つずつ、合計2つのアクティブなトンネルが表示されています。各スポークは、ハブへのアクティブなトンネルを示しています。

IKE フェーズ 1 の SA がリストされていない場合は、フェーズ 1 の確立に問題があったことになります。設定でIKEポリシー パラメータと外部インターフェイスの設定を確認してください。フェーズ 1 のプロポーザル パラメータは、ハブとスポークで一致する必要があります。

IKE フェーズ 2 に SA がリストされていない場合は、フェーズ 2 の確立に問題があったことになります。設定でIKEポリシー パラメータと外部インターフェイスの設定を確認してください。フェーズ 2 のプロポーザル パラメーターは、ハブとスポークで一致する必要があります。

show route protocol ospf コマンドは、OSPF プロトコルから学習されたルーティング テーブル内のエントリを表示します。show ospf neighbor コマンドは、OSPF ネイバーに関する情報を表示します。

パートナー間のショートカット トンネルの検証

目的

AutoVPN ハブは、トラフィックがそのスポークの 1 つでトンネルを出て、別のスポークでトンネルに入ることを認識した場合、ショートカット サジェストとして機能します。新しい IPsec SA (ショートカット) が、2 つのショートカット パートナー間で確立されます。各パートナーで、パートナーの背後にあるネットワークへのルートは、パートナーとサジェスター (ハブ) の間のトンネルではなく、ショートカット トンネルを指すようになりました。

アクション

動作モードから、スポークの show security ike security-associations、 show security ipsec security-associations、 show route protocol ospf、および show ospf neighbor コマンドを入力します。

ハブで次のコマンドを入力します。

user@host> show security ike security-associations node0: -------------------------------------------------------------------------- Index State Initiator cookie Responder cookie Mode Remote Address 10957048 UP 2d58d8fbc396762d 46145be580c68be0 IKEv2 31.1.1.2 10957049 UP fa05ee6d0f2cfb22 16f5ca836b118c0e IKEv2 21.1.1.2

user@host> show security ike security-associations detail

node0:

--------------------------------------------------------------------------

IKE peer 31.1.1.2, Index 10957048, Gateway Name: SUGGESTER_GW

Auto Discovery VPN:

Type: Static, Local Capability: Suggester, Peer Capability: Partner

Suggester Shortcut Suggestions Statistics:

Suggestions sent : 1

Suggestions accepted: 1

Suggestions declined: 0

Role: Responder, State: UP

Initiator cookie: 2d58d8fbc396762d, Responder cookie: 46145be580c68be0

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 11.1.1.1:500, Remote: 31.1.1.2:500

Lifetime: Expires in 27781 seconds

Peer ike-id: DC=XYZ, CN=partner2, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 260

Output bytes : 548

Input packets: 3

Output packets: 3

IPSec security associations: 0 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 11.1.1.1:500, Remote: 31.1.1.2:500

Local identity: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Remote identity: DC=XYZ, CN=partner2, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Flags: IKE SA is created

IKE peer 21.1.1.2, Index 10957049, Gateway Name: SUGGESTER_GW

Auto Discovery VPN:

Type: Static, Local Capability: Suggester, Peer Capability: Partner

Suggester Shortcut Suggestions Statistics:

Suggestions sent : 1

Suggestions accepted: 1

Suggestions declined: 0

Role: Responder, State: UP

Initiator cookie: fa05ee6d0f2cfb22, Responder cookie: 16f5ca836b118c0e

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 11.1.1.1:500, Remote: 21.1.1.2:500

Lifetime: Expires in 27804 seconds

Peer ike-id: DC=XYZ, CN=partner1, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 244

Output bytes : 548

Input packets: 3

Output packets: 3

IPSec security associations: 0 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 11.1.1.1:500, Remote: 21.1.1.2:500

Local identity: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Remote identity: DC=XYZ, CN=partner1, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Flags: IKE SA is created

user@host> show security ipsec security-associations node0: -------------------------------------------------------------------------- s Total active tunnels: 2 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <201326593 ESP:aes-cbc-256/sha1 44ccf265 2584/ unlim - root 500 31.1.1.2 >201326593 ESP:aes-cbc-256/sha1 a9d301b0 2584/ unlim - root 500 31.1.1.2 <201326594 ESP:aes-cbc-256/sha1 98a2b155 2607/ unlim - root 500 21.1.1.2 >201326594 ESP:aes-cbc-256/sha1 de912bcd 2607/ unlim - root 500 21.1.1.2

user@host> show security ipsec security-associations detail

node0:

--------------------------------------------------------------------------

ID: 201326593 Virtual-system: root, VPN Name: SUGGESTER_VPN

Local Gateway: 11.1.1.1, Remote Gateway: 31.1.1.2

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear, Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0x608a29

Tunnel events:

Tue Jan 13 2015 13:09:48 -0800: Bind-interface's address received. Information updated (1 times)

Tue Jan 13 2015 13:09:48 -0800: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Direction: inbound, SPI: 44ccf265, AUX-SPI: 0

Hard lifetime: Expires in 2578 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2001 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: a9d301b0, AUX-SPI: 0

Hard lifetime: Expires in 2578 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2001 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

ID: 201326594 Virtual-system: root, VPN Name: SUGGESTER_VPN

Local Gateway: 11.1.1.1, Remote Gateway: 21.1.1.2

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear, Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0x608a29

Tunnel events:

Tue Jan 13 2015 13:09:48 -0800: Bind-interface's address received. Information updated (1 times)

Tue Jan 13 2015 13:09:48 -0800: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Direction: inbound, SPI: 98a2b155, AUX-SPI: 0

Hard lifetime: Expires in 2601 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2023 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: de912bcd, AUX-SPI: 0

Hard lifetime: Expires in 2601 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2023 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

user@host> show route protocol ospf

inet.0: 28 destinations, 28 routes (27 active, 0 holddown, 1 hidden)

Restart Complete

+ = Active Route, - = Last Active, * = Both

25.1.1.0/24 *[OSPF/10] 00:04:49, metric 11

> to 172.16.1.2 via st0.1

36.1.1.0/24 *[OSPF/10] 00:04:49, metric 11

> to 172.16.1.3 via st0.1

172.16.1.2/32 *[OSPF/10] 00:04:49, metric 10

> to 172.16.1.2 via st0.1

172.16.1.3/32 *[OSPF/10] 00:04:49, metric 10

> to 172.16.1.3 via st0.1

224.0.0.5/32 *[OSPF/10] 00:05:10, metric 1

MultiRecv

user@host> show ospf neighbor Address Interface State ID Pri Dead 172.16.1.3 st0.1 Full 172.16.1.3 128 - 172.16.1.2 st0.1 Full 172.16.1.2 128 -

以下のコマンドがスポーク 1 で入力されます。

user@host> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 578872 UP fa05ee6d0f2cfb22 16f5ca836b118c0e IKEv2 11.1.1.1 578873 UP 895e4d9c7c5da7a4 17de7f18b45139b4 IKEv2 31.1.1.2

user@host> show security ike security-associations detail

node0:

--------------------------------------------------------------------------

IKE peer 11.1.1.1, Index 578872, Gateway Name: PARTNER_GW

Auto Discovery VPN:

Type: Static, Local Capability: Partner, Peer Capability: Suggester

Partner Shortcut Suggestions Statistics:

Suggestions received: 1

Suggestions accepted: 1

Suggestions declined: 0

Role: Initiator, State: UP

Initiator cookie: fa05ee6d0f2cfb22, Responder cookie: 16f5ca836b118c0e

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 21.1.1.2:500, Remote: 11.1.1.1:500

Lifetime: Expires in 27906 seconds

Peer ike-id: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 2495

Output bytes : 2274

Input packets: 6

Output packets: 7

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Initiator, Message ID: 0

Local: 21.1.1.2:500, Remote: 11.1.1.1:500

Local identity: DC=XYZ, CN=partner1, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Remote identity: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Flags: IKE SA is created

IKE peer 31.1.1.2, Index 578873, Gateway Name: PARTNER_GW

Auto Discovery VPN:

Type: Shortcut, Local Capability: Partner, Peer Capability: Partner

Role: Initiator, State: UP

Initiator cookie: 895e4d9c7c5da7a4, Responder cookie: 17de7f18b45139b4

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 21.1.1.2:500, Remote: 31.1.1.2:500

Lifetime: Expires in 28787 seconds

Peer ike-id: DC=XYZ, CN=partner2, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 1855

Output bytes : 1990

Input packets: 2

Output packets: 2

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Initiator, Message ID: 0

Local: 21.1.1.2:500, Remote: 31.1.1.2:500

Local identity: DC=XYZ, CN=partner1, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Remote identity: DC=XYZ, CN=partner2, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Flags: IKE SA is created

user@host> show security ipsec security-associations node0: -------------------------------------------------------------------------- Total active tunnels: 2 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <67108866 ESP:aes-cbc-256/sha1 de912bcd 2709/ unlim - root 500 11.1.1.1 >67108866 ESP:aes-cbc-256/sha1 98a2b155 2709/ unlim - root 500 11.1.1.1 <67108868 ESP:aes-cbc-256/sha1 75d0177b 3590/ unlim - root 500 31.1.1.2 >67108868 ESP:aes-cbc-256/sha1 e4919d73 3590/ unlim - root 500 31.1.1.2

user@host> show security ipsec security-associations detail

node0:

--------------------------------------------------------------------------

ID: 67108866 Virtual-system: root, VPN Name: PARTNER_VPN

Local Gateway: 21.1.1.2, Remote Gateway: 11.1.1.1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear, Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0x8608a29

Tunnel events:

Tue Jan 13 2015 12:58:11 -0800: IPSec SA negotiation successfully completed (1 times)

Tue Jan 13 2015 12:58:11 -0800: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Tue Jan 13 2015 12:58:11 -0800: IKE SA negotiation successfully completed (1 times)

Direction: inbound, SPI: de912bcd, AUX-SPI: 0

Hard lifetime: Expires in 2701 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2079 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 98a2b155, AUX-SPI: 0

Hard lifetime: Expires in 2701 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2079 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

ID: 67108868 Virtual-system: root, VPN Name: PARTNER_VPN

Local Gateway: 21.1.1.2, Remote Gateway: 31.1.1.2

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Auto Discovery VPN:

Type: Shortcut, Shortcut Role: Initiator

Version: IKEv2

DF-bit: clear, Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0x40608a29

Tunnel events:

Tue Jan 13 2015 13:12:52 -0800: IPSec SA negotiation successfully completed (1 times)

Tue Jan 13 2015 13:12:52 -0800: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Tue Jan 13 2015 13:12:52 -0800: IKE SA negotiation successfully completed (1 times)

Direction: inbound, SPI: 75d0177b, AUX-SPI: 0

Hard lifetime: Expires in 3582 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2959 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: e4919d73, AUX-SPI: 0

Hard lifetime: Expires in 3582 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2959 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

user@host> show route protocol ospf

inet.0: 29 destinations, 29 routes (28 active, 0 holddown, 1 hidden)

Restart Complete

+ = Active Route, - = Last Active, * = Both

10.1.1.0/24 *[OSPF/10] 00:03:29, metric 16

> to 172.16.1.1 via st0.1

36.1.1.0/24 *[OSPF/10] 00:00:35, metric 16

> to 172.16.1.3 via st0.1

172.16.1.1/32 *[OSPF/10] 00:03:29, metric 15

> to 172.16.1.1 via st0.1

172.16.1.3/32 *[OSPF/10] 00:00:35, metric 15

> to 172.16.1.3 via st0.1

224.0.0.5/32 *[OSPF/10] 00:20:22, metric 1

MultiRecv

user@host> show ospf neighbor Address Interface State ID Pri Dead 172.16.1.3 st0.1 Full 172.16.1.3 128 - 172.16.1.1 st0.1 Full 172.16.1.1 128

以下のコマンドがスポーク 2 で入力されます。

user@host> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 2299162 UP 2d58d8fbc396762d 46145be580c68be0 IKEv2 11.1.1.1 2299163 UP 895e4d9c7c5da7a4 17de7f18b45139b4 IKEv2 21.1.1.2

user@host> show security ike security-associations detail

IKE peer 11.1.1.1, Index 2299162, Gateway Name: PARTNER_GW

Auto Discovery VPN:

Type: Static, Local Capability: Partner, Peer Capability: Suggester

Partner Shortcut Suggestions Statistics:

Suggestions received: 1

Suggestions accepted: 1

Suggestions declined: 0

Role: Initiator, State: UP

Initiator cookie: 2d58d8fbc396762d, Responder cookie: 46145be580c68be0

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 31.1.1.2:500, Remote: 11.1.1.1:500

Lifetime: Expires in 27835 seconds

Peer ike-id: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 2571

Output bytes : 2290

Input packets: 7

Output packets: 7

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Initiator, Message ID: 0

Local: 31.1.1.2:500, Remote: 11.1.1.1:500

Local identity: DC=XYZ, CN=partner2, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Remote identity: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Flags: IKE SA is created

IKE peer 21.1.1.2, Index 2299163, Gateway Name: PARTNER_GW

Auto Discovery VPN:

Type: Shortcut, Local Capability: Partner, Peer Capability: Partner

Role: Responder, State: UP

Initiator cookie: 895e4d9c7c5da7a4, Responder cookie: 17de7f18b45139b4

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 31.1.1.2:500, Remote: 21.1.1.2:500

Lifetime: Expires in 28739 seconds

Peer ike-id: DC=XYZ, CN=partner1, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 2066

Output bytes : 1931

Input packets: 3

Output packets: 3

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 31.1.1.2:500, Remote: 21.1.1.2:500

Local identity: DC=XYZ, CN=partner2, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Remote identity: DC=XYZ, CN=partner1, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Flags: IKE SA is created