ルートベース IPsec VPN

ルートベースVPNは、宛先IPアドレスに基づきトンネルを通過するトラフィックを決定するルートが、2つのエンド ポイント間に作成されたIPsec VPNトンネルを参照する設定です。

ルートベースIPsec VPNについて

ルートベースのVPNを使用すると、数十のセキュリティポリシーを設定して、2つのサイト間にある1つのVPNトンネルを通過するトラフィックを規制することができます。この場合に動作するのはIKEおよびIPsec SAの1セットのみです。ポリシーベースのVPNとは異なり、ルートベースのVPNにおけるポリシーは、VPNトンネルではなく宛先アドレスを指します。Junos OSがパケットの宛先アドレスへのトラフィック送信に使用するインターフェイスを見つけるためにルートを検索すると、安全なトンネルインターフェイス(st0.x)を介するルートを見つけます。トンネル インターフェイスは特定のVPNトンネルに紐付けされており、ポリシー アクションが許可されている場合、トラフィックはトンネルにルーティングされます。

セキュア トンネル(st0)インターフェイスは、1個のIPv4アドレスと1個のIPv6アドレスのみを同時にサポートしています。これは、すべてのルートベースVPNに適用されます。このdisableオプションは、st0インターフェイスではサポートされていません。

st0.16000からst0.16385までのセキュアトンネルインターフェイス(st0)は、マルチノード高可用性とシャーシクラスターでのHA制御リンク暗号化のために予約されています。これらのインターフェイスは、ユーザー設定可能なインターフェイスではありません。st0.0からst0.15999までのインターフェイスのみを使用できます。

ルートベースVPNの使用例は次のとおりです。

2個のLAN間には、重複するサブネットまたはIPアドレスがあります。

ネットワークではハブアンドスポーク VPNトポロジーが使用されており、スポークツースポーク トラフィックが必要です。

プライマリVPNとバックアップVPNが必要です。

動的ルーティング プロトコル(OSPF、RIP、BGPなど)は、VPN全体で実行されています。

ポイントツーマルチポイントVPNインターフェイスを介したRIPデマンド回線の設定はサポートされていません。

複数のリモート サイト間でVPNを設定する場合は、ルートベースVPNの使用をお勧めします。ルートベースのVPNを使用すると、複数のリモート サイト間におけるスポーク間のルーティングが可能になり、設定、監視、トラブルシューティングを容易に行えます。

関連項目

例:ルートベース VPN の設定

この例では、2 つのサイト間でデータを安全に転送できるように、ルートベースの IPsec VPN を構成する方法を示します。

要件

この例では、次のハードウェアを使用しています。

-

任意のSRXシリーズファイアウォール

- Junos OSリリース20.4R1でvSRX仮想ファイアウォールを使用して更新され、再検証されました。

このガイドで紹介されているトピックや操作を実際に体験してみませんか?今すぐジュニパーネットワークス仮想ラボの IPsec ルートベース VPN のデモをご覧になり、無料のサンドボックスをご予約ください。IPsec VPNルートベースサンドボックスは、セキュリティカテゴリーにあります。

始める前に、IPsec の概要を読んでください。

概要

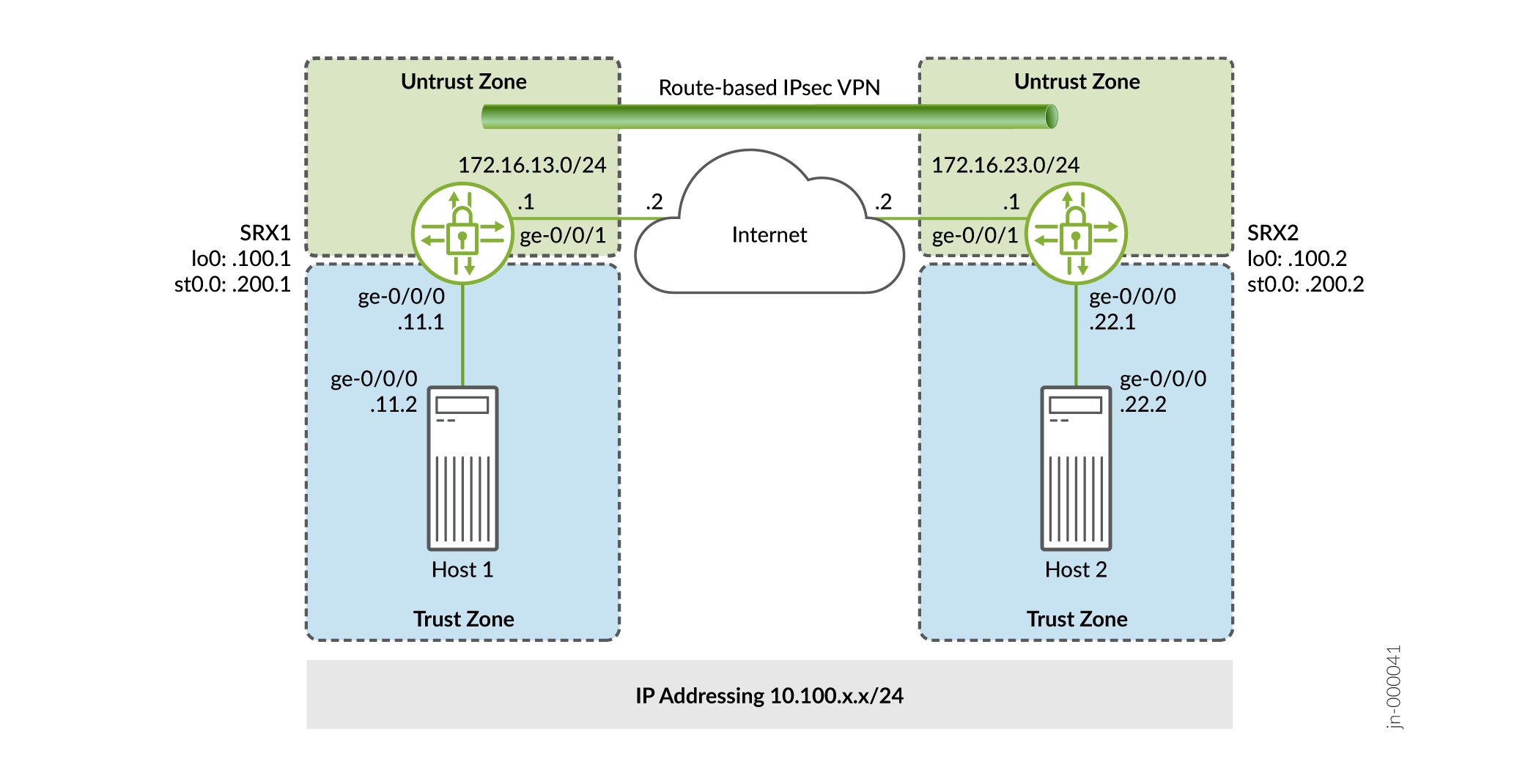

この例では、SRX1 と SRX2 上でルートベースの VPN を構成します。Host1とHost2は、VPNを使用して、インターネットを介して両ホスト間でトラフィックを安全に送信します。

図 1 ルートベースVPNトポロジーの例を示しています。

この例では、インターフェイス、IPv4 デフォルト ルート、およびセキュリティ ゾーンを構成します。次にIKE、IPsec、セキュリティ ポリシー、TCP-MSSパラメータを設定します。この例で使用されている特定の設定パラメータについては、表 1から表 5を参照してください。

|

機能 |

お名前 |

設定パラメータ |

|---|---|---|

|

インターフェイス |

ge-0/0/0.0 |

10.100.11.1/24 |

|

ge-0/0/1.0 |

172.16.13.1/24 |

|

|

st0.0(トンネル インターフェイス) |

10.100.200.1/24 |

|

|

静的ルート |

10.100.22.0/24 0.0.0.0/0 |

ネクスト ホップはst0.0です。 ネクスト ホップは 172.16.13.2 です。 |

|

セキュリティ ゾーン |

trust |

|

|

untrust |

|

|

|

vpn |

|

|

機能 |

お名前 |

設定パラメータ |

|---|---|---|

|

プロポーザル |

標準 |

|

|

ポリシー |

IKE-POL |

|

|

ゲートウェイ |

IKE-GW |

|

|

機能 |

お名前 |

設定パラメータ |

|---|---|---|

|

プロポーザル |

標準 |

|

|

ポリシー |

IPSEC-POL |

|

|

VPN |

VPN-to-Host2 |

|

|

目的 |

お名前 |

設定パラメータ |

|---|---|---|

|

セキュリティ ポリシーは、trustゾーンからvpnゾーンへのトラフィックを許可します。 |

VPN-OUT |

|

|

セキュリティ ポリシーは、vpnゾーンからtrustゾーンへのトラフィックを許可します。 |

VPN-IN |

|

|

目的 |

設定パラメータ |

|---|---|

|

TCP-MSSは、TCPスリーウェイ ハンドシェイクの一部としてネゴシエートされ、TCPセグメントの最大サイズをネットワークのMTU制限に適応するよう制限します。VPN トラフィックの場合、IPsec カプセル化のオーバーヘッドと、IP およびフレームのオーバーヘッドにより、物理インターフェイスの MTU を超える ESP パケットが発生する可能性があります。これは、フラグメント化を引き起こします。フラグメント化は、帯域幅とデバイスのリソースを増加させます。 MTUが1500以上のイーサネットベース ネットワークでは、ほとんどの場合で1350を開始値としてお勧めします。最適なパフォーマンスを実現するためには、さまざまなTCP-MSS値を試す必要があるかもしれません。たとえば、パス内にMTUが小さいデバイスが存在したり、PPPやフレーム リレーなどの追加オーバーヘッドがあったりすると、値を変更する必要がある場合もあります。 |

MSS値:1350 |

設定

基本のネットワークおよびセキュリティ ゾーン情報を構成する

CLIクイック構成

SRX1の例のセクションをすばやく構成するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行をすべて削除し、ネットワーク構成に合わせて必要な詳細をすべて変更し、コマンドをコピーして [edit] 階層レベルのCLIに貼り付け、構成モードから commit を入力します。

set interfaces ge-0/0/0 unit 0 family inet address 10.100.11.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.13.1/24 set interfaces lo0 unit 0 family inet address 10.100.100.1/32 set interfaces st0 unit 0 family inet address 10.100.200.1/24 set routing-options static route 10.100.22.0/24 next-hop st0.0 set routing-options static route 0.0.0.0/0 next-hop 172.16.13.2 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone VPN host-inbound-traffic system-services ping set security zones security-zone VPN interfaces st0.0

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。手順については、CLIユーザーガイドを参照してください。

インターフェイス、静的ルート、セキュリティ ゾーンの情報を構成するには:

-

インターフェイスを設定します。

[edit] user@SRX1# set interfaces ge-0/0/0 unit 0 family inet address 10.100.11.1/24 user@SRX1# set interfaces ge-0/0/1 unit 0 family inet address 172.16.13.1/24 user@SRX1# set interfaces lo0 unit 0 family inet address 10.100.100.1/32 user@SRX1# set interfaces st0 unit 0 family inet address 10.100.200.1/24

-

静的ルートを構成します。

[edit] user@SRX1# set routing-options static route 10.100.22.0/24 next-hop st0.0 user@SRX1# set routing-options static route 0.0.0.0/0 next-hop 172.16.13.2

-

インターネットに面したインターフェイスをuntrust セキュリティゾーンに割り当てます。

[edit security zones security-zone untrust] user@SRX1# set interfaces ge-0/0/1.0

-

untrust セキュリティ ゾーンで許可されるシステム サービスを指定します。

[edit security zones security-zone untrust] user@SRX1# set host-inbound-traffic system-services ike user@SRX1# set host-inbound-traffic system-services ping

-

Host1 を向いたインターフェイスを trust セキュリティ ゾーンに割り当てます。

[edit security zones security-zone trust] user@SRX1# set interfaces ge-0/0/0.0

-

trust セキュリティ ゾーンで許可されるシステム サービスを指定します。

[edit security zones security-zone trust] user@SRX1# set host-inbound-traffic system-services all

-

VPN セキュリティ ゾーンにセキュア トンネル インターフェイスを割り当てます。

[edit security zones security-zone VPN] user@SRX1# set interfaces st0.0

-

VPNセキュリティゾーンで許可されるシステムサービスを指定します。

[edit security zones security-zone VPN] user@SRX1# set host-inbound-traffic system-services ping

結果

コンフィギュレーションモードから、show interfacesshow routing-options、、およびの各コマshow security zonesンドを入力し、コンフィギュレーションを確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@SRX1# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.100.11.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 172.16.13.1/24;

}

}

}

lo0 {

unit 0 {

family inet {

address 10.100.100.1/32;

}

}

}

st0 {

unit 0 {

family inet {

address 10.100.200.1/24;

}

}

}

[edit]

user@SRX1# show routing-options

static {

route 10.100.22.0/24 next-hop st0.0;

route 0.0.0.0/0 next-hop 172.16.13.2;

}

[edit]

user@SRX1# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone VPN {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

st0.0;

}

}

IKEの設定

CLIクイック構成

SRX1の例のセクションをすばやく構成するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行をすべて削除し、ネットワーク構成に合わせて必要な詳細をすべて変更し、コマンドをコピーして [edit] 階層レベルのCLIに貼り付け、構成モードから commit を入力します。

set security ike proposal standard authentication-method pre-shared-keys set security ike policy IKE-POL mode main set security ike policy IKE-POL proposals standard set security ike policy IKE-POL pre-shared-key ascii-text $ABC123 set security ike gateway IKE-GW ike-policy IKE-POL set security ike gateway IKE-GW address 172.16.23.1 set security ike gateway IKE-GW external-interface ge-0/0/1

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。手順については、CLI ユーザーガイドを参照してください。

IKEを設定するには、次の手順に従います。

-

IKEプロポーザルを作成します。

[edit security ike] user@SRX1# set proposal standard

-

IKEプロポーザルの認証方法を定義します。

[edit security ike proposal standard] user@SRX1# set authentication-method pre-shared-keys

-

IKEポリシーを作成します。

[edit security ike] user@SRX1# set policy IKE-POL

-

IKEポリシー モードを設定します。

[edit security ike policy IKE-POL] user@SRX1# set mode main

-

IKEプロポーザルへのリファレンスを指定します。

[edit security ike policy IKE-POL] user@SRX1# set proposals standard

-

IKEポリシーの認証方法を定義します。

[edit security ike policy IKE-POL] user@SRX1# set pre-shared-key ascii-text $ABC123

-

IKEゲートウェイを作成し、その外部インターフェイスを定義します。

[edit security ike] user@SRX1# set gateway IKE-GW external-interface ge-0/0/1

-

IKE ポリシーのリファレンスを定義します。

[edit security ike gateway IKE-GW] user@SRX1# set ike-policy IKE-POL

-

IKEゲートウェイ アドレスを定義します。

[edit security ike gateway IKE-GW] user@SRX1# set address 172.16.23.1

結果

設定モードから、show security ikeコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@SRX1# show security ike

proposal standard {

authentication-method pre-shared-keys;

}

policy IKE-POL {

mode main;

proposals standard;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway IKE-GW {

ike-policy IKE-POL;

address 172.16.23.1;

external-interface ge-0/0/1;

}

IPsecの設定

CLIクイック構成

SRX1の例のセクションをすばやく構成するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行をすべて削除し、ネットワーク構成に合わせて必要な詳細をすべて変更し、コマンドをコピーして [edit] 階層レベルのCLIに貼り付け、構成モードから commit を入力します。

set security ipsec proposal standard set security ipsec policy IPSEC-POL proposals standard set security ipsec vpn VPN-to-Host2 bind-interface st0.0 set security ipsec vpn VPN-to-Host2 ike gateway IKE-GW set security ipsec vpn VPN-to-Host2 ike ipsec-policy IPSEC-POL set security ipsec vpn VPN-to-Host2 establish-tunnels immediately

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。手順については、CLIユーザーガイドを参照してください。

IPsecを設定するには、次の手順に従います。

-

IPsecプロポーザルを作成します。

[edit] user@SRX1# set security ipsec proposal standard

-

IPsecポリシーを作成します。

[edit security ipsec] user@SRX1# set policy IPSEC-POL

-

IPsecプロポーザル リファレンスを指定します。

[edit security ipsec policy IPSEC-POL] user@SRX1# set proposals standard

-

IKEゲートウェイを指定します。

[edit security ipsec] user@SRX1# set vpn VPN-to-Host2 ike gateway IKE-GW

-

IPsecポリシーを指定します。

[edit security ipsec] user@host# set vpn VPN-to-Host2 ike ipsec-policy IPSEC-POL

-

バインドするインターフェイスを指定します。

[edit security ipsec] user@host# set vpn VPN-to-Host2 bind-interface st0.0

-

すぐに確立するようにトンネルを構成します。

[edit security ipsec] user@host# set vpn VPN-to-Host2 establish-tunnels immediately

結果

設定モードから、show security ipsecコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show security ipsec

proposal standard;

policy IPSEC-POL {

proposals standard;

}

vpn VPN-to-Host2 {

bind-interface st0.0;

ike {

gateway IKE-GW;

ipsec-policy IPSEC-POL;

}

establish-tunnels immediately;

}

セキュリティ ポリシーの設定

CLIクイック構成

SRX1 のセキュリティ ポリシーを迅速に構成するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク構成に合わせて必要な詳細をすべて変更し、コマンドをコピーして [edit] 階層レベルの CLI に貼り付けて、構成モードから commit を入力します。

set security address-book Host1 address Host1-Net 10.100.11.0/24 set security address-book Host1 attach zone trust set security address-book Host2 address Host2-Net 10.100.22.0/24 set security address-book Host2 attach zone VPN set security policies from-zone trust to-zone untrust policy default-permit match source-address any set security policies from-zone trust to-zone untrust policy default-permit match destination-address any set security policies from-zone trust to-zone untrust policy default-permit match application any set security policies from-zone trust to-zone untrust policy default-permit then permit set security policies from-zone trust to-zone VPN policy VPN-OUT match source-address Host1-Net set security policies from-zone trust to-zone VPN policy VPN-OUT match destination-address Host2-Net set security policies from-zone trust to-zone VPN policy VPN-OUT match application any set security policies from-zone trust to-zone VPN policy VPN-OUT then permit set security policies from-zone VPN to-zone trust policy VPN-IN match source-address Host2-Net set security policies from-zone VPN to-zone trust policy VPN-IN match destination-address Host1-Net set security policies from-zone VPN to-zone trust policy VPN-IN match application any set security policies from-zone VPN to-zone trust policy VPN-IN then permit

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。手順については、CLIユーザーガイドを参照してください。

セキュリティ ポリシーを設定するには、次の手順に従います。

-

セキュリティ ポリシーで使用するネットワークのアドレス帳エントリを作成します。

[edit] user@SRX1# set security address-book Host1 address Host1-Net 10.100.11.0/24 user@SRX1# set security address-book Host1 attach zone trust user@SRX1# set security address-book Host2 address Host2-Net 10.100.22.0/24 user@SRX1# set security address-book Host2 attach zone VPN

-

インターネットへのトラフィックに対して、trust ゾーンから untrust ゾーンへのトラフィックを許可するセキュリティ ポリシーを作成します。

[edit security policies from-zone trust to-zone untrust] user@SRX1# set policy default-permit match source-address any user@SRX1# set policy default-permit match destination-address any user@SRX1# set policy default-permit match application any user@SRX1# set policy default-permit then permit

-

trustゾーンのHost1からVPNゾーンのHost2に宛てたトラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone trust to-zone VPN] user@SRX1# set policy VPN-OUT match source-address Host1-Net user@SRX1# set policy VPN-OUT match destination-address Host2-Net user@SRX1# set policy VPN-OUT match application any user@SRX1# set policy VPN-OUT then permit

-

VPN ゾーンの Host2 から trust ゾーンの Host1 へのトラフィックを許可するセキュリティ ポリシーを作成します。

[edit security policies from-zone VPN to-zone trust] user@host# set policy VPN-IN match source-address Host2-Net user@host# set policy VPN-IN match destination-address Host1-Net user@host# set policy VPN-IN match application any user@host# set policy VPN-IN then permit

結果

設定モードから、show security address-book および show security policies コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show security address-book

Host1 {

address Host1-Net 10.100.11.0/24;

attach {

zone trust;

}

}

Host2 {

address Host2-Net 10.100.22.0/24;

attach {

zone VPN;

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy default-permit {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone trust to-zone VPN {

policy VPN-OUT {

match {

source-address Host1-Net;

destination-address Host2-Net;

application any;

}

then {

permit;

}

}

}

from-zone VPN to-zone trust {

policy VPN-IN {

match {

source-address Host2-Net;

destination-address Host1-Net;

application any;

}

then {

permit;

}

}

}

TCP-MSSの設定

CLIクイック構成

SRX1用のTCP MSSを素早く構成するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、構成モードから commit を入力します。

set security flow tcp-mss ipsec-vpn mss 1350

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。手順については、CLIユーザーガイドを参照してください。

TCP-MSS情報を設定するには、次の手順に従います。

-

TCP-MSS 情報を構成します。

[edit] user@SRX1# set security flow tcp-mss ipsec-vpn mss 1350

結果

設定モードから、show security flowコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@SRX1# show security flow

tcp-mss {

ipsec-vpn {

mss 1350;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

SRX2 を構成する

CLIクイック構成

参考までに、SRX2 の構成を示します。

この例のセクションを迅速に設定するには、以下のコマンドをコピーして、テキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルで CLI にコピー アンド ペーストして、設定モードから commit を入力します。

set security ike proposal standard authentication-method pre-shared-keys set security ike policy IKE-POL mode main set security ike policy IKE-POL proposals standard set security ike policy IKE-POL pre-shared-key ascii-text $ABC123 set security ike gateway IKE-GW ike-policy IKE-POL set security ike gateway IKE-GW address 172.16.13.1 set security ike gateway IKE-GW external-interface ge-0/0/1 set security ipsec proposal standard set security ipsec policy IPSEC-POL proposals standard set security ipsec vpn VPN-to-Host1 bind-interface st0.0 set security ipsec vpn VPN-to-Host1 ike gateway IKE-GW set security ipsec vpn VPN-to-Host1 ike ipsec-policy IPSEC-POL set security ipsec vpn VPN-to-Host1 establish-tunnels immediately set security address-book Host1 address Host1-Net 10.100.11.0/24 set security address-book Host1 attach zone VPN set security address-book Host2 address Host2-Net 10.100.22.0/24 set security address-book Host2 attach zone trust set security flow tcp-mss ipsec-vpn mss 1350 set security policies from-zone trust to-zone untrust policy default-permit match source-address any set security policies from-zone trust to-zone untrust policy default-permit match destination-address any set security policies from-zone trust to-zone untrust policy default-permit match application any set security policies from-zone trust to-zone untrust policy default-permit then permit set security policies from-zone trust to-zone VPN policy VPN-OUT match source-address Host2-Net set security policies from-zone trust to-zone VPN policy VPN-OUT match destination-address Host1-Net set security policies from-zone trust to-zone VPN policy VPN-OUT match application any set security policies from-zone trust to-zone VPN policy VPN-OUT then permit set security policies from-zone VPN to-zone trust policy VPN-IN match source-address Host1-Net set security policies from-zone VPN to-zone trust policy VPN-IN match destination-address Host2-Net set security policies from-zone VPN to-zone trust policy VPN-IN match application any set security policies from-zone VPN to-zone trust policy VPN-IN then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone VPN host-inbound-traffic system-services ping set security zones security-zone VPN interfaces st0.0 set interfaces ge-0/0/0 unit 0 family inet address 10.100.22.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.23.1/24 set interfaces lo0 unit 0 family inet address 10.100.100.2/32 set interfaces st0 unit 0 family inet address 10.100.200.2/24 set routing-options static route 10.100.11.0/24 next-hop st0.0 set routing-options static route 0.0.0.0/0 next-hop 172.16.23.2

検証

以下のタスクを実行して、構成が正しく機能していることを確認します。

IKEステータスの確認

目的

IKEステータスを検証します。

アクション

動作モードからshow security ike security-associationsコマンドを入力します。コマンドからインデックス番号を取得した後、show security ike security-associations index index_number detailコマンドを使用します。

user@SRX1> show security ike security-associations

Index State Initiator cookie Responder cookie Mode Remote Address

1859340 UP b153dc24ec214da9 5af2ee0c2043041a Main 172.16.23.1

user@SRX1> show security ike security-associations index 1859340 detail

IKE peer 172.16.23.1, Index 1859340, Gateway Name: IKE-GW

Role: Responder, State: UP

Initiator cookie: b153dc24ec214da9, Responder cookie: 5af2ee0c2043041a

Exchange type: Main, Authentication method: Pre-shared-keys

Local: 172.16.13.1:500, Remote: 172.16.23.1:500

Lifetime: Expires in 23038 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Disabled, Size: 0

Remote Access Client Info: Unknown Client

Peer ike-id: 172.16.23.1

AAA assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : 3des-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-2

Traffic statistics:

Input bytes : 1236

Output bytes : 868

Input packets: 9

Output packets: 5

Input fragmentated packets: 0

Output fragmentated packets: 0

IPSec security associations: 2 created, 2 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 172.16.13.1:500, Remote: 172.16.23.1:500

Local identity: 172.16.13.1

Remote identity: 172.16.23.1

Flags: IKE SA is created

意味

このshow security ike security-associationsコマンドは、アクティブなIKE SAをすべて表示します。SAが表示されない場合、IKEの確立に問題が発生しています。設定でIKEポリシー パラメータと外部インターフェイスの設定を確認してください。

SAが表示される場合は、次の情報を確認します。

-

インデックス—この値は、各IKE SAに固有のもので、

show security ike security-associations index detailコマンドで使用すると、SAの詳細な情報を得ることができます。 -

Remote Address - リモート IP アドレスが正しいかどうかを確認します。

-

State

-

UP - IKE SAが確立されています。

-

DOWN - IKE SA の確立で問題がありました。

-

-

Mode:正しいモードが使用されていることを確認してください。

設定で以下が適切か検証します。

-

外部インターフェイス(IKEパケットを受信するインターフェイスが必要です)

-

IKEポリシー パラメータ

-

事前共有鍵情報

-

プロポーザル パラメータ(両方のピアで一致する必要があります)

show security ike security-associations index 1859340 detailコマンドは、インデックス番号1859340のセキュリティ アソシエーションに関する追加情報を表示します。

-

使用している認証および暗号化アルゴリズム

-

ライフタイム

-

トラフィック統計情報(トラフィックが双方向へ正しく流れていることを検証するために使用できます)

-

ロール情報

トラブルシューティングは、レスポンダ ロールを使用してピア上で実行することが最適です。

-

イニシエータとレスポンダの情報

-

作成されたIPsec SAの数

-

進行中のネゴシエーション数

IPsec ステータスを検証します。

目的

IPsecステータスを検証します。

アクション

動作モードからshow security ipsec security-associationsコマンドを入力します。コマンドからインデックス番号を取得した後、show security ipsec security-associations index index_number detailコマンドを使用します。

user@SRX1> show security ipsec security-associations Total active tunnels: 1 Total Ipsec sas: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <131074 ESP:3des/sha1 912f9063 3403/ unlim - root 500 172.16.23.1 >131074 ESP:3des/sha1 71dbaa56 3403/ unlim - root 500 172.16.23.1

user@SRX1> show security ipsec security-associations index 131074 detail

ID: 131074 Virtual-system: root, VPN Name: VPN-to-Host2

Local Gateway: 172.16.13.1, Remote Gateway: 172.16.23.1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv1

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.0

Port: 500, Nego#: 26, Fail#: 0, Def-Del#: 0 Flag: 0x600a29

Multi-sa, Configured SAs# 1, Negotiated SAs#: 1

Tunnel events:

Fri Jul 23 2021 10:46:34 -0700: IPSec SA negotiation successfully completed (23 times)

Fri Jul 23 2021 09:07:24 -0700: IKE SA negotiation successfully completed (3 times)

Thu Jul 22 2021 16:34:17 -0700: Negotiation failed with INVALID_SYNTAX error (3 times)

Thu Jul 22 2021 16:33:50 -0700: Tunnel configuration changed. Corresponding IKE/IPSec SAs are deleted (1 times)

Thu Jul 22 2021 16:23:49 -0700: IPSec SA negotiation successfully completed (2 times)

Thu Jul 22 2021 15:34:12

: IPSec SA delete payload received from peer, corresponding IPSec SAs cleared (1 times)

Thu Jul 22 2021 15:33:25 -0700: IPSec SA negotiation successfully completed (1 times)

Thu Jul 22 2021 15:33:25

: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Thu Jul 22 2021 15:33:25 -0700: External interface's address received. Information updated (1 times)

Thu Jul 22 2021 15:33:25 -0700: Bind-interface's zone received. Information updated (1 times)

Thu Jul 22 2021 10:34:55 -0700: IKE SA negotiation successfully completed (1 times)

Thu Jul 22 2021 10:34:46 -0700: No response from peer. Negotiation failed (16 times)

Direction: inbound, SPI: 912f9063, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3302 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2729 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 71dbaa56, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3302 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2729 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

意味

show security ipsec security-associationsコマンドからの出力には、次の情報が表示されます。

-

ID番号は131074です。この値を

show security ipsec security-associations indexコマンドと併用して、この特定のSAに関する詳細情報を取得します。 -

ポート500を使用する1つのIPsec SAペアがあり、NATトラバーサルが未実装であることを示しています。(NATトラバーサルは、ポート4500またはその他のランダムな数字の大きいポートを使用します。)

-

両方向のSPI、ライフタイム(秒)、使用制限(またはKBで示したライフサイズ)が表示されます。3403/ unlim の値は、ライフタイムの期限が 3403 秒後であることを示し、ライフサイズが指定されていないことから無制限であることを示します。IPsecはVPNが起動した後はIKEに依存しないため、ライフタイムがライフタイムと異なる可能性があります。

-

月曜の列にあるハイフンが示すとおり、このSAでVPN監視は有効化されていません。VPN監視が有効な場合、Uは監視が稼働していることを示し、Dは監視が停止していることを示します。

-

仮想システム(vsys)はルート システムであり、常に0が表示されます。

show security ipsec security-associations index 131074 detailコマンドからの出力には、次の情報が表示されます。

-

ローカル アイデンティティとリモート アイデンティティにより、SAのプロキシIDが構成されます。

プロキシIDの不一致は、最も一般的なIPsecエラーの原因の1つです。IPsec SAが表示されない場合は、プロキシID設定などのIPsecプロポーザルが、両方のピアに対して適切であるか確認します。ルートベースVPNの場合、デフォルトのプロキシIDは、ローカル = 0.0.0.0/0、リモート = 0.0.0.0/0、サービス = anyです。同じピアIPからの複数のルートベースVPNで問題が発生する可能性があります。この場合、各IPsec SAに固有のプロキシIDを指定する必要があります。一部のサードパーティー ベンダーでは、プロキシIDを手動で入力して照合する必要があります。

-

もう1つの一般的なIPsec障害の原因は、STインターフェイスバインディングの未指定です。IPsecを完了できない場合は、kmdログを確認するか、トレース オプションを設定します。

VPN全体におけるトラフィックフローのテスト

目的

VPN全体で、トラフィックフローを検証します。

アクション

ping コマンドを使用して、Host1 デバイスから Host2 へのトラフィックフローをテストします。

user@Host1> ping 10.100.22.1 rapid count 100 PING 10.100.22.1 (10.100.22.1): 56 data bytes !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! --- 10.100.22.1 ping statistics --- 100 packets transmitted, 100 packets received, 0% packet loss round-trip min/avg/max/stddev = 3.146/3.824/6.193/0.402 ms

意味

Host1 からの ping コマンドが失敗する場合、ルーティング、セキュリティ ポリシー、エンド ホスト、ESP パケットの暗号化と復号化のいずれかに問題がある可能性があります。

IPsec セキュリティ アソシエーションの統計情報とエラーの確認

目的

IPsecセキュリティ アソシエーションにおける、ESPおよび認証ヘッダーのカウンターとエラーを確認します。

アクション

動作モードから、統計情報を表示するVPNのインデックス番号を使用してshow security ipsec statistics index index_numberコマンドを入力します。

user@SRX1> show security ipsec statistics index 131074 ESP Statistics: Encrypted bytes: 13600 Decrypted bytes: 8400 Encrypted packets: 100 Decrypted packets: 100 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

show security ipsec statisticsコマンドを使用して、すべてのSAの統計情報とエラーを確認することもできます。

すべてのIPsec統計情報を消去するには、clear security ipsec statisticsコマンドを使用します。

意味

VPN 全体でパケット損失の問題が発生した場合、show security ipsec statistics または show security ipsec statistics detail のコマンドを数回実行して、暗号化および復号化されたパケット カウンターが増加しているかどうか確認します。エラー カウンターが増加しているかどうかは、コマンドの出力を見てください。