AWS導入におけるマルチノード高可用性

Amazon Web Services(AWS)の導入におけるvSRX仮想ファイアウォールインスタンスのマルチノード高可用性サポートについては、このトピックをお読みください。

AWSでのマルチノード高可用性

AWSに展開されているvSRX仮想ファイアウォールファイアウォールでマルチノード高可用性を設定できます。参加ノードは、アクティブコントロールプレーンとデータプレーンの両方を同時に実行し、ノードは互いにバックアップを行うことで、システムまたはハードウェアに障害が発生した場合に、迅速な同期フェイルオーバーを確保します。2台のデバイス間のシャーシ間リンク(ICL)接続は、状態情報を同期および維持し、デバイスフェイルオーバーシナリオを処理します。

まず、AWS導入に固有のマルチノード高可用性に関する用語について理解しましょう。

用語

| 用語 | の説明 |

|---|---|

| 弾力性のあるIPアドレス |

指定されたネットワークまたはインターネットからルーティング可能なパブリックIPv4アドレス。弾力性のあるIPアドレスは、マルチノード高可用性設定の任意のノードのインターフェイスに動的にバインドされます。これらのアドレスは、常に 1 つのインターフェイスにのみバインドされ、同じノードにもバインドされます。マルチノード高可用性セットアップでは、柔軟な IP アドレスを使用して AWS デプロイメントのトラフィックを制御します。弾力性のあるIPアドレスは、レイヤー3導入環境のフローティングIPアドレスや、デフォルトゲートウェイ導入環境の仮想IPアドレスと同様に機能します。アクティブなSRG1を持つノードは、Elastic IPアドレスを所有し、それに向けてトラフィックを引き寄せます。 |

| シャーシ間リンク(ICL) |

マルチノード高可用性システムのルーティングネットワークを介してノードを接続するIPベースのリンク(論理リンク)。セキュリティデバイスは、ICLを使用して状態情報を同期および維持し、デバイスフェイルオーバーシナリオを処理します。ICLを設定するには、ge-0/0/0インターフェイスのみを使用できます。ICLは、AWSによって割り当てられたMACアドレスを使用します(vSRX仮想ファイアウォールで作成された仮想MACではありません)。ICLを設定する際には、IPアドレスが仮想プライベートクラウド(VPC)のサブネットであることを確認します。Multibode High Availability は、クロス VPC デプロイをサポートしていないことに注意してください |

| ジュニパーサービス冗長プロトコル(jsrpd)プロセス | アクティブ性の判断と適用を管理し、スプリットブレイン保護を提供するプロセス。 |

IPsec VPNサポート

Junos OSリリース24.4R1以降、AWS導入環境におけるアクティブ/バックアップマルチノード高可用性向けにIPsec VPNがサポートされています。

制限事項

マルチノード高可用性は、パブリッククラウド導入環境で複数のSRG構成(アクティブ/アクティブ)をサポートしていません。アクティブ/バックアップモードは、SRG0およびSRG1をサポートします。IPsec VPNトンネルは、ステートフルアクティブ/バックアップモードで動作するSRG1に固定します。すべてのVPNトンネルは、SRG1がアクティブなデバイスで終了します。

アーキテクチャ

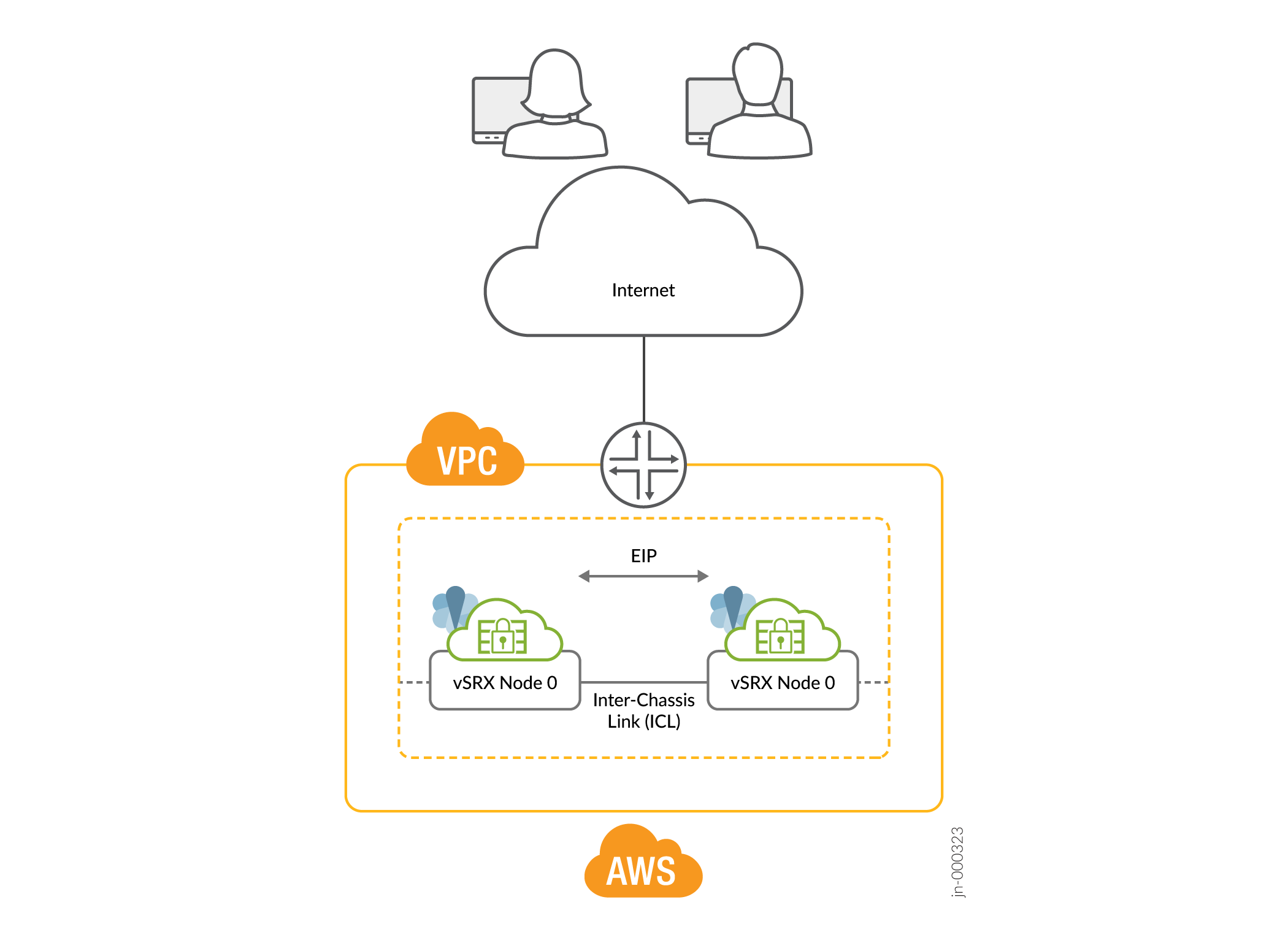

図1は、AWSのマルチノード高可用性導入で2つのvSRX仮想ファイアウォールインスタンスがHAペアを形成している様子を示しています。1つのvSRX仮想ファイアウォールインスタンスがアクティブノードとして機能し、もう1つがバックアップノードとして機能します。

マルチノード高可用性セットアップでは、ICLが2つのノード(vSRX仮想ファイアウォールインスタンス)を接続し、コントロールプレーンとデータプレーンの状態の同期を支援します。

マルチノード高可用性セットアップでは、2つのvSRX仮想ファイアウォールインスタンスがアクティブ/バックアップモードで動作しています。両方のノードは、コントロールプレーンとデータプレーンの状態を同期するためのICLを使用して相互に接続します。SRG1がアクティブなvSRX仮想ファイアウォールインスタンスは、Elastic IPアドレスをホストします。アクティブノードは、弾力性IPアドレスを使用してトラフィックを誘導します。バックアップ ノードはスタンバイ モードのままで、フェイルオーバー時に引き継ぎます。

ジュニパーサービス冗長プロトコル(jsrpd)プロセスは、AWSインフラストラクチャと通信して、アクティブ性の判断と適用を実行し、スプリットブレイン保護を提供します。

フェイルオーバー中、Elastic IP アドレスは AWS SDK API をトリガーすることで古いアクティブノードから新しいアクティブノードに移動し、新しいアクティブノードにトラフィックを引き付けます。AWS はルートテーブルを更新して、トラフィックを新しいアクティブノードに迂回させます。このメカニズムにより、クライアントは単一のIPアドレスを使用してノードと通信できます。Elastic IPアドレスは、参加するネットワーク/セグメントに接続するインターフェイスで設定します。

スプリットブレイン保護

2 つのノード間の ICL がダウンすると、各ノードはプローブを使用してピア ノードのインターフェイス IP アドレスへの ping を開始します。ピアノードが正常であれば、プローブに応答します。それ以外の場合、jsrpd プロセスは AWS インフラストラクチャと通信して、正常なノードにアクティブなロールを適用します。

AWS上の柔軟なICLインターフェイス

AWS上のICLには、任意のge-0/0/xインターフェイスを設定できます。これは、ICLにge-0/0/xを使用できるAzureやGCPのICLインターフェイスに似ています。以前は、AWS の ICL インターフェイスは修正されており、ICL には ge-0/0/0 しか使用できませんでした。

MNHA設定で動作するvSRXインスタンスの場合、AWSは特定のタグを使用して、HAペアの適切な識別と管理を確保します。最初に、2つのタグが使用されます。

- LocalNodeID: このタグは、インスタンスを HA ペア内のローカル ノードとして識別します。

- PeerNodeID: このタグは、インスタンスをピアノードとして識別します。

これら2つのタグに加えて、ローカルノードとピアノードの両方のインターフェイスの詳細を指定することで、MNHA設定の設定と管理を強化するために4つの追加タグを導入します。

- LocalTrustInterface:プライベートサブネットに接続するローカルvSRXインスタンス上のインターフェイス(信頼できる内部通信によく使用されます)。

- LocalUntrustInterface:パブリックサブネットに接続するローカルvSRXインスタンス上のインターフェイス(通常、信頼できない外部通信に使用されます)。

- PeerTrustInterface:プライベートサブネットに接続するピアvSRXインスタンス上のインターフェイス。

- PeerUntrustInterface:パブリックサブネットに接続するピアvSRXインスタンス上のインターフェイス

AWSでのループバックインターフェイスのサポート

AEインターフェイスはAWS、GCP、Azureなどのパブリッククラウドプラットフォームと互換性がないため、ループバックインターフェイスはデュアルパスICLソリューションの一部として使用されます。AzureとGCPは、ループバックインターフェイスをサポートしています。これで、ループバックインターフェイスを使用して、AWSでもデュアルパスICLを設定できるようになりました。AWSでは、2つ以上の物理インターフェイス(例:ge-0/0/x)上でループバック通信を確立する必要があります。

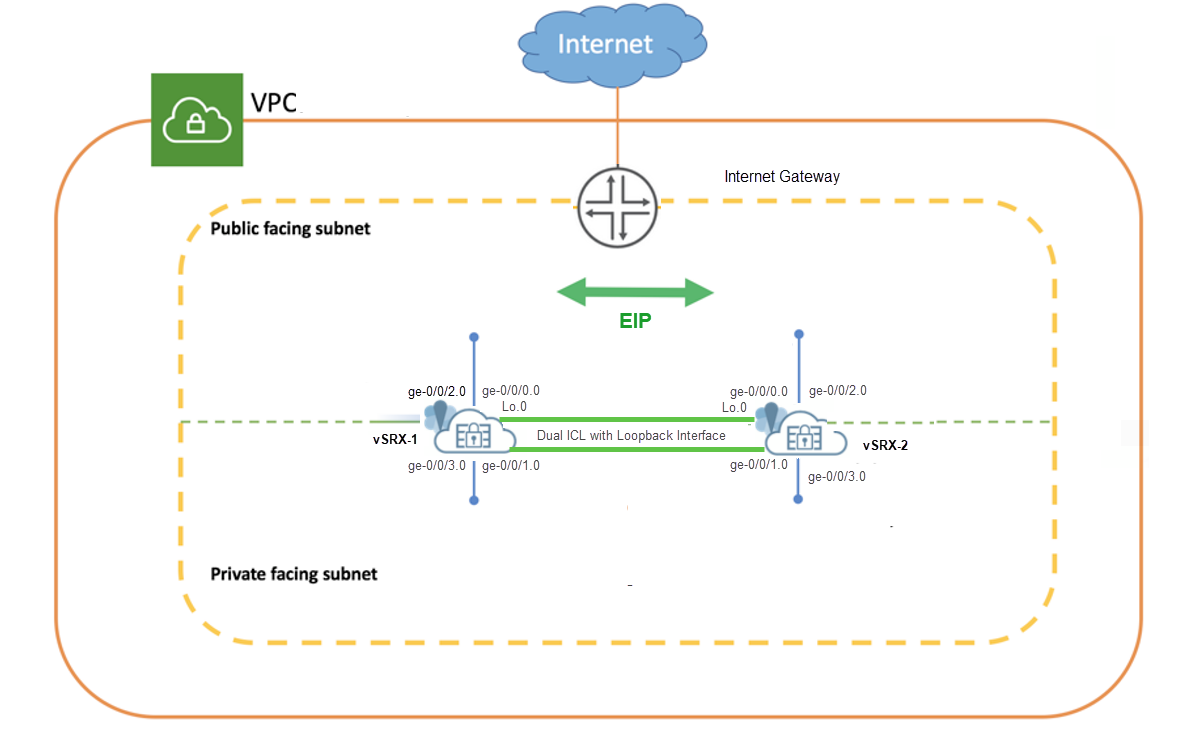

次の図は、AWSに展開されたMNHAセットアップにおけるvSRXファイアウォールのトポロジーを示しています。

によるAWS導入におけるマルチノード高可用性

によるAWS導入におけるマルチノード高可用性

トポロジーに示すように、2つのvSRX仮想ファイアウォールインスタンス(vSRX仮想ファイアウォール-1およびvSRX仮想ファイアウォール-2)がAmazon VPCに導入されています。ノードは、ルーティング可能なIPアドレス(Elastic IPアドレス)を使用して相互に通信します。信頼できない側はパブリックネットワークに接続し、信頼する側は保護されたリソースに接続します

このトポロジーでは、ループバックインターフェイスを使用して、VPC内の2つのvSRXファイアウォール間にデュアルパスのシャーシ間リンク(ICL)を実装します。vSRXデバイスは、デュアルICL接続にそれぞれ2つのインターフェイス(ge-0/0/0 および ge-0/0/1)を使用します。ここでは、ループバックインターフェイスがICL通信の論理エンドポイントとして使用されます。物理インターフェイス(ge-0/0/0 および ge-0/0/1)は、ループバック通信の基盤となるトランスポートパスとして機能します。

例:AWSデプロイメントでマルチノード高可用性を設定する

この例では、Amazon Virtual Private Cloud(Amazon VPC)内の 2 つの vSRX仮想ファイアウォールインスタンスでマルチノード高可用性を設定する方法を示します。

要件

この例では、以下のコンポーネントを使用しています。

-

2つのvSRX仮想ファイアウォールインスタンス

-

Junos OSリリース22.3R1

-

Amazon Elastic Compute Cloud(Amazon EC2)、Amazon Simple Storage Service(S3)、Amazon Virtual Private Cloud(Amazon VPC)オブジェクトへのアクセス、作成、変更、削除に必要なすべてのアクセス許可を持つ、Amazon Web Services(AWS)アカウントとIDおよびアクセス管理(IAM)ロール。詳細については、「 vSRX用Amazon Virtual Private Cloudの設定 」を参照してください。

-

Amazon VPC は、関連するインターネットゲートウェイ、サブネット、ルートテーブル、およびセキュリティグループで構成されています。「 vSRX用Amazon Virtual Private Cloudの設定」を参照してください。

-

Amazon VPCで起動および設定されたvSRX仮想ファイアウォールインスタンス。 Amazon Virtual Private CloudでのvSRXインスタンスの起動を参照してください。

トポロジー

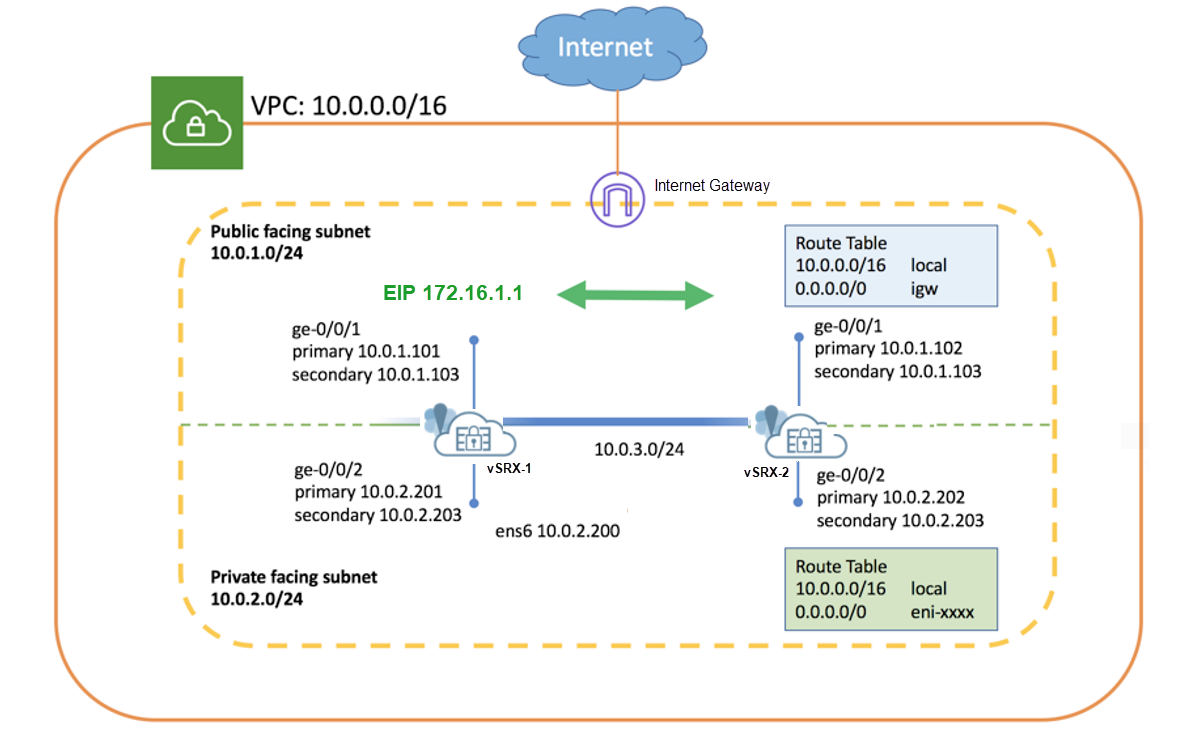

図3は、この例で使用されているトポロジーを示しています。

におけるマルチノード高可用性

におけるマルチノード高可用性

トポロジーに示すように、2つのvSRX仮想ファイアウォールインスタンス(vSRX仮想ファイアウォール-1およびvSRX仮想ファイアウォール-2)がAmazon VPCに導入されています。ノードは、ルーティング可能なIPアドレス(Elastic IPアドレス)を使用して相互に通信します。信頼できない側はパブリックネットワークに接続し、信頼する側は保護されたリソースに接続します。

vSRX仮想ファイアウォールインスタンスでマルチノード高可用性を設定する前に、以下の設定を完了します。

-

AWSのインスタンスタグを使用して、2つのvSRX仮想ファイアウォールインスタンスをマルチノード高可用性ピアとして識別します。例えば、 vsrx-node-1 を1つのピアの名前(名前 オプション)として使用し、 vsrx-node-2 をHAピア(ha-peer オプション)として使用できます。

- 両方のvSRX仮想ファイアウォールインスタンスを同じAmazon VPCとアベイラビリティゾーンに展開します。

- 両方のvSRX仮想ファイアウォールインスタンスにIAMロールを割り当て、完全な権限を持つAmazon Elastic Compute Cloud(EC2)インスタンスとしてvSRX仮想ファイアウォールインスタンスを起動します。

- パブリックサブネットにvSRX仮想ファイアウォールインスタンスを配置することで、インターネットとの通信を有効にします。Amazon VPC では、パブリックサブネットがインターネットゲートウェイにアクセスできます。

- 高可用性ペアをホストするように、複数のサブネットを持つ VPC を設定します。サブネットは、論理接続(物理ケーブル接続ポートと同様)を使用して、2つのvSRX仮想ファイアウォールノードを接続するために使用されます。この例では、VPCのCIDRを10.0.0.0/16と定義し、vSRX仮想ファイアウォールのトラフィックをホストする合計4つのサブネットを作成しています。両方のvSRX仮想ファイアウォールインスタンスに、少なくとも4つのインターフェイスが必要です。 表1に 、サブネットとインターフェイスの詳細を示します。

表1:サブネット設定 機能 ポート番号 インターフェイス 接続 トラフィックタイプ サブネット 管理 0 fxp0 管理インターフェイス 管理トラフィック 10.0.254.0/24 ICL 1 ge-0/0/0 ICLからピアノードへ RTO、同期、プローブ関連のトラフィック 10.0.253.0/24 パブリック 2 ge-0/0/1 パブリックネットワークに接続します。(収益インターフェイス) 外部トラフィック 10.0.1.0/24 プライベート 3 ge-0/0/2 プライベートネットワークに接続します。(収益インターフェイス) 内部トラフィック 10.0.2.0/24 なお、表に記載されている機能とのインターフェイスマッピングは、デフォルト設定用です。設定で同じマッピングを使用することをお勧めします。

- プライマリおよびセカンダリIPアドレスでインターフェイスを設定します。Elastic IPアドレスをインターフェイスのセカンダリIPアドレスとして割り当てることができます。インスタンスの起動時にプライマリIPアドレスが必要です。セカンダリ IP アドレスは、フェイルオーバー中に 1 つの vSRX仮想ファイアウォール ノードから別のノードに転送できます。 表2は 、この例で使用されているインターフェイスとIPアドレスのマッピングを示しています。

表2:インターフェイスとIPアドレスのマッピング インスタンス インターフェイス プライマリIPアドレス セカンダリIPアドレス(弾力性IPアドレス) vSRX仮想ファイアウォール-1 ge-0/0/1 10.0.1.101 10.0.1.103 ge-0/0/2 10.0.2.201 10.0.2.203 vSRX仮想ファイアウォール-2 ge-0/0/1 10.0.1.102 10.0.1.103 ge-0/0/2 10.0.2.202 10.0.2.203 -

データパスにvSRX仮想ファイアウォールを含めるように隣接ルーターを設定し、vSRX仮想ファイアウォールをトラフィックのネクストホップとしてマークします。エラスティックIPアドレスを使用してルートを設定できます。たとえば、コマンド

sudo ip route x.x.x.x/x dev ens6 via 10.0.2.203を使用します。ここで、10.0.2.203 アドレスは Elastic IP アドレスです。

設定

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

これらの設定はラボ環境から取得したものであり、参照用にのみ提供されています。実際の構成は、環境の特定の要件によって異なる場合があります。

vSRX仮想ファイアウォール-1の場合

set chassis high-availability local-id 1 set chassis high-availability local-id local-ip 10.0.3.10 set chassis high-availability peer-id 2 peer-ip 10.0.3.11 set chassis high-availability peer-id 2 interface ge-0/0/0.0 set chassis high-availability peer-id 2 liveness-detection minimum-interval 400 set chassis high-availability peer-id 2 liveness-detection multiplier 5 set chassis high-availability services-redundancy-group 1 deployment-type cloud set chassis high-availability services-redundancy-group 1 peer-id 2 set chassis high-availability services-redundancy-group 1 preemption set chassis high-availability services-redundancy-group 1 activeness-priority 200 set security policies default-policy permit-all set security zones security-zone fab host-inbound-traffic system-services all set security zones security-zone fab host-inbound-traffic protocols all set security zones security-zone fab interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/2.0 set security cloud high-availability aws eip-based set security cloud high-availability aws peer-liveliness probe-ip 10.0.1.102 set security cloud high-availability aws peer-liveliness probe-ip routing-instance s1-router set interfaces ge-0/0/0 mtu 9192 set interfaces ge-0/0/0 unit 0 family inet address 10.0.3.10/24 set interfaces ge-0/0/1 mtu 9192 set interfaces ge-0/0/1 unit 0 family inet address 10.0.1.101/24 primary set interfaces ge-0/0/1 unit 0 family inet address 10.0.1.103/24 set interfaces ge-0/0/2 mtu 9192 set interfaces ge-0/0/2 unit 0 family inet address 10.0.2.201/24 primary set interfaces ge-0/0/2 unit 0 family inet address 10.0.2.203/24 set routing-instances s1-router instance-type virtual-router set routing-instances s1-router routing-options static route 0.0.0.0/0 next-hop 10.0.1.1 set routing-instances s1-router interface ge-0/0/1.0 set routing-instances s1-router interface ge-0/0/2.0

vSRX仮想ファイアウォール-2の場合

set chassis high-availability local-id 2 set chassis high-availability local-id local-ip 10.0.3.11 set chassis high-availability peer-id 1 peer-ip 10.0.3.10 set chassis high-availability peer-id 1 interface ge-0/0/0.0 set chassis high-availability peer-id 1 liveness-detection minimum-interval 400 set chassis high-availability peer-id 1 liveness-detection multiplier 5 set chassis high-availability services-redundancy-group 1 deployment-type cloud set chassis high-availability services-redundancy-group 1 peer-id 1 set chassis high-availability services-redundancy-group 1 preemption set chassis high-availability services-redundancy-group 1 activeness-priority 100 set security policies default-policy permit-all set security zones security-zone fab host-inbound-traffic system-services all set security zones security-zone fab host-inbound-traffic protocols all set security zones security-zone fab interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/2.0 set security cloud high-availability aws eip-based set security cloud high-availability aws peer-liveliness probe-ip 10.0.1.101 set security cloud high-availability aws peer-liveliness probe-ip routing-instance s1-router set interfaces ge-0/0/0 mtu 9192 set interfaces ge-0/0/0 unit 0 family inet address 10.0.3.11/24 set interfaces ge-0/0/1 mtu 9192 set interfaces ge-0/0/1 unit 0 family inet address 10.0.1.102/24 primary set interfaces ge-0/0/1 unit 0 family inet address 10.0.1.103/24 set interfaces ge-0/0/2 mtu 9192 set interfaces ge-0/0/2 unit 0 family inet address 10.0.2.202/24 primary set interfaces ge-0/0/2 unit 0 family inet address 10.0.2.203/24 set routing-instances s1-router instance-type virtual-router set routing-instances s1-router routing-options static route 0.0.0.0/0 next-hop 10.0.1.1 set routing-instances s1-router interface ge-0/0/1.0 set routing-instances s1-router interface ge-0/0/2.0

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、『CLIユーザーガイド』の「構成モードでのCLIエディターの使用」を参照してください。

-

ICLのインターフェイスとしてge-0/0/0を設定します

[edit] user@host# set interfaces ge-0/0/0 mtu 9192 user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.0.3.11/24

- 内部および外部トラフィックのインターフェイスを設定します。

[edit] user@host# set interfaces ge-0/0/1 mtu 9192 user@host# set interfaces ge-0/0/1 unit 0 family inet address 10.0.1.102/24 primary user@host# set interfaces ge-0/0/1 unit 0 family inet address 10.0.1.103/24 user@host# set interfaces ge-0/0/2 mtu 9192 user@host# set interfaces ge-0/0/2 unit 0 family inet address 10.0.2.202/24 primary user@host# set interfaces ge-0/0/2 unit 0 family inet address 10.0.2.203/24

ge-0/0/1 と ge-0/0/2 に割り当てられたセカンダリ IP アドレスを弾力 IP アドレスとして使用します。

-

セキュリティゾーンを設定し、ゾーンにインターフェイスを割り当て、セキュリティゾーンで許可されるシステムサービスを指定します。

[edit] user@host# set security zones security-zone fab host-inbound-traffic system-services all user@host# set security zones security-zone fab host-inbound-traffic protocols all user@host# set security zones security-zone fab interfaces ge-0/0/0.0 user@host# set security zones security-zone untrust host-inbound-traffic system-services all user@host# set security zones security-zone untrust host-inbound-traffic protocols all user@host# set security zones security-zone untrust interfaces ge-0/0/1.0 user@host# set security zones security-zone trust host-inbound-traffic system-services all user@host# set security zones security-zone trust host-inbound-traffic protocols all user@host# set security zones security-zone trust interfaces ge-0/0/2.0

-

ルーティングオプションを設定します。

[edit] user@host# set routing-instances s1-router instance-type virtual-router user@host# set routing-instances s1-router routing-options static route 0.0.0.0/0 next-hop 10.0.1.1 user@host# set routing-instances s1-router interface ge-0/0/1.0 user@host# set routing-instances s1-router interface ge-0/0/2.0

ここでは、管理トラフィックと収益トラフィックを分離するために、別のルーティングインスタンスタイプ

virtual routerが必要です。 -

ローカルノードとピアノードの詳細を設定します。

[edit] user@host# set chassis high-availability local-id 1 user@host# set chassis high-availability local-id local-ip 10.0.3.10 user@host# set chassis high-availability peer-id 2 peer-ip 10.0.3.11

-

インターフェイスをピアノードに関連付けてインターフェイスを監視し、ライブネス検出の詳細を設定します。

[edit] user@host# set chassis high-availability peer-id 2 interface ge-0/0/0.0 user@host# set chassis high-availability peer-id 2 liveness-detection minimum-interval 400 user@host# set chassis high-availability peer-id 2 liveness-detection multiplier 5

-

導入タイプをクラウドとして設定し、IDを割り当て、プリエンプションとアクティブの優先順位を設定します。

[edit] user@host# set chassis high-availability services-redundancy-group 1 deployment-type cloud user@host# set chassis high-availability services-redundancy-group 1 peer-id 2 user@host# set chassis high-availability services-redundancy-group 1 preemption user@host# set chassis high-availability services-redundancy-group 1 activeness-priority 200

-

AWS導入関連のオプションを設定します。例えば、サービスタイプとしてEIPベースを指定し、AWSピアライブネスなどの監視オプションも設定します。

[edit] user@host# set security cloud high-availability aws eip-based user@host# set security cloud high-availability aws peer-liveliness probe-ip 10.0.1.101 user@host# set security cloud high-availability aws peer-liveliness probe-ip routing-instance s1-router

VMXNET3 vNIC を使用する VMWare ESXi 環境の vSRX仮想ファイアウォール インスタンスのマルチノード高可用性では、仮想MACアドレスの設定は次のステートメントではサポートされていません。

[set chassis high-availability services-redundancy-group <number> virtual-ip <id> use-virtual-mac

結果

vSRX仮想ファイアウォール-1

設定モードから、以下のコマンドを入力して設定を確認します。

出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show chassis high-availability

local-id 1 local-ip 10.0.3.10;

peer-id 2 {

peer-ip 10.0.3.11;

interface ge-0/0/0.0;

liveness-detection {

minimum-interval 400;

multiplier 5;

}

}

services-redundancy-group 1 {

deployment-type cloud;

peer-id {

2;

}

preemption;

activeness-priority 200;

}

[edit]

user@host# show routing-instances

s1-router {

instance-type virtual-router;

routing-options {

static {

route 0.0.0.0/0 next-hop 10.0.1.1;

}

}

interface ge-0/0/1.0;

interface ge-0/0/2.0;

}

[edit]

user@host# show security zones security-zone

security-zone fab {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/2.0;

}

}

[edit]

user@host# show interfaces

ge-0/0/0 {

mtu 9192;

unit 0 {

family inet {

address 10.0.3.10/24;

}

}

}

ge-0/0/1 {

mtu 9192;

unit 0 {

family inet {

address 10.0.1.101/24 {

primary;

}

address 10.0.1.103/24;

}

}

}

ge-0/0/2 {

mtu 9192;

unit 0 {

family inet {

address 10.0.2.201/24 {

primary;

}

address 10.0.2.203/24;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

vSRX仮想ファイアウォール-2

設定モードから、以下のコマンドを入力して設定を確認します。

出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show chassis high-availability

local-id 2 local-ip 10.0.3.11;

peer-id 1 {

peer-ip 10.0.3.10;

interface ge-0/0/0.0;

liveness-detection {

minimum-interval 400;

multiplier 5;

}

}

services-redundancy-group 1 {

deployment-type cloud;

peer-id {

1;

}

preemption;

activeness-priority 100;

}

[edit]

user@host# show routing-instances

s1-router {

instance-type virtual-router;

routing-options {

static {

route 0.0.0.0/0 next-hop 10.0.1.1;

}

}

interface ge-0/0/1.0;

interface ge-0/0/2.0;

}

[edit]

user@host# show security zones

security-zone fab {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/2.0;

}

}

[edit]

user@host# show interfaces

ge-0/0/0 {

mtu 9192;

unit 0 {

family inet {

address 10.0.3.11/24;

}

}

}

ge-0/0/1 {

mtu 9192;

unit 0 {

family inet {

address 10.0.1.102/24 {

primary;

}

address 10.0.1.103/24;

}

}

}

ge-0/0/2 {

mtu 9192;

unit 0 {

family inet {

address 10.0.2.202/24 {

primary;

}

address 10.0.2.203/24;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

- マルチノード高可用性の詳細を確認する

- AWSでマルチノード高可用性情報を確認する

- マルチノード高可用性ピアノードステータスの確認

- マルチノード高可用性SRGを確認する

- フェイルオーバー前後のマルチノード高可用性ステータスの確認

マルチノード高可用性の詳細を確認する

目的

vSRX仮想ファイアウォールインスタンスで設定されたマルチノード高可用性設定の詳細を表示および検証します。

アクション

動作モードから、以下のコマンドを実行します。

vSRX仮想ファイアウォール-1

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 1

Local-IP: 10.0.3.10

HA Peer Information:

Peer Id: 2 IP address: 10.0.3.11 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: NO Conn State: UP

Cold Sync Status: COMPLETE

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: ACTIVE

Activeness Priority: 200

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 2

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: NOT READY

vSRX仮想ファイアウォール-2

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.0.3.11

HA Peer Information:

Peer Id: 1 IP address: 10.0.3.10 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: NO Conn State: UP

Cold Sync Status: COMPLETE

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: BACKUP

Activeness Priority: 100

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: NOT READY

System Integrity Check: COMPLETE

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : ACTIVE

Health Status: HEALTHY

Failover Readiness: N/A

意味

コマンド出力からこれらの詳細を確認します。

-

ローカルノードとピアノードの詳細(IP アドレスや ID など)

-

フィールド

Deployment Type: CLOUDは、構成がクラウド導入用であることを示します。 -

フィールド

Services Redundancy Group: 1は、そのノード上のSRG1のステータス(アクティブまたはバックアップ)を示します。

AWSでマルチノード高可用性情報を確認する

目的

マルチノード高可用性がAWSクラウドにデプロイされているかどうかを確認します。

アクション

動作モードから、以下のコマンドを実行します。

user@host> show security cloud high-availability information

Cloud HA Information:

Cloud Type Cloud Service Type Cloud Service Status

AWS EIP Bind to Local Node

意味

コマンド出力からこれらの詳細を確認します。

-

フィールド

Cloud Type: AWSは、デプロイがAWS向けであることを示します。 -

フィールド

Cloud Service Type: EIPは、AWSデプロイメントがEIPサービスタイプ(弾力性IPアドレス用)を使用してトラフィックを制御していることを示しています。 -

フィールド

.Cloud Service Status: Bind to Local Nodeは、ローカルノードへのElastic IPアドレスのバインドを示しています。バックアップ ノードの場合、このフィールドにはBind to Peer Nodeが表示されます。

マルチノード高可用性ピアノードステータスの確認

目的

マルチノード高可用性ピアノードのステータスを確認します。

アクション

動作モードから、以下のコマンドを実行します。

vSRX仮想ファイアウォール-1

user@host> show chassis high-availability peer-info

HA Peer Information:

Peer-ID: 2 IP address: 10.0.3.11 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: NO Conn State: UP

Cold Sync Status: COMPLETE

Internal Interface: N/A

Internal Local-IP: N/A

Internal Peer-IP: N/A

Internal Routing-instance: N/A

Packet Statistics:

Receive Error : 0 Send Error : 0

Packet-type Sent Received

SRG Status Msg 7 6

SRG Status Ack 6 7

Attribute Msg 2 1

Attribute Ack 1 1

vSRX仮想ファイアウォール-2

user@host> show chassis high-availability peer-info

HA Peer Information:

Peer-ID: 1 IP address: 10.0.3.10 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: NO Conn State: UP

Cold Sync Status: COMPLETE

Internal Interface: N/A

Internal Local-IP: N/A

Internal Peer-IP: N/A

Internal Routing-instance: N/A

Packet Statistics:

Receive Error : 0 Send Error : 0

Packet-type Sent Received

SRG Status Msg 9 9

SRG Status Ack 9 9

Attribute Msg 3 2

Attribute Ack 2 2

意味

コマンド出力からこれらの詳細を確認します。

-

ID、IPアドレス、インターフェイスなどのピアノードの詳細。

-

ノード全体のパケット統計情報

マルチノード高可用性SRGを確認する

目的

マルチノード高可用性でSRGの詳細を表示および検証します。

アクション

動作モードから、以下のコマンドを実行します。

user@host> show chassis high-availability services-redundancy-group 1

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: ACTIVE

Activeness Priority: 200

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 2

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: READY

Split-brain Prevention Probe Info:

DST-IP: 10.0.1.102

SRC-IP: 0.0.0.0

Routing Instance: s1-router

Status: NOT RUNNING

Result: N/A Reason: N/A

意味

コマンド出力からこれらの詳細を確認します。

-

SRGは、このような導入タイプについて詳しく説明しています。フィールド

Status: ACTIVEは、特定のSRG1がアクティブなロールであることを示しています。また、出力でアクティブ性、優先度、プリエンプション状態を表示することもできます。 -

ピアノードの詳細。

-

スプリットブレイン防止プローブの詳細

フェイルオーバー前後のマルチノード高可用性ステータスの確認

目的

マルチノード高可用性セットアップでフェイルオーバーの前後のノードステータスの変化を確認します。

アクション

バックアップノード(SRX-2)のマルチノード高可用性ステータスを確認します。

動作モードから、以下のコマンドを実行します。

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.0.3.11

HA Peer Information:

Peer Id: 1 IP address: 10.0.3.10 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: NO Conn State: UP

Cold Sync Status: COMPLETE

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: BACKUP

Activeness Priority: 100

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: NOT READY

System Integrity Check: COMPLETE

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : ACTIVE

Health Status: HEALTHY

Failover Readiness: N/A

意味

Services Redundancy Group: 1セクションでは、Status: BACKUPを確認できます。このフィールドは、SRG-1がバックアップモードであることを示します。

アクション

アクティブノード(vSRX仮想ファイアウォール-1)でフェイルオーバーを開始し、バックアップノード(vSRX仮想ファイアウォール-2)でコマンドを再実行します。

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.0.3.11

HA Peer Information:

Peer Id: 1 IP address: 10.0.3.10 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: NO Conn State: UP

Cold Sync Status: COMPLETE

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: ACTIVE

Activeness Priority: 100

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: NOT READY

意味

Services Redundancy Group: 1セクションでは、SRG1のステータスがBACKUPからACTIVEに変わります。フィールド値の変更は、ノードがアクティブなロールに移行し、もう一方のノード(以前はアクティブだった)がバックアップロールに移行したことを示します。もう一方のノードのステータスは、BACKUPが表示されているPeer Informationオプションで確認できます。

関連項目

変更履歴テーブル

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。 機能エクスプローラー を使用して、機能がお使いのプラットフォームでサポートされているかどうかを確認します。