Azureクラウドでのマルチノード高可用性

Azure クラウドにデプロイされた vSRX インスタンスでマルチノード高可用性を設定する方法については、このドキュメントをお読みください。

概要

Microsoft Azureクラウドに展開されているvSRX仮想ファイアウォールでマルチノード高可用性を設定できます。Microsoft Azureは、Microsoftのパブリッククラウド向けアプリケーションプラットフォームです。これは、Microsoft が管理するデータ センターのグローバル ネットワークを介してアプリケーションとサービスを構築、展開、管理するための、オープンで柔軟性の高いエンタープライズ グレードのクラウドコンピューティング プラットフォームです。

Azure上のvSRX仮想ファイアウォールのペアを設定して、アクティブ/バックアップマルチノード高可用性設定として動作させることができます。参加ノードは、アクティブコントロールプレーンとデータプレーンの両方を同時に実行します。ノードは相互にバックアップを行い、システムまたはハードウェアに障害が発生した場合に、高速で同期されたフェイルオーバーを確保します。2台のデバイス間のシャーシ間リンク(ICL)接続は、状態情報を同期および維持し、デバイスフェイルオーバーシナリオを処理します。

Microsoft Azure Cloudでファイアウォールの導入設定をカスタマイズすることで、vSRX仮想ファイアウォールVMでマルチノード高可用性を構成できます。

IPsec VPNサポート

Junos OSリリース24.4R1以降、Azureクラウドデプロイメントにおけるアクティブ/バックアップマルチノード高可用性向けにIPsec VPNがサポートされています。

制限事項

マルチノード高可用性は、パブリッククラウド導入環境で複数のSRG構成(アクティブ/アクティブ)をサポートしていません。アクティブ/バックアップモードは、SRG0またはSRG1をサポートします。IPsec VPNトンネルは、ステートフルアクティブ/バックアップモードで動作するSRG1に固定します。すべてのVPNトンネルは、SRG1がアクティブなデバイスで終了します。

アーキテクチャ

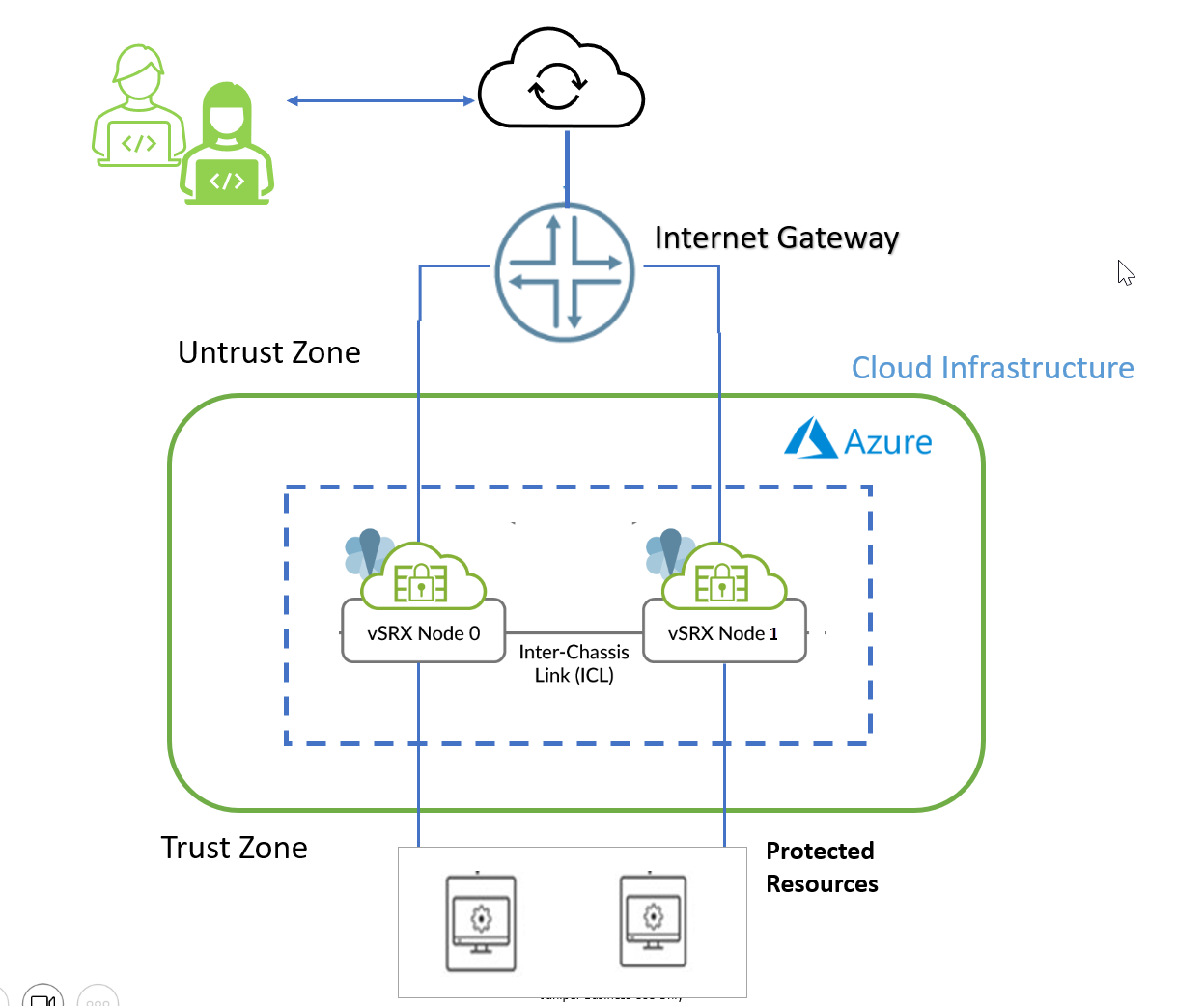

図1は、Azureクラウドでマルチノード高可用性ペアを形成している2つのvSRX仮想ファイアウォールインスタンスを示しています。1つのvSRX仮想ファイアウォールインスタンスがアクティブノードとして機能し、もう1つのインスタンスがバックアップノードとして機能します。両方のノードが ICL を使用して相互に接続し、状態情報を同期および維持し、デバイス フェイルオーバー シナリオを処理します。

でのマルチノード高可用性導入のvSRX

でのマルチノード高可用性導入のvSRX

vSRX仮想ファイアウォールでは、個々のインスタンスグループごとに2つのパブリックIPアドレスと1つ以上のプライベートIPアドレスが必要です。パブリックサブネットは、管理インターフェイス(fxp0)用のサブネットと収益(データ)インターフェイス用のサブネットで構成されています。サブネット設定には、任意の4つの収益インターフェイスを使用できます。プライベートインターフェイスは、保護されたリソースに接続されています。これにより、プライベートサブネット上のアプリケーションとインターネット間のすべてのトラフィックが、vSRX仮想ファイアウォールインスタンスを通過する必要があります。

Azureでマルチノード高可用性を実現するには、同じAzureリソースグループ内に両方のファイアウォールを展開する必要があります。Azure リソース グループは、Azure ソリューションの関連リソースを保持する論理コンテナーです。ソリューションのすべてのリソースを含めることも、グループとして管理するリソースのみを含めることもできます。

各ノードにノード固有のプライマリアドレスを割り当て、両方のノードに共通のセカンダリまたはフローティングIPアドレスを割り当てる必要があります。フローティングIPアドレスとして機能するセカンダリIPアドレスは、常にアクティブノードにアタッチされます。現在のアクティブノードに障害が発生した場合、セカンダリIPアドレスは障害が発生したアクティブノードから現在のアクティブノードに遷移します。新しいアクティブノードは、トラフィックの継続的なフローを保証します。

最初に両方のノードが、起動時にどちらがセカンダリIPアドレスの所有者であるかを示す定義済みのタグを使用して起動されます。その特定のノードはアクティブノードとして動作を開始し、もう1つはバックアップノードとして起動します。

スプリットブレイン保護

スプリットブレインシナリオとは、ノード間のシャーシ間リンク(ICL)がダウンしたときに、マルチノード高可用性システムの両方のノードが同じ状態(アクティブまたはバックアップ)でスタックする状況を指します。この状態を防ぐために、両方のノードが、設定に基づいて、trustまたはuntrustインターフェイスのプライマリIPアドレスのプローブを試みます。

シャーシ間リンク(ICL)でプローブ障害とともに障害が発生した場合、ピアから応答を受信しないノードがアクティブなロールを引き受けます。ただし、プローブが成功し、ピアノードがまだ動作していることが確認された場合、ノードは現在の状態を維持します。このプローブプロセスは、ICLが復元されるまで継続します。

例: Azure Cloud Deployment でマルチノード高可用性を構成する

このトピックを読み、SRXシリーズファイアウォールでマルチノード高可用性ソリューションを設定する方法を理解してください。

Azure上のvSRX仮想ファイアウォールのペアを設定して、アクティブ/バックアップマルチノード高可用性設定として動作させることができます。参加ノードは、アクティブコントロールプレーンとデータプレーンの両方を同時に実行します。ノードは相互にバックアップを行い、システムまたはハードウェアに障害が発生した場合に、高速で同期されたフェイルオーバーを確保します。2台のデバイス間のシャーシ間リンク(ICL)接続は、状態情報を同期および維持し、デバイスフェイルオーバーシナリオを処理します。

この例では、Azureクラウドに展開されている2つのvSRX仮想ファイアウォールインスタンスでマルチノード高可用性を設定する方法を示します。

読書時間 |

45分 |

設定時間 |

1.5時間 |

前提条件の例

VMの要件 |

Azure Cloudに展開された2つのvSRX仮想ファイアウォール |

ソフトウェア要件 |

Junos OSリリース23.4R1以降のリリース |

ライセンス要件 |

vSRX仮想ファイアウォールライセンスを使用するか、評価ライセンスをリクエストしてください。ライセンスは、ジュニパー ネットワークスのライセンス管理システム(LMS)から調達できます。 詳細については、以下のリンクを確認してください。

|

始める前に

利点 |

Azureに導入されたvSRXシリーズファイアウォールの可用性が向上し、信頼性が向上し、ダウンタイムが短縮されます。 |

詳細はこちら |

|

詳細情報 |

機能の概要

使用されたテクノロジー |

|

一次検証タスク |

|

トポロジーの概要

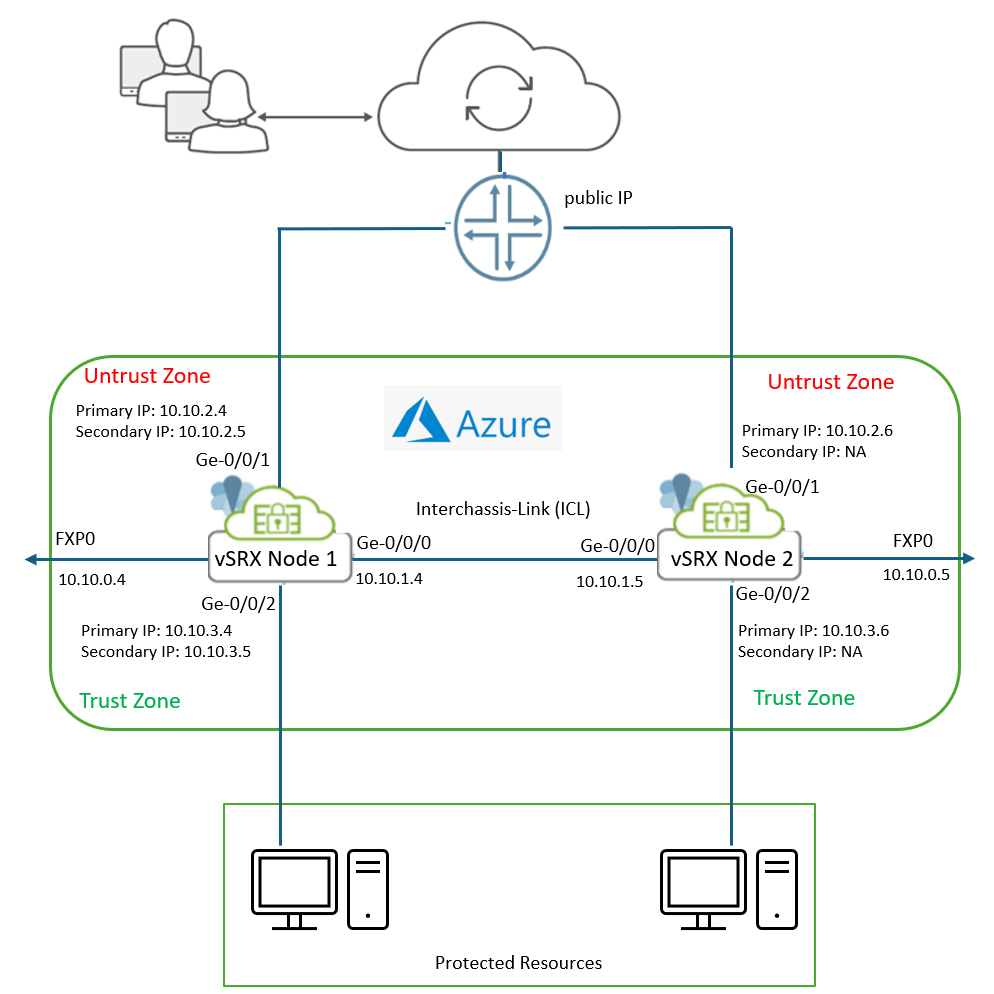

図2は、この例で使用されているトポロジーを示しています。

にデプロイされたvSRX VMのマルチノード高可用性構成

にデプロイされたvSRX VMのマルチノード高可用性構成

このトポロジーは、Microsoft Azureに導入された2つのvSRX仮想ファイアウォールインスタンス(ノード1とノード2)を使用したマルチノード高可用性(MNHA)の設定を示しています。この構成により、冗長性とシームレスなフェイルオーバーが確保され、トラフィックを安全に処理できます。

表2 と 表3 に、この例で使用されているインターフェイスとIPアドレスの詳細を示します。

| インターフェース | サブネット | プライベートIP | パブリックIP | 役割/メモ |

| fxp0 | 10.10.0.0/24 | 10.10.0.4 |

203.0.113.33 | 管理インターフェイス |

| ge-0/0/0 | 10.10.1.0/24 | 10.10.1.4 |

- | ICL(クラスター間リンク)を接続します。 |

| ge-0/0/1(プライマリ) | 10.10.2.0/24 | 10.10.2.4 |

- | untrustゾーンをインターネットに接続 |

| ge-0/0/1(セカンダリ) | 10.10.2.0/24 | 10.10.2.5 |

198.51.100.253 |

セカンダリIPとして動作します |

| ge-0/0/2(プライマリ) | 10.10.3.0/24 | 10.10.3.4 |

- | トラストゾーンを保護されたサブネットに接続します |

| ge-0/0/2(セカンダリ) | 10.10.3.0/24 | 10.10.3.5 |

- | セカンダリIP |

| インターフェース | サブネット | プライベートIP | パブリックIP | 役割/メモ |

| fxp0 | 10.10.0.0/24 | 10.10.0.5 |

203.0.113.35 | 管理インターフェイス |

| ge-0/0/0 | 10.10.1.0/24 | 10.10.1.5 |

- | ICLに接続 |

| ge-0/0/1(プライマリ) | 10.10.2.0/24 | 10.10.2.6 |

- | untrustゾーンをインターネットに接続 |

| ge-0/0/2(プライマリ) | 10.10.3.0/24 | 10.10.3.6 |

- | トラストゾーンを保護されたサブネットに接続します |

主要コンポーネント

vSRXノード

- ノード1とノード2は、MNHAクラスター内のファイアウォールピアとして機能します。

- 各ノードには次のものがあります。

- Untrust Interface(ge-0/0/1):インターネットにアクセスできるパブリックサブネットに接続します

- 信頼インターフェイス(ge-0/0/2):プライベートサブネット内の保護されたリソースに接続します。

- 管理インターフェイス(FXP0):帯域外管理に使用されます。

パブリックサブネットとプライベートサブネット

- 両方のvSRXノードは、インターネットゲートウェイへの接続を提供するためにパブリックサブネットに配置されます。

- untrust側は外部トラフィックを処理します。

- 保護されたリソースは、両方のノードのトラストインターフェイスに接続されたプライベートサブネットに配置されます。

シャーシ間リンク(ICL)

- 両方のノード上のインターフェイスGe-0/0/0が ICLを形成します。

- ルーティング可能なIPアドレス(10.10.1.4および10.10.1.5)を使用します。

Microsoft AzureにvSRX仮想ファイアウォールインスタンスを展開するには、Azure MarketplaceからvSRXイメージを選択し、ネットワーク要件に応じて仮想マシンの設定と関連する依存関係をカスタマイズする必要があります。この手動導入アプローチは、vSRX VMのMNHAセットアップを構成する際にしばしば必要になります。このユースケースはCloudFormationテンプレートを使用して自動化することもできますが、そのようなテンプレートは現在利用できません。

Microsoft AzureにvSRX仮想ファイアウォールを展開するための各ステップの詳細を見ていきます。

Azure portal のセットアップ

- リソースグループの作成

- 管理アクセスの設定

- 仮想ネットワーク (VNet) とサブネットを作成する

- パブリックIPアドレスの作成

- ネットワークセキュリティ グループ (NSG) を作成する

- ストレージ アカウントを作成する

- vSRX VMの導入

- マネージド ID の I AM アクセス許可の作成と割り当て

- インターフェイスタグの作成

- ネットワークインターフェイスの作成

- インターフェイスにIPアドレスを割り当てる

すべての設定が完了したら、Azure Portal シリアル コンソールまたはリモート SSH を使用して vSRX仮想ファイアウォール VM にログインします。

Azure portal で必要なすべての構成が完了したので、CLI を使用して vSRX仮想ファイアウォールの構成を開始しましょう。

最新バージョンのvSRXソフトウェアイメージ(23.4R1以降)を使用していることを確認してください。CLIを使用して、Junos OS for vSRX仮想ファイアウォールソフトウェアを直接アップグレードできます。Junos OSのアップグレードまたはダウングレードは、ネットワークのサイズと構成によっては数時間かかる場合があります。ジュニパーネットワークス Web サイトから目的の vSRX仮想ファイアウォール.tgz ファイル用の Junos OS リリースをダウンロードします。 「移行、アップグレード、ダウングレードの手順」を参照してください。

vSRX仮想ファイアウォールの設定

マルチノード高可用性用SRXシリーズファイアウォールの設定には、Junos IKEパッケージをお勧めします。このパッケージは、SRXシリーズファイアウォールのデフォルトパッケージまたはオプションパッケージとして利用できます。詳細については、「 Junos IKEパッケージのサポート 」を参照してください。

パッケージがSRXシリーズファイアウォールにデフォルトでインストールされていない場合は、次のコマンドを使用してインストールします。ICL暗号化には、このステップが必要です。

user@host> request system software add optional://junos-ike.tgz Verified junos-ike signed by PackageProductionECP256_2022 method ECDSA256+SHA256 Rebuilding schema and Activating configuration... mgd: commit complete Restarting MGD ... ...... Restart cli using the new version ? [yes,no] (yes)

検証

showコマンドを使用して、設定が正しく機能していることを確認します。

| コマンド | 検証タスク |

|---|---|

|

ピアノードのヘルスステータスなど、セキュリティデバイス上のMNHAステータスの詳細を表示します。 |

show security cloud high- availability information |

パブリッククラウド(AWSまたはAzure)でのMNHAの導入に関するステータスを表示します。 |

マルチノード高可用性の詳細を確認する

目的

vSRX仮想ファイアウォールインスタンスで設定されたマルチノード高可用性設定の詳細を表示および検証します。

アクション

動作モードから、両方のデバイスで次のコマンドを実行します。

ノード1(アクティブノード)

user@srx-01> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 1

Local-IP: 10.10.1.4

HA Peer Information:

Peer Id: 2 IP address: 10.10.1.5 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: YES Conn State: UP

Configured BFD Detection Time: 5 * 400ms

Cold Sync Status: COMPLETE

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: ACTIVE

Activeness Priority: 200

Preemption: DISABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 2

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: READY

user@srx-01> show chassis high-availability information detail

Node level Information:

Node Status: ONLINE

Local-id: 1

Local-IP: 10.10.1.4

HA Peer Information:

Peer-ID: 2 IP address: 10.10.1.5 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: YES Conn State: UP

Cold Sync Status: COMPLETE

Internal Interface: st0.16000

Internal Local-IP: 180.100.1.1

Internal Peer-IP: 180.100.1.2

Internal Routing-instance: __juniper_private1__

Packet Statistics:

Receive Error : 0 Send Error : 0

Packet-type Sent Received

SRG Status Msg 2 4

SRG Status Ack 4 1

Attribute Msg 2 1

Attribute Ack 1 1

HA Peer Conn events:

Jan 19 05:01:35.819 : HA Peer 180.100.1.2 BFD conn came up

Cold Synchronization:

Status:

Cold synchronization completed for: N/A

Cold synchronization failed for: N/A

Cold synchronization not known for: N/A

Current Monitoring Weight: 0

Progress:

CS Prereq 1 of 1 SPUs completed

1. if_state sync 1 SPUs completed

2. ha peer conn 1 SPUs completed

3. policy data sync 1 SPUs completed

4. cp ready 1 SPUs completed

5. VPN data sync 1 SPUs completed

6. IPID data sync 1 SPUs completed

7. All SPU ready 1 SPUs completed

8. AppID ready 1 SPUs completed

9. Tunnel Sess ready 1 SPUs completed

CS RTO sync 1 of 1 SPUs completed

CS Postreq 1 of 1 SPUs completed

Statistics:

Number of cold synchronization completed: 0

Number of cold synchronization failed: 0

Events:

Jan 19 05:01:38.468 : Cold sync for PFE is RTO sync in process

Jan 19 05:02:35.534 : Cold sync for PFE is Post-req check in process

Jan 19 05:02:36.637 : Cold sync for PFE is Completed

SPU monitoring:

Status: Enabled

Current monitoring weight: 0

Statistics:

SPU up count: 1

NPC up count: 0

SPU down count: 0

NPC down count: 0

Chassis info processing error count: 0

Loopback Information:

PIC Name Loopback Nexthop Mbuf

-------------------------------------------------

Success Success Success

Hardware monitoring:

Status:

Activation status: Enabled

Ctrl Plane Hardware errors: 0

Data Plane Hardware errors: 0

SRGS Information:

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: ACTIVE

Activeness Priority: 200

Hold Timer: 1

Services: [ IPSEC ]

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Peer Information:

Failure Events: NONE

Peer Id: 2

Last Advertised HA Status: BACKUP

Last Advertised Health Status: HEALTHY

Failover Readiness: READY

Split-brain Prevention Probe Info:

DST-IP: 10.10.2.6

SRC-IP: 10.10.2.4

Routing Instance: s1-router

Type: ICMP Probe

Status: NOT RUNNING

Result: N/A Reason: N/A

SRG State Change Events:

Jan 19 04:34:15.294 : SRG[1] state UNKNOWN -> HOLD, Reason: State machine start

Jan 19 04:36:32.679 : SRG[1] state HOLD -> ACTIVE, Reason: Split Brain Prevention logic result

ノード2(バックアップノード)

user@srx-02# show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.10.1.5

HA Peer Information:

Peer Id: 1 IP address: 10.10.1.4 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: YES Conn State: UP

Configured BFD Detection Time: 5 * 400ms

Cold Sync Status: COMPLETE

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: BACKUP

Activeness Priority: 100

Preemption: DISABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: COMPLETE

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : ACTIVE

Health Status: HEALTHY

Failover Readiness: N/A

user@srx-02# show chassis high-availability information detail

Node level Information:

Node Status: ONLINE

Local-id: 2

Local-IP: 10.10.1.5

HA Peer Information:

Peer-ID: 1 IP address: 10.10.1.4 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: YES Conn State: UP

Cold Sync Status: COMPLETE

Internal Interface: st0.16000

Internal Local-IP: 180.100.1.2

Internal Peer-IP: 180.100.1.1

Internal Routing-instance: __juniper_private1__

Packet Statistics:

Receive Error : 0 Send Error : 0

Packet-type Sent Received

SRG Status Msg 5 2

SRG Status Ack 1 3

Attribute Msg 1 1

Attribute Ack 1 1

HA Peer Conn events:

Jan 19 05:01:37.814 : HA Peer 180.100.1.1 BFD conn came up

Cold Synchronization:

Status:

Cold synchronization completed for: N/A

Cold synchronization failed for: N/A

Cold synchronization not known for: N/A

Current Monitoring Weight: 0

Progress:

CS Prereq 1 of 1 SPUs completed

1. if_state sync 1 SPUs completed

2. ha peer conn 1 SPUs completed

3. policy data sync 1 SPUs completed

4. cp ready 1 SPUs completed

5. VPN data sync 1 SPUs completed

6. IPID data sync 1 SPUs completed

7. All SPU ready 1 SPUs completed

8. AppID ready 1 SPUs completed

9. Tunnel Sess ready 1 SPUs completed

CS RTO sync 1 of 1 SPUs completed

CS Postreq 1 of 1 SPUs completed

Statistics:

Number of cold synchronization completed: 0

Number of cold synchronization failed: 0

Events:

Jan 19 05:02:40.835 : Cold sync for PFE is Post-req check in process

Jan 19 05:02:41.839 : Cold sync for PFE is Completed

SPU monitoring:

Status: Enabled

Current monitoring weight: 0

Statistics:

SPU up count: 1

NPC up count: 0

SPU down count: 0

NPC down count: 0

Chassis info processing error count: 0

Loopback Information:

PIC Name Loopback Nexthop Mbuf

-------------------------------------------------

Success Success Success

Hardware monitoring:

Status:

Activation status: Enabled

Ctrl Plane Hardware errors: 0

Data Plane Hardware errors: 0

SRGS Information:

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: BACKUP

Activeness Priority: 100

Hold Timer: 60

Services: [ IPSEC ]

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: COMPLETE

Peer Information:

Failure Events: NONE

Peer Id: 1

Last Advertised HA Status: ACTIVE

Last Advertised Health Status: HEALTHY

Failover Readiness: N/A

Split-brain Prevention Probe Info:

DST-IP: 10.10.2.4

SRC-IP: 10.10.2.6

Routing Instance: s1-router

Type: ICMP Probe

Status: NOT RUNNING

Result: N/A Reason: N/A

SRG State Change Events:

Jan 19 05:00:20.814 : SRG[1] state UNKNOWN -> HOLD, Reason: State machine start

Jan 19 05:02:22.476 : SRG[1] state HOLD -> BACKUP, Reason: Peer state Active received

意味

コマンド出力からこれらの詳細を確認します。

- ローカルノードとピアノードの詳細(IP アドレスや ID など)

- 「デプロイメント・タイプ: クラウド」フィールドは、構成がクラウドデプロイ用であることを示します。

- フィールド Services Redundancy Group: 1 は、そのノード上の SRG1 のステータス (ACTIVE または BACKUP) を示します。

マルチノード高可用性情報の詳細を確認する

目的

Azure Cloud でのマルチノード高可用性デプロイの状態を確認します。

アクション

動作モードから、以下のコマンドを実行します。

user@srx-01> show security cloud high-availability information

Cloud HA Information:

Cloud Type Cloud Service Type Cloud Service Status

AZURE Secondary IP Bind to Local Node

意味

コマンド出力からこれらの詳細を確認します。

- クラウドタイプ: Azure は、デプロイが Azure 向けであることを示します。

- クラウド サービスの種類: セカンダリ IP は、Azure デプロイがセカンダリ IP を使用してトラフィックを制御することを示します。

- クラウドサービスのステータス:ピアノードにバインドは、セカンダリIPアドレスとピアノードのバインドを示します。これは、現在のノードがバックアップノードであることを意味します。

基本的なトラブルシューティングチェックリスト

- 信頼できないインターフェイスと信頼するインターフェイスが同じvsrx3.0 VMインスタンス上にあるかどうかのセカンダリIPを確認します。

- 4つのタグ値がインターフェイス名と一致するように確認します。

- インバウンドルールが正しいことを確認してトラフィックを許可します。

- Azure portal で IP 転送が有効になっていることを確認します。

- Azure portalルートとvSRX CLIルートが同期されていることを確認します。

- アクティブ ノードの untrust インターフェイスをチェックして、Azure portal でフローティング IP アドレスがアタッチされているかどうかを確認します。

すべてのデバイスでコマンドを設定する

vSRX仮想ファイアウォール(ノード1)

set chassis high-availability local-id 1 set chassis high-availability local-id local-ip 10.10.1.4 set chassis high-availability peer-id 2 peer-ip 10.10.1.5 set chassis high-availability peer-id 2 interface ge-0/0/0.0 set chassis high-availability peer-id 2 vpn-profile L3HA_IPSEC_VPN set chassis high-availability peer-id 2 liveness-detection minimum-interval 400 set chassis high-availability peer-id 2 liveness-detection multiplier 5 set chassis high-availability services-redundancy-group 1 deployment-type cloud set chassis high-availability services-redundancy-group 1 peer-id 2 set chassis high-availability services-redundancy-group 1 prefix-list pref1 routing-instance s1-router set chassis high-availability services-redundancy-group 1 managed-services ipsec set chassis high-availability services-redundancy-group 1 activeness-priority 200 set security pki ca-profile ISRG_Root_X1 ca-identity ISRG_Root_X1 set security pki ca-profile ISRG_Root_X1 pre-load set security pki ca-profile Lets_Encrypt ca-identity Lets_Encrypt set security pki ca-profile Lets_Encrypt enrollment url https://acme-v02.api.letsencrypt.org/directory set security ike proposal L3HA_IKE_PROP description l3ha_link_encr_tunnel set security ike proposal L3HA_IKE_PROP authentication-method pre-shared-keys set security ike proposal L3HA_IKE_PROP dh-group group14 set security ike proposal L3HA_IKE_PROP authentication-algorithm sha-256 set security ike proposal L3HA_IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal L3HA_IKE_PROP lifetime-seconds 86400 set security ike policy L3HA_IKE_POL description l3ha_link_encr_tunnel set security ike policy L3HA_IKE_POL proposals L3HA_IKE_PROP set security ike policy L3HA_IKE_POL pre-shared-key ascii-text "$abc123" set security ike gateway L3HA_IKE_GW ike-policy L3HA_IKE_POL set security ike gateway L3HA_IKE_GW version v2-only set security ipsec proposal L3HA_IPSEC_PROP description l3ha_link_encr_tunnel set security ipsec proposal L3HA_IPSEC_PROP protocol esp set security ipsec proposal L3HA_IPSEC_PROP encryption-algorithm aes-256-gcm set security ipsec proposal L3HA_IPSEC_PROP lifetime-seconds 300 set security ipsec policy L3HA_IPSEC_POL description l3ha_link_encr_tunnel set security ipsec policy L3HA_IPSEC_POL proposals L3HA_IPSEC_PROP set security ipsec vpn L3HA_IPSEC_VPN ha-link-encryption set security ipsec vpn L3HA_IPSEC_VPN ike gateway L3HA_IKE_GW set security ipsec vpn L3HA_IPSEC_VPN ike ipsec-policy L3HA_IPSEC_POL set security policies from-zone trust to-zone untrust policy policy-1 match source-address any set security policies from-zone trust to-zone untrust policy policy-1 match destination-address any set security policies from-zone trust to-zone untrust policy policy-1 match application any set security policies from-zone trust to-zone untrust policy policy-1 then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/2.0 set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone icl host-inbound-traffic system-services all set security zones security-zone icl host-inbound-traffic protocols all set security zones security-zone icl interfaces ge-0/0/0.0 set security cloud high-availability azure peer-liveliness probe-ip 10.10.2.6 set security cloud high-availability azure peer-liveliness probe-ip source-ip 10.10.2.4 set security cloud high-availability azure peer-liveliness probe-ip routing-instance s1-router set interfaces ge-0/0/0 unit 0 family inet address 10.10.1.4/24 set interfaces ge-0/0/1 unit 0 family inet address 10.10.2.4/24 primary set interfaces ge-0/0/1 unit 0 family inet address 10.10.2.5/24 set interfaces ge-0/0/2 unit 0 family inet address 10.10.3.4/24 primary set interfaces ge-0/0/2 unit 0 family inet address 10.10.3.5/24 set interfaces fxp0 unit 0 set policy-options prefix-list pref1 10.10.2.0/24 set routing-instances s1-router instance-type virtual-router set routing-instances s1-router routing-options static route 0.0.0.0/0 next-hop 10.10.2.1 set routing-instances s1-router interface ge-0/0/1.0 set routing-instances s1-router interface ge-0/0/2.0

vSRX仮想ファイアウォール(ノード2)

set chassis high-availability local-id 2 set chassis high-availability local-id local-ip 10.10.1.5 set chassis high-availability peer-id 1 peer-ip 10.10.1.4 set chassis high-availability peer-id 1 interface ge-0/0/0.0 set chassis high-availability peer-id 1 vpn-profile L3HA_IPSEC_VPN set chassis high-availability peer-id 1 liveness-detection minimum-interval 400 set chassis high-availability peer-id 1 liveness-detection multiplier 5 set chassis high-availability services-redundancy-group 1 deployment-type cloud set chassis high-availability services-redundancy-group 1 peer-id 1 set chassis high-availability services-redundancy-group 1 prefix-list pref1 routing-instance s1-router set chassis high-availability services-redundancy-group 1 managed-services ipsec set chassis high-availability services-redundancy-group 1 activeness-priority 100 set security pki ca-profile ISRG_Root_X1 ca-identity ISRG_Root_X1 set security pki ca-profile ISRG_Root_X1 pre-load set security pki ca-profile Lets_Encrypt ca-identity Lets_Encrypt set security pki ca-profile Lets_Encrypt enrollment url https://acme-v02.api.letsencrypt.org/directory set security ike proposal L3HA_IKE_PROP description l3ha_link_encr_tunnel set security ike proposal L3HA_IKE_PROP authentication-method pre-shared-keys set security ike proposal L3HA_IKE_PROP dh-group group14 set security ike proposal L3HA_IKE_PROP authentication-algorithm sha-256 set security ike proposal L3HA_IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal L3HA_IKE_PROP lifetime-seconds 86400 set security ike policy L3HA_IKE_POL description l3ha_link_encr_tunnel set security ike policy L3HA_IKE_POL proposals L3HA_IKE_PROP set security ike policy L3HA_IKE_POL pre-shared-key ascii-text "$abc123" set security ike gateway L3HA_IKE_GW ike-policy L3HA_IKE_POL set security ike gateway L3HA_IKE_GW version v2-only set security ipsec proposal L3HA_IPSEC_PROP description l3ha_link_encr_tunnel set security ipsec proposal L3HA_IPSEC_PROP protocol esp set security ipsec proposal L3HA_IPSEC_PROP encryption-algorithm aes-256-gcm set security ipsec proposal L3HA_IPSEC_PROP lifetime-seconds 300 set security ipsec policy L3HA_IPSEC_POL description l3ha_link_encr_tunnel set security ipsec policy L3HA_IPSEC_POL proposals L3HA_IPSEC_PROP set security ipsec vpn L3HA_IPSEC_VPN ha-link-encryption set security ipsec vpn L3HA_IPSEC_VPN ike gateway L3HA_IKE_GW set security ipsec vpn L3HA_IPSEC_VPN ike ipsec-policy L3HA_IPSEC_POL set security policies from-zone trust to-zone untrust policy policy-1 match source-address any set security policies from-zone trust to-zone untrust policy policy-1 match destination-address any set security policies from-zone trust to-zone untrust policy policy-1 match application any set security policies from-zone trust to-zone untrust policy policy-1 then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/2.0 set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone icl host-inbound-traffic system-services all set security zones security-zone icl host-inbound-traffic protocols all set security zones security-zone icl interfaces ge-0/0/0.0 set security cloud high-availability azure peer-liveliness probe-ip 10.10.2.4 set security cloud high-availability azure peer-liveliness probe-ip source-ip 10.10.2.6 set security cloud high-availability azure peer-liveliness probe-ip routing-instance s1-router set interfaces ge-0/0/0 unit 0 family inet address 10.10.1.5/24 set interfaces ge-0/0/1 unit 0 family inet address 10.10.2.6/24 primary set interfaces ge-0/0/1 unit 0 family inet address 10.10.2.5/24 set interfaces ge-0/0/2 unit 0 family inet address 10.10.3.6/24 primary set interfaces ge-0/0/2 unit 0 family inet address 10.10.3.5/24 set interfaces fxp0 unit 0 set policy-options prefix-list pref1 10.10.2.0/24 set routing-instances s1-router instance-type virtual-router set routing-instances s1-router routing-options static route 0.0.0.0/0 next-hop 10.10.2.1 set routing-instances s1-router interface ge-0/0/1.0 set routing-instances s1-router interface ge-0/0/2.0

show configuration出力

設定モードから、 show high availability、 show security zones、 show interfaces コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

vSRX仮想ファイアウォール(ノード1)

user@srx-01# show chassis high-availability

local-id {

1;

local-ip 10.10.1.4;

}

peer-id 2 {

peer-ip 10.10.1.5;

interface ge-0/0/0.0;

vpn-profile L3HA_IPSEC_VPN;

liveness-detection {

minimum-interval 400;

multiplier 5;

}

}

services-redundancy-group 1 {

deployment-type cloud;

peer-id {

2;

}

prefix-list pref1 {

routing-instance s1-router;

}

managed-services ipsec;

activeness-priority 200;

}

user@srx-01# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/2.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone icl {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

user@srx-01# show security cloud

high-availability {

azure {

peer-liveliness {

probe-ip 10.10.2.6 source-ip 10.10.2.4 routing-instance s1-router;

}

}

}

user@srx-01# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.10.1.4/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 10.10.2.4/24 {

primary;

}

address 10.10.2.5/24;

}

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 10.10.3.4/24 {

primary;

}

address 10.10.3.5/24;

}

}

}

fxp0 {

unit 0;

}

user@srx-01# show routing-instances

s1-router {

instance-type virtual-router;

routing-options {

static {

route 0.0.0.0/0 next-hop 10.10.2.1;

}

}

interface ge-0/0/1.0;

interface ge-0/0/2.0;

}

vSRX仮想ファイアウォール(ノード2)

user@srx-02# show chassis high-availability

local-id {

2;

local-ip 10.10.1.5;

}

peer-id 1 {

peer-ip 10.10.1.4;

interface ge-0/0/0.0;

vpn-profile L3HA_IPSEC_VPN;

liveness-detection {

minimum-interval 400;

multiplier 5;

}

}

services-redundancy-group 1 {

deployment-type cloud;

peer-id {

1;

}

prefix-list pref1 {

routing-instance s1-router;

}

managed-services ipsec;

activeness-priority 100;

}

user@srx-02# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/2.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone icl {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

user@srx-02# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.10.1.5/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 10.10.2.6/24 {

primary;

}

address 10.10.2.5/24;

}

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 10.10.3.6/24 {

primary;

}

address 10.10.3.5/24;

}

}

}

fxp0 {

unit 0;

}

user@srx-02# show security cloud

high-availability {

azure {

peer-liveliness {

probe-ip 10.10.2.4 source-ip 10.10.2.6 routing-instance s1-router;

}

}

}

user@srx-02# show routing-instances

s1-router {

instance-type virtual-router;

routing-options {

static {

route 0.0.0.0/0 next-hop 10.10.2.1;

}

}

interface ge-0/0/1.0;

interface ge-0/0/2.0;

}

関連項目

変更履歴テーブル

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。 機能エクスプローラー を使用して、機能がお使いのプラットフォームでサポートされているかどうかを確認します。