Auf dieser Seite

Grundlegendes zur Spoke-Authentifizierung in AutoVPN-Bereitstellungen

Beispiel: Konfigurieren von Basic AutoVPN mit iBGP für IPv6-Datenverkehr

Beispiel: AutoVPN mit iBGP und Active-Backup-Tunneln konfigurieren

Beispiel: Konfigurieren von AutoVPN mit OSPFv3 für IPv6-Datenverkehr

Beispiel: Weiterleiten des Datenverkehrs über einen AutoVPN-Tunnel mit Datenverkehrsselektoren

Beispiel: Sicherstellen der Verfügbarkeit von VPN-Tunneln mit AutoVPN und Datenverkehrsselektoren

Konfigurieren der Multicast-Unterstützung in der P2MP-Infrastruktur

AutoVPN auf Hub-and-Spoke-Geräten

Erfahren Sie mehr über AutoVPN und wie es in den Firewalls der SRX-Serie konfiguriert wird.

AutoVPN unterstützt einen IPsec-VPN-Aggregator (bekannt als Hub), der als einzelner Endpunkt für mehrere Tunnel zu Remote-Standorten (bekannt als Spokes) dient. Mit AutoVPN können Netzwerkadministratoren einen Hub für aktuelle und zukünftige Spokes konfigurieren.

Verwenden Sie den Funktions-Explorer , um die Plattform- und Releaseunterstützung für bestimmte Features zu bestätigen.

Plattformspezifisches AutoVPN-Verhalten Im Abschnitt finden Sie Hinweise zu Ihrer Plattform.

AutoVPN verstehen

AutoVPN unterstützt einen IPsec-VPN-Aggregator (bekannt als Hub), der als einzelner Endpunkt für mehrere Tunnel zu Remote-Standorten (bekannt als Spokes) dient. Mit AutoVPN können Netzwerkadministratoren einen Hub für aktuelle und zukünftige Spokes konfigurieren. Wenn Spoke-Geräte hinzugefügt oder gelöscht werden, sind keine Konfigurationsänderungen auf der Hub-Zentrale erforderlich, sodass Administratoren flexibel umfangreiche Netzwerkbereitstellungen verwalten können.

- Sichere Tunnelmodi

- Authentifizierung:

- Konfiguration und Verwaltung

- Multicast-Unterstützung mit PIM

- Grundlegendes zu den Einschränkungen von AutoVPN

- Grundlegendes zu AutoVPN mit Datenverkehrsselektoren

Sichere Tunnelmodi

AutoVPN wird auf routenbasierten IPsec-VPNs unterstützt. Bei routenbasierten VPNs konfigurieren Sie eine sichere Tunnelschnittstelle (st0) und binden sie an einen IPsec-VPN-Tunnel. st0-Schnittstellen in AutoVPN-Netzwerken können in einem von zwei Modi konfiguriert werden:

-

Punkt-zu-Punkt-Modus: Standardmäßig befindet sich eine st0-Schnittstelle, die auf der Hierarchieebene [

edit interfaces st0 unit x] konfiguriert ist, im Punkt-zu-Punkt-Modus. -

Punkt-zu-Mehrpunkt-Modus: In diesem Modus wird die

multipointOption auf der Hierarchieebene [edit interfaces st0 unit x] sowohl auf dem AutoVPN-Hub als auch auf den Spokes konfiguriert. st0-Schnittstellen auf dem Hub und den Spokes müssen nummeriert sein, und die auf einem Spoke konfigurierte IP-Adresse muss im ST0-Schnittstellen-Subnetzwerk des Hubs vorhanden sein.

Tabelle 1 Vergleicht die AutoVPN-Punkt-zu-Punkt- und Punkt-zu-Mehrpunkt-Modi für sichere Tunnelschnittstellen.

|

Punkt-zu-Punkt-Modus |

Punkt-zu-Mehrpunkt-Modus |

|---|---|

|

Unterstützt IKEv1 oder IKEv2. |

Unterstützt IKEv1 oder IKEv2. |

| Unterstützt IPv4- und IPv6-Datenverkehr. |

Unterstützt IPv4 oder IPv6. |

| Traffic-Selektoren |

Dynamische Routing-Protokolle (OSPF, OSPFv3 und iBGP) |

| Erkennung toter Peers |

Erkennung toter Peers |

| Ermöglicht Spoke-Geräte der SRX-Serie oder Geräte von Drittanbietern. |

Dieser Modus wird nur von Firewalls der SRX-Serie unterstützt. |

Authentifizierung:

AutoVPNs unterstützen sowohl auf Zertifikaten als auch auf Preshare-Schlüsseln basierenden Authentifizierungsmethoden.

Für die zertifikatbasierte Authentifizierung in AutoVPN-Hubs und -Spokes können Sie X.509-PKI-Zertifikate (Public Key Infrastructure) verwenden. Der auf der Hub-Zentrale konfigurierte Gruppen-IKE-Benutzertyp ermöglicht die Angabe von Zeichenfolgen, die mit dem alternativen Betrefffeld in Spoke-Zertifikaten übereinstimmen. Es können auch Teilübereinstimmungen für die Antragstellerfelder in Spoke-Zertifikaten angegeben werden. Weitere Informationen finden Sie unter Grundlegendes zur Spoke-Authentifizierung in AutoVPN-Bereitstellungen.

Wir unterstützen AutoVPN mit den folgenden zwei Optionen:

- AutoVPN-Seeding-PSK: Mehrere Peers, die eine Verbindung mit demselben Gateway herstellen und unterschiedliche vorinstallierte Schlüssel haben.

- AutoVPN hat PSK geteilt: Mehrere Peers, die mit demselben Gateway verbunden sind und denselben vorinstallierten Schlüssel haben.

Gesetzte PSK unterscheidet sich von nicht gesetzten PSK (d. h. gleiche geteilte PSK). Seeded PSK verwendet den Hauptschlüssel, um den freigegebenen PSK für den Peer zu generieren. Jeder Peer verfügt also über einen anderen PSK, der eine Verbindung zum selben Gateway herstellt. Zum Beispiel: Stellen Sie sich ein Szenario vor, in dem Peer 1 mit der IKE-ID user1@juniper.net und Peer 2 mit der IKE-ID user2@juniper.net versuchen, eine Verbindung mit dem Gateway herzustellen. In diesem Szenario hat das Gateway, das so konfiguriert HUB_GW ist, dass es den Hauptschlüssel enthält, der als konfiguriert ist ThisIsMySecretPreSharedkey , den unterschiedlichen PSK wie folgt:

Peer 1 : 79e4ea39f5c06834a3c4c031e37c6de24d46798a

Peer 2: 3db8385746f3d1e639435a882579a9f28464e5c7

Dies bedeutet, dass für verschiedene Benutzer mit unterschiedlicher Benutzer-ID und demselben Hauptschlüssel ein unterschiedlicher oder eindeutiger vorinstallierter Schlüssel generiert wird.

Sie können entweder seeded-pre-shared-key oder pre-shared-key für Auto-VPN PSK verwenden:

- Anderer vorinstallierter Schlüssel: Wenn diese festgelegt ist, wird vom

seeded-pre-shared-keyVPN-Gateway ein anderer vorinstallierter IKE-Schlüssel verwendet, um jeden Remotepeer zu authentifizieren. Die vorinstallierten Peerschlüssel werden mithilfe desmaster-keySatzes im IKE-Gateway generiert und von den Peers gemeinsam genutzt.Damit das VPN-Gateway einen anderen IKE Preshared Key (PSK) für die Authentifizierung jedes Remotepeers verwenden kann, verwenden Sie die neuen CLI-Befehle

seeded-pre-shared-key ascii-textoderseeded-pre-shared-key hexadecimalunter der Hierarchieebene[edit security ike policy policy_name].Dieser Befehl schließt sich gegenseitig mit

pre-shared-keydem Befehl in derselben Hierarchie aus.Siehe Richtlinie.

- Gemeinsamer/gleicher vorinstallierter Schlüssel: Wenn

pre-shared-key-typenicht konfiguriert ist, gilt der PSK als freigegeben. Derselbe vorinstallierte IKE-Schlüssel wird vom VPN-Gateway verwendet, um alle Remote-Peers zu authentifizieren.Damit das VPN-Gateway denselben IKE PSK für die Authentifizierung aller Remote-Peers verwendet, verwenden Sie die vorhandenen CLI-Befehle

pre-sharedkey ascii-textoderpre-shared-key hexadecimal.

Auf dem VPN-Gateway können Sie die IKE-ID-Validierung mithilfe der general-ikeid Konfigurationsanweisung unter der [edit security ike gateway gateway_name dynamic] Hierarchieebene umgehen. Wenn diese Option konfiguriert ist, lässt das VPN-Gateway während der Authentifizierung des Remote-Peers jede Remote-IKE-ID-Verbindung zu. Siehe general-ikeid.

Die SRX5000-Reihe mit SPC3-Karte und virtueller vSRX-Firewall, auf der der iked-Prozess ausgeführt wird (mit dem junos-ike Paket), unterstützt die folgenden IKE-Modi:

|

IKE-Modus |

SRX5000-Linie mit SPC3-Karte und virtueller vSRX-Firewall, auf der der iked-Prozess ausgeführt wird |

|

|---|---|---|

|

Gemeinsamer PSK |

Gesetzte-PSK |

|

|

IKEv2 |

Ja |

Ja |

|

IKEv2 mit beliebigen- |

Ja |

Ja |

|

Aggressiver IKEv1-Modus |

Ja |

Ja |

|

IKEv1 Aggressiver Modus mit |

Ja |

Ja |

|

IKEv1-Hauptmodus |

Ja |

Nein |

|

IKEv1-Hauptmodus mit any-remote-id/ |

Ja |

Nein |

Siehe Beispiel: Konfigurieren von AutoVPN mit vorinstalliertem Schlüssel.

Konfiguration und Verwaltung

AutoVPN wird auf Firewalls der SRX-Serie über die CLI konfiguriert und verwaltet. Auf einer einzigen Firewall der SRX-Serie können mehrere AutoVPN-Hubs konfiguriert werden. Die maximale Anzahl von Spokes, die von einem konfigurierten Hub unterstützt werden, ist spezifisch für das Modell der Firewall der SRX-Serie.

Multicast-Unterstützung mit PIM

IP-Multicast liefert Datenverkehr an mehr als einen vorgesehenen Empfänger, indem die Datenpakete repliziert werden. Sie können Multicastdaten für Anwendungen wie Video-Streaming verwenden. Ihre Firewall unterstützt Protocol Independent Multicast (PIM) im Point-to-Multipoint-Modus (P2MP). Sie können PIM auf der Schnittstelle des sicheren Tunnels der Firewall, st0, mit P2MP-Modus aktivieren. Das Protokoll erkennt die P2MP-Schnittstelle anhand der Schnittstellenkonfiguration und unterstützt Multicast-Datenverkehr. Informationen zu PIM finden Sie unter PIM-Übersicht.

Abbildung 1 veranschaulicht die Multicast-Topologie in der P2MP-Infrastruktur.

Die Topologie zeigt, dass eine der Firewalls der SRX-Serie als Hub und die restlichen drei als Spokes fungieren. Sie können auch zwei Speichen in Ihrer Topologie haben. In der Regel befindet sich der Multicast-Sender hinter dem Hub, während sich die Multicast-Empfänger hinter den Speichen befinden. Beachten Sie für die Multicast-Unterstützung, dass die logische Schnittstelle Secure Tunnel st0 auf den Hub-and-Spoke-Geräten im PIM-P2MP-Modus konfiguriert ist. Auf jedem dieser Geräte verfolgt die st0 P2MP-Schnittstelle alle PIM-Joins pro Nachbar, um sicherzustellen, dass die Multicastweiterleitung oder -replikation nur an die Nachbarn erfolgt, die sich im verknüpften Zustand befinden.

Die Firewalls der SRX-Serie unterstützen IP-Multicast-Datenverkehr im PIM-Sparse-Modus über die st0 P2MP-Schnittstellen. Der Hub fungiert als First-Hop-Router (FHR) oder Rendezvous Point (RP). Die Spokes können als Last-Hop-Router (LHR) im P2MP-Netzwerk fungieren. Die Geräte im Netzwerk replizieren die Multicast-Datenpakete an Nachbarn, die der Multicast-Gruppe beitreten.

Beachten Sie die folgenden Überlegungen, wenn Sie die Unterstützung für Multicastdatenverkehr konfigurieren:

-

IPv6-Multicast auf P2MP-Schnittstellen kann nicht konfiguriert werden.

-

Damit die IP-Multicast-Konfiguration funktioniert, müssen Sie PowerMode IPsec (PMI) deaktivieren.

-

Multicast-Ping von oder zu P2MP-Schnittstellen ist nicht möglich.

-

Beachten Sie, dass IGMP standardmäßig aktiviert ist, wenn Sie PIM aktivieren, aber es funktioniert nicht auf der P2MP-Schnittstelle.

Weitere Informationen zum Konfigurieren der Multicast-Unterstützung in der P2MP-Infrastruktur finden Sie unter Konfigurieren der Multicast-Unterstützung in der P2MP-Infrastruktur.

Grundlegendes zu den Einschränkungen von AutoVPN

Die folgenden Funktionen werden von AutoVPN nicht unterstützt:

-

Richtlinienbasierte VPNs werden nicht unterstützt.

-

Das dynamische Routing-Protokoll RIP wird von AutoVPN-Tunneln nicht unterstützt.

-

Manuelle Schlüssel und Autokey-IKE mit vorinstallierten Schlüsseln werden nicht unterstützt.

-

Die Konfiguration der statischen Next-Hop-Tunnelbindung (NHTB) auf dem Hub für Spokes wird nicht unterstützt.

-

IPv6 multicast wird nicht unterstützt.

-

Der Benutzertyp der Gruppe IKE-ID wird mit einer IP-Adresse als IKE-ID nicht unterstützt.

-

Wenn der Benutzertyp der Gruppe IKE-ID verwendet wird, sollte sich die IKE-ID nicht mit anderen IKE-Gateways überschneiden, die auf derselben externen Schnittstelle konfiguriert sind.

Grundlegendes zu AutoVPN mit Datenverkehrsselektoren

AutoVPN-Hubs können mit mehreren Datenverkehrsselektoren konfiguriert werden, um den Datenverkehr zu Spokes zu schützen. Diese Funktion bietet die folgenden Vorteile:

-

Eine einzige VPN-Konfiguration kann viele verschiedene Peers unterstützen.

-

Bei VPN-Peers kann es sich um Firewalls handeln, die nicht zur SRX-Serie gehören.

-

Ein einzelner Peer kann mehrere Tunnel mit demselben VPN einrichten.

-

Es kann eine größere Anzahl von Tunneln unterstützt werden als bei AutoVPN mit dynamischen Routing-Protokollen.

AutoVPN-Netzwerke, die sichere Tunnelschnittstellen im Punkt-zu-Punkt-Modus verwenden, unterstützen IPv6-Adressen für Datenverkehrsselektoren und für IKE-Peers.

Wenn der Hub-to-Spoke-Tunnel eingerichtet ist, verwendet der Hub Auto Route Insertion (ARI),das in früheren Versionen als Reverse Route Insertion (RRI)bezeichnet wurde, um die Route zum Spoke-Präfix in seine Routing-Tabelle einzufügen. Die ARI-Route kann dann in Routing-Protokolle importiert und an das Kernnetzwerk verteilt werden.

AutoVPN mit Datenverkehrsselektoren kann mit der Secure Tunnel (st0)-Schnittstelle im Punkt-zu-Punkt-Modus sowohl für IKEv1 als auch für IKEv2 konfiguriert werden.

Dynamische Routing-Protokolle werden auf st0-Schnittstellen nicht unterstützt, wenn Datenverkehrsselektoren konfiguriert sind.

Beachten Sie die folgenden Einschränkungen, wenn Sie AutoVPN mit Datenverkehrsselektoren konfigurieren:

-

Dynamische Routing-Protokolle werden mit Datenverkehrsselektoren mit st0-Schnittstellen im Punkt-zu-Punkt-Modus nicht unterstützt.

-

Die VPN- und IKEv2-Konfigurationsnutzlast für die automatische Erkennung kann nicht mit AutoVPN mit Datenverkehrsselektoren konfiguriert werden.

-

Spokes können Firewalls sein, die nicht zur SRX-Serie gehören. Beachten Sie jedoch die folgenden Unterschiede:

-

In IKEv2 kann ein Spoke, der nicht zur SRX-Serie gehört, mehrere Datenverkehrsselektoren in einer einzigen SA-Aushandlung vorschlagen. Dies wird von Firewalls der SRX-Serie nicht unterstützt und die Aushandlung wird abgelehnt.

-

Ein Spoke der SRX-Serie, der nicht zur SRX-Serie gehört, kann bestimmte Ports oder Protokolle für die Verwendung der Datenverkehrsauswahl identifizieren. Ports und Protokolle werden mit Datenverkehrsselektoren auf Firewalls der SRX-Serie nicht unterstützt, und die Aushandlung wird abgelehnt.

-

Siehe auch

Grundlegendes zur Spoke-Authentifizierung in AutoVPN-Bereitstellungen

In AutoVPN-Bereitstellungen müssen auf den Hub-and-Spoke-Geräten gültige X.509-PKI-Zertifikate geladen sein. Sie können den show security pki local-certificate detail Befehl verwenden, um Informationen zu den in ein Gerät geladenen Zertifikaten anzuzeigen.

In diesem Thema wird die Konfiguration auf dem Hub behandelt, die es Spokes ermöglicht, sich mithilfe von Zertifikaten zu authentifizieren und eine Verbindung mit dem Hub herzustellen:

Gruppen-IKE-ID-Konfiguration auf dem Hub

Die Gruppen-IKE-ID-Funktion ermöglicht es einer Reihe von Spoke-Geräten, eine IKE-Konfiguration auf dem Hub gemeinsam zu nutzen. Die Identifizierung des Zertifikatsinhabers im Feld "Betreff" oder "Alternativer Betreff" im X.509-Zertifikat jedes Spoke muss einen Teil enthalten, der allen Speichen gemeinsam ist. Der gemeinsame Teil der Zertifikatsidentifikation wird für die IKE-Konfiguration auf dem Hub angegeben.

Beispielsweise kann die IKE-ID example.net auf dem Hub konfiguriert werden, um Spokes mit den Hostnamen device1.example.net, device2.example.netund device3.example.netzu identifizieren. Das Zertifikat auf jedem Spoke muss eine Hostnamenidentität im Feld für den alternativen Betreff mit example.net im rechten Teil des Feldes enthalten, device1.example.netz. B. . . In diesem Beispiel verwenden alle Spokes diese Hostnamenidentität in ihrer IKE-ID-Nutzlast. Während der IKE-Aushandlung wird die IKE-ID von einem Spoke verwendet, um den gemeinsamen Teil der auf dem Hub konfigurierten Peer-IKE-Identität abzugleichen. Ein gültiges Zertifikat authentifiziert die Speiche.

Der gemeinsame Teil der Zertifikatsidentifikation kann einer der folgenden sein:

Ein partieller Hostname ganz rechts im Feld für den alternativen Antragsteller des Zertifikats, z. B

example.net. .Eine partielle E-Mail-Adresse ganz rechts im Feld für den alternativen Betreff des Zertifikats, z. B

@example.net. .Eine Containerzeichenfolge, eine Reihe von Platzhaltern oder beides, um den Antragstellerfeldern des Zertifikats zu entsprechen. Die Antragstellerfelder enthalten Angaben zum Inhaber des digitalen Zertifikats im DN-Format (Abstract Syntax Notation One) ASN.1. Felder können Organisation, Organisationseinheit, Land, Ort oder allgemeiner Name enthalten.

Um eine Gruppen-IKE-ID so zu konfigurieren, dass sie mit Antragstellerfeldern in Zertifikaten übereinstimmt, können Sie die folgenden Arten von Identitätsübereinstimmungen angeben:

Container: Der Hub authentifiziert die IKE-ID des Spoke, wenn die Antragstellerfelder des Poke-Zertifikats genau mit den auf dem Hub konfigurierten Werten übereinstimmen. Für jedes Fachgebiet können mehrere Einträge angegeben werden (z.B.

ou=eng,ou=sw). Die Reihenfolge der Werte in den Feldern muss übereinstimmen.Platzhalter: Der Hub authentifiziert die IKE-ID des Spoke, wenn die Antragstellerfelder des Poke-Zertifikats mit den auf dem Hub konfigurierten Werten übereinstimmen. Die Platzhalterübereinstimmung unterstützt nur einen Wert pro Feld (z. B. oder

ou=sw,ou=engaber nichtou=eng,ou=sw). Die Reihenfolge der Felder ist unerheblich.

Im folgenden Beispiel wird eine Gruppen-IKE-ID mit dem partiellen Hostnamen example.net im Feld "Alternativer Antragsteller" des Zertifikats konfiguriert.

[edit]

security {

ike {

policy common-cert-policy {

proposals common-ike-proposal;

certificate {

local-certificate hub-local-certificate;

}

}

gateway common-gateway-to-all-spoke-peer {

ike-policy common-cert-policy;

dynamic {

hostname example.net;

ike-user-type group-ike-id;

}

external-interface fe-0/0/2;

}

}

}

In diesem Beispiel ist dies der gemeinsame Teil der Hostnamensidentifikation, example.net der für alle Spokes verwendet wird. Alle X.509-Zertifikate auf den Spokes müssen eine Hostnamenidentität im Feld für den alternativen Betreff mit example.net ganz rechts enthalten. Alle Spokes müssen die Hostnamenidentität in ihrer IKE-ID-Nutzlast verwenden.

Im folgenden Beispiel wird eine Gruppen-IKE-ID mit Platzhaltern konfiguriert, die mit den Werten sales in der Organisationseinheit und example in den Betrefffeldern der Organisation des Zertifikats übereinstimmen.

[edit]

security {

ike {

policy common-cert-policy {

proposals common-ike-proposal;

certificate {

local-certificate hub-local-certificate;

}

}

gateway common-gateway-to-all-spoke-peer {

ike-policy common-cert-policy;

dynamic {

distinguished-name {

wildcard ou=sales,o=example;

}

ike-user-type group-ike-id;

}

external-interface fe-0/0/2;

}

}

}

In diesem Beispiel sind die Felder ou=sales,o=example der gemeinsame Teil des Betrefffelds in den Zertifikaten, die von den Spokes erwartet werden. Wenn ein Spoke während der IKE-Aushandlung ein Zertifikat mit den Antragstellerfeldern cn=alice,ou=sales,o=example im Zertifikat vorlegt, ist die Authentifizierung erfolgreich und der Tunnel wird eingerichtet. Wenn ein Spoke ein Zertifikat mit den Antragstellerfeldern cn=thomas,ou=engineer,o=example in seinem Zertifikat vorlegt, wird das Zertifikat vom Hub abgelehnt, wie es die Organisationseinheit sein salessollte.

Ausschließen einer Spoke-Verbindung

Um einen bestimmten Spoke von der Verbindung mit dem Hub auszuschließen, muss das Zertifikat für diesen Spoke widerrufen werden. Der Hub muss die neueste Zertifikatsperrliste (Certificate Revocation List, CRL) von der Zertifizierungsstelle abrufen, die die Seriennummer des gesperrten Zertifikats enthält. Der Hub lehnt dann eine VPN-Verbindung des widerrufenen Spoke ab. Bis die neueste CRL im Hub verfügbar ist, baut der Hub möglicherweise weiterhin einen Tunnel vom gesperrten Spoke auf. Weitere Informationen finden Sie unter Registrieren von Zertifikat- und Zertifizierungsstellenprofilen.

Siehe auch

Übersicht über die AutoVPN-Konfiguration

In den folgenden Schritten werden die grundlegenden Aufgaben für die Konfiguration von AutoVPN auf Hub-and-Spoke-Geräten beschrieben. Der AutoVPN-Hub wird einmalig für alle aktuellen und neuen Spokes konfiguriert.

So konfigurieren Sie den AutoVPN-Hub:

So konfigurieren Sie ein AutoVPN-Spoke-Gerät der SRX-Serie:

Registrieren Sie ein CA-Zertifikat und das lokale Zertifikat auf dem Gerät.

Verwenden Sie die auf vorinstallierten Schlüsseln basierende Authentifizierungsmethode, wenn Sie die Authentifizierung mit vorinstalliertem Schlüssel auf dem Hub konfigurieren.

Erstellen Sie eine st0-Schnittstelle, und konfigurieren Sie sie im Punkt-zu-Mehrpunkt-Modus.

Konfigurieren Sie eine IKE-Richtlinie so, dass sie mit der auf der Hub-Zentrale konfigurierten IKE-Richtlinie übereinstimmt.

Konfigurieren Sie ein IKE-Gateway mit einer ID, die mit der auf dem Hub konfigurierten Gruppen-IKE-ID übereinstimmt.

Konfigurieren Sie eine IPsec-Richtlinie, die mit der auf dem Hub konfigurierten IPsec-Richtlinie übereinstimmt.

Konfigurieren Sie ein dynamisches Routing-Protokoll.

In den in diesem Thema aufgeführten Beispielen werden Firewalls der SRX-Serie mit Junos OS für die Hub-and-Spoke-Konfigurationen verwendet. Wenn auf Ihren Spoke-Geräten kein Junos OS ausgeführt wird, müssen Sie die Next-Hop-Tunnelbindung konfigurieren.

Siehe auch

Beispiel: Konfigurieren von Basic AutoVPN mit iBGP

In diesem Beispiel wird gezeigt, wie Sie einen AutoVPN-Hub so konfigurieren, dass er als einzelner Endpunkt fungiert, und dann zwei Spokes so konfigurieren, dass sie als Tunnel zu Remotestandorten fungieren. In diesem Beispiel wird iBGP so konfiguriert, dass Pakete über die VPN-Tunnel weitergeleitet werden, und es wird zertifikatbasierte Authentifizierung verwendet.

Informationen zur Authentifizierung mit einem vorinstallierten Schlüssel finden Sie im Schritt "Konfigurieren von Phase-1-Optionen" im Schritt-für-Schritt-Anleitung Hub , um den Hub zu konfigurieren, Schritt-für-Schritt-Anleitung spoke1 , um spoke1 zu konfigurieren, und Schritt-für-Schritt-Anleitung spoke2 , um spoke2 zu konfigurieren.

Anforderungen

In diesem Beispiel werden die folgenden Hardware- und Softwarekomponenten verwendet:

-

Drei unterstützte Firewalls der SRX-Serie als AutoVPN-Hub und -Spokes

-

Junos OS Version 12.1X44-D10 und höher, die AutoVPN unterstützen

Bevor Sie beginnen:

-

Rufen Sie die Adresse der Zertifizierungsstelle (Certificate Authority, CA) und die erforderlichen Informationen (z. B. das Abfragekennwort) ab, wenn Sie lokale Zertifikate anfordern.

Sie sollten mit dem dynamischen Routing-Protokoll vertraut sein, das zum Weiterleiten von Paketen durch die VPN-Tunnel verwendet wird. Weitere Informationen zu den spezifischen Anforderungen an ein dynamisches Routingprotokoll finden Sie in der Übersicht über Routingprotokolle.

Überblick

Dieses Beispiel zeigt die Konfiguration eines AutoVPN-Hubs und die nachfolgenden Konfigurationen von zwei Spokes.

In diesem Beispiel besteht der erste Schritt darin, digitale Zertifikate auf jedem Gerät mithilfe des Simple Certificate Enrollment Protocol (SCEP) zu registrieren. Die Zertifikate für die Spokes enthalten im Betrefffeld den Wert der Organisationseinheit (OU) "SLT". Der Hub ist mit einer Gruppen-IKE-ID konfiguriert, die mit dem Wert "SLT" im Feld "Organisationseinheit" übereinstimmt.

Die Spokes stellen IPsec-VPN-Verbindungen zum Hub her, wodurch sie miteinander kommunizieren und auf Ressourcen auf dem Hub zugreifen können. Die IKE-Tunneloptionen der Phasen 1 und 2, die auf dem AutoVPN-Hub und allen Spokes konfiguriert sind, müssen die gleichen Werte aufweisen. Tabelle 3 Zeigt die in diesem Beispiel verwendeten Optionen.

|

Option |

Wert |

|---|---|

|

IKE-Vorschlag: |

|

|

Authentifizierungsmethode |

Digitale RSA-Zertifikate |

|

Diffie-Hellman-Gruppe (DH) |

2 |

|

Authentifizierungsalgorithmus |

SHA-1 |

|

Verschlüsselungsalgorithmus |

AES 128 CBC |

|

IKE-Richtlinie: |

|

|

Modus |

Hauptsächlich |

|

IPsec-Vorschlag: |

|

|

Protokoll |

ESP |

|

Authentifizierungsalgorithmus |

HMAC MD5 96 |

|

Verschlüsselungsalgorithmus |

DES CBC |

|

IPsec-Richtlinie: |

|

|

Perfect Forward Secrecy (PFS)-Gruppe |

14 |

Auf allen Geräten ist dieselbe Zertifizierungsstelle (Certificate Authority, CA) konfiguriert.

Junos OS unterstützt nur eine einzelne Ebene der Zertifikatshierarchie.

Tabelle 4 Zeigt die Optionen an, die auf dem Hub und auf allen Spokes konfiguriert sind.

|

Option |

Nabe |

Alle Speichen |

|---|---|---|

|

IKE-Gateway: |

||

|

Remote-IP-Adresse |

Dynamisch |

1 0.1.1.1 |

|

Remote-IKE-ID |

DN (Distinguished Name) auf dem Zertifikat des Spoke mit der Zeichenfolge |

DN auf dem Zertifikat der Hub-Zentrale |

|

Lokale IKE-ID |

DN auf dem Zertifikat der Hub-Zentrale |

DN auf dem Speichenzertifikat |

|

Externe Schnittstelle |

ge-0/0/1.0 |

Speiche 1: FE-0/0/1,0 Speiche 2: ge-0/0/1.0 |

|

VPN: |

||

|

Bind-Schnittstelle |

st0.0 |

st0.0 |

|

Tunnel einrichten |

(nicht konfiguriert) |

Sofort nach der Bestätigung der Konfiguration |

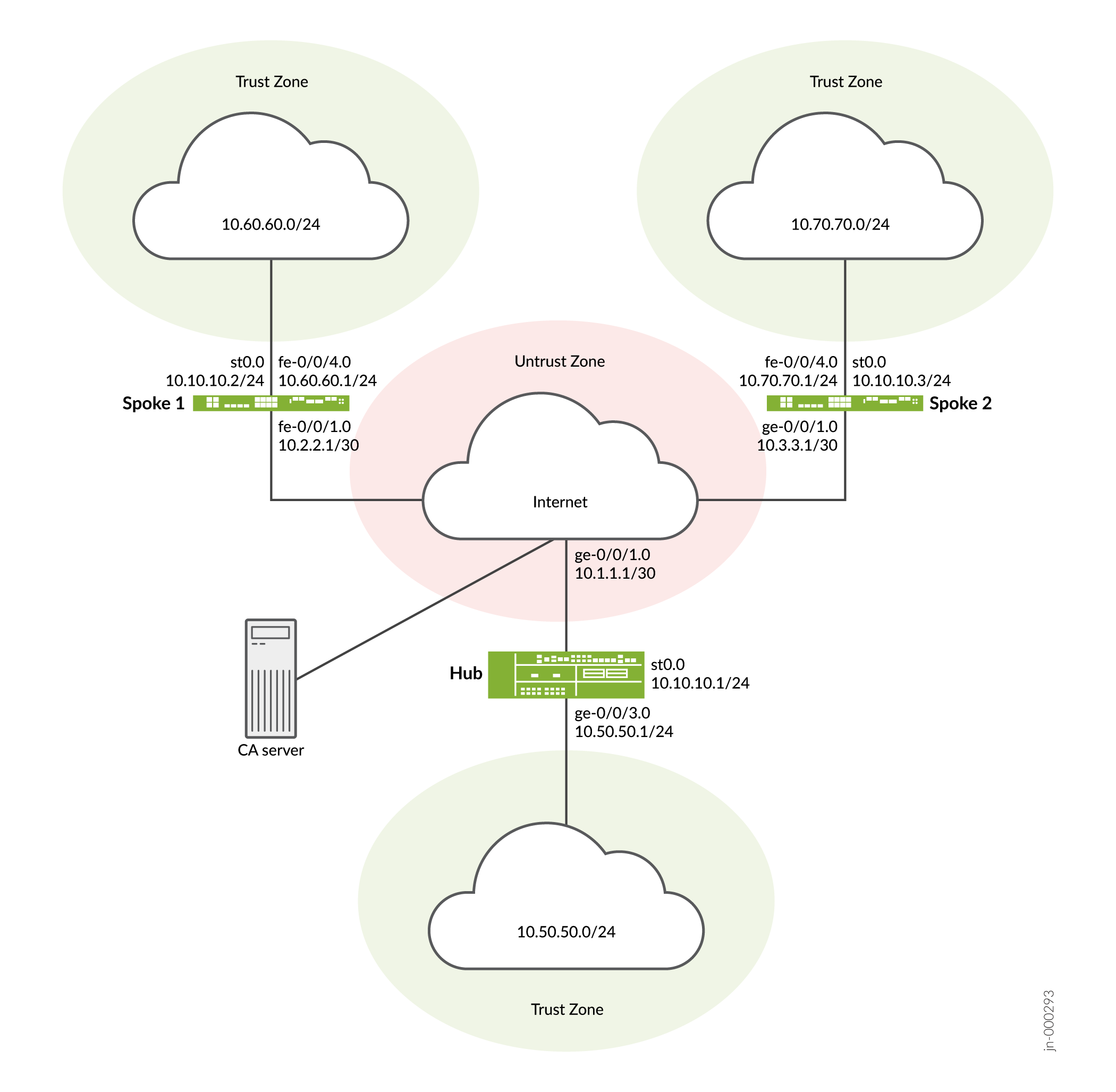

Tabelle 5 Zeigt die Konfigurationsoptionen an, die für jeden Spoke unterschiedlich sind.

|

Option |

Speiche 1 |

Speiche 2 |

|---|---|---|

|

ST0.0-Schnittstelle |

10.10.10.2/24 |

10.10.10.3/24 |

|

Schnittstelle zum internen Netzwerk |

(fe-0.0/4.0) 10.60.60.1/24 |

(fe-0.0/4.0) 10.70.70.1/24 |

|

Schnittstelle zum Internet |

(fe-0/0/1.0) 10.2.2.1/30 |

(ge-0/0/1.0) 10.3.3.1/30 |

Routing-Informationen für alle Geräte werden über die VPN-Tunnel ausgetauscht.

In diesem Beispiel wird die Standardsicherheitsrichtlinie, die den gesamten Datenverkehr zulässt, für alle Geräte verwendet. Für Produktionsumgebungen sollten restriktivere Sicherheitsrichtlinien konfiguriert werden. Weitere Informationen finden Sie unter Übersicht über Sicherheitsrichtlinien.

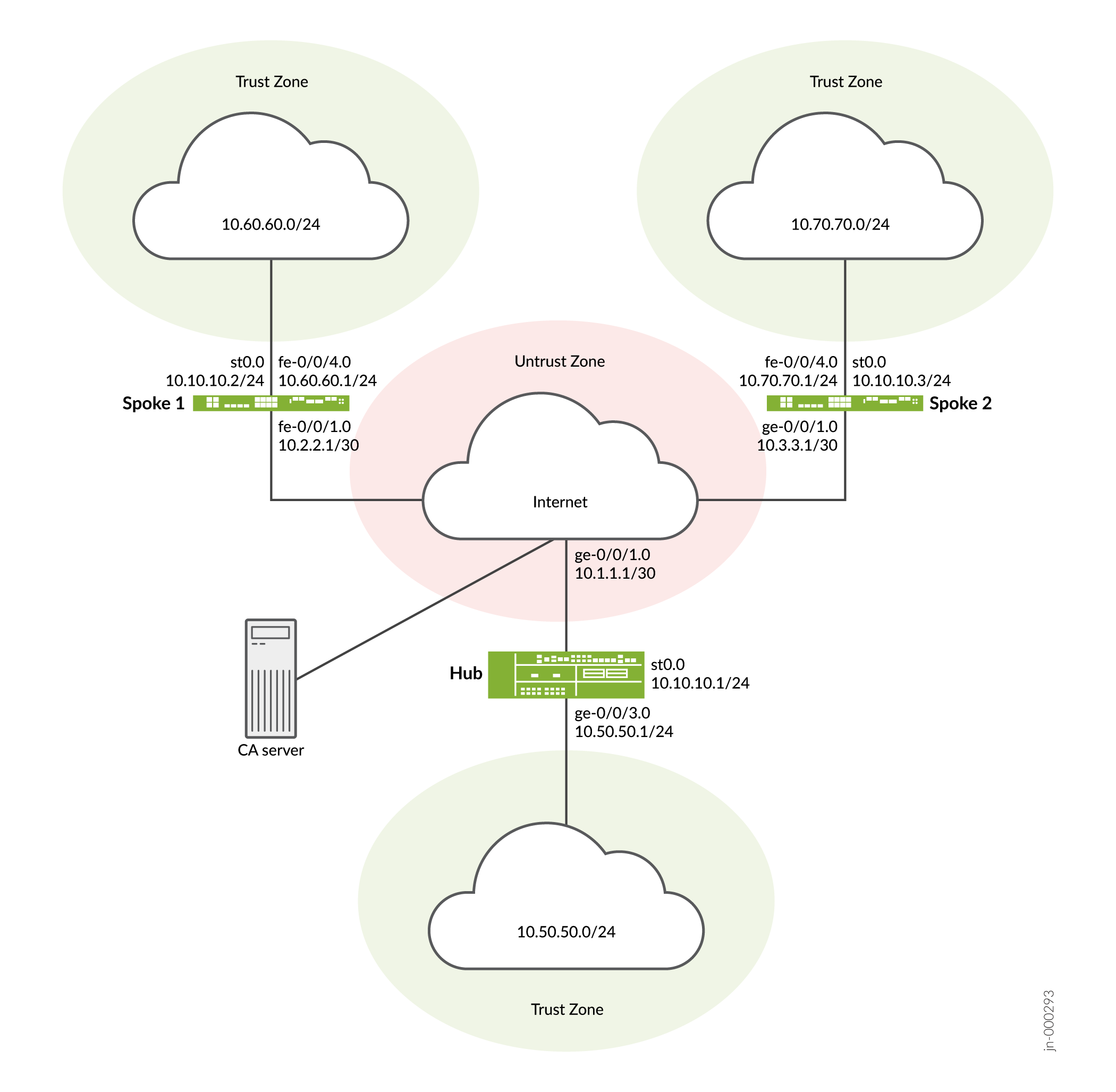

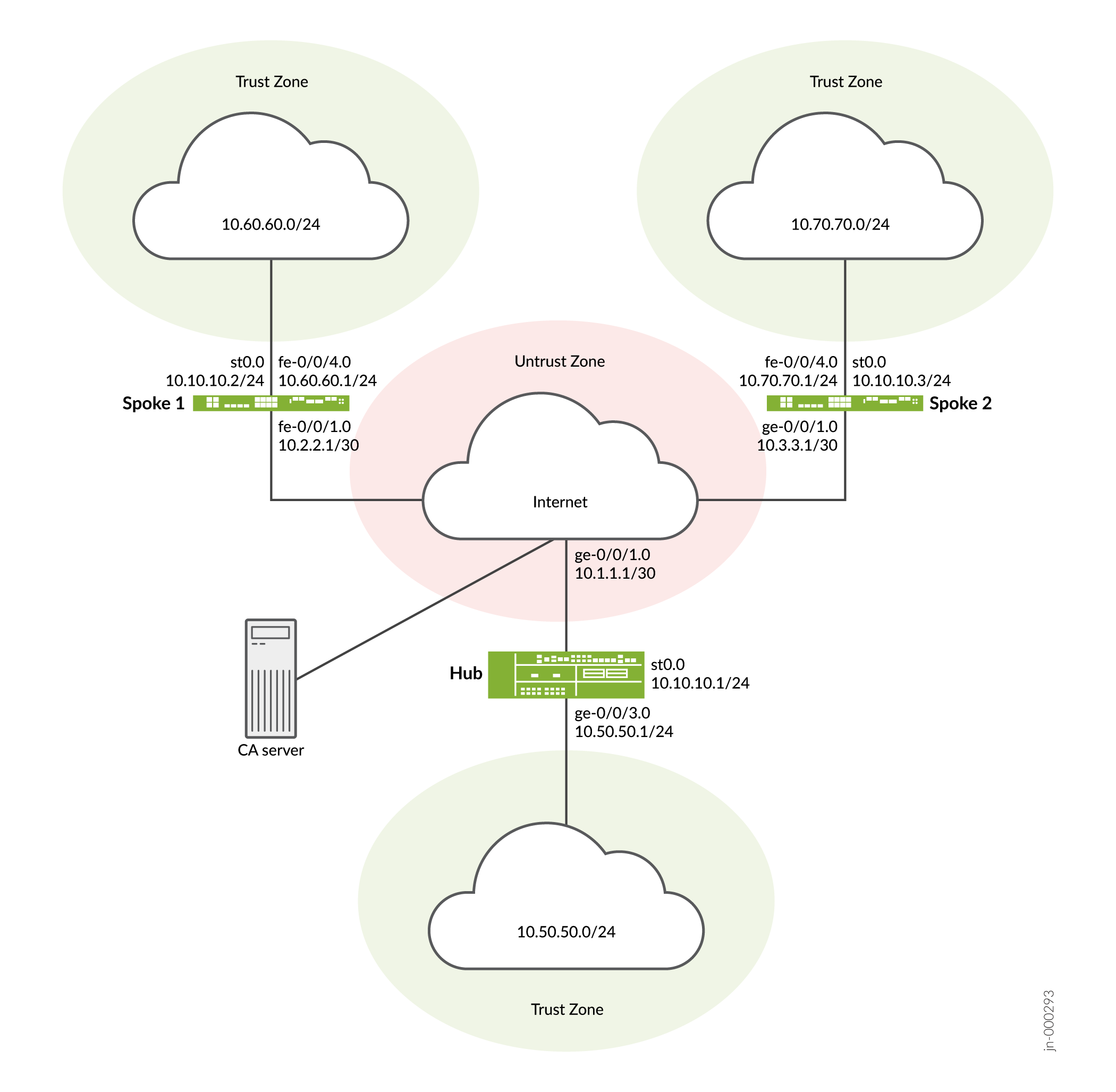

Topologie

Abbildung 2 zeigt in diesem Beispiel die Firewalls der SRX-Serie, die für AutoVPN konfiguriert werden sollen.

Konfiguration

Um AutoVPN zu konfigurieren, führen Sie die folgenden Aufgaben aus:

Im ersten Abschnitt wird beschrieben, wie Sie Zertifizierungsstellen- und lokale Zertifikate online mithilfe des Simple Certificate Enrollment Protocol (SCEP) auf den Hub-and-Spoke-Geräten abrufen. Ignorieren Sie diesen Schritt, wenn Sie PSK verwenden.

- Registrieren von Gerätezertifikaten bei SCEP

- Konfigurieren des Hubs

- Konfigurieren von Spoke 1

- Konfigurieren von Spoke 2

Registrieren von Gerätezertifikaten bei SCEP

Schritt-für-Schritt-Anleitung

So registrieren Sie digitale Zertifikate bei SCEP auf dem Hub:

-

Konfigurieren Sie die Zertifizierungsstelle.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

Registrieren Sie das CA-Zertifikat.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

Geben Sie an der Eingabeaufforderung ein yes , um das CA-Zertifikat zu laden.

-

Generieren Sie ein Schlüsselpaar.

user@host> request security pki generate-key-pair certificate-id Local1

-

Registrieren Sie das lokale Zertifikat.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email hub@example.net ip-address 10.1.1.1 subject DC=example.net,CN=hub,OU=SLT,O=example,L=Bengaluru,ST=KA,C=IN challenge-password <password>

-

Überprüfen Sie das lokale Zertifikat.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40a6d5f300000000258d Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Bengaluru, Common name: hub, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Bengaluru, O=example, OU=SLT, CN=hub Alternate subject: "hub@example.net", example.net, 10.1.1.1 Validity: Not before: 11- 6-2012 09:39 Not after: 11- 6-2013 09:49 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:c9:c9:cc:30:b6:7a:86:12:89:b5:18:b3:76 01:2d:cc:65:a8:a8:42:78:cd:d0:9a:a2:c0:aa:c4:bd:da:af:88:f3 2a:78:1f:0a:58:e6:11:2c:81:8f:0e:7c:de:86:fc:48:4c:28:5b:8b 34:91:ff:2e:91:e7:b5:bd:79:12:de:39:46:d9:fb:5c:91:41:d1:da 90:f5:09:00:9b:90:07:9d:50:92:7d:ff:fb:3f:3c:bc:34:e7:e3:c8 ea:cb:99:18:b4:b6:1d:a8:99:d3:36:b9:1b:36:ef:3e:a1:fd:48:82 6a:da:22:07:da:e0:d2:55:ef:57:be:09:7a:0e:17:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: e1:f7:a1:a6:1e:c3:97:69:a5:07:9b:09:14:1a:c7:ae:09:f1:f6:35 (sha1) a0:02:fa:8d:5c:63:e5:6d:f7:f4:78:56:ac:4e:b2:c4 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not started

Schritt-für-Schritt-Anleitung

So registrieren Sie digitale Zertifikate bei SCEP auf Spekult 1:

-

Konfigurieren Sie die Zertifizierungsstelle.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

Registrieren Sie das CA-Zertifikat.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

Geben Sie an der Eingabeaufforderung ein yes , um das CA-Zertifikat zu laden.

-

Generieren Sie ein Schlüsselpaar.

user@host> request security pki generate-key-pair certificate-id Local1

-

Registrieren Sie das lokale Zertifikat.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email spoke1@example.net ip-address 10.2.2.1 subject DC=example.net,CN=spoke1,OU=SLT,O=example,L=Mysore,ST=KA,C=IN challenge-password <password>

-

Überprüfen Sie das lokale Zertifikat.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40a7975f00000000258e Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Mysore, Common name: spoke1, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Mysore, O=example, OU=SLT, CN=spoke1 Alternate subject: "spoke1@example.net", example.net, 10.2.2.1 Validity: Not before: 11- 6-2012 09:40 Not after: 11- 6-2013 09:50 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:d8:45:09:77:cd:36:9a:6f:58:44:18:91:db b0:c7:8a:ee:c8:d7:a6:d2:e2:e7:20:46:2b:26:1a:92:e2:4e:8a:ce c9:25:d9:74:a2:81:ad:ea:e0:38:a0:2f:2d:ab:a6:58:ac:88:35:f4 90:01:08:33:33:75:2c:44:26:f8:25:18:97:96:e4:28:de:3b:35:f2 4a:f5:92:b7:57:ae:73:4f:8e:56:71:ab:81:54:1d:75:88:77:13:64 1b:6b:01:96:15:0a:1c:54:e3:db:f8:ec:ec:27:5b:86:39:c1:09:a1 e4:24:1a:19:0d:14:2c:4b:94:a4:04:91:3f:cb:ef:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: b6:24:2a:0e:96:5d:8c:4a:11:f3:5a:24:89:7c:df:ea:d5:c0:80:56 (sha1) 31:58:7f:15:bb:d4:66:b8:76:1a:42:4a:8a:16:b3:a9 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not startedDie im Betrefffeld angezeigte Organisationseinheit (OU) ist

SLT. Die IKE-Konfiguration auf der Hub-Zentrale umfasstou=SLTdie Identifizierung des Spoke.

Schritt-für-Schritt-Anleitung

So registrieren Sie digitale Zertifikate bei SCEP auf Spoke 2:

-

Konfigurieren Sie die Zertifizierungsstelle.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

Registrieren Sie das CA-Zertifikat.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

Geben Sie an der Eingabeaufforderung ein yes , um das CA-Zertifikat zu laden.

-

Generieren Sie ein Schlüsselpaar.

user@host> request security pki generate-key-pair certificate-id Local1

-

Registrieren Sie das lokale Zertifikat.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email spoke2@example.net ip-address 10.3.3.1 subject DC=example.net,CN=spoke2,OU=SLT,O=example,L=Tumkur,ST=KA,C=IN challenge-password <password>

-

Überprüfen Sie das lokale Zertifikat.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40bb71d400000000258f Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Tumkur, Common name: spoke2, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Tumkur, O=example, OU=SLT, CN=spoke2 Alternate subject: "spoke2@example.net", example.net, 10.3.3.1 Validity: Not before: 11- 6-2012 10:02 Not after: 11- 6-2013 10:12 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:b6:2e:e2:da:e6:ac:57:e4:5d:ff:de:f6:89 27:d6:3e:1b:4a:3f:b2:2d:b3:d3:61:ed:ed:6a:07:d9:8a:d2:24:03 77:1a:fe:84:e1:12:8a:2d:63:6e:bf:02:6b:15:96:5a:4f:37:a0:46 44:09:96:c0:fd:bb:ab:79:2c:5d:92:bd:31:f0:3b:29:51:ce:89:8e 7c:2b:02:d0:14:5b:0a:a9:02:93:21:ea:f9:fc:4a:e7:08:bc:b1:6d 7c:f8:3e:53:58:8e:f1:86:13:fe:78:b5:df:0b:8e:53:00:4a:46:11 58:4a:38:e9:82:43:d8:25:47:7d:ef:18:f0:ef:a7:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: 1a:6d:77:ac:fd:94:68:ce:cf:8a:85:f0:39:fc:e0:6b:fd:fe:b8:66 (sha1) 00:b1:32:5f:7b:24:9c:e5:02:e6:72:75:9e:a5:f4:77 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not startedDie im Betrefffeld angezeigte Organisationseinheit (OU) ist

SLT. Die IKE-Konfiguration auf der Hub-Zentrale umfasstou=SLTdie Identifizierung des Spoke.

Konfigurieren des Hubs

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set interfaces ge-0/0/1 unit 0 family inet address 10.1.1.1/30 set interfaces ge-0/0/3 unit 0 family inet address 10.50.50.1/24 set interfaces st0 unit 0 multipoint set interfaces st0 unit 0 family inet address 10.10.10.1/24 set policy-options policy-statement lan_nw from interface ge-0/0/3.0 set policy-options policy-statement lan_nw then accept set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.10.10.1 set protocols bgp group ibgp export lan_nw set protocols bgp group ibgp cluster 10.2.3.4 set protocols bgp group ibgp peer-as 65010 set policy-options policy-statement lan_nw from interface ge-0/0/3.0 set policy-options policy-statement lan_nw then accept set policy-options policy-statement bgp_nh_self term 1 from protocol bgp set policy-options policy-statement bgp_nh_self term 1 then next-hop self set policy-options policy-statement bgp_nh_self term 1 then accept set protocols bgp group ibgp export bgp_nh_self set protocols bgp group ibgp allow 10.10.10.0/24 set routing-options static route 10.2.2.0/30 next-hop 10.1.1.2 set routing-options static route 10.3.3.0/30 next-hop 10.1.1.2 set routing-options autonomous-system 65010 set security ike proposal ike-proposal authentication-method rsa-signatures set security ike proposal ike-proposal dh-group group2 set security ike proposal ike-proposal authentication-algorithm sha1 set security ike proposal ike-proposal encryption-algorithm aes-128-cbc set security ike policy ike-policy1 mode main set security ike policy ike-policy1 proposals ike-proposal set security ike policy ike-policy1 certificate local-certificate Local1 set security ike gateway hub-to-spoke-gw ike-policy ike-policy1 set security ike gateway hub-to-spoke-gw dynamic distinguished-name wildcard OU=SLT set security ike gateway hub-to-spoke-gw dynamic ike-user-type group-ike-id set security ike gateway hub-to-spoke-gw local-identity distinguished-name set security ike gateway hub-to-spoke-gw external-interface ge-0/0/1.0 set security ipsec proposal ipsec-proposal protocol esp set security ipsec proposal ipsec-proposal authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec-proposal encryption-algorithm des-cbc set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group14 set security ipsec policy vpn-policy1 proposals ipsec-proposal set security ipsec vpn hub-to-spoke-vpn bind-interface st0.0 set security ipsec vpn hub-to-spoke-vpn ike gateway hub-to-spoke-gw set security ipsec vpn hub-to-spoke-vpn ike ipsec-policy vpn-policy1 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces st0.0 set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/3.0 set security policies default-policy permit-all set security pki ca-profile ca-profile1 ca-identity ca-profile1 set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll set security pki ca-profile ca-profile1 revocation-check disable

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus.

So konfigurieren Sie den Hub:

-

Konfigurieren Sie die Schnittstellen.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet address 10.1.1.1/30 user@host# set ge-0/0/3 unit 0 family inet address 10.50.50.1/24 user@host# set st0 unit 0 multipoint user@host# set st0 unit 0 family inet address 10.10.10.1/24

-

Konfigurieren Sie das Routing-Protokoll.

[edit policy-options] user@host# set policy-statement lan_nw from interface ge-0/0/3.0 user@host# set policy-statement lan_nw then accept user@host# set policy-statement bgp_nh_self term 1 from protocol bgp user@host# set policy-statement bgp_nh_self term 1 then next-hop self user@host# set policy-statement bgp_nh_self term 1 then accept [edit protocols bgp] user@host# set group ibgp type internal user@host# set group ibgp local-address 10.10.10.1 user@host# set group ibgp export lan_nw user@host# set group ibgp cluster 10.2.3.4 user@host# set group ibgp peer-as 65010 user@host# set group ibgp allow 10.10.10.0/24 user@host# set group ibgp export bgp_nh_self [edit routing-options] user@host# set static route 10.2.2.0/30 next-hop 10.1.1.2 user@host# set static route 10.3.3.0/30 next-hop 10.1.1.2 user@host# set autonomous-system 65010

-

Konfigurieren Sie die Optionen für Phase 1.

Wenn Sie beabsichtigen, vorinstallierte Schlüssel anstelle von Zertifikaten für die Authentifizierung zu verwenden, nehmen Sie die folgenden Änderungen in Ihrer Konfiguration vor:

Ersetzen

authentication-method rsa-signaturesSie im ike-Vorschlag auf der Hierarchieebene [edit security ike proposal ike-proposal] durch .authentication-method pre-shared-keysAusführliche Informationen zu den Optionen finden Sie unter Vorschlag (Sicherheits-IKE).

Ersetzen Sie

certificate local-certificate Local1in der ike-Richtlinie auf der Hierarchieebene [edit security ike policy policy-name] durch .pre-shared-key ascii-text keyZum Beispiel

set pre-shared-key ascii-text juniper123

Weitere Informationen zu den Optionen finden Sie unter Richtlinie (Sicherheits-IKE).

Im ike-Gateway auf der Hierarchieebene [

edit security ike gateway hub-to-spoke-gw]Ersetzen Sie

dynamic distinguished-name wildcard OU=SLTdurch .dynamic hostname domain-nameZum Beispiel

set dynamic hostname juniper.netStellen Sie sicher, dass Ihr Gerät in der Lage ist, den Hostnamen aufzulösen. Alternativ können Sie und

set dynamic ike-user-type group-ike-idfür die dynamische Spoke-Identität verwendenset dynamic general-ikeid.

Ersetzen Sie

local-identity distinguished-namedurch .local-identity hostname hub-hostnameBeispiel:

set local-identity hostname hub.juniper.net.Stellen Sie sicher, dass Ihr Gerät in der Lage ist, den Hostnamen aufzulösen. Alternativ können

inet ip-addressSie wie inset local-identity inet 192.168.1.100verwenden.

Weitere Informationen zu den Optionen finden Sie unter Gateway (Sicherheits-IKE).

[edit security ike proposal ike-proposal] user@host# set authentication-method rsa-signatures user@host# set dh-group group2 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-128-cbc [edit security ike policy ike-policy1] user@host# set mode main user@host# set proposals ike-proposal user@host# set certificate local-certificate Local1 [edit security ike gateway hub-to-spoke-gw] user@host# set ike-policy ike-policy1 user@host# set dynamic distinguished-name wildcard OU=SLT user@host# set dynamic ike-user-type group-ike-id user@host# set local-identity distinguished-name user@host# set external-interface ge-0/0/1.0

-

Konfigurieren Sie die Optionen für Phase 2.

[edit security ipsec proposal ipsec-proposal] user@host# set protocol esp user@host# set authentication-algorithm hmac-md5-96 user@host# set encryption-algorithm des-cbc [edit security ipsec policy vpn-policy1] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ipsec-proposal [edit security ipsec vpn hub-to-spoke-vpn] user@host# set bind-interface st0.0 user@host# set ike gateway hub-to-spoke-gw user@host# set ike ipsec-policy vpn-policy1

-

Konfigurieren von Zonen.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/1.0 user@host# set interfaces st0.0 [edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/3.0

-

Konfigurieren Sie die Standardsicherheitsrichtlinie.

[edit security policies] user@host# set default-policy permit-all

-

Konfigurieren Sie das CA-Profil. Ignorieren Sie diesen Schritt, wenn Sie PSK verwenden.

[edit security pki] user@host# set ca-profile ca-profile1 ca-identity ca-profile1 user@host# set ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set ca-profile ca-profile1 revocation-check disable

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die show interfacesBefehle , show policy-options, show protocols, show routing-options, show security zonesshow security policiesshow security ikeshow security ipsecund show security pki eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.1.1.1/30;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 10.50.50.1/24;

}

}

}

st0 {

unit 0 {

multipoint;

family inet {

address 10.10.10.1/24;

}

}

}

[edit]

user@host# show policy-options

policy-statement bgp_nh_self {

term 1 {

from protocol bgp;

then {

next-hop self;

accept;

}

}

}

policy-statement lan_nw {

from interface ge-0/0/3.0;

then accept;

}

[edit]

user@host# show protocols

bgp {

group ibgp {

type internal;

local-address 10.10.10.1;

export lan_nw;

cluster 10.2.3.4;

peer-as 65010;

allow 10.10.10.0/24;

export bgp_nh_self;

}

}

[edit]

user@host# show routing-options

static {

route 10.2.2.0/30 next-hop 10.1.1.2;

route 10.3.3.0/30 next-hop 10.1.1.2;

}

autonomous-system 65010;

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-policy1 {

mode main;

proposals ike-proposal;

certificate {

local-certificate Local1;

}

}

gateway hub-to-spoke-gw {

ike-policy ike-policy1;

dynamic {

distinguished-name {

wildcard OU=SLT;

}

ike-user-type group-ike-id;

}

local-identity distinguished-name;

external-interface ge-0/0/1.0;

}

[edit]

user@host# show security ipsec

proposal ipsec-proposal {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm des-cbc;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group14;

}

proposals ipsec-proposal;

}

vpn hub-to-spoke-vpn {

bind-interface st0.0;

ike {

gateway hub-to-spoke-gw;

ipsec-policy vpn-policy1;

}

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

st0.0;

ge-0/0/1.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/3.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show security pki

ca-profile ca-profile1 {

ca-identity ca-profile1;

enrollment {

url http://pc4/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfigurieren von Spoke 1

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set interfaces fe-0/0/1 unit 0 family inet address 10.2.2.1/30 set interfaces fe-0/0/4 unit 0 family inet address 10.60.60.1/24 set interfaces st0 unit 0 multipoint set interfaces st0 unit 0 family inet address 10.10.10.2/24 set policy-options policy-statement lan_nw from interface fe-0/0/4.0 set policy-options policy-statement lan_nw then accept set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.10.10.2 set protocols bgp group ibgp export lan_nw set protocols bgp group ibgp neighbor 10.10.10.1 set routing-options static route 10.1.1.0/30 next-hop 10.2.2.2 set routing-options autonomous-system 65010 set security ike proposal ike-proposal authentication-method rsa-signatures set security ike proposal ike-proposal dh-group group2 set security ike proposal ike-proposal authentication-algorithm sha1 set security ike proposal ike-proposal encryption-algorithm aes-128-cbc set security ike policy ike-policy1 mode main set security ike policy ike-policy1 proposals ike-proposal set security ike policy ike-policy1 certificate local-certificate Local1 set security ike gateway spoke-to-hub-gw ike-policy ike-policy1 set security ike gateway spoke-to-hub-gw address 10.1.1.1 set security ike gateway spoke-to-hub-gw local-identity distinguished-name set security ike gateway spoke-to-hub-gw remote-identity distinguished-name set security ike gateway spoke-to-hub-gw external-interface fe-0/0/1.0 set security ipsec proposal ipsec-proposal protocol esp set security ipsec proposal ipsec-proposal authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec-proposal encryption-algorithm des-cbc set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group14 set security ipsec policy vpn-policy1 proposals ipsec-proposal set security ipsec vpn spoke-to-hub bind-interface st0.0 set security ipsec vpn spoke-to-hub ike gateway spoke-to-hub-gw set security ipsec vpn spoke-to-hub ike ipsec-policy vpn-policy1 set security ipsec vpn spoke-to-hub establish-tunnels immediately set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces fe-0/0/1.0 set security zones security-zone untrust interfaces st0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces fe-0/0/4.0 set security policies default-policy permit-all set security pki ca-profile ca-profile1 ca-identity ca-profile1 set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll set security pki ca-profile ca-profile1 revocation-check disable

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus.

So konfigurieren Sie Speiche 1:

-

Konfigurieren von Schnittstellen.

[edit interfaces] user@host# set fe-0/0/1 unit 0 family inet address 10.2.2.1/30 user@host# set fe-0/0/4 unit 0 family inet address 10.60.60.1/24 user@host# set st0 unit 0 multipoint user@host# set st0 unit 0 family inet address 10.10.10.2/24

-

Konfigurieren Sie das Routing-Protokoll.

[edit policy-options] user@host# set policy-statement lan_nw from interface fe-0/0/4.0 user@host# set policy-statement lan_nw then accept [edit protocols bgp] user@host# set group ibgp type internal user@host# set group ibgp local-address 10.10.10.2 user@host# set group ibgp export lan_nw user@host# set group ibgp neighbor 10.10.10.1 [edit routing-options] user@host# set static route 10.1.1.0/30 next-hop 10.2.2.2 user@host# set autonomous-system 10

-

Konfigurieren Sie die Optionen für Phase 1.

Wenn Sie beabsichtigen, vorinstallierte Schlüssel anstelle von Zertifikaten für die Authentifizierung zu verwenden, nehmen Sie die folgenden Änderungen an Ihrer Konfiguration vor.

Ersetzen

authentication-method rsa-signaturesSie im ike-Vorschlag auf der Hierarchieebene [edit security ike proposal ike-proposal] durch .authentication-method pre-shared-keysErsetzen Sie

certificate local-certificate Local1in der ike-Richtlinie auf der Hierarchieebene [edit security ike policy policy-name] durch .pre-shared-key ascii-text keyIm ike-Gateway auf der Hierarchieebene [

edit security ike gateway hub-to-spoke-gw]Ersetzen Sie

local-identity distinguished-namedurch .local-identity hostname spoke1-hostnameBeispiel:

set local-identity hostname spoke1.juniper.net.

Ersetzen Sie

remote-identity distinguished-namedurch .remote-identity hostname hub-hostnameZum Beispiel

set remote-identity hostname hub.juniper.net

Stellen Sie sicher, dass Ihr Gerät in der Lage ist, den Hostnamen aufzulösen. Alternativ können Sie as in

set local-identity inet 172.16.1.100undset remote-identity inet 192.168.1.100.inet ip-address

[edit security ike proposal ike-proposal] user@host# set authentication-method rsa-signatures user@host# set dh-group group2 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-128-cbc [edit security ike policy ike-policy1] user@host# set mode main user@host# set proposals ike-proposal user@host# set certificate local-certificate Local1 [edit security ike gateway spoke-to-hub-gw] user@host# set ike-policy ike-policy1 user@host# set address 10.1.1.1 user@host# set local-identity distinguished-name user@host# set remote-identity distinguished-name user@host# set external-interface fe-0/0/1.0

-

Konfigurieren Sie die Optionen für Phase 2.

[edit security ipsec proposal ipsec-proposal] user@host# set protocol esp user@host# set authentication-algorithm hmac-md5-96 user@host# set encryption-algorithm des-cbc [edit security ipsec policy vpn-policy1] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ipsec-proposal [edit security ipsec vpn spoke-to-hub] user@host# set bind-interface st0.0 user@host# set ike gateway spoke-to-hub-gw user@host# set ike ipsec-policy vpn-policy1 user@host# set establish-tunnels immediately

-

Konfigurieren von Zonen.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces fe-0/0/1.0 user@host# set interfaces st0.0 [edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces fe-0/0/4.0

-

Konfigurieren Sie die Standardsicherheitsrichtlinie.

[edit security policies] user@host# set default-policy permit-all

-

Konfigurieren Sie das CA-Profil. Ignorieren Sie diesen Schritt, wenn Sie PSK verwenden.

[edit security pki] user@host# set ca-profile ca-profile1 ca-identity ca-profile1 user@host# set ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set ca-profile ca-profile1 revocation-check disable

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die show interfacesBefehle , show policy-options, show protocols, show routing-options, show security zonesshow security policiesshow security ikeshow security ipsecund show security pki eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show interfaces

fe-0/0/1 {

unit 0 {

family inet {

address 10.2.2.1/30;

}

}

}

fe-0/0/4 {

unit 0 {

family inet {

address 10.60.60.1/24;

}

}

}

st0 {

unit 0 {

multipoint;

family inet {

address 10.10.10.2/24;

}

}

}

[edit]

user@host# show policy-options

policy-statement lan_nw {

from interface fe-0/0/4.0;

then accept;

}

[edit]

user@host# show protocols

bgp {

group ibgp {

type internal;

local-address 10.10.10.2;

export lan_nw;

neighbor 10.10.10.1;

}

}

[edit]

user@host# show routing-options

static {

route 10.1.1.0/30 next-hop 10.2.2.2;

}

autonomous-system 65010;

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-policy1 {

mode main;

proposals ike-proposal;

certificate {

local-certificate Local1;

}

}

gateway spoke-to-hub-gw {

ike-policy ike-policy1;

address 10.1.1.1;

local-identity distinguished-name;

remote-identity distinguished-name;

external-interface fe-0/0/1.0;

}

[edit]

user@host# show security ipsec

proposal ipsec-proposal {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm des-cbc;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group14;

}

proposals ipsec-proposal;

}

vpn spoke-to-hub {

bind-interface st0.0;

ike {

gateway spoke-to-hub-gw;

ipsec-policy vpn-policy1;

}

establish-tunnels immediately;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

fe-0/0/1.0;

st0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

fe-0/0/4.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show security pki

ca-profile ca-profile1 {

ca-identity ca-profile1;

enrollment {

url http://pc4/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfigurieren von Spoke 2

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set interfaces ge-0/0/1 unit 0 family inet address 10.3.3.1/30 set interfaces fe-0/0/4 unit 0 family inet address 10.70.70.1/24 set interfaces st0 unit 0 multipoint set interfaces st0 unit 0 family inet address 10.10.10.3/24 set policy-options policy-statement lan_nw from interface fe-0/0/4.0 set policy-options policy-statement lan_nw then accept set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.10.10.3 set protocols bgp group ibgp export lan_nw set protocols bgp group ibgp neighbor 10.10.10.1 set routing-options static route 10.1.1.0/30 next-hop 10.3.3.2 set routing-options autonomous-system 65010 set security ike proposal ike-proposal authentication-method rsa-signatures set security ike proposal ike-proposal dh-group group2 set security ike proposal ike-proposal authentication-algorithm sha1 set security ike proposal ike-proposal encryption-algorithm aes-128-cbc set security ike policy ike-policy1 mode main set security ike policy ike-policy1 proposals ike-proposal set security ike policy ike-policy1 certificate local-certificate Local1 set security ike gateway spoke-to-hub-gw ike-policy ike-policy1 set security ike gateway spoke-to-hub-gw address 10.1.1.1 set security ike gateway spoke-to-hub-gw local-identity distinguished-name set security ike gateway spoke-to-hub-gw remote-identity distinguished-name set security ike gateway spoke-to-hub-gw external-interface ge-0/0/1.0 set security ipsec proposal ipsec-proposal protocol esp set security ipsec proposal ipsec-proposal authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec-proposal encryption-algorithm des-cbc set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group14 set security ipsec policy vpn-policy1 proposals ipsec-proposal set security ipsec vpn spoke-to-hub bind-interface st0.0 set security ipsec vpn spoke-to-hub ike gateway spoke-to-hub-gw set security ipsec vpn spoke-to-hub ike ipsec-policy vpn-policy1 set security ipsec vpn spoke-to-hub establish-tunnels immediately set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces st0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces fe-0/0/4.0 set security policies default-policy permit-all set security pki ca-profile ca-profile1 ca-identity ca-profile1 set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll set security pki ca-profile ca-profile1 revocation-check disable

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus.

So konfigurieren Sie Speiche 2:

-

Konfigurieren von Schnittstellen.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet address 10.3.3.1/30 user@host# set fe-0/0/4 unit 0 family inet address 10.70.70.1/24 user@host# set st0 unit 0 multipoint user@host# set st0 unit 0 family inet address 10.10.10.3/24

-

Konfigurieren Sie das Routing-Protokoll.

[edit policy-options] user@host# set policy-statement lan_nw from interface fe-0/0/4.0 user@host# set policy-statement lan_nw then accept [edit protocols bgp] user@host# set group ibgp type internal user@host# set group ibgp local-address 10.10.10.3 user@host# set group ibgp export lan_nw user@host# set group ibgp neighbor 10.10.10.1 [edit routing-options] user@host# set static route 10.1.1.0/30 next-hop 10.3.3.2 user@host# set autonomous-system 10

-

Konfigurieren Sie die Optionen für Phase 1.

Wenn Sie beabsichtigen, vorinstallierte Schlüssel anstelle von Zertifikaten für die Authentifizierung zu verwenden, nehmen Sie die folgenden Änderungen an Ihrer Konfiguration vor.

Ersetzen

authentication-method rsa-signaturesSie im ike-Vorschlag auf der Hierarchieebene [edit security ike proposal ike-proposal] durch .authentication-method pre-shared-keysErsetzen Sie

certificate local-certificate Local1in der ike-Richtlinie auf der Hierarchieebene [edit security ike policy policy-name] durch .pre-shared-key ascii-text keyIm ike-Gateway auf der Hierarchieebene [

edit security ike gateway hub-to-spoke-gw]Ersetzen Sie

local-identity distinguished-namedurch .local-identity hostname spoke2-hostnameZum Beispiel

set local-identity hostname spoke2.juniper.net

Ersetzen Sie

remote-identity distinguished-namedurch .remote-identity hostname hub-hostnameZum Beispiel

set remote-identity hostname hub.juniper.net

Stellen Sie sicher, dass Ihr Gerät in der Lage ist, den Hostnamen aufzulösen. Alternativ können Sie as in

set local-identity inet 10.0.1.100undset remote-identity inet 192.168.1.100.inet ip-address

[edit security ike proposal ike-proposal] user@host# set authentication-method rsa-signatures user@host# set dh-group group2 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-128-cbc [edit security ike policy ike-policy1] user@host# set mode main user@host# set proposals ike-proposal user@host# set certificate local-certificate Local1 [edit security ike gateway spoke-to-hub-gw] user@host# set ike-policy ike-policy1 user@host# set address 10.1.1.1 user@host# set local-identity distinguished-name user@host# set remote-identity distinguished-name user@host# set external-interface ge-0/0/1.0

-

Konfigurieren Sie die Optionen für Phase 2.

[edit security ipsec proposal ipsec-proposal] user@host# set protocol esp user@host# set authentication-algorithm hmac-md5-96 user@host# set encryption-algorithm des-cbc [edit security ipsec policy vpn-policy1] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ipsec-proposal [edit security ipsec vpn spoke-to-hub] user@host# set bind-interface st0.0 user@host# set ike gateway spoke-to-hub-gw user@host# set ike ipsec-policy vpn-policy1 user@host# set establish-tunnels immediately

-

Konfigurieren von Zonen.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/1.0 user@host# set interfaces st0.0 [edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces fe-0/0/4.0

-

Konfigurieren Sie die Standardsicherheitsrichtlinie.

[edit security policies] user@host# set default-policy permit-all

-

Konfigurieren Sie das CA-Profil. Ignorieren Sie diesen Schritt, wenn Sie PSK verwenden.

[edit security pki] user@host# set ca-profile ca-profile1 ca-identity ca-profile1 user@host# set ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set ca-profile ca-profile1 revocation-check disable

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die show interfacesBefehle , show policy-options, show protocols, show routing-options, show security zonesshow security policiesshow security ikeshow security ipsecund show security pki eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.3.3.1/30;

}

}

}

fe-0/0/4 {

unit 0 {

family inet {

address 10.70.70.1/24;

}

}

}

st0 {

unit 0 {

multipoint;

family inet {

address 10.10.10.3/24;

}

}

}

[edit]

user@host# show policy-options

policy-statement lan_nw {

from interface fe-0/0/4.0;

then accept;

}

[edit]

user@host# show protocols

bgp {

group ibgp {

type internal;

local-address 10.10.10.3;

export lan_nw;

neighbor 10.10.10.1;

}

}

[edit]

user@host# show routing-options

static {

route 10.1.1.0/30 next-hop 10.3.3.2;

}

autonomous-system 65010;

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-policy1 {

mode main;

proposals ike-proposal;

certificate {

local-certificate Local1;

}

}

gateway spoke-to-hub-gw {

ike-policy ike-policy1;

address 10.1.1.1;

local-identity distinguished-name;

remote-identity distinguished-name;

external-interface ge-0/0/1.0;

}

[edit]

user@host# show security ipsec

proposal ipsec-proposal {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm des-cbc;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group14;

}

proposals ipsec-proposal;

}

vpn spoke-to-hub {

bind-interface st0.0;

ike {

gateway spoke-to-hub-gw;

ipsec-policy vpn-policy1;

}

establish-tunnels immediately;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

st0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

fe-0/0/4.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show security pki

ca-profile ca-profile1 {

ca-identity ca-profile1;

enrollment {

url http://pc4/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Verifizierung

Vergewissern Sie sich, dass die Konfiguration ordnungsgemäß funktioniert.

- Überprüfen des IKE-Phase-1-Status

- Überprüfen des IPsec-Phase-2-Status

- Überprüfen von IPsec-Next-Hop-Tunneln

- BGP verifizieren

- Verifizieren von gelernten Routen

Überprüfen des IKE-Phase-1-Status

Zweck

Überprüfen Sie den Status von IKE Phase 1.

Action!

Geben Sie im Betriebsmodus den show security ike security-associations Befehl ein.

user@host> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 5480163 UP a558717f387074ab 6d0135c5ecaed61d Main 10.3.3.1 5480162 UP 7a63d16a5a723df1 c471f7ae166d3a34 Main 10.2.2.1

Bedeutung

Der show security ike security-associations Befehl listet alle aktiven IKE-Phase-1-Sicherheitszuordnungen auf. Wenn keine Sicherheitszuordnungen aufgeführt sind, gab es ein Problem mit der Einrichtung von Phase 1. Überprüfen Sie die IKE-Richtlinienparameter und die Einstellungen für externe Schnittstellen in Ihrer Konfiguration. Die Angebotsparameter der Phase 1 müssen auf dem Hub und den Spokes übereinstimmen.

Überprüfen des IPsec-Phase-2-Status

Zweck

Überprüfen Sie den IPsec-Phase 2-Status.

Action!

Geben Sie im Betriebsmodus den security ipsec security-associations Befehl ein.

user@host> security ipsec security-associations Total active tunnels: 2 ID Algorithm SPI Life:sec/kb Mon vsys Port Gateway <268173400 ESP:des/ md5 9bf33bc7 3567/ unlim - root 500 10.2.2.1 >268173400 ESP:des/ md5 aae5196b 3567/ unlim - root 500 10.2.2.1 <268173401 ESP:des/ md5 69c24d81 622/ unlim - root 500 10.3.3.1 >268173401 ESP:des/ md5 e3fe0231 622/ unlim - root 500 10.3.3.1

Bedeutung

Der show security ipsec security-associations Befehl listet alle aktiven IKE Phase 2 SAs auf. Wenn keine Sicherheitszuordnungen aufgeführt sind, liegt ein Problem bei der Einrichtung von Phase 2 vor. Überprüfen Sie die IKE-Richtlinienparameter und die Einstellungen für externe Schnittstellen in Ihrer Konfiguration. Die Angebotsparameter der Phase 2 müssen auf dem Hub und den Spokes übereinstimmen.

Überprüfen von IPsec-Next-Hop-Tunneln

Zweck

Überprüfen Sie die IPsec-Next-Hop-Tunnel.

Action!

Geben Sie im Betriebsmodus den show security ipsec next-hop-tunnels Befehl ein.

user@host> show security ipsec next-hop-tunnels Next-hop gateway interface IPSec VPN name Flag IKE-ID XAUTH username 10.10.10.2 st0.0 hub-to-spoke-vpn Auto C=IN, DC=example.net, ST=KA, L=Mysore, O=example, OU=SLT, CN=spoke1 10.10.10.3 st0.0 hub-to-spoke-vpn Auto C=IN, DC=example.net, ST=KA, L=Tumkur, O=example, OU=SLT, CN=spoke2

Bedeutung

Bei den Next-Hop-Gateways handelt es sich um die IP-Adressen für die st0 Schnittstellen der Spokes. Der nächste Hop sollte dem richtigen IPsec-VPN-Namen zugeordnet werden.

BGP verifizieren

Zweck

Stellen Sie sicher, dass BGP auf die IP-Adressen für die st0 Schnittstellen der Spokes verweist.

Action!

Geben Sie im Betriebsmodus den show bgp summary Befehl ein.

user@host> show bgp summary Groups: 1 Peers: 2 Down peers: 0 Unconfigured peers: 2 Table Tot Paths Act Paths Suppressed History Damp State Pending inet.0 2 2 0 0 0 0 Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped... 10.10.10.2 10 116 119 0 0 50:25 1/1/1/0 0/0/0/0 10.10.10.3 10 114 114 0 0 50:04 1/1/1/0 0/0/0/0

Verifizieren von gelernten Routen

Zweck

Vergewissern Sie sich, dass die Routen zu den Speichen gelernt wurden.

Action!

Geben Sie im Betriebsmodus den show route 10.60.60.0 Befehl ein.

user@host> show route 10.60.60.0

inet.0: 45 destinations, 45 routes (44 active, 0 holddown, 1 hidden)

+ = Active Route, - = Last Active, * = Both

10.60.60.0/24 *[BGP/170] 00:50:57, localpref 100

AS path: I

> to 10.10.10.2 via st0.0

Geben Sie im Betriebsmodus den show route 10.70.70.0 Befehl ein.

user@host> show route 10.70.70.0

inet.0: 45 destinations, 45 routes (44 active, 0 holddown, 1 hidden)

+ = Active Route, - = Last Active, * = Both

10.70.70.0/24 *[BGP/170] 00:50:42, localpref 100

AS path: I

> to 10.10.10.3 via st0.0

Beispiel: Konfigurieren von Basic AutoVPN mit iBGP für IPv6-Datenverkehr

In diesem Beispiel wird gezeigt, wie Sie einen AutoVPN-Hub so konfigurieren, dass er als einzelner Endpunkt fungiert, und dann zwei Spokes so konfigurieren, dass sie als Tunnel zu Remotestandorten fungieren. In diesem Beispiel wird AutoVPN für IPv6-Umgebungen mithilfe von iBGP konfiguriert, um Pakete mithilfe der zertifikatbasierten Authentifizierung über die VPN-Tunnel weiterzuleiten. Richten Sie für die Authentifizierung mit einem vorinstallierten Schlüssel eine ähnliche Konfiguration ein, die unter Beispiel: Konfigurieren von Basic AutoVPN mit iBGP.

Anforderungen

In diesem Beispiel werden die folgenden Hardware- und Softwarekomponenten verwendet:

-

Drei unterstützte Firewalls der SRX-Serie als AutoVPN-Hub und -Spokes.

-

Junos OS Version 18.1R1 und höhere Versionen.

Bevor Sie beginnen:

-

Rufen Sie die Adresse der Zertifizierungsstelle (Certificate Authority, CA) und die erforderlichen Informationen (z. B. das Abfragekennwort) ab, wenn Sie lokale Zertifikate anfordern.

Sie sollten mit dem dynamischen Routing-Protokoll vertraut sein, das zum Weiterleiten von Paketen durch die VPN-Tunnel verwendet wird. Weitere Informationen zu den spezifischen Anforderungen an ein dynamisches Routingprotokoll finden Sie in der Übersicht über Routingprotokolle.

Überblick

Dieses Beispiel zeigt die Konfiguration eines AutoVPN-Hubs und die nachfolgenden Konfigurationen von zwei Spokes .

In diesem Beispiel besteht der erste Schritt darin, digitale Zertifikate auf jedem Gerät mithilfe des Simple Certificate Enrollment Protocol (SCEP) zu registrieren. Die Zertifikate für die Spokes enthalten im Betrefffeld den Wert der Organisationseinheit (OU) "SLT". Der Hub ist mit einer Gruppen-IKE-ID konfiguriert, die mit dem Wert "SLT" im Feld "Organisationseinheit" übereinstimmt.

Die Spokes stellen IPsec-VPN-Verbindungen zum Hub her, wodurch sie miteinander kommunizieren und auf Ressourcen auf dem Hub zugreifen können. Die IKE-Tunneloptionen der Phasen 1 und 2, die auf dem AutoVPN-Hub und allen Spokes konfiguriert sind, müssen die gleichen Werte aufweisen. Tabelle 6 Zeigt die in diesem Beispiel verwendeten Optionen.

|

Option |

Wert |

|---|---|

|

IKE-Vorschlag: |

|

|

Authentifizierungsmethode |

Digitale RSA-Zertifikate |

|

Diffie-Hellman-Gruppe (DH) |

19 |

|

Authentifizierungsalgorithmus |

SHA-384 |

|

Verschlüsselungsalgorithmus |

AES 256 CBC |

|

IKE-Richtlinie: |

|

|

Modus |

Hauptsächlich |

|

IPsec-Vorschlag: |

|

|

Protokoll |

ESP |

|

Lebenslange Sekunden |

3000 |

|

Verschlüsselungsalgorithmus |

AES 256 GCM |

|

IPsec-Richtlinie: |

|

|

Perfect Forward Secrecy (PFS)-Gruppe |

19 |

Auf allen Geräten ist dieselbe Zertifizierungsstelle (Certificate Authority, CA) konfiguriert.

Junos OS unterstützt nur eine einzelne Ebene der Zertifikatshierarchie.

Tabelle 7 Zeigt die Optionen an, die auf dem Hub und auf allen Spokes konfiguriert sind.

|

Option |

Nabe |

Alle Speichen |

|---|---|---|

|

IKE-Gateway: |

||

|

Remote-IP-Adresse |

Dynamisch |

2001:db8:2000::1 |

|

Remote-IKE-ID |

DN (Distinguished Name) auf dem Zertifikat des Spoke mit der Zeichenfolge |

DN auf dem Zertifikat der Hub-Zentrale |

|

Lokale IKE-ID |

DN auf dem Zertifikat der Hub-Zentrale |

DN auf dem Speichenzertifikat |

|

Externe Schnittstelle |

ge-0/0/0 |

Speiche 1: GE-0/0/0.0 Speiche 2: GE-0/0/0.0 |

|

VPN: |

||

|

Bind-Schnittstelle |

st0.1 |

st0.1 |

|

Tunnel einrichten |

(nicht konfiguriert) |

Tunnel im Datenverkehr einrichten |

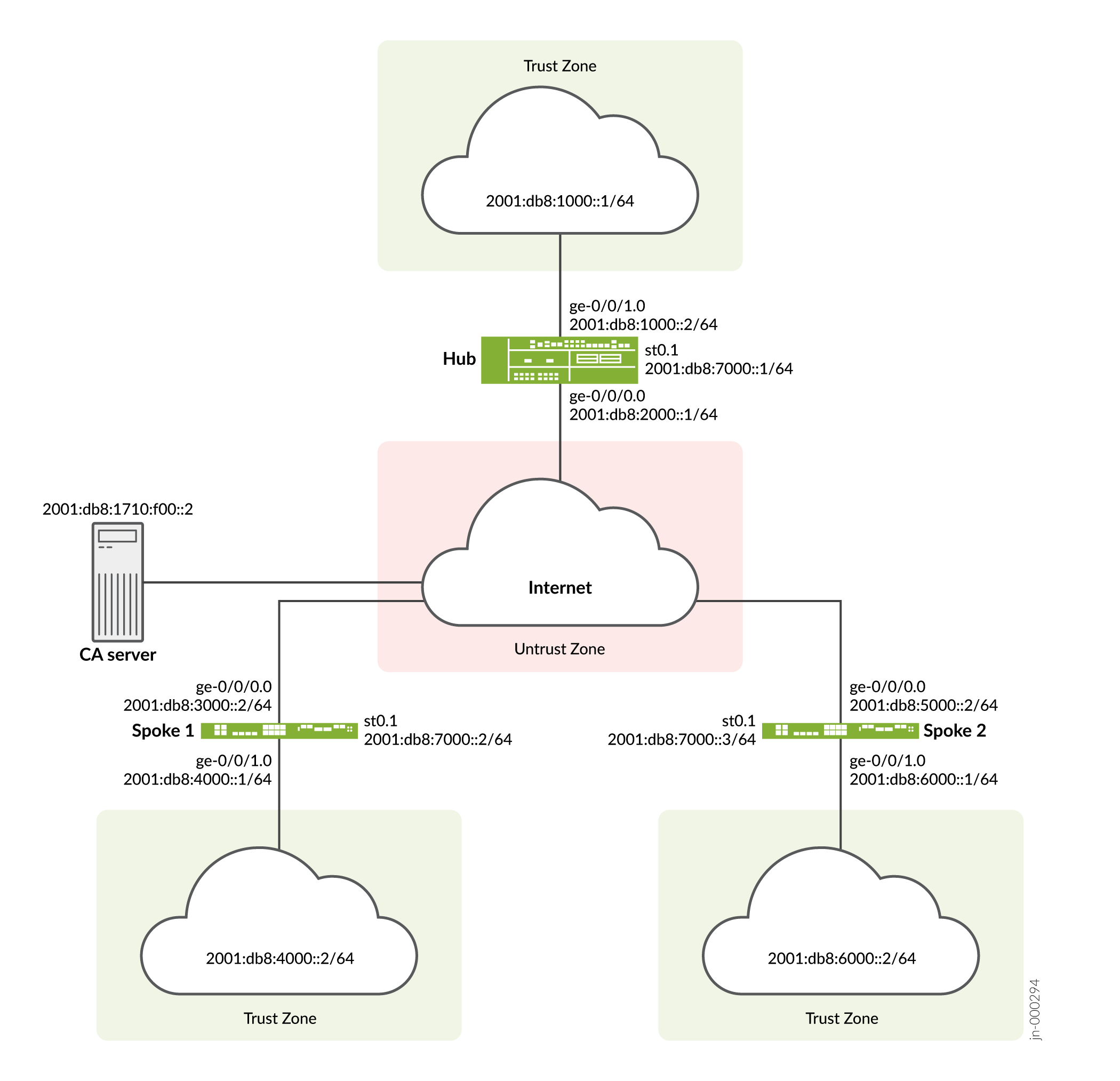

Tabelle 8 Zeigt die Konfigurationsoptionen an, die für jeden Spoke unterschiedlich sind.

|

Option |

Speiche 1 |

Speiche 2 |

|---|---|---|

|

ST0.0-Schnittstelle |

2001:db8:7000::2/64 |

2001:db8:7000::3/64 |

|

Schnittstelle zum internen Netzwerk |

(GE-0/0/1.0) 2001:DB8:4000::1/64 |

(ge-0/0/1.0) 2001:db8:6000::1/64 |

|

Schnittstelle zum Internet |

(ge-0/0/0.0) 2001:db8:3000::2/64 |

(ge-0/0/0.0) 2001:db8:5000::2/64 |

Routing-Informationen für alle Geräte werden über die VPN-Tunnel ausgetauscht.

In diesem Beispiel wird die Standardsicherheitsrichtlinie, die den gesamten Datenverkehr zulässt, für alle Geräte verwendet. Für Produktionsumgebungen sollten restriktivere Sicherheitsrichtlinien konfiguriert werden. Weitere Informationen finden Sie unter Übersicht über Sicherheitsrichtlinien.

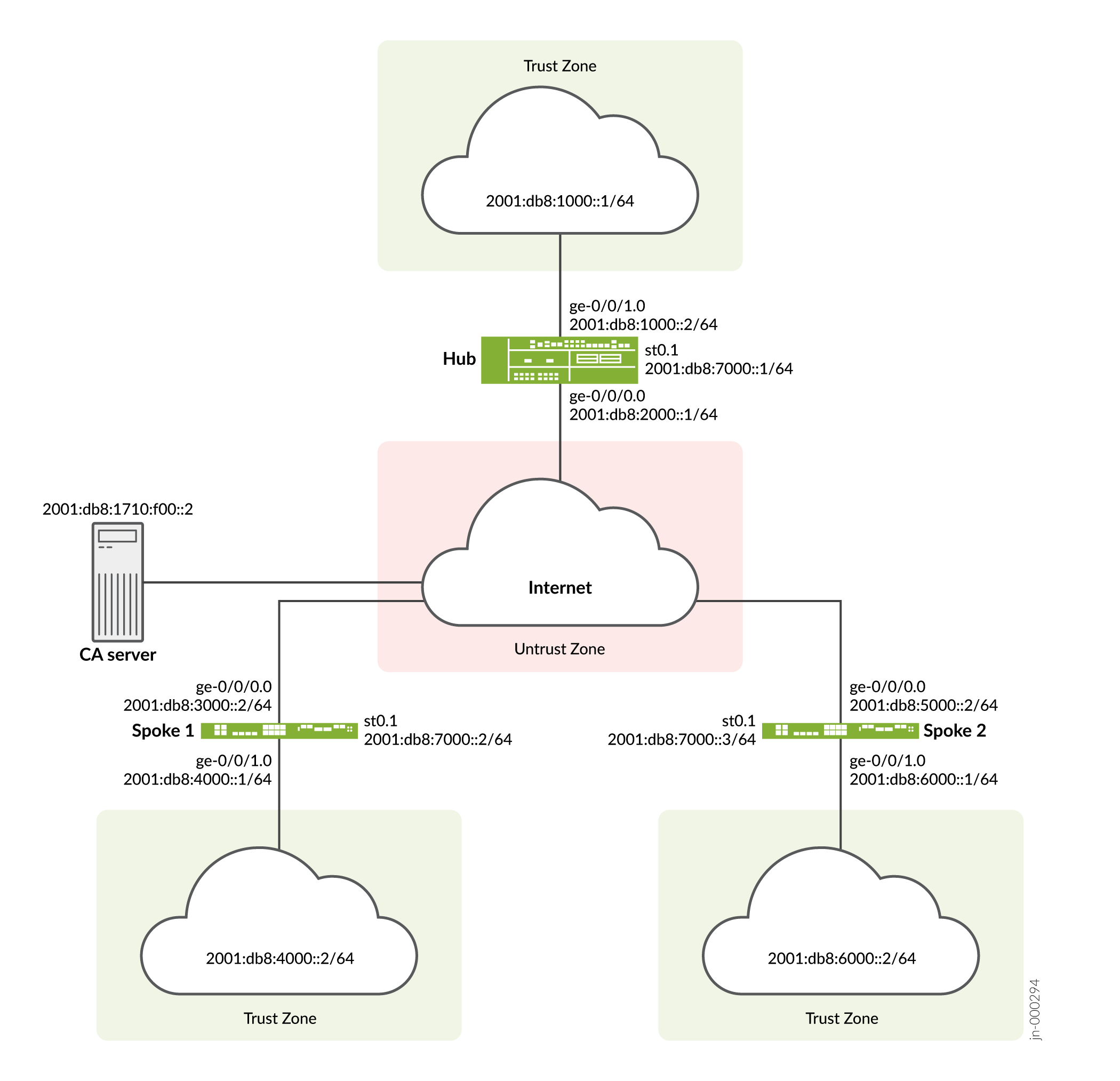

Topologie

Abbildung 3 zeigt in diesem Beispiel die Firewalls der SRX-Serie, die für AutoVPN konfiguriert werden sollen.

Konfiguration

Um AutoVPN zu konfigurieren, führen Sie die folgenden Aufgaben aus: