Überwachung des VPN-Datenverkehrs

Mit der VPN-Überwachung können Sie die Erreichbarkeit von Peer-Geräten ermitteln, indem Sie ICMP-Anforderungen (Internet Control Message Protocol) an die Peers senden.

Grundlegendes zu VPN-Alarmen und -Überwachung

Konfigurieren Sie den folgenden Befehl, um die Protokollierung von Sicherheitsereignissen während der Ersteinrichtung des Geräts zu aktivieren. Diese Funktion wird auf SRX300-, SRX320-, SRX340-, SRX345-, SRX550HM- und SRX1500-Geräten und vSRX Virtual Firewall-Instanzen unterstützt.

set security log cache

Die Administratoren (Audit, Kryptografie, IDS und Sicherheit) können die Konfiguration der Sicherheitsereignisprotokollierung nicht ändern, wenn der obige Befehl konfiguriert ist und jede Administratorrolle so konfiguriert ist, dass sie neben allen anderen Administratorrollen über einen eigenen, eindeutigen Satz von Berechtigungen verfügt.

Alarme werden durch einen VPN-Ausfall ausgelöst. Ein VPN-Alarm wird generiert, wenn das System eines der folgenden überwachten Ereignisse überwacht:

Authentication failures—Sie können das Gerät so konfigurieren, dass ein Systemalarm generiert wird, wenn die Paketauthentifizierung eine bestimmte Anzahl erreicht.Encryption and decryption failures—Sie können das Gerät so konfigurieren, dass ein Systemalarm generiert wird, wenn Ver- oder Entschlüsselungsfehler eine bestimmte Anzahl überschreiten.IKE Phase 1 and IKE Phase 2 failures—Internet Key Exchange (IKE) Phase 1-Verhandlungen werden verwendet, um IKE-Sicherheitsassoziationen (SAs) einzurichten. Diese Sicherheitszuordnungen schützen die IKE-Phase-2-Verhandlungen. Sie können das Gerät so konfigurieren, dass ein Systemalarm generiert wird, wenn IKE-Phase-1- oder IKE-Phase-2-Ausfälle eine bestimmte Anzahl überschreiten.Self-test failures—Selbsttests sind Tests, bei denen ein Gerät beim Einschalten oder Neustart ausgeführt wird, um zu überprüfen, ob die Sicherheitssoftware korrekt auf Ihrem Gerät implementiert ist.Selbsttests stellen die Korrektheit kryptographischer Algorithmen sicher. Das Junos-FIPS-Image führt Selbsttests automatisch beim Einschalten und kontinuierlich für die Generierung von Schlüsselpaaren durch. Sowohl in inländischen als auch in FIPS-Images können Selbsttests so konfiguriert werden, dass sie nach einem definierten Zeitplan, bei Bedarf oder unmittelbar nach der Schlüsselgenerierung durchgeführt werden.

Sie können das Gerät so konfigurieren, dass es einen Systemalarm generiert, wenn ein Selbsttestfehler auftritt.

IDP flow policy attacks—Mit einer Intrusion Detection and Prevention (IDP)-Richtlinie können Sie verschiedene Techniken zur Erkennung und Verhinderung von Angriffen im Netzwerkverkehr durchsetzen. Sie können das Gerät so konfigurieren, dass es einen Systemalarm generiert, wenn Verstöße gegen IDP-Datenstromrichtlinien auftreten.Replay attacks—Ein Replay-Angriff ist ein Netzwerkangriff, bei dem eine gültige Datenübertragung böswillig oder betrügerisch wiederholt oder verzögert wird. Sie können das Gerät so konfigurieren, dass es bei einem Replay-Angriff einen Systemalarm generiert.

Die Syslog-Meldungen sind in den folgenden Fällen enthalten:

Fehlgeschlagene symmetrische Schlüsselgenerierung

Fehlgeschlagene asymmetrische Schlüsselgenerierung

Fehlgeschlagene manuelle Schlüsselverteilung

Fehlgeschlagene automatische Schlüsselverteilung

Fehlgeschlagene Schlüsselzerstörung

Fehlgeschlagene Schlüsselhandhabung und -aufbewahrung

Fehlgeschlagene Datenver- oder -entschlüsselung

Fehlgeschlagene Signatur

Fehlgeschlagene Schlüsselvereinbarung

Fehlgeschlagenes kryptografisches Hashing

IKE-Fehler

Fehlgeschlagene Authentifizierung der empfangenen Pakete

Entschlüsselungsfehler aufgrund von ungültigem Auffüllinhalt

Abweichung in der Länge, die im Feld "Alternativer Betreff" des Zertifikats angegeben ist, das von einem Remote-VPN-Peergerät empfangen wurde.

Alarme werden auf der Grundlage von Syslog-Meldungen ausgelöst. Jeder Fehler wird protokolliert, aber nur dann wird ein Alarm generiert, wenn ein Schwellenwert erreicht wird.

Um die Alarminformationen anzuzeigen, führen Sie den Befehl aus.show security alarms Die Anzahl der Verstöße und der Alarm bleiben bei Systemneustarts nicht bestehen. Nach einem Neustart wird die Anzahl der Verstöße auf Null zurückgesetzt, und der Alarm wird aus der Alarmwarteschlange gelöscht.

Nachdem entsprechende Maßnahmen ergriffen wurden, können Sie den Alarm löschen. Der Alarm verbleibt in der Warteschlange, bis Sie ihn löschen (oder bis Sie das Gerät neu starten). Um den Alarm zu löschen, führen Sie den Befehl aus.clear security alarms

Siehe auch

VPN-Überwachungsmethoden verstehen

Die Überwachung von VPNs ist eine Notwendigkeit, da die meisten Ihrer geschäftskritischen Dienste auf diesen VPN-Tunneln ausgeführt werden. Wir würden erwarten, dass VPN-Tunnel immer optimal funktionieren. Aber in einem realen Szenario ist das kaum der Fall. Ein VPN-Tunnel kann aus verschiedenen Gründen ausfallen. Zum Beispiel: Der IKE-Peer kann nicht erreichbar sein, das zugrunde liegende VPN kann ausfallen, der Tunnel kann flattern und aus verschiedenen anderen Gründen. Junos OS löst diese Probleme.

- Grundlegendes zur Dead Peer Detection

- VPN-Überwachung verstehen

- Grundlegendes zur IPsec-Datenpfadüberprüfungis IPsec datapath verification a VPN monitoring method? I haven't edited this section as it is not marked for edit in this round.

- Grundlegendes zu globalen SPI- und VPN-Überwachungsfunktionen

- VPN-Überwachung und DPD im Vergleich

Grundlegendes zur Dead Peer Detection

Dead Peer Detection (DPD) ist ein standardbasiertes Protokoll, das den Netzwerkverkehr nutzt, um die Lebendigkeit eines IKE-Peers in einer IPsec-Verbindung zu erkennen. Während der Erstellung eines IPsec-Tunnels handeln VPN-Peers aus, um zu entscheiden, ob die DPD-Methode verwendet werden soll oder nicht. Wenn die Peers der Verwendung des DPD-Protokolls zustimmen, prüft die Firewall aktiv die Peer-Lebendigkeit. Wenn kein aktiver Datenverkehr vorhanden ist, sendet die Firewall regelmäßig Nachrichten an den Peer und wartet auf eine Antwort. Wenn der Peer nicht auf die Nachrichten reagiert, geht die Firewall davon aus, dass der Peer nicht mehr verfügbar ist. Das Verhalten des DPD-Protokolls ist für das IKEv1- und das IKEv2-Protokoll gleich. Die DPD-Timer sind aktiv, sobald die Firewall die IKE Phase 1 Security Association (SA) aufbaut. Firewalls der SRX-Serie verwenden das DPD-Protokoll, um die Peer-Auslastung in einer IPsec-VPN-Verbindung zu erkennen.

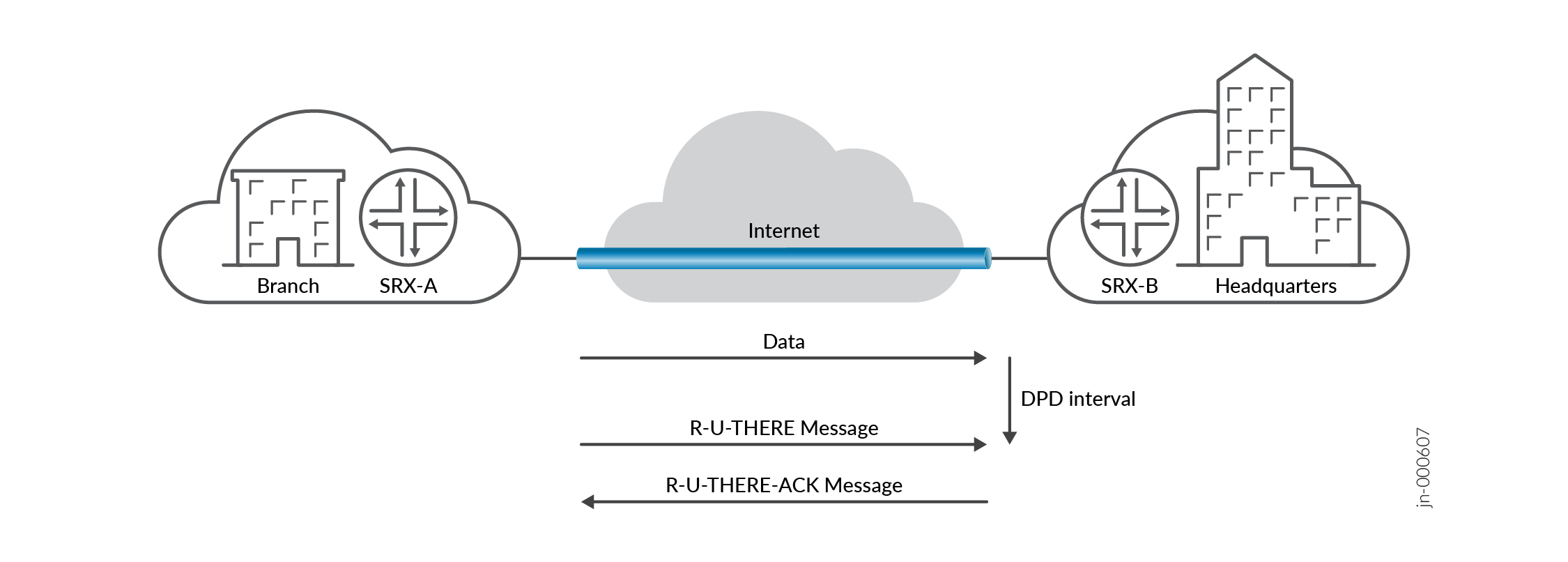

Abbildung 1 zeigt den Austausch von DPD-Nachrichten zwischen den IKE-Peers in einem IPsec-VPN-Tunnel. Die folgenden Ereignisse treten auf, wenn das Gerät DPD ausführt:

-

SRX-A wartet bis zum angegebenen DPD-Intervall, um zu prüfen, ob Datenverkehr vom Peer SRX-B empfangen wurde.

-

Wenn SRX-A während des angegebenen DPD-Intervalls keinen Datenverkehr von SRX-B empfängt, sendet es eine verschlüsselte IKE-Phase-1-Benachrichtigungsnutzlast – eine R-U-THERE-Nachricht – an SRX-B.

-

SRX-A wartet auf die DPD-Bestätigung – eine R-U-THERE-ACK-Nachricht – von SRX-B.

-

Wenn SRX-A während dieses Intervalls eine R-U-THERE-ACK-Nachricht von SRX-B empfängt, wird der Peer als aktiv betrachtet. Dann setzt SRX-A seinen R-U-THERE-Nachrichtenzähler für diesen Tunnel zurück und startet ein neues Intervall.

-

Wenn SRX-A während des Intervalls keine R-U-THERE-ACK-Nachricht empfängt, gilt der Peer SRX-B als inaktiv. SRX-A entfernt dann die Phase-1-Sicherheitszuordnung und alle Phase-2-Sicherheitszuordnungen für diesen Peer.

-

Sehen wir uns an, welche DPD-Parameter Sie konfigurieren müssen:

-

Modus: Je nach Verkehrsaktivität können Sie DPD in einem der folgenden Modi konfigurieren:

-

Optimiert: Wenn im optimierten Modus das initiierende Gerät ausgehende Pakete an den Peer sendet und innerhalb des konfigurierten Intervalls kein eingehender IKE- oder IPsec-Datenverkehr vom Peer vorhanden ist, löst das initiierende Gerät R-U-THERE-Nachrichten aus. DPD arbeitet in diesem Standardmodus, es sei denn, Sie geben einen Modus über die Konfiguration an.

-

Probe-Leerlauftunnel - Im Probe-Leerlauftunnelmodus löst das Gerät R-U-THERE-Nachrichten aus, wenn innerhalb eines konfigurierten Intervalls kein ein- oder ausgehender IKE- oder IPsec-Datenverkehr vorhanden ist. Das Gerät sendet in regelmäßigen Abständen R-U-THERE-Nachrichten an den Peer, bis Datenverkehrsaktivität vorliegt. Dieser Modus hilft bei der frühzeitigen Erkennung eines ausgefallenen Peers und stellt die Tunnelverfügbarkeit während des aktiven Datenverkehrsflusses sicher.

HINWEIS:Wenn Sie mehrere Datenverkehrsselektoren für ein VPN konfiguriert haben, können Sie mehrere Tunnel für dieselbe IKE-SA einrichten. Wenn Sie in diesem Szenario den Tunnelmodus für den Test-Leerlauf konfigurieren, werden R-U-THERE-Meldungen ausgelöst, wenn ein Tunnel unabhängig vom Datenverkehr in einem anderen Tunnel für dieselbe IKE-Sicherheitszuordnung inaktiv wird.

-

Always-send: Im Always-Sendemodus sendet das Gerät R-U-THERE-Nachrichten in einem konfigurierten Intervall, unabhängig von der Datenverkehrsaktivität zwischen den Peers. Es wird empfohlen, den Sonden-Leerlauf-Tunnelmodus dem Always-Send-Modus vorzuziehen.

-

-

Interval: Verwenden Sie den Parameter interval , um die Zeitspanne (in Sekunden) anzugeben, die das Gerät auf Datenverkehr von seinem Peer wartet, bevor es eine R-U-THERE-Nachricht sendet. Das Standardintervall beträgt 10 Sekunden. Ab Junos OS Version 15.1X49-D130 haben wir den zulässigen Intervallparameterbereich, bei dem R-U-THERE-Nachrichten an das Peer-Gerät gesendet werden, von 10 Sekunden bis 60 Sekunden auf 2 Sekunden bis 60 Sekunden reduziert. Es wird empfohlen, den Parameter für den minimalen Schwellenwert auf 3 festzulegen, wenn der Parameter DPD-Intervall auf weniger als 10 Sekunden festgelegt ist.

-

Threshold (Schwellenwert): Verwenden Sie den Parameter threshold , um anzugeben, wie oft das Gerät die R-U-THERE-Nachricht sendet, ohne eine Antwort vom Peer zu erhalten, bevor es den Peer als inaktiv betrachtet. Die standardmäßige Anzahl von Übertragungen beträgt fünf, mit einem zulässigen Bereich von 1 bis 5 Wiederholungen.

Beachten Sie die folgenden Überlegungen, bevor Sie DPD konfigurieren:

-

Nachdem Sie die DPD-Konfiguration zu einem vorhandenen Gateway mit aktiven Tunneln hinzugefügt haben, beginnt das Gerät mit dem Auslösen von R-U-THERE-Nachrichten, ohne die SA der Phase 1 oder Phase 2 zu löschen.

-

Wenn Sie die DPD-Konfiguration von einem vorhandenen Gateway mit aktiven Tunneln löschen, löst das Gerät keine R-U-THERE-Nachrichten mehr für die Tunnel aus. Dies wirkt sich jedoch nicht auf IKE- und IPsec-Sicherheitszuordnungen aus.

-

Wenn Sie DPD-Konfigurationsparameter wie Modus, Intervall oder Schwellenwerte ändern, aktualisiert IKE den DPD-Vorgang, ohne die Sicherheitszuordnungen der Phase 1 oder Phase 2 zu löschen.

-

Wenn Sie das IKE-Gateway mit DPD- und VPN-Überwachung konfigurieren, ohne die Option zum sofortigen Einrichten von Tunneln anzugeben, initiiert IKE keine Phase-1-Aushandlung. Wenn Sie DPD konfigurieren, müssen Sie auch die Option auf der Hierarchieebene [] konfigurieren, um die st0-Schnittstelle zu entfernen, wenn keine Phase-1- und Phase-2-Sicherheitszuordnungen verfügbar sind.

establish-tunnelsimmediatelyedit services ipsec-vpnWeitere Informationen finden Sie unter Sofortiges Einrichten von Tunneln.https://www.juniper.net/documentation/us/en/software/junos/interfaces-adaptive-services/topics/ref/statement/establish-tunnels-edit-services-ipsec-vpn.html -

Wenn Sie das IKE-Gateway mit mehreren Peer-IP-Adressen und DPD konfigurieren, aber keine Phase 1-SA mit der ersten Peer-IP-Adresse einrichten können, versucht IKE, die Einrichtung mit der nächsten Peer-IP-Adresse herzustellen. DPD ist erst aktiv, nachdem das IKE Phase 1 SA eingerichtet hat. Weitere Informationen finden Sie unter Dead-Peer-Erkennung.https://www.juniper.net/documentation/us/en/software/junos/vpn-ipsec/topics/ref/statement/security-edit-dead-peer-detection.html

-

Wenn Sie das IKE-Gateway mit mehreren Peer-IP-Adressen und DPD konfigurieren, die Verbindung mit der IP-Adresse des aktuellen Peers jedoch fehlschlägt, löscht IKE die Sicherheitszuordnungen der Phasen 1 und 2 und DPD führt ein Failover auf die nächste Peer-IP-Adresse durch. Siehe Gateway (Sicherheits-IKE).https://www.juniper.net/documentation/us/en/software/junos/vpn-ipsec/topics/ref/statement/security-edit-gateway-ike.html

-

Aufgrund gleichzeitiger Verhandlungen können mehrere Phase-1- oder Phase-2-Sicherheitszuordnungen mit demselben Peer vorhanden sein. In diesem Fall sendet DPD R-U-THERE-Nachrichten an alle Phase-1-SAs. Wenn das Gateway DPD-Antworten nicht für die konfigurierte Anzahl aufeinanderfolgender Male empfängt, löscht es die Phase-1-SA und die zugehörige Phase-2-SA (nur für IKEv2).

Weitere Informationen zur DPD-Implementierung finden Sie unter RFC 3706, A Traffic-Based Method of Detecting Dead Internet Key Exchange (IKE) Peers.

Wenn der IKE-Peer verfügbar ist, bedeutet das, dass das zugrunde liegende VPN verfügbar ist?

Überlegen Sie, ob DPD die Lebendigkeit von IPsec SA sicherstellt.

VPN-Überwachung verstehen

Wenn Sie die VPN-Überwachung aktivieren, sendet das Gerät Pings über den VPN-Tunnel an das Peer-Gateway oder an ein bestimmtes Ziel am anderen Ende des Tunnels. Das Gerät sendet standardmäßig Pings in Intervallen von 10 Sekunden für bis zu 10 aufeinanderfolgende Male. Wenn das Gerät nach 10 aufeinanderfolgenden Pings keine Antwort erhält, wird das VPN als inaktiv betrachtet und die IPsec-Sicherheitszuordnung (SA) gelöscht.

DPD- und VPN-Monitoring ergänzen sich. Die VPN-Überwachung gilt für ein einzelnes IPsec-VPN, während DPD in einem individuellen IKE-Gateway-Kontext konfiguriert wird.

Sie können die folgenden Betriebsmodi verwenden, um VPN-Tunnel zu überwachen:

-

Always-Sendemodus: In diesem Modus sendet das Gerät unabhängig vom Datenverkehr im Tunnel einmal in jedem konfigurierten Intervall ein VPN-Überwachungspaket. Nachdem Sie die VPN-Überwachung aktiviert haben, verwendet Junos OS den Modus "Immer senden" als Standardmodus, wenn Sie keinen angeben.

-

Optimierter Modus: In diesem Modus sendet das Gerät nur dann einmal in jedem konfigurierten Intervall ein VPN-Überwachungspaket, wenn während des Intervalls ausgehender Datenverkehr und kein eingehender Datenverkehr durch den Tunnel vorhanden ist. Wenn eingehender Datenverkehr durch den VPN-Tunnel fließt , betrachtet das Gerät den Tunnel als aktiv und sendet keine Pings an den Peer. Sie können den optimierten Modus verwenden, um Ressourcen auf dem Gerät zu sparen, da in diesem Modus das Gerät nur dann Pings sendet, wenn es die Peer-Lebendigkeit bestimmenmuss. Durch das Versenden von Pings können auch kostspielige Backup-Links aktiviert werden, die sonst nicht verwendet würden. Das Gerät arbeitet im standardmäßigen Modus "Immer senden", wenn Sie den optimierten Modus nicht explizit konfigurieren.

So konfigurieren Sie die VPN-Überwachung auf den Firewalls der SRX-Serie:

-

Aktivieren Sie die VPN-Überwachung für einen bestimmten VPN-Tunnel, indem Sie die Option auf der Hierarchieebene [] einfügen.

vpn-monitoredit security ipsec vpn vpn-nameSiehe vpn-monitor.https://www.juniper.net/documentation/us/en/software/junos/vpn-ipsec/topics/ref/statement/security-edit-vpn-monitor.html[edit] set security ipsec vpn vpn1 vpn-monitor

-

Konfigurieren Sie den VPN-Überwachungsmodus als optimiert.

[edit] set security ipsec vpn vpn1 vpn-monitor optimized

-

Geben Sie die Ziel-IP-Adresse an. Die IP-Adresse des Peer-Gateways ist das Standardziel. Sie können jedoch eine andere Ziel-IP-Adresse (z. B. die eines Servers) am anderen Ende des Tunnels angeben.

[edit] set security ipsec vpn vpn1 vpn-monitor destination-ip 192.168.10.11

-

Geben Sie die Adresse an.

source-interfaceDer lokale Tunnelendpunkt ist die Standardquellenschnittstelle, Sie können jedoch einen anderen Schnittstellennamen angeben.[edit] set security ipsec vpn vpn1 vpn-monitor source-interface ge-0/0/5

-

Konfigurieren Sie das Intervall, in dem das Gerät die Pings sendet, und die Anzahl der aufeinanderfolgenden Pings, die es mit den Optionen und auf der Hierarchieebene [] sendet.

intervalthresholdedit security ipsec vpn-monitor-optionsWenn Sie diese Optionen nicht konfigurieren, sendet das Gerät Pings im Standardintervall von 10 Sekunden bis zu 10 Mal hintereinander. Wenn es keine Antwort erhält, wird das VPN als nicht verfügbar betrachtet. Das Gerät löscht dann die IPsec-Sicherheitszuordnung.[edit] set security ipsec vpn-monitor-options interval 10 set security ipsec vpn-monitor-options threshold 10

Die Firewalls SRX5400, SRX5600 und SRX5800 unterstützen keine VPN-Überwachung eines extern verbundenen Geräts (z. B. eines PCs). Auf diesen Geräten muss das Ziel für dieVPN-Überwachung eine lokale Schnittstelle sein.

Die VPN-Überwachung kann in einigenUmgebungen zu Tunnel-Flapping führen, wenn Ping-Pakete vom Peer basierend auf der Quell- oder Ziel-IP-Adresse des Pakets nicht akzeptiert werden.

Grundlegendes zur IPsec-Datenpfadüberprüfung

Überblick

Standardmäßig basiert der Status der Secure Tunnel (st0)-Schnittstellen, die in routenbasierten VPNs im Punkt-zu-Punkt-Modus konfiguriert sind, auf dem Status des VPN-Tunnels. Kurz nach dem Einrichten der IPsec-Sicherheitszuordnung werden Routen, die der st0-Schnittstelle zugeordnet sind, in der Junos OS-Weiterleitungstabelle installiert. In bestimmten Netzwerktopologien, z. B. wenn sich eine Transit-Firewall zwischen den VPN-Tunnelendpunkten befindet, kann IPsec-Datenverkehr, der aktive Routen für einen eingerichteten VPN-Tunnel auf der st0-Schnittstelle verwendet, von der Transit-Firewall blockiert werden. Dies kann zu Datenverkehrsverlusten führen.

Wenn Sie die IPsec-Datenpfadüberprüfung aktivieren, wird die st0-Schnittstelle erst aufgerufen und aktiviert, wenn der Datenpfad überprüft wurde. Die Überprüfung wird mit der Anweisung für routenbasierte, Site-to-Site- und dynamische Endpunkt-VPN-Tunnel konfiguriert.set security ipsec vpn vpn-name vpn-monitor verify-path

Wenn sich ein NAT-Gerät vor dem Peertunnel-Endpunkt befindet, wird die IP-Adresse des Peer-Tunnel-Endpunkts in die IP-Adresse des NAT-Geräts übersetzt. Damit die ICMP-Anforderung des VPN-Monitors den Peertunnel-Endpunkt erreicht, müssen Sie explizit die ursprüngliche, nicht übersetzte IP-Adresse des Peer-Tunnel-Endpunkts hinter dem NAT-Gerät angeben. Dies wird mit der Konfiguration konfiguriert.set security ipsec vpn vpn-name vpn-monitor verify-path destination-ip

Ab Junos OS Version 15.1X49-D120 können Sie die Größe des Pakets konfigurieren, das zur Überprüfung eines IPsec-Datenpfads verwendet wird, bevor die Schnittstelle hochgefahren wird.st0 Verwenden Sie die Konfiguration.set security ipsec vpn vpn-name vpn-monitor verify-path packet-size Die konfigurierbare Paketgröße reicht von 64 bis 1350 Byte; Der Standardwert ist 64 Byte.

Mögliche Einschränkungen der Aussagekraft der erhobenen Daten

Die Quellschnittstelle und die Ziel-IP-Adressen, die für den VPN-Überwachungsbetrieb konfiguriert werden können, haben keine Auswirkungen auf die IPsec-Datenpfadüberprüfung. Die Quelle für die ICMP-Anforderungen bei der IPsec-Datenpfadüberprüfung ist der lokale Tunnelendpunkt.

Wenn Sie die IPsec-Datenpfadüberprüfung aktivieren, wird die VPN-Überwachung automatisch aktiviert und verwendet, nachdem die st0-Schnittstelle aufgerufen wurde. Es wird empfohlen, die Option VPN-Monitor optimiert mit dem Befehl zu konfigurieren, wenn Sie die IPsec-Datenpfadüberprüfung aktivieren.set security ipsec vpn vpn-name vpn-monitor optimized

Wenn während der IPsec-Datenpfadüberprüfung ein Chassis-Cluster-Failover auftritt, startet der neue aktive Knoten die Überprüfung erneut. Die st0-Schnittstelle wird erst aktiviert, wenn die Überprüfung erfolgreich war.

Für IPsec-SA-Neuschlüssel wird keine IPsec-Datenpfadüberprüfung durchgeführt, da sich der st0-Schnittstellenstatus für erneute Schlüssel nicht ändert.

Die IPsec-Datenpfadüberprüfung wird auf st0-Schnittstellen, die im Punkt-zu-Mehrpunkt-Modus konfiguriert sind und mit AutoVPN, Auto Discovery VPN und mehreren Datenverkehrsselektoren verwendet werden, nicht unterstützt. VPN-Überwachung und IPsec-Datenpfadüberprüfung unterstützen IPv6-Adressen, sodass die IPsec-Datenpfadüberprüfung mit IPv6-Tunneln verwendet werden kann.

Grundlegendes zu globalen SPI- und VPN-Überwachungsfunktionen

Sie können den effizienten Betrieb Ihres VPN mithilfe der folgenden globalen VPN-Funktionen überwachen und aufrechterhalten:

-

SPI—Peers in einer Sicherheitszuordnung (Security Association, SA) können nicht mehr synchronisiert werden, wenn einer der Peers ausfällt. Wenn beispielsweise einer der Peers neu gestartet wird, sendet er möglicherweise einen falschen Sicherheitsparameterindex (Security Parameter Index, SPI). Sie können das Gerät so aktivieren, dass es ein solches Ereignis erkennt und die Peers erneut synchronisiert, indem Sie die Funktion für fehlerhafte SPI-Antworten konfigurieren.

-

VPN-Überwachung: Sie können die globale VPN-Überwachungsfunktion verwenden, um in regelmäßigen Abständen ICMP-Anfragen (Internet Control Message Protocol) an den Peer zu senden, um festzustellen, ob der Peer erreichbar ist.

VPN-Überwachung und DPD im Vergleich

VPN-Überwachung und Dead Peer Detection (DPD) sind Funktionen, die in den Firewalls der SRX-Serie verfügbar sind, um die Verfügbarkeit von VPN-Peer-Geräten zu überprüfen. In diesem Abschnitt werden die Funktionsweise und Konfiguration dieser Funktionen verglichen.

Die Firewall der SRX-Serie reagiert auf DPD-Nachrichten, die von VPN-Peers gesendet werden, auch wenn DPD auf dem Gerät nicht konfiguriert ist. Sie können die Firewall der SRX-Serie so konfigurieren, dass DPD-Nachrichten an VPN-Peers gesendet werden. Sie können die DPD- und VPN-Überwachung auch so konfigurieren, dass sie gleichzeitig auf derselben Firewall der SRX-Serie ausgeführt werden, obwohl die Anzahl der Peers, die mit beiden Methoden überwacht werden können, reduziert wird.

Bei der VPN-Überwachung handelt es sich um einen Junos OS-Mechanismus, der nur Sicherheitszuordnungen (SAs) der Phase 2 überwacht. Die VPN-Überwachung wird pro VPN mit der Anweisung auf der Hierarchieebene [] aktiviert.vpn-monitoredit security ipsec vpn vpn-name Die Ziel-IP und die Quellschnittstelle müssen angegeben werden. Die Option ermöglicht es dem Gerät, Datenverkehrsmuster als Beweis für die Lebendigkeit von Peers zu verwenden. ICMP-Anfragen werden unterdrückt.optimized

VPN-Überwachungsoptionen werden mit der Anweisung auf der Hierarchieebene [] konfiguriert.vpn-monitor-optionsedit security ipsec Diese Optionen gelten für alle VPNs, für die die VPN-Überwachung aktiviert ist. Zu den Optionen, die Sie konfigurieren können, gehören das Intervall, in dem ICMP-Anforderungen an den Peer gesendet werden (der Standardwert ist 10 Sekunden), und die Anzahl der aufeinanderfolgenden ICMP-Anforderungen, die ohne Antwort gesendet werden, bevor der Peer als nicht erreichbar betrachtet wird (der Standardwert sind 10 aufeinanderfolgende Anforderungen).

DPD ist eine Implementierung von RFC 3706, A Traffic-Based Method of Detecting Dead Internet Key Exchange (IKE) Peers. Es arbeitet auf IKE-Ebene und überwacht den Peer basierend auf der IKE- und IPsec-Datenverkehrsaktivität.

DPD wird auf einem einzelnen IKE-Gateway mit der Anweisung auf der Hierarchieebene [] konfiguriert.dead-peer-detectionedit security ike gateway gateway-name Sie können DPD-Betriebsmodi konfigurieren. Der standardmäßige (optimierte) Modus sendet DPD-Nachrichten an den Peer, wenn innerhalb eines konfigurierten Intervalls kein eingehender IKE- oder IPsec-Datenverkehr vorhanden ist, nachdem das lokale Gerät ausgehende Pakete an den Peer gesendet hat. Weitere konfigurierbare Optionen sind das Intervall, in dem DPD-Nachrichten an den Peer gesendet werden (der Standardwert ist 10 Sekunden) und die Anzahl der aufeinanderfolgenden DPD-Nachrichten, die ohne Antwort gesendet werden, bevor der Peer als nicht verfügbar betrachtet wird (der Standardwert sind fünf aufeinanderfolgende Anfragen).

Siehe auch

Grundlegendes zu Tunnelereignissen

Wenn es ein Netzwerkproblem im Zusammenhang mit einem VPN gibt, wird nach dem Einrichten des Tunnels nur der Tunnelstatus verfolgt. Viele Probleme können auftreten, bevor der Tunnel hochgefahren wird. Anstatt nur den Tunnelstatus, Tunneldown-Probleme oder Verhandlungsfehler zu verfolgen, werden jetzt erfolgreiche Ereignisse wie erfolgreiche IPsec-SA-Aushandlungen, IPsec-Neuschlüssel und IKE-SA-Neuschlüssel nachverfolgt. Diese Ereignisse werden als Tunnelereignisse bezeichnet.

In Phase 1 und Phase 2 werden die Aushandlungsereignisse für einen bestimmten Tunnel zusammen mit den Ereignissen verfolgt, die in externen Daemons wie AUTHD oder PKID auftreten. Wenn ein Tunnelereignis mehrmals auftritt, wird nur ein Eintrag mit der aktualisierten Uhrzeit und der Anzahl des Auftretens dieses Ereignisses beibehalten.

Insgesamt werden 16 Ereignisse erfasst: acht Ereignisse für Phase 1 und acht Ereignisse für Phase 2. Einige Ereignisse können erneut auftreten und den Ereignisspeicher füllen, was dazu führt, dass wichtige Ereignisse entfernt werden. Um ein Überschreiben zu vermeiden, wird ein Ereignis nur gespeichert, wenn ein Tunnel ausfällt.

Die folgenden Sonderveranstaltungen fallen in diese Kategorie:

Lebensdauer in Kilobyte für IPsec SA abgelaufen

Harte Lebensdauer von IPsec SA abgelaufen

IPsec-SA löscht die vom Peer empfangene Nutzlast, entsprechende IPsec-SAs werden gelöscht

Nicht verwendete redundante Backup-IPsec-SA-Paare gelöscht

IPsec-SAs, die als entsprechende IKE-SA gelöscht wurden

AutoVPN-Tunnel werden dynamisch erstellt und entfernt, sodass Tunnelereignisse, die diesen Tunneln entsprechen, nur von kurzer Dauer sind. Manchmal können diese Tunnelereignisse keinem Tunnel zugeordnet werden, sodass stattdessen die Systemprotokollierung zum Debuggen verwendet wird.

Siehe auch

Beispiel: Konfigurieren einer akustischen Warnmeldung

In diesem Beispiel wird gezeigt, wie ein Gerät so konfiguriert wird, dass beim Auftreten eines neuen Sicherheitsereignisses ein Systemwarnton generiert wird. Standardmäßig sind Alarme nicht hörbar. Diese Funktion wird auf SRX300-, SRX320-, SRX340-, SRX345-, SRX550HM- und SRX1500-Geräten und vSRX Virtual Firewall-Instanzen unterstützt.

Anforderungen

Vor der Konfiguration dieser Funktion ist keine spezielle Konfiguration erforderlich, die über die Geräteinitialisierung hinausgeht.

Überblick

In diesem Beispiel legen Sie fest, dass ein akustischer Piepton als Reaktion auf einen Sicherheitsalarm generiert wird.

Konfiguration

Verfahren

Schritt-für-Schritt-Anleitung

So stellen Sie einen akustischen Alarm ein:

Aktivieren Sie Sicherheitsalarme.

[edit] user@host# edit security alarms

Geben Sie an, dass Sie über Sicherheitsalarme mit einem akustischen Piepton benachrichtigt werden möchten.

[edit security alarms] user@host# set audible

Wenn Sie mit der Konfiguration des Geräts fertig sind, bestätigen Sie die Konfiguration.

[edit security alarms] user@host# commit

Überprüfung

Um zu überprüfen, ob die Konfiguration ordnungsgemäß funktioniert, geben Sie den Befehl ein.show security alarms detail

Beispiel: Konfigurieren der Generierung von Sicherheitsalarmen

In diesem Beispiel wird gezeigt, wie das Gerät so konfiguriert wird, dass bei einem potenziellen Verstoß ein Systemalarm generiert wird. Standardmäßig wird kein Alarm ausgelöst, wenn ein potenzieller Verstoß auftritt. Diese Funktion wird auf SRX300-, SRX320-, SRX340-, SRX345-, SRX550HM- und SRX1500-Geräten und vSRX Virtual Firewall-Instanzen unterstützt.

Anforderungen

Vor der Konfiguration dieser Funktion ist keine spezielle Konfiguration erforderlich, die über die Geräteinitialisierung hinausgeht.

Überblick

In diesem Beispiel konfigurieren Sie einen Alarm, der ausgelöst wird, wenn:

Die Anzahl der Authentifizierungsfehler überschreitet 6.

Der kryptografische Selbsttest schlägt fehl.

Der nicht-kryptografische Selbsttest schlägt fehl.

Der Selbsttest für die Schlüsselgenerierung schlägt fehl.

Die Anzahl der Verschlüsselungsfehler überschreitet 10.

Die Anzahl der Entschlüsselungsfehler überschreitet 1.

Die Anzahl der IKE-Phase-1-Ausfälle übersteigt 10.

Die Anzahl der IKE-Phase-2-Ausfälle überschreitet 1.

Es kommt zu einem Replay-Angriff.

Konfiguration

Verfahren

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem Konfigurationsmodus ein .[edit]commit

set security alarms potential-violation authentication 6 set security alarms potential-violation cryptographic-self-test set security alarms potential-violation non-cryptographic-self-test set security alarms potential-violation key-generation-self-test set security alarms potential-violation encryption-failures threshold 10 set security alarms potential-violation decryption-failures threshold 1 set security alarms potential-violation ike-phase1-failures threshold 10 set security alarms potential-violation ike-phase2-failures threshold 1 set security alarms potential-violation replay-attacks

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus imJunos OS CLI-Benutzerhandbuch.Verwenden des CLI-Editors im Konfigurationsmodushttps://www.juniper.net/documentation/en_US/junos/information-products/pathway-pages/junos-cli/junos-cli.html

So konfigurieren Sie Alarme als Reaktion auf potenzielle Verstöße:

Aktivieren Sie Sicherheitsalarme.

[edit] user@host# edit security alarms

Geben Sie an, dass ein Alarm ausgelöst werden soll, wenn ein Authentifizierungsfehler auftritt.

[edit security alarms potential-violation] user@host# set authentication 6

Geben Sie an, dass ein Alarm ausgelöst werden soll, wenn ein kryptografischer Selbsttestfehler auftritt.

[edit security alarms potential-violation] user@host# set cryptographic-self-test

Geben Sie an, dass ein Alarm ausgelöst werden soll, wenn ein Fehler beim nicht kryptografischen Selbsttest auftritt.

[edit security alarms potential-violation] user@host# set non-cryptographic-self-test

Geben Sie an, dass ein Alarm ausgelöst werden soll, wenn ein Selbsttestfehler bei der Schlüsselgenerierung auftritt.

[edit security alarms potential-violation] user@host# set key-generation-self-test

Geben Sie an, dass ein Alarm ausgelöst werden soll, wenn ein Verschlüsselungsfehler auftritt.

[edit security alarms potential-violation] user@host# set encryption-failures threshold 10

Geben Sie an, dass ein Alarm ausgelöst werden soll, wenn ein Entschlüsselungsfehler auftritt.

[edit security alarms potential-violation] user@host# set decryption-failures threshold 1

Geben Sie an, dass ein Alarm ausgelöst werden soll, wenn ein IKE-Phase-1-Fehler auftritt.

[edit security alarms potential-violation] user@host# set ike-phase1-failures threshold 10

Geben Sie an, dass ein Alarm ausgelöst werden soll, wenn ein IKE-Phase-2-Fehler auftritt.

[edit security alarms potential-violation] user@host# set ike-phase2-failures threshold 1

Geben Sie an, dass ein Alarm ausgelöst werden soll, wenn ein Replay-Angriff auftritt.

[edit security alarms potential-violation] user@host# set replay-attacks

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie den Befehl eingeben.show security alarms Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

potential-violation {

authentication 6;

cryptographic-self-test;

decryption-failures {

threshold 1;

}

encryption-failures {

threshold 10;

}

ike-phase1-failures {

threshold 10;

}

ike-phase2-failures {

threshold 1;

}

key-generation-self-test;

non-cryptographic-self-test;

replay-attacks;

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf .commit

Überprüfung

Um zu bestätigen, dass die Konfiguration ordnungsgemäß funktioniert, geben Sie im Betriebsmodus den Befehl ein.show security alarms

Tabellarischer Änderungsverlauf

Die Unterstützung der Funktion hängt von der Plattform und der Version ab, die Sie benutzen. Verwenden Sie Feature Explorer, um festzustellen, ob eine Funktion auf Ihrer Plattform unterstützt wird.

st0