AUF DIESER SEITE

Grundlegendes zur Bereitstellung von aktiven/passiven Chassis-Clustern

Beispiel: Konfigurieren eines Aktiv/Passiv-Chassis-Clusters auf SRX5800 Firewalls

Beispiel: Konfigurieren eines Aktiv/Passiv-Chassis-Clusterpaars (SRX1500 oder SRX1600)

Beispiel: Konfigurieren eines Aktiv/Passiv-Chassis-Clusterpaars (J-Web)

Grundlegendes zur Bereitstellung von aktiven/passiven Chassis-Clustern mit einem IPsec-Tunnel

Beispiel: Konfigurieren eines Aktiv/Passiv-Chassis-Clusterpaars mit einem IPsec-Tunnel

Beispiel: Konfigurieren eines Aktiv/Passiv-Chassis-Clusterpaars mit einem IPsec-Tunnel (J-Web)

Aktive/Passive Chassis-Cluster-Bereitstellungen

Grundlegendes zur Bereitstellung von aktiven/passiven Chassis-Clustern

In diesem Fall wird ein einzelnes Gerät im Cluster verwendet, um den gesamten Datenverkehr weiterzuleiten, während das andere Gerät nur im Falle eines Ausfalls verwendet wird (siehe Abbildung 1). Wenn ein Fehler auftritt, wird das Backup-Medium zum primären Medium und steuert die gesamte Weiterleitung.

Ein Aktiv/ Passiv-Chassis-Cluster kann durch die Verwendung von redundanten Ethernet-Schnittstellen (Reths) erreicht werden, die alle derselben Redundanzgruppe zugeordnet sind. Wenn eine der Schnittstellen in einer aktiven Gruppe in einem Knoten ausfällt, wird die Gruppe für inaktiv erklärt, und alle Schnittstellen in der Gruppe führen ein Failover auf den anderen Knoten durch.

Diese Konfiguration minimiert den Datenverkehr über die Fabric-Verbindung, da immer nur ein Knoten im Cluster den Datenverkehr weiterleitet.

Siehe auch

Beispiel: Konfigurieren eines Aktiv/Passiv-Chassis-Clusters auf SRX5800 Firewalls

Dieses Beispiel zeigt, wie Sie grundlegendes aktiv/passives Chassis-Clustering auf einem SRX5800 Firewalls einrichten.

Anforderungen

Bevor Sie beginnen:

-

Sie benötigen zwei SRX5800-Firewalls mit identischen Hardware-Konfigurationen und optional eine MX480-Edge-Router und eine EX9214-Ethernet-Switch für den durchgängigen Datenverkehr.

-

Verbinden Sie die beiden Geräte physisch (Rücken an Rücken für die Fabric und die Steuerports), und stellen Sie sicher, dass es sich um die gleichen Modelle handelt.

-

Bevor der Cluster gebildet wird, müssen Sie Steuerports für jedes Gerät konfigurieren sowie jedem Gerät eine Cluster-ID und eine Knoten-ID zuweisen und dann neu starten. Wenn das System hochgefahren wird, werden beide Knoten als Cluster angezeigt.

Die Konfiguration von Kontrollports ist für SRX5400-, SRX5600- und SRX5800-Firewalls erforderlich.

Jetzt sind die Geräte ein Paar. Ab diesem Zeitpunkt wird die Konfiguration des Clusters zwischen den Knotenmitgliedern synchronisiert, und die beiden separaten Geräte fungieren als ein Gerät.

Überblick

Dieses Beispiel zeigt, wie Sie das grundlegende aktive/passive Chassis-Clustering auf einer Firewall der SRX-Serie einrichten. Das grundlegende Aktiv/Passiv-Beispiel ist der gebräuchlichste Typ von Chassis-Clustern.

Das grundlegende Aktiv/Passiv-Gehäuse-Cluster besteht aus zwei Geräten:

-

Ein Gerät stellt aktiv Routing-, Firewall-, NAT-, VPN- und Sicherheitsservices bereit und behält die Kontrolle über den Chassis-Cluster.

-

Das andere Gerät behält seinen Status für Cluster-Failover-Funktionen passiv bei, falls das aktive Gerät inaktiv wird.

Dieses Beispiel für den Aktiv/Passiv-Modus für die SRX5800 Firewall beschreibt verschiedene Konfigurationen wie die Konfiguration von NAT, Sicherheitsrichtlinien oder VPNs nicht im Detail. Sie sind im Wesentlichen die gleichen wie bei eigenständigen Konfigurationen. Wenn Sie jedoch Proxy-ARP in Chassis-Cluster-Konfigurationen ausführen, müssen Sie die Proxy-ARP-Konfigurationen auf die Reth-Schnittstellen und nicht auf die Mitgliedsschnittstellen anwenden, da die RETH-Schnittstellen die logischen Konfigurationen enthalten. Weitere Informationen finden Sie unter Konfigurieren von Proxy-ARP für NAT (CLI-Verfahren). Sie können auch separate logische Schnittstellenkonfigurationen mithilfe von VLANs und Trunked-Schnittstellen in der SRX5800 Firewall konfigurieren. Diese Konfigurationen ähneln den eigenständigen Implementierungen mit VLANs und Trunked-Schnittstellen.

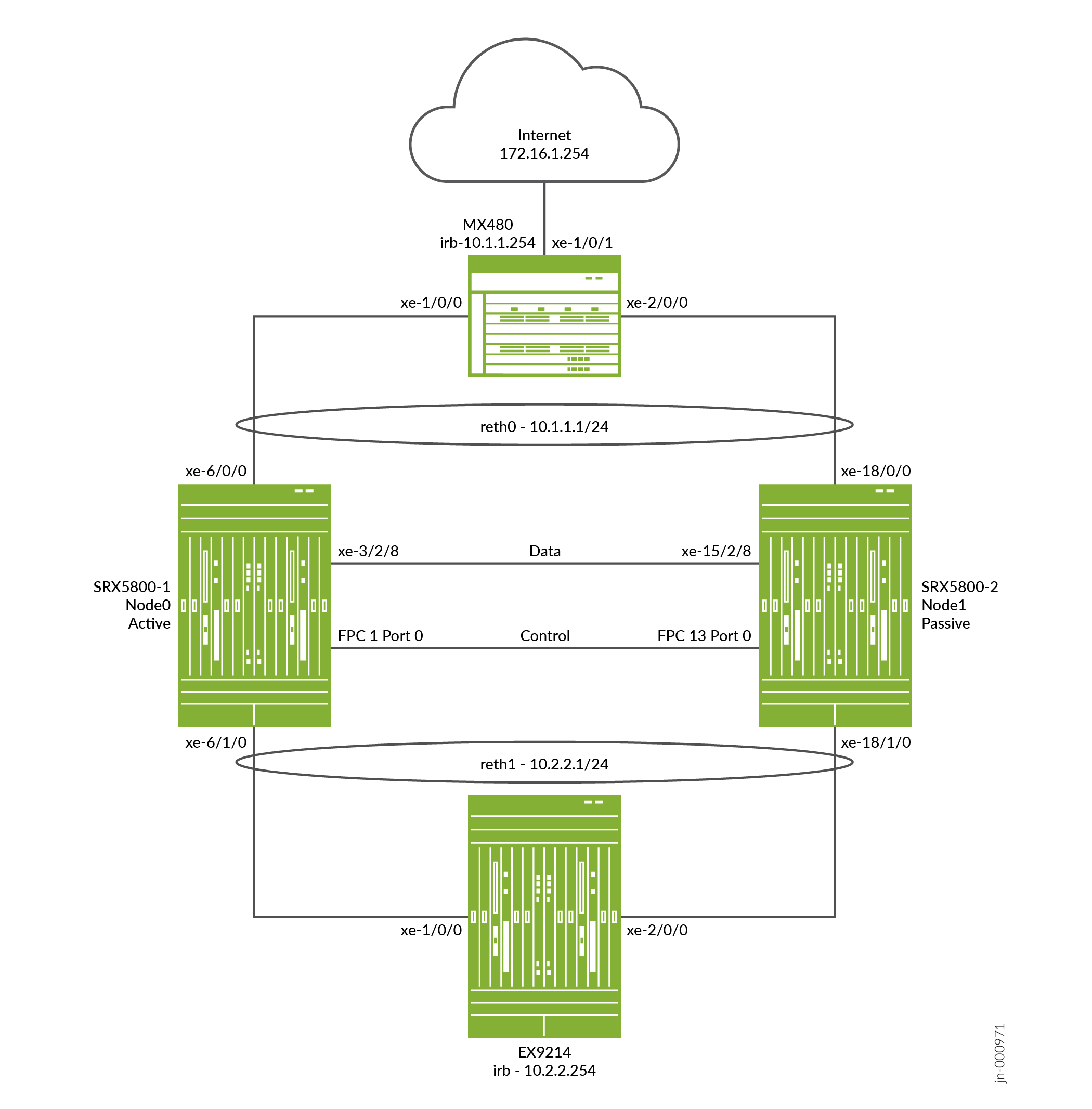

Abbildung 2 zeigt die in diesem Beispiel verwendete Topologie.

für eine Firewall-Topologie der SRX-Serie

für eine Firewall-Topologie der SRX-Serie

Konfiguration

Konfigurieren der Steuerports und Aktivieren des Cluster-Modus

CLI Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, um sie an Ihre Netzwerkkonfiguration anzupassen, kopieren Sie die Befehle, fügen Sie sie in die CLI auf der Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

Am {primary:node0}

[edit]

set groups node0 system host-name hostA

set groups node0 system backup-router 10.52.63.254

set groups node0 system backup-router destination 10.0.0.0/8

set groups node0 interfaces fxp0 unit 0 family inet address 10.52.43.57/19

set groups node1 system host-name hostB

set groups node1 system backup-router 10.52.63.254

set groups node1 system backup-router destination 10.0.0.0/8

set groups node1 interfaces fxp0 unit 0 family inet address 10.52.52.27/19

set apply-groups “${node}”

set chassis cluster control-ports fpc 1 port 0

set chassis cluster control-ports fpc 13 port 0

set chassis cluster control-link-recovery

set chassis cluster reth-count 2

set chassis cluster redundancy-group 0 node 0 priority 254

set chassis cluster redundancy-group 0 node 1 priority 1

set chassis cluster redundancy-group 1 node 0 priority 254

set chassis cluster redundancy-group 1 node 1 priority 1

set chassis cluster redundancy-group 1 interface-monitor xe-6/0/0 weight 255

set chassis cluster redundancy-group 1 interface-monitor xe-18/0/0 weight 255

set chassis cluster redundancy-group 1 interface-monitor xe-6/1/0 weight 255

set chassis cluster redundancy-group 1 interface-monitor xe-18/1/0 weight 255

set security policies from-zone trust to-zone untrust policy allow match source-address any

set security policies from-zone trust to-zone untrust policy allow match destination-address any

set security policies from-zone trust to-zone untrust policy allow match application any

set security policies from-zone trust to-zone untrust policy allow then permit

set security policies from-zone untrust to-zone trust policy allow match source-address any

set security policies from-zone untrust to-zone trust policy allow match destination-address any

set security policies from-zone untrust to-zone trust policy allow match application any

set security policies from-zone untrust to-zone trust policy allow then permit

set security zones security-zone trust host-inbound-traffic system-services ping

set security zones security-zone trust interfaces reth1.50

set security zones security-zone untrust host-inbound-traffic system-services ping

set security zones security-zone untrust interfaces reth0.51

set interfaces xe-6/1/0 gigether-options redundant-parent reth1

set interfaces xe-6/0/0 gigether-options redundant-parent reth0

set interfaces xe-18/1/0 gigether-options redundant-parent reth1

set interfaces xe-18/0/0 gigether-options redundant-parent reth0

set interfaces fab0 fabric-options member-interfaces xe-3/2/8

set interfaces fab1 fabric-options member-interfaces xe-15/2/8

set interfaces reth0 vlan-tagging

set interfaces reth0 redundant-ether-options redundancy-group 1

set interfaces reth0 unit 51 vlan-id 51

set interfaces reth0 unit 51 family inet address 10.1.1.1/24

set interfaces reth1 vlan-tagging

set interfaces reth1 redundant-ether-options redundancy-group 1

set interfaces reth1 unit 50 vlan-id 50

set interfaces reth1 unit 50 family inet address 10.2.2.1/24

set routing-options static route 10.0.0.0/8 next-hop 10.52.63.254

set routing-options static route 172.16.1.0/24 next-hop 10.1.1.254

(Optional) Um einen Core-Switch EX9214 schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, um sie an Ihre Netzwerkkonfiguration anzupassen, kopieren Sie die Befehle, fügen Sie sie auf der Hierarchieebene in die CLI ein und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

Auf EX-Gerät

[edit]

set interfaces xe-1/0/0 unit 0 family ethernet-switching interface-mode trunk

set interfaces xe-1/0/0 unit 0 family ethernet-switching vlan members v50

set interfaces xe-2/0/0 unit 0 family ethernet-switching interface-mode trunk

set interfaces xe-2/0/0 unit 0 family ethernet-switching vlan members v50

set interfaces irb unit 50 family inet address 10.2.2.254/24

set routing-options static route 10.1.1.0/24 next-hop 10.2.2.1

set routing-options static route 172.16.1.0/24 next-hop 10.2.2.1

set vlans v50 vlan-id 50

set vlans v50 l3-interface irb.50

(Optional)Um einen MX480 Edge-Router schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, damit sie Ihrer Netzwerkkonfiguration entsprechen, kopieren Sie die Befehle, fügen Sie sie in die CLI auf der Hierarchieebene ein und geben Sie sie dann aus dem [edit] Konfigurationsmodus heraus auf commit .

Auf dem MX-Gerät

[edit]

set interfaces xe-1/0/0 encapsulation ethernet-bridge

set interfaces xe-1/0/0 unit 0 family bridge interface-mode trunk

set interfaces xe-1/0/0 unit 0 family bridge vlan-id 51

set interfaces xe-1/0/1 unit 0 family inet address 172.16.1.1/24

set interfaces xe-2/0/0 encapsulation ethernet-bridge

set interfaces xe-2/0/0 unit 0 family bridge interface-mode trunk

set interfaces xe-2/0/0 unit 0 family bridge vlan-id 51

set interfaces irb unit 0 family inet address 10.1.1.254/24

set routing-options static route 10.2.2.0/24 next-hop 10.1.1.1

set bridge-domains v51 domain-type bridge

set bridge-domains v51 vlan-id 51

set bridge-domains v51 routing-interface irb.0

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren.

So konfigurieren Sie einen Chassis-Cluster auf einer Firewall der SRX-Serie:

Im Cluster-Modus wird die Konfiguration über die Steuerverbindung zwischen den Knoten synchronisiert, wenn Sie einen commit Befehl ausführen. Alle Befehle werden auf beide Knoten angewendet, unabhängig davon, von welchem Gerät aus der Befehl konfiguriert wird.

-

Da die SRX5000 Firewall-Chassis-Clusterkonfiguration in einer einzigen allgemeinen Konfiguration enthalten ist, müssen Sie die Junos OS knotenspezifische Konfigurationsmethode namens groups verwenden, um einige Elemente der Konfiguration nur einem bestimmten Mitglied zuzuweisen. Der

set apply-groups ${node}Befehl verwendet die Variable node, um zu definieren, wie die Gruppen auf die Knoten angewendet werden; jeder Knoten erkennt seine Nummer und akzeptiert die Konfiguration entsprechend. Außerdem müssen Sie die Out-of-Band-Verwaltung auf der fxp0-Schnittstelle der SRX5000 Firewall unter Verwendung separater IP-Adressen für die einzelnen Steuerungsebenen des Clusters konfigurieren.Die Konfiguration der Zieladresse des Backup-Routers als x.x.x.0/0 ist nicht zulässig.

user@hostA# set groups node0 system host-name hostA user@hostA# set groups node0 system backup-router 10.52.63.254 user@hostA# set groups node0 system backup-router destination 10.0.0.0/8 user@hostA# set groups node0 interfaces fxp0 unit 0 family inet address 10.52.43.57/19user@hostB# set groups node1 system host-name hostB user@hostB# set groups node1 system backup-router 10.52.63.254 user@hostB# set groups node1 system backup-router destination 10.0.0.0/8 user@hostB# set groups node1 interfaces fxp0 unit 0 family inet address 10.52.52.27/19Die oben genannten Gruppenkonfigurationen node0 und node1 sind festgeschrieben, werden aber nicht angewendet. Sobald sich das Gerät im Cluster befindet, werden diese Befehle mit

set apply-groups “${node}”angewendet. -

Verwenden Sie die folgenden Befehle, um den Knoten 0 zu konfigurieren, der primär ist. Der Knoten 1 ist nicht erreichbar, bis die Knotenkonfiguration festgeschrieben wurde. Knoten 0 synchronisiert die Konfiguration automatisch über den Steuerport mit Knoten 1, und es ist nicht erforderlich, Knoten 1 explizit zu konfigurieren.

user@hostA# set apply-groups “${node}” -

Konfigurieren Sie den Steuerport für jedes Gerät, und bestätigen Sie die Konfiguration.

Stellen Sie sicher, dass die physische Steuerverbindung zwischen den SPC-Karten auf beiden Knoten gemäß der Konfiguration vorhanden ist.

Die Steueranschlüsse werden basierend auf der SPC-Position im Gehäuse abgeleitet, und der Offset-Wert basiert auf der Plattform. Im folgenden Beispiel befindet sich die SPC in Revenue Slot 1, und da der Offset von SRX5800 12 beträgt, sind die Steuerports 1, 13. Sie können den Offset-Wert für eine bestimmte Plattform mit dem

“jwhoami -c”Befehl im Shell-Modus anzeigen. Sie müssen die folgenden Befehle auf beiden Geräten eingeben. Zum Beispiel:-

Auf Knoten 0:

user@hostA# set chassis cluster control-ports fpc 1 port 0 user@hostA# set chassis cluster control-ports fpc 13 port 0 user@hostA# commit -

Auf Knoten 1:

user@hostB# set chassis cluster control-ports fpc 1 port 0 user@hostB# set chassis cluster control-ports fpc 13 port 0 user@hostB# commit

-

-

Legen Sie die beiden Geräte auf den Clustermodus fest. Ein Neustart ist erforderlich, um in den Clustermodus zu wechseln, nachdem die Cluster-ID und die Knoten-ID festgelegt wurden. Sie können das System automatisch starten lassen, indem Sie den

rebootParameter in die CLI-Befehlszeile aufnehmen. Sie müssen die Befehle für den Betriebsmodus auf beiden Geräten eingeben. Zum Beispiel:-

Auf Knoten 0:

user@hostA> set chassis cluster cluster-id 1 node 0 reboot -

Auf Knoten 1:

user@hostB> set chassis cluster cluster-id 1 node 1 reboot

Die Cluster-ID muss auf beiden Geräten in einem Cluster identisch sein, aber die Knoten-ID muss unterschiedlich sein, da es sich bei einem Gerät um Knoten 0 und bei dem anderen Gerät um Knoten 1 handelt. Der Bereich für die Cluster-ID liegt zwischen 1 und 255. Das Festlegen einer Cluster-ID auf 0 entspricht dem Deaktivieren eines Clusters. Es wird jedoch empfohlen, es zu verwenden

set chassis cluster disable, um die Knoten vom Cluster zu trennen. -

-

Konfigurieren von Redundanzgruppen für Chassis-Clustering. Jeder Knoten verfügt über Schnittstellen in einer Redundanzgruppe, wobei Schnittstellen in aktiven Redundanzgruppen aktiv sind (in einer Redundanzgruppe können mehrere aktive Schnittstellen vorhanden sein). Redundanzgruppe 0 steuert die Steuerungsebene und Redundanzgruppe 1+ steuert die Datenebene und umfasst die Ports der Datenebene. In diesem Beispiel für den Aktiv/Passiv-Modus ist jeweils nur ein Chassis-Clustermitglied aktiv, sodass Sie nur die Redundanzgruppen 0 und 1 definieren müssen. Neben Redundanzgruppen müssen Sie auch Folgendes definieren:

-

Redundante Ethernet-Gruppen: Konfigurieren Sie, wie viele redundante Ethernet-Schnittstellen (Mitgliedsverbindungen) auf dem Gerät aktiv sein werden, damit das System die entsprechenden Ressourcen dafür zuweisen kann.

-

Priorität für Control Plane und Data Plane: Legen Sie fest, welches Gerät für die Control Plane Priorität hat (für Chassis-Cluster wird eine hohe Priorität bevorzugt) und welches Gerät für die Data Plane bevorzugt aktiv ist.

-

Im aktiv/passiven oder aktiv/aktiven Modus kann die Steuerungsebene (Redundanzgruppe 0) auf einem anderen Chassis als dem Data Plane-Chassis (Redundanzgruppe 1+ und -gruppen) aktiv sein. Für dieses Beispiel empfehlen wir jedoch, sowohl die Steuerungs- als auch die Datenebene auf demselben Chassismitglied aktiv zu haben. Wenn Datenverkehr über den Fabric-Link zu einem anderen Mitgliedsknoten geleitet wird, entsteht Latenz (Datenverkehr im Z-Leitungsmodus).

-

Auf Firewalls der SRX-Serie (SRX5000-Reihe) wird IPsec-VPN in der Aktiv/Aktiv-Chassis-Cluster-Konfiguration (d. h. bei mehreren RG1+-Redundanzgruppen) im Z-Modus nicht unterstützt.

-

user@hostA# set chassis cluster reth-count 2 user@hostA# set chassis cluster redundancy-group 1 node 0 priority 254 user@hostA# set chassis cluster redundancy-group 1 node 1 priority 1 user@hostA# set chassis cluster redundancy-group 0 node 0 priority 254 user@hostA# set chassis cluster redundancy-group 0 node 1 priority 1 -

-

Konfigurieren Sie die Fabric-Ports (Datenports) des Clusters, die für die Übergabe von RTOs im aktiven/passiven Modus verwendet werden. Verwenden Sie für dieses Beispiel einen der Umsatzports. Definieren Sie zwei Fabric-Schnittstellen, eine auf jedem Chassis, um eine Verbindung herzustellen.

Konfigurieren Sie die Datenschnittstellen auf der Plattform so, dass im Falle eines Data Plane-Failovers das andere Chassis-Clustermitglied die Verbindung nahtlos übernehmen kann. Der nahtlose Übergang zu einem neuen aktiven Knoten erfolgt mit Data Plane-Failover. Im Falle eines Failovers der Steuerungsebene werden alle Daemons auf dem neuen Knoten neu gestartet, wodurch ein ordnungsgemäßer Neustart möglich ist, um den Verlust der Nachbarschaft mit Peers (ospf, bgp) zu vermeiden. Dies ermöglicht einen nahtlosen Übergang zum neuen Knoten ohne Paketverluste.

Sie müssen die folgenden Elemente definieren:

-

Definieren Sie die Mitgliedschaftsinformationen der Mitgliedsschnittstellen zur reth-Schnittstelle.

-

Definieren Sie, in welcher Redundanzgruppe die reth-Schnittstelle Mitglied ist. Für dieses Aktiv/Passiv-Beispiel ist es immer 1.

-

Definieren Sie Reth-Schnittstelleninformationen, z. B. die IP-Adresse der Schnittstelle.

{primary:node0}[edit]user@hostA# set interfaces xe-6/1/0 gigether-options redundant-parent reth1 user@hostA# set interfaces xe-6/0/0 gigether-options redundant-parent reth0 user@hostA# set interfaces xe-18/1/0 gigether-options redundant-parent reth1 user@hostA# set interfaces xe-18/0/0 gigether-options redundant-parent reth0 user@hostA# set interfaces reth0 vlan-tagging user@hostA# set interfaces reth0 redundant-ether-options redundancy-group 1 user@hostA# set interfaces reth0 unit 51 vlan-id 51 user@hostA# set interfaces reth0 unit 51 family inet address 10.1.1.1/24 user@hostA# set interfaces reth1 vlan-tagging user@hostA# set interfaces reth1 redundant-ether-options redundancy-group 1 user@hostA# set interfaces reth1 unit 50 vlan-id 50 user@hostA# set interfaces reth1 unit 50 family inet address 10.2.2.1/24 user@hostA# set interfaces fab0 fabric-options member-interfaces xe-3/2/8 user@hostA# set interfaces fab1 fabric-options member-interfaces xe-15/2/8 -

-

(Optional) Konfigurieren Sie das Verhalten des Chassis-Clusters im Falle eines Fehlers. Für die SRX5800 Firewall ist der Failover-Schwellenwert auf 255 festgelegt. Sie können die Gewichtungen ändern, um die Auswirkungen auf das Chassis-Failover zu bestimmen. Außerdem müssen Sie die Wiederherstellung der Steuerverbindung konfigurieren. Die Wiederherstellung bewirkt automatisch, dass der sekundäre Knoten neu gestartet wird, wenn die Steuerverbindung ausfällt, und dann wieder online geht. Geben Sie diese Befehle auf Knoten 0 ein.

{primary:node0}[edit]user@hostA# set chassis cluster redundancy-group 1 interface-monitor xe-6/0/0 weight 255 user@hostA# set chassis cluster redundancy-group 1 interface-monitor xe-6/1/0 weight 255 user@hostA# set chassis cluster redundancy-group 1 interface-monitor xe-18/0/0 weight 255 user@hostA# set chassis cluster redundancy-group 1 interface-monitor xe-18/1/0 weight 255 user@hostA# set chassis cluster control-link-recoveryMit diesem Schritt ist die Chassis-Cluster-Konfiguration des Beispiels für den Aktiv/Passiv-Modus für die SRX5800-Firewall abgeschlossen. Im weiteren Verlauf dieses Verfahrens wird beschrieben, wie die Zone, der virtuelle Router, das Routing, der Core-Switch EX9214 und der Edge-Router MX480 konfiguriert werden, um das Bereitstellungsszenario abzuschließen.

-

(Optional) Konfigurieren und verbinden Sie die reth-Schnittstellen mit den entsprechenden Zonen und virtuellen Routern. Belassen Sie in diesem Beispiel die Schnittstellen reth0 und reth1 im virtuellen Standardrouter inet.0, für den keine zusätzliche Konfiguration erforderlich ist.

{primary:node0}[edit]user@hostA# set security zones security-zone trust host-inbound-traffic system-services ping user@hostA# set security zones security-zone trust interfaces reth1.50 user@hostA# set security zones security-zone untrust host-inbound-traffic system-services ping user@hostA# set security zones security-zone untrust interfaces reth0.51 -

Erstellen Sie die Sicherheitsrichtlinie, um Datenverkehr von der Vertrauenszone in die nicht vertrauenswürdige Zone zuzulassen.

user@hostA# set security policies from-zone trust to-zone untrust policy allow match source-address any user@hostA# set security policies from-zone trust to-zone untrust policy allow match destination-address any user@hostA# set security policies from-zone trust to-zone untrust policy allow match application any user@hostA# set security policies from-zone trust to-zone untrust policy allow then permit user@hostA# set security policies from-zone untrust to-zone trust policy allow match source-address any user@hostA# set security policies from-zone untrust to-zone trust policy allow match destination-address any user@hostA# set security policies from-zone untrust to-zone trust policy allow match application any user@hostA# set security policies from-zone untrust to-zone trust policy allow then permit -

(Optional) Für den EX9214-Ethernet-Switch bieten die folgenden Befehle nur einen Überblick über die anwendbare Konfiguration, die sich auf dieses Beispiel für den aktiven/passiven Modus für die SRX5800-Firewall bezieht. insbesondere die VLANs, das Routing und die Schnittstellenkonfiguration.

[edit]user@switch# set interfaces xe-1/0/0 unit 0 family ethernet-switching interface-mode trunk user@switch# set interfaces xe-1/0/0 unit 0 family ethernet-switching vlan members v50 user@switch# set interfaces xe-2/0/0 unit 0 family ethernet-switching interface-mode trunk user@switch# set interfaces xe-2/0/0 unit 0 family ethernet-switching vlan members v50 user@switch# set interfaces irb unit 50 family inet address 10.2.2.254/24 user@switch# set routing-options static route 10.1.1.0/24 next-hop 10.2.2.1 user@switch# set routing-options static route 172.16.1.0/24 next-hop 10.2.2.1 user@switch# set vlans v50 vlan-id 50 user@switch# set vlans v50 l3-interface irb.50 -

(Optional) Für den MX480 Edge-Router bieten die folgenden Befehle nur einen Überblick über die anwendbare Konfiguration, wie sie sich auf dieses Beispiel für den Aktiv/Passiv-Modus für die SRX5800 Firewall bezieht. Insbesondere müssen Sie eine IRB-Schnittstelle innerhalb einer virtuellen Switch-Instanz auf dem Switch verwenden.

[edit]user@router# set interfaces xe-1/0/0 encapsulation ethernet-bridge user@router# set interfaces xe-1/0/0 unit 0 family bridge interface-mode trunk user@router# set interfaces xe-1/0/0 unit 0 family bridge vlan-id 51 user@router# set interfaces xe-1/0/1 unit 0 family inet address 172.16.1.1/24 user@router# set interfaces xe-2/0/0 encapsulation ethernet-bridge user@router# set interfaces xe-2/0/0 unit 0 family bridge interface-mode trunk user@router# set interfaces xe-2/0/0 unit 0 family bridge vlan-id 51 user@router# set interfaces irb unit 0 family inet address 10.1.1.254/24 user@router# set routing-options static route 10.2.2.0/24 next-hop 10.1.1.1 user@router# set bridge-domains v51 domain-type bridge user@router# set bridge-domains v51 vlan-id 51 user@router# set bridge-domains v51 routing-interface irb.0

Verifizierung

Vergewissern Sie sich, dass die Konfiguration ordnungsgemäß funktioniert.

- Überprüfen des Gehäuseclusterstatus

- Überprüfen von Chassis-Cluster-Schnittstellen

- Überprüfen der Chassis-Cluster-Statistiken

- Überprüfen der Statistiken der Chassis-Cluster Control Plane

- Überprüfen der Data Plane-Statistiken des Chassis-Clusters

- Überprüfen Sie den Ping vom EX-Gerät

- Überprüfen des Status der Chassis-Cluster-Redundanzgruppe

- Fehlerbehebung mit Protokollen

Überprüfen des Gehäuseclusterstatus

Zweck

Überprüfen Sie den Gehäuse-Clusterstatus, den Failover-Status und die Informationen zur Redundanzgruppe.

Aktion

Geben Sie im Betriebsmodus den show chassis cluster status Befehl ein.

{primary:node0}

user@hostA> show chassis cluster status

Monitor Failure codes:

CS Cold Sync monitoring FL Fabric Connection monitoring

GR GRES monitoring HW Hardware monitoring

IF Interface monitoring IP IP monitoring

LB Loopback monitoring MB Mbuf monitoring

NH Nexthop monitoring NP NPC monitoring

SP SPU monitoring SM Schedule monitoring

CF Config Sync monitoring RE Relinquish monitoring

IS IRQ storm

Cluster ID: 1

Node Priority Status Preempt Manual Monitor-failures

Redundancy group: 0 , Failover count: 1

node0 254 primary no no None

node1 1 secondary no no None

Redundancy group: 1 , Failover count: 1

node0 254 primary no no None

node1 1 secondary no no None

Überprüfen von Chassis-Cluster-Schnittstellen

Zweck

Überprüfen Sie die Informationen zu Gehäuse-Cluster-Schnittstellen.

Aktion

Geben Sie im Betriebsmodus den show chassis cluster interfaces Befehl ein.

{primary:node0}

user@hostA> show chassis cluster interfaces

Control link status: Up

Control interfaces:

Index Interface Monitored-Status Internal-SA Security

0 em0 Up Disabled Disabled

Fabric link status: Up

Fabric interfaces:

Name Child-interface Status Security

(Physical/Monitored)

fab0 xe-3/2/8 Up / Up Disabled

fab0

fab1 xe-15/2/8 Up / Up Disabled

fab1

Redundant-ethernet Information:

Name Status Redundancy-group

reth0 Up 1

reth1 Up 1

Redundant-pseudo-interface Information:

Name Status Redundancy-group

lo0 Up 0

Interface Monitoring:

Interface Weight Status Redundancy-group

(Physical/Monitored)

xe-18/1/0 255 Up / Up 1

xe-6/1/0 255 Up / Up 1

xe-18/0/0 255 Up / Up 1

xe-6/0/0 255 Up / Up 1

Überprüfen der Chassis-Cluster-Statistiken

Zweck

Überprüfen Sie die Informationen zu den Gehäuse-Cluster-Services und den Steuerverbindungsstatistiken (gesendete und empfangene Heartbeats), den Fabric-Link-Statistiken (gesendete und empfangene Sondierungen) und der Anzahl der für Services gesendeten und empfangenen RTOs.

Aktion

Geben Sie im Betriebsmodus den show chassis cluster statistics Befehl ein.

{primary:node0}

user@hostA> show chassis cluster statistics

Control link statistics:

Control link 0:

Heartbeat packets sent: 229414

Heartbeat packets received: 229385

Heartbeat packet errors: 0

Fabric link statistics:

Child link 0

Probes sent: 459691

Probes received: 459679

Child link 1

Probes sent: 0

Probes received: 0

Services Synchronized:

Service name RTOs sent RTOs received

Translation context 0 0

Incoming NAT 0 0

Resource manager 0 0

DS-LITE create 0 0

Session create 0 0

IPv6 session create 0 0

IPv4/6 session RTO ACK 0 0

Session close 0 0

IPv6 session close 0 0

Session change 0 0

IPv6 session change 0 0

ALG Support Library 0 0

Gate create 0 0

Session ageout refresh requests 0 0

IPv6 session ageout refresh requests 0 0

Session ageout refresh replies 0 0

IPv6 session ageout refresh replies 0 0

IPSec VPN 0 0

Firewall user authentication 0 0

MGCP ALG 0 0

H323 ALG 0 0

SIP ALG 0 0

SCCP ALG 0 0

PPTP ALG 0 0

JSF PPTP ALG 0 0

RPC ALG 0 0

RTSP ALG 0 0

RAS ALG 0 0

MAC address learning 0 0

GPRS GTP 0 0

GPRS SCTP 0 0

GPRS FRAMEWORK 0 0

JSF RTSP ALG 0 0

JSF SUNRPC MAP 0 0

JSF MSRPC MAP 0 0

DS-LITE delete 0 0

JSF SLB 0 0

APPID 0 0

JSF MGCP MAP 0 0

JSF H323 ALG 0 0

JSF RAS ALG 0 0

JSF SCCP MAP 0 0

JSF SIP MAP 0 0

PST_NAT_CREATE 0 0

PST_NAT_CLOSE 0 0

PST_NAT_UPDATE 0 0

JSF TCP STACK 0 0

JSF IKE ALG 0 0

Packet stats Pkts sent Pkts received

ICD Data 0 0

Überprüfen der Statistiken der Chassis-Cluster Control Plane

Zweck

Überprüfen Sie die Informationen über die Statistiken der Steuerungsebene des Chassis-Clusters (gesendete und empfangene Taktsignale) und die Fabric-Link-Statistiken (gesendete und empfangene Sondierungen).

Aktion

Geben Sie im Betriebsmodus den show chassis cluster control-plane statistics Befehl ein.

{primary:node0}

user@hostA> show chassis cluster control-plane statistics

Control link statistics:

Control link 0:

Heartbeat packets sent: 229474

Heartbeat packets received: 229445

Heartbeat packet errors: 0

Fabric link statistics:

Child link 0

Probes sent: 459809

Probes received: 459797

Child link 1

Probes sent: 0

Probes received: 0

Überprüfen der Data Plane-Statistiken des Chassis-Clusters

Zweck

Überprüfen Sie die Informationen über die Anzahl der RTOs, die für Services gesendet und empfangen wurden.

Aktion

Geben Sie im Betriebsmodus den show chassis cluster data-plane statistics Befehl ein.

{primary:node0}

user@hostA> show chassis cluster data-plane statistics

Services Synchronized:

Service name RTOs sent RTOs received

Translation context 0 0

Incoming NAT 0 0

Resource manager 0 0

DS-LITE create 0 0

Session create 0 0

IPv6 session create 0 0

Session close 0 0

IPv6 session close 0 0

Session change 0 0

IPv6 session change 0 0

ALG Support Library 0 0

Gate create 0 0

Session ageout refresh requests 0 0

IPv6 session ageout refresh requests 0 0

Session ageout refresh replies 0 0

IPv6 session ageout refresh replies 0 0

IPSec VPN 0 0

Firewall user authentication 0 0

MGCP ALG 0 0

H323 ALG 0 0

SIP ALG 0 0

SCCP ALG 0 0

PPTP ALG 0 0

JSF PPTP ALG 0 0

RPC ALG 0 0

RTSP ALG 0 0

RAS ALG 0 0

MAC address learning 0 0

GPRS GTP 0 0

GPRS SCTP 0 0

GPRS FRAMEWORK 0 0

JSF RTSP ALG 0 0

JSF SUNRPC MAP 0 0

JSF MSRPC MAP 0 0

DS-LITE delete 0 0

JSF SLB 0 0

APPID 0 0

JSF MGCP MAP 0 0

JSF H323 ALG 0 0

JSF RAS ALG 0 0

JSF SCCP MAP 0 0

JSF SIP MAP 0 0

PST_NAT_CREATE 0 0

PST_NAT_CLOSE 0 0

PST_NAT_UPDATE 0 0

JSF TCP STACK 0 0

JSF IKE ALG 0 0

Überprüfen Sie den Ping vom EX-Gerät

Zweck

Überprüfen Sie den Verbindungsstatus des EX-Geräts.

Aktion

Geben Sie im Betriebsmodus den ping 172.16.1.254 count 2 Befehl ein.

user@EX9214> ping 172.16.1.254 count 2 PING 172.16.1.254 (172.16.1.254): 56 data bytes 64 bytes from 172.16.1.254: icmp_seq=0 ttl=62 time=4.599 ms 64 bytes from 172.16.1.254: icmp_seq=1 ttl=62 time=3.192 ms --- 172.16.1.254 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 3.192/3.896/4.599/0.704 ms

Überprüfen des Status der Chassis-Cluster-Redundanzgruppe

Zweck

Überprüfen Sie den Status und die Priorität beider Knoten in einem Cluster und Informationen darüber, ob der primäre Knoten vorzeitig getrennt wurde oder ob ein manuelles Failover stattgefunden hat.

Aktion

Geben Sie im Betriebsmodus den chassis cluster status redundancy-group Befehl ein.

{primary:node0}

user@hostA> show chassis cluster status redundancy-group 1

Monitor Failure codes:

CS Cold Sync monitoring FL Fabric Connection monitoring

GR GRES monitoring HW Hardware monitoring

IF Interface monitoring IP IP monitoring

LB Loopback monitoring MB Mbuf monitoring

NH Nexthop monitoring NP NPC monitoring

SP SPU monitoring SM Schedule monitoring

CF Config Sync monitoring RE Relinquish monitoring

Cluster ID: 1

Node Priority Status Preempt Manual Monitor-failures

Redundancy group: 1 , Failover count: 1

node0 254 primary no no None

node1 1 secondary no no None

Fehlerbehebung mit Protokollen

Zweck

Verwenden Sie diese Protokolle, um Probleme mit Chassis-Clustern zu identifizieren. Sie müssen diese Protokolle auf beiden Knoten ausführen.

Aktion

Geben Sie im Betriebsmodus die folgenden show log Befehle ein.

user@hostA> show log jsrpd

user@hostA> show log chassisd

user@hostA> show log messages

user@hostA> show log dcd

user@hostA> show traceoptions

Beispiel: Konfigurieren eines Aktiv/Passiv-Chassis-Clusterpaars (SRX1500 oder SRX1600)

In diesem Beispiel wird gezeigt, wie Aktiv/Passiv-Gehäuse-Clustering für SRX1500 oder SRX1600 Gerät konfiguriert wird.

Anforderungen

Bevor Sie beginnen:

Verbinden Sie ein Gerätepaar physisch miteinander, um sicherzustellen, dass es sich um die gleichen Modelle handelt.

Erstellen Sie einen Fabric-Link, indem Sie eine Gigabit-Ethernet-Schnittstelle auf einem Gerät mit einer anderen Gigabit-Ethernet-Schnittstelle auf dem anderen Gerät verbinden.

Erstellen Sie eine Steuerverbindung, indem Sie den Steuerport der beiden SRX1500 Geräte verbinden.

Stellen Sie über den Konsolenport eine Verbindung zu einem der Geräte her. (Dies ist der Knoten, der den Cluster bildet.) und legen Sie die Cluster-ID und die Knotennummer fest.

user@host> set chassis cluster cluster-id 1 node 0 reboot

Stellen Sie über den Konsolenport eine Verbindung mit dem anderen Gerät her, und legen Sie die Cluster-ID und die Knotennummer fest.

user@host> set chassis cluster cluster-id 1 node 1 reboot

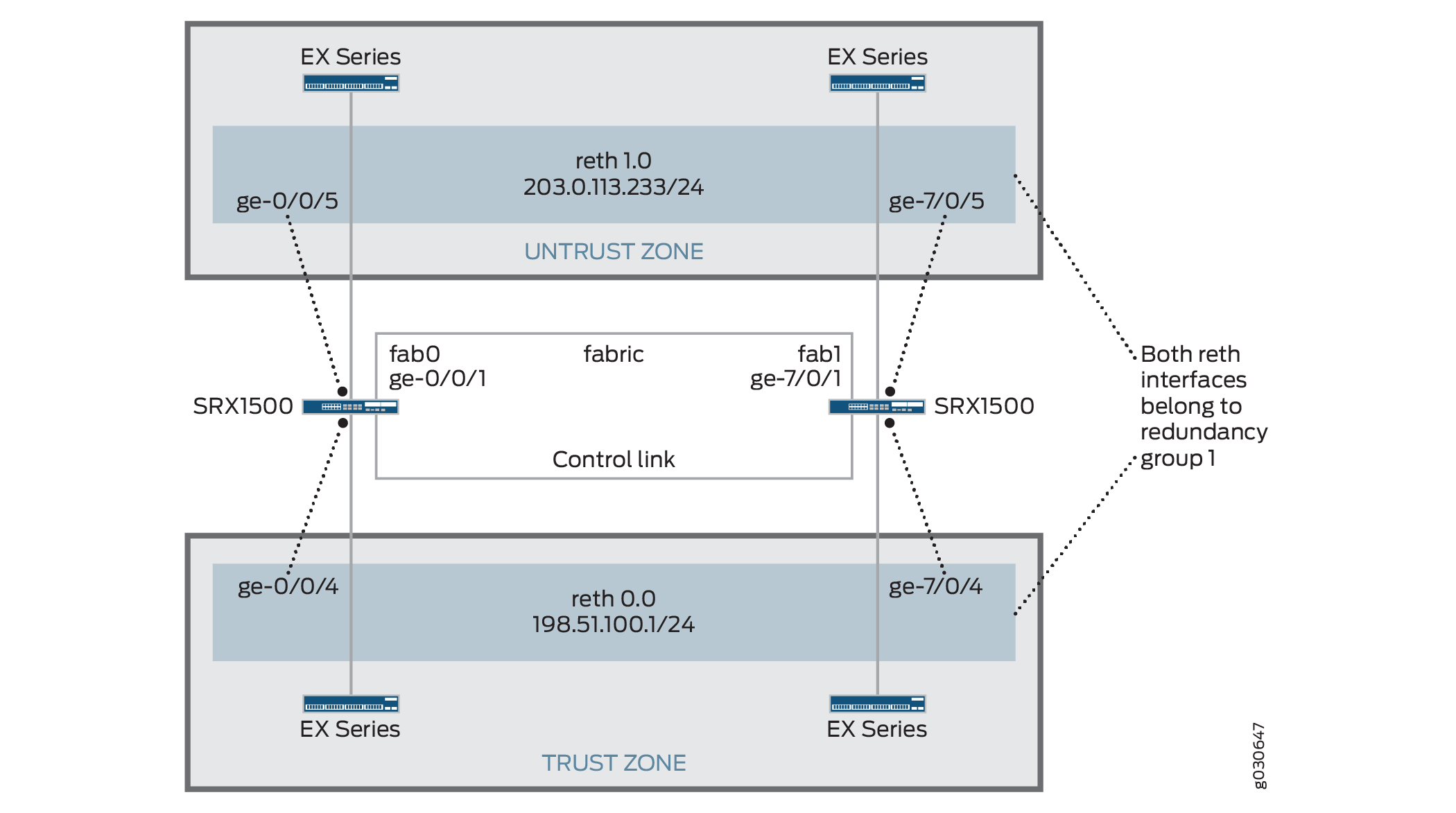

Überblick

In diesem Beispiel wird ein einzelnes Gerät im Cluster verwendet, um den gesamten Datenverkehr weiterzuleiten, und das andere Gerät wird nur im Falle eines Ausfalls verwendet. (Siehe Abbildung 3.) Wenn ein Fehler auftritt, wird das Backup-Medium zum primären Medium und steuert die gesamte Weiterleitung.

Sie können einen Aktiv/Passiv-Chassis-Cluster erstellen, indem Sie redundante Ethernet-Schnittstellen (Ethernet-Schnittstellen) konfigurieren, die alle derselben Redundanzgruppe zugewiesen sind. Diese Konfiguration minimiert den Datenverkehr über die Fabric-Verbindung, da immer nur ein Knoten im Cluster den Datenverkehr weiterleitet.

In diesem Beispiel konfigurieren Sie Gruppen- (die Konfiguration wird mit dem apply-groups Befehl angewendet) und Chassis-Cluster-Informationen. Anschließend konfigurieren Sie Sicherheitszonen und Sicherheitsrichtlinien. Siehe Tabelle 1 bis Tabelle 4.

Merkmal |

Name |

Konfigurationsparameter |

|---|---|---|

Gruppen |

node0 |

|

Knoten 1 |

|

Merkmal |

Name |

Konfigurationsparameter |

|---|---|---|

Fabric-Verbindungen |

Fab0 |

Schnittstelle: ge-0/0/1 |

Fab1 |

Schnittstelle: ge-7/0/1 |

|

Heartbeat-Intervall |

– |

1000 |

Heartbeat-Schwellenwert |

– |

3 |

Redundanzgruppe |

0 |

|

1 |

|

|

Schnittstellenüberwachung

|

||

Anzahl redundanter Ethernet-Schnittstellen |

– |

2 |

Schnittstellen |

GE-0/0/4 |

Redundantes übergeordnetes Element: reth0 |

GE-7/0/4 |

Redundantes übergeordnetes Element: reth0 |

|

GE-0/0/5 |

Redundantes übergeordnetes Element: reth1 |

|

GE-7/0/5 |

Redundantes übergeordnetes Element: reth1 |

|

reth0 |

Redundanzgruppe: 1 |

|

|

||

reth1 |

Redundanzgruppe: 1 |

|

|

Name |

Konfigurationsparameter |

|---|---|

vertrauen |

Die reth1.0-Schnittstelle ist an diese Zone gebunden. |

Nicht vertrauenswürdig |

Die reth0.0-Schnittstelle ist an diese Zone gebunden. |

Zweck |

Name |

Konfigurationsparameter |

|---|---|---|

Diese Sicherheitsrichtlinie lässt Datenverkehr von der Vertrauenszone in die nicht vertrauenswürdige Zone zu. |

JEGLICHE |

|

Konfiguration

Verfahren

CLI Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, um sie an Ihre Netzwerkkonfiguration anzupassen, kopieren Sie die Befehle, fügen Sie sie in die CLI auf der Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

[edit]

set groups node0 system host-name srx1500-A

set groups node0 interfaces fxp0 unit 0 family inet address 192.0.2.110/24

set groups node1 system host-name srx1500-B

set groups node1 interfaces fxp0 unit 0 family inet address 192.0.2.111/24

set apply-groups “${node}”

set interfaces fab0 fabric-options member-interfaces ge-0/0/1

set interfaces fab1 fabric-options member-interfaces ge-7/0/1

set chassis cluster heartbeat-interval 1000

set chassis cluster heartbeat-threshold 3

set chassis cluster redundancy-group 0 node 0 priority 100

set chassis cluster redundancy-group 0 node 1 priority 1

set chassis cluster redundancy-group 1 node 0 priority 100

set chassis cluster redundancy-group 1 node 1 priority 1

set chassis cluster redundancy-group 1 interface-monitor ge-0/0/4 weight 255

set chassis cluster redundancy-group 1 interface-monitor ge-7/0/4 weight 255

set chassis cluster redundancy-group 1 interface-monitor ge-0/0/5 weight 255

set chassis cluster redundancy-group 1 interface-monitor ge-7/0/5 weight 255

set chassis cluster reth-count 2

set interfaces ge-0/0/5 gigether-options redundant-parent reth1

set interfaces ge-7/0/5 gigether-options redundant-parent reth1

set interfaces ge-0/0/4 gigether-options redundant-parent reth0

set interfaces ge-7/0/4 gigether-options redundant-parent reth0

set interfaces reth0 redundant-ether-options redundancy-group 1

set interfaces reth0 unit 0 family inet address 198.51.100.1/24

set interfaces reth1 redundant-ether-options redundancy-group 1

set interfaces reth1 unit 0 family inet address 203.0.113.233/24

set security zones security-zone untrust interfaces reth1.0

set security zones security-zone trust interfaces reth0.0

set security policies from-zone trust to-zone untrust policy ANY match source-address any

set security policies from-zone trust to-zone untrust policy ANY match destination-address any

set security policies from-zone trust to-zone untrust policy ANY match application any

set security policies from-zone trust to-zone untrust policy ANY then permit

Schritt-für-Schritt-Anleitung

So konfigurieren Sie einen Aktiv/Passiv-Chassis-Cluster:

Konfigurieren Sie die Verwaltungsschnittstelle.

{primary:node0}[edit] user@host# set groups node0 system host-name srx1500-A user@host# set groups node0 interfaces fxp0 unit 0 family inet address 192.0.2.110/24 user@host# set groups node1 system host-name srx1500-B user@host# set groups node1 interfaces fxp0 unit 0 family inet address 192.0.2.111/24 user@host# set apply-groups “${node}”Konfigurieren Sie die Fabric-Schnittstelle.

{primary:node0}[edit] user@host# set interfaces fab0 fabric-options member-interfaces ge-0/0/1 user@host# set interfaces fab1 fabric-options member-interfaces ge-7/0/1Konfigurieren Sie die Heartbeat-Einstellungen.

{primary:node0}[edit] user@host# set chassis cluster heartbeat-interval 1000 user@host# set chassis cluster heartbeat-threshold 3Konfigurieren von Redundanzgruppen.

{primary:node0}[edit] user@host# set chassis cluster redundancy-group 0 node 0 priority 100 user@host# set chassis cluster redundancy-group 0 node 1 priority 1 user@host# set chassis cluster redundancy-group 1 node 0 priority 100 user@host# set chassis cluster redundancy-group 1 node 1 priority 1 user@host# set chassis cluster redundancy-group 1 interface-monitor ge-0/0/4 weight 255 user@host# set chassis cluster redundancy-group 1 interface-monitor ge-7/0/4 weight 255 user@host# set chassis cluster redundancy-group 1 interface-monitor ge-0/0/5 weight 255 user@host# set chassis cluster redundancy-group 1 interface-monitor ge-7/0/5 weight 255Konfigurieren Sie redundante Ethernet-Schnittstellen.

{primary:node0}[edit] user@host# set chassis cluster reth-count 2 user@host# set interfaces ge-0/0/5 gigether-options redundant-parent reth1 user@host# set interfaces ge-7/0/5 gigether-options redundant-parent reth1 user@host# set interfaces ge-0/0/4 gigether-options redundant-parent reth0 user@host# set interfaces ge-7/0/4 gigether-options redundant-parent reth0 user@host# set interfaces reth0 redundant-ether-options redundancy-group 1 user@host# set interfaces reth0 unit 0 family inet address 198.51.100.1/24 user@host# set interfaces reth1 redundant-ether-options redundancy-group 1 user@host# set interfaces reth1 unit 0 family inet address 203.0.113.233/24Konfigurieren von Sicherheitszonen.

{primary:node0}[edit] user@host# set security zones security-zone untrust interfaces reth1.0 user@host# set security zones security-zone trust interfaces reth0.0Konfigurieren von Sicherheitsrichtlinien.

{primary:node0}[edit] user@host# set security policies from-zone trust to-zone untrust policy ANY match source-address any user@host# set security policies from-zone trust to-zone untrust policy ANY match destination-address any user@host# set security policies from-zone trust to-zone untrust policy ANY match application any user@host# set security policies from-zone trust to-zone untrust policy ANY then permit

Befund

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie den show configuration Befehl eingeben. Wenn in der Ausgabe nicht die beabsichtigte Konfiguration angezeigt wird, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

Der Kürze halber enthält diese show Befehlsausgabe nur die Konfiguration, die für dieses Beispiel relevant ist. Alle anderen Konfigurationen auf dem System wurden durch Auslassungspunkte (...) ersetzt.

user@host> show configuration

version x.xx.x;

groups {

node0 {

system {

host-name srx1500-A;

}

interfaces {

fxp0 {

unit 0 {

family inet {

address 192.0.2.110/24;

}

}

}

}

}

node1 {

system {

host-name srx1500-B;

interfaces {

fxp0 {

unit 0 {

family inet {

address 192.0.2.110/24;

}

}

}

}

}

}

apply-groups "${node}";

chassis {

cluster {

reth-count 2;

heartbeat-interval 1000;

heartbeat-threshold 3;

redundancy-group 0 {

node 0 priority 100;

node 1 priority 1;

}

redundancy-group 1 {

node 0 priority 100;

node 1 priority 1;

interface-monitor {

ge–0/0/4 weight 255;

ge–7/0/4 weight 255;

ge–0/0/5 weight 255;

ge–7/0/5 weight 255;

}

}

}

}

interfaces {

ge–0/0/4 {

gigether–options {

redundant–parent reth0;

}

}

ge–7/0/4{

gigether–options {

redundant–parent reth0;

}

}

ge–0/0/5 {

gigether–options {

redundant–parent reth1;

}

}

ge–7/0/5 {

gigether–options {

redundant–parent reth1;

}

}

fab0 {

fabric–options {

member–interfaces {

ge–0/0/1;

}

}

}

fab1 {

fabric–options {

member–interfaces {

ge–7/0/1;

}

}

}

reth0 {

redundant–ether–options {

redundancy–group 1;

}

unit 0 {

family inet {

address 198.51.100.1/24;

}

}

}

reth1 {

redundant–ether–options {

redundancy–group 1;

}

unit 0 {

family inet {

address 203.0.113.233/24;

}

}

}

}

...

security {

zones {

security–zone untrust {

interfaces {

reth1.0;

}

}

security–zone trust {

interfaces {

reth0.0;

}

}

}

policies {

from-zone trust to-zone untrust {

policy ANY {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, wechseln commit Sie aus dem Konfigurationsmodus.

Verifizierung

Vergewissern Sie sich, dass die Konfiguration ordnungsgemäß funktioniert.

- Überprüfen des Chassis-Cluster-Status

- Überprüfen von Chassis-Cluster-Schnittstellen

- Überprüfen der Chassis-Cluster-Statistiken

- Überprüfen der Statistiken der Chassis-Cluster Control Plane

- Überprüfen der Data Plane-Statistiken des Chassis-Clusters

- Überprüfen des Status der Chassis-Cluster-Redundanzgruppe

- Fehlerbehebung mit Protokollen

Überprüfen des Chassis-Cluster-Status

Zweck

Überprüfen Sie den Gehäuse-Clusterstatus, den Failover-Status und die Informationen zur Redundanzgruppe.

Aktion

Geben Sie im Betriebsmodus den show chassis cluster status Befehl ein.

{primary:node0}

user@host> show chassis cluster status

Cluster ID: 1

Node Priority Status Preempt Manual failover

Redundancy group: 0 , Failover count: 1

node0 100 primary no no

node1 1 secondary no no

Redundancy group: 1 , Failover count: 1

node0 100 primary no no

node1 1 secondary no no

Überprüfen von Chassis-Cluster-Schnittstellen

Zweck

Überprüfen Sie die Informationen zu Gehäuse-Cluster-Schnittstellen.

Aktion

Geben Sie im Betriebsmodus den show chassis cluster interfaces Befehl ein.

{primary:node0}

user@host> show chassis cluster interfaces

Control link status: Up

Control interfaces:

Index Interface Monitored-Status Security

0 em0 Up Disabled

1 em1 Down Disabled

Fabric link status: Up

Fabric interfaces:

Name Child-interface Status Security

fab0 ge-0/0/1 Up Disabled

fab0

fab1 ge-7/0/1 Up Disabled

fab1

Redundant-ethernet Information:

Name Status Redundancy-group

reth0 Up 1

reth1 Up 1

Redundant-pseudo-interface Information:

Name Status Redundancy-group

lo0 Up 1

Interface Monitoring:

Interface Weight Status Redundancy-group

ge-0/0/4 255 Up 1

ge-7/0/4 255 Up 1

ge-0/0/5 255 Up 1

ge-7/0/5 255 Up 1

Überprüfen der Chassis-Cluster-Statistiken

Zweck

Überprüfen Sie die Informationen über die Statistiken der verschiedenen Objekte, die synchronisiert werden, die Firewall- und Steuerschnittstellen-Hellos und den Status der überwachten Schnittstellen im Cluster.

Aktion

Geben Sie im Betriebsmodus den show chassis cluster statistics Befehl ein.

{primary:node0}

user@host> show chassis cluster statistics

Control link statistics:

Control link 0:

Heartbeat packets sent: 2276

Heartbeat packets received: 2280

Heartbeat packets errors: 0

Fabric link statistics:

Child link 0

Probes sent: 2272

Probes received: 597

Services Synchronized:

Service name RTOs sent RTOs received

Translation context 0 0

Incoming NAT 0 0

Resource manager 6 0

Session create 161 0

Session close 148 0

Session change 0 0

Gate create 0 0

Session ageout refresh requests 0 0

Session ageout refresh replies 0 0

IPSec VPN 0 0

Firewall user authentication 0 0

MGCP ALG 0 0

H323 ALG 0 0

SIP ALG 0 0

SCCP ALG 0 0

PPTP ALG 0 0

RPC ALG 0 0

RTSP ALG 0 0

RAS ALG 0 0

MAC address learning 0 0

GPRS GTP 0 0

Überprüfen der Statistiken der Chassis-Cluster Control Plane

Zweck

Überprüfen Sie die Informationen über die Statistiken der Steuerungsebene des Chassis-Clusters (gesendete und empfangene Taktsignale) und die Fabric-Link-Statistiken (gesendete und empfangene Sondierungen).

Aktion

Geben Sie im Betriebsmodus den show chassis cluster control-plane statistics Befehl ein.

{primary:node0}

user@host> show chassis cluster control-plane statistics

Control link statistics:

Control link 0:

Heartbeat packets sent: 258689

Heartbeat packets received: 258684

Heartbeat packets errors: 0

Fabric link statistics:

Child link 0

Probes sent: 258681

Probes received: 258681

Überprüfen der Data Plane-Statistiken des Chassis-Clusters

Zweck

Überprüfen Sie die Informationen über die Anzahl der RTOs, die für Services gesendet und empfangen wurden.

Aktion

Geben Sie im Betriebsmodus den show chassis cluster data-plane statistics Befehl ein.

{primary:node0}

user@host> show chassis cluster data-plane statistics

Services Synchronized:

Service name RTOs sent RTOs received

Translation context 0 0

Incoming NAT 0 0

Resource manager 6 0

Session create 161 0

Session close 148 0

Session change 0 0

Gate create 0 0

Session ageout refresh requests 0 0

Session ageout refresh replies 0 0

IPSec VPN 0 0

Firewall user authentication 0 0

MGCP ALG 0 0

H323 ALG 0 0

SIP ALG 0 0

SCCP ALG 0 0

PPTP ALG 0 0

RPC ALG 0 0

RTSP ALG 0 0

RAS ALG 0 0

MAC address learning 0 0

GPRS GTP 0 0

Überprüfen des Status der Chassis-Cluster-Redundanzgruppe

Zweck

Überprüfen Sie den Status und die Priorität beider Knoten in einem Cluster und Informationen darüber, ob der primäre Knoten vorzeitig getrennt wurde oder ob ein manuelles Failover stattgefunden hat.

Aktion

Geben Sie im Betriebsmodus den chassis cluster status redundancy-group Befehl ein.

{primary:node0}

user@host> show chassis cluster status redundancy-group 1

Cluster ID: 1

Node Priority Status Preempt Manual failover

Redundancy-Group: 1, Failover count: 1

node0 100 primary no no

node1 1 secondary no no

Fehlerbehebung mit Protokollen

Zweck

Verwenden Sie diese Protokolle, um Probleme mit Chassis-Clustern zu identifizieren. Sie müssen diese Protokolle auf beiden Knoten ausführen.

Aktion

Geben Sie im Betriebsmodus die folgenden show Befehle ein.

user@host> show log jsrpd user@host> show log chassisd user@host> show log messages user@host> show log dcd user@host> show traceoptions

Beispiel: Konfigurieren eines Aktiv/Passiv-Chassis-Clusterpaars (J-Web)

Aktivieren Sie das Clustering. Weitere Informationen finden Sie unter Schritt 1 im Beispiel: Konfigurieren eines aktiven/passiven Chassis-Clusterpaars (CLI).

Konfigurieren Sie die Verwaltungsschnittstelle. Weitere Informationen finden Sie unter Schritt 2 im Beispiel: Konfigurieren eines aktiven/passiven Chassis-Clusterpaars (CLI).

Konfigurieren Sie die Fabric-Schnittstelle. Weitere Informationen finden Sie unter Schritt 3 im Beispiel: Konfigurieren eines Aktiv/Passiv-Chassis-Clusterpaars (CLI).

Konfigurieren Sie die Redundanzgruppen.

Wählen Sie

Configure>Chassis Clusteraus.Geben Sie die folgenden Informationen ein, und klicken Sie dann auf

Apply:Anzahl der redundanten Ether-Schnittstellen:

2Heartbeat-Intervall:

1000Heartbeat-Schwellenwert:

3Knoten:

0Gruppennummer:

0Prioritäten:

100

Geben Sie die folgenden Informationen ein, und klicken Sie dann auf

Apply:Knoten:

0Gruppennummer:

1Prioritäten:

1

Geben Sie die folgenden Informationen ein, und klicken Sie dann auf

Apply:Knoten:

1Gruppennummer:

0Prioritäten:

100

Konfigurieren Sie die redundanten Ethernet-Schnittstellen.

Wählen Sie

Configure>Chassis Clusteraus.Wählen Sie

ge-0/0/4aus.Geben Sie

reth1in das Feld Redundant Parent ein.Klicken Sie auf

Apply.Wählen Sie

ge-7/0/4aus.Geben Sie

reth1in das Feld Redundant Parent ein.Klicken Sie auf

Apply.Wählen Sie

ge-0/0/5aus.Geben Sie

reth0in das Feld Redundant Parent ein.Klicken Sie auf

Apply.Wählen Sie

ge-7/0/5aus.Geben Sie

reth0in das Feld Redundant Parent ein.Klicken Sie auf

Apply.Die letzten vier Konfigurationseinstellungen finden Sie unter Schritt 5 im Beispiel: Konfigurieren eines aktiven/passiven Chassis-Clusterpaars (CLI).

Konfigurieren Sie die Sicherheitszonen. Weitere Informationen finden Sie unter Schritt 6 im Beispiel: Konfigurieren eines Aktiv/Passiv-Chassis-Clusterpaars (CLI).

Konfigurieren Sie die Sicherheitsrichtlinien. Weitere Informationen finden Sie in Schritt 7 im Beispiel: Konfigurieren eines Aktiv/Passiv-Chassis-Clusterpaars (CLI).

Klicken Sie auf diese Schaltfläche

OK, um Ihre Konfiguration zu überprüfen und als Konfigurationskandidat zu speichern, und klicken Sie dann aufCommit Options>Commit.

Siehe auch

Grundlegendes zur Bereitstellung von aktiven/passiven Chassis-Clustern mit einem IPsec-Tunnel

In diesem Fall endet ein einzelnes Gerät im Cluster in einem IPsec-Tunnel und wird zur Verarbeitung des gesamten Datenverkehrs verwendet, während das andere Gerät nur im Falle eines Ausfalls verwendet wird (siehe Abbildung 4). Wenn ein Fehler auftritt, wird das Backup-Medium zum primären Medium und steuert die gesamte Weiterleitung.

Ein Aktiv/ Passiv-Chassis-Cluster kann durch die Verwendung von redundanten Ethernet-Schnittstellen (Reths) erreicht werden, die alle derselben Redundanzgruppe zugeordnet sind. Wenn eine der Schnittstellen in einer aktiven Gruppe in einem Knoten ausfällt, wird die Gruppe für inaktiv erklärt, und alle Schnittstellen in der Gruppe führen ein Failover auf den anderen Knoten durch.

Diese Konfiguration bietet eine Möglichkeit für einen Site-to-Site-IPsec-Tunnel, in einem Aktiv/Passiv-Cluster zu enden, wobei eine redundante Ethernet-Schnittstelle als Tunnelendpunkt verwendet wird. Im Falle eines Ausfalls wird die redundante Ethernet-Schnittstelle in der Backup-Firewall der SRX-Serie aktiviert, sodass der Tunnel gezwungen ist, die Endgeräte zu wechseln, um in der neuen aktiven Firewall der SRX-Serie beendet zu werden. Da Tunnelschlüssel und Sitzungsinformationen zwischen den Mitgliedern des Chassis-Clusters synchronisiert werden, muss der Tunnel für ein Failover nicht neu ausgehandelt werden, und alle eingerichteten Sitzungen werden beibehalten.

Bei einem Ausfall von RG0 (Routing-Engine) müssen die Routing-Protokolle auf dem neuen primären Knoten wiederhergestellt werden. Wenn VPN-Überwachung oder Dead-Peer-Erkennung konfiguriert ist und der Timer abläuft, bevor das Routing wieder auf dem neuen primären RG0-Kanal konvergiert, wird der VPN-Tunnel heruntergefahren und neu ausgehandelt.

Dynamische Tunnel können keinen Lastenausgleich über verschiedene SPCs hinweg durchführen.

Siehe auch

Beispiel: Konfigurieren eines Aktiv/Passiv-Chassis-Clusterpaars mit einem IPsec-Tunnel

Dieses Beispiel zeigt, wie Aktiv/Passiv-Chassis-Clustering mit einem IPsec-Tunnel für Firewalls der SRX-Serie konfiguriert wird.

Anforderungen

Bevor Sie beginnen:

-

Sie erhalten zwei SRX5000 Modelle mit identischen Hardwarekonfigurationen, ein SRX1500- oder SRX1600-Gerät und vier EX-Serie-Ethernet-Switches.

-

Verbinden Sie die beiden Geräte physisch (Rücken an Rücken für die Fabric und die Steuerports), und stellen Sie sicher, dass es sich um die gleichen Modelle handelt. Sie können sowohl die Fabric- als auch die Steuerports der SRX5000-Reihe konfigurieren.

-

Versetzen Sie die beiden Geräte in den Clustermodus, und starten Sie die Geräte neu. Auf beiden Geräten müssen Sie z.B. die folgenden Betriebsmodusbefehle eingeben:

-

Auf Knoten 0:

user@host> set chassis cluster cluster-id 1 node 0 reboot -

Auf Knoten 1:

user@host> set chassis cluster cluster-id 1 node 1 reboot

Die Cluster-ID ist auf beiden Geräten identisch, aber die Knoten-ID muss unterschiedlich sein, da es sich bei einem Gerät um Knoten 0 und bei dem anderen Gerät um Knoten 1 handelt. Der Bereich für die Cluster-ID liegt zwischen 1 und 255. Das Festlegen einer Cluster-ID auf 0 entspricht dem Deaktivieren eines Clusters.

Cluster-IDs größer als 15 können nur festgelegt werden, wenn die Fabric- und Control-Link-Schnittstellen Rücken an Rücken verbunden sind.

-

-

Erhalten Sie zwei SRX5000 Modelle mit identischen Hardwarekonfigurationen, einen SRX1500 Edge-Router und vier EX-Serie-Ethernet-Switches.

-

Verbinden Sie die beiden Geräte physisch (Rücken an Rücken für die Fabric und die Steuerports), und stellen Sie sicher, dass es sich um die gleichen Modelle handelt. Sie können sowohl die Fabric- als auch die Steuerports der SRX5000-Reihe konfigurieren.

Ab diesem Zeitpunkt wird die Konfiguration des Clusters zwischen den Knotenmitgliedern synchronisiert, und die beiden separaten Geräte fungieren als ein Gerät. Mitgliederspezifische Konfigurationen (z. B. die IP-Adresse des Management-Ports jedes Mitglieds) werden mithilfe von Konfigurationsgruppen eingegeben.

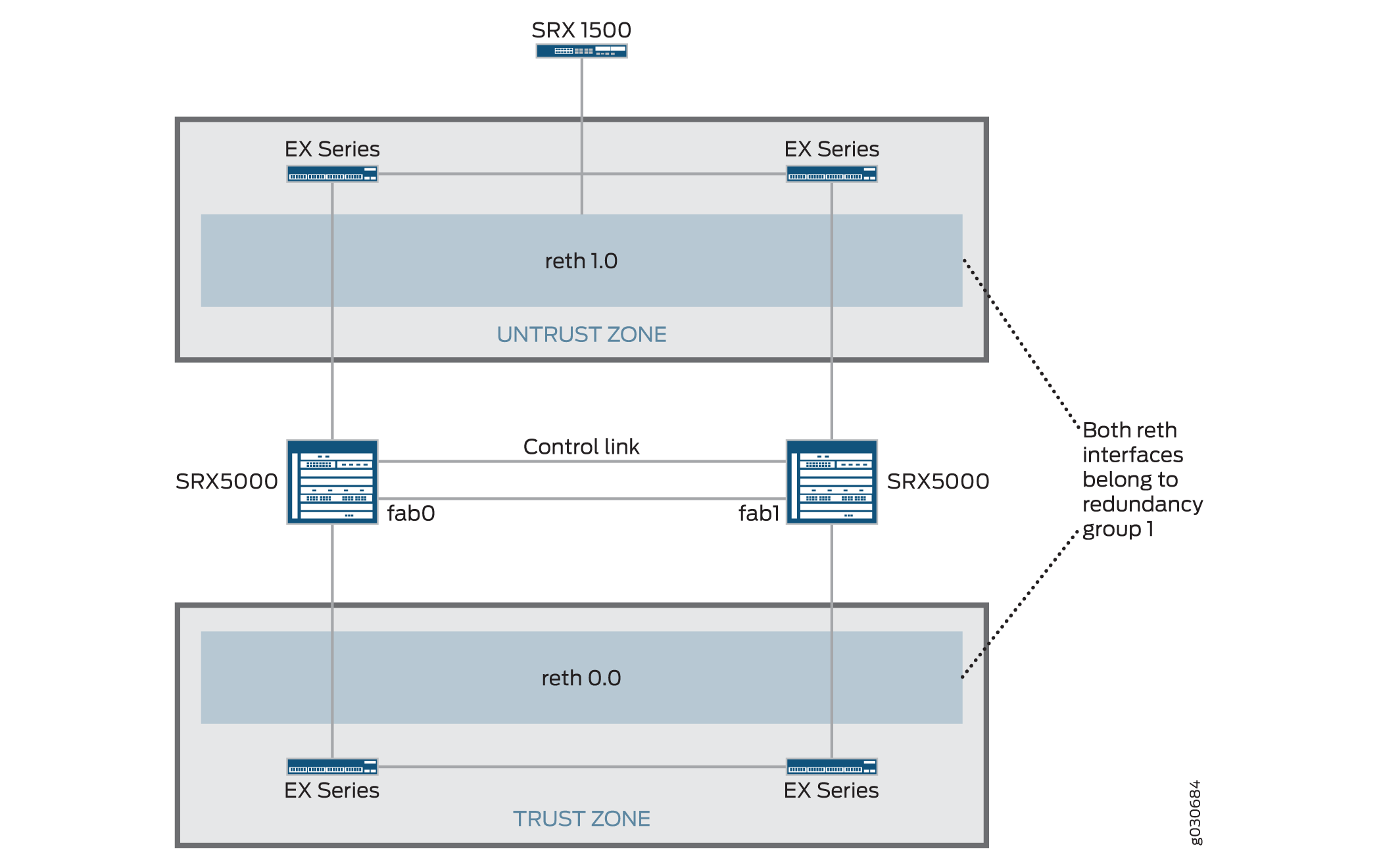

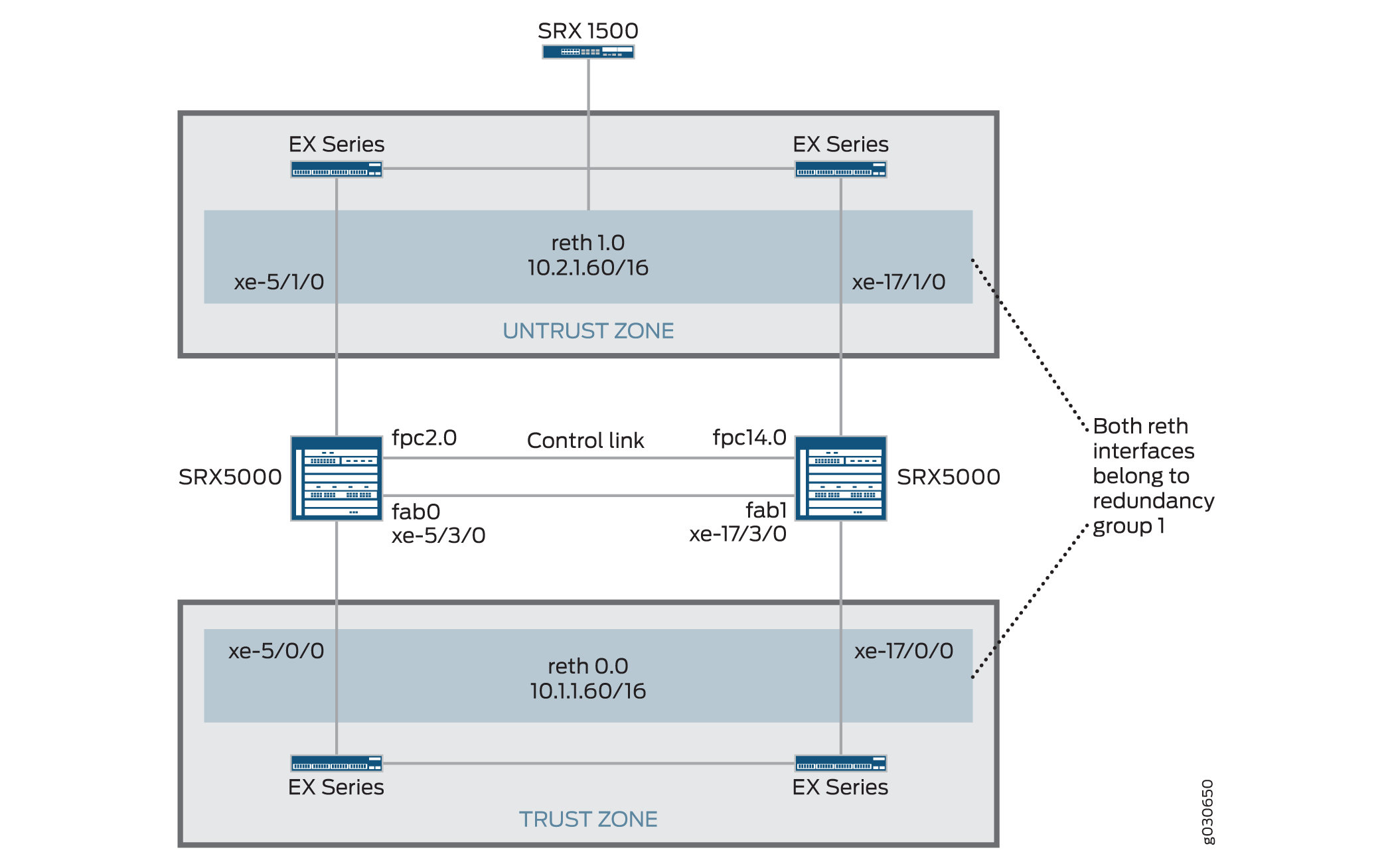

Überblick

In diesem Beispiel wird ein einzelnes Gerät im Cluster in einem IPsec-Tunnel beendet und zur Verarbeitung des gesamten Datenverkehrs verwendet, während das andere Gerät nur im Falle eines Ausfalls verwendet wird. (Siehe Abbildung 5.) Wenn ein Fehler auftritt, wird das Backup-Medium zum primären Medium und steuert die gesamte Weiterleitung.

In diesem Beispiel konfigurieren Sie Gruppen- (die Konfiguration wird mit dem apply-groups Befehl angewendet) und Chassis-Cluster-Informationen. Anschließend konfigurieren Sie IKE-, IPsec-, statische Routen-, Sicherheitszonen- und Sicherheitsrichtlinienparameter. Siehe Tabelle 5 bis Tabelle 11.

| Merkmal |

Name |

Konfigurationsparameter |

|---|---|---|

| Gruppen |

node0 |

|

| Knoten 1 |

|

| Merkmal |

Name |

Konfigurationsparameter |

|---|---|---|

| Fabric-Verbindungen |

Fab0 |

Schnittstelle: xe-5/3/0 |

| Fab1 |

Schnittstelle: xe-17/3/0 |

|

| Anzahl redundanter Ethernet-Schnittstellen |

– |

2 |

| Heartbeat-Intervall |

– |

1000 |

| Heartbeat-Schwellenwert |

– |

3 |

| Redundanzgruppe |

0 |

|

| 1 |

|

|

| Schnittstellenüberwachung

|

||

| Schnittstellen |

xe-5/1/0 |

Redundantes übergeordnetes Element: reth1 |

| xe-5/1/0 |

Redundantes übergeordnetes Element: reth1 |

|

| xe-5/0/0 |

Redundantes übergeordnetes Element: reth0 |

|

| xe-17/0/0 |

Redundantes übergeordnetes Element: reth0 |

|

| reth0 |

Redundanzgruppe: 1 |

|

|

||

| reth1 |

Redundanzgruppe: 1 |

|

|

||

| st0 |

||

|

| Merkmal |

Name |

Konfigurationsparameter |

|---|---|---|

| Vorschlag |

Vorschlags-Set-Standard |

- |

| Politik |

Vorinstallierten |

|

| Tor |

SRX1500-1 |

Anmerkung:

Beim SRX-Chassis-Clustering werden nur reth- und lo0-Schnittstellen für die Konfiguration externer IKE-Schnittstellen unterstützt. Andere Schnittstellentypen können konfiguriert werden, aber IPsec-VPN funktioniert möglicherweise nicht. Wenn eine logische lo0-Schnittstelle als externe IKE-Gateway-Schnittstelle verwendet wird, kann sie nicht mit RG0 konfiguriert werden. |

| Merkmal |

Name |

Konfigurationsparameter |

|---|---|---|

| Vorschlag |

Vorschlags-Set-Standard |

– |

| Politik |

Geschlechtskrankheit |

– |

| VPN |

SRX1500-1 |

Anmerkung:

Der Name des manuellen VPN und der Name des Site-to-Site-Gateways dürfen nicht identisch sein. |

Eine sichere Tunnelschnittstelle (st0) von st0.16000 bis st0.16385 ist für Multinode-Hochverfügbarkeit und für die Hochverfügbarkeits-Steuerlinkverschlüsselung im Gehäuse-Cluster reserviert. Bei diesen Schnittstellen handelt es sich nicht um vom Benutzer konfigurierbare Schnittstellen. Sie können nur Schnittstellen von st0.0 bis st0.15999 verwenden.

| Name |

Konfigurationsparameter |

|---|---|

| 0.0.0.0/0 |

Nächster Hop: 10.2.1.1 |

| 10.3.0.0/16 |

Nächster Hop: 10.10.1.2 |

| Name |

Konfigurationsparameter |

|---|---|

| vertrauen |

|

| Nicht vertrauenswürdig |

|

| vpn |

|

| Zweck |

Name |

Konfigurationsparameter |

|---|---|---|

| Diese Sicherheitsrichtlinie lässt Datenverkehr von der Vertrauenszone in die nicht vertrauenswürdige Zone zu. |

JEGLICHE |

|

| Diese Sicherheitsrichtlinie lässt Datenverkehr von der Vertrauenszone zur VPN-Zone zu. |

VPN-Beliebige |

|

Konfiguration

Verfahren

CLI Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, um sie an Ihre Netzwerkkonfiguration anzupassen, kopieren Sie die Befehle, fügen Sie sie in die CLI auf der Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

{primary:node0}[edit]

set chassis cluster control-ports fpc 2 port 0

set chassis cluster control-ports fpc 14 port 0

set groups node0 system host-name SRX5800-1

set groups node0 interfaces fxp0 unit 0 family inet address 172.19.100.50/24

set groups node1 system host-name SRX5800-2

set groups node1 interfaces fxp0 unit 0 family inet address 172.19.100.51/24

set apply-groups “${node}”

set interfaces fab0 fabric-options member-interfaces xe-5/3/0

set interfaces fab1 fabric-options member-interfaces xe-17/3/0

set chassis cluster reth-count 2

set chassis cluster heartbeat-interval 1000

set chassis cluster heartbeat-threshold 3

set chassis cluster node 0

set chassis cluster node 1

set chassis cluster redundancy-group 0 node 0 priority 254

set chassis cluster redundancy-group 0 node 1 priority 1

set chassis cluster redundancy-group 1 node 0 priority 254

set chassis cluster redundancy-group 1 node 1 priority 1

set chassis cluster redundancy-group 1 preempt

set chassis cluster redundancy-group 1 interface-monitor xe-5/0/0 weight 255

set chassis cluster redundancy-group 1 interface-monitor xe-5/1/0 weight 255

set chassis cluster redundancy-group 1 interface-monitor xe-17/0/0 weight 255

set chassis cluster redundancy-group 1 interface-monitor xe-17/1/0 weight 255

set interfaces xe-5/1/0 gigether-options redundant-parent reth1

set interfaces xe-17/1/0 gigether-options redundant-parent reth1

set interfaces xe-5/0/0 gigether-options redundant-parent reth0

set interfaces xe-17/0/0 gigether-options redundant-parent reth0

set interfaces reth0 redundant-ether-options redundancy-group 1

set interfaces reth0 unit 0 family inet address 10.1.1.60/16

set interfaces reth1 redundant-ether-options redundancy-group 1

set interfaces reth1 unit 0 family inet address 10.2.1.60/16

set interfaces st0 unit 0 multipoint family inet address 10.10.1.1/30

set security ike policy preShared mode main

set security ike policy preShared proposal-set standard

set security ike policy preShared pre-shared-key ascii-text "$ABC123"## Encrypted password

set security ike gateway SRX1500-1 ike-policy preShared

set security ike gateway SRX1500-1 address 10.1.1.90

set security ike gateway SRX1500-1 external-interface reth0.0

set security ipsec policy std proposal-set standard

set security ipsec vpn SRX1500-1 bind-interface st0.0

set security ipsec vpn SRX1500-1 vpn-monitor optimized

set security ipsec vpn SRX1500-1 ike gateway SRX1500-1

set security ipsec vpn SRX1500-1 ike ipsec-policy std

set security ipsec vpn SRX1500-1 establish-tunnels immediately

set routing-options static route 0.0.0.0/0 next-hop 10.2.1.1

set routing-options static route 10.3.0.0/16 next-hop 10.10.1.2

set security zones security-zone untrust host-inbound-traffic system-services all

set security zones security-zone untrust host-inbound-traffic protocols all

set security zones security-zone untrust interfaces reth1.0

set security zones security-zone trust host-inbound-traffic system-services all

set security zones security-zone trust host-inbound-traffic protocols all

set security zones security-zone trust interfaces reth0.0

set security zones security-zone vpn host-inbound-traffic system-services all 144

set security zones security-zone vpn host-inbound-traffic protocols all

set security zones security-zone vpn interfaces st0.0

set security policies from-zone trust to-zone untrust policy ANY match source-address any

set security policies from-zone trust to-zone untrust policy ANY match destination-address any

set security policies from-zone trust to-zone untrust policy ANY match application any

set security policies from-zone trust to-zone vpn policy vpn-any then permit

Schritt-für-Schritt-Anleitung

So konfigurieren Sie ein Aktiv/Passiv-Chassis-Clusterpaar mit einem IPsec-Tunnel:

-

Konfigurieren von Steuerports.

{primary:node0}[edit] user@host# set chassis cluster control-ports fpc 2 port 0 user@host# set chassis cluster control-ports fpc 14 port 0 -

Konfigurieren Sie die Verwaltungsschnittstelle.

{primary:node0}[edit] user@host# set groups node0 system host-name SRX5800-1 user@host# set groups node0 interfaces fxp0 unit 0 family inet address 172.19.100.50/24 user@host#set groups node1 system host-name SRX5800-2 user@host# set groups node1 interfaces fxp0 unit 0 family inet address 172.19.100.51/24 user@host# set apply-groups “${node}” -

Konfigurieren Sie die Fabric-Schnittstelle.

{primary:node0}[edit] user@host# set interfaces fab0 fabric-options member-interfaces xe-5/3/0 user@host# set interfaces fab1 fabric-options member-interfaces xe-17/3/0 -

Konfigurieren von Redundanzgruppen.

{primary:node0}[edit] user@host# set chassis cluster reth-count 2 user@host# set chassis cluster heartbeat-interval 1000 user@host# set chassis cluster heartbeat-threshold 3 user@host# set chassis cluster node 0 user@host# set chassis cluster node 1 user@host# set chassis cluster redundancy-group 0 node 0 priority 254 user@host# set chassis cluster redundancy-group 0 node 1 priority 1 user@host# set chassis cluster redundancy-group 1 node 0 priority 254 user@host# set chassis cluster redundancy-group 1 node 1 priority 1 user@host# set chassis cluster redundancy-group 1 preempt user@host# set chassis cluster redundancy-group 1 interface-monitor xe-5/0/0 weight 255 user@host# set chassis cluster redundancy-group 1 interface-monitor xe-5/1/0 weight 255 user@host# set chassis cluster redundancy-group 1 interface-monitor xe-17/0/0 weight 255 user@host# set chassis cluster redundancy-group 1 interface-monitor xe-17/1/0 weight 255 -

Konfigurieren Sie redundante Ethernet-Schnittstellen.

{primary:node0}[edit] user@host# set interfaces xe-5/1/0 gigether-options redundant-parent reth1 user@host# set interfaces xe-17/1/0 gigether-options redundant-parent reth1 user@host# set interfaces xe-5/0/0 gigether-options redundant-parent reth0 user@host# set interfaces xe-17/0/0 gigether-options redundant-parent reth0 user@host# set interfaces reth0 redundant-ether-options redundancy-group 1 user@host# set interfaces reth0 unit 0 family inet address 10.1.1.60/16 user@host# set interfaces reth1 redundant-ether-options redundancy-group 1 user@host# set interfaces reth1 unit 0 family inet address 10.2.1.60/16 -

Konfigurieren von IPsec-Parametern.

{primary:node0}[edit] user@host# set interfaces st0 unit 0 multipoint family inet address 10.10.1.1/30 user@host# set security ike policy preShared mode main user@host# set security ike policy preShared proposal-set standard user@host# set security ike policy preShared pre-shared-key ascii-text "$ABC123"## Encrypted password user@host# set security ike gateway SRX1500-1 ike-policy preShared user@host# set security ike gateway SRX1500-1 address 10.1.1.90 user@host# set security ike gateway SRX1500-1 external-interface reth0.0 user@host# set security ipsec policy std proposal-set standard user@host# set security ipsec vpn SRX1500-1 bind-interface st0.0 user@host# set security ipsec vpn SRX1500-1 vpn-monitor optimized user@host# set security ipsec vpn SRX1500-1 ike gateway SRX1500-1 user@host# set security ipsec vpn SRX1500-1 ike ipsec-policy std user@host# set security ipsec vpn SRX1500-1 establish-tunnels immediately -

Konfigurieren Sie statische Routen.

{primary:node0}[edit] user@host# set routing-options static route 0.0.0.0/0 next-hop 10.2.1.1 user@host# set routing-options static route 10.3.0.0/16 next-hop 10.10.1.2 -

Konfigurieren von Sicherheitszonen.

{primary:node0}[edit] user@host# set security zones security-zone untrust host-inbound-traffic system-services all user@host# set security zones security-zone untrust host-inbound-traffic protocols all user@host# set security zones security-zone untrust interfaces reth1.0 user@host# set security zones security-zone trust host-inbound-traffic system-services all user@host# set security zones security-zone trust host-inbound-traffic protocols all user@host# set security zones security-zone trust interfaces reth0.0 user@host# set security zones security-zone vpn host-inbound-traffic system-services all user@host# set security zones security-zone vpn host-inbound-traffic protocols all user@host# set security zones security-zone vpn interfaces st0.0 -

Konfigurieren von Sicherheitsrichtlinien.

{primary:node0}[edit] user@host# set security policies from-zone trust to-zone untrust policy ANY match source-address any user@host# set security policies from-zone trust to-zone untrust policy ANY match destination-address any user@host# set security policies from-zone trust to-zone untrust policy ANY match application any user@host# set security policies from-zone trust to-zone vpn policy vpn-any then permit

Befund

Bestätigen Sie im Betriebsmodus Ihre Konfiguration, indem Sie den show configuration Befehl eingeben. Wenn in der Ausgabe nicht die beabsichtigte Konfiguration angezeigt wird, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

Der Kürze halber enthält diese show Befehlsausgabe nur die Konfiguration, die für dieses Beispiel relevant ist. Alle anderen Konfigurationen auf dem System wurden durch Auslassungspunkte (...) ersetzt.

user@host> show configuration

version x.xx.x;

groups {

node0 {

system {

host-name SRX58001;

}

interfaces {

fxp0 {

unit 0 {

family inet {

address 172.19.100.50/24;

}

}

}

}

}

node1 {

system {

host-name SRX58002;

}

interfaces {

fxp0 {

unit 0 {

family inet {

address 172.19.100.51/24;

}

}

}

}

}

}

apply-groups "${node}";

system {

root-authentication {

encrypted-password "$ABC123";

}

}

chassis {

cluster {

reth-count 2;

heartbeat-interval 1000;

heartbeat-threshold 3;

control-ports {

fpc 2 port 0;

fpc 14 port 0;

}

redundancy-group 0 {

node 0 priority 254;

node 1 priority 1;

}

redundancy-group 1 {

node 0 priority 254;

node 1 priority 1;

preempt;

interface-monitor {

xe–6/0/0 weight 255;

xe–6/1/0 weight 255;

xe–18/0/0 weight 255;

xe–18/1/0 weight 255;

}

}

}

}

interfaces {

xe–5/0/0 {

gigether–options {

redundant–parent reth0;

}

}

xe–5/1/0 {

gigether–options {

redundant–parent reth1;

}

}

xe–17/0/0 {

gigether–options {

redundant–parent reth0;

}

}

xe–17/1/0 {

gigether–options {

redundant–parent reth1;

}

}

fab0 {

fabric–options {

member–interfaces {

xe–5/3/0;

}

}

}

fab1 {

fabric–options {

member–interfaces {

xe–17/3/0;

}

}

}

reth0 {

redundant–ether–options {

redundancy–group 1;

}

unit 0 {

family inet {

address 10.1.1.60/16;

}

}

}

reth1 {

redundant–ether–options {

redundancy–group 1;

}

unit 0 {

family inet {

address 10.2.1.60/16;

}

}

}

st0 {

unit 0 {

multipoint;

family inet {

address 5.4.3.2/32;

}

}

}

}

routing–options {

static {

route 0.0.0.0/0 {

next–hop 10.2.1.1;

}

route 10.3.0.0/16 {

next–hop 10.10.1.2;

}

}

}

security {

zones {

security–zone trust {

host–inbound–traffic {

system–services {

all;

}

}

interfaces {

reth0.0;

}

}

security–zone untrust

host-inbound-traffic {

system-services {

all;

}

}

protocols {

all;

}

interfaces {

reth1.0;

}

}

security-zone vpn {

host-inbound-traffic {

system-services {

all;

}

}

protocols {

all;

}

interfaces {

st0.0;

}

}

}

policies {

from–zone trust to–zone untrust {

policy ANY {

match {

source–address any;

destination–address any;

application any;

}

then {

permit;

}

}

}

from–zone trust to–zone vpn {

policy vpn {

match {

source–address any;

destination–address any;

application any;

}

then {

permit;

}

}

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, wechseln commit Sie aus dem Konfigurationsmodus.

Verifizierung

Vergewissern Sie sich, dass die Konfiguration ordnungsgemäß funktioniert.

- Überprüfen des Chassis-Cluster-Status

- Überprüfen von Chassis-Cluster-Schnittstellen

- Überprüfen der Chassis-Cluster-Statistiken

- Überprüfen der Statistiken der Chassis-Cluster Control Plane

- Überprüfen der Data Plane-Statistiken des Chassis-Clusters

- Überprüfen des Status der Chassis-Cluster-Redundanzgruppe

- Fehlerbehebung mit Protokollen

Überprüfen des Chassis-Cluster-Status

Zweck

Überprüfen Sie den Gehäuse-Clusterstatus, den Failover-Status und die Informationen zur Redundanzgruppe.

Aktion

Geben Sie im Betriebsmodus den show chassis cluster status Befehl ein.

{primary:node0}

show chassis cluster status

Cluster ID: 1

Node Priority Status Preempt Manual failover

Redundancy group: 0 , Failover count: 1

node0 1 primary no no

node1 254 secondary no no

Redundancy group: 1 , Failover count: 1

node0 1 primary yes no

node1 254 secondary yes no

Überprüfen von Chassis-Cluster-Schnittstellen

Zweck

Überprüfen Sie die Schnittstellen des Chassis-Clusters.

Aktion

Geben Sie im Betriebsmodus den show chassis cluster interfaces Befehl ein.

{primary:node0}

user@host> show chassis cluster interfaces

Control link name: fxp1

Redundant-ethernet Information:

Name Status Redundancy-group

reth0 Up 1

reth1 Up 1

Interface Monitoring:

Interface Weight Status Redundancy-group

xe-5/0/0 255 Up 1

xe-5/1/0 255 Up 1

xe-17/0/0 255 Up 1

xe-17/1/0 255 Up 1

Überprüfen der Chassis-Cluster-Statistiken

Zweck

Überprüfen Sie die Informationen zu den Gehäuse-Cluster-Services und den Steuerverbindungsstatistiken (gesendete und empfangene Heartbeats), den Fabric-Link-Statistiken (gesendete und empfangene Sondierungen) und der Anzahl der für Services gesendeten und empfangenen RTOs.

Aktion

Geben Sie im Betriebsmodus den show chassis cluster statistics Befehl ein.

{primary:node0}

user@host> show chassis cluster statistics

Control link statistics:

Control link 0:

Heartbeat packets sent: 258689

Heartbeat packets received: 258684

Heartbeat packets errors: 0

Fabric link statistics:

Child link 0

Probes sent: 258681

Probes received: 258681

Services Synchronized:

Service name RTOs sent RTOs received

Translation context 0 0

Incoming NAT 0 0

Resource manager 6 0

Session create 161 0

Session close 148 0

Session change 0 0

Gate create 0 0

Session ageout refresh requests 0 0

Session ageout refresh replies 0 0

IPSec VPN 0 0

Firewall user authentication 0 0

MGCP ALG 0 0

H323 ALG 0 0

SIP ALG 0 0

SCCP ALG 0 0

PPTP ALG 0 0

RPC ALG 0 0

RTSP ALG 0 0

RAS ALG 0 0

MAC address learning 0 0