SSL-Proxy

SSL-Proxy fungiert als Vermittler und führt SSL-Verschlüsselung und -Entschlüsselung zwischen dem Client und dem Server durch. Wenn ssl-Weiterleitungs-Proxy aktiviert ist, kann eine bessere Visibilität in der Anwendungsnutzung zur Verfügung gestellt werden.

SSL-Proxy – Übersicht

SSL-Proxy wird nur auf Geräten der SRX-Serie unterstützt.

Secure Sockets Layer (SSL) ist ein Protokoll auf Anwendungsebene, das Verschlüsselungstechnologie für das Internet bereitstellt. SSL, auch Transport Layer Security (TLS) genannt, gewährleistet die sichere Übertragung von Daten zwischen einem Client und einem Server durch eine Kombination aus Datenschutz, Authentifizierung, Vertraulichkeit und Datenintegrität. SSL setzt für diese Sicherheitsstufe auf Zertifikate und privat-öffentliche Schlüsselaustauschpaare.

SSL-Proxy ist ein transparenter Proxy, der SSL-Verschlüsselung und -Entschlüsselung zwischen dem Client und dem Server vornimmt.

- Wie funktioniert SSL-Proxy?

- SSL-Proxy mit Anwendungssicherheitsservices

- Arten von SSL-Proxy

- Unterstützte SSL-Protokolle

- Vorteile von SSL-Proxy

- Unterstützung für logische Systeme

- Einschränkungen

Wie funktioniert SSL-Proxy?

SSL-Proxy bietet eine sichere Datenübertragung zwischen einem Client und einem Server über eine Kombination aus folgenden Komponenten:

Authentifizierungsserver-Authentifizierung schützt vor betrügerischen Übertragungen, indem sie es einem Webbrowser ermöglicht, die Identität eines Webservers zu validieren.

Vertraulichkeit : SSL setzt die Vertraulichkeit durch Verschlüsselung von Daten durch, um zu verhindern, dass unbefugte Benutzer elektronische Kommunikation abhören; stellt somit den Datenschutz der Kommunikation sicher.

Integrität: Die Nachrichtenintegrität stellt sicher, dass der Inhalt einer Kommunikation nicht manipuliert wird.

Ein Gerät der SRX-Serie, das als SSL-Proxy fungiert, verwaltet SSL-Verbindungen zwischen dem Client an einem Ende und dem Server am anderen Ende und führt die folgenden Aktionen aus:

SSL-Sitzung zwischen Client und SRX-Serie: Beendet eine SSL-Verbindung von einem Client, wenn die SSL-Sitzungen vom Client zum Server initiiert werden. Das Gerät der SRX-Serie entschlüsselt den Datenverkehr, untersucht ihn auf Angriffe (beide Richtungen) und initiiert die Verbindung im Namen der Clients zum Server.

SSL-Sitzung zwischen Server und SRX-Serie: Beendet eine SSL-Verbindung von einem Server, wenn die SSL-Sitzungen vom externen Server zum lokalen Server initiiert werden. Das Gerät der SRX-Serie empfängt Klartext vom Client und verschlüsselt und überträgt die Daten als Chiffretext an den SSL-Server. Auf der anderen Seite entschlüsselt die SRX-Serie den Datenverkehr vom SSL-Server, prüft ihn auf Angriffe und sendet die Daten als Klartext an den Client.

Ermöglicht die Überprüfung von verschlüsseltem Datenverkehr.

SSL-Proxyserver sorgt für eine sichere Datenübertragung mit Verschlüsselungstechnologie. SSL basiert auf Zertifikaten und privat-öffentlichen Schlüsselaustauschpaaren, um die sichere Kommunikation zu gewährleisten. Weitere Informationen finden Sie unter SSL-Zertifikate.

Um eine SSL-Sitzung zwischen dem Gerät der SRX-Serie und seinem Client/Server einzurichten und aufrechtzuerhalten, wendet das Gerät der SRX-Serie Sicherheitsrichtlinien auf den empfangenen Datenverkehr an. Wenn der Datenverkehr mit den Sicherheitsrichtlinienkriterien übereinstimmt, wird der SSL-Proxy als Anwendungsservice innerhalb einer Sicherheitsrichtlinie aktiviert.

SSL-Proxy mit Anwendungssicherheitsservices

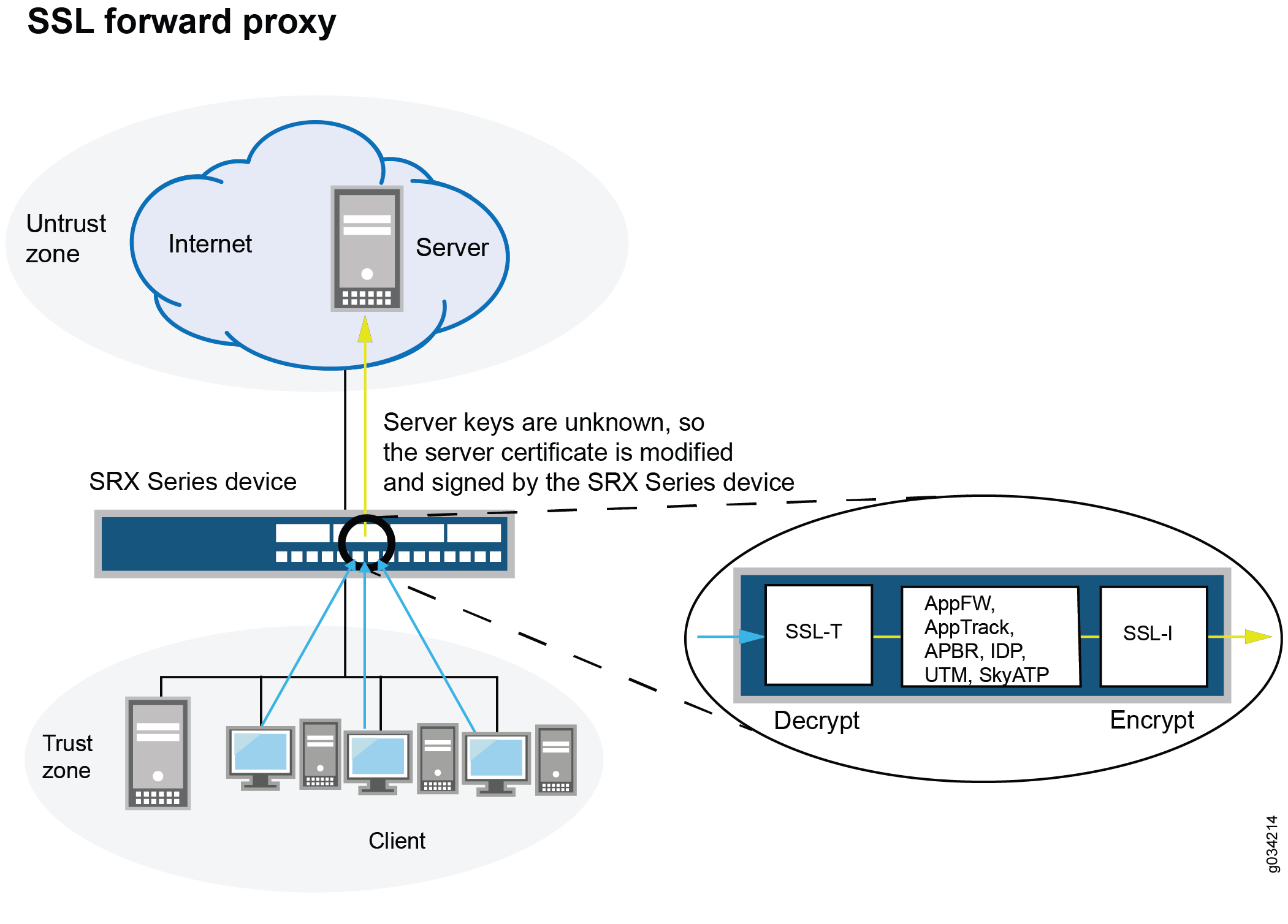

Abbildung 1 zeigt, wie SSL-Proxy auf einer verschlüsselten Payload funktioniert.

Wenn erweiterte Sicherheitsservices wie Anwendungs-Firewall (AppFW), Intrusion Detection and Prevention (IDP), Anwendungsverfolgung (AppTrack), UTM und SkyATP konfiguriert sind, fungiert der SSL-Proxy als SSL-Server, indem er die SSL-Sitzung vom Client beendet und eine neue SSL-Sitzung auf dem Server aufbaut. Das Gerät der SRX-Serie entschlüsselt und verschlüsselt dann den gesamten SSL-Proxy-Datenverkehr.

IDP, AppFW, AppTracking, erweitertes richtlinienbasiertes Routing (APBR), UTM, SkyATP und ICAP-Serviceumleitung können die entschlüsselten Inhalte vom SSL-Proxy verwenden. Wenn keiner dieser Services konfiguriert ist, werden SSL-Proxydienste auch dann umgangen, wenn ein SSL-Proxyprofil an eine Firewall-Richtlinie angehängt ist.

Arten von SSL-Proxy

SSL-Proxy ist ein transparenter Proxy, der SSL-Verschlüsselung und -Entschlüsselung zwischen dem Client und dem Server vornimmt. DIE SRX fungiert aus Der Perspektive des Clients als Server und fungiert aus Der Perspektive des Servers als Client. Auf Geräten der SRX-Serie werden Client-Schutz (Weiterleitungs-Proxy) und Serverschutz (Reverse Proxy) mit demselben Echo-System SSL-T-SSL [Terminator auf der Client-Seite] und SSL-I-SSL [Initiator auf der Serverseite]) unterstützt.

Geräte der SRX-Serie unterstützen folgende Arten von SSL-Proxy:

Client-Schutz-SSL-Proxy, auch als Weiterleitungs-Proxy bekannt: Das Gerät der SRX-Serie befindet sich zwischen dem internen Client und dem externen Server. Proxying Outbound Session, das heißt lokal initiierte SSL-Sitzung, an das Internet. Es entschlüsselt und untersucht den Datenverkehr von internen Benutzern zum Web.

Serverschutz-SSL-Proxy, auch reverse Proxy genannt: Das Gerät der SRX-Serie befindet sich zwischen dem internen Server und dem externen Client. Proxying inbound Session, das heißt extern initiierte SSL-Sitzungen vom Internet zum lokalen Server.

Weitere Informationen zu SSL-Weiterleitungs- und Reverse-Proxy finden Sie unter Konfigurieren von SSL-Proxy.

Unterstützte SSL-Protokolle

Die folgenden SSL-Protokolle werden für den SSL-Initiierungs- und Terminierungsservice auf Geräten der SRX-Serie unterstützt:

TLS-Version 1.0: Bietet Authentifizierung und sichere Kommunikation zwischen kommunizierenden Anwendungen.

TLS-Version 1.1– Diese erweiterte Version von TLS bietet Schutz vor Chiffre Block Chaining (CBC)-Angriffen.

TLS-Version 1.2 — Diese erweiterte Version von TLS bietet eine verbesserte Flexibilität für die Aushandlung kryptografischer Algorithmen.

-

TLS-Version 1.3 — Diese erweiterte Version von TLS bietet verbesserte Sicherheit und bessere Leistung.

Ab Junos OS Version 15.1X49-D30 und Junos OS Version 17.3R1 werden die Protokolle TLS-Version 1.1 und TLS-Version 1.2 auf Geräten der SRX-Serie zusammen mit TLS-Version 1.0 unterstützt.

Ab Junos OS Version 15.1X49-D20 und Junos OS Version 17.3R1 ist die Unterstützung für SSL-Protokoll 3.0 (SSLv3) veraltet.

Ab Junos OS Version 21.2R1 unterstützt SSL-Proxy auf Geräten der SRX-Serie TLS-Version 1.3.

Wenn Sie TLS 1.3 verwenden, unterstützt das Gerät der SRX-Serie die Secp256r1-Gruppe für Schlüsselaustausch zum Herstellen einer Verbindung mit dem Server. Wenn der Server nur secp384r1 unterstützt, wird die Verbindung beendet.

Vorteile von SSL-Proxy

Entschlüsselt SSL-Datenverkehr, um granulare Anwendungsinformationen zu erhalten und ihnen die Anwendung erweiterter Sicherheitsservices zu ermöglichen und Bedrohungen zu erkennen.

Erzwingt die Verwendung starker Protokolle und Chiffren durch den Client und den Server.

Bietet Visibilität und Schutz vor Bedrohungen, die in SSL-verschlüsselten Datenverkehr eingebettet sind.

Steuert, was entschlüsselt werden muss, indem Sie selektiven SSL-Proxy verwenden.

Unterstützung für logische Systeme

Es ist möglich, SSL-Proxy auf Firewall-Richtlinien zu aktivieren, die mit logischen Systemen konfiguriert werden. beachten Sie jedoch die folgenden Einschränkungen:

Die Kategorie "Services" wird derzeit in der Konfiguration logischer Systeme nicht unterstützt. Da SSL-Proxy unter "Services" steht, können Sie SSL-Proxyprofile nicht auf logischer Systembasis konfigurieren.

Da auf globaler Ebene konfigurierte Proxyprofile (in "services ssl proxy") über logische Systemkonfigurationen hinweg sichtbar sind, können Proxyprofile auf globaler Ebene konfiguriert und dann an die Firewall-Richtlinien eines oder mehrerer logischer Systeme angefügt werden.

Einschränkungen

Auf allen Geräten der SRX-Serie hat die aktuelle SSL-Proxy-Implementierung die folgenden Konnektivitätsbeschränkungen:

Die SSLv3.0-Protokollunterstützung ist veraltet.

Das SSLv2-Protokoll wird nicht unterstützt. SSL-Sitzungen mit SSLv2 werden unterbrochen.

Nur X.509v3-Zertifikat wird unterstützt.

Client-Authentifizierung für SSL-Handshake wird nicht unterstützt.

SSL-Sitzungen, bei denen die Client-Zertifikatsauthentifizierung obligatorisch ist, werden unterbrochen.

SSL-Sitzungen, bei denen Neuverhandlungen angefordert werden, werden unterbrochen.

Auf Geräten der SRX-Serie wird der SSL-Proxy für eine bestimmte Sitzung nur aktiviert, wenn eine relevante Funktion im Zusammenhang mit SSL-Datenverkehr ebenfalls aktiviert ist. Funktionen im Zusammenhang mit SSL-Datenverkehr sind IDP, Anwendungsidentifizierung, Anwendungs-Firewall, Anwendungsverfolgung, erweitertes richtlinienbasiertes Routing, UTM, SkyATP und ICAP-Umleitungsservice. Wenn keine dieser Funktionen in einer Sitzung aktiv ist, übergeht der SSL-Proxy die Sitzung und Protokolle werden in diesem Szenario nicht generiert.