Alta disponibilidade de vários nós em implantações da AWS

Leia este tópico para entender o suporte de alta disponibilidade de vários nós para instâncias de Firewall virtual vSRX em implantações da Amazon Web Services (AWS).

Alta disponibilidade de vários nós na AWS

Você pode configurar a alta disponibilidade de múltiplos nós nos firewalls de Firewall virtual vSRX implantados na AWS. Os nós participantes executam o controle ativo e os planos de dados ao mesmo tempo, e os nós fazem backup uns dos outros para garantir um failover sincronizado rápido em caso de falha do sistema ou do hardware. A conexão de link de interchassis (ICL) entre os dois dispositivos sincroniza e mantém as informações de estado e lida com cenários de failover de dispositivo.

Vamos começar nos familiarizando com os termos de alta disponibilidade de vários nós específicos para a implantação da AWS.

Terminologia

| Descrição do termo | |

|---|---|

| Endereço IP elástico |

Endereço IPv4 público roteável de uma rede especificada ou da Internet. Os endereços IP elásticos são vinculados dinamicamente a uma interface de qualquer nó em uma configuração de alta disponibilidade de vários nós. A qualquer momento, esses endereços estão vinculados a apenas uma interface e também ao mesmo nó. A configuração de alta disponibilidade de vários nós usa endereços IP elásticos para controlar o tráfego nas implantações da AWS. O endereço IP elástico atua de forma semelhante ao endereço IP flutuante na implantação da Camada 3 ou a um endereço IP virtual como na implantação do gateway padrão. O nó com um SRG1 ativo possui o endereço IP elástico e atrai o tráfego em direção a ele. |

| Link de interchassis (ICL) |

Link baseado em IP (link lógico) que conecta nós por uma rede roteada em um sistema de alta disponibilidade de múltiplos nós. O dispositivo de segurança usa a ICL para sincronizar e manter as informações de estado e para lidar com cenários de failover de dispositivo. Você pode usar apenas a interface ge-0/0/0 para configurar uma ICL. A ICL usa o endereço MAC atribuído pela AWS (não o MAC virtual criado pelo Firewall virtual vSRX). Ao configurar a ICL, certifique-se de que o endereço IP seja uma sub-rede da nuvem privada virtual (VPC). Observe que a alta disponibilidade multibode não oferece suporte à implantação entre VPCs |

| Processo do Protocolo de redundância de serviços da Juniper (jsrpd) | Processo que gerencia a determinação e a aplicação da atividade e fornece proteção de cérebro dividido. |

Suporte a VPN IPsec

A partir do Junos OS Release 24.4R1, oferecemos suporte à VPN IPsec para alta disponibilidade de múltiplos nós ativa/backup em implantações da AWS.

Limitação

A alta disponibilidade de vários nós não dá suporte a várias configurações SRG (ativas/ativas) em implantações de nuvem pública. O modo ativo/backup oferece suporte a SRG0 e SRG1. O túnel VPN IPsec ancora no SRG1, que funciona em um modo ativo/backup stateful. Todos os túneis VPN terminam no dispositivo em que o SRG1 está ativo.

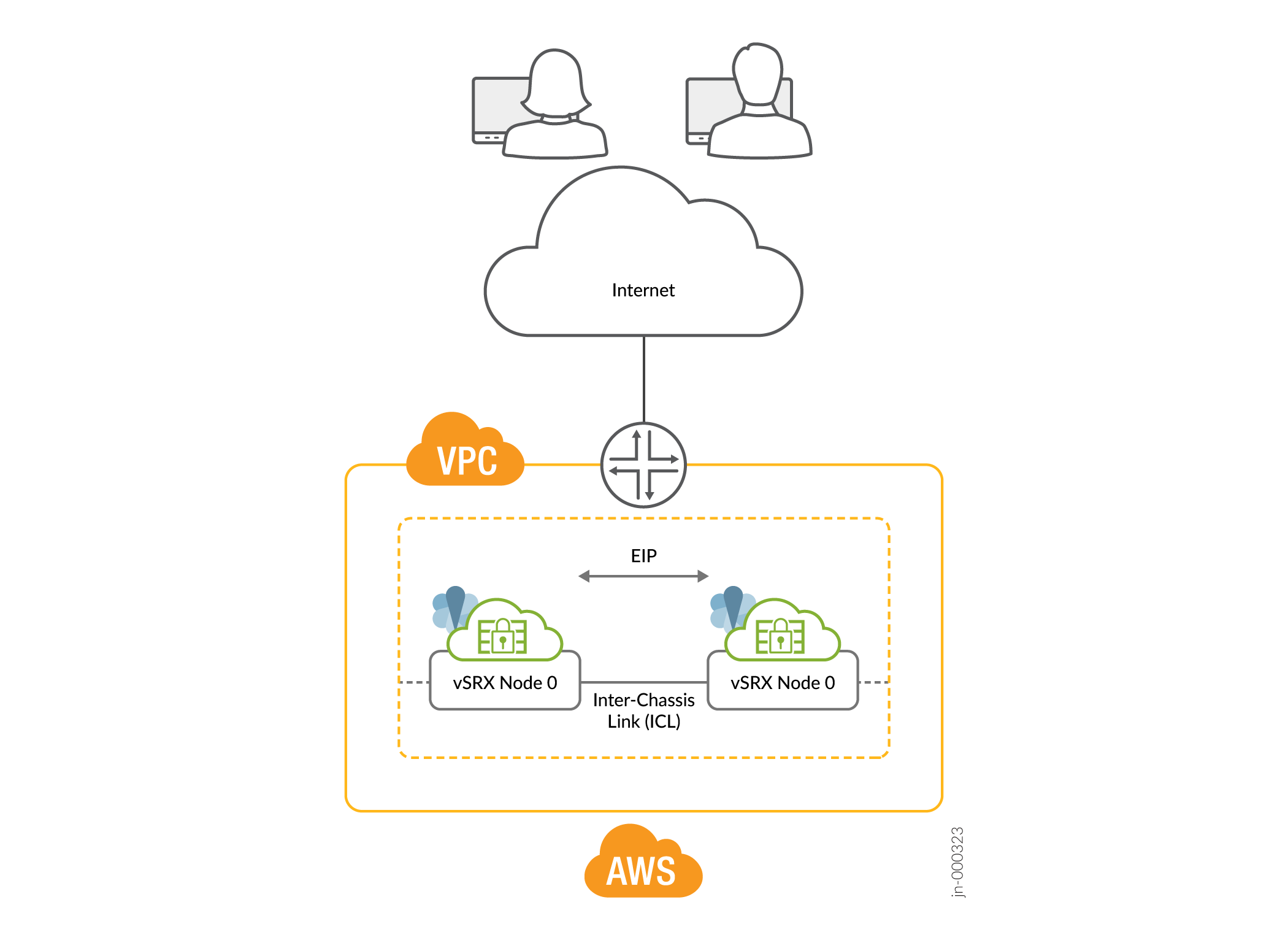

Arquitetura

A Figura 1 mostra duas instâncias de Firewall virtual vSRX formando um par de HA na implantação de alta disponibilidade de vários nós na AWS. Uma instância do Firewall virtual vSRX atua como o nó ativo e a outra como o nó de backup.

nuvem pública

nuvem pública

Em uma configuração de alta disponibilidade de vários nós, uma ICL conecta os dois nós (instâncias de Firewall virtual vSRX) e ajuda a sincronizar os estados de plano de controle e plano de dados.

Na configuração de alta disponibilidade de vários nós, duas instâncias de Firewall virtual vSRX estão operando no modo ativo/backup. Ambos os nós se conectam usando uma ICL para sincronizar os estados de controle e plano de dados. A instância do Firewall virtual vSRX na qual o SRG1 está ativo hospeda o endereço IP elástico. O nó ativo direciona o tráfego para ele usando o endereço IP elástico. O nó de backup permanece no modo de espera e assume o controle no failover.

O processo do Juniper Services Redundancy Protocol (jsrpd) se comunica com a infraestrutura da AWS para realizar a determinação e aplicação de ativos e oferece proteção split-brain.

Durante um failover, o endereço IP elástico se move do nó ativo antigo para o novo nó ativo, acionando a API do AWS SDK e atraindo o tráfego para o novo nó ativo. A AWS atualiza as tabelas de rotas para desviar o tráfego para o novo nó ativo. Esse mecanismo permite que os clientes se comuniquem com os nós usando um único endereço IP. Você configura o endereço IP elástico na interface que se conecta às redes/segmentos participantes.

Proteção Split-Brain

Quando a ICL entre dois nós fica inativa, cada nó começa a fazer ping no endereço IP da interface do nó peer usando as sondas. Se o nó peer estiver íntegro, ele responderá às sondas. Caso contrário, o processo jsrpd se comunica com a infraestrutura da AWS para impor a função ativa para o nó íntegro.

Interface ICL flexível na AWS

Você pode configurar qualquer interface ge-0/0/x para ICL na AWS. Isso é semelhante à interface ICL no Azure e no GCP, em que você pode usar ge-0/0/x para ICL. Anteriormente, a interface ICL na AWS era corrigida e você só podia usar ge-0/0/0 para ICL.

Para instâncias vSRX que operam em uma configuração MNHA, a AWS usa tags específicas para garantir a identificação e o gerenciamento adequados dos pares de HA. Inicialmente, duas tags são usadas:

- LocalNodeID: essa tag identifica a instância como o nó local dentro do par de HA.

- PeerNodeID: essa marca identifica a instância como nó de mesmo nível.

Além dessas duas tags, introduzimos quatro tags adicionais para aprimorar a configuração e o gerenciamento de configurações de MNHA, especificando detalhes da interface para nós locais e pares:

- LocalTrustInterface: interface na instância local do vSRX que se conecta à sub-rede privada (geralmente usada para comunicação interna confiável).

- LocalUntrustInterface: interface na instância local do vSRX que se conecta à sub-rede pública (normalmente usada para comunicação externa não confiável).

- PeerTrustInterface: interface na instância do peer vSRX que se conecta à sub-rede privada.

- PeerUntrustInterface: interface na instância do peer vSRX que se conecta à sub-rede pública,

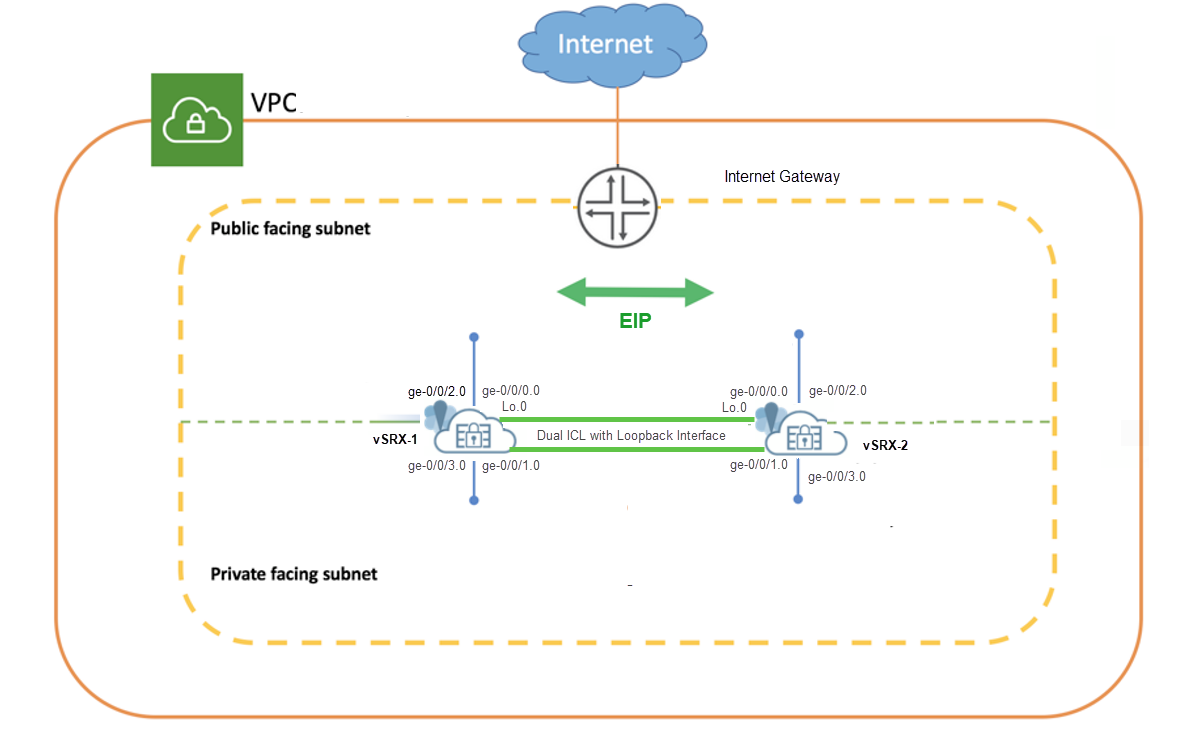

Suporte para interface de loopback na AWS

Como a interface AE é incompatível com plataformas de nuvem pública, como AWS, GCP e Azure, a interface de loopback é usada como parte da solução ICL de caminho duplo. O Azure e o GCP dão suporte a interfaces de loopback. Agora, você também pode usar a interface de loopback para configurar a ICL de caminho duplo na AWS. A AWS requer que a comunicação de loopback seja estabelecida em duas ou mais interfaces físicas (exemplo: ge-0/0/x).

A ilustração a seguir fornece a topologia dos firewalls vSRX na configuração do MNHA implantada na AWS.

de caminho duplo

de caminho duplo

Conforme mostrado na topologia, duas instâncias do Firewall virtual vSRX (Firewall virtual vSRX-1 e Firewall virtual vSRX-2) são implantadas na Amazon VPC. Os nós se comunicam entre si usando um endereço IP roteável (endereço IP elástico). O lado não confiável se conecta a uma rede pública, enquanto o lado confiável se conecta aos recursos protegidos

A topologia usa interfaces de loopback para implementar o link entre chassis (ICL) de caminho duplo entre dois firewalls vSRX em uma VPC. Os dispositivos vSRX usam duas interfaces (ge-0/0/0 e ge-0/0/1) cada uma para conectividade ICL dupla. Aqui, a interface de loopback é usada como o endpoint lógico para a comunicação ICL. As interfaces físicas (ge-0/0/0 e ge-0/0/1) servem como caminhos de transporte subjacentes para comunicação de loopback.

Exemplo: configurar a alta disponibilidade de vários nós na implantação da AWS

Neste exemplo, mostraremos como configurar a alta disponibilidade de vários nós em duas instâncias de Firewall virtual vSRX na Amazon Virtual Private Cloud (Amazon VPC).

Requerimentos

Este exemplo usa os seguintes componentes:

-

Duas instâncias de Firewall virtual vSRX

-

Junos OS versão 22.3R1

-

Uma conta da Amazon Web Services (AWS) e uma função de gerenciamento de identidade e acesso (IAM), com todas as permissões necessárias para acessar, criar, modificar e excluir objetos do Amazon Elastic Compute Cloud (Amazon EC2), do Amazon Simple Storage Service (S3) e da Amazon Virtual Private Cloud (Amazon VPC). Consulte Configurar uma nuvem privada virtual da Amazon para vSRX para obter detalhes.

-

Uma Amazon VPC configurada com seu gateway de Internet, sub-redes, tabela de rotas e grupos de segurança associados. Consulte Configurar uma nuvem privada virtual da Amazon para vSRX.

-

Uma instância de Firewall virtual vSRX executada e configurada na Amazon VPC. Consulte Executar uma instância do vSRX em uma nuvem privada virtual da Amazon.

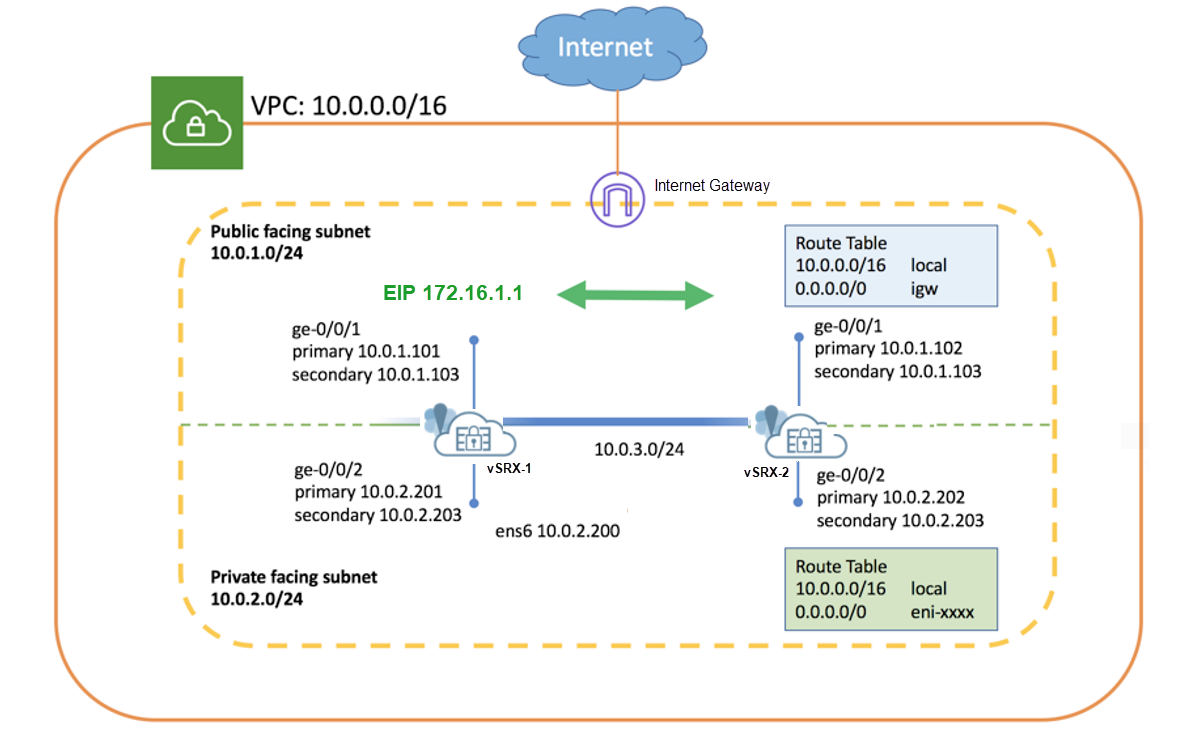

Topologia

A Figura 3 mostra a topologia usada neste exemplo.

da AWS

da AWS

Conforme mostrado na topologia, duas instâncias do Firewall virtual vSRX (Firewall virtual vSRX-1 e Firewall virtual vSRX-2) são implantadas na Amazon VPC. Os nós se comunicam entre si usando um endereço IP roteável (endereço IP elástico). O lado não confiável se conecta a uma rede pública, enquanto o lado confiável se conecta aos recursos protegidos.

Conclua as seguintes configurações antes de configurar a alta disponibilidade de múltiplos nós nas instâncias do Firewall virtual vSRX:

-

Use a tag de instância na AWS para identificar as duas instâncias do Firewall virtual vSRX como pares de alta disponibilidade de vários nós. Por exemplo, você pode usar vsrx-node-1 como o nome de um peer (opção Name ) e vsrx-node-2 como o peer HA (opção ha-peer ).

- Implante ambas as instâncias do Firewall virtual vSRX na mesma Amazon VPC e zona de disponibilidade.

- Atribua uma função do IAM para as instâncias do Firewall virtual vSRX e execute instâncias do Firewall virtual vSRX como uma instância do Amazon Elastic Compute Cloud (EC2) com permissões totais.

- Habilite a comunicação com a Internet colocando instâncias do Firewall virtual vSRX na sub-rede pública. Na Amazon VPC, as sub-redes públicas têm acesso ao gateway da Internet.

- Configure uma VPC com várias sub-redes para hospedar o par de alta disponibilidade. As sub-redes são usadas para conectar os dois nós do Firewall virtual vSRX usando uma conexão lógica (semelhante às portas de conexão do cabo físico). Neste exemplo, definimos o CIDR para a VPC como 10.0.0.0/16 e criamos um total de quatro sub-redes para hospedar o tráfego do Firewall virtual vSRX. Você precisa de um mínimo de quatro interfaces para ambas as instâncias do Firewall virtual vSRX. A Tabela 1 fornece os detalhes da sub-rede e da interface.

Tabela 1: Configurações de sub-redes Função Número da porta Interface Conexão Tipo de tráfego Sub-rede Gestão 0 fxp0 Interface de gerenciamento Gerenciamento de tráfego 10.0.254.0/24 ICL 1 ge-0/0/0 ICL para nó peer Tráfego relacionado a RTO, sincronização e sondas 10.0.253.0/24 Público 2 ge-0/0/1 Conecte-se à rede pública. (Interface de receita) Tráfego externo 10.0.1.0/24 Privado 3 ge-0/0/2 Conecte-se à rede privada. (Interface de receita) Tráfego interno 10.0.2.0/24 Observe que o mapeamento de interface com a funcionalidade mencionada na tabela é para configuração padrão. Recomendamos usar o mesmo mapeamento na configuração.

- Configure interfaces com endereços IP primários e secundários. Você pode atribuir um endereço IP elástico como endereços IP secundários para uma interface. Você precisa do endereço IP primário ao executar a instância. O endereço IP secundário é transferível de um nó de Firewall virtual vSRX para outro durante um failover. A Tabela 2 mostra os mapeamentos de interface e endereço IP usados neste exemplo.

Tabela 2: Mapeamentos de interface e endereço IP Interface de instância Endereço IP primário Endereço IP secundário (endereço IP elástico) Firewall virtual vSRX-1 ge-0/0/1 10.0.1.101 10.0.1.103 ge-0/0/2 10.0.2.201 10.0.2.203 Firewall virtual vSRX-2 ge-0/0/1 10.0.1.102 10.0.1.103 ge-0/0/2 10.0.2.202 10.0.2.203 -

Configure roteadores vizinhos para incluir o Firewall virtual vSRX no caminho de dados e marque o Firewall virtual vSRX como o próximo salto para o tráfego. Você pode usar um endereço IP elástico para configurar a rota. Por exemplo, use o comando

sudo ip route x.x.x.x/x dev ens6 via 10.0.2.203, em que o endereço 10.0.2.203 é um endereço IP elástico.

Configuração

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede, copie e cole os comandos na CLI no nível de [edit] hierarquia e, em seguida, entre commit no modo de configuração.

Essas configurações são capturadas de um ambiente de laboratório e são fornecidas apenas para referência. As configurações reais podem variar de acordo com os requisitos específicos do seu ambiente.

No Firewall virtual vSRX-1

set chassis high-availability local-id 1 set chassis high-availability local-id local-ip 10.0.3.10 set chassis high-availability peer-id 2 peer-ip 10.0.3.11 set chassis high-availability peer-id 2 interface ge-0/0/0.0 set chassis high-availability peer-id 2 liveness-detection minimum-interval 400 set chassis high-availability peer-id 2 liveness-detection multiplier 5 set chassis high-availability services-redundancy-group 1 deployment-type cloud set chassis high-availability services-redundancy-group 1 peer-id 2 set chassis high-availability services-redundancy-group 1 preemption set chassis high-availability services-redundancy-group 1 activeness-priority 200 set security policies default-policy permit-all set security zones security-zone fab host-inbound-traffic system-services all set security zones security-zone fab host-inbound-traffic protocols all set security zones security-zone fab interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/2.0 set security cloud high-availability aws eip-based set security cloud high-availability aws peer-liveliness probe-ip 10.0.1.102 set security cloud high-availability aws peer-liveliness probe-ip routing-instance s1-router set interfaces ge-0/0/0 mtu 9192 set interfaces ge-0/0/0 unit 0 family inet address 10.0.3.10/24 set interfaces ge-0/0/1 mtu 9192 set interfaces ge-0/0/1 unit 0 family inet address 10.0.1.101/24 primary set interfaces ge-0/0/1 unit 0 family inet address 10.0.1.103/24 set interfaces ge-0/0/2 mtu 9192 set interfaces ge-0/0/2 unit 0 family inet address 10.0.2.201/24 primary set interfaces ge-0/0/2 unit 0 family inet address 10.0.2.203/24 set routing-instances s1-router instance-type virtual-router set routing-instances s1-router routing-options static route 0.0.0.0/0 next-hop 10.0.1.1 set routing-instances s1-router interface ge-0/0/1.0 set routing-instances s1-router interface ge-0/0/2.0

No Firewall virtual vSRX-2

set chassis high-availability local-id 2 set chassis high-availability local-id local-ip 10.0.3.11 set chassis high-availability peer-id 1 peer-ip 10.0.3.10 set chassis high-availability peer-id 1 interface ge-0/0/0.0 set chassis high-availability peer-id 1 liveness-detection minimum-interval 400 set chassis high-availability peer-id 1 liveness-detection multiplier 5 set chassis high-availability services-redundancy-group 1 deployment-type cloud set chassis high-availability services-redundancy-group 1 peer-id 1 set chassis high-availability services-redundancy-group 1 preemption set chassis high-availability services-redundancy-group 1 activeness-priority 100 set security policies default-policy permit-all set security zones security-zone fab host-inbound-traffic system-services all set security zones security-zone fab host-inbound-traffic protocols all set security zones security-zone fab interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/2.0 set security cloud high-availability aws eip-based set security cloud high-availability aws peer-liveliness probe-ip 10.0.1.101 set security cloud high-availability aws peer-liveliness probe-ip routing-instance s1-router set interfaces ge-0/0/0 mtu 9192 set interfaces ge-0/0/0 unit 0 family inet address 10.0.3.11/24 set interfaces ge-0/0/1 mtu 9192 set interfaces ge-0/0/1 unit 0 family inet address 10.0.1.102/24 primary set interfaces ge-0/0/1 unit 0 family inet address 10.0.1.103/24 set interfaces ge-0/0/2 mtu 9192 set interfaces ge-0/0/2 unit 0 family inet address 10.0.2.202/24 primary set interfaces ge-0/0/2 unit 0 family inet address 10.0.2.203/24 set routing-instances s1-router instance-type virtual-router set routing-instances s1-router routing-options static route 0.0.0.0/0 next-hop 10.0.1.1 set routing-instances s1-router interface ge-0/0/1.0 set routing-instances s1-router interface ge-0/0/2.0

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte Uso do Editor de CLI no Modo de Configuração no Guia do Usuário da CLI.

-

Configure ge-0/0/0 como a interface para a ICL

[edit] user@host# set interfaces ge-0/0/0 mtu 9192 user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.0.3.11/24

- Configure interfaces para tráfego interno e externo.

[edit] user@host# set interfaces ge-0/0/1 mtu 9192 user@host# set interfaces ge-0/0/1 unit 0 family inet address 10.0.1.102/24 primary user@host# set interfaces ge-0/0/1 unit 0 family inet address 10.0.1.103/24 user@host# set interfaces ge-0/0/2 mtu 9192 user@host# set interfaces ge-0/0/2 unit 0 family inet address 10.0.2.202/24 primary user@host# set interfaces ge-0/0/2 unit 0 family inet address 10.0.2.203/24

Usaremos o endereço IP secundário atribuído a ge-0/0/1 e ge-0/0/2 como endereço IP elástico.

-

Configure zonas de segurança, atribua interfaces às zonas e especifique serviços de sistema permitidos para as zonas de segurança.

[edit] user@host# set security zones security-zone fab host-inbound-traffic system-services all user@host# set security zones security-zone fab host-inbound-traffic protocols all user@host# set security zones security-zone fab interfaces ge-0/0/0.0 user@host# set security zones security-zone untrust host-inbound-traffic system-services all user@host# set security zones security-zone untrust host-inbound-traffic protocols all user@host# set security zones security-zone untrust interfaces ge-0/0/1.0 user@host# set security zones security-zone trust host-inbound-traffic system-services all user@host# set security zones security-zone trust host-inbound-traffic protocols all user@host# set security zones security-zone trust interfaces ge-0/0/2.0

-

Configure as opções de roteamento.

[edit] user@host# set routing-instances s1-router instance-type virtual-router user@host# set routing-instances s1-router routing-options static route 0.0.0.0/0 next-hop 10.0.1.1 user@host# set routing-instances s1-router interface ge-0/0/1.0 user@host# set routing-instances s1-router interface ge-0/0/2.0

Aqui, você precisará de um tipo

virtual routerde instância de roteamento separado para separar o tráfego de gerenciamento e o tráfego de receita. -

Configure os detalhes do nó local e do nó de peer.

[edit] user@host# set chassis high-availability local-id 1 user@host# set chassis high-availability local-id local-ip 10.0.3.10 user@host# set chassis high-availability peer-id 2 peer-ip 10.0.3.11

-

Associe a interface ao nó peer para monitoramento da interface e configure os detalhes de detecção de atividade.

[edit] user@host# set chassis high-availability peer-id 2 interface ge-0/0/0.0 user@host# set chassis high-availability peer-id 2 liveness-detection minimum-interval 400 user@host# set chassis high-availability peer-id 2 liveness-detection multiplier 5

-

Configure o SRG1 com o tipo de implantação como nuvem, atribua um ID e defina a prioridade de preempção e ativação.

[edit] user@host# set chassis high-availability services-redundancy-group 1 deployment-type cloud user@host# set chassis high-availability services-redundancy-group 1 peer-id 2 user@host# set chassis high-availability services-redundancy-group 1 preemption user@host# set chassis high-availability services-redundancy-group 1 activeness-priority 200

-

Configure as opções relacionadas à implantação da AWS. Por exemplo, especifique eip-based como o tipo de serviço e também configure opções de monitoramento, como a atividade de pares da AWS.

[edit] user@host# set security cloud high-availability aws eip-based user@host# set security cloud high-availability aws peer-liveliness probe-ip 10.0.1.101 user@host# set security cloud high-availability aws peer-liveliness probe-ip routing-instance s1-router

Na alta disponibilidade de vários nós para instâncias de Firewall virtual vSRX no ambiente VMWare ESXi com VMXNET3 vNIC, a configuração de endereço MAC virtuais não é suportada na seguinte instrução:

[set chassis high-availability services-redundancy-group <number> virtual-ip <id> use-virtual-mac

Resultados

Firewall virtual vSRX-1

No modo de configuração, confirme sua configuração digitando os seguintes comandos.

Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show chassis high-availability

local-id 1 local-ip 10.0.3.10;

peer-id 2 {

peer-ip 10.0.3.11;

interface ge-0/0/0.0;

liveness-detection {

minimum-interval 400;

multiplier 5;

}

}

services-redundancy-group 1 {

deployment-type cloud;

peer-id {

2;

}

preemption;

activeness-priority 200;

}

[edit]

user@host# show routing-instances

s1-router {

instance-type virtual-router;

routing-options {

static {

route 0.0.0.0/0 next-hop 10.0.1.1;

}

}

interface ge-0/0/1.0;

interface ge-0/0/2.0;

}

[edit]

user@host# show security zones security-zone

security-zone fab {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/2.0;

}

}

[edit]

user@host# show interfaces

ge-0/0/0 {

mtu 9192;

unit 0 {

family inet {

address 10.0.3.10/24;

}

}

}

ge-0/0/1 {

mtu 9192;

unit 0 {

family inet {

address 10.0.1.101/24 {

primary;

}

address 10.0.1.103/24;

}

}

}

ge-0/0/2 {

mtu 9192;

unit 0 {

family inet {

address 10.0.2.201/24 {

primary;

}

address 10.0.2.203/24;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Firewall virtual vSRX-2

No modo de configuração, confirme sua configuração digitando os seguintes comandos.

Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show chassis high-availability

local-id 2 local-ip 10.0.3.11;

peer-id 1 {

peer-ip 10.0.3.10;

interface ge-0/0/0.0;

liveness-detection {

minimum-interval 400;

multiplier 5;

}

}

services-redundancy-group 1 {

deployment-type cloud;

peer-id {

1;

}

preemption;

activeness-priority 100;

}

[edit]

user@host# show routing-instances

s1-router {

instance-type virtual-router;

routing-options {

static {

route 0.0.0.0/0 next-hop 10.0.1.1;

}

}

interface ge-0/0/1.0;

interface ge-0/0/2.0;

}

[edit]

user@host# show security zones

security-zone fab {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/2.0;

}

}

[edit]

user@host# show interfaces

ge-0/0/0 {

mtu 9192;

unit 0 {

family inet {

address 10.0.3.11/24;

}

}

}

ge-0/0/1 {

mtu 9192;

unit 0 {

family inet {

address 10.0.1.102/24 {

primary;

}

address 10.0.1.103/24;

}

}

}

ge-0/0/2 {

mtu 9192;

unit 0 {

family inet {

address 10.0.2.202/24 {

primary;

}

address 10.0.2.203/24;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

- Verificar detalhes de alta disponibilidade de vários nós

- Verifique as informações de alta disponibilidade de vários nós na AWS

- Verificar o status do nó par de alta disponibilidade de múltiplos nós

- Verificar SRG de alta disponibilidade de vários nós

- Verificar o status de alta disponibilidade de vários nós antes e depois do failover

Verificar detalhes de alta disponibilidade de vários nós

Finalidade

Visualize e verifique os detalhes da configuração de alta disponibilidade de múltiplos nós configurada em sua instância do Firewall virtual vSRX.

Ação

Do modo operacional, execute o seguinte comando:

Firewall virtual vSRX-1

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 1

Local-IP: 10.0.3.10

HA Peer Information:

Peer Id: 2 IP address: 10.0.3.11 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: NO Conn State: UP

Cold Sync Status: COMPLETE

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: ACTIVE

Activeness Priority: 200

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 2

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: NOT READY

Firewall virtual vSRX-2

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.0.3.11

HA Peer Information:

Peer Id: 1 IP address: 10.0.3.10 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: NO Conn State: UP

Cold Sync Status: COMPLETE

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: BACKUP

Activeness Priority: 100

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: NOT READY

System Integrity Check: COMPLETE

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : ACTIVE

Health Status: HEALTHY

Failover Readiness: N/A

Significado

Verifique estes detalhes na saída do comando:

-

Detalhes do nó local e do nó de peer, como endereço IP e ID.

-

O campo

Deployment Type: CLOUDindica que a configuração é para a implantação da nuvem. -

O campo

Services Redundancy Group: 1indica o status do SRG1 (ATIVO ou BACKUP) nesse nó.

Verifique as informações de alta disponibilidade de vários nós na AWS

Finalidade

Verifique se a alta disponibilidade de múltiplos nós está implantada na nuvem da AWS.

Ação

Do modo operacional, execute o seguinte comando:

user@host> show security cloud high-availability information

Cloud HA Information:

Cloud Type Cloud Service Type Cloud Service Status

AWS EIP Bind to Local Node

Significado

Verifique estes detalhes na saída do comando:

-

O campo

Cloud Type: AWSindica que a implantação é para a AWS. -

O campo

Cloud Service Type: EIPindica que a implantação da AWS usa o tipo de serviço EIP (para endereço IP elástico) para controlar o tráfego. -

O campo

.Cloud Service Status: Bind to Local Nodeindica a ligação do endereço IP elástico ao nó local. Para o nó de backup, esse campo exibeBind to Peer Node.

Verificar o status do nó par de alta disponibilidade de múltiplos nós

Finalidade

Verifique o status do nó peer de alta disponibilidade de vários nós.

Ação

Do modo operacional, execute o seguinte comando:

Firewall virtual vSRX-1

user@host> show chassis high-availability peer-info

HA Peer Information:

Peer-ID: 2 IP address: 10.0.3.11 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: NO Conn State: UP

Cold Sync Status: COMPLETE

Internal Interface: N/A

Internal Local-IP: N/A

Internal Peer-IP: N/A

Internal Routing-instance: N/A

Packet Statistics:

Receive Error : 0 Send Error : 0

Packet-type Sent Received

SRG Status Msg 7 6

SRG Status Ack 6 7

Attribute Msg 2 1

Attribute Ack 1 1

Firewall virtual vSRX-2

user@host> show chassis high-availability peer-info

HA Peer Information:

Peer-ID: 1 IP address: 10.0.3.10 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: NO Conn State: UP

Cold Sync Status: COMPLETE

Internal Interface: N/A

Internal Local-IP: N/A

Internal Peer-IP: N/A

Internal Routing-instance: N/A

Packet Statistics:

Receive Error : 0 Send Error : 0

Packet-type Sent Received

SRG Status Msg 9 9

SRG Status Ack 9 9

Attribute Msg 3 2

Attribute Ack 2 2

Significado

Verifique estes detalhes na saída do comando:

-

Detalhes do nó de peer, incluindo ID, endereço IP, interface.

-

Estatísticas de pacote em todo o nó.

Verificar SRG de alta disponibilidade de vários nós

Finalidade

Exiba e verifique os detalhes do SRG em Alta disponibilidade de múltiplos nós.

Ação

Do modo operacional, execute o seguinte comando:

user@host> show chassis high-availability services-redundancy-group 1

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: ACTIVE

Activeness Priority: 200

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 2

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: READY

Split-brain Prevention Probe Info:

DST-IP: 10.0.1.102

SRC-IP: 0.0.0.0

Routing Instance: s1-router

Status: NOT RUNNING

Result: N/A Reason: N/A

Significado

Verifique estes detalhes na saída do comando:

-

O SRG detalha esse tipo de implantação. O campo

Status: ACTIVEindica que o SRG1 específico está em função ativa. Você também pode visualizar a prioridade de ativação e o estado de preempção na saída. -

Detalhes do nó par.

-

Detalhes da sonda de prevenção de cérebro dividido.

Verificar o status de alta disponibilidade de vários nós antes e depois do failover

Finalidade

Verifique a alteração no status do nó antes e depois de um failover em uma configuração de alta disponibilidade de vários nós.

Ação

Verifique o status de alta disponibilidade de vários nós no nó de backup (SRX-2).

Do modo operacional, execute o seguinte comando:

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.0.3.11

HA Peer Information:

Peer Id: 1 IP address: 10.0.3.10 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: NO Conn State: UP

Cold Sync Status: COMPLETE

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: BACKUP

Activeness Priority: 100

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: NOT READY

System Integrity Check: COMPLETE

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : ACTIVE

Health Status: HEALTHY

Failover Readiness: N/A

Significado

Na Services Redundancy Group: 1 seção, você pode ver o Status: BACKUParquivo . Esse campo indica que o SRG-1 está no modo de backup.

Ação

Inicie o failover no nó ativo (Firewall virtual vSRX-1) e execute novamente o comando no nó de backup (Firewall virtual vSRX-2).

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.0.3.11

HA Peer Information:

Peer Id: 1 IP address: 10.0.3.10 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: NO Conn State: UP

Cold Sync Status: COMPLETE

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: ACTIVE

Activeness Priority: 100

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: NOT READY

Significado

Na seção, o Services Redundancy Group: 1 status do SRG1 muda de BACKUP para ACTIVE. A alteração no valor do campo indica que o nó fez a transição para a função ativa e o outro nó (anteriormente ativo) fez a transição para a função de backup. Você pode ver o status do outro nó na Peer Information opção, que mostra BACKUP.

Veja também

Tabela de histórico de alterações

A compatibilidade com recursos é determinada pela plataforma e versão utilizada. Use o Explorador de recursos para determinar se um recurso é compatível com sua plataforma.