Alta disponibilidade de vários nós na nuvem do Azure

Leia este documento para entender como configurar a alta disponibilidade de vários nós em instâncias do vSRX implantadas na nuvem do Azure.

Visão geral

Você pode configurar a alta disponibilidade de vários nós em firewalls virtuais vSRX implantados na nuvem do Microsoft Azure. O Microsoft Azure é a plataforma de aplicativos da Microsoft para a nuvem pública. É uma plataforma de computação em nuvem aberta, flexível e de nível empresarial para criar, implantar e gerenciar aplicativos e serviços por meio de uma rede global de data centers gerenciados pela Microsoft.

Você pode configurar um par de firewalls virtuais vSRX no Azure para operar como em uma configuração de alta disponibilidade de vários nós ativa/backup. Os nós participantes executam o controle ativo e os planos de dados ao mesmo tempo. Os nós fazem backup uns dos outros para garantir um failover sincronizado rápido em caso de falha do sistema ou hardware. A conexão de link de interchassis (ICL) entre os dois dispositivos sincroniza e mantém as informações de estado e lida com cenários de failover de dispositivo.

Você pode configurar a alta disponibilidade de vários nós em VMs de Firewall virtual vSRX personalizando as configurações de implantação de firewall na nuvem do Microsoft Azure.

Suporte a VPN IPsec

A partir do Junos OS versão 24.4R1, oferecemos suporte à VPN IPsec para alta disponibilidade de vários nós ativa/backup em implantações de nuvem do Azure.

Limitação

A alta disponibilidade de vários nós não dá suporte a várias configurações SRG (ativas/ativas) em implantações de nuvem pública. O modo ativo/backup é compatível com SRG0 ou SRG1. O túnel VPN IPsec ancora no SRG1, que funciona em um modo ativo/backup stateful. Todos os túneis VPN terminam no dispositivo em que o SRG1 está ativo.

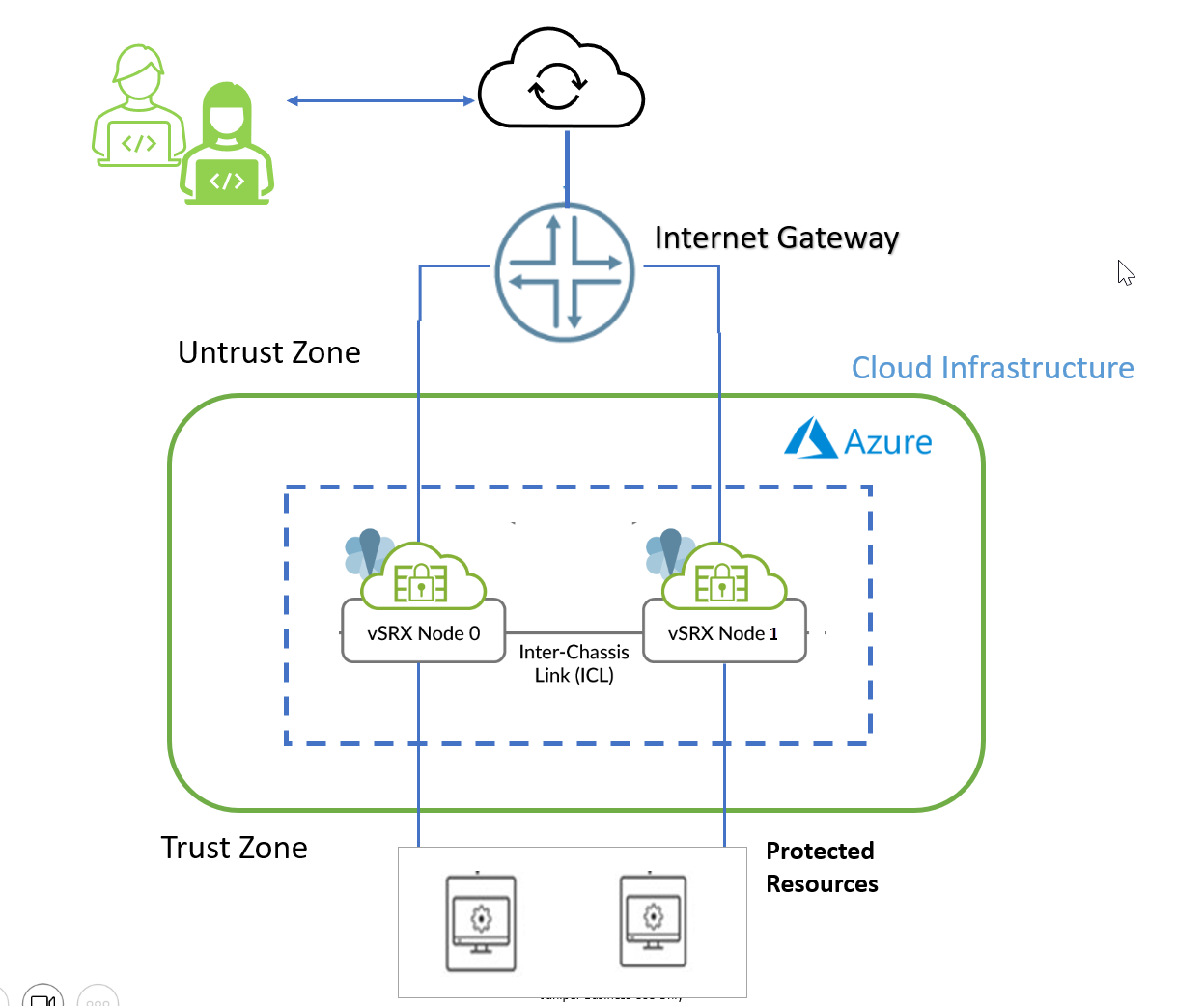

Arquitetura

A Figura 1 mostra duas instâncias de Firewall virtual vSRX que formam um par de alta disponibilidade de vários nós na nuvem do Azure. Uma instância do Firewall virtual vSRX atua como o nó ativo e a outra instância atua como o nó de backup. Ambos os nós se conectam usando uma ICL para sincronizar e manter informações de estado e lidar com cenários de failover de dispositivo.

do Azure

do Azure

O Firewall virtual vSRX requer dois endereços IP públicos e um ou mais endereços IP privados para cada grupo de instâncias individuais. As sub-redes públicas consistem em uma para a interface de gerenciamento (fxp0) e outra para uma interface de receita (dados). Você pode usar quaisquer quatro interfaces de receita para a configuração da sub-rede. A interface privada está conectada aos recursos protegidos. Ele garante que todo o tráfego entre aplicativos na sub-rede privada e na Internet passe pela instância do Firewall virtual vSRX.

Para Alta Disponibilidade de Vários Nós no Azure, você deve implantar os dois firewalls no mesmo Grupo de Recursos do Azure. Um Grupo de Recursos do Azure é um contêiner lógico que contém recursos relacionados para uma solução do Azure. Ele pode incluir todos os recursos da solução ou apenas os recursos que você deseja gerenciar como um grupo.

Você deve alocar um endereço primário específico do nó para cada nó e um endereço IP secundário ou flutuante comum para ambos os nós. O endereço IP secundário, que atua como um endereço IP flutuante, está sempre conectado ao nó ativo. Em caso de falha no nó ativo atual, o endereço IP secundário faz a transição do nó ativo com falha para o nó ativo atual. O novo nó ativo garante a continuidade do fluxo de tráfego.

Inicialmente, ambos os nós são iniciados com tags predefinidas informando qual é o proprietário do endereço IP secundário durante a inicialização. Esse nó específico começa a operar como o nó ativo e outro começa como um nó de backup.

Proteção Split-Brain

O cenário split-brain refere-se a uma situação em que ambos os nós do sistema Multinode High Availability ficam presos no mesmo estado, ativo ou backup, quando o enlace entre chassis (ICL) entre os nós está inativo. Para evitar esse estado, ambos os nós tentam investigar o endereço IP primário da relação de confiança ou não confiável, com base na configuração.

Quando um Interchassis Link (ICL) apresenta uma falha junto com uma falha de sondagem, o nó que não recebe uma resposta de seu peer assumirá a função ativa. No entanto, se a sondagem for bem-sucedida e confirmar que o nó peer ainda está operacional, o nó manterá seu estado atual. Esse processo de sondagem persiste até que a LCI seja restaurada.

Exemplo: configurar a alta disponibilidade de vários nós na implantação de nuvem do Azure

Leia este tópico para entender como configurar a solução de alta disponibilidade de múltiplos nós em firewalls da Série SRX.

Você pode configurar um par de firewalls virtuais vSRX no Azure para operar como em uma configuração de alta disponibilidade de vários nós ativa/backup. Os nós participantes executam o controle ativo e os planos de dados ao mesmo tempo. Os nós fazem backup uns dos outros para garantir um failover sincronizado rápido em caso de falha do sistema ou hardware. A conexão de link de interchassis (ICL) entre os dois dispositivos sincroniza e mantém as informações de estado e lida com cenários de failover de dispositivo.

Neste exemplo, mostraremos como configurar a Alta Disponibilidade de Vários Nós em duas instâncias de Firewall virtual vSRX implantadas na Nuvem do Azure.

Tempo de leitura |

45 minutos |

Tempo de configuração |

1,5 hora |

Pré-requisitos de exemplo

Requisitos de VMs |

Dois firewalls virtuais vSRX implantados na nuvem do Azure |

Requisitos de software |

Junos OS versão 23.4R1 ou versões posteriores |

Requisitos de licenciamento |

Use a licença de Firewall virtual vSRX ou solicite uma licença de avaliação. As licenças podem ser obtidas no Sistema de gerenciamento de licenças (LMS) da Juniper Networks. Verifique os links a seguir para obter detalhes:

|

Antes de começar

Benefícios |

Aumenta a disponibilidade de firewalls da Série vSRX implantados no Azure, o que resulta em maior confiabilidade e redução do tempo de inatividade. |

Saiba mais |

|

Saiba Mais |

Visão geral funcional

Tecnologias utilizadas |

|

Tarefas de verificação primária |

|

Visão geral da topologia

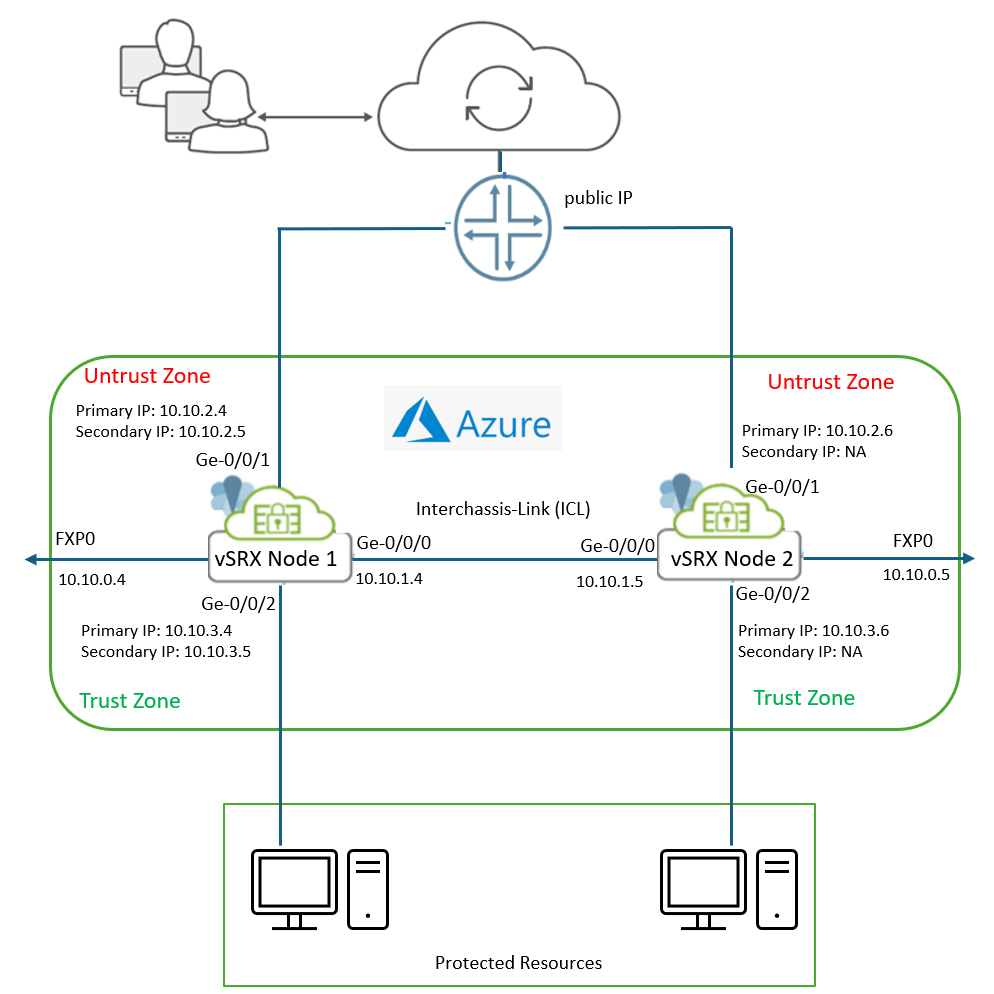

A Figura 2 mostra a topologia usada neste exemplo.

A topologia ilustra uma configuração de MNHA (Multinode High Availability) usando duas instâncias de Firewall virtual vSRX — Nó 1 e Nó 2 — implantadas no Microsoft Azure. Essa configuração garante redundância e failover contínuo para tratamento seguro do tráfego.

A Tabela 2 e a Tabela 3 fornecem detalhes de interface e endereço IP usados neste exemplo.

| Interface | Sub-rede | IP privado | IP público | Função/Notas |

| fxp0 | 10.10.0.0/24 | 10.10.0.4 |

203.0.113.33 | Interface de gerenciamento |

| ge-0/0/0 | 10.10.1.0/24 | 10.10.1.4 |

- | Conecta ICL (link entre clusters) |

| ge-0/0/1 (Primário) | 10.10.2.0/24 | 10.10.2.4 |

- | Conecta zona não confiável à Internet |

| ge-0/0/1 (Secundário) | 10.10.2.0/24 | 10.10.2.5 |

198.51.100.253 |

Atua como IP secundário |

| ge-0/0/2 (Primário) | 10.10.3.0/24 | 10.10.3.4 |

- | Conecta a zona de confiança à sub-rede protegida |

| ge-0/0/2 (Secundário) | 10.10.3.0/24 | 10.10.3.5 |

- | IP secundário |

| Interface | Sub-rede | IP privado | IP público | Função/Notas |

| fxp0 | 10.10.0.0/24 | 10.10.0.5 |

203.0.113.35 | Interface de gerenciamento |

| ge-0/0/0 | 10.10.1.0/24 | 10.10.1.5 |

- | Conecta-se à ICL |

| ge-0/0/1 (Primário) | 10.10.2.0/24 | 10.10.2.6 |

- | Conecta zona não confiável à Internet |

| ge-0/0/2 (Primário) | 10.10.3.0/24 | 10.10.3.6 |

- | Conecta a zona de confiança à sub-rede protegida |

Componentes-chave

Nós vSRX

- O nó 1 e o nó 2 atuam como pares de firewall em um cluster MNHA.

- Cada nó tem:

- Interface não confiável (Ge-0/0/1): Conecta-se à sub-rede pública, que tem acesso à Internet

- Interface de confiança (Ge-0/0/2): conecta-se a recursos protegidos na sub-rede privada.

- Interface de gerenciamento (FXP0): usada para gerenciamento fora de banda.

Sub-redes públicas e privadas

- Ambos os nós vSRX são colocados na sub-rede pública para fornecer conectividade ao gateway da Internet.

- O lado não confiável lida com o tráfego externo.

- Os recursos protegidos estão localizados na sub-rede privada, conectados às interfaces de confiança de ambos os nós.

Link de interchassis (ICL)

- As interfaces Ge-0/0/0 em ambos os nós formam a ICL.

- Usa endereços IP roteáveis (10.10.1.4 e 10.10.1.5).

Para implantar instâncias de Firewall virtual vSRX no Microsoft Azure, você deve selecionar a imagem vSRX no Azure Marketplace e personalizar as configurações da máquina virtual e as dependências associadas de acordo com seus requisitos de rede. Essa abordagem de implantação manual geralmente é necessária ao configurar uma configuração de MNHA para VMs vSRX. Embora esse caso de uso também possa ser automatizado usando um modelo do CloudFormation, esse modelo não está disponível no momento.

Vamos nos aprofundar nos detalhes de cada etapa para implantar o Firewall virtual vSRX no Microsoft Azure.

Instalação do portal do Azure

- Criar grupo de recursos

- Configuração de acesso administrativo

- Criar uma rede virtual (VNet) e sub-redes

- Criar endereços IP públicos

- Criar um Grupo de Segurança de Rede (NSG)

- Criar uma conta de armazenamento

- Implantar VMs vSRX

- Criar e atribuir permissões I AM para uma identidade gerenciada

- Criar tags de interface

- Criar interfaces de rede

- Atribuir endereços IP para interfaces

Depois de concluir todas as configurações, use o console serial do Portal do Azure ou o SSH remoto para fazer logon nas VMs do Firewall virtual vSRX.

Agora que todas as configurações necessárias no portal do Azure foram concluídas, vamos iniciar a configuração no Firewall virtual vSRX usando a CLI.

Certifique-se de usar a versão mais recente da imagem de software vSRX (23.4R1 ou posterior). Você pode atualizar diretamente o software Junos OS para Firewall virtual vSRX usando a CLI. A atualização ou o downgrade do Junos OS pode levar várias horas, dependendo do tamanho e da configuração da rede. Faça o download do arquivo Junos OS Release for Firewall virtual vSRX.tgz desejado no site da Juniper Networks. Consulte as instruções de migração, upgrade e downgrade.

Configurar firewalls virtuais vSRX

O pacote Junos IKE é recomendado em seus firewalls da Série SRX para configuração de alta disponibilidade de múltiplos nós. Esse pacote está disponível como um pacote padrão ou como um pacote opcional nos firewalls da Série SRX. Consulte Suporte para o pacote Junos IKE para obter detalhes.

Se o pacote não estiver instalado por padrão no firewall da Série SRX, use o comando a seguir para instalá-lo. Você precisa desta etapa para criptografia ICL.

user@host> request system software add optional://junos-ike.tgz Verified junos-ike signed by PackageProductionECP256_2022 method ECDSA256+SHA256 Rebuilding schema and Activating configuration... mgd: commit complete Restarting MGD ... ...... Restart cli using the new version ? [yes,no] (yes)

Verificação

Use os comandos show para confirmar se a configuração está funcionando corretamente.

| Tarefa de verificação de | comando |

|---|---|

|

Exiba detalhes do status do MNHA em seu dispositivo de segurança, incluindo o status de integridade do nó de mesmo nível. |

show security cloud high- availability information |

Exibir status sobre a implantação do MNHA na nuvem pública (AWS ou Azure). |

- Verificar detalhes de alta disponibilidade de vários nós

- Verificar detalhes das informações de alta disponibilidade de vários nós

Verificar detalhes de alta disponibilidade de vários nós

Finalidade

Visualize e verifique os detalhes da configuração de alta disponibilidade de múltiplos nós configurada em sua instância do Firewall virtual vSRX.

Ação

Do modo operacional, execute o comando a seguir em ambos os dispositivos.

No nó 1 (nó ativo)

user@srx-01> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 1

Local-IP: 10.10.1.4

HA Peer Information:

Peer Id: 2 IP address: 10.10.1.5 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: YES Conn State: UP

Configured BFD Detection Time: 5 * 400ms

Cold Sync Status: COMPLETE

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: ACTIVE

Activeness Priority: 200

Preemption: DISABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 2

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: READY

user@srx-01> show chassis high-availability information detail

Node level Information:

Node Status: ONLINE

Local-id: 1

Local-IP: 10.10.1.4

HA Peer Information:

Peer-ID: 2 IP address: 10.10.1.5 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: YES Conn State: UP

Cold Sync Status: COMPLETE

Internal Interface: st0.16000

Internal Local-IP: 180.100.1.1

Internal Peer-IP: 180.100.1.2

Internal Routing-instance: __juniper_private1__

Packet Statistics:

Receive Error : 0 Send Error : 0

Packet-type Sent Received

SRG Status Msg 2 4

SRG Status Ack 4 1

Attribute Msg 2 1

Attribute Ack 1 1

HA Peer Conn events:

Jan 19 05:01:35.819 : HA Peer 180.100.1.2 BFD conn came up

Cold Synchronization:

Status:

Cold synchronization completed for: N/A

Cold synchronization failed for: N/A

Cold synchronization not known for: N/A

Current Monitoring Weight: 0

Progress:

CS Prereq 1 of 1 SPUs completed

1. if_state sync 1 SPUs completed

2. ha peer conn 1 SPUs completed

3. policy data sync 1 SPUs completed

4. cp ready 1 SPUs completed

5. VPN data sync 1 SPUs completed

6. IPID data sync 1 SPUs completed

7. All SPU ready 1 SPUs completed

8. AppID ready 1 SPUs completed

9. Tunnel Sess ready 1 SPUs completed

CS RTO sync 1 of 1 SPUs completed

CS Postreq 1 of 1 SPUs completed

Statistics:

Number of cold synchronization completed: 0

Number of cold synchronization failed: 0

Events:

Jan 19 05:01:38.468 : Cold sync for PFE is RTO sync in process

Jan 19 05:02:35.534 : Cold sync for PFE is Post-req check in process

Jan 19 05:02:36.637 : Cold sync for PFE is Completed

SPU monitoring:

Status: Enabled

Current monitoring weight: 0

Statistics:

SPU up count: 1

NPC up count: 0

SPU down count: 0

NPC down count: 0

Chassis info processing error count: 0

Loopback Information:

PIC Name Loopback Nexthop Mbuf

-------------------------------------------------

Success Success Success

Hardware monitoring:

Status:

Activation status: Enabled

Ctrl Plane Hardware errors: 0

Data Plane Hardware errors: 0

SRGS Information:

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: ACTIVE

Activeness Priority: 200

Hold Timer: 1

Services: [ IPSEC ]

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Peer Information:

Failure Events: NONE

Peer Id: 2

Last Advertised HA Status: BACKUP

Last Advertised Health Status: HEALTHY

Failover Readiness: READY

Split-brain Prevention Probe Info:

DST-IP: 10.10.2.6

SRC-IP: 10.10.2.4

Routing Instance: s1-router

Type: ICMP Probe

Status: NOT RUNNING

Result: N/A Reason: N/A

SRG State Change Events:

Jan 19 04:34:15.294 : SRG[1] state UNKNOWN -> HOLD, Reason: State machine start

Jan 19 04:36:32.679 : SRG[1] state HOLD -> ACTIVE, Reason: Split Brain Prevention logic result

No nó 2 (nó de backup)

user@srx-02# show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.10.1.5

HA Peer Information:

Peer Id: 1 IP address: 10.10.1.4 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: YES Conn State: UP

Configured BFD Detection Time: 5 * 400ms

Cold Sync Status: COMPLETE

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: BACKUP

Activeness Priority: 100

Preemption: DISABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: COMPLETE

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : ACTIVE

Health Status: HEALTHY

Failover Readiness: N/A

user@srx-02# show chassis high-availability information detail

Node level Information:

Node Status: ONLINE

Local-id: 2

Local-IP: 10.10.1.5

HA Peer Information:

Peer-ID: 1 IP address: 10.10.1.4 Interface: ge-0/0/0.0

Routing Instance: default

Encrypted: YES Conn State: UP

Cold Sync Status: COMPLETE

Internal Interface: st0.16000

Internal Local-IP: 180.100.1.2

Internal Peer-IP: 180.100.1.1

Internal Routing-instance: __juniper_private1__

Packet Statistics:

Receive Error : 0 Send Error : 0

Packet-type Sent Received

SRG Status Msg 5 2

SRG Status Ack 1 3

Attribute Msg 1 1

Attribute Ack 1 1

HA Peer Conn events:

Jan 19 05:01:37.814 : HA Peer 180.100.1.1 BFD conn came up

Cold Synchronization:

Status:

Cold synchronization completed for: N/A

Cold synchronization failed for: N/A

Cold synchronization not known for: N/A

Current Monitoring Weight: 0

Progress:

CS Prereq 1 of 1 SPUs completed

1. if_state sync 1 SPUs completed

2. ha peer conn 1 SPUs completed

3. policy data sync 1 SPUs completed

4. cp ready 1 SPUs completed

5. VPN data sync 1 SPUs completed

6. IPID data sync 1 SPUs completed

7. All SPU ready 1 SPUs completed

8. AppID ready 1 SPUs completed

9. Tunnel Sess ready 1 SPUs completed

CS RTO sync 1 of 1 SPUs completed

CS Postreq 1 of 1 SPUs completed

Statistics:

Number of cold synchronization completed: 0

Number of cold synchronization failed: 0

Events:

Jan 19 05:02:40.835 : Cold sync for PFE is Post-req check in process

Jan 19 05:02:41.839 : Cold sync for PFE is Completed

SPU monitoring:

Status: Enabled

Current monitoring weight: 0

Statistics:

SPU up count: 1

NPC up count: 0

SPU down count: 0

NPC down count: 0

Chassis info processing error count: 0

Loopback Information:

PIC Name Loopback Nexthop Mbuf

-------------------------------------------------

Success Success Success

Hardware monitoring:

Status:

Activation status: Enabled

Ctrl Plane Hardware errors: 0

Data Plane Hardware errors: 0

SRGS Information:

Services Redundancy Group: 1

Deployment Type: CLOUD

Status: BACKUP

Activeness Priority: 100

Hold Timer: 60

Services: [ IPSEC ]

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: COMPLETE

Peer Information:

Failure Events: NONE

Peer Id: 1

Last Advertised HA Status: ACTIVE

Last Advertised Health Status: HEALTHY

Failover Readiness: N/A

Split-brain Prevention Probe Info:

DST-IP: 10.10.2.4

SRC-IP: 10.10.2.6

Routing Instance: s1-router

Type: ICMP Probe

Status: NOT RUNNING

Result: N/A Reason: N/A

SRG State Change Events:

Jan 19 05:00:20.814 : SRG[1] state UNKNOWN -> HOLD, Reason: State machine start

Jan 19 05:02:22.476 : SRG[1] state HOLD -> BACKUP, Reason: Peer state Active received

Significado

Verifique estes detalhes na saída do comando:

- Detalhes do nó local e do nó de peer, como endereço IP e ID.

- O campo Tipo de Implantação: CLOUD indica que a configuração é para a implantação da nuvem.

- O campo Grupo de Redundância de Serviços: 1 indica o status do SRG1 (ATIVO ou BACKUP) nesse nó.

Verificar detalhes das informações de alta disponibilidade de vários nós

Finalidade

Verifique o status da implantação de alta disponibilidade de vários nós na nuvem do Azure.

Ação

Do modo operacional, execute o seguinte comando:

user@srx-01> show security cloud high-availability information

Cloud HA Information:

Cloud Type Cloud Service Type Cloud Service Status

AZURE Secondary IP Bind to Local Node

Significado

Verifique estes detalhes na saída do comando:

- Tipo de nuvem: o Azure indica que a implantação é para o Azure.

- Tipo de Serviço de Nuvem: IP secundário indica que a implantação do Azure usa o IP secundário para controlar o tráfego.

- Status do serviço de nuvem: Vincular ao nó par indica a ligação do endereço IP secundário ao nó par, o que significa que o nó atual é o nó de backup.

Lista de verificação de solução básica de problemas

- Verifique se o IP secundário para interface não confiável e a interface confiável estão na mesma instância de VM vsrx3.0.

- Verifique os quatro valores de tag para corresponder aos nomes das interfaces.

- Verifique se a regra de entrada está correta para permitir o tráfego.

- Verifique se o encaminhamento de IP está habilitado no portal do Azure.

- Verifique se a rota do portal do Azure e a rota da CLI do vSRX estão sincronizadas.

- Verifique a interface não confiável do nó ativo para ver se os endereços IP flutuantes estão anexados a ele no portal do Azure.

Definir comandos em todos os dispositivos

Firewall virtual vSRX (nó 1)

set chassis high-availability local-id 1 set chassis high-availability local-id local-ip 10.10.1.4 set chassis high-availability peer-id 2 peer-ip 10.10.1.5 set chassis high-availability peer-id 2 interface ge-0/0/0.0 set chassis high-availability peer-id 2 vpn-profile L3HA_IPSEC_VPN set chassis high-availability peer-id 2 liveness-detection minimum-interval 400 set chassis high-availability peer-id 2 liveness-detection multiplier 5 set chassis high-availability services-redundancy-group 1 deployment-type cloud set chassis high-availability services-redundancy-group 1 peer-id 2 set chassis high-availability services-redundancy-group 1 prefix-list pref1 routing-instance s1-router set chassis high-availability services-redundancy-group 1 managed-services ipsec set chassis high-availability services-redundancy-group 1 activeness-priority 200 set security pki ca-profile ISRG_Root_X1 ca-identity ISRG_Root_X1 set security pki ca-profile ISRG_Root_X1 pre-load set security pki ca-profile Lets_Encrypt ca-identity Lets_Encrypt set security pki ca-profile Lets_Encrypt enrollment url https://acme-v02.api.letsencrypt.org/directory set security ike proposal L3HA_IKE_PROP description l3ha_link_encr_tunnel set security ike proposal L3HA_IKE_PROP authentication-method pre-shared-keys set security ike proposal L3HA_IKE_PROP dh-group group14 set security ike proposal L3HA_IKE_PROP authentication-algorithm sha-256 set security ike proposal L3HA_IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal L3HA_IKE_PROP lifetime-seconds 86400 set security ike policy L3HA_IKE_POL description l3ha_link_encr_tunnel set security ike policy L3HA_IKE_POL proposals L3HA_IKE_PROP set security ike policy L3HA_IKE_POL pre-shared-key ascii-text "$abc123" set security ike gateway L3HA_IKE_GW ike-policy L3HA_IKE_POL set security ike gateway L3HA_IKE_GW version v2-only set security ipsec proposal L3HA_IPSEC_PROP description l3ha_link_encr_tunnel set security ipsec proposal L3HA_IPSEC_PROP protocol esp set security ipsec proposal L3HA_IPSEC_PROP encryption-algorithm aes-256-gcm set security ipsec proposal L3HA_IPSEC_PROP lifetime-seconds 300 set security ipsec policy L3HA_IPSEC_POL description l3ha_link_encr_tunnel set security ipsec policy L3HA_IPSEC_POL proposals L3HA_IPSEC_PROP set security ipsec vpn L3HA_IPSEC_VPN ha-link-encryption set security ipsec vpn L3HA_IPSEC_VPN ike gateway L3HA_IKE_GW set security ipsec vpn L3HA_IPSEC_VPN ike ipsec-policy L3HA_IPSEC_POL set security policies from-zone trust to-zone untrust policy policy-1 match source-address any set security policies from-zone trust to-zone untrust policy policy-1 match destination-address any set security policies from-zone trust to-zone untrust policy policy-1 match application any set security policies from-zone trust to-zone untrust policy policy-1 then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/2.0 set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone icl host-inbound-traffic system-services all set security zones security-zone icl host-inbound-traffic protocols all set security zones security-zone icl interfaces ge-0/0/0.0 set security cloud high-availability azure peer-liveliness probe-ip 10.10.2.6 set security cloud high-availability azure peer-liveliness probe-ip source-ip 10.10.2.4 set security cloud high-availability azure peer-liveliness probe-ip routing-instance s1-router set interfaces ge-0/0/0 unit 0 family inet address 10.10.1.4/24 set interfaces ge-0/0/1 unit 0 family inet address 10.10.2.4/24 primary set interfaces ge-0/0/1 unit 0 family inet address 10.10.2.5/24 set interfaces ge-0/0/2 unit 0 family inet address 10.10.3.4/24 primary set interfaces ge-0/0/2 unit 0 family inet address 10.10.3.5/24 set interfaces fxp0 unit 0 set policy-options prefix-list pref1 10.10.2.0/24 set routing-instances s1-router instance-type virtual-router set routing-instances s1-router routing-options static route 0.0.0.0/0 next-hop 10.10.2.1 set routing-instances s1-router interface ge-0/0/1.0 set routing-instances s1-router interface ge-0/0/2.0

Firewall virtual vSRX (nó 2)

set chassis high-availability local-id 2 set chassis high-availability local-id local-ip 10.10.1.5 set chassis high-availability peer-id 1 peer-ip 10.10.1.4 set chassis high-availability peer-id 1 interface ge-0/0/0.0 set chassis high-availability peer-id 1 vpn-profile L3HA_IPSEC_VPN set chassis high-availability peer-id 1 liveness-detection minimum-interval 400 set chassis high-availability peer-id 1 liveness-detection multiplier 5 set chassis high-availability services-redundancy-group 1 deployment-type cloud set chassis high-availability services-redundancy-group 1 peer-id 1 set chassis high-availability services-redundancy-group 1 prefix-list pref1 routing-instance s1-router set chassis high-availability services-redundancy-group 1 managed-services ipsec set chassis high-availability services-redundancy-group 1 activeness-priority 100 set security pki ca-profile ISRG_Root_X1 ca-identity ISRG_Root_X1 set security pki ca-profile ISRG_Root_X1 pre-load set security pki ca-profile Lets_Encrypt ca-identity Lets_Encrypt set security pki ca-profile Lets_Encrypt enrollment url https://acme-v02.api.letsencrypt.org/directory set security ike proposal L3HA_IKE_PROP description l3ha_link_encr_tunnel set security ike proposal L3HA_IKE_PROP authentication-method pre-shared-keys set security ike proposal L3HA_IKE_PROP dh-group group14 set security ike proposal L3HA_IKE_PROP authentication-algorithm sha-256 set security ike proposal L3HA_IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal L3HA_IKE_PROP lifetime-seconds 86400 set security ike policy L3HA_IKE_POL description l3ha_link_encr_tunnel set security ike policy L3HA_IKE_POL proposals L3HA_IKE_PROP set security ike policy L3HA_IKE_POL pre-shared-key ascii-text "$abc123" set security ike gateway L3HA_IKE_GW ike-policy L3HA_IKE_POL set security ike gateway L3HA_IKE_GW version v2-only set security ipsec proposal L3HA_IPSEC_PROP description l3ha_link_encr_tunnel set security ipsec proposal L3HA_IPSEC_PROP protocol esp set security ipsec proposal L3HA_IPSEC_PROP encryption-algorithm aes-256-gcm set security ipsec proposal L3HA_IPSEC_PROP lifetime-seconds 300 set security ipsec policy L3HA_IPSEC_POL description l3ha_link_encr_tunnel set security ipsec policy L3HA_IPSEC_POL proposals L3HA_IPSEC_PROP set security ipsec vpn L3HA_IPSEC_VPN ha-link-encryption set security ipsec vpn L3HA_IPSEC_VPN ike gateway L3HA_IKE_GW set security ipsec vpn L3HA_IPSEC_VPN ike ipsec-policy L3HA_IPSEC_POL set security policies from-zone trust to-zone untrust policy policy-1 match source-address any set security policies from-zone trust to-zone untrust policy policy-1 match destination-address any set security policies from-zone trust to-zone untrust policy policy-1 match application any set security policies from-zone trust to-zone untrust policy policy-1 then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/2.0 set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone icl host-inbound-traffic system-services all set security zones security-zone icl host-inbound-traffic protocols all set security zones security-zone icl interfaces ge-0/0/0.0 set security cloud high-availability azure peer-liveliness probe-ip 10.10.2.4 set security cloud high-availability azure peer-liveliness probe-ip source-ip 10.10.2.6 set security cloud high-availability azure peer-liveliness probe-ip routing-instance s1-router set interfaces ge-0/0/0 unit 0 family inet address 10.10.1.5/24 set interfaces ge-0/0/1 unit 0 family inet address 10.10.2.6/24 primary set interfaces ge-0/0/1 unit 0 family inet address 10.10.2.5/24 set interfaces ge-0/0/2 unit 0 family inet address 10.10.3.6/24 primary set interfaces ge-0/0/2 unit 0 family inet address 10.10.3.5/24 set interfaces fxp0 unit 0 set policy-options prefix-list pref1 10.10.2.0/24 set routing-instances s1-router instance-type virtual-router set routing-instances s1-router routing-options static route 0.0.0.0/0 next-hop 10.10.2.1 set routing-instances s1-router interface ge-0/0/1.0 set routing-instances s1-router interface ge-0/0/2.0

mostrar saída de configuração

No modo de configuração, confirme sua configuração inserindo os show high availabilitycomandos , show security zonese show interfaces . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

Firewall virtual vSRX (nó 1)

user@srx-01# show chassis high-availability

local-id {

1;

local-ip 10.10.1.4;

}

peer-id 2 {

peer-ip 10.10.1.5;

interface ge-0/0/0.0;

vpn-profile L3HA_IPSEC_VPN;

liveness-detection {

minimum-interval 400;

multiplier 5;

}

}

services-redundancy-group 1 {

deployment-type cloud;

peer-id {

2;

}

prefix-list pref1 {

routing-instance s1-router;

}

managed-services ipsec;

activeness-priority 200;

}

user@srx-01# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/2.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone icl {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

user@srx-01# show security cloud

high-availability {

azure {

peer-liveliness {

probe-ip 10.10.2.6 source-ip 10.10.2.4 routing-instance s1-router;

}

}

}

user@srx-01# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.10.1.4/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 10.10.2.4/24 {

primary;

}

address 10.10.2.5/24;

}

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 10.10.3.4/24 {

primary;

}

address 10.10.3.5/24;

}

}

}

fxp0 {

unit 0;

}

user@srx-01# show routing-instances

s1-router {

instance-type virtual-router;

routing-options {

static {

route 0.0.0.0/0 next-hop 10.10.2.1;

}

}

interface ge-0/0/1.0;

interface ge-0/0/2.0;

}

Firewall virtual vSRX (nó 2)

user@srx-02# show chassis high-availability

local-id {

2;

local-ip 10.10.1.5;

}

peer-id 1 {

peer-ip 10.10.1.4;

interface ge-0/0/0.0;

vpn-profile L3HA_IPSEC_VPN;

liveness-detection {

minimum-interval 400;

multiplier 5;

}

}

services-redundancy-group 1 {

deployment-type cloud;

peer-id {

1;

}

prefix-list pref1 {

routing-instance s1-router;

}

managed-services ipsec;

activeness-priority 100;

}

user@srx-02# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/2.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone icl {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

user@srx-02# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.10.1.5/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 10.10.2.6/24 {

primary;

}

address 10.10.2.5/24;

}

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 10.10.3.6/24 {

primary;

}

address 10.10.3.5/24;

}

}

}

fxp0 {

unit 0;

}

user@srx-02# show security cloud

high-availability {

azure {

peer-liveliness {

probe-ip 10.10.2.4 source-ip 10.10.2.6 routing-instance s1-router;

}

}

}

user@srx-02# show routing-instances

s1-router {

instance-type virtual-router;

routing-options {

static {

route 0.0.0.0/0 next-hop 10.10.2.1;

}

}

interface ge-0/0/1.0;

interface ge-0/0/2.0;

}

Veja também

Tabela de histórico de alterações

A compatibilidade com recursos é determinada pela plataforma e versão utilizada. Use o Explorador de recursos para determinar se um recurso é compatível com sua plataforma.