VPN en sistemas lógicos

Una VPN es una conexión encriptada a través de Internet desde un dispositivo a una red. La conexión encriptada ayuda a garantizar que los datos confidenciales se transmitan de forma segura. La VPN evita el acceso no autorizado, la escucha del tráfico y permite al usuario realizar el trabajo de forma remota. Para obtener más información, consulte los temas siguientes:

Descripción de los túneles VPN basados en rutas en sistemas lógicos

Una conexión VPN puede proteger el tráfico que pasa entre un sistema lógico y un sitio remoto a través de una WAN. Con las VPN basadas en rutas, puede configurar una o varias políticas de seguridad en un sistema lógico para regular el tráfico que fluye a través de un único túnel de seguridad IP (IPsec). Para cada túnel IPsec, hay un conjunto de asociaciones de seguridad (SA) IKE e IPsec que el administrador principal debe configurar en el nivel raíz.

La interfaz externa configurada con la configuración de puerta de enlace solo puede formar parte del sistema lógico raíz.

Solo se admiten VPN basadas en rutas en sistemas lógicos. No se admiten VPN basadas en políticas.

Además de configurar las SA de IKE e IPsec para cada VPN, el administrador principal también debe asignar una interfaz de túnel seguro (st0) a un sistema lógico de usuario. Una interfaz st0 solo se puede asignar a un sistema lógico de usuario único. Sin embargo, a los sistemas lógicos de varios usuarios se les puede asignar su propia interfaz st0.

La interfaz de unidad st0 0 no se debe asignar a un sistema lógico, ya que no se puede configurar una SA para esta interfaz.

El administrador del sistema lógico de usuario puede configurar la dirección IP y otros atributos de la interfaz st0 asignada al sistema lógico de usuario. El administrador del sistema lógico de usuario no puede eliminar una interfaz st0 asignada a su sistema lógico de usuario.

En el caso de las VPN basadas en rutas, una política de seguridad se refiere a una dirección de destino y no a un túnel VPN específico. Para que el tráfico de texto sin formato de un sistema lógico de usuario se envíe al túnel VPN para su encapsulación, el administrador del sistema lógico de usuario debe realizar las siguientes configuraciones:

Política de seguridad que permite el tráfico a un destino especificado.

Ruta estática al destino con la interfaz st0 como el siguiente salto.

Cuando Junos OS busca rutas en el sistema lógico del usuario para encontrar la interfaz que se va a utilizar para enviar tráfico a la dirección de destino, encuentra una ruta estática a través de la interfaz st0. El tráfico se enruta al túnel VPN siempre que se permita la acción de la política de seguridad.

Los selectores de tráfico no son compatibles con sistemas lógicos.

El sistema lógico principal y un sistema lógico de usuario pueden compartir un túnel VPN basado en rutas. El sistema lógico principal también puede utilizar una interfaz st0 asignada a un sistema lógico de usuario. Para el sistema lógico principal, el administrador principal configura una política de seguridad que permita el tráfico al destino remoto y una ruta estática al destino remoto con la interfaz st0 como el siguiente salto.

La supervisión de VPN la configura el administrador principal en el sistema lógico principal. Para la interfaz de origen del monitor de VPN, el administrador principal debe especificar la interfaz st0; No se puede especificar una interfaz física para un sistema lógico de usuario.

Ver también

Ejemplo: Configuración de SA de IKE e IPsec para un túnel VPN (solo administradores principales)

El administrador principal es responsable de asignar una interfaz st0 a un sistema lógico de usuario y de configurar las SA de IKE e IPsec en el nivel raíz para cada túnel VPN. En este ejemplo, se muestra cómo asignar una interfaz st0 a un sistema lógico de usuario y configurar los parámetros de SA de IKE e IPsec.

Requisitos

Antes de empezar:

-

Inicie sesión en el sistema lógico principal como administrador principal. Consulte "Descripción de los sistemas lógicos primarios y el rol de administrador principal.

Descripción general

En este ejemplo, se configura un túnel VPN para el sistema lógico de usuario ls-product-design. En este ejemplo, se configuran los parámetros de túnel VPN descritos en la tabla 1.

| Reportaje |

Nombre |

Parámetros de configuración |

|---|---|---|

| Interfaz de túnel |

st0 unidad 1 |

Asignado al sistema lógico ls-product-design |

| Propuesta de ICR |

ike-fase1-propuesta |

|

| Política de ICR |

|

|

| Puerta de enlace IKE |

IKE-GW |

|

| Propuesta de IPsec |

propuesta ipsec-fase2 |

|

| Política de IPsec |

vpn-policy1 |

|

| VPN |

ike-vpn |

|

| Monitoreo de VPN |

Para VPN ike-vpn:

|

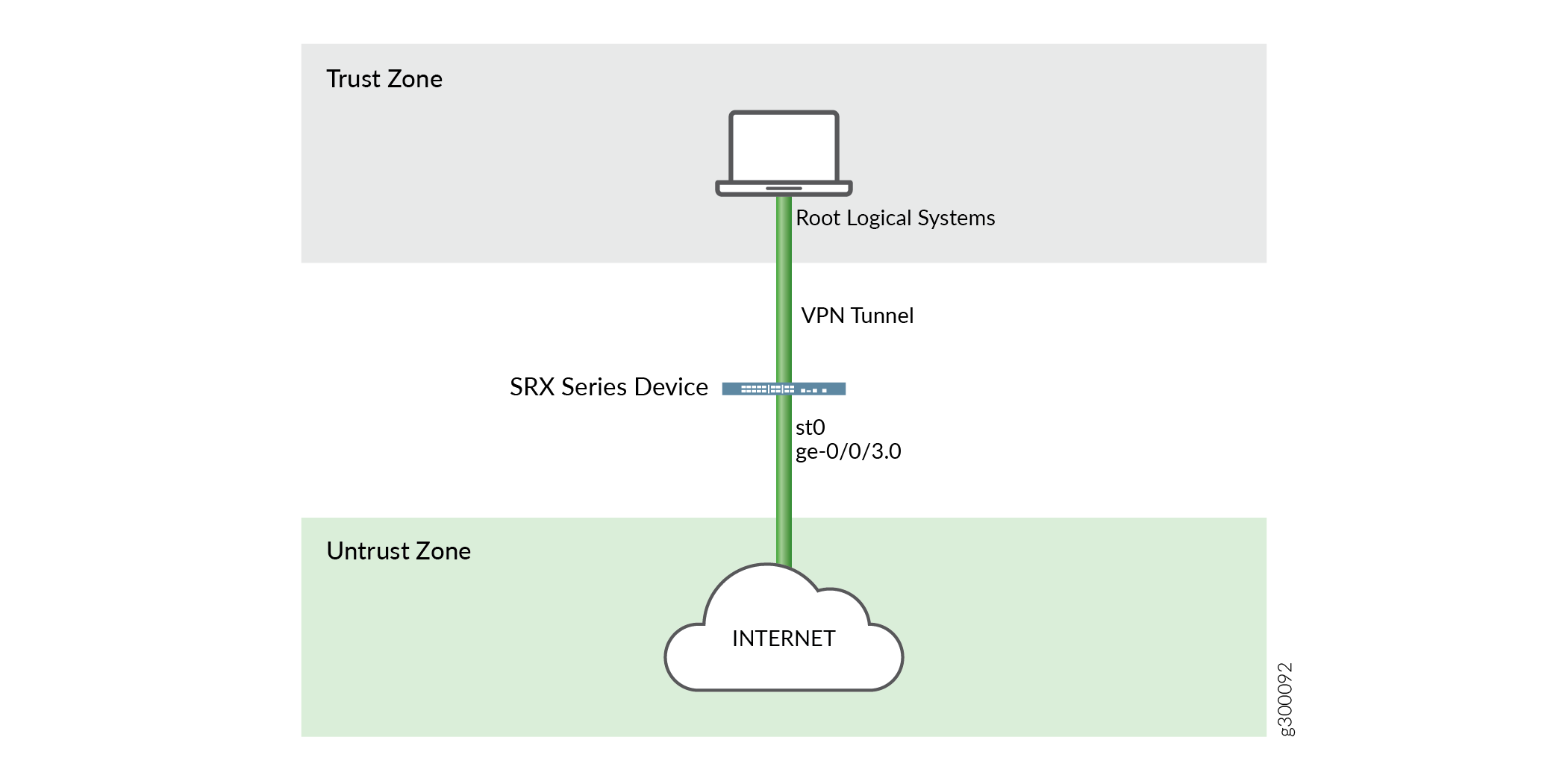

Topología

En la figura 1, se muestra la topología para el túnel VPN de sistemas lógicos.

VPN de sistemas lógicos

VPN de sistemas lógicos

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set logical-systems ls-product-design interfaces st0 unit 1 set security ike proposal ike-phase1-proposal authentication-method pre-shared-keys set security ike proposal ike-phase1-proposal dh-group group2 set security ike proposal ike-phase1-proposal authentication-algorithm sha1 set security ike proposal ike-phase1-proposal encryption-algorithm aes-128-cbc set security ike policy ike-phase1-policy mode main set security ike policy ike-phase1-policy proposals ike-phase1-proposal set security ike policy ike-phase1-policy pre-shared-key ascii-text "$ABC123" set security ike gateway ike-gw ike-policy ike-phase1-policy set security ike gateway ike-gw address 2.2.2.2 set security ike gateway ike-gw external-interface ge-0/0/3.0 set security ipsec proposal ipsec-phase2-proposal protocol esp set security ipsec proposal ipsec-phase2-proposal authentication-algorithm hmac-sha1-96 set security ipsec proposal ipsec-phase2-proposal encryption-algorithm aes-128-cbc set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group2 set security ipsec policy vpn-policy1 proposals ipsec-phase2-proposal set security ipsec vpn ike-vpn bind-interface st0.1 set security ipsec vpn ike-vpn vpn-monitor source-interface st0.1 set security ipsec vpn ike-vpn vpn-monitor destination-ip 4.0.0.1 set security ipsec vpn ike-vpn ike gateway ike-gw set security ipsec vpn ike-vpn ike ipsec-policy vpn-policy1

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de la CLI de Junos OS.

Para asignar una interfaz de túnel VPN a un sistema lógico de usuario y configurar SA de IKE e IPsec:

-

Inicie sesión en el sistema lógico principal como administrador principal y especifique el modo de configuración.

[edit] admin@host> configure admin@host#

-

Asigne una interfaz de túnel VPN.

[edit logical-systems ls-product-design] admin@host# set interfaces st0 unit 1

-

Configure una propuesta de ICR.

[edit security ike] admin@host# set proposal ike-phase1-proposal authentication-method pre-shared-keys admin@host# set proposal ike-phase1-proposal dh-group group2 admin@host# set proposal ike-phase1-proposal authentication-algorithm sha1 admin@host# set proposal ike-phase1-proposal encryption-algorithm aes-128-cbc

-

Configure una política de ICR.

[edit security ike] admin@host# set policy ike-phase1-policy mode main admin@host# set policy ike-phase1-policy proposals ike-phase1-proposal admin@host# set policy ike-phase1-policy pre-shared-key ascii-text 395psksecr3t

-

Configure una puerta de enlace ICR.

[edit security ike] admin@host# set gateway ike-gw external-interface ge-0/0/3.0 admin@host# set gateway ike-gw ike-policy ike-phase1-policy admin@host# set gateway ike-gw address 2.2.2.2

-

Configure una propuesta IPsec.

[edit security ipsec] admin@host# set proposal ipsec-phase2-proposal protocol esp admin@host# set proposal ipsec-phase2-proposal authentication-algorithm hmac-sha1-96 admin@host# set proposal ipsec-phase2-proposal encryption-algorithm aes-128-cbc

-

Configure una política IPsec.

[edit security ipsec] admin@host# set policy vpn-policy1 proposals ipsec-phase2-proposal admin@host# set policy vpn-policy1 perfect-forward-secrecy keys group2

-

Configure la VPN.

[edit security ipsec] admin@host# set vpn ike-vpn bind-interface st0.1 admin@host# set vpn ike-vpn ike gateway ike-gw admin@host# set vpn ike-vpn ike ipsec-policy vpn-policy1

-

Configure la supervisión de VPN.

[edit security ipsec] admin@host# set vpn ike-vpn vpn-monitor source-interface st0.1 admin@host# set vpn ike-vpn vpn-monitor destination-ip 4.0.0.1

Resultados

Desde el modo de configuración, ingrese los comandos , y show security ipsec para confirmar la show interfacesshow security ikeconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregirla.

[edit]

admin@host# show interfaces

st0 {

unit 1;

}

[edit]

admin@host# show security ike

proposal ike-phase1-proposal {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-phase1-policy {

mode main;

proposals ike-phase1-proposal;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway ike-gw {

ike-policy ike-phase1-policy;

address 2.2.2.2;

external-interface ge-0/0/3.0;

}

[edit]

admin@host# show security ipsec

proposal ipsec-phase2-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-128-cbc;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec-phase2-proposal;

}

vpn ike-vpn {

bind-interface st0.1;

vpn-monitor {

source-interface st0.1;

destination-ip 4.0.0.1;

}

ike {

gateway ike-gw;

ipsec-policy vpn-policy1;

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Para confirmar que la configuración funcione correctamente, realice las siguientes tareas:

Comprobación de ICR en un sistema lógico

Propósito

Compruebe que la compatibilidad con ICR en sistemas lógicos.

Acción

Desde el modo operativo, introduzca el show security ike sa detail comando.

user@host> show security ike sa detail

IKE peer 2.2.2.2, Index 7796166, Gateway Name: GW1

Role: Initiator, State: UP

Initiator cookie: a1a6b1516bc43d54, Responder cookie: f0846e4239c817f8

Exchange type: Aggressive, Authentication method: Pre-shared-keys

Local: 3.3.3.2:500, Remote: 2.2.2.2:500

Lifetime: Expires in 3585 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Disabled, Size: 0

Remote Access Client Info: Unknown Client

Peer ike-id: 2.2.2.2

AAA assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha256-128

Encryption : aes256-cbc

Pseudo random function: hmac-sha256

Diffie-Hellman group : DH-group-14

Traffic statistics:

Input bytes : 1056

Output bytes : 1311

Input packets: 2

Output packets: 4

Input fragmentated packets: 0

Output fragmentated packets: 0

IPSec security associations: 1 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Initiator, Message ID: 0

Local: 3.3.3.2:500, Remote: 2.2.2.2:500

Local identity: r0r2_store1@juniper.net

Remote identity: 2.2.2.2

Flags: IKE SA is created

Significado

El resultado muestra información resumida sobre los detalles de ike.

Comprobación de IPsec en un sistema lógico

Propósito

Compruebe que la SA de IPsec es compatible con sistemas lógicos.

Acción

Desde el modo operativo, introduzca el show security ipsec sa detail comando.

user@host> show security ipsec sa detail

ID: 67109793 Virtual-system: root, VPN Name: VPN1

Local Gateway: 3.3.3.2, Remote Gateway: 2.2.2.2

Traffic Selector Name: VPN1_TS1

Local Identity: ipv4(51.0.1.0-51.0.1.255)

Remote Identity: ipv4(41.0.1.0-41.0.1.255)

Version: IKEv1

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0x2c608b29

Tunnel events:

Wed Aug 16 2017 23:50:07 -0700: IPSec SA negotiation successfully completed (1 times)

Wed Aug 16 2017 23:50:07 -0700: IKE SA negotiation successfully completed (1 times)

Wed Aug 16 2017 23:49:46 -0700: Negotiation failed with error code AUTHENTICATION_FAILED received from peer (2 times)

Wed Aug 16 2017 23:49:30 -0700: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Direction: inbound, SPI: e651d79e, AUX-SPI: 0, VPN Monitoring: -

Hard lifetime: Expires in 2552 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1988 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 8ac9ce8, AUX-SPI: 0, VPN Monitoring: -

Hard lifetime: Expires in 2552 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1988 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Significado

El resultado muestra información resumida sobre los detalles de ipsec.

Ejemplo: Configuración de un túnel VPN basado en rutas en un sistema lógico de usuario

En este ejemplo, se muestra cómo configurar un túnel VPN basado en rutas en un sistema lógico de usuario.

Requisitos

Antes de empezar:

Inicie sesión en el sistema lógico del usuario como administrador del sistema lógico. Consulte Descripción general de la configuración de sistemas lógicos de usuario.

Asegúrese de que se asigne una interfaz st0 al sistema lógico del usuario y que el administrador principal configure las SA IKE e IPsec en el nivel raíz. Consulte Ejemplo: Configuración de SA de IKE e IPsec para un túnel VPN (solo administradores principales).

Descripción general

En este ejemplo, configure el sistema lógico de usuario ls-product-design como se muestra en Ejemplo: Creación de sistemas lógicos de usuario, sus administradores, sus usuarios y un sistema lógico de interconexión.

Puede configurar los parámetros de VPN basados en rutas descritos en la tabla 2.

Reportaje |

Nombre |

Parámetros de configuración |

|---|---|---|

Interfaz de túnel |

st0 unidad 1 |

|

Ruta estática |

|

|

Política de seguridad |

a través de VPN |

Permita el siguiente tráfico:

|

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set interfaces st0 unit 1 family inet address 10.11.11.150/24 set routing-options static route 192.168.168.0/24 next-hop st0.1 set security policies from-zone ls-product-design-trust to-zone ls-product-design-untrust policy through-vpn match source-address any set security policies from-zone ls-product-design-trust to-zone ls-product-design-untrust policy through-vpn match destination-address 192.168.168.0/24 set security policies from-zone ls-product-design-trust to-zone ls-product-design-untrust policy through-vpn match application any set security policies from-zone ls-product-design-trust to-zone ls-product-design-untrust policy through-vpn then permit

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de la CLI de Junos OS.

Para configurar un túnel VPN basado en rutas en un sistema lógico de usuario:

Inicie sesión en el sistema lógico del usuario como administrador del sistema lógico y especifique el modo de configuración.

[edit] lsdesignadmin1@host:ls-product-design>configure lsdesignadmin1@host:ls-product-design#

Configure la interfaz de túnel VPN.

[edit interfaces] lsdesignadmin1@host:ls-product-design# set st0 unit 1 family inet address 10.11.11.150/24

Cree una ruta estática al destino remoto.

[edit routing-options] lsdesignadmin1@host:ls-product-design# set static route 192.168.168.0/24 next-hop st0.1

Configure una política de seguridad para permitir el tráfico al destino remoto.

[edit security policies from-zone ls-product-design-trust to-zone ls-product-design-untrust] lsdesignadmin1@host:ls-product-design# set policy through-vpn match source-address any lsdesignadmin1@host:ls-product-design# set policy through-vpn match destination-address 192.168.168.0/24 lsdesignadmin1@host:ls-product-design# set policy through-vpn match application any lsdesignadmin1@host:ls-product-design# set policy through-vpn then permit

Resultados

Desde el modo de configuración, ingrese los comandos , y show security policies para confirmar la show interfaces st0show routing-optionsconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregirla.

[edit]

lsdesignadmin1@host:ls-product-design# show interfaces st0

unit 1 {

family inet {

address 10.11.11.150/24;

}

}

lsdesignadmin1@host:ls-product-design# show routing-options

static {

route 192.168.168.0/24 next-hop st0.1;

}

[edit]

lsdesignadmin1@host:ls-product-design# show security policies

from-zone ls-product-design-trust to-zone ls-product-design-untrust {

policy through-vpn {

match {

source-address any;

destination-address 192.168.168.0/24;

application any;

}

then {

permit;

}

}

...

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Confirme que la configuración funcione correctamente.

Antes de iniciar el proceso de verificación, debe enviar tráfico desde un host en el sistema lógico del usuario a un host en la red 192.168.168.0/24. Por ejemplo, inicie un ping desde un host en la subred 12.1.1.0/24 en el sistema lógico de usuario ls-product-design al host 192.168.168.10.

Verificación del estado de fase 1 de IKE

Propósito

Verifique el estado de la fase 1 de IKE.

Acción

Desde el modo operativo, introduzca el show security ike security-associations comando. Después de obtener un número de índice desde el comando, utilice el show security ike security-associations index index_number detail comando.

Para obtener ejemplos de resultados y significados, consulte la sección "Verificación" de Ejemplo: Configuración de una VPN basada en rutas.

Verificación del estado de fase 2 de IPsec

Propósito

Verifique el estado de fase 2 de IPsec.

Acción

Desde el modo operativo, introduzca el show security ipsec security-associations comando. Después de obtener un número de índice desde el comando, utilice el show security ipsec security-associations index index_number detail comando.

Para obtener ejemplos de resultados y significados, consulte la sección "Verificación" de Ejemplo: Configuración de una VPN basada en rutas.