EN ESTA PÁGINA

Descripción general de la configuración del sistema de inquilinos

Configuración de una instancia de enrutamiento para un sistema de inquilinos

Descripción del enrutamiento y las interfaces para sistemas de inquilinos

Comportamiento del sistema lógico y del sistema de inquilinos específicos de la plataforma

Descripción general de Tenant Systems

Un sistema de inquilinos admite enrutamiento, servicios y funciones de seguridad.

Use el Explorador de características para confirmar la compatibilidad de plataforma y versión para características específicas.

Revise la sección Sistema lógico específico de la plataforma y Comportamiento del sistema de inquilinos para ver notas relacionadas con la plataforma.

Consulte la sección Información adicional de la plataforma para obtener más información.

Descripción de los sistemas de inquilinos

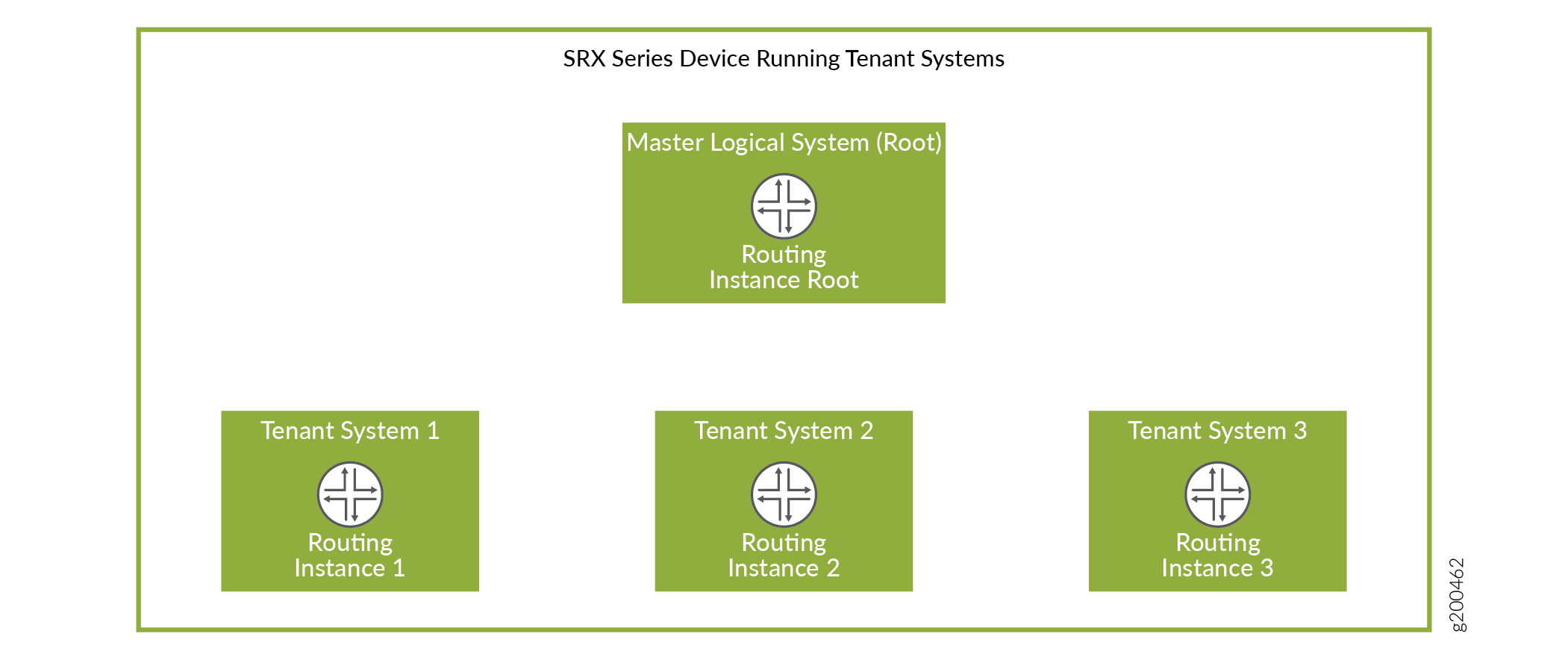

Un sistema de inquilinos divide lógicamente el firewall físico en firewalls lógicos independientes y aislados. Aunque son similares a los sistemas lógicos, los sistemas de inquilinos tienen una escalabilidad mucho mayor y menos funciones de enrutamiento. Cada sistema de inquilinos en un dispositivo le permite controlar un dominio administrativo discreto para los servicios de seguridad. Al transformar el dispositivo en un sistema multiinquilino, puede proporcionar a varios departamentos, organizaciones, clientes y socios, según su entorno, un uso privado y lógicamente separado de los recursos del sistema y vistas específicas del inquilino de la configuración de seguridad y los KPI. Un administrador principal crea y administra todos los sistemas de inquilinos. La figura 1 muestra un único dispositivo con un sistema lógico principal y sistemas de inquilinos discretos.

- Diferencias entre sistemas lógicos y sistemas de inquilinos

- Casos de uso para sistemas lógicos y sistemas de inquilinos

- Escenarios de despliegue para sistemas multiinquilinos

- Beneficios de los sistemas de inquilinos

- Roles y responsabilidades del administrador principal y del administrador del sistema de inquilinos

Diferencias entre sistemas lógicos y sistemas de inquilinos

En la tabla 1 se describen las diferencias clave entre los sistemas lógicos y los sistemas de inquilinos.

| Funcionalidad |

Sistemas lógicos |

Sistemas de inquilinos |

|---|---|---|

| Compatibilidad con funciones |

Es compatible con todas las funciones de enrutamiento para proporcionar rutas de enrutamiento de datos óptimas. |

Admite funciones de enrutamiento y virtualización de seguridad a alta escala para aislar entornos de clientes. |

| Proceso de protocolo de enrutamiento |

Cada sistema lógico necesita una copia individual del proceso del protocolo de enrutamiento para separar lógicamente los recursos de un dispositivo. |

El sistema lógico principal tiene un único proceso de protocolo de enrutamiento, que comparten los sistemas inquilinos. Las instancias de enrutamiento compatibles con este proceso de protocolo único de enrutamiento logran la separación de recursos de seguridad en el firewall. |

| Instancia de enrutamiento |

Se crea automáticamente una instancia de enrutamiento predeterminada para cada sistema lógico. |

El enrutador virtual configurado en un sistema de inquilinos se pasa como la instancia de enrutamiento predeterminada a , |

| Configuración de interfaz lógica |

El administrador principal asigna las interfaces lógicas y el administrador del sistema lógico puede configurar los atributos de la interfaz. |

Un administrador del sistema de inquilinos no puede configurar las interfaces lógicas. El administrador principal asigna las interfaces lógicas a un sistema de inquilinos. |

Casos de uso para sistemas lógicos y sistemas de inquilinos

Se utiliza un sistema lógico cuando se requiere más de un enrutador virtual. Por ejemplo, tiene varias conexiones a la red externa y no pueden coexistir en el mismo enrutador virtual. Los sistemas de inquilinos se utilizan cuando necesita separar departamentos, organizaciones o clientes, y cada uno de ellos puede limitarse a un enrutador virtual. La principal diferencia entre un sistema lógico y un sistema de inquilinos es que un sistema lógico admite la funcionalidad de enrutamiento avanzado mediante varias instancias de enrutamiento. En comparación, un sistema de inquilinos solo admite una instancia de enrutamiento, pero admite la implementación de muchos más inquilinos por sistema.

Escenarios de despliegue para sistemas multiinquilinos

Puede desplegar un firewall de la serie SRX que ejecute un sistema multitenencia en muchos entornos, como un proveedor de servicios de seguridad administrados (MSSP), una red empresarial o un segmento de sucursal. En la tabla 2 se describen los distintos escenarios de despliegue y las funciones desempeñadas por los sistemas arrendatarios en dichos escenarios.

| Escenarios de despliegue |

Roles de un sistema de inquilinos |

|---|---|

| Proveedor de servicios de seguridad administrados (MSSP) |

|

| Red empresarial |

|

| Segmento de sucursales |

|

Beneficios de los sistemas de inquilinos

-

Reduzca los costos reduciendo la cantidad de dispositivos físicos necesarios para su organización. Puede consolidar servicios para varios grupos de usuarios en un solo dispositivo y reducir los costos de hardware, el gasto de energía y el espacio de bastidor.

-

Proporcionar aislamiento y separación lógica en el nivel del sistema de inquilinos. Ofrece la capacidad de separar los sistemas de inquilinos con separación administrativa a gran escala, en la que cada sistema de inquilinos puede definir sus propios controles y restricciones de seguridad sin afectar a otros sistemas de inquilinos.

Roles y responsabilidades del administrador principal y del administrador del sistema de inquilinos

Un administrador principal crea y administra todos los sistemas de inquilinos. Se crea un sistema lógico principal en el nivel raíz y se le asigna un único proceso de protocolo de enrutamiento. Aunque este proceso de protocolo de enrutamiento se comparte, los sistemas de inquilinos permiten la separación de recursos lógicos en el firewall. De forma predeterminada, todos los recursos del sistema se asignan al sistema lógico principal y el administrador principal los asigna a los administradores del sistema de inquilinos.

En la referencia de línea de comandos de Junos OS, el sistema lógico principal se denomina sistema lógico raíz.

Se crea un sistema de inquilinos que está subtendido por el sistema lógico primario. Aunque todos los inquilinos del sistema lógico principal comparten un único proceso de enrutamiento, cada sistema de inquilinos tiene una única instancia de enrutamiento. En la tabla 3 se describen las funciones y responsabilidades del administrador principal y del administrador del sistema de inquilinos.

| Roles |

Definición |

Responsabilidades |

|---|---|---|

| Administrador principal |

Una cuenta de usuario con configuración de superusuario y privilegios de verificación para todos los sistemas lógicos y sistemas de inquilinos. |

|

| Administrador del sistema de inquilinos |

Una cuenta del sistema de inquilinos con todos los privilegios de configuración y verificación.

Nota:

Los privilegios de configuración y verificación de un administrador del sistema de inquilinos dependen del permiso que le asigne el administrador principal al crear el administrador del sistema de inquilinos. Se pueden crear varios administradores del sistema de inquilinos para un sistema de inquilinos con diferentes niveles de permisos en función de sus necesidades. |

El administrador del sistema de inquilinos no admite los siguientes privilegios:

|

Ver también

Descripción general de la configuración del sistema de inquilinos

El administrador principal crea un sistema de inquilinos y asigna un administrador para administrar el sistema de inquilinos. Un sistema de inquilinos puede tener varios administradores. Las funciones y responsabilidades de un administrador del sistema de inquilinos se explican en Descripción de los sistemas de inquilinos.

El administrador principal configura las interfaces lógicas y las asigna al sistema de inquilinos. Configure una instancia de enrutamiento y los protocolos de enrutamiento, y agregue opciones para la instancia de enrutamiento. Consulte Configuración de una instancia de enrutamiento para un sistema de inquilinos.

Los sistemas de inquilinos tienen su propia base de datos de configuración. Después de una configuración correcta, los cambios se combinan en la base de datos principal para cada sistema inquilino. Varios sistemas de inquilinos pueden realizar cambios de configuración a la vez. Solo puede confirmar los cambios para un inquilino a la vez. Si el administrador principal y un administrador del sistema de inquilinos realizan cambios de configuración simultáneamente, los cambios de configuración realizados por el administrador principal anulan los cambios de configuración realizados por el administrador del sistema de inquilinos.

En los pasos siguientes se explican las tareas que realiza el administrador del sistema de inquilinos para configurar las funciones de seguridad en un sistema de inquilinos:

Configuración de una instancia de enrutamiento para un sistema de inquilinos

Una instancia de enrutamiento es una colección de tablas de enrutamiento, interfaces y parámetros de protocolo de enrutamiento. Un conjunto de interfaces que pertenecen a la instancia de enrutamiento y los parámetros del protocolo de enrutamiento controlan la información de la instancia de enrutamiento. Un sistema de inquilinos puede configurar la instancia de enrutamiento asignada y las interfaces que pertenecen a la instancia de enrutamiento dentro de un sistema de inquilinos.

Solo se puede crear una instancia de enrutamiento para un sistema de inquilinos.

En el siguiente procedimiento se describen los pasos para configurar una instancia de enrutamiento e interfaces en una tabla de enrutamiento para un sistema inquilino:

Para ver la configuración del sistema TSYS1inquilino, ejecute el show tenants TSYS1 comando.

routing-instances {

r1 {

instance-type virtual-router;

interface lt-0/0/0.101;

interface xe-0/0/0.0;

interface xe-0/0/1.0;

routing-options {

router-id 1.1.1.101;

}

}

}

El show tenants TSYS1 comando muestra todos los parámetros de instancia de enrutamiento configurados para el sistema TSYS1de inquilinos.

Descripción del enrutamiento y las interfaces para sistemas de inquilinos

Una instancia de enrutamiento es una colección de tablas de enrutamiento, interfaces y parámetros de protocolo de enrutamiento. Las interfaces se utilizan para reenviar datos para la instancia de enrutamiento y para aprender la información de enrutamiento de otros pares (firewalls de la serie SRX) mediante protocolos de enrutamiento.

Una interfaz lógica (IFL) se puede definir en cualquiera de los siguientes niveles:

Nivel global (sistema lógico raíz)

Nivel de sistema lógico del usuario

Nivel del sistema de inquilinos (a partir de la versión Junos OS 18.4R1)

La IFL definida a nivel global se puede utilizar en un sistema lógico raíz o en uno de los sistemas arrendatarios. La IFL definida en un sistema de inquilinos solo se puede utilizar en ese sistema de inquilinos.

La instancia de enrutamiento predeterminada no está disponible para los sistemas de inquilinos. Por lo tanto, cuando se crea una instancia de enrutamiento personalizada para un sistema de inquilinos, todas las interfaces definidas en ese sistema de inquilinos deben agregarse a esa instancia de enrutamiento.

Descripción general: Configuración de enrutamiento e interfaces para sistemas de inquilinos

En esta descripción general, se muestra cómo configurar interfaces e instancias de enrutamiento para un sistema de inquilinos.

Requisitos

Antes de empezar:

Determine qué interfaces lógicas y, opcionalmente, qué interfaces de túnel lógico se asignan. Consulte Descripción general de la configuración del sistema de inquilinos.

Descripción general

En el siguiente procedimiento se describen los pasos para configurar una instancia de enrutamiento e interfaces en una tabla de enrutamiento dentro de un sistema inquilino.

En este tema se configuran las interfaces e instancias de enrutamiento descritas en la tabla 4.

Reportaje |

Nombre |

Parámetros de configuración |

|---|---|---|

Interfaz |

GE-0/0/2.1 GE-0/0/2.2 GE-0/0/2.3 |

|

Instancia de enrutamiento |

R1 R2 |

|

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set interfaces ge-0/0/2 vlan-tagging set interfaces ge-0/0/2.3 vlan-id 103 set interfaces ge-0/0/2.3 family inet address 10.0.0.3/24 set tenants TSYS1 set tenants TSYS1 interfaces ge-0/0/2.1 vlan-id 101 set tenants TSYS1 interfaces ge-0/0/2.1 family inet address 10.0.0.1/24 set tenants TSYS1 routing-instances r1 instance-type virtual-router set tenants TSYS1 routing-instances r1 interface ge-0/0/2.1 set tenants TSYS1 routing-instances r1 interface ge-0/0/2.3 set tenants TSYS2 set tenants TSYS2 interfaces ge-0/0/2.2 vlan-id 102 set tenants TSYS2 interfaces ge-0/0/2.2 family inet address 10.0.0.2/24 set tenants TSYS2 routing-instances r2 instance-type virtual-router set tenants TSYS2 routing-instances r2 interface ge-0/0/2.2

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de la CLI de Junos OS.

Para configurar una interfaz y una instancia de enrutamiento en un sistema lógico de usuario:

Configure las interfaces para que admitan el etiquetado de VLAN.

[edit] user@host# set interfaces ge-0/0/2 vlan-tagging

Configure la IFL en el nivel raíz.

[edit] set interfaces ge-0/0/2.3 vlan-id 103 set interfaces ge-0/0/2.3 family inet address 10.0.0.3/24

Cree un sistema de inquilinos denominado

TSYS1.[edit] user@host# set tenants TSYS1

Defina la interfaz en el sistema de inquilinos TSYS1.

[edit] user@host# set tenants TSYS1 interfaces ge-0/0/2.1 vlan-id 101 user@host# set tenants TSYS1 interfaces ge-0/0/2.1 family inet address 10.0.0.1/24 user@host# set tenants TSYS1 routing-instances r1 interface ge-0/0/2.3

Cree una instancia

r1de enrutamiento y asigne el tipo de instancia de enrutamiento para el sistema de inquilinos.[edit] user@host# set tenants TSYS1 routing-instances r1 instance-type virtual-router

Especifique el nombre de interfaz para la instancia de enrutamiento.

[edit] user@host# set tenants TSYS1 routing-instances r1 interface ge-0/0/2.1

Cree un sistema de inquilinos denominado

TSYS2.[edit] user@host# set tenants TSYS2

Defina la interfaz en el sistema de inquilinos TSYS2.

[edit] user@host# set tenants TSYS2 interfaces ge-0/0/2.2 vlan-id 102 user@host# set tenants TSYS2 interfaces ge-0/0/2.2 family inet address 10.0.0.2/24

Cree una instancia

r2de enrutamiento y asigne el tipo de instancia de enrutamiento para el sistema de inquilinos.[edit] user@host# set tenants TSYS2 routing-instances r2 instance-type virtual-router

Especifique el nombre de interfaz para la instancia de enrutamiento.

[edit] user@host# set tenants TSYS2 routing-instances r2 interface ge-0/0/2.2

Confirmar la configuración.

[edit] user@host# commit

Resultados

Desde el modo de configuración, ingrese los comandos y show tenants para confirmar la show interfaces configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

[edit]

user@host# show interfaces

ge-0/0/2 {

vlan-tagging;

unit 3 {

vlan-id 103;

family inet {

address 10.0.0.3/24;

}

}

}

[edit]

user@host# show tenants

TSYS1 {

interfaces {

ge-0/0/2 {

unit 1 {

vlan-id 101;

family inet {

address 10.0.0.1/24;

}

}

}

}

routing-instances {

r1 {

instance-type virtual-router;

interface ge-0/0/2.1;

interface ge-0/0/2.3;

}

}

}

TSYS2 {

interfaces {

ge-0/0/2 {

unit 2 {

vlan-id 102;

family inet {

address 10.0.0.2/24;

}

}

}

}

routing-instances {

r2 {

instance-type virtual-router;

interface ge-0/0/2.2;

}

}

}

El show tenants comando muestra todas las interfaces definidas en los sistemas TSYS1 arrendatarios y TSYS2, y los parámetros de instancia de enrutamiento configurados para ambos sistemas arrendatarios.

user@host> show interfaces ge-0/0/2.1 detail

Logical interface ge-0/0/2.1 (Index 89) (SNMP ifIndex 548) (Generation 161)

Flags: Up SNMP-Traps 0x4000 VLAN-Tag [ 0x8100.101 ] Encapsulation: ENET2

Tenant Name: TSYS1

Traffic statistics:

Input bytes : 0

Output bytes : 46

Input packets: 0

Output packets: 1

Local statistics:

Input bytes : 0

Output bytes : 46

Input packets: 0

Output packets: 1

Transit statistics:

Input bytes : 0 0 bps

Output bytes : 0 0 bps

Input packets: 0 0 pps

Output packets: 0 0 pps

Security: Zone: Null

Flow Statistics :

..............................

user@host> show interfaces ge-0/0/2.2 detail

Logical interface ge-0/0/2.2 (Index 90) (SNMP ifIndex 549) (Generation 162)

Flags: Up SNMP-Traps 0x4000 VLAN-Tag [ 0x8100.102 ] Encapsulation: ENET2

Tenant Name: TSYS2

Traffic statistics:

Input bytes : 0

Output bytes : 46

Input packets: 0

Output packets: 1

Local statistics:

Input bytes : 0

Output bytes : 46

Input packets: 0

Output packets: 1

Transit statistics:

Input bytes : 0 0 bps

Output bytes : 0 0 bps

Input packets: 0 0 pps

Output packets: 0 0 pps

Security: Zone: Null

Flow Statistics :

Flow Input statistics :

Self packets : 0

ICMP packets : 0

VPN packets : ..............................

Descripción de los perfiles de seguridad del sistema de inquilinos (solo administradores principales)

Los sistemas de inquilinos le permiten dividir virtualmente un firewall de la serie SRX compatible en múltiples dispositivos, asegurándolos de intrusiones y ataques, y protegiéndolos de condiciones defectuosas fuera de sus propios contextos. Para proteger los sistemas de inquilinos, los recursos de seguridad se configuran de manera similar a como se configuran para un dispositivo discreto. Sin embargo, el administrador principal asigna recursos a los sistemas de inquilinos.

Un firewall de la serie SRX que ejecuta sistemas de inquilinos se puede dividir en sistemas de inquilinos, un sistema de inquilinos interconectados, si es necesario, y el sistema lógico principal predeterminado. Cuando se inicializa el sistema, el sistema lógico principal se crea en la raíz. Se le asignan todos los recursos del sistema, lo que crea efectivamente un perfil de seguridad del sistema lógico primario predeterminado. Para distribuir los recursos de seguridad entre los sistemas arrendatarios, el administrador principal crea perfiles de seguridad que especifican los recursos que se asignarán a un sistema arrendatario. Solo el administrador principal puede configurar perfiles de seguridad y vincularlos a los sistemas de inquilinos. El administrador del sistema de inquilinos utiliza estos recursos para el sistema de inquilinos respectivo.

Los sistemas de inquilinos se definen por los recursos que se les asignan, incluidos los componentes de seguridad, las interfaces, la instancia de enrutamiento, las rutas estáticas y los protocolos de enrutamiento dinámico. El administrador principal configura los perfiles de seguridad y los asigna a los sistemas de inquilinos. No puede confirmar una configuración de sistema de inquilinos sin un perfil de seguridad asignado.

En este tema, se incluyen las siguientes secciones:

- Perfiles de seguridad de los sistemas de inquilinos

- Descripción de cómo el sistema evalúa la asignación y el uso de recursos en los sistemas de inquilinos

- Casos: Evaluaciones de recursos reservados asignados a través de perfiles de seguridad

Perfiles de seguridad de los sistemas de inquilinos

El administrador principal puede configurar y asignar un perfil de seguridad a un sistema de inquilinos específico o a varios sistemas de inquilinos. La cantidad máxima de perfiles de seguridad que se pueden configurar depende de la capacidad de un firewall de la serie SRX. Cuando se ha creado el número máximo de perfiles de seguridad, debe eliminar un perfil de seguridad y confirmar el cambio de configuración antes de poder crear y confirmar otro perfil de seguridad. En muchos casos, se necesitan menos perfiles de seguridad, ya que puede enlazar un único perfil de seguridad a más de un sistema inquilino.

Los perfiles de seguridad le permiten:

Comparta los recursos del dispositivo, incluidas las políticas, las zonas, las direcciones y las libretas de direcciones, las sesiones de flujo y las diversas formas de TDR, entre todos los sistemas de inquilinos de manera adecuada. Puede asignar varias cantidades de un recurso a los sistemas de inquilinos y permitir que los sistemas de inquilinos utilicen los recursos de forma eficaz.

Los perfiles de seguridad protegen contra un sistema inquilino que agota un recurso que es requerido al mismo tiempo por otros sistemas inquilinos. Los perfiles de seguridad protegen los recursos críticos del sistema y mantienen un mejor rendimiento entre los sistemas de inquilinos cuando el dispositivo experimenta un flujo de tráfico pesado. Los perfiles de seguridad defienden contra un sistema inquilino que domina el uso de recursos y permiten que los otros sistemas inquilinos usen los recursos de manera efectiva.

Configure el dispositivo de forma escalable para permitir la creación de sistemas de inquilinos adicionales.

Debe eliminar el perfil de seguridad de un sistema de inquilinos antes de poder eliminar el sistema de inquilinos.

Descripción de cómo el sistema evalúa la asignación y el uso de recursos en los sistemas de inquilinos

Para aprovisionar un sistema de inquilinos con funciones de seguridad, el administrador principal configura un perfil de seguridad que especifica el recurso para cada función de seguridad:

Una cuota reservada que garantiza que la cantidad de recursos especificada siempre está disponible para el sistema de inquilinos.

Una cuota máxima permitida. Si un sistema de inquilinos requiere recursos adicionales que superan la cuota reservada, puede utilizar los recursos configurados para la cantidad máxima global si los recursos globales no se asignan a los demás sistemas de inquilinos. La cuota máxima permitida no garantiza que la cantidad especificada para el recurso en el perfil de seguridad esté disponible. Los sistemas de inquilinos deben utilizar los recursos globales de manera efectiva en función de los recursos disponibles.

Si no se configura una cuota reservada para un recurso, el valor predeterminado es 0. Si no se configura una cuota máxima permitida para un recurso, el valor predeterminado es la cuota del sistema global para el recurso (las cuotas del sistema global dependen de la plataforma). El administrador principal debe configurar los valores de cuota máximos permitidos adecuados en los perfiles de seguridad para que el uso máximo de recursos de un sistema de inquilinos específico no afecte negativamente a otros sistemas de inquilinos configurados en el dispositivo.

El sistema mantiene un recuento de todos los recursos asignados que se reservan, usan y vuelven a estar disponibles cuando se elimina un sistema de inquilinos. Este recuento determina si hay recursos disponibles para usar en los sistemas de inquilinos o para aumentar la cantidad de recursos asignados a los sistemas de inquilinos existentes a través de sus perfiles de seguridad.

Los recursos configurados en los perfiles de seguridad se caracterizan como recursos estáticos y modulares o recursos dinámicos. En el caso de los recursos estáticos, se recomienda establecer una cuota máxima para un recurso igual o cercana a la cantidad especificada como cuota reservada, a fin de permitir una configuración escalable de los sistemas de inquilinos. Una cuota máxima para un recurso proporciona a un sistema de inquilinos una mayor flexibilidad a través del acceso a una mayor cantidad de ese recurso, pero restringe la cantidad de recursos disponibles para asignarlos a otros sistemas de inquilinos.

En un perfil de seguridad se pueden especificar los siguientes recursos de características de seguridad:

Zonas de seguridad

Direcciones y libreta de direcciones para políticas de seguridad

Conjuntos de reglas de firewall de aplicaciones

Reglas de firewall de la aplicación

Autenticación de firewall

Sesiones de flujo y puertas

TDR, entre los que se incluyen:

Fijaciones de cono TDR

Regla de destino de TDR

Grupo de destino TDR

Dirección IP TDR en el grupo de origen sin traducción de direcciones de puerto (TDP)

Nota:Las direcciones IPv6 de grupos de origen IPv6 sin PAT no se incluyen en los perfiles de seguridad.

Dirección IP TDR en el conjunto de fuentes con PAT

Sobrecarga de puertos TDR

Grupo de fuentes TDR

Regla de origen de TDR

Regla estática de TDR

Todos los recursos, excepto las sesiones de flujo, son estáticos.

Puede modificar un perfil de seguridad del sistema de inquilinos dinámicamente mientras el perfil de seguridad está asignado a otros sistemas de inquilinos. Sin embargo, para garantizar que no se supere la cuota de recursos del sistema, el sistema realiza las siguientes acciones:

Si se cambia una cuota estática, el proceso del sistema que mantiene los recuentos del sistema de inquilinos para los recursos especificados en los perfiles de seguridad vuelve a evaluar posteriormente los perfiles de seguridad asignados al perfil asociado con la cuota estática. Esta comprobación identifica el número de recursos asignados en todos los sistemas de inquilinos para determinar si los recursos asignados, incluidos sus importes incrementados, están disponibles.

Estas comprobaciones de cuota son las mismas comprobaciones de cuota que realiza el sistema cuando se agrega un sistema de inquilinos y se enlaza un perfil de seguridad a él. También se realizan cuando se enlaza un perfil de seguridad distinto del perfil de seguridad que se le asigna actualmente a un sistema de inquilinos existente (o al sistema lógico principal).

Si se revisa una cuota dinámica, no se realiza ninguna comprobación, pero la cuota revisada se impone al uso futuro de recursos.

Casos: Evaluaciones de recursos reservados asignados a través de perfiles de seguridad

Para comprender cómo el sistema evalúa la asignación de recursos reservados a través de perfiles de seguridad, considere los siguientes tres casos explicados en la Tabla 6 y que abordan la asignación de los recursos y las zonas. Para que el ejemplo sea sencillo, se asignan 10 zonas en security-profile-1: 4 zonas reservadas y 6 zonas máximas. En este ejemplo se supone que la cantidad máxima especificada (seis zonas) está disponible para los sistemas de inquilinos. El número máximo de zonas del sistema es 10.

Los tres casos abordan la configuración en los sistemas de inquilinos. Los tres casos verifican si una configuración se realiza correctamente o no cuando se confirma en función de la asignación de zonas.

La Tabla 5 muestra los perfiles de seguridad y sus asignaciones de zona.

Dos perfiles de seguridad utilizados en los casos de configuración |

|---|

perfil de seguridad 1

Nota:

Más adelante, el administrador principal aumenta dinámicamente el recuento de zonas reservadas especificado en este perfil. |

perfil del sistema lógico primario

|

En la tabla 6 se muestran tres casos que ilustran cómo el sistema evalúa los recursos reservados para zonas en los sistemas de inquilinos en función de las configuraciones del perfil de seguridad.

La configuración para el primer caso se realiza correctamente porque la cuota acumulada de recursos reservados para las zonas configuradas en los perfiles de seguridad enlazados a todos los sistemas de inquilinos es 8, que es menor que la cuota máxima de recursos del sistema.

La configuración del segundo caso falla porque la cuota acumulada de recursos reservados para las zonas configuradas en los perfiles de seguridad enlazados a todos los sistemas lógicos es 12, que es mayor que la cuota máxima de recursos del sistema.

Se produce un error en la configuración del tercer caso porque la cuota de recursos reservados acumulada para las zonas configuradas en los perfiles de seguridad enlazados a todos los sistemas de inquilinos es 12, que es mayor que la cuota máxima de recursos del sistema.

Comprobaciones de cuotas de recursos reservados en sistemas de inquilinos |

|---|

Ejemplo 1: Tiene éxito Esta configuración está dentro de los límites: 4+4+0=8, capacidad máxima =10. Perfiles de seguridad utilizados

|

Ejemplo 2: Error Esta configuración está fuera de los límites: 4+4+4=12, capacidad máxima =10.

Perfiles de seguridad

|

Ejemplo 3: Error Esta configuración está fuera de los límites: 6+6=12, capacidad máxima =10. El administrador principal modifica la cuota de zonas reservadas en security-profile-1, aumentando el recuento a 6.

|

Ejemplo: Creación de sistemas de inquilinos, administradores de sistemas de inquilinos y un conmutador VPLS de interconexión

En este ejemplo, se muestra cómo crear sistemas de inquilinos, administradores de sistemas de inquilinos y un conmutador VPLS de interconexión. Solo el administrador principal puede crear cuentas de inicio de sesión de usuario para administradores del sistema de inquilinos e interconectar el conmutador VPLS.

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

-

Firewall de la serie SRX.

-

Junos OS versión 18.4R1 y versiones posteriores.

-

Antes de comenzar a crear los sistemas de inquilinos, los administradores del sistema de inquilinos y un conmutador VPLS de interconexión, lea Descripción general de los sistemas de inquilinos para comprender cómo encaja esta tarea en el proceso de configuración general.

Descripción general

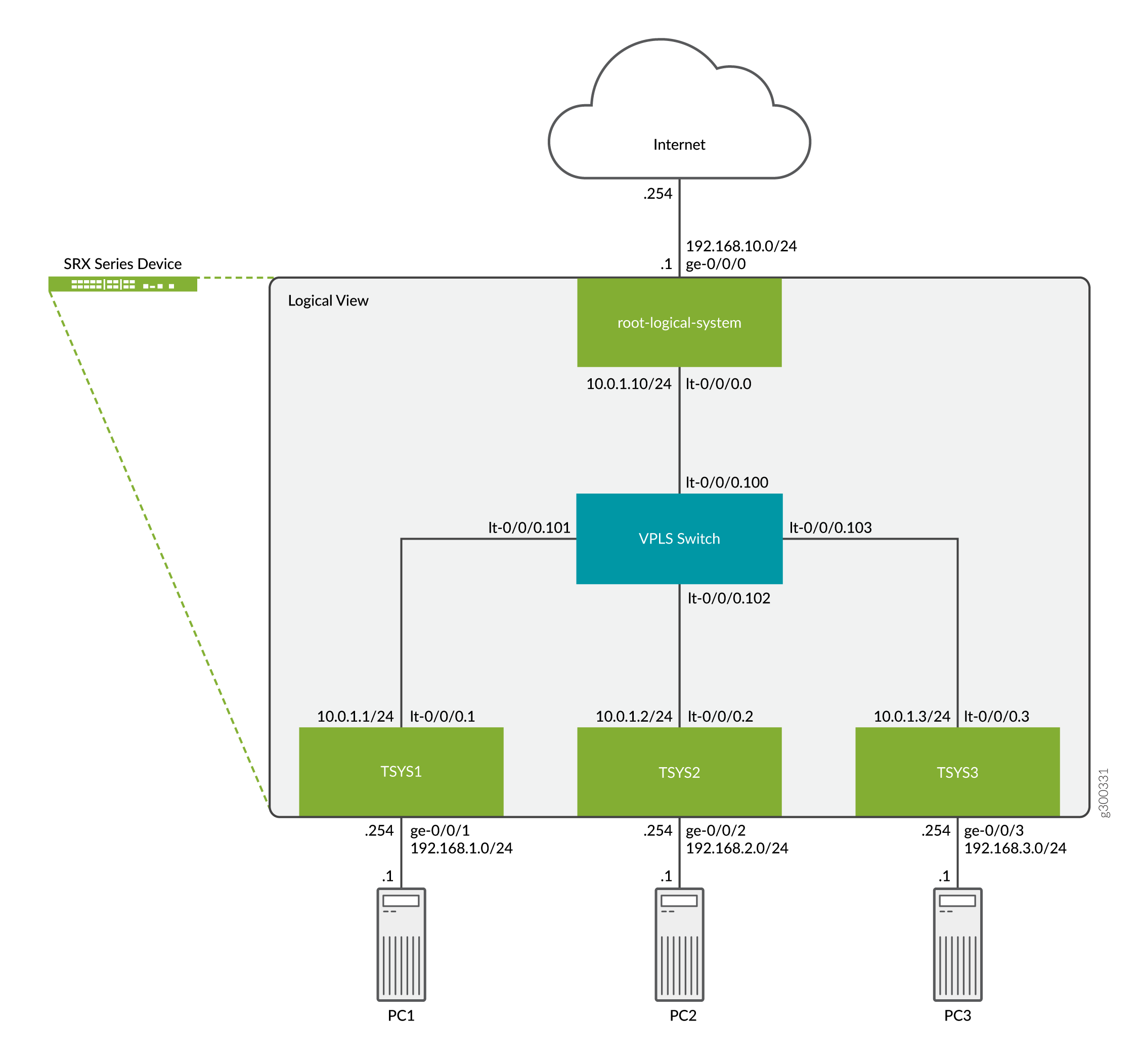

En este ejemplo se muestra cómo crear los sistemas de inquilinos TSYS1, TSYS2y TSYS3, y los administradores del sistema de inquilinos para ellos. Puede crear varios administradores del sistema de inquilinos para un sistema de inquilinos con diferentes niveles de permisos en función de sus requisitos.

En este tema, también se trata el conmutador de interconexión del servicio LAN privado virtual (VPLS) que conecta un sistema inquilino a otro en el mismo dispositivo. El conmutador VPLS permite que tanto el tráfico de tránsito como el tráfico terminado en un sistema de inquilinos pasen entre sistemas de inquilinos. Para permitir el paso del tráfico entre sistemas inquilinos, las interfaces de túnel lógico (lt-0/0/0) deben configurarse en la misma subred.

Topología

La figura 2 muestra un firewall de la serie SRX implementado y configurado para sistemas de inquilinos. En el ejemplo de configuración se utiliza el enrutamiento estático para permitir que los equipos lleguen a Internet.

VPLS

VPLS

Configuración rápida completa de SRX

Configuración de sistemas lógicos y de inquilinos, e interconexión del conmutador VPLS

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea y cambie los detalles necesarios para que coincidan con su configuración de red para incluir interfaces y contraseñas de usuario. A continuación, copie y pegue los comandos en la CLI en el nivel de jerarquía e ingrese commit desde el [edit] modo de configuración.

set system login class TSYS1admin1 tenant TSYS1 set system login class TSYS1admin1 permissions all set system login class TSYS2admin1 tenant TSYS2 set system login class TSYS2admin1 permissions all set system login class TSYS3admin1 tenant TSYS3 set system login class TSYS3admin1 permissions all set system login user TSYS1admin1 uid 2001 set system login user TSYS1admin1 class TSYS1admin1 set system login user TSYS1admin1 authentication encrypted-password "$ABC123" set system login user TSYS2admin1 uid 2003 set system login user TSYS2admin1 class TSYS2admin1 set system login user TSYS2admin1 authentication encrypted-password "$ABC123" set system login user TSYS3admin1 uid 2005 set system login user TSYS3admin1 class TSYS3admin1 set system login user TSYS3admin1 authentication encrypted-password "$ABC123" set system security-profile SP0 logical-system root-ls set system security-profile SP1 tenant TSYS1 set system security-profile SP2 tenant TSYS2 set system security-profile SP3 tenant TSYS3 set logical-systems root-ls interfaces ge-0/0/0 unit 0 family inet address 192.168.10.1/24 set logical-systems root-ls interfaces lt-0/0/0 unit 0 encapsulation ethernet set logical-systems root-ls interfaces lt-0/0/0 unit 0 peer-unit 100 set logical-systems root-ls interfaces lt-0/0/0 unit 0 family inet address 10.0.1.10/24 set logical-systems root-ls routing-options static route 192.168.1.0/24 next-hop 10.0.1.1 set logical-systems root-ls routing-options static route 192.168.2.0/24 next-hop 10.0.1.2 set logical-systems root-ls routing-options static route 192.168.3.0/24 next-hop 10.0.1.3 set logical-systems root-ls security address-book global address TSYS1 192.168.1.0/24 set logical-systems root-ls security address-book global address TSYS2 192.168.2.0/24 set logical-systems root-ls security address-book global address TSYS3 192.168.3.0/24 set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS1 set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS2 set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS3 set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match destination-address any set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match application any set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out then permit set logical-systems root-ls security zones security-zone trust host-inbound-traffic system-services ping set logical-systems root-ls security zones security-zone trust interfaces lt-0/0/0.0 set logical-systems root-ls security zones security-zone untrust host-inbound-traffic system-services ping set logical-systems root-ls security zones security-zone untrust interfaces ge-0/0/0.0 set interfaces lt-0/0/0 unit 1 encapsulation ethernet set interfaces lt-0/0/0 unit 1 peer-unit 101 set interfaces lt-0/0/0 unit 1 family inet address 10.0.1.1/24 set interfaces lt-0/0/0 unit 2 encapsulation ethernet set interfaces lt-0/0/0 unit 2 peer-unit 102 set interfaces lt-0/0/0 unit 2 family inet address 10.0.1.2/24 set interfaces lt-0/0/0 unit 3 encapsulation ethernet set interfaces lt-0/0/0 unit 3 peer-unit 103 set interfaces lt-0/0/0 unit 3 family inet address 10.0.1.3/24 set interfaces lt-0/0/0 unit 100 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 100 peer-unit 0 set interfaces lt-0/0/0 unit 101 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 101 peer-unit 1 set interfaces lt-0/0/0 unit 102 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 102 peer-unit 2 set interfaces lt-0/0/0 unit 103 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 103 peer-unit 3 set interfaces ge-0/0/1 unit 0 family inet address 192.168.1.254/24 set interfaces ge-0/0/2 unit 0 family inet address 192.168.2.254/24 set interfaces ge-0/0/3 unit 0 family inet address 192.168.3.254/24 set routing-instances VPLS instance-type vpls set routing-instances VPLS interface lt-0/0/0.100 set routing-instances VPLS interface lt-0/0/0.101 set routing-instances VPLS interface lt-0/0/0.102 set routing-instances VPLS interface lt-0/0/0.103 set tenants TSYS1 routing-instances vr1 instance-type virtual-router set tenants TSYS1 routing-instances vr1 routing-options static route 0.0.0.0/0 next-hop 10.0.1.10 set tenants TSYS1 routing-instances vr1 interface lt-0/0/0.1 set tenants TSYS1 routing-instances vr1 interface ge-0/0/1.0 set tenants TSYS1 security address-book global address PC1 192.168.1.0/24 set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match source-address PC1 set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match destination-address any set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match application any set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out then permit set tenants TSYS1 security zones security-zone PC1 host-inbound-traffic system-services ping set tenants TSYS1 security zones security-zone PC1 interfaces ge-0/0/1.0 set tenants TSYS1 security zones security-zone VPLS host-inbound-traffic system-services ping set tenants TSYS1 security zones security-zone VPLS interfaces lt-0/0/0.1 set tenants TSYS2 routing-instances vr2 instance-type virtual-router set tenants TSYS2 routing-instances vr2 routing-options static route 0.0.0.0/0 next-hop 10.0.1.10 set tenants TSYS2 routing-instances vr2 interface lt-0/0/0.2 set tenants TSYS2 routing-instances vr2 interface ge-0/0/2.0 set tenants TSYS2 security address-book global address PC2 192.168.2.0/24 set tenants TSYS2 security policies from-zone PC2 to-zone VPLS policy allow-out match source-address PC2 set tenants TSYS2 security policies from-zone PC2 to-zone VPLS policy allow-out match destination-address any set tenants TSYS2 security policies from-zone PC2 to-zone VPLS policy allow-out match application any set tenants TSYS2 security policies from-zone PC2 to-zone VPLS policy allow-out then permit set tenants TSYS2 security zones security-zone PC2 host-inbound-traffic system-services ping set tenants TSYS2 security zones security-zone PC2 interfaces ge-0/0/2.0 set tenants TSYS2 security zones security-zone VPLS host-inbound-traffic system-services ping set tenants TSYS2 security zones security-zone VPLS interfaces lt-0/0/0.2 set tenants TSYS3 routing-instances vr3 instance-type virtual-router set tenants TSYS3 routing-instances vr3 routing-options static route 0.0.0.0/0 next-hop 10.0.1.10 set tenants TSYS3 routing-instances vr3 interface lt-0/0/0.3 set tenants TSYS3 routing-instances vr3 interface ge-0/0/3.0 set tenants TSYS3 security address-book global address PC3 192.168.3.0/24 set tenants TSYS3 security policies from-zone PC3 to-zone VPLS policy allow-out match source-address PC3 set tenants TSYS3 security policies from-zone PC3 to-zone VPLS policy allow-out match destination-address any set tenants TSYS3 security policies from-zone PC3 to-zone VPLS policy allow-out match application any set tenants TSYS3 security policies from-zone PC3 to-zone VPLS policy allow-out then permit set tenants TSYS3 security zones security-zone PC3 host-inbound-traffic system-services ping set tenants TSYS3 security zones security-zone PC3 interfaces ge-0/0/3.0 set tenants TSYS3 security zones security-zone VPLS host-inbound-traffic system-services ping set tenants TSYS3 security zones security-zone VPLS interfaces lt-0/0/0.3

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI. Solo cubriremos la configuración de un inquilino para el procedimiento paso a paso.

-

Cree las cuentas de usuario de inicio de sesión para cada inquilino. Solo mostraremos los pasos para crear la cuenta de usuario del inquilino

TSYS1.-

Cree la clase de inicio de sesión de usuario y asígnela al sistema de inquilinos.

[edit] user@SRX# set system login class TSYS1admin1 tenant TSYS1

-

Asigne un nivel de permisos a la clase de inicio de sesión, para este ejemplo usaremos el nivel

allque permite el acceso completo al administrador del sistema de inquilinos.[edit] user@SRX# set system login class TSYS1admin1 permissions all

-

Cree una cuenta de usuario y asígnela a la clase de los pasos anteriores. Esto permitirá al usuario iniciar sesión en el sistema de inquilinos.

[edit] user@SRX# set system login user TSYS1admin1 class TSYS1admin1

-

Cree una contraseña de inicio de sesión de usuario para la cuenta de usuario.

[edit] user@SRX# set system login user TSYS1admin1 authentication plain-text-password New password: "$ABC123" Retype new password: "$ABC123"

-

-

Configure el conmutador VPLS. El conmutador VPLS permite que tanto el tráfico de tránsito como el tráfico terminado en un sistema de inquilino pasen entre sistemas de inquilino con un único túnel lógico. Las interfaces de túnel lógico deben configurarse en la misma subred para permitir el tráfico entre sistemas de inquilinos.

-

Configure las interfaces de túnel lógico.

[edit] user@SRX# set interfaces lt-0/0/0 unit 100 encapsulation ethernet-vpls user@SRX# set interfaces lt-0/0/0 unit 100 peer-unit 0 user@SRX# set interfaces lt-0/0/0 unit 101 encapsulation ethernet-vpls user@SRX# set interfaces lt-0/0/0 unit 101 peer-unit 1 user@SRX# set interfaces lt-0/0/0 unit 102 encapsulation ethernet-vpls user@SRX# set interfaces lt-0/0/0 unit 102 peer-unit 2 user@SRX# set interfaces lt-0/0/0 unit 103 encapsulation ethernet-vpls user@SRX# set interfaces lt-0/0/0 unit 103 peer-unit 3

-

Configure una instancia de enrutamiento para el conmutador VPLS y asigne las interfaces de túnel lógico.

[edit] user@SRX# set routing-instances VPLS instance-type vpls user@SRX# set routing-instances VPLS interface lt-0/0/0.100 user@SRX# set routing-instances VPLS interface lt-0/0/0.101 user@SRX# set routing-instances VPLS interface lt-0/0/0.102 user@SRX# set routing-instances VPLS interface lt-0/0/0.103

-

-

Configure los sistemas de inquilinos. Solo se muestra la configuración para un inquilino.

-

Configure las interfaces asociadas con el inquilino.

[edit] user@SRX# set interfaces lt-0/0/0 unit 1 encapsulation ethernet user@SRX# set interfaces lt-0/0/0 unit 1 peer-unit 101 user@SRX# set interfaces lt-0/0/0 unit 1 family inet address 10.0.1.1/24 user@SRX# set interfaces ge-0/0/1 unit 0 family inet address 192.168.1.254/24

-

Configure el inquilino, la instancia de enrutamiento, el enrutamiento estático y asigne las interfaces.

[edit] user@SRX# set tenants TSYS1 routing-instances vr1 instance-type virtual-router user@SRX# set tenants TSYS1 routing-instances vr1 routing-options static route 0.0.0.0/0 next-hop 10.0.1.10 user@SRX# set tenants TSYS1 routing-instances vr1 interface lt-0/0/0.1 user@SRX# set tenants TSYS1 routing-instances vr1 interface ge-0/0/1.0

-

-

Configure los perfiles de seguridad. Solo mostramos la configuración mínima necesaria para configurar sistemas lógicos y de inquilinos para este ejemplo.

[edit] user@SRX# set system security-profile SP0 logical-system root-ls user@SRX# set system security-profile SP1 tenant TSYS1 user@SRX# set system security-profile SP2 tenant TSYS2 user@SRX# set system security-profile SP3 tenant TSYS3

-

Configure los sistemas lógicos. En este ejemplo, el uso de un conmutador VPLS de interconexión requiere un sistema lógico.

-

Configure las interfaces.

[edit] user@SRX# set logical-systems root-ls interfaces ge-0/0/0 unit 0 family inet address 192.168.10.1/24 user@SRX# set logical-systems root-ls interfaces lt-0/0/0 unit 0 encapsulation ethernet user@SRX# set logical-systems root-ls interfaces lt-0/0/0 unit 0 peer-unit 100 user@SRX# set logical-systems root-ls interfaces lt-0/0/0 unit 0 family inet address 10.0.1.10/24

-

Configure las rutas estáticas.

[edit] user@SRX# set logical-systems root-ls routing-options static route 192.168.1.0/24 next-hop 10.0.1.1 user@SRX# set logical-systems root-ls routing-options static route 192.168.2.0/24 next-hop 10.0.1.2 user@SRX# set logical-systems root-ls routing-options static route 192.168.3.0/24 next-hop 10.0.1.3

-

-

Configure zonas de seguridad y políticas en los sistemas lógicos para permitir el flujo de tráfico desde los inquilinos a Internet. Se pueden configurar políticas de seguridad adicionales en los sistemas lógico y de inquilinos para permitir el tráfico entre inquilinos.

-

Configure las zonas de seguridad.

[edit] user@SRX# set logical-systems root-ls security zones security-zone trust host-inbound-traffic system-services ping user@SRX# set logical-systems root-ls security zones security-zone trust interfaces lt-0/0/0.0 user@SRX# set logical-systems root-ls security zones security-zone untrust host-inbound-traffic system-services ping user@SRX# set logical-systems root-ls security zones security-zone untrust interfaces ge-0/0/0.0

-

Configure políticas de seguridad.

[edit] user@SRX# set logical-systems root-ls security address-book global address TSYS1 192.168.1.0/24 user@SRX# set logical-systems root-ls security address-book global address TSYS2 192.168.2.0/24 user@SRX# set logical-systems root-ls security address-book global address TSYS3 192.168.3.0/24 user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS1 user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS2 user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS3 user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match destination-address any user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match application any user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out then permit

-

-

Configure zonas de seguridad y políticas en los sistemas de cada inquilino para permitir el flujo de tráfico a Internet.

-

Configure las zonas de seguridad.

[edit] user@SRX# set tenants TSYS1 security zones security-zone PC1 host-inbound-traffic system-services ping user@SRX# set tenants TSYS1 security zones security-zone PC1 interfaces ge-0/0/1.0 user@SRX# set tenants TSYS1 security zones security-zone VPLS host-inbound-traffic system-services ping user@SRX# set tenants TSYS1 security zones security-zone VPLS interfaces lt-0/0/0.1

-

Configure políticas de seguridad.

[edit] user@SRX# set tenants TSYS1 security address-book global address PC1 192.168.1.0/24 user@SRX# set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match source-address PC1 user@SRX# set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match destination-address any user@SRX# set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match application any user@SRX# set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out then permit

-

Resultados

Desde el modo de configuración, escriba el comando para confirmar la show tenants TSYS1 configuración para comprobar que se ha creado el sistema de inquilinos. Escriba el show system login class TSYS1admin1 comando para ver el nivel de permiso de cada clase que haya definido. Para asegurarse de que se han creado los administradores del sistema de inquilinos, escriba el show system login user TSYS1admin1 comando. Para asegurarse de que se crean las interfaces para el conmutador VPLS de interconexión, ingrese el show interfaces comando. Intro show logical-systems para comprobar la configuración de los sistemas lógicos raíz.

user@SRX# show tenants TSYS1

routing-instances {

vr1 {

instance-type virtual-router;

routing-options {

static {

route 0.0.0.0/0 next-hop 10.0.1.10;

}

}

interface lt-0/0/0.1;

interface ge-0/0/1.0;

}

}

security {

address-book {

global {

address PC1 192.168.1.0/24;

}

}

policies {

from-zone PC1 to-zone VPLS {

policy allow-out {

match {

source-address PC1;

destination-address any;

application any;

}

then {

permit;

}

}

}

}

zones {

security-zone PC1 {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone VPLS {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

lt-0/0/0.1;

}

}

}

}

user@SRX# show system login class TSYS1admin1 tenant TSYS1; permissions all;

user@SRX# show system login user TSYS1admin1

uid 2001;

class TSYS1admin1;

authentication {

encrypted-password "$ABC123";

}

user@SRX# show interfaces

lt-0/0/0 {

unit 1 {

encapsulation ethernet;

peer-unit 101;

family inet {

address 10.0.1.1/24;

}

}

unit 2 {

encapsulation ethernet;

peer-unit 102;

family inet {

address 10.0.1.2/24;

}

}

unit 3 {

encapsulation ethernet;

peer-unit 103;

family inet {

address 10.0.1.3/24;

}

}

unit 100 {

encapsulation ethernet-vpls;

peer-unit 0;

}

unit 101 {

encapsulation ethernet-vpls;

peer-unit 1;

}

unit 102 {

encapsulation ethernet-vpls;

peer-unit 2;

}

unit 103 {

encapsulation ethernet-vpls;

peer-unit 3;

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 192.168.1.254/24;

}

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 192.168.2.254/24;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 192.168.3.254/24;

}

}

}

user@SRX# show logical-systems

root-ls {

interfaces {

ge-0/0/0 {

unit 0 {

family inet {

address 192.168.10.1/24;

}

}

}

lt-0/0/0 {

unit 0 {

encapsulation ethernet;

peer-unit 100;

family inet {

address 10.0.1.10/24;

}

}

}

}

routing-options {

static {

route 192.168.1.0/24 next-hop 10.0.1.1;

route 192.168.2.0/24 next-hop 10.0.1.2;

route 192.168.3.0/24 next-hop 10.0.1.3;

}

}

security {

address-book {

global {

address TSYS1 192.168.1.0/24;

address TSYS2 192.168.2.0/24;

address TSYS3 192.168.3.0/24;

}

}

policies {

from-zone trust to-zone untrust {

policy allow-out {

match {

source-address [ TSYS1 TSYS2 TSYS3 ];

destination-address any;

application any;

}

then {

permit;

}

}

}

}

zones {

security-zone trust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

lt-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/0.0;

}

}

}

}

}

Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de estos ejemplos para corregirla. Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Confirme que la configuración funcione correctamente.

- Verificar los sistemas de inquilinos y las configuraciones de inicio de sesión con el administrador principal

- Verificar los sistemas de inquilinos y las configuraciones de inicio de sesión mediante SSH

- Verificar la conectividad de PC1 a Internet

Verificar los sistemas de inquilinos y las configuraciones de inicio de sesión con el administrador principal

Propósito

Compruebe que los sistemas de inquilinos existen y que puede introducirlos desde la raíz como administrador principal. Retorno del sistema de inquilinos a la raíz.

Acción

Desde el modo operativo, utilice el comando siguiente para entrar en los sistemas TSYS1arrendatarios:

user@SRX> set cli tenant TSYS1 Tenant: TSYS1 user@SRX:TSYS1>

Ahora ha entrado en los sistemas de inquilinos TSYS1. Utilice el siguiente comando para salir de los sistemas TSYS1 de inquilinos a la raíz:

user@SRX:TSYS1> clear cli tenant Cleared default tenants user@SRX>

Significado

El sistema de inquilinos existe y puede ingresar al sistema de inquilinos desde la raíz como administrador principal.

Verificar los sistemas de inquilinos y las configuraciones de inicio de sesión mediante SSH

Propósito

Compruebe que los sistemas de inquilinos que ha creado existen y que los ID de inicio de sesión y las contraseñas de administrador que ha creado son correctos.

Acción

Use SSH para iniciar sesión en cada usuario inquilino administrador del sistema.

-

Ejecute SSH especificando la dirección IP del firewall de la serie SRX.

-

Introduzca el ID de inicio de sesión y la contraseña del administrador de sistemas de inquilinos que ha creado. Después de iniciar sesión, el mensaje muestra el nombre del administrador de sistemas de inquilinos. Observe cómo este resultado difiere del resultado que se produce al iniciar sesión en el sistema inquilino desde el sistema lógico principal en la raíz. Repita este procedimiento para todos los sistemas de inquilinos.

login: TSYS1admin1 Password: "$ABC123" TSYS1admin1@SRX: TSYS1>

Significado

El administrador TSYS1admin1 del sistema de inquilinos existe y puede iniciar sesión como administrador del sistema de inquilinos.

Verificar la conectividad de PC1 a Internet

Propósito

Verifique la conectividad de extremo a extremo.

Acción

Haga ping y ejecute traceroute a Internet desde PC1. En nuestro ejemplo, Internet es 192.168.10.254.

-

Ejecute ping desde PC1.

user@PC1> ping 192.168.10.254 count 2 PING 192.168.10.254 (192.168.10.254): 56 data bytes 64 bytes from 192.168.10.254: icmp_seq=0 ttl=62 time=3.178 ms 64 bytes from 192.168.10.254: icmp_seq=1 ttl=62 time=3.082 ms --- 192.168.10.254 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 3.082/3.130/3.178/0.048 ms

-

Ejecute traceroute desde PC1.

user@PC1> traceroute 192.168.10.254 traceroute to 192.168.10.254 (192.168.10.254), 30 hops max, 52 byte packets 1 192.168.1.254 (192.168.1.254) 2.188 ms 1.779 ms 1.896 ms 2 10.0.1.10 (10.0.1.10) 1.888 ms 1.535 ms 1.661 ms 3 192.168.10.254 (192.168.10.254) 3.243 ms 15.077 ms 3.499 ms

Significado

PC1 puede llegar a Internet.

Comportamiento del sistema lógico y del sistema de inquilinos específicos de la plataforma

Use el Explorador de características para confirmar la compatibilidad de plataforma y versión para características específicas.

Consulte la sección Información adicional de la plataforma para obtener más información.

Utilice la siguiente tabla para revisar los comportamientos específicos de la plataforma para su plataforma:

| Plataforma |

Diferencia |

|---|---|

| serie SRX |

|

Información adicional de la plataforma

Use el Explorador de características para confirmar la compatibilidad de plataforma y versión para características específicas. Es posible que se admitan plataformas adicionales.

Revise la sección Sistema lógico específico de la plataforma y Comportamiento del sistema de inquilinos para ver notas relacionadas con la plataforma.

| Capacidad | SRX1500 | SRX1600 SRX2300, SRX4120 | SRX4100 | SRX4200 | SRX4600 | SRX5400 SRX5600 SRX5800 Firewalls con tarjetas SPC2 | SRX5400 SRX5600 Firewalls SRX5800 con tarjetas SPC3 | SRX5400 SRX5600 SRX5800 con tarjetas SPC2 y SPC3 | vSRX Firewalls virtuales | |

|---|---|---|---|---|---|---|---|---|---|---|

| Capacidad de sistemas lógicos |

27 |

32 |

32 |

32 |

27 |

32 |

32 |

32 |

32 |

8 |

| Capacidad de los sistemas de inquilinos a partir de la versión 20.1R1 de Junos OS | 50 |

200 | 200 | 300 | 100 | 500 | 100 | 42 | ||

| Capacidad de los sistemas de inquilinos a partir de la versión 23.4R1 de Junos OS | 50 | 200 |

Tabla de historial de cambios

La compatibilidad de la función depende de la plataforma y la versión que utilice. Utilice el Explorador de características para determinar si una característica es compatible con su plataforma.

telnet,

ssh,

show arp

show ipv6 neighbors

traceroute

clear arpy

clear ipv6 neighbors comandos.

ping