EN ESTA PÁGINA

Ejemplo: Configuración de SA dinámica de IKE con certificados digitales

Ejemplo: Configuración de Junos VPN Site Secure en MS-MIC y MS-MPC

Ejemplo: Configuración de túneles IPsec asignados estáticamente a través de una instancia VRF

Deshabilitar TDR-T en enrutadores de la serie MX para manejar TDR con paquetes protegidos por IPsec

Conjuntos de servicios para túneles IPsec de punto de conexión estático

Conjuntos de servicios

La PIC de servicios adaptables admite dos tipos de conjuntos de servicios cuando se configuran túneles IPSec. Dado que se utilizan para diferentes propósitos, es importante conocer las diferencias entre estos tipos de conjuntos de servicios.

Conjunto de servicios de siguiente salto: admite protocolos de enrutamiento dinámico de multidifusión y estilo multidifusión (como OSPF) mediante IPSec. Los conjuntos de servicios de salto siguiente le permiten usar interfaces lógicas internas y externas en la PIC de servicios adaptables para conectarse con varias instancias de enrutamiento. También permiten el uso de la traducción de direcciones de red (TDR) y las capacidades de firewall con estado. Sin embargo, los conjuntos de servicios de salto siguiente no supervisan el tráfico del motor de enrutamiento de forma predeterminada y requieren la configuración de varios conjuntos de servicios para admitir el tráfico de varias interfaces.

Conjunto de servicios de interfaz: se aplica a una interfaz física y es similar a un filtro de firewall sin estado. Son fáciles de configurar, pueden admitir tráfico desde varias interfaces y pueden monitorear el tráfico del motor de enrutamiento de forma predeterminada. Sin embargo, no pueden admitir protocolos de enrutamiento dinámico ni tráfico de multidifusión a través del túnel IPSec.

En general, recomendamos usar conjuntos de servicios de salto siguiente porque admiten protocolos de enrutamiento y multidifusión a través del túnel IPSec, son más fáciles de entender y la tabla de enrutamiento toma decisiones de reenvío sin intervención administrativa.

Ver también

Configuración de conjuntos de servicios IPsec

Los conjuntos de servicios IPsec requieren especificaciones adicionales que se configuran en el nivel jerárquico [edit services service-set service-set-name ipsec-vpn-options] :

[edit services service-set service-set-name ipsec-vpn-options] anti-replay-window-size bits; clear-dont-fragment-bit; copy-dont-fragment-bit set-dont-fragment-bit ike-access-profile profile-name; local-gateway address <gw-interface interface-name.logical-unit-number>; no-anti-replay; no-certificate-chain-in-ike; passive-mode-tunneling; trusted-ca [ ca-profile-names ]; tunnel-mtu bytes;

La configuración de estas instrucciones se describe en las secciones siguientes:

- Configuración de la dirección de puerta de enlace local para conjuntos de servicio IPsec

- Configuración de perfiles de acceso IKE para conjuntos de servicios IPsec

- Configuración de entidades de certificación para conjuntos de servicios IPsec

- Configuración o desactivación del servicio Antireplay

- Borrar el bit No fragmentar

- Configuración de la tunelización en modo pasivo

- Configuración del valor de UMT del túnel

- Configuración del reenvío multiruta IPsec con encapsulación UDP

Configuración de la dirección de puerta de enlace local para conjuntos de servicio IPsec

Si configura un conjunto de servicios IPsec, también debe configurar una dirección IPv4 o IPv6 local incluyendo la local-gateway instrucción:

Si la dirección IP de la puerta de enlace del intercambio de claves por red (IKE) está en inet.0 (la situación predeterminada), configure la instrucción siguiente:

local-gateway address;

Si la dirección IP de la puerta de enlace de IKE se encuentra en una instancia de enrutamiento y reenvío VPN (VRF), configure la siguiente instrucción:

local-gateway address routing-instance instance-name;

Puede configurar todos los túneles de tipo vínculo que compartan la misma dirección de puerta de enlace local en un único conjunto de servicios de estilo de próximo salto. Debe especificar un valor para la inside-service-interface instrucción en el nivel de [edit services service-set service-set-name] jerarquía que coincida con el ipsec-inside-interface valor que configure en el nivel de [edit services ipsec-vpn rule rule-name term term-name from] jerarquía. Para obtener más información sobre la configuración de IPsec, consulte Configurar reglas de IPsec.

A partir de la versión 16.1 de Junos OS, para configurar túneles de tipo vínculo (es decir, el estilo de salto siguiente), con alta disponibilidad, puede configurar las interfaces lógicas de AMS como interfaces internas IPsec mediante la ipsec-inside-interface interface-name instrucción en el [edit services ipsec-vpn rule rule-name term term-name from] nivel de jerarquía.

A partir de la versión 17.1 de Junos OS, AMS admite la distribución de túnel IPSec.

- Direcciones IKE en instancias VRF

- Borrar SA cuando la dirección de puerta de enlace local o MS-MPC o MS-MIC deja de funcionar

Direcciones IKE en instancias VRF

Puede configurar las direcciones IP de puerta de enlace del intercambio de claves por red (IKE) que estén presentes en una instancia de enrutamiento y reenvío de VPN (VRF) siempre que se pueda contactar con el par a través de la instancia de VRF.

En el caso de los conjuntos de servicios de salto siguiente, el proceso de administración de claves (kmd) coloca los paquetes de IKE en la instancia de enrutamiento que contiene el outside-service-interface valor que especifique, como en este ejemplo:

routing-instances vrf-nxthop {

instance-type vrf;

interface sp-1/1/0.2;

...

}

services service-set service-set-1 {

next-hop-service {

inside-service-interface sp-1/1/0.1;

outside-service-interface sp-1/1/0.2;

}

...

}

En el caso de los conjuntos de servicios de interfaz, la service-interface instrucción determina el VRF, como en este ejemplo:

routing-instances vrf-intf {

instance-type vrf;

interface sp-1/1/0.3;

interface ge-1/2/0.1; # interface on which service set is applied

...

}

services service-set service-set-2 {

interface-service {

service-interface sp-1/1/0.3;

}

...

}

Borrar SA cuando la dirección de puerta de enlace local o MS-MPC o MS-MIC deja de funcionar

A partir de la versión 17.2R1 de Junos OS, puede usar la instrucción para habilitar la gw-interface limpieza de desencadenadores de IKE y SA de IKE e IPsec cuando la dirección IP de puerta de enlace local de un túnel IPsec deja de funcionar, o la MS-MIC o MS-MPC que se usa en el conjunto de servicios del túnel deja de funcionar.

local-gateway address <gw-interface interface-name.logical-unit-number>;

El interface-name y logical-unit-number debe coincidir con la interfaz y la unidad lógica en la que está configurada la dirección IP de la puerta de enlace local.

Si la dirección IP de puerta de enlace local para el conjunto de servicios de un túnel IPsec deja de funcionar o la MS-MIC o MS-MPC que se usa en el conjunto de servicios deja de funcionar, el conjunto de servicios ya no envía desencadenadores de ICR. Además, cuando la dirección IP de la puerta de enlace local deja de funcionar, las SA de IKE e IPsec se borran para los conjuntos de servicios de salto siguiente y pasan al estado No instalado para los conjuntos de servicios de estilo de interfaz. Las SA que tienen el estado No instalado se eliminan cuando la dirección IP de la puerta de enlace local vuelve a aparecer.

Si la dirección IP de la puerta de enlace local que desactiva para un conjunto de servicios de salto siguiente es para el par de respondedor, debe borrar las SA de IKE e IPsec en el par iniciador para que el túnel IPsec vuelva a funcionar una vez que la dirección IP de la puerta de enlace local vuelva a subir. Puede borrar manualmente las SA de IKE e IPsec en el par iniciador (consulte Borrar servicios, ipsec-vpn, ike, security-associations y borrar servicios, ipsec-vpn, ipsec security-associations) o habilitar la detección de pares inactivos en el par iniciador (consulte Configuración de reglas de firewall de inspección de estado).

Configuración de perfiles de acceso IKE para conjuntos de servicios IPsec

Solo para la tunelización dinámica de puntos de conexión, debe hacer referencia al perfil de acceso de IKE configurado en el nivel de [edit access] jerarquía. Para ello, incluya la ike-access-profile instrucción en el nivel de [edit services service-set service-set-name ipsec-vpn-options] jerarquía:

[edit services service-set service-set-name ipsec-vpn-options] ike-access-profile profile-name;

La ike-access-profile instrucción debe hacer referencia al mismo nombre que la profile instrucción que configuró para el acceso a IKE en el nivel jerárquico [edit access] . Solo puede hacer referencia a un perfil de acceso en cada conjunto de servicios. Este perfil se utiliza para negociar asociaciones de seguridad IKE e IPsec solo con pares dinámicos.

Si configura un perfil de acceso de IKE en un conjunto de servicios, ningún otro conjunto de servicios puede compartir la misma local-gateway dirección.

Además, debe configurar un conjunto de servicios independiente para cada VRF. Todas las interfaces a las que hace referencia la ipsec-inside-interface instrucción dentro de un conjunto de servicios deben pertenecer al mismo VRF.

Configuración de entidades de certificación para conjuntos de servicios IPsec

Puede especificar una o varias autoridades de certificación de confianza incluyendo la trusted-ca declaración:

trusted-ca [ ca-profile-names ];

Cuando se configuran certificados digitales de infraestructura de clave pública (PKI) en la configuración IPsec, cada conjunto de servicios puede tener su propio conjunto de autoridades de certificación de confianza. Los nombres que especifique para la trusted-ca instrucción deben coincidir con los perfiles configurados en el nivel de [edit security pki] jerarquía; para obtener más información, consulte la biblioteca de administración de Junos OS para dispositivos de enrutamiento. Para obtener más información sobre la configuración de certificados digitales IPsec, consulte Configurar reglas IPsec.

A partir de la versión 18.2R1 de Junos OS, puede configurar el enrutador de la serie MX con MS-MPC o MS-MIC para enviar solo el certificado de entidad final para la autenticación IKE basada en certificados, en lugar de la cadena de certificados completa. Esto evita la fragmentación de IKE. Para configurar esta característica, incluya la no-certificate-chain-in-ike instrucción:

[edit services service-set service-set-name ipsec-vpn-options] no-certificate-chain-in-ike;

Configuración o desactivación del servicio Antireplay

Puede incluir la anti-replay-window-size instrucción en el [edit services service-set service-set-name ipsec-vpn-options] nivel de jerarquía para especificar el tamaño de la ventana antirreproducción.

anti-replay-window-size bits;

Esta instrucción es útil para túneles de punto de conexión dinámicos para los que no puede configurar la anti-replay-window-size instrucción en el nivel de [edit services ipsec-vpn rule rule-name term term-name then] jerarquía.

En el caso de túneles IPsec estáticos, esta instrucción establece el tamaño de la ventana antirreproducción para todos los túneles estáticos de este conjunto de servicios. Si un túnel determinado necesita un valor específico para el tamaño de la ventana antirreproducción, establezca la anti-replay-window-size instrucción en el nivel de [edit services ipsec-vpn rule rule-name term term-name then] jerarquía. Si la comprobación antirreproducción debe deshabilitarse para un túnel determinado de este conjunto de servicios, establezca la no-anti-replay instrucción en el nivel de [edit services ipsec-vpn rule rule-name term term-name then] jerarquía.

La anti-replay-window-size configuración y no-anti-replay en el nivel de [edit services ipsec-vpn rule rule-name term term-name then] jerarquía anula la configuración especificada en el nivel de [edit services service-set service-set-name ipsec-vpn-options] jerarquía.

También puede incluir la no-anti-replay instrucción en el nivel de jerarquía para deshabilitar el [edit services service-set service-set-name ipsec-vpn-options] servicio antirreproducción IPsec. En ocasiones, causa problemas de interoperabilidad para las asociaciones de seguridad.

no-anti-replay;

Esta instrucción es útil para túneles de punto de conexión dinámicos para los que no puede configurar la no-anti-reply instrucción en el nivel de [edit services ipsec-vpn rule rule-name term term-name then] jerarquía.

En el caso de túneles IPsec estáticos, esta instrucción deshabilita la comprobación antirreproducción para todos los túneles de este conjunto de servicios. Si la comprobación antirreproducción debe estar habilitada para un túnel determinado, establezca la anti-replay-window-size instrucción en el nivel de [edit services ipsec-vpn rule rule-name term term-name then] jerarquía.

Establecer las anti-replay-window-size instrucciones y no-anti-replay en el [edit services ipsec-vpn rule rule-name term term-name then] nivel de jerarquía anula la configuración especificada en el [edit services service-set service-set-name ipsec-vpn-options] nivel de jerarquía.

Borrar el bit No fragmentar

Puede incluir la clear-dont-fragment-bit instrucción en el nivel de [edit services service-set service-set-name ipsec-vpn-options] jerarquía para borrar el bit de no fragmentar (DF) de todos los paquetes IP versión 4 (IPv4) que entren en el túnel IPsec. Si el tamaño del paquete encapsulado supera la unidad máxima de transmisión (UMT) del túnel, el paquete se fragmenta antes de la encapsulación.

clear-dont-fragment-bit;

Esta instrucción es útil para túneles de punto de conexión dinámicos para los que no puede configurar la clear-dont-fragment-bit instrucción en el nivel de [edit services ipsec-vpn rule rule-name term term-name then] jerarquía.

En el caso de túneles IPsec estáticos, al establecer esta instrucción se borra el bit DF en los paquetes que entran en todos los túneles estáticos de este conjunto de servicios. Si desea borrar el bit DF en los paquetes que entran en un túnel específico, establezca la clear-dont-fragment-bit instrucción en el nivel de [edit services ipsec-vpn rule rule-name term term-name then] jerarquía.

A partir de Junos OS versión 14.1, en los paquetes que se transmiten a través de túneles IPSec de punto de conexión dinámicos, puede habilitar el valor establecido en el bit DF del paquete que entra en el túnel para que se copie solo en el encabezado externo del paquete IPsec y para que no provoque ninguna modificación en el bit DF en el encabezado interno del paquete IPsec. Si el tamaño del paquete supera el valor de la unidad máxima de transmisión (UMT) del túnel, el paquete se fragmenta antes de la encapsulación. Para túneles IPsec, el valor predeterminado de UMT es 1500, independientemente de la configuración de UMT de la interfaz. Para copiar el valor de bit DF solo en el encabezado externo y no modificar el encabezado interno, utilice la copy-dont-fragment-bit instrucción en el nivel de [edit services service-set service-set-name ipsec-vpn-options] jerarquía. También puede configurar el bit DF para que se establezca solo en el encabezado IPv4 externo del paquete IPsec y no se defina en el encabezado IPv4 interno. Para configurar el bit DF solo en el encabezado externo del paquete IPsec y dejar el encabezado interno sin modificar, incluya la set-dont-fragment-bit instrucción en el nivel de [edit services service-set service-set-name ipsec-vpn-options] jerarquía. Esta configuración se aplica a túneles de punto de conexión dinámico y no a túneles estáticos, para los cuales debe incluir las copy-dont-fragment-bit instrucciones and set-dont-fragment-bit en el [edit services ipsec-vpn rule rule-name term term-name then] nivel de jerarquía para borrar el bit DF en los paquetes IPv4 que entran en el túnel estático. Estas funcionalidades se admiten en enrutadores de la serie MX con MS-MIC y MS-MPC.

Configuración de la tunelización en modo pasivo

Puede incluir la passive-mode-tunneling instrucción en el nivel de [edit services service-set service-set-name ipsec-vpn-options] jerarquía para permitir que el conjunto de servicios tunelice los paquetes con formato incorrecto de túnel.

[edit services service-set service-set-name ipsec-vpn-options] passive-mode-tunneling;

Esta funcionalidad omite las comprobaciones de IP activas, como la versión, el TTL, el protocolo, las opciones, la dirección y otras comprobaciones de ataques terrestres, y tuneliza los paquetes tal cual. Si esta instrucción no está configurada, los paquetes que no superen las comprobaciones de IP se eliminarán en la PIC. En el modo pasivo, el paquete interno no se toca; no se genera un error de ICMP si el tamaño del paquete supera el valor de UMT del túnel.

El túnel IPsec no se trata como un salto siguiente y el TTL no disminuye. Dado que no se genera un error de ICMP si el tamaño del paquete supera el valor de UMT del túnel, el paquete se tuneliza incluso si cruza el umbral de UMT del túnel.

Esta funcionalidad es similar a la proporcionada por la no-ipsec-tunnel-in-traceroute instrucción, descrita en Rastreo de operaciones de Junos VPN Site Secure. A partir de Junos OS versión 14.2, se admite la tunelización en modo pasivo en MS-MIC y MS-MPC.

A partir de la versión 14.2 de Junos OS, la header-integrity-check opción que se admite en MS-MIC y MS-MPC para comprobar si hay anomalías en la información de IP, TCP, UDP e ICMP en el encabezado del paquete, además de marcar dichas anomalías y errores, tiene una funcionalidad opuesta a la funcionalidad causada por la tunelización en modo pasivo. Si configura tanto la header-integrity-check instrucción como la instrucción en MS-MIC y MS-MPC, e intenta confirmar dicha configuración, se muestra un error durante la passive-mode tunneling confirmación.

La funcionalidad de tunelización en modo pasivo (mediante la inclusión de la passive-mode-tunnelin instrucción en el nivel de jerarquía) es un superconjunto de la capacidad para deshabilitar el [edit services service-set service-set-name ipsec-vpn-options] punto de conexión de túnel IPsec en la salida de traceroute (mediante no-ipsec-tunnel-in-traceroute la inclusión de instrucción en el nivel de [edit services ipsec-vpn] jerarquía). La tunelización en modo pasivo también omite las comprobaciones de IP activas y la comprobación de UMT del túnel, además de no tratar un túnel IPsec como un salto siguiente, como lo configura la no-ipsec-tunnel-in-traceroute instrucción.

Configuración del valor de UMT del túnel

Puede incluir la tunnel-mtu instrucción en el nivel de [edit services service-set service-set-name ipsec-vpn-options] jerarquía para establecer el valor de unidad máxima de transmisión (UMT) para túneles IPsec.

tunnel-mtu bytes;

Esta instrucción es útil para túneles de punto de conexión dinámicos para los que no puede configurar la tunnel-mtu instrucción en el nivel de [edit services ipsec-vpn rule rule-name term term-name then] jerarquía.

En el caso de túneles IPsec estáticos, esta instrucción establece el valor de UMT de túnel para todos los túneles de este conjunto de servicios. Si necesita un valor específico para un túnel determinado, establezca la tunnel-mtu instrucción en el nivel de [edit services ipsec-vpn rule rule-name term term-name then] jerarquía.

La tunnel-mtu configuración en el nivel de [edit services ipsec-vpn rule rule-name term term-name then] jerarquía anula el valor especificado en el nivel de [edit services service-set service-set-name ipsec-vpn-options] jerarquía.

Configuración del reenvío multiruta IPsec con encapsulación UDP

A partir de Junos OS versión 16.1, puede habilitar multirruta reenvío de tráfico IPsec configurando la encapsulación UDP en el conjunto de servicios, que agrega un encabezado UDP a la encapsulación IPsec de paquetes. Esto da como resultado el reenvío de tráfico IPsec a través de varias rutas, lo que aumenta la transferencia de datos del tráfico IPsec. Si no habilita la encapsulación UDP, todo el tráfico IPsec seguirá una única ruta de reenvío.

Cuando se detecta TDR-T, solo se produce la encapsulación UDP de TDR-T, no la encapsulación UDP para paquetes IPsec.

Para habilitar la encapsulación UDP:

Habilite la encapsulación UDP.

[edit services service-set service-set-name ipsec-vpn-options] user@host set udp-encapsulation

(Opcional) Especifique el número de puerto de destino UDP.

[edit services service-set service-set-name ipsec-vpn-options udp-encapsulation] user@host set udp-dest-port destination-port

Utilice un número de puerto de destino del 1025 al 65536, pero no utilice el 4500. Si no especifica un número de puerto, el puerto de destino predeterminado es 4565.

Ver también

Ejemplo: Configuración de SA dinámica de IKE con certificados digitales

En este ejemplo, se muestra cómo configurar la SA dinámica de IKE con certificados digitales y se incluyen las siguientes secciones.

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

Cuatro enrutadores serie M, serie MX o serie T con interfaces de multiservicios instaladas en ellos.

Junos OS versión 9.4 o posterior.

Antes de configurar este ejemplo, debe solicitar un certificado de AC, crear un certificado local y cargar estos certificados digitales en el enrutador. Para obtener más información, consulte Inscribir un certificado.

Descripción general

Una asociación de seguridad (SA) es una conexión símplex que permite que dos hosts se comuniquen entre sí de forma segura mediante IPsec. En este ejemplo, se explica la configuración de SA dinámica de IKE con certificados digitales. El uso de certificados digitales proporciona seguridad adicional al túnel de IKE. Con los valores predeterminados de la PIC de servicios, no es necesario configurar una propuesta de IPsec ni una política de IPsec. Sin embargo, debe configurar una propuesta de IKE que especifique el uso de certificados digitales, hacer referencia a la propuesta de IKE y al certificado local en una política de ICR y aplicar el perfil de AC al conjunto de servicios.

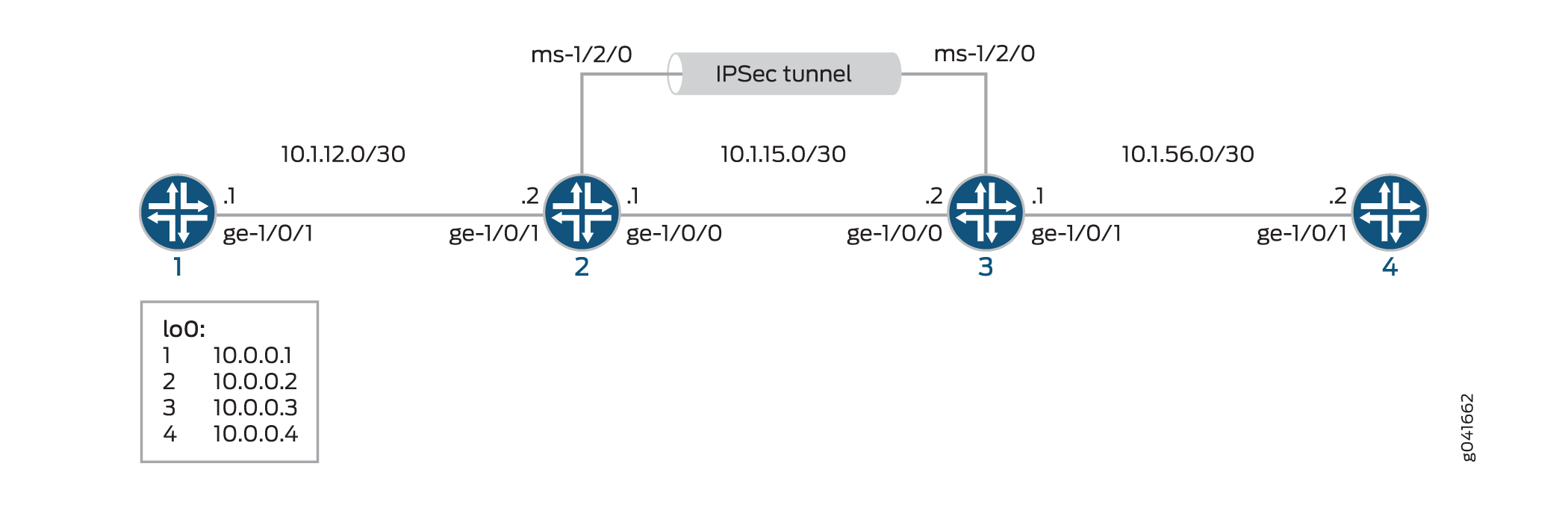

La figura 1 muestra una topología IPsec que contiene un grupo de cuatro enrutadores. Esta configuración requiere que los enrutadores 2 y 3 establezcan un túnel IPsec basado en IKE mediante certificados digitales en lugar de claves previamente compartidas. Los enrutadores 1 y 4 proporcionan conectividad básica y se utilizan para comprobar que el túnel IPsec está operativo.

Topología

Configuración

Para configurar la SA dinámica de IKE con certificados digitales, realice estas tareas:

Los tipos de interfaz que se muestran en este ejemplo son solo para fines indicativos. Por ejemplo, puede usar so- interfaces en lugar de y sp- en lugar de ge- ms-.

- Configuración del enrutador 1

- Configuración del enrutador 2

- Configuración del enrutador 3

- Configuración del enrutador 4

Configuración del enrutador 1

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, luego, copie y pegue los comandos en la CLI, en el nivel de jerarquía [edit], del enrutador 1.

set interfaces ge-0/0/0 description "to R2 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.12.2/30 set interfaces lo0 unit 0 family inet address 10.0.0.1/32 set routing-options router-id 10.0.0.1 set protocols ospf area 0.0.0.0 interface ge-0/0/0 set protocols ospf area 0.0.0.0 interface lo0.0

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener más información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar el enrutador 1 para la conectividad OSPF con el enrutador 2:

Configure una interfaz Ethernet y la interfaz de circuito cerrado.

[edit interfaces] user@router1# set ge-0/0/0 description "to R2 ge-0/0/0" user@router1# set ge-0/0/0 unit 0 family inet address 10.1.12.2/30 user@router1# set lo0 unit 0 family inet address 10.0.0.1/32

Especifique el área OSPF y asocie las interfaces con el área OSPF.

[edit protocols] user@router1# set ospf area 0.0.0.0 interface ge-0/0/0.0 user@router1# set ospf area 0.0.0.0 interface lo0.0

Configure el ID del enrutador.

[edit routing-options] user@router1# set router-id 10.0.0.1

Confirmar la configuración.

[edit] user@router1# commit

Resultados

Desde el modo de configuración, ingrese los comandos , y show routing-options para confirmar la show interfacesshow protocols ospfconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregirla.

user@router1# show interfaces

interfaces {

ge-0/0/0 {

description "To R2 ge-0/0/0";

unit 0 {

family inet {

address 10.1.12.2/30;

}

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.1/32;

}

}

}

}

user@router1# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

}

}

}

user@router1# show routing-options

routing-options {

router-id 10.0.0.1;

}

Configuración del enrutador 2

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, luego, copie y pegue los comandos en la CLI, en el nivel de jerarquía [edit], del enrutador 2.

set interfaces ge-0/0/0 description "to R1 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.12.1/30 set interfaces ge-0/0/1 description "to R3 ge-0/0/1" set interfaces ge-0/0/1 unit 0 family inet address 10.1.15.1/30 set interfaces ms-1/2/0 services-options syslog host local services info set interfaces ms-1/2/0 unit 0 family inet set interfaces ms-1/2/0 unit 1 family inet set interfaces ms-1/2/0 unit 1 service-domain inside set interfaces ms-1/2/0 unit 2 family inet set interfaces ms-1/2/0 unit 2 service-domain outside set interfaces lo0 unit 0 family inet address 10.0.0.2/32 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ms-1/2/0.1 set routing-options router-id 10.0.0.2 set services ipsec-vpn rule rule-ike term term-ike then remote-gateway 10.1.15.2 set services ipsec-vpn rule rule-ike term term-ike then dynamic ike-policy ike-digital-certificates set services ipsec-vpn rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy set services ipsec-vpn rule match-direction input set services ipsec-vpn ike proposal ike-demo-proposal authentication-method rsa-signatures set services ipsec-vpn ike policy ike-digital-certificates proposals ike-demo-proposal set services ipsec-vpn ike policy ike-digital-certificates local-id fqdn router2.example.com set services ipsec-vpn ike policy ike-digital-certificates local-certificate local-entrust2 set services ipsec-vpn ike policy ike-digital-certificates remote-id fqdn router3.example.com set services ipsec-vpn ipsec proposal ipsec-demo-proposal protocol esp set services ipsec-vpn ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec proposals ipsec-demo-proposal set services ipsec-vpn establish-tunnels immediately set services service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 set services service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 set services service-set demo-service-set ipsec-vpn-options trusted-ca entrust set services service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.1 set services service-set demo-service-set ipsec-vpn-rules rule-ike

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener más información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar la conectividad OSPF y los parámetros de túnel IPsec en el enrutador 2:

Configure las propiedades de la interfaz. En este paso, configurará dos interfaces Ethernet (ge-1/0/0 y ge-1/0/1), la interfaz de circuito cerrado y una interfaz multiservicios (ms-1/2/0).

[edit interfaces] user@router2# set ge-0/0/0 description "to R1 ge-0/0/0" user@router2# set ge-0/0/0 unit 0 family inet address 10.1.12.1/30 user@router2# set ge-0/0/1 description "to R3 ge-0/0/1" user@router2# set ge-0/0/1 unit 0 family inet address 10.1.15.1/30 user@router2# set ms-1/2/0 services-options syslog host local services info user@router2# set ms-1/2/0 unit 0 family inet user@router2# set ms-1/2/0 unit 1 family inet user@router2# set ms-1/2/0 unit 1 service-domain inside user@router2# set ms-1/2/0 unit 2 family inet user@router2# set ms-1/2/0 unit 2 service-domain outside user@router2# set lo0 unit 0 family inet address 10.0.0.2/32

Especifique el área OSPF y asocie las interfaces con el área OSPF.

[edit protocols] user@router2# set ospf area 0.0.0.0 interface ge-0/0/0.0 user@router2# set ospf area 0.0.0.0 interface lo0.0 user@router2# set ospf area 0.0.0.0 interface ms-1/2/0.1

Configure el ID del enrutador.

[edit routing-options] user@router2# set router-ID 10.0.0.2

Configure una propuesta y una política de ICR. Para habilitar una propuesta de IKE para certificados digitales, incluya la

rsa-signaturesinstrucción en el nivel de[edit services ipsec-vpn ike proposal proposal-name authentication-method]jerarquía. Para hacer referencia al certificado local en la política de IKE, incluya lalocal-certificateinstrucción en el nivel de[edit services ipsec-vpn ike policy policy-name]jerarquía. Para identificar la AC o AR en el conjunto de servicios, incluya latrusted-cainstrucción en el nivel de[edit services service-set service-set-name ipsec-vpn-options]jerarquía.Nota:Para obtener información sobre cómo crear e instalar certificados digitales, consulte Inscribir un certificado.

[edit services ipsec-vpn] user@router2# set ike proposal ike-demo-proposal authentication-method rsa-signatures user@router2# set ike policy ike-digital-certificates proposals ike-demo-proposal user@router2# set ike policy ike-digital-certificates local-id fqdn router2.example.com user@router2# set ike policy ike-digital-certificates local-certificate local-entrust2 user@router2# set ike policy ike-digital-certificates remote-id fqdn router3.example.com

Configure una propuesta y una política de IPsec. Además, coloque la perilla

established-tunnelsenimmediately.[edit services ipsec-vpn] user@router2# set ipsec proposal ipsec-demo-proposal protocol esp user@router2# set ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 user@router2# set ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc user@router2# set ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 user@router2# set ipsec proposals ipsec-demo-proposal user@router2# set establish-tunnels immediately

Configure una regla IPsec.

[edit services ipsec-vpn] user@router2# set rule rule-ike term term-ike then remote-gateway 10.1.15.2 user@router2# set rule rule-ike term term-ike then dynamic ike-policy ike-digital-certificates user@router2# set rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy user@router2# set rule match-direction input

Configure un conjunto de servicios de estilo de próximo salto, especifique la dirección de puerta de enlace local y asocie la regla VPN de IPsec con el conjunto de servicios.

[edit services] user@router2# set service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 user@router2# set service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 user@router2# set service-set demo-service-set ipsec-vpn-options trusted-ca entrust user@router2# set service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.1 user@router2# set service-set demo-service-set ipsec-vpn-rules rule-ike

Confirmar la configuración.

[edit] user@router2# commit

Resultados

Desde el modo de configuración, ingrese los comandos , show protocols ospfy show routing-options, y show services para confirmar la show interfacesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregirla

user@router2# show interfaces

interfaces {

ge-0/0/0 {

description "To R1 ge-0/0/0";

unit 0 {

family inet {

address 10.1.12.1/30;

}

}

}

ge-0/0/1 {

description "To R3 ge-0/0/1";

unit 0 {

family inet {

address 10.1.15.1/30;

}

}

}

ms-1/2/0 {

services-options {

syslog {

host local {

services info;

}

}

}

unit 0 {

family inet;

}

unit 1 {

family inet;

service-domain inside;

}

unit 2 {

family inet;

service-domain outside;

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.2/32;

}

}

}

}

user@router2# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

interface ms-1/2/0.1;

}

}

}

user@router2# show routing-options

routing-options {

router-id 10.0.0.2;

}

user@router2# show services

services {

ipsec-vpn {

rule rule-ike {

term term-ike {

then {

remote-gateway 10.1.15.2;

dynamic {

ike-policy ike-digital-certificates;

ipsec-policy ipsec-demo-policy

}

}

}

match-direction input;

}

ike {

proposal ike-demo-proposal {

authentication-method rsa-signatures;

}

policy ike-digital-certificates {

proposals ike-demo-proposal;

local-id fqdn router2.example.com;

local-certificate local-entrust2;

remote-id fqdn router3.example.com;

}

}

ipsec {

proposal ipsec-demo-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy demo-policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec-demo-proposal;

}

establish-tunnels immediately;

}

service-set service-set-dynamic-demo-service-set {

next-hop-service {

inside-service-interface ms-1/2/0.1;

outside-service-interface ms-1/2/0.2;

}

ipsec-vpn-options {

trusted-ca entrust;

local-gateway 10.1.15.1;

}

ipsec-vpn-rules rule-ike;

}

}

}

Configuración del enrutador 3

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, luego, copie y pegue los comandos en la CLI, en el nivel de jerarquía [edit], del enrutador 3.

set interfaces ge-0/0/0 description "to R4 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.56.1/30 set interfaces ge-0/0/1 description "to R2 ge-0/0/1" set interfaces ge-0/0/1 unit 0 family inet address 10.1.15.2/30 set interfaces ms-1/2/0 services-options syslog host local services info set interfaces ms-1/2/0 unit 0 family inet set interfaces ms-1/2/0 unit 1 family inet set interfaces ms-1/2/0 unit 1 service-domain inside set interfaces ms-1/2/0 unit 2 family inet set interfaces ms-1/2/0 unit 2 service-domain outside set interfaces lo0 unit 0 family inet address 10.0.0.3/32 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ms-1/2/0.1 set routing-options router-id 10.0.0.3 set services ipsec-vpn rule rule-ike term term-ike then remote-gateway 10.1.15.1 set services ipsec-vpn rule rule-ike term term-ike then dynamic ike-policy ike-digital-certificates set services ipsec-vpn rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy set services ipsec-vpn rule match-direction input set services ipsec-vpn ike proposal ike-demo-proposal authentication-method rsa-signatures set services ipsec-vpn ike policy ike-digital-certificates proposals ike-demo-proposal set services ipsec-vpn ike policy ike-digital-certificates local-id fqdn router3.example.com set services ipsec-vpn ike policy ike-digital-certificates local-certificate local-entrust3 set services ipsec-vpn ike policy ike-digital-certificates remote-id fqdn router2.example.com set services ipsec-vpn ipsec proposal ipsec-demo-proposal protocol esp set services ipsec-vpn ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec proposals ipsec-demo-proposal set services ipsec-vpn establish-tunnels immediately set services service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 set services service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 set services service-set demo-service-set ipsec-vpn-options trusted-ca entrust set services service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.2 set services service-set demo-service-set ipsec-vpn-rules rule-ike

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener más información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Si los pares de IPsec no tienen una configuración simétrica que contenga todos los componentes necesarios, no pueden establecer una relación de emparejamiento. Debe solicitar un certificado de AC, crear un certificado local, cargar estos certificados digitales en el enrutador y hacer referencia a ellos en su configuración de IPsec. Para obtener más información acerca de la certificación digital, consulte Inscribir un certificado.

Para configurar la conectividad OSPF y los parámetros de túnel IPsec en el enrutador 3:

Configure las propiedades de la interfaz. En este paso, configurará dos interfaces Ethernet (ge-1/0/0 y ge-1/0/1), la interfaz de circuito cerrado y una interfaz multiservicios (ms-1/2/0).

[edit interfaces] user@router3# set ge-0/0/0 description "to R4 ge-0/0/0" user@router3# set ge-0/0/0 unit 0 family inet address 10.1.56.1/30 user@router3# set ge-0/0/1 description "to R2 ge-0/0/1" user@router3# set ge-0/0/1 unit 0 family inet address 10.1.15.2/30 user@router3# set ms-1/2/0 services-options syslog host local services info user@router3# set ms-1/2/0 unit 0 family inet user@router3# set ms-1/2/0 unit 1 family inet user@router3# set ms-1/2/0 unit 1 service-domain inside user@router3# set ms-1/2/0 unit 2 family inet user@router3# set ms-1/2/0 unit 2 service-domain outside user@router3# set lo0 unit 0 family inet address 10.0.0.3/32

Especifique el área OSPF y asocie las interfaces con el área OSPF.

[edit protocols] user@router3# set ospf area 0.0.0.0 interface ge-0/0/0.0 user@router3# set ospf area 0.0.0.0 interface lo0.0 user@router3# set ospf area 0.0.0.0 interface ms-1/2/0.1

Configure un ID de enrutador.

[edit routing-options] user@router3# set router-id 10.0.0.3

Configure una propuesta y una política de ICR. Para habilitar una propuesta de IKE para certificados digitales, incluya la

rsa-signaturesinstrucción en el nivel de[edit services ipsec-vpn ike proposal proposal-name authentication-method]jerarquía. Para hacer referencia al certificado local en la política de IKE, incluya lalocal-certificateinstrucción en el nivel de[edit services ipsec-vpn ike policy policy-name]jerarquía. Para identificar la AC o AR en el conjunto de servicios, incluya latrusted-cainstrucción en el nivel de[edit services service-set service-set-name ipsec-vpn-options]jerarquía.Nota:Para obtener información sobre cómo crear e instalar certificados digitales, consulte Inscribir un certificado.

[edit services ipsec-vpn] user@router3# set ike proposal ike-demo-proposal authentication-method rsa-signatures user@router3# set ike policy ike-digital-certificates proposals ike-demo-proposal user@router3# set ike policy ike-digital-certificates local-id fqdn router2.example.com user@router3# set ike policy ike-digital-certificates local-certificate local-entrust2 user@router3# set ike policy ike-digital-certificates remote-id fqdn router3.example.com

Configure una propuesta IPsec. Además, coloque la perilla

established-tunnelsenimmediately.[edit services ipsec-vpn] user@router3# set ipsec proposal ipsec-demo-proposal protocol esp user@router3# set ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 user@router3# set ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc user@router3# set ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 user@router3# set ipsec proposals ipsec-demo-proposal user@router3# set establish-tunnels immediately

Configure una regla IPsec.

[edit services ipsec-vpn] user@router3# set rule rule-ike term term-ike then remote-gateway 10.1.15.2 user@router3# set rule rule-ike term term-ike then dynamic ike-policy ike-digital-certificates user@router3# set rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy user@router3# set rule match-direction input

Configure un conjunto de servicios de estilo de próximo salto, especifique la dirección de puerta de enlace local y asocie la regla VPN de IPsec con el conjunto de servicios.

[edit services] user@router3# set service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 user@router3# set service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 user@router3# set service-set demo-service-set ipsec-vpn-options trusted-ca entrust user@router3# set service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.2 user@router3# set service-set demo-service-set ipsec-vpn-rules rule-ike

Confirmar la configuración.

[edit] user@router3# commit

Resultados

Desde el modo de configuración, ingrese los comandos , show protocols ospfy show routing-options, y show services para confirmar la show interfacesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregirla

user@router3# show interfaces

interfaces {

ge-0/0/0 {

description "To R4 ge-0/0/0";

unit 0 {

family inet {

address 10.1.56.1/30;

}

}

}

ge-0/0/1 {

description "To R2 ge-0/0/1";

unit 0 {

family inet {

address 10.1.15.2/30;

}

}

}

ms-1/2/0 {

services-options {

syslog {

host local {

services info;

}

}

}

unit 0 {

family inet {

}

unit 1 {

family inet;

service-domain inside;

}

unit 2 {

family inet;

service-domain outside;

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.3/32;

}

}

}

}

}

user@router3# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

interface ms-1/2/0.1;

}

}

}

user@router3# show routing-options

routing-options {

router-id 10.0.0.3;

}

user@router3# show services

services {

ipsec-vpn {

rule rule-ike {

term term-ike {

then {

remote-gateway 10.1.15.1;

dynamic {

ike-policy ike-digital-certificates;

ipsec-policy ipsec-demo-policy

}

}

}

match-direction input;

}

ike {

proposal ike-demo-proposal {

authentication-method rsa-signatures;

}

policy ike-digital-certificates {

proposals ike-demo-proposal;

local-id fqdn router3.example.com;

local-certificate local-entrust3;

remote-id fqdn router2.example.com;

}

}

ipsec {

proposal ipsec-demo-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy demo-policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec-demo-proposal;

}

establish-tunnels immediately;

}

service-set service-set-dynamic-demo-service-set {

next-hop-service {

inside-service-interface ms-1/2/0.1;

outside-service-interface ms-1/2/0.2;

}

ipsec-vpn-options {

trusted-ca entrust;

local-gateway 10.1.15.2;

}

ipsec-vpn-rules rule-ike;

}

}

}

Configuración del enrutador 4

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, luego, copie y pegue los comandos en la CLI, en el nivel de jerarquía [edit], del enrutador 4.

set interfaces ge-0/0/0 description "to R3 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.56.2/30 set interfaces lo0 unit 0 family inet address 10.0.0.4/32 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 set routing-options router-id 10.0.0.4

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener más información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar la conectividad OSPF con el enrutador 4

Configure las interfaces. En este paso, configurará una interfaz Ethernet (ge-1/0/1) y la interfaz circuito cerrado.

[edit interfaces] user@router4# set ge-0/0/0 description "to R3 ge-0/0/0" user@router4# set ge-0/0/0 unit 0 family inet address 10.1.56.2/30 user@router4# set lo0 unit 0 family inet address 10.0.0.4/32

Especifique el área OSPF y asocie las interfaces con el área OSPF.

[edit protocols] user@router4# set ospf area 0.0.0.0 interface ge-0/0/0 user@router4# set ospf area 0.0.0.0 interface lo0.0

Configure el ID del enrutador.

[edit routing-options] user@router4# set router-id 10.0.0.4

Resultados

Desde el modo de configuración, ingrese los comandos , y show routing-options para confirmar la show interfacesshow protocols ospfconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregirla

user@router4# show interfaces

interfaces {

ge-0/0/0 {

description "To R3 ge-0/0/0";

unit 0 {

family inet {

address 10.1.56.2/30;

}

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.4/32;

}

}

}

}

user@router4# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

}

}

}

user@router4# show routing-options

routing-options {

router-id 10.0.0.4;

}

Verificación

- Verificar el trabajo en el enrutador 1

- Verificación del trabajo en el enrutador 2

- Verificación del trabajo en el enrutador 3

- Verificación del trabajo en el enrutador 4

Verificar el trabajo en el enrutador 1

Propósito

En el enrutador 1, compruebe el comando ping a la interfaz so-0/0/0 en el enrutador 4 para enviar tráfico a través del túnel IPsec.

Acción

Desde el modo operativo, ingrese ping 10.1.56.2.

user@router1>ping 10.1.56.2 PING 10.1.56.2 (10.1.56.2): 56 data bytes 64 bytes from 10.1.56.2: icmp_seq=0 ttl=254 time=1.351 ms 64 bytes from 10.1.56.2: icmp_seq=1 ttl=254 time=1.187 ms 64 bytes from 10.1.56.2: icmp_seq=2 ttl=254 time=1.172 ms 64 bytes from 10.1.56.2: icmp_seq=3 ttl=254 time=1.154 ms 64 bytes from 10.1.56.2: icmp_seq=4 ttl=254 time=1.156 ms ^C --- 10.1.56.2 ping statistics --- 5 packets transmitted, 5 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.154/1.204/1.351/0.074 ms

Si hace ping en la dirección de circuito cerrado del enrutador 4, la operación se realiza correctamente porque la dirección forma parte de la red del OSPF configurada en el enrutador 4.

user@router1>ping 10.0.0.4 PING 10.0.0.4 (10.0.0.4): 56 data bytes 64 bytes from 10.0.0.4: icmp_seq=0 ttl=62 time=1.318 ms 64 bytes from 10.0.0.4: icmp_seq=1 ttl=62 time=1.084 ms 64 bytes from 10.0.0.4: icmp_seq=2 ttl=62 time=3.260 ms ^C --- 10.0.0.4 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.084/1.887/3.260/0.975 ms

Verificación del trabajo en el enrutador 2

Propósito

Para comprobar que el tráfico coincidente se desvía al túnel IPsec bidireccional, consulte las estadísticas de IPsec:

Acción

Desde el modo operativo, escriba el show services ipsec-vpn ipsec statistics.

user@router2>show services ipsec-vpn ipsec statistics PIC: sp-1/2/0, Service set: service-set-dynamic-demo-service-set ESP Statistics: Encrypted bytes: 162056 Decrypted bytes: 161896 Encrypted packets: 2215 Decrypted packets: 2216 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

Para comprobar que la negociación de SA de IKE se realiza correctamente, ejecute el show services ipsec-vpn ike security-associations comando:

Desde el modo operativo, ingrese el show services ipsec-vpn ike security-associations

user@router2> show services ipsec-vpn ike security-associations Remote Address State Initiator cookie Responder cookie Exchange type 10.1.15.2 Matured d82610c59114fd37 ec4391f76783ef28 Main

Para comprobar que la asociación de seguridad IPsec está activa, ejecute el show services ipsec-vpn ipsec security-associations detail comando. Observe que la SA contiene la configuración predeterminada inherente a la PIC de servicios, como ESP para el protocolo y HMAC-SHA1-96 para el algoritmo de autenticación.

Desde el modo operativo, ingrese el show services ipsec-vpn ipsec security-associations detail

user@router2> show services ipsec-vpn ipsec security-associations detail Service set: service-set-dynamic-demo-service-set Rule: rule-ike, Term: term-ike, Tunnel index: 1 Local gateway: 10.1.15.1, Remote gateway: 10.1.15.2 IPsec inside interface: sp-1/2/0.1 Local identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0) Remote identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0) Direction: inbound, SPI: 857451461, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 9052 seconds Hard lifetime: Expires in 9187 seconds Anti-replay service: Enabled, Replay window size: 64 Direction: outbound, SPI: 1272330309, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 9052 seconds Hard lifetime: Expires in 9187 seconds Anti-replay service: Enabled, Replay window size: 64

Para mostrar los certificados digitales que se utilizan para establecer el túnel IPsec, emita el comando show services ipsec-vpn certificates:

Desde el modo operativo, ingrese el show services ipsec-vpn certificates

user@router2> show services ipsec-vpn certificates Service set: service-set-dynamic-demo-service-set, Total entries: 3 Certificate cache entry: 3 Flags: Non-root Trusted Issued to: router3.example.com, Issued by: juniper Alternate subject: router3.example.com Validity: Not before: 2005 Nov 21st, 23:33:58 GMT Not after: 2008 Nov 22nd, 00:03:58 GMT Certificate cache entry: 2 Flags: Non-root Trusted Issued to: router2.example.com, Issued by: juniper Alternate subject: router2.example.com Validity: Not before: 2005 Nov 21st, 23:28:22 GMT Not after: 2008 Nov 21st, 23:58:22 GMT Certificate cache entry: 1 Flags: Root Trusted Issued to: juniper, Issued by: juniper Validity: Not before: 2005 Oct 18th, 23:54:22 GMT Not after: 2025 Oct 19th, 00:24:22 GMT

Para mostrar el certificado de AC, emita el comando show security pki ca-certificate detail. Tenga en cuenta que hay tres certificados independientes: uno para la firma de certificados, otro para el cifrado de claves y otro para la firma digital de la AC.

Desde el modo operativo, ingrese el show security pki ca-certificate detail

user@router2> show security pki ca-certificate detail Certificate identifier: entrust Certificate version: 3 Serial number: 4355 9235 Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us Validity: Not before: 2005 Oct 18th, 23:54:22 GMT Not after: 2025 Oct 19th, 00:24:22 GMT Public key algorithm: rsaEncryption(1024 bits) cb:9e:2d:c0:70:f8:ea:3c:f2:b5:f0:02:48:87:dc:68:99:a3:57:4f 0e:b9:98:0b:95:47:0d:1f:97:7c:53:17:dd:1a:f8:da:e5:08:d1:1c 78:68:1f:2f:72:9f:a2:cf:81:e3:ce:c5:56:89:ce:f0:97:93:fa:36 19:3e:18:7d:8c:9d:21:fe:1f:c3:87:8d:b3:5d:f3:03:66:9d:16:a7 bf:18:3f:f0:7a:80:f0:62:50:43:83:4f:0e:d7:c6:42:48:c0:8a:b2 c7:46:30:38:df:9b:dc:bc:b5:08:7a:f3:cd:64:db:2b:71:67:fe:d8 04:47:08:07:de:17:23:13 Signature algorithm: sha1WithRSAEncryption Fingerprint: 00:8e:6f:58:dd:68:bf:25:0a:e3:f9:17:70:d6:61:f3:53:a7:79:10 (sha1) 71:6f:6a:76:17:9b:d6:2a:e7:5a:72:97:82:6d:26:86 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: CRL signing, Certificate signing Certificate identifier: entrust Certificate version: 3 Serial number: 4355 925c Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us, Common name: First Officer Validity: Not before: 2005 Oct 18th, 23:55:59 GMT Not after: 2008 Oct 19th, 00:25:59 GMT Public key algorithm: rsaEncryption(1024 bits) c0:a4:21:32:95:0a:cd:ec:12:03:d1:a2:89:71:8e:ce:4e:a6:f9:2f 1a:9a:13:8c:f6:a0:3d:c9:bd:9d:c2:a0:41:77:99:1b:1e:ed:5b:80 34:46:f8:5b:28:34:38:2e:91:7d:4e:ad:14:86:78:67:e7:02:1d:2e 19:11:b7:fa:0d:ba:64:20:e1:28:4e:3e:bb:6e:64:dc:cd:b1:b4:7a ca:8f:47:dd:40:69:c2:35:95:ce:b8:85:56:d7:0f:2d:04:4d:5d:d8 42:e1:4f:6b:bf:38:c0:45:1e:9e:f0:b4:7f:74:6f:e9:70:fd:4a:78 da:eb:10:27:bd:46:34:33 Signature algorithm: sha1WithRSAEncryption Fingerprint: bc:78:87:9b:a7:91:13:20:71:db:ac:b5:56:71:42:ad:1a:b6:46:17 (sha1) 23:79:40:c9:6d:a6:f0:ca:e0:13:30:d4:29:6f:86:79 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: Key encipherment Certificate identifier: entrust Certificate version: 3 Serial number: 4355 925b Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us, Common name: First Officer Validity: Not before: 2005 Oct 18th, 23:55:59 GMT Not after: 2008 Oct 19th, 00:25:59 GMT Public key algorithm: rsaEncryption(1024 bits) ea:75:c4:f3:58:08:ea:65:5c:7e:b3:de:63:0a:cf:cf:ec:9a:82:e2 d7:e8:b9:2f:bd:4b:cd:86:2f:f1:dd:d8:a2:95:af:ab:51:a5:49:4e 00:10:c6:25:ff:b5:49:6a:99:64:74:69:e5:8c:23:5b:b4:70:62:8e e4:f9:a2:28:d4:54:e2:0b:1f:50:a2:92:cf:6c:8f:ae:10:d4:69:3c 90:e2:1f:04:ea:ac:05:9b:3a:93:74:d0:59:24:e9:d2:9d:c2:ef:22 b9:32:c7:2c:29:4f:91:cb:5a:26:fe:1d:c0:36:dc:f4:9c:8b:f5:26 af:44:bf:53:aa:d4:5f:67 Signature algorithm: sha1WithRSAEncryption Fingerprint: 46:71:15:34:f0:a6:41:76:65:81:33:4f:68:47:c4:df:78:b8:e3:3f (sha1) ee:cc:c7:f4:5d:ac:65:33:0a:55:db:59:72:2c:dd:16 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: Digital signature

Para mostrar la solicitud de certificado local, ejecute el comando show security pki certificate-request:

Desde el modo operativo, ingrese el show security pki certificate-request

user@router2> show security pki certificate-request Certificate identifier: local-entrust2 Issued to: router2.example.com Public key algorithm: rsaEncryption(1024 bits) Public key verification status: Passed

Para mostrar el certificado local, ejecute el comando show security pki local-certificate:

Desde el modo operativo, ingrese el show security pki local-certificate

user@router2> show security pki local-certificate Certificate identifier: local-entrust2 Issued to: router2.example.com, Issued by: juniper Validity: Not before: 2005 Nov 21st, 23:28:22 GMT Not after: 2008 Nov 21st, 23:58:22 GMT Public key algorithm: rsaEncryption(1024 bits) Public key verification status: Passed

Verificación del trabajo en el enrutador 3

Propósito

Para comprobar que el tráfico coincidente se desvía al túnel IPsec bidireccional, consulte las estadísticas de IPsec:

Acción

Desde el modo operativo, escriba el show services ipsec-vpn ipsec statistics.

user@router3>show services ipsec-vpn ipsec statistics PIC: sp-1/2/0, Service set: service-set-dynamic-demo-service-set ESP Statistics: Encrypted bytes: 161896 Decrypted bytes: 162056 Encrypted packets: 2216 Decrypted packets: 2215 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

Para comprobar que la negociación de SA de IKE se realiza correctamente, ejecute el comando show services ipsec-vpn ike security-associations. Para que se realice correctamente, la SA en el enrutador 3 debe contener la misma configuración que especificó en el enrutador 2.

Desde el modo operativo, escriba el show services ipsec-vpn ike security-associations.

user@router3>show services ipsec-vpn ike security-associations Remote Address State Initiator cookie Responder cookie Exchange type 10.1.15.1 Matured d82610c59114fd37 ec4391f76783ef28 Main

Para comprobar que la SA de IPsec está activa, ejecute el comando show services ipsec-vpn ipsec security-associations detail. Para que se realice correctamente, la SA en el enrutador 3 debe contener la misma configuración que especificó en el enrutador 2.

Desde el modo operativo, escriba el show services ipsec-vpn ipsec security-associations detail.

user@router3>show services ipsec-vpn ipsec security-associations detail Service set: service-set-dynamic-demo-service-set Rule: rule-ike, Term: term-ike, Tunnel index: 1 Local gateway: 10.1.15.2, Remote gateway: 10.1.15.1 IPsec inside interface: sp-1/2/0.1 Local identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0) Remote identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0) Direction: inbound, SPI: 1272330309, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 7219 seconds Hard lifetime: Expires in 7309 seconds Anti-replay service: Enabled, Replay window size: 64 Direction: outbound, SPI: 857451461, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 7219 seconds Hard lifetime: Expires in 7309 seconds Anti-replay service: Enabled, Replay window size: 64

Para mostrar los certificados digitales que se utilizan para establecer el túnel IPsec, emita el comando show services ipsec-vpn certificates:

Desde el modo operativo, escriba el show services ipsec-vpn certificates.

user@router3>show services ipsec-vpn certificates Service set: service-set-dynamic-demo-service-set, Total entries: 3 Certificate cache entry: 3 Flags: Non-root Trusted Issued to: router3.example.com, Issued by: juniper Alternate subject: router3.example.com Validity: Not before: 2005 Nov 21st, 23:33:58 GMT Not after: 2008 Nov 22nd, 00:03:58 GMT Certificate cache entry: 2 Flags: Non-root Trusted Issued to: router2.example.com, Issued by: juniper Alternate subject: router2.example.com Validity: Not before: 2005 Nov 21st, 23:28:22 GMT Not after: 2008 Nov 21st, 23:58:22 GMT Certificate cache entry: 1 Flags: Root Trusted Issued to: juniper, Issued by: juniper Validity: Not before: 2005 Oct 18th, 23:54:22 GMT Not after: 2025 Oct 19th, 00:24:22 GMT

Para mostrar el certificado de AC, emita el comando show security pki ca-certificate detail. Tenga en cuenta que hay tres certificados independientes: uno para la firma de certificados, otro para el cifrado de claves y otro para la firma digital de la AC.

Desde el modo operativo, escriba el show security pki ca-certificate detail.

user@router3>show security pki ca-certificate detail Certificate identifier: entrust Certificate version: 3 Serial number: 4355 9235 Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us Validity: Not before: 2005 Oct 18th, 23:54:22 GMT Not after: 2025 Oct 19th, 00:24:22 GMT Public key algorithm: rsaEncryption(1024 bits) cb:9e:2d:c0:70:f8:ea:3c:f2:b5:f0:02:48:87:dc:68:99:a3:57:4f 0e:b9:98:0b:95:47:0d:1f:97:7c:53:17:dd:1a:f8:da:e5:08:d1:1c 78:68:1f:2f:72:9f:a2:cf:81:e3:ce:c5:56:89:ce:f0:97:93:fa:36 19:3e:18:7d:8c:9d:21:fe:1f:c3:87:8d:b3:5d:f3:03:66:9d:16:a7 bf:18:3f:f0:7a:80:f0:62:50:43:83:4f:0e:d7:c6:42:48:c0:8a:b2 c7:46:30:38:df:9b:dc:bc:b5:08:7a:f3:cd:64:db:2b:71:67:fe:d8 04:47:08:07:de:17:23:13 Signature algorithm: sha1WithRSAEncryption Fingerprint: 00:8e:6f:58:dd:68:bf:25:0a:e3:f9:17:70:d6:61:f3:53:a7:79:10 (sha1) 71:6f:6a:76:17:9b:d6:2a:e7:5a:72:97:82:6d:26:86 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: CRL signing, Certificate signing Certificate identifier: entrust Certificate version: 3 Serial number: 4355 925c Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us, Common name: First Officer Validity: Not before: 2005 Oct 18th, 23:55:59 GMT Not after: 2008 Oct 19th, 00:25:59 GMT Public key algorithm: rsaEncryption(1024 bits) c0:a4:21:32:95:0a:cd:ec:12:03:d1:a2:89:71:8e:ce:4e:a6:f9:2f 1a:9a:13:8c:f6:a0:3d:c9:bd:9d:c2:a0:41:77:99:1b:1e:ed:5b:80 34:46:f8:5b:28:34:38:2e:91:7d:4e:ad:14:86:78:67:e7:02:1d:2e 19:11:b7:fa:0d:ba:64:20:e1:28:4e:3e:bb:6e:64:dc:cd:b1:b4:7a ca:8f:47:dd:40:69:c2:35:95:ce:b8:85:56:d7:0f:2d:04:4d:5d:d8 42:e1:4f:6b:bf:38:c0:45:1e:9e:f0:b4:7f:74:6f:e9:70:fd:4a:78 da:eb:10:27:bd:46:34:33 Signature algorithm: sha1WithRSAEncryption Fingerprint: bc:78:87:9b:a7:91:13:20:71:db:ac:b5:56:71:42:ad:1a:b6:46:17 (sha1) 23:79:40:c9:6d:a6:f0:ca:e0:13:30:d4:29:6f:86:79 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: Key encipherment Certificate identifier: entrust Certificate version: 3 Serial number: 4355 925b Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us, Common name: First Officer Validity: Not before: 2005 Oct 18th, 23:55:59 GMT Not after: 2008 Oct 19th, 00:25:59 GMT Public key algorithm: rsaEncryption(1024 bits) ea:75:c4:f3:58:08:ea:65:5c:7e:b3:de:63:0a:cf:cf:ec:9a:82:e2 d7:e8:b9:2f:bd:4b:cd:86:2f:f1:dd:d8:a2:95:af:ab:51:a5:49:4e 00:10:c6:25:ff:b5:49:6a:99:64:74:69:e5:8c:23:5b:b4:70:62:8e e4:f9:a2:28:d4:54:e2:0b:1f:50:a2:92:cf:6c:8f:ae:10:d4:69:3c 90:e2:1f:04:ea:ac:05:9b:3a:93:74:d0:59:24:e9:d2:9d:c2:ef:22 b9:32:c7:2c:29:4f:91:cb:5a:26:fe:1d:c0:36:dc:f4:9c:8b:f5:26 af:44:bf:53:aa:d4:5f:67 Signature algorithm: sha1WithRSAEncryption Fingerprint: 46:71:15:34:f0:a6:41:76:65:81:33:4f:68:47:c4:df:78:b8:e3:3f (sha1) ee:cc:c7:f4:5d:ac:65:33:0a:55:db:59:72:2c:dd:16 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: Digital signature

Para mostrar la solicitud de certificado local, ejecute el comando show security pki certificate-request:

Desde el modo operativo, escriba el show security pki certificate-request.

user@router3>show security pki certificate-request Certificate identifier: local-entrust3 Issued to: router3.example.com Public key algorithm: rsaEncryption(1024 bits) Public key verification status: Passed

Para mostrar el certificado local, ejecute el comando show security pki local-certificate:

Desde el modo operativo, escriba el show security pki local-certificate.

user@router3>show security pki local-certificate Certificate identifier: local-entrust3 Issued to: router3.example.com, Issued by: juniper Validity: Not before: 2005 Nov 21st, 23:33:58 GMT Not after: 2008 Nov 22nd, 00:03:58 GMT Public key algorithm: rsaEncryption(1024 bits) Public key verification status: Passed

Verificación del trabajo en el enrutador 4

Propósito

En el enrutador 4, emita un comando ping a la interfaz so-0/0/0 en el enrutador 1 para enviar tráfico a través del túnel IPsec.

Acción

Desde el modo operativo, ingrese ping 10.1.12.2.

user@router4>ping 10.1.12.2 PING 10.1.12.2 (10.1.12.2): 56 data bytes 64 bytes from 10.1.12.2: icmp_seq=0 ttl=254 time=1.350 ms 64 bytes from 10.1.12.2: icmp_seq=1 ttl=254 time=1.161 ms 64 bytes from 10.1.12.2: icmp_seq=2 ttl=254 time=1.124 ms 64 bytes from 10.1.12.2: icmp_seq=5 ttl=254 time=1.116 ms ^C --- 10.1.12.2 ping statistics --- 4 packets transmitted, 4 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.116/1.172/1.350/0.081 ms

La última manera de confirmar que el tráfico viaja por el túnel IPsec es mediante la emisión del comando traceroute a la interfaz so-0/0/0 en el enrutador 1. Observe que no se hace referencia a la interfaz física entre los enrutadores 2 y 3 en la ruta; el tráfico entra en el túnel IPsec a través de la interfaz IPsec inside de servicios adaptables en el enrutador 3, pasa a través de la interfaz de circuito cerrado en el enrutador 2 y termina en la interfaz so-0/0/0 en el enrutador 1.

Desde el modo operativo, escriba el traceroute 10.1.12.2.

user@router4>traceroute 10.1.12.2 traceroute to 10.1.12.2 (10.1.12.2), 30 hops max, 40 byte packets 1 10.1.15.2 (10.1.15.2) 0.987 ms 0.630 ms 0.563 ms 2 10.0.0.2 (10.0.0.2) 1.194 ms 1.058 ms 1.033 ms 3 10.1.12.2 (10.1.12.2) 1.073 ms 0.949 ms 0.932 ms

Configuración de Junos VPN Site Secure o VPN IPSec

La VPN IPsec se admite en todos los enrutadores de la serie MX con MS-MIC, MS-MPC o MS-DPC.

En enrutadores serie M y serie T, la VPN IPsec es compatible con PIC de 100 multiservicios, PIC de 400 servicios multiservicios y PIC de 500 multiservicios.

MS-MIC y MS-MPC son compatibles con la versión 13.2 y posteriores de Junos OS. MS-MIC y MS-MPC admiten todas las características compatibles con MS-DPC y MS-PIC, excepto el protocolo de encabezado de autenticación (ah), el protocolo de carga de seguridad de encapsulación (ESP) y el protocolo de agrupación (protocolo ah y esp) para una asociación de seguridad dinámica o manual y un servicio IPsec sin flujo.

El recorrido TDR (TDR-T) es compatible con IKEv1 e IKEv2 a partir de la versión 17.4R1 de Junos OS. TDR-T está habilitado de forma predeterminada. Puede especificar la encapsulación y la desencapsulación UDP para paquetes IKE y ESP mediante la configuración disable-natt de los [edit services ipsec-vpn] niveles jerárquicos.

Ver también

Ejemplo: Configuración de Junos VPN Site Secure en MS-MIC y MS-MPC

Puede seguir el mismo procedimiento y utilizar la misma configuración que se indica en este ejemplo para configurar Junos VPN Site Secure (anteriormente conocido como características IPsec) en MS-MPC.

Este ejemplo contiene las siguientes secciones:

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

Dos enrutadores de la serie MX con MS-MIC

Junos OS versión 13.2 o posterior

Descripción general

La versión 13.2 de Junos OS extiende el soporte para Junos VPN Site Secure (anteriormente conocido como características IPsec) a los recién introducidos Multiservicios MIC y MPC (MS-MIC y MS-MPC) en enrutadores de la serie MX. Los paquetes del proveedor de extensiones de Junos OS vienen preinstalados y preconfigurados en MS-MIC y MS-MPC.

Las siguientes funciones de Junos VPN Site Secure son compatibles con MS-MIC y MS-MPC en la versión 13.2:

Puntos de conexión dinámicos (DEP)

Protocolo de encapsulación Seguridad carga (ESP)

Mensajes desencadenantes de detección de pares inactivos (DPD)

Notificaciones de sustitución de números de secuencia

Túneles IPsec estáticos con conjuntos de servicios de estilo de interfaz y salto siguiente

Sin embargo, en Junos OS versión 13.2, la compatibilidad con Junos VPN Site Secure en MS-MIC y MS-MPC se limita al tráfico IPv4. La tunelización pasiva de módulos no se admite en MS-MIC ni MS-MPC.

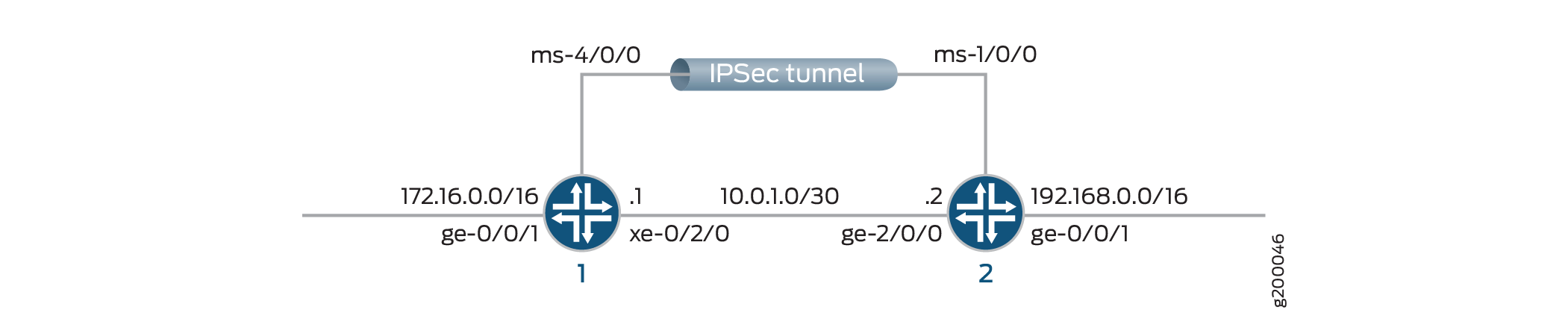

En la figura 2 , se muestra la topología de túnel VPN de IPsec.

de túnel VPN IPsec

de túnel VPN IPsec

En este ejemplo, se muestra la configuración de dos enrutadores, el enrutador 1 y el enrutador 2, que tienen un túnel VPN IPsec configurado entre ellos.

Al configurar los enrutadores, tenga en cuenta los siguientes puntos:

La dirección IP que configure para

source-addressel mismo nivel de jerarquía en el[edit services ipsec-vpn rule name term term from]enrutador 1 debe ser la misma que la dirección IP para la que configure endestination-addressla misma jerarquía en el enrutador 2 y viceversa.La dirección IP de la persona que

remote-gatewayconfigure en el[edit services ipsec-vpn rule name term term then]nivel de jerarquía debe coincidir con la dirección IP de lalocal-gatewayque configure en el[edit services service-set name ipsec-vpn-options]nivel de jerarquía del enrutador 2 y viceversa.

Configuración

Esta sección contiene:

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, luego, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit].

Configuración de interfaces en el enrutador 1

set interfaces ms-4/0/0 unit 0 family inet set interfaces ms-4/0/0 unit 1 family inet set interfaces ms-4/0/0 unit 1 family inet6 set interfaces ms-4/0/0 unit 1 service-domain inside set interfaces ms-4/0/0 unit 2 family inet set interfaces ms-4/0/0 unit 2 family inet6 set interfaces ms-4/0/0 unit 2 service-domain outside set interfaces xe-0/2/0 unit 0 family inet address 10.0.1.1/30

Configuración del servicio VPN IPsec en el enrutador 1

set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 from source-address 172.16.0.0/16 set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 from destination-address 192.168.0.0/16 set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then remote-gateway 10.0.1.2 set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then dynamic ike-policy ike_policy_ms_4_0_0 set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then dynamic ipsec-policy ipsec_policy_ms_4_0_0 set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then anti-replay-window-size 4096 set services ipsec-vpn rule vpn_rule_ms_4_0_01 match-direction input set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 protocol esp set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy ipsec_policy_ms_4_0_0 perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec policy ipsec_policy_ms_4_0_0 proposals ipsec_proposal_ms_4_0_0 set services ipsec-vpn ike proposal ike_proposal_ms_4_0_0 authentication-method pre-shared-keys set services ipsec-vpn ike proposal ike_proposal_ms_4_0_0 dh-group group2 set services ipsec-vpn ike policy ike_policy_ms_4_0_0 version 2 set services ipsec-vpn ike policy ike_policy_ms_4_0_0 proposals ike_proposal_ms_4_0_0 set services ipsec-vpn ike policy ike_policy_ms_4_0_0 pre-shared-key ascii-text secret-data

Configuración de un conjunto de servicios en el enrutador 1

set services service-set ipsec_ss_ms_4_0_01 next-hop-service inside-service-interface ms-4/0/0.1 set services service-set ipsec_ss_ms_4_0_01 next-hop-service outside-service-interface ms-4/0/0.2 set services service-set ipsec_ss_ms_4_0_01 ipsec-vpn-options local-gateway 10.0.1.1 set services service-set ipsec_ss_ms_4_0_01 ipsec-vpn-rules vpn_rule_ms_4_0_01

Configuración de opciones de enrutamiento en el enrutador 1

set routing-options static route 192.168.0.0/16 next-hop ms-4/0/0.1

Configuración de interfaces en el enrutador 2

set interfaces ms-1/0/0 unit 0 family inet set interfaces ms-1/0/0 unit 1 family inet set interfaces ms-1/0/0 unit 1 family inet6 set interfaces ms-1/0/0 unit 1 service-domain inside set interfaces ms-1/0/0 unit 2 family inet set interfaces ms-1/0/0 unit 2 family inet6 set interfaces ms-1/0/0 unit 2 service-domain outside set interfaces ge-2/0/0 unit 0 family inet address 10.0.1.2/30

Configuración del servicio VPN IPsec en el enrutador 2

set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 from source-address 192.168.0.0/16 set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 from destination-address 172.16.0.0/16 set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then remote-gateway 10.0.1.1 set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then dynamic ike-policy ike_policy_ms_5_2_0 set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then dynamic ipsec-policy ipsec_policy_ms_5_2_0 set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then anti-replay-window-size 4096 set services ipsec-vpn rule vpn_rule_ms_5_2_01 match-direction input set services ipsec-vpn ipsec proposal ipsec_proposal_ms_5_2_0 protocol esp set services ipsec-vpn ipsec proposal ipsec_proposal_ms_5_2_0 authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal ipsec_proposal_ms_5_2_0 encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy ipsec_policy_ms_5_2_0 perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec policy ipsec_policy_ms_5_2_0 proposals ipsec_proposal_ms_5_2_0 set services ipsec-vpn ike proposal ike_proposal_ms_5_2_0 authentication-method pre-shared-keys set services ipsec-vpn ike proposal ike_proposal_ms_5_2_0 dh-group group2 set services ipsec-vpn ike policy ike_policy_ms_5_2_0 version 2 set services ipsec-vpn ike policy ike_policy_ms_5_2_0 proposals ike_proposal_ms_5_2_0 set services ipsec-vpn ike policy ike_policy_ms_5_2_0 pre-shared-key ascii-text secret-data set services ipsec-vpn establish-tunnels immediately

Configuración de un conjunto de servicios en el enrutador 2

set services service-set ipsec_ss_ms_5_2_01 next-hop-service inside-service-interface ms-1/0/0.1 set services service-set ipsec_ss_ms_5_2_01 next-hop-service outside-service-interface ms-1/0/0.2 set services service-set ipsec_ss_ms_5_2_01 ipsec-vpn-options local-gateway 10.0.1.2 set services service-set ipsec_ss_ms_5_2_01 ipsec-vpn-rules vpn_rule_ms_5_2_01

Configuración de opciones de enrutamiento en el enrutador 2

set routing-options static route 172.16.0.0/16 next-hop ms-1/0/0.1

Configuración del enrutador 1

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener más información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

A partir de la versión 13.2, los paquetes del proveedor de extensiones de Junos OS vienen preinstalados en las MIC y MPC multiservicio (MS-MIC y MS-MPC). La adaptive-services configuración en el nivel de [edit chassis fpc number pic number] jerarquía está preconfigurada en estas tarjetas.

Configure las propiedades de la interfaz, como familia, dominio de servicio y unidad.

user@router1# set interfaces ms-4/0/0 unit 0 family inet user@router1# set interfaces ms-4/0/0 unit 1 family inet user@router1# set interfaces ms-4/0/0 unit 1 family inet6 user@router1# set interfaces ms-4/0/0 unit 1 service-domain inside user@router1# set interfaces ms-4/0/0 unit 2 family inet user@router1# set interfaces ms-4/0/0 unit 2 family inet6 user@router1# set interfaces ms-4/0/0 unit 2 service-domain outside user@router1# set interfaces xe-0/2/0 unit 0 family inet address 10.0.1.1/30

Configure las propiedades de IPsec como dirección, puerta de enlace remota, políticas, dirección de coincidencia, protocolo, tamaño de la ventana de reproducción, detalles del algoritmo, claves de confidencialidad, propuesta, método de autenticación, grupos y versión.