Compatibilidad con VPN IPsec en alta disponibilidad de múltiples nodos

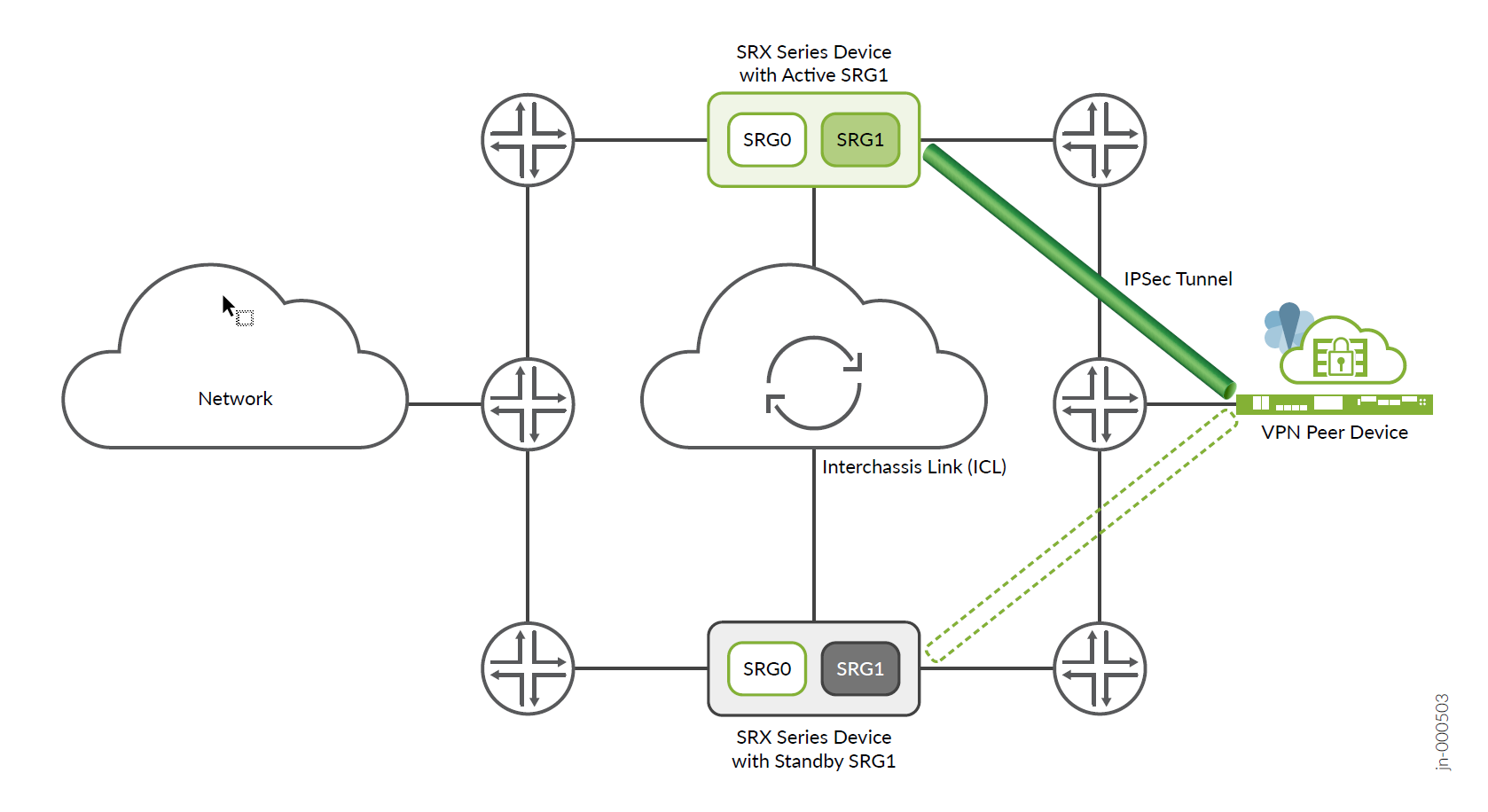

VPN IPsec en modo de copia de seguridad activa

Los firewalls de la serie SRX admiten túneles VPN IPsec en una configuración de alta disponibilidad de múltiples nodos. Antes de la versión 22.4R1 de Junos OS, el túnel VPN IPsec se ancla en SRG1, donde SRG1 actúa en modo activo/de respaldo con estado. En este modo, todos los túneles VPN terminan en el mismo dispositivo en el que el SRG1 está activo.

La alta disponibilidad de múltiples nodos establece un túnel IPsec y realiza intercambios de claves mediante:

-

Asocia dinámicamente la dirección IP flotante del SRG1 activo para la IP de terminación en la implementación de enrutamiento y asigna a la IP de terminación, la IP virtual (VIP), que flota entre los dos dispositivos en modo de conmutación.

-

Generación del perfil de AC, cuando se necesita un perfil de AC dinámico para autenticar el establecimiento del túnel, en el nodo donde SRG1 está activo.

-

Realizar una nueva autenticación y cargar el perfil dinámico en el nodo recién activo y borrar en el nodo antiguo.

Aunque puede ejecutar los comandos en nodos show activos y de respaldo para mostrar el estado de las asociaciones de seguridad IKE e IPsec, puede eliminar las asociaciones de seguridad IKE e IPsec solo en el nodo activo.

El servicio VPN se habilita automáticamente cuando habilita el modo activo/copia de seguridad mediante el set chassis high-availability services-redundancy-group 1 comando. Consulte el ejemplo de configuración para obtener más detalles.

Los archivos PKI se sincronizan con el nodo par solo si habilita el cifrado de vínculos para la ICL.

Le recomendamos que siga la secuencia cuando configure VPN con alta disponibilidad multinodo en su dispositivo de seguridad:

-

En el nodo de copia de seguridad, configure la puerta de enlace de IKE de seguridad, la VPN IPsec, las interfaces st0.x y las zonas de seguridad y, luego, confirme la configuración.

-

En el nodo activo, configure la puerta de enlace IKE de seguridad, la VPN IPsec, la interfaz st0.x, las zonas de seguridad y la ruta estática y confirme la configuración.

Debe confirmar la configuración en el nodo de copia de seguridad antes de confirmar la configuración en el nodo activo si no utiliza la opción confirmar sincronización.

Procesar paquetes en el nodo de respaldo

Cuando se usa la process-packet-on-backup opción en Alta disponibilidad de múltiples nodos, el motor de reenvío de paquetes reenvía paquetes en el nodo de respaldo para el SRG correspondiente. Esta configuración procesa paquetes VPN en el nodo de respaldo incluso cuando el nodo no está en modo activo; Por lo tanto, se elimina el retraso cuando el nodo de copia de seguridad pasa al rol activo después de una tolerancia a fallos. El proceso de paquetes continúa incluso durante el período de transición.

Puede configurar el paquete de proceso en la copia de seguridad en un SRG1 mediante la instrucción [set chassis high-availability services-redundancy-group name process-packet-on-backup].

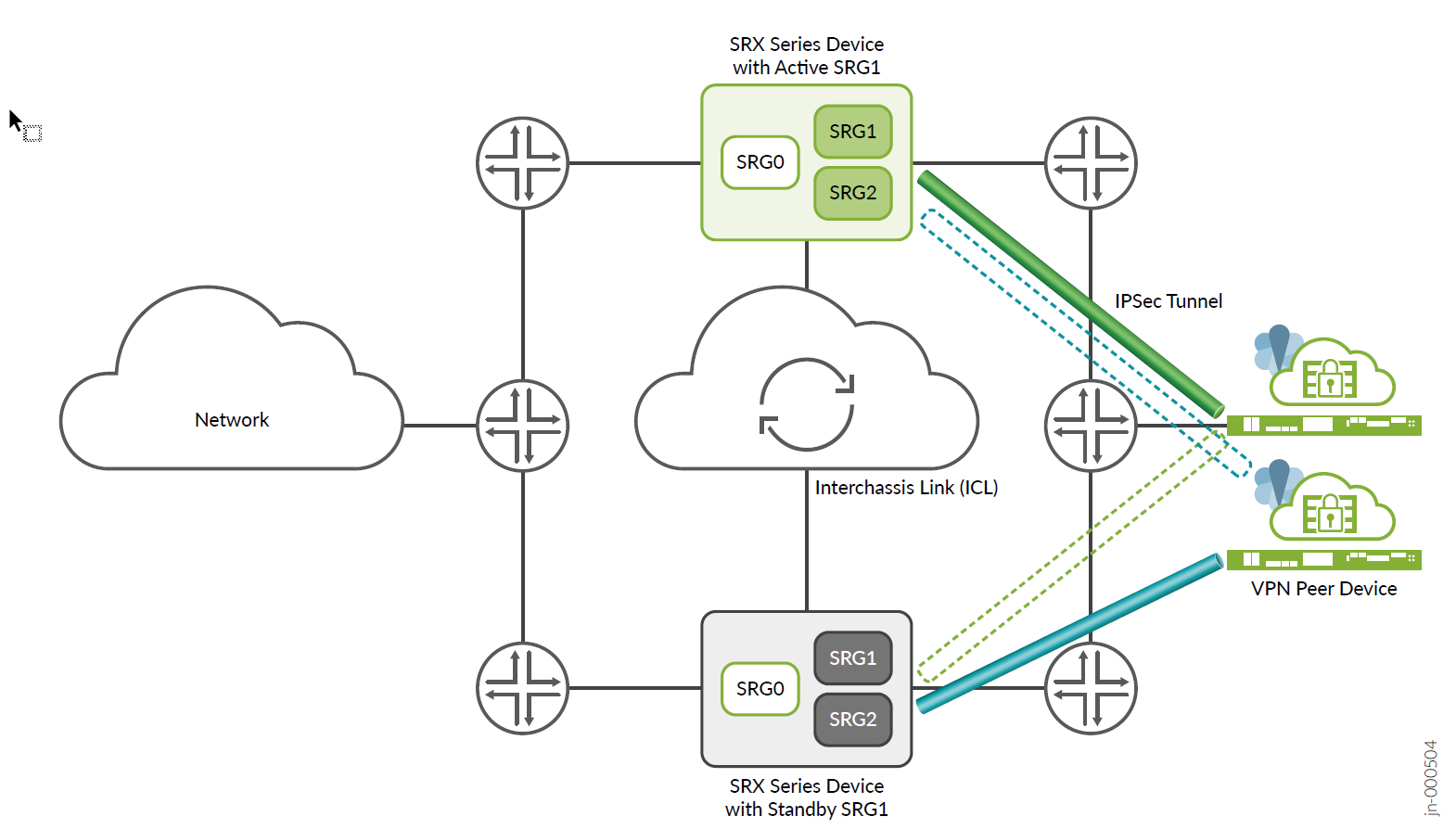

VPN IPsec en modo activo-activo

A partir de la versión 22.4R1 de Junos OS, puede configurar la alta disponibilidad multinodo para que funcione en modo activo-activo con compatibilidad con varios SRG1 (SRG1+) para VPN IPsec. En este modo, algunos SRG permanecen activos en un nodo y otros permanecen activos en otro nodo. Un SRG en particular siempre funciona en modo de copia de seguridad activa; Funciona en modo activo en un nodo y en modo de copia de seguridad en otro nodo.

La alta disponibilidad de múltiples nodos admite VPN IPsec en modo activo-activo con varios SRG (SRG1+). En este modo, puede establecer varios túneles activos desde ambos nodos, según la actividad de SRG. Dado que diferentes SRG pueden estar activos en diferentes nodos, los túneles que pertenecen a estos SRG surgen en ambos nodos de forma independiente. Tener túneles activos en ambos nodos permite cifrar/descifrar el tráfico de datos en ambos nodos, lo que resulta en un uso eficiente del ancho de banda.

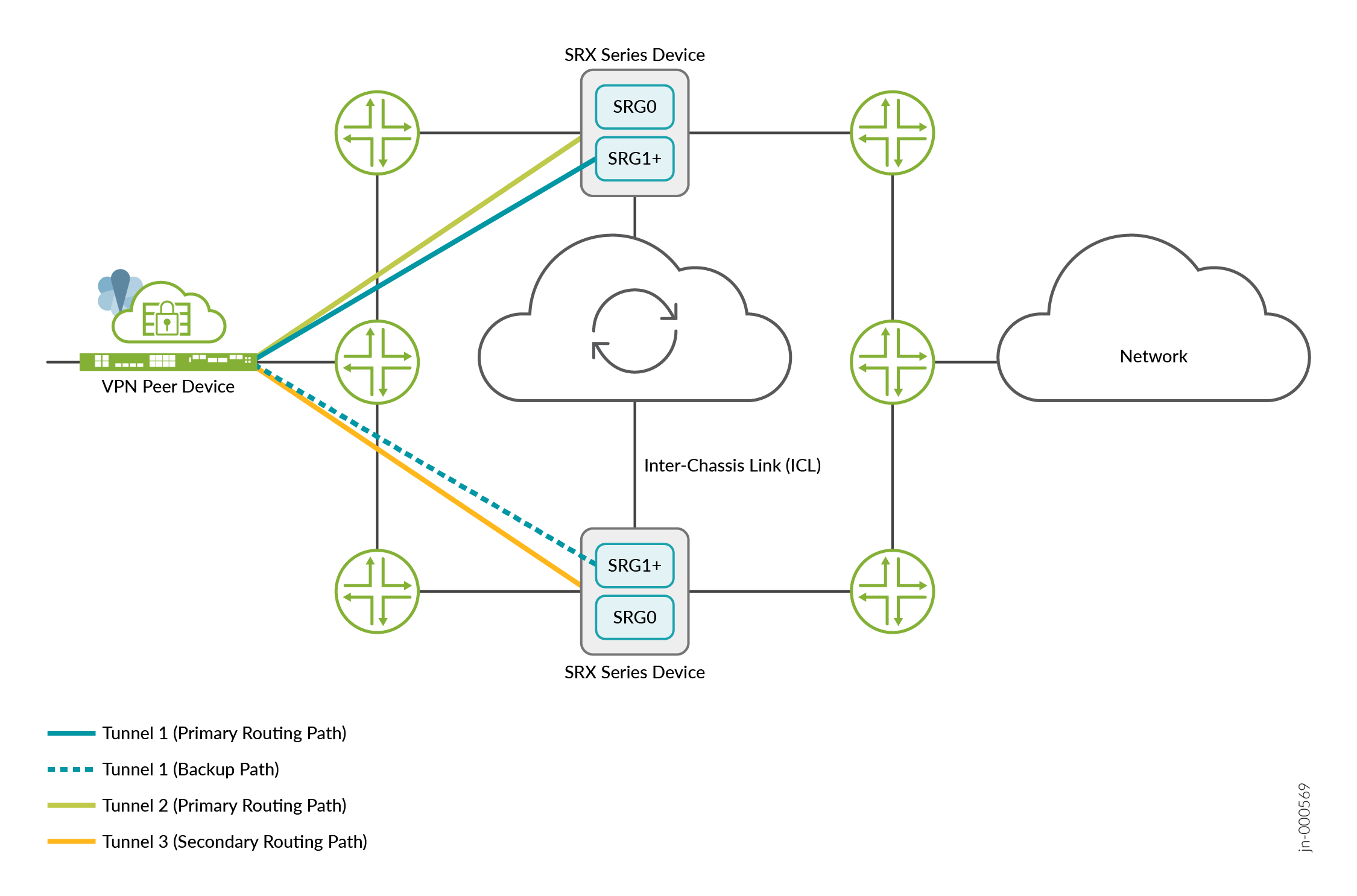

Figura 1 y Figura 2 muestra las diferencias en los túneles VPN IPsec de alta disponibilidad y copia de seguridad activa-activa y multinodo.

de múltiples nodos

de múltiples nodos

La alta disponibilidad multinodo establece un túnel IPsec y realiza intercambios de claves mediante la asociación de la dirección IP de terminación (que también identifica los túneles que terminan en ella) al SRG. Dado que diferentes SRG1+ pueden estar en estado activo o en estado de respaldo en cada uno de los dispositivos, la alta disponibilidad multinodo dirige el tráfico correspondiente de manera efectiva al SRG1 activo correspondiente. La alta disponibilidad de múltiples nodos también mantiene el ID de SRG y la información de asignación del prefijo IP.

En las tablas 1 y 2, se proporcionan detalles sobre el impacto en los túneles VPN de IPsec debido al cambio en los cambios de SRG1+.

| Impacto de los cambios en SRG1 | en túneles VPN de VPN IPSec |

|---|---|

| Adición de SRG | Sin impacto en los túneles existentes |

| Borrado de SRG | Elimina todas las rutas asociadas con el SRG. |

| Modificación del atributo SRG (que no sea la lista de prefijos) | Sin impacto en los túneles existentes |

| Modificación del ID de SRG | Elimina todos los túneles existentes asociados con el SRG. |

| Modificación del prefijo IP en la lista de prefijos | Elimina todos los túneles que se asignan a ese prefijo IP en particular. No se verá afectado si no existe una asignación de túnel existente al prefijo IP modificado. |

| estado de SRG cambia | la acción de la alta disponibilidad de múltiples nodos |

|---|---|

|

|

Elimina todos los datos correspondientes a ese SRG y vuelve a sincronizar desde nuevo el SRG activo |

|

|

Elimina todos los datos correspondientes a ese SRG y vuelve a sincronizar desde nuevo el SRG activo |

|

|

No aplica |

|

|

Sin acción |

|

|

Sin acción |

|

|

Sin acción |

|

|

Sin acción (posible transición de estado; si el estado activo no está involucrado ni en el estado anterior ni en el posterior, no se requiere ninguna acción) |

|

|

Sin acción (posible transición de estado; si el estado activo no está involucrado ni en el estado anterior ni en el posterior, no se requiere ninguna acción) |

|

|

Sin acción (posible transición de estado; si el estado activo no está involucrado ni en el estado anterior ni en el posterior, no se requiere ninguna acción) |

Asocie el servicio VPN IPsec a un SRG

Las versiones anteriores a la 22.4R1 solo admitían SRG0 y SRG1, y SRG1 se asociaba a VPN IPsec de forma predeterminada. En la versión 22.4R1, un SRG no se asocia al servicio VPN de VPN IPSec de forma predeterminada. Debe asociar el servicio VPN IPsec a cualquiera de los varios SRG de la siguiente manera:

- Especificación de IPsec como servicio administrado

Ej:

[set chassis high-availability services-redundancy-group <id> managed-services ipsec] - Creación de una lista de prefijos IP

Ej:

[set chassis high-availability services-redundancy-group <id> prefix-list <name>][set policy-options prefix-list <name> <IP address>

Cuando tiene varios SRG en su configuración de alta disponibilidad multinodo, algunos SRG están en estado activo en un nodo y otros SRG están activos en otro nodo. Puede anclar ciertos túneles IPsec a un nodo determinado (firewall de la serie SRX) configurando una lista de prefijos IP.

En la configuración VPN IPsec, una puerta de enlace IKE inicia y finaliza las conexiones de red entre dos dispositivos de seguridad. El extremo local (puerta de enlace IKE local) es la interfaz de la serie SRX que inicia las negociaciones de IKE. La puerta de enlace de IKE local tiene una dirección IP local, una dirección IP enrutable públicamente en el firewall, que la conexión VPN utiliza como punto de conexión.

La lista de prefijos IP incluye una lista de prefijos de direcciones IPv4 o IPv6, que se utilizan como dirección local de una puerta de enlace IKE. Puede asociar estos prefijos IP (lista de prefijos) con un SRG1 especificado para anunciar la dirección local de la puerta de enlace de IKE con una preferencia más alta según el estado del SRG.

Para anclar un determinado túnel VPN IPsec a un dispositivo de seguridad determinado, debe:

-

Cree una lista de prefijos IP incluyendo la dirección local de la puerta de enlace de IKE y asocie la lista de prefijos IP al SRG:

Ejemplo:

set chassis high-availability services-redundancy-group 1 prefix-list lo0_1 set chassis high-availability services-redundancy-group 2 prefix-list lo0_2 set policy-options prefix-list lo0_1 10.11.0.1/32 set policy-options prefix-list lo0_2 10.11.1.1/32 set interfaces lo0 description untrust set interfaces lo0 unit 0 family inet address 10.11.0.1/32 set interfaces lo0 unit 0 family inet address 10.11.1.1/32

- Defina la instancia de enrutamiento para la lista de prefijos.

set chassis high-availability services-redundancy-group 1 prefix-list lo0_1 routing-instance rt-vr set chassis high-availability services-redundancy-group 1 prefix-list lo0_2 routing-instance rt-vr

Si no asocia una instancia de enrutamiento para la lista de prefijos, la alta disponibilidad multinodo utiliza la tabla de enrutamiento predeterminada, lo que podría afectar a la funcionalidad de VPN.

-

Asocie o habilite la VPN IPsec al SRG.

Ejemplo:

set chassis high-availability services-redundancy-group 1 managed-services ipsec set chassis high-availability services-redundancy-group 2 managed-services ipsec

Esta configuración le permite asociar de forma selectiva y flexible VPN IPsec a uno de los varios SRG configurados en el firewall de la serie SRX en una configuración de alta disponibilidad de múltiples nodos.

Puede comprobar la asignación de objetos IKE/IPsec al SRG mediante el siguiente comando:

user@host# show chassis high-availability information detail

.........

Services Redundancy Group: 1

Deployment Type: SWITCHING

Status: BACKUP

Activeness Priority: 200

Hold Timer: 1

Services: [ IPSEC ]

Process Packet In Backup State: NO

Control Plane State: NOT READY

System Integrity Check: COMPLETE

Peer Information:

Failure Events: NONE

Peer Id: 2

Last Advertised HA Status: ACTIVE

Last Advertised Health Status: HEALTHY

Failover Readiness: N/A

.............

Puede comprobar la asignación de SRG y la lista de prefijos IP mediante el siguiente comando:

user@host> show chassis high-availability prefix-srgid-table

IP SRGID Table:

SRGID IP Prefix Routing Table

1 10.11.0.1/32 rt-vr

1 10.19.0.1/32 rt-vr

1 10.20.0.1/32 rt-vr

2 10.11.1.1/32 rt-vr

2 10.19.1.1/32 rt-vr

2 10.20.1.1/32 rt-vr

Si no configura una lista de prefijos, recibirá el siguiente mensaje de advertencia:

user@host> show chassis high-availability prefix-srgid-table

Warning: prefix list not configured

Consulte Ejemplo: Configurar VPN IPSec en alta disponibilidad de múltiples nodos activo-activo en una red de capa 3 para obtener más información.

Protocolo de enrutamiento dinámico compatible con VPN IPsec

A partir de Junos OS versión 23.2R1, puede habilitar protocolos de enrutamiento dinámico para VPN IPsec en una configuración de alta disponibilidad de múltiples nodos mediante túneles locales de nodos. Las rutas que agregan los protocolos de enrutamiento dinámico permanecen locales en un nodo. Estas rutas no están enlazadas a ningún grupo de redundancia de servicios (SRG).

En las versiones anteriores, la alta disponibilidad multinodo solo admite el despliegue del selector de tráfico. Es decir, cuando se configura VPN IPsec mediante selectores de tráfico, la configuración instala rutas teniendo en cuenta el valor de preferencia y la métrica de enrutamiento basada en los prefijos del selector de tráfico.

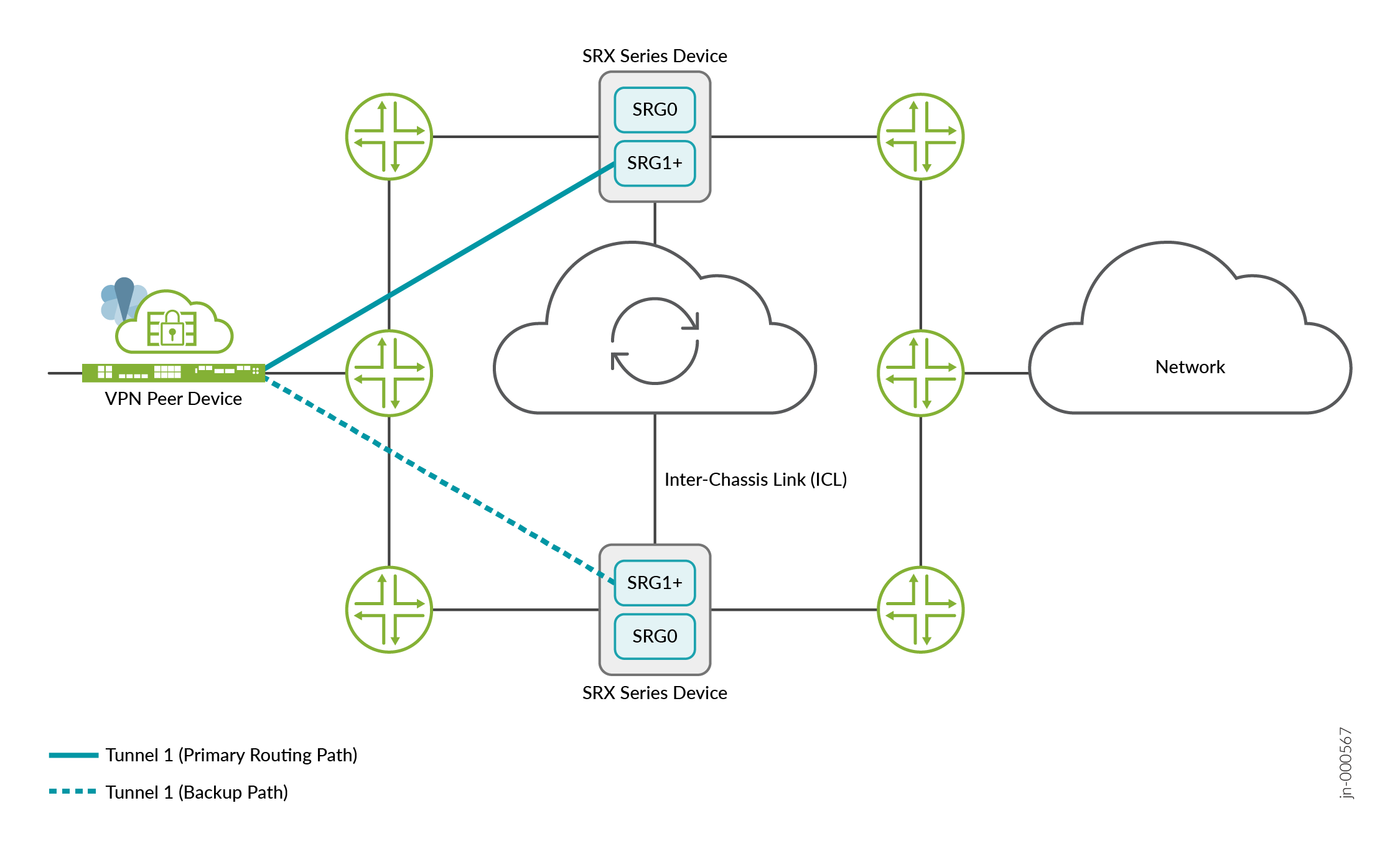

Cuando se configuran túneles locales de nodos, dispone de túneles independientes desde un dispositivo par VPN a ambos nodos de la configuración de alta disponibilidad multinodo. Es decir, tiene un túnel local de nodo a cada uno de los dos nodos de alta disponibilidad multinodo.

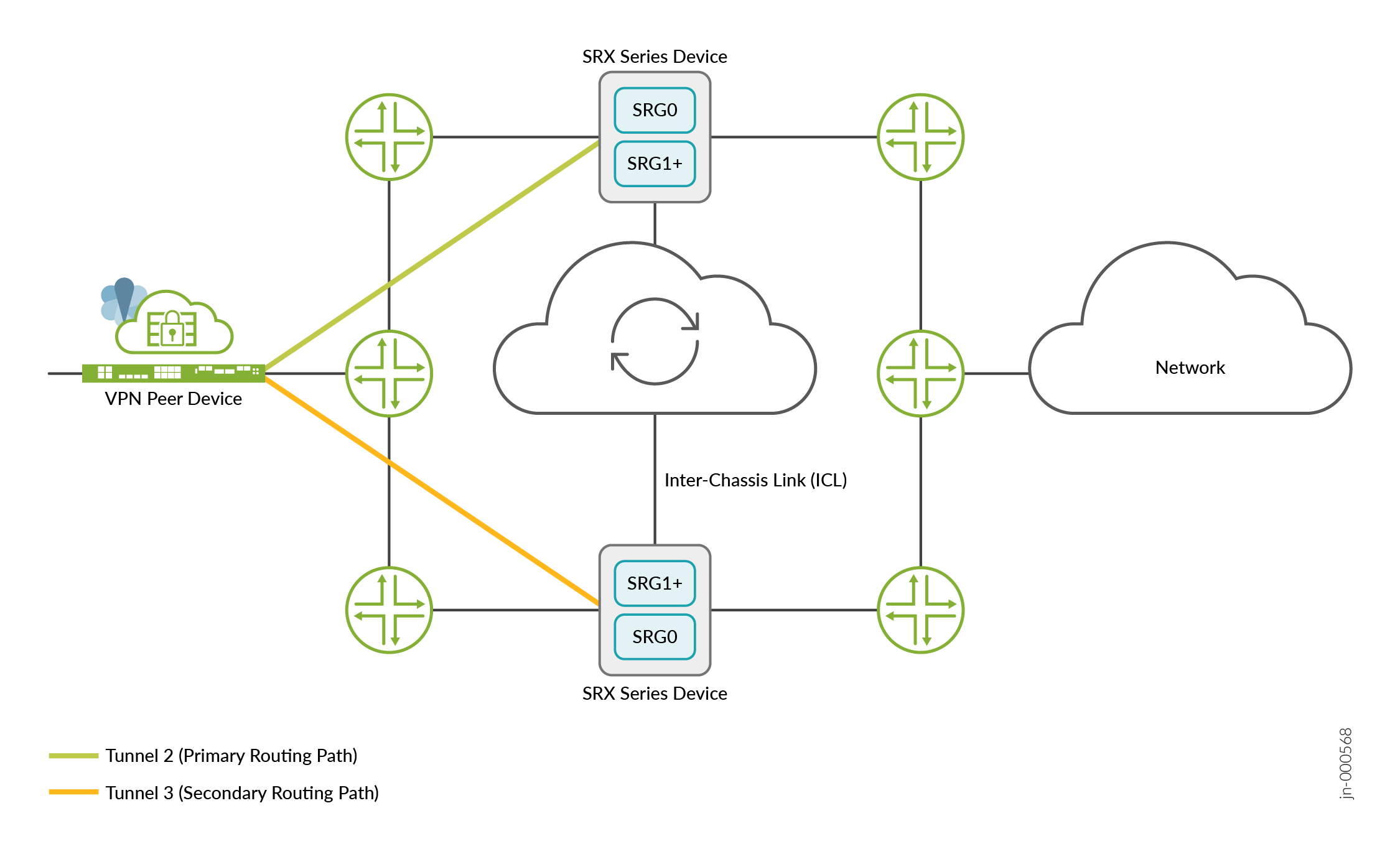

En la Figura 3, la Figura 4 y la Figura 5 se muestra un despliegue de VPN IPsec de alta disponibilidad multinodo con túneles sincronizados, túneles locales de nodo y una combinación de túneles sincronizados y túneles locales de nodo, respectivamente.

sincronizados

sincronizados

En la figura anterior se muestra un túnel VPN IPsec entre un dispositivo par y una configuración de alta disponibilidad multinodo. El túnel VPN IPsec se ancla en un SRG1+ activo. El túnel permanece activo cuando el SRG1+ asociado está activo. En esta implementación, el tráfico pasa por el túnel activo (túnel 1).

local de nodo

local de nodo

En la figura anterior, tiene dos túneles locales de nodo entre el dispositivo par VPN y la configuración de alta disponibilidad multinodo. Cada túnel se conecta a uno de los dos nodos en la configuración. Estos túneles no están asociados con ningún SRG1+. Uno o ambos túneles pueden permanecer activos en cualquier instante. Según el protocolo de enrutamiento configurado, en cualquier instante, el tráfico pasa por el túnel 2 o por el túnel 3.

nodo

nodo

En la figura anterior se muestra un túnel VPN IPsec entre un dispositivo par VPN y una configuración de alta disponibilidad multinodo. Además, la figura muestra dos túneles locales de nodo entre el dispositivo del par VPN y la configuración de alta disponibilidad de múltiples nodos.

El túnel VPN IPsec se ancla en un SRG1+ activo y permanece activo cuando el SRG1+ asociado está activo. En el caso de túneles locales de nodo, ambos túneles permanecen activos.

En la tabla 3 se muestra la diferencia entre node-local túneles y túneles sincronizados.

| Túneles locales de nodos de | funciones | Túneles sincronizados |

|---|---|---|

| Asociación con SRG1+ | No | Sí |

| Sincronización de información de túnel entre nodos de alta disponibilidad de múltiples nodos | No | Sí |

| Número de túneles activos | Dos | Uno |

Marcar un túnel VPN IPsec como túnel local de nodo

Puede configurar un túnel VPN IPsec como node-local en un firewall de la serie SRX mediante la siguiente instrucción:

[edit] user@host# set security ike gateway gateway-name node-local

Asegúrese de configurar la node-local opción para ambos nodos en una configuración de alta disponibilidad multinodo.

Asegúrese de establecer una preferencia para un túnel cuando configure la política de enrutamiento.

Soporte de ADVPN en alta disponibilidad de múltiples nodos

A partir de la versión 24.2R1 de Junos OS, la alta disponibilidad multinodo admite ADVPN en la implementación de túneles locales de nodo.

Los túneles locales de nodos mejoran la alta disponibilidad multinodo al proporcionar túneles separados desde un dispositivo par VPN a ambos nodos en la configuración. ADVPN permite establecer túneles VPN de forma dinámica entre radios. La combinación de ADVPN con alta disponibilidad multinodo en túneles locales de nodos garantiza una conectividad de red sólida, una utilización eficiente de los recursos y una tolerancia a fallos sin problemas.

El protocolo ADVPN permite la creación de una ruta de acceso directo entre dos puertas de enlace asociadas para establecer una ruta óptima para la entrega de datos. Tradicionalmente, en una red radial, el tráfico entre dos radios atraviesa el concentrador. Con ADVPN, el hub recomienda un acceso directo entre sus pares (dispositivos radiales) con los que previamente ha establecido una SA de IPsec. La decisión de sugerir un acceso directo depende de la duración y la cantidad de tráfico que fluye entre un par de pares a través del concentrador. Estos pares, llamados socios de acceso directo, aceptan o rechazan esta recomendación, de acuerdo con sus propias políticas.

Los pares aceptan la sugerencia y establecen un SA (atajo) directo entre ellos. Se crea una nueva SA de fase1 y fase2 para cada acceso directo. Este atajo se utiliza para establecer una ruta más óptima para la entrega de datos. Todo el tráfico que fluye entre los pares ahora va directamente sobre el túnel de acceso directo entre los pares.

Si los pares rechazan la recomendación, responden al sugeridor indicando el motivo del rechazo. En este caso, el tráfico continúa fluyendo a través del Sugerencia de acceso directo.

La configuración de alta disponibilidad multinodo incluye dos firewalls de la serie SRX que actúan como nodo activo y nodo de respaldo, y dos dispositivos par VPN con configuración local de nodo. En este caso, se establece un túnel VPN IPsec entre un dispositivo par VPN y una configuración de alta disponibilidad multinodo.

- Sugerencia de accesos directos: Observa que el tráfico se mueve entre pares y sugiere accesos directos.

- Compañeros de acceso directo: estos son dispositivos pares que forman el túnel de acceso directo. El intercambio de accesos directos se produce a través de un protocolo IKEv2 extendido.

En la configuración de alta disponibilidad multinodo, un dispositivo par VPN, con un túnel local de nodo, asume las siguientes funciones:

- Socio de acceso directo de ADVPN

- Sugerencia de accesos directos de ADVPN

Con la configuración de ADVPN, un firewall de la serie SRX puede actuar como un sugeridor de acceso directo o como un socio de acceso directo, pero no como un sugeridor y un socio a la vez.

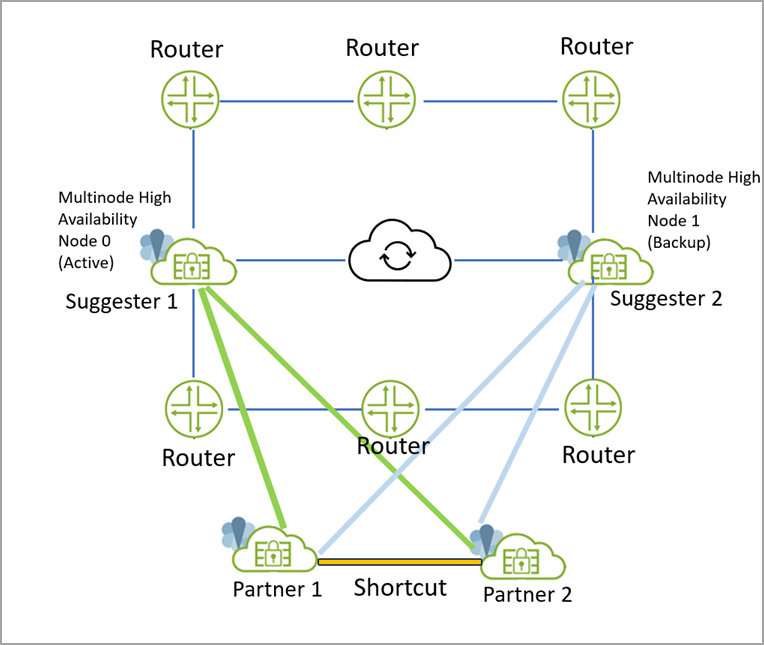

Las siguientes imágenes ilustran cómo la puerta de enlace VPN puede actuar como un proveedor de sugerencias y socio de accesos directos.

- El dispositivo par VPN, que actúa como socio de acceso directo, establece dos túneles: un túnel hacia cada nodo de alta disponibilidad multinodo. En este caso, cada nodo actúa como un sugerencia de acceso directo.

Figura 6: Puerta de enlace VPN como socio

de acceso directo

de acceso directo

Como se muestra en la ilustración:

- Dos firewalls de la serie SRX en alta disponibilidad de múltiples nodos actúan como sugerencia de acceso directo: Sugerencia-1 (nodo activo) y Sugerencia-2 (nodo de respaldo).

- Dos puertas de enlace VPN actúan como socios de acceso directo: Socio-1 y Socio-2.

- El Partner-1 crea dos túneles; uno hacia Suggester-1 y otro hacia Sugester-2

- El Partner-2 crea dos túneles; uno hacia Suggester-1 y otro hacia Sugester-2

- El tráfico del socio-1 al socio-2 pasa por el sugeridor-1. El sugeridor-1 notifica al socio-1 y al socio-2 que creen un acceso directo.

- En caso de que el nodo activo (suggester-1) falle y ambos túneles de Suggester-1 a Partner-1 y Partner-2 estén inactivos, en ese caso:

-

- El acceso directo creado anteriormente permanece activo, sin embargo, el flujo de tráfico del Socio-1 al Socio-2 pasa por el Sugeridor-2. En este caso, Suggester-2 sugiere un atajo entre Partner-1 y Partner-2. Dado que el acceso directo ya existe entre el Socio-1 y el Socio-2, se rechaza la sugerencia del nuevo acceso directo Sugerencia-2.

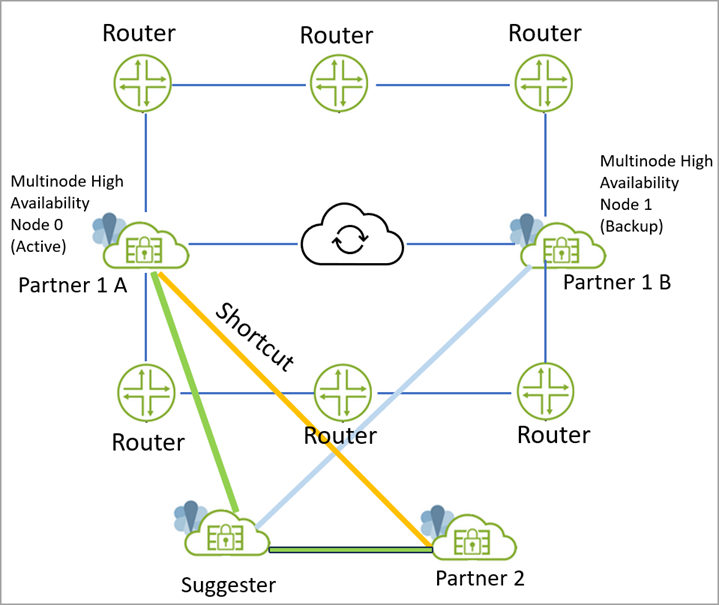

- Dispositivo par VPN que actúa como sugerencia de acceso directo. En este caso, cada nodo de alta disponibilidad multinodo actúa como socio de acceso directo y establece un túnel independiente hacia el dispositivo del par VPN.

Figura 7: Puerta de enlace VPN como sugerencia

de acceso directo

de acceso directo

- Los firewalls de la serie SRX en alta disponibilidad multinodo actúan como socio 1-A y socio 1-B.

- Una puerta de enlace VPN actúa como sugerencia y otro firewall de la serie SRX actúa como socio 2.

- Partner-1-A (nodo activo) crea un túnel estático (túnel activo) con Suggester.

- El socio-1-B (nodo de respaldo) crea un túnel estático (túnel de respaldo) con el Suggester.

- El tráfico del Socio-1-A al Socio-2 fluye a través del Suggester.

- El Sugeridor sugiere crear un atajo entre Socio-1-A y Socio-2.

- Socio-1-A y Socio-2 crean un acceso directo entre ellos. Tenga en cuenta que si el túnel estático entre los socios y el sugeridor se desactiva, no hay ningún impacto en el túnel de acceso directo. El tráfico sigue fluyendo a través del túnel de acceso directo incluso después de que el túnel estático deje de funcionar.

Aspectos destacados de la configuración

- Configure la alta disponibilidad multinodo en firewalls de la serie SRX. Consulte Ejemplo: Configurar alta disponibilidad multinodo en una red de capa 3.

- Asegúrese de configurar la

node-localopción para ambos nodos en una configuración de alta disponibilidad multinodo. Ejemplo:set security ike gateway gateway-name node-local

- Configure las funciones de socio de acceso directo o de sugerencia de acceso directo en el firewall de la serie SRX, según corresponda. Consulte VPN de detección automática.

De forma predeterminada, las opciones de sugerencia de acceso directo y asociado de acceso directo están habilitadas si configura advpn en la jerarquía de puerta de enlace de IKE. Debe deshabilitar explícitamente la opción de sugerencia o la opción de socio para deshabilitar esa funcionalidad en particular.

[edit security ike]

gateway gateway_1 {

…

node-local

…

advpn {

partner disable;

}

}

[edit security ike]

gateway gateway_1 {

advpn {

suggester disable;

partner {

connection-limit 5;

idle-time 300;

}

}

}

Limitaciones

- La configuración de un sugeridor de ADVPN solo se permite en concentradores AutoVPN, donde como funcionalidad de socio para la configuración radial.

- No puede configurar los roles de sugerencia y de socio en la misma puerta de enlace de IKE

- ADVPN no admite IKEv1

- No puede crear un acceso directo entre socios que estén ambos detrás de dispositivos TDR.