이 페이지 내용

레이어 2 Data Center Interconnect를 위한 VXLAN 연결 구성

이 문서에서는 게이트웨이 디바이스에서 VXLAN 연계를 사용하여 DCI(Data Center Interconnect)를 구현하기 위한 구성 및 검증 단계에 대해 설명합니다. VXLAN 연결 기능을 사용하면 특정 VXLAN 가상 네트워크 식별자(VNI)를 함께 연결하여 DC 간에 레이어 2 스트레치를 세부적으로 제공할 수 있습니다.

주니퍼 네트웍스의 스위칭 및 라우팅 장치는 다양한 DCI 옵션을 지원합니다. 예를 들어, OTT(Over the Top) DCI를 사용하여 POD 간의 오버레이를 확장할 수 있습니다. 자세한 내용은 OTT DCI 를 참조하십시오. OTT 방법의 한 가지 단점은 레이어 2 또는 레이어 3에서 POD 간에 모든 VLAN을 확장한다는 것입니다. 또한 OTT DCI는 엔드투엔드 VXLAN VNI의 중요성을 필요로 합니다. 이는 VNI에 대한 VLAN 간 중복 할당이 없는 두 개의 DC/POD를 병합하는 경우 문제가 될 수 있습니다.

POD 간에 확장되는 VLAN을 보다 세밀하게 제어해야 하는 경우도 있습니다. Junos VXLAN 연결 기능을 사용하면 VNI 수준에서 DCI를 수행하여 VLAN별로 레이어 2 연결을 확장할 수 있습니다. 또는 동일한 VNI가 각 POD의 서로 다른 VLAN에 할당된 인스턴스를 수용하기 위해 VNI를 변환해야 할 수 있습니다. 예를 들어, VLAN 1에 POD 10001이 할당되고 POD 2에서 동일한 VLAN이 VNI 20002에 할당되는 경우를 가정해 보겠습니다. 이 경우 POD 중 하나를 재구성하여 VLAN을 VNI에 대한 전역(중첩) 매핑을 달성해야 합니다. 또는 번역 스티칭을 사용하여 로컬 POD VNI 값을 WAN을 통해 사용되는 VNI에 매핑할 수 있습니다.

주니퍼 네트웍스는 3단계 및 5단계 IP 패브릭 모두에 대해 VXLAN 스티칭을 지원합니다. 또한 CRB(Centrally-Routed Bridging) 오버레이, ERB(Edge-Routed Bridging) 오버레이 및 브리지 오버레이 아키텍처에 VXLAN 스티칭이 지원됩니다. 이 사용 사례에서는 EVPN-VXLAN POD 패브릭이 이미 표 1에 나와 있는 지원되는 아키텍처 중 하나 또는 그 조합을 사용하여 리프와 스파인으로 구성되어 있다고 가정합니다.

두 POD 간에 VXLAN 연결 연결을 활성화하려면 WAN 라우터 계층을 추가하여 언더레이를 확장해야 합니다. 언더레이 확장은 POD 간의 오버레이를 확장합니다. 그런 다음 POD 간에 원하는 VLAN(현재 VXLAN VNI로 표시)을 확장하도록 게이트웨이 디바이스에 VXLAN 연결을 구성합니다.

이 문서에서는 "WAN 라우터"라는 용어를 사용합니다. 그렇다고 해서 POD 간에 실제 WAN 네트워크가 있다는 의미는 아닙니다. WAN 라우터는 이 예에서와 같이 두 POD에 모두 로컬일 수 있습니다. 또한 POD가 지리적으로 멀리 떨어져 있을 때 확장된 WAN 네트워크를 통해 VXLAN 연결을 사용할 수도 있습니다.

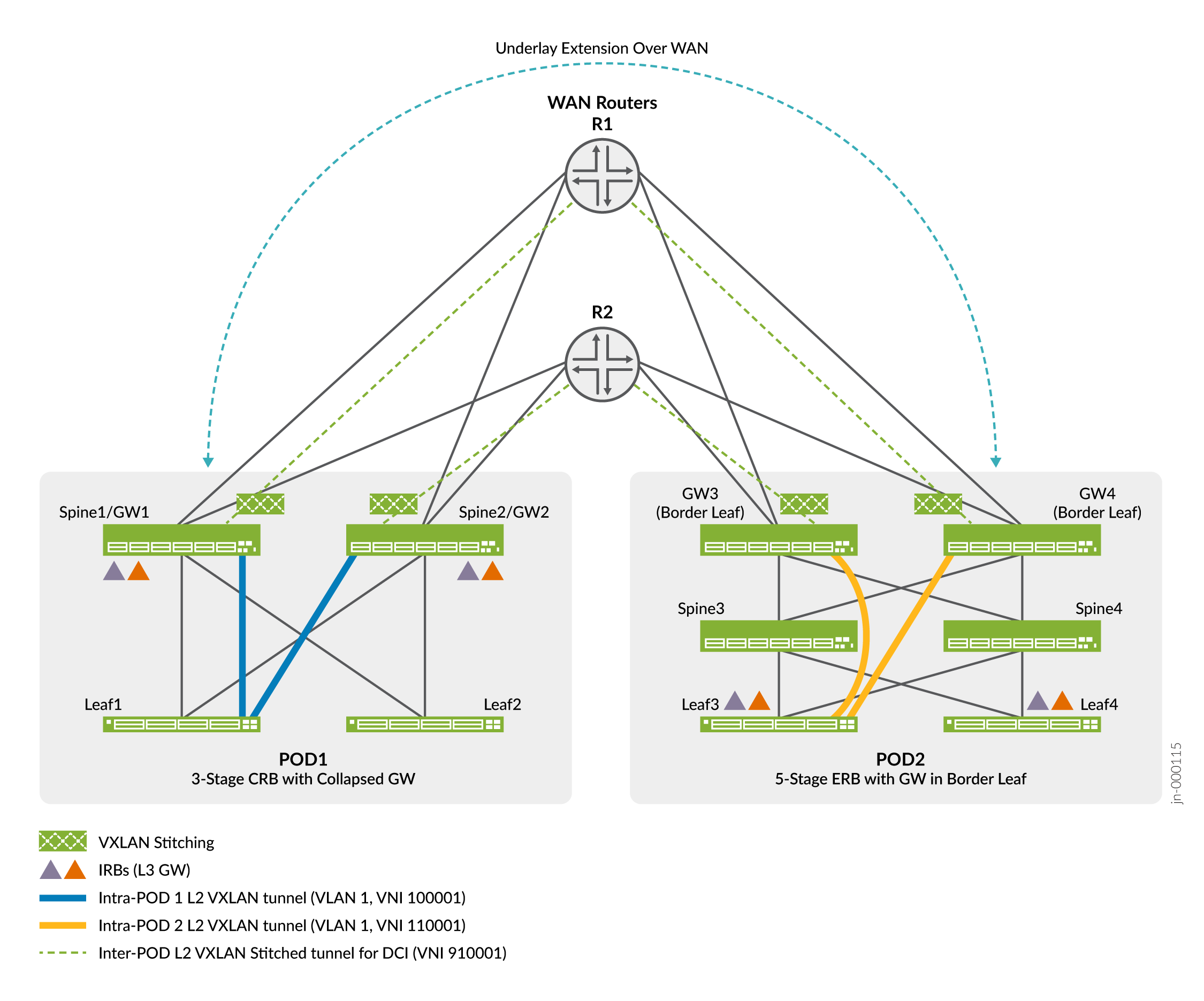

그림 1 은 이 레퍼런스 설계에서 검증한 POD/DC 패브릭 유형을 보여주는 개략적인 다이어그램을 제공합니다.

그림 1에서 각 WAN 라우터는 두 POD의 각 게이트웨이 디바이스에 연결됩니다. 이러한 연결 및 관련 BGP 피어 세션은 두 POD 사이의 언더레이를 확장하는 역할을 합니다. 특히, 디바이스는 POD 간에 게이트웨이 디바이스의 루프백 주소를 보급합니다. 이 루프백 도달 가능성은 EBGP 기반 피어링 세션을 설정하여 두 Pod의 게이트웨이 디바이스 간에 오버레이를 확장합니다.

POD 1은 게이트웨이 기능이 스파인 디바이스로 축소된 3단계 CRB 아키텍처를 나타냅니다. 따라서 POD 1에서는 스파인 및 게이트웨이라는 용어가 각각 적용됩니다. 일반적으로 스파인 디바이스를 설명할 때 게이트웨이라는 용어를 사용합니다. 여기서는 게이트웨이 기능에 초점을 맞추기 때문입니다.

이에 반해 POD 2는 린 스파인과 개별 게이트웨이 디바이스를 사용하는 5단계 ERB 아키텍처입니다. POD 2의 게이트웨이 디바이스는 슈퍼 스파인 또는 경계 리프 디바이스라고도 합니다. 이 예에서는 VXLAN 연결 기능을 수행하므로 게이트웨이 디바이스라고 합니다.

표 1 에는 이 참조 설계의 일부로 검증한 POD 아키텍처가 요약되어 있습니다.

| 포드 1 |

포드 2 |

|---|---|

| 에지 라우팅 브리징 |

에지 라우팅 브리징 |

| 중앙 라우팅 브리징 |

에지 라우팅 브리징 |

| 중앙 라우팅 브리징 |

중앙 라우팅 브리징 |

| 브리지 오버레이 |

브리지 오버레이 |

| 3단계 또는 5단계 패브릭 |

3단계 또는 5단계 패브릭 |

VXLAN 스티칭을 사용할 때 주의해야 할 다른 항목은 다음과 같습니다.

-

POD 1과 같이 스파인과 게이트웨이의 역할을 축소된 설계로 결합할 수 있습니다.

-

스티칭된 VNI는 POD에 VNI 간 중복 VLAN 할당이 있는 경우 동일한 값(글로벌 스티칭)을 가지거나 두 POD 간에 변환될 수 있습니다. 후자의 기능은 VNI와 VLAN 할당이 겹치지 않는 POD(DC)를 병합할 때 유용합니다.

-

당사는 기본 스위치 EVPN 인스턴스(EVI) 및 MAC-VRF 라우팅 인스턴스에서 VXLAN 연결을 지원합니다.

-

유니캐스트 및 BUM 트래픽에 대해서만 레이어 2 스티칭을 지원합니다. BUM 트래픽의 경우 로컬 게이트웨이 ESI LAG에 대한 DF(지정 전달자)가 수신 복제를 수행하고 BUM 트래픽의 복사본을 각 원격 게이트웨이로 전달합니다. 원격 게이트웨이 디바이스에서 원격 ESI LAG에 대한 DF는 수신 복제를 수행하고 BUM 트래픽의 복사본을 로컬 POD의 모든 리프 노드로 보냅니다.

-

구성 문을 사용하여 CRB 패브릭의 스파인 디바이스에서

proxy-macip-advertisementIRB 인터페이스를 구성하는 것이 좋습니다. 이 옵션은 CRB EVPN-VXLAN 패브릭에서 올바른 ARP 운영을 보장하며 CRB 참조 아키텍처의 일부입니다. 이 옵션에 대한 자세한 내용은 proxy-mac-ip-advertisement 를 참조하십시오.

EVPN–VXLAN 패브릭 참조 설계에 대해 다음 사항을 참고하십시오.

-

이 예에서는 두 POD의 스파인 및 리프 디바이스 계층이 이미 존재하며 가동 중이라고 가정합니다. 따라서 이 주제에서는 게이트웨이-WAN 라우터 EBGP 언더레이 피어링, POD 간 EBGP 오버레이 피어링 및 VXLAN 연결에 필요한 구성을 제공합니다.

두 POD에서 스파인 및 리프 디바이스를 구성하는 방법에 대한 자세한 내용은 다음을 참조하십시오.

-

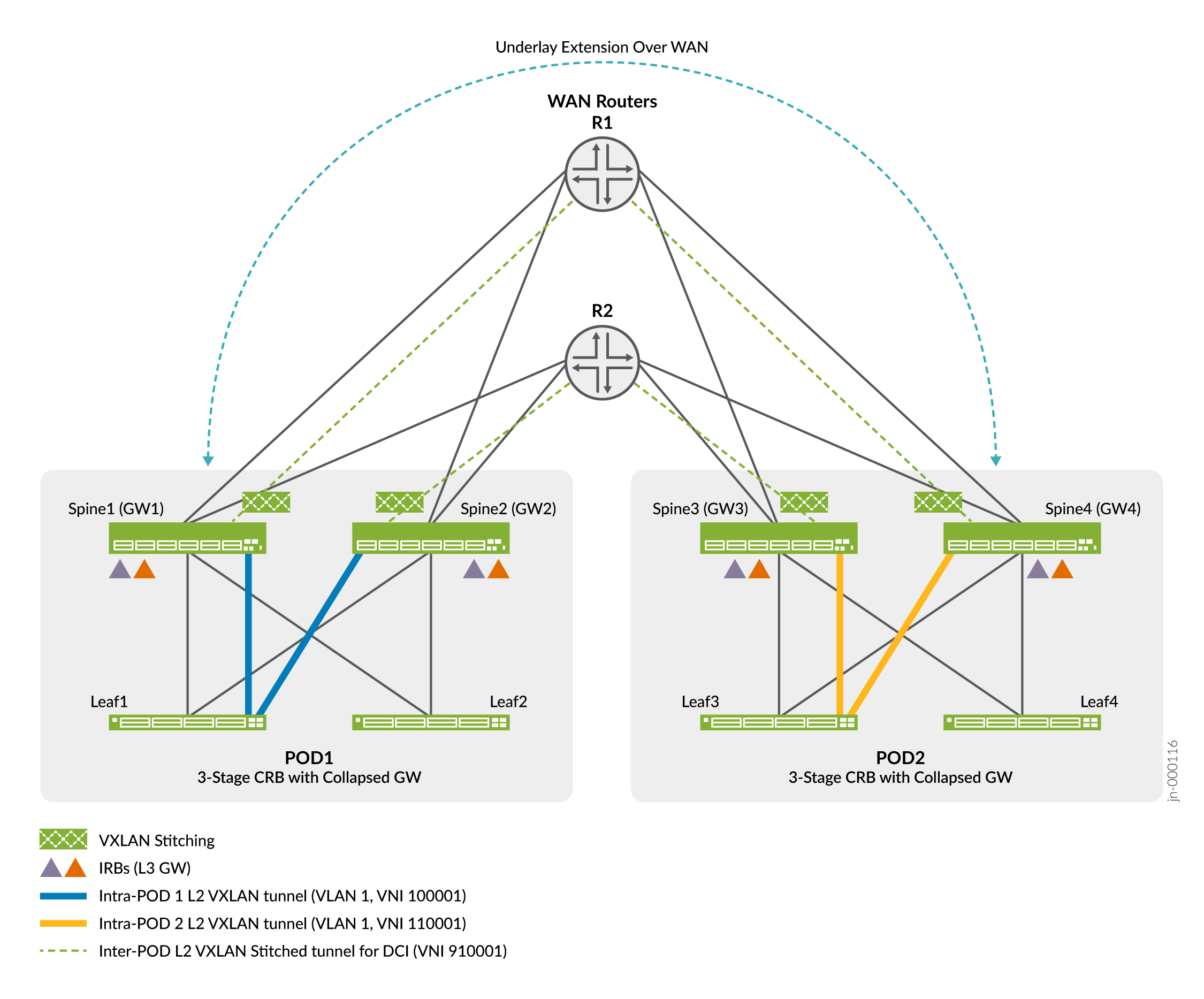

이 예는 WAN 라우터를 기존 2개의 POD EVPN-VXLAN 패브릭에 통합합니다. VXLAN 연계에 초점을 맞추기 위해 이 예시의 두 POD는 CRB 아키텍처를 기반으로 하는 동일한 3단계 Clos 패브릭을 사용합니다. 스파인은 레이어 3 VXLAN 게이트웨이로서의 역할 외에도 VXLAN 연결 기능도 수행합니다. 결과는 축소된 게이트웨이 아키텍처의 예입니다.

그림 2 는 축소된 게이트웨이 CRB 기반 VXLAN 연결 예제 토폴로지를 보여줍니다.

그림 2: VXLAN 연결 예제 토폴로지

이 예에서는 기존 CRB 스파인 구성에 게이트웨이 기능을 추가합니다. 위에서 언급했듯이 주니퍼는 게이트웨이 피어링 및 연결 기능을 수행하는 슈퍼 스파인 레이어를 통해 5단계 아키텍처도 지원합니다. 최대 확장성과 성능을 위해 개별 게이트웨이 장치를 사용하는 것이 좋습니다. 3단계 또는 5단계 ERB 아키텍처를 통해 린 스파인 또는 슈퍼 스파인 디바이스에 각각 게이트웨이 구성을 추가합니다.

-

POD 간에 오버레이 BGP 피어링을 구성할 때 IBGP 또는 EBGP를 사용할 수 있습니다. 일반적으로 데이터센터(POD)가 동일한 AS(Autonomous System) 번호를 사용하는 경우 IBGP를 사용하고 POD가 다른 AS 번호를 사용하는 경우 EBGP를 사용합니다. 이 예제에서는 각 POD에서 서로 다른 AS 번호를 사용하므로 EBGP 피어링을 사용하여 POD 간의 오버레이를 확장합니다.

-

WAN 라우터를 통합하여 두 POD 간에 언더레이와 오버레이를 확장한 후, POD 간에 주어진 VLAN을 확장하도록 번역 VXLAN 스티칭을 구성합니다. 번역 VXLAN 연결은 각 POD에서 로컬로 사용되는 VNI 값을 WAN 세그먼트 전반에서 사용되는 공통 VNI 값으로 변환합니다. 이 예에서는 각 POD에서 VLAN 1에 다른(겹치지 않는) VNI 값을 할당합니다. 이것이 우리가 이 경우에 병진 스티칭을 사용하는 이유입니다. 일반적으로 동일한 VNI 값이 두 POD에서 동일한 VLAN에 매핑될 때 글로벌 모드 연결을 사용합니다.

WAN을 통해 언더레이를 확장하도록 게이트웨이 디바이스 구성

이 섹션에서는 축소 게이트웨이 디바이스(VXLAN 스티칭 게이트웨이 기능이 추가된 CRB 스파인)가 WAN 디바이스와 통신할 수 있도록 구성하는 방법에 대해 설명합니다. 각 POD에는 이미 3단계 CRB 아키텍처에 대한 참조 구현을 기반으로 하는 완전한 기능의 언더레이 및 CRB 오버레이가 있습니다. 자세한 내용은 Centrally-Routed Bridging Overlay Design and Implementation 을 참조하십시오.

WAN 라우터와 피어링하도록 스파인/게이트웨이 디바이스를 구성하여 두 POD 간에 언더레이를 확장합니다. 여기에는 각 게이트웨이에서 루프백 경로를 태깅하고 보급하도록 EBGP 피어링 및 정책을 구성하는 작업이 포함됩니다. 이러한 경로는 다음 섹션에서 패브릭 오버레이를 확장하는 POD 간 EBGP 피어링 세션을 설정합니다.

WAN 라우터 구성은 이 문서의 범위를 벗어납니다. 게이트웨이 디바이스에 대한 통합 이더넷 인터페이스 및 EBGP 피어링을 지원하기만 하면 됩니다. 이 예에서 WAN 라우터는 하나의 POD에서 다른 POD로 수신된 모든 경로를 다시 보급해야 합니다. Junos 디바이스의 경우, 이 예에서 EBGP 언더레이 피어링에 대한 기본 정책입니다.

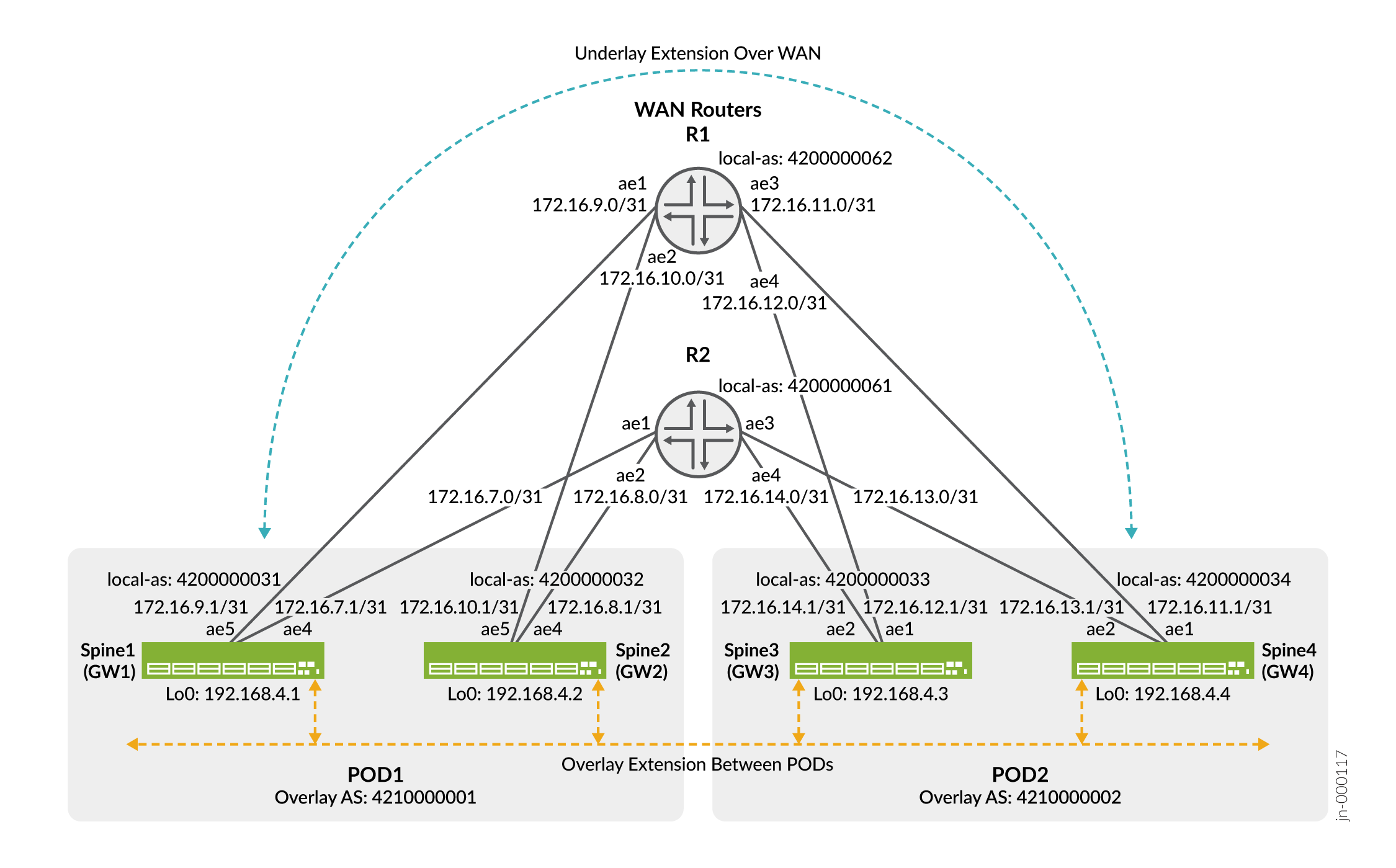

그림 3 은 POD 네트워크의 DCI 부분에 대한 인터페이스, IP 주소 지정 및 AS 번호 지정에 관한 세부 정보를 제공합니다.

모든 게이트웨이 디바이스의 구성은 비슷합니다. 게이트웨이 1 디바이스를 구성하는 과정을 안내한 다음, 다른 3개 게이트웨이에 대한 전체 구성 델타를 제공합니다.

Gateway 1

WAN을 통해 오버레이를 확장하도록 게이트웨이 디바이스 구성

이 섹션에서는 EBGP를 사용하여 두 POD 간에 EVPN 오버레이를 확장하는 방법을 보여줍니다. 이 예에서 두 POD는 고유한 AS 번호를 가지므로 EBGP가 사용됩니다.

3단계 CRB 패브릭에서 일반적으로 그렇듯이, 주니퍼의 스파인 디바이스(게이트웨이)는 해당 POD의 리프 디바이스에 대한 오버레이에서 경로 리플렉터 역할을 합니다. 이 섹션에서는 POD 간에 오버레이를 확장하는 새로운 EBGP 피어링 그룹을 정의합니다. AS 번호 지정 및 스파인 디바이스 루프백 주소에 대한 자세한 내용은 그림 3 을 참조하십시오.

모든 게이트웨이 디바이스의 구성은 비슷합니다. 다시 한 번 게이트웨이 1 디바이스를 구성하는 과정을 안내하고 다른 3개 게이트웨이에 대한 전체 구성 델타를 제공합니다.

Gateway 1

언더레이 및 오버레이 확장을 위한 게이트웨이 디바이스 구성

이 섹션에서는 4개의 게이트웨이 디바이스 모두에 대한 구성 델타를 제공합니다. 이 델타를 초기 CRB 기준선에 추가하여 WAN을 통해 POD 언더레이 및 오버레이를 확장합니다.

마지막 두 문은 기존 패브릭 언더레이 정책을 수정하여 다른 리프 디바이스에서 커뮤니티로 wan_underlay_comm 태그 지정된 경로의 재보급을 차단합니다.

게이트웨이 1(POD 1)

set interfaces et-0/0/1 ether-options 802.3ad ae4 set interfaces ae4 unit 0 family inet address 172.16.7.1/31 set interfaces et-0/0/2 ether-options 802.3ad ae5 set interfaces ae5 unit 0 family inet address 172.16.9.1/31 set protocols bgp group underlay-bgp-wan type external set protocols bgp group underlay-bgp-wan local-as 4200000031 set protocols bgp group underlay-bgp-wan neighbor 172.16.7.0 peer-as 4200000061 set protocols bgp group underlay-bgp-wan neighbor 172.16.9.0 peer-as 4200000062 set policy-options policy-statement wan_import from community wan_underlay_comm set policy-options policy-statement wan_import then local-preference subtract 10 set protocols bgp group underlay-bgp-wan import wan-import set policy-options policy-statement underlay-clos-export-wan term loopback from interface lo0.0 set policy-options policy-statement underlay-clos-export-wan term loopback then community add wan_underlay_comm set policy-options policy-statement underlay-clos-export-wan term loopback then accept set policy-options policy-statement underlay-clos-export-wan term def then reject set policy-options community wan_underlay_comm members 12345:12345 set protocols bgp group underlay-bgp-wan export underlay-clos-export-wan set protocols bgp group underlay-bgp-wan multipath multiple-as set protocols bgp group underlay-bgp-wan bfd-liveness-detection minimum-interval 1000 set protocols bgp group underlay-bgp-wan bfd-liveness-detection multiplier 3 set protocols bgp group underlay-bgp-wan bfd-liveness-detection session-mode automatic set protocols bgp group overlay-ebgp-extn-dci type external set protocols bgp group overlay-ebgp-extn-dci multihop no-nexthop-change set protocols bgp group overlay-ebgp-extn-dci local-address 192.168.4.1 set protocols bgp group overlay-ebgp-extn-dci family evpn signaling delay-route-advertisements minimum-delay routing-uptime 400 set protocols bgp group overlay-ebgp-extn-dci family route-target external-paths 2 set protocols bgp group overlay-ebgp-extn-dci local-as 4210000001 set protocols bgp group overlay-ebgp-extn-dci multipath multiple-as set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.3 peer-as 4210000002 set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.4 peer-as 4210000002 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection minimum-interval 4000 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection multiplier 3 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection session-mode automatic set policy-options policy-statement underlay-clos-export term from_wan from community underlay-clos-export set policy-options policy-statement underlay-clos-export term from_wan then reject

게이트웨이 2(포드 1)

set interfaces et-0/0/1 ether-options 802.3ad ae4 set interfaces ae4 unit 0 family inet address 172.16.8.1/31 set interfaces et-0/0/2 ether-options 802.3ad ae5 set interfaces ae5 unit 0 family inet address 172.16.10.1/31 set protocols bgp group underlay-bgp-wan type external set protocols bgp group underlay-bgp-wan local-as 4200000032 set protocols bgp group underlay-bgp-wan neighbor 172.16.8.0 peer-as 4200000061 set protocols bgp group underlay-bgp-wan neighbor 172.16.10.0 peer-as 4200000062 set policy-options policy-statement wan_import from community wan_underlay_comm set policy-options policy-statement wan_import then local-preference subtract 10 set protocols bgp group underlay-bgp-wan import wan-import set policy-options policy-statement underlay-clos-export-wan term loopback from interface lo0.0 set policy-options policy-statement underlay-clos-export-wan term loopback then community add wan_underlay_comm set policy-options policy-statement underlay-clos-export-wan term loopback then accept set policy-options policy-statement underlay-clos-export-wan term def then reject set policy-options community wan_underlay_comm members 12345:12345 set protocols bgp group underlay-bgp-wan export underlay-clos-export-wan set protocols bgp group underlay-bgp-wan multipath multiple-as set protocols bgp group underlay-bgp-wan bfd-liveness-detection minimum-interval 1000 set protocols bgp group underlay-bgp-wan bfd-liveness-detection multiplier 3 set protocols bgp group underlay-bgp-wan bfd-liveness-detection session-mode automatic set protocols bgp group overlay-ebgp-extn-dci type external set protocols bgp group overlay-ebgp-extn-dci multihop no-nexthop-change set protocols bgp group overlay-ebgp-extn-dci local-address 192.168.4.2 set protocols bgp group overlay-ebgp-extn-dci family evpn signaling delay-route-advertisements minimum-delay routing-uptime 400 set protocols bgp group overlay-ebgp-extn-dci family route-target external-paths 2 set protocols bgp group overlay-ebgp-extn-dci local-as 4210000001 set protocols bgp group overlay-ebgp-extn-dci multipath multiple-as set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.3 peer-as 4210000002 set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.4 peer-as 4210000002 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection minimum-interval 4000 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection multiplier 3 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection session-mode automatic set policy-options policy-statement underlay-clos-export term from_wan from community underlay-clos-export set policy-options policy-statement underlay-clos-export term from_wan then reject

게이트웨이 3(POD 2)

set interfaces et-0/0/1 ether-options 802.3ad ae1 set interfaces ae1 unit 0 family inet address 172.16.12.1/31 set interfaces et-0/0/2 ether-options 802.3ad ae2 set interfaces ae2 unit 0 family inet address 172.16.14.1/31 set protocols bgp group underlay-bgp-wan type external set protocols bgp group underlay-bgp-wan local-as 4200000033 set protocols bgp group underlay-bgp-wan neighbor 172.16.12.0 peer-as 4200000062 set protocols bgp group underlay-bgp-wan neighbor 172.16.14.0 peer-as 4200000061 set policy-options policy-statement wan_import from community wan_underlay_comm set policy-options policy-statement wan_import then local-preference subtract 10 set protocols bgp group underlay-bgp-wan import wan-import set policy-options policy-statement underlay-clos-export-wan term loopback from interface lo0.0 set policy-options policy-statement underlay-clos-export-wan term loopback then community add wan_underlay_comm set policy-options policy-statement underlay-clos-export-wan term loopback then accept set policy-options policy-statement underlay-clos-export-wan term def then reject set policy-options community wan_underlay_comm members 12345:12345 set protocols bgp group underlay-bgp-wan export underlay-clos-export-wan set protocols bgp group underlay-bgp-wan multipath multiple-as set protocols bgp group underlay-bgp-wan bfd-liveness-detection minimum-interval 1000 set protocols bgp group underlay-bgp-wan bfd-liveness-detection multiplier 3 set protocols bgp group underlay-bgp-wan bfd-liveness-detection session-mode automatic set protocols bgp group overlay-ebgp-extn-dci type external set protocols bgp group overlay-ebgp-extn-dci multihop no-nexthop-change set protocols bgp group overlay-ebgp-extn-dci local-address 192.168.4.3 set protocols bgp group overlay-ebgp-extn-dci family evpn signaling delay-route-advertisements minimum-delay routing-uptime 400 set protocols bgp group overlay-ebgp-extn-dci family route-target external-paths 2 set protocols bgp group overlay-ebgp-extn-dci local-as 4210000002 set protocols bgp group overlay-ebgp-extn-dci multipath multiple-as set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.1 peer-as 4210000001 set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.2 peer-as 4210000001 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection minimum-interval 4000 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection multiplier 3 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection session-mode automatic set policy-options policy-statement underlay-clos-export term from_wan from community underlay-clos-export set policy-options policy-statement underlay-clos-export term from_wan then reject

게이트웨이 4(POD 2)

set interfaces et-0/0/1 ether-options 802.3ad ae1 set interfaces ae1 unit 0 family inet address 172.16.11.1/31 set interfaces et-0/0/2 ether-options 802.3ad ae2 set interfaces ae2 unit 0 family inet address 172.16.13.1/31 set protocols bgp group underlay-bgp-wan type external set protocols bgp group underlay-bgp-wan local-as 4200000034 set protocols bgp group underlay-bgp-wan neighbor 172.16.11.0 peer-as 4200000062 set protocols bgp group underlay-bgp-wan neighbor 172.16.12.0 peer-as 4200000061 set policy-options policy-statement wan_import from community wan_underlay_comm set policy-options policy-statement wan_import then local-preference subtract 10 set protocols bgp group underlay-bgp-wan import wan-import set policy-options policy-statement underlay-clos-export-wan term loopback from interface lo0.0 set policy-options policy-statement underlay-clos-export-wan term loopback then community add wan_underlay_comm set policy-options policy-statement underlay-clos-export-wan term loopback then accept set policy-options policy-statement underlay-clos-export-wan term def then reject set policy-options community wan_underlay_comm members 12345:12345 set protocols bgp group underlay-bgp-wan export underlay-clos-export-wan set protocols bgp group underlay-bgp-wan multipath multiple-as set protocols bgp group underlay-bgp-wan bfd-liveness-detection minimum-interval 1000 set protocols bgp group underlay-bgp-wan bfd-liveness-detection multiplier 3 set protocols bgp group underlay-bgp-wan bfd-liveness-detection session-mode automatic set protocols bgp group overlay-ebgp-extn-dci type external set protocols bgp group overlay-ebgp-extn-dci multihop no-nexthop-change set protocols bgp group overlay-ebgp-extn-dci local-address 192.168.4.4 set protocols bgp group overlay-ebgp-extn-dci family evpn signaling delay-route-advertisements minimum-delay routing-uptime 400 set protocols bgp group overlay-ebgp-extn-dci family route-target external-paths 2 set protocols bgp group overlay-ebgp-extn-dci local-as 4210000002 set protocols bgp group overlay-ebgp-extn-dci multipath multiple-as set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.1 peer-as 4210000001 set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.2 peer-as 4210000001 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection minimum-interval 4000 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection multiplier 3 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection session-mode automatic set policy-options policy-statement underlay-clos-export term from_wan from community underlay-clos-export set policy-options policy-statement underlay-clos-export term from_wan then reject

WAN을 통한 언더레이 및 오버레이 확장 확인

이 섹션에서는 게이트웨이 디바이스가 WAN에 제대로 통합되었는지 확인하여 두 POD 간에 언더레이 및 오버레이 네트워크를 확장하는 방법을 보여줍니다.

기본 스위치 인스턴스에서 번역 VXLAN 연결 DCI 구성

이 섹션에서는 게이트웨이 디바이스에서 VXLAN 연결을 구성하여 기본 스위치 인스턴스를 사용하여 두 POD 사이에 레이어 2 확장을 제공합니다. 당사는 기본 스위치 인스턴스와 MAC-VRF 인스턴스에서 VXLAN 스티칭을 지원합니다. 기본 스위치 인스턴스로 시작하여 나중에 MAC-VRF 인스턴스 케이스에 대한 델타를 표시합니다.

VXLAN 연계는 전역 모드와 변환 모드를 모두 지원합니다. 글로벌 모드에서 VNI는 POD와 WAN 네트워크 모두에서 동일한 엔드투엔드를 유지합니다. POD 간에 VLAN 및 VNI 할당이 겹칠 때 전역 모드를 사용합니다. 번역 모드에서는 로컬 POD VNI 값을 WAN 전반에서 사용되는 VNI에 매핑합니다.

게이트웨이 디바이스에서만 VXLAN 연결을 구성합니다. 리프 디바이스는 변경할 필요가 없습니다. ERB 패브릭에서 게이트웨이 기능을 수행하는 슈퍼 스파인 레이어가 있는 경우 린 스파인 디바이스도 변경할 필요가 없습니다.

표 2 에는 POD, VLAN 및 VNI 할당이 요약되어 있습니다. 이 예에서 POD는 동일한 VLAN에 대해 다른 VNI를 사용합니다. 이것이 이 경우 병진 스티칭을 구성하는 이유입니다. 번역 연결을 사용하면 VNI가 각 POD에 고유할 수 있으며 WAN을 통해 공유 VNI 할당에 연결될 수 있습니다.

| 포드 1 |

포드 2 |

WAN DCI |

|---|---|---|

| VLAN 1 |

||

| VNI: 100001 |

VNI: 110001 |

VNI: 910001 |

| VLAN 2 |

||

| VNI: 100002 |

VNI: 110002 |

VNI: 910002 |

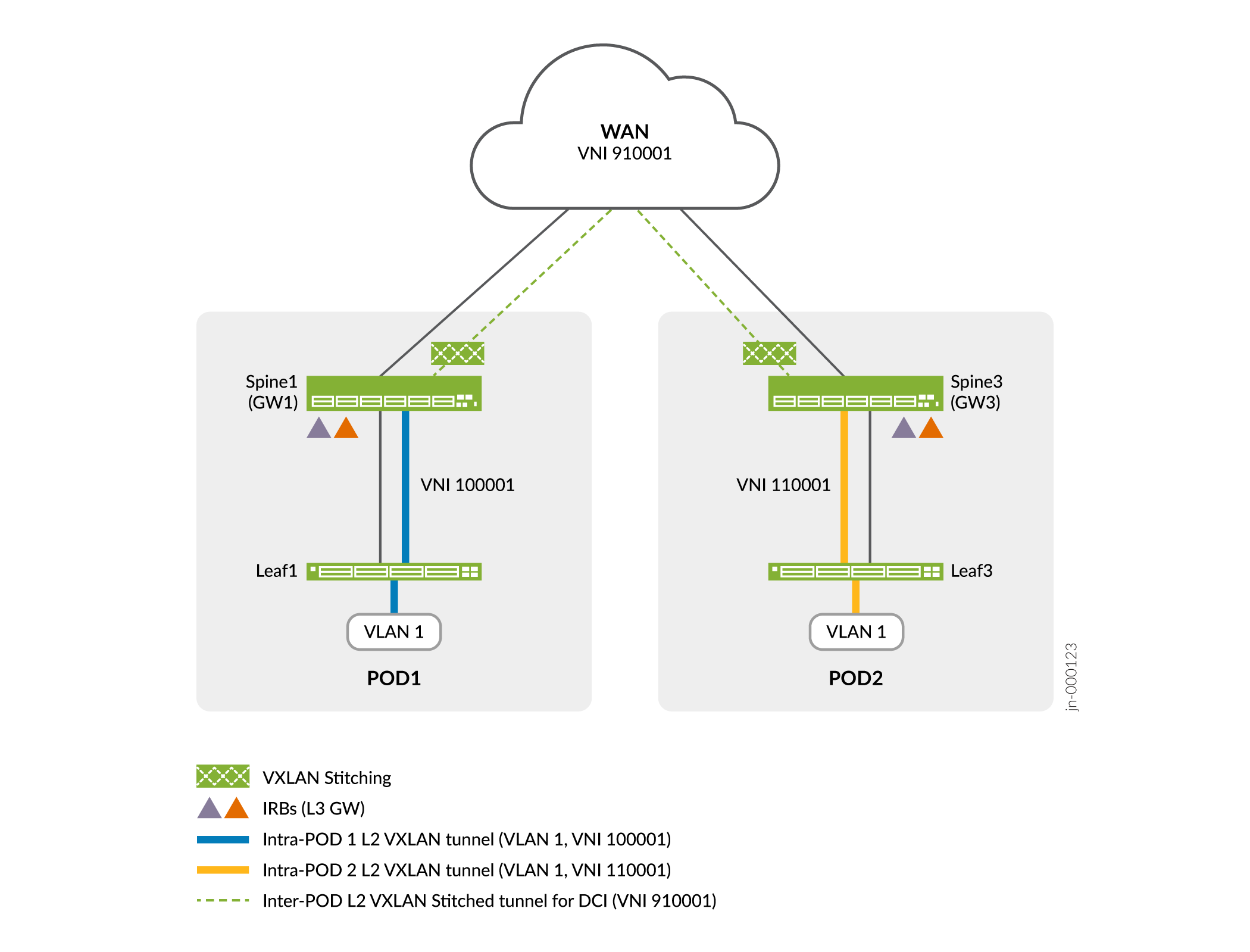

그림 4 는 이 예에서 VLAN 1에 대한 VXLAN 연결 계획을 개략적으로 보여줍니다.

그림 4 는 POD 1의 VLAN 1이 VNI 100001 사용하는 반면 POD 2의 동일한 VLAN은 11000에 매핑되는 것을 보여줍니다. WAN을 통한 전송을 위해 두 VLAN을 공통 VNI 910001에 연결합니다. WAN에서 수신되면 게이트웨이는 연결된 VNI를 POD 내에서 로컬로 사용되는 VNI로 다시 변환합니다.

다시 한 번 말씀드리지만, 게이트웨이 디바이스의 구성은 유사합니다. 게이트웨이 1 디바이스에 필요한 단계를 안내하고 다른 게이트웨이 노드에 대한 구성 델타를 제공합니다.

게이트웨이 1에서 번역 VXLAN 연결을 구성하려면 다음 단계를 수행합니다.

Gateway 1

기본 스위치 인스턴스의 번역 VXLAN 연계를 위한 게이트웨이 디바이스 구성

이 섹션에서는 4개의 게이트웨이 디바이스 모두에 대한 구성 델타를 제공합니다. WAN을 통해 DCI에 대해 수정한 CRB 기준선에 이 델타를 추가합니다. 언더레이와 오버레이를 확장한 후에는 다음 구성이 로컬 POD의 VNI와 WAN의 VNI 간에 번역 VXLAN 연결을 수행합니다.

게이트웨이 1(POD 1)

set protocols evpn interconnect vrf-target target:60001:60001 set protocols evpn interconnect route-distinguisher 192.168.4.1:30000 set protocols evpn interconnect esi 00:00:ff:ff:00:11:00:00:00:01 set protocols evpn interconnect esi all-active set protocols evpn interconnect interconnected-vni-list 910001 set protocols evpn interconnect interconnected-vni-list 910002 set vlans EP-TYPE-2-VLAN-1 vxlan translation-vni 910001 set vlans EP-TYPE-2-VLAN-2 vxlan translation-vni 910002

게이트웨이 2(포드 1)

set protocols evpn interconnect vrf-target target:60001:60001 set protocols evpn interconnect route-distinguisher 192.168.4.2:30000 set protocols evpn interconnect esi 00:00:ff:ff:00:11:00:00:00:01 set protocols evpn interconnect esi all-active set protocols evpn interconnect interconnected-vni-list 910001 set protocols evpn interconnect interconnected-vni-list 910002 set vlans EP-TYPE-2-VLAN-1 vxlan translation-vni 910001 set vlans EP-TYPE-2-VLAN-2 vxlan translation-vni 910002

게이트웨이 3(POD 2)

set protocols evpn interconnect vrf-target target:60001:60001 set protocols evpn interconnect route-distinguisher 192.168.4.3:30000 set protocols evpn interconnect esi 00:00:ff:ff:00:22:00:00:00:01 set protocols evpn interconnect esi all-active set protocols evpn interconnect interconnected-vni-list 910001 set protocols evpn interconnect interconnected-vni-list 910002 set vlans EP-TYPE-2-VLAN-1 vxlan translation-vni 910001 set vlans EP-TYPE-2-VLAN-2 vxlan translation-vni 910002

게이트웨이 4(POD 2)

set protocols evpn interconnect vrf-target target:60001:60001 set protocols evpn interconnect route-distinguisher 192.168.4.4:30000 set protocols evpn interconnect esi 00:00:ff:ff:00:22:00:00:00:01 set protocols evpn interconnect esi all-active set protocols evpn interconnect interconnected-vni-list 910001 set protocols evpn interconnect interconnected-vni-list 910002 set vlans EP-TYPE-2-VLAN-1 vxlan translation-vni 910001 set vlans EP-TYPE-2-VLAN-2 vxlan translation-vni 910002

기본 스위치 인스턴스에서 번역 VXLAN 연결 확인

MAC-VRF 라우팅 인스턴스에서의 VXLAN 연결

주니퍼는 MAC-VRF 라우팅 인스턴스에서 글로벌 및 번역 VXLAN 연계를 모두 지원합니다. 이전 기본 스위치 인스턴스에 대한 변환 연결을 시연했기 때문에 MAC-VRF 사례에 대해 글로벌 모드 VXLAN 연결을 표시합니다.

MAC-VRF 라우팅 인스턴스의 적용 범위는 이 문서의 범위를 벗어납니다. 다시 한 번 말씀드리지만, 참조 기준에 따라 구성된 MAC-VRF 인스턴스가 있는 CRB 패브릭이 작동 중이라고 가정합니다. MAC-VRF 구성에 대한 자세한 내용은 EVPN-VXLAN, DC IP 패브릭, MAC VRF, L2 서비스의 MAC-VRF 라우팅 인스턴스 유형 개요 및 샘플 사용 사례를 참조하십시오.

VXLAN 스티칭 기능에 초점을 맞추기 위해, 기존 MAC-VRF에 VXLAN 스티칭을 추가하는 델타를 호출합니다. 기본 스위치 인스턴스와 마찬가지로 연결 구성을 게이트웨이 디바이스에만 적용합니다. 그러나 MAC-VRF의 경우 계층이 아닌 MAC-VRF 인스턴스에서 VLAN-VNI 매핑을 [edit vlans] 구성합니다. MAC-VRF 케이스의 또 다른 차이점은 계층이 아닌 [edit protocols evpn interconnect interconnected-vni-list] 라우팅 인스턴스에서 문을 구성 interconnected-vni-list 한다는 것입니다.

이 예의 목표는 VLAN 1201 및 1202에 대한 글로벌 VXLAN 연결을 수행하는 것이며, 이는 각각 VXLAN VNI 401201 및 401201에 매핑됩니다. 두 POD에서 동일한 VLAN-VNI 매핑을 구성합니다. VLAN-VNI 할당은 두 POD에서 겹치기 때문에 글로벌 모드 연결을 사용할 수 있습니다.

연결(stitching)을 수행할 MAC-VRF 인스턴스의 게이트웨이 디바이스에 다음 명령을 추가합니다. 구성은 로컬 게이트웨이 간에 사용되는 ESI LAG를 정의하고 상호 연결된 VNI 목록을 지정합니다.

모든 게이트웨이 디바이스에 유사한 구성이 필요합니다. 이전과 마찬가지로 게이트웨이 1 디바이스에 대한 구성 세부 정보를 살펴본 다음 다른 게이트웨이에 대한 전체 구성 델타를 제공합니다.

아래 예에서는 WAN 세그먼트를 통한 VXLAN 연결을 위한 VNI 401201 및 401202를 구성합니다.

set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect vrf-target target:60005:60001 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect route-distinguisher 192.168.4.1:46000 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi 00:00:ff:ff:00:11:00:04:00:01 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi all-active set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401202

MAC-VRF 컨텍스트에서 VXLAN 연결을 구성할 때, Junos OS 실행하는 스위치의 QFX5000 라인의 모든 리프 노드에 옵션을 포함 set forwarding-options evpn-vxlan shared-tunnels 해야 합니다. 이 명령문을 추가한 후 스위치를 재부팅해야 합니다. MAC-VRF 라우팅 인스턴스에서 VXLAN 스티칭과 함께 Junos OS를 실행하는 QFX10000 라인 스위치의 게이트웨이 노드에서는 문을 사용하지 shared tunnels 않는 것이 좋습니다.

공유 터널은 진화한 Junos OS(MAC-VRF 구성으로만 EVPN-VXLAN을 지원)를 실행하는 디바이스에서 기본적으로 활성화됩니다.

앞서 언급했듯이 완전한 MAC-VRF 라우팅 인스턴스 구성은 우리의 범위를 벗어납니다. 아래 구성 블록은 MAC-VRF 참조 설계를 기반으로 하는 기존 MAC-VRF 인스턴스를 사용합니다. 이것이 글로벌 모드 VXLAN 연결의 예(MAC-VRF 인스턴스용)인 이유를 더 잘 설명하기 위해 이 구성 캡처를 보여줍니다. 샘플은 축소된 게이트웨이 예제 토폴로지의 게이트웨이이기도 한 CRB 스파인 1 디바이스에서 가져온 것입니다. 간결성을 위해 VLAN 1201에 대한 구성만 표시합니다.

user@Spine-1> show configuration routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201

vlan-id 1201;

l3-interface irb.1201;

vxlan {

vni 401201;

}

위에서 VLAN 1201에 대한 MAC-VRF 정의는 계층에 나열된 동일한 VNI(401201)를 [edit routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list] 지정합니다. 이로 인해 해당 VNI에 대한 종단 간(전역) 중요성이 발생합니다.

기본 스위치 인스턴스와 마찬가지로 MAC-VRF 컨텍스트에서 변환 VXLAN 연결을 호출하는 것은 간단합니다.

예를 들어, VLAN 801에 대한 로컬 VNI 300801에서 920001의 WAN VNI로 변환하려면 관련 MAC-VRF 인스턴스에서 VLAN 정의를 수정하여 문을 포함 translation-vni 920001 하기만 하면 됩니다.

user@Spine-1>show routing-instances MACVRF-mac-vrf-ep-t2-stchd-transl-1 vlans EP-TYPE-2-VLAN-801

vlan-id 801;

l3-interface irb.801;

vxlan {

vni 300801;

translation-vni 920001

}

MAC-VRF VLAN 구성에 translation-vni 920001 명령문을 추가하면 게이트웨이 디바이스가 WAN을 통해 전송할 때 로컬 VNI 300801에서 VNI 920001로 변환하도록 지시할 수 있습니다.

MAC-VRF를 사용한 글로벌 VXLAN 연결을 위한 게이트웨이 디바이스 구성

이 섹션에서는 MAC-VRF 컨텍스트에서 글로벌 모드 VXLAN 연결을 지원하기 위해 4개의 게이트웨이 디바이스 모두에 대한 구성 델타를 제공합니다. 이 델타를 추가하면 WAN을 통해 DCI에 대해 수정한 CRB 기준선에 추가됩니다. 언더레이와 오버레이를 확장한 후, 아래 구성은 VNI 401201 및 401202에 대한 글로벌 VXLAN 연결을 수행합니다. 이는 전역 모드 예제이므로 문을 포함 translation-vni 하지 않습니다. VLAN 및 인터커넥트 VNI 값은 동일합니다.

게이트웨이 1(POD 1)

set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect vrf-target target:60005:60001 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect route-distinguisher 192.168.4.1:46000 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi 00:00:ff:ff:00:11:00:04:00:01 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi all-active set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN- vlan-id 1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 l3-interface irb.1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 vxlan vni 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vlan-id 1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 l3-interface irb.1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vxlan vni 401202

게이트웨이 2(포드 1)

set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect vrf-target target:60005:60001 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect route-distinguisher 192.168.4.2:46000 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi 00:00:ff:ff:00:11:00:04:00:01 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi all-active set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN- vlan-id 1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 l3-interface irb.1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 vxlan vni 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vlan-id 1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 l3-interface irb.1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vxlan vni 401202

게이트웨이 3(POD 2)

set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect vrf-target target:60005:60001 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect route-distinguisher 192.168.4.3:46000 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi 00:00:ff:ff:00:22:00:04:00:01 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi all-active set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN- vlan-id 1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 l3-interface irb.1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 vxlan vni 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vlan-id 1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 l3-interface irb.1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vxlan vni 401202

게이트웨이 4(POD 2)

set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect vrf-target target:60005:60001 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect route-distinguisher 192.168.4.4:46000 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi 00:00:ff:ff:00:22:00:04:00:01 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi all-active set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN- vlan-id 1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 l3-interface irb.1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 vxlan vni 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vlan-id 1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 l3-interface irb.1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vxlan vni 401202

MAC-VRF 컨텍스트에서 VXLAN 연결을 구성할 때 QFX5000 스위치 라인의 모든 리프 노드에 옵션을 포함 set forwarding-options evpn-vxlan shared-tunnels 해야 합니다. 이 명령문을 추가한 후 스위치를 재부팅해야 합니다. MAC-VRF 라우팅 인스턴스에서 VXLAN 스티칭을 사용하는 Junos OS를 실행하는 QFX10000 라인 스위치의 게이트웨이 노드에서 공유 터널 문을 구성하는 것은 권장되지 않습니다.

공유 터널은 진화한 Junos OS(MAC-VRF 구성으로만 EVPN-VXLAN을 지원)를 실행하는 디바이스에서 기본적으로 활성화됩니다.

MAC-VRF 인스턴스에서 글로벌 VXLAN 연결 확인

VXLAN 연계를 통한 가상 머신 트래픽 최적화(VMTO)

일부 환경에서는 /32 또는 /128 호스트 경로를 설치하여 특정 VM에 대한 트래픽을 최적화할 수 있습니다. VXLAN 스티칭을 사용하는 경우 모든 게이트웨이 노드에서 다음을 구성하여 호스트 경로를 설치할 수 있도록 합니다.

첫 번째 명령은 기본 스위치 인스턴스에 호스트 경로 지원을 추가합니다. 두 번째는 특정 MAC-VRF 인스턴스에 대한 호스트 경로 지원을 추가합니다. 인스턴스 유형을 혼합하여 사용하는 경우 둘 다 구성해야 합니다.

set protocols evpn remote-ip-host-routes set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn remote-ip-host-routes

호스트 경로 지원 확인

목적

MAC-VRF를 사용할 때 기본 스위치 인스턴스를 사용할 때 /32 호스트 경로를 레이어 3 VRF 테이블로 가져오거나 MAC-VRF 테이블로 가져왔는지 확인합니다.

행동

관련 라우팅 인스턴스의 경로 테이블을 표시하고 /32(또는 /128) 비트 접두사가 있는 경로를 찾습니다. 기본 스위치 인스턴스인 VXLAN 스티칭에 사용되는 레이어 3 VRF 테이블을 표시하는 것으로 시작하겠습니다.

user@Spine-1> show route table VRF-ep-t2-stchd-transl-1.inet.0 protocol evpn

VRF-ep-t2-stchd-transl-1.inet.0: 52 destinations, 56 routes (52 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.0.1.1/32 *[EVPN/7] 23:54:12

> via irb.1

10.0.1.11/32 *[EVPN/7] 23:54:12

> via irb.1

10.0.1.101/32 *[EVPN/7] 23:54:12

> via irb.1

10.0.1.111/32 *[EVPN/7] 23:54:12

. . .

다음으로 MAC-VRF 인스턴스 라우팅 테이블을 표시합니다.

user@Spine-1> show route table VRF-mac-vrf-ep-t2-stchd-1.inet.0 protocol evpn

VRF-mac-vrf-ep-t2-stchd-1.inet.0: 52 destinations, 52 routes (52 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.4.177.1/32 *[EVPN/7] 20:39:31

> via irb.1201

10.4.177.11/32 *[EVPN/7] 23:57:20

> via irb.1201

10.4.177.101/32 *[EVPN/7] 23:57:20

. . .