논리적 시스템의 VPN

VPN은 인터넷을 통해 디바이스에서 네트워크로 암호화된 연결입니다. 암호화된 연결은 민감한 데이터가 안전하게 전송되도록 도와줍니다. VPN은 트래픽에 대한 무단 액세스 도청을 방지하고 사용자가 원격으로 작업을 수행할 수 있도록 합니다. 자세한 내용은 다음 항목을 참조하십시오.

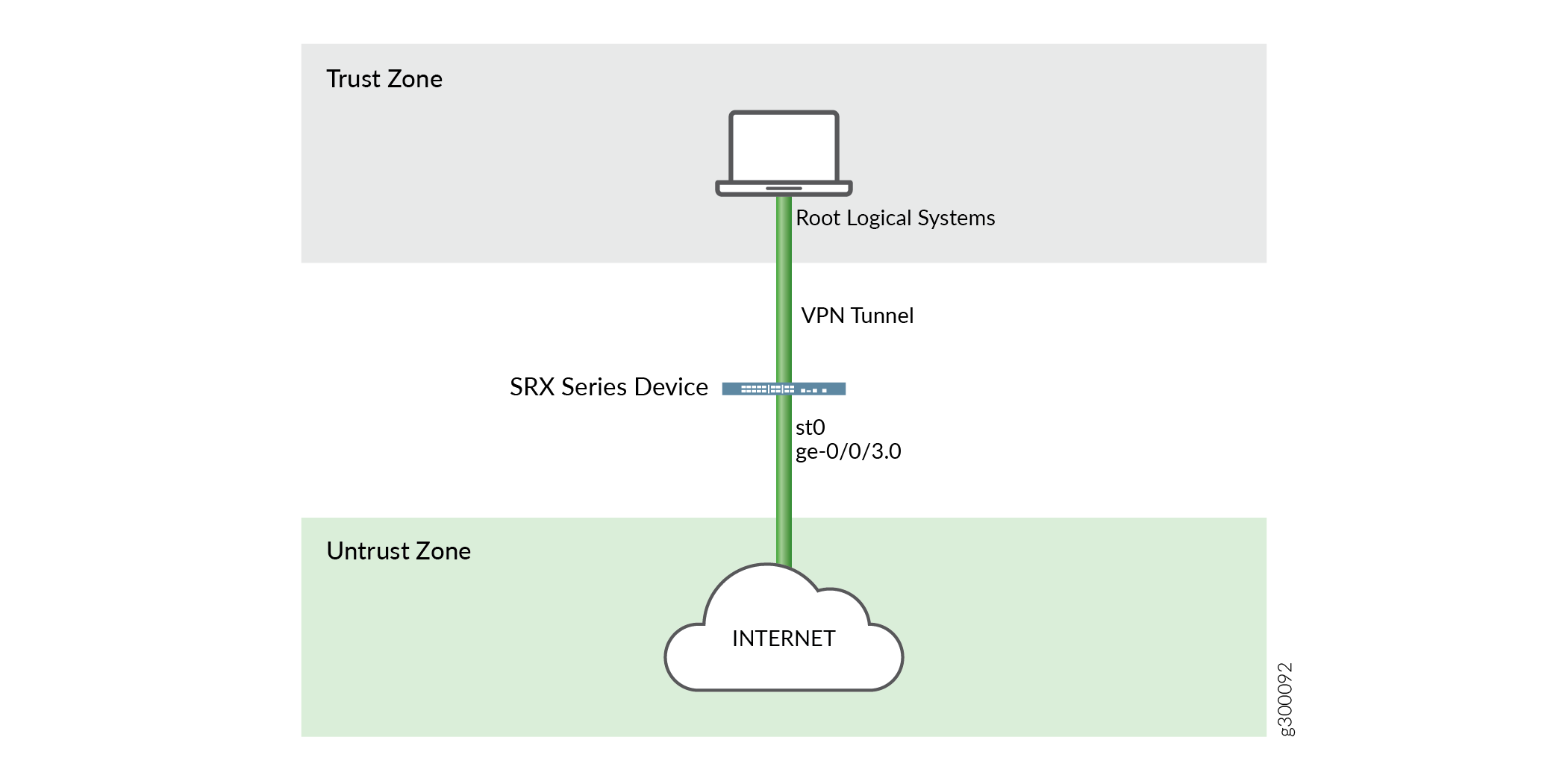

논리적 시스템의 경로 기반 VPN 터널 이해

VPN 연결은 WAN을 통해 논리적 시스템과 원격 사이트 사이를 통과하는 트래픽을 보호할 수 있습니다. 경로 기반 VPN을 사용하면 논리적 시스템에 하나 이상의 보안 정책을 구성하여 단일 IPsec(IP 보안) 터널을 통과하는 트래픽 흐름을 규제할 수 있습니다. 각 IPsec 터널에는 기본 관리자가 루트 수준에서 구성해야 하는 한 세트의 IKE 및 IPsec SA(보안 연결)가 있습니다.

게이트웨이 구성에 따라 구성된 외부 인터페이스는 루트 논리적 시스템의 일부만 될 수 있습니다.

논리적 시스템에서는 경로 기반 VPN만 지원됩니다. 정책 기반 VPN은 지원되지 않습니다.

주 관리자는 각 VPN에 대해 IKE(Internet Key Exchange) 및 IPsec SA를 구성할 뿐만 아니라 사용자 논리적 시스템에 보안 터널(st0) 인터페이스도 할당해야 합니다. st0 인터페이스는 단일 사용자 논리적 시스템에만 할당될 수 있습니다. 그러나 여러 사용자 논리적 시스템에 각각 고유한 st0 인터페이스를 할당할 수 있습니다.

st0 unit 0 인터페이스는 SA를 설정할 수 없으므로 논리적 시스템에 할당해서는 안 됩니다.

사용자 논리적 시스템 관리자는 사용자 논리적 시스템에 할당된 st0 인터페이스의 IP 주소 및 기타 속성을 구성할 수 있습니다. 사용자 논리적 시스템 관리자는 사용자 논리적 시스템에 할당된 st0 인터페이스를 삭제할 수 없습니다.

경로 기반 VPN의 경우 보안 정책은 특정 VPN 터널이 아닌 대상 주소를 참조합니다. 캡슐화를 위해 VPN 터널로 전송하려면 사용자 논리적 시스템의 일반 텍스트 트래픽을 위해 사용자 논리적 시스템 관리자가 다음 구성을 수행해야 합니다.

지정된 대상으로의 트래픽을 허용하는 보안 정책입니다.

st0 인터페이스를 다음 홉으로 사용하는 대상에 대한 정적 경로입니다.

Junos OS가 대상 주소로 트래픽을 보내는 데 사용할 인터페이스를 찾기 위해 사용자 논리적 시스템에서 경로를 찾을 때 st0 인터페이스를 통해 정적 경로를 찾습니다. 보안 정책 작업이 허용되는 한 트래픽은 VPN 터널로 라우팅됩니다.

트래픽 선택기는 논리적 시스템에서 지원되지 않습니다.

기본 논리적 시스템과 사용자 논리적 시스템은 경로 기반 VPN 터널을 공유할 수 있습니다. 사용자 논리적 시스템에 할당된 st0 인터페이스는 기본 논리적 시스템에서도 사용될 수 있습니다. 기본 논리적 시스템의 경우, 기본 관리자는 st0 인터페이스를 다음 홉으로 사용하여 원격 목적지로의 트래픽과 원격 대상으로 대한 정적 경로를 허용하는 보안 정책을 구성합니다.

VPN 모니터링은 기본 논리적 시스템의 기본 관리자가 구성합니다. VPN 모니터 소스 인터페이스의 경우, 주 관리자는 st0 인터페이스를 지정해야 합니다. 사용자 논리적 시스템에 대한 물리적 인터페이스는 지정할 수 없습니다.

또한보십시오

예: VPN 터널을 위한 IKE(Internet Key Exchange) 및 IPsec SA 구성(기본 관리자만 해당)

주 관리자는 st0 인터페이스를 사용자 논리적 시스템에 할당하고 각 VPN 터널의 루트 수준에서 IKE 및 IPsec SA를 구성할 책임이 있습니다. 이 예는 st0 인터페이스를 사용자 논리적 시스템에 할당하고 IKE(Internet Key Exchange) 및 IPsec SA 매개 변수를 구성하는 방법을 보여줍니다.

요구 사항

시작하기 전에:

-

기본 논리적 시스템에 기본 관리자로 로그인합니다. "기본 논리적 시스템 및 기본 관리자 역할 이해"를 참조하십시오.

개요

이 예에서는 ls-product-design 사용자 논리적 시스템에 대한 VPN 터널을 구성합니다. 이 예는 표 1에 설명된 VPN 터널 매개 변수를 구성합니다.

| 특징 |

이름 |

구성 매개 변수 |

|---|---|---|

| 터널 인터페이스 |

st0 유닛 1 |

ls-product-design 논리 시스템에 할당됨 |

| IKE(Internet Key Exchange) 제안 |

IKE-phase1-제안 |

|

| IKE(Internet Key Exchange) 정책 |

|

|

| IKE(Internet Key Exchange) 게이트웨이 |

IKE-GW |

|

| IPsec 제안 |

ipsec-phase2-proposal |

|

| IPsec 정책 |

vpn-policy1 |

|

| VPN |

IKE-VPN |

|

| VPN 모니터링 |

IKE-VPN VPN의 경우:

|

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 [edit] 명령을 복사하여 CLI에 붙여 넣은 다음, 구성 모드에서 들어갑니다 commit .

set logical-systems ls-product-design interfaces st0 unit 1 set security ike proposal ike-phase1-proposal authentication-method pre-shared-keys set security ike proposal ike-phase1-proposal dh-group group2 set security ike proposal ike-phase1-proposal authentication-algorithm sha1 set security ike proposal ike-phase1-proposal encryption-algorithm aes-128-cbc set security ike policy ike-phase1-policy mode main set security ike policy ike-phase1-policy proposals ike-phase1-proposal set security ike policy ike-phase1-policy pre-shared-key ascii-text "$ABC123" set security ike gateway ike-gw ike-policy ike-phase1-policy set security ike gateway ike-gw address 2.2.2.2 set security ike gateway ike-gw external-interface ge-0/0/3.0 set security ipsec proposal ipsec-phase2-proposal protocol esp set security ipsec proposal ipsec-phase2-proposal authentication-algorithm hmac-sha1-96 set security ipsec proposal ipsec-phase2-proposal encryption-algorithm aes-128-cbc set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group2 set security ipsec policy vpn-policy1 proposals ipsec-phase2-proposal set security ipsec vpn ike-vpn bind-interface st0.1 set security ipsec vpn ike-vpn vpn-monitor source-interface st0.1 set security ipsec vpn ike-vpn vpn-monitor destination-ip 4.0.0.1 set security ipsec vpn ike-vpn ike gateway ike-gw set security ipsec vpn ike-vpn ike ipsec-policy vpn-policy1

단계별 절차

다음 예에서는 구성 계층에서 다양한 수준을 탐색해야 합니다. 자세한 내용은 Junos OS CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

VPN 터널 인터페이스를 사용자 논리적 시스템에 할당하고 IKE 및 IPsec SA를 구성하려면

-

기본 논리적 시스템에 기본 관리자로 로그인하고 구성 모드로 들어갑니다.

[edit] admin@host> configure admin@host#

-

VPN 터널 인터페이스를 할당합니다.

[edit logical-systems ls-product-design] admin@host# set interfaces st0 unit 1

-

IKE(Internet Key Exchange) 제안을 구성합니다.

[edit security ike] admin@host# set proposal ike-phase1-proposal authentication-method pre-shared-keys admin@host# set proposal ike-phase1-proposal dh-group group2 admin@host# set proposal ike-phase1-proposal authentication-algorithm sha1 admin@host# set proposal ike-phase1-proposal encryption-algorithm aes-128-cbc

-

IKE(Internet Key Exchange) 정책을 구성합니다.

[edit security ike] admin@host# set policy ike-phase1-policy mode main admin@host# set policy ike-phase1-policy proposals ike-phase1-proposal admin@host# set policy ike-phase1-policy pre-shared-key ascii-text 395psksecr3t

-

IKE(Internet Key Exchange) 게이트웨이를 구성합니다.

[edit security ike] admin@host# set gateway ike-gw external-interface ge-0/0/3.0 admin@host# set gateway ike-gw ike-policy ike-phase1-policy admin@host# set gateway ike-gw address 2.2.2.2

-

IPsec 제안을 구성합니다.

[edit security ipsec] admin@host# set proposal ipsec-phase2-proposal protocol esp admin@host# set proposal ipsec-phase2-proposal authentication-algorithm hmac-sha1-96 admin@host# set proposal ipsec-phase2-proposal encryption-algorithm aes-128-cbc

-

IPsec 정책을 구성합니다.

[edit security ipsec] admin@host# set policy vpn-policy1 proposals ipsec-phase2-proposal admin@host# set policy vpn-policy1 perfect-forward-secrecy keys group2

-

VPN을 구성합니다.

[edit security ipsec] admin@host# set vpn ike-vpn bind-interface st0.1 admin@host# set vpn ike-vpn ike gateway ike-gw admin@host# set vpn ike-vpn ike ipsec-policy vpn-policy1

-

VPN 모니터링을 구성합니다.

[edit security ipsec] admin@host# set vpn ike-vpn vpn-monitor source-interface st0.1 admin@host# set vpn ike-vpn vpn-monitor destination-ip 4.0.0.1

결과

구성 모드에서 , show security ike및 show security ipsec 명령을 show interfaces입력하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정합니다.

[edit]

admin@host# show interfaces

st0 {

unit 1;

}

[edit]

admin@host# show security ike

proposal ike-phase1-proposal {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-phase1-policy {

mode main;

proposals ike-phase1-proposal;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway ike-gw {

ike-policy ike-phase1-policy;

address 2.2.2.2;

external-interface ge-0/0/3.0;

}

[edit]

admin@host# show security ipsec

proposal ipsec-phase2-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-128-cbc;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec-phase2-proposal;

}

vpn ike-vpn {

bind-interface st0.1;

vpn-monitor {

source-interface st0.1;

destination-ip 4.0.0.1;

}

ike {

gateway ike-gw;

ipsec-policy vpn-policy1;

}

}

디바이스 구성이 완료되면 구성 모드에서 들어갑니다 commit .

검증

구성이 제대로 작동하는지 확인하려면 다음 작업을 수행하십시오.

논리적 시스템에서 IKE(Internet Key Exchange) 확인

목적

논리적 시스템에서 IKE(Internet Key Exchange)가 지원되는지 확인합니다.

작업

운영 모드에서 명령을 입력합니다.show security ike sa detail

user@host> show security ike sa detail

IKE peer 2.2.2.2, Index 7796166, Gateway Name: GW1

Role: Initiator, State: UP

Initiator cookie: a1a6b1516bc43d54, Responder cookie: f0846e4239c817f8

Exchange type: Aggressive, Authentication method: Pre-shared-keys

Local: 3.3.3.2:500, Remote: 2.2.2.2:500

Lifetime: Expires in 3585 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Disabled, Size: 0

Remote Access Client Info: Unknown Client

Peer ike-id: 2.2.2.2

AAA assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha256-128

Encryption : aes256-cbc

Pseudo random function: hmac-sha256

Diffie-Hellman group : DH-group-14

Traffic statistics:

Input bytes : 1056

Output bytes : 1311

Input packets: 2

Output packets: 4

Input fragmentated packets: 0

Output fragmentated packets: 0

IPSec security associations: 1 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Initiator, Message ID: 0

Local: 3.3.3.2:500, Remote: 2.2.2.2:500

Local identity: r0r2_store1@juniper.net

Remote identity: 2.2.2.2

Flags: IKE SA is created

의미

출력에는 IKE 세부 사항에 대한 요약 정보가 표시됩니다.

논리적 시스템에서 IPsec 확인

목적

논리적 시스템에서 IPsec SA가 지원되는지 확인합니다.

작업

운영 모드에서 명령을 입력합니다.show security ipsec sa detail

user@host> show security ipsec sa detail

ID: 67109793 Virtual-system: root, VPN Name: VPN1

Local Gateway: 3.3.3.2, Remote Gateway: 2.2.2.2

Traffic Selector Name: VPN1_TS1

Local Identity: ipv4(51.0.1.0-51.0.1.255)

Remote Identity: ipv4(41.0.1.0-41.0.1.255)

Version: IKEv1

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0x2c608b29

Tunnel events:

Wed Aug 16 2017 23:50:07 -0700: IPSec SA negotiation successfully completed (1 times)

Wed Aug 16 2017 23:50:07 -0700: IKE SA negotiation successfully completed (1 times)

Wed Aug 16 2017 23:49:46 -0700: Negotiation failed with error code AUTHENTICATION_FAILED received from peer (2 times)

Wed Aug 16 2017 23:49:30 -0700: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Direction: inbound, SPI: e651d79e, AUX-SPI: 0, VPN Monitoring: -

Hard lifetime: Expires in 2552 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1988 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 8ac9ce8, AUX-SPI: 0, VPN Monitoring: -

Hard lifetime: Expires in 2552 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1988 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

의미

출력에는 IPsec 세부 사항에 대한 요약 정보가 표시됩니다.

예: 사용자 논리적 시스템에서 경로 기반 VPN 터널 구성

이 예는 사용자 논리적 시스템에서 경로 기반 VPN 터널을 구성하는 방법을 보여줍니다.

요구 사항

시작하기 전에:

사용자 논리적 시스템에 논리적 시스템 관리자로 로그인합니다. 사용자 논리적 시스템 구성 개요를 참조하십시오.

st0 인터페이스가 사용자 논리적 시스템에 할당되어 있고 IKE 및 IPsec SA가 기본 관리자에 의해 루트 수준에서 구성되어 있는지 확인합니다. 예: VPN 터널에 대한 IKE 및 IPsec SA 구성(기본 관리자만 해당)을 참조하십시오.

개요

이 예에서는 예: 사용자 논리 시스템, 해당 관리자, 해당 사용자 및 상호 연결 논리 시스템 생성에 표시된 대로 ls-product-design 사용자 논리 시스템을 구성합니다.

표 2에 설명된 경로 기반 VPN 매개 변수를 구성합니다.

특징 |

이름 |

구성 매개 변수 |

|---|---|---|

터널 인터페이스 |

st0 유닛 1 |

|

정적 경로 |

|

|

보안 정책 |

VPN을 통해 |

다음 트래픽을 허용합니다.

|

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 [edit] 명령을 복사하여 CLI에 붙여 넣은 다음, 구성 모드에서 들어갑니다 commit .

set interfaces st0 unit 1 family inet address 10.11.11.150/24 set routing-options static route 192.168.168.0/24 next-hop st0.1 set security policies from-zone ls-product-design-trust to-zone ls-product-design-untrust policy through-vpn match source-address any set security policies from-zone ls-product-design-trust to-zone ls-product-design-untrust policy through-vpn match destination-address 192.168.168.0/24 set security policies from-zone ls-product-design-trust to-zone ls-product-design-untrust policy through-vpn match application any set security policies from-zone ls-product-design-trust to-zone ls-product-design-untrust policy through-vpn then permit

단계별 절차

다음 예에서는 구성 계층에서 다양한 수준을 탐색해야 합니다. 자세한 내용은 Junos OS CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

사용자 논리적 시스템에서 경로 기반 VPN 터널을 구성하려면 다음을 수행합니다.

사용자 논리적 시스템에 논리적 시스템 관리자로 로그인하고 구성 모드로 들어갑니다.

[edit] lsdesignadmin1@host:ls-product-design>configure lsdesignadmin1@host:ls-product-design#

VPN 터널 인터페이스를 구성합니다.

[edit interfaces] lsdesignadmin1@host:ls-product-design# set st0 unit 1 family inet address 10.11.11.150/24

원격 대상에 대한 정적 경로를 생성합니다.

[edit routing-options] lsdesignadmin1@host:ls-product-design# set static route 192.168.168.0/24 next-hop st0.1

원격 대상으로 트래픽을 허용하도록 보안 정책을 구성합니다.

[edit security policies from-zone ls-product-design-trust to-zone ls-product-design-untrust] lsdesignadmin1@host:ls-product-design# set policy through-vpn match source-address any lsdesignadmin1@host:ls-product-design# set policy through-vpn match destination-address 192.168.168.0/24 lsdesignadmin1@host:ls-product-design# set policy through-vpn match application any lsdesignadmin1@host:ls-product-design# set policy through-vpn then permit

결과

구성 모드에서 , show routing-options및 show security policies 명령을 show interfaces st0입력하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정합니다.

[edit]

lsdesignadmin1@host:ls-product-design# show interfaces st0

unit 1 {

family inet {

address 10.11.11.150/24;

}

}

lsdesignadmin1@host:ls-product-design# show routing-options

static {

route 192.168.168.0/24 next-hop st0.1;

}

[edit]

lsdesignadmin1@host:ls-product-design# show security policies

from-zone ls-product-design-trust to-zone ls-product-design-untrust {

policy through-vpn {

match {

source-address any;

destination-address 192.168.168.0/24;

application any;

}

then {

permit;

}

}

...

}

디바이스 구성이 완료되면 구성 모드에서 들어갑니다 commit .

검증

구성이 제대로 작동하고 있는지 확인합니다.

확인 프로세스를 시작하기 전에 사용자 논리적 시스템의 호스트에서 192.168.168.0/24 네트워크의 호스트로 트래픽을 전송해야 합니다. 예를 들어, ls-product-design 사용자 논리적 시스템의 12.1.1.0/24 서브넷에 있는 호스트에서 호스트 192.168.168.10으로 ping을 시작합니다.

IKE(Internet Key Exchange) 1단계 상태 확인

목적

IKE(Internet Key Exchange) 1단계 상태를 확인합니다.

작업

운영 모드에서 명령을 입력합니다. show security ike security-associations 명령에서 인덱스 번호를 얻은 후 명령을 show security ike security-associations index index_number detail 사용합니다.

샘플 출력 및 의미는 예: 경로 기반 VPN 구성의 "검증" 섹션을 참조하십시오.

IPsec 2단계 상태 확인

목적

IPsec 2단계 상태를 확인합니다.

작업

운영 모드에서 명령을 입력합니다. show security ipsec security-associations 명령에서 인덱스 번호를 얻은 후 명령을 show security ipsec security-associations index index_number detail 사용합니다.

샘플 출력 및 의미는 예: 경로 기반 VPN 구성의 "검증" 섹션을 참조하십시오.