테넌트 시스템 개요

테넌트 시스템은 라우팅, 서비스 및 보안 기능을 지원합니다.

기능 탐색기를 사용하여 특정 기능에 대한 플랫폼 및 릴리스 지원을 확인하십시오.

플랫폼과 관련된 참고 사항은 플랫폼별 논리적 시스템 및 테넌트 시스템 동작 섹션을 검토합니다.

자세한 정보는 추가 플랫폼 정보 섹션을 참조하십시오.

테넌트 시스템 이해

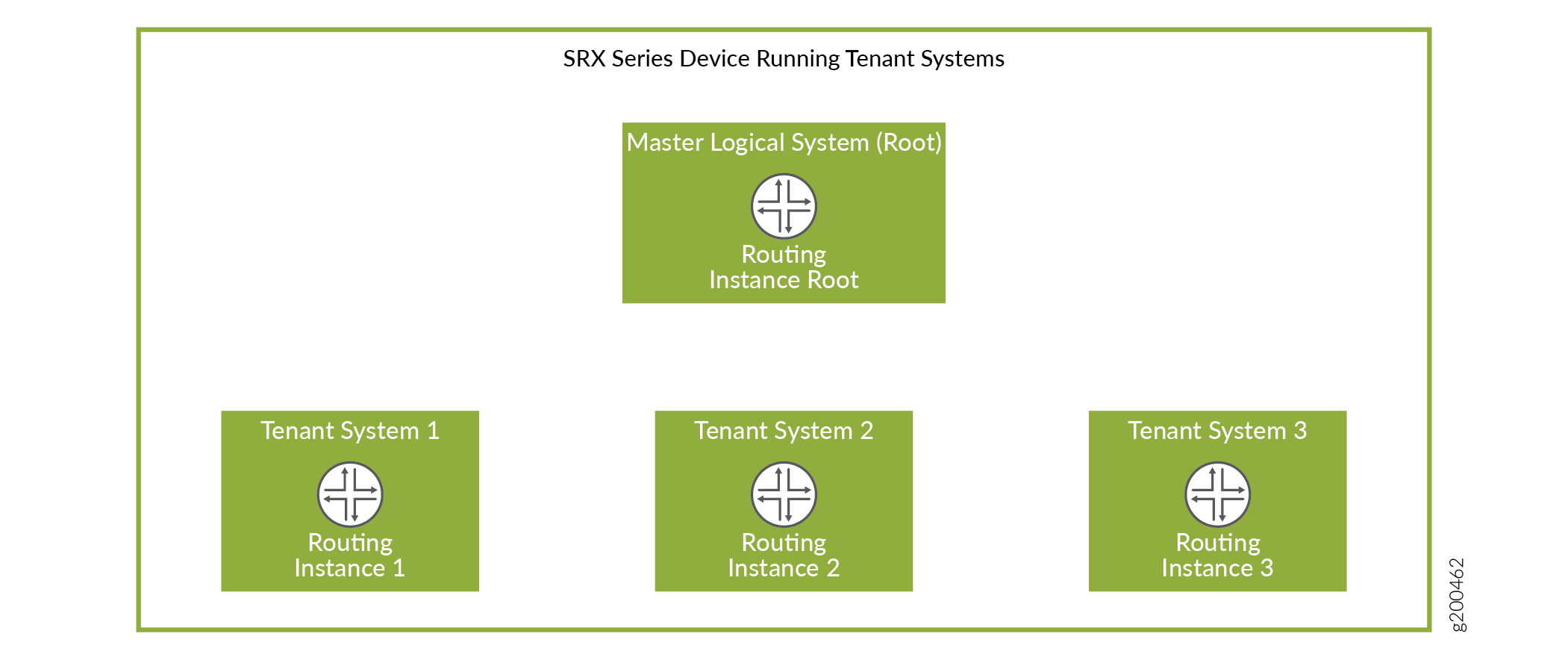

테넌트 시스템은 물리적 방화벽을 별도의 격리된 논리적 방화벽으로 논리적으로 분할합니다. 논리적 시스템과 비슷하지만 테넌트 시스템은 확장성이 훨씬 높고 라우팅 기능은 적습니다. 디바이스의 각 테넌트 시스템을 사용하면 보안 서비스에 대한 개별 관리 도메인을 제어할 수 있습니다. 디바이스를 멀티테넌트 시스템으로 전환하면 환경에 따라 다양한 부서, 조직, 고객 및 파트너에게 시스템 리소스의 비공개적이고 논리적으로 분리된 사용을 제공하고 보안 구성 및 KPI에 대한 테넌트별 보기를 제공할 수 있습니다. 주 관리자는 모든 테넌트 시스템을 생성하고 관리합니다. 그림 1 은 기본 논리적 시스템과 개별 테넌트 시스템이 있는 단일 디바이스를 보여줍니다.

- 논리적 시스템과 테넌트 시스템의 차이점

- 논리적 시스템 및 테넌트 시스템 사용 사례

- 다중 테넌트 시스템을 위한 구축 시나리오

- 테넌트 시스템의 이점

- 주 관리자와 테넌트 시스템 관리자의 역할 및 책임

논리적 시스템과 테넌트 시스템의 차이점

표 1 에는 논리적 시스템과 테넌트 시스템 간의 주요 차이점이 설명되어 있습니다.

| 기능 |

논리적 시스템 |

테넌트 시스템 |

|---|---|---|

| 기능 지원 |

최적의 데이터 라우팅 경로를 제공하기 위해 모든 라우팅 기능을 지원합니다. |

고객 환경을 격리하기 위한 라우팅 기능 및 대규모 보안 가상화를 지원합니다. |

| 라우팅 프로토콜 프로세스 |

모든 논리적 시스템은 디바이스의 리소스를 논리적으로 분리하기 위해 라우팅 프로토콜 프로세스의 개별 사본이 필요합니다. |

기본 논리적 시스템에는 테넌트 시스템에서 공유하는 단일 라우팅 프로토콜 프로세스가 있습니다. 이 단일 라우팅 프로토콜 프로세스에서 지원되는 라우팅 인스턴스는 방화벽에서 보안 리소스 분리를 달성합니다. |

| 라우팅 인스턴스 |

기본 라우팅 인스턴스는 모든 논리적 시스템에 대해 자동으로 생성됩니다. |

테넌트 시스템에 구성된 가상 라우터는 기본 라우팅 인스턴스로 , |

| 논리적 인터페이스 구성 |

주 관리자는 논리적 인터페이스를 할당하고 논리적 시스템 관리자는 인터페이스 속성을 구성할 수 있습니다. |

테넌트 시스템 관리자는 논리적 인터페이스를 구성할 수 없습니다. 주 관리자는 논리적 인터페이스를 테넌트 시스템에 할당합니다. |

논리적 시스템 및 테넌트 시스템 사용 사례

논리적 시스템은 둘 이상의 가상 라우터가 필요할 때 사용됩니다. 예를 들어, 외부 네트워크에 여러 연결이 있으며 동일한 가상 라우터에 공존할 수 없습니다. 테넌트 시스템은 부서, 조직 또는 고객을 분리해야 할 때 사용되며 각 부서를 하나의 가상 라우터로 제한할 수 있습니다. 논리적 시스템과 테넌트 시스템의 주요 차이점은 논리적 시스템이 여러 라우팅 인스턴스를 사용하여 고급 라우팅 기능을 지원한다는 것입니다. 이에 비해 테넌트 시스템은 하나의 라우팅 인스턴스만 지원하지만 시스템당 훨씬 더 많은 테넌트의 구축을 지원합니다.

다중 테넌트 시스템을 위한 구축 시나리오

MSSP(매니지드 보안 서비스 프로바이더), 엔터프라이즈 네트워크 또는 브랜치 오피스 세그먼트와 같은 많은 환경에서 멀티테넌트 시스템을 실행하는 SRX 시리즈 방화벽을 구축할 수 있습니다. 표 2 에는 다양한 구축 시나리오와 이러한 시나리오에서 테넌트 시스템이 수행하는 역할이 설명되어 있습니다.

| 구축 시나리오 |

테넌트 시스템의 역할 |

|---|---|

| 매니지드 보안 서비스 프로바이더(MSSP) |

|

| 엔터프라이즈 네트워크 |

|

| 브랜치 오피스 세그먼트 |

|

테넌트 시스템의 이점

-

조직에 필요한 물리적 디바이스 수를 줄여 비용을 절감합니다. 다양한 사용자 그룹을 위한 서비스를 단일 디바이스에 통합하고 하드웨어 비용, 전력 소비 및 랙 공간을 줄일 수 있습니다.

-

테넌트 시스템 수준에서 격리 및 논리적 분리를 제공합니다. 각 테넌트 시스템이 다른 테넌트 시스템에 영향을 주지 않고 자체 보안 제어 및 제한을 정의할 수 있는 대규모의 관리 분리를 통해 테넌트 시스템을 분리하는 기능을 제공합니다.

주 관리자와 테넌트 시스템 관리자의 역할 및 책임

주 관리자는 모든 테넌트 시스템을 생성하고 관리합니다. 기본 논리적 시스템은 루트 수준에서 생성되며 단일 라우팅 프로토콜 프로세스가 할당됩니다. 이 라우팅 프로토콜 프로세스는 공유되지만, 테넌트 시스템은 방화벽에서 논리적 리소스 분리를 가능하게 합니다. 기본적으로 모든 시스템 리소스는 기본 논리적 시스템에 할당되며 기본 관리자는 이를 테넌트 시스템 관리자에게 할당합니다.

Junos OS 명령줄 참조에서 기본 논리적 시스템은 루트 논리적 시스템이라고 합니다.

기본 논리적 시스템에 의해 하위 제공되는 테넌트 시스템이 생성됩니다. 기본 논리적 시스템 아래의 모든 테넌트가 단일 라우팅 프로세스를 공유하지만 각 테넌트 시스템에는 단일 라우팅 인스턴스가 있습니다. 표 3 에는 기본 관리자와 테넌트 시스템 관리자의 역할과 책임이 설명되어 있습니다.

| 역할 |

정의 |

책임 |

|---|---|---|

| 주 관리자 |

모든 논리적 시스템 및 테넌트 시스템에 대한 슈퍼유저 구성 및 확인 권한이 있는 사용자 계정입니다. |

|

| 테넌트 시스템 관리자 |

모든 구성 및 확인 권한이 있는 테넌트 시스템 계정.

참고:

테넌트 시스템 관리자의 구성 및 확인 권한은 테넌트 시스템 관리자를 생성하는 동안 주 관리자가 할당한 권한에 따라 달라집니다. 요구 사항에 따라 다른 권한 수준으로 테넌트 시스템에 대해 여러 테넌트 시스템 관리자를 만들 수 있습니다. |

테넌트 시스템 관리자는 다음 권한을 지원하지 않습니다.

|

또한보십시오

테넌트 시스템 구성 개요

주 관리자는 테넌트 시스템을 생성하고 테넌트 시스템 관리를 위한 관리자를 지정합니다. 테넌트 시스템에는 여러 관리자가 있을 수 있습니다. 테넌트 시스템 관리자의 역할과 책임은 테넌트 시스템 이해에 설명되어 있습니다.

주 관리자는 논리적 인터페이스를 구성하고 해당 인터페이스를 테넌트 시스템에 할당합니다. 하나의 라우팅 인스턴스와 라우팅 프로토콜을 구성하고 라우팅 인스턴스에 대한 옵션을 추가합니다. 테넌트 시스템에 대한 라우팅 인스턴스 구성을 참조하십시오.

테넌트 시스템에는 자체 구성 데이터베이스가 있습니다. 구성에 성공하면 변경 사항이 각 테넌트 시스템의 기본 데이터베이스에 병합됩니다. 여러 테넌트 시스템이 한 번에 구성 변경을 수행할 수 있습니다. 한 번에 하나의 테넌트에 대해서만 변경 내용을 커밋할 수 있습니다. 주 관리자와 테넌트 시스템 관리자가 동시에 구성 변경을 수행하는 경우, 주 관리자가 수행한 구성 변경은 테넌트 시스템 관리자가 수행한 구성 변경보다 우선합니다.

다음 단계에서는 테넌트 시스템 관리자가 테넌트 시스템에서 보안 기능을 구성하기 위해 수행하는 작업에 대해 설명합니다.

테넌트 시스템에 대한 라우팅 인스턴스 구성

라우팅 인스턴스는 라우팅 테이블, 인터페이스 및 라우팅 프로토콜 매개 변수의 집합입니다. 라우팅 인스턴스에 속하는 인터페이스 집합과 라우팅 프로토콜 매개 변수는 라우팅 인스턴스의 정보를 제어합니다. 테넌트 시스템은 할당된 라우팅 인스턴스와 테넌트 시스템 내의 라우팅 인스턴스에 속하는 인터페이스를 구성할 수 있습니다.

테넌트 시스템에 대해 하나의 라우팅 인스턴스만 만들 수 있습니다.

다음 절차에서는 테넌트 시스템의 라우팅 라우팅 테이블에서 라우팅 인스턴스 및 인터페이스를 구성하는 단계를 설명합니다.

테넌트 시스템의 TSYS1구성을 보려면 명령을 실행합니다.show tenants TSYS1

routing-instances {

r1 {

instance-type virtual-router;

interface lt-0/0/0.101;

interface xe-0/0/0.0;

interface xe-0/0/1.0;

routing-options {

router-id 1.1.1.101;

}

}

}

이 명령은 show tenants TSYS1 테넌트 시스템에 TSYS1대해 구성된 모든 라우팅 인스턴스 매개 변수를 표시합니다.

테넌트 시스템의 라우팅 및 인터페이스 이해

라우팅 인스턴스는 라우팅 테이블, 인터페이스 및 라우팅 프로토콜 매개 변수의 집합입니다. 인터페이스는 라우팅 인스턴스에 대한 데이터를 전달하고 라우팅 프로토콜을 사용하여 다른 피어(SRX 시리즈 방화벽)로부터 라우팅 정보를 학습하는 데 사용됩니다.

논리적 인터페이스(IFL)는 다음 수준 중 하나에서 정의할 수 있습니다.

글로벌 수준(루트 논리적 시스템)

사용자 논리적 시스템 수준

테넌트 시스템 수준(릴리스 Junos OS 18.4R1부터)

글로벌 수준에서 정의된 IFL은 루트 논리적 시스템 또는 테넌트 시스템 중 하나에서 사용할 수 있습니다. 테넌트 시스템에 정의된 IFL은 해당 테넌트 시스템에서만 사용할 수 있습니다.

기본 라우팅 인스턴스는 테넌트 시스템에 사용할 수 없습니다. 따라서 테넌트 시스템에 대한 사용자 지정 라우팅 인스턴스가 생성되면 해당 테넌트 시스템에 정의된 모든 인터페이스를 해당 라우팅 인스턴스에 추가해야 합니다.

개요: 테넌트 시스템에 대한 라우팅 및 인터페이스 구성

이 개요는 테넌트 시스템에 대한 인터페이스 및 라우팅 인스턴스를 구성하는 방법을 보여줍니다.

요구 사항

시작하기 전에:

할당할 논리적 인터페이스와 선택적으로 할당될 논리적 터널 인터페이스를 결정합니다. 테넌트 시스템 구성 개요를 참조하십시오.

개요

다음 절차에서는 테넌트 시스템 내의 라우팅 테이블에 라우팅 인스턴스 및 라우팅 테이블을 구성하는 단계를 설명합니다.

이 항목에서는 표 4에 설명된 인터페이스와 라우팅 인스턴스를 구성합니다.

특징 |

이름 |

구성 매개 변수 |

|---|---|---|

인터페이스 |

ge-0/0/2.1 ge-0/0/2.2 ge-0/0/2.3 |

|

라우팅 인스턴스 |

R1 R2 |

|

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 [edit] 명령을 복사하여 CLI에 붙여 넣은 다음, 구성 모드에서 들어갑니다 commit .

set interfaces ge-0/0/2 vlan-tagging set interfaces ge-0/0/2.3 vlan-id 103 set interfaces ge-0/0/2.3 family inet address 10.0.0.3/24 set tenants TSYS1 set tenants TSYS1 interfaces ge-0/0/2.1 vlan-id 101 set tenants TSYS1 interfaces ge-0/0/2.1 family inet address 10.0.0.1/24 set tenants TSYS1 routing-instances r1 instance-type virtual-router set tenants TSYS1 routing-instances r1 interface ge-0/0/2.1 set tenants TSYS1 routing-instances r1 interface ge-0/0/2.3 set tenants TSYS2 set tenants TSYS2 interfaces ge-0/0/2.2 vlan-id 102 set tenants TSYS2 interfaces ge-0/0/2.2 family inet address 10.0.0.2/24 set tenants TSYS2 routing-instances r2 instance-type virtual-router set tenants TSYS2 routing-instances r2 interface ge-0/0/2.2

단계별 절차

다음 예에서는 구성 계층에서 다양한 수준을 탐색해야 합니다. 자세한 내용은 Junos OS CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

사용자 논리적 시스템에서 인터페이스 및 라우팅 인스턴스를 구성하려면 다음을 수행합니다.

VLAN 태깅을 지원하도록 인터페이스를 구성합니다.

[edit] user@host# set interfaces ge-0/0/2 vlan-tagging

루트 수준에서 IFL을 구성합니다.

[edit] set interfaces ge-0/0/2.3 vlan-id 103 set interfaces ge-0/0/2.3 family inet address 10.0.0.3/24

라는 테넌트 시스템을

TSYS1생성합니다.[edit] user@host# set tenants TSYS1

테넌트 시스템 TSYS1에서 인터페이스를 정의합니다.

[edit] user@host# set tenants TSYS1 interfaces ge-0/0/2.1 vlan-id 101 user@host# set tenants TSYS1 interfaces ge-0/0/2.1 family inet address 10.0.0.1/24 user@host# set tenants TSYS1 routing-instances r1 interface ge-0/0/2.3

라우팅 인스턴스

r1를 생성하고 테넌트 시스템에 대한 라우팅 인스턴스 유형을 할당합니다.[edit] user@host# set tenants TSYS1 routing-instances r1 instance-type virtual-router

라우팅 인스턴스의 인터페이스 이름을 지정합니다.

[edit] user@host# set tenants TSYS1 routing-instances r1 interface ge-0/0/2.1

라는 테넌트 시스템을

TSYS2생성합니다.[edit] user@host# set tenants TSYS2

테넌트 시스템 TSYS2에서 인터페이스를 정의합니다.

[edit] user@host# set tenants TSYS2 interfaces ge-0/0/2.2 vlan-id 102 user@host# set tenants TSYS2 interfaces ge-0/0/2.2 family inet address 10.0.0.2/24

라우팅 인스턴스

r2를 생성하고 테넌트 시스템에 대한 라우팅 인스턴스 유형을 할당합니다.[edit] user@host# set tenants TSYS2 routing-instances r2 instance-type virtual-router

라우팅 인스턴스의 인터페이스 이름을 지정합니다.

[edit] user@host# set tenants TSYS2 routing-instances r2 interface ge-0/0/2.2

구성을 커밋합니다.

[edit] user@host# commit

결과

구성 모드에서 and show tenants 명령을 입력 show interfaces 하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show interfaces

ge-0/0/2 {

vlan-tagging;

unit 3 {

vlan-id 103;

family inet {

address 10.0.0.3/24;

}

}

}

[edit]

user@host# show tenants

TSYS1 {

interfaces {

ge-0/0/2 {

unit 1 {

vlan-id 101;

family inet {

address 10.0.0.1/24;

}

}

}

}

routing-instances {

r1 {

instance-type virtual-router;

interface ge-0/0/2.1;

interface ge-0/0/2.3;

}

}

}

TSYS2 {

interfaces {

ge-0/0/2 {

unit 2 {

vlan-id 102;

family inet {

address 10.0.0.2/24;

}

}

}

}

routing-instances {

r2 {

instance-type virtual-router;

interface ge-0/0/2.2;

}

}

}

이 명령은 show tenants 테넌트 시스템 TSYS1 및 TSYS2에 정의된 모든 인터페이스와 두 테넌트 시스템에 대해 구성된 라우팅 인스턴스 매개 변수를 표시합니다.

user@host> show interfaces ge-0/0/2.1 detail

Logical interface ge-0/0/2.1 (Index 89) (SNMP ifIndex 548) (Generation 161)

Flags: Up SNMP-Traps 0x4000 VLAN-Tag [ 0x8100.101 ] Encapsulation: ENET2

Tenant Name: TSYS1

Traffic statistics:

Input bytes : 0

Output bytes : 46

Input packets: 0

Output packets: 1

Local statistics:

Input bytes : 0

Output bytes : 46

Input packets: 0

Output packets: 1

Transit statistics:

Input bytes : 0 0 bps

Output bytes : 0 0 bps

Input packets: 0 0 pps

Output packets: 0 0 pps

Security: Zone: Null

Flow Statistics :

..............................

user@host> show interfaces ge-0/0/2.2 detail

Logical interface ge-0/0/2.2 (Index 90) (SNMP ifIndex 549) (Generation 162)

Flags: Up SNMP-Traps 0x4000 VLAN-Tag [ 0x8100.102 ] Encapsulation: ENET2

Tenant Name: TSYS2

Traffic statistics:

Input bytes : 0

Output bytes : 46

Input packets: 0

Output packets: 1

Local statistics:

Input bytes : 0

Output bytes : 46

Input packets: 0

Output packets: 1

Transit statistics:

Input bytes : 0 0 bps

Output bytes : 0 0 bps

Input packets: 0 0 pps

Output packets: 0 0 pps

Security: Zone: Null

Flow Statistics :

Flow Input statistics :

Self packets : 0

ICMP packets : 0

VPN packets : ..............................

테넌트 시스템 보안 프로파일 이해(기본 관리자만 해당)

테넌트 시스템을 사용하면 지원되는 SRX 시리즈 방화벽을 여러 디바이스로 가상으로 분할하여 침입 및 공격으로부터 디바이스를 보호하고 해당 컨텍스트 외부의 결함 상태로부터 보호할 수 있습니다. 테넌트 시스템을 보호하기 위해 보안 리소스는 개별 디바이스에 대해 구성되는 방식과 유사한 방식으로 구성됩니다. 그러나 주 관리자는 테넌트 시스템에 리소스를 할당합니다.

테넌트 시스템을 실행하는 SRX 시리즈 방화벽은 테넌트 시스템, 필요한 경우 상호 연결된 테넌트 시스템 및 기본 기본 논리적 시스템으로 분할할 수 있습니다. 시스템이 초기화되면 기본 논리적 시스템이 루트에 생성됩니다. 모든 시스템 리소스가 할당되어 기본 기본 논리적 시스템 보안 프로필이 효과적으로 생성됩니다. 테넌트 시스템에 보안 리소스를 분산하기 위해 주 관리자는 테넌트 시스템에 할당할 리소스를 지정하는 보안 프로필을 만듭니다. 주 관리자만 보안 프로필을 구성하고 테넌트 시스템에 바인딩할 수 있습니다. 테넌트 시스템 관리자는 각 테넌트 시스템에 대해 이러한 리소스를 사용합니다.

테넌트 시스템은 보안 구성 요소, 인터페이스, 라우팅 인스턴스, 정적 경로 및 동적 라우팅 프로토콜을 포함하여 할당된 리소스에 의해 정의됩니다. 주 관리자는 보안 프로필을 구성하고 테넌트 시스템에 할당합니다. 보안 프로필이 할당되지 않은 테넌트 시스템 구성을 커밋할 수 없습니다.

이 주제는 다음 섹션을 포함합니다.

테넌트 시스템 보안 프로파일

주 관리자는 보안 프로필을 구성하고 특정 테넌트 시스템 또는 여러 테넌트 시스템에 할당할 수 있습니다. 구성할 수 있는 최대 보안 프로필 수는 SRX 시리즈 방화벽의 용량에 따라 달라집니다. 최대 보안 프로필 수가 생성되면 다른 보안 프로필을 생성하여 커밋하기 전에 보안 프로필을 삭제하고 구성 변경을 커밋해야 합니다. 대부분의 경우 단일 보안 프로필을 둘 이상의 테넌트 시스템에 바인딩할 수 있으므로 더 적은 수의 보안 프로필이 필요합니다.

보안 프로필을 사용하면 다음을 수행할 수 있습니다.

정책, 영역, 주소 및 주소록, 플로우 세션, 다양한 형태의 NAT 등 디바이스의 리소스를 모든 테넌트 시스템 간에 적절하게 공유합니다. 테넌트 시스템에 다양한 양의 리소스를 할당하고 테넌트 시스템이 리소스를 효과적으로 활용하도록 할 수 있습니다.

보안 프로필은 한 테넌트 시스템이 다른 테넌트 시스템에서 동시에 필요한 리소스를 소진하는 것을 방지합니다. 보안 프로필은 중요한 시스템 리소스를 보호하고 디바이스에 과도한 트래픽 플로우가 발생할 때 테넌트 시스템 간에 더 나은 성능을 유지합니다. 보안 프로필은 리소스 사용을 지배하는 하나의 테넌트 시스템을 방어하고 다른 테넌트 시스템이 리소스를 효과적으로 사용할 수 있도록 합니다.

추가 테넌트 시스템을 생성할 수 있도록 확장 가능한 방식으로 디바이스를 구성합니다.

테넌트 시스템을 삭제하려면 먼저 테넌트 시스템의 보안 프로필을 삭제해야 합니다.

시스템이 테넌트 시스템 전반에서 리소스 할당 및 사용을 평가하는 방법 이해

보안 기능이 있는 테넌트 시스템을 프로비저닝하기 위해 주 관리자는 각 보안 기능에 대한 리소스를 지정하는 보안 프로필을 구성합니다.

지정된 리소스 양을 테넌트 시스템에서 항상 사용할 수 있도록 보장하는 예약된 할당량입니다.

허용되는 최대 할당량입니다. 테넌트 시스템에 예약된 할당량을 초과하는 추가 리소스가 필요한 경우 글로벌 리소스가 다른 테넌트 시스템에 할당되지 않으면 글로벌 최대 양에 대해 구성된 리소스를 활용할 수 있습니다. 허용되는 최대 할당량은 보안 프로필의 리소스에 대해 지정된 양을 사용할 수 있음을 보장하지 않습니다. 테넌트 시스템은 사용 가능한 리소스를 기반으로 글로벌 리소스를 효과적으로 활용해야 합니다.

리소스에 대해 예약된 할당량이 구성되지 않은 경우 기본값은 0입니다. 리소스에 대해 최대 허용 할당량이 구성되지 않은 경우 기본값은 리소스에 대한 글로벌 시스템 할당량입니다(글로벌 시스템 할당량은 플랫폼에 따라 다름). 주 관리자는 특정 테넌트 시스템의 최대 리소스 사용이 디바이스에 구성된 다른 테넌트 시스템에 부정적인 영향을 미치지 않도록 보안 프로필에서 적절한 최대 허용 할당량 값을 구성해야 합니다.

테넌트 시스템이 삭제될 때 예약, 사용 및 다시 사용 가능한 모든 할당된 리소스의 수를 시스템은 유지 관리합니다. 이 수는 테넌트 시스템에 리소스를 사용할 수 있는지 또는 보안 프로필을 통해 기존 테넌트 시스템에 할당된 리소스의 양을 늘릴 수 있는지 여부를 결정합니다.

보안 프로필에 구성된 리소스는 정적 모듈식 리소스 또는 동적 리소스로 특징지어집니다. 정적 리소스의 경우, 테넌트 시스템의 확장 가능한 구성을 허용하기 위해 리소스의 최대 할당량을 예약 할당량으로 지정된 양과 같거나 그에 근접하게 설정하는 것이 좋습니다. 리소스에 대한 최대 할당량은 테넌트 시스템에 더 많은 양의 리소스에 대한 액세스를 통해 더 큰 유연성을 제공하지만 다른 테넌트 시스템에 할당할 수 있는 리소스의 양을 제한합니다.

보안 프로필에서 지정할 수 있는 보안 기능 리소스는 다음과 같습니다.

보안 존

보안 정책을 위한 주소 및 주소록

애플리케이션 방화벽 규칙 집합

애플리케이션 방화벽 규칙

방화벽 인증

플로우 세션 및 게이트

다음을 포함한 NAT:

콘 NAT 바인딩

NAT 대상 규칙

NAT 대상 풀

PAT(Port Address Translation)가 없는 소스 풀의 NAT IP 주소

참고:PAT가 없는 IPv6 소스 풀의 IPv6 주소는 보안 프로필에 포함되지 않습니다.

PAT를 사용하는 소스 풀의 NAT IP 주소

NAT 포트 오버로드

NAT 소스 풀

NAT 원본 규칙

네트워크 주소 변환(NAT) 정적 규칙

플로우 세션을 제외한 모든 리소스는 정적입니다.

보안 프로필이 다른 테넌트 시스템에 할당되는 동안 테넌트 시스템 보안 프로필을 동적으로 수정할 수 있습니다. 그러나 시스템 리소스 할당량을 초과하지 않도록 시스템은 다음 조치를 취합니다.

고정 할당량이 변경되면, 보안 프로필에 지정된 리소스에 대한 테넌트 시스템 수를 유지하는 시스템 프로세스는 이후 고정 할당량과 연결된 프로필에 할당된 보안 프로필을 재평가합니다. 이 검사는 모든 테넌트 시스템에 할당된 리소스 수를 식별하여 증가된 양을 포함하여 할당된 리소스를 사용할 수 있는지 여부를 확인합니다.

이러한 할당량 검사는 테넌트 시스템을 추가하고 보안 프로필을 바인딩할 때 시스템이 수행하는 할당량 검사와 동일합니다. 또한 현재 할당된 보안 프로필과 다른 보안 프로필을 기존 테넌트 시스템(또는 기본 논리적 시스템)에 바인딩할 때도 수행됩니다.

동적 할당량이 수정되면 검사는 수행되지 않지만 수정된 할당량은 향후 리소스 사용량에 적용됩니다.

사례: 보안 프로필을 통해 할당된 예약된 리소스 평가

시스템이 보안 프로필을 통해 예약된 리소스의 할당을 평가하는 방법을 이해하려면 표 6 에 설명된 다음 세 가지 경우를 고려하고 리소스 및 영역의 할당을 처리합니다. 예를 단순하게 유지하기 위해 security-profile-1에는 10개의 영역이 할당됩니다: 4개의 예약 영역과 6개의 최대 영역. 이 예에서는 지정된 최대 양(영역 6개)이 테넌트 시스템에 사용 가능하다고 가정합니다. 시스템의 최대 영역 수는 10개입니다.

이 세 가지 사례는 테넌트 시스템 전반의 구성을 다룹니다. 이 세 가지 경우는 영역 할당을 기반으로 구성이 커밋될 때 구성의 성공 또는 실패를 확인합니다.

표 5 는 보안 프로필과 해당 영역 할당을 보여줍니다.

구성 사례에 사용되는 두 개의 보안 프로필 |

|---|

보안 프로필-1

참고:

주 관리자는 나중에 이 프로필에 지정된 예약 영역 수를 동적으로 늘립니다. |

기본 논리 시스템 프로필

|

표 6 은 시스템이 보안 프로필 구성을 기반으로 테넌트 시스템 전반의 영역에 대해 예약된 리소스를 평가하는 방법을 보여주는 세 가지 사례를 보여줍니다.

첫 번째 케이스의 구성은 모든 테넌트 시스템에 바인딩된 보안 프로필에 구성된 영역에 대한 누적 예약 리소스 할당량이 8이며, 이는 시스템 최대 리소스 할당량보다 작기 때문입니다.

두 번째 경우의 구성은 모든 논리적 시스템에 바인딩된 보안 프로필에 구성된 영역에 대한 누적 예약 리소스 할당량이 12이며 이는 시스템 최대 리소스 할당량보다 크기 때문에 실패합니다.

세 번째 사례의 구성은 모든 테넌트 시스템에 바인딩된 보안 프로필에 구성된 영역에 대한 누적 예약 리소스 할당량이 12이며 이는 시스템 최대 리소스 할당량보다 크기 때문에 실패합니다.

테넌트 시스템 전반의 예약 리소스 할당량 검사 |

|---|

예제 1: 성공 이 구성은 4+4+0=8, 최대 용량 =10 범위 내에 있습니다. 사용된 보안 프로필

|

예 2: 실패 이 구성은 범위를 벗어납니다: 4+4+4=12, 최대 용량 =10.

보안 프로필

|

예제 3: 실패 이 구성은 범위를 벗어납니다: 6+6=12, 최대 용량 =10. 주 관리자는 security-profile-1에서 예약된 영역 할당량을 수정하여 개수를 6으로 늘립니다.

|

예: 테넌트 시스템, 테넌트 시스템 관리자 및 상호 연결 VPLS 스위치 생성

이 예에서는 테넌트 시스템, 테넌트 시스템 관리자 및 상호 연결 VPLS 스위치를 생성하는 방법을 보여줍니다. 주 관리자만 테넌트 시스템 관리자에 대한 사용자 로그인 계정을 생성하고 VPLS 스위치를 상호 연결할 수 있습니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

-

SRX 시리즈 방화벽.

-

Junos OS 릴리스 18.4R1 이상 릴리스.

-

테넌트 시스템, 테넌트 시스템 관리자 및 상호 연결 VPLS 스위치 생성을 시작하기 전에 테넌트 시스템 개요를 읽고 이 작업이 전체 구성 프로세스에 어떻게 적합한지 이해하십시오.

개요

이 예에서는 테넌트 시스템 , TSYS2, 및 TSYS3테넌트 시스템 TSYS1관리자를 만드는 방법을 보여줍니다. 요구 사항에 따라 다른 권한 수준으로 테넌트 시스템에 대해 여러 테넌트 시스템 관리자를 생성할 수 있습니다.

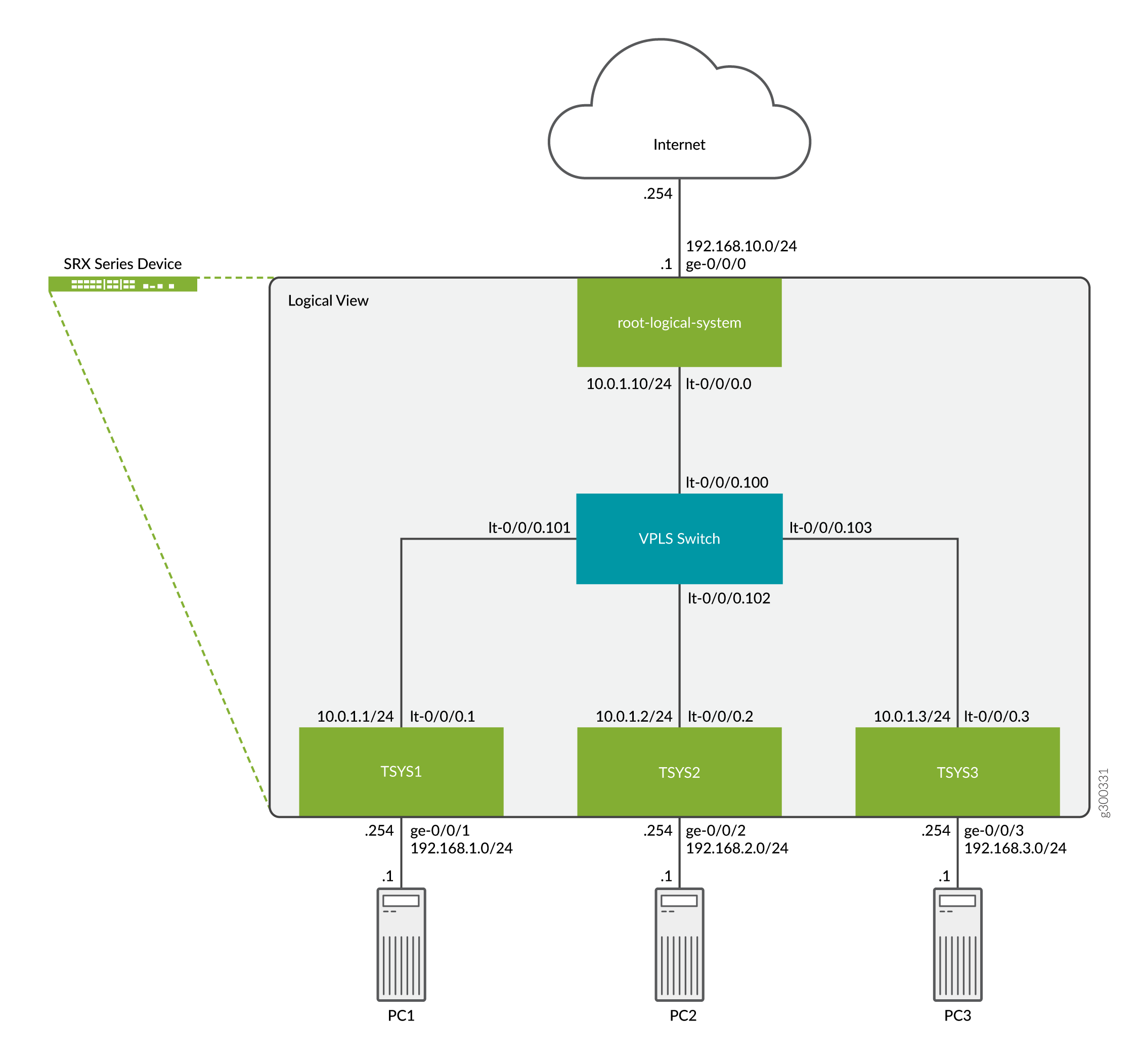

또한 이 주제에서는 동일한 디바이스에서 하나의 테넌트 시스템을 다른 테넌트 시스템으로 연결하는 상호 연결 가상 프라이빗 LAN 서비스(VPLS) 스위치도 다룹니다. VPLS 스위치는 전송 트래픽과 테넌트 시스템에서 종료된 트래픽 모두 테넌트 시스템 사이를 통과할 수 있도록 합니다. 테넌트 시스템 간에 트래픽이 통과할 수 있도록 하려면 논리 터널(lt-0/0/0) 인터페이스를 동일한 서브넷에 구성해야 합니다.

토폴로지

그림 2 에는 테넌트 시스템에 대해 구축 및 구성된 SRX 시리즈 방화벽이 나와 있습니다. 구성 예에서는 정적 라우팅을 사용하여 PC가 인터넷에 연결할 수 있도록 합니다.

상호 연결

상호 연결

전체 SRX 빠른 구성

논리적 및 테넌트 시스템 구성, VPLS 스위치 상호 연결

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 인터페이스와 사용자 비밀번호를 포함하도록 네트워크 구성을 일치시키는 데 필요한 세부 사항을 변경합니다. 그런 다음 계층 수준에서 [edit] 명령을 복사하여 CLI에 붙여넣고 구성 모드에서 들어갑니다 commit .

set system login class TSYS1admin1 tenant TSYS1 set system login class TSYS1admin1 permissions all set system login class TSYS2admin1 tenant TSYS2 set system login class TSYS2admin1 permissions all set system login class TSYS3admin1 tenant TSYS3 set system login class TSYS3admin1 permissions all set system login user TSYS1admin1 uid 2001 set system login user TSYS1admin1 class TSYS1admin1 set system login user TSYS1admin1 authentication encrypted-password "$ABC123" set system login user TSYS2admin1 uid 2003 set system login user TSYS2admin1 class TSYS2admin1 set system login user TSYS2admin1 authentication encrypted-password "$ABC123" set system login user TSYS3admin1 uid 2005 set system login user TSYS3admin1 class TSYS3admin1 set system login user TSYS3admin1 authentication encrypted-password "$ABC123" set system security-profile SP0 logical-system root-ls set system security-profile SP1 tenant TSYS1 set system security-profile SP2 tenant TSYS2 set system security-profile SP3 tenant TSYS3 set logical-systems root-ls interfaces ge-0/0/0 unit 0 family inet address 192.168.10.1/24 set logical-systems root-ls interfaces lt-0/0/0 unit 0 encapsulation ethernet set logical-systems root-ls interfaces lt-0/0/0 unit 0 peer-unit 100 set logical-systems root-ls interfaces lt-0/0/0 unit 0 family inet address 10.0.1.10/24 set logical-systems root-ls routing-options static route 192.168.1.0/24 next-hop 10.0.1.1 set logical-systems root-ls routing-options static route 192.168.2.0/24 next-hop 10.0.1.2 set logical-systems root-ls routing-options static route 192.168.3.0/24 next-hop 10.0.1.3 set logical-systems root-ls security address-book global address TSYS1 192.168.1.0/24 set logical-systems root-ls security address-book global address TSYS2 192.168.2.0/24 set logical-systems root-ls security address-book global address TSYS3 192.168.3.0/24 set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS1 set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS2 set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS3 set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match destination-address any set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match application any set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out then permit set logical-systems root-ls security zones security-zone trust host-inbound-traffic system-services ping set logical-systems root-ls security zones security-zone trust interfaces lt-0/0/0.0 set logical-systems root-ls security zones security-zone untrust host-inbound-traffic system-services ping set logical-systems root-ls security zones security-zone untrust interfaces ge-0/0/0.0 set interfaces lt-0/0/0 unit 1 encapsulation ethernet set interfaces lt-0/0/0 unit 1 peer-unit 101 set interfaces lt-0/0/0 unit 1 family inet address 10.0.1.1/24 set interfaces lt-0/0/0 unit 2 encapsulation ethernet set interfaces lt-0/0/0 unit 2 peer-unit 102 set interfaces lt-0/0/0 unit 2 family inet address 10.0.1.2/24 set interfaces lt-0/0/0 unit 3 encapsulation ethernet set interfaces lt-0/0/0 unit 3 peer-unit 103 set interfaces lt-0/0/0 unit 3 family inet address 10.0.1.3/24 set interfaces lt-0/0/0 unit 100 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 100 peer-unit 0 set interfaces lt-0/0/0 unit 101 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 101 peer-unit 1 set interfaces lt-0/0/0 unit 102 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 102 peer-unit 2 set interfaces lt-0/0/0 unit 103 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 103 peer-unit 3 set interfaces ge-0/0/1 unit 0 family inet address 192.168.1.254/24 set interfaces ge-0/0/2 unit 0 family inet address 192.168.2.254/24 set interfaces ge-0/0/3 unit 0 family inet address 192.168.3.254/24 set routing-instances VPLS instance-type vpls set routing-instances VPLS interface lt-0/0/0.100 set routing-instances VPLS interface lt-0/0/0.101 set routing-instances VPLS interface lt-0/0/0.102 set routing-instances VPLS interface lt-0/0/0.103 set tenants TSYS1 routing-instances vr1 instance-type virtual-router set tenants TSYS1 routing-instances vr1 routing-options static route 0.0.0.0/0 next-hop 10.0.1.10 set tenants TSYS1 routing-instances vr1 interface lt-0/0/0.1 set tenants TSYS1 routing-instances vr1 interface ge-0/0/1.0 set tenants TSYS1 security address-book global address PC1 192.168.1.0/24 set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match source-address PC1 set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match destination-address any set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match application any set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out then permit set tenants TSYS1 security zones security-zone PC1 host-inbound-traffic system-services ping set tenants TSYS1 security zones security-zone PC1 interfaces ge-0/0/1.0 set tenants TSYS1 security zones security-zone VPLS host-inbound-traffic system-services ping set tenants TSYS1 security zones security-zone VPLS interfaces lt-0/0/0.1 set tenants TSYS2 routing-instances vr2 instance-type virtual-router set tenants TSYS2 routing-instances vr2 routing-options static route 0.0.0.0/0 next-hop 10.0.1.10 set tenants TSYS2 routing-instances vr2 interface lt-0/0/0.2 set tenants TSYS2 routing-instances vr2 interface ge-0/0/2.0 set tenants TSYS2 security address-book global address PC2 192.168.2.0/24 set tenants TSYS2 security policies from-zone PC2 to-zone VPLS policy allow-out match source-address PC2 set tenants TSYS2 security policies from-zone PC2 to-zone VPLS policy allow-out match destination-address any set tenants TSYS2 security policies from-zone PC2 to-zone VPLS policy allow-out match application any set tenants TSYS2 security policies from-zone PC2 to-zone VPLS policy allow-out then permit set tenants TSYS2 security zones security-zone PC2 host-inbound-traffic system-services ping set tenants TSYS2 security zones security-zone PC2 interfaces ge-0/0/2.0 set tenants TSYS2 security zones security-zone VPLS host-inbound-traffic system-services ping set tenants TSYS2 security zones security-zone VPLS interfaces lt-0/0/0.2 set tenants TSYS3 routing-instances vr3 instance-type virtual-router set tenants TSYS3 routing-instances vr3 routing-options static route 0.0.0.0/0 next-hop 10.0.1.10 set tenants TSYS3 routing-instances vr3 interface lt-0/0/0.3 set tenants TSYS3 routing-instances vr3 interface ge-0/0/3.0 set tenants TSYS3 security address-book global address PC3 192.168.3.0/24 set tenants TSYS3 security policies from-zone PC3 to-zone VPLS policy allow-out match source-address PC3 set tenants TSYS3 security policies from-zone PC3 to-zone VPLS policy allow-out match destination-address any set tenants TSYS3 security policies from-zone PC3 to-zone VPLS policy allow-out match application any set tenants TSYS3 security policies from-zone PC3 to-zone VPLS policy allow-out then permit set tenants TSYS3 security zones security-zone PC3 host-inbound-traffic system-services ping set tenants TSYS3 security zones security-zone PC3 interfaces ge-0/0/3.0 set tenants TSYS3 security zones security-zone VPLS host-inbound-traffic system-services ping set tenants TSYS3 security zones security-zone VPLS interfaces lt-0/0/0.3

단계별 절차

다음 예에서는 구성 계층에서 다양한 수준을 탐색해야 합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오. 단계별 절차를 위해 한 테넌트의 구성만 다룰 것입니다.

-

각 테넌트에 대한 로그인 사용자 계정을 생성합니다. 테넌트

TSYS1사용자 계정을 만드는 단계만 보여 드리겠습니다.-

사용자 로그인 클래스를 생성하고 테넌트 시스템에 할당합니다.

[edit] user@SRX# set system login class TSYS1admin1 tenant TSYS1

-

로그인 클래스에 권한 수준을 할당하고, 이 예제에서는 테넌트 시스템 관리자에 대한 모든 액세스를 허용하는 수준을

all사용합니다.[edit] user@SRX# set system login class TSYS1admin1 permissions all

-

사용자 계정을 만들고 이전 단계의 클래스에 할당합니다. 이렇게 하면 사용자가 테넌트 시스템에 로그인할 수 있습니다.

[edit] user@SRX# set system login user TSYS1admin1 class TSYS1admin1

-

사용자 계정의 사용자 로그인 패스워드를 생성합니다.

[edit] user@SRX# set system login user TSYS1admin1 authentication plain-text-password New password: "$ABC123" Retype new password: "$ABC123"

-

-

VPLS 스위치를 구성합니다. VPLS 스위치는 전송 트래픽과 테넌트 시스템에서 종료된 트래픽 모두 단일 논리 터널을 사용하여 테넌트 시스템 사이를 통과할 수 있도록 합니다. 테넌트 시스템 간의 트래픽을 허용하려면 동일한 서브넷에 논리 터널 인터페이스를 구성해야 합니다.

-

논리적 터널 인터페이스를 구성합니다.

[edit] user@SRX# set interfaces lt-0/0/0 unit 100 encapsulation ethernet-vpls user@SRX# set interfaces lt-0/0/0 unit 100 peer-unit 0 user@SRX# set interfaces lt-0/0/0 unit 101 encapsulation ethernet-vpls user@SRX# set interfaces lt-0/0/0 unit 101 peer-unit 1 user@SRX# set interfaces lt-0/0/0 unit 102 encapsulation ethernet-vpls user@SRX# set interfaces lt-0/0/0 unit 102 peer-unit 2 user@SRX# set interfaces lt-0/0/0 unit 103 encapsulation ethernet-vpls user@SRX# set interfaces lt-0/0/0 unit 103 peer-unit 3

-

VPLS 스위치에 대한 라우팅 인스턴스를 구성하고 논리적 터널 인터페이스를 할당합니다.

[edit] user@SRX# set routing-instances VPLS instance-type vpls user@SRX# set routing-instances VPLS interface lt-0/0/0.100 user@SRX# set routing-instances VPLS interface lt-0/0/0.101 user@SRX# set routing-instances VPLS interface lt-0/0/0.102 user@SRX# set routing-instances VPLS interface lt-0/0/0.103

-

-

테넌트 시스템을 구성합니다. 한 테넌트에 대한 구성만 보여줍니다.

-

테넌트와 연결된 인터페이스를 구성합니다.

[edit] user@SRX# set interfaces lt-0/0/0 unit 1 encapsulation ethernet user@SRX# set interfaces lt-0/0/0 unit 1 peer-unit 101 user@SRX# set interfaces lt-0/0/0 unit 1 family inet address 10.0.1.1/24 user@SRX# set interfaces ge-0/0/1 unit 0 family inet address 192.168.1.254/24

-

테넌트, 라우팅 인스턴스, 정적 라우팅을 구성하고 인터페이스를 할당합니다.

[edit] user@SRX# set tenants TSYS1 routing-instances vr1 instance-type virtual-router user@SRX# set tenants TSYS1 routing-instances vr1 routing-options static route 0.0.0.0/0 next-hop 10.0.1.10 user@SRX# set tenants TSYS1 routing-instances vr1 interface lt-0/0/0.1 user@SRX# set tenants TSYS1 routing-instances vr1 interface ge-0/0/1.0

-

-

보안 프로필을 구성합니다. 이 예에서는 논리 및 테넌트 시스템을 구성하는 데 필요한 최소 구성만 보여줍니다.

[edit] user@SRX# set system security-profile SP0 logical-system root-ls user@SRX# set system security-profile SP1 tenant TSYS1 user@SRX# set system security-profile SP2 tenant TSYS2 user@SRX# set system security-profile SP3 tenant TSYS3

-

논리적 시스템을 구성합니다. 이 예에서는 상호 연결 VPLS 스위치를 사용하려면 논리적 시스템이 필요합니다.

-

인터페이스를 구성합니다.

[edit] user@SRX# set logical-systems root-ls interfaces ge-0/0/0 unit 0 family inet address 192.168.10.1/24 user@SRX# set logical-systems root-ls interfaces lt-0/0/0 unit 0 encapsulation ethernet user@SRX# set logical-systems root-ls interfaces lt-0/0/0 unit 0 peer-unit 100 user@SRX# set logical-systems root-ls interfaces lt-0/0/0 unit 0 family inet address 10.0.1.10/24

-

고정 경로를 구성합니다.

[edit] user@SRX# set logical-systems root-ls routing-options static route 192.168.1.0/24 next-hop 10.0.1.1 user@SRX# set logical-systems root-ls routing-options static route 192.168.2.0/24 next-hop 10.0.1.2 user@SRX# set logical-systems root-ls routing-options static route 192.168.3.0/24 next-hop 10.0.1.3

-

-

논리적 시스템에 보안 영역과 정책을 구성하여 테넌트에서 인터넷으로 트래픽 흐름을 허용합니다. 테넌트 간의 트래픽을 허용하도록 논리적 시스템과 테넌트 시스템 모두에 추가 보안 정책을 구성할 수 있습니다.

-

보안 영역을 구성합니다.

[edit] user@SRX# set logical-systems root-ls security zones security-zone trust host-inbound-traffic system-services ping user@SRX# set logical-systems root-ls security zones security-zone trust interfaces lt-0/0/0.0 user@SRX# set logical-systems root-ls security zones security-zone untrust host-inbound-traffic system-services ping user@SRX# set logical-systems root-ls security zones security-zone untrust interfaces ge-0/0/0.0

-

보안 정책을 구성합니다.

[edit] user@SRX# set logical-systems root-ls security address-book global address TSYS1 192.168.1.0/24 user@SRX# set logical-systems root-ls security address-book global address TSYS2 192.168.2.0/24 user@SRX# set logical-systems root-ls security address-book global address TSYS3 192.168.3.0/24 user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS1 user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS2 user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS3 user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match destination-address any user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match application any user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out then permit

-

-

인터넷으로의 트래픽 흐름을 허용하도록 각 테넌트 시스템에서 보안 영역 및 정책을 구성합니다.

-

보안 영역을 구성합니다.

[edit] user@SRX# set tenants TSYS1 security zones security-zone PC1 host-inbound-traffic system-services ping user@SRX# set tenants TSYS1 security zones security-zone PC1 interfaces ge-0/0/1.0 user@SRX# set tenants TSYS1 security zones security-zone VPLS host-inbound-traffic system-services ping user@SRX# set tenants TSYS1 security zones security-zone VPLS interfaces lt-0/0/0.1

-

보안 정책을 구성합니다.

[edit] user@SRX# set tenants TSYS1 security address-book global address PC1 192.168.1.0/24 user@SRX# set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match source-address PC1 user@SRX# set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match destination-address any user@SRX# set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match application any user@SRX# set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out then permit

-

결과

구성 모드에서 테넌트 시스템이 생성되었는지 확인하는 명령을 입력하여 show tenants TSYS1 구성을 확인합니다. 명령을 입력 show system login class TSYS1admin1 하여 정의한 각 클래스의 권한 수준을 확인합니다. 테넌트 시스템 관리자가 생성되도록 하려면 명령을 입력합니다. show system login user TSYS1admin1 인터커넥트 VPLS 스위치에 대한 인터페이스가 생성되도록 하려면 명령을 입력합니다. show interfaces 루트 논리적 시스템 구성을 확인하려면 입력합니다 show logical-systems .

user@SRX# show tenants TSYS1

routing-instances {

vr1 {

instance-type virtual-router;

routing-options {

static {

route 0.0.0.0/0 next-hop 10.0.1.10;

}

}

interface lt-0/0/0.1;

interface ge-0/0/1.0;

}

}

security {

address-book {

global {

address PC1 192.168.1.0/24;

}

}

policies {

from-zone PC1 to-zone VPLS {

policy allow-out {

match {

source-address PC1;

destination-address any;

application any;

}

then {

permit;

}

}

}

}

zones {

security-zone PC1 {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone VPLS {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

lt-0/0/0.1;

}

}

}

}

user@SRX# show system login class TSYS1admin1 tenant TSYS1; permissions all;

user@SRX# show system login user TSYS1admin1

uid 2001;

class TSYS1admin1;

authentication {

encrypted-password "$ABC123";

}

user@SRX# show interfaces

lt-0/0/0 {

unit 1 {

encapsulation ethernet;

peer-unit 101;

family inet {

address 10.0.1.1/24;

}

}

unit 2 {

encapsulation ethernet;

peer-unit 102;

family inet {

address 10.0.1.2/24;

}

}

unit 3 {

encapsulation ethernet;

peer-unit 103;

family inet {

address 10.0.1.3/24;

}

}

unit 100 {

encapsulation ethernet-vpls;

peer-unit 0;

}

unit 101 {

encapsulation ethernet-vpls;

peer-unit 1;

}

unit 102 {

encapsulation ethernet-vpls;

peer-unit 2;

}

unit 103 {

encapsulation ethernet-vpls;

peer-unit 3;

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 192.168.1.254/24;

}

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 192.168.2.254/24;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 192.168.3.254/24;

}

}

}

user@SRX# show logical-systems

root-ls {

interfaces {

ge-0/0/0 {

unit 0 {

family inet {

address 192.168.10.1/24;

}

}

}

lt-0/0/0 {

unit 0 {

encapsulation ethernet;

peer-unit 100;

family inet {

address 10.0.1.10/24;

}

}

}

}

routing-options {

static {

route 192.168.1.0/24 next-hop 10.0.1.1;

route 192.168.2.0/24 next-hop 10.0.1.2;

route 192.168.3.0/24 next-hop 10.0.1.3;

}

}

security {

address-book {

global {

address TSYS1 192.168.1.0/24;

address TSYS2 192.168.2.0/24;

address TSYS3 192.168.3.0/24;

}

}

policies {

from-zone trust to-zone untrust {

policy allow-out {

match {

source-address [ TSYS1 TSYS2 TSYS3 ];

destination-address any;

application any;

}

then {

permit;

}

}

}

}

zones {

security-zone trust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

lt-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/0.0;

}

}

}

}

}

출력에 의도한 구성이 표시되지 않으면 이 예의 구성 지침을 반복하여 수정합니다. 디바이스 구성이 완료되면 구성 모드에서 들어갑니다 commit .

검증

구성이 제대로 작동하고 있는지 확인합니다.

주 관리자를 사용하여 테넌트 시스템 및 로그인 구성 확인

목적

테넌트 시스템이 존재하는지 확인하고 루트에서 기본 관리자로 입력할 수 있는지 확인합니다. 테넌트 시스템에서 루트로 돌아갑니다.

작업

운영 모드에서 다음 명령을 사용하여 테넌트 시스템을 TSYS1입력합니다.

user@SRX> set cli tenant TSYS1 Tenant: TSYS1 user@SRX:TSYS1>

이제 테넌트 시스템에 TSYS1들어갑니다. 다음 명령을 사용하여 테넌트 시스템에서 TSYS1 루트로 종료합니다.

user@SRX:TSYS1> clear cli tenant Cleared default tenants user@SRX>

의미

테넌트 시스템이 존재하며 루트에서 기본 관리자로 테넌트 시스템에 들어갈 수 있습니다.

SSH를 사용하여 테넌트 시스템 및 로그인 구성 확인

목적

생성한 테넌트 시스템이 존재하는지, 생성한 관리자 로그인 ID 및 비밀번호가 올바른지 확인합니다.

작업

SSH를 사용하여 각 사용자 테넌트 시스템 관리자에게 로그인합니다.

-

SRX 시리즈 방화벽의 IP 주소를 지정하여 SSH를 실행합니다.

-

생성한 테넌트 시스템 관리자의 로그인 ID와 비밀번호를 입력합니다. 로그인하면 프롬프트에 테넌트 시스템 관리자 이름이 표시됩니다. 이 결과는 루트의 기본 논리적 시스템에서 테넌트 시스템으로 로그인할 때 생성된 결과와 어떻게 다른지 확인합니다. 모든 테넌트 시스템에 대해 이 절차를 반복합니다.

login: TSYS1admin1 Password: "$ABC123" TSYS1admin1@SRX: TSYS1>

의미

테넌트 시스템 관리자 TSYS1admin1 가 존재하며 테넌트 시스템 관리자로 로그인할 수 있습니다.

인터넷에 대한 PC1 연결 확인

목적

엔드 투 엔드 연결을 확인합니다.

작업

PC1에서 인터넷으로 traceroute를 ping하고 실행합니다. 이 예에서 인터넷은 192.168.10.254입니다.

-

PC1에서 ping을 실행합니다.

user@PC1> ping 192.168.10.254 count 2 PING 192.168.10.254 (192.168.10.254): 56 data bytes 64 bytes from 192.168.10.254: icmp_seq=0 ttl=62 time=3.178 ms 64 bytes from 192.168.10.254: icmp_seq=1 ttl=62 time=3.082 ms --- 192.168.10.254 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 3.082/3.130/3.178/0.048 ms

-

PC1에서 traceroute를 실행합니다.

user@PC1> traceroute 192.168.10.254 traceroute to 192.168.10.254 (192.168.10.254), 30 hops max, 52 byte packets 1 192.168.1.254 (192.168.1.254) 2.188 ms 1.779 ms 1.896 ms 2 10.0.1.10 (10.0.1.10) 1.888 ms 1.535 ms 1.661 ms 3 192.168.10.254 (192.168.10.254) 3.243 ms 15.077 ms 3.499 ms

의미

PC1이 인터넷에 연결할 수 있습니다.

플랫폼별 논리적 시스템 및 테넌트 시스템 동작

기능 탐색기를 사용하여 특정 기능에 대한 플랫폼 및 릴리스 지원을 확인하십시오.

자세한 정보는 추가 플랫폼 정보 섹션을 참조하십시오.

다음 표를 사용하여 플랫폼의 플랫폼별 동작을 검토하십시오.

| 플랫폼 |

차이 |

|---|---|

| SRX 시리즈 |

|

추가 플랫폼 정보

기능 탐색기를 사용하여 특정 기능에 대한 플랫폼 및 릴리스 지원을 확인하십시오. 추가 플랫폼도 지원될 수 있습니다.

플랫폼과 관련된 참고 사항은 플랫폼별 논리적 시스템 및 테넌트 시스템 동작 섹션을 검토합니다.

| SRX1500 | SRX1600 | SRX2300, SRX4120 | SRX4100 | SRX4200 | SRX4600 SRX5400 | SPC2 카드가 포함된 SRX5600 SRX5800 방화벽 | SRX5400 SPC3 카드가 포함된 SRX5600 SRX5800 방화벽 | SRX5400 SPC2 및 SPC3 카드가 포함된 SRX5600 SRX5800 방화벽 | vSRX 가상 방화벽 | |

|---|---|---|---|---|---|---|---|---|---|---|

| 논리적 시스템 용량 |

27 |

32 |

32 |

32 |

27 |

32 |

32 |

32 |

32 |

8 |

| 테넌트 시스템 Junos OS 릴리스 20.1R1부터 용량 | 50 |

200 | 200 | 300 | 100 | 500 | 100 | 42 | ||

| Junos OS 릴리스 23.4R1부터 테넌트 시스템 용량 | 50 | 200 |

변경 내역 표

기능 지원은 사용 중인 플랫폼과 릴리스에 따라 결정됩니다. 기능 탐색기를 사용하여 플랫폼에서 기능이 지원되는지 확인합니다.

ssh,

show ipv6 neighbors

show arp

clear ipv6 neighbors

traceroute

clear arp및 명령에 전달

ping됩니다.

telnet