이 페이지의 내용

정적 엔드포인트 IPsec 터널에 대한 서비스 집합

서비스 세트

적응형 서비스 PIC는 IPSec 터널을 구성할 때 두 가지 유형의 서비스 세트를 지원합니다. 서로 다른 목적으로 사용되므로 이러한 서비스 집합 유형 간의 차이점을 아는 것이 중요합니다.

다음 홉 서비스 집합 - IPSec을 통해 멀티캐스트 및 멀티캐스트 스타일 동적 라우팅 프로토콜(예: OSPF)을 지원합니다. 다음 홉 서비스 세트를 사용하면 적응형 서비스 PIC의 내부 및 외부 논리적 인터페이스를 사용하여 여러 라우팅 인스턴스와 연결할 수 있습니다. 또한 네트워크 주소 변환(NAT) 및 스테이트풀 방화벽 기능을 사용할 수 있습니다. 그러나 다음 홉 서비스 세트는 기본적으로 라우팅 엔진 트래픽을 모니터링하지 않으며 여러 인터페이스의 트래픽을 지원하기 위해 여러 서비스 세트를 구성해야 합니다.

인터페이스 서비스 집합 - 물리적 인터페이스에 적용되며 무상태 방화벽 필터와 유사합니다. 구성하기 쉽고, 여러 인터페이스의 트래픽을 지원할 수 있으며, 기본적으로 라우팅 엔진 트래픽을 모니터링할 수 있습니다. 그러나 동적 라우팅 프로토콜 또는 IPSec 터널을 통한 멀티캐스트 트래픽은 지원할 수 없습니다.

일반적으로 다음 홉 서비스 세트는 라우팅 프로토콜과 IPSec 터널을 통한 멀티캐스트를 지원하고, 이해하기 쉬우며, 라우팅 테이블이 행정 개입 없이 전달 결정을 내리기 때문에 사용하는 것이 좋습니다.

또한보십시오

IPsec 서비스 세트 구성

IPsec 서비스 세트에는 계층 수준에서 구성하는 추가 사양이 필요합니다.[edit services service-set service-set-name ipsec-vpn-options]

[edit services service-set service-set-name ipsec-vpn-options] anti-replay-window-size bits; clear-dont-fragment-bit; copy-dont-fragment-bit set-dont-fragment-bit ike-access-profile profile-name; local-gateway address <gw-interface interface-name.logical-unit-number>; no-anti-replay; no-certificate-chain-in-ike; passive-mode-tunneling; trusted-ca [ ca-profile-names ]; tunnel-mtu bytes;

이러한 문의 구성은 다음 섹션에서 설명합니다.

- IPsec 서비스 집합에 대한 로컬 게이트웨이 주소 구성

- IPsec 서비스 세트에 대한 IKE(Internet Key Exchange) 액세스 프로필 구성

- IPsec 서비스 집합에 대한 인증 기관 구성

- 안티리플레이 서비스 구성 또는 비활성화

- 단편화 금지 비트 지우기

- 패시브 모드 터널링 구성

- 터널 최대 전송 단위(MTU) 값 구성

- UDP 캡슐화를 사용한 IPsec 다중 경로 포워딩 구성

IPsec 서비스 집합에 대한 로컬 게이트웨이 주소 구성

IPsec 서비스 집합을 구성하는 경우 다음 문을 포함하여 로컬 IPv4 또는 IPv6 주소도 구성해야 합니다.local-gateway

IKE(Internet Key Exchange) 게이트웨이 IP 주소가 inet.0(기본 상황)에 있는 경우 다음 문을 구성합니다.

local-gateway address;

IKE(Internet Key Exchange) 게이트웨이 IP 주소가 VPN 라우팅 및 포워딩(VRF) 인스턴스에 있는 경우 다음 문을 구성합니다.

local-gateway address routing-instance instance-name;

단일 다음 홉 스타일 서비스 집합에서 동일한 로컬 게이트웨이 주소를 공유하는 모든 링크 유형 터널을 구성할 수 있습니다. 계층 수준에서 [edit services service-set service-set-name] 구성 [edit services ipsec-vpn rule rule-name term term-name from] 하는 값과 ipsec-inside-interface 일치하는 계층 수준에서 문 값을 inside-service-interface 지정해야 합니다. IPsec 구성에 대한 자세한 내용은 IPsec 규칙 구성을 참조하십시오.

Junos OS 릴리스 16.1부터 HA를 위해 링크 유형 터널(즉, 다음 홉 스타일)을 구성하기 위해 계층 수준에서 [edit services ipsec-vpn rule rule-name term term-name from] 문을 ipsec-inside-interface interface-name 사용하여 AMS 논리 인터페이스를 IPsec 내부 인터페이스로 구성할 수 있습니다.

Junos OS 릴리스 17.1부터 AMS는 IPSec 터널 배포를 지원합니다.

VRF 인스턴스의 IKE 주소

피어가 VRF 인스턴스를 통해 연결할 수 있는 한 VPN 라우팅 및 포워딩(VRF) 인스턴스에 있는 Internet Key Exchange(IKE) 게이트웨이 IP 주소를 구성할 수 있습니다.

다음 홉 서비스 세트의 경우, 키 관리 프로세스(kmd)는 다음 예와 같이 지정한 값이 포함된 outside-service-interface 라우팅 인스턴스에 IKE 패킷을 배치합니다.

routing-instances vrf-nxthop {

instance-type vrf;

interface sp-1/1/0.2;

...

}

services service-set service-set-1 {

next-hop-service {

inside-service-interface sp-1/1/0.1;

outside-service-interface sp-1/1/0.2;

}

...

}

인터페이스 서비스 세트의 경우, service-interface 명령문은 다음 예와 같이 VRF를 결정합니다.

routing-instances vrf-intf {

instance-type vrf;

interface sp-1/1/0.3;

interface ge-1/2/0.1; # interface on which service set is applied

...

}

services service-set service-set-2 {

interface-service {

service-interface sp-1/1/0.3;

}

...

}

로컬 게이트웨이 주소 또는 MS-MPC 또는 MS-MIC가 작동 중단될 때 SA 지우기

Junos OS 릴리스 17.2R1부터 tou는 IPsec 터널의 로컬 게이트웨이 IP 주소가 다운되거나 터널의 서비스 집합에서 사용 중인 MS-MIC 또는 MS-MPC가 다운될 때 이 문을 사용하여 gw-interface IKE 트리거와 IKE 및 IPsec SA의 정리를 활성화할 수 있습니다.

local-gateway address <gw-interface interface-name.logical-unit-number>;

and logical-unit-number 는 interface-name 로컬 게이트웨이 IP 주소가 구성된 인터페이스 및 논리적 장치와 일치해야 합니다.

IPsec 터널의 서비스 집합에 대한 로컬 게이트웨이 IP 주소가 중단되거나 서비스 집합에서 사용 중인 MS-MIC 또는 MS-MPC가 중단되면 서비스 집합은 더 이상 IKE 트리거를 전송하지 않습니다. 또한 로컬 게이트웨이 IP 주소가 다운되면 IKE 및 IPsec SA가 다음 홉 서비스 집합에 대해 지워지고 인터페이스 스타일 서비스 집합에 대해 Not Installed(설치되지 않음) 상태로 이동합니다. 설치되지 않음 상태의 SA는 로컬 게이트웨이 IP 주소가 다시 돌아올 때 삭제됩니다.

다음 홉 서비스 집합에 대해 중단되는 로컬 게이트웨이 IP 주소가 응답자 피어용인 경우 로컬 게이트웨이 IP 주소가 다시 작동하면 IPsec 터널이 다시 작동하도록 개시자 피어에서 IKE 및 IPsec SA를 삭제해야 합니다. 개시자 피어에서 IKE 및 IPsec SA를 수동으로 지우거나( 서비스 지우기, ipsec-vpn ike, ike, security-associations 및 지 우기 서비스 ipsec-vpn, ipsec security-associations 참조), 개시자 피어에서 데드 피어 감지를 활성화할 수 있습니다( 스테이트풀 방화벽 규칙 구성 참조).

IPsec 서비스 세트에 대한 IKE(Internet Key Exchange) 액세스 프로필 구성

동적 엔드포인트 터널링의 경우에만 계층 수준에서 구성된 IKE 액세스 프로필을 참조해야 합니다.[edit access] 이렇게 하려면 계층 수준에서 다음 문을 포함 ike-access-profile 합니다.[edit services service-set service-set-name ipsec-vpn-options]

[edit services service-set service-set-name ipsec-vpn-options] ike-access-profile profile-name;

문은 ike-access-profile 계층 수준에서 [edit access] IKE(Internet Key Exchange) 액세스를 위해 구성한 문과 profile 동일한 이름을 참조해야 합니다. 각 서비스 집합에서 하나의 액세스 프로필만 참조할 수 있습니다. 이 프로필은 동적 피어와만 IKE 및 IPsec 보안 연결을 협상하는 데 사용됩니다.

서비스 집합에서 IKE(Internet Key Exchange) 액세스 프로필을 구성하는 경우, 다른 어떤 서비스 집합도 동일한 local-gateway 주소를 공유할 수 없습니다.

또한 각 VRF에 대해 별도의 서비스 집합을 구성해야 합니다. 서비스 집합 내의 명령 ipsec-inside-interface 문이 참조하는 모든 인터페이스는 동일한 VRF에 속해야 합니다.

IPsec 서비스 집합에 대한 인증 기관 구성

다음 문을 포함하여 하나 이상의 신뢰할 수 있는 인증 기관을 지정할 수 있습니다.trusted-ca

trusted-ca [ ca-profile-names ];

IPsec 구성에서 PKI(Public Key Infrastructure) 디지털 인증서를 구성할 때 각 서비스 세트는 자체 신뢰할 수 있는 인증 기관 세트를 가질 수 있습니다. 문에 지정 trusted-ca 하는 이름은 계층 수준에서 [edit security pki] 구성된 프로필과 일치해야 합니다. 자세한 내용은 라우팅 디바이스용 Junos OS 관리 라이브러리를 참조하십시오. IPsec 디지털 인증서 구성에 대한 자세한 정보는 IPsec 규칙 구성을 참조하십시오.

Junos OS 릴리스 18.2R1부터는 MS-MPC 또는 MS-MIC를 사용하여 MX 시리즈 라우터를 구성하여 전체 인증서 체인 대신 인증서 기반 IKE 인증에 대한 최종 엔터티 인증서만 전송할 수 있습니다. 이렇게 하면 IKE(Internet Key Exchange) 단편화를 방지할 수 있습니다. 이 기능을 구성하려면 다음 문을 포함합니다.no-certificate-chain-in-ike

[edit services service-set service-set-name ipsec-vpn-options] no-certificate-chain-in-ike;

안티리플레이 서비스 구성 또는 비활성화

계층 수준에서 [edit services service-set service-set-name ipsec-vpn-options] 명령문을 포함하여 anti-replay-window-size 재생 방지 창의 크기를 지정할 수 있습니다.

anti-replay-window-size bits;

이 문은 계층 수준에서 문을 구성할 anti-replay-window-size 수 없는 동적 엔드포인트 터널에 유용합니다.[edit services ipsec-vpn rule rule-name term term-name then]

정적 IPsec 터널의 경우, 이 문은 이 서비스 세트 내의 모든 정적 터널에 대한 재생 방지 창 크기를 설정합니다. 특정 터널에 안티리플레이 창 크기에 대한 특정 값이 필요한 경우, 계층 수준에서 [edit services ipsec-vpn rule rule-name term term-name then] 문을 설정합니다anti-replay-window-size. 이 서비스 집합의 특정 터널에 대해 안티리플레이 검사를 비활성화해야 하는 경우 계층 수준에서 [edit services ipsec-vpn rule rule-name term term-name then] 문을 설정합니다no-anti-replay.

계층 수준의 설정 no-anti-replay [edit services ipsec-vpn rule rule-name term term-name then] 은 anti-replay-window-size 계층 수준에서 지정된 설정을 재정의합니다.[edit services service-set service-set-name ipsec-vpn-options]

또한 계층 수준에서 [edit services service-set service-set-name ipsec-vpn-options] 명령문을 포함하여 no-anti-replay IPsec 재생 방지 서비스를 비활성화할 수도 있습니다. 이로 인해 보안 연결에 대한 상호 운용성 문제가 발생하는 경우가 있습니다.

no-anti-replay;

이 문은 계층 수준에서 문을 구성할 no-anti-reply 수 없는 동적 엔드포인트 터널에 유용합니다.[edit services ipsec-vpn rule rule-name term term-name then]

정적 IPsec 터널의 경우, 이 문은 이 서비스 집합 내의 모든 터널에 대한 안티리플레이 검사를 비활성화합니다. 특정 터널에 대해 안티리플레이 검사를 활성화해야 하는 경우 계층 수준에서 [edit services ipsec-vpn rule rule-name term term-name then] 문을 설정합니다anti-replay-window-size.

계층 수준에서 명령문을 설정 anti-replay-window-size 하면 계층 수준에서 지정된 설정이 재정의됩니다[edit services service-set service-set-name ipsec-vpn-options].no-anti-replay [edit services ipsec-vpn rule rule-name term term-name then]

단편화 금지 비트 지우기

계층 수준에서 [edit services service-set service-set-name ipsec-vpn-options] 문을 포함하여 clear-dont-fragment-bit IPsec 터널에 들어오는 모든 IP 버전 4(IPv4) 패킷에서 DF(do not fragment) 비트를 지울 수 있습니다. 캡슐화된 패킷 크기가 터널 최대 전송 단위(MTU)를 초과하면 패킷은 캡슐화 전에 단편화됩니다.

clear-dont-fragment-bit;

이 문은 계층 수준에서 문을 구성할 clear-dont-fragment-bit 수 없는 동적 엔드포인트 터널에 유용합니다.[edit services ipsec-vpn rule rule-name term term-name then]

정적 IPsec 터널의 경우, 이 문을 설정하면 이 서비스 세트 내의 모든 정적 터널에 들어가는 패킷의 DF 비트가 지워집니다. 특정 터널에 들어가는 패킷에서 DF 비트를 지우려면 계층 수준에서 [edit services ipsec-vpn rule rule-name term term-name then] 문을 설정합니다clear-dont-fragment-bit.

Junos OS 릴리스 14.1부터 동적 엔드포인트 IPSec 터널을 통해 전송되는 패킷에서 터널에 들어가는 패킷의 DF 비트에 설정된 값이 IPsec 패킷의 외부 헤더에만 복사되고 IPsec 패킷의 내부 헤더의 DF 비트를 수정하지 않도록 설정할 수 있습니다. 패킷 크기가 터널 최대 전송 단위(MTU) 값을 초과하면 패킷이 캡슐화 전에 단편화됩니다. IPsec 터널의 경우, 인터페이스 MTU 설정과 관계없이 기본 MTU 값은 1500입니다. DF 비트 값을 외부 헤더에만 복사하고 내부 헤더를 수정하지 않으려면 계층 수준에서 [edit services service-set service-set-name ipsec-vpn-options] 문을 사용합니다copy-dont-fragment-bit. DF 비트가 IPsec 패킷의 외부 IPv4 헤더에서만 설정되고 내부 IPv4 헤더에서는 정의되지 않도록 구성할 수도 있습니다. IPsec 패킷의 외부 헤더에만 DF 비트를 구성하고 내부 헤더를 수정하지 않은 상태로 두려면 계층 수준에서 [edit services service-set service-set-name ipsec-vpn-options] 문을 포함 set-dont-fragment-bit 합니다. 이러한 설정은 정적 터널이 아닌 동적 엔드포인트 터널에 적용되며, 정적 터널에 들어가는 IPv4 패킷의 DF 비트를 지우려면 계층 수준에서 [edit services ipsec-vpn rule rule-name term term-name then] and set-dont-fragment-bit 문을 포함 copy-dont-fragment-bit 해야 터널. 이러한 기능은 MS-MIC 및 MS-MPC가 장착된 MX 시리즈 라우터에서 지원됩니다.

패시브 모드 터널링 구성

계층 수준에서 [edit services service-set service-set-name ipsec-vpn-options] 문을 passive-mode-tunneling 포함하여 서비스 세트가 잘못된 형식의 패킷을 터널링할 수 있도록 할 수 있습니다.

[edit services service-set service-set-name ipsec-vpn-options] passive-mode-tunneling;

이 기능은 버전, TTL, 프로토콜, 옵션, 주소 및 기타 랜드 공격 검사와 같은 활성 IP 검사를 우회하고 패킷을 있는 그대로 터널링합니다. 이 문이 구성되지 않은 경우, IP 확인에 실패한 패킷은 PIC에서 삭제됩니다. 패시브 모드에서는 내부 패킷이 건드리지 않습니다. 패킷 크기가 터널 최대 전송 단위(MTU) 값을 초과하면 ICMP 오류가 발생하지 않습니다.

IPsec 터널은 다음 홉으로 취급되지 않으며 TTL은 감소하지 않습니다. 패킷 크기가 터널 MTU 값을 초과하면 ICMP 오류가 발생하지 않기 때문에 패킷이 터널 MTU 임계값을 초과하더라도 패킷이 터널링됩니다.

이 기능은 Junos VPN Site Secure 작업 추적에 설명된 명령문에서 no-ipsec-tunnel-in-traceroute 제공하는 기능과 유사합니다. Junos OS 릴리스 14.2부터 MS-MIC 및 MS-MPC에서 패시브 모드 터널링이 지원됩니다.

Junos OS 릴리스 14.2 header-integrity-check 부터 IP, TCP, UDP 및 ICMP 정보의 이상 사항에 대한 패킷 헤더를 확인하고 이러한 이상 및 오류에 플래그를 지정하기 위해 MS-MIC 및 MS-MPC에서 지원되는 옵션은 패시브 모드 터널링으로 인한 기능과 반대되는 기능을 갖습니다. MS-MIC와 MS-MPC에서 문 header-integrity-check 과 passive-mode tunneling 문을 모두 구성하고 이러한 구성을 커밋하려고 하면 커밋 중에 오류가 표시됩니다.

패시브 모드 터널링 기능(계층 수준에서 [edit services service-set service-set-name ipsec-vpn-options] 문 포함passive-mode-tunnelin)은 경로 추적(계층 수준에서 [edit services ipsec-vpn] 문 포함no-ipsec-tunnel-in-traceroute)에서 IPsec 터널 엔드포인트를 비활성화하는 기능의 상위 집합입니다. 또한 패시브 모드 터널링은 IPsec 터널를 문에 의해 no-ipsec-tunnel-in-traceroute 구성된 대로 다음 홉으로 처리하지 않을 뿐만 아니라 활성 IP 검사 및 터널 최대 전송 단위(MTU) 검사를 우회합니다.

터널 최대 전송 단위(MTU) 값 구성

계층 수준에서 [edit services service-set service-set-name ipsec-vpn-options] 문을 tunnel-mtu 포함하여 IPsec 터널의 최대 전송 단위(MTU) 값을 설정할 수 있습니다.

tunnel-mtu bytes;

이 문은 계층 수준에서 문을 구성할 tunnel-mtu 수 없는 동적 엔드포인트 터널에 유용합니다.[edit services ipsec-vpn rule rule-name term term-name then]

정적 IPsec 터널의 경우, 이 명령문은 이 서비스 세트 내의 모든 터널에 대한 터널 MTU 값을 설정합니다. 특정 터널에 대한 특정 값이 필요한 경우 계층 수준에서 문을 설정합니다tunnel-mtu.[edit services ipsec-vpn rule rule-name term term-name then]

계층 수준에서의 [edit services ipsec-vpn rule rule-name term term-name then] 설정은 tunnel-mtu 계층 수준에서 지정된 값을 재정의합니다.[edit services service-set service-set-name ipsec-vpn-options]

UDP 캡슐화를 사용한 IPsec 다중 경로 포워딩 구성

Junos OS 릴리스 16.1부터 서비스 세트에서 UDP 캡슐화를 구성하여 IPsec 트래픽의 다중 경로 포워딩을 활성화할 수 있습니다. 이렇게 하면 패킷의 IPsec 캡슐화에 UDP 헤더가 추가됩니다. 그 결과 IPsec 트래픽이 여러 경로를 통해 전달되어 IPsec 트래픽의 처리량이 증가합니다. UDP 캡슐화를 활성화하지 않으면 모든 IPsec 트래픽이 단일 포워딩 경로를 따릅니다.

NAT-T가 탐지되면 IPsec 패킷에 대한 UDP 캡슐화가 아닌 NAT-T UDP 캡슐화만 발생합니다.

UDP 캡슐화를 활성화하려면:

UDP 캡슐화를 활성화합니다.

[edit services service-set service-set-name ipsec-vpn-options] user@host set udp-encapsulation

(선택 사항) UDP 대상 포트 번호를 지정합니다.

[edit services service-set service-set-name ipsec-vpn-options udp-encapsulation] user@host set udp-dest-port destination-port

1025에서 65536 사이의 대상 포트 번호를 사용하되 4500은 사용하지 마십시오. 포트 번호를 지정하지 않으면 기본 대상 포트는 4565입니다.

또한보십시오

예: 디지털 인증서를 사용한 IKE(Internet Key Exchange) 동적 SA 구성

이 예는 디지털 인증서를 사용하여 IKE(Internet Key Exchange) 동적 SA를 구성하는 방법을 보여주며 다음 섹션을 포함합니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

멀티서비스 인터페이스가 설치된 4개의 M Series, MX 시리즈 또는 T 시리즈 라우터.

Junos OS 릴리스 9.4 이상.

이 예제를 구성하기 전에 CA 인증서를 요청하고, 로컬 인증서를 생성하고, 이러한 디지털 인증서를 라우터에 로드해야 합니다. 자세한 내용은 인증서 등록을 참조하십시오.

개요

SA(보안 연결)는 두 호스트가 IPsec을 사용하여 서로 안전하게 통신할 수 있도록 하는 단순 연결입니다. 이 예에서는 디지털 인증서를 사용한 IKE(Internet Key Exchange) 동적 SA 구성에 대해 설명합니다. 디지털 인증서를 사용하면 IKE 터널에 추가 보안이 제공됩니다. 서비스 PIC의 기본값을 사용하면 IPsec 제안 또는 IPsec 정책을 구성할 필요가 없습니다. 그러나 디지털 인증서의 사용을 지정하는 IKE(Internet Key Exchange) 제안을 구성하고, IKE(Internet Key Exchange) 정책에서 IKE(Internet Key Exchange) 제안과 로컬 인증서를 참조하며, 서비스 세트에 CA 프로필을 적용해야 합니다.

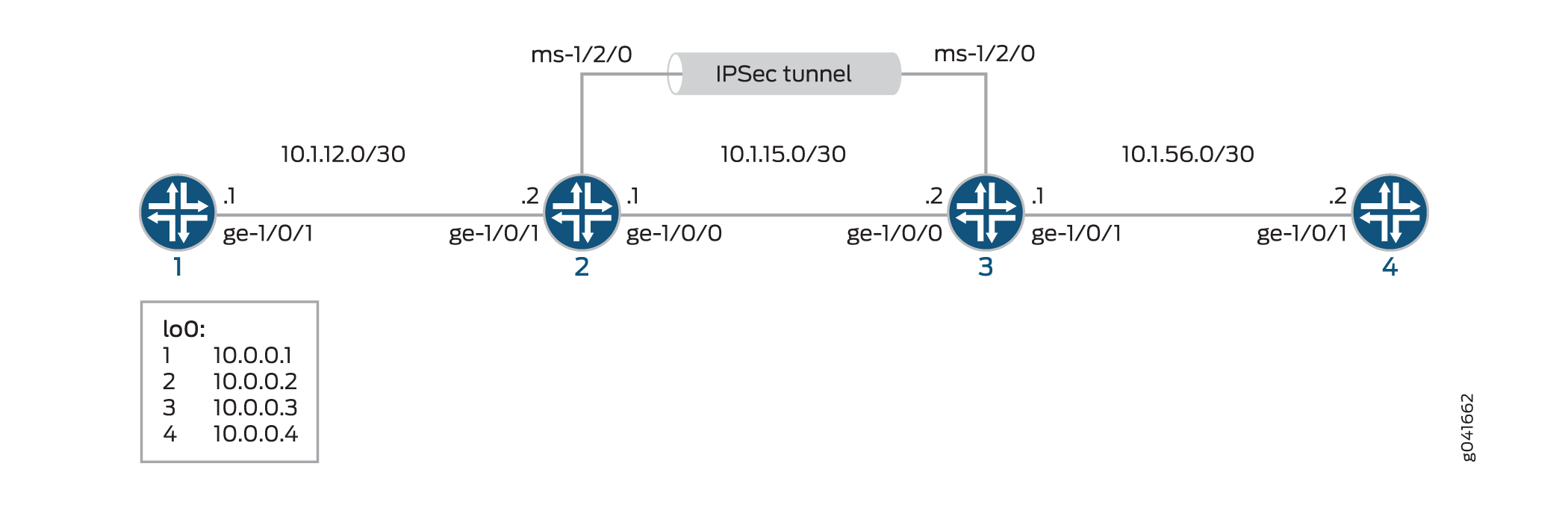

그림 1 은 4개의 라우터 그룹을 포함하는 IPsec 토폴로지를 보여줍니다. 이 구성에서는 라우터 2와 3이 사전 공유 키 대신 디지털 인증서를 사용하여 IKE 기반 IPsec 터널을 설정해야 합니다. 라우터 1과 4는 기본 연결을 제공하며 IPsec 터널이 작동하는지 확인하는 데 사용됩니다.

토폴로지

구성

디지털 인증서로 IKE(Internet Key Exchange) 동적 SA를 구성하려면 다음 작업을 수행하십시오.

이 예에 표시된 인터페이스 유형은 참고용으로만 사용됩니다. 예를 들어, 와 sp- ms-대신 인터페이스를 ge- 사용할 so- 수 있습니다.

라우터 1 구성

CLI 빠른 구성

이 예를 빠르게 구성하려면 다음 명령을 복사하여 텍스트 파일에 붙여 넣고 줄 바꿈을 제거한 다음 네트워크 구성과 일치시키는 데 필요한 세부 정보를 변경한 다음 명령을 복사하여 라우터 1의 [edit] 계층 수준에서 CLI에 붙여넣습니다.

set interfaces ge-0/0/0 description "to R2 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.12.2/30 set interfaces lo0 unit 0 family inet address 10.0.0.1/32 set routing-options router-id 10.0.0.1 set protocols ospf area 0.0.0.0 interface ge-0/0/0 set protocols ospf area 0.0.0.0 interface lo0.0

단계별 절차

다음 예에서는 구성 계층에서 다양한 수준을 탐색해야 합니다. CLI 탐색에 대한 정보는 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

라우터 2와의 OSPF 연결을 위해 라우터 1을 구성하려면 다음을 수행합니다.

이더넷 인터페이스와 루프백 인터페이스를 구성합니다.

[edit interfaces] user@router1# set ge-0/0/0 description "to R2 ge-0/0/0" user@router1# set ge-0/0/0 unit 0 family inet address 10.1.12.2/30 user@router1# set lo0 unit 0 family inet address 10.0.0.1/32

OSPF 영역을 지정하고 인터페이스를 OSPF 영역과 연결합니다.

[edit protocols] user@router1# set ospf area 0.0.0.0 interface ge-0/0/0.0 user@router1# set ospf area 0.0.0.0 interface lo0.0

라우터 ID를 구성합니다.

[edit routing-options] user@router1# set router-id 10.0.0.1

구성을 커밋합니다.

[edit] user@router1# commit

결과

구성 모드에서 , show protocols ospf및 show routing-options 명령을 show interfaces입력하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정합니다.

user@router1# show interfaces

interfaces {

ge-0/0/0 {

description "To R2 ge-0/0/0";

unit 0 {

family inet {

address 10.1.12.2/30;

}

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.1/32;

}

}

}

}

user@router1# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

}

}

}

user@router1# show routing-options

routing-options {

router-id 10.0.0.1;

}

라우터 2 구성

CLI 빠른 구성

이 예를 빠르게 구성하려면 다음 명령을 복사하여 텍스트 파일에 붙여 넣고 줄 바꿈을 제거한 다음 네트워크 구성과 일치시키는 데 필요한 세부 정보를 변경한 다음 명령을 복사하여 라우터 2의 [edit] 계층 수준에서 CLI에 붙여넣습니다.

set interfaces ge-0/0/0 description "to R1 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.12.1/30 set interfaces ge-0/0/1 description "to R3 ge-0/0/1" set interfaces ge-0/0/1 unit 0 family inet address 10.1.15.1/30 set interfaces ms-1/2/0 services-options syslog host local services info set interfaces ms-1/2/0 unit 0 family inet set interfaces ms-1/2/0 unit 1 family inet set interfaces ms-1/2/0 unit 1 service-domain inside set interfaces ms-1/2/0 unit 2 family inet set interfaces ms-1/2/0 unit 2 service-domain outside set interfaces lo0 unit 0 family inet address 10.0.0.2/32 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ms-1/2/0.1 set routing-options router-id 10.0.0.2 set services ipsec-vpn rule rule-ike term term-ike then remote-gateway 10.1.15.2 set services ipsec-vpn rule rule-ike term term-ike then dynamic ike-policy ike-digital-certificates set services ipsec-vpn rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy set services ipsec-vpn rule match-direction input set services ipsec-vpn ike proposal ike-demo-proposal authentication-method rsa-signatures set services ipsec-vpn ike policy ike-digital-certificates proposals ike-demo-proposal set services ipsec-vpn ike policy ike-digital-certificates local-id fqdn router2.example.com set services ipsec-vpn ike policy ike-digital-certificates local-certificate local-entrust2 set services ipsec-vpn ike policy ike-digital-certificates remote-id fqdn router3.example.com set services ipsec-vpn ipsec proposal ipsec-demo-proposal protocol esp set services ipsec-vpn ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec proposals ipsec-demo-proposal set services ipsec-vpn establish-tunnels immediately set services service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 set services service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 set services service-set demo-service-set ipsec-vpn-options trusted-ca entrust set services service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.1 set services service-set demo-service-set ipsec-vpn-rules rule-ike

단계별 절차

다음 예에서는 구성 계층에서 다양한 수준을 탐색해야 합니다. CLI 탐색에 대한 정보는 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

라우터 2에서 OSPF 연결 및 IPsec 터널 매개 변수를 구성하려면 다음을 수행합니다.

인터페이스 속성을 구성합니다. 이 단계에서는 두 개의 이더넷 인터페이스(ge-1/0/0 및 ge-1/0/1), 루프백 인터페이스 및 멀티서비스 인터페이스(ms-1/2/0)를 구성합니다.

[edit interfaces] user@router2# set ge-0/0/0 description "to R1 ge-0/0/0" user@router2# set ge-0/0/0 unit 0 family inet address 10.1.12.1/30 user@router2# set ge-0/0/1 description "to R3 ge-0/0/1" user@router2# set ge-0/0/1 unit 0 family inet address 10.1.15.1/30 user@router2# set ms-1/2/0 services-options syslog host local services info user@router2# set ms-1/2/0 unit 0 family inet user@router2# set ms-1/2/0 unit 1 family inet user@router2# set ms-1/2/0 unit 1 service-domain inside user@router2# set ms-1/2/0 unit 2 family inet user@router2# set ms-1/2/0 unit 2 service-domain outside user@router2# set lo0 unit 0 family inet address 10.0.0.2/32

OSPF 영역을 지정하고 인터페이스를 OSPF 영역과 연결합니다.

[edit protocols] user@router2# set ospf area 0.0.0.0 interface ge-0/0/0.0 user@router2# set ospf area 0.0.0.0 interface lo0.0 user@router2# set ospf area 0.0.0.0 interface ms-1/2/0.1

라우터 ID를 구성합니다.

[edit routing-options] user@router2# set router-ID 10.0.0.2

IKE(Internet Key Exchange) 제안 및 정책을 구성합니다. 디지털 인증서에 대한 IKE(Internet Key Exchange) 제안을 활성화하려면 계층 수준에서

[edit services ipsec-vpn ike proposal proposal-name authentication-method]문을 포함rsa-signatures합니다. IKE(Internet Key Exchange) 정책에서 로컬 인증서를 참조하려면 계층 수준에서[edit services ipsec-vpn ike policy policy-name]문을 포함local-certificate합니다. 서비스 세트에서 CA 또는 RA를 식별하려면 계층 수준에서[edit services service-set service-set-name ipsec-vpn-options]문을 포함trusted-ca합니다.참고:디지털 인증서 작성 및 설치에 대한 정보는 인증서 등록을 참조하십시오.

[edit services ipsec-vpn] user@router2# set ike proposal ike-demo-proposal authentication-method rsa-signatures user@router2# set ike policy ike-digital-certificates proposals ike-demo-proposal user@router2# set ike policy ike-digital-certificates local-id fqdn router2.example.com user@router2# set ike policy ike-digital-certificates local-certificate local-entrust2 user@router2# set ike policy ike-digital-certificates remote-id fqdn router3.example.com

IPsec 제안 및 정책을 구성합니다. 또한 노브를

established-tunnels로 설정합니다.immediately[edit services ipsec-vpn] user@router2# set ipsec proposal ipsec-demo-proposal protocol esp user@router2# set ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 user@router2# set ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc user@router2# set ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 user@router2# set ipsec proposals ipsec-demo-proposal user@router2# set establish-tunnels immediately

IPsec 규칙을 구성합니다.

[edit services ipsec-vpn] user@router2# set rule rule-ike term term-ike then remote-gateway 10.1.15.2 user@router2# set rule rule-ike term term-ike then dynamic ike-policy ike-digital-certificates user@router2# set rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy user@router2# set rule match-direction input

다음 홉 스타일 서비스 세트를 구성하고, 로컬 게이트웨이 주소를 지정하고, IPsec VPN 규칙을 서비스 세트와 연결합니다.

[edit services] user@router2# set service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 user@router2# set service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 user@router2# set service-set demo-service-set ipsec-vpn-options trusted-ca entrust user@router2# set service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.1 user@router2# set service-set demo-service-set ipsec-vpn-rules rule-ike

구성을 커밋합니다.

[edit] user@router2# commit

결과

구성 모드에서 , show protocols ospf, show routing-options및 show services 명령을 show interfaces입력하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정합니다

user@router2# show interfaces

interfaces {

ge-0/0/0 {

description "To R1 ge-0/0/0";

unit 0 {

family inet {

address 10.1.12.1/30;

}

}

}

ge-0/0/1 {

description "To R3 ge-0/0/1";

unit 0 {

family inet {

address 10.1.15.1/30;

}

}

}

ms-1/2/0 {

services-options {

syslog {

host local {

services info;

}

}

}

unit 0 {

family inet;

}

unit 1 {

family inet;

service-domain inside;

}

unit 2 {

family inet;

service-domain outside;

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.2/32;

}

}

}

}

user@router2# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

interface ms-1/2/0.1;

}

}

}

user@router2# show routing-options

routing-options {

router-id 10.0.0.2;

}

user@router2# show services

services {

ipsec-vpn {

rule rule-ike {

term term-ike {

then {

remote-gateway 10.1.15.2;

dynamic {

ike-policy ike-digital-certificates;

ipsec-policy ipsec-demo-policy

}

}

}

match-direction input;

}

ike {

proposal ike-demo-proposal {

authentication-method rsa-signatures;

}

policy ike-digital-certificates {

proposals ike-demo-proposal;

local-id fqdn router2.example.com;

local-certificate local-entrust2;

remote-id fqdn router3.example.com;

}

}

ipsec {

proposal ipsec-demo-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy demo-policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec-demo-proposal;

}

establish-tunnels immediately;

}

service-set service-set-dynamic-demo-service-set {

next-hop-service {

inside-service-interface ms-1/2/0.1;

outside-service-interface ms-1/2/0.2;

}

ipsec-vpn-options {

trusted-ca entrust;

local-gateway 10.1.15.1;

}

ipsec-vpn-rules rule-ike;

}

}

}

라우터 3 구성

CLI 빠른 구성

이 예를 빠르게 구성하려면 다음 명령을 복사하여 텍스트 파일에 붙여 넣고 줄 바꿈을 제거한 다음 네트워크 구성과 일치시키는 데 필요한 세부 정보를 변경한 다음 명령을 복사하여 라우터 3의 [edit] 계층 수준에서 CLI에 붙여넣습니다.

set interfaces ge-0/0/0 description "to R4 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.56.1/30 set interfaces ge-0/0/1 description "to R2 ge-0/0/1" set interfaces ge-0/0/1 unit 0 family inet address 10.1.15.2/30 set interfaces ms-1/2/0 services-options syslog host local services info set interfaces ms-1/2/0 unit 0 family inet set interfaces ms-1/2/0 unit 1 family inet set interfaces ms-1/2/0 unit 1 service-domain inside set interfaces ms-1/2/0 unit 2 family inet set interfaces ms-1/2/0 unit 2 service-domain outside set interfaces lo0 unit 0 family inet address 10.0.0.3/32 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ms-1/2/0.1 set routing-options router-id 10.0.0.3 set services ipsec-vpn rule rule-ike term term-ike then remote-gateway 10.1.15.1 set services ipsec-vpn rule rule-ike term term-ike then dynamic ike-policy ike-digital-certificates set services ipsec-vpn rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy set services ipsec-vpn rule match-direction input set services ipsec-vpn ike proposal ike-demo-proposal authentication-method rsa-signatures set services ipsec-vpn ike policy ike-digital-certificates proposals ike-demo-proposal set services ipsec-vpn ike policy ike-digital-certificates local-id fqdn router3.example.com set services ipsec-vpn ike policy ike-digital-certificates local-certificate local-entrust3 set services ipsec-vpn ike policy ike-digital-certificates remote-id fqdn router2.example.com set services ipsec-vpn ipsec proposal ipsec-demo-proposal protocol esp set services ipsec-vpn ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec proposals ipsec-demo-proposal set services ipsec-vpn establish-tunnels immediately set services service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 set services service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 set services service-set demo-service-set ipsec-vpn-options trusted-ca entrust set services service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.2 set services service-set demo-service-set ipsec-vpn-rules rule-ike

단계별 절차

다음 예에서는 구성 계층에서 다양한 수준을 탐색해야 합니다. CLI 탐색에 대한 정보는 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

IPsec 피어에 필요한 모든 구성 요소를 포함하는 대칭 구성이 없으면 피어링 관계를 설정할 수 없습니다. CA 인증서를 요청하고, 로컬 인증서를 생성하고, 이러한 디지털 인증서를 라우터에 로드하고, IPsec 구성에서 참조해야 합니다. 디지털 인증에 대한 자세한 내용은 인증서 등록을 참조하십시오.

라우터 3에서 OSPF 연결 및 IPsec 터널 매개 변수를 구성하려면 다음을 수행합니다.

인터페이스 속성을 구성합니다. 이 단계에서는 두 개의 이더넷 인터페이스(ge-1/0/0 및 ge-1/0/1), 루프백 인터페이스 및 멀티서비스 인터페이스(ms-1/2/0)를 구성합니다.

[edit interfaces] user@router3# set ge-0/0/0 description "to R4 ge-0/0/0" user@router3# set ge-0/0/0 unit 0 family inet address 10.1.56.1/30 user@router3# set ge-0/0/1 description "to R2 ge-0/0/1" user@router3# set ge-0/0/1 unit 0 family inet address 10.1.15.2/30 user@router3# set ms-1/2/0 services-options syslog host local services info user@router3# set ms-1/2/0 unit 0 family inet user@router3# set ms-1/2/0 unit 1 family inet user@router3# set ms-1/2/0 unit 1 service-domain inside user@router3# set ms-1/2/0 unit 2 family inet user@router3# set ms-1/2/0 unit 2 service-domain outside user@router3# set lo0 unit 0 family inet address 10.0.0.3/32

OSPF 영역을 지정하고 인터페이스를 OSPF 영역과 연결합니다.

[edit protocols] user@router3# set ospf area 0.0.0.0 interface ge-0/0/0.0 user@router3# set ospf area 0.0.0.0 interface lo0.0 user@router3# set ospf area 0.0.0.0 interface ms-1/2/0.1

라우터 ID를 구성합니다.

[edit routing-options] user@router3# set router-id 10.0.0.3

IKE(Internet Key Exchange) 제안 및 정책을 구성합니다. 디지털 인증서에 대한 IKE(Internet Key Exchange) 제안을 활성화하려면 계층 수준에서

[edit services ipsec-vpn ike proposal proposal-name authentication-method]문을 포함rsa-signatures합니다. IKE(Internet Key Exchange) 정책에서 로컬 인증서를 참조하려면 계층 수준에서[edit services ipsec-vpn ike policy policy-name]문을 포함local-certificate합니다. 서비스 세트에서 CA 또는 RA를 식별하려면 계층 수준에서[edit services service-set service-set-name ipsec-vpn-options]문을 포함trusted-ca합니다.참고:디지털 인증서 작성 및 설치에 대한 정보는 인증서 등록을 참조하십시오.

[edit services ipsec-vpn] user@router3# set ike proposal ike-demo-proposal authentication-method rsa-signatures user@router3# set ike policy ike-digital-certificates proposals ike-demo-proposal user@router3# set ike policy ike-digital-certificates local-id fqdn router2.example.com user@router3# set ike policy ike-digital-certificates local-certificate local-entrust2 user@router3# set ike policy ike-digital-certificates remote-id fqdn router3.example.com

IPsec 제안을 구성합니다. 또한 노브를

established-tunnels로 설정합니다.immediately[edit services ipsec-vpn] user@router3# set ipsec proposal ipsec-demo-proposal protocol esp user@router3# set ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 user@router3# set ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc user@router3# set ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 user@router3# set ipsec proposals ipsec-demo-proposal user@router3# set establish-tunnels immediately

IPsec 규칙을 구성합니다.

[edit services ipsec-vpn] user@router3# set rule rule-ike term term-ike then remote-gateway 10.1.15.2 user@router3# set rule rule-ike term term-ike then dynamic ike-policy ike-digital-certificates user@router3# set rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy user@router3# set rule match-direction input

다음 홉 스타일 서비스 세트를 구성하고, 로컬 게이트웨이 주소를 지정하고, IPsec VPN 규칙을 서비스 세트와 연결합니다.

[edit services] user@router3# set service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 user@router3# set service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 user@router3# set service-set demo-service-set ipsec-vpn-options trusted-ca entrust user@router3# set service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.2 user@router3# set service-set demo-service-set ipsec-vpn-rules rule-ike

구성을 커밋합니다.

[edit] user@router3# commit

결과

구성 모드에서 , show protocols ospf, show routing-options및 show services 명령을 show interfaces입력하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정합니다

user@router3# show interfaces

interfaces {

ge-0/0/0 {

description "To R4 ge-0/0/0";

unit 0 {

family inet {

address 10.1.56.1/30;

}

}

}

ge-0/0/1 {

description "To R2 ge-0/0/1";

unit 0 {

family inet {

address 10.1.15.2/30;

}

}

}

ms-1/2/0 {

services-options {

syslog {

host local {

services info;

}

}

}

unit 0 {

family inet {

}

unit 1 {

family inet;

service-domain inside;

}

unit 2 {

family inet;

service-domain outside;

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.3/32;

}

}

}

}

}

user@router3# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

interface ms-1/2/0.1;

}

}

}

user@router3# show routing-options

routing-options {

router-id 10.0.0.3;

}

user@router3# show services

services {

ipsec-vpn {

rule rule-ike {

term term-ike {

then {

remote-gateway 10.1.15.1;

dynamic {

ike-policy ike-digital-certificates;

ipsec-policy ipsec-demo-policy

}

}

}

match-direction input;

}

ike {

proposal ike-demo-proposal {

authentication-method rsa-signatures;

}

policy ike-digital-certificates {

proposals ike-demo-proposal;

local-id fqdn router3.example.com;

local-certificate local-entrust3;

remote-id fqdn router2.example.com;

}

}

ipsec {

proposal ipsec-demo-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy demo-policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec-demo-proposal;

}

establish-tunnels immediately;

}

service-set service-set-dynamic-demo-service-set {

next-hop-service {

inside-service-interface ms-1/2/0.1;

outside-service-interface ms-1/2/0.2;

}

ipsec-vpn-options {

trusted-ca entrust;

local-gateway 10.1.15.2;

}

ipsec-vpn-rules rule-ike;

}

}

}

라우터 4 구성

CLI 빠른 구성

이 예를 빠르게 구성하려면 다음 명령을 복사하여 텍스트 파일에 붙여 넣고 줄 바꿈을 제거한 다음 네트워크 구성과 일치하는 데 필요한 세부 정보를 변경한 다음 명령을 복사하여 라우터 4의 [edit] 계층 수준에서 CLI에 붙여넣습니다.

set interfaces ge-0/0/0 description "to R3 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.56.2/30 set interfaces lo0 unit 0 family inet address 10.0.0.4/32 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 set routing-options router-id 10.0.0.4

단계별 절차

다음 예에서는 구성 계층에서 다양한 수준을 탐색해야 합니다. CLI 탐색에 대한 정보는 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

라우터 4와의 OSPF 연결을 설정하려면

인터페이스를 구성합니다. 이 단계에서는 이더넷 인터페이스(ge-1/0/1) 및 루프백 인터페이스를 구성합니다.

[edit interfaces] user@router4# set ge-0/0/0 description "to R3 ge-0/0/0" user@router4# set ge-0/0/0 unit 0 family inet address 10.1.56.2/30 user@router4# set lo0 unit 0 family inet address 10.0.0.4/32

OSPF 영역을 지정하고 인터페이스를 OSPF 영역과 연결합니다.

[edit protocols] user@router4# set ospf area 0.0.0.0 interface ge-0/0/0 user@router4# set ospf area 0.0.0.0 interface lo0.0

라우터 ID를 구성합니다.

[edit routing-options] user@router4# set router-id 10.0.0.4

결과

구성 모드에서 , show protocols ospf및 show routing-options 명령을 show interfaces입력하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정합니다

user@router4# show interfaces

interfaces {

ge-0/0/0 {

description "To R3 ge-0/0/0";

unit 0 {

family inet {

address 10.1.56.2/30;

}

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.4/32;

}

}

}

}

user@router4# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

}

}

}

user@router4# show routing-options

routing-options {

router-id 10.0.0.4;

}

검증

라우터 1에서 작업 확인

목적

라우터 1에서 라우터 4의 so-0/0/0 인터페이스에 ping 명령을 확인하여 IPsec 터널을 통해 트래픽을 전송합니다.

작업

운영 모드에서 을 입력합니다 ping 10.1.56.2.

user@router1>ping 10.1.56.2 PING 10.1.56.2 (10.1.56.2): 56 data bytes 64 bytes from 10.1.56.2: icmp_seq=0 ttl=254 time=1.351 ms 64 bytes from 10.1.56.2: icmp_seq=1 ttl=254 time=1.187 ms 64 bytes from 10.1.56.2: icmp_seq=2 ttl=254 time=1.172 ms 64 bytes from 10.1.56.2: icmp_seq=3 ttl=254 time=1.154 ms 64 bytes from 10.1.56.2: icmp_seq=4 ttl=254 time=1.156 ms ^C --- 10.1.56.2 ping statistics --- 5 packets transmitted, 5 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.154/1.204/1.351/0.074 ms

라우터 4의 루프백 주소를 ping하면 주소가 라우터 4에 구성된 OSPF 네트워크의 일부이기 때문에 작업이 성공합니다.

user@router1>ping 10.0.0.4 PING 10.0.0.4 (10.0.0.4): 56 data bytes 64 bytes from 10.0.0.4: icmp_seq=0 ttl=62 time=1.318 ms 64 bytes from 10.0.0.4: icmp_seq=1 ttl=62 time=1.084 ms 64 bytes from 10.0.0.4: icmp_seq=2 ttl=62 time=3.260 ms ^C --- 10.0.0.4 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.084/1.887/3.260/0.975 ms

라우터 2에서 작업 확인

목적

일치하는 트래픽이 양방향 IPsec 터널로 우회되고 있는지 확인하려면 IPsec 통계를 확인합니다.

작업

운영 모드에서 를 입력합니다.show services ipsec-vpn ipsec statistics

user@router2>show services ipsec-vpn ipsec statistics PIC: sp-1/2/0, Service set: service-set-dynamic-demo-service-set ESP Statistics: Encrypted bytes: 162056 Decrypted bytes: 161896 Encrypted packets: 2215 Decrypted packets: 2216 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

IKE(Internet Key Exchange) SA 협상이 성공했는지 확인하려면 다음 명령을 실행합니다.show services ipsec-vpn ike security-associations

운영 모드에서 show services ipsec-vpn ike security-associations

user@router2> show services ipsec-vpn ike security-associations Remote Address State Initiator cookie Responder cookie Exchange type 10.1.15.2 Matured d82610c59114fd37 ec4391f76783ef28 Main

IPsec 보안 연결이 활성화되었는지 확인하려면 명령을 실행합니다. show services ipsec-vpn ipsec security-associations detail SA에는 프로토콜용 ESP 및 인증 알고리즘용 HMAC-SHA1-96과 같은 서비스 PIC에 내재된 기본 설정이 포함되어 있음을 유의하십시오.

운영 모드에서 show services ipsec-vpn ipsec security-associations detail

user@router2> show services ipsec-vpn ipsec security-associations detail Service set: service-set-dynamic-demo-service-set Rule: rule-ike, Term: term-ike, Tunnel index: 1 Local gateway: 10.1.15.1, Remote gateway: 10.1.15.2 IPsec inside interface: sp-1/2/0.1 Local identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0) Remote identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0) Direction: inbound, SPI: 857451461, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 9052 seconds Hard lifetime: Expires in 9187 seconds Anti-replay service: Enabled, Replay window size: 64 Direction: outbound, SPI: 1272330309, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 9052 seconds Hard lifetime: Expires in 9187 seconds Anti-replay service: Enabled, Replay window size: 64

IPsec 터널을 설정하는 데 사용되는 디지털 인증서를 표시하려면 show services ipsec-vpn certificates 명령을 실행합니다.

운영 모드에서 show services ipsec-vpn certificates

user@router2> show services ipsec-vpn certificates Service set: service-set-dynamic-demo-service-set, Total entries: 3 Certificate cache entry: 3 Flags: Non-root Trusted Issued to: router3.example.com, Issued by: juniper Alternate subject: router3.example.com Validity: Not before: 2005 Nov 21st, 23:33:58 GMT Not after: 2008 Nov 22nd, 00:03:58 GMT Certificate cache entry: 2 Flags: Non-root Trusted Issued to: router2.example.com, Issued by: juniper Alternate subject: router2.example.com Validity: Not before: 2005 Nov 21st, 23:28:22 GMT Not after: 2008 Nov 21st, 23:58:22 GMT Certificate cache entry: 1 Flags: Root Trusted Issued to: juniper, Issued by: juniper Validity: Not before: 2005 Oct 18th, 23:54:22 GMT Not after: 2025 Oct 19th, 00:24:22 GMT

CA 인증서를 표시하려면 show security pki ca-certificate detail 명령을 실행합니다. 인증서 서명용, 키 암호화용, CA의 디지털 서명용 인증서 등 세 개의 개별 인증서가 있습니다.

운영 모드에서 show security pki ca-certificate detail

user@router2> show security pki ca-certificate detail Certificate identifier: entrust Certificate version: 3 Serial number: 4355 9235 Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us Validity: Not before: 2005 Oct 18th, 23:54:22 GMT Not after: 2025 Oct 19th, 00:24:22 GMT Public key algorithm: rsaEncryption(1024 bits) cb:9e:2d:c0:70:f8:ea:3c:f2:b5:f0:02:48:87:dc:68:99:a3:57:4f 0e:b9:98:0b:95:47:0d:1f:97:7c:53:17:dd:1a:f8:da:e5:08:d1:1c 78:68:1f:2f:72:9f:a2:cf:81:e3:ce:c5:56:89:ce:f0:97:93:fa:36 19:3e:18:7d:8c:9d:21:fe:1f:c3:87:8d:b3:5d:f3:03:66:9d:16:a7 bf:18:3f:f0:7a:80:f0:62:50:43:83:4f:0e:d7:c6:42:48:c0:8a:b2 c7:46:30:38:df:9b:dc:bc:b5:08:7a:f3:cd:64:db:2b:71:67:fe:d8 04:47:08:07:de:17:23:13 Signature algorithm: sha1WithRSAEncryption Fingerprint: 00:8e:6f:58:dd:68:bf:25:0a:e3:f9:17:70:d6:61:f3:53:a7:79:10 (sha1) 71:6f:6a:76:17:9b:d6:2a:e7:5a:72:97:82:6d:26:86 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: CRL signing, Certificate signing Certificate identifier: entrust Certificate version: 3 Serial number: 4355 925c Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us, Common name: First Officer Validity: Not before: 2005 Oct 18th, 23:55:59 GMT Not after: 2008 Oct 19th, 00:25:59 GMT Public key algorithm: rsaEncryption(1024 bits) c0:a4:21:32:95:0a:cd:ec:12:03:d1:a2:89:71:8e:ce:4e:a6:f9:2f 1a:9a:13:8c:f6:a0:3d:c9:bd:9d:c2:a0:41:77:99:1b:1e:ed:5b:80 34:46:f8:5b:28:34:38:2e:91:7d:4e:ad:14:86:78:67:e7:02:1d:2e 19:11:b7:fa:0d:ba:64:20:e1:28:4e:3e:bb:6e:64:dc:cd:b1:b4:7a ca:8f:47:dd:40:69:c2:35:95:ce:b8:85:56:d7:0f:2d:04:4d:5d:d8 42:e1:4f:6b:bf:38:c0:45:1e:9e:f0:b4:7f:74:6f:e9:70:fd:4a:78 da:eb:10:27:bd:46:34:33 Signature algorithm: sha1WithRSAEncryption Fingerprint: bc:78:87:9b:a7:91:13:20:71:db:ac:b5:56:71:42:ad:1a:b6:46:17 (sha1) 23:79:40:c9:6d:a6:f0:ca:e0:13:30:d4:29:6f:86:79 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: Key encipherment Certificate identifier: entrust Certificate version: 3 Serial number: 4355 925b Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us, Common name: First Officer Validity: Not before: 2005 Oct 18th, 23:55:59 GMT Not after: 2008 Oct 19th, 00:25:59 GMT Public key algorithm: rsaEncryption(1024 bits) ea:75:c4:f3:58:08:ea:65:5c:7e:b3:de:63:0a:cf:cf:ec:9a:82:e2 d7:e8:b9:2f:bd:4b:cd:86:2f:f1:dd:d8:a2:95:af:ab:51:a5:49:4e 00:10:c6:25:ff:b5:49:6a:99:64:74:69:e5:8c:23:5b:b4:70:62:8e e4:f9:a2:28:d4:54:e2:0b:1f:50:a2:92:cf:6c:8f:ae:10:d4:69:3c 90:e2:1f:04:ea:ac:05:9b:3a:93:74:d0:59:24:e9:d2:9d:c2:ef:22 b9:32:c7:2c:29:4f:91:cb:5a:26:fe:1d:c0:36:dc:f4:9c:8b:f5:26 af:44:bf:53:aa:d4:5f:67 Signature algorithm: sha1WithRSAEncryption Fingerprint: 46:71:15:34:f0:a6:41:76:65:81:33:4f:68:47:c4:df:78:b8:e3:3f (sha1) ee:cc:c7:f4:5d:ac:65:33:0a:55:db:59:72:2c:dd:16 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: Digital signature

로컬 인증서 요청을 표시하려면 show security pki certificate-request 명령을 실행합니다.

운영 모드에서 show security pki certificate-request

user@router2> show security pki certificate-request Certificate identifier: local-entrust2 Issued to: router2.example.com Public key algorithm: rsaEncryption(1024 bits) Public key verification status: Passed

로컬 인증서를 표시하려면 show security pki local-certificate 명령을 실행합니다.

운영 모드에서 show security pki local-certificate

user@router2> show security pki local-certificate Certificate identifier: local-entrust2 Issued to: router2.example.com, Issued by: juniper Validity: Not before: 2005 Nov 21st, 23:28:22 GMT Not after: 2008 Nov 21st, 23:58:22 GMT Public key algorithm: rsaEncryption(1024 bits) Public key verification status: Passed

라우터 3에서 작업 확인

목적

일치하는 트래픽이 양방향 IPsec 터널로 우회되고 있는지 확인하려면 IPsec 통계를 확인합니다.

작업

운영 모드에서 를 입력합니다.show services ipsec-vpn ipsec statistics

user@router3>show services ipsec-vpn ipsec statistics PIC: sp-1/2/0, Service set: service-set-dynamic-demo-service-set ESP Statistics: Encrypted bytes: 161896 Decrypted bytes: 162056 Encrypted packets: 2216 Decrypted packets: 2215 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

IKE(Internet Key Exchange) SA 협상이 성공했는지 확인하려면 show services ipsec-vpn ike security-associations 명령을 실행합니다. 성공하려면 라우터 3의 SA에 라우터 2에서 지정한 것과 동일한 설정이 포함되어야 합니다.

운영 모드에서 를 입력합니다.show services ipsec-vpn ike security-associations

user@router3>show services ipsec-vpn ike security-associations Remote Address State Initiator cookie Responder cookie Exchange type 10.1.15.1 Matured d82610c59114fd37 ec4391f76783ef28 Main

IPsec SA가 활성화되어 있는지 확인하려면 show services ipsec-vpn ipsec security-associations detail 명령을 실행합니다. 성공하려면 라우터 3의 SA에 라우터 2에서 지정한 것과 동일한 설정이 포함되어야 합니다.

운영 모드에서 를 입력합니다.show services ipsec-vpn ipsec security-associations detail

user@router3>show services ipsec-vpn ipsec security-associations detail Service set: service-set-dynamic-demo-service-set Rule: rule-ike, Term: term-ike, Tunnel index: 1 Local gateway: 10.1.15.2, Remote gateway: 10.1.15.1 IPsec inside interface: sp-1/2/0.1 Local identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0) Remote identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0) Direction: inbound, SPI: 1272330309, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 7219 seconds Hard lifetime: Expires in 7309 seconds Anti-replay service: Enabled, Replay window size: 64 Direction: outbound, SPI: 857451461, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 7219 seconds Hard lifetime: Expires in 7309 seconds Anti-replay service: Enabled, Replay window size: 64

IPsec 터널을 설정하는 데 사용되는 디지털 인증서를 표시하려면 show services ipsec-vpn certificates 명령을 실행합니다.

운영 모드에서 를 입력합니다.show services ipsec-vpn certificates

user@router3>show services ipsec-vpn certificates Service set: service-set-dynamic-demo-service-set, Total entries: 3 Certificate cache entry: 3 Flags: Non-root Trusted Issued to: router3.example.com, Issued by: juniper Alternate subject: router3.example.com Validity: Not before: 2005 Nov 21st, 23:33:58 GMT Not after: 2008 Nov 22nd, 00:03:58 GMT Certificate cache entry: 2 Flags: Non-root Trusted Issued to: router2.example.com, Issued by: juniper Alternate subject: router2.example.com Validity: Not before: 2005 Nov 21st, 23:28:22 GMT Not after: 2008 Nov 21st, 23:58:22 GMT Certificate cache entry: 1 Flags: Root Trusted Issued to: juniper, Issued by: juniper Validity: Not before: 2005 Oct 18th, 23:54:22 GMT Not after: 2025 Oct 19th, 00:24:22 GMT

CA 인증서를 표시하려면 show security pki ca-certificate detail 명령을 실행합니다. 인증서 서명용, 키 암호화용, CA의 디지털 서명용 인증서 등 세 개의 개별 인증서가 있습니다.

운영 모드에서 를 입력합니다.show security pki ca-certificate detail

user@router3>show security pki ca-certificate detail Certificate identifier: entrust Certificate version: 3 Serial number: 4355 9235 Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us Validity: Not before: 2005 Oct 18th, 23:54:22 GMT Not after: 2025 Oct 19th, 00:24:22 GMT Public key algorithm: rsaEncryption(1024 bits) cb:9e:2d:c0:70:f8:ea:3c:f2:b5:f0:02:48:87:dc:68:99:a3:57:4f 0e:b9:98:0b:95:47:0d:1f:97:7c:53:17:dd:1a:f8:da:e5:08:d1:1c 78:68:1f:2f:72:9f:a2:cf:81:e3:ce:c5:56:89:ce:f0:97:93:fa:36 19:3e:18:7d:8c:9d:21:fe:1f:c3:87:8d:b3:5d:f3:03:66:9d:16:a7 bf:18:3f:f0:7a:80:f0:62:50:43:83:4f:0e:d7:c6:42:48:c0:8a:b2 c7:46:30:38:df:9b:dc:bc:b5:08:7a:f3:cd:64:db:2b:71:67:fe:d8 04:47:08:07:de:17:23:13 Signature algorithm: sha1WithRSAEncryption Fingerprint: 00:8e:6f:58:dd:68:bf:25:0a:e3:f9:17:70:d6:61:f3:53:a7:79:10 (sha1) 71:6f:6a:76:17:9b:d6:2a:e7:5a:72:97:82:6d:26:86 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: CRL signing, Certificate signing Certificate identifier: entrust Certificate version: 3 Serial number: 4355 925c Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us, Common name: First Officer Validity: Not before: 2005 Oct 18th, 23:55:59 GMT Not after: 2008 Oct 19th, 00:25:59 GMT Public key algorithm: rsaEncryption(1024 bits) c0:a4:21:32:95:0a:cd:ec:12:03:d1:a2:89:71:8e:ce:4e:a6:f9:2f 1a:9a:13:8c:f6:a0:3d:c9:bd:9d:c2:a0:41:77:99:1b:1e:ed:5b:80 34:46:f8:5b:28:34:38:2e:91:7d:4e:ad:14:86:78:67:e7:02:1d:2e 19:11:b7:fa:0d:ba:64:20:e1:28:4e:3e:bb:6e:64:dc:cd:b1:b4:7a ca:8f:47:dd:40:69:c2:35:95:ce:b8:85:56:d7:0f:2d:04:4d:5d:d8 42:e1:4f:6b:bf:38:c0:45:1e:9e:f0:b4:7f:74:6f:e9:70:fd:4a:78 da:eb:10:27:bd:46:34:33 Signature algorithm: sha1WithRSAEncryption Fingerprint: bc:78:87:9b:a7:91:13:20:71:db:ac:b5:56:71:42:ad:1a:b6:46:17 (sha1) 23:79:40:c9:6d:a6:f0:ca:e0:13:30:d4:29:6f:86:79 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: Key encipherment Certificate identifier: entrust Certificate version: 3 Serial number: 4355 925b Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us, Common name: First Officer Validity: Not before: 2005 Oct 18th, 23:55:59 GMT Not after: 2008 Oct 19th, 00:25:59 GMT Public key algorithm: rsaEncryption(1024 bits) ea:75:c4:f3:58:08:ea:65:5c:7e:b3:de:63:0a:cf:cf:ec:9a:82:e2 d7:e8:b9:2f:bd:4b:cd:86:2f:f1:dd:d8:a2:95:af:ab:51:a5:49:4e 00:10:c6:25:ff:b5:49:6a:99:64:74:69:e5:8c:23:5b:b4:70:62:8e e4:f9:a2:28:d4:54:e2:0b:1f:50:a2:92:cf:6c:8f:ae:10:d4:69:3c 90:e2:1f:04:ea:ac:05:9b:3a:93:74:d0:59:24:e9:d2:9d:c2:ef:22 b9:32:c7:2c:29:4f:91:cb:5a:26:fe:1d:c0:36:dc:f4:9c:8b:f5:26 af:44:bf:53:aa:d4:5f:67 Signature algorithm: sha1WithRSAEncryption Fingerprint: 46:71:15:34:f0:a6:41:76:65:81:33:4f:68:47:c4:df:78:b8:e3:3f (sha1) ee:cc:c7:f4:5d:ac:65:33:0a:55:db:59:72:2c:dd:16 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: Digital signature

로컬 인증서 요청을 표시하려면 show security pki certificate-request 명령을 실행합니다.

운영 모드에서 를 입력합니다.show security pki certificate-request

user@router3>show security pki certificate-request Certificate identifier: local-entrust3 Issued to: router3.example.com Public key algorithm: rsaEncryption(1024 bits) Public key verification status: Passed

로컬 인증서를 표시하려면 show security pki local-certificate 명령을 실행합니다.

운영 모드에서 를 입력합니다.show security pki local-certificate

user@router3>show security pki local-certificate Certificate identifier: local-entrust3 Issued to: router3.example.com, Issued by: juniper Validity: Not before: 2005 Nov 21st, 23:33:58 GMT Not after: 2008 Nov 22nd, 00:03:58 GMT Public key algorithm: rsaEncryption(1024 bits) Public key verification status: Passed

라우터 4에서 작업 확인

목적

라우터 4에서 라우터 1의 so-0/0/0 인터페이스에 ping 명령을 실행하여 IPsec 터널을 통해 트래픽을 전송합니다.

작업

운영 모드에서 을 입력합니다 ping 10.1.12.2.

user@router4>ping 10.1.12.2 PING 10.1.12.2 (10.1.12.2): 56 data bytes 64 bytes from 10.1.12.2: icmp_seq=0 ttl=254 time=1.350 ms 64 bytes from 10.1.12.2: icmp_seq=1 ttl=254 time=1.161 ms 64 bytes from 10.1.12.2: icmp_seq=2 ttl=254 time=1.124 ms 64 bytes from 10.1.12.2: icmp_seq=5 ttl=254 time=1.116 ms ^C --- 10.1.12.2 ping statistics --- 4 packets transmitted, 4 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.116/1.172/1.350/0.081 ms

트래픽이 IPsec 터널을 통해 이동하는지 확인할 수 있는 마지막 방법은 라우터 1의 so-0/0/0 인터페이스에 traceroute 명령을 실행하는 것입니다. 라우터 2와 3 사이의 물리적 인터페이스는 경로에서 참조되지 않습니다. 트래픽은 라우터 3의 적응형 서비스 IPsec 내부 인터페이스를 통해 IPsec 터널로 들어가고, 라우터 2의 루프백 인터페이스를 통과하며, 라우터 1의 so-0/0/0 인터페이스에서 끝납니다.

운영 모드에서 를 입력합니다.traceroute 10.1.12.2

user@router4>traceroute 10.1.12.2 traceroute to 10.1.12.2 (10.1.12.2), 30 hops max, 40 byte packets 1 10.1.15.2 (10.1.15.2) 0.987 ms 0.630 ms 0.563 ms 2 10.0.0.2 (10.0.0.2) 1.194 ms 1.058 ms 1.033 ms 3 10.1.12.2 (10.1.12.2) 1.073 ms 0.949 ms 0.932 ms

Junos VPN Site Secure 또는 IPSec VPN 구성

IPsec VPN은 MS-MIC, MS-MPC 또는 MS-DPC가 있는 모든 MX 시리즈 라우터에서 지원됩니다.

M Series 및 T 시리즈 라우터에서 IPsec VPN은 멀티서비스 100 PIC, 멀티서비스 400 PIC 및 멀티서비스 500 PIC에서 지원됩니다.

MS-MIC 및 MS-MPC는 Junos OS 릴리스 13.2 이상부터 지원됩니다. MS-MIC 및 MS-MPC는 동적 또는 수동 설정 보안 연결 및 플로우리스 IPsec 서비스를 위한 인증 헤더 프로토콜(AH), 캡슐화 보안 페이로드 프로토콜(ESP), 번들(AH 및 ESP 프로토콜) 프로토콜을 제외하고 MS-DPC 및 MS-PIC에서 지원하는 모든 기능을 지원합니다.

NAT-T(NAT Traversal)는 Junos OS 릴리스 17.4R1부터 IKEv1 및 IKEv2에 대해 지원됩니다. NAT-T는 기본적으로 활성화됩니다. 계층 수준에서의 [edit services ipsec-vpn] 구성을 disable-natt 사용하여 IKE 및 ESP 패킷에 대한 UDP 캡슐화 및 캡슐화 해제를 지정할 수 있습니다.

또한보십시오

예: MS-MIC 및 MS-MPC에서 Junos VPN Site Secure 구성

MS-MPC에서 동일한 절차를 따르고 이 예에 제공된 것과 동일한 구성을 사용하여 Junos VPN Site Secure(이전의 IPsec 기능)를 구성할 수 있습니다.

이 예에는 다음 섹션이 포함되어 있습니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

MS-MIC가 있는 MX 시리즈 라우터 2개

Junos OS 릴리스 13.2 이상

개요

Junos OS 릴리스 13.2는 Junos VPN Site Secure(이전의 IPsec 기능)에 대한 지원을 MX 시리즈 라우터에서 새로 도입된 멀티서비스 MIC 및 MPC(MS-MIC 및 MS-MPC)로 확장합니다. Junos OS 확장 공급자 패키지는 MS-MIC 및 MS-MPC에 사전 설치 및 사전 구성됩니다.

릴리스 13.2의 MS-MIC 및 MS-MPC에서 지원되는 Junos VPN Site Secure 기능은 다음과 같습니다.

동적 엔드포인트(DEP)

ESP(Encapsulating 보안 페이로드) 프로토콜

DPD(Dead Peer Detection) 트리거 메시지

시퀀스 번호 롤오버 알림

다음 홉 스타일 및 인터페이스 스타일 서비스 세트가 포함된 정적 IPsec 터널

그러나 Junos OS 릴리스 13.2에서는 MS-MIC 및 MS-MPC에 대한 Junos VPN Site Secure 지원이 IPv4 트래픽으로 제한됩니다. 수동 모듈 터널링은 MS-MIC 및 MS-MPC에서 지원되지 않습니다.

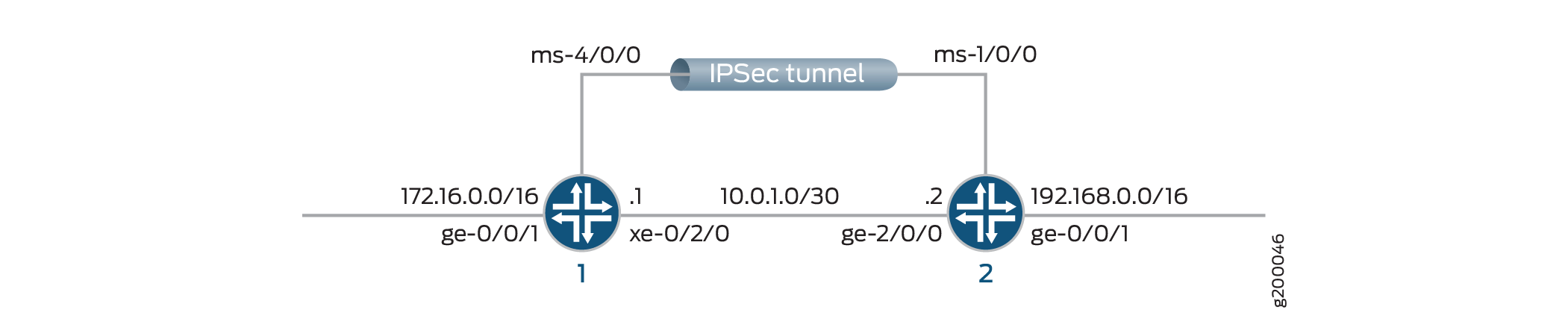

그림 2 는 IPsec VPN 터널 토폴로지를 보여줍니다.

이 예는 라우터 1과 라우터 2 사이에 IPsec VPN 터널이 구성된 라우터 1과 라우터 2의 구성을 보여줍니다.

라우터를 구성할 때 다음 사항에 유의하십시오.

라우터 1의 계층 수준에서

[edit services ipsec-vpn rule name term term from]구성source-address하는 IP 주소는 라우터 2의 동일한 계층에서 구성destination-address하는 IP 주소와 동일해야 하며 그 반대의 경우도 마찬가지입니다.계층 수준에서

[edit services ipsec-vpn rule name term term then]구성하는 IPremote-gateway는 라우터 2의 계층 수준에서[edit services service-set name ipsec-vpn-options]구성하는 IPlocal-gateway주소와 일치해야 하며 그 반대의 경우도 마찬가지입니다.

구성

이 섹션에는 다음이 포함됩니다.

CLI 빠른 구성

이 예제를 빠르게 구성하려면 다음 명령을 복사하여 텍스트 파일에 붙여 넣고 줄 바꿈을 제거한 다음 네트워크 구성과 일치하는 데 필요한 세부 정보를 변경한 다음 명령을 복사하여 [edit] 계층 수준의 CLI에 붙여넣습니다.

라우터 1에서 인터페이스 구성

set interfaces ms-4/0/0 unit 0 family inet set interfaces ms-4/0/0 unit 1 family inet set interfaces ms-4/0/0 unit 1 family inet6 set interfaces ms-4/0/0 unit 1 service-domain inside set interfaces ms-4/0/0 unit 2 family inet set interfaces ms-4/0/0 unit 2 family inet6 set interfaces ms-4/0/0 unit 2 service-domain outside set interfaces xe-0/2/0 unit 0 family inet address 10.0.1.1/30

라우터 1에서 IPsec VPN 서비스 구성

set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 from source-address 172.16.0.0/16 set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 from destination-address 192.168.0.0/16 set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then remote-gateway 10.0.1.2 set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then dynamic ike-policy ike_policy_ms_4_0_0 set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then dynamic ipsec-policy ipsec_policy_ms_4_0_0 set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then anti-replay-window-size 4096 set services ipsec-vpn rule vpn_rule_ms_4_0_01 match-direction input set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 protocol esp set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy ipsec_policy_ms_4_0_0 perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec policy ipsec_policy_ms_4_0_0 proposals ipsec_proposal_ms_4_0_0 set services ipsec-vpn ike proposal ike_proposal_ms_4_0_0 authentication-method pre-shared-keys set services ipsec-vpn ike proposal ike_proposal_ms_4_0_0 dh-group group2 set services ipsec-vpn ike policy ike_policy_ms_4_0_0 version 2 set services ipsec-vpn ike policy ike_policy_ms_4_0_0 proposals ike_proposal_ms_4_0_0 set services ipsec-vpn ike policy ike_policy_ms_4_0_0 pre-shared-key ascii-text secret-data

라우터 1에서 서비스 세트 구성

set services service-set ipsec_ss_ms_4_0_01 next-hop-service inside-service-interface ms-4/0/0.1 set services service-set ipsec_ss_ms_4_0_01 next-hop-service outside-service-interface ms-4/0/0.2 set services service-set ipsec_ss_ms_4_0_01 ipsec-vpn-options local-gateway 10.0.1.1 set services service-set ipsec_ss_ms_4_0_01 ipsec-vpn-rules vpn_rule_ms_4_0_01

라우터 1에서 라우팅 옵션 구성

set routing-options static route 192.168.0.0/16 next-hop ms-4/0/0.1

라우터 2에서 인터페이스 구성

set interfaces ms-1/0/0 unit 0 family inet set interfaces ms-1/0/0 unit 1 family inet set interfaces ms-1/0/0 unit 1 family inet6 set interfaces ms-1/0/0 unit 1 service-domain inside set interfaces ms-1/0/0 unit 2 family inet set interfaces ms-1/0/0 unit 2 family inet6 set interfaces ms-1/0/0 unit 2 service-domain outside set interfaces ge-2/0/0 unit 0 family inet address 10.0.1.2/30

라우터 2에서 IPsec VPN 서비스 구성

set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 from source-address 192.168.0.0/16 set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 from destination-address 172.16.0.0/16 set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then remote-gateway 10.0.1.1 set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then dynamic ike-policy ike_policy_ms_5_2_0 set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then dynamic ipsec-policy ipsec_policy_ms_5_2_0 set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then anti-replay-window-size 4096 set services ipsec-vpn rule vpn_rule_ms_5_2_01 match-direction input set services ipsec-vpn ipsec proposal ipsec_proposal_ms_5_2_0 protocol esp set services ipsec-vpn ipsec proposal ipsec_proposal_ms_5_2_0 authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal ipsec_proposal_ms_5_2_0 encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy ipsec_policy_ms_5_2_0 perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec policy ipsec_policy_ms_5_2_0 proposals ipsec_proposal_ms_5_2_0 set services ipsec-vpn ike proposal ike_proposal_ms_5_2_0 authentication-method pre-shared-keys set services ipsec-vpn ike proposal ike_proposal_ms_5_2_0 dh-group group2 set services ipsec-vpn ike policy ike_policy_ms_5_2_0 version 2 set services ipsec-vpn ike policy ike_policy_ms_5_2_0 proposals ike_proposal_ms_5_2_0 set services ipsec-vpn ike policy ike_policy_ms_5_2_0 pre-shared-key ascii-text secret-data set services ipsec-vpn establish-tunnels immediately

라우터 2에서 서비스 집합 구성

set services service-set ipsec_ss_ms_5_2_01 next-hop-service inside-service-interface ms-1/0/0.1 set services service-set ipsec_ss_ms_5_2_01 next-hop-service outside-service-interface ms-1/0/0.2 set services service-set ipsec_ss_ms_5_2_01 ipsec-vpn-options local-gateway 10.0.1.2 set services service-set ipsec_ss_ms_5_2_01 ipsec-vpn-rules vpn_rule_ms_5_2_01

라우터 2에서 라우팅 옵션 구성

set routing-options static route 172.16.0.0/16 next-hop ms-1/0/0.1

라우터 1 구성

단계별 절차

다음 예에서는 구성 계층에서 다양한 수준을 탐색해야 합니다. CLI 탐색에 대한 정보는 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

릴리스 13.2부터 Junos OS 확장 공급자 패키지는 멀티서비스 MIC 및 MPC(MS-MIC 및 MS-MPC)에 사전 설치되어 제공됩니다. 계층 수준의 구성 [edit chassis fpc number pic number] 은 adaptive-services 이러한 카드에 사전 구성됩니다.

패밀리, 서비스 도메인, 유닛과 같은 인터페이스 속성을 구성합니다.

user@router1# set interfaces ms-4/0/0 unit 0 family inet user@router1# set interfaces ms-4/0/0 unit 1 family inet user@router1# set interfaces ms-4/0/0 unit 1 family inet6 user@router1# set interfaces ms-4/0/0 unit 1 service-domain inside user@router1# set interfaces ms-4/0/0 unit 2 family inet user@router1# set interfaces ms-4/0/0 unit 2 family inet6 user@router1# set interfaces ms-4/0/0 unit 2 service-domain outside user@router1# set interfaces xe-0/2/0 unit 0 family inet address 10.0.1.1/30

주소, 원격 게이트웨이, 정책, 일치 방향, 프로토콜, 재생 창 크기, 알고리즘 세부 정보, 비밀 키, 제안, 인증 방법, 그룹 및 버전과 같은 IPsec 속성을 구성합니다.

user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 from source-address 172.16.0.0/16 user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 from destination-address 192.168.0.0/16 user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then remote-gateway 10.0.1.2 user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then dynamic ike-policy ike_policy_ms_4_0_0 user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then dynamic ipsec-policy ipsec_policy_ms_4_0_0 user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then anti-replay-window-size 4096 user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 match-direction input user@router1# set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 protocol esp user@router1# set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 authentication-algorithm hmac-sha1-96 user@router1# set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 encryption-algorithm 3des-cbc user@router1# set services ipsec-vpn ipsec policy ipsec_policy_ms_4_0_0 perfect-forward-secrecy keys group2 user@router1# set services ipsec-vpn ipsec policy ipsec_policy_ms_4_0_0 proposals ipsec_proposal_ms_4_0_0 user@router1# set services ipsec-vpn ike proposal ike_proposal_ms_4_0_0 authentication-method pre-shared-keys user@router1# set services ipsec-vpn ike proposal ike_proposal_ms_4_0_0 dh-group group2 user@router1# set services ipsec-vpn ike policy ike_policy_ms_4_0_0 version 2 user@router1# set services ipsec-vpn ike policy ike_policy_ms_4_0_0 proposals ike_proposal_ms_4_0_0 user@router1# set services ipsec-vpn ike policy ike_policy_ms_4_0_0 pre-shared-key ascii-text secret-key

서비스 집합, ipsec-vpn 옵션 및 규칙을 구성합니다.

user@router1# set services service-set ipsec_ss_ms_4_0_01 next-hop-service inside-service-interface ms-4/0/0.1 user@router1# set services service-set ipsec_ss_ms_4_0_01 next-hop-service outside-service-interface ms-4/0/0.2 user@router1# set services service-set ipsec_ss_ms_4_0_01 ipsec-vpn-options local-gateway 10.0.1.1 user@router1# set services service-set ipsec_ss_ms_4_0_01 ipsec-vpn-rules vpn_rule_ms_4_0_01

라우팅 옵션, 정적 경로 및 다음 홉을 구성합니다.

user@router1# set routing-options static route 192.168.0.0/16 next-hop ms-4/0/0.1

결과

라우터 1의 구성 모드에서 , show services ipsec-vpn, 및 show services service-set 명령을 show interfaces입력하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정합니다.

user@router1# show interfaces

ms-4/0/0{

unit 0 {

family inet;

}

unit 1 {

family inet;

family inet6;

service-domain inside;

}

unit 2 {

family inet;

family inet6;

service-domain outside;

}

}

xe-0/2/0 {

unit 0 {

family inet {

address 10.0.1.1/30;

}

}

}

user@router1# show services ipsec-vpn

rule vpn_rule_ms_4_0_01 {

term term11 {

from {

source-address {

172.16.0.0/16;

}

destination-address {

192.168.0.0/16;

}

}

then {

remote-gateway 10.0.1.2;

dynamic {

ike-policy ike_policy_ms_4_0_0;

ipsec-policy ipsec_policy_ms_4_0_0;

}

anti-replay-window-size 4096;

}

}

match-direction input;

}

ipsec {

proposal ipsec_proposal_ms_4_0_0 {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy ipsec_policy_ms_4_0_0 {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec_proposal_ms_4_0_0;

}

}

ike {

proposal ike_proposal_ms_4_0_0 {

authentication-method pre-shared-keys;

dh-group group2;

}

policy ike_policy_ms_4_0_0 {

version 2;

proposals ike_proposal_ms_4_0_0;

pre-shared-key ascii-text "$9ABC123"; ## SECRET-DATA

}

}

user@router1# show services service-set

ipsec_ss_ms_4_0_01 {

next-hop-service {

inside-service-interface ms-4/0/0.1;

outside-service-interface ms-4/0/0.2;

}

ipsec-vpn-options {

local-gateway 10.0.1.1;

}

ipsec-vpn-rules vpn_rule_ms_4_0_01;

}

라우터 2 구성

단계별 절차

패밀리, 서비스 도메인, 유닛과 같은 인터페이스 속성을 구성합니다.

user@router2# set interfaces ms-1/0/0 services-options inactivity-non-tcp-timeout 600 user@router2# set interfaces ms-1/0/0 unit 0 family inet user@router2# set interfaces ms-1/0/0 unit 1 family inet user@router2# set interfaces ms-1/0/0 unit 1 family inet6 user@router2# set interfaces ms-1/0/0 unit 1 service-domain inside user@router2# set interfaces ms-1/0/0 unit 2 family inet user@router2# set interfaces ms-1/0/0 unit 2 family inet6 user@router2# set interfaces ms-1/0/0 unit 2 service-domain outside user@router2# set interfaces ge-2/0/0 unit 0 family inet adddress 10.0.1.2/30

주소, 원격 게이트웨이, 정책, 일치 방향, 프로토콜, 재생 창 크기, 알고리즘 세부 정보, 비밀 키, 제안, 인증 방법, 그룹 및 버전과 같은 IPsec 속성을 구성합니다.

user@router2# set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 from source-address 192.168.0.0/16 user@router2# set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 from destination-address 172.16.0.0/16 user@router2# set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then remote-gateway 10.0.1.1 user@router2# set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then dynamic ike-policy ike_policy_ms_5_2_0 user@router2# set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then dynamic ipsec-policy ipsec_policy_ms_5_2_0 user@router2# set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then anti-replay-window-size 4096 user@router2# set services ipsec-vpn rule vpn_rule_ms_5_2_01 match-direction input user@router2# set services ipsec-vpn ipsec proposal ipsec_proposal_ms_5_2_0 protocol esp user@router2# set services ipsec-vpn ipsec proposal ipsec_proposal_ms_5_2_0 authentication-algorithm hmac-sha1-96 user@router2# set services ipsec-vpn ipsec proposal ipsec_proposal_ms_5_2_0 encryption-algorithm 3des-cbc user@router2# set services ipsec-vpn ipsec policy ipsec_policy_ms_5_2_0 perfect-forward-secrecy keys group2 user@router2# set services ipsec-vpn ipsec policy ipsec_policy_ms_5_2_0 proposals ipsec_proposal_ms_5_2_0 user@router2# set services ipsec-vpn ike proposal ike_proposal_ms_5_2_0 authentication-method pre-shared-keys user@router2# set services ipsec-vpn ike proposal ike_proposal_ms_5_2_0 dh-group group2 user@router2# set services ipsec-vpn ike policy ike_policy_ms_5_2_0 version 2 user@router2# set services ipsec-vpn ike policy ike_policy_ms_5_2_0 proposals ike_proposal_ms_5_2_0 user@router2# set services ipsec-vpn ike policy ike_policy_ms_5_2_0 pre-shared-key ascii-text "$ABC123" user@router2# set services ipsec-vpn establish-tunnels immediately

next-hop-service 및 ipsec-vpn-options와 같은 서비스 세트를 구성합니다.

user@router2# set services service-set ipsec_ss_ms_5_2_01 next-hop-service inside-service-interface ms-1/0/0.1 user@router2# set services service-set ipsec_ss_ms_5_2_01 next-hop-service outside-service-interface ms-1/0/0.2 user@router2# set services service-set ipsec_ss_ms_5_2_01 ipsec-vpn-options local-gateway 10.0.1.2 user@router2# set services service-set ipsec_ss_ms_5_2_01 ipsec-vpn-rules vpn_rule_ms_5_2_01

라우팅 옵션, 정적 경로 및 다음 홉을 구성합니다.

user@router2# set routing-options static route 172.16.0.0/16 next-hop ms-1/0/0.1

결과

라우터 2의 구성 모드에서 , show services ipsec-vpn및 show services service-set 명령을 입력show interfaces하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정합니다.

user@router2# show interfaces

ms-1/0/0 {

unit 0 {

family inet;

}

unit 1 {

family inet;

family inet6;

service-domain inside;

}

unit 2 {

family inet;

family inet6;

service-domain outside;

}

}

ge-2/0/0 {

unit 0 {

family inet {

address 10.0.1.2/30;

}

}

}

user@router2# show services ipsec-vpn

rule vpn_rule_ms_5_2_01 {

term term11 {

from {

source-address {

192.168.0.0/16;

}

destination-address {

172.16.0.0/16;

}

}

then {

remote-gateway 10.0.1.1;

dynamic {

ike-policy ike_policy_ms_5_2_0;

ipsec-policy ipsec_policy_ms_5_2_0;

}

anti-replay-window-size 4096;

}

}

match-direction input;

}

ipsec {

proposal ipsec_proposal_ms_5_2_0 {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy ipsec_policy_ms_5_2_0 {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec_proposal_ms_5_2_0;

}

}

ike {

proposal ike_proposal_ms_5_2_0 {

authentication-method pre-shared-keys;

dh-group group2;

}

policy ike_policy_ms_5_2_0 {

version 2;

proposals ike_proposal_ms_5_2_0;

pre-shared-key ascii-text "$9ABC123"; ## SECRET-DATA

}

}

establish-tunnels immediately;

user@router2# show services service-set

ipsec_ss_ms_5_2_01 {

next-hop-service {

inside-service-interface ms-1/0/0.1;

outside-service-interface ms-1/0/0.2;

}

ipsec-vpn-options {

local-gateway 10.0.1.2;

}

ipsec-vpn-rules vpn_rule_ms_5_2_01;

}

user@router2 #show routing-options

static {

route 172.16.0.0/16 next-hop ms-1/0/0.1;

}

검증

터널 생성 확인

목적

동적 엔드포인트가 생성되었는지 확인합니다.

작업

라우터 1에서 다음 명령을 실행합니다.

user@router1 >show services ipsec-vpn ipsec security-associations detail

Service set: ipsec_ss_ms_4_0_01, IKE Routing-instance: default

Rule: vpn_rule_ms_4_0_01, Term: term11, Tunnel index: 1

Local gateway: 10.0.1.1, Remote gateway: 10.0.1.2

IPSec inside interface: ms-4/0/0.1, Tunnel MTU: 1500

Local identity: ipv4_subnet(any:0,[0..7]=172.16.0.0/16)

Remote identity: ipv4_subnet(any:0,[0..7]=192.168.0.0/16)

Direction: inbound, SPI: 112014862, AUX-SPI: 0

Mode: tunnel, Type: dynamic, State: Installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Soft lifetime: Expires in 24556 seconds

Hard lifetime: Expires in 25130 seconds

Anti-replay service: Enabled, Replay window size: 4096

Direction: outbound, SPI: 1469281276, AUX-SPI: 0

Mode: tunnel, Type: dynamic, State: Installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Soft lifetime: Expires in 24556 seconds

Hard lifetime: Expires in 25130 seconds

Anti-replay service: Enabled, Replay window size: 4096

의미

출력은 IPSec SA가 Installed(설치됨) 상태로 라우터에서 작동 중임을 보여줍니다. IPSec 터널이 작동하며 터널을 통해 트래픽을 전송할 준비가 되었습니다.

DEP 터널을 통한 트래픽 플로우 확인

목적

새로 생성된 DEP 터널에서 트래픽 플로우를 확인합니다.

작업

라우터 2에서 다음 명령을 실행합니다.

user@router2> show services ipsec-vpn ipsec statistics PIC: ms-1/0/0, Service set: ipsec_ss_ms_5_2_01 ESP Statistics: Encrypted bytes: 153328 Decrypted bytes: 131424 Encrypted packets: 2738 Decrypted packets: 2738 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0 ESP authentication failures: 0 ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0 Replay before window drops: 0, Replayed pkts: 0 IP integrity errors: 0, Exceeds tunnel MTU: 0 Rule lookup failures: 0, No SA errors: 0 Flow errors: 0, Misc errors: 0

서비스 집합에 대한 IPsec 보안 연결 확인

목적

서비스 집합에 대해 구성된 보안 연결이 올바르게 작동하는지 확인합니다.

작업

라우터 2에서 다음 명령을 실행합니다.

user@router2> show services ipsec-vpn ipsec security-associations ipsec_ss_ms_5_2_01

Service set: ipsec_ss_ms_5_2_01, IKE Routing-instance: default

Rule: vpn_rule_ms_5_2_01, Term: term11, Tunnel index: 1

Local gateway: 10.0.1.2., Remote gateway: 10.0.1.1

IPSec inside interface: ms-1/0/0.1, Tunnel MTU: 1500

Direction SPI AUX-SPI Mode Type Protocol

inbound 1612447024 0 tunnel dynamic ESP

outbound 1824720964 0 tunnel dynamic ESP

예: VRF 인스턴스를 통해 정적으로 할당된 IPsec 터널 구성

이 예는 VRF 인스턴스를 통해 정적으로 할당된 IPsec 터널을 구성하는 방법을 보여주며, 다음 섹션을 포함합니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

프로바이더 에지 라우터로 구성된 M Series, MX 시리즈 또는 T 시리즈 라우터.

Junos OS 릴리스 9.4 이상.

이 기능을 구성하기 전에 디바이스 초기화 이외의 특별한 구성은 필요하지 않습니다.

개요

Junos OS를 사용하면 가상 라우팅 및 포워딩(VRF) 인스턴스에 정적으로 할당된 IPsec 터널을 구성할 수 있습니다. VRF 인스턴스에서 IPsec 터널을 구성하는 기능은 네트워크 세그먼테이션 및 보안을 강화합니다. VRF 인스턴스를 통해 동일한 PE 라우터에 여러 고객 터널을 구성할 수 있습니다. 각 VRF 인스턴스는 배타적 라우팅 테이블을 가진 논리적 라우터 역할을 합니다.

구성

이 예는 프로바이더 에지 라우터의 VRF 인스턴스를 통한 IPsec 터널 구성을 보여주고 필요한 구성을 완료하기 위한 단계별 지침을 제공합니다.

이 섹션에는 다음이 포함됩니다.

프로바이더 에지 라우터 구성

CLI 빠른 구성

이 예제를 빠르게 구성하려면 다음 명령을 복사하여 텍스트 파일에 붙여 넣고 줄 바꿈을 제거한 다음 네트워크 구성과 일치하는 데 필요한 세부 정보를 변경한 다음 명령을 복사하여 [edit] 계층 수준의 CLI에 붙여넣습니다.

set interfaces ge-0/3/0 unit 0 family inet address 10.6.6.6/32 set interfaces ge-1/1/0 description "teller ge-0/1/0" set interfaces ge-1/1/0 unit 0 family inet address 10.21.1.1/16 set interfaces ms-1/2/0 unit 0 family inet address 10.7.7.7/32 set interfaces ms-1/2/0 unit 1 family inet set interfaces ms-1/2/0 unit 1 service-domain inside set interfaces ms-1/2/0 unit 2 family inet set interfaces ms-1/2/0 unit 2 service-domain outside set policy-options policy-statement vpn-export then community add vpn-community set policy-options policy-statement vpn-export then accept set policy-options policy-statement vpn-import term a from community vpn-community set policy-options policy-statement vpn-import term a then accept set policy-options community vpn-community members target:100:20 set routing-instances vrf instance-type vrf set routing-instances vrf interface ge-0/3/0.0 set routing-instances vrf interface ms-1/2/0.1 set routing-instances vrf route-distinguisher 192.168.0.1:1 set routing-instances vrf vrf-import vpn-import set routing-instances vrf vrf-export vpn-export set routing-instances vrf routing-options static route 10.0.0.0/0 next-hop ge-0/3/0.0 set routing-instances vrf routing-options static route 10.11.11.1/32 next-hop ge-0/3/0.0 set routing-instances vrf routing-options static route 10.8.8.1/32 next-hop ms-1/2/0.1 set services ipsec-vpn ipsec proposal demo_ipsec_proposal protocol esp set services ipsec-vpn ipsec proposal demo_ipsec_proposal authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal demo_ipsec_proposal encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy demo_ipsec_policy perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec policy demo_ipsec_policy proposals demo_ipsec_proposal set services ipsec-vpn ike proposal demo_ike_proposal authentication-method pre-shared-keys set services ipsec-vpn ike proposal demo_ike_proposal dh-group group2 set services ipsec-vpn ike policy demo_ike_policy proposals demo_ike_proposal set services ipsec-vpn ike policy demo_ike_policy pre-shared-key ascii-text juniperkey set services ipsec-vpn rule demo-rule term demo-term then remote-gateway 10.21.2.1 set services ipsec-vpn rule demo-rule term demo-term then dynamic ike-policy demo_ike_policy set services ipsec-vpn rule demo-rule match-direction input set services service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 set services service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 set services service-set demo-service-set ipsec-vpn-options local-gateway 10.21.1.1 set services service-set demo-service-set ipsec-vpn-rules demo-rule

단계별 절차

다음 예에서는 구성 계층에서 다양한 수준을 탐색해야 합니다. CLI 탐색에 대한 정보는 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

VRF 인스턴스에 정적으로 할당된 IPsec 터널을 구성하려면 다음을 수행합니다.

인터페이스를 구성합니다. 이 단계에서는 두 개의 이더넷(

ge) 인터페이스, 한 개의 서비스 인터페이스(ms-) 및 서비스 인터페이스의 논리적 인터페이스에 대한 서비스 도메인 속성을 구성합니다. 내부 인터페이스로 표시된 논리적 인터페이스는 트래픽에 구성된 서비스를 적용하는 반면, 외부 인터페이스로 표시된 논리적 인터페이스는 내부 인터페이스가 서비스를 적용한 트래픽의 송신 지점 역할을 합니다.[edit interfaces] user@PE1# set ge-0/3/0 unit 0 family inet address 10.6.6.6/32 user@PE1# set ge-1/1/0 description "teller ge-0/1/0" user@PE1# set ge-1/1/0 unit 0 family inet address 10.21.1.1/16 user@PE1# set ms-1/2/0 unit 0 family inet address 10.7.7.7/32 user@PE1# set ms-1/2/0 unit 1 family inet user@PE1# set ms-1/2/0 unit 1 service-domain inside user@PE1# set ms-1/2/0 unit 2 family inet user@PE1# set ms-1/2/0 unit 2 service-domain outside

VRF 인스턴스에 대한 경로 가져오기 및 내보내기 기준을 지정하도록 라우팅 정책을 구성합니다. 이 단계에서 정의된 가져오기 및 내보내기 정책은 다음 단계의 routing-instance 구성에서 참조됩니다.

[edit policy-options] user@PE1# set policy-statement vpn-export then community add vpn-community user@PE1# set policy-statement vpn-export then accept user@PE1# set policy-statement vpn-import term a from community vpn-community user@PE1# set policy-statement vpn-import term a then accept user@PE1# set community vpn-community members target:100:20

라우팅 인스턴스를 구성하고 routing-instance 유형을 로 지정합니다.

vrf이전 단계에서 정의한 가져오기 및 내보내기 정책을 라우팅 인스턴스에 적용하고, 첫 번째 단계에서 구성한 내부 인터페이스(ms-1/2/0.1)로 IPsec 트래픽을 전송할 정적 경로를 지정합니다.[edit routing-instance] user@PE1# set vrf instance-type vrf user@PE1# set vrf interface ge-0/3/0.0 user@PE1# set vrf interface ms-1/2/0.1 user@PE1# set vrf route-distinguisher 192.168.0.1:1 user@PE1# set vrf vrf-import vpn-import user@PE1# set vrf vrf-export vpn-export user@PE1# set vrf routing-options static route 10.0.0.0/0 next-hop ge-0/3/0.0 user@PE1# set vrf routing-options static route 10.11.11.1/32 next-hop ge-0/3/0.0 user@PE1# set vrf routing-options static route 10.8.8.1/32 next-hop ms-1/2/0.1

IKE(Internet Key Exchange) 및 IPsec 제안 및 정책과 수신 트래픽에 IKE(Internet Key Exchange) 정책을 적용하는 규칙을 구성합니다.

참고:기본적으로 Junos OS는 IKE 정책 버전 1.0을 사용합니다. Junos OS 릴리스 11.4 이상은 에서 구성

[edit services ipsec-vpn ike policy policy-name pre-shared]해야 하는 IKE 정책 버전 2.0도 지원합니다.[edit services] user@PE1# set ipsec-vpn ipsec proposal demo_ipsec_proposal protocol esp user@PE1# set ipsec-vpn ipsec proposal demo_ipsec_proposal authentication-algorithm hmac-sha1-96 user@PE1# set ipsec-vpn ipsec proposal demo_ipsec_proposal encryption-algorithm 3des-cbc user@PE1# set ipsec-vpn ipsec policy demo_ipsec_policy perfect-forward-secrecy keys group2 user@PE1# set ipsec-vpn ipsec policy demo_ipsec_policy proposals demo_ipsec_proposal user@PE1# set ipsec-vpn ike proposal demo_ike_proposal authentication-method pre-shared-keys user@PE1# set ipsec-vpn ike proposal demo_ike_proposal dh-group group2 user@PE1# set ipsec-vpn ike policy demo_ike_policy proposals demo_ike_proposal user@PE1# set ipsec-vpn ike policy demo_ike_policy pre-shared-key ascii-text juniperkey user@PE1# set ipsec-vpn rule demo-rule term demo-term then remote-gateway 10.21.2.1 user@PE1# set ipsec-vpn rule demo-rule term demo-term then dynamic ike-policy demo_ike_policy user@PE1# set ipsec-vpn rule demo-rule match-direction input

다음 홉 스타일 서비스 집합을 구성합니다. 첫 번째 단계에서 구성한 내부 및 외부 인터페이스를 각각 and

outside-service-interface로inside-service-interface구성해야 합니다.[edit services] user@PE1# set service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 user@PE1# set service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 user@PE1# set service-set demo-service-set ipsec-vpn-options local-gateway 10.21.1.1 user@PE1# set service-set demo-service-set ipsec-vpn-rules demo-rule

구성을 커밋합니다.

[edit] user@PE1# commit

결과

라우터 1의 구성 모드에서 , show policy-options, show routing-instances, show services ipsec-vpn및 show services service-set 명령을 show interfaces입력하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정합니다.

user@PE1# show interfaces

...

ms-1/2/0 {

unit 0 {

family inet {

address 10.7.7.7/32;

}

}

unit 1 {

family inet;

service-domain inside;

}

unit 2 {

family inet;

service-domain outside;

}

}

ge-0/3/0 {

unit 0 {

family inet {

address 10.6.6.6/32;

}

}

}

ge-1/1/0 {

description "teller ge-0/1/0";

unit 0 {

family inet {

address 10.21.1.1/16;

}

}

}

...

user@PE1# show policy-options

policy-statement vpn-export {

then {

community add vpn-community;

accept;

}

}

policy-statement vpn-import {

term a {

from community vpn-community;

then accept;

}

}

community vpn-community members target:100:20;