멀티노드 고가용성에서의 IPsec VPN 지원

액티브-백업 모드의 IPsec VPN

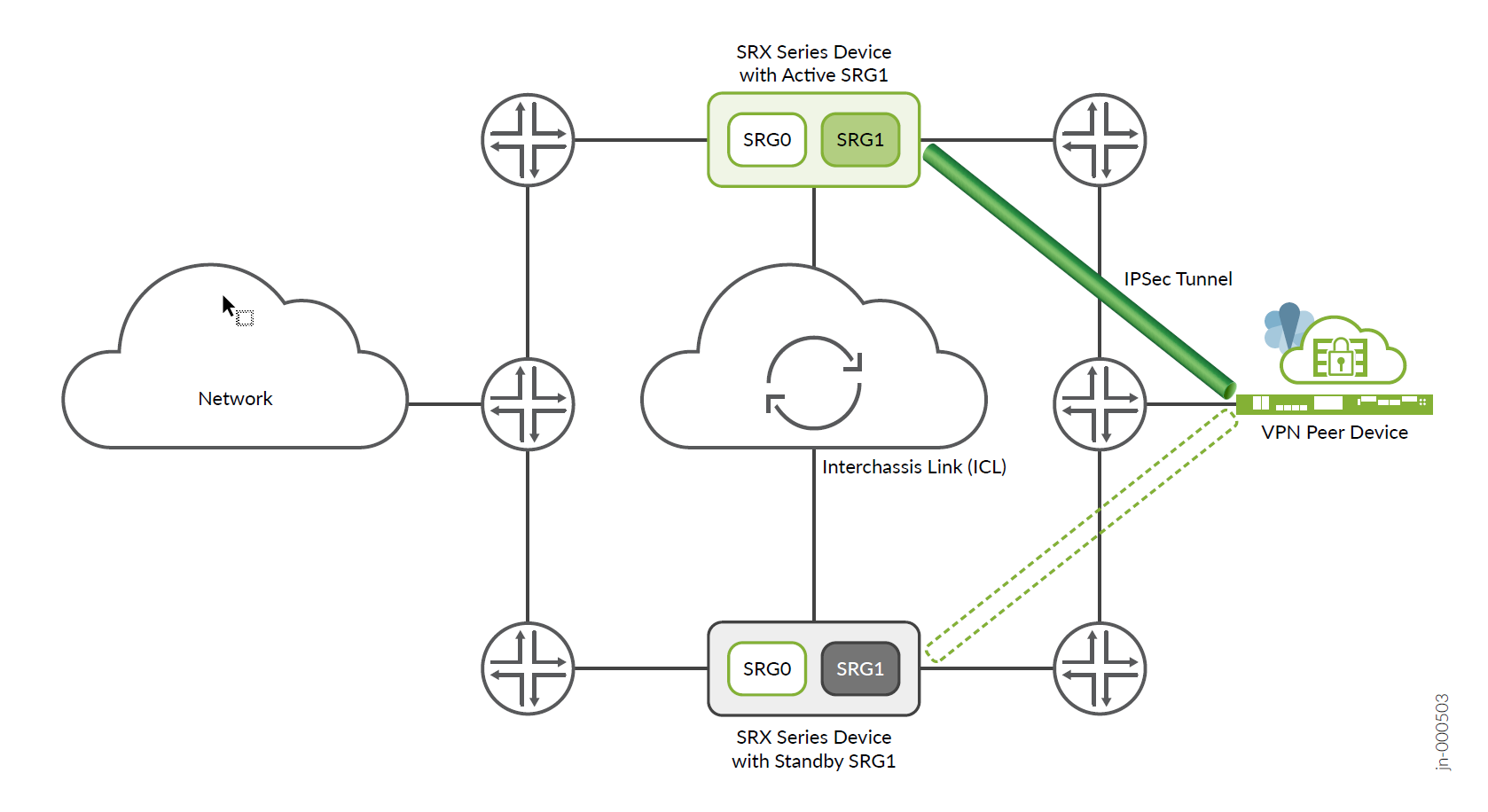

SRX 시리즈 방화벽은 멀티노드 고가용성 설정에서 IPsec VPN 터널을 지원합니다. Junos OS 릴리스 22.4R1 이전에는 IPsec VPN 터널이 SRG1에 고정되며, 여기서 SRG1은 스테이트풀 액티브/백업 모드에서 작동합니다. 이 모드에서는 모든 VPN 터널이 SRG1이 활성화된 동일한 디바이스에서 종료됩니다.

멀티노드 고가용성은 IPsec 터널을 설정하고 다음을 통해 키 교환을 수행합니다.

-

라우팅 구축에서 종료 IP에 대해 활성 SRG1의 유동 IP 주소를 동적으로 연결하고 스위칭 모드에서 두 디바이스 사이에 떠 있는 종료 IP인 가상 IP(VIP)를 할당합니다.

-

SRG1이 활성화된 노드에서 터널 설정을 인증하기 위해 동적 CA 프로필이 필요한 경우 CA 프로필을 생성합니다.

-

새 인증을 수행하고 새로 활성 노드에서 동적 프로필을 로드하고 이전 노드에서 삭제합니다.

활성 노드와 백업 노드 모두에서 명령을 실행 show 하여 IKE(Internet Key Exchange) 및 IPsec 보안 연결의 상태를 표시할 수는 있지만, 활성 노드에서만 IKE(Internet Key Exchange) 및 IPsec 보안 연결을 삭제할 수 있습니다.

명령을 사용하여 set chassis high-availability services-redundancy-group 1 활성/백업 모드를 활성화하면 VPN 서비스가 자동으로 활성화됩니다. 자세한 내용은 구성 예제를 참조하십시오.

PKI 파일은 ICL에 대한 링크 암호화를 사용하도록 설정한 경우에만 피어 노드에 동기화됩니다.

보안 디바이스에서 멀티노드 고가용성으로 VPN을 구성할 때는 다음 순서를 따르는 것이 좋습니다.

-

백업 노드에서 보안 IKE 게이트웨이, IPsec VPN, 인터페이스 st0.x 및 보안 영역을 구성한 다음 구성을 커밋합니다.

-

활성 노드에서 보안 IKE 게이트웨이, IPsec VPN, st0.x 인터페이스, 보안 영역 및 정적 경로를 구성하고 구성을 커밋합니다.

commit synchronize 옵션을 사용하지 않는 경우 활성 노드에서 구성을 커밋하기 전에 백업 노드에서 구성을 커밋해야 합니다.

백업 노드에서 패킷 처리

멀티노드 고가용성에서 옵션을 사용하면 process-packet-on-backup 패킷 전달 엔진이 해당 SRG의 백업 노드에서 패킷을 전달합니다. 이 구성은 노드가 활성 모드가 아닌 경우에도 백업 노드에서 VPN 패킷을 처리합니다. 따라서 장애 조치 후 백업 노드가 활성 역할로 전환될 때 지연이 발생하지 않습니다. 패킷 프로세스는 전환 기간에도 계속됩니다.

[set chassis high-availability services-redundancy-group name process-packet-on-backup] 문을 사용하여 SRG1의 백업 시 프로세스 패킷을 구성할 수 있습니다.

액티브-액티브 모드의 IPsec VPN

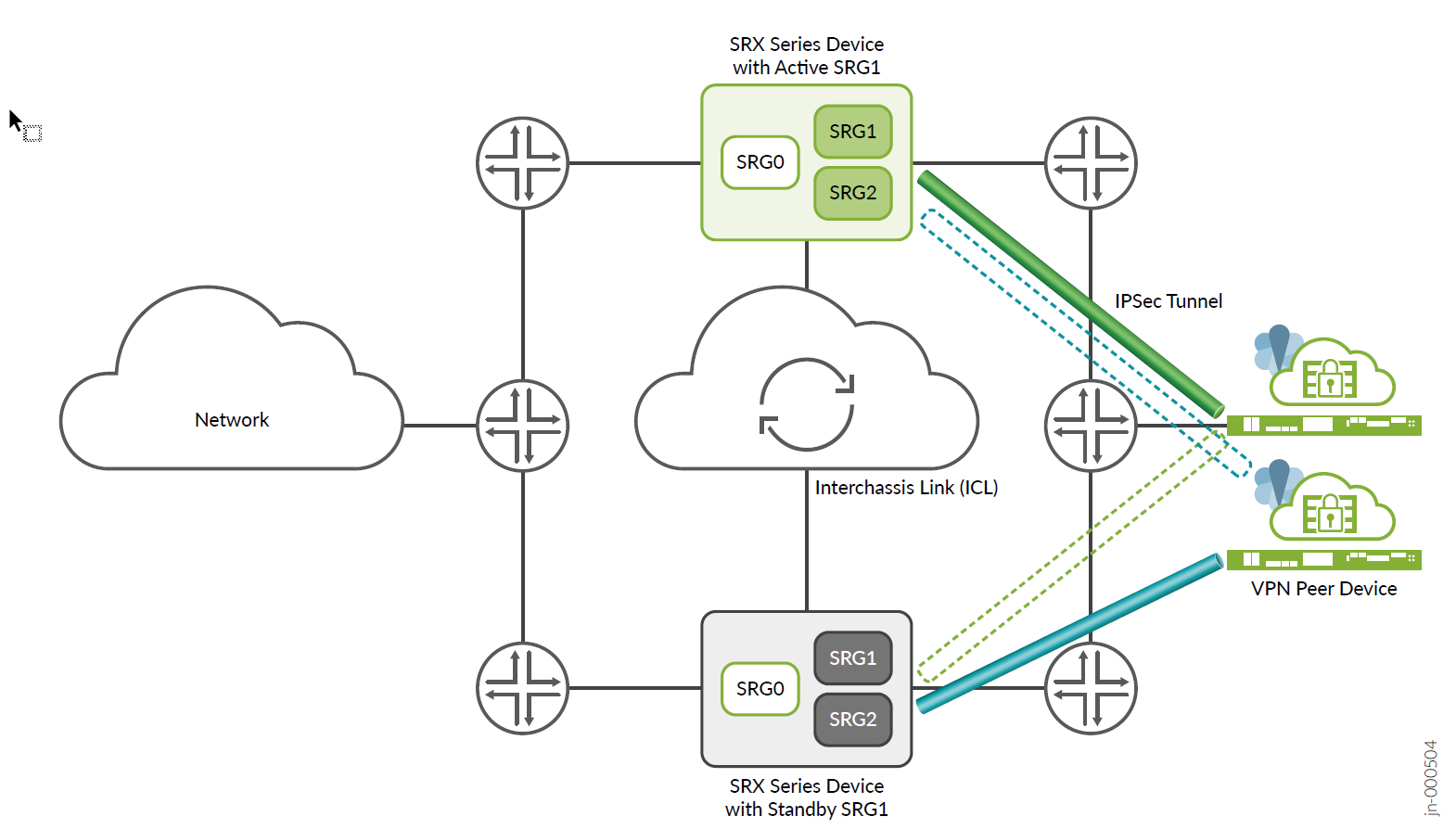

Junos OS 릴리스 22.4R1부터 멀티노드 고가용성을 구성하여 IPsec VPN에 대한 멀티 SRG1(SRG1+)의 지원을 통해 액티브-액티브 모드에서 작동할 수 있습니다. 이 모드에서 일부 SRG는 한 노드에서 활성 상태로 유지되고 일부 SRG는 다른 노드에서 활성 상태로 유지됩니다. 특정 SRG는 항상 액티브 백업 모드에서 작동합니다. 한 노드에서는 활성 모드로 작동하고 다른 노드에서는 백업 모드로 작동합니다.

멀티노드 고가용성은 여러 SRG(SRG1+)를 사용하여 액티브-액티브 모드에서 IPsec VPN을 지원합니다. 이 모드에서는 SRG 활성에 따라 두 노드 모두에서 여러 활성 터널을 설정할 수 있습니다. 서로 다른 SRG가 서로 다른 노드에서 활성화될 수 있으므로 이러한 SRG에 속하는 터널은 두 노드에서 독립적으로 작동합니다. 두 노드에 활성 터널이 있으면 두 노드 모두에서 데이터 트래픽을 암호화/복호화할 수 있으므로 대역폭을 효율적으로 사용할 수 있습니다.

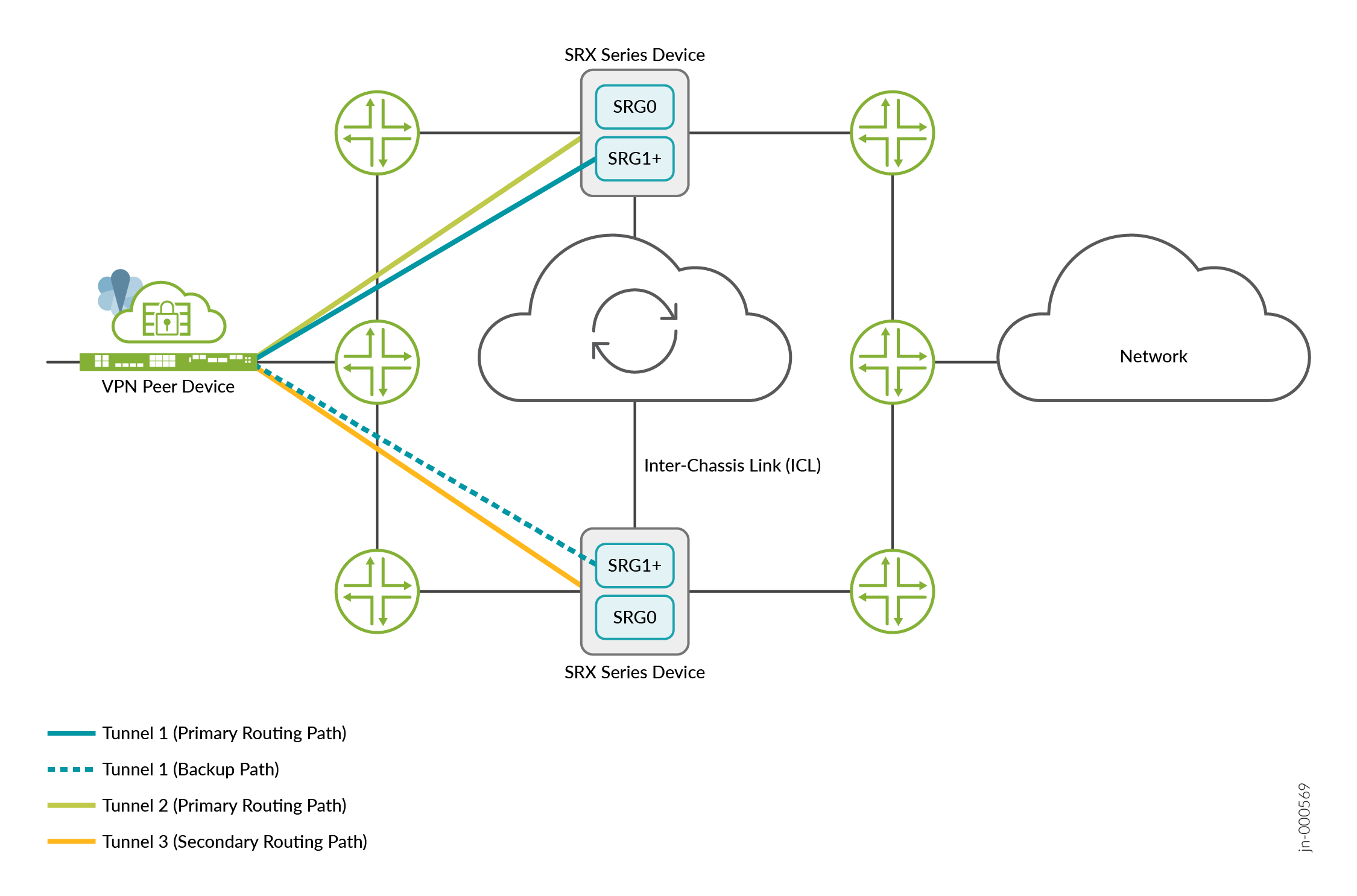

그림 1 그리고 그림 2 액티브-백업 및 액티브-액티브 멀티노드 고가용성 IPsec VPN 터널의 차이를 보여줍니다.

멀티노드 고가용성은 IPsec 터널을 설정하고 종료 IP 주소(끝나는 터널도 식별함)를 SRG에 연결하여 키 교환을 수행합니다. 서로 다른 SRG1+가 각 디바이스에서 활성 상태이거나 백업 상태일 수 있기 때문에 멀티노드 고가용성은 일치하는 트래픽을 해당 활성 SRG1로 효과적으로 조정합니다. 멀티노드 고가용성은 또한 SRG ID 및 IP 접두사 매핑 정보를 유지합니다.

표 1과 표 2는 SRG1+ 변경의 변경으로 인한 IPSec VPN 터널의 영향에 대한 세부 정보를 제공합니다.

| SRG1 변경 사항 | IPSec VPN 터널에 미치는 영향 |

|---|---|

| SRG 추가 | 기존 터널에 영향 없음 |

| SRG 삭제 | SRG와 관련된 모든 경로를 삭제합니다. |

| SRG 속성(접두사 목록 제외) 수정 | 기존 터널에 영향 없음 |

| SRG ID 수정 | SRG와 연관된 기존 터널을 모두 삭제합니다. |

| 접두사 목록 수정의 IP 접두사 | 해당 특정 IP 접두사에 매핑되는 모든 터널을 삭제합니다. 수정된 IP 접두사에 대한 기존 터널 매핑이 없으면 영향이 없습니다. |

| 멀티노드 고가용성에서 SRG | 상태 변경 | 작업

|---|---|

|

|

해당 SRG에 해당하는 모든 데이터를 삭제하고 새로운 활성 SRG에서 재동기화합니다. |

|

|

해당 SRG에 해당하는 모든 데이터를 삭제하고 새로운 활성 SRG에서 재동기화합니다. |

|

|

해당 사항 없음 |

|

|

조치 없음 |

|

|

조치 없음 |

|

|

조치 없음 |

|

|

작업 없음(상태 전환 가능. 활성 상태가 사전 또는 사후 상태에 관여하지 않는 경우 작업이 필요하지 않음) |

|

|

작업 없음(상태 전환 가능. 활성 상태가 사전 또는 사후 상태에 관여하지 않는 경우 작업이 필요하지 않음) |

|

|

작업 없음(상태 전환 가능. 활성 상태가 사전 또는 사후 상태에 관여하지 않는 경우 작업이 필요하지 않음) |

SRG에 IPsec VPN 서비스 연결

22.4R1 이전 릴리스는 SRG0 및 SRG1만 지원했으며 SRG1은 기본적으로 IPsec VPN에 연결되었습니다. 22.4R1에서 SRG는 기본적으로 IPSec VPN 서비스에 연결되지 않습니다. 다음을 통해 IPsec VPN 서비스를 여러 SRG 중 하나에 연결해야 합니다.

- IPsec을 매니지드 서비스로 지정

예:

[set chassis high-availability services-redundancy-group <id> managed-services ipsec] - IP 접두사 목록 만들기

예:

[set chassis high-availability services-redundancy-group <id> prefix-list <name>][set policy-options prefix-list <name> <IP address>

멀티노드 고가용성 설정에 여러 SRG가 있는 경우 일부 SRG는 한 노드에서 활성 상태이고 일부 SRG는 다른 노드에서 활성 상태입니다. IP 접두사 목록을 구성하여 특정 IPsec 터널을 특정 노드(SRX 시리즈 방화벽)에 고정할 수 있습니다.

IPsec VPN 구성에서 IKE 게이트웨이는 두 보안 디바이스 간의 네트워크 연결을 개시하고 종료합니다. 로컬 엔드(로컬 IKE 게이트웨이)는 IKE 협상을 시작하는 SRX 시리즈 인터페이스입니다. 로컬 IKE(Internet Key Exchange) 게이트웨이에는 VPN 연결이 엔드포인트로 사용하는 방화벽에서 공개적으로 라우팅할 수 있는 IP 주소인 로컬 IP 주소가 있습니다.

IP 접두사 목록에는 IKE(Internet Key Exchange) 게이트웨이의 로컬 주소로 사용되는 IPv4 또는 IPv6 주소 접두사 목록이 포함됩니다. 이러한 IP 접두사(접두사 목록)를 지정된 SRG1과 연결하여 SRG의 상태에 따라 더 높은 선호도로 IKE(Internet Key Exchange) 게이트웨이의 로컬 주소를 보급할 수 있습니다.

특정 IPsec VPN 터널을 특정 보안 디바이스에 고정하려면 다음을 수행해야 합니다.

-

IKE(Internet Key Exchange) 게이트웨이의 로컬 주소를 포함하여 IP 접두사 목록을 생성하고 IP 접두사 목록을 SRG에 연결합니다.

예:

set chassis high-availability services-redundancy-group 1 prefix-list lo0_1 set chassis high-availability services-redundancy-group 2 prefix-list lo0_2 set policy-options prefix-list lo0_1 10.11.0.1/32 set policy-options prefix-list lo0_2 10.11.1.1/32 set interfaces lo0 description untrust set interfaces lo0 unit 0 family inet address 10.11.0.1/32 set interfaces lo0 unit 0 family inet address 10.11.1.1/32

- 접두사 목록에 대한 routing-instance를 정의합니다.

set chassis high-availability services-redundancy-group 1 prefix-list lo0_1 routing-instance rt-vr set chassis high-availability services-redundancy-group 1 prefix-list lo0_2 routing-instance rt-vr

접두사 목록에 대한 routing-instance를 연결하지 않으면 멀티노드 고가용성은 기본 라우팅 테이블을 사용하므로 VPN 기능에 영향을 미칠 수 있습니다.

-

IPSec VPN을 SRG에 연결/활성화합니다.

예:

set chassis high-availability services-redundancy-group 1 managed-services ipsec set chassis high-availability services-redundancy-group 2 managed-services ipsec

이 구성을 사용하면 멀티노드 고가용성 설정에서 SRX 시리즈 방화벽에 구성된 여러 SRG 중 하나에 IPsec VPN을 선택적이고 유연하게 연결할 수 있습니다.

다음 명령을 사용하여 SRG에 대한 IKE/IPsec 개체의 매핑을 확인할 수 있습니다.

user@host# show chassis high-availability information detail

.........

Services Redundancy Group: 1

Deployment Type: SWITCHING

Status: BACKUP

Activeness Priority: 200

Hold Timer: 1

Services: [ IPSEC ]

Process Packet In Backup State: NO

Control Plane State: NOT READY

System Integrity Check: COMPLETE

Peer Information:

Failure Events: NONE

Peer Id: 2

Last Advertised HA Status: ACTIVE

Last Advertised Health Status: HEALTHY

Failover Readiness: N/A

.............

다음 명령을 사용하여 SRG 및 IP 접두사 목록의 매핑을 확인할 수 있습니다.

user@host> show chassis high-availability prefix-srgid-table

IP SRGID Table:

SRGID IP Prefix Routing Table

1 10.11.0.1/32 rt-vr

1 10.19.0.1/32 rt-vr

1 10.20.0.1/32 rt-vr

2 10.11.1.1/32 rt-vr

2 10.19.1.1/32 rt-vr

2 10.20.1.1/32 rt-vr

접두사 목록을 구성하지 않으면 다음과 같은 경고 메시지가 표시됩니다.

user@host> show chassis high-availability prefix-srgid-table

Warning: prefix list not configured

자세한 내용은 예: 레이어 3 네트워크의 액티브-액티브 멀티노드 고가용성에서 IPSec VPN 구성을 참조하십시오.

IPsec VPN에 대한 동적 라우팅 프로토콜 지원

Junos OS 릴리스 23.2R1부터는 노드-로컬 터널을 사용하여 멀티노드 고가용성 설정에서 IPsec VPN에 동적 라우팅 프로토콜을 사용하도록 설정할 수 있습니다. 동적 라우팅 프로토콜이 추가하는 경로는 노드에 로컬로 유지됩니다. 이러한 경로는 SRG(서비스 중복 그룹)에 바인딩되지 않습니다.

이전 릴리스에서 멀티노드 고가용성은 트래픽 선택기 구축만 지원합니다. 즉, 트래픽 선택기를 사용하여 IPsec VPN을 구성할 때, 구성은 트래픽 선택기 접두사를 기반으로 선호 값과 라우팅 메트릭을 고려하여 경로를 설치합니다.

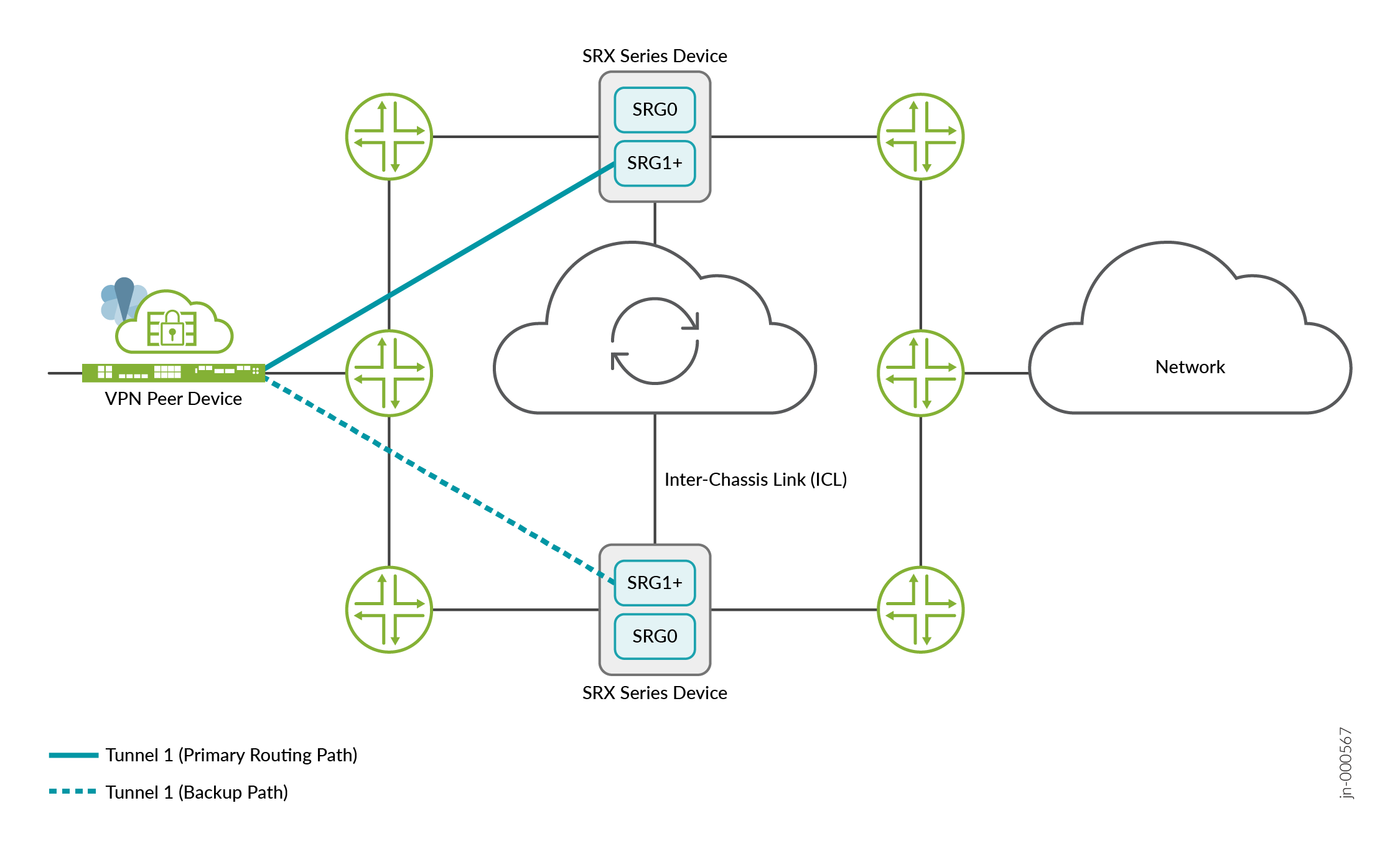

노드-로컬 터널을 구성할 때, VPN 피어 디바이스에서 멀티노드 고가용성 설정의 두 노드에 대한 별도의 터널이 있습니다. 즉, 두 개의 멀티노드 고가용성 노드 각각에 하나의 노드-로컬 터널이 있습니다.

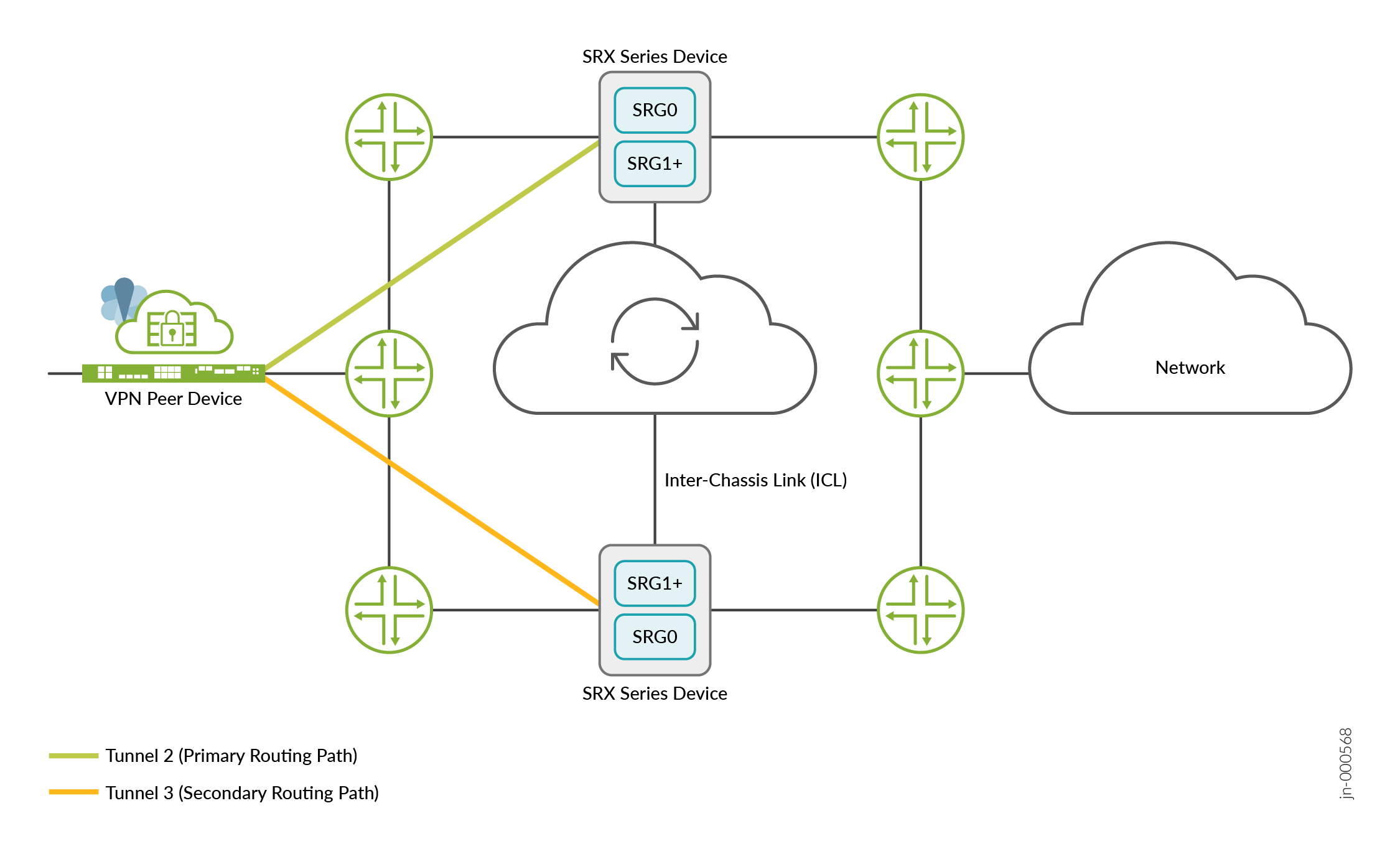

그림 3, 그림 4 및 그림 5는 각각 동기화된 터널, 노드-로컬 터널, 동기화된 터널과 노드-로컬 터널의 조합을 사용하여 멀티노드 고가용성 IPsec VPN 구축을 보여줍니다.

을 사용한 멀티노드 고가용성 구축

을 사용한 멀티노드 고가용성 구축

위의 그림은 피어 디바이스와 멀티노드 고가용성 설정 간의 IPsec VPN 터널을 보여줍니다. IPsec VPN 터널은 활성 SRG1+에 고정됩니다. 연결된 SRG1+가 활성화되면 터널이 활성 상태를 유지합니다. 이 구축에서 트래픽은 활성 터널(터널 1)을 통해 실행됩니다.

을 사용한 멀티노드 고가용성 구축

을 사용한 멀티노드 고가용성 구축

앞의 그림에서는 VPN 피어 디바이스와 멀티노드 고가용성 설정 사이에 두 개의 노드-로컬 터널이 있습니다. 각 터널은 설정에 있는 두 노드 중 하나에 연결됩니다. 이러한 터널은 SRG1+와 연결되지 않습니다. 터널 중 하나 또는 둘 다 언제든지 활성 상태를 유지할 수 있습니다. 구성된 라우팅 프로토콜에 따라 트래픽은 언제든지 터널 2 또는 터널 3을 통해 실행됩니다.

위의 그림은 VPN 피어 디바이스와 멀티노드 고가용성 설정 간의 IPsec VPN 터널을 보여줍니다. 또한 이 그림은 VPN 피어 디바이스와 멀티노드 고가용성 설정 사이에 있는 두 개의 노드-로컬 터널을 보여줍니다.

IPSec VPN 터널은 활성 SRG1+에 고정되며 연결된 SRG1+가 활성화되면 활성 상태를 유지합니다. 노드-로컬 터널의 경우, 두 터널 모두 활성 상태를 유지합니다.

표 3 은 터널과 동기화된 터널의 node-local 차이를 보여줍니다.

| 기능 | 노드-로컬 터널 | 동기화된 터널 |

|---|---|---|

| SRG1+와의 연결 | 아니요 | 예 |

| 멀티노드 고가용성 노드 간 터널 정보 동기화 | 아니요 | 예 |

| 활성 터널 수 | 2 | 1 |

IPsec VPN 터널을 노드-로컬 터널로 표시

다음 문을 사용하여 SRX 시리즈 방화벽에서와 같이 node-local IPsec VPN 터널을 구성할 수 있습니다.

[edit] user@host# set security ike gateway gateway-name node-local

멀티노드 고가용성 설정에서 두 노드 모두에 대해 옵션을 구성 node-local 했는지 확인합니다.

라우팅 정책 구성 시 하나의 터널에 대한 기본 설정을 설정해야 합니다.

멀티노드 고가용성에서의 ADVPN 지원

Junos OS 릴리스 24.2R1부터 멀티노드 고가용성은 노드-로컬 터널 구축에서 ADVPN을 지원합니다.

노드-로컬 터널은 VPN 피어 디바이스에서 설정의 두 노드에 별도의 터널을 제공하여 멀티노드 HA를 향상시킵니다. ADVPN을 사용하면 스포크 간에 VPN 터널을 동적으로 설정할 수 있습니다. 노드-로컬 터널 구축에서 ADVPN과 멀티노드 HA를 결합하면 강력한 네트워크 연결, 효율적인 리소스 활용, 원활한 페일오버가 보장됩니다.

ADVPN 프로토콜을 사용하면 두 파트너 게이트웨이 간에 바로가기 경로를 생성하여 데이터 전달을 위한 최적의 경로를 설정할 수 있습니다. 일반적으로 허브 앤 스포크 네트워크에서 두 스포크 사이의 트래픽은 허브를 통과합니다. ADVPN을 사용하면 허브는 이전에 IPsec SA를 설정한 피어(스포크 디바이스) 간의 단축키를 권장합니다. 바로 가기를 제안할지 여부는 허브를 통해 한 쌍의 피어 사이에 흐르는 트래픽의 기간과 양에 따라 달라집니다. 바로 가기 파트너라고 하는 이러한 피어는 자체 정책에 따라 이 권장 사항을 수락하거나 거부합니다.

피어는 제안을 수락하고 피어 간에 직접 SA(단축키)를 설정합니다. 각 단축키에 대해 새로운 1단계 및 2단계 SA가 생성됩니다. 그런 다음 이 단축키를 사용하여 보다 최적의 데이터 전달 경로를 설정할 수 있습니다. 이제 피어 간에 흐르는 모든 트래픽이 피어 간의 단축키 터널을 통해 직접 이동합니다.

피어가 추천을 거부하면 거부 이유를 나타내는 제안자에게 다시 응답합니다. 이 경우 트래픽은 바로 가기 제안자를 통해 계속 흐릅니다.

멀티노드 고가용성 설정에는 활성 노드 및 백업 노드 역할을 하는 2개의 SRX 시리즈 방화벽과 노드 로컬 구성의 VPN 피어 디바이스 2개가 포함됩니다. 이 경우, VPN 피어 디바이스와 멀티노드 고가용성 설정 사이에 IPsec VPN 터널이 설정됩니다.

- 바로 가기 제안자: 피어 간에 이동하는 트래픽을 알리고 바로 가기를 제안합니다.

- 바로 가기 파트너: 바로 가기 터널을 형성하는 피어 디바이스입니다. 바로 가기 교환은 확장된 IKEv2 프로토콜을 통해 발생합니다.

멀티노드 고가용성 설정에서 노드-로컬 터널이 있는 VPN 피어 디바이스는 다음 역할을 수행합니다.

- ADVPN 바로 가기 파트너

- ADVPN 바로 가기 제안자

ADVPN 구성에서 SRX 시리즈 방화벽은 바로 가기 제안자 또는 바로 가기 파트너 중 하나로 작동할 수 있지만 한 번에 제안자와 파트너 역할을 모두 할 수는 없습니다.

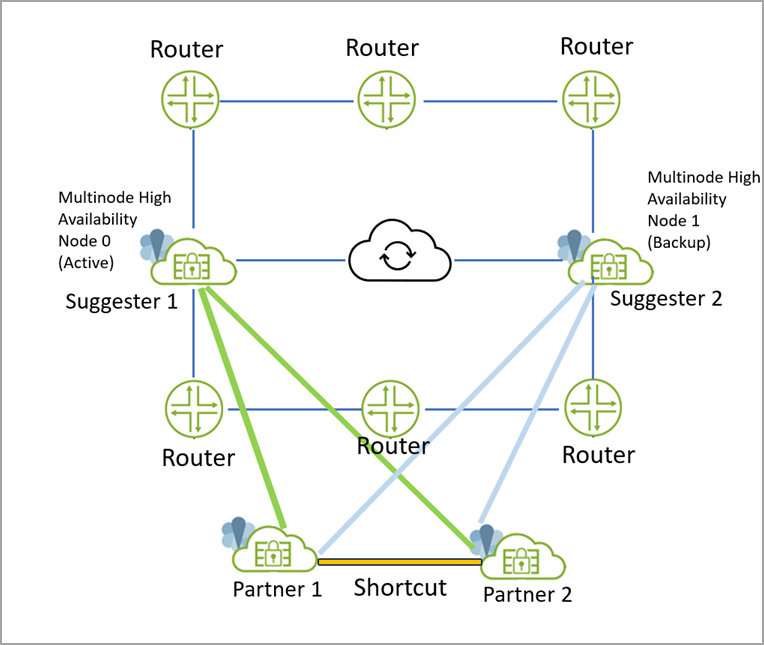

다음 이미지는 VPN 게이트웨이가 바로 가기 제안자 및 파트너 역할을 하는 방법을 보여줍니다.

- 바로 가기 파트너 역할을 하는 VPN 피어 디바이스는 각 멀티노드 고가용성 노드를 향해 두 개의 터널(하나의 터널)을 설정합니다. 이 경우 각 노드는 바로 가기 제안자 역할을 합니다.

그림 6: 바로 가기 파트너

로서의 VPN 게이트웨이

로서의 VPN 게이트웨이

그림에 나온 것과 같이:

- 멀티노드 고가용성의 두 SRX 시리즈 방화벽은 Suggester-1(활성 노드)과 Suggester-2(백업 노드)의 단축키 제안자 역할을 합니다.

- 두 개의 VPN 게이트웨이가 바로 가기 파트너(Partner-1 및 Partner-2)로 작동합니다.

- 파트너-1은 두 개의 터널을 생성합니다. 하나는 Suggester-1로, 다른 하나는 Sugester-2를 향합니다.

- Partner-2는 두 개의 터널을 생성합니다. 하나는 Suggester-1로, 다른 하나는 Sugester-2를 향합니다.

- Partner-1에서 Partner-2로의 트래픽은 Suggester-1을 통과합니다. 제안자-1은 파트너-1과 파트너-2에게 바로 가기를 만들도록 알립니다.

- 활성 노드(suggester-1)가 실패하고 Suggester-1에서 Partner-1 및 Partner-2로의 터널이 모두 중단된 경우:

-

- 이전에 생성된 단축키는 활성 상태로 유지되지만, Partner-1에서 Partner-2로의 트래픽 플로우는 Suggester-2를 통과합니다. 이 경우 Suggester-2는 Partner-1과 Partner-2 사이의 단축키를 제안합니다. Partner-1과 Partner-2 사이에 바로 가기가 이미 존재하므로 새 바로 가기 Suggester-2에 대한 제안은 거부됩니다.

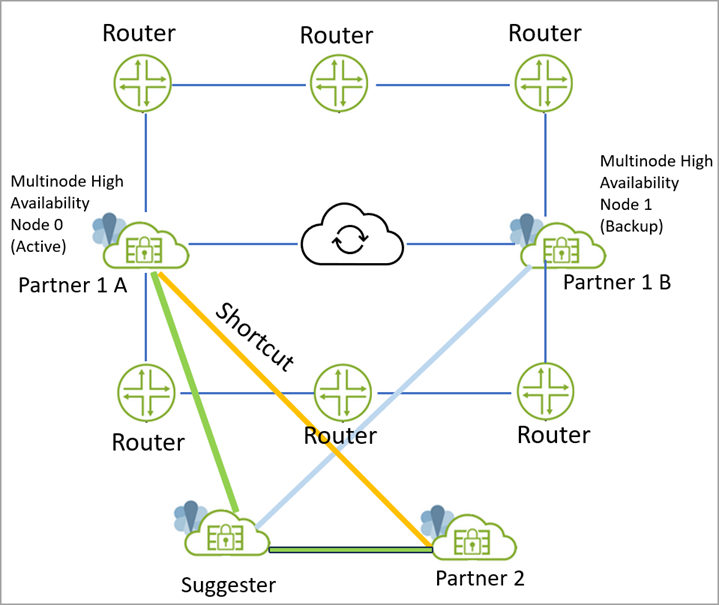

- 바로 가기 제안자 역할을 하는 VPN 피어 디바이스입니다. 이 경우 각 멀티노드 고가용성 노드는 바로 가기 파트너 역할을 하며 VPN 피어 디바이스에 대한 별도의 터널을 설정합니다.

그림 7: 바로가기 제안자

로서의 VPN 게이트웨이

로서의 VPN 게이트웨이

- 멀티노드 고가용성의 SRX 시리즈 방화벽은 Partner-1-A 및 Partner-1-B 역할을 합니다.

- 하나의 VPN 게이트웨이는 제안자 역할을 하고 다른 SRX 시리즈 방화벽은 파트너-2 역할을 합니다.

- Partner-1-A(활성 노드)는 Suggester를 사용하여 정적 터널(활성 터널)을 생성합니다.

- Partner-1-B(백업 노드)는 Suggester를 사용하여 정적 터널(백업 터널)을 생성합니다.

- Partner-1-A에서 Partner-2로의 트래픽은 Suggester를 통해 흐릅니다.

- Suggester는 Partner-1-A와 Partner-2 사이에 바로가기를 만들 것을 제안합니다.

- 파트너-1-A와 파트너-2는 둘 사이에 단축키를 만듭니다. 파트너와 제안자 간의 정적 터널이 중단되더라도 바로가기 터널에는 영향을 미치지 않습니다. 정적 터널이 다운된 후에도 트래픽은 단축키 터널을 통해 계속 흐릅니다.

구성 하이라이트

- SRX 시리즈 방화벽에서 멀티노드 고가용성을 구성합니다. 예: 레이어 3 네트워크에서 멀티노드 고가용성 구성을 참조하십시오.

- 멀티노드 고가용성 설정에서 두 노드 모두에 대해 옵션을 구성

node-local했는지 확인합니다. 예:set security ike gateway gateway-name node-local

- 해당하는 경우 SRX 시리즈 방화벽에서 바로 가기 파트너 또는 바로 가기 제안자 역할을 구성합니다. 자동 검색 VPN을 참조하십시오.

IKE(Internet Key Exchange) 게이트웨이 계층에서 advpn 을 구성하는 경우 기본적으로 단축키 제안자 및 단축키 파트너 옵션이 모두 활성화됩니다. 해당 특정 기능을 비활성화하려면 제안 옵션 또는 파트너 옵션을 명시적으로 비활성화해야 합니다.

[edit security ike]

gateway gateway_1 {

…

node-local

…

advpn {

partner disable;

}

}

[edit security ike]

gateway gateway_1 {

advpn {

suggester disable;

partner {

connection-limit 5;

idle-time 300;

}

}

}

제한 사항

- ADVPN 제안자 구성은 스포크 구성을 위한 파트너 기능인 AutoVPN 허브에서만 허용됩니다.

- 동일한 IKE(Internet Key Exchange) 게이트웨이에서 제안자 역할과 파트너 역할을 모두 구성할 수 없습니다

- ADVPN은 IKEv1을 지원하지 않습니다

- 둘 다 네트워크 주소 변환(NAT) 디바이스 뒤에 있는 파트너 간에 바로가기를 만들 수 없습니다.