SSL 인증서

SSL 프록시 역할을 하는 SRX 시리즈 방화벽은 한쪽 끝의 클라이언트와 다른 끝의 서버 간의 SSL 연결을 관리합니다. SSL 프록시 서버는 암호화 기술로 데이터의 안전한 전송을 보장합니다. SSL은 인증서 및 개인-공개 키 교환 쌍을 사용하여 보안 통신을 제공합니다. 이 주제에서는 SSL 연결을 위해 보안 디바이스에 SSL 인증서를 생성하고 설치하는 방법에 대해 알아봅니다.

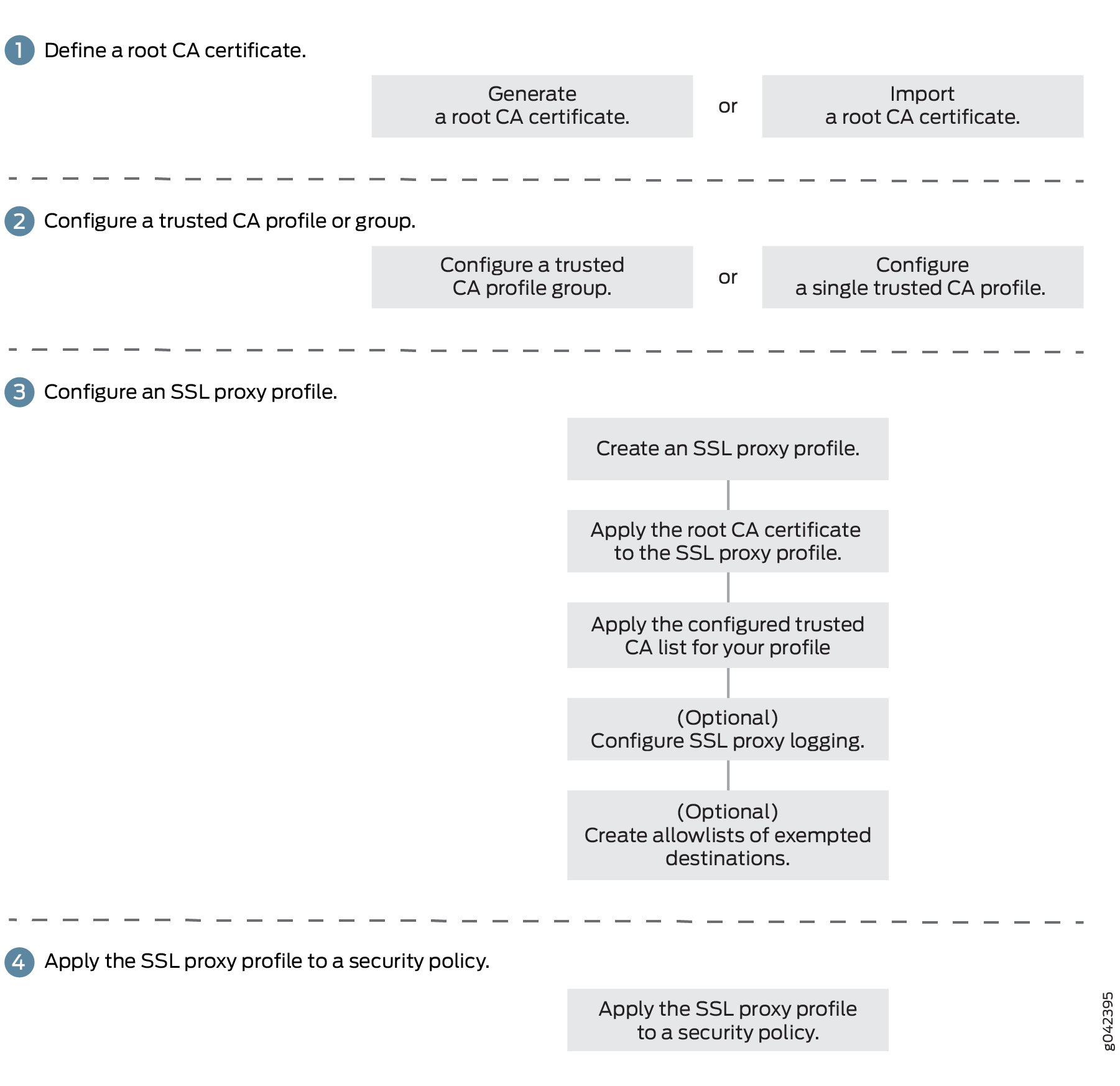

SSL 인증서 구성 및 로드

서버 인증 실패 무시

서버 인증

클라이언트와 디바이스 간의 암시적 신뢰(클라이언트가 디바이스에서 생성된 인증서를 수락하기 때문)는 SSL 프록시의 중요한 측면입니다. 서버 인증이 손상되지 않는 것이 매우 중요합니다. 그러나 실제로는 자체 서명된 인증서와 이상이 있는 인증서가 많습니다. 변칙에는 만료된 인증서, 도메인 이름과 일치하지 않는 일반 이름의 인스턴스 등이 포함될 수 있습니다.

서버 인증은 SSL 프록시 프로파일에서 ignore-server-auth-failure 옵션을 설정하여 관리됩니다. 이 옵션을 설정한 결과는 표 1에서 확인할 수 있습니다.

[edit]user@host#set services ssl proxy profile profile-name actions ignore-server-auth-failure

| SSL 프록시 프로파일 작업 |

결과 |

|---|---|

| ignore-server-auth-failure 옵션이 설정되지 않았습니다(기본 옵션). |

|

| ignore-server-auth-failure 옵션이 설정됩니다 |

|

클라이언트 인증

현재 클라이언트 인증은 SSL 프록시에서 지원되지 않습니다. 서버가 클라이언트 인증을 요청하면 인증서를 사용할 수 없다는 경고가 표시됩니다. 이 경고를 통해 서버는 계속할지 또는 종료할지를 결정할 수 있습니다.

SSL 프록시에 대한 인증서 해지 목록

온라인 인증서 상태 프로토콜 및 인증서 해지 목록 이해를 참조하십시오.

SSL 프록시에 대한 인증서 해지 목록 작업

인증 기관(CA)은 CRL(인증서 해지 목록)을 사용하여 해지된 인증서 목록을 주기적으로 게시합니다. 보안 디바이스는 가장 최근에 발급된 CRL을 다운로드하고 캐시합니다. CRL에는 만기 날짜 전에 취소된 일련 번호가 있는 디지털 인증서 목록이 포함되어 있습니다.

CA는 인증서가 손상될 가능성이 있는 경우 발급된 인증서를 해지합니다. 인증서를 해지하는 몇 가지 다른 이유는 다음과 같습니다.

-

지정되지 않음(특별한 이유가 제공되지 않음).

-

인증서를 발급한 인증서 또는 CA와 연결된 개인 키가 손상되었습니다.

-

인증서 소유자가 더 이상 인증서 발급자와 관련이 없습니다.

-

다른 인증서가 원래 인증서를 대체합니다.

-

인증서를 발급한 CA의 작동이 중지되었습니다.

-

인증서가 추가 작업을 보류 중입니다. 취소된 것으로 처리되지만 나중에 수락될 수 있습니다.

참여 장치는 디지털 인증서를 사용하는 경우 인증서 서명 및 유효성을 확인합니다. 기본적으로 CRL 확인은 SSL 프록시 프로파일에서 활성화됩니다.

Junos OS 릴리스 15.1X49-D30 및 Junos OS 릴리스 17.3R1부터 SRX 시리즈 방화벽은 인증서 해지 목록(CRL)을 지원합니다. SRX 시리즈 방화벽에서 CRL 검증에는 서버에서 해지된 인증서 확인이 포함됩니다.

SRX 시리즈 방화벽에서 인증서 해지 검사는 SSL 프록시 프로파일에 대해 기본적으로 활성화되어 있습니다. 특정 보안 요구 사항에 맞게 CRL 유효성 검사를 사용하거나 사용하지 않도록 설정할 수 있습니다.

CRL 다운로드에 실패하거나 루트 또는 중간 인증서에서 CRL 경로를 사용할 수 없는 등의 이유로 CRL 정보를 사용할 수 없는 경우 세션을 허용하거나 삭제할 수 있습니다.

-

CRL 정보를 사용할 수 없는 경우 세션을 허용합니다.

[edit] user@host# set services ssl proxy profile profile-name actions crl if-not-present allow -

CRL 정보를 사용할 수 없는 경우 세션을 삭제합니다.

[edit] user@host# set services ssl proxy profile profile-name actions crl if-not-present drop -

해지 상태에 대해 사용할 수 있는 신뢰할 수 있는 확인 없이 인증서를 수락하고 인증서가 해지되고 해지 이유가 보류 중일 때 세션을 허용하도록 SRX 시리즈 방화벽을 구성합니다.

[edit] user@host# set services ssl proxy profile profile-name actions crl ignore-hold-instruction-code

SSL 성능 향상

SRX 시리즈 방화벽에서 SSL 성능 향상은 다음과 같은 기능을 포함합니다.

SSL 성능 최적화

SSL/TLS 핸드셰이크는 CPU를 많이 사용하는 프로세스입니다. SSL/TLS는 웹에서 가장 널리 사용되는 보안 프로토콜이기 때문에 성능이 웹 성능에 상당한 영향을 미칩니다.

Junos OS 릴리스 15.1X49-D120부터는 성능 최적화를 위해 다음 옵션을 사용할 수 있습니다.

-

최적화된 RSA 키 교환 사용

-

AEAD(Authenticated Encryption with Associated Data) 사용 - AES128-CBC-SHA, AES256-CBC-SHA

-

인증서 캐시 유지 관리 - 인증서 캐시는 서버 인증서 세부 정보와 함께 금지된 서버 인증서를 저장합니다. SSL/TLS 핸드셰이크 중에 SSL 프록시는 새 금지된 인증서를 생성하는 대신 캐시된 금지된 인증서를 클라이언트에 제공할 수 있습니다.

SSL 성능을 개선하면 보안을 손상시키지 않으면서 웹 사이트 성능이 향상되고 사용자 경험이 극대화됩니다.

필요에 따라 인증서 캐시에 대해 다음 설정을 구성할 수 있습니다. 그러나 기본값을 유지하는 것이 좋습니다.

본보기:

-

(선택 사항) 인증서 캐시 시간 제한 값(예: 300초)을 설정합니다.

[edit]user@host# set services ssl proxy global-config certificate-cache-timeout 300이 예에서 인증서 캐시는 인증서 세부 정보를 300초 동안 저장합니다. 기본 제한 시간 값은 600초입니다.

-

(선택 사항) 인증서 캐시를 사용하지 않도록 설정합니다.

[edit]user@host# set services ssl proxy global-config disable-cert-cache인증서 캐시를 비활성화하면 디바이스는 새 연결에 대해 SSL 전체 핸드셰이크를 허용합니다. 기본적으로 인증서 캐시는 사용하도록 설정되어 있습니다.

-

(선택 사항) 기존 인증서 캐시를 무효화합니다.

[edit]user@host# set services ssl proxy global-config invalidate-cache-on-crl-update이 예에서 디바이스는 인증서 해지 목록(CRL)이 업데이트될 때 기존 인증서 캐시를 무효화합니다. 기본적으로 CRL 업데이트 시 인증서 캐시 무효화는 비활성화되어 있습니다.

세션 재개

SSL 세션 재개는 이미 협상된 세션 ID를 사용하여 이전 세션을 재개하는 메커니즘을 제공합니다. 세션 재개는 클라이언트와 서버가 전체 SSL 핸드셰이크 및 새 기본 키 생성의 계산 오버헤드를 절약합니다.

세션 재개는 핸드셰이크 프로세스를 단축하고 SSL 트랜잭션을 가속화하여 적절한 보안 수준을 유지하면서 성능을 향상시킵니다.

TLS 1.2는 세션 식별자 및 세션 티켓 메커니즘을 사용하여 세션 재개를 지원합니다. SSL 세션 재개에는 다음 단계가 포함됩니다.

-

세션 캐싱 메커니즘은 클라이언트와 서버 모두에 대해 사전 마스터 비밀 키 및 합의된 암호와 같은 세션 정보를 캐시합니다.

-

세션 ID는 캐시된 정보를 식별합니다.

-

후속 연결에서 양 당사자는 사전 마스터 비밀 키를 만드는 대신 세션 ID를 사용하여 정보를 검색하는 데 동의합니다.

Junos OS 릴리스 22.1R1부터 TLS 1.3은 SSL 프록시에서 PSK(사전 공유 키)를 사용하여 세션 재개를 지원합니다. PSK를 사용하여 세션을 재개하면 이전에 설정된 공유 비밀 키를 사용하여 세션을 재개하여 SSL 핸드셰이크 오버헤드를 줄일 수 있습니다.

PSK는 초기 TLS 핸드셰이크에서 파생된 고유한 암호화 키입니다. TLS 핸드셰이크에 성공한 후 서버는 클라이언트에 PSK ID를 보냅니다. 클라이언트는 향후 핸드셰이크에서 해당 PSK ID를 사용하여 연결된 PSK의 사용을 협상하여 세션을 다시 시작합니다.

TLS1.3을 사용한 SSL 세션 재개에는 다음 단계가 포함됩니다.

-

초기 TLS 핸드셰이크 후 서버는 PSK ID(PSK의 암호화된 복사본)를 포함하는 새 세션 티켓 메시지를 클라이언트로 보냅니다.

- 다음에 클라이언트가 세션을 다시 시작하려고 하면 동일한 세션 티켓을 Hello 메시지의 서버로 보냅니다.

- 서버는 메시지를 해독하고, PSK를 식별하고, 캐시에서 세션 정보를 검색하여 세션을 다시 시작합니다.

SSL-I(SSL 시작)는 ECDHE 키 교환 모드에서 PSK를 사용하고, SSL-T(SSL 종료)는 ECDHE 교환 모드에서 PSK 및 PSK를 사용합니다.

SSL 프록시 세션은 세션 재개를 위해 연결의 양쪽 끝에서 TLS1.3과 TLS1.2 및 이전 버전 간의 상호 운용성을 지원합니다.

기본적으로 SSL 프록시에 대해 세션 재개가 활성화됩니다. 세션 재개를 지우거나 요구 사항에 따라 다시 활성화할 수 있습니다.

- 세션 재개를 취소하려면:

[edit] user@host# set services ssl proxy profile ssl actions disable-session-resumption

- 세션 재개를 다시 활성화하려면:

[edit] user@host# delete services ssl proxy profile ssl actions disable-session-resumption

다음 명령을 사용하여 세션 시간 제한 값을 구성합니다.

[edit]

user@host# set services ssl proxy global-config session-cache-timeout session-cache-timeout

세션 재협상

SRX 시리즈 방화벽은 세션 재협상을 지원합니다. 세션이 생성되고 SSL 터널 전송이 설정된 후, SSL 매개 변수의 변경은 재협상이 필요합니다. SSL 프록시는 보안(RFC 5746) 및 비보안(TLS v1.0, TLS v1.1 및 TLS v1.2) 재협상을 모두 지원합니다. 세션 재개가 활성화되면 세션 재협상은 다음과 같은 상황에서 유용합니다.

-

SSL 세션 연장 후 암호 키를 새로 고쳐야 합니다.

-

보다 안전한 연결을 위해 더 강력한 암호를 적용해야 합니다.

인증서, 암호 강도 또는 신뢰할 수 있는 CA 목록을 변경하여 SSL 프록시 프로파일을 수정하는 경우 수정된 정책을 커밋할 때 시스템에서 캐시 항목을 플러시합니다. 이 경우 새 SSL 매개 변수를 설정하기 위해 전체 핸드셰이크가 필요합니다. (비 SSL 세션에는 영향을 미치지 않습니다.)

SSL 프록시 프로파일이 변경되지 않으면 해당 프로파일에 해당하는 캐시 항목이 플러시되지 않고 세션이 계속됩니다.

SMTP 세션에 대한 StartTLS 협상

StartTLS를 사용하면 초기 일반 TCP 연결에서 보다 안전한 TLS 연결로 SMTP 세션을 사용할 수 있습니다. StartTLS는 피어 간의 협상에 성공한 후 TLS 계층을 통해 서버와 클라이언트 간의 SMTP 세션을 허용합니다. StartTLS는 기존의 안전하지 않은 일반 SMTP 연결을 보안 SSL/TLS 연결로 업그레이드합니다.

StartTLS가 클라이언트에서 수신되지 않은 경우 세션을 무시하기 전에 대기할 시간을 결정할 수 있는 임계값을 설정할 수 있습니다.

다음과 같은 옵션을 구성할 수 있습니다.

- byte-threshold—StartTLS가 클라이언트로부터 수신되지 않은 경우 세션을 무시하기 전에 허용되는 암호화되지 않은 세션의 최소 바이트입니다. 범위는 100에서 300 사이입니다.

- packet-threshold—StartTLS가 클라이언트로부터 수신되지 않은 경우 세션을 무시하기 전에 클라이언트-서버 방향으로 허용된 암호화되지 않은 패킷 수입니다. 범위는 1에서 15 사이입니다.

본보기:

[edit] user@host# set services ssl proxy global-config mail-threshold byte-threshold 100

이 예시에서 SSL 프록시는 100바이트의 일반(암호화되지 않은) SMTP 트래픽을 허용합니다. 100바이트에 도달한 후 클라이언트에서 StartTLS를 수신하지 않으면 세션을 무시합니다.

[edit] user@host# set services ssl proxy global-config mail-threshold packet-threshold 2

이 예에서 SSL 프록시는 일반(암호화되지 않은) SMTP 트래픽 패킷 2개를 허용합니다. 2개의 패킷에 도달한 후 클라이언트에서 StartTLS를 수신하지 않으면 세션을 무시합니다.

도메인 이름의 동적 확인

도메인 이름과 연결된 IP 주소는 동적이며 언제든지 변경될 수 있습니다. 도메인 IP 주소가 변경될 때마다 SSL 프록시 구성으로 전파됩니다(방화벽 정책 구성에서 수행되는 것과 유사).

변경 내역 표

기능 지원은 사용 중인 플랫폼과 릴리스에 따라 결정됩니다. 기능 탐색기 를 사용하여 플랫폼에서 기능이 지원되는지 확인하세요.