項目一覧

レイヤー 2 データセンターの相互接続向け VXLAN ステッチの設定

このドキュメントでは、ゲートウェイ デバイスで VXLAN ステッチングを使用してデータセンターの相互接続(DCI)を実装するための設定および検証手順について説明します。VXLANスティッチング機能により、特定のVXLAN仮想ネットワーク識別子(VNI)をステッチして、DC間のレイヤー2ストレッチをきめ細かく提供できます。

ジュニパーネットワークスのスイッチングおよびルーティングデバイスは、さまざまなDCIオプションをサポートしています。たとえば、オーバー ザ トップ(OTT)DCI を使用して、POD 間のオーバーレイを拡張できます。詳細については、 OTT DCI を参照してください。OTT 方式の欠点の 1 つは、レイヤー 2 またはレイヤー 3 のいずれかで POD 間のすべての VLAN が拡張されることです。また、OTT DCIには、エンドツーエンドのVXLAN VNIの重要性が必要です。これは、VLAN から VNI への割り当てが重複していない 2 つの DC/POD をマージする場合に問題になる可能性があります。

場合によっては、POD 間で拡張される VLAN をよりきめ細かく制御したいことがあります。Junos VXLAN スティッチング機能では、VNI レベルで DCI を実行し、VLAN ごとにレイヤー 2 接続を拡張できます。または、各ポッドの異なる VLAN に同じ VNI が割り当てられているインスタンスに対応するために、VNI を変換する必要がある場合があります。たとえば、VLAN 1 に POD 1 の VNI 10001 が割り当てられ、POD 2 で同じ VLAN が VNI 20002 に割り当てられているとします。この場合、VLANからVNIへのグローバル(重複)マッピングを実現するために、PODの1つを再設定する必要があります。または、トランスレーショナル ステッチを使用して、ローカル POD VNI 値を WAN 上で使用される VNI にマッピングできます。

ジュニパーネットワークスは、3ステージおよび5ステージ両方のIPファブリックでVXLANスティッチングをサポートしています。さらに、VXLANスティッチングは、中央ルーティングされたブリッジング(CRB)オーバーレイ、エッジルーティングされたブリッジング(ERB)オーバーレイ、およびブリッジされたオーバーレイアーキテクチャでサポートされています。このユースケースでは、 表1に示すサポートされているアーキテクチャの1つまたは組み合わせを使用して、EVPN-VXLAN PODファブリックがリーフとスパインですでに設定されていることを前提としています。

2 つの POD 間で VXLAN ステッチ接続を有効にするには、WAN ルーターの層を追加してアンダーレイを拡張します。アンダーレイ拡張は、POD 間のオーバーレイを拡張します。次に、ゲートウェイ デバイスで VXLAN スティッチを設定して、POD 間で目的の VLAN(現在は VXLAN VNI として表されます)を拡張します。

このドキュメントでは、「WANルーター」という用語を使用します。これは、POD 間に実際の WAN ネットワークがあることを意味するものではありません。この例のように、WAN ルーターは両方の POD に対してローカルである可能性があります。PODが地理的に離れた場所にある場合は、拡張WANネットワーク上でVXLANステッチを使用することもできます。

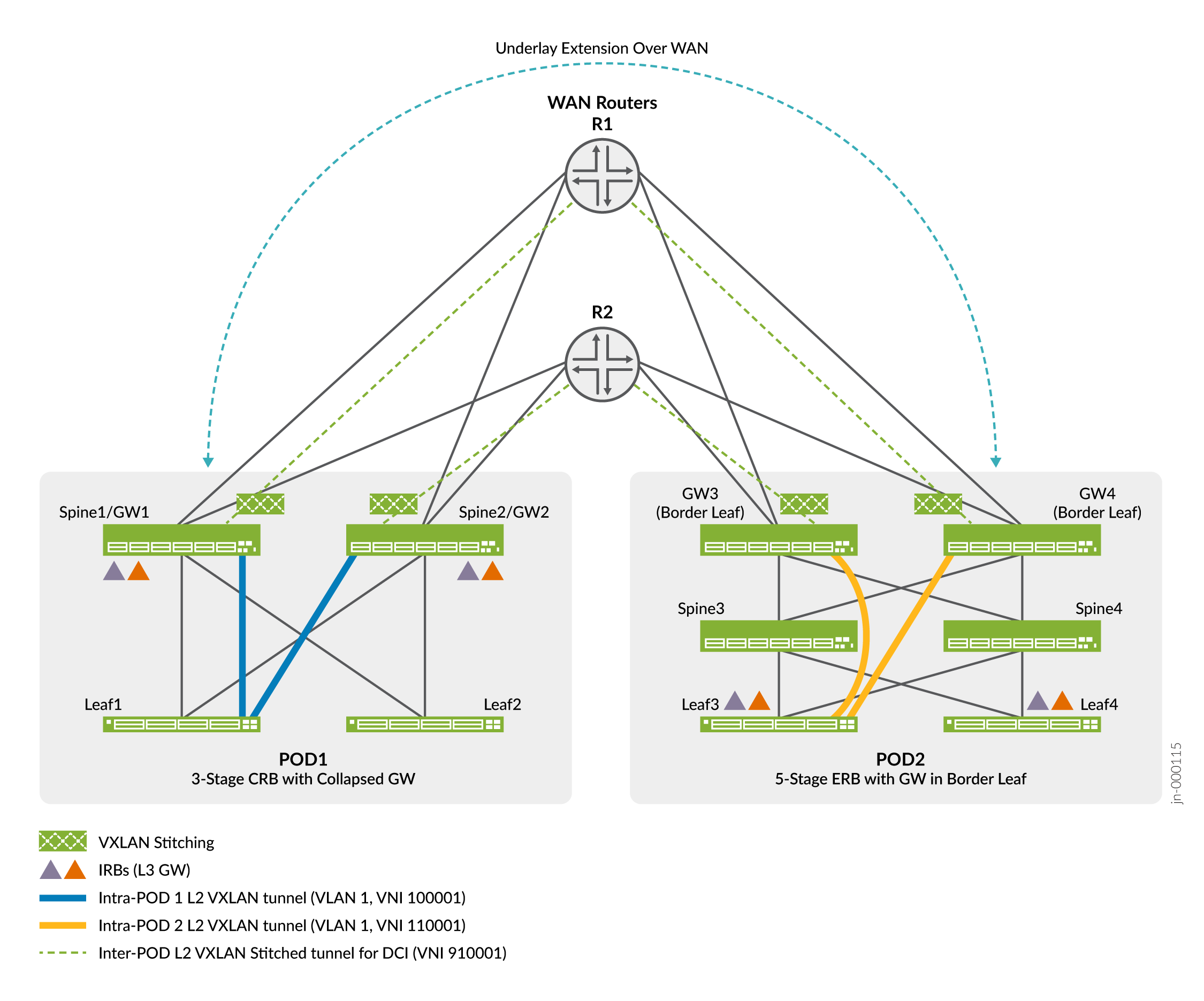

図1 は、このリファレンスデザインで検証したPOD/DCファブリックタイプを示す概要図です。

図 1 では、各 WAN ルーターが両方の POD の各ゲートウェイ デバイスに接続しています。これらの接続および関連する BGPピア セッションは、2 つの POD 間のアンダーレイを拡張する役割を果たします。具体的には、デバイスは POD 間でゲートウェイ デバイスのループバック アドレスをアドバタイズします。このループバックの到達可能性は、EBGP ベースのピアリング セッションを確立して、両方のポッドのゲートウェイ デバイス間のオーバーレイを拡張します。

POD 1 は、ゲートウェイ機能がスパイン デバイスに集約された 3 段階の CRB アーキテクチャを表しています。したがって、POD 1 では、スパインとゲートウェイという用語がそれぞれ適用されます。ここではゲートウェイ機能に焦点を絞ってスパインデバイスを説明する際には、一般的にゲートウェイという用語を使用します。

対照的に、POD 2 は、リーン スパインと個別のゲートウェイ デバイスを備えた 5 ステージの ERB アーキテクチャです。POD 2 のゲートウェイ デバイスは、スーパー スパインまたは境界リーフ デバイスとも呼ばれます。この例のコンテキストでは、これらは VXLAN ステッチ機能を実行するため、ゲートウェイ デバイスと呼ばれます。

表1 は、このリファレンスデザインの一部として検証したPODアーキテクチャの概要を示しています。

| ポッド1 |

ポッド2 |

|---|---|

| エッジルーテッドブリッジング |

エッジルーテッドブリッジング |

| 中央ルーティングされたブリッジング |

エッジルーテッドブリッジング |

| 中央ルーティングされたブリッジング |

中央ルーティングされたブリッジング |

| ブリッジオーバーレイ |

ブリッジオーバーレイ |

| 3段または5段生地 |

3段または5段生地 |

VXLANスティッチングを使用する際に注意すべきその他の点は次のとおりです。

-

POD 1に示すように、スパインとゲートウェイの役割を組み合わせて、折りたたまれたデザインにすることができます。

-

ステッチされた VNI は、POD の VLAN から VNI への割り当てが重複している場合に同じ値(グローバル ステッチ)を持つか、2 つの POD 間で変換できます。後者の機能は、VNIからVLANへの割り当てが重複していないPOD(DC)をマージする場合に便利です。

-

VXLAN スティッチングは、デフォルトスイッチの EVPN インスタンス(EVI)と MAC-VRF ルーティング インスタンスでサポートされています。

-

レイヤー 2 スティッチングは、ユニキャストおよび BUM トラフィックに対してのみサポートされます。BUMトラフィックでは、ローカルゲートウェイESI LAGの指定されたフォワーダー(DF)がイングレスレプリケーションを実行し、BUMトラフィックのコピーを各リモートゲートウェイに転送します。リモートゲートウェイデバイスでは、リモートESI LAGのDFがイングレスレプリケーションを実行し、BUMトラフィックのコピーをローカルポッド内のすべてのリーフノードに送信します。

-

CRB ファブリックのスパイン デバイス上の IRB インターフェイスは、

proxy-macip-advertisement設定ステートメントで設定することを推奨します。このオプションは、CRB EVPN-VXLANファブリック上での正しいARP動作を保証し、CRBリファレンスアーキテクチャの一部です。このオプションの詳細については、 proxy-mac-ip-advertisement を参照してください。

EVPN-VXLANファブリックのリファレンスデザインについては、以下の点に注意してください。

-

この例では、2 つの POD のスパイン デバイスとリーフ デバイスの階層がすでに存在し、稼働していることを前提としています。そのため、このトピックでは、WAN ルーターEBGPアンダーレイピアリングへのゲートウェイの設定、POD 間EBGPオーバーレイピアリング、およびVXLANスティッチに必要な設定を提供します。

2 つの POD のスパイン デバイスとリーフ デバイスの設定については、以下を参照してください。

-

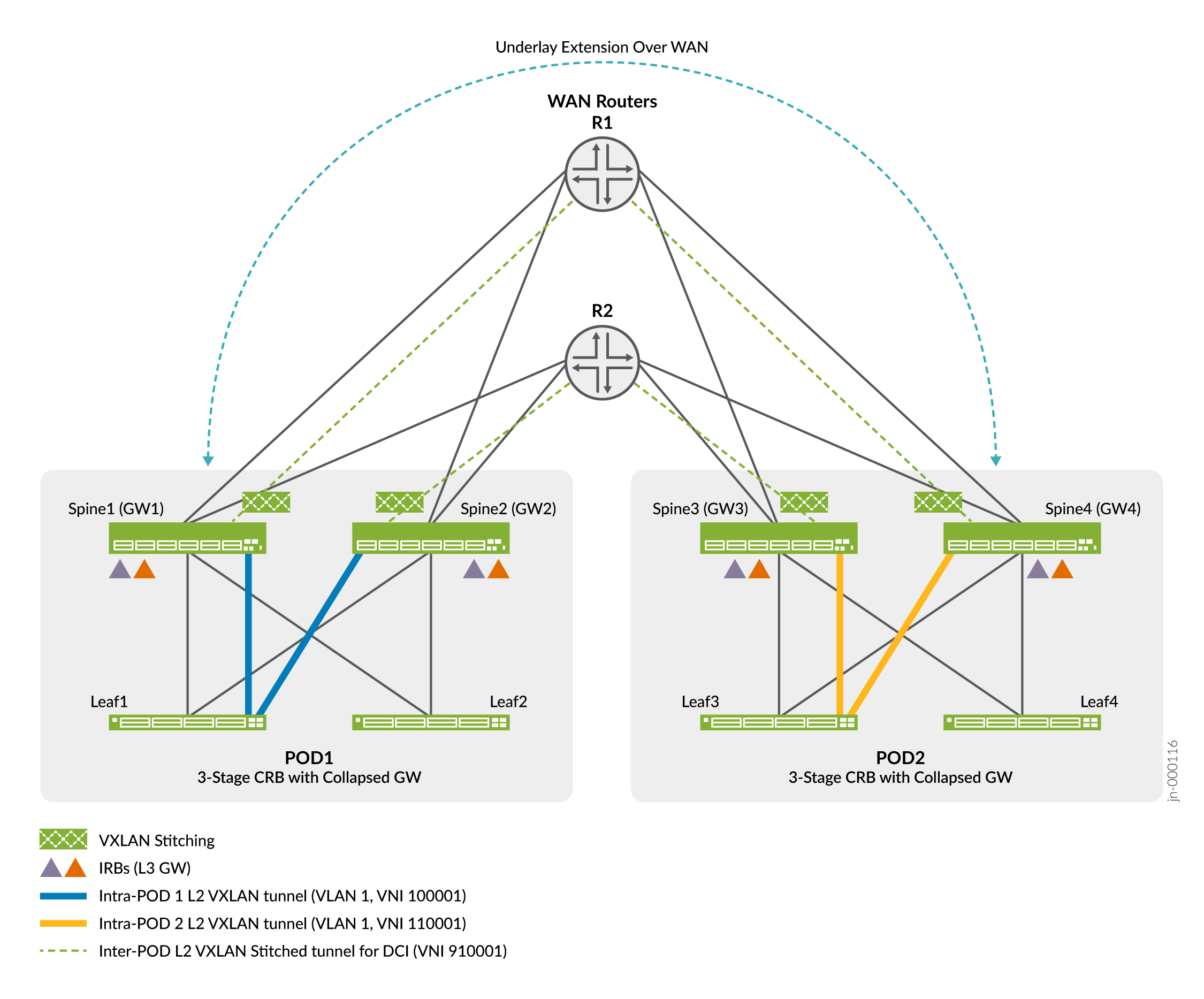

この例では、WAN ルーターを既存の 2 ポッド EVPN-VXLAN ファブリックに統合します。VXLAN のスティッチングに重点を置くために、この例の POD では両方とも、CRB アーキテクチャに基づく同じ 3 ステージの Clos ファブリックを使用しています。スパインは、レイヤー3 VXLANゲートウェイとしての役割に加えて、VXLANスティッチ機能も果たします。その結果が、崩壊したゲートウェイ アーキテクチャの例です。

図2 は、折りたたみ式ゲートウェイCRBベースのVXLANスティッチングトポロジーの例を示しています。

図 2: VXLAN スティッチング トポロジーの例

この例では、既存の CRB スパイン設定にゲートウェイ機能を追加します。前述のように、ジュニパーでは、スーパースパイン層がゲートウェイのピアリングとスティッチングの機能を実行する5ステージアーキテクチャもサポートしています。拡張性とパフォーマンスを最大化するには、個別のゲートウェイ デバイスの使用を推奨します。3ステージまたは5ステージのERBアーキテクチャでは、ゲートウェイ設定をリーンスパインまたはスーパースパインデバイスにそれぞれ追加します。

-

POD 間のオーバーレイ BGP ピアリングを設定する場合、IBGP または EBGP のいずれかを使用できます。通常、データセンター(POD)で同じ自律システム(AS)番号が使用されている場合はIBGPを使用し、PODで異なるAS番号を使用している場合はEBGPを使用します。この例では、各ポッドで異なるAS番号を使用しているため、EBGPピアリングを使用してPOD間のオーバーレイを拡張しています。

-

WAN ルーターを統合して 2 つの POD 間のアンダーレイとオーバーレイを拡張した後、トランスレーショナル VXLAN ステッチを設定して、POD 間の特定の VLAN を拡張します。トランスレーショナル VXLAN ステッチは、各 POD でローカルに使用される VNI 値を、WAN セグメント全体で使用される共通の VNI 値に変換します。この例では、各ポッドでVLAN 1に異なる(重複しない)VNI値を割り当てていることに注意してください。これが、この場合にトランスレーショナルステッチを使用する理由です。通常、グローバル モード スティッチングは、両方の PODS で同じ VNI 値が同じ VLAN にマッピングされている場合に使用します。

WAN 上でアンダーレイを拡張するためのゲートウェイ デバイスの設定

このセクションでは、折りたたまれたゲートウェイデバイス(VXLAN スティッチングゲートウェイ機能が追加された CRB スパイン)を設定して、WAN デバイスと通信できるようにする方法を説明します。各 POD には、3 ステージ CRB アーキテクチャのリファレンス実装に基づいて、完全に機能するアンダーレイと CRB オーバーレイが既に含まれていることを思い出してください。詳細については、「 Centrally-Routed Bridging Overlay Design and Implementation 」を参照してください。

WAN ルーターとピアリングするようにスパイン/ゲートウェイ デバイスを設定し、2 つの POD 間のアンダーレイを拡張します。これには、各ゲートウェイからのループバックルートをタグ付けしてアドバタイズするためのEBGPピアリングとポリシーの設定が含まれます。これらのルートは、次のセクションでファブリックオーバーレイを拡張するPOD 間EBGPピアリングセッションを確立します。

WAN ルータの設定は、このドキュメントの範囲外です。必要なのは、ゲートウェイ機器への集合型イーサネットインターフェイスとEBGPピアリングをサポートすることだけです。この例では、WAN ルーターは 1 つの POD からもう 1 つの POD に受信したすべてのルートを再アドバタイズする必要があります。Junos デバイスの場合、これは、この例の EBGP アンダーレイ ピアリングのデフォルト ポリシーです。

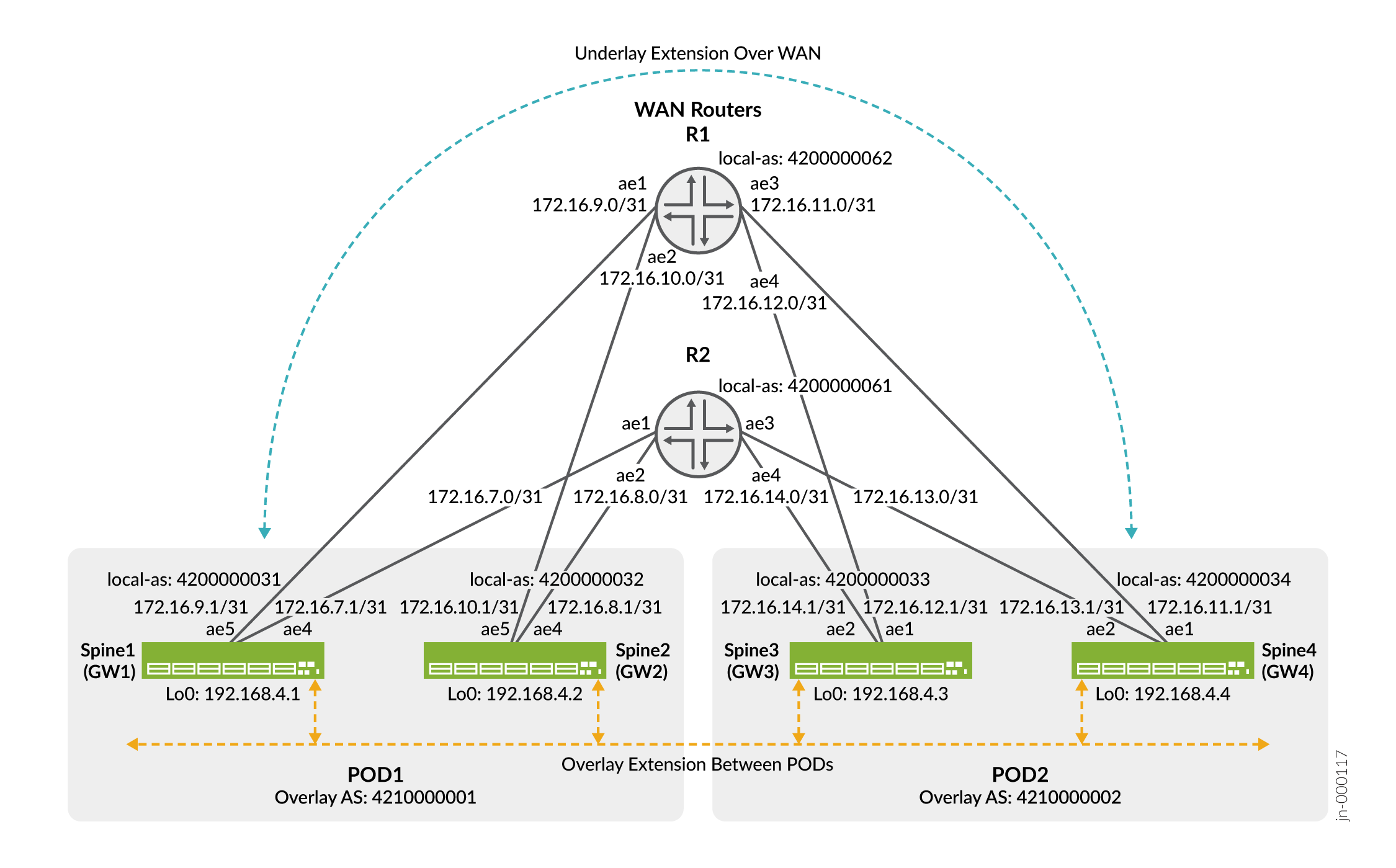

図3 は、PODネットワークのDCI部分のインターフェイス、IPアドレッシング、およびAS番号設定に関する詳細を示しています。

全体のアンダーレイとオーバーレイ拡張の詳細

全体のアンダーレイとオーバーレイ拡張の詳細

すべてのゲートウェイ デバイスの構成は似ています。ゲートウェイ 1 デバイスの構成について説明し、他の 3 つのゲートウェイの完全な構成差分を提供します。

Gateway 1

WAN経由でオーバーレイを拡張するためのゲートウェイデバイスの設定

このセクションでは、EBGP を使用して 2 つの POD 間の EVPN オーバーレイを拡張する方法を説明します。この例では、2つのPODが一意のAS番号を持っているため、EBGPが使用されていることを思い出してください。

3ステージCRBファブリックで一般的であるように、当社のスパインデバイス(ゲートウェイ)は、それぞれのPODにあるリーフデバイスのオーバーレイにおけるルートリフレクターとして機能します。このセクションでは、POD 間のオーバーレイを拡張する新しい EBGP ピアリング グループを定義します。AS番号とスパインデバイスループバックアドレスの詳細については、 図3 を参照してください。

すべてのゲートウェイ デバイスの構成は似ています。もう一度、ゲートウェイ 1 デバイスの構成について説明し、他の 3 つのゲートウェイの完全な構成差分を提供します。

Gateway 1

アンダーレイおよびオーバーレイ拡張のためのゲートウェイ デバイスの設定

このセクションには、4 つすべてのゲートウェイ デバイスの構成差分が表示されます。このデルタを初期 CRB ベースラインに追加して、WAN 上で POD アンダーレイとオーバーレイを拡張します。

最後の 2 つのステートメントは、既存のファブリック アンダーレイ ポリシーを変更し、他のリーフ デバイスからの wan_underlay_comm コミュニティでタグ付けされたルートの再アドバタイズをブロックします。

ゲートウェイ 1 (POD 1)

set interfaces et-0/0/1 ether-options 802.3ad ae4 set interfaces ae4 unit 0 family inet address 172.16.7.1/31 set interfaces et-0/0/2 ether-options 802.3ad ae5 set interfaces ae5 unit 0 family inet address 172.16.9.1/31 set protocols bgp group underlay-bgp-wan type external set protocols bgp group underlay-bgp-wan local-as 4200000031 set protocols bgp group underlay-bgp-wan neighbor 172.16.7.0 peer-as 4200000061 set protocols bgp group underlay-bgp-wan neighbor 172.16.9.0 peer-as 4200000062 set policy-options policy-statement wan_import from community wan_underlay_comm set policy-options policy-statement wan_import then local-preference subtract 10 set protocols bgp group underlay-bgp-wan import wan-import set policy-options policy-statement underlay-clos-export-wan term loopback from interface lo0.0 set policy-options policy-statement underlay-clos-export-wan term loopback then community add wan_underlay_comm set policy-options policy-statement underlay-clos-export-wan term loopback then accept set policy-options policy-statement underlay-clos-export-wan term def then reject set policy-options community wan_underlay_comm members 12345:12345 set protocols bgp group underlay-bgp-wan export underlay-clos-export-wan set protocols bgp group underlay-bgp-wan multipath multiple-as set protocols bgp group underlay-bgp-wan bfd-liveness-detection minimum-interval 1000 set protocols bgp group underlay-bgp-wan bfd-liveness-detection multiplier 3 set protocols bgp group underlay-bgp-wan bfd-liveness-detection session-mode automatic set protocols bgp group overlay-ebgp-extn-dci type external set protocols bgp group overlay-ebgp-extn-dci multihop no-nexthop-change set protocols bgp group overlay-ebgp-extn-dci local-address 192.168.4.1 set protocols bgp group overlay-ebgp-extn-dci family evpn signaling delay-route-advertisements minimum-delay routing-uptime 400 set protocols bgp group overlay-ebgp-extn-dci family route-target external-paths 2 set protocols bgp group overlay-ebgp-extn-dci local-as 4210000001 set protocols bgp group overlay-ebgp-extn-dci multipath multiple-as set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.3 peer-as 4210000002 set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.4 peer-as 4210000002 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection minimum-interval 4000 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection multiplier 3 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection session-mode automatic set policy-options policy-statement underlay-clos-export term from_wan from community underlay-clos-export set policy-options policy-statement underlay-clos-export term from_wan then reject

ゲートウェイ 2(ポッド 1)

set interfaces et-0/0/1 ether-options 802.3ad ae4 set interfaces ae4 unit 0 family inet address 172.16.8.1/31 set interfaces et-0/0/2 ether-options 802.3ad ae5 set interfaces ae5 unit 0 family inet address 172.16.10.1/31 set protocols bgp group underlay-bgp-wan type external set protocols bgp group underlay-bgp-wan local-as 4200000032 set protocols bgp group underlay-bgp-wan neighbor 172.16.8.0 peer-as 4200000061 set protocols bgp group underlay-bgp-wan neighbor 172.16.10.0 peer-as 4200000062 set policy-options policy-statement wan_import from community wan_underlay_comm set policy-options policy-statement wan_import then local-preference subtract 10 set protocols bgp group underlay-bgp-wan import wan-import set policy-options policy-statement underlay-clos-export-wan term loopback from interface lo0.0 set policy-options policy-statement underlay-clos-export-wan term loopback then community add wan_underlay_comm set policy-options policy-statement underlay-clos-export-wan term loopback then accept set policy-options policy-statement underlay-clos-export-wan term def then reject set policy-options community wan_underlay_comm members 12345:12345 set protocols bgp group underlay-bgp-wan export underlay-clos-export-wan set protocols bgp group underlay-bgp-wan multipath multiple-as set protocols bgp group underlay-bgp-wan bfd-liveness-detection minimum-interval 1000 set protocols bgp group underlay-bgp-wan bfd-liveness-detection multiplier 3 set protocols bgp group underlay-bgp-wan bfd-liveness-detection session-mode automatic set protocols bgp group overlay-ebgp-extn-dci type external set protocols bgp group overlay-ebgp-extn-dci multihop no-nexthop-change set protocols bgp group overlay-ebgp-extn-dci local-address 192.168.4.2 set protocols bgp group overlay-ebgp-extn-dci family evpn signaling delay-route-advertisements minimum-delay routing-uptime 400 set protocols bgp group overlay-ebgp-extn-dci family route-target external-paths 2 set protocols bgp group overlay-ebgp-extn-dci local-as 4210000001 set protocols bgp group overlay-ebgp-extn-dci multipath multiple-as set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.3 peer-as 4210000002 set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.4 peer-as 4210000002 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection minimum-interval 4000 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection multiplier 3 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection session-mode automatic set policy-options policy-statement underlay-clos-export term from_wan from community underlay-clos-export set policy-options policy-statement underlay-clos-export term from_wan then reject

ゲートウェイ 3 (POD 2)

set interfaces et-0/0/1 ether-options 802.3ad ae1 set interfaces ae1 unit 0 family inet address 172.16.12.1/31 set interfaces et-0/0/2 ether-options 802.3ad ae2 set interfaces ae2 unit 0 family inet address 172.16.14.1/31 set protocols bgp group underlay-bgp-wan type external set protocols bgp group underlay-bgp-wan local-as 4200000033 set protocols bgp group underlay-bgp-wan neighbor 172.16.12.0 peer-as 4200000062 set protocols bgp group underlay-bgp-wan neighbor 172.16.14.0 peer-as 4200000061 set policy-options policy-statement wan_import from community wan_underlay_comm set policy-options policy-statement wan_import then local-preference subtract 10 set protocols bgp group underlay-bgp-wan import wan-import set policy-options policy-statement underlay-clos-export-wan term loopback from interface lo0.0 set policy-options policy-statement underlay-clos-export-wan term loopback then community add wan_underlay_comm set policy-options policy-statement underlay-clos-export-wan term loopback then accept set policy-options policy-statement underlay-clos-export-wan term def then reject set policy-options community wan_underlay_comm members 12345:12345 set protocols bgp group underlay-bgp-wan export underlay-clos-export-wan set protocols bgp group underlay-bgp-wan multipath multiple-as set protocols bgp group underlay-bgp-wan bfd-liveness-detection minimum-interval 1000 set protocols bgp group underlay-bgp-wan bfd-liveness-detection multiplier 3 set protocols bgp group underlay-bgp-wan bfd-liveness-detection session-mode automatic set protocols bgp group overlay-ebgp-extn-dci type external set protocols bgp group overlay-ebgp-extn-dci multihop no-nexthop-change set protocols bgp group overlay-ebgp-extn-dci local-address 192.168.4.3 set protocols bgp group overlay-ebgp-extn-dci family evpn signaling delay-route-advertisements minimum-delay routing-uptime 400 set protocols bgp group overlay-ebgp-extn-dci family route-target external-paths 2 set protocols bgp group overlay-ebgp-extn-dci local-as 4210000002 set protocols bgp group overlay-ebgp-extn-dci multipath multiple-as set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.1 peer-as 4210000001 set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.2 peer-as 4210000001 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection minimum-interval 4000 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection multiplier 3 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection session-mode automatic set policy-options policy-statement underlay-clos-export term from_wan from community underlay-clos-export set policy-options policy-statement underlay-clos-export term from_wan then reject

ゲートウェイ 4 (POD 2)

set interfaces et-0/0/1 ether-options 802.3ad ae1 set interfaces ae1 unit 0 family inet address 172.16.11.1/31 set interfaces et-0/0/2 ether-options 802.3ad ae2 set interfaces ae2 unit 0 family inet address 172.16.13.1/31 set protocols bgp group underlay-bgp-wan type external set protocols bgp group underlay-bgp-wan local-as 4200000034 set protocols bgp group underlay-bgp-wan neighbor 172.16.11.0 peer-as 4200000062 set protocols bgp group underlay-bgp-wan neighbor 172.16.12.0 peer-as 4200000061 set policy-options policy-statement wan_import from community wan_underlay_comm set policy-options policy-statement wan_import then local-preference subtract 10 set protocols bgp group underlay-bgp-wan import wan-import set policy-options policy-statement underlay-clos-export-wan term loopback from interface lo0.0 set policy-options policy-statement underlay-clos-export-wan term loopback then community add wan_underlay_comm set policy-options policy-statement underlay-clos-export-wan term loopback then accept set policy-options policy-statement underlay-clos-export-wan term def then reject set policy-options community wan_underlay_comm members 12345:12345 set protocols bgp group underlay-bgp-wan export underlay-clos-export-wan set protocols bgp group underlay-bgp-wan multipath multiple-as set protocols bgp group underlay-bgp-wan bfd-liveness-detection minimum-interval 1000 set protocols bgp group underlay-bgp-wan bfd-liveness-detection multiplier 3 set protocols bgp group underlay-bgp-wan bfd-liveness-detection session-mode automatic set protocols bgp group overlay-ebgp-extn-dci type external set protocols bgp group overlay-ebgp-extn-dci multihop no-nexthop-change set protocols bgp group overlay-ebgp-extn-dci local-address 192.168.4.4 set protocols bgp group overlay-ebgp-extn-dci family evpn signaling delay-route-advertisements minimum-delay routing-uptime 400 set protocols bgp group overlay-ebgp-extn-dci family route-target external-paths 2 set protocols bgp group overlay-ebgp-extn-dci local-as 4210000002 set protocols bgp group overlay-ebgp-extn-dci multipath multiple-as set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.1 peer-as 4210000001 set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.2 peer-as 4210000001 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection minimum-interval 4000 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection multiplier 3 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection session-mode automatic set policy-options policy-statement underlay-clos-export term from_wan from community underlay-clos-export set policy-options policy-statement underlay-clos-export term from_wan then reject

WAN 上でのアンダーレイとオーバーレイの拡張の検証

このセクションでは、ゲートウェイ デバイスが WAN に正しく統合されていることを確認して、2 つの POD 間のアンダーレイ ネットワークとオーバーレイ ネットワークを拡張する方法を示します。

デフォルトスイッチインスタンスでのトランスレーショナルVXLANステッチDCIの設定

このセクションでは、ゲートウェイ デバイスで VXLAN ステッチを設定し、デフォルトのスイッチ インスタンスを使用して 2 つの POD 間のレイヤー 2 ストレッチを提供します。VXLAN スティッチングは、デフォルトのスイッチ インスタンスと MAC-VRF インスタンスでサポートされます。デフォルトのスイッチ インスタンスから始めて、後で MAC-VRF インスタンス ケースのデルタを示します。

VXLAN スティッチングは、グローバル モードとトランスレーショナル モードの両方をサポートしています。グローバル モードでは、VNI はエンドツーエンド、つまり POD と WAN ネットワークの両方で同じままです。VLAN と VNI の割り当てが POD 間で重複する場合は、グローバル モードを使用します。トランスレーショナル モードでは、ローカル POD VNI 値を WAN 全体で使用される VNI にマッピングします。

VXLAN スティッチングは、ゲートウェイ デバイスでのみ設定します。リーフ デバイスに変更は必要ありません。ERBファブリックでは、ゲートウェイ機能を実行するスーパースパイン層がある場合、リーンスパインデバイスを変更する必要はありません。

表 2 は、POD、VLAN、および VNI の割り当ての概要を示しています。この例では、POD は同じ VLAN に対して異なる VNI を使用しています。これが、この場合にトランスレーショナルステッチを設定する理由です。トランスレーショナル ステッチを使用すると、VNI を各 POD に固有にしても、WAN 経由の共有 VNI 割り当てにステッチできます。

| ポッド1 |

ポッド2 |

WAN DCI |

|---|---|---|

| VLAN 1 |

||

| VNI:100001 |

VNI:110001 |

VNI:910001 |

| VLAN 2 |

||

| VNI:100002 |

VNI:110002 |

VNI:910002 |

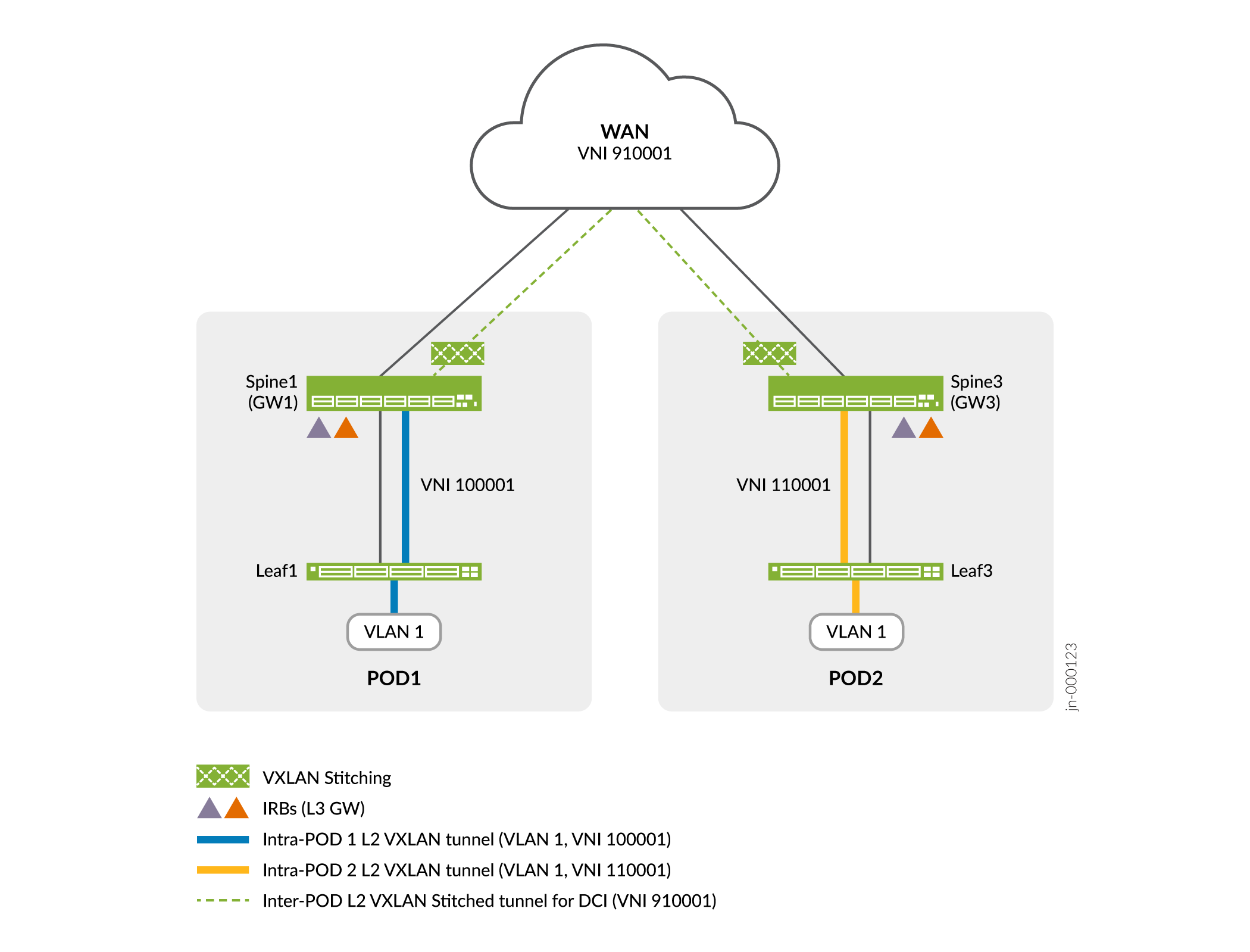

図 4 は、この例の VLAN 1 の VXLAN ステッチング プランの概要を示しています。

のトランスレーショナル VXLAN ステッチの概要

のトランスレーショナル VXLAN ステッチの概要

図 4 は、POD 1 の VLAN 1 が VNI 100001を使用し、POD 2 の同じ VLAN が 11000 にマッピングされていることを示しています。両方の VLAN を共通の VNI 910001にステッチして WAN 経由で伝送します。WAN から受信されると、ゲートウェイはステッチされた VNI を POD 内でローカルに使用される VNI に変換し直します。

繰り返しになりますが、ゲートウェイデバイスの構成は似ています。ゲートウェイ 1 デバイスで必要な手順を順を追って説明し、他のゲートウェイ ノードの構成差分を提供します。

ゲートウェイ 1 でトランスレーショナル VXLAN ステッチを設定するには、次の手順を実行します。

Gateway 1

デフォルト スイッチ インスタンスでのトランスレーショナル VXLAN ステッチングのためのゲートウェイ デバイス設定

このセクションには、4 つすべてのゲートウェイ デバイスの構成差分が表示されます。この差分を、WAN 経由の DCI 用に変更した CRB ベースラインに追加します。アンダーレイとオーバーレイを拡張すると、以下の設定でローカルポッドのVNIとWAN上のVNI間のトランスレーショナルVXLANステッチが実行されます。

ゲートウェイ 1 (POD 1)

set protocols evpn interconnect vrf-target target:60001:60001 set protocols evpn interconnect route-distinguisher 192.168.4.1:30000 set protocols evpn interconnect esi 00:00:ff:ff:00:11:00:00:00:01 set protocols evpn interconnect esi all-active set protocols evpn interconnect interconnected-vni-list 910001 set protocols evpn interconnect interconnected-vni-list 910002 set vlans EP-TYPE-2-VLAN-1 vxlan translation-vni 910001 set vlans EP-TYPE-2-VLAN-2 vxlan translation-vni 910002

ゲートウェイ 2(ポッド 1)

set protocols evpn interconnect vrf-target target:60001:60001 set protocols evpn interconnect route-distinguisher 192.168.4.2:30000 set protocols evpn interconnect esi 00:00:ff:ff:00:11:00:00:00:01 set protocols evpn interconnect esi all-active set protocols evpn interconnect interconnected-vni-list 910001 set protocols evpn interconnect interconnected-vni-list 910002 set vlans EP-TYPE-2-VLAN-1 vxlan translation-vni 910001 set vlans EP-TYPE-2-VLAN-2 vxlan translation-vni 910002

ゲートウェイ 3 (POD 2)

set protocols evpn interconnect vrf-target target:60001:60001 set protocols evpn interconnect route-distinguisher 192.168.4.3:30000 set protocols evpn interconnect esi 00:00:ff:ff:00:22:00:00:00:01 set protocols evpn interconnect esi all-active set protocols evpn interconnect interconnected-vni-list 910001 set protocols evpn interconnect interconnected-vni-list 910002 set vlans EP-TYPE-2-VLAN-1 vxlan translation-vni 910001 set vlans EP-TYPE-2-VLAN-2 vxlan translation-vni 910002

ゲートウェイ 4 (POD 2)

set protocols evpn interconnect vrf-target target:60001:60001 set protocols evpn interconnect route-distinguisher 192.168.4.4:30000 set protocols evpn interconnect esi 00:00:ff:ff:00:22:00:00:00:01 set protocols evpn interconnect esi all-active set protocols evpn interconnect interconnected-vni-list 910001 set protocols evpn interconnect interconnected-vni-list 910002 set vlans EP-TYPE-2-VLAN-1 vxlan translation-vni 910001 set vlans EP-TYPE-2-VLAN-2 vxlan translation-vni 910002

デフォルトスイッチインスタンスでのトランスレーショナルVXLANステッチの検証

MAC-VRFルーティングインスタンスでのVXLANステッチ

ジュニパーは、MAC-VRF ルーティング インスタンスで、グローバル VXLAN ステッチングとトランスレーショナル VXLAN ステッチングの両方をサポートしています。前のデフォルト スイッチ インスタンスではトランスレーショナル ステッチングを実証したため、MAC-VRF のケースではグローバル モードの VXLAN ステッチングを示します。

MAC-VRFルーティングインスタンスの範囲は、このドキュメントの範囲外です。ここでも、リファレンスベースラインに従って設定されたMAC-VRFインスタンスを備えたCRBファブリックが稼働していることを前提としています。MAC-VRF の設定の詳細については、 MAC-VRF ルーティング インスタンス タイプの概要 および EVPN-VXLAN DC IP ファブリック MAC VRF L2 サービスのユースケース例を参照してください。

VXLAN ステッチ機能に引き続き焦点を当てるために、既存の MAC-VRF に VXLAN ステッチを追加するためのデルタを呼び出します。デフォルトのスイッチインスタンスと同様に、スティッチング設定はゲートウェイデバイスにのみ適用されます。ただし、MAC-VRF の場合は、VLAN から VNI へのマッピングを、[edit vlans]階層ではなく MAC-VRF インスタンスで設定します。MAC-VRFのケースのもう一つの違いは、[edit protocols evpn interconnect interconnected-vni-list]階層ではなく、ルーティング インスタンスでinterconnected-vni-listステートメントを設定することです。

この例では、VLAN 1201 と 1202 に対してグローバル VXLAN ステッチングを実行し、それぞれ VXLAN VNI 401201 と 401201 にマッピングします。両方のPODで同じVLANからVNIへのマッピングを設定します。VLAN から VNI への割り当ては両方の POD で重複しているため、グローバル モードのステッチを使用できます。

ステッチを実行する MAC-VRF インスタンスのゲートウェイ デバイスに次のコマンドを追加します。この設定では、ローカルゲートウェイ間で使用されるESI LAGを定義し、相互接続されたVNIのリストを指定します。

すべてのゲートウェイ デバイスで同様の構成が必要です。前と同様に、ゲートウェイ 1 デバイスの構成の詳細を確認してから、他のゲートウェイの完全な構成差分を提供します。

以下の例では、WAN セグメントを介した VXLAN ステッチ用に VNI 401201と 401202 を設定します。

set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect vrf-target target:60005:60001 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect route-distinguisher 192.168.4.1:46000 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi 00:00:ff:ff:00:11:00:04:00:01 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi all-active set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401202

MAC-VRF コンテキストで VXLAN ステッチを設定する場合、Junos OS を実行しているスイッチの QFX5000 ラインのすべてのリーフ ノードに set forwarding-options evpn-vxlan shared-tunnels オプションを含める必要があります。このステートメントを追加した後、スイッチを再起動する必要があります。MAC-VRFルーティングインスタンスでVXLANスティッチを使用してJunos OSを実行しているスイッチのQFX10000シリーズにあるゲートウェイノードで、 shared tunnels ステートメントを使用することは推奨されません。

共有トンネルは、Junos OS Evolved(MAC-VRF設定でのみEVPN-VXLANをサポート)を実行するデバイスでは、デフォルトで有効になっています。

前述のように、完全なMAC-VRFルーティング インスタンス設定は私たちの範囲を超えています。以下の設定ブロックは、MAC-VRF リファレンス設計に基づく既存の MAC-VRF インスタンスを使用します。この設定切り取りは、これがグローバルモードVXLANスティッチング(MAC-VRFインスタンス用)の例である理由をよりよく説明するために示しています。サンプルはCRBスパイン1デバイスからのもので、コラプストゲートウェイサンプルトポロジーのゲートウェイでもあります。簡潔にするために、VLAN 1201 の設定のみを示します。

user@Spine-1> show configuration routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201

vlan-id 1201;

l3-interface irb.1201;

vxlan {

vni 401201;

}

上記では、VLAN 1201 の MAC-VRF 定義は、 [edit routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list] 階層にリストされているのと同じ VNI(401201)を指定しています。これにより、そのVNIにとってエンドツーエンド(グローバル)の重要性がもたらされます。

デフォルトのスイッチ インスタンスと同様に、MAC-VRF コンテキストでトランスレーショナル VXLAN ステッチを呼び出すのは簡単です。

たとえば、VLAN 801 のローカル VNI 300801から 920001 の WAN VNI に変換するには、関連する MAC-VRF インスタンスの VLAN 定義を変更して、 translation-vni 920001 ステートメントを含めるだけです。

user@Spine-1>show routing-instances MACVRF-mac-vrf-ep-t2-stchd-transl-1 vlans EP-TYPE-2-VLAN-801

vlan-id 801;

l3-interface irb.801;

vxlan {

vni 300801;

translation-vni 920001

}

translation-vni 920001ステートメントをMAC-VRF VLAN設定に追加することで、WAN経由で送信する際に、ローカルVNI 300801からVNI 920001に変換するようにゲートウェイデバイスに指示します。

MAC-VRF によるグローバル VXLAN ステッチング用のゲートウェイ デバイス設定

このセクションでは、MAC-VRF コンテキストでグローバル モードの VXLAN ステッチングをサポートするための、4 つのゲートウェイ デバイスすべての設定差分について説明します。この差分は、WAN 経由の DCI 用に変更した CRB ベースラインに追加されます。アンダーレイとオーバーレイを拡張した後、以下の設定により、VNI 401201と401202のグローバル VXLAN ステッチが実行されます。これはグローバル モードの例であるため、 translation-vni ステートメントは含まれていません。VLANと相互接続VNIの値は同じです。

ゲートウェイ 1 (POD 1)

set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect vrf-target target:60005:60001 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect route-distinguisher 192.168.4.1:46000 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi 00:00:ff:ff:00:11:00:04:00:01 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi all-active set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN- vlan-id 1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 l3-interface irb.1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 vxlan vni 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vlan-id 1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 l3-interface irb.1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vxlan vni 401202

ゲートウェイ 2(ポッド 1)

set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect vrf-target target:60005:60001 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect route-distinguisher 192.168.4.2:46000 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi 00:00:ff:ff:00:11:00:04:00:01 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi all-active set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN- vlan-id 1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 l3-interface irb.1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 vxlan vni 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vlan-id 1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 l3-interface irb.1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vxlan vni 401202

ゲートウェイ 3 (POD 2)

set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect vrf-target target:60005:60001 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect route-distinguisher 192.168.4.3:46000 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi 00:00:ff:ff:00:22:00:04:00:01 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi all-active set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN- vlan-id 1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 l3-interface irb.1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 vxlan vni 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vlan-id 1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 l3-interface irb.1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vxlan vni 401202

ゲートウェイ 4 (POD 2)

set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect vrf-target target:60005:60001 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect route-distinguisher 192.168.4.4:46000 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi 00:00:ff:ff:00:22:00:04:00:01 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi all-active set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN- vlan-id 1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 l3-interface irb.1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 vxlan vni 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vlan-id 1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 l3-interface irb.1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vxlan vni 401202

MAC-VRF コンテキストで VXLAN スティッチングを設定する場合、スイッチのQFX5000ラインのすべてのリーフノードに set forwarding-options evpn-vxlan shared-tunnels オプションを含める必要があります。このステートメントを追加した後、スイッチを再起動する必要があります。MAC-VRFルーティングインスタンスでVXLANステッチを使用してJunos OSを実行しているQFX10000シリーズスイッチのゲートウェイノードで共有トンネルステートメントを設定することはお勧めしません。

共有トンネルは、Junos OS Evolved(MAC-VRF設定でのみEVPN-VXLANをサポート)を実行するデバイスでは、デフォルトで有効になっています。

MAC-VRFインスタンスでのグローバルVXLANステッチの確認

VXLANスティッチングによる仮想マシントラフィックの最適化(VMTO)

一部の環境では、/32 または /128 ホスト ルートをインストールして、特定の VM へのトラフィックを最適化することができます。VXLAN ステッチを使用する場合は、すべてのゲートウェイ ノードで以下を構成して、ホスト ルートのインストールを有効にします。

最初のコマンドは、デフォルトのスイッチインスタンスにホストルートサポートを追加します。2つ目は、特定のMAC-VRFインスタンスに対するホストルートサポートを追加します。複数のインスタンスタイプを組み合わせて使用する場合は、両方を設定する必要があります。

set protocols evpn remote-ip-host-routes set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn remote-ip-host-routes

ホスト ルート サポートの検証

目的

デフォルトのスイッチ インスタンスを使用する場合はレイヤー 3 VRF テーブルに、MAC-VRF を使用する場合は MAC-VRF テーブルに /32 ホスト ルートがインポートされることを確認します。

アクション

関連するルーティング インスタンスのルート テーブルを表示し、/32(または /128)ビット プレフィックスが付いたルートを探します。まず、VXLAN ステッチング(デフォルトのスイッチ インスタンス)で使用されるレイヤー 3 VRF テーブルを表示します。

user@Spine-1> show route table VRF-ep-t2-stchd-transl-1.inet.0 protocol evpn

VRF-ep-t2-stchd-transl-1.inet.0: 52 destinations, 56 routes (52 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.0.1.1/32 *[EVPN/7] 23:54:12

> via irb.1

10.0.1.11/32 *[EVPN/7] 23:54:12

> via irb.1

10.0.1.101/32 *[EVPN/7] 23:54:12

> via irb.1

10.0.1.111/32 *[EVPN/7] 23:54:12

. . .

次に、MAC-VRFインスタンスのルートテーブルを表示します。

user@Spine-1> show route table VRF-mac-vrf-ep-t2-stchd-1.inet.0 protocol evpn

VRF-mac-vrf-ep-t2-stchd-1.inet.0: 52 destinations, 52 routes (52 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.4.177.1/32 *[EVPN/7] 20:39:31

> via irb.1201

10.4.177.11/32 *[EVPN/7] 23:57:20

> via irb.1201

10.4.177.101/32 *[EVPN/7] 23:57:20

. . .