スイッチ設定オプション

この情報を使用してスイッチを設定します。

概要

スイッチ設定は、組織レベルまたはサイトレベルで入力できます。

-

企業全体の設定を構成するには、ジュニパー Mistポータルの左側のメニューから 組織 > スイッチテンプレート を選択します。次に、テンプレートを作成し、1 つ以上のサイトまたはサイト グループに適用します。

サイトレベルでスイッチ設定を構成するには、 ジュニパー Mistポータル の左側のメニューからサイト> スイッチ構成 を選択します。次に、セットアップするサイトを選択し、スイッチ設定を入力します。

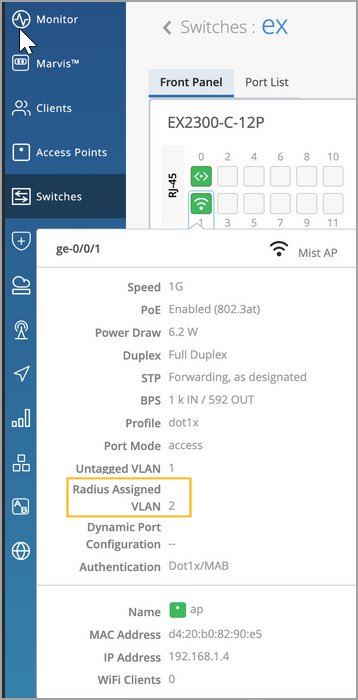

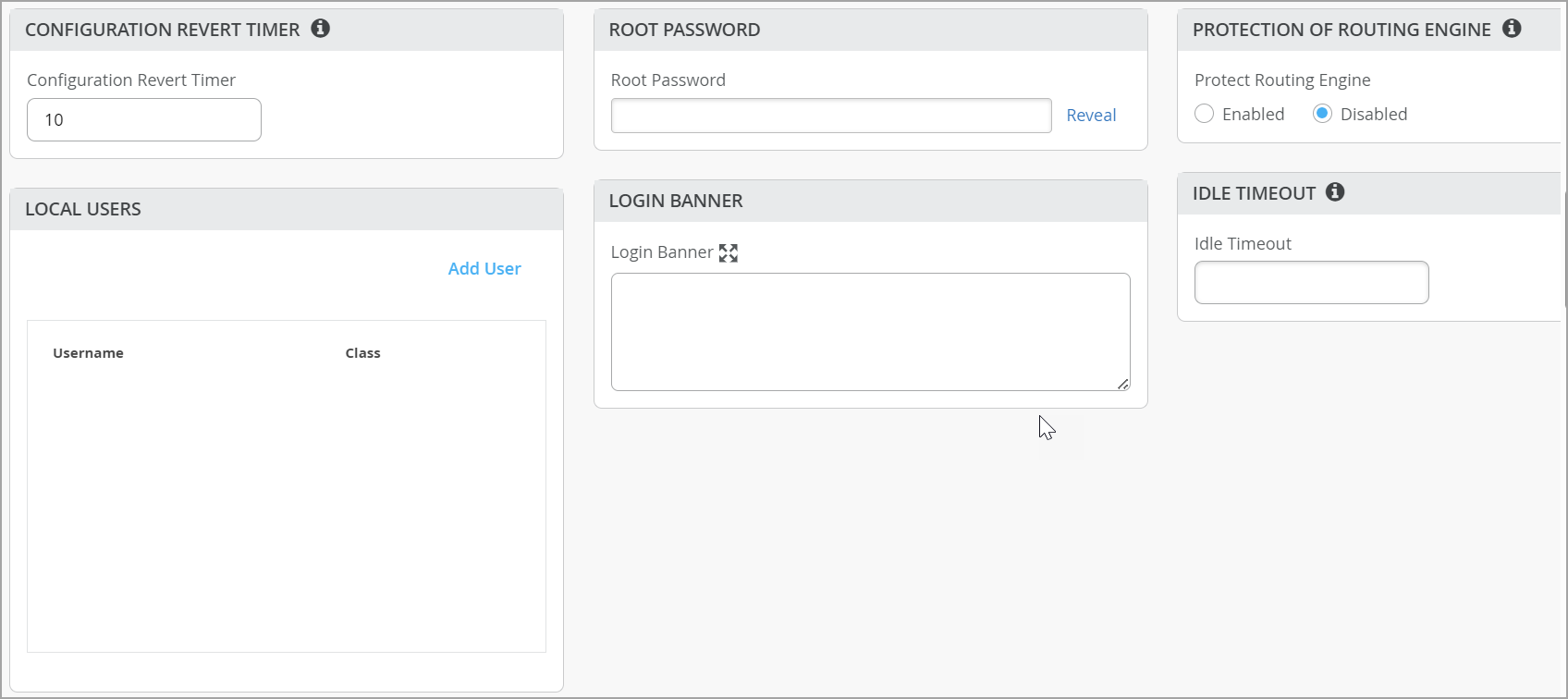

組織レベルのスイッチテンプレートがサイトに割り当てられている場合、サイト設定は表示専用モードで表示されます。テンプレートの設定を保持することも、調整することもできます。ページの各セクションで、 設定テンプレートの上書き を選択し、変更を入力できます。これらの変更は、テンプレートには適用されず、このサイトにのみ適用されます。

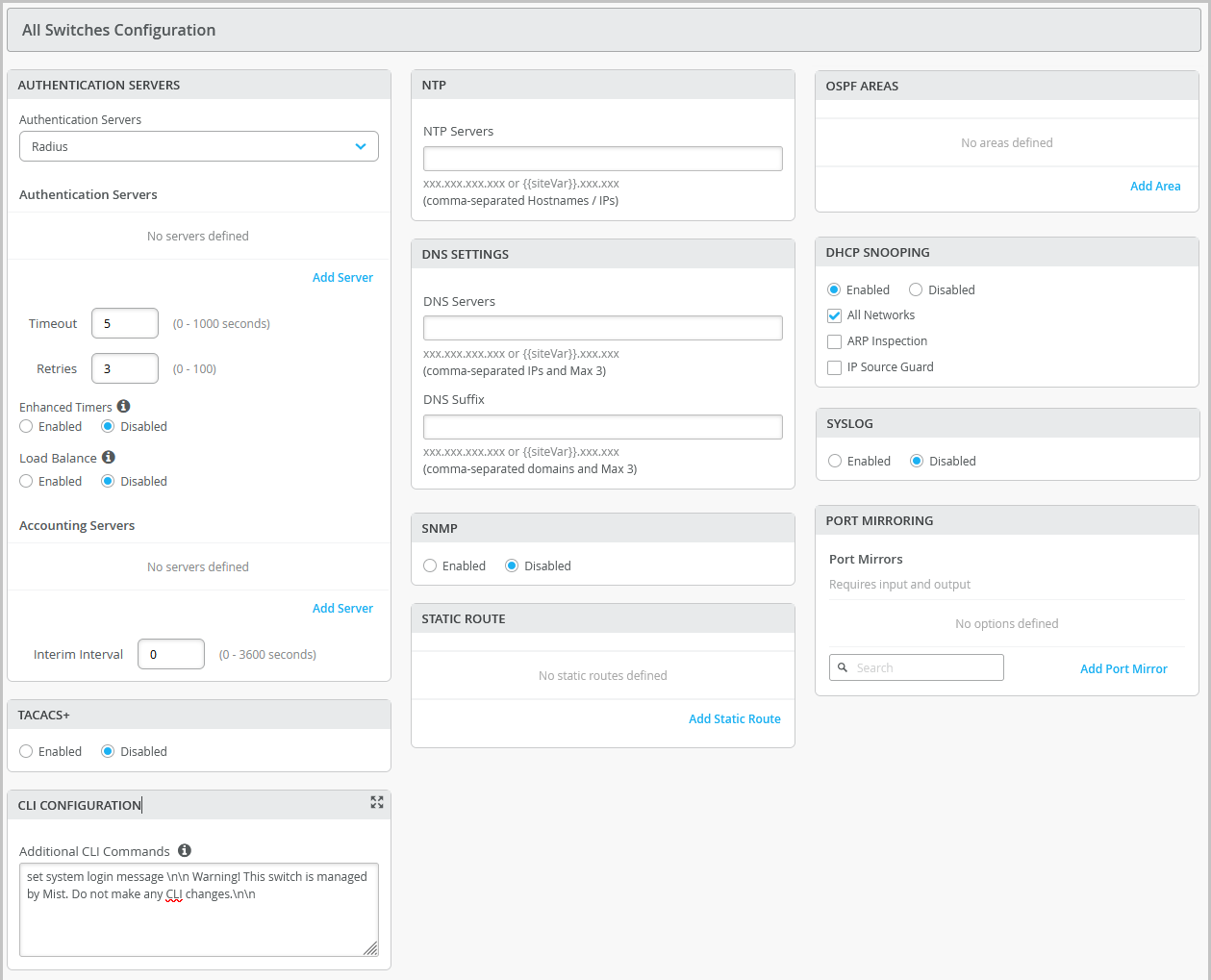

次の例は、テンプレートを上書きし、サイト固有の root パスワードを設定する方法を示しています。

サイト変数による設定をサポートするフィールドには、その下にサイト変数の設定形式を示すヘルプテキストがあります。サイト変数を設定するには、「 サイト変数の設定」に記載されている手順に従います。スイッチの設定プロセスとスイッチテンプレートの詳細については、「 テンプレートを使用したスイッチの設定」を参照してください。

組織レベルとサイトレベルの両方で、スイッチ設定は以下に説明するようにセクションにグループ化されます。

すべてのスイッチ

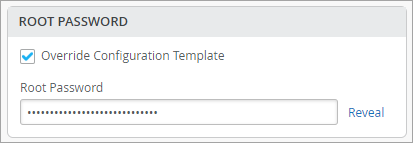

これらのオプションは、組織>スイッチテンプレートページとサイト>スイッチ設定ページのすべてのスイッチセクションで設定します。

| フィールド/セクション | の説明 |

|---|---|

| 認証サーバー | ユーザーから提供されたユーザー名とパスワード、証明書、またはその他の認証要素を検証するための認証サーバーを選択します。

認証サーバーを選択した後、必要に応じて選択したサーバーの追加詳細を設定します。以下を含む情報を設定できます。

手記:

スイッチ管理アクセス(スイッチ CLI ログイン用)に RADIUS 認証を設定する場合は、テンプレートの追加の CLI コマンドセクションに以下の CLI コマンドを含める必要があります。 set system authentication-order radius set system radius-server radius-server-IP port 1812 set system radius-server radius-server-IP secret secret-code set system radius-server radius-server-IP source-address radius-Source-IP set system login user remote class class スイッチに対するRADIUSまたはTACACS+ローカル認証を行うには、リモートユーザーアカウントまたは別のログインクラスを作成する必要があります。RADIUS認証されたユーザーごとに異なるログインクラスを使用するには、「追加のCLIコマンド」セクションにある以下のCLIコマンドを使用して、Junos OS設定で複数のユーザーテンプレートを作成します。 set system login user RO class read-only set system login user OP class operator set system login user SU class super-user set system login user remote full-name "default remote access user template" set system login user remote class read-only |

| TACACS+ | ネットワークデバイス上で一元化されたユーザー認証のためにTACACS+を有効にします。 デバイス上でTACACS+認証を使用するには、ネットワーク上の1台以上のTACACS+サーバーの情報を設定する必要があります。また、デバイス上でTACACS+アカウンティングを設定し、LANにログインまたはログアウトするユーザーに関する統計データを収集し、TACACS+アカウンティングサーバーにデータを送信することもできます。 さらに、スイッチ設定内でTACACS+ 認証ユーザーのユーザーロールを指定することができます。ユーザーロールは、なし、管理者、読み取り、ヘルプデスクです。TACACs+ 認証されたユーザーにローカルデバイスにユーザーアカウントが設定されていない場合、Junosはデフォルトで「remote」という名前のユーザーアカウントを割り当てます。 TACACS+ およびアカウンティング サーバーでサポートされているポート範囲は 1 から 65535 です。

手記:

TACACS+ がスイッチに対して認証を行うには、上記の RADIUS セクションで定義されたものと同様のログインユーザーを作成する必要があります。 |

| NTP | Network Time Protocol(NTP)サーバーのIPアドレスまたはホスト名を指定します。NTPは、インターネット上のスイッチと他のハードウェアデバイスのクロックを同期するために使用されます。 |

| DNS設定 | ドメインネームサーバー(DNS)設定を構成します。最大3つのDNS IPアドレスとサフィックスをカンマ区切り形式で設定できます。 |

| SNMP | スイッチ上でSNMP(簡易ネットワーク管理プロトコル)を設定して、ネットワークの管理と監視をサポートします。SNMPv2 または SNMPv3 を設定できます。設定できるSNMPオプションは次のとおりです。

詳細については、「 スイッチでの SNMP の設定」を参照してください。 |

| 静的ルート | スタティックルートを設定します。スイッチは、次の場合にスタティックルートを使用します。

Mistは、スタティックルートのIPv4およびIPv6アドレスをサポートしています。IPv6サポートは、宛先アドレスとネクストホップアドレスで使用できます。 サポートされるスタティックルートのタイプ:

詳細を指定した後、 静的ルートの追加 ウィンドウの右上にあるチェックマーク(✓)をクリックして、テンプレートに設定を追加します。 |

| CLIの設定 | テンプレートのGUIでは使用できない追加設定を構成するには、 set CLIコマンドを使用できます。 例えば、カスタムログインメッセージを設定して、スイッチ上で直接CLIを変更しないように警告をユーザーに表示することができます。その方法の例を次に示します。 set system login message \n\n Warning! This switch is managed by Mist. Do not make any CLI changes. すでに追加されているCLIコマンドを削除するには、次の例に示すように、 delete system login message \n\n Warning! This switch is managed by Mist. Do not make any CLI changes.

手記:

設定を正常に行うには、必ず完全なCLIコマンドを入力してください。 |

| OSPF | このタイルから、次のことができます。

Mist経由でOSPFを設定する方法については、 スイッチのOSPF設定を参照してください。 |

| VRRP | このタイルから、グループ番号、認証タイプ、ネットワークを割り当ててVRRPグループを追加できます。詳細については、「 設定にVRRPグループを追加する」を参照してください。 |

| DHCP スヌーピング | ジュニパーのEXシリーズとQFXシリーズスイッチは、DHCPスヌーピング、アドレス解決プロトコル(ARP)インスペクション、IPソースガードなど、優れたポートセキュリティを提供します。これらのオプションは、Mistポータルからスイッチ上のすべてのVLANまたは選択したVLANに対して有効にできます。 DHCP の問題が有線接続成功SLEに含まれるには、DHCPスヌーピングを有効にするSLEが必要です。 DHCP スヌーピングは、スイッチに接続されている信頼できないデバイスからの DHCP メッセージを監視します。有効にすると、DHCP スヌーピングは DHCP パケットから IP アドレスとリース情報を抽出し、スヌーピング データベースに保存します。EXスイッチのポートセキュリティは、この情報を使用してDHCPリクエストを検証し、信頼できないポートで受信したDHCPOFFERをブロックします(DHCP DISCOVERとDHCP REQUESTは影響を受けません)。

デフォルトでは、DHCP プロトコルはすべてのトランク ポートを信頼できるものとみなし、すべてのアクセス ポートを信頼できないものとみなします。トランク ポートのみを使用して DHCP サーバーをスイッチに接続することをお勧めします。また、アクセス ポートを使用する必要がある場合は、ポート プロファイルでそのポートを信頼できるものとして明示的に設定しないと、DHCP は機能しません。 静的IPアドレスで設定されたデバイスをスイッチ上の信頼できないポートに接続した場合、MAC-IPバインディングがDHCPスヌーピングデータベースに存在しない可能性があることに注意してください。パケットは破棄されます。CLIシェルでこのコマンドを |

| SYSLOG | SYSLOG設定を構成して、システムログメッセージの処理方法を設定します。システムログメッセージをファイル、リモート宛先、ユーザー端末、またはシステムコンソールに送信するように設定できます。 設定オプションの詳細については、 システムログの設定を参照してください。 |

| ポートミラーリング |

ポートミラーリングを設定します。 ポートミラーリングとは、分析のためにパケットのコピーを外部ホストアドレスまたはパケットアナライザに送信するルーターの機能です。 Mistは、ローカルポートミラーリングとリモートポートミラーリングの両方をサポートしています。ローカルポートミラーリングでは、送信元ポートと宛先ポート(モニターポート)が同じネットワークスイッチ上に配置されます。リモートポートミラーリングでは、送信元ポートと宛先ポートが同じスイッチ上にありません。この場合、送信元ポートは、2 つのスイッチ間のポートによって実現される接続を介して、パケット コピーをリモート宛先ポートに転送します。 ポートミラーリング設定では、以下を指定できます。

|

| ルーティングポリシー |

組織全体(組織>スイッチテンプレート)またはサイト(サイト>スイッチ設定)のルーティングポリシーを設定します。これらのルーティングポリシーは、BGPルーティングプロトコルに関連付けられている場合にのみ、スイッチ設定にプッシュされます。スイッチの BGP タブ内で既に定義されているルーティングポリシーが、ルーティングポリシータブに表示されます。ルーティングポリシーは、BGPやOSPFなどのプロトコルに関連付けられています。ルーティングポリシーフレームワークは、各ルーティングプロトコルのデフォルトルールで構成されています。これらのルールは、プロトコルがルーティングテーブルに配置し、ルーティングテーブルからアドバタイズするルートを決定します。ルーティングポリシーの設定には、一致するルートに適用する一致条件とアクションで構成される用語の定義が含まれます。 ルーティングポリシーを設定するには:

|

管理

これらのオプションは、組織>スイッチテンプレートページとサイト>スイッチ設定ページの管理セクションで設定します。

| オプションノート | |

|---|---|

| 設定復旧タイマー |

この機能は、設定変更によってスイッチが接続を失った場合に、スイッチとMistクラウド間の接続を復元するのに役立ちます。ユーザーが行った変更を自動的に元に戻し、指定された時間内にクラウドに再接続します。デフォルトでは、EXシリーズスイッチのこの時間は10分に設定されています。別の期間を指定することもできます。 範囲:3〜30分。 設定復元イベントが発生した場合、スイッチイベントページを確認して、スイッチ設定が復元された理由に関する具体的なインサイトを得ることができます。 |

| rootパスワード |

rootレベルユーザー(ユーザー名がroot)のプレーンテキストパスワード。 |

| ルーティングエンジンの保護 |

この機能を有効にすると、ルーティングエンジンが信頼できるシステムからのトラフィックのみを受け入れるようになります。この設定では、指定された信頼できる送信元からのパケットを除き、ルーティングエンジン宛てのすべてのトラフィックを破棄するステートレスファイアウォールフィルターが作成されます。ルーティングエンジンを保護するには、ルーターのlo0インターフェイスで受信トラフィックをフィルタリングする必要があります。ベストプラクティスとして、ジュニパースイッチでルーティングエンジンの保護を有効にすることが推奨されています。 ルーティングエンジンの保護が有効になっている場合、Mistはデフォルトで次のサービス(設定されている場合)がスイッチとの通信を許可するようにします:BGP、BFD、NTP、DNS、SNMP、TACACS、RADIUS。 スイッチへのアクセスが必要な追加サービスが必要な場合は、[信頼できるネットワーク]または[サービス]セクションを使用できます。ssh 経由でスイッチへのアクセスを設定する場合は、[Trusted Services] で ssh オプションを選択します。スイッチがpingに応答できるようにする必要がある場合は、信頼されたサービスでicmpオプションを選択します。 スイッチへの到達元となる他のセグメントがある場合は、信頼できるネットワークまたは信頼できるIP/ポート/プロトコルの下に追加できます。 詳細については、 例:信頼できる送信元からのトラフィックを受け入れるステートレスファイアウォールフィルターの設定 と 例:TCPおよびICMPフラッドから保護するためのステートレスファイアウォールフィルターの設定を参照してください。 |

| ローカルユーザー |

デバイス管理用に、スイッチ上にローカルユーザーアカウントを作成します。ユーザーアカウントを作成するには、 ユーザーの追加 をクリックし、ユーザー名、ログインクラス(オペレーター、読み取り専用、スーパーユーザー、または無許可)、およびパスワードを定義します。 |

| アイドルタイムアウト |

リモートシェルセッションがアイドル状態にできる最大時間(分)。この制限に達すると、ユーザーはログアウトされます。(有効範囲:1〜60)。 |

| ログインバナー |

ユーザーがスイッチにログインするときに表示するテキストを入力します。例: 「警告!このスイッチは、ジュニパー Mistによって管理されます。CLIを変更しないでください。」最大2048文字まで入力できます。 |

| DHCP オプション 81(ダイナミック DNS 用) |

DHCP オプション 81 をサポートするスイッチを有効にします。スイッチでこのオプションを有効にすると、そのスイッチに接続されたクライアントは、IPアドレスを要求しながら、完全修飾ドメイン名(FQDN)をDHCPサーバーに送信できます。これにより、DHCP サーバーはそれに応じて DNS レコードを更新できます。 DHCP オプション 81 は、サイト レベル(サイト > スイッチ設定)とデバイス レベル(スイッチ > スイッチ名)でも有効にできます。 |

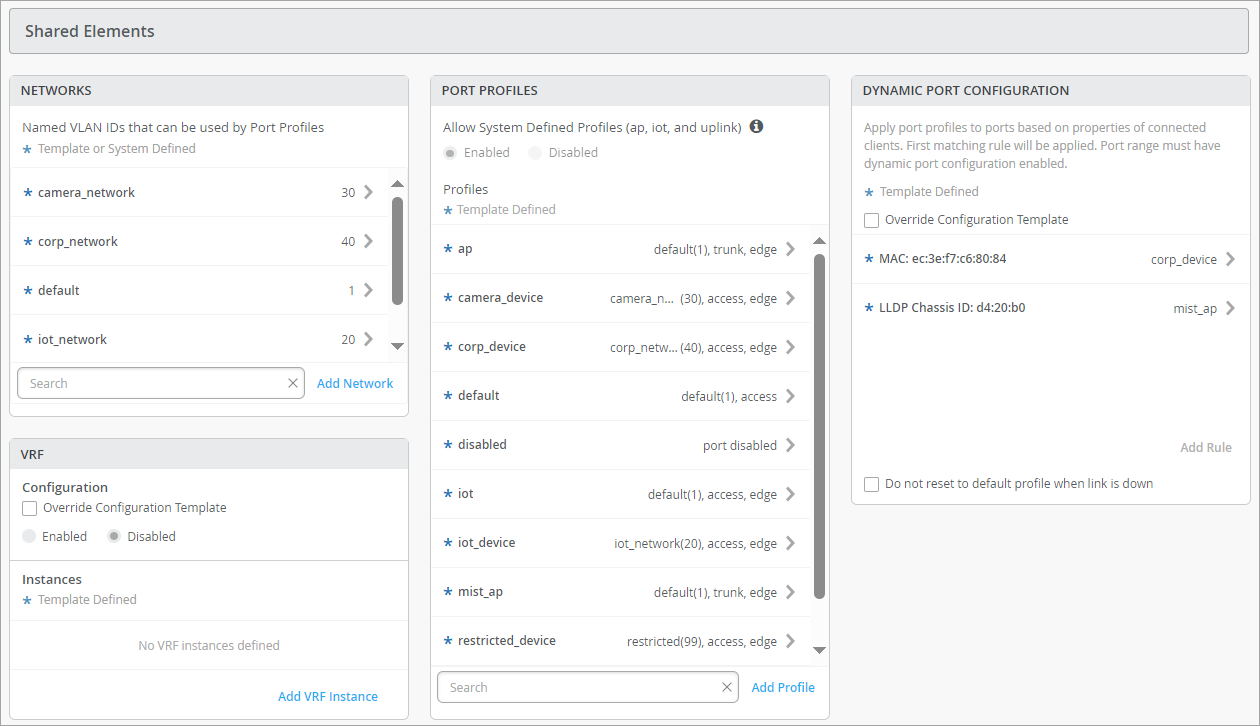

共有要素

これらのオプションは、組織>スイッチテンプレートページとサイト>スイッチ設定ページの共有要素セクションで設定します。

| オプションノート | |

|---|---|

| ネットワーク |

VLAN を追加または更新して、ポート プロファイルで使用できます。 VLAN ごとに、名前、VLAN ID、サブネットを入力します。サブネットにIPv4またはIPv6アドレスを指定できます。その他のヒントについては、画面の情報を参照してください。 このタイルには、ユーザー定義のポートプロファイルまたはL3サブインターフェイスで使用されていないネットワークを非表示にするオプションがあります。この機能により、使用中のネットワークと使用されていないネットワークをすばやく特定できます。 |

| ポートプロファイル |

ポートプロファイルを追加または更新します。プロファイルオプションの詳細については、画面上のヒントと 共有要素 - ポートプロファイルを参照してください。 このタイルには、ユーザーが定義した静的または動的ポート設定で使用されていないポートプロファイルを非表示にするオプションがあります。この機能により、使用中のポートプロファイルと使用されていないポートプロファイルをすばやく特定できます。 |

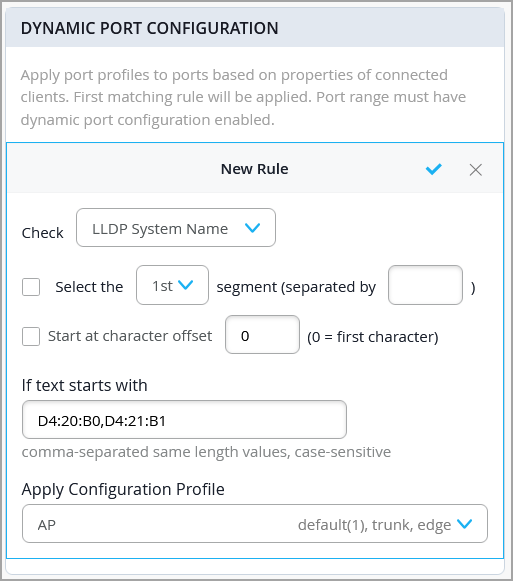

| 動的ポート設定 |

ダイナミックポートプロファイリングは、接続されたクライアントデバイスの一連のデバイスプロパティを使用して、事前設定されたポートとネットワーク設定をインターフェイスに自動的に関連付けます。 ダイナミックポートプロファイル設定には、大まかに言えば以下の2つのステップが含まれます。

以下のパラメーターを使用して、動的なポートプロファイルルールを設定できます。

この例では、設定されたパラメータに一致するLLDPシステム名を持つデバイスに接続された場合に、設定プロファイルの 適用 フィールドで指定されたポートプロファイルが、動的設定が有効になっているスイッチポートに割り当てられます。

手記:

詳細については、「 ダイナミックポートプロファイル割り当ての設定」を参照してください。 |

| VRF |

VRF を使用すると、EXシリーズ スイッチを複数の仮想ルーティング インスタンスに分割し、ネットワーク内のトラフィックを効果的に分離できます。VRF の名前を定義し、それに関連付けられたネットワークを指定し、必要な追加ルートを含めることができます。追加ルートにIPv4またはIPv6アドレスを指定できます。

手記:

|

共有要素—ポートプロファイル

共有要素セクションでは、ポートプロファイルを設定できます。これらのオプションは、プロファイルを追加をクリックするか、編集するプロファイルをクリックすると表示されます。

-

プロファイルに関する一般的な情報については、 ポートプロファイルを参照してください。

-

サイトレベルで作業している場合、ポートプロファイル名の横にアスタリスク(*)が表示されることがあります。これらのポートプロファイルは、スイッチテンプレートで作成されています。これらをクリックすると、表示専用モードで設定が表示されます。サイト固有の変更(スイッチテンプレート自体には影響せず、このサイトのみに影響を与える)を行うには、[ テンプレート定義済みプロファイルを上書きする ]を選択し、設定を編集します。

| オプションノート | |

|---|---|

| 名前、ポート有効化、説明 | ポートを識別して有効にするための基本設定 |

| モード |

|

| ポートネットワーク(タグなし/ネイティブVLAN) | ポートネットワークまたはネイティブVLANを指定します。 |

| VoIPネットワーク | VoIPネットワークを指定します(該当する場合)。 |

| トランクネットワーク | トランクモードを選択した場合は、トランクネットワークを指定します。 |

| dot1x認証を使用する | ポートベースのネットワークアクセス制御用のIEEE 802.1X認証を有効にするには、このオプションを選択します。802.1X認証は、プライベートVLAN(PVLAN)のメンバーであるインターフェイスでサポートされています。 ポートでdot1x認証を有効にした場合、以下のオプションが利用可能になります。

dot1x認証を機能させるには、以下も行う必要があります。

|

| 速度 |

デフォルト設定の「自動」を維持するか、速度を選択します |

| 二連式 |

デフォルト設定の「自動」を維持するか、「ハーフ」または「フル」を選択します。 |

| MAC制限 | インターフェイスによって動的に学習できるMACアドレスの最大数を設定します。インターフェイスが設定されたMAC制限を超えると、フレームをドロップします。MAC制限もログエントリーになります。設定された値は、置換またはクリアされるまでアクティブなままで、デバイスの再起動後も維持されます。 デフォルト値:0 サポートされている範囲:0〜16383 |

| PoE | ポートがPower over Ethernet(PoE)をサポートできるようにします。 |

| VLAN STPごと | VLANスパニングツリープロトコル(VSTP)またはVLAN単位のスパニングツリーでスイッチを設定します。VSTPは、VLAN単位でレイヤー2ネットワークのループを防止するのに役立ちます。VLANごとに1つのスパニングツリーにより、きめ細かいロードバランシングが可能になります。Mistでは、デフォルトでVLAN単位のスパニングツリーが動作する他のベンダーのデバイス(Ciscoなど)に対して、この機能を有効にすることを推奨しています。 この設定は、サイトレベルとスイッチレベルでも使用できます。 |

| STPエッジ | ポートでBPDU(ブリッジプロトコルデータユニット)ガードを有効にする場合は、ポートをSTP(スパニングツリープロトコル)エッジポートとして設定します。STPエッジは、STPに参加していないクライアントが接続されているポートで有効になります。この設定により、ポートがエッジポートとして扱われ、BPDUの受信を防止されます。STP Edgeで設定されたポートに非エッジデバイスを接続すると、ポートは無効になります。さらに、スイッチインサイトページでは、ポートBPDUブロックイベントが生成されます。 スイッチの詳細 のフロントパネルにも、このポートのBPDUエラーが表示されます。 フロントパネルでポートを選択し、[ BPDU エラーのクリア(Clear BPDU Errors)] をクリックすると、BPDU エラーのポートをクリアできます。 アップリンクポートでSTPエッジを有効にしないでください。 スイッチの詳細ページのポートプロファイルセクションから、スイッチレベルでSTPエッジを設定することもできます。 |

| STPポイントツーポイント |

この設定により、インターフェイスモードがポイントツーポイントに変更されます。ポイントツーポイントリンクは、1つのポートを別のポートに接続する2つのネットワークノードまたはスイッチ間の専用リンクです。 |

| STPルートポートなし |

この設定では、インターフェイスがルートポートになるのを防ぎます。 |

| STP BPDUのブロック |

通常、BPDUが想定されないエッジポートまたはアクセスポートで有効になります。このオプションを有効にすると、BPDUを受信するとポートが直ちにシャットダウンされるため、ループや設定ミスを防ぐことができます。 STPエッジが有効になっている場合、STP BPDUのブロックは自動的に無効になります。ただし、BPDUライブ性チェックは引き続き設定できます。STP BPDUのブロックが有効になっている場合、STPエッジとBPDUライブ性チェックの両方が自動的に無効になります。 |

| STP BPDUライブ性チェック | 通常、BPDUが想定されるアップリンクまたはトランクポートで有効になります。この機能は、BPDUの受信を監視し、ポートをブロックし、20秒以内にBPDUを受信しない場合にアラームを発生させるため、障害や設定ミスを迅速に検知できます。 |

| QoS | ポートのサービス品質(QoS)を有効にして、音声などの遅延の影響を受けやすいトラフィックを、ポート上の他のトラフィックよりも優先します。

手記:

最適な結果を得るには、ダウンストリーム(受信)とアップストリーム(発信)トラフィックの両方でサービス品質(QoS)を有効にすることが重要です。これにより、ネットワークが双方向のトラフィックを効果的に優先して管理できるようになり、パフォーマンスが向上し、全体的なサービス品質が向上します。 WLAN設定ページ(サイト>WLAN>WLAN名)でQoS設定を上書きするオプションがあります。QoS設定を上書きするには、QoSを上書きチェックボックスを選択し、無線アクセスクラスを選択します。ダウンストリームトラフィック(>クライアントAP)は、指定されたオーバーライドアクセスクラス値でマークされます。上書き設定は、アップストリームトラフィック(クライアント>AP)をサポートしていません。 「 QoS設定」も参照してください。 |

| ストーム制御 | ストーム制御を有効にしてトラフィックレベルを監視し、トラフィックがトラフィックレベル(パーセンテージで指定)を超えた場合、ブロードキャスト、マルチキャスト、不明なユニキャストパケットを自動的にドロップします。この指定されたトラフィックレベルは、ストーム制御レベルと呼ばれます。この機能は、パケットの増殖を積極的に防止し、LANのパフォーマンスを維持します。 ストーム制御を有効にすると、ブロードキャスト、マルチキャスト、不明なユニキャストパケットを監視から除外することもできます。 また、トラフィックがユーザー定義のストーム制御しきい値を超えた場合に、ポートを自動的にシャットダウンするようにスイッチを設定することもできます。しきい値に対するアクションの下にある シャットダウンポート チェックボックスを選択します。 詳細については、「 ストーム制御について」を参照してください。 |

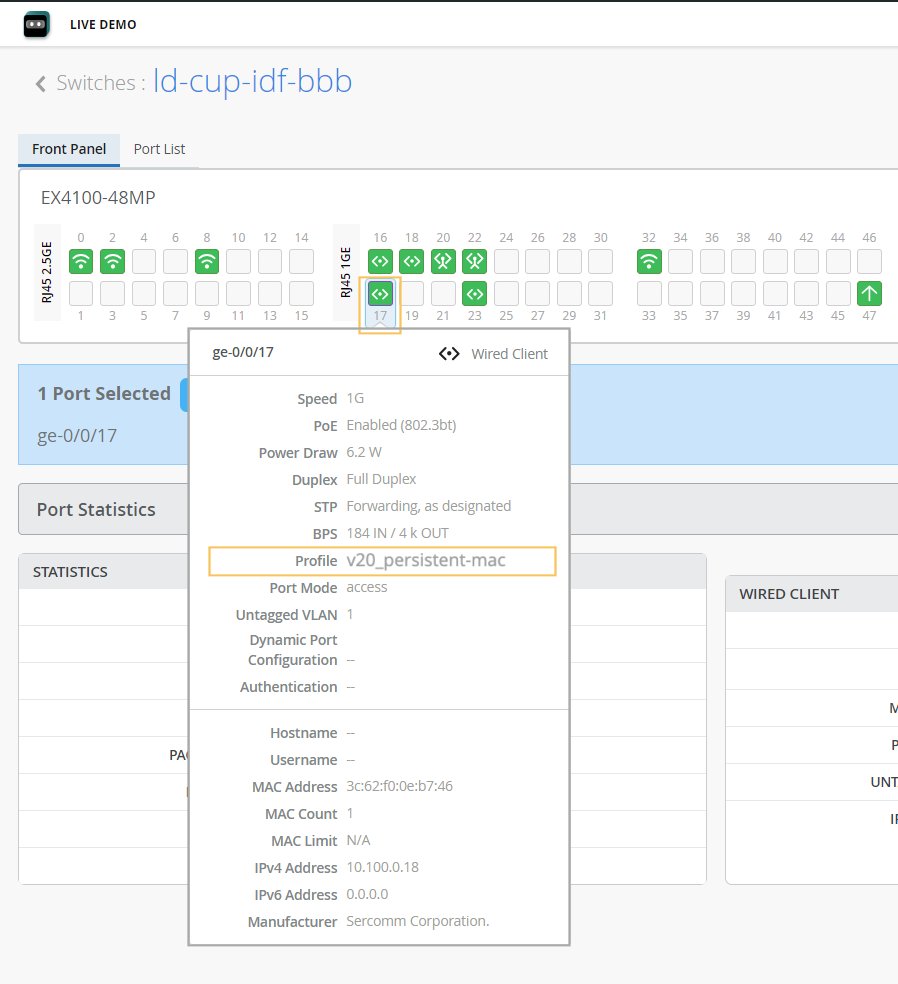

| 永続的(スティッキー)MAC 学習 | デバイスの再起動後も、 永続(スティッキー)MAC を有効にすると、インターフェイスによって学習された信頼できるワークステーションとサーバーのMACアドレスが保持されます。静的有線クライアント用にスティッキーMACを設定できます。スティッキーMACは、ジュニパー Mist APインターフェイスでの使用を意図しておらず、トランクポートや802.1X認証で設定されたポートでもサポートされていません。 MAC制限(前述)と組み合わせて使用すると、スティッキーMACは、レイヤー2サービス拒否(DoS)攻撃、イーサネットスイッチングテーブルに対するオーバーフロー攻撃、DHCPスターベーション攻撃から保護すると同時に、インターフェイスがMACアドレスを動的に学習できるようにします。Mistポータルのインサイトページでは、これらのイベントが MAC Limit Exceeded として報告されます。 スイッチのポートプロファイルの一部として、スティッキーMACとMAC制限の両方を設定します。このビデオでは、一般的な手順について説明します。 Port profiles provide a convenient way to manually or automatically provision EX switch interfaces. Going into the EX4300, we'll first create VLANs. We'll make a camera network with VLAN ID 30 and an IoT network with VLAN ID 29. You can create as many networks as needed. You can create the profiles, for example, a camera, and map it to the camera network that we just created. Customize the settings as desired, such as PoE and STP. We'll repeat this process to create profiles for a corporate device enabling 802.1x authentication, an IoT device configured with PoE, and an access point configured as a trunk port. It's very simple to modify profiles to meet your specific requirements. Then we go into the port configuration section to associate the configurations with port profiles. Here we map ports 1 through 5 to be with an AP profile, ports 6 through 10 with a corporate device profile, ports 11 through 15 with IoT profiles, and ports 16 to 20 with the camera profile. This is how to create port profiles. We can also create port aggregation uplinks to be associated with the appropriate profiles. When you save all of your changes, this pushes the configuration to the particular switch. This covers how EX switches are manually provisioned with port profiles from the Juniper MIST Cloud. ポートプロファイル設定ブロックの下部にある 永続的(スティッキー)MAC学習 オプションを明示的に有効にして、インターフェイスに関連付けるポートプロファイルの一部としてスティッキーMACを含める必要があります。MAC制限の場合、デフォルト値は0(無制限、つまり無効)ですが、最大16383個の一意のMACアドレスを許可する値を設定することで有効にすることができます。 MistポータルでMAC制限またはMACカウントに設定されている値を確認するには、スイッチページからスイッチを選択し、スイッチポートにマウスを置きます。どの(ポート)プロファイルがインターフェイスに適用されているかを確認し、ひいてはそのスティッキーMACステータスを知ることができます。

図2:スティッキーMAC  を示すポートの詳細 を示すポートの詳細

設定されたMAC制限と学習されたMACの数は、インターフェイス上での動的学習が進むにつれて、数分後に表示されます。Mistダッシュボードには、最大MACアドレス数のみが表示されます。ただし、スイッチへの リモートシェル を開き、以下のJunos CLIコマンドを実行することで、特定のインターフェイスが学習したすべてのMACアドレスを確認できます。

MACカウントは永続的な値であり、MACアドレスがクリアされるまで(またはポートプロファイルで無効になり、その設定がスイッチにプッシュされるまで)。 Mistダッシュボードから特定のインターフェイスのMACアドレスをクリアするには、ネットワーク管理者またはスーパーユーザーとしてログインする必要があります。次に、スイッチのフロントパネルから目的のポートを選択し(図1を参照)、表示される Clear MAC [Dynamic/Persistent] ボタンをクリックします。 スイッチインサイトページには、イベントが MAC Limit Reset イベントとして表示されます。 フロントパネルの詳細については、「 スイッチの詳細」を参照してください。 |

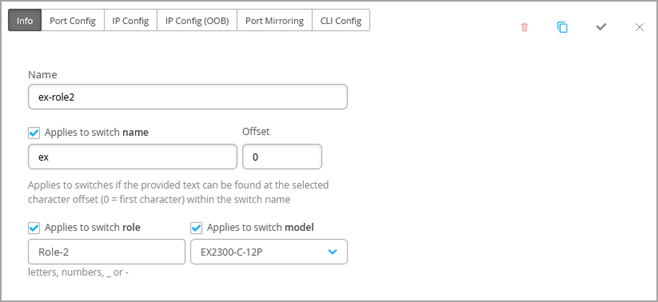

スイッチ設定の選択

スイッチの名前、ロール、またはモデルに基づいて構成設定を適用するルールを作成します。

ルールをクリックして編集するか、 ルールを追加をクリックします。次に、各タブ付きページを完了します。設定を入力したら、右上のチェックマークをクリックして変更を保存します。既存のルールを複製して、スイッチルールエントリを作成することもできます。そのためには、複製ボタンをクリックして、新しいルールに名前を付けるだけです。

さまざまなタブについては、以下の別の表で説明します。

| オプションノート | |

|---|---|

| 名前 |

このルールを識別するための名前を入力します。 |

| スイッチ名に適用 |

このルールを、指定した名前に一致するすべてのスイッチに適用する場合は、このオプションを有効にします。次に、テキストとオフセット文字数を入力します。たとえば、オフセットが0の abc を入力すると、名前が abcで始まるスイッチにルールが適用されます。オフセットが 5 の場合、ルールはスイッチ名の最初の 5 文字を無視します。 |

| スイッチの役割に適用されます |

このルールを同じロールを持つすべてのスイッチに適用する場合は、このオプションを有効にします。小文字、数字、アンダースコア(_)、またはダッシュ(-)を使用してロールを入力します。 |

| 適用対象: スイッチ モデル |

このルールを同じモデルを持つすべてのスイッチに適用する場合は、このオプションを有効にします。次に、モデルを選択します。 |

| オプションノート | |

|---|---|

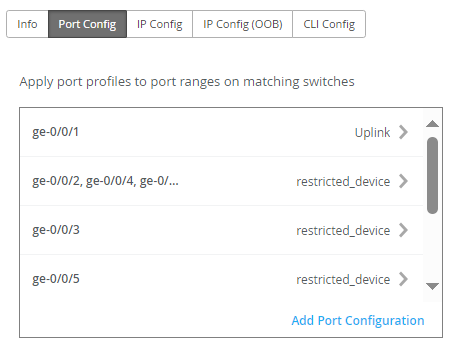

| 設定リスト | ポート設定を追加をクリックするか、編集するポート設定を選択します。  |

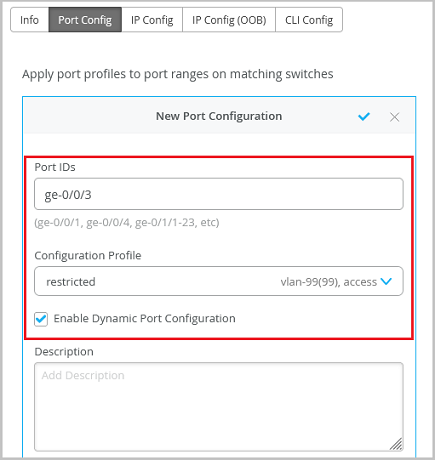

| ポートID |

設定するポートを入力します。 |

| 設定プロファイル | 指定したポートに適用する設定プロファイルを選択します。

手記:

Q-in-Qトンネリングでスイッチポートを設定する場合は、このドロップダウンリストからQ-in-Qを選択します。詳細については、「スイッチポートでのQ-in-Qトンネリングの設定」を参照してください。 |

| ポートネットワーク(S-VLAN) |

ポートがQ-in-Qトンネリングを使用している場合は、サービスVLAN(S-VLAN)を指定します。S-VLANは、顧客サイト間のレイヤー2イーサネット接続を拡張するために使用される外部の追加VLANタグです。これは、顧客のVLAN IDが重複している場合に特に役立ちます。 |

| 速度 |

手記:

設定プロファイルとしてQ-in-Qを選択した場合にのみ適用されます。 デフォルト設定の「自動」を維持するか、速度を選択します。 |

| 二連式 |

手記:

設定プロファイルとしてQ-in-Qを選択した場合にのみ適用されます。 デフォルト設定の「自動」を維持するか、「ハーフ」または「フル」を選択します。 |

| PoE |

手記:

設定プロファイルとしてQ-in-Qを選択した場合にのみ適用されます。 ポートがPower over Ethernet(PoE)をサポートできるようにします。 |

| MTU |

手記:

設定プロファイルとしてQ-in-Qを選択した場合にのみ適用されます。 ポートのメディア最大送信単位(MTU)を指定します。デフォルト: 1514。範囲:256 - 9216。 インターフェイスのメディア最大伝送単位(MTU)は、フラグメント化なしに そのインターフェイスを転送できる最大のデータ単位 です。 |

| ストーム制御 |

手記:

設定プロファイルとしてQ-in-Qを選択した場合にのみ適用されます。 ストーム制御を有効にしてトラフィックレベルを監視し、トラフィックがトラフィックレベル(パーセンテージで指定)を超えた場合、ブロードキャスト、マルチキャスト、不明なユニキャストパケットを自動的にドロップします。この指定されたトラフィックレベルは、ストーム制御レベルと呼ばれます。この機能は、パケットの増殖を積極的に防止し、LANのパフォーマンスを維持します。 ストーム制御を有効にすると、ブロードキャスト、マルチキャスト、不明なユニキャストパケットを監視から除外することもできます。 また、トラフィックがユーザー定義のストーム制御しきい値を超えた場合に、ポートを自動的にシャットダウンするようにスイッチを設定することもできます。しきい値に対するアクションの下にある シャットダウンポート チェックボックスを選択します。 詳細については、「 ストーム制御について」を参照してください。 |

| 形容 | ポートの説明を入力します。 |

| 動的設定を有効にする |

(この設定は、構成プロファイルとしてQ-in-Qを選択している場合は適用されません。)

手記:

動的ポート設定が有効になっているスイッチポートに接続されているが、動的ポート割り当てルールに一致しない不明なデバイスに割り当てることができる制限付きVLANおよびネットワークプロファイルが作成されていることを確認します。 この設定により、スイッチポートが動的ポート割り当てルールを使用する動的ポートとして機能できるようになります(表3の動的ポート設定行を参照)。 動的ポート設定が有効になっているスイッチポートにデバイスが接続されると、接続されたデバイスの属性に基づいてポートプロファイルが動的に割り当てられます。デバイスが属性に一致する場合、Mistは一致する動的プロファイルをデバイスに割り当てます。ただし、デバイスが属性に一致しない場合は、指定されたVLAN、理想的には制限付きVLAN(ポートプロファイル)が割り当てられます。 次の例では、ポートは動的なポート割り当てで有効になっており、制限付き VLAN が割り当てられています。この場合、接続されたデバイスが動的プロファイリング属性に一致しない場合、ルーティング不可能なVLANやゲストVLANなどの制限されたVLANに配置されます。ポートアグリゲーションで有効にされたインターフェイスは、ダイナミックポート設定をサポートしていません。  クライアントが認識されてからポートプロファイルが適用されるまでに数分かかり、その数分後にポートプロファイルの割り当てステータスがMistポータルに表示されます。 スイッチの再起動や、スイッチ上のすべてのポートに影響する大量のリンク アップ/ダウン イベントが発生した場合、すべてのポートが適切なプロファイルに割り当てられるまでに約 20 分かかります(すべてのポートで動的ポート設定が有効になっていると仮定します)。 スイッチの動的ポート設定は、IoTデバイス、AP、ユーザーポートエンドポイントへの接続を確立するためのものです。スイッチ、スイッチとルーター、およびスイッチとファイアウォール間の接続の作成には使用しないでください。また、アップリンクポートで動的ポート設定を有効にしないでください。

手記:

詳細については、「 ダイナミックポートプロファイル割り当ての設定」を参照してください。 |

| アップ/ダウンポートアラート |

この機能を有効にすると、ジュニパー Mistはこれらのポートのアップ状態とダウン状態間の遷移を監視します。この機能を有効にした場合は、モニター>アラート設定ページのクリティカルスイッチポートアップ>ダウンも有効にします。 |

| ポートアグリゲーション |

手記:

設定プロファイルとしてQ-in-Qを選択している場合は適用されません。 この機能を有効にすると、指定されたイーサネットインターフェイスがグループ化され、単一のリンク層インターフェイスが形成されます。このインターフェイスは、リンクアグリゲーショングループ(LAG)またはバンドルとも呼ばれます。 LAGにグループ化できるインターフェイスの数と、スイッチがサポートするLAGの総数は、スイッチモデルによって異なります。LAG は、LACPを有効にしたかどうかに関わらず使用できます。もう一方のデバイスが LACP をサポートしていない場合、ここで LACP を無効にできます。 以下も指定できます。

Wired アシュアランスでLAG(リンクアグリゲーショングループ)を設定する方法については、以下のビデオをご覧ください。 |

| スイッチポート運用担当者にポートプロファイルの変更を許可する |

この機能を有効にすると、スイッチポート運用者管理者ロールを持つユーザーがこの設定を表示および管理できるようになります。 |

| オプションノート | |

|---|---|

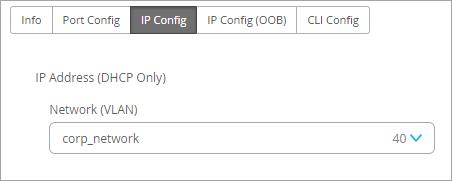

| ネットワーク(VLAN)リスト |

インバンド管理トラフィック用のネットワークを選択します。または、ネットワークを追加をクリックし、この表の残りの行の説明に従って新しいネットワークフィールドに入力します。  |

| 名前 |

このネットワークを識別するための名前を入力します。 |

| VLAN ID |

1〜4094のVLAN IDを入力するか、サイト変数を入力してIDを動的に入力します。 |

| サブネット |

サブネットまたはサイト変数を入力します。 |

スイッチの選択—IP設定(OOB)タブ

専用管理VRF(帯域外)を有効または無効にします。Junosバージョン21.4以降を実行しているすべてのスタンドアロンデバイスまたはバーチャルシャーシにおいて、この機能は管理インターフェイスをデフォルト以外のVRF(仮想ルーティングおよび転送)インスタンスに限定します。管理トラフィックが、他の制御トラフィックやプロトコルトラフィックとルーティングテーブルを共有する必要がなくなりました。

スイッチの選択—ポートミラーリングタブ

このタブには、すでに追加されているポートミラーリング設定のリストが表示されます。エントリをクリックして編集します。または、 ポートミラーを追加 をクリックして、ポートミラーリングを有効にします。この機能を使用すると、ルールで指定されたスイッチの役割、スイッチ名、スイッチモデルなどのパラメーターに基づいて、スイッチにポートミラーリングを動的に適用できます。この機能は通常、監視とトラブルシューティングに使用されます。ポートミラーリングが有効になっている場合、スイッチはミラーリングされたポートからモニターポートにネットワークパケットのコピーを送信します。

Mistは、ローカルポートミラーリングとリモートポートミラーリングの両方をサポートしています。ローカルポートミラーリングでは、送信元ポートと宛先ポート(モニターポート)が同じネットワークスイッチ上に配置されます。リモートポートミラーリングでは、送信元ポートと宛先ポートが同じスイッチ上にありません。この場合、送信元ポートは、2 つのスイッチ間のポートによって実現される接続を介して、パケット コピーをリモート宛先ポートに転送します。

構成オプションには、以下が含まれます。

-

入力—監視するトラフィックの送信元(インターフェイスまたはネットワーク)。入力とともに、Mistがインターフェイスのイングレストラフィックとエグレストラフィックのどちらを監視するかを指定できます。イングレスとエグレスの両方のトラフィックを監視する場合は、同じインターフェイスに2つの入力エントリを追加します。1つはイングレスフラグ、もう1つはエグレスフラグを使用します。

-

出力—トラフィックをミラーリングする宛先。インターフェイス、ネットワーク、またはIPアドレスを指定できます(リモート宛先の場合)。入力フィールドと出力フィールドの両方に同じインターフェイスまたはネットワークを指定することはできません。

スイッチ設定の選択のルールは、グローバルポートミラーリング設定よりも優先されます。また、グローバルポートミラーリングが設定されている場合は、スイッチ設定の選択セクションにデフォルトのルールとして表示され、読み取り専用として表示されます。グローバルレベルで編集できます。

スイッチの選択—CLI設定タブ

必要に応じて、追加のCLIコマンドを入力します。

スイッチポリシーラベル、GBPタグ、およびスイッチポリシー

このセクションでは、ACL(アクセス制御リスト)(ファイアウォールフィルターとも呼ばれます)とGBP(グループベースポリシー)を作成できます。

-

送信元/宛先ラベル—アクセスコントロールリスト(ACL)ポリシー(RADIUSベースのファイアウォールフィルター)の送信元/宛先IPアドレスを識別するためのラベルを作成します。詳細については、「 ファイアウォールフィルター」を参照してください。

-

GBPタグ—(キャンパスファブリックIP-Clos導入の場合)VXLANテクノロジーを活用したグループベースポリシー(GBP)のタグを作成します。GBPは、構成を簡素化し、キャンパス全体のエンドポイントアクセス制御を提供します。詳細については、「 グループベースのポリシー」を参照してください。