アプリケーションポリシー

この情報を使用して、アプリケーションポリシーを組織、WANエッジテンプレート、ハブプロファイル、またはデバイス設定に追加します。

アプリケーションポリシーの概要

ジュニパー Mistの アプリケーションポリシー は、ネットワーク、アプリケーション、トラフィックステアリングをまとめてセッションの 配信先を決定する ものと考えることができます。アクセスを制御するルールを設定することで、インテント主導型のポリシーを作成します。

アプリケーションポリシーを使用して、どのネットワークとユーザーがどのアプリケーションにアクセスできるか、どのトラフィックステアリングポリシーを使用するかを定義します。

ポリシースコープについて

さまざまなレベルでアプリケーションポリシーを定義することで、ポリシーが組織とその中の多くのネットワークユーザーのさまざまなニーズを満たすようにすることができます。

組織レベルでアプリケーションポリシーを定義する場合、複数のWANエッジテンプレートまたはハブプロファイルにポリシーをインポートして使用できます。つまり、「一度定義して複数回使用する」モデルに従うことができます。

特定のサイトやデバイスを含むより具体的なユースケースについては、WANエッジテンプレート、ハブプロファイル、またはデバイス設定でアプリケーションポリシーを定義できます。この場合、ポリシーの範囲は指定したサイトとデバイスに限定されます。このタイプのポリシーを他のテンプレートやプロファイルで再利用することはできません。

トラフィックフローをサポートするポリシーを設計する

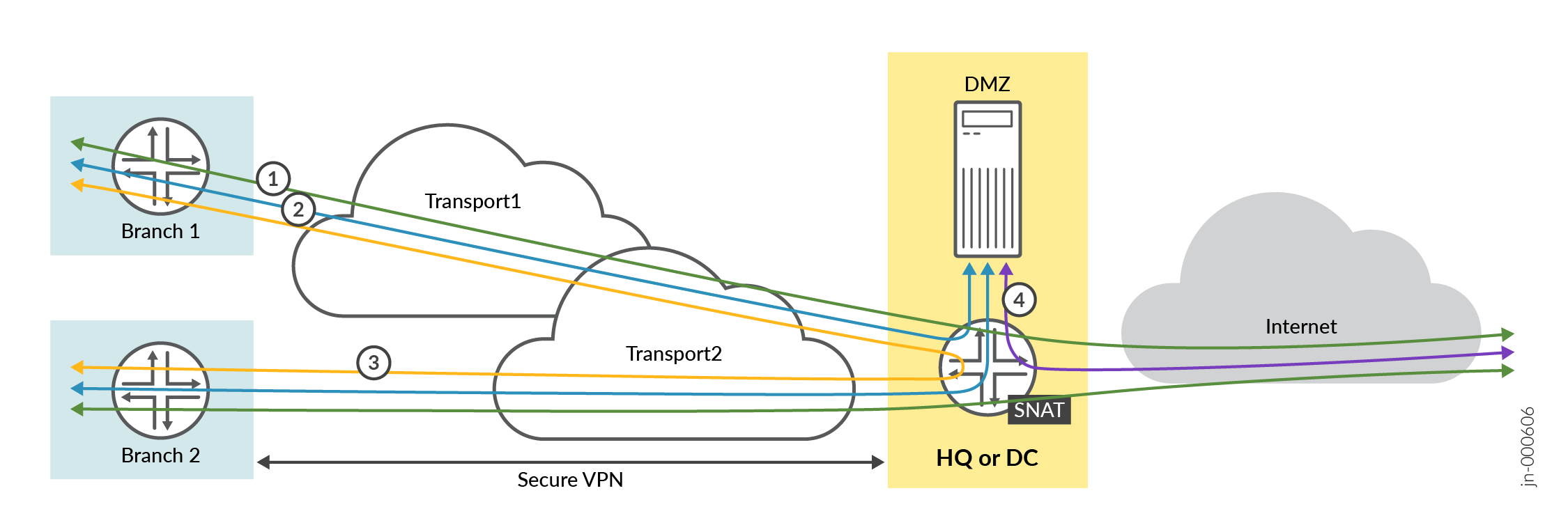

アプリケーションポリシーを作成する前に、トラフィックフローの要件を検討してください。この例では、企業 VPN のトラフィックフローを示しています。

このシナリオでは、次のアプリケーションルールが必要です。

-

ポリシー1—青い線で示されているように、スポークサイトとハブ間のトラフィックの流れを許可します。

-

ポリシー2 - ハブデバイスを介してスポークデバイスとインターネット間のトラフィックフローを許可します。この場合、ハブはトラフィックにソース NAT を適用し、ハブプロファイルで定義されたとおりにトラフィックを WAN インターフェイスにルーティングします。このルールは一般的なルールであるため、特定のルールの後に配置する必要があります。ジュニパー Mist クラウドは、アプリケーション ポリシーを評価し、ポリシーが表示されている順に適用します。

-

ポリシー3—黄色の線で示されているように、スポークツースポークトラフィックを許可します。このトラフィックはオーバーレイを介して企業LANを通過します。

注:これは、マネージドIPを備えた高価なMPLSネットワークを除き、現実の世界では実現できない場合があります。マネージドIPは、スポーク間から直接トラフィックを送信します。このタイプのトラフィックは通常、ハブデバイスを経由して流れます。

-

ポリシー4:紫色の線で示されているように、非武装地帯(DMZ)とインターネット間のトラフィックの流れを許可します。

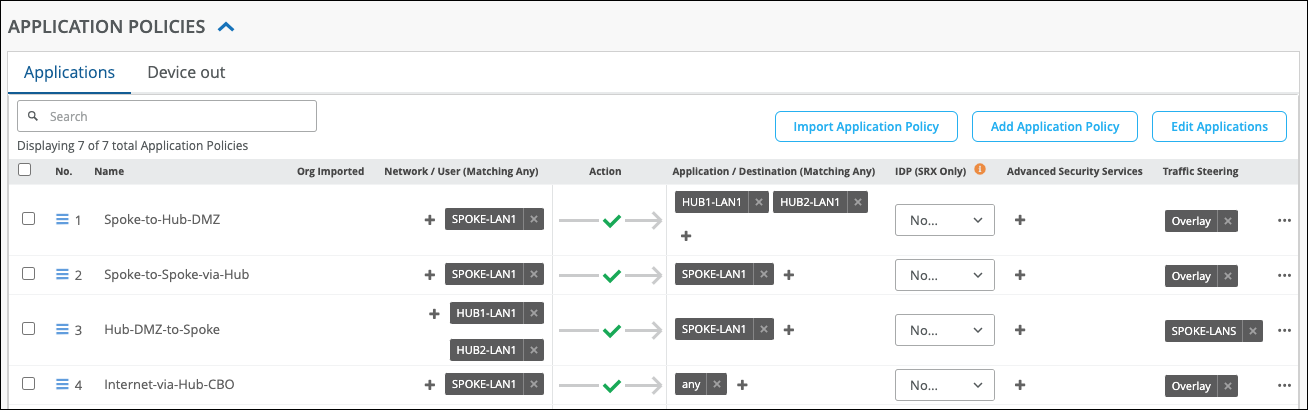

次の例は、設定画面のアプリケーションポリシー領域にポリシーがどのように表示されるかを示しています。

例

例

| S.No | ルール名 | ネットワーク | アクション | 宛先 | ステアリング |

|---|---|---|---|---|---|

| 1 | スポークツーハブ-DMZ | スポーク-LAN1 | 合格 | HUB1-LAN1 + HUB2-LAN1 | オーバーレイ |

| 2 | ハブ経由のスポークツースポーク | スポーク-LAN1 | 合格 | スポーク-LAN1 | オーバーレイ |

| 3 | ハブ-DMZツースポーク | HUB1-LAN1 + HUB2-LAN1 | 合格 | スポーク-LAN1 | スポーク LAN |

| 4 | Internet-via-Hub-CBO | スポーク-LAN1 | 合格 | 任意 | オーバーレイ |

一般的な注意事項

-

最も具体的なルールを一番上に配置することをお勧めします。

-

グローバルルールをポリシールールリストの末尾に配置することをお勧めします。

-

トラフィックがハブとスポークの間を通過するため、セッションスマートルーターの両側のネットワークに同じ名前を使用します。セッションスマートルーターのネットワーク名は、トラフィック分離に使用するセキュリティテナントと同じである必要があります。このため、ネットワーク名は両側で一致する必要があります。

-

WANからLANへのトラフィックを許可するアプリケーションポリシーは、宛先NATが設定されているネットワークで設定する必要があります。この設定により、アプリケーションポリシーをSRXシリーズファイアウォールにプッシュできます。

SSRノート

-

SSRの場合、ポリシーを任意の順序でリストできます。

-

SSRの場合、トラフィックステアリングはオプションです。セッションスマートルーターを使用する場合、システムはiBGPベースのルート配信を使用して各LANインターフェイス上のすべてのルートをアナウンスします。

-

トラフィックがハブとスポークの間を通過するため、セッションスマートルーターの両側のネットワークに同じ名前を使用します。セッションスマートルーターのネットワーク名は、トラフィック分離に使用するセキュリティテナントと同じである必要があります。このため、ネットワーク名は両側で一致する必要があります。

-

WANからLANへのトラフィックを許可するアプリケーションポリシーは、宛先NATが設定されているネットワークで設定する必要があります。この設定により、アプリケーションポリシーをSRXシリーズファイアウォールにプッシュできます。

SRXノート

-

SRXの場合、トラフィックステアリングポリシーをアプリケーションポリシーに関連付ける必要があります。

-

WANからLANへのトラフィックを許可するアプリケーションポリシーは、宛先NATが設定されているネットワークで設定する必要があります。この設定により、アプリケーションポリシーをSRXシリーズファイアウォールにプッシュできます。

アプリケーションポリシーへの移動

ジュニパー Mistポータルの左側のメニューから、次のように移動します。

-

組織レベルのポリシー—組織>WAN>アプリケーションポリシーを選択して、組織レベルでポリシーを作成します。

-

テンプレート固有のポリシー—WANエッジテンプレート>WAN組織>を選択します。テンプレートをクリックするか、新しいテンプレートを作成します。アプリケーションポリシーセクションまで下にスクロールします。

-

プロファイル固有のポリシー—組織>WAN>ハブプロファイルを選択します。プロファイルをクリックするか、新しいプロファイルを作成します。アプリケーションポリシーセクションまで下にスクロールします。

-

デバイス固有のポリシー— WAN エッジ >WANエッジを選択します。デバイスをクリックします。アプリケーション ポリシー セクションまで下にスクロールします。

ネットワークとアプリケーションで同じIPアドレス/プレフィックスを使用する

アプリケーションポリシー設定では、 ネットワーク/ユーザーは 送信元ゾーンに属し、 アプリケーション/宛先 は宛先ゾーンに属します。

異なる目的で定義する場合、ネットワークとアプリケーションの両方に同じIPアドレスとプレフィックスを使用できます。つまり、あるポリシーではソースとして、別のポリシーでは宛先として機能します。

図3のポリシーを見てみましょう。

ここには、スポークLANインターフェイス用のIPアドレス192.168.200.0/24を持つ ネットワーク/ ユーザーSPOKE-LAN1LANがあります。スクリーンショットは、次のポリシーが異なる方法で同じネットワークを使用していることを示しています。

-

Spoke-to-Spoke-via-Hub—このポリシーは、ハブを介したインバウンドおよびアウトバウンドのスポークツースポークトラフィックを許可します。ここでは、 SPOKE-LAN1 をネットワークとして、またアプリケーションとして定義しました。

-

Spoke-to-Hub-DMZ—このポリシーはスポークからハブへのトラフィックを許可します。ここでは、 SPOKE-LAN1 をネットワークとして定義しました。

-

Hub-DMZ-to-Spoke—このポリシーはハブツースポークのトラフィックを許可します。ここでは、 SPOKE-LAN1 をアプリケーションとして定義しました。

アプリケーションポリシーを設定する

始める前に: アプリケーションポリシーを定義する前に、まずネットワークとアプリケーションを作成する必要があります。トラフィックステアリングまたはIDPプロファイルを含める場合は、それらも追加します。これらの項目に関するヘルプについては、次を参照してください。

アプリケーションまたはデバイスに対してポリシーを設定できます。

アプリケーションポリシーを設定するには:

アプリケーションポリシーの設定

| フィールド | の説明 |

|---|---|

| いいえ。 | 組織レベルのポリシーでは使用できません。 アプリケーションポリシーの位置。ポリシーを上下にドラッグして、数値を変更できます。 |

| 名前 | ポリシーの名前。最大32個の文字、数字、アンダースコア、ダッシュを入力できます。 |

| ネットワーク/ユーザー | ネットワークは、ネットワーク内のリクエストのソースです。リストから1つ以上のネットワークとユーザーを選択できます。 |

| アクション | このポリシーによって実行されるアクション(送信元から宛先へのトラフィックを許可またはブロック)。アクションを変更するには、アイコンをクリックし、リストから選択します。 |

| アプリケーション/宛先 | このポリシーがアクセスを許可またはブロックするアプリケーション。リストから1つ以上のアプリケーションを選択できます。 |

| IDP | (オプション)侵入検出および防止(IDP)プロファイル必要なIDP/URLフィルタリングライセンスとサブスクリプションを購入している場合は、次のいずれかのIDPプロファイルを選択できます。

アプリケーションポリシーに適用されたIDPプロファイルは、トラフィック検査を実行して、許可されたトラフィックへの侵入を検出および防止します。 |

| 高度なセキュリティサービス | アプリケーションポリシーでセキュアなAIネイティブエッジ機能を有効にします。必要なデバイス側ライセンスが設定されていることを確認します。

これらの機能を有効にする方法については、「 WANエッジデバイス用のアンチウィルスプロファイル 」および 「Advanced Threat Prevention機能を設定する(SRXのみ)」を参照してください。 |

| トラフィックステアリング | 組織レベルのポリシーでは使用できません。 トラフィックステアリングプロファイルは、ポリシーのトラフィックパスを定義します。 これらのプロファイルは、WAN Edgeスポークデバイスまたはハブデバイスにポリシーを展開するために必要です。 トラフィックステアリングフィールドは、組織レベルのアプリケーションポリシーでは使用できません。WANエッジテンプレートまたはハブプロファイル内でアプリケーションポリシーを直接定義する場合、注文番号とトラフィックステアリングオプションを指定する必要があります。 詳細については、 トラフィックステアリングルールを参照してください。 |

アプリケーションポリシーの並べ替えと削除

アプリケーションポリシーの順序を変更することで、ポリシーを作成した後に移動させることができます。

セッションスマートルーターのポリシー順序については、以下の点に注意してください。

- 新しいポリシーは、ポリシーリストの最後に表示されます。

- ポリシーの順序は、セッションスマートルーターにとって重要 ではありません 。セッションスマートルーターは、すべてのポリシーを同時に評価し、最も具体的なマッチングポリシーを各セッションに適用します。ポリシーリスト内のアプリケーションポリシーの順序は、その評価やアプリケーションには影響しません。

- ゾーンベースのファイアウォールとして機能するSRXシリーズファイアウォールでは、デバイスはトップダウン方式でポリシーを評価します。より具体的なポリシーを、あまり具体的でないポリシーよりも優先すると、一致するポリシーが変わります。ブロックポリシーをシーケンスの先頭に配置して、一致するトラフィックが他のルールによって評価されるのではなく、ブロックされるようにする必要があります。

ポリシーの適用に影響を与えることなく、管理ニーズに応じて任意の順序でポリシーを整理できます。

ポリシーを選択し、上矢印または下矢印を使用して順序を変更します。ポリシーの順序はいつでも変更できます。

アプリケーションポリシーを削除するには、削除するアプリケーションポリシーを選択し、ペインの右上にある赤字で表示された 削除 オプションをクリックします。

ブレイクアウトパスの監視(ベータ版)

ブレイクアウトパスは、WANエッジインサイトダッシュボードのアプリケーションパスインサイトグラフで監視できます。

この機能はベータ参加者のみ利用できます。

セッションスマートルーターによるネットワーク監視のエクスペリエンスを向上させるため、ジュニパーMistは、リンク遅延、ジッター、ロスパラメーターに関するSLA要件をパスが満たしない場合、ローカルブレイクアウトトラフィックを1つのパスから別のパスに切り替えます。

SSRデバイスは、すべてのローカルブレークアウトパスのSLAパラメーター(遅延、ジッター、ロス)を、各アプリケーションのこれらのパラメーターに設定されたしきい値と比較します。設定されたしきい値を超えた場合(つまり、ローカルブレークアウトパスが関連するSLA要件を満たさない場合)、トラフィックはトラフィックステアリング設定に基づいて別のパスにシフトします。このようなトラフィックの変化は、WANエッジインサイトダッシュボードのアプリケーションパスインサイトグラフに表示されます。

次の例では、SLAしきい値の違反により、トラフィックがge-0/0/0インターフェイスからge-0/0/5インターフェイスにシフトしていることがわかります。