論理システムにおけるVPN

VPN は、インターネットを介したデバイスからネットワークへの暗号化接続です。暗号化された接続により、機密データの安全な送信が保証されます。VPNは、トラフィックの不正アクセスの盗聴を防ぎ、ユーザーがリモートで作業を行うことを可能にします。詳細については、次のトピックを参照してください。

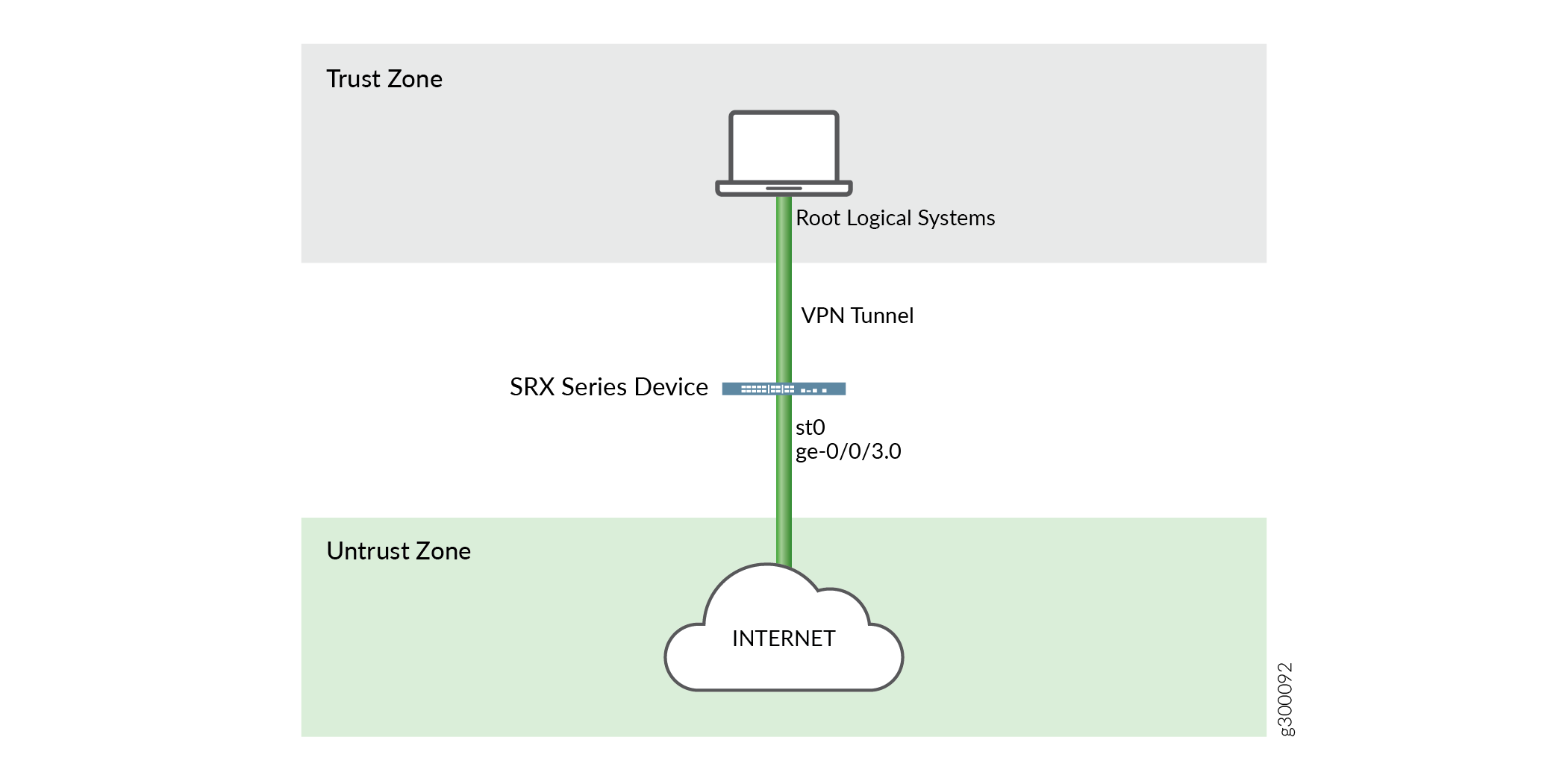

論理システムにおけるルートベースVPNトンネルの理解

VPN接続により、論理システムとWANを介してリモートサイト間を通過するトラフィックを保護することができます。ルートベースVPNでは、論理システムに1つ以上のセキュリティポリシーを設定して、単一のIPセキュリティ(IPsec)トンネルを通過するトラフィックを規制します。各IPsecトンネルには、プライマリ管理者がルートレベルで設定する必要があるIKEおよびIPsecセキュリティアソシエーション(SA)のセットが1つあります。

ゲートウェイ設定の下で設定された外部インターフェイスは、ルート論理システムの一部にすることができます。

論理システムでは、ルートベースVPNのみがサポートされています。ポリシーベースのVPNはサポートされていません。

プライマリ管理者は、VPNごとにIKEおよびIPsec SAを設定するだけでなく、ユーザー論理システムにセキュアなトンネル(st0)インターフェイスを割り当てる必要があります。st0インターフェイスは、シングルユーザーの論理システムにのみ割り当てることができます。ただし、複数のユーザー論理システムにそれぞれ独自のst0インターフェイスを割り当てることができます。

st0ユニット0インターフェイスにはSAを設定できないため、論理システムに割り当てないでください。

ユーザー論理システム管理者は、ユーザー論理システムに割り当てられたst0インターフェイスのIPアドレスおよびその他の属性を設定できます。ユーザー論理システム管理者は、ユーザー論理システムに割り当てられているst0インターフェイスを削除できません。

ルートベースVPNの場合、セキュリティポリシーは特定のVPNトンネルではなく宛先アドレスを参照します。ユーザー論理システム内のクリアテキスト トラフィックをカプセル化のためにVPNトンネルに送信するには、ユーザー論理システム管理者が以下の設定を行う必要があります。

指定された宛先へのトラフィックを許可するセキュリティポリシー。

st0インターフェイスをネクストホップとする宛先への静的ルート。

Junos OSが宛先アドレスへのトラフィック送信に使用するインターフェイスを見つけるためにユーザー論理システムでルートを検索すると、st0インターフェイスを介する静的ルートを見つけます。セキュリティポリシーアクションが許可されている限り、トラフィックはVPNトンネルにルーティングされます。

トラフィックセレクターは、論理システムではサポートされていません。

プライマリ論理システムとユーザー論理システムは、ルートベースVPNトンネルを共有できます。ユーザー論理システムに割り当てられたst0インターフェイスは、プライマリ論理システムでも使用できます。プライマリ論理システムでは、プライマリ管理者が、st0インターフェイスをネクストホップとして、リモート宛先へのトラフィックとリモート宛先への静的ルートを許可するセキュリティポリシーを設定します。

VPN監視は、プライマリ論理システムのプライマリ管理者によって設定されます。VPN モニター ソース インターフェイスの場合、プライマリ管理者は st0 インターフェイスを指定する必要があります。ユーザー論理システムの物理インターフェイスは指定できません。

関連項目

例:VPN トンネルの IKE および IPsec SA の設定(プライマリ管理者のみ)

プライマリ管理者は、st0インターフェイスをユーザー論理システムに割り当て、各VPNトンネルのルートレベルでIKEおよびIPsec SAを設定します。この例では、st0インターフェイスをユーザーの論理システムに割り当て、IKEおよびIPsec SAパラメーターを設定する方法を示しています。

要件

始める前に:

-

プライマリ論理システムにプライマリ管理者としてログインします。「プライマリ論理システムとプライマリ管理者の役割について」を参照してください。

-

ルートベースIPsec VPNを理解するを参照してください。

概要

この例では、ls-product-designユーザー論理システム用のVPNトンネルを設定します。この例では、 表 1 で説明する VPN トンネル パラメーターを設定します。

| 機能 |

名前 |

設定パラメータ |

|---|---|---|

| トンネル インターフェイス |

st0ユニット1 |

ls-product-design論理システムに割り当てられています |

| IKEの提案 |

IKE-phase1-proposal |

|

| IKEポリシー |

|

|

| IKEゲートウェイ |

IKE-GW |

|

| IPsecのプロポーザル |

ipsec-phase2-proposal |

|

| IPsecポリシー |

vpnポリシー1 |

|

| VPN |

IKE-VPN |

|

| VPN監視 |

ike-vpn VPNの場合:

|

設定

手順

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set logical-systems ls-product-design interfaces st0 unit 1 set security ike proposal ike-phase1-proposal authentication-method pre-shared-keys set security ike proposal ike-phase1-proposal dh-group group2 set security ike proposal ike-phase1-proposal authentication-algorithm sha1 set security ike proposal ike-phase1-proposal encryption-algorithm aes-128-cbc set security ike policy ike-phase1-policy mode main set security ike policy ike-phase1-policy proposals ike-phase1-proposal set security ike policy ike-phase1-policy pre-shared-key ascii-text "$ABC123" set security ike gateway ike-gw ike-policy ike-phase1-policy set security ike gateway ike-gw address 2.2.2.2 set security ike gateway ike-gw external-interface ge-0/0/3.0 set security ipsec proposal ipsec-phase2-proposal protocol esp set security ipsec proposal ipsec-phase2-proposal authentication-algorithm hmac-sha1-96 set security ipsec proposal ipsec-phase2-proposal encryption-algorithm aes-128-cbc set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group2 set security ipsec policy vpn-policy1 proposals ipsec-phase2-proposal set security ipsec vpn ike-vpn bind-interface st0.1 set security ipsec vpn ike-vpn vpn-monitor source-interface st0.1 set security ipsec vpn ike-vpn vpn-monitor destination-ip 4.0.0.1 set security ipsec vpn ike-vpn ike gateway ike-gw set security ipsec vpn ike-vpn ike ipsec-policy vpn-policy1

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、『Junos OS CLIユーザーガイド』の「 構成モードでのCLIエディターの使用 」を参照してください。

VPNトンネルインターフェイスをユーザー論理システムに割り当て、IKEおよびIPsec SAを設定するには:

-

プライマリ論理システムにプライマリ管理者としてログインし、設定モードに入ります。

[edit] admin@host> configure admin@host#

-

VPNトンネルインターフェイスを割り当てます。

[edit logical-systems ls-product-design] admin@host# set interfaces st0 unit 1

-

IKEプロポーザルを設定します。

[edit security ike] admin@host# set proposal ike-phase1-proposal authentication-method pre-shared-keys admin@host# set proposal ike-phase1-proposal dh-group group2 admin@host# set proposal ike-phase1-proposal authentication-algorithm sha1 admin@host# set proposal ike-phase1-proposal encryption-algorithm aes-128-cbc

-

IKEポリシーを設定します。

[edit security ike] admin@host# set policy ike-phase1-policy mode main admin@host# set policy ike-phase1-policy proposals ike-phase1-proposal admin@host# set policy ike-phase1-policy pre-shared-key ascii-text 395psksecr3t

-

IKEゲートウェイを設定します。

[edit security ike] admin@host# set gateway ike-gw external-interface ge-0/0/3.0 admin@host# set gateway ike-gw ike-policy ike-phase1-policy admin@host# set gateway ike-gw address 2.2.2.2

-

IPsecプロポーザルを設定します。

[edit security ipsec] admin@host# set proposal ipsec-phase2-proposal protocol esp admin@host# set proposal ipsec-phase2-proposal authentication-algorithm hmac-sha1-96 admin@host# set proposal ipsec-phase2-proposal encryption-algorithm aes-128-cbc

-

IPsecポリシーを設定します。

[edit security ipsec] admin@host# set policy vpn-policy1 proposals ipsec-phase2-proposal admin@host# set policy vpn-policy1 perfect-forward-secrecy keys group2

-

VPNを設定します。

[edit security ipsec] admin@host# set vpn ike-vpn bind-interface st0.1 admin@host# set vpn ike-vpn ike gateway ike-gw admin@host# set vpn ike-vpn ike ipsec-policy vpn-policy1

-

VPN監視を設定します。

[edit security ipsec] admin@host# set vpn ike-vpn vpn-monitor source-interface st0.1 admin@host# set vpn ike-vpn vpn-monitor destination-ip 4.0.0.1

結果

設定モードから、 show interfaces、 show security ike、 show security ipsec コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

admin@host# show interfaces

st0 {

unit 1;

}

[edit]

admin@host# show security ike

proposal ike-phase1-proposal {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-phase1-policy {

mode main;

proposals ike-phase1-proposal;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway ike-gw {

ike-policy ike-phase1-policy;

address 2.2.2.2;

external-interface ge-0/0/3.0;

}

[edit]

admin@host# show security ipsec

proposal ipsec-phase2-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-128-cbc;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec-phase2-proposal;

}

vpn ike-vpn {

bind-interface st0.1;

vpn-monitor {

source-interface st0.1;

destination-ip 4.0.0.1;

}

ike {

gateway ike-gw;

ipsec-policy vpn-policy1;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認するには、以下のタスクを実行します。

論理システムでの IKE の検証

目的

論理システムで IKE がサポートされていることを確認します。

アクション

動作モードから、 show security ike sa detail コマンドを入力します。

user@host> show security ike sa detail

IKE peer 2.2.2.2, Index 7796166, Gateway Name: GW1

Role: Initiator, State: UP

Initiator cookie: a1a6b1516bc43d54, Responder cookie: f0846e4239c817f8

Exchange type: Aggressive, Authentication method: Pre-shared-keys

Local: 3.3.3.2:500, Remote: 2.2.2.2:500

Lifetime: Expires in 3585 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Disabled, Size: 0

Remote Access Client Info: Unknown Client

Peer ike-id: 2.2.2.2

AAA assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha256-128

Encryption : aes256-cbc

Pseudo random function: hmac-sha256

Diffie-Hellman group : DH-group-14

Traffic statistics:

Input bytes : 1056

Output bytes : 1311

Input packets: 2

Output packets: 4

Input fragmentated packets: 0

Output fragmentated packets: 0

IPSec security associations: 1 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Initiator, Message ID: 0

Local: 3.3.3.2:500, Remote: 2.2.2.2:500

Local identity: r0r2_store1@juniper.net

Remote identity: 2.2.2.2

Flags: IKE SA is created

意味

出力には、IKEの詳細に関する概要情報が表示されます。

論理システムでのIPsecの検証

目的

論理システムでIPsec SAがサポートされていることを確認します。

アクション

動作モードから、 show security ipsec sa detail コマンドを入力します。

user@host> show security ipsec sa detail

ID: 67109793 Virtual-system: root, VPN Name: VPN1

Local Gateway: 3.3.3.2, Remote Gateway: 2.2.2.2

Traffic Selector Name: VPN1_TS1

Local Identity: ipv4(51.0.1.0-51.0.1.255)

Remote Identity: ipv4(41.0.1.0-41.0.1.255)

Version: IKEv1

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0x2c608b29

Tunnel events:

Wed Aug 16 2017 23:50:07 -0700: IPSec SA negotiation successfully completed (1 times)

Wed Aug 16 2017 23:50:07 -0700: IKE SA negotiation successfully completed (1 times)

Wed Aug 16 2017 23:49:46 -0700: Negotiation failed with error code AUTHENTICATION_FAILED received from peer (2 times)

Wed Aug 16 2017 23:49:30 -0700: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Direction: inbound, SPI: e651d79e, AUX-SPI: 0, VPN Monitoring: -

Hard lifetime: Expires in 2552 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1988 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 8ac9ce8, AUX-SPI: 0, VPN Monitoring: -

Hard lifetime: Expires in 2552 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1988 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

意味

出力には、ipsecの詳細に関する概要情報が表示されます。

例:ユーザー論理システムでのルートベースVPNトンネルの設定

この例では、ユーザー論理システムでルートベースのVPNトンネルを設定する方法を示しています。

要件

始める前に:

論理システム管理者としてユーザー論理システムにログインします。 ユーザー論理システム設定の概要を参照してください。

st0インターフェイスがユーザー論理システムに割り当てられ、プライマリ管理者がルートレベルでIKEとIPsec SAを設定していることを確認します。 例:VPNトンネル用のIKEおよびIPsec SAの設定(プライマリ管理者のみ)を参照してください。

概要

この例では、ユーザー 論理システム、その管理者、そのユーザー、相互接続論理システムの作成に示すように、ls-product-designユーザー論理システムを設定します。

表2で説明するルートベースVPNパラメーターを設定します。

機能 |

名前 |

設定パラメータ |

|---|---|---|

トンネル インターフェイス |

st0ユニット1 |

|

静的ルート |

|

|

セキュリティポリシー |

VPN経由 |

以下のトラフィックを許可します。

|

設定

手順

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set interfaces st0 unit 1 family inet address 10.11.11.150/24 set routing-options static route 192.168.168.0/24 next-hop st0.1 set security policies from-zone ls-product-design-trust to-zone ls-product-design-untrust policy through-vpn match source-address any set security policies from-zone ls-product-design-trust to-zone ls-product-design-untrust policy through-vpn match destination-address 192.168.168.0/24 set security policies from-zone ls-product-design-trust to-zone ls-product-design-untrust policy through-vpn match application any set security policies from-zone ls-product-design-trust to-zone ls-product-design-untrust policy through-vpn then permit

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、『Junos OS CLIユーザーガイド』の「 構成モードでのCLIエディターの使用 」を参照してください。

ユーザー論理システムでルートベースVPNトンネルを設定するには:

論理システム管理者としてユーザー論理システムにログインし、設定モードに入ります。

[edit] lsdesignadmin1@host:ls-product-design>configure lsdesignadmin1@host:ls-product-design#

VPN トンネル インターフェイスを設定します。

[edit interfaces] lsdesignadmin1@host:ls-product-design# set st0 unit 1 family inet address 10.11.11.150/24

リモート宛先への静的ルートを作成します。

[edit routing-options] lsdesignadmin1@host:ls-product-design# set static route 192.168.168.0/24 next-hop st0.1

リモート宛先へのトラフィックを許可するセキュリティポリシーを設定します。

[edit security policies from-zone ls-product-design-trust to-zone ls-product-design-untrust] lsdesignadmin1@host:ls-product-design# set policy through-vpn match source-address any lsdesignadmin1@host:ls-product-design# set policy through-vpn match destination-address 192.168.168.0/24 lsdesignadmin1@host:ls-product-design# set policy through-vpn match application any lsdesignadmin1@host:ls-product-design# set policy through-vpn then permit

結果

設定モードから、 show interfaces st0、 show routing-options、 show security policies コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

lsdesignadmin1@host:ls-product-design# show interfaces st0

unit 1 {

family inet {

address 10.11.11.150/24;

}

}

lsdesignadmin1@host:ls-product-design# show routing-options

static {

route 192.168.168.0/24 next-hop st0.1;

}

[edit]

lsdesignadmin1@host:ls-product-design# show security policies

from-zone ls-product-design-trust to-zone ls-product-design-untrust {

policy through-vpn {

match {

source-address any;

destination-address 192.168.168.0/24;

application any;

}

then {

permit;

}

}

...

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認します。

検証プロセスを開始する前に、ユーザー論理システム内のホストから 192.168.168.0/24 ネットワーク内のホストにトラフィックを送信する必要があります。例えば、ls-product-design ユーザー論理システムの 12.1.1.0/24 サブネットのホストからホスト 192.168.168.10 に対して ping を開始します。

IKEフェーズ1ステータスの確認

目的

IKEフェーズ1ステータスを確認します。

アクション

動作モードから、 show security ike security-associations コマンドを入力します。コマンドからインデックス番号を取得した後、 show security ike security-associations index index_number detail コマンドを使用します。

サンプル出力と意味については、 例:ルートベースVPNの設定の「検証」セクションを参照してください。

IPsecフェーズ2ステータスの確認

目的

IPsecフェーズ2のステータスを確認します。

アクション

動作モードから、 show security ipsec security-associations コマンドを入力します。コマンドからインデックス番号を取得した後、 show security ipsec security-associations index index_number detail コマンドを使用します。

サンプル出力と意味については、 例:ルートベースVPNの設定の「検証」セクションを参照してください。