テナントシステムの概要

テナントシステムは、ルーティング、サービス、セキュリティ機能をサポートします。

機能エクスプローラーを使用して、特定の機能のプラットフォームとリリースのサポートを確認します。

プラットフォームに関連する注意事項については、「 プラットフォーム固有の論理システムとテナントシステムの動作 」セクションを参照してください。

詳細については、「 補足プラットフォーム情報 」セクションを参照してください。

テナントシステムについて

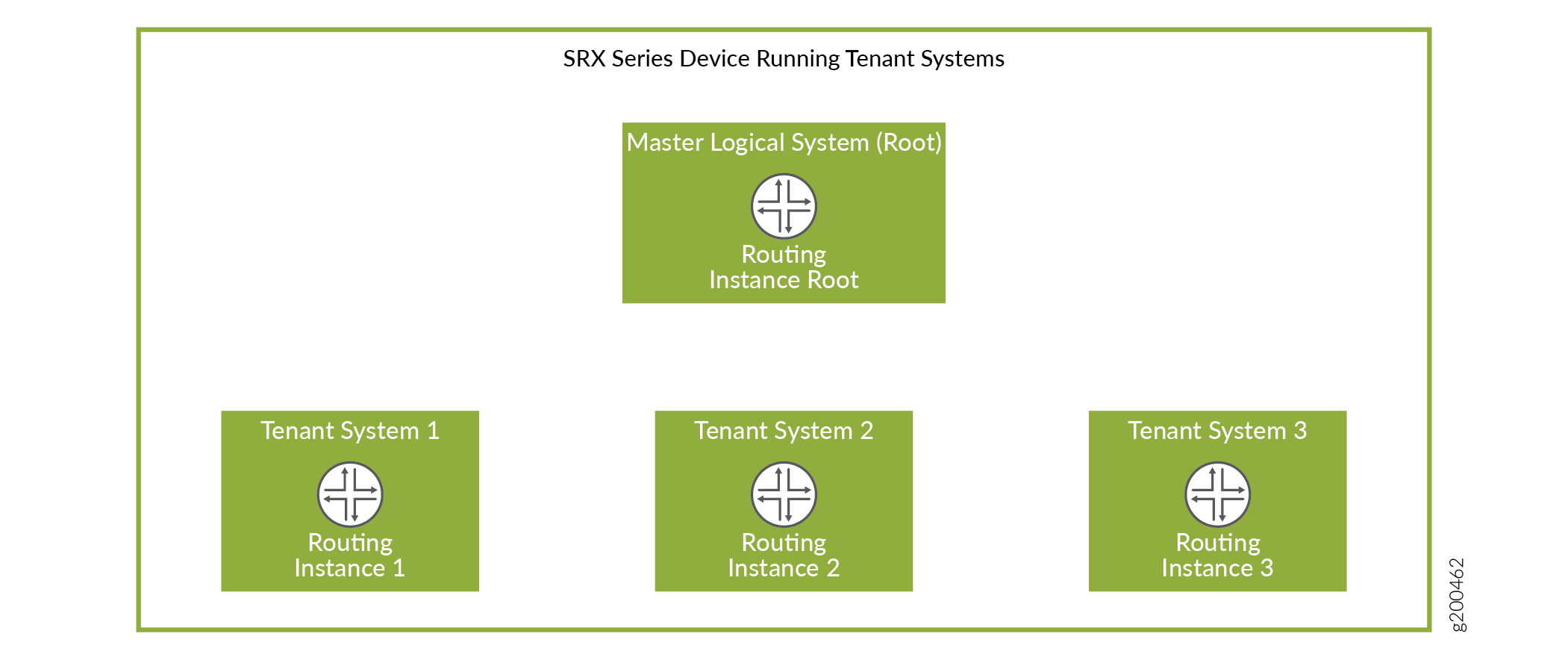

テナントシステムは、物理ファイアウォールを論理的に分割して、個別の分離された論理ファイアウォールに分割します。論理システムと似ていますが、テナントシステムは拡張性がはるかに高く、ルーティング機能は少ないです。デバイス上の各テナントシステムでは、セキュリティサービス用の個別の管理ドメインを制御できます。デバイスをマルチテナントシステムに変換することで、環境に応じて、さまざまな部門、組織、顧客、パートナーに、システムリソースの論理的に分離されたプライベートな使用と、セキュリティ構成とKPIのテナント固有のビューを提供できます。プライマリ管理者は、すべてのテナントシステムを作成および管理します。 図1 は、プライマリ論理システムと個別のテナントシステムを持つ単一のデバイスを示しています。

- 論理システムとテナントシステムの違い

- 論理システムとテナントシステムのユースケース

- マルチテナントシステムの導入シナリオ

- テナントシステムのメリット

- プライマリ管理者とテナントシステム管理者の役割と責任

論理システムとテナントシステムの違い

表1は、論理システムとテナントシステムの主な違いを示しています。

| 機能性 |

論理システム |

テナントシステム |

|---|---|---|

| 機能サポート |

すべてのルーティング機能をサポートし、最適なデータルーティングパスを提供します。 |

ルーティング機能と大規模なセキュリティ仮想化をサポートし、お客様の環境を隔離します。 |

| ルーティングプロトコルプロセス |

すべての論理システムには、デバイス上のリソースを論理的に分離するために、ルーティングプロトコルプロセスの個別のコピーが必要です。 |

プライマリ論理システムには、テナントシステムによって共有される単一のルーティングプロトコルプロセスがあります。この単一のルーティングプロトコルプロセスでサポートされているルーティングインスタンスは、ファイアウォール上のセキュリティリソースの分離を実現します。 |

| ルーティングインスタンス |

すべての論理システムに対してデフォルトのルーティングインスタンスが自動的に作成されます。 |

テナントシステムに設定された仮想ルーターは、デフォルトのルーティングインスタンスとして |

| 論理インターフェイス設定 |

プライマリ管理者が論理インターフェイスを割り当て、論理システム管理者はインターフェイスの属性を設定できます。 |

テナントシステム管理者は、論理インターフェイスを設定することはできません。プライマリ管理者は、テナントシステムに論理インターフェイスを割り当てます。 |

論理システムとテナントシステムのユースケース

論理システムは、複数の仮想ルーターが必要な場合に使用されます。例えば、外部ネットワークに複数の接続があり、それらを同じ仮想ルーターに共存させることはできません。テナントシステムは、部門、組織、または顧客を分離する必要があり、それぞれを1つの仮想ルーターに制限できる場合に使用されます。論理システムとテナント システムの主な違いは、論理システムは複数のルーティング インスタンスを使用して高度なルーティング機能をサポートすることです。これに対し、テナントシステムは1つのルーティングインスタンスのみをサポートしますが、システムあたりはるかに多くのテナントの導入をサポートします。

マルチテナントシステムの導入シナリオ

マルチテナントシステムを実行するSRXシリーズファイアウォールは、MSSP(マネージドセキュリティサービスプロバイダ)、エンタープライズネットワーク、支社セグメントなど、多くの環境に展開できます。 表2は 、さまざまな導入シナリオと、そのようなシナリオでテナントシステムが果たす役割を示しています。

| 導入シナリオ |

テナントシステムの役割 |

|---|---|

| マネージドセキュリティサービスプロバイダ(MSSP) |

|

| エンタープライズネットワーク |

|

| 支社セグメント |

|

テナントシステムのメリット

-

組織に必要な物理デバイスの数を減らしてコストを削減します。1台のデバイス上でさまざまなユーザーグループ向けのサービスを統合し、ハードウェアコスト、消費電力、ラックスペースを削減できます。

-

テナントシステムレベルで分離と論理的な分離を提供します。管理分離によるテナントシステムを大規模に分離する機能を提供します。各テナントシステムは、他のテナントシステムに影響を与えることなく、独自のセキュリティ制御と制限を定義できます。

プライマリ管理者とテナントシステム管理者の役割と責任

プライマリ管理者は、すべてのテナントシステムを作成および管理します。プライマリ論理システムはルートレベルで作成され、単一のルーティングプロトコルプロセスが割り当てられます。このルーティングプロトコルプロセスは共有されますが、テナントシステムにより、ファイアウォール上で論理的なリソース分離が可能になります。デフォルトでは、すべてのシステムリソースがプライマリ論理システムに割り当てられ、プライマリ管理者はテナントシステム管理者にリソースを割り当てます。

Junos OSコマンドラインリファレンスでは、プライマリ論理システムはルート論理システムと呼ばれます。

プライマリ論理システムによってサブテトされるテナントシステムが作成されます。プライマリ論理システムの下のすべてのテナントは単一のルーティングプロセスを共有しますが、各テナントシステムには単一のルーティングインスタンスがあります。 表3は 、プライマリ管理者とテナントシステム管理者の役割と責任を示しています。

| ロール |

定義 |

責任 |

|---|---|---|

| プライマリ管理者 |

すべての論理システムとテナントシステムに対するスーパーユーザー設定および検証権限を持つユーザーアカウント。 |

|

| テナントシステム管理者 |

すべての設定権限と検証権限を持つテナントシステムアカウント。

注:

テナントシステム管理者の設定と検証権限は、テナントシステム管理者を作成する際にプライマリ管理者が割り当てた権限によって異なります。要件に基づいて、異なる権限レベルでテナントシステムに対して複数のテナントシステム管理者を作成できます。 |

テナントシステム管理者は、以下の権限をサポートしていません。

|

関連項目

テナントシステム構成の概要

プライマリ管理者はテナントシステムを作成し、テナントシステムを管理する管理者を割り当てます。テナントシステムには、複数の管理者を含めることができます。テナントシステム管理者の役割と責任については、 テナントシステムについてで説明しています。

プライマリ管理者は、論理インターフェイスを設定し、それらのインターフェイスをテナントシステムに割り当てます。1つのルーティングインスタンスとルーティングプロトコルを設定し、ルーティングインスタンスにオプションを追加します。 テナントシステムのルーティングインスタンスの設定を参照してください。

テナントシステムには、独自の設定データベースがあります。設定が成功すると、変更は各テナントシステムのプライマリデータベースにマージされます。複数のテナントシステムが一度に設定変更を実行できます。一度に変更をコミットできるのは 1 つのテナントだけです。プライマリ管理者とテナントシステム管理者が同時に設定変更を実行する場合、プライマリ管理者が実行した設定変更は、テナントシステム管理者が実行した設定変更よりも上書きされます。

次の手順では、テナントシステムのセキュリティ機能を設定するためにテナントシステム管理者が実行するタスクについて説明します。

テナントシステムのルーティングインスタンスの設定

ルーティングインスタンスは、ルーティングテーブル、インターフェイス、ルーティングプロトコルパラメーターの集合体です。ルーティングインスタンスとルーティングプロトコルパラメーターに属する一連のインターフェイスが、ルーティングインスタンス内の情報を制御します。テナントシステムは、割り当てられたルーティングインスタンスと、テナントシステム内のルーティングインスタンスに属するインターフェイスを設定することができます。

テナントシステムに対して作成できるルーティングインスタンスは1つだけです。

以下の手順では、テナントシステムのルーティングテーブルでルーティングインスタンスとルーティングテーブルを設定する手順について説明します。

テナントシステム TSYS1の設定を表示するには、 show tenants TSYS1 コマンドを実行します。

routing-instances {

r1 {

instance-type virtual-router;

interface lt-0/0/0.101;

interface xe-0/0/0.0;

interface xe-0/0/1.0;

routing-options {

router-id 1.1.1.101;

}

}

}

show tenants TSYS1コマンドは、テナントシステムTSYS1に設定されているすべてのルーティングインスタンスパラメーターを表示します。

テナントシステムのルーティングとインターフェイスについて

ルーティングインスタンスは、ルーティングテーブル、インターフェイス、ルーティングプロトコルパラメーターの集合体です。インターフェイスは、ルーティングインスタンスのデータを転送し、ルーティングプロトコルを使用して他のピア(SRXシリーズファイアウォール)からルーティング情報を学習するために使用されます。

論理インターフェイス(IFL)は、次のいずれかのレベルで定義できます。

グローバルレベル(ルート論理システム)

ユーザー論理システムレベル

テナントシステムレベル(リリースJunos OS 18.4R1以降)

グローバルレベルで定義されたIFLは、ルート論理システムまたはテナントシステムの1つで使用できます。テナントシステムで定義されたIFLは、そのテナントシステムでのみ使用できます。

デフォルトのルーティングインスタンスは、テナントシステムでは使用できません。そのため、テナントシステム用にカスタムルーティングインスタンスを作成する場合は、そのテナントシステムで定義されているすべてのインターフェイスをそのルーティングインスタンスに追加する必要があります。

概要:テナントシステム用のルーティングとインターフェイスの設定

この概要では、テナントシステムのインターフェイスとルーティングインスタンスを設定する方法を示しています。

要件

始める前に:

割り当てる論理インターフェイスと、オプションで割り当てる論理トンネルインターフェイスを決定します。テ ナントシステム構成の概要を参照してください。

概要

以下の手順では、テナントシステム内のルーティングテーブルにルーティングインスタンスとルーティングテーブルを設定する手順について説明します。

このトピックでは、 表4で説明するインターフェイスとルーティングインスタンスを設定します。

機能 |

名前 |

設定パラメータ |

|---|---|---|

インターフェース |

ge-0/0/2.1 ge-0/0/2.2 ge-0/0/2.3 |

|

ルーティングインスタンス |

R1 R2 |

|

設定

手順

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピー アンド ペーストして、設定モードから commit を入力します。

set interfaces ge-0/0/2 vlan-tagging set interfaces ge-0/0/2.3 vlan-id 103 set interfaces ge-0/0/2.3 family inet address 10.0.0.3/24 set tenants TSYS1 set tenants TSYS1 interfaces ge-0/0/2.1 vlan-id 101 set tenants TSYS1 interfaces ge-0/0/2.1 family inet address 10.0.0.1/24 set tenants TSYS1 routing-instances r1 instance-type virtual-router set tenants TSYS1 routing-instances r1 interface ge-0/0/2.1 set tenants TSYS1 routing-instances r1 interface ge-0/0/2.3 set tenants TSYS2 set tenants TSYS2 interfaces ge-0/0/2.2 vlan-id 102 set tenants TSYS2 interfaces ge-0/0/2.2 family inet address 10.0.0.2/24 set tenants TSYS2 routing-instances r2 instance-type virtual-router set tenants TSYS2 routing-instances r2 interface ge-0/0/2.2

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、『Junos OS CLIユーザーガイド』の「 構成モードでのCLIエディターの使用 」を参照してください。

ユーザー論理システムでインターフェイスとルーティングインスタンスを設定するには:

VLANタグ付けをサポートするようにインターフェイスを設定します。

[edit] user@host# set interfaces ge-0/0/2 vlan-tagging

ルートレベルでIFLを設定します。

[edit] set interfaces ge-0/0/2.3 vlan-id 103 set interfaces ge-0/0/2.3 family inet address 10.0.0.3/24

TSYS1という名前のテナントシステムを作成します。[edit] user@host# set tenants TSYS1

テナントシステムTSYS1でインターフェイスを定義します。

[edit] user@host# set tenants TSYS1 interfaces ge-0/0/2.1 vlan-id 101 user@host# set tenants TSYS1 interfaces ge-0/0/2.1 family inet address 10.0.0.1/24 user@host# set tenants TSYS1 routing-instances r1 interface ge-0/0/2.3

ルーティングインスタンス

r1を作成し、テナントシステムにルーティングインスタンスタイプを割り当てます。[edit] user@host# set tenants TSYS1 routing-instances r1 instance-type virtual-router

ルーティングインスタンスのインターフェイス名を指定します。

[edit] user@host# set tenants TSYS1 routing-instances r1 interface ge-0/0/2.1

TSYS2という名前のテナントシステムを作成します。[edit] user@host# set tenants TSYS2

テナントシステムTSYS2でインターフェイスを定義します。

[edit] user@host# set tenants TSYS2 interfaces ge-0/0/2.2 vlan-id 102 user@host# set tenants TSYS2 interfaces ge-0/0/2.2 family inet address 10.0.0.2/24

ルーティングインスタンス

r2を作成し、テナントシステムにルーティングインスタンスタイプを割り当てます。[edit] user@host# set tenants TSYS2 routing-instances r2 instance-type virtual-router

ルーティングインスタンスのインターフェイス名を指定します。

[edit] user@host# set tenants TSYS2 routing-instances r2 interface ge-0/0/2.2

設定をコミットします。

[edit] user@host# commit

結果

設定モードから、 show interfaces および show tenants コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show interfaces

ge-0/0/2 {

vlan-tagging;

unit 3 {

vlan-id 103;

family inet {

address 10.0.0.3/24;

}

}

}

[edit]

user@host# show tenants

TSYS1 {

interfaces {

ge-0/0/2 {

unit 1 {

vlan-id 101;

family inet {

address 10.0.0.1/24;

}

}

}

}

routing-instances {

r1 {

instance-type virtual-router;

interface ge-0/0/2.1;

interface ge-0/0/2.3;

}

}

}

TSYS2 {

interfaces {

ge-0/0/2 {

unit 2 {

vlan-id 102;

family inet {

address 10.0.0.2/24;

}

}

}

}

routing-instances {

r2 {

instance-type virtual-router;

interface ge-0/0/2.2;

}

}

}

show tenantsコマンドは、テナントシステムTSYS1とTSYS2で定義されているすべてのインターフェイスと、両方のテナントシステムに設定されたルーティングインスタンスパラメーターを表示します。

user@host> show interfaces ge-0/0/2.1 detail

Logical interface ge-0/0/2.1 (Index 89) (SNMP ifIndex 548) (Generation 161)

Flags: Up SNMP-Traps 0x4000 VLAN-Tag [ 0x8100.101 ] Encapsulation: ENET2

Tenant Name: TSYS1

Traffic statistics:

Input bytes : 0

Output bytes : 46

Input packets: 0

Output packets: 1

Local statistics:

Input bytes : 0

Output bytes : 46

Input packets: 0

Output packets: 1

Transit statistics:

Input bytes : 0 0 bps

Output bytes : 0 0 bps

Input packets: 0 0 pps

Output packets: 0 0 pps

Security: Zone: Null

Flow Statistics :

..............................

user@host> show interfaces ge-0/0/2.2 detail

Logical interface ge-0/0/2.2 (Index 90) (SNMP ifIndex 549) (Generation 162)

Flags: Up SNMP-Traps 0x4000 VLAN-Tag [ 0x8100.102 ] Encapsulation: ENET2

Tenant Name: TSYS2

Traffic statistics:

Input bytes : 0

Output bytes : 46

Input packets: 0

Output packets: 1

Local statistics:

Input bytes : 0

Output bytes : 46

Input packets: 0

Output packets: 1

Transit statistics:

Input bytes : 0 0 bps

Output bytes : 0 0 bps

Input packets: 0 0 pps

Output packets: 0 0 pps

Security: Zone: Null

Flow Statistics :

Flow Input statistics :

Self packets : 0

ICMP packets : 0

VPN packets : ..............................

テナント システム セキュリティ プロファイルについて(プライマリ管理者のみ)

テナントシステムを使用すると、サポートされているSRXシリーズファイアウォールを複数のデバイスに仮想的に分割して、侵入や攻撃から保護し、独自のコンテキスト外の障害状態から保護できます。テナント システムを保護するために、セキュリティ リソースは、個別デバイスの場合と同様の方法で構成されます。ただし、プライマリ管理者はテナントシステムにリソースを割り当てます。

テナントシステムを実行するSRXシリーズファイアウォールは、テナントシステム、必要に応じて相互接続されたテナントシステム、デフォルトのプライマリ論理システムに分割できます。システムが初期化されると、プライマリ論理システムがルートに作成されます。すべてのシステムリソースが割り当てられ、デフォルトのプライマリ論理システムセキュリティプロファイルが効果的に作成されます。テナントシステム全体にセキュリティリソースを分散するために、プライマリ管理者は、テナントシステムに割り当てるリソースを指定するセキュリティプロファイルを作成します。セキュリティプロファイルを設定し、テナントシステムにバインドできるのは、プライマリ管理者だけです。テナントシステム管理者は、これらのリソースをそれぞれのテナントシステムに使用します。

テナントシステムは、セキュリティコンポーネント、インターフェイス、ルーティングインスタンス、静的ルート、動的ルーティングプロトコルなど、割り当てられたリソースによって定義されます。プライマリ管理者は、セキュリティプロファイルを設定し、テナントシステムに割り当てます。セキュリティプロファイルが割り当てられていないテナントシステム設定をコミットすることはできません。

このトピックでは、次のセクションについて説明します。

- テナントシステムのセキュリティプロファイル

- テナントシステム全体でのリソース割り当てと使用状況をシステムがどのように評価するかを理解する

- ケース: セキュリティ プロファイルを通じて割り当てられた予約済みリソースの評価

テナントシステムのセキュリティプロファイル

プライマリ管理者は、セキュリティプロファイルを設定し、特定のテナントシステムまたは複数のテナントシステムに割り当てることができます。設定できるセキュリティプロファイルの最大数は、SRXシリーズファイアウォールの容量によって異なります。セキュリティプロファイルの最大数が作成された場合、別のセキュリティプロファイルを作成してコミットする前に、セキュリティプロファイルを削除し、設定変更をコミットする必要があります。多くの場合、1つのセキュリティプロファイルを複数のテナントシステムにバインドできるため、必要なセキュリティプロファイルの数を少なくて済みます。

セキュリティプロファイルを使用すると、次のことが可能になります。

ポリシー、ゾーン、アドレスとアドレス帳、フローセッション、さまざまな形式のNATなど、デバイスのリソースをすべてのテナントシステムで適切に共有します。テナントシステムにさまざまな量のリソースを割り当て、テナントシステムがリソースを有効活用できるようにします。

セキュリティプロファイルは、1つのテナントシステムが他のテナントシステムで同時に必要なリソースを使い果たしないように保護します。セキュリティプロファイルは、重要なシステムリソースを保護し、デバイスにトラフィックフローが多いときにテナントシステム間で優れたパフォーマンスを維持します。セキュリティプロファイルは、1つのテナントシステムがリソースの使用を支配するのを防ぎ、他のテナントシステムがリソースを効果的に使用できるようにします。

追加のテナント システムを作成できるように、スケーラブルな方法でデバイスを構成します。

テナントシステムを削除する前に、テナントシステムのセキュリティプロファイルを削除する必要があります。

テナントシステム全体でのリソース割り当てと使用状況をシステムがどのように評価するかを理解する

テナントシステムにセキュリティ機能をプロビジョニングするには、プライマリ管理者が各セキュリティ機能のリソースを指定するセキュリティプロファイルを設定します。

指定されたリソース量をテナントシステムで常に利用できることを保証する予約済みクォータ。

許可される最大クォータ。テナントシステムが予約されたクォータを超える追加のリソースを必要とする場合、グローバルリソースが他のテナントシステムに割り当てられていない場合、グローバル最大量に設定されたリソースを活用できます。許可される最大クォータは、セキュリティプロファイルのリソースに指定された量が利用可能であることを保証するものではありません。テナントシステムは、利用可能なリソースに基づいて、グローバルリソースを効果的に活用する必要があります。

リソースに予約されたクォータが構成されていない場合、デフォルト値は0です。リソースに最大許容クォータが構成されていない場合、デフォルト値はリソースのグローバルシステムクォータです(グローバルシステムクォータはプラットフォームによって異なります)。プライマリ管理者は、特定のテナントシステムの最大リソース使用量がデバイスに設定された他のテナントシステムに悪影響を及ぼさないように、セキュリティプロファイルで適切な最大許容クォータ値を設定する必要があります。

システムは、予約、使用され、テナントシステムが削除されたときに再び使用可能になる、割り当てられたすべてのリソースの数を保持します。このカウントは、リソースがテナントシステムに使用できるかどうか、またはセキュリティプロファイルを介して既存のテナントシステムに割り当てられるリソースの量を増やすかどうかを決定します。

セキュリティプロファイルで設定されたリソースは、静的リソース、モジュラーリソース、または動的リソースとして特徴付けられます。静的リソースの場合、テナント システムのスケーラブルな構成を可能にするために、リソースの最大クォータを予約済みクォータとして指定された量と同じかそれに近い量に設定することをお勧めします。リソースの最大クォータは、そのリソースの大部分にアクセスできることでテナント システムの柔軟性を高めますが、他のテナント システムに割り当てることができるリソースの量は制限されます。

セキュリティプロファイルでは、以下のセキュリティ機能リソースを指定できます。

セキュリティゾーン

セキュリティポリシーのアドレスとアドレス帳

アプリケーションファイアウォールルールセット

アプリケーションファイアウォールルール

ファイアウォール認証

フローセッションとゲート

NAT には以下が含まれます。

コーン NAT バインディング

NAT宛先ルール

NAT宛先プール

ポートアドレス変換(PAT)のない送信元プール内のNAT IPアドレス

注:PATのないIPv6送信元プールのIPv6アドレスは、セキュリティプロファイルに含まれません。

PATを使用した送信元プール内のNAT IPアドレス

NATポートの過負荷

NATソースプール

NAT送信元ルール

NAT静的ルール

フローセッションを除くすべてのリソースは静的です。

セキュリティプロファイルが他のテナントシステムに割り当てられている間に、テナントシステムのセキュリティプロファイルを動的に変更できます。ただし、システムリソースクォータを超えないようにするために、システムは以下のアクションを実行します。

静的クォータが変更された場合、セキュリティプロファイルで指定されたリソースのテナントシステムカウントを維持するシステムプロセスは、その後、静的クォータに関連付けられたプロファイルに割り当てられたセキュリティプロファイルを再評価します。このチェックでは、すべてのテナント システムに割り当てられたリソースの数を特定し、割り当てられたリソースが使用可能かどうか (増加した量も含めて) を判断します。

これらのクォータチェックは、テナントシステムを追加してセキュリティプロファイルをバインドするときにシステムが実行するクォータチェックと同じです。また、現在割り当てられているセキュリティプロファイルとは異なるセキュリティプロファイルを既存のテナントシステム(またはプライマリ論理システム)にバインドする場合にも実行されます。

動的クォータが改訂された場合、チェックは実行されませんが、改訂されたクォータは将来のリソース使用量に課されます。

ケース: セキュリティ プロファイルを通じて割り当てられた予約済みリソースの評価

セキュリティプロファイルを介して予約されたリソースの割り当てをシステムがどのように評価するかを理解するために、 表6 で説明した以下の3つのケースと、リソースとゾーンの割り当てについて考えてみましょう。例をシンプルにするために、security-profile-1 には 10 個のゾーン(4 つのリザーブド ゾーンと 6 つの最大ゾーン)が割り当てられています。この例では、指定した最大量(6つのゾーン)がテナントシステムで使用可能であることを前提としています。システムの最大ゾーン数は10です。

この3つのケースは、テナントシステム全体の構成に対処します。この3つのケースは、ゾーンの割り当てに基づいて、設定がコミットされたときに設定が成功するか失敗するかを検証します。

表5は 、セキュリティプロファイルとそのゾーン割り当てを示しています。

設定ケースで使用される2つのセキュリティプロファイル |

|---|

セキュリティプロファイル-1

注:

プライマリ管理者は、後でこのプロファイルで指定された予約ゾーン数を動的に増やします。 |

プライマリ論理システムプロファイル

|

表6は 、セキュリティプロファイル設定に基づき、テナントシステム全体のゾーンの予約リソースをどのように評価するかを示す3つのケースを示しています。

最初のケースの設定は、すべてのテナントシステムにバインドされたセキュリティプロファイルで構成されたゾーンの累積予約リソースクォータが8であり、システムの最大リソースクォータを下回っているため、成功します。

すべての論理システムにバインドされたセキュリティプロファイルで設定されたゾーンの累積予約リソースクォータが12であり、これはシステムの最大リソースクォータよりも大きいため、2番目のケースの設定は失敗します。

すべてのテナントシステムにバインドされたセキュリティプロファイルで構成されたゾーンの累積予約リソースクォータが12であり、これはシステムの最大リソースクォータよりも大きいため、3番目のケースの設定は失敗します。

テナントシステム全体の予約リソースクォータチェック |

|---|

例 1: 成功 この設定は、4+4+0=8、最大容量=10の範囲内です。 使用されるセキュリティプロファイル

|

例2:失敗 この設定は範囲外です:4+4+4=12、最大容量=10。

セキュリティプロファイル

|

例3:失敗 この設定は範囲外です:6+6=12、最大容量=10。 プライマリ管理者は、security-profile-1の予約ゾーンクォータを変更し、カウントを6に増やします。

|

例:テナントシステム、テナントシステム管理者、相互接続VPLSスイッチの作成

この例では、テナント システム、テナント システム管理者、相互接続 VPLS スイッチを作成する方法を示します。テナントシステム管理者用のユーザーログインアカウントを作成し、VPLSスイッチを相互接続できるのはプライマリ管理者だけです。

要件

この例では、以下のハードウェアおよびソフトウェアコンポーネントを使用しています。

-

SRXシリーズファイアウォール。

-

Junos OSリリース18.4R1以降のリリース。

-

テナントシステム、テナントシステム管理者、相互接続VPLSスイッチの作成を開始する前に、 テナントシステムの概要 を読んで、このタスクが設定プロセス全体にどのように適合するかを理解してください。

概要

この例では、テナントシステム TSYS1、 TSYS2、 TSYS3、およびそれらのテナントシステム管理者を作成する方法を示しています。要件に基づいて、異なる権限レベルでテナントシステムに対して複数のテナントシステム管理者を作成できます。

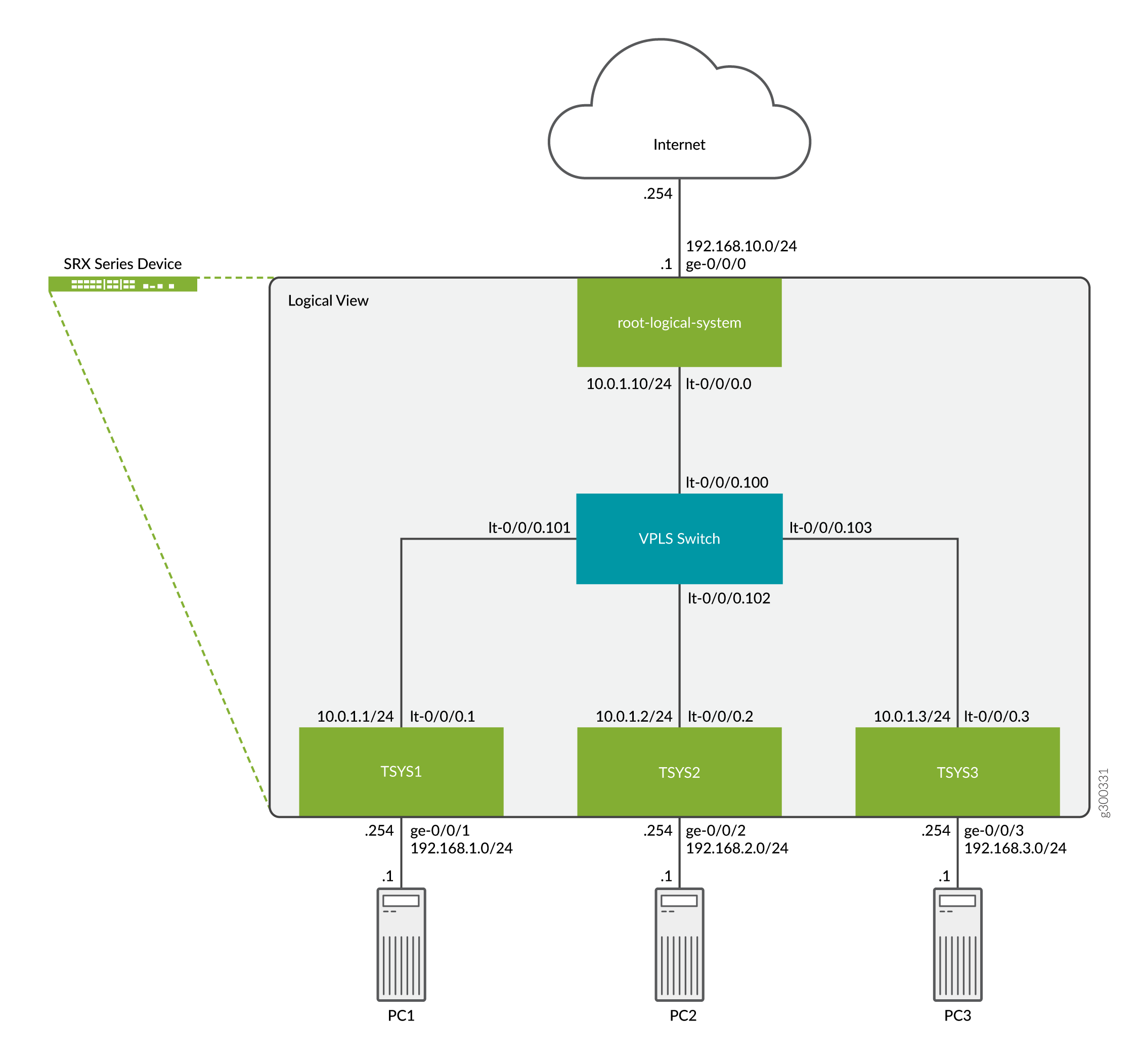

このトピックでは、同じデバイス上でテナントシステム1つを別のテナントシステムに接続する相互接続仮想プライベートLANサービス(VPLS)スイッチについても説明します。VPLSスイッチにより、トランジットトラフィックとテナントシステムで終端されたトラフィックの両方がテナントシステム間で通過できるようになります。テナントシステム間でトラフィックを通過できるようにするには、論理トンネル(lt-0/0/0)インターフェイスを同じサブネットに設定する必要があります。

トポロジー

図2は、テナントシステムに導入および設定されたSRXシリーズファイアウォールを示しています。設定例では、静的ルーティングを使用して、PC がインターネットに到達できるようにします。

SRXのフルクイックコンフィグレーション

論理システムとテナントシステムの設定、およびVPLSスイッチの相互接続

CLIクイックコンフィグレーション

この例を簡単に設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報をインターフェイスとユーザーパスワードを含めるように変更します。次に、コマンドを [edit] 階層レベルのCLIにコピーアンドペーストし、設定モードから commit を入力します。

set system login class TSYS1admin1 tenant TSYS1 set system login class TSYS1admin1 permissions all set system login class TSYS2admin1 tenant TSYS2 set system login class TSYS2admin1 permissions all set system login class TSYS3admin1 tenant TSYS3 set system login class TSYS3admin1 permissions all set system login user TSYS1admin1 uid 2001 set system login user TSYS1admin1 class TSYS1admin1 set system login user TSYS1admin1 authentication encrypted-password "$ABC123" set system login user TSYS2admin1 uid 2003 set system login user TSYS2admin1 class TSYS2admin1 set system login user TSYS2admin1 authentication encrypted-password "$ABC123" set system login user TSYS3admin1 uid 2005 set system login user TSYS3admin1 class TSYS3admin1 set system login user TSYS3admin1 authentication encrypted-password "$ABC123" set system security-profile SP0 logical-system root-ls set system security-profile SP1 tenant TSYS1 set system security-profile SP2 tenant TSYS2 set system security-profile SP3 tenant TSYS3 set logical-systems root-ls interfaces ge-0/0/0 unit 0 family inet address 192.168.10.1/24 set logical-systems root-ls interfaces lt-0/0/0 unit 0 encapsulation ethernet set logical-systems root-ls interfaces lt-0/0/0 unit 0 peer-unit 100 set logical-systems root-ls interfaces lt-0/0/0 unit 0 family inet address 10.0.1.10/24 set logical-systems root-ls routing-options static route 192.168.1.0/24 next-hop 10.0.1.1 set logical-systems root-ls routing-options static route 192.168.2.0/24 next-hop 10.0.1.2 set logical-systems root-ls routing-options static route 192.168.3.0/24 next-hop 10.0.1.3 set logical-systems root-ls security address-book global address TSYS1 192.168.1.0/24 set logical-systems root-ls security address-book global address TSYS2 192.168.2.0/24 set logical-systems root-ls security address-book global address TSYS3 192.168.3.0/24 set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS1 set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS2 set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS3 set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match destination-address any set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match application any set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out then permit set logical-systems root-ls security zones security-zone trust host-inbound-traffic system-services ping set logical-systems root-ls security zones security-zone trust interfaces lt-0/0/0.0 set logical-systems root-ls security zones security-zone untrust host-inbound-traffic system-services ping set logical-systems root-ls security zones security-zone untrust interfaces ge-0/0/0.0 set interfaces lt-0/0/0 unit 1 encapsulation ethernet set interfaces lt-0/0/0 unit 1 peer-unit 101 set interfaces lt-0/0/0 unit 1 family inet address 10.0.1.1/24 set interfaces lt-0/0/0 unit 2 encapsulation ethernet set interfaces lt-0/0/0 unit 2 peer-unit 102 set interfaces lt-0/0/0 unit 2 family inet address 10.0.1.2/24 set interfaces lt-0/0/0 unit 3 encapsulation ethernet set interfaces lt-0/0/0 unit 3 peer-unit 103 set interfaces lt-0/0/0 unit 3 family inet address 10.0.1.3/24 set interfaces lt-0/0/0 unit 100 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 100 peer-unit 0 set interfaces lt-0/0/0 unit 101 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 101 peer-unit 1 set interfaces lt-0/0/0 unit 102 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 102 peer-unit 2 set interfaces lt-0/0/0 unit 103 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 103 peer-unit 3 set interfaces ge-0/0/1 unit 0 family inet address 192.168.1.254/24 set interfaces ge-0/0/2 unit 0 family inet address 192.168.2.254/24 set interfaces ge-0/0/3 unit 0 family inet address 192.168.3.254/24 set routing-instances VPLS instance-type vpls set routing-instances VPLS interface lt-0/0/0.100 set routing-instances VPLS interface lt-0/0/0.101 set routing-instances VPLS interface lt-0/0/0.102 set routing-instances VPLS interface lt-0/0/0.103 set tenants TSYS1 routing-instances vr1 instance-type virtual-router set tenants TSYS1 routing-instances vr1 routing-options static route 0.0.0.0/0 next-hop 10.0.1.10 set tenants TSYS1 routing-instances vr1 interface lt-0/0/0.1 set tenants TSYS1 routing-instances vr1 interface ge-0/0/1.0 set tenants TSYS1 security address-book global address PC1 192.168.1.0/24 set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match source-address PC1 set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match destination-address any set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match application any set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out then permit set tenants TSYS1 security zones security-zone PC1 host-inbound-traffic system-services ping set tenants TSYS1 security zones security-zone PC1 interfaces ge-0/0/1.0 set tenants TSYS1 security zones security-zone VPLS host-inbound-traffic system-services ping set tenants TSYS1 security zones security-zone VPLS interfaces lt-0/0/0.1 set tenants TSYS2 routing-instances vr2 instance-type virtual-router set tenants TSYS2 routing-instances vr2 routing-options static route 0.0.0.0/0 next-hop 10.0.1.10 set tenants TSYS2 routing-instances vr2 interface lt-0/0/0.2 set tenants TSYS2 routing-instances vr2 interface ge-0/0/2.0 set tenants TSYS2 security address-book global address PC2 192.168.2.0/24 set tenants TSYS2 security policies from-zone PC2 to-zone VPLS policy allow-out match source-address PC2 set tenants TSYS2 security policies from-zone PC2 to-zone VPLS policy allow-out match destination-address any set tenants TSYS2 security policies from-zone PC2 to-zone VPLS policy allow-out match application any set tenants TSYS2 security policies from-zone PC2 to-zone VPLS policy allow-out then permit set tenants TSYS2 security zones security-zone PC2 host-inbound-traffic system-services ping set tenants TSYS2 security zones security-zone PC2 interfaces ge-0/0/2.0 set tenants TSYS2 security zones security-zone VPLS host-inbound-traffic system-services ping set tenants TSYS2 security zones security-zone VPLS interfaces lt-0/0/0.2 set tenants TSYS3 routing-instances vr3 instance-type virtual-router set tenants TSYS3 routing-instances vr3 routing-options static route 0.0.0.0/0 next-hop 10.0.1.10 set tenants TSYS3 routing-instances vr3 interface lt-0/0/0.3 set tenants TSYS3 routing-instances vr3 interface ge-0/0/3.0 set tenants TSYS3 security address-book global address PC3 192.168.3.0/24 set tenants TSYS3 security policies from-zone PC3 to-zone VPLS policy allow-out match source-address PC3 set tenants TSYS3 security policies from-zone PC3 to-zone VPLS policy allow-out match destination-address any set tenants TSYS3 security policies from-zone PC3 to-zone VPLS policy allow-out match application any set tenants TSYS3 security policies from-zone PC3 to-zone VPLS policy allow-out then permit set tenants TSYS3 security zones security-zone PC3 host-inbound-traffic system-services ping set tenants TSYS3 security zones security-zone PC3 interfaces ge-0/0/3.0 set tenants TSYS3 security zones security-zone VPLS host-inbound-traffic system-services ping set tenants TSYS3 security zones security-zone VPLS interfaces lt-0/0/0.3

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、『CLIユーザーガイド』の「構成モードでのCLIエディターの使用」を参照してください。ステップバイステップの手順では、1つのテナントの設定のみについて説明します。

-

各テナントのログインユーザーアカウントを作成します。テナント

TSYS1ユーザーアカウントを作成する手順のみを示します。-

ユーザーログインクラスを作成し、テナントシステムに割り当てます。

[edit] user@SRX# set system login class TSYS1admin1 tenant TSYS1

-

ログインクラスに権限レベルを割り当てます。この例では、テナントシステム管理者にフルアクセスを許可するレベル

allを使用します。[edit] user@SRX# set system login class TSYS1admin1 permissions all

-

ユーザーアカウントを作成し、前の手順のクラスに割り当てます。これにより、ユーザーはテナントシステムにログインできるようになります。

[edit] user@SRX# set system login user TSYS1admin1 class TSYS1admin1

-

ユーザーアカウントのユーザーログインパスワードを作成します。

[edit] user@SRX# set system login user TSYS1admin1 authentication plain-text-password New password: "$ABC123" Retype new password: "$ABC123"

-

-

VPLS スイッチを設定します。VPLSスイッチにより、トランジットトラフィックとテナントシステムで終端されたトラフィックの両方が、単一の論理トンネルでテナントシステム間を通過できるようになります。テナントシステム間のトラフィックを許可するには、論理トンネルインターフェイスを同じサブネット内に設定する必要があります。

-

論理トンネルインターフェイスを設定します。

[edit] user@SRX# set interfaces lt-0/0/0 unit 100 encapsulation ethernet-vpls user@SRX# set interfaces lt-0/0/0 unit 100 peer-unit 0 user@SRX# set interfaces lt-0/0/0 unit 101 encapsulation ethernet-vpls user@SRX# set interfaces lt-0/0/0 unit 101 peer-unit 1 user@SRX# set interfaces lt-0/0/0 unit 102 encapsulation ethernet-vpls user@SRX# set interfaces lt-0/0/0 unit 102 peer-unit 2 user@SRX# set interfaces lt-0/0/0 unit 103 encapsulation ethernet-vpls user@SRX# set interfaces lt-0/0/0 unit 103 peer-unit 3

-

VPLS スイッチのルーティング インスタンスを設定し、論理トンネル インターフェイスを割り当てます。

[edit] user@SRX# set routing-instances VPLS instance-type vpls user@SRX# set routing-instances VPLS interface lt-0/0/0.100 user@SRX# set routing-instances VPLS interface lt-0/0/0.101 user@SRX# set routing-instances VPLS interface lt-0/0/0.102 user@SRX# set routing-instances VPLS interface lt-0/0/0.103

-

-

テナントシステムを設定します。ここでは、1 つのテナントの設定のみを示します。

-

テナントに関連するインターフェイスを設定します。

[edit] user@SRX# set interfaces lt-0/0/0 unit 1 encapsulation ethernet user@SRX# set interfaces lt-0/0/0 unit 1 peer-unit 101 user@SRX# set interfaces lt-0/0/0 unit 1 family inet address 10.0.1.1/24 user@SRX# set interfaces ge-0/0/1 unit 0 family inet address 192.168.1.254/24

-

テナント、ルーティングインスタンス、スタティックルーティングを設定し、インターフェイスを割り当てます。

[edit] user@SRX# set tenants TSYS1 routing-instances vr1 instance-type virtual-router user@SRX# set tenants TSYS1 routing-instances vr1 routing-options static route 0.0.0.0/0 next-hop 10.0.1.10 user@SRX# set tenants TSYS1 routing-instances vr1 interface lt-0/0/0.1 user@SRX# set tenants TSYS1 routing-instances vr1 interface ge-0/0/1.0

-

-

セキュリティプロファイルを設定します。この例では、論理システムとテナントシステムを設定するために必要な最小限の設定のみを示しています。

[edit] user@SRX# set system security-profile SP0 logical-system root-ls user@SRX# set system security-profile SP1 tenant TSYS1 user@SRX# set system security-profile SP2 tenant TSYS2 user@SRX# set system security-profile SP3 tenant TSYS3

-

論理システムを設定します。この相互接続 VPLS スイッチを使用する例では、論理システムが必要です。

-

インターフェイスを設定します。

[edit] user@SRX# set logical-systems root-ls interfaces ge-0/0/0 unit 0 family inet address 192.168.10.1/24 user@SRX# set logical-systems root-ls interfaces lt-0/0/0 unit 0 encapsulation ethernet user@SRX# set logical-systems root-ls interfaces lt-0/0/0 unit 0 peer-unit 100 user@SRX# set logical-systems root-ls interfaces lt-0/0/0 unit 0 family inet address 10.0.1.10/24

-

静的ルートを設定します。

[edit] user@SRX# set logical-systems root-ls routing-options static route 192.168.1.0/24 next-hop 10.0.1.1 user@SRX# set logical-systems root-ls routing-options static route 192.168.2.0/24 next-hop 10.0.1.2 user@SRX# set logical-systems root-ls routing-options static route 192.168.3.0/24 next-hop 10.0.1.3

-

-

テナントからインターネットへのトラフィックフローを許可するように、論理システムでセキュリティゾーンとポリシーを設定します。論理システムとテナントシステムの両方に追加のセキュリティポリシーを設定して、テナント間のトラフィックを許可することができます。

-

セキュリティゾーンを設定します。

[edit] user@SRX# set logical-systems root-ls security zones security-zone trust host-inbound-traffic system-services ping user@SRX# set logical-systems root-ls security zones security-zone trust interfaces lt-0/0/0.0 user@SRX# set logical-systems root-ls security zones security-zone untrust host-inbound-traffic system-services ping user@SRX# set logical-systems root-ls security zones security-zone untrust interfaces ge-0/0/0.0

-

セキュリティポリシーを設定します。

[edit] user@SRX# set logical-systems root-ls security address-book global address TSYS1 192.168.1.0/24 user@SRX# set logical-systems root-ls security address-book global address TSYS2 192.168.2.0/24 user@SRX# set logical-systems root-ls security address-book global address TSYS3 192.168.3.0/24 user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS1 user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS2 user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS3 user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match destination-address any user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match application any user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out then permit

-

-

インターネットへのトラフィックフローを許可するように、各テナントシステムでセキュリティゾーンとポリシーを設定します。

-

セキュリティゾーンを設定します。

[edit] user@SRX# set tenants TSYS1 security zones security-zone PC1 host-inbound-traffic system-services ping user@SRX# set tenants TSYS1 security zones security-zone PC1 interfaces ge-0/0/1.0 user@SRX# set tenants TSYS1 security zones security-zone VPLS host-inbound-traffic system-services ping user@SRX# set tenants TSYS1 security zones security-zone VPLS interfaces lt-0/0/0.1

-

セキュリティポリシーを設定します。

[edit] user@SRX# set tenants TSYS1 security address-book global address PC1 192.168.1.0/24 user@SRX# set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match source-address PC1 user@SRX# set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match destination-address any user@SRX# set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match application any user@SRX# set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out then permit

-

結果

設定モードから、 show tenants TSYS1 コマンドを入力して設定を確認し、テナントシステムが作成されていることを確認します。 show system login class TSYS1admin1 コマンドを入力して、定義した各クラスの権限レベルを表示します。テナントシステム管理者が作成されていることを確認するには、 show system login user TSYS1admin1 コマンドを入力します。VPLS スイッチの相互接続用のインターフェイスが作成されていることを確認するには、 show interfaces コマンドを入力します。 show logical-systems を入力して、ルート論理システム設定を検証します。

user@SRX# show tenants TSYS1

routing-instances {

vr1 {

instance-type virtual-router;

routing-options {

static {

route 0.0.0.0/0 next-hop 10.0.1.10;

}

}

interface lt-0/0/0.1;

interface ge-0/0/1.0;

}

}

security {

address-book {

global {

address PC1 192.168.1.0/24;

}

}

policies {

from-zone PC1 to-zone VPLS {

policy allow-out {

match {

source-address PC1;

destination-address any;

application any;

}

then {

permit;

}

}

}

}

zones {

security-zone PC1 {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone VPLS {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

lt-0/0/0.1;

}

}

}

}

user@SRX# show system login class TSYS1admin1 tenant TSYS1; permissions all;

user@SRX# show system login user TSYS1admin1

uid 2001;

class TSYS1admin1;

authentication {

encrypted-password "$ABC123";

}

user@SRX# show interfaces

lt-0/0/0 {

unit 1 {

encapsulation ethernet;

peer-unit 101;

family inet {

address 10.0.1.1/24;

}

}

unit 2 {

encapsulation ethernet;

peer-unit 102;

family inet {

address 10.0.1.2/24;

}

}

unit 3 {

encapsulation ethernet;

peer-unit 103;

family inet {

address 10.0.1.3/24;

}

}

unit 100 {

encapsulation ethernet-vpls;

peer-unit 0;

}

unit 101 {

encapsulation ethernet-vpls;

peer-unit 1;

}

unit 102 {

encapsulation ethernet-vpls;

peer-unit 2;

}

unit 103 {

encapsulation ethernet-vpls;

peer-unit 3;

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 192.168.1.254/24;

}

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 192.168.2.254/24;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 192.168.3.254/24;

}

}

}

user@SRX# show logical-systems

root-ls {

interfaces {

ge-0/0/0 {

unit 0 {

family inet {

address 192.168.10.1/24;

}

}

}

lt-0/0/0 {

unit 0 {

encapsulation ethernet;

peer-unit 100;

family inet {

address 10.0.1.10/24;

}

}

}

}

routing-options {

static {

route 192.168.1.0/24 next-hop 10.0.1.1;

route 192.168.2.0/24 next-hop 10.0.1.2;

route 192.168.3.0/24 next-hop 10.0.1.3;

}

}

security {

address-book {

global {

address TSYS1 192.168.1.0/24;

address TSYS2 192.168.2.0/24;

address TSYS3 192.168.3.0/24;

}

}

policies {

from-zone trust to-zone untrust {

policy allow-out {

match {

source-address [ TSYS1 TSYS2 TSYS3 ];

destination-address any;

application any;

}

then {

permit;

}

}

}

}

zones {

security-zone trust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

lt-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/0.0;

}

}

}

}

}

出力に意図した設定が表示されない場合は、これらの例の設定手順を繰り返して修正します。デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認します。

プライマリ管理者を使用したテナント システムとログイン設定の確認

目的

テナントシステムが存在すること、およびプライマリ管理者としてrootから入力できることを確認します。テナントシステムからルートに戻ります。

アクション

動作モードから、次のコマンドを使用してテナントシステム TSYS1を入力します。

user@SRX> set cli tenant TSYS1 Tenant: TSYS1 user@SRX:TSYS1>

これで、テナントシステム TSYS1に入力されました。ルートに TSYS1 するテナントシステムから終了するには、次のコマンドを使用します。

user@SRX:TSYS1> clear cli tenant Cleared default tenants user@SRX>

意味

テナントシステムが存在し、プライマリ管理者としてルートからテナントシステムに入ることができます。

SSHを使用したテナントシステムとログイン設定の確認

目的

作成したテナントシステムが存在すること、および作成した管理者ログインIDとパスワードが正しいことを確認します。

アクション

SSHを使用して、各ユーザー、テナント、システム管理者にログインします。

-

SRXシリーズファイアウォールのIPアドレスを指定してSSHを実行します。

-

作成したテナントシステム管理者のログインIDとパスワードを入力します。ログインすると、プロンプトにテナントシステム管理者名が表示されます。この結果が、ルートのプライマリ論理システムからテナントシステムにログインしたときに生成される結果とどのように異なるかに注目してください。すべてのテナントシステムに対してこの手順を繰り返します。

login: TSYS1admin1 Password: "$ABC123" TSYS1admin1@SRX: TSYS1>

意味

テナントシステム管理者 TSYS1admin1 存在し、テナントシステム管理者としてログインできます。

PC1のインターネットへの接続の確認

目的

エンドツーエンドの接続性を検証します。

アクション

PC1 からインターネットへの traceroute に ping を実行し、実行します。この例では、インターネットは192.168.10.254です。

-

PC1からpingを実行します。

user@PC1> ping 192.168.10.254 count 2 PING 192.168.10.254 (192.168.10.254): 56 data bytes 64 bytes from 192.168.10.254: icmp_seq=0 ttl=62 time=3.178 ms 64 bytes from 192.168.10.254: icmp_seq=1 ttl=62 time=3.082 ms --- 192.168.10.254 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 3.082/3.130/3.178/0.048 ms

-

PC1からtracerouteを実行します。

user@PC1> traceroute 192.168.10.254 traceroute to 192.168.10.254 (192.168.10.254), 30 hops max, 52 byte packets 1 192.168.1.254 (192.168.1.254) 2.188 ms 1.779 ms 1.896 ms 2 10.0.1.10 (10.0.1.10) 1.888 ms 1.535 ms 1.661 ms 3 192.168.10.254 (192.168.10.254) 3.243 ms 15.077 ms 3.499 ms

意味

PC1はインターネットにアクセスできます。

プラットフォーム固有の 論理システム と テナントシステムの 動作

機能エクスプローラーを使用して、特定の機能のプラットフォームとリリースのサポートを確認します。

詳細については、「 補足プラットフォーム情報 」セクションを参照してください。

プラットフォーム固有の動作を確認するには、以下の表を使用して下さい。

| プラットフォーム |

違い |

|---|---|

| SRXシリーズ |

|

補足プラットフォーム情報

機能エクスプローラーを使用して、特定の機能のプラットフォームとリリースのサポートを確認します。追加のプラットフォームがサポートされる場合があります。

プラットフォームに関連する注意事項については、「 プラットフォーム固有の論理システムとテナントシステムの動作 」セクションを参照してください。

| SRX1500 | SRX4120 SRX2300 | SPC2カードを備えたSRX5600 SRX5800ファイアウォール | SRX5400 SPC3カードを備えたSRX5600 SRX5800ファイアウォール | SRX5400 SPC2カードを備えたSRX5600 SRX5800ファイアウォールvSRX SPC3 | カードを備えたファイアウォールSRX5400 | SRX4600 | SRX1600SRX4100 | SRX4200 | ||

|---|---|---|---|---|---|---|---|---|---|---|

| 論理システム容量 |

27 |

32 |

32 |

32 |

27 |

32 |

32 |

32 |

32 |

8 |

| テナントシステムの容量 Junos OSリリース20.1R1以降 | 50 |

200 | 200 | 300 | 100 | 500 | 100 | 42 | ||

| テナントシステムの容量 Junos OSリリース23.4R1以降 | 50 | 200 |

変更履歴テーブル

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。 機能エクスプローラー を使用して、機能がお使いのプラットフォームでサポートされているかどうかを確認します。

ping、

telnet、

ssh、

traceroute、

show arp、

clear arp、

show ipv6 neighbors、および

clear ipv6 neighbors コマンドに渡されます。