静的エンドポイントIPsecトンネルのサービスセット

サービスセット

アダプティブサービスPICは、IPSecトンネルを設定する場合、2種類のサービスセットをサポートします。これらは異なる目的で使用されるため、これらのサービスセットタイプの違いを知っておくことが重要です。

ネクストホップサービスセット—IPSec上でのマルチキャストおよびマルチキャストスタイルの動的ルーティングプロトコル(OSPFなど)をサポートします。ネクストホップサービスセットにより、アダプティブサービスPICの 内部 および 外部 の論理インターフェイスを使用して、複数のルーティングインスタンスに接続できます。また、ネットワークアドレス変換(NAT)やステートフルファイアウォール機能の使用も可能です。ただし、ネクストホップサービスセットはデフォルトではルーティングエンジンのトラフィックを監視しないため、複数のインターフェイスからのトラフィックをサポートするために複数のサービスセットを設定する必要があります。

インターフェイスサービスセット—物理インターフェイスに適用され、ステートレス ファイアウォールフィルターに類似しています。設定が簡単で、複数のインターフェイスからのトラフィックをサポートし、デフォルトでルーティングエンジンのトラフィックを監視できます。ただし、IPSec トンネルを介した動的ルーティング プロトコルやマルチキャスト トラフィックはサポートできません。

ネクストホップサービスセットは、IPSecトンネルを介したルーティングプロトコルとマルチキャストをサポートし、理解しやすく、ルーティングテーブルが管理者の介入なしで転送を決定するため、一般的にネクストホップサービスセットの使用を推奨します。

関連項目

IPsecサービスセットの設定

IPsecサービスセットには、 [edit services service-set service-set-name ipsec-vpn-options] 階層レベルで設定する追加の仕様が必要です。

[edit services service-set service-set-name ipsec-vpn-options] anti-replay-window-size bits; clear-dont-fragment-bit; copy-dont-fragment-bit set-dont-fragment-bit ike-access-profile profile-name; local-gateway address <gw-interface interface-name.logical-unit-number>; no-anti-replay; no-certificate-chain-in-ike; passive-mode-tunneling; trusted-ca [ ca-profile-names ]; tunnel-mtu bytes;

これらのステートメントの設定については、次のセクションで説明します。

- IPsecサービスセットのローカルゲートウェイアドレスの設定

- IPsecサービスセットのIKEアクセスプロファイルの設定

- IPsecサービスセットの認証局の設定

- アンチリプレイ サービスの設定または無効化

- Do Not Fragmentビットのクリア

- パッシブモードトンネリングの設定

- トンネルMTU値の設定

- UDPカプセル化によるIPsecマルチパス転送の設定

IPsecサービスセットのローカルゲートウェイアドレスの設定

IPsecサービスセットを設定する場合、 local-gateway ステートメントを含めてローカルIPv4またはIPv6アドレスも設定する必要があります。

Internet Key Exchange(IKE)ゲートウェイのIPアドレスがinet.0(デフォルトの状況)にある場合、以下のステートメントを設定します。

local-gateway address;

IKEゲートウェイのIPアドレスがVPNルーティングおよび転送(VRF)インスタンスにある場合、以下のステートメントを設定します。

local-gateway address routing-instance instance-name;

同じローカルゲートウェイアドレスを共有するすべてのリンクタイプトンネルを、単一のネクストホップスタイルのサービスセットで設定できます。[edit services ipsec-vpn rule rule-name term term-name from]階層レベルで設定するipsec-inside-interface値と一致する[edit services service-set service-set-name]階層レベルでinside-service-interfaceステートメントの値を指定する必要があります。IPsec設定の詳細については、「IPsecルールの設定」を参照してください。

Junos OSリリース16.1以降、HA目的でリンクタイプトンネル(ネクストホップスタイル)を設定するには、[edit services ipsec-vpn rule rule-name term term-name from]階層レベルでipsec-inside-interface interface-nameステートメントを使用することで、AMS論理インターフェイスをIPsec内部インターフェイスとして設定できます。

Junos OSリリース17.1以降、AMSはIPSecトンネル配信をサポートしています。

VRF インスタンスの IKE アドレス

ピアがVRFインスタンスを介して到達可能である限り、VPNルーティングおよび転送(VRF)インスタンスに存在するInternet Key Exchange(IKE)ゲートウェイのIPアドレスを設定できます。

ネクストホップサービスセットの場合、次の例のように、鍵管理プロセス(kmd)により、指定した outside-service-interface 値を含むルーティングインスタンスにIKEパケットが配置されます。

routing-instances vrf-nxthop {

instance-type vrf;

interface sp-1/1/0.2;

...

}

services service-set service-set-1 {

next-hop-service {

inside-service-interface sp-1/1/0.1;

outside-service-interface sp-1/1/0.2;

}

...

}

インターフェイスサービスセットでは、次の例のように、 service-interface ステートメントがVRFを決定します。

routing-instances vrf-intf {

instance-type vrf;

interface sp-1/1/0.3;

interface ge-1/2/0.1; # interface on which service set is applied

...

}

services service-set service-set-2 {

interface-service {

service-interface sp-1/1/0.3;

}

...

}

ローカルゲートウェイアドレスまたはMS-MPCまたはMS-MICがダウンした場合のSAのクリア

Junos OSリリース17.2R1以降、IPsecトンネルのローカルゲートウェイIPアドレスがダウンした場合、またはトンネルのサービスセットで使用されているMS-MICまたはMS-MPCがダウンした場合、touは gw-interface ステートメントを使用してIKEトリガーとIKEおよびIPsec SAのクリーンアップを有効にすることができます。

local-gateway address <gw-interface interface-name.logical-unit-number>;

interface-nameとlogical-unit-numberは、ローカルゲートウェイのIPアドレスが設定されているインターフェイスと論理ユニットと一致している必要があります。

IPsecトンネルのサービスセットのローカルゲートウェイIPアドレスがダウンした場合、またはサービスセットで使用されているMS-MICまたはMS-MPCがダウンした場合、サービスセットはIKEトリガーを送信しなくなります。さらに、ローカルゲートウェイのIPアドレスがダウンすると、ネクストホップサービスセットではIKEとIPsec SAがクリアされ、インターフェイススタイルサービスセットでは未インストール状態になります。「未インストール」状態のSAは、ローカルゲートウェイのIPアドレスが復旧すると削除されます。

ネクストホップサービスセットでダウンしたローカルゲートウェイのIPアドレスがレスポンダピア用の場合、ローカルゲートウェイのIPアドレスが復旧するとIPsecトンネルが復旧するように、イニシエーターピアのIKEとIPsec SAをクリアする必要があります。イニシエーター ピアの IKE および IPsec SA を手動でクリアするか( サービス ipsec-vpn IKE セキュリティ アソシエ ーションの クリアとサービス ipsec-vpn ipsec セキュリティ アソシエーションのクリアを参照)、イニシエーター ピアでデッドピア検出を有効にすることができます( ステートフルファイアウォールルールの設定を参照)。

IPsecサービスセットのIKEアクセスプロファイルの設定

動的エンドポイントトンネリングの場合のみ、[edit access]階層レベルで設定されたIKEアクセスプロファイルを参照する必要があります。これを行うには、[edit services service-set service-set-name ipsec-vpn-options]階層レベルにike-access-profileステートメントを含めます。

[edit services service-set service-set-name ipsec-vpn-options] ike-access-profile profile-name;

ike-access-profileステートメントは、[edit access]階層レベルでIKEアクセス用に設定したprofileステートメントと同じ名前を参照する必要があります。各サービスセットで参照できるアクセスプロファイルは1つだけです。このプロファイルは、動的ピアとのIKEおよびIPsecセキュリティアソシエーションのネゴシエーションにのみ使用されます。

サービスセットでIKEアクセスプロファイルを設定した場合、他のサービスセットは同じ local-gateway アドレスを共有することはできません。

また、VRF ごとに個別のサービス セットを設定する必要があります。サービスセット内の ipsec-inside-interface ステートメントによって参照されるすべてのインターフェイスは、同じVRFに属している必要があります。

IPsecサービスセットの認証局の設定

trusted-caステートメントを含めることで、1つ以上の信頼できる認定機関を指定することができます。

trusted-ca [ ca-profile-names ];

IPsec設定で公開鍵基盤(PKI)デジタル証明書を設定する場合、各サービスセットは独自の信頼できる認定機関のセットを持つことができます。 trusted-ca ステートメントに指定する名前は、 [edit security pki] 階層レベルで設定されたプロファイルと一致する必要があります。詳細については、 ルーティングデバイス用Junos OS管理ライブラリを参照してください。IPsecデジタル証明書の設定の詳細については、「 IPsecルールの設定」を参照してください。

Junos OSリリース18.2R1以降、MS-MPCまたはMS-MICでMXシリーズルーターを構成して、完全な証明書チェーンではなく、証明書ベースのIKE認証のエンドエンティティ証明書のみを送信することができます。これにより、IKEのフラグメント化を回避できます。この機能を設定するには、 no-certificate-chain-in-ike ステートメントを含めます。

[edit services service-set service-set-name ipsec-vpn-options] no-certificate-chain-in-ike;

アンチリプレイ サービスの設定または無効化

[edit services service-set service-set-name ipsec-vpn-options]階層レベルでanti-replay-window-sizeステートメントを含めて、アンチリプレイウィンドウのサイズを指定できます。

anti-replay-window-size bits;

このステートメントは、[edit services ipsec-vpn rule rule-name term term-name then]階層レベルでanti-replay-window-sizeステートメントを設定できない動的エンドポイントトンネルに役立ちます。

静的IPsecトンネルの場合、このステートメントは、このサービスセット内のすべての静的トンネルのアンチリプレイウィンドウサイズを設定します。特定のトンネルでアンチリプレイウィンドウサイズに特定の値が必要な場合は、[edit services ipsec-vpn rule rule-name term term-name then]階層レベルでanti-replay-window-sizeステートメントを設定します。このサービスセットの特定のトンネルに対してアンチリプレイチェックを無効にする必要がある場合は、[edit services ipsec-vpn rule rule-name term term-name then]階層レベルでno-anti-replayステートメントを設定します。

[edit services ipsec-vpn rule rule-name term term-name then]階層レベルのanti-replay-window-sizeとno-anti-replayの設定は、[edit services service-set service-set-name ipsec-vpn-options]階層レベルで指定された設定よりも優先されます。

また、[edit services service-set service-set-name ipsec-vpn-options]階層レベルでno-anti-replayステートメントを含めて、IPsecアンチリプレイサービスを無効にすることもできます。これにより、セキュリティアソシエーションの相互運用性の問題が発生することがあります。

no-anti-replay;

このステートメントは、[edit services ipsec-vpn rule rule-name term term-name then]階層レベルでno-anti-replyステートメントを設定できない動的エンドポイントトンネルに役立ちます。

静的IPsecトンネルの場合、このステートメントは、このサービスセット内のすべてのトンネルのアンチリプレイチェックを無効にします。特定のトンネルに対してアンチリプレイチェックを有効にする必要がある場合は、[edit services ipsec-vpn rule rule-name term term-name then]階層レベルでanti-replay-window-sizeステートメントを設定します。

[edit services ipsec-vpn rule rule-name term term-name then]階層レベルでanti-replay-window-sizeおよびno-anti-replayステートメントを設定すると、[edit services service-set service-set-name ipsec-vpn-options]階層レベルで指定された設定が上書きされます。

Do Not Fragmentビットのクリア

[edit services service-set service-set-name ipsec-vpn-options]階層レベルでclear-dont-fragment-bitステートメントを含めることで、IPsecトンネルに入るすべてのIPバージョン4(IPv4)パケットのDF(Do Not Fragment)ビットをクリアすることができます。カプセル化されたパケットのサイズがトンネルの最大伝送単位(MTU)を超える場合、パケットはカプセル化前にフラグメント化されます。

clear-dont-fragment-bit;

このステートメントは、[edit services ipsec-vpn rule rule-name term term-name then]階層レベルでclear-dont-fragment-bitステートメントを設定できない動的エンドポイントトンネルに役立ちます。

静的IPsecトンネルの場合、このステートメントを設定すると、このサービスセット内のすべての静的トンネルに入るパケットのDFビットがクリアされます。特定のトンネルに入るパケットでDFビットをクリアしたい場合は、[edit services ipsec-vpn rule rule-name term term-name then]階層レベルでclear-dont-fragment-bitステートメントを設定します。

Junos OSリリース14.1以降、動的エンドポイントIPSecトンネルを介して送信されるパケットにおいて、トンネルに入るパケットのDFビットに設定された値をIPsecパケットの外部ヘッダーにのみコピーし、IPsecパケットの内部ヘッダーのDFビットに変更を加えないようにすることができます。パケットサイズがトンネル最大送信単位(MTU)値を超える場合、パケットはカプセル化前にフラグメント化されます。IPsecトンネルの場合、インターフェイスのMTU設定に関係なく、デフォルトのMTU値は1500です。DFビット値を外部ヘッダーのみにコピーし、内部ヘッダーを変更しない場合は、[edit services service-set service-set-name ipsec-vpn-options]階層レベルでcopy-dont-fragment-bitステートメントを使用します。また、DFビットはIPsecパケットの外部IPv4ヘッダーにのみ設定し、内部IPv4ヘッダーでは定義しないように設定することもできます。IPsecパケットの外部ヘッダーのみにDFビットを設定し、内部ヘッダーを変更しない場合は、[edit services service-set service-set-name ipsec-vpn-options]階層レベルにset-dont-fragment-bitステートメントを含めます。これらの設定は、静的エンドポイントトンネルに適用され、静的トンネルには適用されません。静的トンネルに入るIPv4パケットのDFビットをクリアするには、[edit services ipsec-vpn rule rule-name term term-name then]階層レベルでcopy-dont-fragment-bitステートメントとset-dont-fragment-bitステートメントを含める必要があります。これらの機能は、MS-MICおよびMS-MPCを搭載したMXシリーズルーターでサポートされています。

パッシブモードトンネリングの設定

[edit services service-set service-set-name ipsec-vpn-options]階層レベルにpassive-mode-tunnelingステートメントを含めることで、サービスセットが不正な形式のパケットをトンネルできるようにすることができます。

[edit services service-set service-set-name ipsec-vpn-options] passive-mode-tunneling;

この機能は、バージョン、TTL、プロトコル、オプション、アドレス、その他のランド攻撃チェックなどのアクティブなIPチェックをバイパスし、パケットをそのままトンネルします。このステートメントが設定されていない場合、IPチェックに失敗したパケットはPICで破棄されます。パッシブモードでは、内側パケットは触れません。パケットサイズがトンネルMTU値を超えても、ICMPエラーは生成されません。

IPsecトンネルはネクストホップとして扱われず、TTLはデクリメントされません。パケットサイズがトンネルMTU値を超えてもICMPエラーは生成されないため、パケットがトンネルMTUしきい値を超えてもトンネル化されます。

この機能は、Junos VPN Site Secure操作のトレースで説明されているno-ipsec-tunnel-in-tracerouteステートメントによって提供される機能に似ています。Junos OSリリース14.2以降、パッシブモードトンネリングはMS-MICとMS-MPCでサポートされています。

Junos OSリリース14.2以降、IP、TCP、UDP、ICMP情報の異常がないかパケットヘッダーを検証し、そのような異常やエラーにフラグを立てるために、MS-MICおよびMS-MPCでサポートされている header-integrity-check オプションは、パッシブモードトンネリングによって引き起こされる機能とは反対の機能を持つようになりました。MS-MICとMS-MPCで header-integrity-check ステートメントと passive-mode tunneling ステートメントの両方を設定し、そのような設定をコミットしようとすると、コミット中にエラーが表示されます。

パッシブモードのトンネリング機能([edit services service-set service-set-name ipsec-vpn-options]階層レベルにpassive-mode-tunnelinステートメントを含めることで)は、トレースルート出力でIPsecトンネルエンドポイントを無効にする機能のスーパーセットです([edit services ipsec-vpn]階層レベルにno-ipsec-tunnel-in-tracerouteステートメントを含めることで)。また、パッシブモードトンネリングは、no-ipsec-tunnel-in-tracerouteステートメントで設定されているIPsecトンネルをネクストホップとして扱わないほか、アクティブIPチェックとトンネルMTUチェックをバイパスします。

トンネルMTU値の設定

[edit services service-set service-set-name ipsec-vpn-options]階層レベルでtunnel-mtuステートメントを含めて、IPsecトンネルの最大送信単位(MTU)値を設定できます。

tunnel-mtu bytes;

このステートメントは、[edit services ipsec-vpn rule rule-name term term-name then]階層レベルでtunnel-mtuステートメントを設定できない動的エンドポイントトンネルに役立ちます。

静的IPsecトンネルの場合、このステートメントは、このサービストンネルセット内のすべてのトンネルのトンネルMTU値を設定します。特定のトンネルに特定の値が必要な場合は、[edit services ipsec-vpn rule rule-name term term-name then]階層レベルでtunnel-mtuステートメントを設定します。

[edit services ipsec-vpn rule rule-name term term-name then]階層レベルのtunnel-mtu設定は、[edit services service-set service-set-name ipsec-vpn-options]階層レベルで指定された値を上書きします。

UDPカプセル化によるIPsecマルチパス転送の設定

Junos OSリリース16.1以降では、サービスセットでUDPカプセル化を設定し、パケットのIPsecカプセル化にUDPヘッダーを追加することで、IPsecトラフィックのマルチパス転送を有効にすることができます。これにより、IPsecトラフィックが複数のパス上で転送され、IPsecトラフィックのスループットが向上します。UDPカプセル化を有効にしない場合、すべてのIPsecトラフィックは単一の転送パスをたどります。

NAT-Tが検出されると、IPsecパケットのUDPカプセル化は行われず、NAT-T UDPカプセル化のみが行われます。

UDPカプセル化を有効にするには:

UDPカプセル化を有効にします。

[edit services service-set service-set-name ipsec-vpn-options] user@host set udp-encapsulation

(オプション)UDP宛先ポート番号を指定します。

[edit services service-set service-set-name ipsec-vpn-options udp-encapsulation] user@host set udp-dest-port destination-port

1025から65536までの宛先ポート番号を使用しますが、4500は使用しないでください。ポート番号を指定しない場合、デフォルトの宛先ポートは4565です。

関連項目

例:デジタル証明書を使用した IKE 動的 SA 設定

この例では、デジタル証明書を使用して IKE 動的 SA を設定する方法を示し、以下のセクションで構成されています。

要件

この例では、以下のハードウェアおよびソフトウェアコンポーネントを使用しています。

マルチサービスインターフェイスがインストールされた4台のM Series、MXシリーズ、またはT Seriesルーター。

Junos OSリリース9.4以降。

この例を設定する前に、CA証明書をリクエストし、ローカル証明書を作成し、これらのデジタル証明書をルーターにロードする必要があります。詳細については、「 証明書の登録」を参照してください。

概要

SA(セキュリティ アソシエーション)は、2 つのホストが IPsec を使用して相互に安全に通信できるようにするシンプレックス接続です。この例では、デジタル証明書を使用した IKE 動的 SA 設定について説明します。デジタル証明書を使用すると、IKE トンネルのセキュリティが強化されます。サービスPICのデフォルト値を使用する場合、IPsecプロポーザルやIPsecポリシーを設定する必要はありません。ただし、デジタル証明書の使用を指定するIKEプロポーザルを設定し、IKEポリシーでIKEプロポーザルとローカル証明書を参照し、サービスセットにCAプロファイルを適用する必要があります。

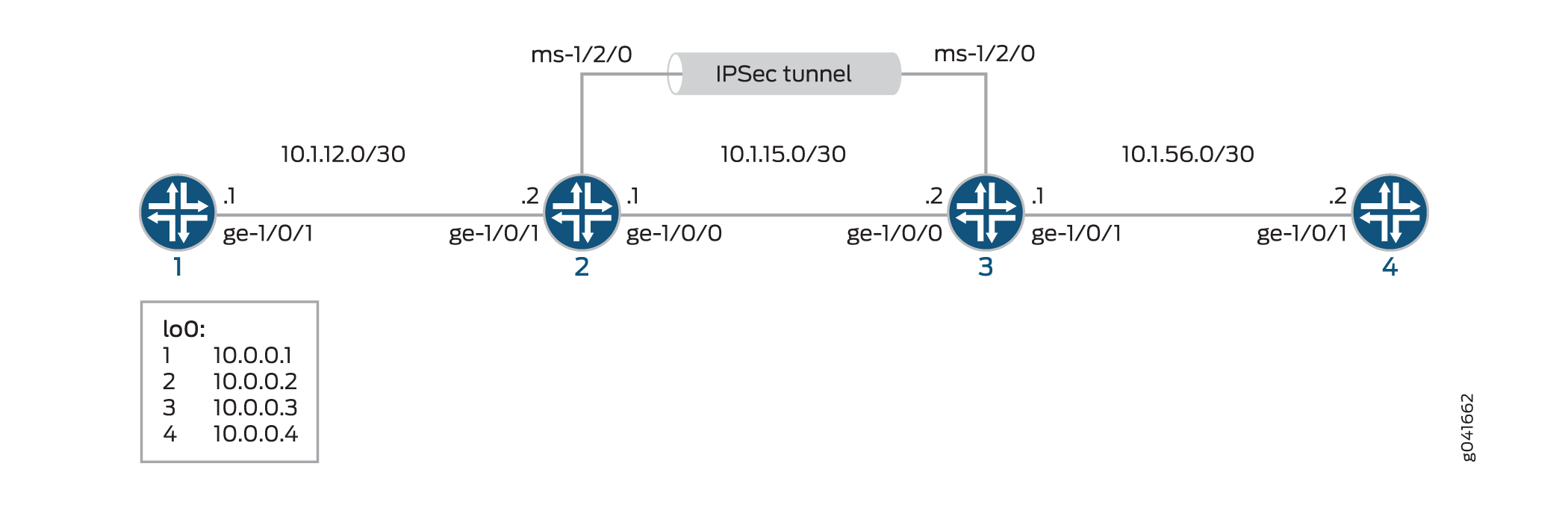

図1は、4つのルーターのグループを含むIPsecトポロジーを示しています。この構成では、ルーター2と3が、事前共有鍵の代わりにデジタル証明書を使用して、IKEベースのIPsecトンネルを確立する必要があります。ルーター1および4は基本的な接続を提供し、IPsecトンネルが動作していることを確認するために使用されます。

トポロジー

設定

デジタル証明書を使用して IKE 動的 SA を設定するには、以下のタスクを実行します。

この例に示されているインターフェイスタイプは、あくまでも目安です。例えば、ge-の代わりにso-インターフェイスを使用し、ms-の代わりにsp-を使用できます。

ルーター1の設定

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更した後、コマンドをルーター1の[edit]階層レベルのCLIにコピー&ペーストします。

set interfaces ge-0/0/0 description "to R2 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.12.2/30 set interfaces lo0 unit 0 family inet address 10.0.0.1/32 set routing-options router-id 10.0.0.1 set protocols ospf area 0.0.0.0 interface ge-0/0/0 set protocols ospf area 0.0.0.0 interface lo0.0

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、『CLIユーザーガイド』の「設定モードでのCLIエディターの使用」を参照してください。

ルーター1をルーター2とのOSPF接続用に設定するには:

イーサネット インターフェイスとループバック インターフェイスを設定します。

[edit interfaces] user@router1# set ge-0/0/0 description "to R2 ge-0/0/0" user@router1# set ge-0/0/0 unit 0 family inet address 10.1.12.2/30 user@router1# set lo0 unit 0 family inet address 10.0.0.1/32

OSPFエリアを指定し、インターフェイスをOSPFエリアに関連付けます。

[edit protocols] user@router1# set ospf area 0.0.0.0 interface ge-0/0/0.0 user@router1# set ospf area 0.0.0.0 interface lo0.0

ルーターIDを設定します。

[edit routing-options] user@router1# set router-id 10.0.0.1

設定をコミットします。

[edit] user@router1# commit

結果

設定モードから、 show interfaces、 show protocols ospf、 show routing-options コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します。

user@router1# show interfaces

interfaces {

ge-0/0/0 {

description "To R2 ge-0/0/0";

unit 0 {

family inet {

address 10.1.12.2/30;

}

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.1/32;

}

}

}

}

user@router1# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

}

}

}

user@router1# show routing-options

routing-options {

router-id 10.0.0.1;

}

ルーター2の設定

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更してから、コマンドをルーター 2 の [edit] 階層レベルの CLI にコピー アンド ペーストします。

set interfaces ge-0/0/0 description "to R1 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.12.1/30 set interfaces ge-0/0/1 description "to R3 ge-0/0/1" set interfaces ge-0/0/1 unit 0 family inet address 10.1.15.1/30 set interfaces ms-1/2/0 services-options syslog host local services info set interfaces ms-1/2/0 unit 0 family inet set interfaces ms-1/2/0 unit 1 family inet set interfaces ms-1/2/0 unit 1 service-domain inside set interfaces ms-1/2/0 unit 2 family inet set interfaces ms-1/2/0 unit 2 service-domain outside set interfaces lo0 unit 0 family inet address 10.0.0.2/32 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ms-1/2/0.1 set routing-options router-id 10.0.0.2 set services ipsec-vpn rule rule-ike term term-ike then remote-gateway 10.1.15.2 set services ipsec-vpn rule rule-ike term term-ike then dynamic ike-policy ike-digital-certificates set services ipsec-vpn rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy set services ipsec-vpn rule match-direction input set services ipsec-vpn ike proposal ike-demo-proposal authentication-method rsa-signatures set services ipsec-vpn ike policy ike-digital-certificates proposals ike-demo-proposal set services ipsec-vpn ike policy ike-digital-certificates local-id fqdn router2.example.com set services ipsec-vpn ike policy ike-digital-certificates local-certificate local-entrust2 set services ipsec-vpn ike policy ike-digital-certificates remote-id fqdn router3.example.com set services ipsec-vpn ipsec proposal ipsec-demo-proposal protocol esp set services ipsec-vpn ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec proposals ipsec-demo-proposal set services ipsec-vpn establish-tunnels immediately set services service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 set services service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 set services service-set demo-service-set ipsec-vpn-options trusted-ca entrust set services service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.1 set services service-set demo-service-set ipsec-vpn-rules rule-ike

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、『CLIユーザーガイド』の「設定モードでのCLIエディターの使用」を参照してください。

ルーター2でOSPF接続とIPsecトンネルパラメーターを設定するには:

インターフェイスのプロパティを設定します。このステップでは、2つのイーサネットインターフェイス(ge-1/0/0とge-1/0/1)、ループバックインターフェイス、マルチサービスインターフェイス(ms-1/2/0)を設定します。

[edit interfaces] user@router2# set ge-0/0/0 description "to R1 ge-0/0/0" user@router2# set ge-0/0/0 unit 0 family inet address 10.1.12.1/30 user@router2# set ge-0/0/1 description "to R3 ge-0/0/1" user@router2# set ge-0/0/1 unit 0 family inet address 10.1.15.1/30 user@router2# set ms-1/2/0 services-options syslog host local services info user@router2# set ms-1/2/0 unit 0 family inet user@router2# set ms-1/2/0 unit 1 family inet user@router2# set ms-1/2/0 unit 1 service-domain inside user@router2# set ms-1/2/0 unit 2 family inet user@router2# set ms-1/2/0 unit 2 service-domain outside user@router2# set lo0 unit 0 family inet address 10.0.0.2/32

OSPFエリアを指定し、インターフェイスをOSPFエリアに関連付けます。

[edit protocols] user@router2# set ospf area 0.0.0.0 interface ge-0/0/0.0 user@router2# set ospf area 0.0.0.0 interface lo0.0 user@router2# set ospf area 0.0.0.0 interface ms-1/2/0.1

ルーターIDを設定します。

[edit routing-options] user@router2# set router-ID 10.0.0.2

IKEプロポーザルとポリシーを設定します。デジタル証明書のIKEプロポーザルを有効にするには、

[edit services ipsec-vpn ike proposal proposal-name authentication-method]階層レベルでrsa-signaturesステートメントを含めます。IKEポリシーでローカル証明書を参照するには、[edit services ipsec-vpn ike policy policy-name]階層レベルでlocal-certificateステートメントを含めます。サービスセット内のCAまたはRAを識別するには、[edit services service-set service-set-name ipsec-vpn-options]階層レベルでtrusted-caステートメントを含めます。注:デジタル証明書の作成とインストールについては、「 証明書の登録」を参照してください。

[edit services ipsec-vpn] user@router2# set ike proposal ike-demo-proposal authentication-method rsa-signatures user@router2# set ike policy ike-digital-certificates proposals ike-demo-proposal user@router2# set ike policy ike-digital-certificates local-id fqdn router2.example.com user@router2# set ike policy ike-digital-certificates local-certificate local-entrust2 user@router2# set ike policy ike-digital-certificates remote-id fqdn router3.example.com

IPsecプロポーザルとポリシーを設定します。また、

established-tunnelsノブをimmediatelyに設定します。[edit services ipsec-vpn] user@router2# set ipsec proposal ipsec-demo-proposal protocol esp user@router2# set ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 user@router2# set ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc user@router2# set ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 user@router2# set ipsec proposals ipsec-demo-proposal user@router2# set establish-tunnels immediately

IPsecルールを設定します。

[edit services ipsec-vpn] user@router2# set rule rule-ike term term-ike then remote-gateway 10.1.15.2 user@router2# set rule rule-ike term term-ike then dynamic ike-policy ike-digital-certificates user@router2# set rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy user@router2# set rule match-direction input

ネクストホップスタイルのサービスセットを設定し、ローカルゲートウェイアドレスを指定して、IPsec VPNルールをサービスセットに関連付けます。

[edit services] user@router2# set service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 user@router2# set service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 user@router2# set service-set demo-service-set ipsec-vpn-options trusted-ca entrust user@router2# set service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.1 user@router2# set service-set demo-service-set ipsec-vpn-rules rule-ike

設定をコミットします。

[edit] user@router2# commit

結果

設定モードから、 show interfaces、 show protocols ospf、 show routing-options、および show services コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します

user@router2# show interfaces

interfaces {

ge-0/0/0 {

description "To R1 ge-0/0/0";

unit 0 {

family inet {

address 10.1.12.1/30;

}

}

}

ge-0/0/1 {

description "To R3 ge-0/0/1";

unit 0 {

family inet {

address 10.1.15.1/30;

}

}

}

ms-1/2/0 {

services-options {

syslog {

host local {

services info;

}

}

}

unit 0 {

family inet;

}

unit 1 {

family inet;

service-domain inside;

}

unit 2 {

family inet;

service-domain outside;

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.2/32;

}

}

}

}

user@router2# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

interface ms-1/2/0.1;

}

}

}

user@router2# show routing-options

routing-options {

router-id 10.0.0.2;

}

user@router2# show services

services {

ipsec-vpn {

rule rule-ike {

term term-ike {

then {

remote-gateway 10.1.15.2;

dynamic {

ike-policy ike-digital-certificates;

ipsec-policy ipsec-demo-policy

}

}

}

match-direction input;

}

ike {

proposal ike-demo-proposal {

authentication-method rsa-signatures;

}

policy ike-digital-certificates {

proposals ike-demo-proposal;

local-id fqdn router2.example.com;

local-certificate local-entrust2;

remote-id fqdn router3.example.com;

}

}

ipsec {

proposal ipsec-demo-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy demo-policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec-demo-proposal;

}

establish-tunnels immediately;

}

service-set service-set-dynamic-demo-service-set {

next-hop-service {

inside-service-interface ms-1/2/0.1;

outside-service-interface ms-1/2/0.2;

}

ipsec-vpn-options {

trusted-ca entrust;

local-gateway 10.1.15.1;

}

ipsec-vpn-rules rule-ike;

}

}

}

ルーター3の設定

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更し、ルーター3の[edit]階層レベルのCLIにコマンドをコピー&ペーストしてください。

set interfaces ge-0/0/0 description "to R4 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.56.1/30 set interfaces ge-0/0/1 description "to R2 ge-0/0/1" set interfaces ge-0/0/1 unit 0 family inet address 10.1.15.2/30 set interfaces ms-1/2/0 services-options syslog host local services info set interfaces ms-1/2/0 unit 0 family inet set interfaces ms-1/2/0 unit 1 family inet set interfaces ms-1/2/0 unit 1 service-domain inside set interfaces ms-1/2/0 unit 2 family inet set interfaces ms-1/2/0 unit 2 service-domain outside set interfaces lo0 unit 0 family inet address 10.0.0.3/32 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ms-1/2/0.1 set routing-options router-id 10.0.0.3 set services ipsec-vpn rule rule-ike term term-ike then remote-gateway 10.1.15.1 set services ipsec-vpn rule rule-ike term term-ike then dynamic ike-policy ike-digital-certificates set services ipsec-vpn rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy set services ipsec-vpn rule match-direction input set services ipsec-vpn ike proposal ike-demo-proposal authentication-method rsa-signatures set services ipsec-vpn ike policy ike-digital-certificates proposals ike-demo-proposal set services ipsec-vpn ike policy ike-digital-certificates local-id fqdn router3.example.com set services ipsec-vpn ike policy ike-digital-certificates local-certificate local-entrust3 set services ipsec-vpn ike policy ike-digital-certificates remote-id fqdn router2.example.com set services ipsec-vpn ipsec proposal ipsec-demo-proposal protocol esp set services ipsec-vpn ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec proposals ipsec-demo-proposal set services ipsec-vpn establish-tunnels immediately set services service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 set services service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 set services service-set demo-service-set ipsec-vpn-options trusted-ca entrust set services service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.2 set services service-set demo-service-set ipsec-vpn-rules rule-ike

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、『CLIユーザーガイド』の「設定モードでのCLIエディターの使用」を参照してください。

IPsecピアに必要なすべてのコンポーネントを含む対称的な設定を持っていない場合、ピアリング関係を確立できません。CA証明書をリクエストし、ローカル証明書を作成し、これらのデジタル証明書をルーターにロードして、IPsec設定で参照する必要があります。デジタル認定の詳細については、「 証明書の登録」を参照してください。

ルーター3でOSPF接続とIPsecトンネルパラメーターを設定するには:

インターフェイスのプロパティを設定します。このステップでは、2つのイーサネットインターフェイス(ge-1/0/0およびge-1/0/1)、ループバックインターフェイス、およびマルチサービスインターフェイス(ms-1/2/0)を設定します。

[edit interfaces] user@router3# set ge-0/0/0 description "to R4 ge-0/0/0" user@router3# set ge-0/0/0 unit 0 family inet address 10.1.56.1/30 user@router3# set ge-0/0/1 description "to R2 ge-0/0/1" user@router3# set ge-0/0/1 unit 0 family inet address 10.1.15.2/30 user@router3# set ms-1/2/0 services-options syslog host local services info user@router3# set ms-1/2/0 unit 0 family inet user@router3# set ms-1/2/0 unit 1 family inet user@router3# set ms-1/2/0 unit 1 service-domain inside user@router3# set ms-1/2/0 unit 2 family inet user@router3# set ms-1/2/0 unit 2 service-domain outside user@router3# set lo0 unit 0 family inet address 10.0.0.3/32

OSPFエリアを指定し、インターフェイスをOSPFエリアに関連付けます。

[edit protocols] user@router3# set ospf area 0.0.0.0 interface ge-0/0/0.0 user@router3# set ospf area 0.0.0.0 interface lo0.0 user@router3# set ospf area 0.0.0.0 interface ms-1/2/0.1

ルーターIDを設定します。

[edit routing-options] user@router3# set router-id 10.0.0.3

IKEプロポーザルとポリシーを設定します。デジタル証明書のIKEプロポーザルを有効にするには、

[edit services ipsec-vpn ike proposal proposal-name authentication-method]階層レベルでrsa-signaturesステートメントを含めます。IKEポリシーでローカル証明書を参照するには、[edit services ipsec-vpn ike policy policy-name]階層レベルでlocal-certificateステートメントを含めます。サービスセット内のCAまたはRAを特定するには、[edit services service-set service-set-name ipsec-vpn-options]階層レベルでtrusted-caステートメントを含めます。注:デジタル証明書の作成とインストールについては、「 証明書の登録」を参照してください。

[edit services ipsec-vpn] user@router3# set ike proposal ike-demo-proposal authentication-method rsa-signatures user@router3# set ike policy ike-digital-certificates proposals ike-demo-proposal user@router3# set ike policy ike-digital-certificates local-id fqdn router2.example.com user@router3# set ike policy ike-digital-certificates local-certificate local-entrust2 user@router3# set ike policy ike-digital-certificates remote-id fqdn router3.example.com

IPsecプロポーザルを設定します。また、

established-tunnelsノブをimmediatelyに設定してください。[edit services ipsec-vpn] user@router3# set ipsec proposal ipsec-demo-proposal protocol esp user@router3# set ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 user@router3# set ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc user@router3# set ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 user@router3# set ipsec proposals ipsec-demo-proposal user@router3# set establish-tunnels immediately

IPsecルールを設定します。

[edit services ipsec-vpn] user@router3# set rule rule-ike term term-ike then remote-gateway 10.1.15.2 user@router3# set rule rule-ike term term-ike then dynamic ike-policy ike-digital-certificates user@router3# set rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy user@router3# set rule match-direction input

ネクストホップスタイルのサービスセットを設定し、ローカルゲートウェイアドレスを指定して、IPsec VPNルールをサービスセットに関連付けます。

[edit services] user@router3# set service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 user@router3# set service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 user@router3# set service-set demo-service-set ipsec-vpn-options trusted-ca entrust user@router3# set service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.2 user@router3# set service-set demo-service-set ipsec-vpn-rules rule-ike

設定をコミットします。

[edit] user@router3# commit

結果

設定モードから、 show interfaces、 show protocols ospf、 show routing-options、および show services コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します

user@router3# show interfaces

interfaces {

ge-0/0/0 {

description "To R4 ge-0/0/0";

unit 0 {

family inet {

address 10.1.56.1/30;

}

}

}

ge-0/0/1 {

description "To R2 ge-0/0/1";

unit 0 {

family inet {

address 10.1.15.2/30;

}

}

}

ms-1/2/0 {

services-options {

syslog {

host local {

services info;

}

}

}

unit 0 {

family inet {

}

unit 1 {

family inet;

service-domain inside;

}

unit 2 {

family inet;

service-domain outside;

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.3/32;

}

}

}

}

}

user@router3# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

interface ms-1/2/0.1;

}

}

}

user@router3# show routing-options

routing-options {

router-id 10.0.0.3;

}

user@router3# show services

services {

ipsec-vpn {

rule rule-ike {

term term-ike {

then {

remote-gateway 10.1.15.1;

dynamic {

ike-policy ike-digital-certificates;

ipsec-policy ipsec-demo-policy

}

}

}

match-direction input;

}

ike {

proposal ike-demo-proposal {

authentication-method rsa-signatures;

}

policy ike-digital-certificates {

proposals ike-demo-proposal;

local-id fqdn router3.example.com;

local-certificate local-entrust3;

remote-id fqdn router2.example.com;

}

}

ipsec {

proposal ipsec-demo-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy demo-policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec-demo-proposal;

}

establish-tunnels immediately;

}

service-set service-set-dynamic-demo-service-set {

next-hop-service {

inside-service-interface ms-1/2/0.1;

outside-service-interface ms-1/2/0.2;

}

ipsec-vpn-options {

trusted-ca entrust;

local-gateway 10.1.15.2;

}

ipsec-vpn-rules rule-ike;

}

}

}

ルーター4の設定

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更し、ルーター 4 の [edit] 階層レベルにある CLI にコマンドをコピーして貼り付けます。

set interfaces ge-0/0/0 description "to R3 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.56.2/30 set interfaces lo0 unit 0 family inet address 10.0.0.4/32 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 set routing-options router-id 10.0.0.4

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、『CLIユーザーガイド』の「設定モードでのCLIエディターの使用」を参照してください。

ルーター4とのOSPF接続を設定するには

インターフェイスを設定します。このステップでは、イーサネット インターフェイス(ge-1/0/1)とループバック インターフェイスを設定します。

[edit interfaces] user@router4# set ge-0/0/0 description "to R3 ge-0/0/0" user@router4# set ge-0/0/0 unit 0 family inet address 10.1.56.2/30 user@router4# set lo0 unit 0 family inet address 10.0.0.4/32

OSPFエリアを指定し、インターフェイスをOSPFエリアに関連付けます。

[edit protocols] user@router4# set ospf area 0.0.0.0 interface ge-0/0/0 user@router4# set ospf area 0.0.0.0 interface lo0.0

ルーターIDを設定します。

[edit routing-options] user@router4# set router-id 10.0.0.4

結果

設定モードから、 show interfaces、 show protocols ospf、 show routing-options コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します

user@router4# show interfaces

interfaces {

ge-0/0/0 {

description "To R3 ge-0/0/0";

unit 0 {

family inet {

address 10.1.56.2/30;

}

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.4/32;

}

}

}

}

user@router4# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

}

}

}

user@router4# show routing-options

routing-options {

router-id 10.0.0.4;

}

検証

ルーター1での作業の検証

目的

ルーター1では、ルーター4のso-0/0/0インターフェイスにpingコマンドを検証して、IPsecトンネルを介してトラフィックを送信します。

アクション

動作モードから、 ping 10.1.56.2を入力します。

user@router1>ping 10.1.56.2 PING 10.1.56.2 (10.1.56.2): 56 data bytes 64 bytes from 10.1.56.2: icmp_seq=0 ttl=254 time=1.351 ms 64 bytes from 10.1.56.2: icmp_seq=1 ttl=254 time=1.187 ms 64 bytes from 10.1.56.2: icmp_seq=2 ttl=254 time=1.172 ms 64 bytes from 10.1.56.2: icmp_seq=3 ttl=254 time=1.154 ms 64 bytes from 10.1.56.2: icmp_seq=4 ttl=254 time=1.156 ms ^C --- 10.1.56.2 ping statistics --- 5 packets transmitted, 5 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.154/1.204/1.351/0.074 ms

ルーター4のループバックアドレスにpingを実行すると、そのアドレスがルーター4に設定されたOSPFネットワークの一部であるため、操作は成功します。

user@router1>ping 10.0.0.4 PING 10.0.0.4 (10.0.0.4): 56 data bytes 64 bytes from 10.0.0.4: icmp_seq=0 ttl=62 time=1.318 ms 64 bytes from 10.0.0.4: icmp_seq=1 ttl=62 time=1.084 ms 64 bytes from 10.0.0.4: icmp_seq=2 ttl=62 time=3.260 ms ^C --- 10.0.0.4 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.084/1.887/3.260/0.975 ms

ルーター2での作業の検証

目的

一致したトラフィックが双方向IPsecトンネルに迂回していることを確認するには、IPsecの統計情報を表示します。

アクション

動作モードから、 show services ipsec-vpn ipsec statisticsを入力します。

user@router2>show services ipsec-vpn ipsec statistics PIC: sp-1/2/0, Service set: service-set-dynamic-demo-service-set ESP Statistics: Encrypted bytes: 162056 Decrypted bytes: 161896 Encrypted packets: 2215 Decrypted packets: 2216 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

IKE SAネゴシエーションが成功したことを確認するには、 show services ipsec-vpn ike security-associations コマンドを発行します。

動作モードから、を入力します show services ipsec-vpn ike security-associations

user@router2> show services ipsec-vpn ike security-associations Remote Address State Initiator cookie Responder cookie Exchange type 10.1.15.2 Matured d82610c59114fd37 ec4391f76783ef28 Main

IPsecセキュリティアソシエーションがアクティブであることを確認するには、 show services ipsec-vpn ipsec security-associations detail コマンドを発行します。SAには、プロトコルのESPや認証アルゴリズムのHMAC-SHA1-96など、サービスPICに固有のデフォルト設定が含まれていることに注意してください。

動作モードから、を入力します show services ipsec-vpn ipsec security-associations detail

user@router2> show services ipsec-vpn ipsec security-associations detail Service set: service-set-dynamic-demo-service-set Rule: rule-ike, Term: term-ike, Tunnel index: 1 Local gateway: 10.1.15.1, Remote gateway: 10.1.15.2 IPsec inside interface: sp-1/2/0.1 Local identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0) Remote identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0) Direction: inbound, SPI: 857451461, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 9052 seconds Hard lifetime: Expires in 9187 seconds Anti-replay service: Enabled, Replay window size: 64 Direction: outbound, SPI: 1272330309, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 9052 seconds Hard lifetime: Expires in 9187 seconds Anti-replay service: Enabled, Replay window size: 64

IPsecトンネルの確立に使用されるデジタル証明書を表示するには、show services ipsec-vpn certificatesコマンドを発行します。

動作モードから、を入力します show services ipsec-vpn certificates

user@router2> show services ipsec-vpn certificates Service set: service-set-dynamic-demo-service-set, Total entries: 3 Certificate cache entry: 3 Flags: Non-root Trusted Issued to: router3.example.com, Issued by: juniper Alternate subject: router3.example.com Validity: Not before: 2005 Nov 21st, 23:33:58 GMT Not after: 2008 Nov 22nd, 00:03:58 GMT Certificate cache entry: 2 Flags: Non-root Trusted Issued to: router2.example.com, Issued by: juniper Alternate subject: router2.example.com Validity: Not before: 2005 Nov 21st, 23:28:22 GMT Not after: 2008 Nov 21st, 23:58:22 GMT Certificate cache entry: 1 Flags: Root Trusted Issued to: juniper, Issued by: juniper Validity: Not before: 2005 Oct 18th, 23:54:22 GMT Not after: 2025 Oct 19th, 00:24:22 GMT

CA証明書を表示するには、show security pki ca-certificate detailコマンドを発行します。証明書署名用、鍵暗号化用、CA のデジタル署名用の 3 つの個別の証明書があることに注意してください。

動作モードから、を入力します show security pki ca-certificate detail

user@router2> show security pki ca-certificate detail Certificate identifier: entrust Certificate version: 3 Serial number: 4355 9235 Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us Validity: Not before: 2005 Oct 18th, 23:54:22 GMT Not after: 2025 Oct 19th, 00:24:22 GMT Public key algorithm: rsaEncryption(1024 bits) cb:9e:2d:c0:70:f8:ea:3c:f2:b5:f0:02:48:87:dc:68:99:a3:57:4f 0e:b9:98:0b:95:47:0d:1f:97:7c:53:17:dd:1a:f8:da:e5:08:d1:1c 78:68:1f:2f:72:9f:a2:cf:81:e3:ce:c5:56:89:ce:f0:97:93:fa:36 19:3e:18:7d:8c:9d:21:fe:1f:c3:87:8d:b3:5d:f3:03:66:9d:16:a7 bf:18:3f:f0:7a:80:f0:62:50:43:83:4f:0e:d7:c6:42:48:c0:8a:b2 c7:46:30:38:df:9b:dc:bc:b5:08:7a:f3:cd:64:db:2b:71:67:fe:d8 04:47:08:07:de:17:23:13 Signature algorithm: sha1WithRSAEncryption Fingerprint: 00:8e:6f:58:dd:68:bf:25:0a:e3:f9:17:70:d6:61:f3:53:a7:79:10 (sha1) 71:6f:6a:76:17:9b:d6:2a:e7:5a:72:97:82:6d:26:86 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: CRL signing, Certificate signing Certificate identifier: entrust Certificate version: 3 Serial number: 4355 925c Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us, Common name: First Officer Validity: Not before: 2005 Oct 18th, 23:55:59 GMT Not after: 2008 Oct 19th, 00:25:59 GMT Public key algorithm: rsaEncryption(1024 bits) c0:a4:21:32:95:0a:cd:ec:12:03:d1:a2:89:71:8e:ce:4e:a6:f9:2f 1a:9a:13:8c:f6:a0:3d:c9:bd:9d:c2:a0:41:77:99:1b:1e:ed:5b:80 34:46:f8:5b:28:34:38:2e:91:7d:4e:ad:14:86:78:67:e7:02:1d:2e 19:11:b7:fa:0d:ba:64:20:e1:28:4e:3e:bb:6e:64:dc:cd:b1:b4:7a ca:8f:47:dd:40:69:c2:35:95:ce:b8:85:56:d7:0f:2d:04:4d:5d:d8 42:e1:4f:6b:bf:38:c0:45:1e:9e:f0:b4:7f:74:6f:e9:70:fd:4a:78 da:eb:10:27:bd:46:34:33 Signature algorithm: sha1WithRSAEncryption Fingerprint: bc:78:87:9b:a7:91:13:20:71:db:ac:b5:56:71:42:ad:1a:b6:46:17 (sha1) 23:79:40:c9:6d:a6:f0:ca:e0:13:30:d4:29:6f:86:79 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: Key encipherment Certificate identifier: entrust Certificate version: 3 Serial number: 4355 925b Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us, Common name: First Officer Validity: Not before: 2005 Oct 18th, 23:55:59 GMT Not after: 2008 Oct 19th, 00:25:59 GMT Public key algorithm: rsaEncryption(1024 bits) ea:75:c4:f3:58:08:ea:65:5c:7e:b3:de:63:0a:cf:cf:ec:9a:82:e2 d7:e8:b9:2f:bd:4b:cd:86:2f:f1:dd:d8:a2:95:af:ab:51:a5:49:4e 00:10:c6:25:ff:b5:49:6a:99:64:74:69:e5:8c:23:5b:b4:70:62:8e e4:f9:a2:28:d4:54:e2:0b:1f:50:a2:92:cf:6c:8f:ae:10:d4:69:3c 90:e2:1f:04:ea:ac:05:9b:3a:93:74:d0:59:24:e9:d2:9d:c2:ef:22 b9:32:c7:2c:29:4f:91:cb:5a:26:fe:1d:c0:36:dc:f4:9c:8b:f5:26 af:44:bf:53:aa:d4:5f:67 Signature algorithm: sha1WithRSAEncryption Fingerprint: 46:71:15:34:f0:a6:41:76:65:81:33:4f:68:47:c4:df:78:b8:e3:3f (sha1) ee:cc:c7:f4:5d:ac:65:33:0a:55:db:59:72:2c:dd:16 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: Digital signature

ローカル証明書要求を表示するには、show security pki certificate-requestコマンドを発行します。

動作モードから、を入力します show security pki certificate-request

user@router2> show security pki certificate-request Certificate identifier: local-entrust2 Issued to: router2.example.com Public key algorithm: rsaEncryption(1024 bits) Public key verification status: Passed

ローカル証明書を表示するには、show security pki local-certificateコマンドを発行します。

動作モードから、を入力します show security pki local-certificate

user@router2> show security pki local-certificate Certificate identifier: local-entrust2 Issued to: router2.example.com, Issued by: juniper Validity: Not before: 2005 Nov 21st, 23:28:22 GMT Not after: 2008 Nov 21st, 23:58:22 GMT Public key algorithm: rsaEncryption(1024 bits) Public key verification status: Passed

ルーター3での作業の検証

目的

一致したトラフィックが双方向IPsecトンネルに迂回していることを確認するには、IPsecの統計情報を表示します。

アクション

動作モードから、 show services ipsec-vpn ipsec statisticsを入力します。

user@router3>show services ipsec-vpn ipsec statistics PIC: sp-1/2/0, Service set: service-set-dynamic-demo-service-set ESP Statistics: Encrypted bytes: 161896 Decrypted bytes: 162056 Encrypted packets: 2216 Decrypted packets: 2215 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

IKE SAネゴシエーションが成功したことを確認するには、show services ipsec-vpn ike security-associationsコマンドを発行します。正常にするには、ルーター3のSAに、ルーター2で指定したのと同じ設定が含まれている必要があります。

動作モードから、 show services ipsec-vpn ike security-associationsを入力します。

user@router3>show services ipsec-vpn ike security-associations Remote Address State Initiator cookie Responder cookie Exchange type 10.1.15.1 Matured d82610c59114fd37 ec4391f76783ef28 Main

IPsec SAがアクティブであることを確認するには、show services ipsec-vpn ipsec security-associations detailコマンドを発行します。正常にするには、ルーター3のSAに、ルーター2で指定したのと同じ設定が含まれている必要があります。

動作モードから、 show services ipsec-vpn ipsec security-associations detailを入力します。

user@router3>show services ipsec-vpn ipsec security-associations detail Service set: service-set-dynamic-demo-service-set Rule: rule-ike, Term: term-ike, Tunnel index: 1 Local gateway: 10.1.15.2, Remote gateway: 10.1.15.1 IPsec inside interface: sp-1/2/0.1 Local identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0) Remote identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0) Direction: inbound, SPI: 1272330309, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 7219 seconds Hard lifetime: Expires in 7309 seconds Anti-replay service: Enabled, Replay window size: 64 Direction: outbound, SPI: 857451461, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 7219 seconds Hard lifetime: Expires in 7309 seconds Anti-replay service: Enabled, Replay window size: 64

IPsecトンネルの確立に使用されるデジタル証明書を表示するには、show services ipsec-vpn certificatesコマンドを発行します。

動作モードから、 show services ipsec-vpn certificatesを入力します。

user@router3>show services ipsec-vpn certificates Service set: service-set-dynamic-demo-service-set, Total entries: 3 Certificate cache entry: 3 Flags: Non-root Trusted Issued to: router3.example.com, Issued by: juniper Alternate subject: router3.example.com Validity: Not before: 2005 Nov 21st, 23:33:58 GMT Not after: 2008 Nov 22nd, 00:03:58 GMT Certificate cache entry: 2 Flags: Non-root Trusted Issued to: router2.example.com, Issued by: juniper Alternate subject: router2.example.com Validity: Not before: 2005 Nov 21st, 23:28:22 GMT Not after: 2008 Nov 21st, 23:58:22 GMT Certificate cache entry: 1 Flags: Root Trusted Issued to: juniper, Issued by: juniper Validity: Not before: 2005 Oct 18th, 23:54:22 GMT Not after: 2025 Oct 19th, 00:24:22 GMT

CA証明書を表示するには、show security pki ca-certificate detailコマンドを発行します。証明書署名用、鍵暗号化用、CA のデジタル署名用の 3 つの個別の証明書があることに注意してください。

動作モードから、 show security pki ca-certificate detailを入力します。

user@router3>show security pki ca-certificate detail Certificate identifier: entrust Certificate version: 3 Serial number: 4355 9235 Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us Validity: Not before: 2005 Oct 18th, 23:54:22 GMT Not after: 2025 Oct 19th, 00:24:22 GMT Public key algorithm: rsaEncryption(1024 bits) cb:9e:2d:c0:70:f8:ea:3c:f2:b5:f0:02:48:87:dc:68:99:a3:57:4f 0e:b9:98:0b:95:47:0d:1f:97:7c:53:17:dd:1a:f8:da:e5:08:d1:1c 78:68:1f:2f:72:9f:a2:cf:81:e3:ce:c5:56:89:ce:f0:97:93:fa:36 19:3e:18:7d:8c:9d:21:fe:1f:c3:87:8d:b3:5d:f3:03:66:9d:16:a7 bf:18:3f:f0:7a:80:f0:62:50:43:83:4f:0e:d7:c6:42:48:c0:8a:b2 c7:46:30:38:df:9b:dc:bc:b5:08:7a:f3:cd:64:db:2b:71:67:fe:d8 04:47:08:07:de:17:23:13 Signature algorithm: sha1WithRSAEncryption Fingerprint: 00:8e:6f:58:dd:68:bf:25:0a:e3:f9:17:70:d6:61:f3:53:a7:79:10 (sha1) 71:6f:6a:76:17:9b:d6:2a:e7:5a:72:97:82:6d:26:86 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: CRL signing, Certificate signing Certificate identifier: entrust Certificate version: 3 Serial number: 4355 925c Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us, Common name: First Officer Validity: Not before: 2005 Oct 18th, 23:55:59 GMT Not after: 2008 Oct 19th, 00:25:59 GMT Public key algorithm: rsaEncryption(1024 bits) c0:a4:21:32:95:0a:cd:ec:12:03:d1:a2:89:71:8e:ce:4e:a6:f9:2f 1a:9a:13:8c:f6:a0:3d:c9:bd:9d:c2:a0:41:77:99:1b:1e:ed:5b:80 34:46:f8:5b:28:34:38:2e:91:7d:4e:ad:14:86:78:67:e7:02:1d:2e 19:11:b7:fa:0d:ba:64:20:e1:28:4e:3e:bb:6e:64:dc:cd:b1:b4:7a ca:8f:47:dd:40:69:c2:35:95:ce:b8:85:56:d7:0f:2d:04:4d:5d:d8 42:e1:4f:6b:bf:38:c0:45:1e:9e:f0:b4:7f:74:6f:e9:70:fd:4a:78 da:eb:10:27:bd:46:34:33 Signature algorithm: sha1WithRSAEncryption Fingerprint: bc:78:87:9b:a7:91:13:20:71:db:ac:b5:56:71:42:ad:1a:b6:46:17 (sha1) 23:79:40:c9:6d:a6:f0:ca:e0:13:30:d4:29:6f:86:79 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: Key encipherment Certificate identifier: entrust Certificate version: 3 Serial number: 4355 925b Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us, Common name: First Officer Validity: Not before: 2005 Oct 18th, 23:55:59 GMT Not after: 2008 Oct 19th, 00:25:59 GMT Public key algorithm: rsaEncryption(1024 bits) ea:75:c4:f3:58:08:ea:65:5c:7e:b3:de:63:0a:cf:cf:ec:9a:82:e2 d7:e8:b9:2f:bd:4b:cd:86:2f:f1:dd:d8:a2:95:af:ab:51:a5:49:4e 00:10:c6:25:ff:b5:49:6a:99:64:74:69:e5:8c:23:5b:b4:70:62:8e e4:f9:a2:28:d4:54:e2:0b:1f:50:a2:92:cf:6c:8f:ae:10:d4:69:3c 90:e2:1f:04:ea:ac:05:9b:3a:93:74:d0:59:24:e9:d2:9d:c2:ef:22 b9:32:c7:2c:29:4f:91:cb:5a:26:fe:1d:c0:36:dc:f4:9c:8b:f5:26 af:44:bf:53:aa:d4:5f:67 Signature algorithm: sha1WithRSAEncryption Fingerprint: 46:71:15:34:f0:a6:41:76:65:81:33:4f:68:47:c4:df:78:b8:e3:3f (sha1) ee:cc:c7:f4:5d:ac:65:33:0a:55:db:59:72:2c:dd:16 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: Digital signature

ローカル証明書要求を表示するには、show security pki certificate-requestコマンドを発行します。

動作モードから、 show security pki certificate-requestを入力します。

user@router3>show security pki certificate-request Certificate identifier: local-entrust3 Issued to: router3.example.com Public key algorithm: rsaEncryption(1024 bits) Public key verification status: Passed

ローカル証明書を表示するには、show security pki local-certificateコマンドを発行します。

動作モードから、 show security pki local-certificateを入力します。

user@router3>show security pki local-certificate Certificate identifier: local-entrust3 Issued to: router3.example.com, Issued by: juniper Validity: Not before: 2005 Nov 21st, 23:33:58 GMT Not after: 2008 Nov 22nd, 00:03:58 GMT Public key algorithm: rsaEncryption(1024 bits) Public key verification status: Passed

ルーター4での作業の検証

目的

ルーター4で、ルーター1のso-0/0/0インターフェイスにpingコマンドを発行し、IPsecトンネルを介してトラフィックを送信します。

アクション

動作モードから、 ping 10.1.12.2を入力します。

user@router4>ping 10.1.12.2 PING 10.1.12.2 (10.1.12.2): 56 data bytes 64 bytes from 10.1.12.2: icmp_seq=0 ttl=254 time=1.350 ms 64 bytes from 10.1.12.2: icmp_seq=1 ttl=254 time=1.161 ms 64 bytes from 10.1.12.2: icmp_seq=2 ttl=254 time=1.124 ms 64 bytes from 10.1.12.2: icmp_seq=5 ttl=254 time=1.116 ms ^C --- 10.1.12.2 ping statistics --- 4 packets transmitted, 4 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.116/1.172/1.350/0.081 ms

トラフィックがIPsecトンネルを介して移動することを確認する最後の方法は、ルーター1のso-0/0/0インターフェイスにtracerouteコマンドを発行することです。ルーター2と3の間の物理インターフェイスは、パスで参照されていないことに注意してください。トラフィックは、ルーター3のアダプティブサービスIPsec内部インターフェイスを介してIPsecトンネルに入り、ルーター2のループバックインターフェイスを通過し、ルーター1のso-0/0/0インターフェイスで終了します。

動作モードから、 traceroute 10.1.12.2を入力します。

user@router4>traceroute 10.1.12.2 traceroute to 10.1.12.2 (10.1.12.2), 30 hops max, 40 byte packets 1 10.1.15.2 (10.1.15.2) 0.987 ms 0.630 ms 0.563 ms 2 10.0.0.2 (10.0.0.2) 1.194 ms 1.058 ms 1.033 ms 3 10.1.12.2 (10.1.12.2) 1.073 ms 0.949 ms 0.932 ms

Junos VPN Site SecureまたはIPSec VPNの設定

IPsec VPNは、MS-MIC、MS-MPC、またはMS-DPCを備えたすべてのMXシリーズルーターでサポートされています。

M SeriesおよびT Seriesルーターでは、IPsec VPNはマルチサービス100 PIC、マルチサービス400 PIC、マルチサービス500 PICでサポートされています。

MS-MICおよびMS-MPCは、Junos OSリリース13.2以降からサポートされています。MS-MICおよびMS-MPCは、認証ヘッダープロトコル(AH)、カプセル化セキュリティペイロードプロトコル(ESP)、および動的または手動セキュリティアソシエーションおよびフローレスIPsecサービス用のバンドル(AHおよびESPプロトコル)プロトコルを除き、MS-DPCおよびMS-PICでサポートされているすべての機能をサポートします。

NATトラバーサル(NAT-T)は、Junos OSリリース17.4R1以降のIKEv1およびIKEv2でサポートされています。NAT-Tはデフォルトで有効になっています。[edit services ipsec-vpn]階層レベルの設定disable-nattを使用して、IKEおよびESPパケットのUDPカプセル化とカプセル化解除を指定できます。

関連項目

例:MS-MICおよびMS-MPCでのJunos VPN Site Secureの設定

同じ手順で、この例と同じ設定を使用して、MS-MPCでJunos VPN Site Secure(以前はIPsec機能と呼ばれていました)を設定できます。

この例は、以下のセクションで構成されています。

要件

この例では、以下のハードウェアおよびソフトウェアコンポーネントを使用しています。

MS-MIC搭載のMXシリーズルーター2台

Junos OSリリース13.2以降

概要

Junos OSリリース13.2では、Junos VPN Site Secure(旧称IPsec機能)のサポートが、MXシリーズルーターに新たに導入されたマルチサービスMICとMPC(MS-MICおよびMS-MPC)にまで拡張されています。Junos OS拡張プロバイダパッケージは、MS-MICおよびMS-MPCに事前インストールおよび事前設定されています。

リリース13.2のMS-MICおよびMS-MPCでは、以下のJunos VPN Site Secure機能がサポートされています。

動的エンドポイント(DEP)

カプセル化セキュリティペイロード(ESP)プロトコル

デッドピア検出(DPD)トリガーメッセージ

シーケンス番号のロールオーバー通知

ネクストホップスタイルおよびインターフェイススタイルのサービスセットを持つ静的IPsecトンネル

ただし、Junos OSリリース13.2では、MS-MICおよびMS-MPCでのJunos VPN Site SecureのサポートはIPv4トラフィックに制限されています。パッシブモジュールトンネリングは、MS-MICおよびMS-MPCではサポートされていません。

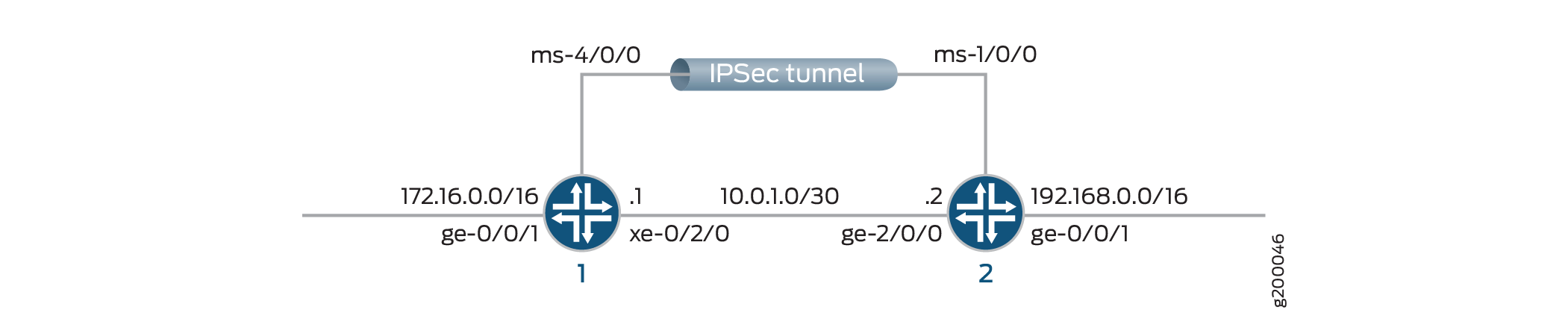

図2 は、IPsec VPNトンネルのトポロジーを示しています。

この例では、ルーター 1 とルーター 2 の 2 台のルーター間に IPsec VPN トンネルが設定されている構成を示します。

ルーターを設定する際には、以下の点に注意してください。

ルーター1の

[edit services ipsec-vpn rule name term term from]階層レベルのsource-addressに設定するIPアドレスは、ルーター2の同じ階層のdestination-addressに設定するIPアドレスと同じである必要があり、その逆も同様です。[edit services ipsec-vpn rule name term term then]階層レベルで設定するremote-gatewayのIPアドレスは、ルーター2の[edit services service-set name ipsec-vpn-options]階層レベルで設定したlocal-gatewayのIPアドレスと一致し、その逆も同様です。

設定

このセクションには以下の内容が含まれています。

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更し、[edit]階層レベルのCLIにコマンドをコピー&ペーストします。

ルーター1でのインターフェイスの設定

set interfaces ms-4/0/0 unit 0 family inet set interfaces ms-4/0/0 unit 1 family inet set interfaces ms-4/0/0 unit 1 family inet6 set interfaces ms-4/0/0 unit 1 service-domain inside set interfaces ms-4/0/0 unit 2 family inet set interfaces ms-4/0/0 unit 2 family inet6 set interfaces ms-4/0/0 unit 2 service-domain outside set interfaces xe-0/2/0 unit 0 family inet address 10.0.1.1/30

ルーター1でのIPsec VPNサービスの設定

set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 from source-address 172.16.0.0/16 set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 from destination-address 192.168.0.0/16 set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then remote-gateway 10.0.1.2 set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then dynamic ike-policy ike_policy_ms_4_0_0 set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then dynamic ipsec-policy ipsec_policy_ms_4_0_0 set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then anti-replay-window-size 4096 set services ipsec-vpn rule vpn_rule_ms_4_0_01 match-direction input set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 protocol esp set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy ipsec_policy_ms_4_0_0 perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec policy ipsec_policy_ms_4_0_0 proposals ipsec_proposal_ms_4_0_0 set services ipsec-vpn ike proposal ike_proposal_ms_4_0_0 authentication-method pre-shared-keys set services ipsec-vpn ike proposal ike_proposal_ms_4_0_0 dh-group group2 set services ipsec-vpn ike policy ike_policy_ms_4_0_0 version 2 set services ipsec-vpn ike policy ike_policy_ms_4_0_0 proposals ike_proposal_ms_4_0_0 set services ipsec-vpn ike policy ike_policy_ms_4_0_0 pre-shared-key ascii-text secret-data

ルーター1でのサービスセットの設定

set services service-set ipsec_ss_ms_4_0_01 next-hop-service inside-service-interface ms-4/0/0.1 set services service-set ipsec_ss_ms_4_0_01 next-hop-service outside-service-interface ms-4/0/0.2 set services service-set ipsec_ss_ms_4_0_01 ipsec-vpn-options local-gateway 10.0.1.1 set services service-set ipsec_ss_ms_4_0_01 ipsec-vpn-rules vpn_rule_ms_4_0_01

ルーター1でのルーティングオプションの設定

set routing-options static route 192.168.0.0/16 next-hop ms-4/0/0.1

ルーター2のインターフェイスの設定

set interfaces ms-1/0/0 unit 0 family inet set interfaces ms-1/0/0 unit 1 family inet set interfaces ms-1/0/0 unit 1 family inet6 set interfaces ms-1/0/0 unit 1 service-domain inside set interfaces ms-1/0/0 unit 2 family inet set interfaces ms-1/0/0 unit 2 family inet6 set interfaces ms-1/0/0 unit 2 service-domain outside set interfaces ge-2/0/0 unit 0 family inet address 10.0.1.2/30

ルーター2でのIPsec VPNサービスの設定

set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 from source-address 192.168.0.0/16 set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 from destination-address 172.16.0.0/16 set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then remote-gateway 10.0.1.1 set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then dynamic ike-policy ike_policy_ms_5_2_0 set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then dynamic ipsec-policy ipsec_policy_ms_5_2_0 set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then anti-replay-window-size 4096 set services ipsec-vpn rule vpn_rule_ms_5_2_01 match-direction input set services ipsec-vpn ipsec proposal ipsec_proposal_ms_5_2_0 protocol esp set services ipsec-vpn ipsec proposal ipsec_proposal_ms_5_2_0 authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal ipsec_proposal_ms_5_2_0 encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy ipsec_policy_ms_5_2_0 perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec policy ipsec_policy_ms_5_2_0 proposals ipsec_proposal_ms_5_2_0 set services ipsec-vpn ike proposal ike_proposal_ms_5_2_0 authentication-method pre-shared-keys set services ipsec-vpn ike proposal ike_proposal_ms_5_2_0 dh-group group2 set services ipsec-vpn ike policy ike_policy_ms_5_2_0 version 2 set services ipsec-vpn ike policy ike_policy_ms_5_2_0 proposals ike_proposal_ms_5_2_0 set services ipsec-vpn ike policy ike_policy_ms_5_2_0 pre-shared-key ascii-text secret-data set services ipsec-vpn establish-tunnels immediately

ルーター2でのサービスセットの設定

set services service-set ipsec_ss_ms_5_2_01 next-hop-service inside-service-interface ms-1/0/0.1 set services service-set ipsec_ss_ms_5_2_01 next-hop-service outside-service-interface ms-1/0/0.2 set services service-set ipsec_ss_ms_5_2_01 ipsec-vpn-options local-gateway 10.0.1.2 set services service-set ipsec_ss_ms_5_2_01 ipsec-vpn-rules vpn_rule_ms_5_2_01

ルーター2のルーティングオプションの設定

set routing-options static route 172.16.0.0/16 next-hop ms-1/0/0.1

ルーター1の設定

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、『CLIユーザーガイド』の「設定モードでのCLIエディターの使用」を参照してください。

リリース13.2以降、Junos OS拡張プロバイダパッケージは、マルチサービスMICとMPC(MS-MIC、MS-MPC)に事前インストールされています。これらのカードには、[edit chassis fpc number pic number]階層レベルのadaptive-services設定が事前に設定されています。

ファミリー、サービスドメイン、ユニットなどのインターフェイスプロパティを設定します。

user@router1# set interfaces ms-4/0/0 unit 0 family inet user@router1# set interfaces ms-4/0/0 unit 1 family inet user@router1# set interfaces ms-4/0/0 unit 1 family inet6 user@router1# set interfaces ms-4/0/0 unit 1 service-domain inside user@router1# set interfaces ms-4/0/0 unit 2 family inet user@router1# set interfaces ms-4/0/0 unit 2 family inet6 user@router1# set interfaces ms-4/0/0 unit 2 service-domain outside user@router1# set interfaces xe-0/2/0 unit 0 family inet address 10.0.1.1/30

アドレス、リモートゲートウェイ、ポリシー、一致方向、プロトコル、再生ウィンドウサイズ、アルゴリズムの詳細、秘密キー、プロポーザル、認証方法、グループ、バージョンなどのIPsecプロパティを設定します。

user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 from source-address 172.16.0.0/16 user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 from destination-address 192.168.0.0/16 user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then remote-gateway 10.0.1.2 user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then dynamic ike-policy ike_policy_ms_4_0_0 user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then dynamic ipsec-policy ipsec_policy_ms_4_0_0 user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then anti-replay-window-size 4096 user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 match-direction input user@router1# set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 protocol esp user@router1# set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 authentication-algorithm hmac-sha1-96 user@router1# set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 encryption-algorithm 3des-cbc user@router1# set services ipsec-vpn ipsec policy ipsec_policy_ms_4_0_0 perfect-forward-secrecy keys group2 user@router1# set services ipsec-vpn ipsec policy ipsec_policy_ms_4_0_0 proposals ipsec_proposal_ms_4_0_0 user@router1# set services ipsec-vpn ike proposal ike_proposal_ms_4_0_0 authentication-method pre-shared-keys user@router1# set services ipsec-vpn ike proposal ike_proposal_ms_4_0_0 dh-group group2 user@router1# set services ipsec-vpn ike policy ike_policy_ms_4_0_0 version 2 user@router1# set services ipsec-vpn ike policy ike_policy_ms_4_0_0 proposals ike_proposal_ms_4_0_0 user@router1# set services ipsec-vpn ike policy ike_policy_ms_4_0_0 pre-shared-key ascii-text secret-key

サービスセット、ipsec-vpnオプション、ルールを設定します。

user@router1# set services service-set ipsec_ss_ms_4_0_01 next-hop-service inside-service-interface ms-4/0/0.1 user@router1# set services service-set ipsec_ss_ms_4_0_01 next-hop-service outside-service-interface ms-4/0/0.2 user@router1# set services service-set ipsec_ss_ms_4_0_01 ipsec-vpn-options local-gateway 10.0.1.1 user@router1# set services service-set ipsec_ss_ms_4_0_01 ipsec-vpn-rules vpn_rule_ms_4_0_01

ルーティングオプション、静的ルート、ネクストホップを設定します。

user@router1# set routing-options static route 192.168.0.0/16 next-hop ms-4/0/0.1

結果

ルーター1の設定モードから、 show interfaces、 show services ipsec-vpn、 show services service-set コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します。

user@router1# show interfaces

ms-4/0/0{

unit 0 {

family inet;

}

unit 1 {

family inet;

family inet6;

service-domain inside;

}

unit 2 {

family inet;

family inet6;

service-domain outside;

}

}

xe-0/2/0 {

unit 0 {

family inet {

address 10.0.1.1/30;

}

}

}

user@router1# show services ipsec-vpn

rule vpn_rule_ms_4_0_01 {

term term11 {

from {

source-address {

172.16.0.0/16;

}

destination-address {

192.168.0.0/16;

}

}

then {

remote-gateway 10.0.1.2;

dynamic {

ike-policy ike_policy_ms_4_0_0;

ipsec-policy ipsec_policy_ms_4_0_0;

}

anti-replay-window-size 4096;

}

}

match-direction input;

}

ipsec {

proposal ipsec_proposal_ms_4_0_0 {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy ipsec_policy_ms_4_0_0 {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec_proposal_ms_4_0_0;

}

}

ike {

proposal ike_proposal_ms_4_0_0 {

authentication-method pre-shared-keys;

dh-group group2;

}

policy ike_policy_ms_4_0_0 {

version 2;

proposals ike_proposal_ms_4_0_0;

pre-shared-key ascii-text "$9ABC123"; ## SECRET-DATA

}

}

user@router1# show services service-set

ipsec_ss_ms_4_0_01 {

next-hop-service {

inside-service-interface ms-4/0/0.1;

outside-service-interface ms-4/0/0.2;

}

ipsec-vpn-options {

local-gateway 10.0.1.1;

}

ipsec-vpn-rules vpn_rule_ms_4_0_01;

}

ルーター2の設定

ステップバイステップの手順

ファミリー、サービスドメイン、ユニットなどのインターフェイスプロパティを設定します。

user@router2# set interfaces ms-1/0/0 services-options inactivity-non-tcp-timeout 600 user@router2# set interfaces ms-1/0/0 unit 0 family inet user@router2# set interfaces ms-1/0/0 unit 1 family inet user@router2# set interfaces ms-1/0/0 unit 1 family inet6 user@router2# set interfaces ms-1/0/0 unit 1 service-domain inside user@router2# set interfaces ms-1/0/0 unit 2 family inet user@router2# set interfaces ms-1/0/0 unit 2 family inet6 user@router2# set interfaces ms-1/0/0 unit 2 service-domain outside user@router2# set interfaces ge-2/0/0 unit 0 family inet adddress 10.0.1.2/30

アドレス、リモートゲートウェイ、ポリシー、一致方向、プロトコル、再生ウィンドウサイズ、アルゴリズムの詳細、秘密キー、プロポーザル、認証方法、グループ、バージョンなどのIPsecプロパティを設定します。

user@router2# set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 from source-address 192.168.0.0/16 user@router2# set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 from destination-address 172.16.0.0/16 user@router2# set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then remote-gateway 10.0.1.1 user@router2# set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then dynamic ike-policy ike_policy_ms_5_2_0 user@router2# set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then dynamic ipsec-policy ipsec_policy_ms_5_2_0 user@router2# set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then anti-replay-window-size 4096 user@router2# set services ipsec-vpn rule vpn_rule_ms_5_2_01 match-direction input user@router2# set services ipsec-vpn ipsec proposal ipsec_proposal_ms_5_2_0 protocol esp user@router2# set services ipsec-vpn ipsec proposal ipsec_proposal_ms_5_2_0 authentication-algorithm hmac-sha1-96 user@router2# set services ipsec-vpn ipsec proposal ipsec_proposal_ms_5_2_0 encryption-algorithm 3des-cbc user@router2# set services ipsec-vpn ipsec policy ipsec_policy_ms_5_2_0 perfect-forward-secrecy keys group2 user@router2# set services ipsec-vpn ipsec policy ipsec_policy_ms_5_2_0 proposals ipsec_proposal_ms_5_2_0 user@router2# set services ipsec-vpn ike proposal ike_proposal_ms_5_2_0 authentication-method pre-shared-keys user@router2# set services ipsec-vpn ike proposal ike_proposal_ms_5_2_0 dh-group group2 user@router2# set services ipsec-vpn ike policy ike_policy_ms_5_2_0 version 2 user@router2# set services ipsec-vpn ike policy ike_policy_ms_5_2_0 proposals ike_proposal_ms_5_2_0 user@router2# set services ipsec-vpn ike policy ike_policy_ms_5_2_0 pre-shared-key ascii-text "$ABC123" user@router2# set services ipsec-vpn establish-tunnels immediately

next-hop-serviceやipsec-vpn-optionsなどのサービスセットを設定します。

user@router2# set services service-set ipsec_ss_ms_5_2_01 next-hop-service inside-service-interface ms-1/0/0.1 user@router2# set services service-set ipsec_ss_ms_5_2_01 next-hop-service outside-service-interface ms-1/0/0.2 user@router2# set services service-set ipsec_ss_ms_5_2_01 ipsec-vpn-options local-gateway 10.0.1.2 user@router2# set services service-set ipsec_ss_ms_5_2_01 ipsec-vpn-rules vpn_rule_ms_5_2_01

ルーティングオプション、静的ルート、ネクストホップを設定します。

user@router2# set routing-options static route 172.16.0.0/16 next-hop ms-1/0/0.1

結果

ルーター2の設定モードから、 show interfaces、 show services ipsec-vpn、 show services service-set コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します。

user@router2# show interfaces

ms-1/0/0 {

unit 0 {

family inet;

}

unit 1 {

family inet;

family inet6;

service-domain inside;

}

unit 2 {

family inet;

family inet6;

service-domain outside;

}

}

ge-2/0/0 {

unit 0 {

family inet {

address 10.0.1.2/30;

}

}

}

user@router2# show services ipsec-vpn

rule vpn_rule_ms_5_2_01 {

term term11 {

from {

source-address {

192.168.0.0/16;

}

destination-address {

172.16.0.0/16;

}

}

then {

remote-gateway 10.0.1.1;

dynamic {

ike-policy ike_policy_ms_5_2_0;

ipsec-policy ipsec_policy_ms_5_2_0;

}

anti-replay-window-size 4096;

}

}

match-direction input;

}

ipsec {

proposal ipsec_proposal_ms_5_2_0 {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy ipsec_policy_ms_5_2_0 {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec_proposal_ms_5_2_0;

}

}

ike {

proposal ike_proposal_ms_5_2_0 {

authentication-method pre-shared-keys;

dh-group group2;

}

policy ike_policy_ms_5_2_0 {

version 2;

proposals ike_proposal_ms_5_2_0;

pre-shared-key ascii-text "$9ABC123"; ## SECRET-DATA

}

}

establish-tunnels immediately;

user@router2# show services service-set

ipsec_ss_ms_5_2_01 {

next-hop-service {

inside-service-interface ms-1/0/0.1;

outside-service-interface ms-1/0/0.2;

}

ipsec-vpn-options {

local-gateway 10.0.1.2;

}

ipsec-vpn-rules vpn_rule_ms_5_2_01;

}

user@router2 #show routing-options

static {

route 172.16.0.0/16 next-hop ms-1/0/0.1;

}

検証

トンネル作成の検証

目的

動的エンドポイントが作成されていることを確認します。

アクション

ルーター1で以下のコマンドを実行します。

user@router1 >show services ipsec-vpn ipsec security-associations detail

Service set: ipsec_ss_ms_4_0_01, IKE Routing-instance: default

Rule: vpn_rule_ms_4_0_01, Term: term11, Tunnel index: 1

Local gateway: 10.0.1.1, Remote gateway: 10.0.1.2

IPSec inside interface: ms-4/0/0.1, Tunnel MTU: 1500

Local identity: ipv4_subnet(any:0,[0..7]=172.16.0.0/16)

Remote identity: ipv4_subnet(any:0,[0..7]=192.168.0.0/16)

Direction: inbound, SPI: 112014862, AUX-SPI: 0

Mode: tunnel, Type: dynamic, State: Installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Soft lifetime: Expires in 24556 seconds

Hard lifetime: Expires in 25130 seconds

Anti-replay service: Enabled, Replay window size: 4096

Direction: outbound, SPI: 1469281276, AUX-SPI: 0

Mode: tunnel, Type: dynamic, State: Installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Soft lifetime: Expires in 24556 seconds

Hard lifetime: Expires in 25130 seconds

Anti-replay service: Enabled, Replay window size: 4096

意味

出力には、IPSec SA がインストール済みの状態でルーター上で稼働していることを示しています。IPSec トンネルは稼働しており、トンネルを介してトラフィックを送信する準備ができています。

DEP トンネルを通過するトラフィック フローの検証

目的

新しく作成された DEP トンネルのトラフィック フローを検証します。

アクション

ルーター2で以下のコマンドを実行します。

user@router2> show services ipsec-vpn ipsec statistics PIC: ms-1/0/0, Service set: ipsec_ss_ms_5_2_01 ESP Statistics: Encrypted bytes: 153328 Decrypted bytes: 131424 Encrypted packets: 2738 Decrypted packets: 2738 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0 ESP authentication failures: 0 ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0 Replay before window drops: 0, Replayed pkts: 0 IP integrity errors: 0, Exceeds tunnel MTU: 0 Rule lookup failures: 0, No SA errors: 0 Flow errors: 0, Misc errors: 0

サービスセットのIPsecセキュリティアソシエーションの確認

目的

サービスセットに設定されたセキュリティアソシエーションが正しく機能していることを確認します。

アクション

ルーター2で以下のコマンドを実行します。

user@router2> show services ipsec-vpn ipsec security-associations ipsec_ss_ms_5_2_01

Service set: ipsec_ss_ms_5_2_01, IKE Routing-instance: default

Rule: vpn_rule_ms_5_2_01, Term: term11, Tunnel index: 1

Local gateway: 10.0.1.2., Remote gateway: 10.0.1.1

IPSec inside interface: ms-1/0/0.1, Tunnel MTU: 1500

Direction SPI AUX-SPI Mode Type Protocol

inbound 1612447024 0 tunnel dynamic ESP

outbound 1824720964 0 tunnel dynamic ESP

例:VRFインスタンス上で静的に割り当てられたIPsecトンネルの設定

この例では、VRFインスタンス上で静的に割り当てられたIPsecトンネルを設定する方法を示し、以下のセクションで構成されています。

要件

この例では、以下のハードウェアおよびソフトウェアコンポーネントを使用しています。

プロバイダエッジルーターとして設定されたM Series、MXシリーズ、またはT Seriesルーター。

Junos OS リリース 9.4 以降。

この機能を設定する前に、デバイスの初期化以外の特別な設定は必要ありません。

概要

Junos OSでは、仮想ルーティングおよび転送(VRF)インスタンス上に静的に割り当てられたIPsecトンネルを設定できます。VRFインスタンスにIPsecトンネルを設定する機能により、ネットワークのセグメント化とセキュリティが強化されます。VRFインスタンス上の同じPEルーター上に複数の顧客トンネルを設定することができます。各VRFインスタンスは、排他的なルーティングテーブルを持つ論理ルーターとして機能します。

設定

この例では、プロバイダエッジルーター上のVRFインスタンスを介したIPsecトンネルの設定を示し、必要な設定を完了するための手順を順を追って説明します。

このセクションには以下の内容が含まれています。

プロバイダエッジルーターの設定

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更し、[edit]階層レベルのCLIにコマンドをコピー&ペーストします。

set interfaces ge-0/3/0 unit 0 family inet address 10.6.6.6/32 set interfaces ge-1/1/0 description "teller ge-0/1/0" set interfaces ge-1/1/0 unit 0 family inet address 10.21.1.1/16 set interfaces ms-1/2/0 unit 0 family inet address 10.7.7.7/32 set interfaces ms-1/2/0 unit 1 family inet set interfaces ms-1/2/0 unit 1 service-domain inside set interfaces ms-1/2/0 unit 2 family inet set interfaces ms-1/2/0 unit 2 service-domain outside set policy-options policy-statement vpn-export then community add vpn-community set policy-options policy-statement vpn-export then accept set policy-options policy-statement vpn-import term a from community vpn-community set policy-options policy-statement vpn-import term a then accept set policy-options community vpn-community members target:100:20 set routing-instances vrf instance-type vrf set routing-instances vrf interface ge-0/3/0.0 set routing-instances vrf interface ms-1/2/0.1 set routing-instances vrf route-distinguisher 192.168.0.1:1 set routing-instances vrf vrf-import vpn-import set routing-instances vrf vrf-export vpn-export set routing-instances vrf routing-options static route 10.0.0.0/0 next-hop ge-0/3/0.0 set routing-instances vrf routing-options static route 10.11.11.1/32 next-hop ge-0/3/0.0 set routing-instances vrf routing-options static route 10.8.8.1/32 next-hop ms-1/2/0.1 set services ipsec-vpn ipsec proposal demo_ipsec_proposal protocol esp set services ipsec-vpn ipsec proposal demo_ipsec_proposal authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal demo_ipsec_proposal encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy demo_ipsec_policy perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec policy demo_ipsec_policy proposals demo_ipsec_proposal set services ipsec-vpn ike proposal demo_ike_proposal authentication-method pre-shared-keys set services ipsec-vpn ike proposal demo_ike_proposal dh-group group2 set services ipsec-vpn ike policy demo_ike_policy proposals demo_ike_proposal set services ipsec-vpn ike policy demo_ike_policy pre-shared-key ascii-text juniperkey set services ipsec-vpn rule demo-rule term demo-term then remote-gateway 10.21.2.1 set services ipsec-vpn rule demo-rule term demo-term then dynamic ike-policy demo_ike_policy set services ipsec-vpn rule demo-rule match-direction input set services service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 set services service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 set services service-set demo-service-set ipsec-vpn-options local-gateway 10.21.1.1 set services service-set demo-service-set ipsec-vpn-rules demo-rule

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、『CLIユーザーガイド』の「設定モードでのCLIエディターの使用」を参照してください。

VRFインスタンスに静的に割り当てられたIPsecトンネルを設定するには:

インターフェイスを設定します。このステップでは、2つのイーサネット(

ge)インターフェイス、1つのサービスインターフェイス(ms-)、およびサービスインターフェイスの論理インターフェイスのサービスドメインプロパティを設定します。内部インターフェイスとしてマークされた論理インターフェイスは、設定されたサービスをトラフィックに適用するのに対し、外部インターフェイスとしてマークされた論理インターフェイスは、内部インターフェイスがサービスを適用したトラフィックのエグレスポイントとして機能することに注意してください。[edit interfaces] user@PE1# set ge-0/3/0 unit 0 family inet address 10.6.6.6/32 user@PE1# set ge-1/1/0 description "teller ge-0/1/0" user@PE1# set ge-1/1/0 unit 0 family inet address 10.21.1.1/16 user@PE1# set ms-1/2/0 unit 0 family inet address 10.7.7.7/32 user@PE1# set ms-1/2/0 unit 1 family inet user@PE1# set ms-1/2/0 unit 1 service-domain inside user@PE1# set ms-1/2/0 unit 2 family inet user@PE1# set ms-1/2/0 unit 2 service-domain outside

VRFインスタンスのルートインポートおよびエクスポート基準を指定するルーティングポリシーを設定します。このステップで定義されたインポートおよびエクスポートポリシーは、次のステップのルーティングインスタンス設定から参照されます。

[edit policy-options] user@PE1# set policy-statement vpn-export then community add vpn-community user@PE1# set policy-statement vpn-export then accept user@PE1# set policy-statement vpn-import term a from community vpn-community user@PE1# set policy-statement vpn-import term a then accept user@PE1# set community vpn-community members target:100:20

ルーティングインスタンスを設定し、ルーティングインスタンスタイプを

vrfに指定します。前のステップで定義したインポートおよびエクスポートポリシーをルーティングインスタンスに適用し、最初のステップで設定した内部インターフェイス(ms-1/2/0.1)にIPsecトラフィックを送信する静的ルートを指定します。[edit routing-instance] user@PE1# set vrf instance-type vrf user@PE1# set vrf interface ge-0/3/0.0 user@PE1# set vrf interface ms-1/2/0.1 user@PE1# set vrf route-distinguisher 192.168.0.1:1 user@PE1# set vrf vrf-import vpn-import user@PE1# set vrf vrf-export vpn-export user@PE1# set vrf routing-options static route 10.0.0.0/0 next-hop ge-0/3/0.0 user@PE1# set vrf routing-options static route 10.11.11.1/32 next-hop ge-0/3/0.0 user@PE1# set vrf routing-options static route 10.8.8.1/32 next-hop ms-1/2/0.1

IKE と IPsec の提案とポリシー、および受信トラフィックに IKE ポリシーを適用するルールを設定します。

注:デフォルトでは、Junos OS は IKE ポリシー バージョン 1.0 を使用します。Junos OSリリース11.4以降は、

[edit services ipsec-vpn ike policy policy-name pre-shared]で設定する必要があるIKEポリシーバージョン2.0もサポートしています。[edit services] user@PE1# set ipsec-vpn ipsec proposal demo_ipsec_proposal protocol esp user@PE1# set ipsec-vpn ipsec proposal demo_ipsec_proposal authentication-algorithm hmac-sha1-96 user@PE1# set ipsec-vpn ipsec proposal demo_ipsec_proposal encryption-algorithm 3des-cbc user@PE1# set ipsec-vpn ipsec policy demo_ipsec_policy perfect-forward-secrecy keys group2 user@PE1# set ipsec-vpn ipsec policy demo_ipsec_policy proposals demo_ipsec_proposal user@PE1# set ipsec-vpn ike proposal demo_ike_proposal authentication-method pre-shared-keys user@PE1# set ipsec-vpn ike proposal demo_ike_proposal dh-group group2 user@PE1# set ipsec-vpn ike policy demo_ike_policy proposals demo_ike_proposal user@PE1# set ipsec-vpn ike policy demo_ike_policy pre-shared-key ascii-text juniperkey user@PE1# set ipsec-vpn rule demo-rule term demo-term then remote-gateway 10.21.2.1 user@PE1# set ipsec-vpn rule demo-rule term demo-term then dynamic ike-policy demo_ike_policy user@PE1# set ipsec-vpn rule demo-rule match-direction input

ネクストホップスタイルのサービスセットを設定します。最初のステップで設定した内部インターフェイスと外部インターフェイスを、それぞれ

inside-service-interfaceとoutside-service-interfaceとして設定する必要があることに注意してください。[edit services] user@PE1# set service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 user@PE1# set service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 user@PE1# set service-set demo-service-set ipsec-vpn-options local-gateway 10.21.1.1 user@PE1# set service-set demo-service-set ipsec-vpn-rules demo-rule

設定をコミットします。

[edit] user@PE1# commit

結果

ルーター1の設定モードから、 show interfaces、 show policy-options、 show routing-instances、 show services ipsec-vpn、および show services service-set コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します。

user@PE1# show interfaces

...

ms-1/2/0 {

unit 0 {

family inet {

address 10.7.7.7/32;

}

}

unit 1 {

family inet;

service-domain inside;

}

unit 2 {

family inet;

service-domain outside;

}

}

ge-0/3/0 {

unit 0 {

family inet {

address 10.6.6.6/32;

}

}

}

ge-1/1/0 {

description "teller ge-0/1/0";

unit 0 {

family inet {

address 10.21.1.1/16;

}

}

}

...

user@PE1# show policy-options

policy-statement vpn-export {

then {

community add vpn-community;

accept;

}

}

policy-statement vpn-import {

term a {

from community vpn-community;

then accept;

}

}

community vpn-community members target:100:20;

user@PE1# show routing-instances

vrf {

instance-type vrf;

interface ge-0/3/0.0;

interface ms-1/2/0.1;

route-distinguisher 192.168.0.1:1;

vrf-import vpn-import;

vrf-export vpn-export;

routing-options {

static {

route 10.0.0.0/0 next-hop ge-0/3/0.0;

route 10.11.11.1/32 next-hop ge-0/3/0.0;