Multicast sur les VPN de couche 3

Vous pouvez configurer le routage multicast sur un réseau exécutant un VPN de couche 3 conforme à la norme RFC 4364. Cette rubrique donne une vue d’ensemble du multicast et décrit la configuration des périphériques pour prendre en charge le trafic multicast dans un VPN de couche 3.

Comprendre les concepts et protocoles MVPN

- Présentation du multicast sur VPN de couche 3

- Envoi de messages PIM Hello aux routeurs PE

- Envoi de messages de jointure PIM aux routeurs PE

- Réception de la transmission multicast

Présentation du multicast sur VPN de couche 3

Dans l’environnement unicast des VPN de couche 3, toutes les informations sur l’état du VPN sont contenues dans les routeurs PE. Toutefois, avec le multicast pour les VPN de couche 3, les adjacences PIM (Protocol Independent Multicast) sont établies de l’une des manières suivantes :

-

Vous pouvez définir des contiguïtés PIM entre le routeur CE et le routeur PE par le biais d’une instance VRF au niveau de la

[edit routing-instances instance-name protocols pim]hiérarchie. Vous devez inclure l’instructiongroup-addressdu tunnel fournisseur, en spécifiant un groupe multicast. Le point de rendez-vous (RP) répertorié dans l’instance VRF est le RP client VPN (C-RP). -

Vous pouvez également définir l’instance PIM principale et les voisins IGP du PE en configurant des instructions au niveau de la hiérarchie [edit protocols pim]. Vous devez ajouter le groupe multicast spécifié dans l’instance VRF à l’instance PIM principale. L’ensemble des proximités PIM primaires dans l’ensemble du réseau du fournisseur de services constitue le chemin de transfert qui devient une arborescence RP enracinée au niveau du fournisseur de services RP (SP-RP). Par conséquent, les routeurs P dans le cœur du fournisseur doivent conserver les informations d’état de multicast pour les VPN.

Pour que cela fonctionne correctement, vous avez besoin de deux types de routeurs RP pour chaque VPN :

-

C-RP : ROUTEUR RP situé quelque part dans le VPN (il peut s’agir d’un routeur de fournisseur de services ou d’un routeur client).

-

SP-RP : routeur RP situé sur le réseau du fournisseur de services.

Note:Un routeur PE peut jouer le rôle de SP-RP et de C-RP. Le déplacement de ces tâches de configuration multicast vers les routeurs des fournisseurs de services permet de simplifier le processus de configuration multicast VPN de couche 3 pour les clients. Toutefois, la configuration du C-RP SP-RP et du VPN C-RP sur le même routeur PE n’est pas prise en charge.

Pour configurer la multidiffusion sur un VPN de couche 3, vous devez installer une carte d’interface physique (PIC) des services de tunnel sur les périphériques suivants :

-

Routeurs P faisant office de RP

-

Routeurs PE configurés pour exécuter le routage multicast

-

Routeurs CE agissant en tant que routeurs désignés ou en tant que VPN-RP

Pour plus d’informations sur l’exécution de multicast sur des VPN de couche 3, consultez les documents suivants :

-

draft-rosen-vpn-mcast-02.txt de brouillon Internet, multicast dans les VPN MPLS/BGP

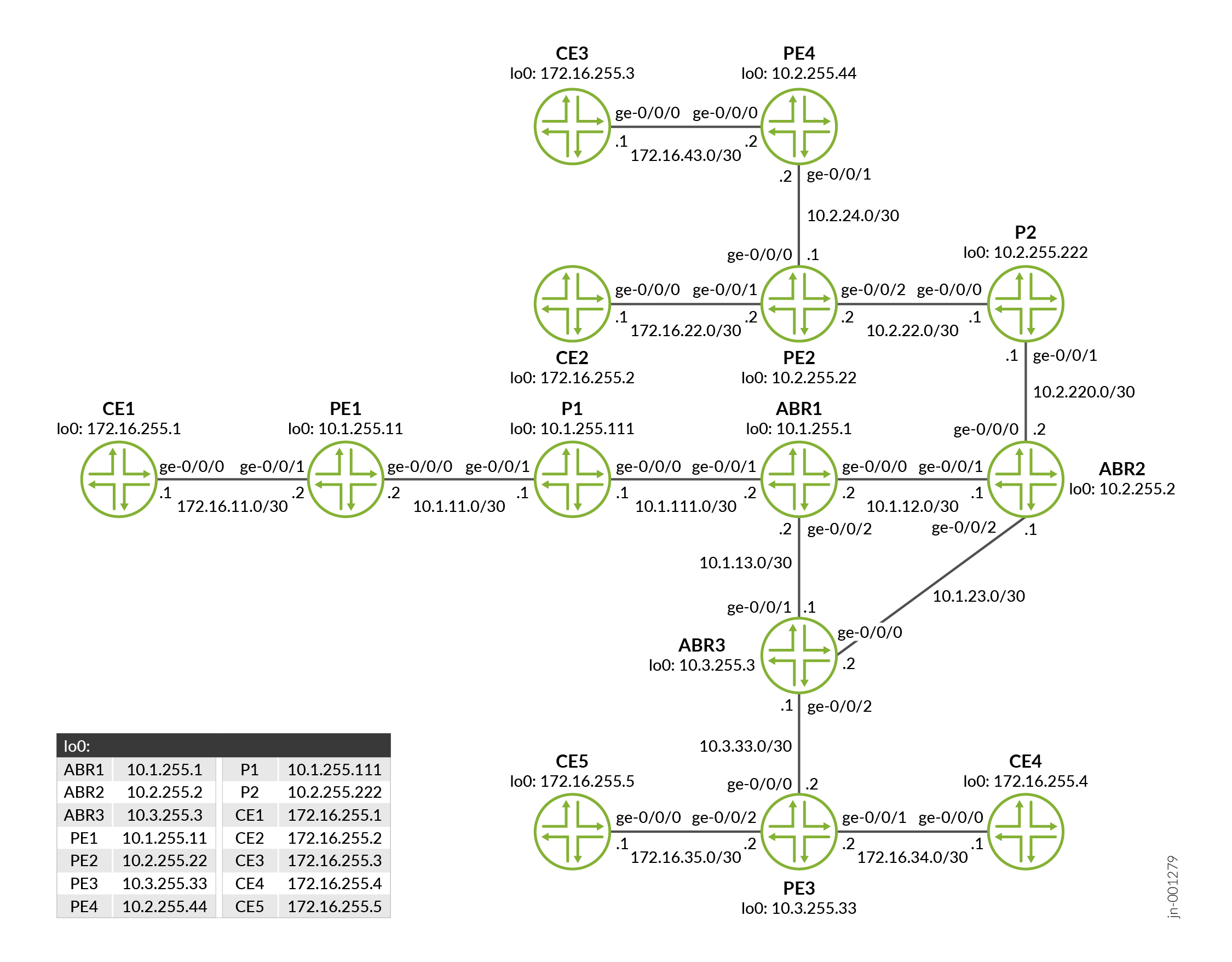

Les sections suivantes décrivent le fonctionnement d’un VPN multicast. La figure 1 illustre la topologie de réseau utilisée.

topologie multicast

topologie multicast

Envoi de messages PIM Hello aux routeurs PE

La première étape de l’initialisation du multicast sur un VPN de couche 3 consiste à distribuer un message PIM Hello d’un routeur PE (appelé PE3 dans cette section) à tous les autres routeurs PE sur lesquels PIM est configuré.

Vous configurez PIM sur l’instance de routage VPN de couche 3 sur le routeur PE3. Si un PIC des services de tunnel est installé dans la plate-forme de routage, une interface multicast est créée. Cette interface permet de communiquer entre l’instance PIM au sein de l’instance de routage VRF et l’instance PIM principale.

Ce qui suit se produit lorsqu’un message PIM Hello est envoyé aux routeurs PE :

-

Un message PIM Hello est envoyé depuis l’instance de routage VRF via l’interface multicast. Un en-tête GRE (generic routing encapsulation) est ajouté au message PIM Hello. Le message d’en-tête comprend l’adresse du groupe VPN et l’adresse de bouclage du routeur PE3.

-

Un en-tête de registre PIM est ajouté au message Hello lorsque le paquet est bouclé via l’interface d’encapsulation PIM. Cet en-tête contient l’adresse de destination du SP-RP et l’adresse de bouclage du routeur PE3.

-

Le paquet est envoyé au SP-RP.

-

Le SP-RP supprime l’en-tête supérieur du paquet et envoie le message Hello encapsulé GRE restant à tous les routeurs PE.

-

L’instance PIM principale de chaque routeur PE gère le paquet encapsulé GRE. Étant donné que l’adresse du groupe VPN est contenue dans le paquet, l’instance principale supprime l’en-tête GRE du paquet et envoie le message Hello, qui contient l’adresse de groupe VPN appropriée dans l’instance de routage VRF, via l’interface multicast.

Envoi de messages de jointure PIM aux routeurs PE

Pour recevoir une diffusion multicast à partir d’un réseau multicast, un routeur CE doit envoyer un message PIM Join au C-RP. Le processus décrit dans cette section renvoie à la figure 1.

Le routeur CE5 doit recevoir une diffusion multicast à partir de la source multicast 224.1.1.1. Pour recevoir la diffusion, il envoie un message PIM Join au C-RP (le routeur PE3) :

-

Le message de jointure PIM est envoyé via l’interface multicast et un en-tête GRE est ajouté au message. L’en-tête GRE contient l’ID du groupe VPN et l’adresse de bouclage du routeur PE3.

-

Le message de jointure PIM est ensuite envoyé via l’interface d’encapsulation PIM et un en-tête de registre est ajouté au paquet. L’en-tête du registre contient l’adresse IP du SP-RP et l’adresse de bouclage du routeur PE3.

-

Le message PIM Join est envoyé au SP-RP par le biais d’un routage unicast.

-

Sur le SP-RP, l’en-tête de registre est supprimé (l’en-tête GRE reste) et le paquet est envoyé à tous les routeurs PE.

-

Le routeur PE2 reçoit le paquet et, comme la liaison avec le C-RP se fait par le routeur PE2, il envoie le paquet via l’interface multicast pour supprimer l’en-tête GRE.

-

Enfin, le message PIM Join est envoyé au C-RP.

Réception de la transmission multicast

Les étapes suivantes décrivent comment une transmission multicast est propagée sur le réseau :

-

La source multicast connectée au routeur CE1 envoie le paquet au groupe 224.1.1.1 (l’adresse du groupe VPN). Le paquet est encapsulé dans un registre PIM.

-

Étant donné que ce paquet inclut déjà l’en-tête PIM, il est transféré au moyen d’un routage unicast au C-RP sur le VPN de couche 3.

-

Le C-RP supprime le paquet et l’envoie aux interfaces en aval (qui incluent l’interface vers le routeur CE3). Le routeur CE3 le transmet également au routeur PE3.

-

Le paquet est envoyé via l’interface multicast du routeur PE2 ; dans ce processus, l’en-tête GRE est ajouté au paquet.

-

Ensuite, le paquet est envoyé via l’interface d’encapsulation PIM, où l’en-tête du registre est ajouté au paquet de données.

-

Le paquet est ensuite transféré au SP-RP, qui supprime l’en-tête de registre, laisse l’en-tête GRE intact et envoie le paquet aux routeurs PE.

-

Les routeurs PE suppriment l’en-tête GRE et transfèrent le paquet aux routeurs CE qui ont demandé la diffusion multicast en envoyant le message PIM Join.

Note:Les routeurs PE qui n’ont pas reçu de demandes de diffusion multicast de la part de leurs routeurs CE connectés reçoivent tout de même des paquets pour la diffusion. Ces routeurs PE abandonnent les paquets au fur et à mesure qu’ils sont reçus.

Normes VPN multicast prises en charge

Junos OS prend en charge pour la grande partie les RFC et le projet Internet suivants, qui définissent les normes pour les réseaux privés virtuels (VPN) multicast.

RFC 6513, Multicast dans les VPN IP MPLS/BGP

RFC 6514, Codages et procédures BGP pour le multicast dans les VPN IP MPLS/BGP

RFC 6515, Adresses d’infrastructure IPv4 et IPv6 dans les mises à jour BGP pour les VPN multicast

RFC 6625, Caractères génériques dans les routes de découverte automatique des VPN multicast

draft-morin-l3vpn-mvpn-fast-failover-06.txt de brouillon Internet, VPN multicast, basculement rapide en amont

Projet d’draft-raggarwa-l3vpn-bgp-mvpn-extranet-08.txt Internet, Extranet dans BGP Multicast VPN (MVPN)

-

RFC 7900, Extranet Multicast in BGP/IP VPN MPLS (prise en charge partielle)

-

RFC 8534, Suivi explicite avec des routes génériques dans les VPN multicast (prise en charge partielle)

-

RFC 9081, Interopérabilité entre le réseau privé virtuel multicast (MVPN) et les routes source-active MSDP (Multicast Source Directory Protocol)

Voir aussi

Configuration des VPN de couche 3 multicast

Vous pouvez configurer deux types de VPN de couche 3 multicast à l’aide de Junos OS :

Draft Rosen multicast VPNs—Les Draft Rosen multicast VPN sont décrits dans la RFC 4364, BGP/MPLS IP Virtual Private Networks (VPNs) et basés sur la Section Two of IETF Internet Draft draft-rosen-vpn-mcast-06.txt, Multicast in MPLS/BGP VPNs (expiré en avril 2004).

VPN multicast nouvelle génération : les VPN multicast nouvelle génération sont décrits dans les brouillons Internet draft-ietf-l3vpn-2547bis-mcast-bgp-03.txt, Encodages BGP pour le multicast dans les VPN IP MPLS/BGP et draft-ietf-l3vpn-2547bis-mcast-02.txt, Multicast dans les VPN IP MPLS/BGP.

Cette section décrit comment configurer les brouillons de VPN multicast Rosen. Ces informations vous sont fournies si vous avez déjà configuré deux VPN multicast PIM sur votre réseau. Pour plus d’informations sur les VPN multicast MPLS BGP (également appelés VPN multicast nouvelle génération), reportez-vous à la section Sites VPN multicast MBGP.

Les VPN multicast draft-rosen ne sont pas pris en charge dans un environnement de système logique, même si les instructions de configuration peuvent être configurées dans la hiérarchie des systèmes logiques.

Vous pouvez configurer un VPN de couche 3 pour qu’il prenne en charge le trafic multicast à l’aide du protocole de routage PIM (Protocol Independent Multicast). Pour prendre en charge le multicast, vous devez configurer PIM sur les routeurs du VPN et du réseau du fournisseur de services.

Chaque routeur PE configuré pour exécuter le multicast sur des VPN de couche 3 doit disposer d’un pic de services de tunnel. Un PIC des services de tunnel est également requis sur les routeurs P qui font office de points de rendez-vous (RP). Les PIC des services de tunnel sont également nécessaires sur tous les routeurs CE agissant comme routeurs désignés (routeurs first-hop/last-hop) ou comme RP, tout comme ils le sont dans les environnements PIM non-VPN.

Configurez l’instance PIM principale au niveau de la [edit protocols pim] hiérarchie sur les routeurs CE et PE. Cette configuration d’instance PIM principale sur le routeur PE doit correspondre à la configuration sur les routeurs centraux du fournisseur de services.

Vous devez également configurer une instance PIM pour le VPN de couche 3 au niveau de la [edit routing-instances routing-instance-name protocols pim] hiérarchie sur le routeur PE. Une instance PIM est alors créée pour l’instance de routage indiquée. La configuration de l’instance PIM sur le routeur PE doit correspondre à l’instance PIM configurée sur le routeur CE auquel le routeur PE est connecté.

Pour plus d’informations sur la configuration de PIM, reportez-vous au Guide de l’utilisateur des protocoles multicast .

Incluez l’instruction vpn-apply-export pour configurer l’adresse de groupe désignée pour le VPN dans le réseau du fournisseur de services. Cette adresse doit être unique pour chaque VPN et configurée sur l’instance de routage VRF de tous les routeurs PE se connectant au même VPN. Il garantit que le trafic multicast est transmis uniquement au VPN spécifié.

Incluez l’énoncé vpn-apply-export suivant :

vpn-apply-export address;

Pour obtenir la liste des niveaux hiérarchiques auxquels vous pouvez configurer cette instruction, reportez-vous à la section Résumé de cette instruction.

Vous pouvez inclure cette instruction aux niveaux hiérarchiques suivants :

[edit routing-instances routing-instance-name protocols pim][edit logical-systems logical-system-name routing-instances routing-instance-name protocols pim]

Le reste de la configuration VPN de couche 3 pour le multicast est conventionnel et est décrit dans d’autres sections de ce manuel. La plupart des tâches de configuration spécifiques nécessaires à l’activation du multicast dans un environnement VPN impliquent le PIM.

Voir aussi

Exemple : Configuration de l’équilibrage de charge de jointure PIM sur un VPN multicast Draft-Rosen

Cet exemple montre comment configurer le routage multipath pour les routes de réseau privé virtuel (VPN) externes et internes avec des mesures IGP (Interior Gateway Protocol) inégales, et l’équilibrage de charge de joint PIM (Protocol Independent Multicast) sur les routeurs PE (Provider Edge) exécutant Draft-Rosen Multicast VPN (MVPN). Cette fonctionnalité permet d’équilibrer la charge des messages de jointure PIM client (C-PIM) sur les chemins ascendants BGP externe et interne (EIBGP) lorsque le routeur PE possède des chemins BGP externes (EBGP) et internes (IBGP) vers la source ou le point de rendez-vous (RP).

Exigences

Cet exemple requiert les composants matériels et logiciels suivants :

Trois routeurs pouvant être une combinaison de routeurs de périphérie multiservice M Series, de plates-formes de routage universelles 5G MX Series ou de routeurs centraux T Series.

Junos OS version 12.1 ou ultérieure s’exécute sur tous les équipements.

Avant de commencer :

Configurez les interfaces des appareils.

Configurez les protocoles de routage suivants sur tous les routeurs PE :

OSPF

MPLS (en anglais)

LDP

PIM

BGP

Configurez un VPN multicast.

Vue d’ensemble et topologie

Junos OS version 12.1 et ultérieure prend en charge la configuration multichemin ainsi que l’équilibrage de charge de jointure PIM. Cela permet d’équilibrer la charge des messages de jointure C-PIM sur des routes EIBGP inégales, si un routeur PE a des chemins EBGP et IBGP vers la source (ou RP). Dans les versions précédentes, seul le chemin EBGP actif était utilisé pour envoyer les messages de jointure. Cette fonctionnalité s’applique aux messages de jointure C-PIM IPv4.

Au cours de l’équilibrage de charge, si un routeur PE perd un ou plusieurs chemins EBGP vers la source (ou RP), les messages de jointure C-PIM qui utilisaient auparavant le chemin EBGP sont déplacés vers une interface de tunnel multicast, et le voisin RPF (Reverse Path Forwarding) sur l’interface de tunnel multicast est sélectionné en fonction d’un mécanisme de hachage.

Lors de la découverte du premier chemin EBGP vers la source (ou RP), seuls les nouveaux messages de jointure sont équilibrés en charge sur les chemins EIBGP, tandis que les messages de jointure existants sur l’interface du tunnel multicast ne sont pas affectés.

Bien que l’objectif principal de l’équilibrage de charge de jointure PIM multipath soit d’utiliser des chemins EIBGP inégaux pour le trafic multicast, les boucles de jointure potentielles peuvent être évitées si un routeur PE choisit uniquement le chemin EBGP lorsqu’il existe un ou plusieurs messages de jointure pour différents groupes à partir d’un routeur PE distant. Si le message de jonction du routeur PE distant arrive alors que le routeur PE a déjà choisi IBGP comme chemin en amont, les boucles potentielles peuvent être rompues en remplaçant le chemin en amont sélectionné par EBGP.

Lors d’un basculement GRES (Graceful Moteur de routage), la sélection du chemin EIBGP pour les messages de jointure C-PIM peut varier, car la sélection de l’interface en amont est à nouveau effectuée pour le nouveau moteur de routage en fonction des messages de jointure qu’il reçoit des voisins CE et PE. Cela peut entraîner une interruption du trafic multicast en fonction du nombre de messages de jointure reçus et de la charge sur le réseau au moment du redémarrage normal. Toutefois, la fonctionnalité de routage actif ininterrompu n’est pas prise en charge et n’a aucun impact sur le trafic multicast dans un scénario MVPN Draft-Rosen.

Dans cet exemple, PE1 et PE2 sont les routeurs PE en amont pour lesquels la fonctionnalité d’équilibrage de charge de jointure PIM multi-chemin est configurée. Les routeurs PE1 et PE2 disposent chacun d’un chemin EBGP et d’un chemin IBGP vers la source. La source et le récepteur attachés aux routeurs CE sont des hôtes BSD libres.

Sur les routeurs PE qui ont des chemins EIBGP vers la source (ou RP), tels que PE1 et PE2, l’équilibrage de charge de jointure PIM est effectué comme suit :

L’équilibrage de charge existant basé sur le nombre de jointures est effectué de telle sorte que l’algorithme sélectionne d’abord l’interface C-PIM la moins chargée. S’il y a une charge égale ou nulle sur toutes les interfaces C-PIM, les messages de jointure sont distribués de manière égale sur les interfaces en amont disponibles.

Sur la Figure 2, si le routeur PE1 reçoit des messages de jointure PIM du routeur CE2 et qu’il y a une charge égale ou nulle sur les chemins EBGP et IBGP vers la source, les messages de jointure sont équilibrés en charge sur les chemins EIBGP.

Si l’interface la moins chargée sélectionnée est une interface de tunnel multicast, il peut y avoir une boucle de jointure potentielle si la liste en aval du message de jointure client (jointure C) contient déjà l’interface de tunnel multicast. Dans ce cas, l’interface la moins chargée parmi les chemins EBGP est sélectionnée comme interface en amont pour le message de jointure C.

En supposant que le chemin IBGP est le moins chargé, le routeur PE1 envoie les messages de jointure à PE2 à l’aide du chemin IBGP. Si les messages de jointure PIM du routeur PE3 arrivent sur PE1, la liste en aval des messages de jointure C pour PE3 contient déjà une interface de tunnel multicast, ce qui peut conduire à une boucle de jointure potentielle, car les interfaces en amont et en aval sont des interfaces de tunnel multicast. Dans ce cas, PE1 utilise uniquement le chemin EBGP pour envoyer les messages de jointure.

Si l’interface la moins chargée sélectionnée est une interface de tunnel multicast et que l’interface de tunnel multicast n’est pas présente dans la liste en aval des messages de jointure C, le mécanisme de prévention de boucle n’est pas nécessaire. Si un routeur PE a déjà annoncé le type, la longueur et les valeurs (TLV) de l’arbre de distribution multicast (MDT) de données, ce routeur PE est sélectionné comme voisin en amont.

Lorsque le routeur PE1 envoie les messages de jonction à PE2 en utilisant le chemin IBGP le moins chargé, et si PE3 envoie ses messages de jonction à PE2, aucune boucle de jointure n’est créée.

Si aucune donnée MDT TLV ne correspond au message C-join, le voisin le moins chargé sur une interface de tunnel multicast est sélectionné comme interface en amont.

Sur les routeurs PE qui n’ont que des chemins IBGP vers la source (ou RP), tels que PE3, l’équilibrage de charge de jointure PIM est effectué comme suit :

Le routeur PE ne trouve qu’une interface de tunnel multicast en tant qu’interface RPF, et l’équilibrage de charge est effectué entre les voisins C-PIM sur une interface de tunnel multicast.

Le routeur PE3 équilibre la charge des messages de jointure PIM reçus du routeur CE4 sur les chemins IBGP vers les routeurs PE1 et PE2.

Si un routeur PE a déjà annoncé des TLV MDT de données correspondant aux messages de jointure C, ce routeur PE est sélectionné comme voisin RPF.

Pour un flux de multicast C particulier, au moins un des routeurs PE ayant des chemins EIBGP vers la source (ou RP) doit utiliser uniquement le chemin EBGP pour éviter ou rompre les boucles de jointure. En raison du mécanisme d’évitement de boucle, un routeur PE est contraint de choisir parmi les chemins EIBGP lorsqu’une interface de tunnel multicast est déjà présente dans la liste en aval.

Sur la Figure 2, en supposant que l’hôte CE2 est intéressé à recevoir du trafic de la source et que CE2 lance plusieurs messages de jonction PIM pour différents groupes (groupe 1 avec l’adresse de groupe 203.0.113.1 et groupe 2 avec l’adresse de groupe 203.0.113.2), les messages de jonction des deux groupes arrivent sur le routeur PE1.

Le routeur PE1 répartit ensuite équitablement les messages de jonction entre les chemins EIBGP vers la source. En supposant que les messages de jointure du groupe 1 sont envoyés au routeur CE1 directement à l’aide du chemin EBGP et que les messages de jointure du groupe 2 sont envoyés au routeur PE2 à l’aide du chemin IBGP, PE1 et PE2 deviennent les voisins RPF pour les messages de jointure des groupes 1 et 2, respectivement.

Lorsque le routeur CE3 initie des messages de jonction PIM des groupes 1 et 2, les messages de jonction des deux groupes arrivent sur le routeur PE2. Le routeur PE2 distribue ensuite de manière égale les messages de jointure entre les chemins EIBGP vers la source. Étant donné que PE2 est le voisin RPF pour les messages de jointure de groupe 2, il envoie les messages de jointure de groupe 2 directement au routeur CE1 en utilisant le chemin EBGP. Les messages de jointure du groupe 1 sont envoyés au routeur PE1 à l’aide du chemin IBGP.

Toutefois, si le routeur CE4 initie plusieurs messages de jointure PIM de groupe 1 et de groupe 2, il n’y a aucun contrôle sur la façon dont ces messages de jonction reçus sur le routeur PE3 sont distribués pour atteindre la source. La sélection du voisin RPF par PE3 peut affecter l’équilibrage de charge de jointure PIM sur les chemins EIBGP.

Si PE3 envoie des messages de jointure de groupe 1 à PE1 et des messages de jointure de groupe 2 à PE2, il n’y a aucun changement de voisin RPF. Par conséquent, aucune boucle de jointure n’est créée.

Si PE3 envoie des messages de jointure de groupe 1 à PE2 et des messages de jointure de groupe 2 à PE1, il y a une modification du voisin RPF pour les différents groupes, ce qui entraîne la création de boucles de jointure. Pour éviter les boucles de jointure potentielles, PE1 et PE2 ne prennent pas en compte les chemins IBGP pour envoyer les messages de jointure reçus du routeur PE3. Au lieu de cela, les messages de jointure sont envoyés directement au routeur CE1 en utilisant uniquement le chemin EBGP.

Le mécanisme d’évitement de boucle d’un MVPN Draft-Rosen présente les limitations suivantes :

Étant donné que le moment d’arrivée des messages de jointure sur les routeurs PE distants détermine la distribution des messages de jointure, la distribution peut être sous-optimale en termes de nombre de jointures.

Étant donné que les boucles de jointure ne peuvent pas être évitées et peuvent se produire en raison de la synchronisation des messages de jointure, la modification ultérieure de l’interface RPF entraîne une perte de trafic multicast. Cela peut être évité en mettant en œuvre la fonctionnalité de réparation avant rupture PIM.

La fonctionnalité de création avant rupture PIM est une approche permettant de détecter et d’interrompre les boucles de jointure C-PIM dans un MVPN Draft-Rosen. Les messages de jointure C-PIM sont envoyés au nouveau voisin RPF après avoir établi la relation de voisinage PIM, mais avant la mise à jour de l’entrée de transfert multicast associée. Bien que le voisin RPF en amont ait mis à jour son entrée de transfert multicast et commencé à envoyer le trafic multicast en aval, le routeur en aval ne transfère pas le trafic multicast (en raison d’un échec de vérification RPF) tant que l’entrée de transfert multicast n’est pas mise à jour avec le nouveau voisin RPF. Cela permet de s’assurer que le trafic multicast est disponible sur le nouveau chemin avant de basculer l’interface RPF de l’entrée de transfert multicast.

Draft-Rosen

Draft-Rosen

Configuration

Configuration rapide de la CLI

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à votre configuration réseau, puis copiez et collez les commandes dans l’interface de ligne de commande au niveau de la hiérarchie [modifier].

PE1

set routing-instances vpn1 instance-type vrf set routing-instances vpn1 interface ge-5/0/4.0 set routing-instances vpn1 interface ge-5/2/0.0 set routing-instances vpn1 interface lo0.1 set routing-instances vpn1 route-distinguisher 1:1 set routing-instances vpn1 vrf-target target:1:1 set routing-instances vpn1 routing-options multipath vpn-unequal-cost equal-external-internal set routing-instances vpn1 protocols bgp export direct set routing-instances vpn1 protocols bgp group bgp type external set routing-instances vpn1 protocols bgp group bgp local-address 192.0.2.4 set routing-instances vpn1 protocols bgp group bgp family inet unicast set routing-instances vpn1 protocols bgp group bgp neighbor 192.0.2.5 peer-as 3 set routing-instances vpn1 protocols bgp group bgp1 type external set routing-instances vpn1 protocols bgp group bgp1 local-address 192.0.2.1 set routing-instances vpn1 protocols bgp group bgp1 family inet unicast set routing-instances vpn1 protocols bgp group bgp1 neighbor 192.0.2.2 peer-as 4 set routing-instances vpn1 protocols pim group-address 198.51.100.1 set routing-instances vpn1 protocols pim rp static address 10.255.8.168 set routing-instances vpn1 protocols pim interface all set routing-instances vpn1 protocols pim join-load-balance

PE2

set routing-instances vpn1 instance-type vrf set routing-instances vpn1 interface ge-2/0/3.0 set routing-instances vpn1 interface ge-4/0/5.0 set routing-instances vpn1 interface lo0.1 set routing-instances vpn1 route-distinguisher 2:2 set routing-instances vpn1 vrf-target target:1:1 set routing-instances vpn1 routing-options multipath vpn-unequal-cost equal-external-internal set routing-instances vpn1 protocols bgp export direct set routing-instances vpn1 protocols bgp group bgp1 type external set routing-instances vpn1 protocols bgp group bgp1 local-address 10.90.10.1 set routing-instances vpn1 protocols bgp group bgp1 family inet unicast set routing-instances vpn1 protocols bgp group bgp1 neighbor 10.90.10.2 peer-as 45 set routing-instances vpn1 protocols bgp group bgp type external set routing-instances vpn1 protocols bgp group bgp local-address 10.50.10.2 set routing-instances vpn1 protocols bgp group bgp family inet unicast set routing-instances vpn1 protocols bgp group bgp neighbor 10.50.10.1 peer-as 4 set routing-instances vpn1 protocols pim group-address 198.51.100.1 set routing-instances vpn1 protocols pim rp static address 10.255.8.168 set routing-instances vpn1 protocols pim interface all set routing-instances vpn1 protocols pim join-load-balance

Procédure

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour plus d’informations sur la navigation dans l’interface de ligne de commande, reportez-vous à la section Utilisation de l’éditeur CLI en mode Configuration. Pour configurer le routeur PE1 :

Répétez cette procédure pour chaque routeur Juniper Networks du domaine MVPN, après avoir modifié les noms d’interface, les adresses et tous les autres paramètres appropriés pour chaque routeur.

Configurez une instance VRF (VPN routing and forwarding).

[edit routing-instances vpn1] user@PE1# set instance-type vrf user@PE1# set interface ge-5/0/4.0 user@PE1# set interface ge-5/2/0.0 user@PE1# set interface lo0.1 user@PE1# set route-distinguisher 1:1 user@PE1# set vrf-target target:1:1Activez l’équilibrage de charge indépendant du protocole pour l’instance VRF.

[edit routing-instances vpn1] user@PE1# set routing-options multipath vpn-unequal-cost equal-external-internalConfigurez les groupes BGP et leurs voisins pour activer le routage PE vers CE.

[edit routing-instances vpn1 protocols] user@PE1# set bgp export direct user@PE1# set bgp group bgp type external user@PE1# set bgp group bgp local-address 192.0.2.4 user@PE1# set bgp group bgp family inet unicast user@PE1# set bgp group bgp neighbor 192.0.2.5 peer-as 3 user@PE1# set bgp group bgp1 type external user@PE1# set bgp group bgp1 local-address 192.0.2.1 user@PE1# set bgp group bgp1 family inet unicast user@PE1# set bgp group bgp1 neighbor 192.0.2.2 peer-as 4Configurez PIM pour activer le routage multicast PE vers CE.

[edit routing-instances vpn1 protocols] user@PE1# set pim group-address 198.51.100.1 user@PE1# set pim rp static address 10.255.8.168Activez le PIM sur toutes les interfaces réseau.

[edit routing-instances vpn1 protocols] user@PE1# set pim interface allActivez l’équilibrage de charge de jointure PIM pour l’instance VRF.

[edit routing-instances vpn1 protocols] user@PE1# set pim join-load-balance

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la commande show routing-instances . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

routing-instances {

vpn1 {

instance-type vrf;

interface ge-5/0/4.0;

interface ge-5/2/0.0;

interface lo0.1;

route-distinguisher 1:1;

vrf-target target:1:1;

routing-options {

multipath {

vpn-unequal-cost equal-external-internal;

}

}

protocols {

bgp {

export direct;

group bgp {

type external;

local-address 192.0.2.4;

family inet {

unicast;

}

neighbor 192.0.2.5 {

peer-as 3;

}

}

group bgp1 {

type external;

local-address 192.0.2.1;

family inet {

unicast;

}

neighbor 192.0.2.2 {

peer-as 4;

}

}

}

pim {

group-address 198.51.100.1;

rp {

static {

address 10.255.8.168;

}

}

interface all;

join-load-balance;

}

}

}

}

Si vous avez terminé de configurer l’appareil, entrez commit à partir du mode de configuration.

Vérification

Vérifiez que la configuration fonctionne correctement.

Vérification de l’équilibrage de charge de jointure PIM pour différents groupes de messages de jointure

But

Vérifiez l’équilibrage de charge de jointure PIM pour les différents groupes de messages de jointure reçus sur le routeur PE1.

Action

À partir du mode opérationnel, exécutez la commande show pim join instance extensive .

user@PE1>show pim join instance extensive

Instance: PIM.vpn1 Family: INET

R = Rendezvous Point Tree, S = Sparse, W = Wildcard

Group: 203.0.113.1

Source: *

RP: 10.255.8.168

Flags: sparse,rptree,wildcard

Upstream interface: ge-5/2/0.1

Upstream neighbor: 10.10.10.2

Upstream state: Join to RP

Downstream neighbors:

Interface: ge-5/0/4.0

10.40.10.2 State: Join Flags: SRW Timeout: 207

Group: 203.0.113.2

Source: *

RP: 10.255.8.168

Flags: sparse,rptree,wildcard

Upstream interface: mt-5/0/10.32768

Upstream neighbor: 19.19.19.19

Upstream state: Join to RP

Downstream neighbors:

Interface: ge-5/0/4.0

10.40.10.2 State: Join Flags: SRW Timeout: 207

Group: 203.0.113.3

Source: *

RP: 10.255.8.168

Flags: sparse,rptree,wildcard

Upstream interface: ge-5/2/0.1

Upstream neighbor: 10.10.10.2

Upstream state: Join to RP

Downstream neighbors:

Interface: ge-5/0/4.0

10.40.10.2 State: Join Flags: SRW Timeout: 207

Group: 203.0.113.4

Source: *

RP: 10.255.8.168

Flags: sparse,rptree,wildcard

Upstream interface: mt-5/0/10.32768

Upstream neighbor: 19.19.19.19

Upstream state: Join to RP

Downstream neighbors:

Interface: ge-5/0/4.0

10.40.10.2 State: Join Flags: SRW Timeout: 207

Signification

La sortie montre comment le routeur PE1 a équilibré la charge des messages de jointure C-PIM pour quatre groupes différents.

Pour les messages de jointure du groupe 1 (adresse de groupe : 203.0.113.1) et du groupe 3 (adresse de groupe : 203.0.113.3), le routeur PE1 a sélectionné le chemin EBGP vers le routeur CE1 pour envoyer les messages de jointure.

Pour les messages de jointure du groupe 2 (adresse de groupe : 203.0.113.2) et du groupe 4 (adresse de groupe : 203.0.113.4), le routeur PE1 a sélectionné le chemin IBGP vers le routeur PE2 pour envoyer les messages de jointure.

MBGP Multicast VPN Sites

Les principales caractéristiques des MVPN MBGP sont les suivantes :

Ils étendent le service VPN de couche 3 (RFC 4364) pour prendre en charge le multicast IP pour les fournisseurs de services VPN de couche 3.

Ils suivent la même architecture que celle spécifiée par la RFC 4364 pour les VPN unicast. Plus précisément, BGP est utilisé comme plan de contrôle de routeur à routeur PE (Provider Edge ou PE) pour les VPN multicast.

Ils éliminent l’exigence du modèle de routeur virtuel (VR) (comme spécifié dans Internet draft draft-rosen-vpn-mcast, Multicast in MPLS/BGP VPNs) pour les VPN multicast et le modèle RFC 4364 pour les VPN unicast.

Ils s’appuient sur une unicast basée sur la RFC 4364 avec des extensions pour la communication intra-AS et inter-AS.

Un MVPN MBGP définit deux types d’ensembles de sites, un ensemble de sites émetteurs et un ensemble de sites récepteurs. Ces sites ont les propriétés suivantes :

Les hôtes de l’ensemble de sites émetteurs peuvent être à l’origine de trafic multicast pour les récepteurs de l’ensemble de sites récepteurs.

Les récepteurs situés en dehors de l’ensemble de sites de réception ne doivent pas être en mesure de recevoir ce trafic.

Les hôtes de l’ensemble de sites récepteurs peuvent recevoir du trafic multicast provenant de n’importe quel hôte de l’ensemble de sites émetteurs.

Les hôtes de l’ensemble de sites récepteurs ne doivent pas être en mesure de recevoir du trafic multicast provenant d’un hôte qui ne se trouve pas dans l’ensemble de sites d’expéditeur.

Un site peut se trouver à la fois dans l’ensemble de sites émetteurs et dans l’ensemble de sites récepteurs, de sorte que les hôtes d’un tel site peuvent à la fois émettre et recevoir du trafic multicast. Par exemple, l’ensemble de sites émetteurs peut être identique à l’ensemble de sites récepteurs, auquel cas tous les sites peuvent à la fois émettre et recevoir du trafic multicast les uns des autres.

Les sites d’un MVPN MBGP donné peuvent faire partie de la même organisation ou d’organisations différentes, ce qui signifie qu’un MVPN MBGP peut être un intranet ou un extranet. Un site donné peut se trouver dans plusieurs MVPN MBGP, de sorte que les MVPN MBGP peuvent se chevaucher. Il n’est pas nécessaire que tous les sites d’un MVPN MBGP donné soient connectés au même fournisseur de services, ce qui signifie qu’un MVPN MBGP peut s’étendre sur plusieurs fournisseurs de services.

La parité des fonctionnalités de l’extranet MVPN ou le chevauchement des MVPN sur la puce Junos Trio est prise en charge dans les versions 11.1R2, 11.2R2 et 11.4 de Junos OS.

Une autre façon d’envisager un MVPN MBGP est de dire qu’un MVPN MBGP est défini par un ensemble de stratégies d’administration. Ces stratégies déterminent à la fois l’ensemble de sites émetteurs et l’ensemble de sites récepteurs. Ces stratégies sont établies par les clients MBGP MVPN, mais mises en œuvre par les fournisseurs de services utilisant l’infrastructure VPN BGP et MPLS existante.

Voir aussi

Exemple : Configuration de VPN multicast MBGP

Cet exemple fournit une procédure étape par étape pour configurer les services de multidiffusion sur un réseau privé virtuel de couche 3 BGP (MBGP) multiprotocole. (également appelés VPN multicast de couche 3 nouvelle génération)

Exigences

Cet exemple utilise les composants matériels et logiciels suivants :

Junos OS version 9.2 ou ultérieure

Cinq routeurs Juniper M Series, T Series, TX Series ou MX Series

Un système hôte capable d’envoyer du trafic multicast et prenant en charge le protocole IGMP (Internet Group Management Protocol)

Un système hôte capable de recevoir du trafic multicast et de prendre en charge IGMP

En fonction des appareils que vous utilisez, vous devrez peut-être configurer des routes statiques vers :

L’émetteur multicast

L’interface Fast Ethernet à laquelle l’émetteur est connecté sur le récepteur multicast

Le récepteur multicast

L’interface Fast Ethernet à laquelle le récepteur est connecté sur l’émetteur multicast

Vue d’ensemble et topologie

Cet exemple montre comment configurer les technologies suivantes :

IPv4 (en anglais)

BGP

OSPF

RSVP

MPLS (en anglais)

Mode clairsemé PIM

RP statique

Topologie

La topologie du réseau est illustrée à la Figure 3.

Configuration

Dans toute session de configuration, il est recommandé de vérifier régulièrement que la configuration peut être validée à l’aide de la commit check commande.

Dans cet exemple, le routeur en cours de configuration est identifié à l’aide des invites de commandes suivantes :

CE1identifie le routeur Customer Edge 1 (CE1)PE1identifie le routeur Provider Edge 1 (PE1)Pidentifie le routeur central (P) du fournisseurCE2identifie le routeur Customer Edge 2 (CE2)PE2identifie le routeur Provider Edge 2 (PE2)

Pour configurer des VPN multicast MBGP pour le réseau illustré à la Figure 3, effectuez les opérations suivantes :

- Configuration des interfaces

- Configuration d’OSPF

- Configuration de BGP

- Configuration de RSVP

- Configuration de MPLS

- Configuration de l’instance de routage VRF

- Configuration de PIM

- Configuration du tunnel fournisseur

- Configuration du point de rendez-vous

- Résultats

Configuration des interfaces

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour plus d’informations sur la navigation dans l’interface de ligne de commande, reportez-vous à la section Utilisation de l’éditeur CLI en mode de configuration dans le Guide de l’utilisateur de l’interface de ligne de commande.

Sur chaque routeur, configurez une adresse IP sur l’interface logique de bouclage 0 (

lo0.0).[edit interfaces] user@CE1# set lo0 unit 0 family inet address 192.168.6.1/32 primary user@PE1# set lo0 unit 0 family inet address 192.168.7.1/32 primary user@P# set lo0 unit 0 family inet address 192.168.8.1/32 primary user@PE2# set lo0 unit 0 family inet address 192.168.9.1/32 primary user@CE2# set lo0 unit 0 family inet address 192.168.0.1/32 primary

Utilisez la

show interfaces tersecommande pour vérifier que l’adresse IP est correcte sur l’interface logique de bouclage.Sur les routeurs PE et CE, configurez l’adresse IP et la famille de protocoles sur les interfaces Fast Ethernet. Spécifiez le type de famille de

inetprotocoles.[edit interfaces] user@CE1# set fe-1/3/0 unit 0 family inet address 10.10.12.1/24 user@CE1# set fe-0/1/0 unit 0 family inet address 10.0.67.13/30 [edit interfaces] user@PE1# set fe-0/1/0 unit 0 family inet address 10.0.67.14/30 [edit interfaces] user@PE2# set fe-0/1/0 unit 0 family inet address 10.0.90.13/30 [edit interfaces] user@CE2# set fe-0/1/0 unit 0 family inet address 10.0.90.14/30 user@CE2# set fe-1/3/0 unit 0 family inet address 10.10.11.1/24

Utilisez la

show interfaces tersecommande pour vérifier que l’adresse IP est correcte sur les interfaces Fast Ethernet.Sur les routeurs PE et P, configurez le VPI et le nombre maximal de circuits virtuels des interfaces ATM. Si le type de PIC par défaut est différent sur les interfaces ATM directement connectées, configurez le type de PIC pour qu’il soit le même. Configurez l’interface VCI de l’interface logique, la famille de protocoles, l’adresse IP locale et l’adresse IP de destination.

[edit interfaces] user@PE1# set at-0/2/0 atm-options pic-type atm1 user@PE1# set at-0/2/0 atm-options vpi 0 maximum-vcs 256 user@PE1# set at-0/2/0 unit 0 vci 0.128 user@PE1# set at-0/2/0 unit 0 family inet address 10.0.78.5/32 destination 10.0.78.6 [edit interfaces] user@P# set at-0/2/0 atm-options pic-type atm1 user@P# set at-0/2/0 atm-options vpi 0 maximum-vcs 256 user@P# set at-0/2/0 unit 0 vci 0.128 user@P# set at-0/2/0 unit 0 family inet address 10.0.78.6/32 destination 10.0.78.5 user@P# set at-0/2/1 atm-options pic-type atm1 user@P# set at-0/2/1 atm-options vpi 0 maximum-vcs 256 user@P# set at-0/2/1 unit 0 vci 0.128 user@P# set at-0/2/1 unit 0 family inet address 10.0.89.5/32 destination 10.0.89.6 [edit interfaces] user@PE2# set at-0/2/1 atm-options pic-type atm1 user@PE2# set at-0/2/1 atm-options vpi 0 maximum-vcs 256 user@PE2# set at-0/2/1 unit 0 vci 0.128 user@PE2# set at-0/2/1 unit 0 family inet address 10.0.89.6/32 destination 10.0.89.5

Utilisez la

show configuration interfacescommande pour vérifier que le VPI et le nombre maximal de VC des interfaces ATM sont corrects et que le VCI de l'interface logique, la famille de protocoles, l'adresse IP locale et l'adresse IP de destination sont corrects.

Configuration d’OSPF

Procédure étape par étape

Sur les routeurs P et PE, configurez l’instance fournisseur d’OSPF. Spécifiez les

lo0.0interfaces logiques et les interfaces logiques du cœur ATM. L’instance fournisseur d’OSPF sur le routeur PE forme des contiguïtés avec les voisins OSPF sur l’autre routeur PE et le routeur P.user@PE1# set protocols ospf area 0.0.0.0 interface at-0/2/0.0 user@PE1# set protocols ospf area 0.0.0.0 interface lo0.0 user@P# set protocols ospf area 0.0.0.0 interface lo0.0 user@P# set protocols ospf area 0.0.0.0 interface all user@P# set protocols ospf area 0.0.0.0 interface fxp0 disable user@PE2# set protocols ospf area 0.0.0.0 interface lo0.0 user@PE2# set protocols ospf area 0.0.0.0 interface at-0/2/1.0

Utilisez la

show ospf interfacescommande pour vérifier que les interfaces logiques orientées vers lelo0.0cœur et ATM sont configurées pour OSPF.Sur les routeurs CE, configurez l’instance client d’OSPF. Spécifiez les interfaces logiques de bouclage et Fast Ethernet. L’instance client d’OSPF sur les routeurs CE forme des adjacences avec les voisins au sein de l’instance de routage VPN d’OSPF sur les routeurs PE.

user@CE1# set protocols ospf area 0.0.0.0 interface fe-0/1/0.0 user@CE1# set protocols ospf area 0.0.0.0 interface fe-1/3/0.0 user@CE1# set protocols ospf area 0.0.0.0 interface lo0.0 user@CE2# set protocols ospf area 0.0.0.0 interface fe-0/1/0.0 user@CE2# set protocols ospf area 0.0.0.0 interface fe-1/3/0.0 user@CE2# set protocols ospf area 0.0.0.0 interface lo0.0

Utilisez la

show ospf interfacescommande pour vérifier que les interfaces logiques de bouclage et de Fast Ethernet correctes ont été ajoutées au protocole OSPF.Sur les routeurs P et PE, configurez la prise en charge de l’ingénierie de trafic OSPF pour l’instance fournisseur d’OSPF.

L’instruction

shortcutspermet à l’instance principale d’OSPF d’utiliser un chemin de commutation d’étiquettes comme saut suivant.user@PE1# set protocols ospf traffic-engineering shortcuts user@P# set protocols ospf traffic-engineering shortcuts user@PE2# set protocols ospf traffic-engineering shortcuts

Utilisez la commande ou

show configuration protocols ospfpour vérifier que la prise en charge de l’ingénierieshow ospf overviewde trafic est activée.

Configuration de BGP

Procédure étape par étape

Sur le routeur P, configurez BGP pour le VPN. L’adresse locale est l’adresse locale

lo0.0. Les adresses de voisinage sont les adresses deslo0.0routeurs PE.L’instruction

unicastpermet au routeur d’utiliser BGP pour publier les informations d’accessibilité de la couche réseau (NLRI). L’instructionsignalingpermet au routeur d’utiliser BGP comme protocole de signalisation pour le VPN.user@P# set protocols bgp group group-mvpn type internal user@P# set protocols bgp group group-mvpn local-address 192.168.8.1 user@P# set protocols bgp group group-mvpn family inet unicast user@P# set protocols bgp group group-mvpn family inet-mvpn signaling user@P# set protocols bgp group group-mvpn neighbor 192.168.9.1 user@P# set protocols bgp group group-mvpn neighbor 192.168.7.1

Utilisez la commande pour vérifier que le routeur a été configuré pour utiliser BGP afin d’annoncer NLRI

show configuration protocols bgp.Sur les routeurs PE et P, configurez le numéro du système autonome local BGP.

user@PE1# set routing-options autonomous-system 0.65010 user@P# set routing-options autonomous-system 0.65010 user@PE2# set routing-options autonomous-system 0.65010

Utilisez la

show configuration routing-optionscommande pour vérifier que le numéro du système autonome local BGP est correct.Sur les routeurs PE, configurez BGP pour le VPN. Configurez l’adresse locale en tant qu’adresse locale

lo0.0. Les adresses voisines sont leslo0.0adresses du routeur P et de l’autre routeur PE, PE2.user@PE1# set protocols bgp group group-mvpn type internal user@PE1# set protocols bgp group group-mvpn local-address 192.168.7.1 user@PE1# set protocols bgp group group-mvpn family inet-vpn unicast user@PE1# set protocols bgp group group-mvpn family inet-mvpn signaling user@PE1# set protocols bgp group group-mvpn neighbor 192.168.9.1 user@PE1# set protocols bgp group group-mvpn neighbor 192.168.8.1 user@PE2# set protocols bgp group group-mvpn type internal user@PE2# set protocols bgp group group-mvpn local-address 192.168.9.1 user@PE2# set protocols bgp group group-mvpn family inet-vpn unicast user@PE2# set protocols bgp group group-mvpn family inet-mvpn signaling user@PE2# set protocols bgp group group-mvpn neighbor 192.168.7.1 user@PE2# set protocols bgp group group-mvpn neighbor 192.168.8.1

Utilisez la

show bgp groupcommande pour vérifier que la configuration BGP est correcte.Sur les routeurs PE, configurez une stratégie pour exporter les routes BGP vers OSPF.

user@PE1# set policy-options policy-statement bgp-to-ospf from protocol bgp user@PE1# set policy-options policy-statement bgp-to-ospf then accept user@PE2# set policy-options policy-statement bgp-to-ospf from protocol bgp user@PE2# set policy-options policy-statement bgp-to-ospf then accept

Utilisez la

show policy bgp-to-ospfcommande pour vérifier que la stratégie est correcte.

Configuration de RSVP

Procédure étape par étape

Sur les routeurs PE, activez RSVP sur les interfaces qui participent au LSP. Configurez les interfaces logiques Fast Ethernet et ATM.

user@PE1# set protocols rsvp interface fe-0/1/0.0 user@PE1# set protocols rsvp interface at-0/2/0.0 user@PE2# set protocols rsvp interface fe-0/1/0.0 user@PE2# set protocols rsvp interface at-0/2/1.0

Sur le routeur P, activez RSVP sur les interfaces qui participent au LSP. Configurez les interfaces logiques ATM.

user@P# set protocols rsvp interface at-0/2/0.0 user@P# set protocols rsvp interface at-0/2/1.0

Utilisez la

show configuration protocols rsvpcommande pour vérifier que la configuration RSVP est correcte.

Configuration de MPLS

Procédure étape par étape

Sur les routeurs PE, configurez un LSP MPLS sur le routeur PE qui est le point de sortie LSP. Spécifiez l’adresse IP de l’interface

lo0.0sur le routeur à l’autre extrémité du LSP. Configurez MPLS sur le distributeur automatique de billets, Fast Ethernet etlo0.0les interfaces.Pour faciliter l’identification de chaque LSP lors du dépannage, configurez un nom LSP différent sur chaque routeur PE. Dans cet exemple, nous utilisons le nom

to-pe2comme nom du LSP configuré sur PE1 etto-pe1comme nom du LSP configuré sur PE2.user@PE1# set protocols mpls label-switched-path to-pe2 to 192.168.9.1 user@PE1# set protocols mpls interface fe-0/1/0.0 user@PE1# set protocols mpls interface at-0/2/0.0 user@PE1# set protocols mpls interface lo0.0 user@PE2# set protocols mpls label-switched-path to-pe1 to 192.168.7.1 user@PE2# set protocols mpls interface fe-0/1/0.0 user@PE2# set protocols mpls interface at-0/2/1.0 user@PE2# set protocols mpls interface lo0.0

Utilisez les

show configuration protocols mplscommandes etshow route label-switched-path to-pe1pour vérifier que la configuration MPLS et LSP est correcte.Une fois la configuration validée, utilisez les

show mpls lsp name to-pe1commandes etshow mpls lsp name to-pe2pour vérifier que le LSP est opérationnel.Sur le routeur P, activez MPLS. Spécifiez les interfaces ATM connectées aux routeurs PE.

user@P# set protocols mpls interface at-0/2/0.0 user@P# set protocols mpls interface at-0/2/1.0

Utilisez la

show mpls interfacecommande pour vérifier que MPLS est activé sur les interfaces ATM.Sur les routeurs PE et P, configurez la famille de protocoles sur les interfaces ATM associées au LSP. Spécifiez le type de famille de

mplsprotocoles.user@PE1# set interfaces at-0/2/0 unit 0 family mpls user@P# set interfaces at-0/2/0 unit 0 family mpls user@P# set interfaces at-0/2/1 unit 0 family mpls user@PE2# set interfaces at-0/2/1 unit 0 family mpls

Utilisez la

show mpls interfacecommande pour vérifier que la famille de protocoles MPLS est activée sur les interfaces ATM associées au LSP.

Configuration de l’instance de routage VRF

Procédure étape par étape

Sur les routeurs PE, configurez une instance de routage pour le VPN et spécifiez le type d’instance

vrf. Ajoutez à cela Fast Ethernet etlo0.1les interfaces côté client. Configurez l’instance VPN d’OSPF et incluez la stratégie d’exportation BGP vers OSPF.user@PE1# set routing-instances vpn-a instance-type vrf user@PE1# set routing-instances vpn-a interface lo0.1 user@PE1# set routing-instances vpn-a interface fe-0/1/0.0 user@PE1# set routing-instances vpn-a protocols ospf export bgp-to-ospf user@PE1# set routing-instances vpn-a protocols ospf area 0.0.0.0 interface all user@PE2# set routing-instances vpn-a instance-type vrf user@PE2# set routing-instances vpn-a interface lo0.1 user@PE2# set routing-instances vpn-a interface fe-0/1/0.0 user@PE2# set routing-instances vpn-a protocols ospf export bgp-to-ospf user@PE2# set routing-instances vpn-a protocols ospf area 0.0.0.0 interface all

Utilisez la

show configuration routing-instances vpn-acommande pour vérifier que la configuration de l’instance de routage est correcte.Sur les routeurs PE, configurez un séparateur de route pour l’instance de routage. Un séparateur de route permet au routeur de faire la distinction entre deux préfixes IP identiques utilisés comme routes VPN. Configurez un séparateur de route différent sur chaque routeur PE. Cet exemple utilise 65010:1 sur PE1 et 65010:2 sur PE2.

user@PE1# set routing-instances vpn-a route-distinguisher 65010:1 user@PE2# set routing-instances vpn-a route-distinguisher 65010:2

Utilisez la

show configuration routing-instances vpn-acommande pour vérifier que le séparateur de route est correct.Sur les routeurs PE, configurez les stratégies d’importation et d’exportation VRF par défaut. Sur la base de cette configuration, BGP génère automatiquement des routes locales correspondant à la cible de route référencée dans les stratégies d’importation VRF. Cet exemple utilise 2:1 comme cible de route.

Note:Vous devez configurer la même cible de route sur chaque routeur PE pour une instance de routage VPN donnée.

user@PE1# set routing-instances vpn-a vrf-target target:2:1 user@PE2# set routing-instances vpn-a vrf-target target:2:1

Utilisez la

show configuration routing-instances vpn-acommande pour vérifier que la cible de route est correcte.Sur les routeurs PE, configurez l’instance de routage VPN pour la prise en charge multicast.

user@PE1# set routing-instances vpn-a protocols mvpn user@PE2# set routing-instances vpn-a protocols mvpn

Utilisez la

show configuration routing-instance vpn-acommande pour vérifier que l’instance de routage VPN a été configurée pour la prise en charge multicast.Sur les routeurs PE, configurez une adresse IP sur l’interface logique de bouclage 1 (

lo0.1) utilisée dans le VPN de l’instance de routage client.user@PE1# set interfaces lo0 unit 1 family inet address 10.10.47.101/32 user@PE2# set interfaces lo0 unit 1 family inet address 10.10.47.100/32

Utilisez la

show interfaces tersecommande pour vérifier que l’adresse IP sur l’interface de bouclage est correcte.

Configuration de PIM

Procédure étape par étape

Sur les routeurs PE, activez PIM. Configurez l’interface

lo0.1Fast Ethernet orientée client. Spécifiez le mode en tant que et la version en tant quesparse2.user@PE1# set routing-instances vpn-a protocols pim interface lo0.1 mode sparse user@PE1# set routing-instances vpn-a protocols pim interface lo0.1 version 2 user@PE1# set routing-instances vpn-a protocols pim interface fe-0/1/0.0 mode sparse user@PE1# set routing-instances vpn-a protocols pim interface fe-0/1/0.0 version 2 user@PE2# set routing-instances vpn-a protocols pim interface lo0.1 mode sparse user@PE2# set routing-instances vpn-a protocols pim interface lo0.1 version 2 user@PE2# set routing-instances vpn-a protocols pim interface fe-0/1/0.0 mode sparse user@PE2# set routing-instances vpn-a protocols pim interface fe-0/1/0.0 version 2

Utilisez la

show pim interfaces instance vpn-acommande pour vérifier que le mode clairsemé PIM est activé sur l’interface et l’interfacelo0.1Fast Ethernet côté client.Sur les routeurs CE, activez PIM. Dans cet exemple, nous configurons toutes les interfaces. Spécifiez le mode en tant que et la version en tant que

sparse2.user@CE1# set protocols pim interface all user@CE2# set protocols pim interface all mode sparse user@CE2# set protocols pim interface all version 2

Utilisez la

show pim interfacescommande pour vérifier que le mode clairsemé PIM est activé sur toutes les interfaces.

Configuration du tunnel fournisseur

Procédure étape par étape

Sur le routeur PE1, configurez le tunnel fournisseur. Spécifiez l’adresse multicast à utiliser.

L’instruction

provider-tunnelindique au routeur d’envoyer du trafic multicast à travers un tunnel.user@PE1# set routing-instances vpn-a provider-tunnel rsvp-te label-switched-path-template default-template

Utilisez la

show configuration routing-instance vpn-acommande pour vérifier que le tunnel fournisseur est configuré pour utiliser le modèle LSP par défaut.Sur le routeur PE2, configurez le tunnel fournisseur. Spécifiez l’adresse multicast à utiliser.

user@PE2# set routing-instances vpn-a provider-tunnel rsvp-te label-switched-path-template default-template

Utilisez la

show configuration routing-instance vpn-acommande pour vérifier que le tunnel fournisseur est configuré pour utiliser le modèle LSP par défaut.

Configuration du point de rendez-vous

Procédure étape par étape

Configurez le routeur PE1 comme point de rendez-vous. Spécifiez l’adresse

lo0.1du routeur PE1. Spécifiez l’adresse multicast à utiliser.user@PE1# set routing-instances vpn-a protocols pim rp local address 10.10.47.101 user@PE1# set routing-instances vpn-a protocols pim rp local group-ranges 224.1.1.1/32

Utilisez la

show pim rps instance vpn-acommande pour vérifier que l’adresse IP locale correcte est configurée pour le RP.Sur le routeur PE2, configurez le point de rendez-vous statique. Spécifiez l’adresse

lo0.1du routeur PE1.user@PE2# set routing-instances vpn-a protocols pim rp static address 10.10.47.101

Utilisez la

show pim rps instance vpn-acommande pour vérifier que l’adresse IP statique correcte est configurée pour le RP.Sur les routeurs CE, configurez le point de rendez-vous statique. Spécifiez l’adresse

lo0.1du routeur PE1.user@CE1# set protocols pim rp static address 10.10.47.101 version 2 user@CE2# set protocols pim rp static address 10.10.47.101 version 2

Utilisez la

show pim rpscommande pour vérifier que l’adresse IP statique correcte est configurée pour le RP.Utilisez la

commit checkcommande pour vérifier que la configuration peut être validée avec succès. Si la configuration réussit la vérification, validez la configuration.Démarrez l’appareil émetteur multicast connecté à CE1.

Démarrez le récepteur multicast connecté à CE2.

Vérifiez que le récepteur reçoit le flux multicast.

Utilisez

showdes commandes pour vérifier le routage, le VPN et le fonctionnement multicast.

Résultats

Les parties configuration et vérification de cet exemple sont terminées. La section suivante est fournie à titre de référence.

Vous trouverez ci-dessous un exemple de configuration pour le routeur CE1.

Routeur CE1

interfaces {

lo0 {

unit 0 {

family inet {

address 192.168.6.1/32 {

primary;

}

}

}

}

fe-0/1/0 {

unit 0 {

family inet {

address 10.0.67.13/30;

}

}

}

fe-1/3/0 {

unit 0 {

family inet {

address 10.10.12.1/24;

}

}

}

}

protocols {

ospf {

area 0.0.0.0 {

interface fe-0/1/0.0;

interface lo0.0;

interface fe-1/3/0.0;

}

}

pim {

rp {

static {

address 10.10.47.101 {

version 2;

}

}

}

interface all;

}

}

Vous trouverez ci-dessous un exemple de configuration pour le routeur PE1.

Routeur PE1

interfaces {

lo0 {

unit 0 {

family inet {

address 192.168.7.1/32 {

primary;

}

}

}

}

fe-0/1/0 {

unit 0 {

family inet {

address 10.0.67.14/30;

}

}

}

at-0/2/0 {

atm-options {

pic-type atm1;

vpi 0 {

maximum-vcs 256;

}

}

unit 0 {

vci 0.128;

family inet {

address 10.0.78.5/32 {

destination 10.0.78.6;

}

}

family mpls;

}

}

lo0 {

unit 1 {

family inet {

address 10.10.47.101/32;

}

}

}

}

routing-options {

autonomous-system 0.65010;

}

protocols {

rsvp {

interface fe-0/1/0.0;

interface at-0/2/0.0;

}

mpls {

label-switched-path to-pe2 {

to 192.168.9.1;

}

interface fe-0/1/0.0;

interface at-0/2/0.0;

interface lo0.0;

}

bgp {

group group-mvpn {

type internal;

local-address 192.168.7.1;

family inet-vpn {

unicast;

}

family inet-mvpn {

signaling;

}

neighbor 192.168.9.1;

neighbor 192.168.8.1;

}

}

ospf {

traffic-engineering {

shortcuts;

}

area 0.0.0.0 {

interface at-0/2/0.0;

interface lo0.0;

}

}

}

policy-options {

policy-statement bgp-to-ospf {

from protocol bgp;

then accept;

}

}

routing-instances {

vpn-a {

instance-type vrf;

interface lo0.1;

interface fe-0/1/0.0;

route-distinguisher 65010:1;

provider-tunnel {

rsvp-te {

label-switched-path-template {

default-template;

}

}

}

vrf-target target:2:1;

protocols {

ospf {

export bgp-to-ospf;

area 0.0.0.0 {

interface all;

}

}

pim {

rp {

local {

address 10.10.47.101;

group-ranges {

224.1.1.1/32;

}

}

}

interface lo0.1 {

mode sparse;

version 2;

}

interface fe-0/1/0.0 {

mode sparse;

version 2;

}

}

mvpn;

}

}

}

Vous trouverez ci-dessous un exemple de configuration pour le routeur P.

Routeur P

interfaces {

lo0 {

unit 0 {

family inet {

address 192.168.8.1/32 {

primary;

}

}

}

}

at-0/2/0 {

atm-options {

pic-type atm1;

vpi 0 {

maximum-vcs 256;

}

}

unit 0 {

vci 0.128;

family inet {

address 10.0.78.6/32 {

destination 10.0.78.5;

}

}

family mpls;

}

}

at-0/2/1 {

atm-options {

pic-type atm1;

vpi 0 {

maximum-vcs 256;

}

}

unit 0 {

vci 0.128;

family inet {

address 10.0.89.5/32 {

destination 10.0.89.6;

}

}

family mpls;

}

}

}

routing-options {

autonomous-system 0.65010;

}

protocols {

rsvp {

interface at-0/2/0.0;

interface at-0/2/1.0;

}

mpls {

interface at-0/2/0.0;

interface at-0/2/1.0;

}

bgp {

group group-mvpn {

type internal;

local-address 192.168.8.1;

family inet {

unicast;

}

family inet-mvpn {

signaling;

}

neighbor 192.168.9.1;

neighbor 192.168.7.1;

}

}

ospf {

traffic-engineering {

shortcuts;

}

area 0.0.0.0 {

interface lo0.0;

interface all;

interface fxp0.0 {

disable;

}

}

}

}

Vous trouverez ci-dessous un exemple de configuration pour le routeur PE2.

Routeur PE2

interfaces {

lo0 {

unit 0 {

family inet {

address 192.168.9.1/32 {

primary;

}

}

}

}

fe-0/1/0 {

unit 0 {

family inet {

address 10.0.90.13/30;

}

}

}

at-0/2/1 {

atm-options {

pic-type atm1;

vpi 0 {

maximum-vcs 256;

}

}

unit 0 {

vci 0.128;

family inet {

address 10.0.89.6/32 {

destination 10.0.89.5;

}

}

family mpls;

}

}

lo0 {

unit 1 {

family inet {

address 10.10.47.100/32;

}

}

}

}

routing-options {

autonomous-system 0.65010;

}

protocols {

rsvp {

interface fe-0/1/0.0;

interface at-0/2/1.0;

}

mpls {

label-switched-path to-pe1 {

to 192.168.7.1;

}

interface lo0.0;

interface fe-0/1/0.0;

interface at-0/2/1.0;

}

bgp {

group group-mvpn {

type internal;

local-address 192.168.9.1;

family inet-vpn {

unicast;

}

family inet-mvpn {

signaling;

}

neighbor 192.168.7.1;

neighbor 192.168.8.1;

}

}

ospf {

traffic-engineering {

shortcuts;

}

area 0.0.0.0 {

interface lo0.0;

interface at-0/2/1.0;

}

}

}

policy-options {

policy-statement bgp-to-ospf {

from protocol bgp;

then accept;

}

}

routing-instances {

vpn-a {

instance-type vrf;

interface fe-0/1/0.0;

interface lo0.1;

route-distinguisher 65010:2;

provider-tunnel {

rsvp-te {

label-switched-path-template {

default-template;

}

}

}

vrf-target target:2:1;

protocols {

ospf {

export bgp-to-ospf;

area 0.0.0.0 {

interface all;

}

}

pim {

rp {

static {

address 10.10.47.101;

}

}

interface fe-0/1/0.0 {

mode sparse;

version 2;

}

interface lo0.1 {

mode sparse;

version 2;

}

}

mvpn;

}

}

}

Voici l’exemple de configuration correspondant pour le routeur CE2.

Routeur CE2

interfaces {

lo0 {

unit 0 {

family inet {

address 192.168.0.1/32 {

primary;

}

}

}

}

fe-0/1/0 {

unit 0 {

family inet {

address 10.0.90.14/30;

}

}

}

fe-1/3/0 {

unit 0 {

family inet {

address 10.10.11.1/24;

}

family inet6 {

address fe80::205:85ff:fe88:ccdb/64;

}

}

}

}

protocols {

ospf {

area 0.0.0.0 {

interface fe-0/1/0.0;

interface lo0.0;

interface fe-1/3/0.0;

}

}

pim {

rp {

static {

address 10.10.47.101 {

version 2;

}

}

}

interface all {

mode sparse;

version 2;

}

}

}

Configuration de LSP point à multipoint pour un MVPN MBGP

Junos OS prend en charge les chemins de commutation d’étiquettes (LSP) point à multipoint pour les MVPN MBGP. Les LSP point à multipoint pour les VPN multicast sont pris en charge pour les environnements de systèmes intra-autonomes (AS) (au sein d’un AS), mais ne sont pas pris en charge pour les environnements inter-AS (entre systèmes autonomes). Un LSP point à multipoint est un LSP signalé RSVP avec une source unique et plusieurs destinations.

Vous pouvez configurer des LSP point à multipoint pour les MVPN MBGP comme suit :

LSP point à multipoint statiques : configurez des LSP point à multipoint statiques à l’aide des instructions LSP MPLS standard spécifiées au niveau de la

[edit protocols mpls]hiérarchie. Vous configurez manuellement chacun des nœuds Leaf pour le LSP point à multipoint.LSP point-à-multipoint dynamiques utilisant le modèle par défaut : la configuration de LSP point-à-multipoint dynamique à l’aide de l’option

default-templateentraîne la détection automatique des nœuds Leaf. Les noeuds leaf sont découverts par le biais de la découverte automatique intra-AS BGP. Cettedefault-templateoption vous permet de réduire au minimum la quantité de configuration nécessaire. Cependant, il ne vous permet pas de configurer les options MPLS standard.LSP point-à-multipoint dynamique utilisant un modèle configuré par l’utilisateur : la configuration de LSP point-à-multipoint dynamique à l’aide d’un modèle configuré par l’utilisateur entraîne également la détection automatique des nœuds Leaf. En créant votre propre modèle pour les LSP point à multipoint, vous pouvez configurer toutes les fonctionnalités MPLS standard (telles que l’allocation de la bande passante et l’ingénierie de trafic).

Tenez compte des propriétés suivantes pour le routeur PE de sortie dans un LSP point à multipoint configuré pour un VPN multicast :

L’avant-dernier saut n’est pas utilisé par les LSP point-à-multipoint pour les VPN multicast. Seul le hop-popping ultime est utilisé.

Vous devez configurer l’instruction

vrf-table-labelou une interface de tunnel de bouclage virtuel sur le routeur PE de sortie.Si vous configurez l’instruction

vrf-table-labelsur le routeur PE de sortie et que le routeur PE de sortie est également un routeur de transit pour le LSP point à multipoint, l’avant-dernier routeur de saut envoie deux copies de chaque paquet sur la liaison au routeur PE de sortie.Si vous configurez l’instruction

vrf-table-labelsur le routeur PE sortant et que le routeur PE de sortie n’est pas un routeur de transit pour le LSP point à multipoint, l’avant-dernier routeur de saut ne peut envoyer qu’une seule copie de chaque paquet sur la liaison vers le routeur PE de sortie.Si vous configurez une interface de tunnel de bouclage virtuel sur le routeur PE de sortie et que le routeur PE de sortie est également un routeur de transit pour le LSP point à multipoint, l’avant-dernier routeur de saut envoie une seule copie de chaque paquet sur la liaison au routeur PE de sortie. Une interface de tunnel de bouclage virtuel peut effectuer deux recherches sur un paquet entrant, l’une pour la recherche MPLS multicast et l’autre pour la recherche IP.

Junos OS version 11.2 et antérieure ne prend pas en charge les LSP point à multipoint avec des VPN multicast nouvelle génération sur les routeurs MX80.

Les sections suivantes décrivent comment configurer des LSP point à multipoint pour les MVPN MBGP :

- Configuration de LSP point-à-multipoint inclusifs signalés RSVP pour un MVPN MBGP

- Configuration de tunnels de fournisseur sélectif pour un MVPN MBGP

Configuration de LSP point-à-multipoint inclusifs signalés RSVP pour un MVPN MBGP

Vous pouvez configurer des LSP point-à-multipoint inclusifs signalés par LDP ou RSVP pour les MVPN MBGP. L’agrégation n’étant pas prise en charge, vous devez donc configurer un LSP point-à-multipoint inclusif pour chaque routeur PE émetteur dans chaque instance de routage VPN multicast. Le routeur PE de l’expéditeur se trouve dans l’ensemble de sites émetteurs du MVPN MBGP.

Pour configurer un LSP point-à-multipoint inclusif statique signalé par RSVP, incluez l’instruction static-lsp suivante :

static-lsp lsp-name;

Vous pouvez inclure cette instruction aux niveaux hiérarchiques suivants :

[edit routing-instances routing-instance-name provider-tunnel rsvp-te][edit logical-systems logical-system-name routing-instances routing-instance-name provider-tunnel rsvp-te]

Pour configurer des LSP point-à-multipoint inclusifs dynamiques, incluez l’instruction label-switched-path-template suivante :

label-switched-path-template (Multicast) { (default-template | lsp-template-name); }

Vous pouvez inclure cette instruction aux niveaux hiérarchiques suivants :

[edit routing-instances routing-instance-name provider-tunnel rsvp-te][edit logical-systems logical-system-name routing-instances routing-instance-name provider-tunnel rsvp-te]

Vous pouvez configurer l’option default-template ou configurer manuellement un modèle LSP point à multipoint et spécifier le nom du modèle.

Configuration de tunnels de fournisseur sélectif pour un MVPN MBGP

Vous pouvez configurer des LSP point à multipoint sélectifs signalés par LDP ou RSVP (également appelés tunnels de fournisseur sélectifs) pour les MVPN MBGP. Les LSP point à multipoint sélectifs envoient du trafic uniquement aux récepteurs configurés pour les VPN multicast, ce qui permet de minimiser l'inondation du réseau du fournisseur de services.

Comme pour les LSP point-à-multipoint inclus, vous pouvez configurer des tunnels sélectifs dynamiques et statiques pour le VPN multicast.

Pour configurer des tunnels fournisseur point à multipoint sélectifs, incluez l’instruction selective suivante :

selective {

group multicast--prefix/prefix-length {

source ip--prefix/prefix-length {

ldp-p2mp;

pim-ssm {

group-range multicast-prefix;

}

rsvp-te {

label-switched-path-template {

(default-template | lsp-template-name);

}

static-lsp point-to-multipoint-lsp-name;

}

threshold-rate kbps;

}

wildcard-source {

ldp-p2mp;

pim-ssm {

group-range multicast-prefix;

}

rsvp-te {

label-switched-path-template {

(default-template | lsp-template-name);

}

static-lsp point-to-multipoint-lsp-name;

}

threshold-rate kbps;

}

}

tunnel-limit number;

wildcard-group-inet {

wildcard-source {

ldp-p2mp;

pim-ssm {

group-range multicast-prefix;

}

rsvp-te {

label-switched-path-template {

(default-template | lsp-template-name);

}

static-lsp lsp-name;

}

threshold-rate number;

}

}

wildcard-group-inet6 {

wildcard-source {

ldp-p2mp;

pim-ssm {

group-range multicast-prefix;

}

rsvp-te {

label-switched-path-template {

(default-template | lsp-template-name);

}

static-lsp lsp-name;

}

threshold-rate number;

}

}

}

Vous pouvez inclure ces instructions aux niveaux hiérarchiques suivants :

[edit routing-instances routing-instance-name provider-tunnel][edit logical-systems logical-system-name routing-instances routing-instance-name provider-tunnel]

Les sections suivantes décrivent comment configurer des LSP point à multipoint sélectifs pour les MVPN MBGP :

- Configuration de l’adresse de groupe multicast pour un MVPN MBGP

- Configuration de l’adresse source multicast pour un MVPN MBGP

- Configuration de LSP point-à-multipoint sélectifs statiques pour un MVPN MBGP

- Configuration de LSP point-à-multipoint sélectifs dynamiques pour un MVPN MBGP

- Configuration du seuil des LSP point-à-multipoint sélectifs dynamiques pour un MVPN MBGP

- Configuration de la limite de tunnel pour les LSP point-à-multipoint sélectifs dynamiques pour un MVPN MBGP

Configuration de l’adresse de groupe multicast pour un MVPN MBGP

Pour configurer un LSP point à multipoint pour un MVPN MBGP, vous devez spécifier une adresse de groupe multicast en incluant l’instruction group suivante :

group address { ... }

Vous pouvez inclure ces instructions aux niveaux hiérarchiques suivants :

[edit routing-instances routing-instance-name provider-tunnel selective][edit logical-systems logical-system-name routing-instances routing-instance-name provider-tunnel selective]

L’adresse doit être une adresse de groupe multicast valide. La multidiffusion utilise la plage d’adresses IP de classe D (224.0.0.0 à 239.255.255.255).

Configuration de l’adresse source multicast pour un MVPN MBGP

Pour configurer un LSP point à multipoint pour un MVPN MBGP, spécifiez une adresse source multicast en incluant l’instruction source suivante :

source address { ... }

Vous pouvez inclure cette instruction aux niveaux hiérarchiques suivants :

[edit routing-instances routing-instance-name provider-tunnel selective group address][edit logical-systems logical-system-name routing-instances routing-instance-name provider-tunnel selective group address]

Configuration de LSP point-à-multipoint sélectifs statiques pour un MVPN MBGP

Vous pouvez configurer un LSP point à multipoint sélectif statique pour un MVPN MBGP. Vous devez configurer un LSP statique à l’aide des instructions MPLS LSP standard au niveau de la [edit protocols mpls] hiérarchie. Vous incluez ensuite le LSP statique dans votre configuration LSP point à multipoint sélective à l’aide de l’instruction static-lsp . Une fois cette fonctionnalité activée sur le routeur PE source, le LSP point à multipoint statique est créé en fonction de votre configuration.

Pour configurer un LSP point-à-multipoint sélectif statique, incluez les instructions et rsvp-te les static-lsp instructions suivantes :

rsvp-te static-lsp lsp-name;

Vous pouvez inclure ces instructions aux niveaux hiérarchiques suivants :

[edit routing-instances routing-instance-name provider-tunnel selective group address source source-address][edit logical-systems logical-system-name routing-instances routing-instance-name provider-tunnel selective group address source source-address]

Configuration de LSP point-à-multipoint sélectifs dynamiques pour un MVPN MBGP

Vous pouvez configurer un LSP point-à-multipoint sélectif dynamique pour un MVPN MBGP. Les nœuds leaf d’un LSP point-à-multipoint dynamique peuvent être découverts automatiquement à l’aide des routes de découverte automatique leaf. Les routes de découverte automatique S-PMSI (Selective Provider Multicast Service Interface) sont également prises en charge.

Pour configurer un tunnel fournisseur point à multipoint sélectif dynamique, incluez les rsvp-te instructions et label-switched-path-template :

rsvp-te label-switched-path-template {

(default-template | lsp-template-name);

}

Vous pouvez inclure ces instructions aux niveaux hiérarchiques suivants :

[edit routing-instances routing-instance-name provider-tunnel selective group address source source-address][edit logical-systems logical-system-name routing-instances routing-instance-name provider-tunnel selective group address source source-address]

La label-switched-path-template déclaration comprend les options suivantes :

default-template: spécifiez que les LSP point-à-multipoint sont générés dynamiquement en fonction du modèle par défaut. Aucune configuration utilisateur n’est requise pour les LSP. Toutefois, les LSP générés automatiquement n’incluent aucune des fonctionnalités LSP courantes, telles que l’allocation de la bande passante et l’ingénierie de trafic.lsp-template-name: spécifie le nom d’un modèle LSP à utiliser pour le LSP point-multipoint. Vous devez configurer le modèle LSP à utiliser comme base pour les LSP point à multipoint. Vous pouvez configurer n’importe quelle fonctionnalité LSP courante pour ce modèle.

Configuration du seuil des LSP point-à-multipoint sélectifs dynamiques pour un MVPN MBGP

Pour configurer dynamiquement un LSP point-à-multipoint sélectif, vous devez spécifier le seuil de données (en kilobits par seconde) requis avant la création d’un nouveau tunnel à l’aide de l’instruction threshold-rate :

threshold-rate number;

Vous pouvez inclure cette instruction aux niveaux hiérarchiques suivants :

[edit routing-instances routing-instance-name provider-tunnel selective group address source source-address][edit logical-systems logical-system-name routing-instances routing-instance-name provider-tunnel selective group address source source-address]

Configuration de la limite de tunnel pour les LSP point-à-multipoint sélectifs dynamiques pour un MVPN MBGP

Pour configurer une limite sur le nombre de tunnels pouvant être générés pour un LSP point-à-multipoint dynamique, incluez l’instruction tunnel-limit suivante :

tunnel-limit number;

Vous pouvez inclure cette instruction aux niveaux hiérarchiques suivants :

[edit routing-instances routing-instance-name provider-tunnel selective][edit logical-systems logical-system-name routing-instances routing-instance-name provider-tunnel selective]

Voir aussi

Présentation des chemins segmentés inter-zones point à multipoint de commutation d’étiquettes

Junos OS prend en charge les chemins de commutation d’étiquettes (LSP) point à multipoint (P2MP) pour les MVPN BGP. BGP MVPN prend en charge les systèmes intra-autonomes (AS) non segmentés et les systèmes interautonomes segmentés.